Routing von VLANs untereinander und zur Firewall Cisco GS300

Hallo zusammen,

durch einige neue Geräte wegen Hausautomation, gehen mir langsam die IP Adressen in meinem 192.168.1.* er Netz aus.

Von einer Ordnung durch die historisch gewachsene Ip Adressen vergabe gar nicht zu denken.

Ich habe noch eine Cisco SG300-10 welche ich nun als Switch für meine neue Aufteilung in 2-4 VLans verwenden möchte.

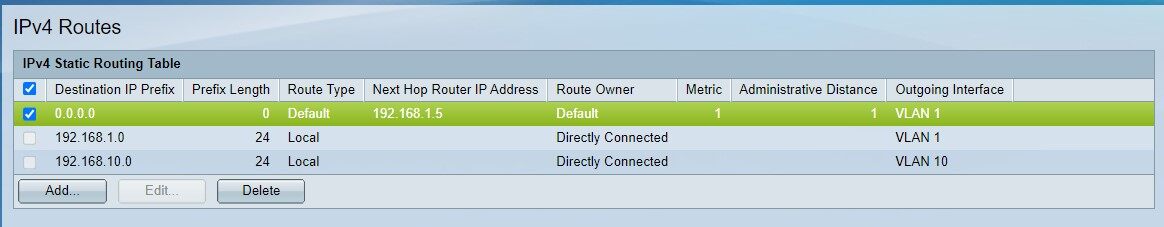

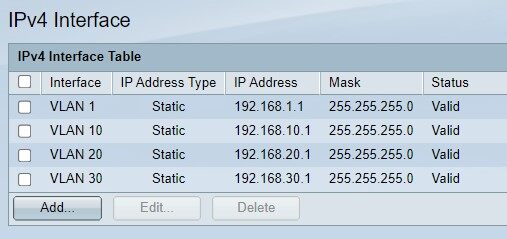

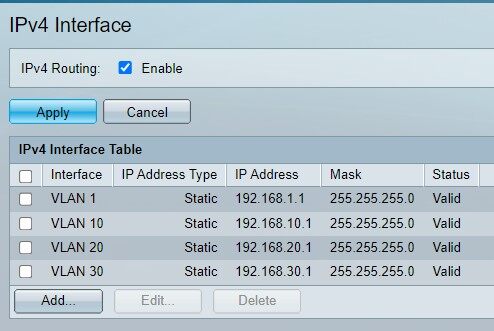

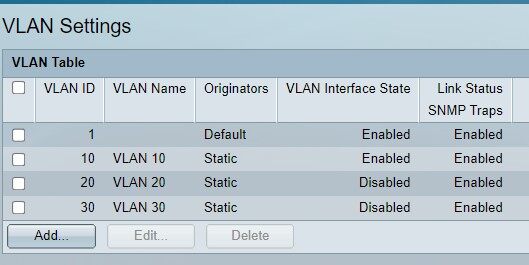

Switch auf Layer 3 umgestellt.

Zwei neuen VLAN (10 und 20) eingerichtet. Aber jetzt komme ich nicht weiter.

1) Was muss ich tun damit z.B. das VLAN 10 auch mit dem VLAN1 oder VLAN 30 spricht?

2) Und im 2 Schritt was muss ich noch machen, damit meine Geräte aus dem VLAN 20 auch zur Firewall 192.168.1.2 kommen?

Falls es wichtig ist, ich habe im Moment eine IpCop Firewall laufen Adresse 192.168.1.2 und will alle IPs auf die neue Firewall pfSence 192.168.1.3 umstellen.

Ich probiere schon seit Stunden..

durch einige neue Geräte wegen Hausautomation, gehen mir langsam die IP Adressen in meinem 192.168.1.* er Netz aus.

Von einer Ordnung durch die historisch gewachsene Ip Adressen vergabe gar nicht zu denken.

Ich habe noch eine Cisco SG300-10 welche ich nun als Switch für meine neue Aufteilung in 2-4 VLans verwenden möchte.

Switch auf Layer 3 umgestellt.

Zwei neuen VLAN (10 und 20) eingerichtet. Aber jetzt komme ich nicht weiter.

1) Was muss ich tun damit z.B. das VLAN 10 auch mit dem VLAN1 oder VLAN 30 spricht?

2) Und im 2 Schritt was muss ich noch machen, damit meine Geräte aus dem VLAN 20 auch zur Firewall 192.168.1.2 kommen?

Falls es wichtig ist, ich habe im Moment eine IpCop Firewall laufen Adresse 192.168.1.2 und will alle IPs auf die neue Firewall pfSence 192.168.1.3 umstellen.

Ich probiere schon seit Stunden..

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 668115

Url: https://administrator.de/forum/routing-von-vlans-untereinander-und-zur-firewall-cisco-gs300-668115.html

Ausgedruckt am: 25.07.2025 um 09:07 Uhr

74 Kommentare

Neuester Kommentar

Moin,

Als erstes mal das herausragende Tutorial des Kollegen @aqui durcharbeiten:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Ansonsten:

Wenn die IPCop (derzeit) nichts mit VLANs an der Mütze hat, dann richtest du auf dem Cisco eine statistische Router ein:

0.0.0.0/0 auf 192.168.2.1

Und an der IPcop noch Rückrouten anlegen:

Wenn IPcop mit VLANs umgehen kann, bekommt die FW in jedem VLAN eine IP und du legst einen Uplink zwischen IPCop und Cisco. Alle, bis auf VLAN 1 auf tagged setzen. VLAN 1 ist/ bleibt untagged.

Edit:

Beim Wechsel auf pfSense ist es dann analog.

Als erstes mal das herausragende Tutorial des Kollegen @aqui durcharbeiten:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Ansonsten:

Wenn die IPCop (derzeit) nichts mit VLANs an der Mütze hat, dann richtest du auf dem Cisco eine statistische Router ein:

0.0.0.0/0 auf 192.168.2.1

Und an der IPcop noch Rückrouten anlegen:

- 192.168.10.0/ 24 an 192.168.2.2 (sofern der Cisco die 192.168.2.2 hat)

- 192.168.20.0/ 24 an 192.168.2.2 (sofern der Cisco die 192.168.2.2 hat)

- 192.168.30.0/ 24 an 192.168.2.2 (sofern der Cisco die 192.168.2.2 hat)

Wenn IPcop mit VLANs umgehen kann, bekommt die FW in jedem VLAN eine IP und du legst einen Uplink zwischen IPCop und Cisco. Alle, bis auf VLAN 1 auf tagged setzen. VLAN 1 ist/ bleibt untagged.

Edit:

Beim Wechsel auf pfSense ist es dann analog.

Das die Gerät im Vlan 20 mit allen andern IPs im Vlan 1 reden kann.

Ahh, OKDann folgende Annahme:

Du hast 3 VLANs

VLAN 1: dein Aktuelles Netz 192.168.2.0/24

VLAN 20: 192.168.20.0/ 24

VLAN 30: 192.168.30.0/ 24

Der Cisco bekommt in jedem VLAN die IP

192.168.x.2

Alles Endgeräte erhalten in ihrem VLAN dann als Default-Gateway 192.168.x.2. DNS wird 192.168.2.1 (IP der Firewall)

Damit sollten alle Geräte dann VLAN übergreifend kommunizieren können, da dein Cisco ja im Layer3 Modus arbeiteit.

Hinweis: wenn du Windows-Systeme im VLAN 1 einsetzt, wird die dortige Windows-Firewall den Traffic aus den anderen VLANs blocken. Da musst du die Firewall auf den Windows-Kisten anpassen.

Routing sollte auch im Jahr 2024 effizient designt werden.

Etwas Aufmerksamkeit für Net, Netting und Supernetting schadet nicht.

Vielleicht sich hier noch ein Netzwerker, der helfen kann

Etwas Aufmerksamkeit für Net, Netting und Supernetting schadet nicht.

Vielleicht sich hier noch ein Netzwerker, der helfen kann

Der TO routet seine VLANs ja auf seinem Cisco SG300 Layer 3 Routing Switch und nicht auf der Firewall versteht man ihn in seiner Beschreibung richtig! Er setzt also ein Layer 3 VLAN Konzept um!

Das o.a. L2 Tutorial ist dann weniger zielführend.

Für ihn gilt dann das Layer 3 VLAN Tutorial mit einem L3 Switch!

Dort ist dann auch der erste Schritt für ihn berücksichtigt.

Der TO muss sich aber entscheiden WAS er später in einem finalen Design umsetzen will, da oben im Nebensatz auch von einer pfSense die Rede ist?! Hier fehlt also eine klare Designvorgabe vom TO für das am Ende angestrebte Netzwerk Setup.

Es geht entweder nur L3 Konzept = VLAN Routing auf dem Switch oder L2 Konzept = VLAN Routing auf der Firewall.

Hybride Konzepte sind auch denkbar indem man sicherheitsrelevante VLANs (Accesslisten am L3 Switch sind nicht stateful) bei einem L3 Konzept einfach nur als Layer 2 VLANs am L3 Switch ohne dortige IP Adressierung "durchschleift" und auf der FW routet. Das ist aber eher etwas für Firmennetze und verkompliziert in einfachen Heimnetzen nur unnötig das Setup und Management.

Danach sollte er also strikt vorgehen zumal es auch alle detailierten Setup Schritte für den SG300 zeigt.

Ein L3 Switch routet im Gegensatz zur Firewall immer ohne Regelwerk alles. Es sind also keine weiteren Schritte erforderlich wenn man die VLAN IP Adressen gesetzt hat.

Das das Default Gateway der jeweiligen Endgeräte in diesen VLANs auf diese jeweilige Switch VLAN IP zeigen muss, sollte auch einem Entwickler klar sein. Statische Routen auf der davorgeschalteten Firewall ebenso. Die DNS IP der Clients zeigt auf die Firewall IP. Steht alles im Tutorial... Lesen und verstehen...! 😉

Das o.a. L2 Tutorial ist dann weniger zielführend.

Für ihn gilt dann das Layer 3 VLAN Tutorial mit einem L3 Switch!

Dort ist dann auch der erste Schritt für ihn berücksichtigt.

Der TO muss sich aber entscheiden WAS er später in einem finalen Design umsetzen will, da oben im Nebensatz auch von einer pfSense die Rede ist?! Hier fehlt also eine klare Designvorgabe vom TO für das am Ende angestrebte Netzwerk Setup.

Es geht entweder nur L3 Konzept = VLAN Routing auf dem Switch oder L2 Konzept = VLAN Routing auf der Firewall.

Hybride Konzepte sind auch denkbar indem man sicherheitsrelevante VLANs (Accesslisten am L3 Switch sind nicht stateful) bei einem L3 Konzept einfach nur als Layer 2 VLANs am L3 Switch ohne dortige IP Adressierung "durchschleift" und auf der FW routet. Das ist aber eher etwas für Firmennetze und verkompliziert in einfachen Heimnetzen nur unnötig das Setup und Management.

Danach sollte er also strikt vorgehen zumal es auch alle detailierten Setup Schritte für den SG300 zeigt.

Ein L3 Switch routet im Gegensatz zur Firewall immer ohne Regelwerk alles. Es sind also keine weiteren Schritte erforderlich wenn man die VLAN IP Adressen gesetzt hat.

Das das Default Gateway der jeweiligen Endgeräte in diesen VLANs auf diese jeweilige Switch VLAN IP zeigen muss, sollte auch einem Entwickler klar sein. Statische Routen auf der davorgeschalteten Firewall ebenso. Die DNS IP der Clients zeigt auf die Firewall IP. Steht alles im Tutorial... Lesen und verstehen...! 😉

aber ich kann weder die 192.168.10.1 noch die 192.168.10.5 anpingen

Das das ICMP Protokoll (Ping) bei deinem vermutlich Winblows Laptop per Default deaktiviert ist hast du auf dem Radar?? 🧐windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Wird hier pro Woche gefühlt 10mal vergessen und ist es vermutlich auch bei dir?!

Bei einem L3 Setup (Switch und NUR der Switch routet die VLANs!!) achte darauf das die pfSense die statische Route zu den VLANs eingetragen hat! (Siehe L3 Tutorial!)

Einen groben Kardinalsfehler hat dein gesamtes Setup dennoch!

Du hast das VLAN Routing sowohl auf der Firewall als auch auf der pfSense konfiguriert und damit ein L2 und L3 Konzept parallel aufgesetzt wozu dir oben dringenst abgeraten wurde!!!

Entscheide dich also:

- L2 Konzept = Kein VLAN Routing auf dem Switch! = Kein L3 Mode auf dem Switch! (L2 Mode only, Keine VLAN IP Adressen auf dem Switch) = VLAN Setup und Routing NUR auf der Firewall!

- L3 Konzept = Kein VLAN Setup (und IPs dazu) auf der Firewall! VLAN Routing macht ausschliesslich NUR der Switch = L3 Mode aktiv, VLANs und IPs dazu einzig NUR auf dem Switch!

Sortiere also zuallerst einmal für dich WELCHES der zwei VLAN Konzepte du überhaupt umsetzen willst!!! Du solltest schon die Antwort Threads lesen und dann befolgen was man dir hier rät! 🧐

Kann ich dann in der pfSense den Geräten per MAC feste IP Adressen in allen VLAN zuordnen, oder macht man sowas dann in der Cisco?

für geöhnlich bekommen nur Switche, Firewalls, Drucker, AccessPoints, SmartHome-Devices, Drucker, etc. feste IP-Adressen. die werden aber direkt am Gerät eingetragen und nicht via "MAC-Reservierung". Das wäre viel zu aufwändig zum pflegen.Clients (Laptops, PCs, Handys, Tablets, ...) bekommen eine dynamische IP vom DHCP-Server. Die Lease am DHCP-Server stellt man dann auf z. b. 3 Tage ein. werden die IPs nach 3 Tagen nicht mehr genutzt, gibt der DHCP-Server die für das nächste Gerät frei. Meldet sich der Client innerhalb von 3 Tagen, behält er wiederum die IP

@work haben wir im Gäste-WLAN sogar eine Lease von 12h.

DHCP-Server sollte in deinem Fall am pfiffigsten die pfSense "spielen". sollte der SG300 mal getauscht werden, musst du nicht alles neu einrichten. Es gibt hier aber auch nicht DIE Lösung, sondern (persönliche) Empfehlungen aufgrund von Erfahrungen.

Den Punkt IPv4 Interface => IPv4 Routinfg [ ] Enable habe ich nicht gefunden

Hast du auch den Display Mode auf "Advanced" gestellt??

VLAN 1 Port 1-4 => port 1-4 auf untagged, port 5-10 tagged

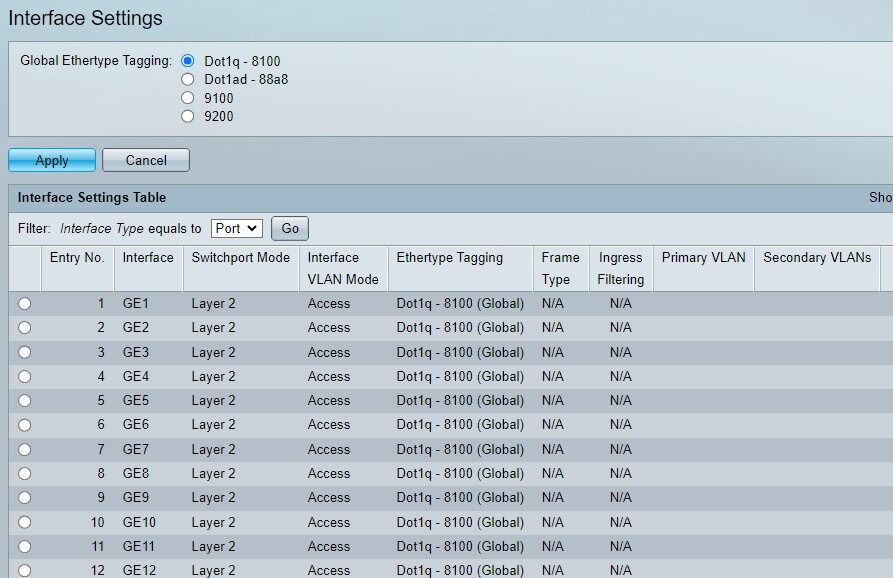

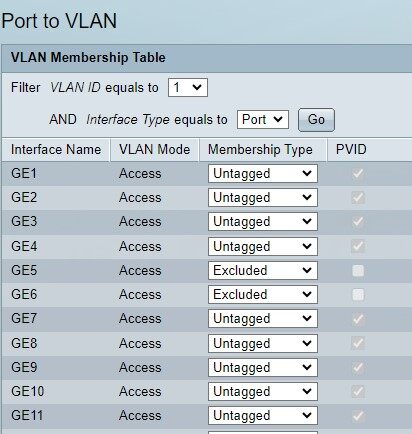

Das ist FALSCH! Das VLAN 1 ist das native VLAN und wird niemals getagged! Das Native oder PVID VLAN wird immer UNtagged übertragen!

Außerdem sind alle deine Ports falsch als Trunk Port Mode (Tagged Uplink) gesetzt. Auf einem L3 Switch ist das völlig sinnfrei, denn dort müssen keine Ports getagged werden und sind immer im Access Mode. Generell sind alle Endgeräte Ports (PCs, Drucker usw.) immer im Access Port Mode und werdenn dann statisch dem VLAN zugewiesen in dem sie arbeiten sollen. Stelle das also zumindestens für ALLE Endgeräte Ports entsprechend um und weise diese Ports fest einem VLAN zu!

so sieht es im Moment aus

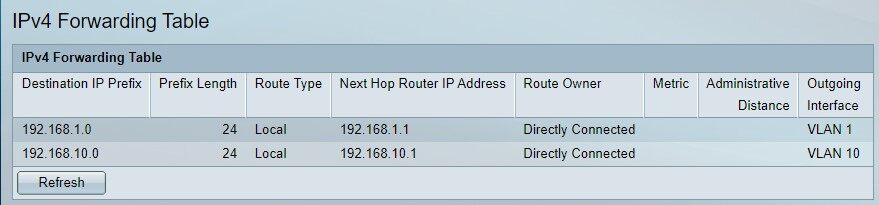

Bis auf den falschen Port Mode der Endgeräte Ports (müssen im Access Mode sein!) sieht das soweit schon ganz gut aus.Fragen die weiter offen sind und du nicht beantwortet hast:

- Hast du die statische Route auf der IPCop Firewall gesetzt auf deine am Switch eingerichteten VLAN IP Netze?? Dort sollte sowas stehen im Routing wie: Ziel: 192.168.0.0 Maske: 255.255.224.0 Gateway: 192.168.1.1 (Siehe dazu auch HIER!)

- Passt das Firewall Regelwerk auf der IPCop zu den VLAN IP Netzen?

- Kannst du...

- von einem Test PC im .1.0er Netz VLAN-1 (Gateway, Address Check mit ipconfig) die IP des SG300 im VLAN 1 pingen? (192.168.1.1)

- von einem PC im .1.0er Netz die IP des SG300 im VLAN 10, 20 und 30 pingen?

- von einem PC im VLAN 10 (Port 5 z.B. und Gateway, Address Check mit ipconfig) die IP des SG300 im VLAN 10 pingen und danach die IPs der VLANs 1, 20 und 30 sowie der Firewall IP .1.2? (Letzteres natürlich nur sofern die Firewall ICMP Zugang (Ping) im Regelwerk erlaubt!

Moin,

Ist ja klar. Zur Zeit gibt es bei Dir im Netzwerk keine Regeln und somit ist alles erlaubt.

Also normalerweise gibt es zwei Möglichkeiten:

Der Router übernimmt die Netzwerk-Verwaltung oder Du gibst ein Switch die Aufgabe.

Wobei Du überlegen solltest wie viele Switche Du brauchst. Weil ein Großer kann ob sparsamer sein als 3 kleine.

Aber wie @aqui schon geschrieben hat. Einmal ein Plan für die Struktur machen und dann umsetzen. SO habe ich das auch gemacht. Anders läufst Du sonst immer wieder nach links oder rechts.

Gruß

Wegen den Fragen :

Ich kann vom VLAN1 die Gateways der anderen VLANS per ping erreichen.

Ich kann aus dem VLANS 10 die Gateways der anderen VLAN 1,20,30 per ping erreichen.

usw.

Auch kann ich von meine PC im VLAN1 ist, wenn ich das gateway auf den 192.168.1.1 setze die Geräte in den anderen VLANS erreichen.

Ich kann vom VLAN1 die Gateways der anderen VLANS per ping erreichen.

Ich kann aus dem VLANS 10 die Gateways der anderen VLAN 1,20,30 per ping erreichen.

usw.

Auch kann ich von meine PC im VLAN1 ist, wenn ich das gateway auf den 192.168.1.1 setze die Geräte in den anderen VLANS erreichen.

Ist ja klar. Zur Zeit gibt es bei Dir im Netzwerk keine Regeln und somit ist alles erlaubt.

INFO:

Vielleicht noch eines zur Erklärung, weil ich nicht weiß ob das später ein Thema werden wird.

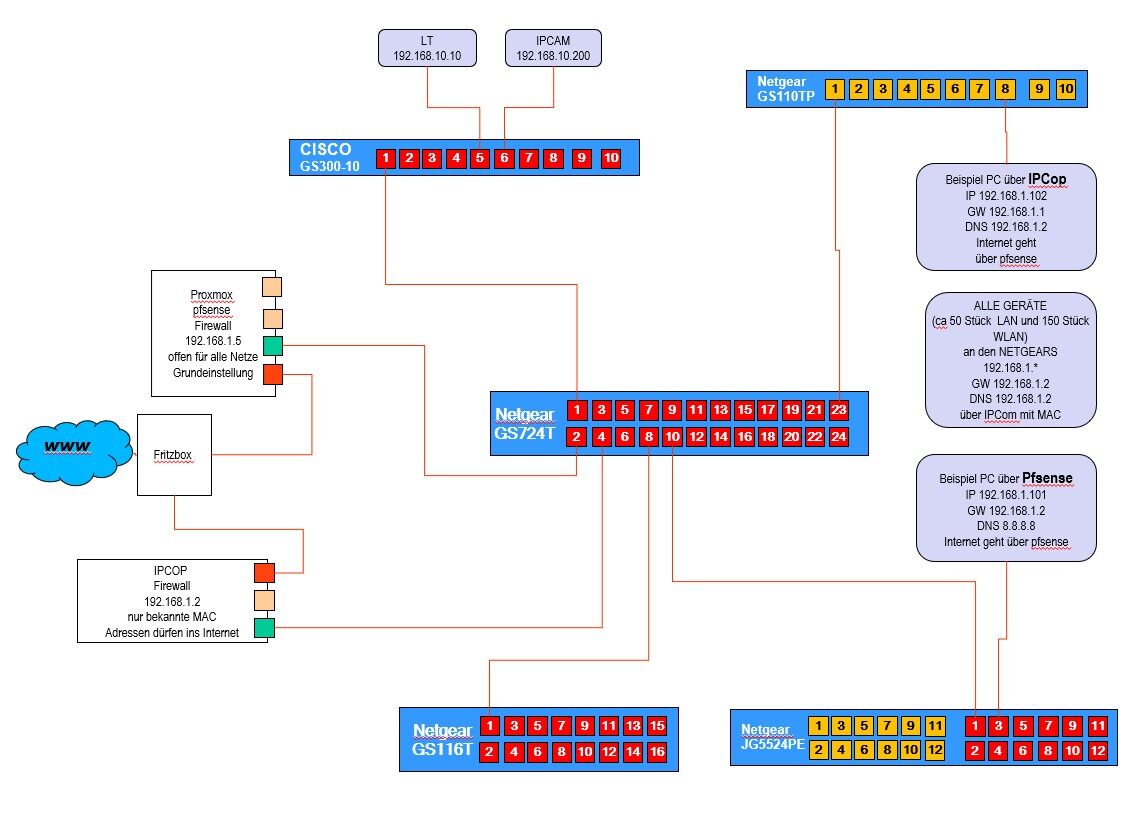

Der Cisco soll später als Switch dienen um die anderen Switche auf denen jeweils die Geräte die zu einem VLAN gehören angeschlossen werden.

Selten hängt ein Gerät direkt am Cisco Switch.

Vielleicht noch eines zur Erklärung, weil ich nicht weiß ob das später ein Thema werden wird.

Der Cisco soll später als Switch dienen um die anderen Switche auf denen jeweils die Geräte die zu einem VLAN gehören angeschlossen werden.

Selten hängt ein Gerät direkt am Cisco Switch.

Also normalerweise gibt es zwei Möglichkeiten:

Der Router übernimmt die Netzwerk-Verwaltung oder Du gibst ein Switch die Aufgabe.

Wobei Du überlegen solltest wie viele Switche Du brauchst. Weil ein Großer kann ob sparsamer sein als 3 kleine.

Aber wie @aqui schon geschrieben hat. Einmal ein Plan für die Struktur machen und dann umsetzen. SO habe ich das auch gemacht. Anders läufst Du sonst immer wieder nach links oder rechts.

Gruß

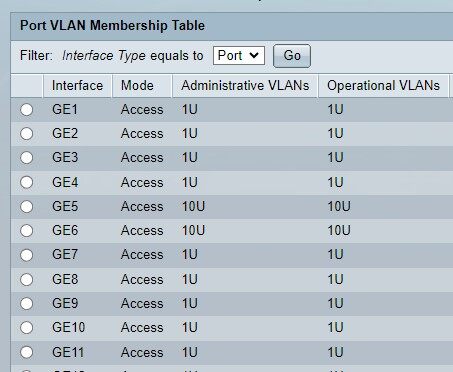

OK, der Pingcheck zeigt das das Layer 3 Routing auf deinem SG300 Switch fehlerlos funktioniert!

Ebenfalls stimmen die VLAN Zuweisungen der Access Ports. Ein VLAN kann ja immer nur einem Access Port fest zugewiesenen werden. Logisch das er für die anderen dann "Excluded" ist. Also alles richtig gemacht! 👍

Du solltest dir aber dringenst noch einmal ein paar wesentliche Grundlagen zum VLAN Handling durchlesen. Hier hast du noch etliche Defizite im Verständnis! 🧐

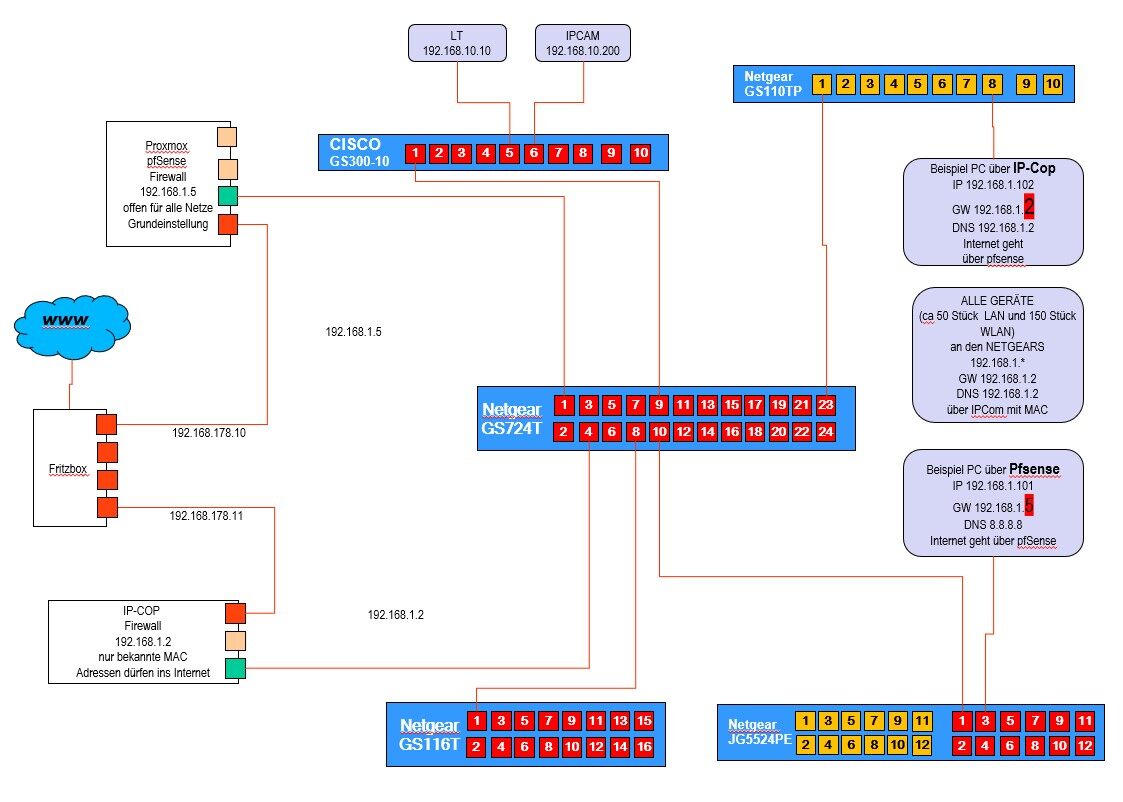

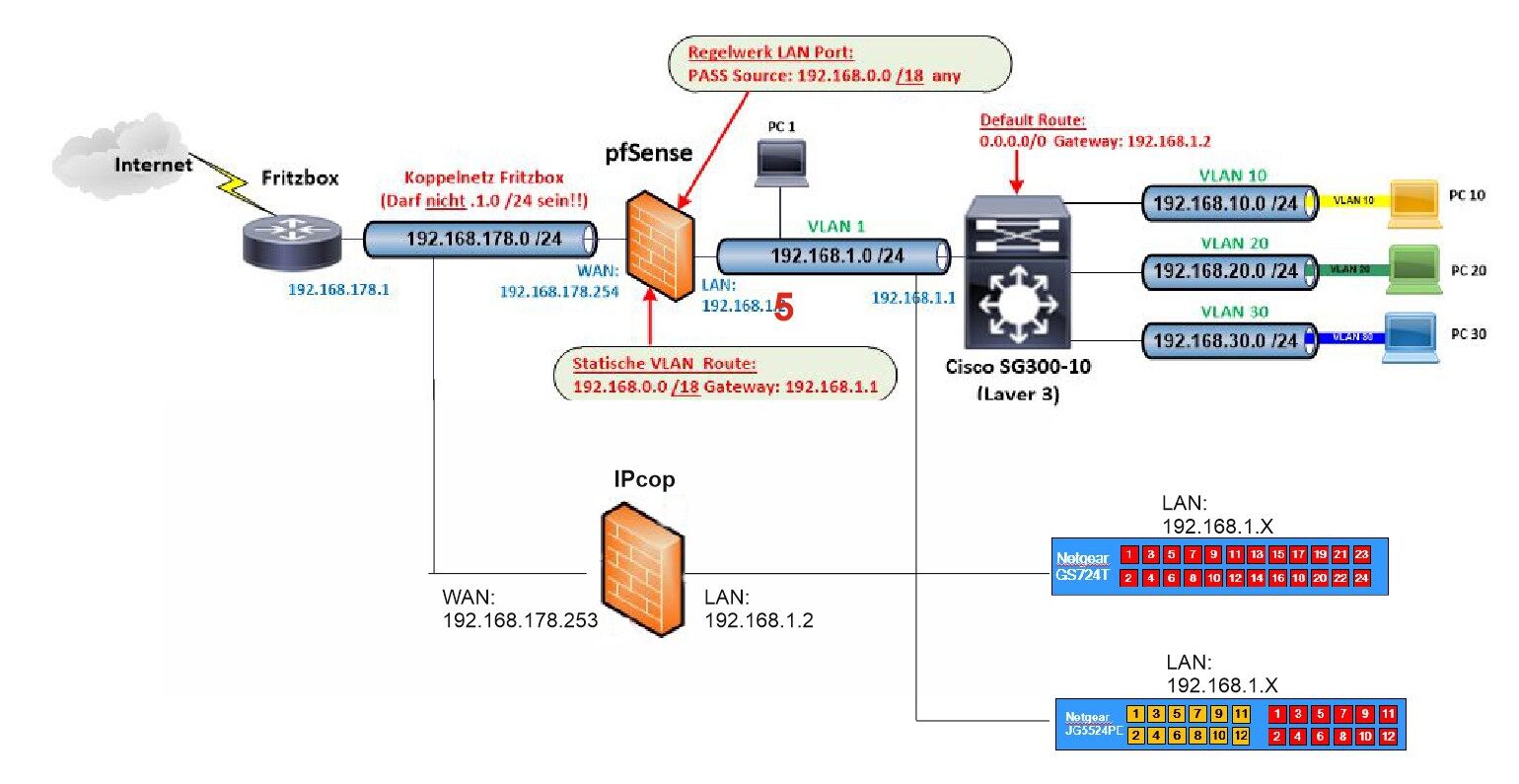

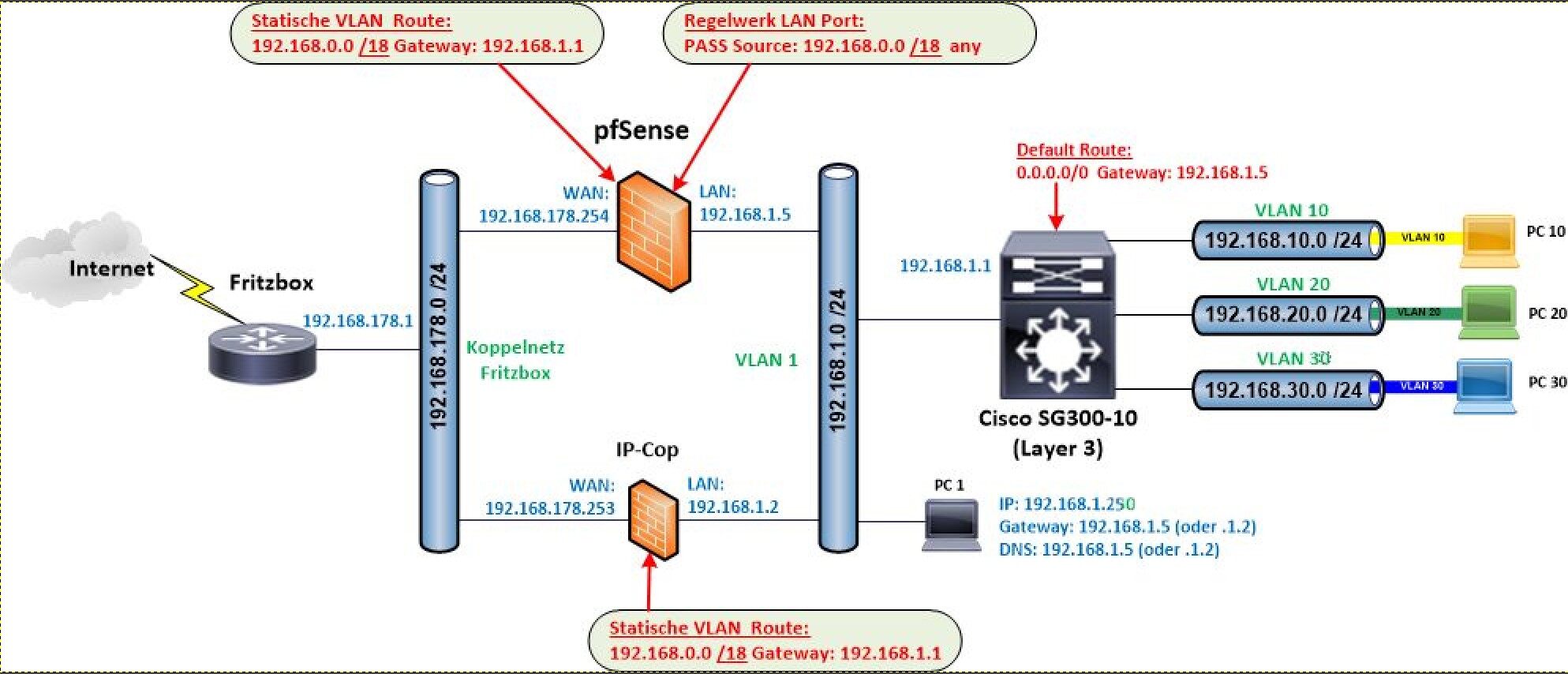

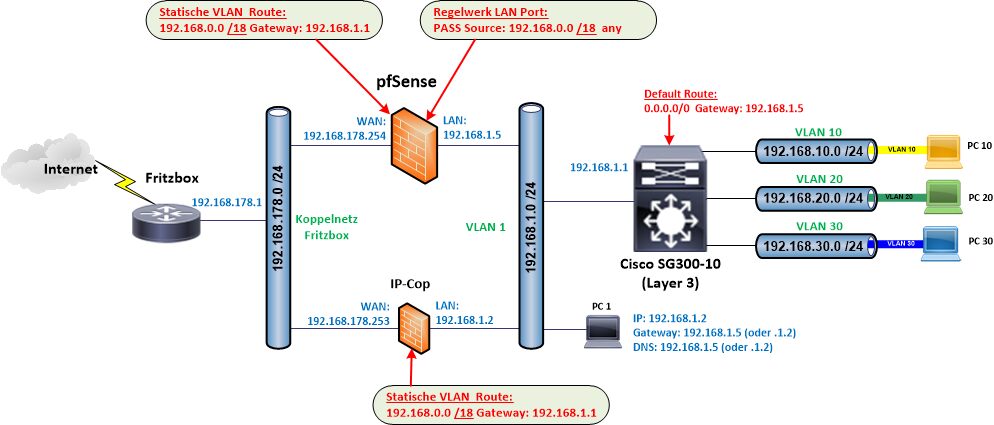

Dein Netzwerk sollte dann so aussehen:

Dadurch das du von diesem VLAN 10 Test PC alle Gateway IPs auf dem Switch pingen kannst kann man davon ausgehen das die IP Adressierung dieses Test PCs korrekt ist (ipconfig, IP: 192.168.10.x /24, Gateway: 192.168.10.1) Das passt also sehr wahrscheinlich.

Bleibt als Fehlerquelle also 2 Optionen:

Zu 1.:

Wie du aus dem Schaubild oben ja sehen kannst erreichen Pakete vom PC 10 (VLAN 10) den PC 1 (VLAN 1) mit einer .10.x Absender IP. Sofern dieser PC ein Winblows PC ist und die lokale Windows Firewall nicht entsprechend customized wurde wie schon oben beschrieben, dann blockt sie generell ALLES was von fremden IP Netzen bei ihr eingeht. Sie selber sitzt ja im .1.0er Netz und ankommen tut etwas vom .10.0er Netz also Blocking. Dazu kommt noch das ICMP Traffic (Ping) generell geblockt ist wenn es nicht entsprechend angepasst wurde! ⚠️ Beachte das wenn du Winblows Geräte pingst. Natürlich auch wenn du andersrum pingst also ein VLAN 1 Windows auf ein VLAN 10, 20 oder 30 Windows.

Hier ist es immer sinnvoller zuerst andere Geräte wie Drucker usw. in den anderen Netzen zu pingen die keine lokale onboard Firewall haben!

Gleiches gilt für die IP Cop Firewall!! Erlaubt diese mit ihrem Regelwerk am LAN Interface (VLAN 1) lediglich eingehenden Traffic aus dem .1.0er Netz werden ALLE IP Pakete aus deinen neuen VLAN s 10 bis 30 vom IP Cop geblockt! Hier musst du also auch ggf. das IP Cop Regelwerk am LAN Port anpassen!!

Zu 2.:

Sehr wahrscheinlich haben alle Endgeräte wie z.B. der PC 1 im VLAN 1 die IP Adresse der IP Cop Firewall als Default Gateway eingetragen?! Das bewirkt das Traffic von und zu fremden IP Netzen immer an die Firewall geschickt werden.

Fehlt der Firewall die oben angegebene statische Route auf alle deine VLAN IP Netze, dann schickt sie diesen Traffic immer an ihre default Route zum Provider ins Internet und damit dann ins Nirvana. Prüfe alsp das du unbedingt diese statische Route gesetzt hast!! Achte dabei besonders auf die richtige Subnetzmaske von 255.255.224.0 (19 Bit) was alle IP Netze von .0.0 bis .31.0 an den VLAN Switch sendet! (Siehe dazu auch HIER Lesen und verstehen..!!).

Prüfe also diese 2 wichtigen Punkte auf Fehler! In einem oder beiden hast du einen solchen Fehler begangen. Wenn du den eliminierst rennt auch alles wie es soll und das Tutorial es beschreibt!

Ebenfalls stimmen die VLAN Zuweisungen der Access Ports. Ein VLAN kann ja immer nur einem Access Port fest zugewiesenen werden. Logisch das er für die anderen dann "Excluded" ist. Also alles richtig gemacht! 👍

Du solltest dir aber dringenst noch einmal ein paar wesentliche Grundlagen zum VLAN Handling durchlesen. Hier hast du noch etliche Defizite im Verständnis! 🧐

Dein Netzwerk sollte dann so aussehen:

Was aber nicht geht, das ich aus den VLAN 10 TestPC 192.168.1.100/24 GW 192.168.1.1 meine Geräte im VLAN 1 erreichen.

Das kann mehrere Gründe haben...Dadurch das du von diesem VLAN 10 Test PC alle Gateway IPs auf dem Switch pingen kannst kann man davon ausgehen das die IP Adressierung dieses Test PCs korrekt ist (ipconfig, IP: 192.168.10.x /24, Gateway: 192.168.10.1) Das passt also sehr wahrscheinlich.

Bleibt als Fehlerquelle also 2 Optionen:

- 1. Fehlende lokale Firewall Einstellungen an den Geräten in VLAN 1

- 2. Fehlende statische Route auf der IPCop Firewall für die 3 VLAN Netze am Switch

Zu 1.:

Wie du aus dem Schaubild oben ja sehen kannst erreichen Pakete vom PC 10 (VLAN 10) den PC 1 (VLAN 1) mit einer .10.x Absender IP. Sofern dieser PC ein Winblows PC ist und die lokale Windows Firewall nicht entsprechend customized wurde wie schon oben beschrieben, dann blockt sie generell ALLES was von fremden IP Netzen bei ihr eingeht. Sie selber sitzt ja im .1.0er Netz und ankommen tut etwas vom .10.0er Netz also Blocking. Dazu kommt noch das ICMP Traffic (Ping) generell geblockt ist wenn es nicht entsprechend angepasst wurde! ⚠️ Beachte das wenn du Winblows Geräte pingst. Natürlich auch wenn du andersrum pingst also ein VLAN 1 Windows auf ein VLAN 10, 20 oder 30 Windows.

Hier ist es immer sinnvoller zuerst andere Geräte wie Drucker usw. in den anderen Netzen zu pingen die keine lokale onboard Firewall haben!

Gleiches gilt für die IP Cop Firewall!! Erlaubt diese mit ihrem Regelwerk am LAN Interface (VLAN 1) lediglich eingehenden Traffic aus dem .1.0er Netz werden ALLE IP Pakete aus deinen neuen VLAN s 10 bis 30 vom IP Cop geblockt! Hier musst du also auch ggf. das IP Cop Regelwerk am LAN Port anpassen!!

Zu 2.:

Sehr wahrscheinlich haben alle Endgeräte wie z.B. der PC 1 im VLAN 1 die IP Adresse der IP Cop Firewall als Default Gateway eingetragen?! Das bewirkt das Traffic von und zu fremden IP Netzen immer an die Firewall geschickt werden.

Fehlt der Firewall die oben angegebene statische Route auf alle deine VLAN IP Netze, dann schickt sie diesen Traffic immer an ihre default Route zum Provider ins Internet und damit dann ins Nirvana. Prüfe alsp das du unbedingt diese statische Route gesetzt hast!! Achte dabei besonders auf die richtige Subnetzmaske von 255.255.224.0 (19 Bit) was alle IP Netze von .0.0 bis .31.0 an den VLAN Switch sendet! (Siehe dazu auch HIER Lesen und verstehen..!!).

Prüfe also diese 2 wichtigen Punkte auf Fehler! In einem oder beiden hast du einen solchen Fehler begangen. Wenn du den eliminierst rennt auch alles wie es soll und das Tutorial es beschreibt!

Moin,

Das hat doch @aqui schon in der einen Mail geschrieben.

Kleiner Tip. Schmeiß mal alles raus was stören kann. Also nur Router und Switch. Keine Firewall oder sonst was.

Gruß

Was aber nicht geht, das ich aus den VLAN 10

Laptop IP 192.168.10.100/24 GW 192.168.10.1

Geräte im VLAN 1 erreichen.

Das ich keinen WindowsPC anpingen kann weis ich und nehme immer andere Geräte face-smile

Laptop IP 192.168.10.100/24 GW 192.168.10.1

Geräte im VLAN 1 erreichen.

Das ich keinen WindowsPC anpingen kann weis ich und nehme immer andere Geräte face-smile

Das hat doch @aqui schon in der einen Mail geschrieben.

Bleibt als Fehlerquelle also 2 Optionen:

1. Fehlende lokale Firewall Einstellungen an den Geräten in VLAN 1

2. Fehlende statische Route auf der IPCop Firewall für die 3 VLAN Netze am Switch

1. Fehlende lokale Firewall Einstellungen an den Geräten in VLAN 1

2. Fehlende statische Route auf der IPCop Firewall für die 3 VLAN Netze am Switch

Kleiner Tip. Schmeiß mal alles raus was stören kann. Also nur Router und Switch. Keine Firewall oder sonst was.

Gruß

Was aber nicht geht...

Wenn das weiter so ist, dann gibt es dafür nur 2 Gründe:- 1. Die statische Route am IP-Cop zu den VLAN IP Netzen fehlt!

- 2. Das Firewall Regelwerk am LAN Port verbietet eingehenden Traffic aus den VLAN 10 bis 30 Netzen und lässt nur .1.0er Traffic passieren! Wenn das Gateway der VLAN 1 Geräte auf den IP Cop zeigt geht Return Traffic durch die FW. Ebenso wenn die Endgeräte kein ICMP Redirect supporten.

Die pfSense hat dafür übrigens einen sinnvollen Schalter um lokalen Traffic von der Firewall auszunehmen! 😉 Vermutlich hat IP Cop das auch?!

Kollege @Headcrach hat es oben schon geschrieben: Du kannst das testweise einmal umgehen wenn du das Gerät in VLAN 1 was du aus den anderen VLANs erreichen willst einmal temporär die Gateway IP 192.168.1.1 gibst, also den Switch. Damit umgehst du dann erstmal die ggf. fehlende Route und/oder das fehlerhafte Regelwerk in der IP Cop Firewall.

Sollte es dann erwartungsgemäß fehlerfrei klappen, dann bestätigt das den Verdacht das einer der beiden o.a. Punkte oder auch beide in der Firewall falsch oder fehlerhaft konfiguriert sind!

Moin,

Kannst du denn von der IPCop die Devices pingen?

Das muss ja auch klappen.

Alternativ mal das Zielgerät im VLAN1 mal dahingehend ändern, dass es die IP Adresse des Switches (192.168.1.1) als Gateway erhält.

Bei der Gelegenheit: ändere ab, dass deine ganzen Geräte eine IP per DHCP- erhalten. Du wirst Spaß bekommen, wenn du mal einen ungeplanten Stromausfall hast und das Gerät mit dem DHCP-Server als letztes Startet. Bestenfalls holen sich deine ganzen Geräte die IP, sobald wieder ein DHCP-Server gefunden wurde. Schlimmstenfalls musst du dieses Gerät Neustarten. Wenn das bei 150 deiner 200 erforderlich wird: viel Spaß.

Du kannst an den Geräten selbst die IP-Adressen nebst DNS/ GW/ … fix einstellen.

In einer Text-Datei notierst du dann, welches Gerät welche IP hat.

Kannst du denn von der IPCop die Devices pingen?

Das muss ja auch klappen.

Alternativ mal das Zielgerät im VLAN1 mal dahingehend ändern, dass es die IP Adresse des Switches (192.168.1.1) als Gateway erhält.

Bei der Gelegenheit: ändere ab, dass deine ganzen Geräte eine IP per DHCP- erhalten. Du wirst Spaß bekommen, wenn du mal einen ungeplanten Stromausfall hast und das Gerät mit dem DHCP-Server als letztes Startet. Bestenfalls holen sich deine ganzen Geräte die IP, sobald wieder ein DHCP-Server gefunden wurde. Schlimmstenfalls musst du dieses Gerät Neustarten. Wenn das bei 150 deiner 200 erforderlich wird: viel Spaß.

Du kannst an den Geräten selbst die IP-Adressen nebst DNS/ GW/ … fix einstellen.

In einer Text-Datei notierst du dann, welches Gerät welche IP hat.

Moin,

ich würde empfehlen, das Netzwerk komplett parallel neu aufzubauen.

Sprich Router neuer Switch ( Core-Switch ) und dann das Netzwerk mit den VLAN usw. aufbauen. Wenn das steht und sauber läuft dann die Geräte in die VLAN einpflegen und wenn das alles ohne Probleme funktioniert, kann man die Firewall davor bauen.

Oder fängt Ihr beim Hausbau auch mit der Haustür an? Also erst das Grundgerüst und dann alles weiter langsam mit einpflegen.

Gruß

ich würde empfehlen, das Netzwerk komplett parallel neu aufzubauen.

Sprich Router neuer Switch ( Core-Switch ) und dann das Netzwerk mit den VLAN usw. aufbauen. Wenn das steht und sauber läuft dann die Geräte in die VLAN einpflegen und wenn das alles ohne Probleme funktioniert, kann man die Firewall davor bauen.

Oder fängt Ihr beim Hausbau auch mit der Haustür an? Also erst das Grundgerüst und dann alles weiter langsam mit einpflegen.

Gruß

Das hat der TO ja gemacht.

Der L3 Switch ist ja quasi neu und als Core Switch die "Keimzelle" seines neuen VLAN Netzes.

Er hat ja zu 90% alles richtig gemacht soweit. Nur wenn man die statische Route in der Firewall vergisst oder das Firewall Regelwerk nicht sauber anpasst scheitert es dann an den restlichen 10%...

Der L3 Switch ist ja quasi neu und als Core Switch die "Keimzelle" seines neuen VLAN Netzes.

Er hat ja zu 90% alles richtig gemacht soweit. Nur wenn man die statische Route in der Firewall vergisst oder das Firewall Regelwerk nicht sauber anpasst scheitert es dann an den restlichen 10%...

bei denen ich mir nicht sicher bin wo man die beim Cisco genau einstellt.

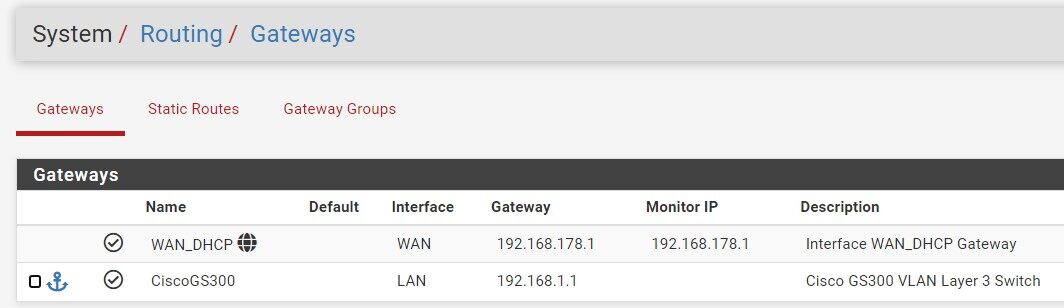

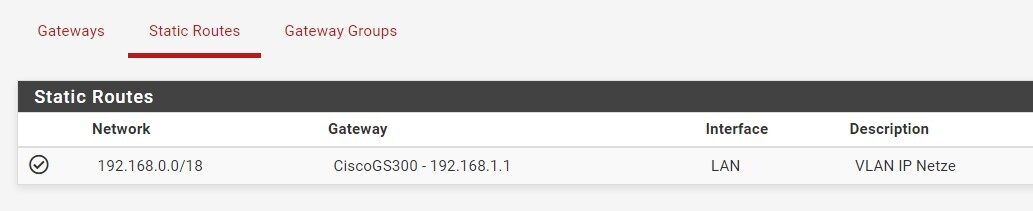

Du verlierst vermutlich langsam den Überblick!!! Bitte nochmals in aller Ruhe das Tutorial lesen und die Schritte die dir oben gepostet wurden richtig umsetzen!!

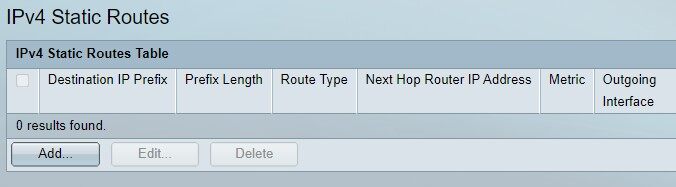

- Du musst KEINE weiteren Routen mit Ausnahme der Default Route am Cisco Switch einstellen!! (Hast du mit 0.0.0.0/0 auf die 192.168.1.2 IP der Firewall ja eh schon richtig gemacht!)

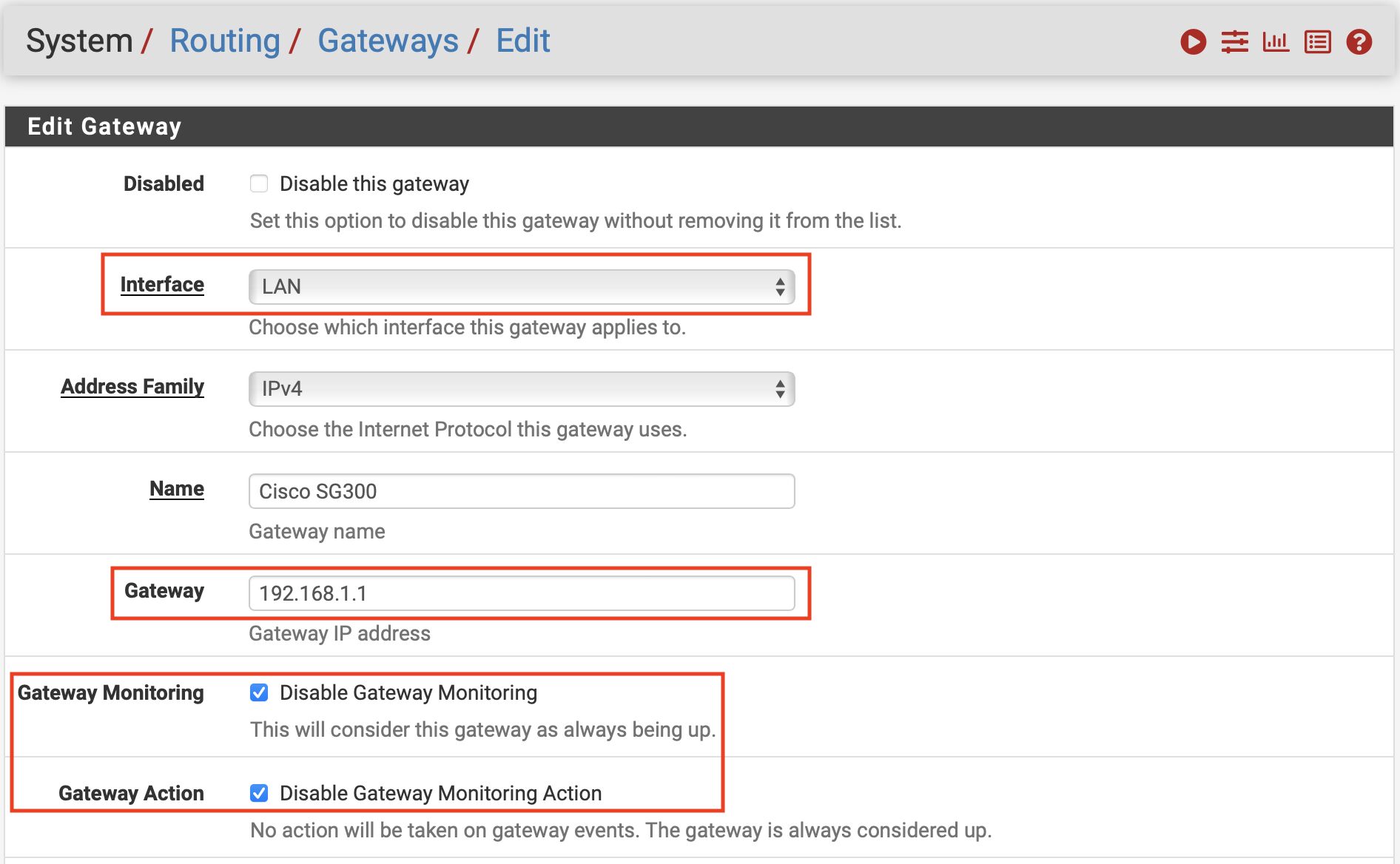

- VLAN Routen zu den Switch VLAN IP Netzen musst du NUR auf der pfSense einstellen!

Das machst du unter System --> Routing!

Hier legst du erstmal den SG300 Routing Switch als Gateway mit seiner IP an, denn der arbeitet ja als VLAN Router.

Da der am LAN Port angeschlossen ist setzt du das Interface auf "LAN"!

Das GW Monitoring lokaler GWs solltest du immer abschalten, das generiert unnötigen Traffic im Netz!

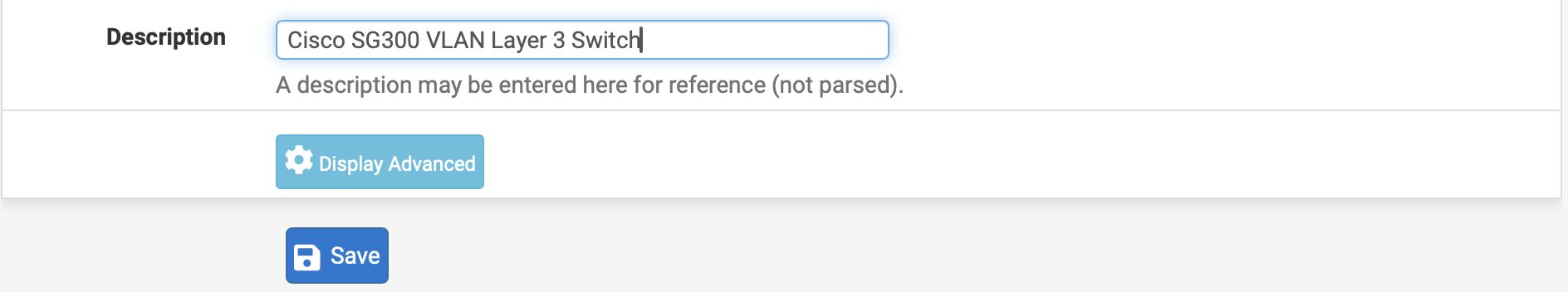

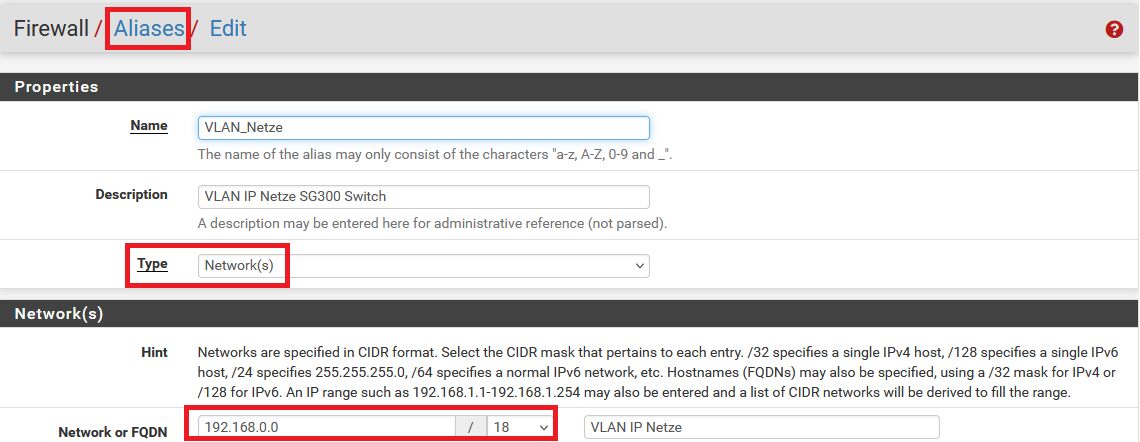

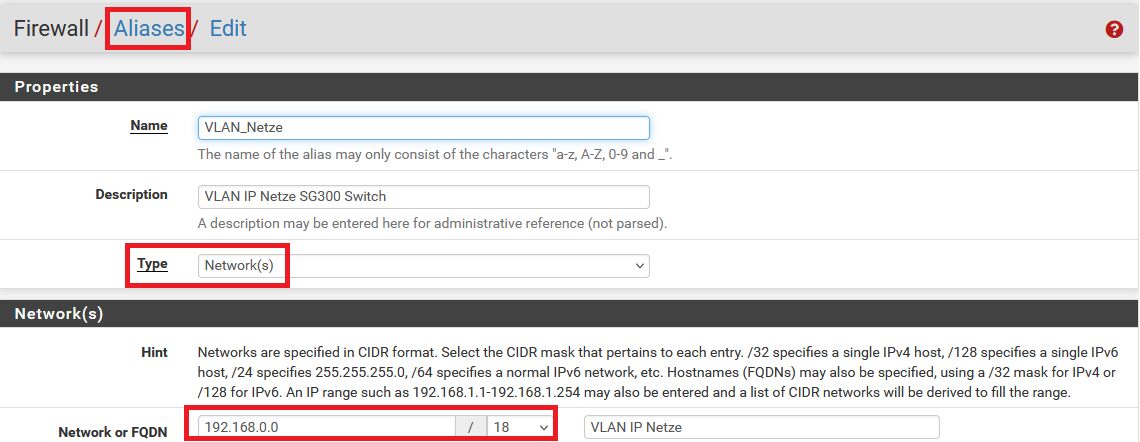

Dann legst du auf der Firewall die eigentliche statische Route zu deinen VLAN IP Netzen auf dem L3 Switch an. Mit einem 19 Bit Prefix (255.255.224.0) routest du alle deine VLAN IP Netze von .0.0 bis .31.0 zum SG300 Switch.

Wenn du hier vorausschauend mehr Netze "reservieren" willst (falls du einmal mehr VLANs anlegst) kannst du die Maske auf 18 Bit (255.255.192.0) verkleinern was dann alle IP Netze von .0.0 bis .63.0 an den Switch routet.

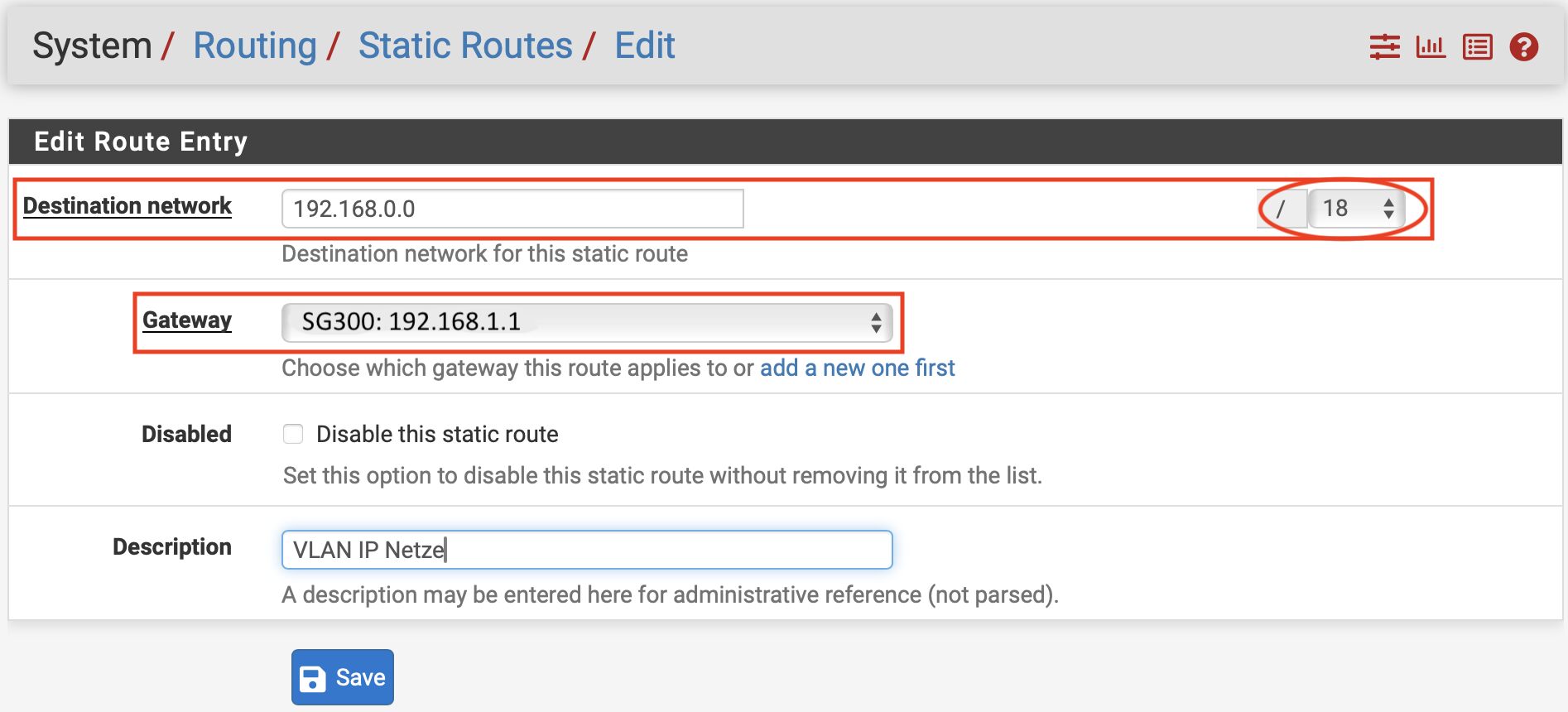

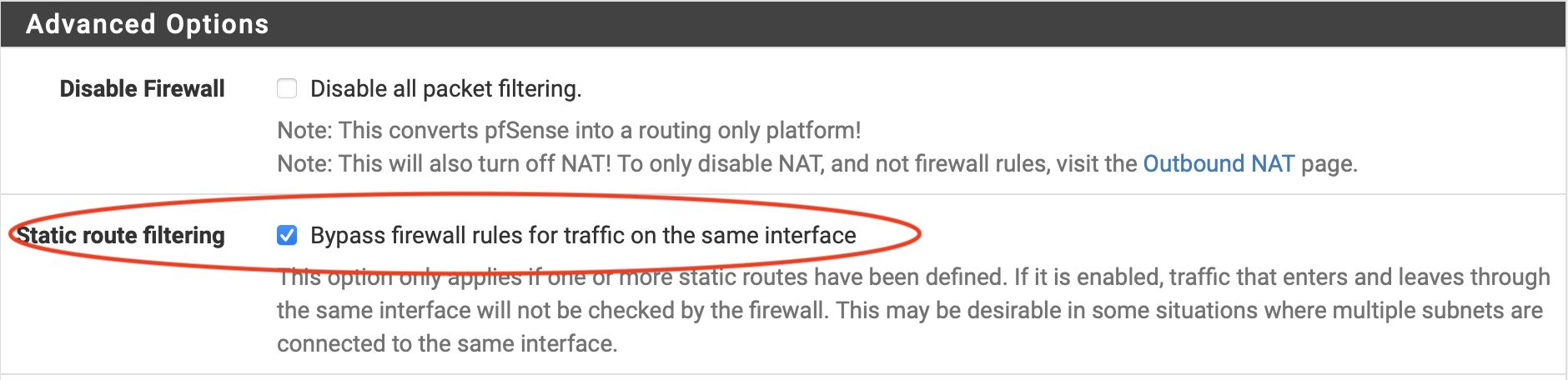

⚠️ Nicht vergessen das Firewalling für den lokal gerouteten Traffic in den Advanced Options auszuschalten!!

Danach funktioniert dann alles wie gewünscht!

dachte aber ich muss noch die fehlenden Ipv4 Routes noch eintragen

Nicht denken sondern nachdenken!! Der VLAN Switch kann ja alles lokal routen, weil alle IP Netze direkt an ihm angeschlossen sind und er diese kennt. Folglich sind statische Routen also de facto nicht erforderlich. Einzig nur für Netze die er nicht kennt (Internet) und das geht dann alles an die Firewall die weiss wohin damit.

Entsprechend reicht auf dem Switch also einzig und allein eine Default Route! Mehr ist routingtechnisch dort nicht erforderlich.

Nur die Firewall muss wissen WIE sie die VLAN IP Netze erreichen kann. Ohne eine solche Route würde sie sonst die VLAN IP Netze zu ihrem Default Gateway, also dem Provider routen und damit dann ins "Nirwana". Hier ist also eine statische Route zwingend erforderlich damit dieser Traffic an den VLAN Switch geht.

Wenn man einmal in Ruhe nachdenkt doch eigentlich eine sehr einfache Logik. Ist so wie die gelben Richtungsschilder an der Landstraße.

dann muss ich das Gateway auf der Cisco 192.168.1.1 eintragen und nicht mehr die 192.168.1.2 vom IPCop.

Nein, das ist nicht zwingend! Beides geht!Du hast ja (hoffentlich) auf der pfSense die statische Route zu deinen VLAN IP Netzen eingetragen wie oben im Schaubild und in den Setup Screenshots dir schon gepostet wurde!! Ebenso das Firewall Filtering für lokalen Traffic abgeschaltet!

Wenn das geschehen ist, ist es völlig egal ob im VLAN 1 das Gateway der dortigen Endgeräte auf die Switch IP oder die pfSense IP zeigt.

Die statische VLAN Route brauchst du auf der pfSense in jedem Fall!!

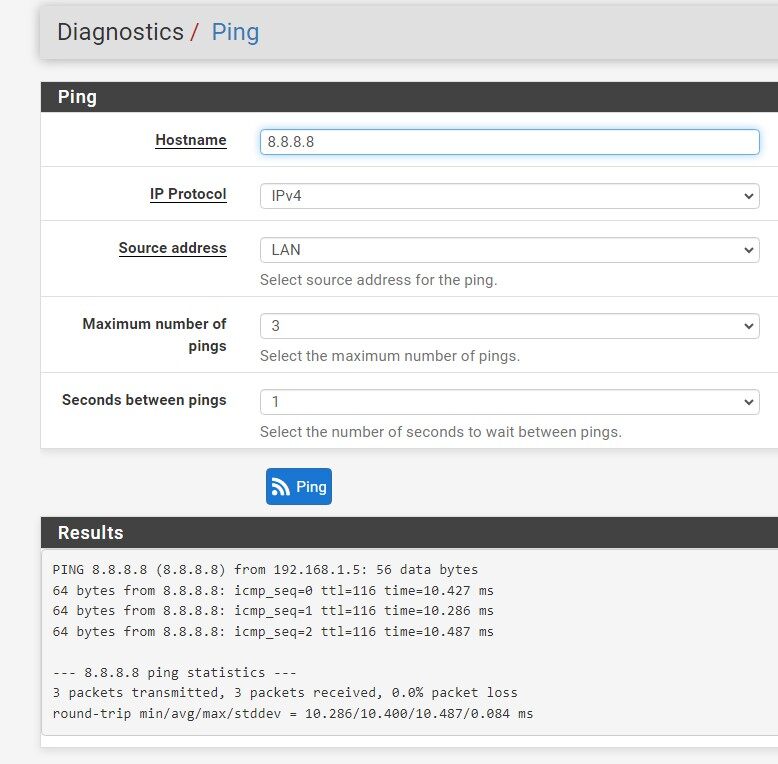

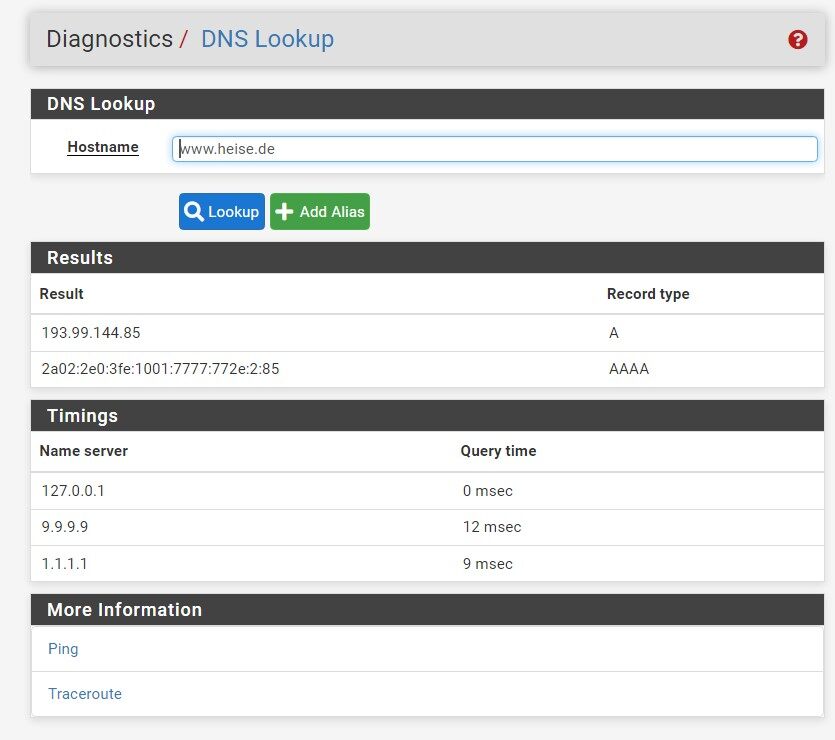

Prüfe auch IMMER vorab auf der pfSense im Diagnostics Menü über die Ping und nslookup (DNS) Funktion das du ins Internet pingen kannst. Einmal mit einer nackten IP wie 8.8.8.8 und einmal mit einem Domain Namen wie www.heise.de o.ä. So kannst du wasserdicht verifizieren das die Firewall Internet Zugang hat und du sie als mögliche Fehlerquelle ausschliessen kannst!

WIE hängen denn jetzt IPCop und die pfSense in deinem Netzwerk??

Bevor man dir jetzt wieder alles einzeln aus der Nase ziehen muss wäre eine kleine Skizze hilfreich für alle.

Das o.a. Setup geht davon aus das die pfSense ALLEIN im VLAN 1 hängt mit ihrem WAN Port!!!

Sollte auch noch der IP-Cop mit seinem LAN Port drin hängen ist es ggf. verständlich das du die nicht pingen kannst sollte hier auch die statische Route zu den Switch VLANs fehlen? In Ruhe nachdenken hilft hier auch wieder!

Du hast sehr wahrscheinlich vergessen zusätzlich auch am IP-Cop die statische Route zu deinen VLAN IP Netzen einzutragen! Kann das sein?

Wenn du aus dem 10er VLAN den IP-Cop pingst muss der ja auch wissen WIE er das 10er VLAN erreichen kann um seine Antwort dahin zu schicken. Fehlt die Route dort passiert das was oben beschrieben ist und die Ping Antwort wird zum Provider ins Nirwana geroutet! Bitte dazu noch einmal HIER lesen WIE sich gerouteter Traffic im Netz bewegt!

Warum machst du nicht einmal ein Pathping oder Traceroute (tracert bei Winblows) dann kannst du doch genau sehen über welche Hops der Traffic läuft und wo es kneift.

Sehr wahrscheinlich hat die IP-Cop Firewall auch ein Ping Tool und wir wetten mal das du auch von dort die VLAN 10 bis 30 IPs auf dem Switch NICHT pingen kannst, richtig??

Bestätigt dann die fehlende Route.

Was du am IP-Cop zur Sicherheit auch noch prüfen solltest ist ob der lokale Traffic vom Firewalling ausgenommen ist wie oben an der pfSense UND ob dein Regelwerk dort stimmt das Traffic mit Absender IPs von .0.x bis .31.x den LAN Port passieren darf.

⚠️ Gleiches gilt natürlich auch für die pfSense!!

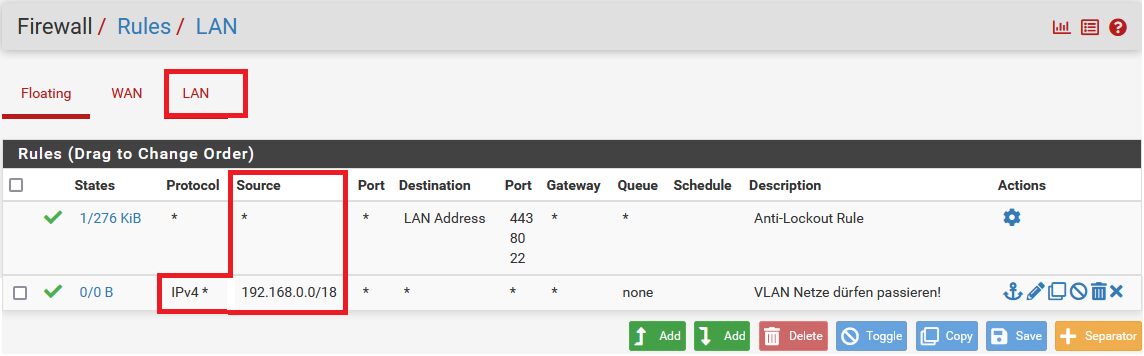

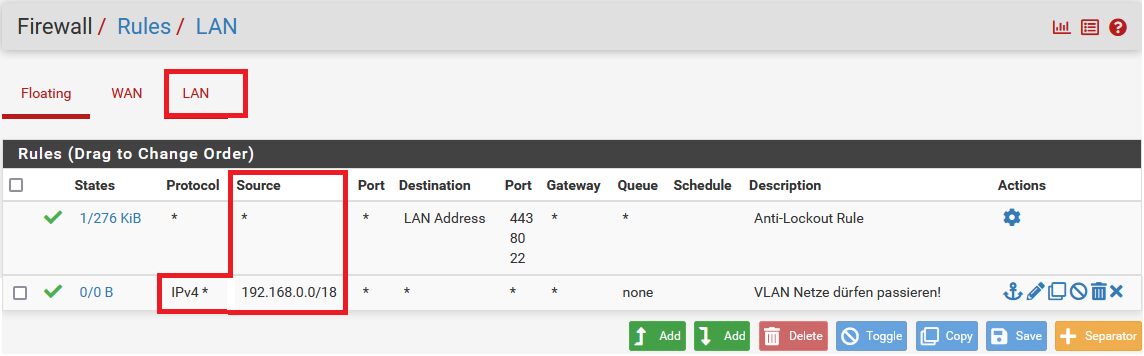

Vermutlich hast du in deinem jugendlichen Leichtsinn vergessen das du es hier mit einer Firewall zu tun hast wo alles VERBOTEN ist was nicht explizit erlaubt wurde!

Auch hier ist natürlich das Ruleset am LAN Port anzupassen, so das die VLAN IP Netze dort nach draussen passieren dürfen. Ansonsten lässt die pfSense mit ihrer Default Regel dort ausschliesslich nur VLAN 1 IP Traffic durch und blockt logischerweise deine VLANs vom SG300! Ein Blick ins Firewall Log hätte dir sofort die Augen geöffnet. Nutze doch einfach einmal sinnvoll die Diagnosetools die dir die FW bietet!!

Idealerweise passt du die eh schon vorhandene Default Rule am LAN Port einfach nur mit einem entsprechenden Alias an den du wie folgt vorher anlegst!

Dann die Absender Adressen in der Default Regel am LAN Port auf diesen Alias setzen!

Dann die Absender Adressen in der Default Regel am LAN Port auf diesen Alias setzen!

Fertisch!

Fertisch!

Hier fehlen, leider wie immer, hilfreiche Infos dazu in Form von Screenshots usw. um das sicher sagen zu können.

Bevor man dir jetzt wieder alles einzeln aus der Nase ziehen muss wäre eine kleine Skizze hilfreich für alle.

Das o.a. Setup geht davon aus das die pfSense ALLEIN im VLAN 1 hängt mit ihrem WAN Port!!!

Sollte auch noch der IP-Cop mit seinem LAN Port drin hängen ist es ggf. verständlich das du die nicht pingen kannst sollte hier auch die statische Route zu den Switch VLANs fehlen? In Ruhe nachdenken hilft hier auch wieder!

Du hast sehr wahrscheinlich vergessen zusätzlich auch am IP-Cop die statische Route zu deinen VLAN IP Netzen einzutragen! Kann das sein?

Wenn du aus dem 10er VLAN den IP-Cop pingst muss der ja auch wissen WIE er das 10er VLAN erreichen kann um seine Antwort dahin zu schicken. Fehlt die Route dort passiert das was oben beschrieben ist und die Ping Antwort wird zum Provider ins Nirwana geroutet! Bitte dazu noch einmal HIER lesen WIE sich gerouteter Traffic im Netz bewegt!

Warum machst du nicht einmal ein Pathping oder Traceroute (tracert bei Winblows) dann kannst du doch genau sehen über welche Hops der Traffic läuft und wo es kneift.

Sehr wahrscheinlich hat die IP-Cop Firewall auch ein Ping Tool und wir wetten mal das du auch von dort die VLAN 10 bis 30 IPs auf dem Switch NICHT pingen kannst, richtig??

Bestätigt dann die fehlende Route.

Was du am IP-Cop zur Sicherheit auch noch prüfen solltest ist ob der lokale Traffic vom Firewalling ausgenommen ist wie oben an der pfSense UND ob dein Regelwerk dort stimmt das Traffic mit Absender IPs von .0.x bis .31.x den LAN Port passieren darf.

⚠️ Gleiches gilt natürlich auch für die pfSense!!

Vermutlich hast du in deinem jugendlichen Leichtsinn vergessen das du es hier mit einer Firewall zu tun hast wo alles VERBOTEN ist was nicht explizit erlaubt wurde!

Auch hier ist natürlich das Ruleset am LAN Port anzupassen, so das die VLAN IP Netze dort nach draussen passieren dürfen. Ansonsten lässt die pfSense mit ihrer Default Regel dort ausschliesslich nur VLAN 1 IP Traffic durch und blockt logischerweise deine VLANs vom SG300! Ein Blick ins Firewall Log hätte dir sofort die Augen geöffnet. Nutze doch einfach einmal sinnvoll die Diagnosetools die dir die FW bietet!!

Idealerweise passt du die eh schon vorhandene Default Rule am LAN Port einfach nur mit einem entsprechenden Alias an den du wie folgt vorher anlegst!

Hier fehlen, leider wie immer, hilfreiche Infos dazu in Form von Screenshots usw. um das sicher sagen zu können.

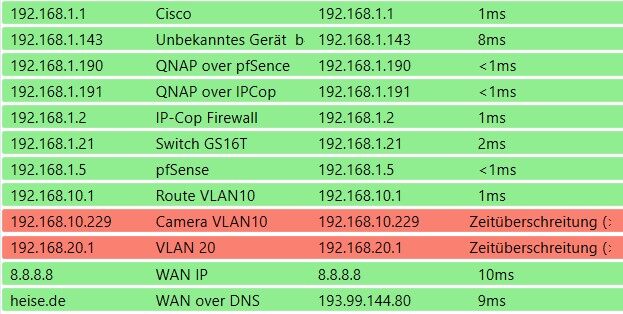

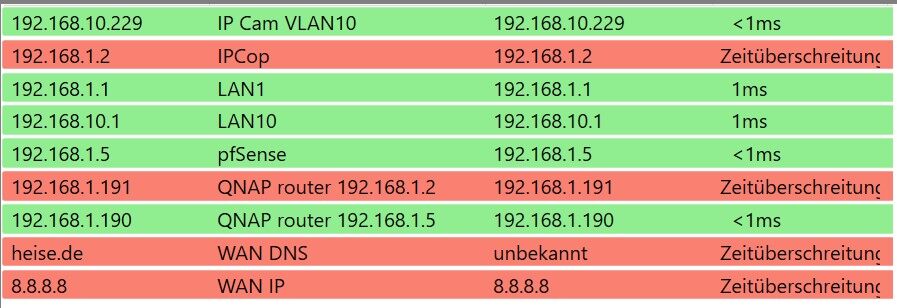

Das ist der Test Laptop. 192.168.10.100/24 GW 192.168.10.1 DNS 192.168.1.5 oder 8.8.8.8

Won diesen aus habe ich alle pings versucht:

1) Ping zur pfsense 192.168.1.5 geht!!

OK, die pfSense lässt ICMP aus dem IP-Netz 192.168.10.0/24 zuWon diesen aus habe ich alle pings versucht:

1) Ping zur pfsense 192.168.1.5 geht!!

2) Ping zur ipcop 192.168.1.2 geht nicht!!

OK. der pfSense hast du keine weiteren Firewall-Regeln mitgegeben, sodass diese die ICMP-Pakete verwirft3) Ping zu Geräten in VLAN 1 die als GW noch die 192.168.1.2 ipcop eingetragen haben geht nicht!!

fehlende Regel in der IPCop4) Ping zu Geräte im VLAN1 die als GW 192.168.1.1 haben kann man pingen. geht!!

da routet auch der Switch, welcher noch keine ACL kennt5) Ping zu 8.8.8.8 geht nicht !!

fehlende Firewall-Regel sowie fehlendes NAT an der pfSense für das Netz 192.168.10.0/24mach alle Tests auch mal mit einem

tracert [ZielIP], dann siehst du, wo es hängen bleibt. Alternativ ein pathping [ZielIP]

Nur nochmals zur Erinnerung wie dein Testsetup aus Layer 3 (IP Address- und Netzwerk) Sicht auszusehen hat. Dein Testaufbau ist ein simples Router Kaskaden Design.

Beachte das beim pfSense Setup auch das entsprechende o.a. Regelwerk am LAN Port sowie die statische Route entsprechend gesetzt sein muss!

Tips zur Virtualisierung der pfSense unter Proxmox mit VLANs wie immer HIER und HIER!

Beachte das beim pfSense Setup auch das entsprechende o.a. Regelwerk am LAN Port sowie die statische Route entsprechend gesetzt sein muss!

Tips zur Virtualisierung der pfSense unter Proxmox mit VLANs wie immer HIER und HIER!

Was ist bei Dir das Restnetz welches an der Frizbox (Kopplungsnetz) hängt?

Das ist das ganze Geraffel mit den Netgear Switches aus deiner Zeichnung oben. Ich hatte ob der verwinkelten Zeichnung irrigerweise vermutet das das Netz mit auf den NG Switches liegt und völlig übersehen das du das Koppelnetz zur Fritzbox richtigerweise vollkommen isoliert hast. Sorry für die Verwirrung! 🙈Die korrigierte IP Layer 3 Sicht sähe dann so aus:

- Die Endgeräte in VLAN 1 können entweder die pfSense oder den IP-Cop als Gateway haben.

- Für den Fall das sie den IP Cop als Gateway haben muss der IP-Cop zwingend eine statische Route auf die VLAN IP Netze am SG300 haben analog zur pfSense!

- Mit dem Gateway Eintrag bestimmst du für die VLAN 1 Endgeräte welchen Weg sie ins Internet nehmen. Entweder pfSense oder IP-Cop.

- Die Default Route des SG300 zeigt aktuell auf die pfSense. Das bedeutet...

- Alle Endgeräte in den VLANs 10 bis 30 nutzen IMMER die pfSense für den Internet Zugang

- Tip: Gateway IPs gehören üblicherweise immer an den Rand einer IP Range und NICHT "mittendrin". Das vermeidet eine Kollision mit ggf. aktiven DHCP Ranges und damit Adresschaos. Mal abgesehen davon das diese Gateway Adressen aus guten Gründen immer statisch sein sollten und nie dynamisch. Ändert sich so eine IP einmal steht dein Netzwerk weil das Routing ins Nirwana geht. Das solltest du also ggf. besser noch anpassen.

Die Kardinalsfrage ist WIE dein Design später im Endausbau aussehen soll??

- Verschwindet der IP-Cop und wird komplett durch die pfSense ersetzt?

- Soll beides als Failover laufen, sprich ist die pfSense weg springt der IP-Cop ein und vice versa.

Das erzwingt dann aber auch das du, wie schon an der pfSense, das Ruleset am IP-Cop LAN Port entsprechend auch auf eine größere Maske anpasst so das der IP-Cop auch Traffic aus den VLAN IP Netzen 10 bis 30 passieren lässt.

Sollte der IP-Cop "entsorgt" werden ist das natürlich obsolet.

Derzeit ist nur eine Default Route auf die pfSense aktiv, so das aller Traffic der VLAN IP Netze 10 bis 30 immer fest über die pfSense rausgehen.

mit IP's pö a pö

duden.de/rechtschreibung/peu_a_peududen.de/suchen/dudenonline/geduld

Wenn schon denn schon...

...jetzt auch geht

Glückwunsch! 🥳 👏War aber auch ne schwere Geburt mit dir nach sage und schreibe 48 Posts.

Drei Fragen stellen sich mir durch den Verlauf des Beitrag hier.

Bei 50 Posts wirds dann kostenpflichtig! 🤣1.)

Warum nicht? Ist doch ein VLAN wie alle anderen zwischen 2 und 4095 auch. Es kommt doch, wie immer, auf DICH als Admin an was du daraus machst.

2.)

Immer die pfSense, denn die ist doch dein nächster Caching DNS Server! Würdest du die Fritte eintragen würde unnötiger DNS Traffic immer über die Firewall gehen. Die Firewall selber referenziert ja im weiteren Verlauf ihr Upstream DNS auf die Fritzbox die den wiederum automatisch vom Provider lernt.

Und...nichtmal mehr Dummies geben hier noch einen Google DNS an der dein Internet Verhalten abschnorchelt und an Dritte vermarktet.

Idealerweise platziert man einen RasPi (Zero) mit Adguard oder PiHole im VLAN 1 oder dem FB Koppelnetz und nimmt den als Caching DNS, dann ist man gleich Werbe- und Malware frei im gesamten Netzwerk und kann ungeliebte Apps wie Facebook, TiKTok und andere Übeltäter filtern.

3.)

Die pfSense ist als routende Firewall bekanntlich ein Layer 3 Routing Device, redet also nur mit IP Adressen. Mac Adressen "kennt" sie nicht. Auf den Layer 2 sieht sie deshalb gar nicht. Folglich ist es normal das du dazu auch nichts findest.

Mac Adress Authentisierung macht man deshalb immer immer statisch am Switch entweder mit dem Feature "Port Security" oder klassisch über einen Radius Server (MAB = Mac Authentication Bypass).

Letzteres ist die elegantere und auch klassische Methode, denn dort werden nur einmal alle Macs an einer zentralen Stelle erfasst und die gelten dann für alle deine Switches im Netz. Das erspart dir die üble Frickelei alle diese Mac's umständlich per Hand auf alle Switches zu kopieren und sie dort auch noch einzeln, pro Switch zu pflegen.

Natürlich kann die pfSense auch einen dafür erforderlichen zentralen Radius Server im Netz stellen. Guckst du dazu HIER.

Wenn es das denn nun war bitte nicht vergessen deinen Thread dann auch als erledigt zu schliessen!!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Nur der SG300-10 tanzt da manchmal aus der Reihe.

Warum?? Was ist das konkrete Problem mit dem?Nur soviel...

Wenn du einen anderen Switch, wie jetzt den leistungsstärkeren SG350, als zentralen L3 Core Switch in deinem o.a. Netz einsetzt, dann solltest du den SG300-10 tunlichst besser wieder als reinen Layer 2 Switch betreiben und das IP Routing im Setup abschalten!!

Das 2 parallel routende Switches kontraproduktiv und zudem auch gefährlich sind (Security, Backdoor Route) ist dir ja hoffentlich wohl auch selber klar. 🤔

dann geht das nicht

Dürfte eigentlich nicht sein, denn das ist ja das VLAN-1 am Switch. Leider ist die etwas laienhafte und oberflächliche Beschreibung "ins Internet gehen lassen will" wenig aussagekräftig wie du dir auch selber denken kannst. Sinnvoll wäre es gewesen du hättest ein paar mehr Informationen mitgeliefert um klar sagen zu können ob es lediglich ein DNS Problem oder ein Routing Problem ist.

Folgende Infos wären vom .1.2er PC und FW wichtig:

- ipconfig Output um sehen zu können WIE Gateway und DNS Server eingestellt sind

- Auf der pfSense im Diagnostics Menü unter Ping einmal einen Ping auf eine Internet IP 8.8.8.8 ausführen und unbedingt als Source Interface das LAN Interface (oben .1.5) setzen!! Das stellt dann sicher das die pfSense LAN basierten Traffic ins Internet routen kann

- Das gleiche führt man dann mit einen Ping auf einen Hostnamen wie www.heise.de aus. Das stellt dann zusätzlich sicher das die DNS Auflösung auf der pfSense fehlerfrei klappt.

- Zur Sicherheit führt man ebenfalls im Diagnostics Menü unter DNS/nslookup einen DNS Auflösungscheck durch auf www.heise.de um ebenfalls sicherzustellen das es keinen DNS Fehler auf der Firewall gibt.

- Als Letztes checkt man noch einmal das Firewall Regelwerk am LAN Port das auch Traffic vom LAN_network (Source) nach ANY (Destination) passieren darf! (Screenshot)

- Ein Blick ins Firewall Log der pfSense kann auch nicht schaden ob dort relevanter VLAN 1 Traffic zu sehen ist der geblockt wurde.

- Ist das erledigt kann man sicher sein das zu mindestens die Firewall .1.0er (LAN) Traffic sauber routet und auch die DNS Auflösung ok ist. Die beiden Punkte die Laien oft als "das Internet" bezeichnen...

- Im nächsten Step gehst du dann zum PC und checkst dessen Adressierung mit ipconfig

- Dann pingst du einmal das Firewall LAN Interface UND das VLAN 1 Interfaces des Switches. BEIDES sollte klappen!

- Also nächstens pingst du dann eine nackte IP im Internet wie die übliche 8.8.8.8 von oben.

- Sofern das geklappt hat dann einen Hostnamen wie www.heise.de pingen. Alternativ ein nslookup www.heise.de oder host www.heise.de ausführen um das DNS Lookup zu testen.

- Wenn beides geklappt hat dann funktioniert auch "das Internet" von diesem PC.

So sähe eine sinnvolle und strategische Troubleshooting Prozedur aus dessen Ergebnisse du hier hättest posten können, damit man nicht immer und immer wieder diese Dinge einzeln nachfragen muss... 🙄

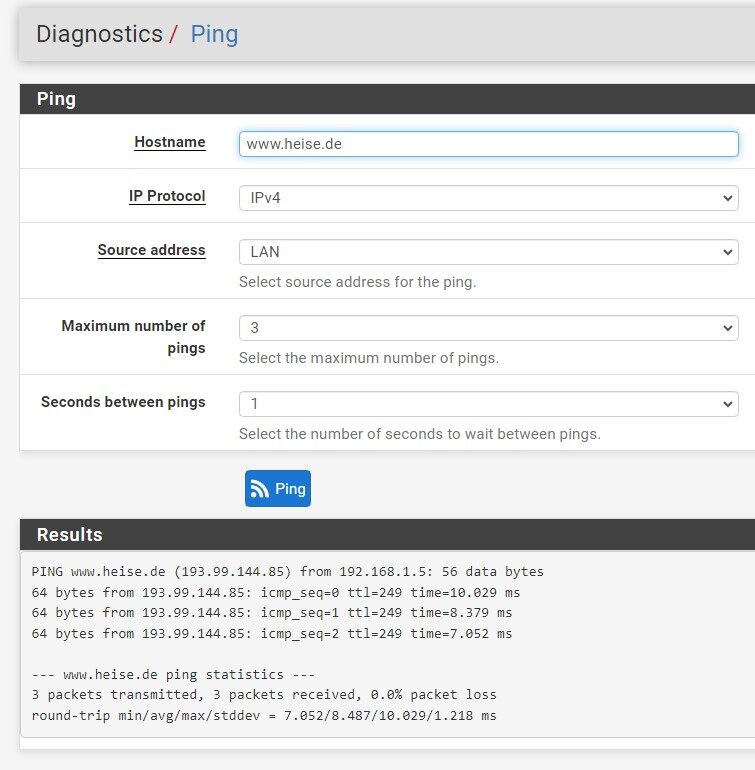

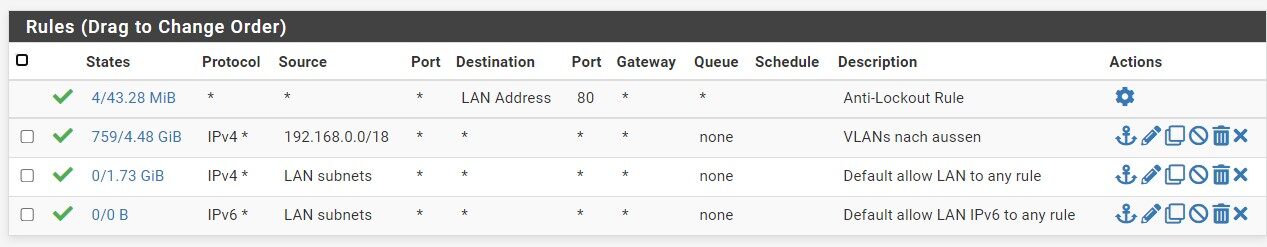

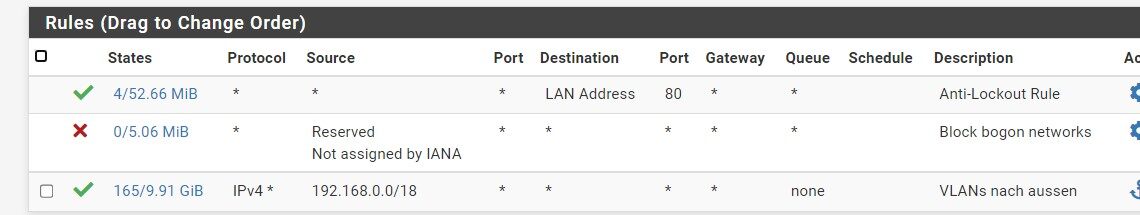

Dein Ruleset ist falsch bzw. überflüssig kompliziert!

Die 3te Regel "IPv4 Source: LAN_subnets... ist völlig sinnfrei und solltest du löschen, da sie ja schon durch die davor liegende Regel "IPv4 Source: 192.168.0.0 /18... vollständig abgedeckt ist.

Dein LAN_subnets ist der Platzhalter für dein LAN IP Netz 192.168.1.0 /24 was ja, wie du sicher auch selber siehst, ebenfalls in der Maske 192.168.0.0 /18 enthalten ist!

Kannst du also ersatzlos löschen

Was du leider vergessen hast ist die Einstellung des DHCP IP Adresspools an der pfSense für das VLAN 1!!

⚠️ Hier solltest du absolut sicherstellen das die fest vergebenen IP Adressen ausserhalb des Pools liegen um ein mögliches Adresschaos zu vermeiden.

Da die statisch vergebenen IP Adressen idealerweise immer an beiden Enden des Hostadressbereiches liegen solltest du unbedingt darauf achten das diese von der DHCP Vergabe AUSgeschlossen sind ansonsten droht Doppelvergabe!

Unter Service --> DHCP Server also im LAN Interface (VLAN-1) darauf achten das der Pool z.B. auf 192.168..1.20 bis 192.168..1.200 limitiert ist um diese Bereiche sicher auszusparen!

Prüfe das also und passe das ggf. an! 🧐

Wie du an den Ping Checks ja sonst sehen kannst ist an der pfSense Firewall soweit alles in Ordnung. IP Adressierung und Connectivity passt aber leider die DNS Auflösung angeschlossener Clients nicht!

Hier solltest du an der pfSense prüfen ob dort der DNS Server korrekt eingerichtet wurde wie z.B. HIER beschrieben! Die DNS Auflösung vom PC (nslookup oder host) über die pfSense muss klappen.

Bleibt also sofern der DHCP Server und DNS korrekt konfiguriert ist, als böser Buhmann nur

Diese 2 Baustellen musst du also noch fixen:

Die 3te Regel "IPv4 Source: LAN_subnets... ist völlig sinnfrei und solltest du löschen, da sie ja schon durch die davor liegende Regel "IPv4 Source: 192.168.0.0 /18... vollständig abgedeckt ist.

Dein LAN_subnets ist der Platzhalter für dein LAN IP Netz 192.168.1.0 /24 was ja, wie du sicher auch selber siehst, ebenfalls in der Maske 192.168.0.0 /18 enthalten ist!

Kannst du also ersatzlos löschen

Was du leider vergessen hast ist die Einstellung des DHCP IP Adresspools an der pfSense für das VLAN 1!!

⚠️ Hier solltest du absolut sicherstellen das die fest vergebenen IP Adressen ausserhalb des Pools liegen um ein mögliches Adresschaos zu vermeiden.

Da die statisch vergebenen IP Adressen idealerweise immer an beiden Enden des Hostadressbereiches liegen solltest du unbedingt darauf achten das diese von der DHCP Vergabe AUSgeschlossen sind ansonsten droht Doppelvergabe!

Unter Service --> DHCP Server also im LAN Interface (VLAN-1) darauf achten das der Pool z.B. auf 192.168..1.20 bis 192.168..1.200 limitiert ist um diese Bereiche sicher auszusparen!

Prüfe das also und passe das ggf. an! 🧐

Wie du an den Ping Checks ja sonst sehen kannst ist an der pfSense Firewall soweit alles in Ordnung. IP Adressierung und Connectivity passt aber leider die DNS Auflösung angeschlossener Clients nicht!

Hier solltest du an der pfSense prüfen ob dort der DNS Server korrekt eingerichtet wurde wie z.B. HIER beschrieben! Die DNS Auflösung vom PC (nslookup oder host) über die pfSense muss klappen.

Bleibt also sofern der DHCP Server und DNS korrekt konfiguriert ist, als böser Buhmann nur

- A. der Switch das du dort den pfSense Firewall Port NICHT dem VLAN-1 als Access Memberport zugewiesen hast oder fälschlicherweise als Trunk Port statt Access gesetzt hast oder vergessen hast die PVID auf 1 zu setzen?!

- oder B. der PC selber

Diese 2 Baustellen musst du also noch fixen:

- Port Zuweisung und Mode auf dem Switch für das VLAN 1 für alle 3 beteiligten Ports 2xFirewall und 1x PC. ALLE müssen sich logischerweise untereinander pingen können.

- DNS Server Setup auf der Firewall

Frage: Muss ich DHCP Verwenden? Ist derzeit aus !!

Nein, natürlich nicht! Wenn du dort keine dynamischen IPs vergeben willst (was sogar viel Sinn macht bei einem reinen Koppellink) ist kein DHCP erforderlich.oder über DHCP Static Mappings der jeweiligen MAC zuweisen lassen.

Dann brauchst du natürlich wieder einen. nehme ich gleich den grossen Cisco

Einen Catalysten oder was ist für dich "groß"?? 🤔und gelobe Besserung

Alles gut!! Aber du siehst das zielgerichtetes Troubleshooting schon viel Erkenntnis bringt. die anderen mit IP-Cop 192.168.1.2 (192.168.1.191) nicht.

Du musst der IPCop ja auch mitteilen, wohin die Pakete für die VLANs 10, 20 und 30 müssen.Deine Geräte aus den VLANs kommen zwar zu IPCop, die IPCop will die Antworten aber ins WAN senden, weil du der Kodte nicht gesagt hast:

192.168.10.0/24 sollen zur IP 192.168.1.1 gesendet werden (gleiches für die anderen beiden VLANs)

Und natürlich noch passende Firewall-Regeln in der IPCop anlegen…

Eine Regel beim IPCop habe nicht erstellt. da ich ja das VLAN 10 über die pfSence ins WAN bringen will un dnicht über IP-Cop.

Doch. Du musst eine Regel anlegen, die sagt, dass eingehender Vekehr von 192.168.10.0/24 an 192.168.1.0/24 erlaubt ist.Stell dir vor, du bist ein Datenpaket mit einer blauen Mütze (VLAN10) und willst deinem Kumpel mit der weißen Mütze (VLAN1) besuchen. Ihr wohnt beide im selben Haus (LAN). Deine Tür ins Treppenhaus (Gateway) ist aber derzeit noch eine andere als die deines Kumpels. Zudem steht an jeder Tür ein Türsteher (Firewall). Du musst erst am Türsteher vorbei, der dich fragt, wohin du willst. Wenn das auf seiner „erlaubt“-Liste steht, geht es durch die Tür zum Wegweiser (Routing-Tabelle)

Wenn jetzt aber der Türsteher an deiner Tür nicht weiß, dass du zu deinem Kumpel darfst, bringt dir der Wegweiser nichts. Wenn du auf der Liste des Türstehers stehst, aber am Wegweiser nicht steht, wo du deinen Kumpel finden kannst, wirst du immer zur Haustür (WAN) geschickt. Und im WAN findest du deinen Kumpel nicht…

Cisco SG350-28 28-Port

Im Hinblick auf das Cisco Produkt Portfolio ist der SG350-28 28-Port aber ein Fliegengewicht! Den habe ich jetzt identisch wie den GS300-10 konfiguriert.

Das hast du dann falsch gemacht! Wurde dir oben ja auch schon mehrfach gesagt... Wenn der 350er dein zentraler Layer 3 Core Switch ist, also der der routet, dann muss kein anderer Switch mehr in deinem Netzwerk routen. Folglich sollte man das Setting "IPv4 Routing" deaktivieren damit dieser Switch wie alle anderen auch im Layer 2 arbeitet. Das sichert dein netzwerk und bewahrt dich vor bösen Backdoor Routes. Also auch mal das umsetzen was man dir zur Optimierung rät!

die anderen mit IP-Cop 192.168.1.2 (192.168.1.191) nicht.

Das ist vermutlich erwartbar weil die hier wieder mal 2 Fehler gemacht hast. Kollege @em-pie hat es oben schon alles gesagt.- Das Regelwerk am LAN Port des IP-Cop vergessen anzupassen das der Traffic mit Absenderadressen von allen VLANs (192.168.0.0 /18) annimmt!! Fehlt diese Regel blockiert der IP-Cop logischerweise immer Traffic aus diesen VLAN Netzen!!

- Der IP-Cop hat keine statische Route auf die VLAN IP Netze. Ausserdem ist deine statische Route auch falsch, denn sie deckt nicht alle VLANs ab! Richtig ist: ip route add 192.168.0.0/18 via 192.168.1.1 was dann alle VLANs abdeckt.

Die pfSense ist aufgeräumt, hoffentlich richtig

Fehlte noch der wichtigste Screeshot:

Zitat von @fitorfun:

Genau da waren wieder meine Probleme.

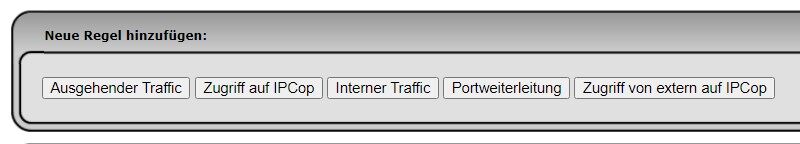

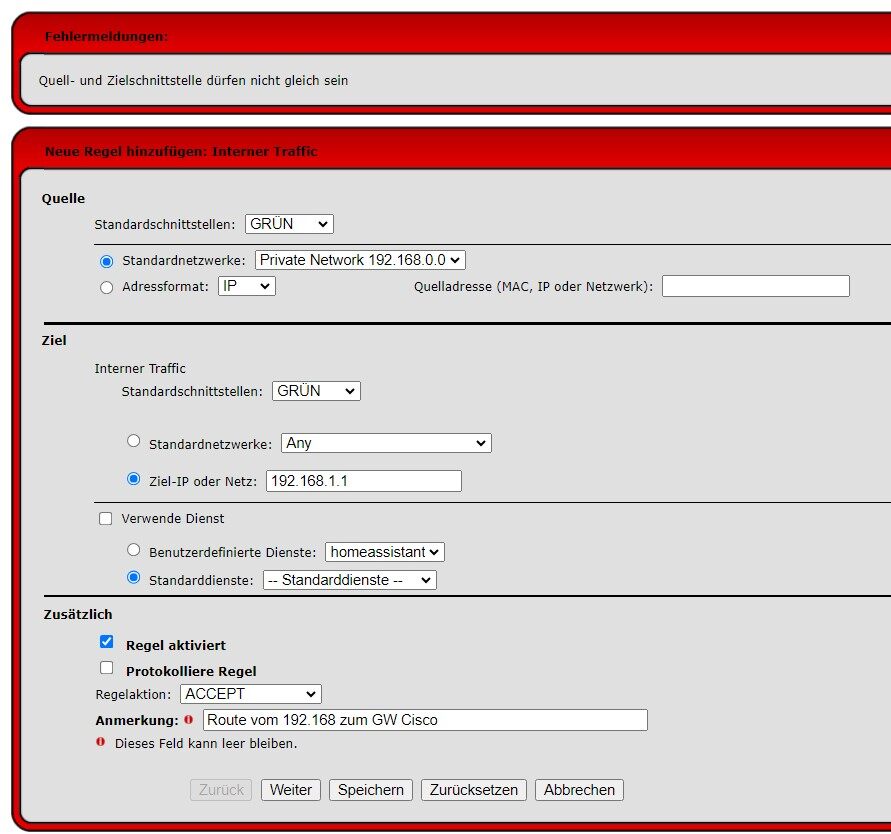

Wo in der IPCop kann man das wieder einstellen?

Steht doch alles im Handbuch:Doch. Du musst eine Regel anlegen, die sagt, dass eingehender Vekehr von 192.168.10.0/24 an 192.168.1.0/24 erlaubt ist.

Genau da waren wieder meine Probleme.

Wo in der IPCop kann man das wieder einstellen?

ipcop.org/2-0-0/de/admin/html/firewall-fwrules.html

aber besser als der SG300-10?

Ja, aber schlechter als ein Catalyst... Wo in der IPCop kann man das wieder einstellen?

Mit solchen wirklich essentiellen Dingen einer Firewall sollte man sich aber schon auskennen. 🧐Es ist doch ziemlich sinnfrei eine Firewall zu betreiben bei der das Regelwerk an allen Ports auf "Durchzug" steht. Sowas kann man dann auch gleich ganz weglassen und ein Patchkabel nehmen!

IP-Cop Screenshots würden hier helfen. Und... Antwortthreads kann man auch intelligent zusammenfassen.

Moin,

was ich nicht verstehe, das Du nicht Dein Netzwerk einfach neu aufbaust. Sprich Du richtest den Cisco SG350 als Core Switch ein testest ob der Sauber über das Managendnetzwerk sauber ins I-Net arbeitet. Dann ziehst DU Deine Geräte rüber und prüfst ob diese auch sauber arbeiten und zum Schluss machst Du den laden mit der Firewall zu.

Den so wie ich die letzten Beiträge versteh, versuchst Du in deinem laufen Netzwerk das um setzen und es kommt immer wieder zu Fehlern.

Ist aber nur ein Tipp von mir.

Gruß

was ich nicht verstehe, das Du nicht Dein Netzwerk einfach neu aufbaust. Sprich Du richtest den Cisco SG350 als Core Switch ein testest ob der Sauber über das Managendnetzwerk sauber ins I-Net arbeitet. Dann ziehst DU Deine Geräte rüber und prüfst ob diese auch sauber arbeiten und zum Schluss machst Du den laden mit der Firewall zu.

Den so wie ich die letzten Beiträge versteh, versuchst Du in deinem laufen Netzwerk das um setzen und es kommt immer wieder zu Fehlern.

Ist aber nur ein Tipp von mir.

Gruß

Moin,

In meinen Augen richtig. Weil sonst drehst Du Dich in meinen Augen im Kreis.

Das VLAN1 ist ein reines Management Netzwerk. Sprich von dort kannst Du alle Switche ansprechen und konfigurieren. Da hat sonst nichts anderes zu suchen außer der PC mit dem Du Änderungen im Netzwerk machen möchtest.

Die sollte als Letztes kommen. Auch wenn es komisch anhört, nur kannst Du dadurch nicht sehen, ob es ein Fehler in der Config ist oder ob die Firewall Dir in die Suppe spuckt

Das ist später dran. Erstmal müssen alle Geräte laufen, weil Du hast sonst drei Baustellen auf einmal.

Ist es auch nicht. Wenn man strukturiert daran geht.

Dein Cisco SG-350 ist vollkommen ausreichend. Das einzige wo Du Dir Gedanken machen muss ist, ob Du mit den 24 Port auskommst und ob Du noch POE brauchst.

Zudem würde ich den IPCop rauswerfen. Der wird seit Jahren nicht mehr supportet und MAC Zulassungen müssten die PfSense Firewall wohl auch schaffen.

Meine Vorgehensweise als ich mein Netzwerk umgebaut habe.

Alles andere ist in meinen Augen nicht effektiv und Du drehst Dich immer wieder im Kreis.

Somit noch ein schönes Wochenende und viel Spaß bei Deinem Projekt.

Gruß

Vorgehen:

Deshalb habe ich mir den Cisco Layer3 aus dem Netzwerk genommen zum testen.

Dort stecke ich alle Geräte an welche ich testen möchte.

Deshalb habe ich mir den Cisco Layer3 aus dem Netzwerk genommen zum testen.

Dort stecke ich alle Geräte an welche ich testen möchte.

In meinen Augen richtig. Weil sonst drehst Du Dich in meinen Augen im Kreis.

Er hängt nur mit einem Beinchen im VLAN 1.

Das VLAN1 ist ein reines Management Netzwerk. Sprich von dort kannst Du alle Switche ansprechen und konfigurieren. Da hat sonst nichts anderes zu suchen außer der PC mit dem Du Änderungen im Netzwerk machen möchtest.

Die neue Firewall pfSence ist im Moment noch offen so wie die Standardeinstellung

Die sollte als Letztes kommen. Auch wenn es komisch anhört, nur kannst Du dadurch nicht sehen, ob es ein Fehler in der Config ist oder ob die Firewall Dir in die Suppe spuckt

Soll aber später auch nur noch bestimmte IP's und VLANs nach WAN lassen.

Das ist später dran. Erstmal müssen alle Geräte laufen, weil Du hast sonst drei Baustellen auf einmal.

Der Aufbau wie ihn aqui in seinem Bild beschreiben hat, soll laut aussagen hier auch kein Hexenwerk sein.

Ist es auch nicht. Wenn man strukturiert daran geht.

Ja, aber schlechter als ein Catalyst...

Und dann werde ich mich wohl diese Woche nochmal schlau machen müssen ob ich vom Preis Leistungsverhältnis >den richtigen Cisco gewählt habe, oder ob ich den SG350 wieder zurückschicke und einen Catalyst bestelle.Dein Cisco SG-350 ist vollkommen ausreichend. Das einzige wo Du Dir Gedanken machen muss ist, ob Du mit den 24 Port auskommst und ob Du noch POE brauchst.

Zudem würde ich den IPCop rauswerfen. Der wird seit Jahren nicht mehr supportet und MAC Zulassungen müssten die PfSense Firewall wohl auch schaffen.

Meine Vorgehensweise als ich mein Netzwerk umgebaut habe.

- planen wie viele VLAN Du haben möchtest und welche Geräte in dieses VLAN sollen.

- Prüfen, welche Geräte feste IP-Adresse bekommen sollen, um dann den DHCP Bereich zu bestimmen.

- Core Switch einrichten (VLAN, DHCP Bereiche, Routing) etc.

- Testen, ob der Test-PC ins I-Net kommt.

- VLAN gegenseitig abriegeln, wenn es gewünscht ist über ACL Reglen.

- Geräte in die VLAN einbinden und prüfen, ob diese dann sauber arbeiten.

- Firewall aufbauen und einrichten und wieder mit Test-PC prüfen, ob es auch so klappt.

Alles andere ist in meinen Augen nicht effektiv und Du drehst Dich immer wieder im Kreis.

Somit noch ein schönes Wochenende und viel Spaß bei Deinem Projekt.

Gruß

Jeder Verkehr vom LAN (Red) zum WAN (Green) ist geblockt

Ooops...seit wann ist denn das "gute" LAN nun mit einmal rot und das böse Internet (üblicherweise rot) nun gut und grün?! Verdrehte Welt im Hause @fitorfun.Entweder per Wiregard VPN

Warum so eine überflüssige Frickelei wenn man es mit den bordeigenen Systemen ALLER Betriebssysteme deutlich sicherer und performanter auf der pfSense machen kann?!IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Aber eine Route von Green 192.168.0.0/18 zu Green 192.168.1.1 lässt sich nicht anlegen.

Das ist Quatsch, denn die Route lässt sich natürlich anlegen. Geht übrigens nur über das CLI und nicht im GUI wie du ja auch selber schon erkannt hast!!Oben redest du von einer Firewall Regel!! IP Routen und Regeln sind Fisch und Fahrrad. Das weiss sogar jeder Laie. Wenn du also so einen Unsinn verzapfst und versuchst eine Route als Regelwerk anzulegen ist das doch logisch das Murks dabei rauskommt! Du hast es ja nicht einmal geschafft die rote Überschrift des GUIs zu lesen "Neue Regel hinzugfügen"!

Neue Route hinzufügen steht da de facto nicht. Mal ganz abgesehen das eine Route eben auch nicht über das GUI konfigurierbar ist. Hatten wir oben doch schon alles...

Korrekt lautet die Regel

- Schnittstelle: Grün

- Quelle: IP, Netzwerk, 192.168.0.0 /18

- Ziel: ANY

- Regelaktion: ACCEPT

Die Doku ist mir bekannt, war aber nicht hilfreich in dem Fall.

Zwischen Regel und Route unterscheidet auch die Doku!