Scheitere an einfachen VPN-Test mit OPNSense

Hallo Zusammen,

auf den Rat hier von aqui (Hallo aqui - vielleicht liest Du das) habe ich mir zum Testen die OPN-Sense auf einen Testclient installiert.

Nun spiele und verzweifle ich schon Stunden daran, einfach einen VPN-Zugang drauf einzurichten.

Es scheitert schon daran, dass ich den VPN zum Testen "in einem Netzwerk" einrichten möchte. Also habe ich nur den WAN-Port an meinen Switch.

Ich komme nur auf die GUI wenn ich per Shell die Firewall komplett ausschalte.

Eine Firewall-Regel, die alles auf die WAN-Schnittstelle durchläßt bringt nichts. Beim nächsten Neustart werde ich wieder geblockt.

Das wäre ja noch o.k, da ich die FW früher oder später sowieso wieder aktivieren muss, aber auch die VPN klappt trotz ausgeschalteter Firewall nicht.

Auch nach unzähligen Anleitungen über Tunnel usw. komme ich nicht drauf.

Im Endeffekt möchte ich erst mal ohne Zertifikate eine Verbindung mit dem ShrewSoft-Client herstellen.

Hat jemand eine einfache Vorgehensweise für mich?

Ich befinde mich hier in einem einfachen 192.168.178.x - Netz und daran hängt auch die OPNSense.

Auch bei den Feldern Remote-Net-Adresse und Local-Net-Adresse im Tunnel bin ich mir nicht sicher, was da rein gehört.

Könnt Ihr mir bitte helfen?

Dank Euch

Andi

auf den Rat hier von aqui (Hallo aqui - vielleicht liest Du das) habe ich mir zum Testen die OPN-Sense auf einen Testclient installiert.

Nun spiele und verzweifle ich schon Stunden daran, einfach einen VPN-Zugang drauf einzurichten.

Es scheitert schon daran, dass ich den VPN zum Testen "in einem Netzwerk" einrichten möchte. Also habe ich nur den WAN-Port an meinen Switch.

Ich komme nur auf die GUI wenn ich per Shell die Firewall komplett ausschalte.

Eine Firewall-Regel, die alles auf die WAN-Schnittstelle durchläßt bringt nichts. Beim nächsten Neustart werde ich wieder geblockt.

Das wäre ja noch o.k, da ich die FW früher oder später sowieso wieder aktivieren muss, aber auch die VPN klappt trotz ausgeschalteter Firewall nicht.

Auch nach unzähligen Anleitungen über Tunnel usw. komme ich nicht drauf.

Im Endeffekt möchte ich erst mal ohne Zertifikate eine Verbindung mit dem ShrewSoft-Client herstellen.

Hat jemand eine einfache Vorgehensweise für mich?

Ich befinde mich hier in einem einfachen 192.168.178.x - Netz und daran hängt auch die OPNSense.

Auch bei den Feldern Remote-Net-Adresse und Local-Net-Adresse im Tunnel bin ich mir nicht sicher, was da rein gehört.

Könnt Ihr mir bitte helfen?

Dank Euch

Andi

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6545045925

Url: https://administrator.de/forum/scheitere-an-einfachen-vpn-test-mit-opnsense-6545045925.html

Ausgedruckt am: 25.07.2025 um 04:07 Uhr

48 Kommentare

Neuester Kommentar

vielleicht liest Du das

Tue ich! Also habe ich nur den WAN-Port an meinen Switch.

Nicht gut und ein sinnfreies Setup zum vernünftigen Testen! Hast du einen USB-Ethernet Adapter oder einen VLAN fähigen Switch zur Hand um das ggf. in einem richtigen Setup zu testen das auch ein lokales LAN Interface zur Verfügung stellt?

Mit einem USB Adapter oder VLAN Switch kannst du das auch mit einer einzigen Netzwerkkarte lösen.

Ich komme nur auf die GUI wenn ich per Shell die Firewall komplett ausschalte.

Das ist ja Blödsinn, bzw. dann hast du die FW falsch eingerichtet.Du steckst aber in einem Dilemma wenn du nur eine einzige Netzwerkkarte hast.

- Installierst du darauf das WAN Interface ist die Firewall aktiv und du hast keine Chance auf das GUI zu gelangen weil das WAN Interface logischerweise alles von außen blockt.

- Installierst du das LAN Interface kommst du rauf, kannst aber das VPN nicht mehr testen weil du ein WAN Interface dafür brauchst.

Bringe erstmal eine einfache 2 Port Firewall mit einem klassischen Setup zum Laufen bevor zu überhaupt mit VPNs usw. weitermachst.

Einfache Lösung:

- Besorge dir eine billige, zusätzliche LAN Karte und steck die in den Firewall Rechner.

- Hast du keinen Steckslot dafür aber USB Ports dann besorge dir für kleines Geld einen einfachen USB-Ethernet Adapter.

amazon.de/deleyCON-Netzwerkadapter-Ethernet-Ultrabook-Tablet-PC- ...

Den steckst du in einen deiner USB Buchsen und schon hast du dein separates LAN Interface.

- Nimm einem VLAN Switch und setze dir über die eine NIC die du hast ein VLAN Setup auf!

möchte ich erst mal ohne Zertifikate eine Verbindung mit dem ShrewSoft-Client herstellen.

Vergiss das wenn du bequem immer die onboard Clients verwenden kannst. Mach dann lieber L2TP als mit dem Shrew rumzufrickeln! Dafür ist auch kein Zertifikat erforderlich.Ohne diese 2 o.a. Workarounds solltest du erstmal nicht weitermachen weil so ein vernünftiges und auch sinnvolles Testsetup NICHT möglich ist und du nur noch mehr gefrustet wirst. (Sollte dir eigentlich auch dein gesunder IT Verstand sagen!

Hier steht alles was du brauchst, Shrew unnötig, geht mit Windows Bordmitteln über IKEv2 entweder mit MSCHAPv2 oder Client-Zertifikaten:

Mobile Clients mit Client Certificate authentifizieren

Cheers briggs

Mobile Clients mit Client Certificate authentifizieren

Cheers briggs

Zitat von @aqui:

Er braucht bei IKEv2 aber immer ein Server Zertifikat. Zumindestens Windows erfordert das.

Joa, aber das erstellt aber auch ein Laie auf der OPNSense mit Links per Mausklick. Die Angst vor diesen "unheimlichen Zertifikaten" ist oftmals überbewertet.Er braucht bei IKEv2 aber immer ein Server Zertifikat. Zumindestens Windows erfordert das.

Aber eh alles Murks solange nicht überhaupt ein sauberes FW Setup zum Testen existiert.

Jepp, zum Testen hät's ne virtuelle OPNSense selbst auf dem gleichen Rechner auch erst mal getan.

Test Client.... VM mit 2 NICs und gut ist.

Portforward von WAN auf die OPNsense:443 und gut ist. Ggf. HTTP_REFERER enforcement check deaktivieren.

Von wo? Am besten aus dem LAN. Virtual Box Oder VMware Workstation sollten helfen. Bei letzteren hast du 15 Tage Trial. Das sollte für eine Initialconfig reichen.

Client PC kann auch VM sein. Ist dann einfach über den Hypervisor steuerbar. TeamViewer auf dem Client würde auch gehen. Nur wenn die Konfiguration fritte ist, kommst du nicht mehr an den darüber ran.

Mit 2x VMs wäre es einfacher zu testen. Wenn der Wizard einmal durchgelaufen ist, solltest du zumindest mit der OPNsense arbeiten können. Default ist die ja eh auf DHCP.

Neustart und alles weg? Du hast sie aber schon installiert? Du weisst dass das Teil eine LIVE CD ist und du erst explizit installieren musst?

Benutzer: installer

Passwort: opnsense

Ich deaktviere die Fw so selten. Darum der Hinweis mit dem installieren.

Wenn du einen guten Rechner hast: Virtual Box oder VMware Workstation und los gehts.

Portforward von WAN auf die OPNsense:443 und gut ist. Ggf. HTTP_REFERER enforcement check deaktivieren.

Von wo? Am besten aus dem LAN. Virtual Box Oder VMware Workstation sollten helfen. Bei letzteren hast du 15 Tage Trial. Das sollte für eine Initialconfig reichen.

Client PC kann auch VM sein. Ist dann einfach über den Hypervisor steuerbar. TeamViewer auf dem Client würde auch gehen. Nur wenn die Konfiguration fritte ist, kommst du nicht mehr an den darüber ran.

Mit 2x VMs wäre es einfacher zu testen. Wenn der Wizard einmal durchgelaufen ist, solltest du zumindest mit der OPNsense arbeiten können. Default ist die ja eh auf DHCP.

Neustart und alles weg? Du hast sie aber schon installiert? Du weisst dass das Teil eine LIVE CD ist und du erst explizit installieren musst?

Benutzer: installer

Passwort: opnsense

Ich deaktviere die Fw so selten. Darum der Hinweis mit dem installieren.

Wenn du einen guten Rechner hast: Virtual Box oder VMware Workstation und los gehts.

Zitat von @Andi-75:

Einen VLan-Switch habe ich jetzt keinen. Gehts auch ohne, wenn ich die USB-Lan-Karte habe?

Einen VLan-Switch habe ich jetzt keinen. Gehts auch ohne, wenn ich die USB-Lan-Karte habe?

Hab zu lange getippt was?

Grob liegt eine Firewall immer zwischen min. 2 Netzen. Egal ob LAN oder VLAN. VLAN Switch brauchst du nicht. Ein normaler Switch im LAN der Firewall verteilt das LAN auf andere Geräte. Das reicht vollkommen aus. Wenn du nur ein Gerät/ PC hast, kannst du den driekt mit der Firewall verbinden. Handeln die Verbindung bei moderner Hardware selber aus. Sowas wie Cross-Over Kabel braucht man meist nicht.

Die beiden Seiten sollen sich nicht irgendwo noch "berühren". Nur an der Firwalll liegen die Netze an.

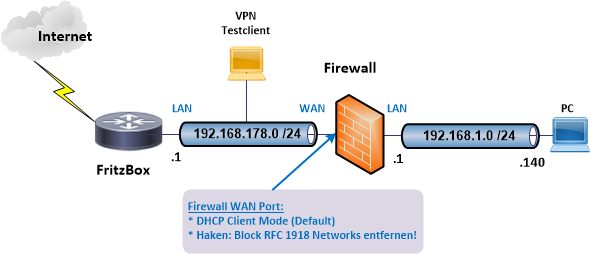

Hat jetzt die IP...140 und ich habe Zugriff auf die GUI samt aktivier Firewall.

Wenn man es denn richtig macht klappt es auch! 👏👍Einen VLan-Switch habe ich jetzt keinen.

Brauchst du dann auch logischerweise nicht wenn du die USB Adapter Lösung umgesetzt hast. Alles gut also.So sähe dann ein klassisches Test Setup aus:

Damit ich auf das GUI komm, hab ich doch die FW mit der Lan-Seite im Fritze-Netz 192.168.178.x.

Nein, das wäre ja völlig unsinnig. Weisst du auch selber wenn du mal in Ruhe nachdenkst...!Das 192.168.178.0er Netz ist aus Sicht der Firewall ja der WAN Port, also das böse, rote Netzwerk wo sie erwartungsgemäß und wie es sich für eine Firewall gehört, ALLES an eingehendem Traffic blockt!

Das dahinter auch noch eine FB mit einer weiteren Firewall liegt weiss sie ja nicht. Für sie ist ihr WAN Port schlicht das offene, böse, ungeschützte Internet und entsprechend stringent ist also logischerweise auch ihr Regelwerk an dem Port. Kannst du im Ruleset übrigens auch selber sehen. Dort steht nämlich nix und das heisst bei einer Firewall generell immer: Alles was nicht explizit erlaubt ist, ist verboten"!

Der VPN Test PC oben ist aus ihrer Sicht deshalb ebenso ein Gerät im bösen Internet was einen Zugriff auf die Firewall versucht. Ob Freund oder Feind kann sie nur durch ihr Regelwerk was DU definierst entscheiden! Einfache Logik wenn man einmal in aller Ruhe nachdenkt!!

Da Firewall üblich alles geblockt wird am WAN Port gehört dazu natürlich auch und besonders der WebGUI Zugriff auf das Firewall Setup.

Kein verantwortungsvoller Admin gibt das GUI über den heissen Internet Port (WAN) frei wenn er es nicht unbedingt muss und einen Grund für ein "muss" gibt es in der Regel nie.

Gut, in deinem Test Setup könnte man es testweise erlauben sofern du mit dem VPN Testrechner einmal schnell aufs GUI willst um etwas zu ändern. Später im Live Betrieb sollte man das natürlich aus den o.g. Gründen niemals machen weil ein NoGo.

Dazu musst du dann zwingend in den WAN Port Regeln eine Regel erstellen.

Pass, Prot: IPv4, TCP, Source: WAN_network, Port: any Destination: WAN_ip-address, Port:HTTP/HTTPS

Das erlaubt dir dann auch vom WAN aus dem Zugriff aufs GUI.

Einfache Firewall Regellogik...

Das widerspricht dann aber dem obigen Bild des test-Setup.

Nein, keineswegs! Wie kommst du darauf?Ich meine umgesteckt sind die Ports gleich

Nachts ist's kälter als draußen... Bahnhof?, Ägypten?aber ich hab jetzt nen Aussetzer.

Du meinst einen geistigen Aussetzer?! Ja, das ist ganz sicher der Fall und passiert immer mal im Eifer des Gefachts.Wie bereits gesagt: In Ruhe mit einem Kaffee nochmal nachdenken, dann (richtig) handeln!

Tja. Normal fängt man klein an. Ersetzt die FritzBox damit oder hängt sie hinter. Dann erstaml surfen. Namesnauflösung? DHCP?

Bei der OPNsense am besten aus dem LAN den Wizard der einen begrüßt einmal durchklicken.

Du vermischt vieles. Vom 192.168.178.x Fritz-Netz wollen wir am besten im OPNsense LAN gar nichts wissen! WAN kann aus dem FritzNetz die IP via DHCP beziehen. Kann man ja auf der Fritte verangern. So hätte man dann erstmal gute Voraussetzungen.

Wenn du keinen Webserver/ FTP o.ä. im neuen LAN hast, kannst duch "von außen" die GUI erreichbar machen. Dann sieht man durch die kleinen Schritte das es grundsätzlich schonmal läuft und richtig konfiguriert ist.

VPN ist ein Dienst und müsste im "Echtbetrieb" FritzBox und OPNsense Firwall überwinden, um richtig arbeiten zu können. Du machst es scheinbar mit der Brechstange!

OpenVPN ist auch eine gute Lösung und leicht einzurichten. Nur wenn du schon die Netze jetzt wieder vermischt, um irgendwie ans LAN zu kommen ist das Kacke. VMware oder VirtualBox lassen mehrere Maschinen zu. Der virtuelle Switch wäre dann permanent im LAN der OPNsense. Du bekommst dann hier nichts von der Fritte zu sehen.

Heutzuage haben die meisten PCs viel RAM und die CPU untestützen oft Virtualisierung von Haus aus. Dann wie gesagt langsam rangehen! Die VMs im LAN der OPNsense erstmal normal arbeiten lassen. Mal surfen, GUI aufmachen. Ggf. File Zilla FTP Server auf so einer Maschine installieren. wenn du dann von einen PC im Fritz Netz den FTP ansteuern kannst, wunderbar. Firwall/ Portforwarding überwunden.

VPN muss ähnlich über diese NAT-Firewall hinweg. Es hetzt dich ja keiner. VM kannst du auch mal wegsichern oder von vorne anfangen. Du bist da zu ungeduldig. Erstmal ganz stumpf über die neue Firewall hinweig ins Internet. Mal surfen. Dann die andere Richtugn antstesten.

- FTP Server: FileZilla

- Apache: Xampp

Du kannst so schnell Services auf der Windows VM aufziehen und die über die Firewall hinweg bringen. So würde ich vorgehen.....

Bei der OPNsense am besten aus dem LAN den Wizard der einen begrüßt einmal durchklicken.

Du vermischt vieles. Vom 192.168.178.x Fritz-Netz wollen wir am besten im OPNsense LAN gar nichts wissen! WAN kann aus dem FritzNetz die IP via DHCP beziehen. Kann man ja auf der Fritte verangern. So hätte man dann erstmal gute Voraussetzungen.

Wenn du keinen Webserver/ FTP o.ä. im neuen LAN hast, kannst duch "von außen" die GUI erreichbar machen. Dann sieht man durch die kleinen Schritte das es grundsätzlich schonmal läuft und richtig konfiguriert ist.

VPN ist ein Dienst und müsste im "Echtbetrieb" FritzBox und OPNsense Firwall überwinden, um richtig arbeiten zu können. Du machst es scheinbar mit der Brechstange!

OpenVPN ist auch eine gute Lösung und leicht einzurichten. Nur wenn du schon die Netze jetzt wieder vermischt, um irgendwie ans LAN zu kommen ist das Kacke. VMware oder VirtualBox lassen mehrere Maschinen zu. Der virtuelle Switch wäre dann permanent im LAN der OPNsense. Du bekommst dann hier nichts von der Fritte zu sehen.

Heutzuage haben die meisten PCs viel RAM und die CPU untestützen oft Virtualisierung von Haus aus. Dann wie gesagt langsam rangehen! Die VMs im LAN der OPNsense erstmal normal arbeiten lassen. Mal surfen, GUI aufmachen. Ggf. File Zilla FTP Server auf so einer Maschine installieren. wenn du dann von einen PC im Fritz Netz den FTP ansteuern kannst, wunderbar. Firwall/ Portforwarding überwunden.

VPN muss ähnlich über diese NAT-Firewall hinweg. Es hetzt dich ja keiner. VM kannst du auch mal wegsichern oder von vorne anfangen. Du bist da zu ungeduldig. Erstmal ganz stumpf über die neue Firewall hinweig ins Internet. Mal surfen. Dann die andere Richtugn antstesten.

- FTP Server: FileZilla

- Apache: Xampp

Du kannst so schnell Services auf der Windows VM aufziehen und die über die Firewall hinweg bringen. So würde ich vorgehen.....

LAN auf die Seite der Fritze mit DHCP (IP 192.168.178.51).

Das ist komplett falsch!! Der WAN Port der Firewall MUSS logischerweise immer in das FritzBox Netz und das LAN Netz ist ein isoliertes separates Netz.

Sieh dir die Zeichnung oben an, da ist das doch mehr als eindutig beschrieben.

Du solltest auch das was man dir hier postet mal umsetzen und nicht so ein unsinniges Setup wie du es gemacht hast.

Du willst ja über den WAN Port via FritzBox ins Internet. Keinesfalls darfst du den LAN Port der Firewall in das FritzBox LAN bringen. Das wäre ja routingtechnischer Quatsch und sagt einem ja auch der gesunde IP Verstand.

Du scheiterst du an deinem völlig falschen Setup mit der falschen Port Zuweisung!

Wenn du solch unsinniges Setup aufsetzt ist es klar das du auch ein "nix nix" Ergebnis erziehlst.

Fazit:

Mach es richtig, WAN Port ans FB Netz und das LAN als getrenntes, separates Netz dann klappt das auch sofort!

Bevor du mit VPNs anfängst musst du ein sauber und stabil laufendes Standard Setup haben!

Zitat von @aqui:

LAN auf die Seite der Fritze mit DHCP (IP 192.168.178.51).

Das ist komplett falsch!! ... tja zu ungeduldig. Und dann komm Frust auf. Einfach mal "spielen". Schauen was so geht und Step-by-Step.

Hardware oder VM und saubere Trennung. Dann sollten sich die ersten kleinen Erfolge schnell einstellen.

was ich bei den ip-adressen in den Bildern oben eingeben muss?

Du musst gar nichts machen! Die Firewall ist mit den Default Settings sofort einsatzklar.Setze die Firewall über das Konsolen Menü (Punkt 4) auf die Factory Defaults, das erspart dir eine Neuinstallation. Siehe dazu HIER.

Nach dem Reboot hat die Firewall die folgenden Settings:

- WAN Port = arbeitet im DHCP Client Mode. Der WAN Port kommt ins FritzBox LAN. Damit zieht sich der WAN Port eine IP von der FritzBox, bekommt DNS und Gateway ebenso per DHCP. Kannst du auch im Dashboard sehen oder unter Status - Interfaces

- Der LAN Port arbeitet im 192.168.1.0/24 Netz. Die Firewall hat die .1. Hier kommt ein kleiner Switch ran oder du steckst einen Test PC dran der dann automatisch eine .1.x IP bekommt. Über den PC kommst du auch sofort aufs GUI.

- Also WAN Port ins FB LAN und LAN an einen Setup PC

Wenn das soweit sauber rennt machen wir weiter.

Zitat von @aqui:

Fazit:

Mach es richtig, WAN Port ans FB Netz und das LAN als getrenntes, separates Netz dann klappt das auch sofort!

Bevor du mit VPNs anfängst musst du ein sauber und stabil laufendes Standard Setup haben!

Fazit:

Mach es richtig, WAN Port ans FB Netz und das LAN als getrenntes, separates Netz dann klappt das auch sofort!

Bevor du mit VPNs anfängst musst du ein sauber und stabil laufendes Standard Setup haben!

Wir laufen dir nicht weg! Achte doch mal auf den letzten Satz und lass VPN mal kurz aussen vor.

docs.opnsense.org/manual/how-tos/sslvpn_s2s.html

thomas-krenn.com/de/wiki/OPNsense_OpenVPN_f%C3%BCr_Road_Warrior_ ...

Es gibt mehrere VPN Arten und viele Anleitugen. Auch Schritt für Schritt. Irgendwo sind auch immer die GUI Masken abfotografiert.

Durch verschiedenen Protokolle beißen sich die Arten nicht. Du kannst auf der OPNsense auch mehrere VPN Server betreiben. OpenVPN ist auch ganz nett. Läuft zumindest eine Variante kannst du davon ausgehen, dass die Firewall richtig eingerichtet ist. Aber soweit bist du leider noch nicht.

WAN: 192.168.178.x

LAN: 192.168.1.x

Schreibs dir auf und verinnerliche wo du gerade mit dem Client stehst und wohin du willst. Dann füllen sich die IPs fast von allein.

docs.opnsense.org/manual/how-tos/sslvpn_s2s.html

Direkt bei OPNsense haben sie wunderbar immer kurz in den Tabellen stehen, wie die Masken zu füllen sind. Musst es nur einmal umbrechen und dir klar machen was was ist. Die Grafiken da sollten es dir veranschaulichen.

Für L2TP gilt ähnliches....

😎

Hmmmm...

Werde besser Bäcker 😀Lan Port hat sich selber die 192.168.1.1 gegeben.

Logisch denn wie du ja selber sehen kannst im Interface Setup ist es mit einer statischen IP fest auf diese Adresse gesetzt. Klappt alles, auch Emails. Ich komme sogar wieter über die FritzenVPN in die Firma.

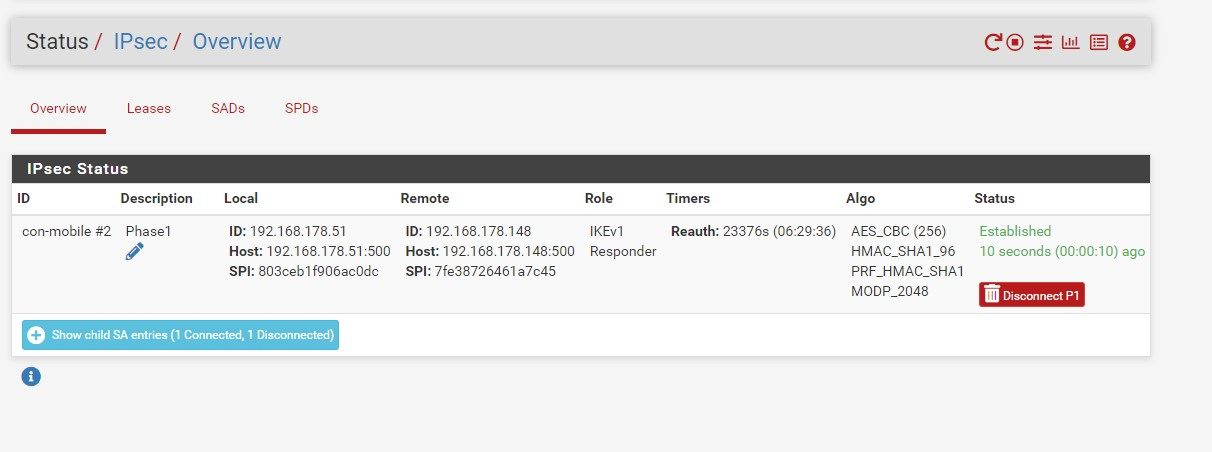

So sollte es sein wie dir ja auch vielfach oben erklärt wurde!! Kommt dann nach der Pflicht nun die Kür mit dem VPN...

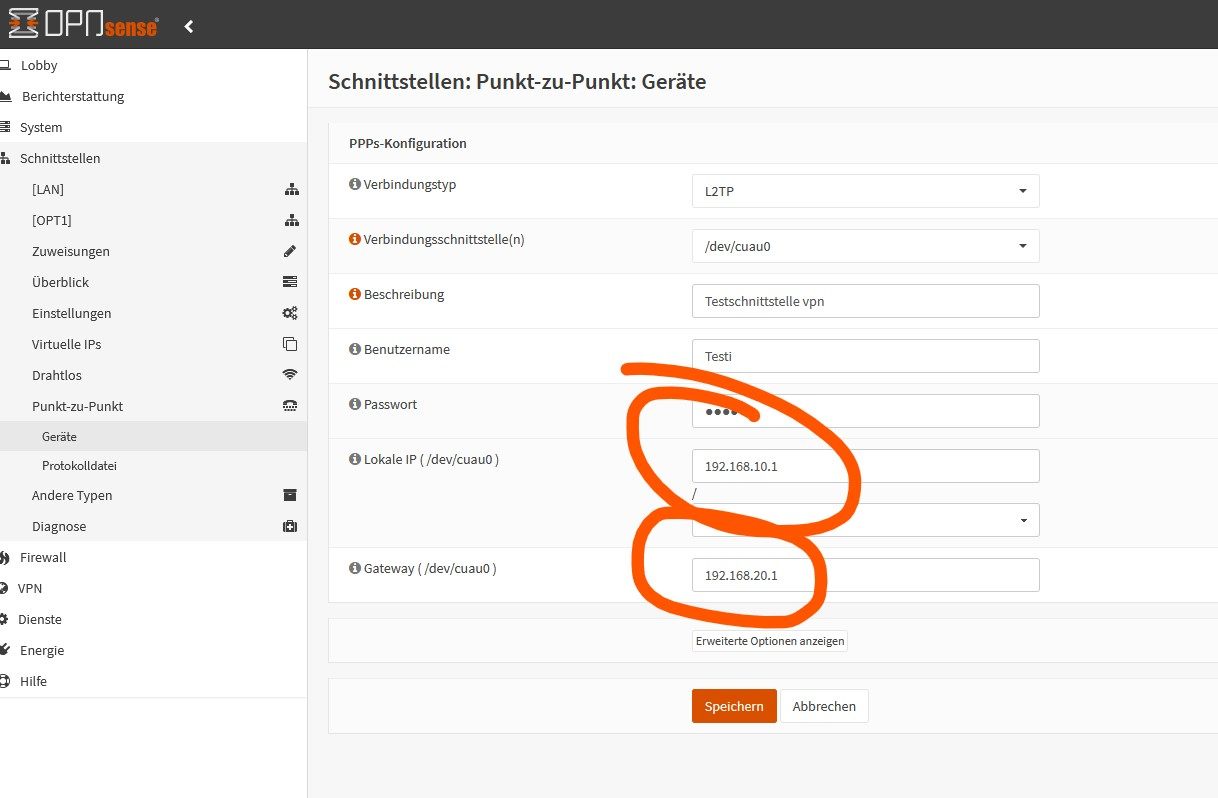

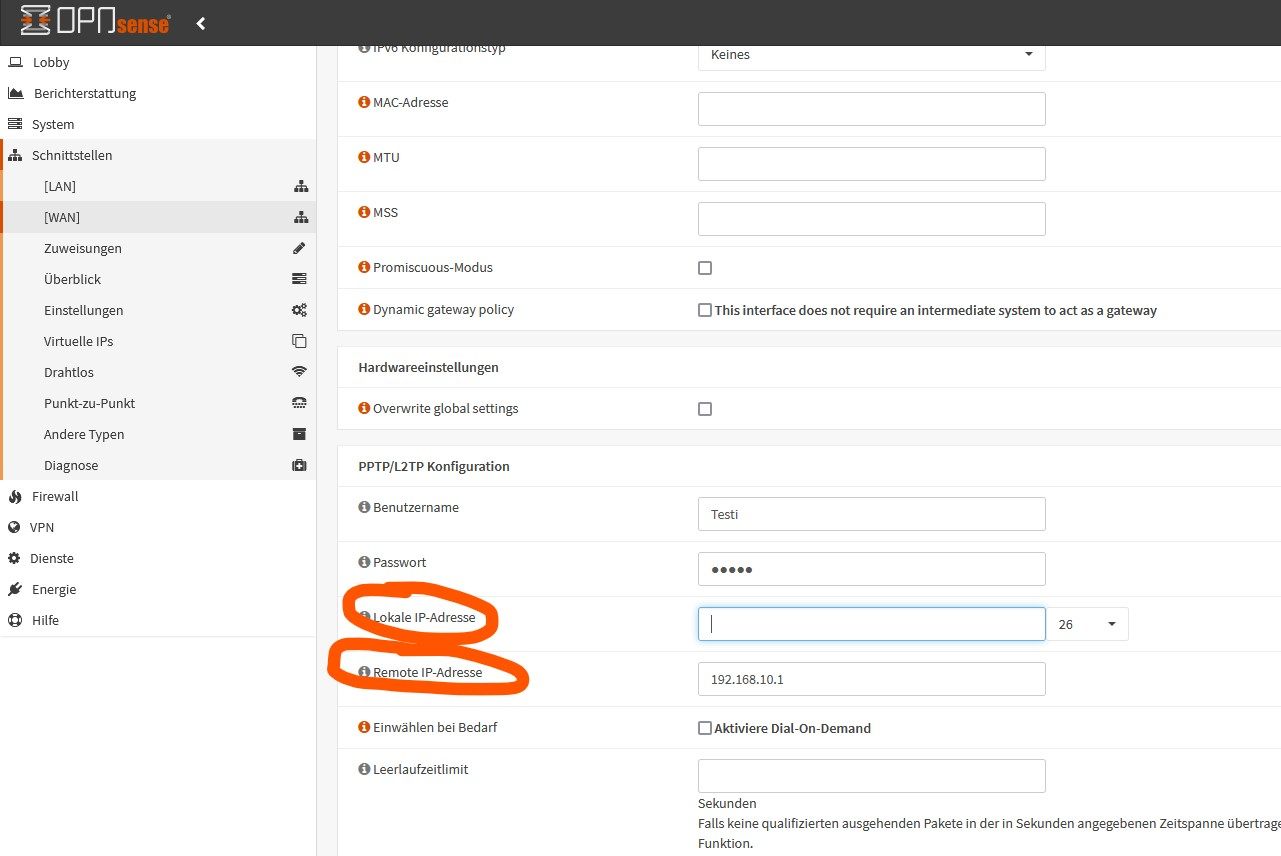

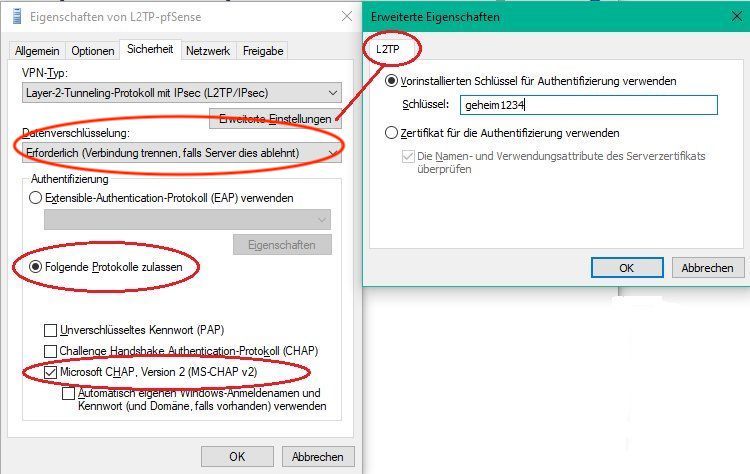

Eingerichtet wie im Link oben von aqui mit L2TP und Benutzer, PW und vorinstallierten Schlüsse.

Sehr gut! Dann sollte auch nix schiefgehen! Arbeitest du mit der pfSense oder OPNsense?Dazu eine neue Punkt zu Punkt Schnittstelle eingerichtet.

Ooops...mmmhhh, was soll das bitte sein? Davon steht im ganzen L2TP Tutorial nix! Geht aber nüscht, der Client bricht immer wieder ab.

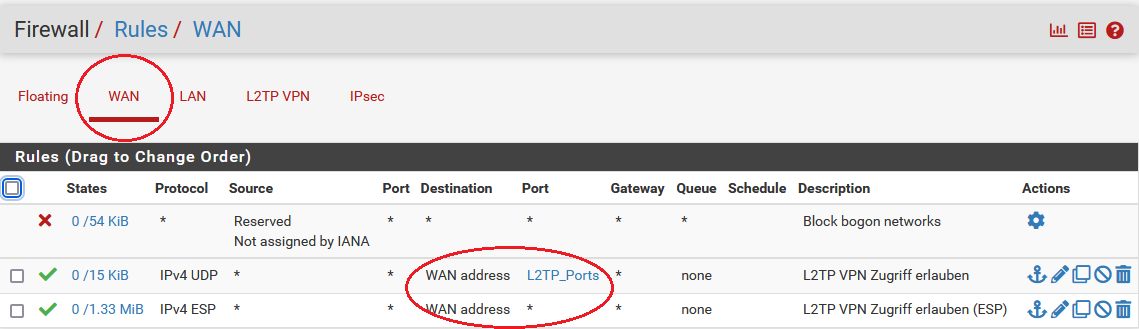

Fragen dazu:- Firewall Regeln am WAN Port hast du korrekt eingerichtet?? Ggf. Screenshot hier posten!

- Dto. Firewall Regeln (any any) am IPsec Tunnelport??

- Win L2TP Client auf "MS Chap v2" eingestellt?

- WAS steht im Firewall Log unter "IPsec". Achtung: Bevor du ein Log hier postest vor dem VPN Zugriff zuerst die Logs löschen und im, Log unter Settings die Reihenfolge so einstellen das die aktuellsten Log Messages OBEN sind!!!

- Ggf. andere zusätzlich installierte VPN Clients wie Shrew musst du vorher löschen, die beissen sich mit dem Windows Client!

- Richte dir im Dashboard das IPsec Applet ein zur Kontrolle.

Die o. g. Felder für IP-Adresssen sind auch nach wir vor alle leer.

Welche Felder meinst du genau und WO??

OK, ich habe das Elend gesehen...und gleich schlechte Nachrichten!

Das Tutorial am Anfang beschreibt leider ein reines L2TP "Client" Setup also das die FW selber L2TP Client zu einem Provider ist. Das hat mit einem L2TP VPN und IPsec nichts zu tun.

Mit anderen Worten: Fehler im Tutorial! Die OPNsense supportet kein L2TP VPN!! Es gibt auch kein Package um das nachzuinstallieren.

Sorry nochmal für die Verwirrung und den Tutorial Fehler. Das korrgiere ich gleich.

Jetzt hast du 3 Optionen:

Du hast die freie Wahl!

Das Tutorial am Anfang beschreibt leider ein reines L2TP "Client" Setup also das die FW selber L2TP Client zu einem Provider ist. Das hat mit einem L2TP VPN und IPsec nichts zu tun.

Mit anderen Worten: Fehler im Tutorial! Die OPNsense supportet kein L2TP VPN!! Es gibt auch kein Package um das nachzuinstallieren.

Sorry nochmal für die Verwirrung und den Tutorial Fehler. Das korrgiere ich gleich.

Jetzt hast du 3 Optionen:

- OPNsense behalten und IKEv2 VPN mit Zerifikaten nutzen

- pfSense installieren und in den Genuss kommen beides L2TP und IKEv2 nutzen zu können

- Einen 25 Euro Mikrotik Router als L2TP Server verwenden.

Du hast die freie Wahl!

Wäre hier aber gerne bereit etwas mehr auszugeben.

Warum installierst du dir auf deiner Testappliance statt der OPNsense nicht die pfSense??10 Minuten Aufwand und dein Problem hat sich im Handumdrehen gelöst?!

Wäre doch das Einfachste für dich um sofort zum Erfolg zu kommen oder was hindert dich daran??

Die Preise >= 300 Euro sind so, weil die ALLE haben.

Hatte mal mit einen Reseller gesprochen. Damals fing es für OPNsense und pfsense "vernünfitg" so ab 450 Euro an. Gibt auch Hardware aus Italien? mit ka 20 Ports , WLAN Antennen und vieln bunten Lichtern. Nur da mangelt es an der Qualtiät.

Hab leider nicht mehr den Namen. Mehrere Zehntausend Büschsen verkauft. Die sehen genauso aus, wie die eines großen Anbieters - fängt mit Soph... an.

FritzBox und deine Beschreibung oben lassen mich vermuten, dass du keine 200 Mitarbeiter hat. In eiiner Reha-Klink kam eine Kabel-FritzBox da an ihre Grenzen.

Das Problem ist halt immer ein Hardware-Ausfall. pfsense/ OPNsense gerne ja. Aber sollte auch auf der richtigen Hardware kein Problem sein. Man kann ja auch Clustern

Ansonsten geht mit @auqui und mach es mit der pfsense. Ansonsten käme bei der OPNsense nur noch OpenVPN vlt. in Betracht.

Bei anderen Anbietern wirst du mit Lizenzen und Wartugnsverträgen eh deutlilch drüber liegen. OPNsense/ pfsene ist ja auch ein Glaubenskrieg. Wenn du Politik da mal bei Seite lässt hast du mit beiden eine schöne Lösung. pfsense halt L2TP und @aqui Anleitung ....

Hatte mal mit einen Reseller gesprochen. Damals fing es für OPNsense und pfsense "vernünfitg" so ab 450 Euro an. Gibt auch Hardware aus Italien? mit ka 20 Ports , WLAN Antennen und vieln bunten Lichtern. Nur da mangelt es an der Qualtiät.

Hab leider nicht mehr den Namen. Mehrere Zehntausend Büschsen verkauft. Die sehen genauso aus, wie die eines großen Anbieters - fängt mit Soph... an.

FritzBox und deine Beschreibung oben lassen mich vermuten, dass du keine 200 Mitarbeiter hat. In eiiner Reha-Klink kam eine Kabel-FritzBox da an ihre Grenzen.

Das Problem ist halt immer ein Hardware-Ausfall. pfsense/ OPNsense gerne ja. Aber sollte auch auf der richtigen Hardware kein Problem sein. Man kann ja auch Clustern

Ansonsten geht mit @auqui und mach es mit der pfsense. Ansonsten käme bei der OPNsense nur noch OpenVPN vlt. in Betracht.

Bei anderen Anbietern wirst du mit Lizenzen und Wartugnsverträgen eh deutlilch drüber liegen. OPNsense/ pfsene ist ja auch ein Glaubenskrieg. Wenn du Politik da mal bei Seite lässt hast du mit beiden eine schöne Lösung. pfsense halt L2TP und @aqui Anleitung ....

Gibt in der Preisrange aber auch die klassischen fertigen Celeron Appliances:

ipu-system.de/

amazon.de/Firewall-Appliance-Mikrotik-OPNsense-HUNSN-Schwarz/dp/ ...

ipu-system.de/

amazon.de/Firewall-Appliance-Mikrotik-OPNsense-HUNSN-Schwarz/dp/ ...

Der ewige Glaubenskrieg ...

Systemhäuser bieten das meist nicht an. Die schauen eh mitunter weder links noch rechts. Werden auf die "Großen" gedrillt und fertig. Selbst da erwischt du mitunter welche, die gerade mal die Grundlagen beherschen und alles andere einreichen müssen. Hatte mal 1 Jahr in einen verbracht. Zertifikiate? Wir machen das mit Passwörtern. Chef war Dip. Ing. Elektrontechnik. Also selbst da ist viel Licht und Schatten!

Es gibt Hardware für OPNsense/ pfsense und die funktioniert halt einfach. Punkt. Welche das ist? Steht auch in den Hardware Threads in den Foren der beiden.

Wieso ignorierst die VM Geschichte? Dir fehlt vor allem Know-How. Wenn es dort klappt, kann man es einfach auf die Büchsen übertragen - fertig.

Und was ist mit OPNsense? OpenVPN ist doch auch seit Jahren mit Standard. Gerade für 4 Leute. Was stört dich an dem Konzept?

Client installieren - ZIP von OPNsense laden - Konfiguration einspielen - fertig. Du musst später nicht viel tun. Kannst es so deployen.

OpenVPN legt seit einiger Zeit die Daten auch unter dem User ab. Auch ohne Admin Rechte kommt man da ran. Wo bei du ja eh nur 4 Leute hast. Was machen die? Nur RDP Verbindung? Heimischer PC und Dienst-Laptop? Ohne viel drum herum wärst du damit rasch fertig.

Systemhäuser bieten das meist nicht an. Die schauen eh mitunter weder links noch rechts. Werden auf die "Großen" gedrillt und fertig. Selbst da erwischt du mitunter welche, die gerade mal die Grundlagen beherschen und alles andere einreichen müssen. Hatte mal 1 Jahr in einen verbracht. Zertifikiate? Wir machen das mit Passwörtern. Chef war Dip. Ing. Elektrontechnik. Also selbst da ist viel Licht und Schatten!

Es gibt Hardware für OPNsense/ pfsense und die funktioniert halt einfach. Punkt. Welche das ist? Steht auch in den Hardware Threads in den Foren der beiden.

Wieso ignorierst die VM Geschichte? Dir fehlt vor allem Know-How. Wenn es dort klappt, kann man es einfach auf die Büchsen übertragen - fertig.

Und was ist mit OPNsense? OpenVPN ist doch auch seit Jahren mit Standard. Gerade für 4 Leute. Was stört dich an dem Konzept?

Client installieren - ZIP von OPNsense laden - Konfiguration einspielen - fertig. Du musst später nicht viel tun. Kannst es so deployen.

OpenVPN legt seit einiger Zeit die Daten auch unter dem User ab. Auch ohne Admin Rechte kommt man da ran. Wo bei du ja eh nur 4 Leute hast. Was machen die? Nur RDP Verbindung? Heimischer PC und Dienst-Laptop? Ohne viel drum herum wärst du damit rasch fertig.

aber ich habe bei OPNSense und pfSense irgendwie das Gefühl es wären Bastelllösungen.

Sagt der blutige Anfänger der nur nach Tutorials arbeitet ohne erst mal die Basics der VPN-Vernetzung zu beherrschen ...Du landest auch keine 737 ohne vorher mal im Simulator zumindest die Grundlagen des Fliegens kennen gelernt zu haben. Sagst du dann auch zu einem 737 Piloten die Flugzeuge sind Flickwerk obwohl sie millionenfach erfolgreich eingesetzt werden ??

Die Hard- und Software ist das eine, das Endergebnis wird aber primär durch den User beeinflusst der sie bedient.

Wenn dir eine OPNSense mit seiner GUI schon nicht liegt dann wirst du mit Mikrotik erst Recht scheitern, hier liegt die Latte meilenweit höher, da diese wesentlich mehr Vorwissen des Bedieners voraussetzen und man sämtliche Dinge die eine OPNSense automatisch erledigt manuell einrichten muss!

Zitat von @6247018886:

Sagt der blutige Anfänger der nur nach Tutorials arbeitet ohne erst mal die Basics der VPN-Vernetzung zu beherrschen ....

Sagt der blutige Anfänger der nur nach Tutorials arbeitet ohne erst mal die Basics der VPN-Vernetzung zu beherrschen ....

Sagt auch jedes Systemhaus, dass sich an anderer verdingt hat

Ich hab da auch mitunter Zweifel an der Quali. So wie bei Intel. Klickst das Video durch. Was wenn der Laptop geklaut wird? Multiple Choice - und fertig. Wir sind zertifiziert!

Alles schon erlebt! Know-How und Kompetenz sind das Wichtigste. Gerade bei 4 Leuten würde sich sowas aber anbieten. Man kann jede Menge Sauereien mit den beiden machen. Enterprise Level. Es braucht nur etwas Einarbeitung und Leidenschaft. Ansonsten kann man es schon vergessen.

Aber auch Fortigate, Sophos etc. sind nicht ohne. Alleine die NAT Arten. Man muss schon Wissen was man will!

Ansonsten sag ich mal: Fritz Box macht auch VPN und hat einen Client. Dann können wir den Faden hier aber in die Tonne treten!

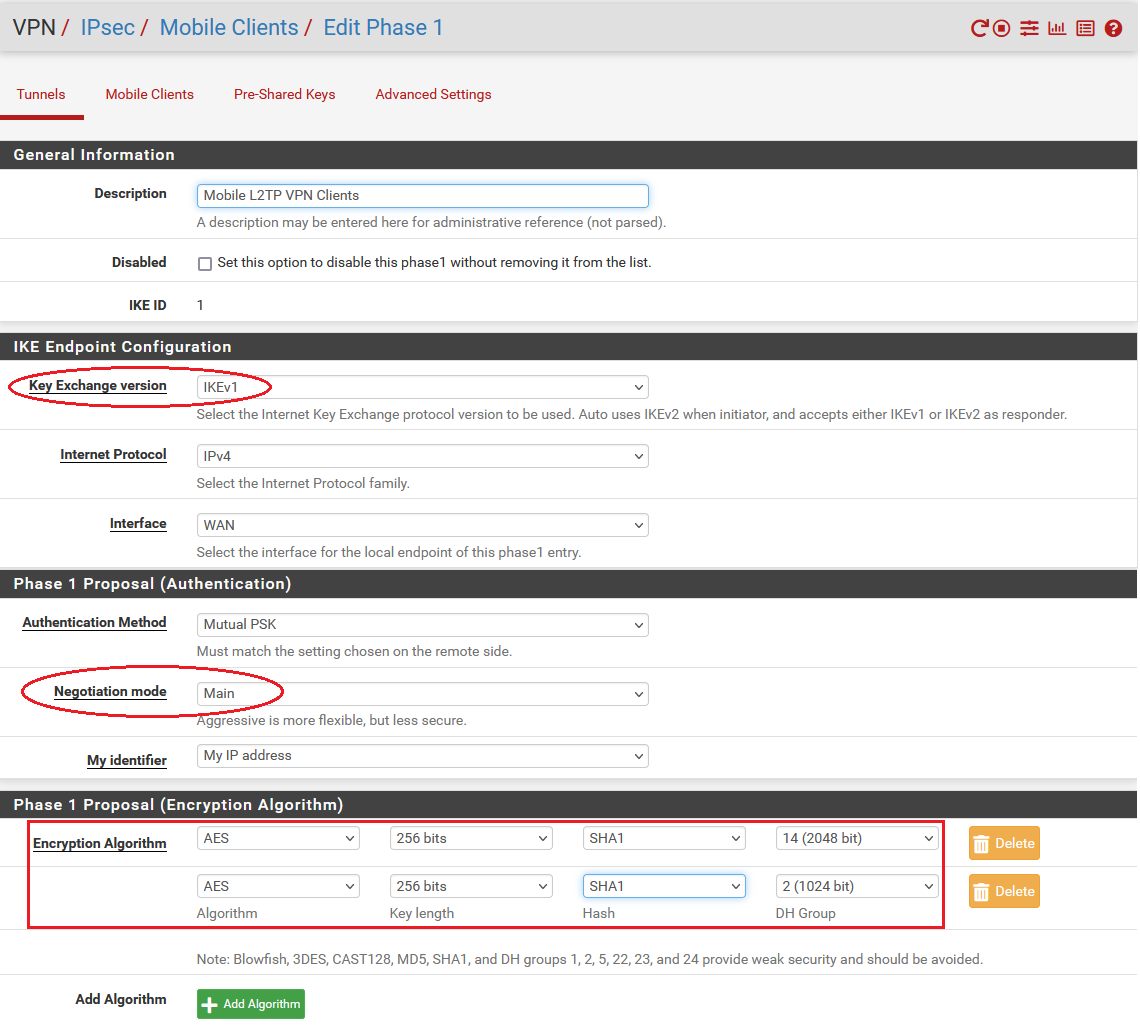

Mal wieder nichtssagend über welches Verfahren wir hier reden ... IKEv2 / L2TP ?!

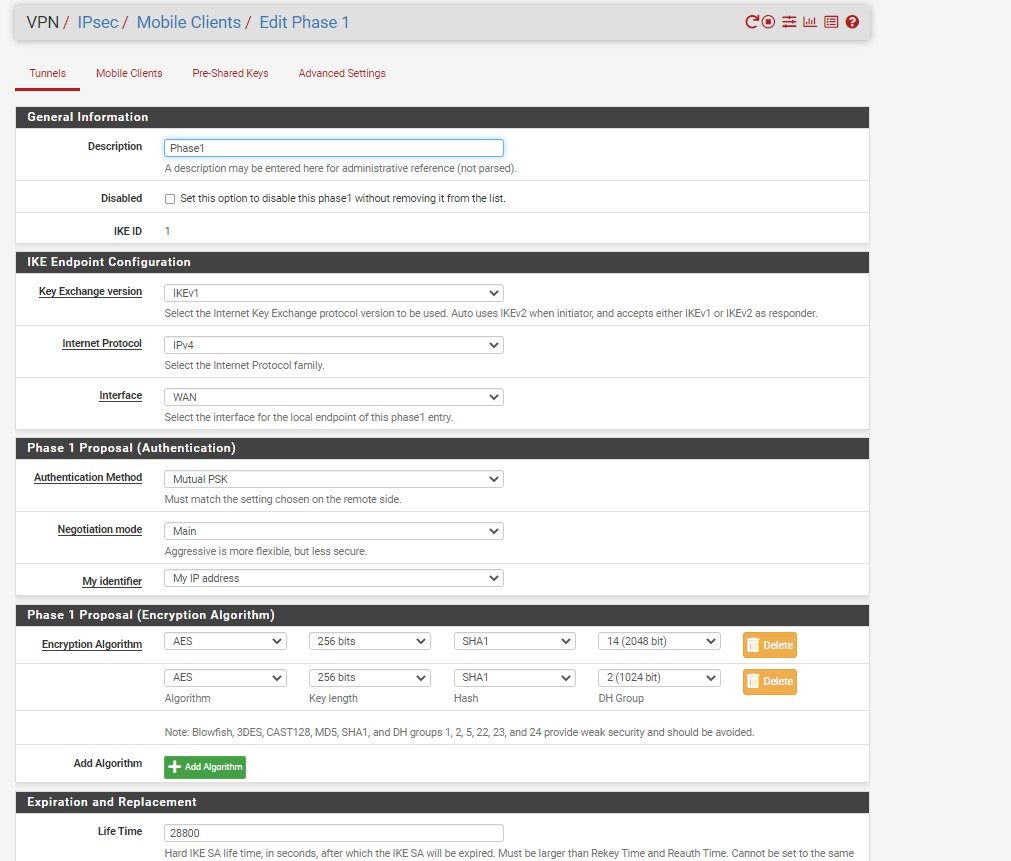

Du hast also ein Missmatch zwischen Client und Server, die Identities für Phase 1 inkl. PresharedKey müssen stimmen.

Es kommt auf jedes Detail an, hushhusch bringt dich hier nicht weiter.

Das Debug-LOG der pfSense sagt übrigens mehr als tausend Worte! Du musst also nicht raten...

Jedoch gibt mir der Windows VPN-Client die Fehlermeldung beim Verbinden:

"Der VPN-Verbindungsversuche ist fehlgeschlagen, da keine Sicherheitsrichtlinie für diese Verbindung gefunden wurde".

Ich bin in dem PC in keiner Domäne und habe auch keine Richtlinien definiert.

Genau deshalb sagte ich erst mal die "Grundlagen" anlesen, ohne die ist das witzlos, denn die Meldung besagt rein garnichts über GPOs aus sondern das der Windows Client mit der pfSense keine gemeinsame Übereinstimmung in den angegebenen Identitäten für die Phase1 Exchange finden konnte."Der VPN-Verbindungsversuche ist fehlgeschlagen, da keine Sicherheitsrichtlinie für diese Verbindung gefunden wurde".

Ich bin in dem PC in keiner Domäne und habe auch keine Richtlinien definiert.

Du hast also ein Missmatch zwischen Client und Server, die Identities für Phase 1 inkl. PresharedKey müssen stimmen.

Es kommt auf jedes Detail an, hushhusch bringt dich hier nicht weiter.

Als Server IP im VPN-Client habe ich die WAN-IP-Adresse der pfsense eingegeben. Das wäre doch richtig, oder?

Logisch, netzintern würde es ja wenig Sinn machen .Das Debug-LOG der pfSense sagt übrigens mehr als tausend Worte! Du musst also nicht raten...

irgendwie das Gefühl es wären Bastelllösungen.

Das ist natürlich Quatsch. Was denkst du denn was bei deiner Meinung nach Profi Lösungen im Hintergrund werkelt. Ist zu 98% immer ein Linux mit iptables oder nftables. Die Hersteller machen nur ein schönes GUI drumrum und sticken einen Service drumherum. Du kennst dich mit Firewall Lösungen vermutlich nicht wirklich gut aus.dass pfSense mit den Neztwerkkarten noch nicht klar kommt.

Das ist auch Quatsch. Treiber für 98% aller gängiger HW ist immer inkludiert. Die o.a. Appliances sind alle supportet da entweder Intel oder Realtek NIC Chipsätze.Bei 200 Leuten würde ich mir das nicht selber antun.

Achso und sich dann auf ein schlechtes Systemhaus mit Technikern ohne Know How verlassen die ein Default Regelwerk installieren. Nicht dein Ernst, oder?Die Kollegen oben haben ja schon alles zu dem Thema gesagt.

Deshalb wären mir die fertigen Boxen von Zyxel und Co oder auch Mikrotik symphatischer.

Hast du mit den fertigen Appliances ja auch. Einen popeligen USB Stick anstecken und ein Image aufspielen wirst du doch wohl gerade noch hinbekommen, oder? Du bist ja jetzt Profi im Installieren der Firewall Images! Komme auch auf die Gui und ins Internet.

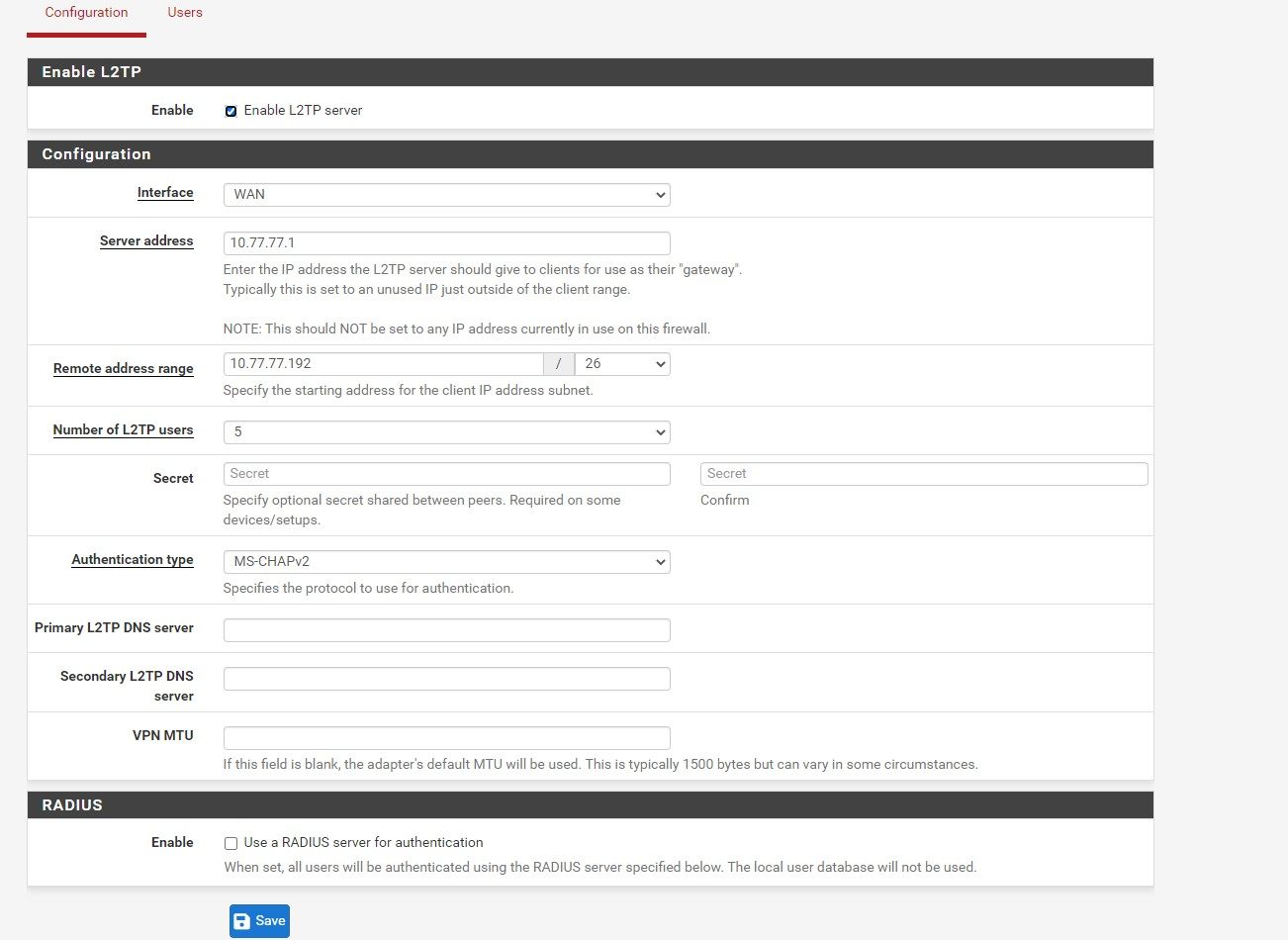

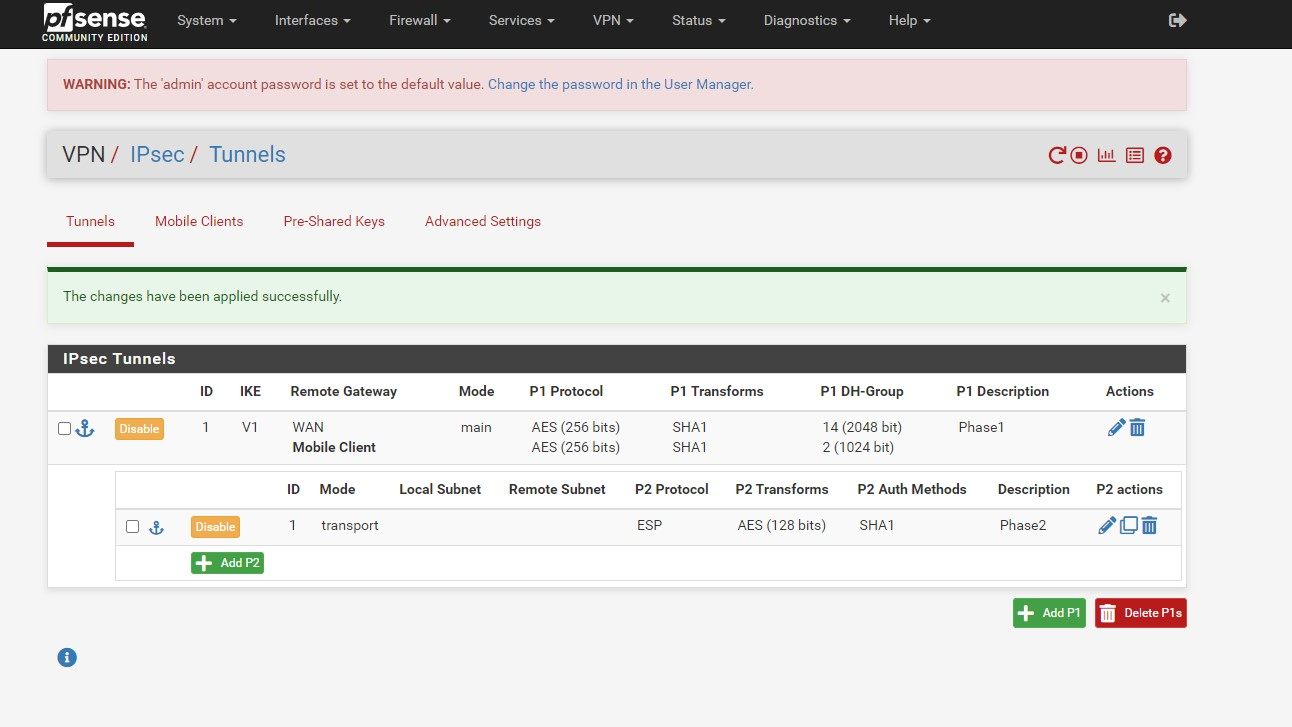

Perfekt, so sollte es sein!VPN nach Anleitung eingerichtet.

Nochmal die Frage: Welches? Vermutlich L2TP, richtig??da keine Sicherheitsrichtlinie für diese Verbindung gefunden wurde".

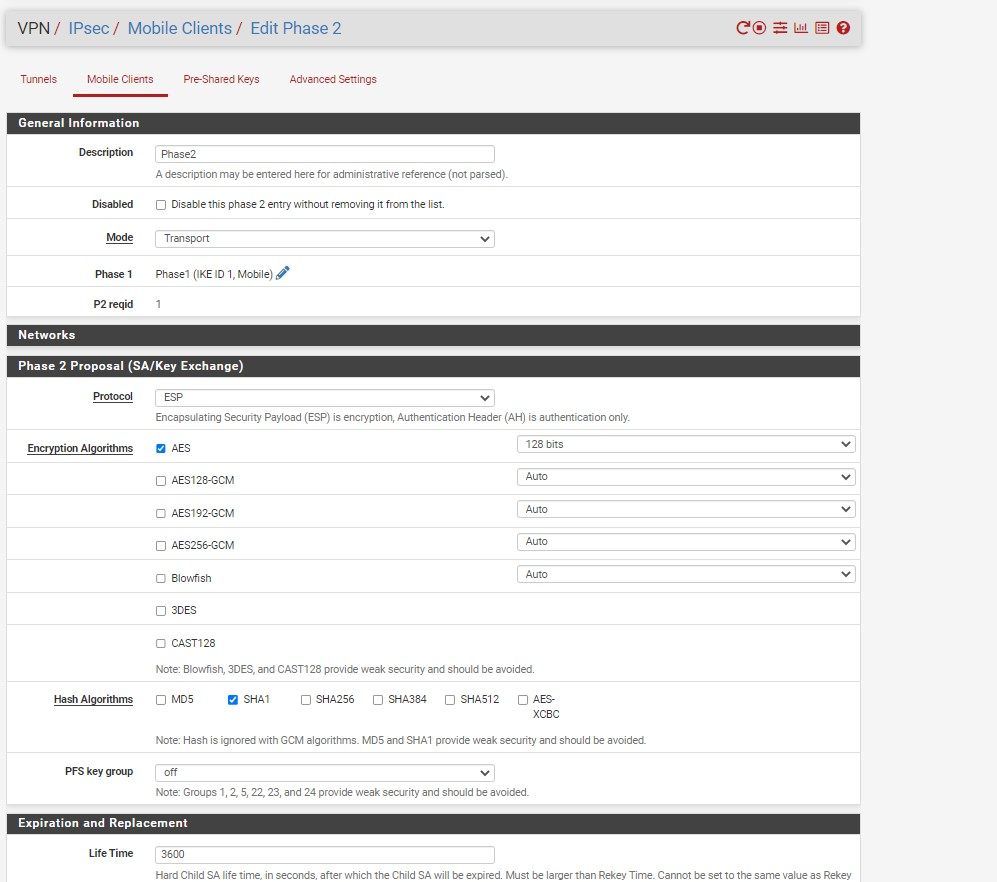

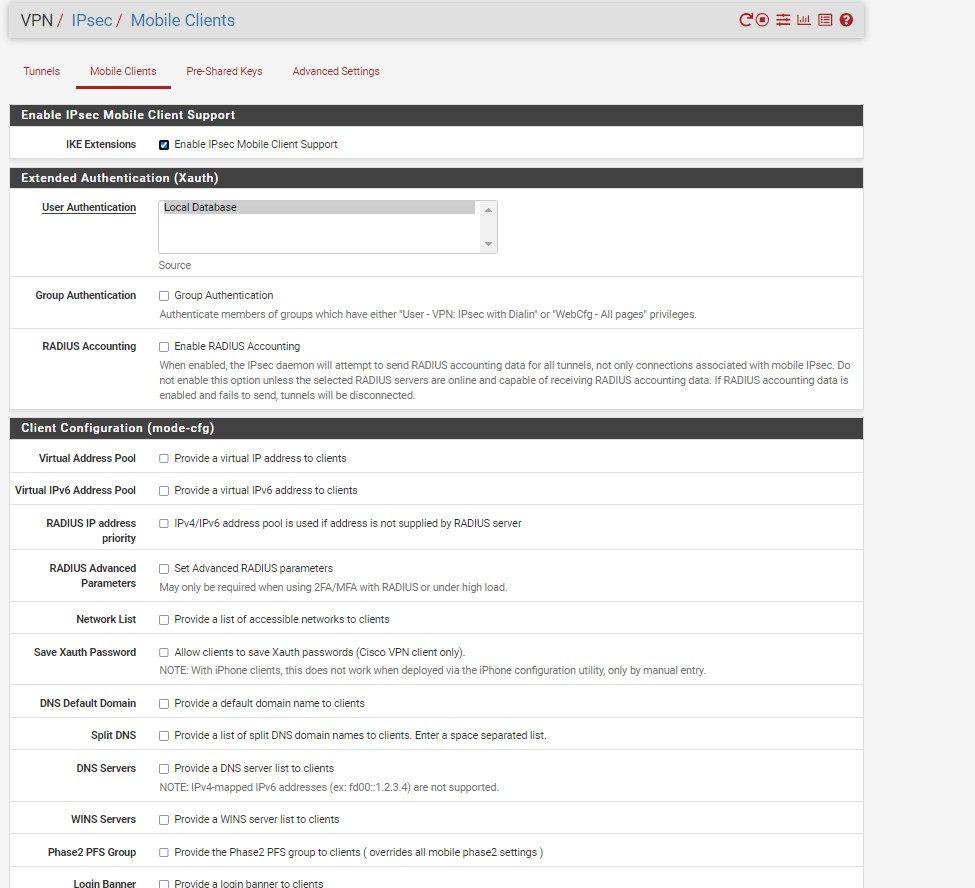

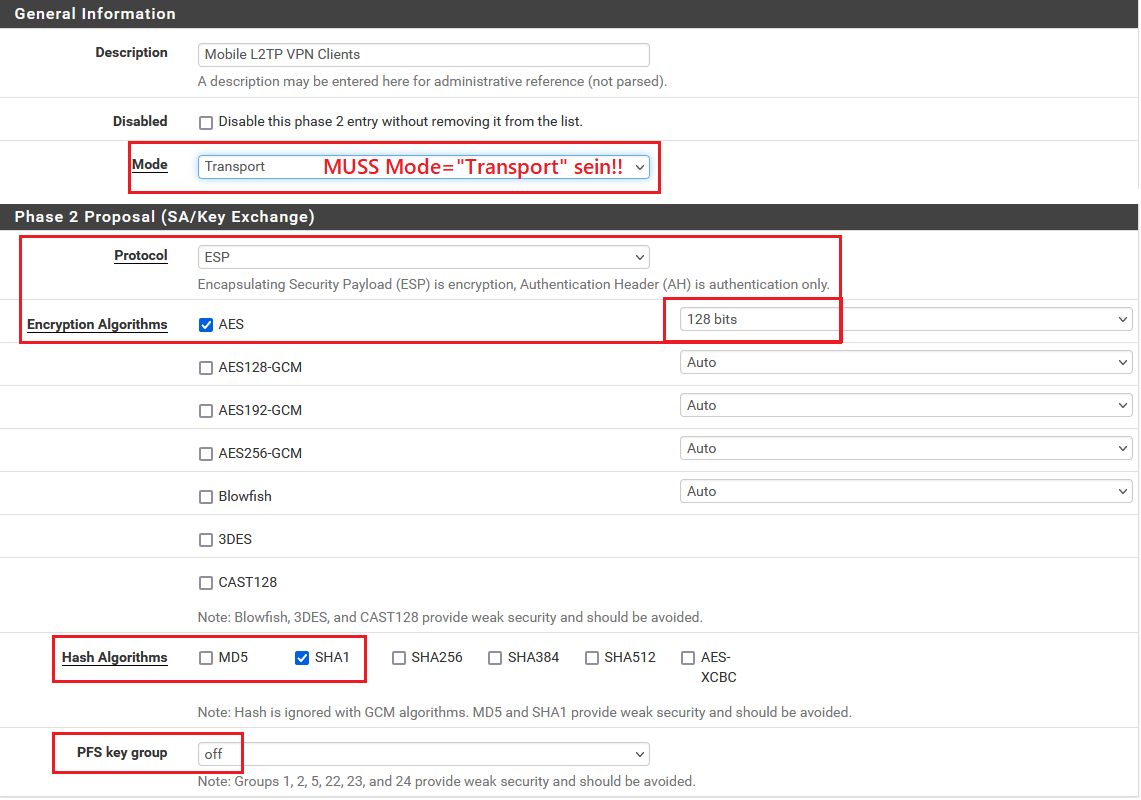

Klares Zeichen das du die falschen IPsec Credentials definiert hast. Btte das Tutorial dafür genau lesen und genau alles was da steht Schritt für Schritt umsetzen!!Extra für dich nochmals die genauen VPN Einstellungen weil Wochenende ist:

Und wirklich einmal das Tutorial GENAU lesen und umsetzen, dann funktioniert das auch für einen blutigen Laien auf Anhieb!!!

Ansonsten deine folgenden Screenshots hier posten:

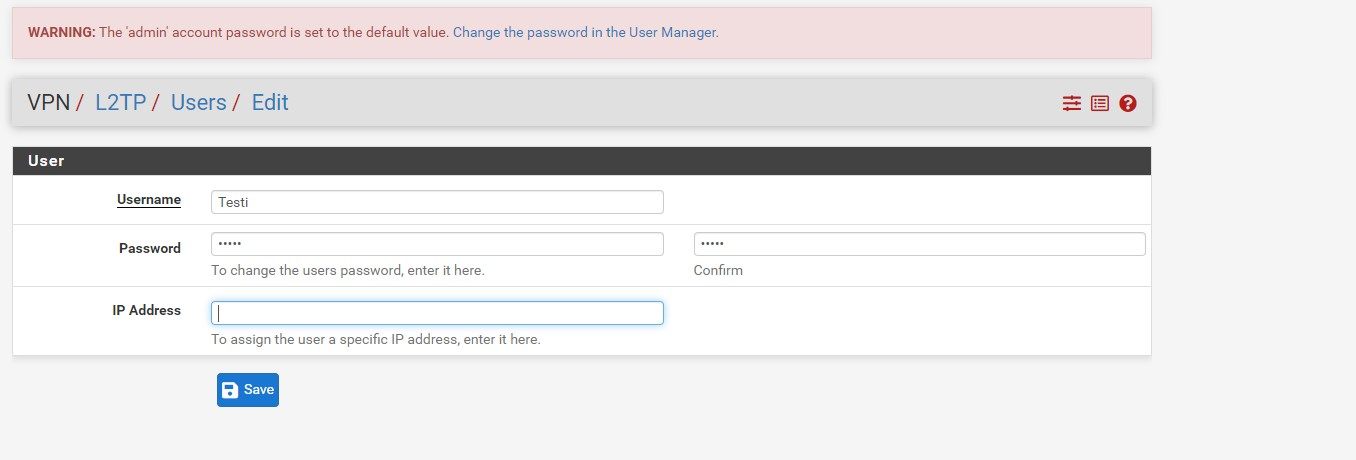

- L2TP Server Aktivierung

- L2TP Username und Mobile Clients Setup

- Phase 1 und Phase 2

- Preshared Key

So, nun bist DU wieder dran.

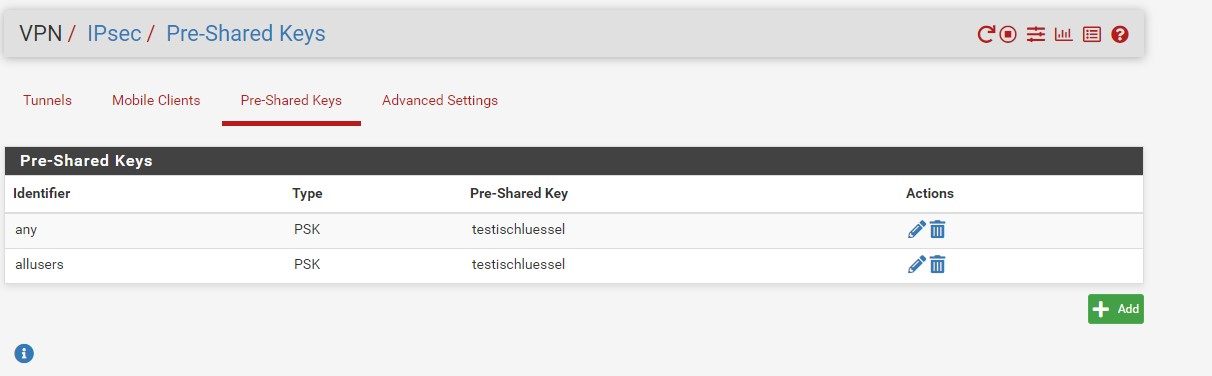

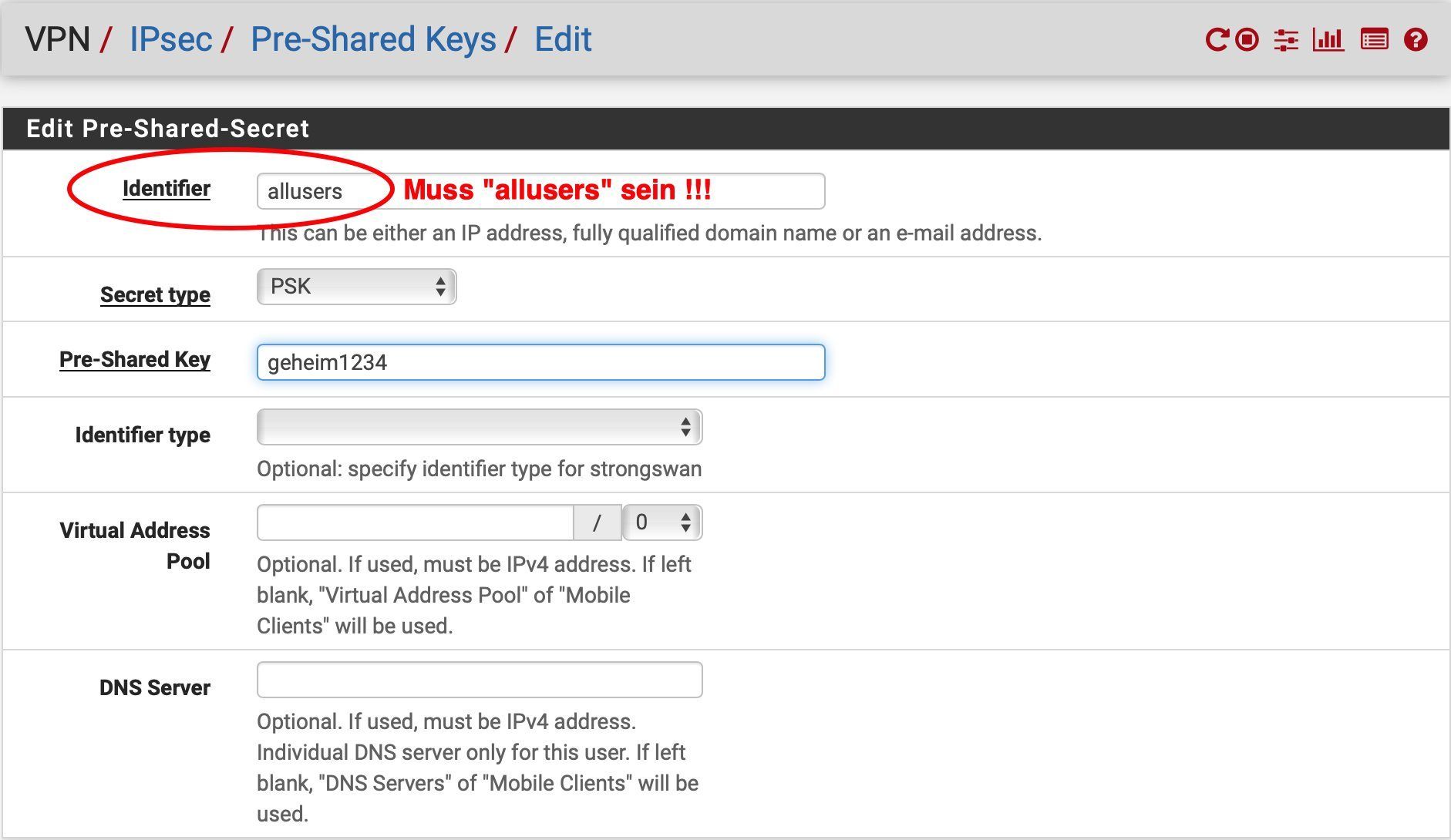

Du hast das Tutorial was den PSK anbetrifft missverstanden und prompt falsch gemacht!...

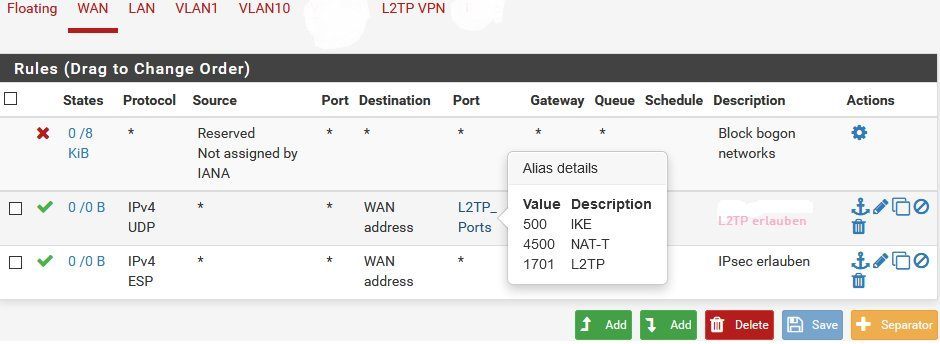

Was leider fehlt sind die Firewall Regeln. Sehr wahrschenlich hast du die 2 Regeln am L2TP Tunnelinterface und dem IPsec Tunnelinterface vergessen. (Geraten)

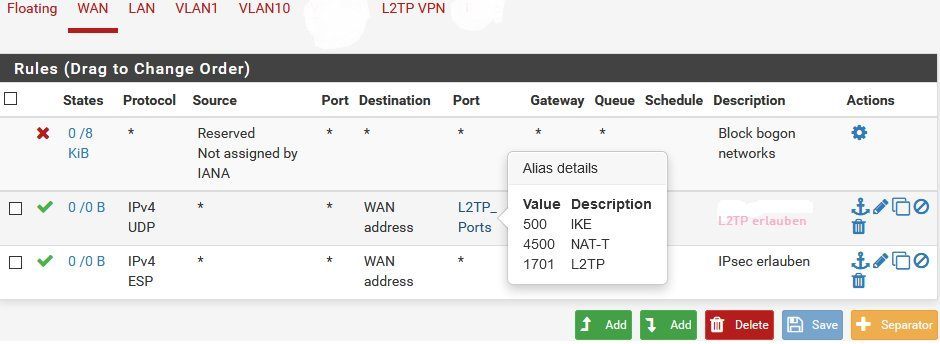

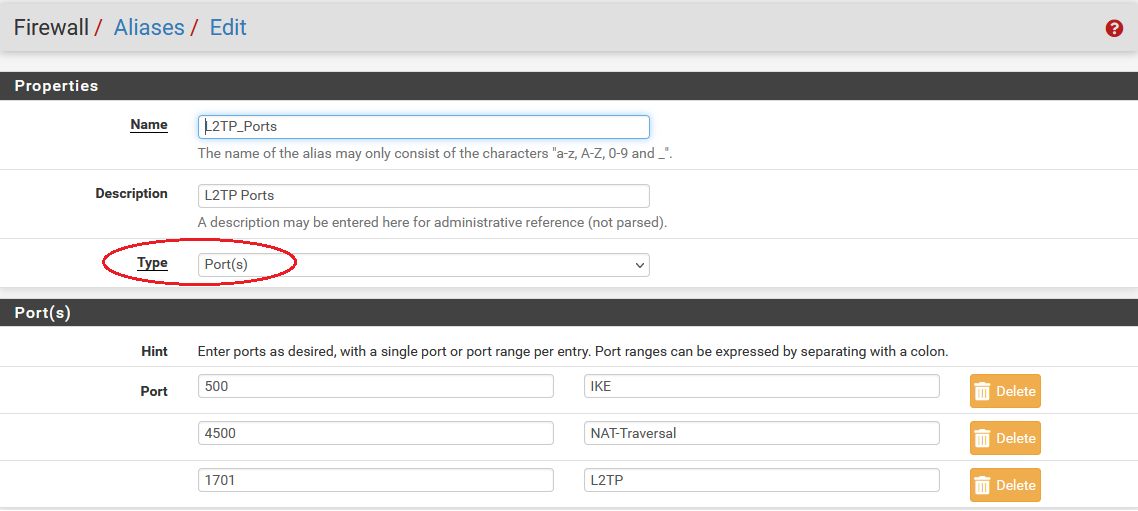

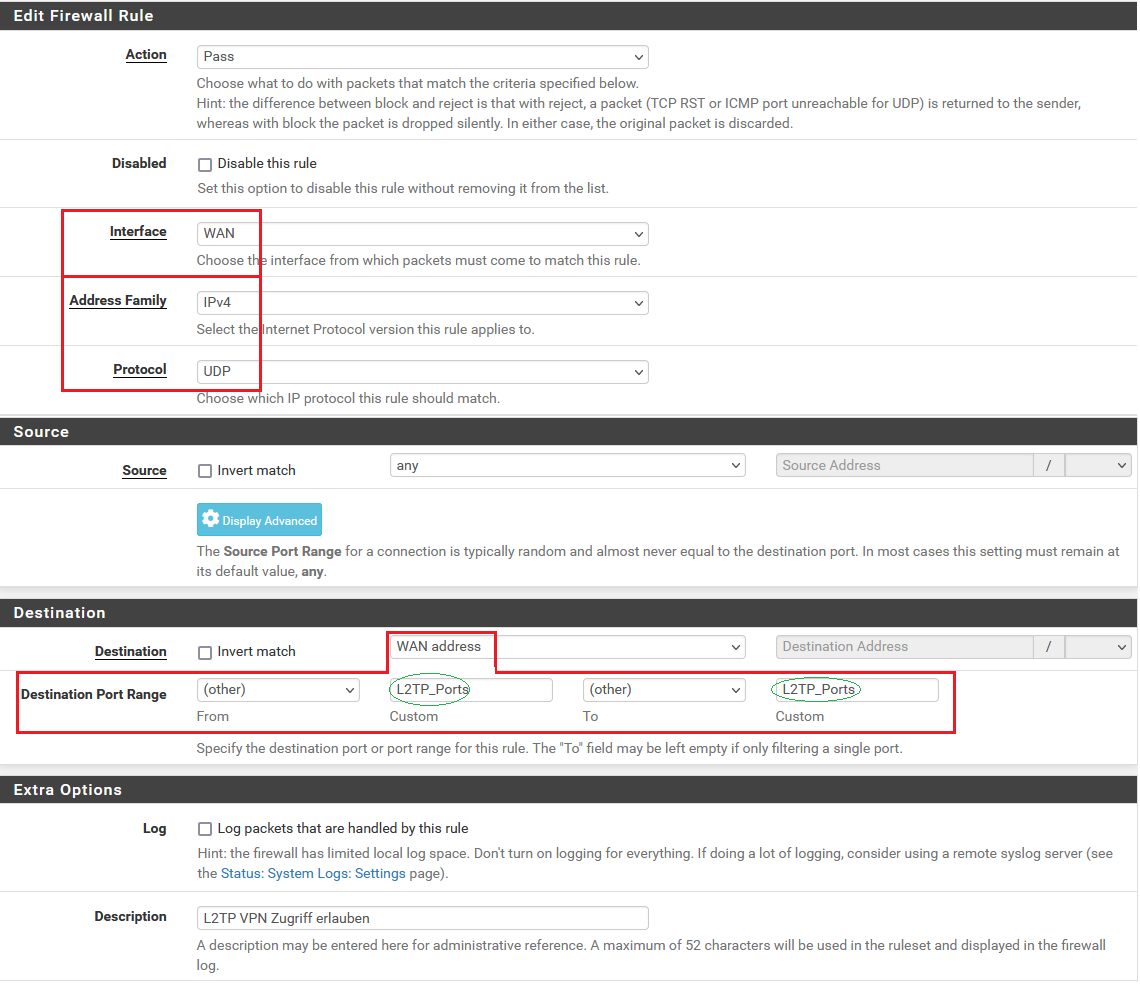

WAN Port mit UDP 500, 4500 und 1701 am besten über einen Port Alias:

Gut, hier hast du wie du selber schreibst ja alles aufgemacht, also sollte da L2TP zur WAN IP der Firewall passieren.

Gut, hier hast du wie du selber schreibst ja alles aufgemacht, also sollte da L2TP zur WAN IP der Firewall passieren.

Hast du am WAN Interface auch unten den Haken "RFC 1918 Netzwerk blocken" entfernt. Das musst du machen in einer Kaskade!

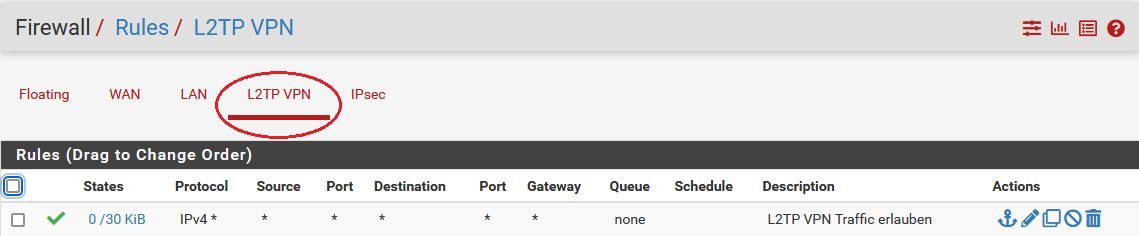

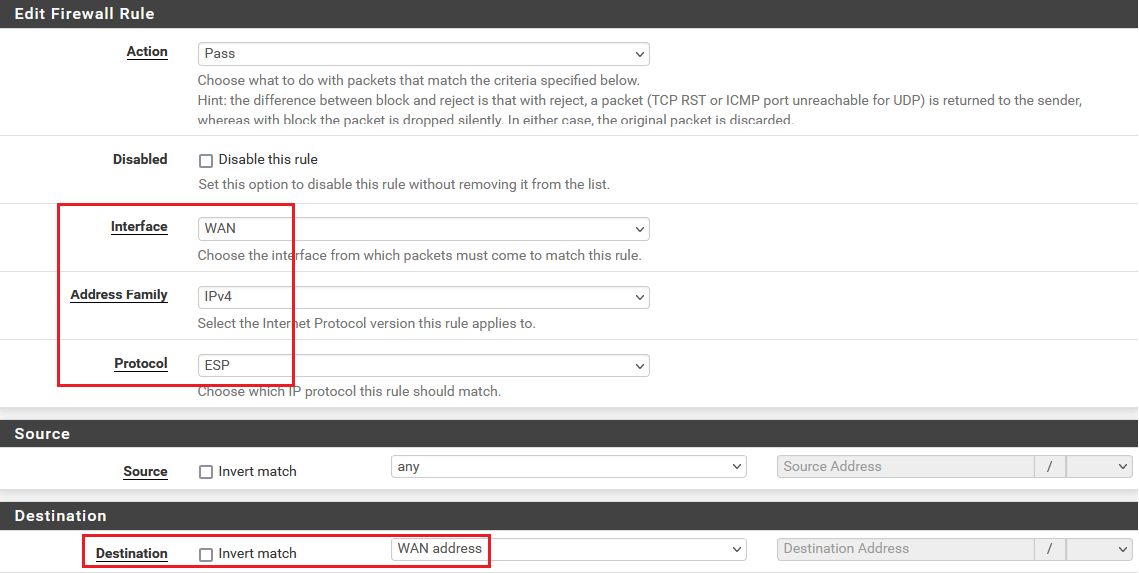

Dann zusätzlich 2 Regeln auf den Tunnelinterfaces:

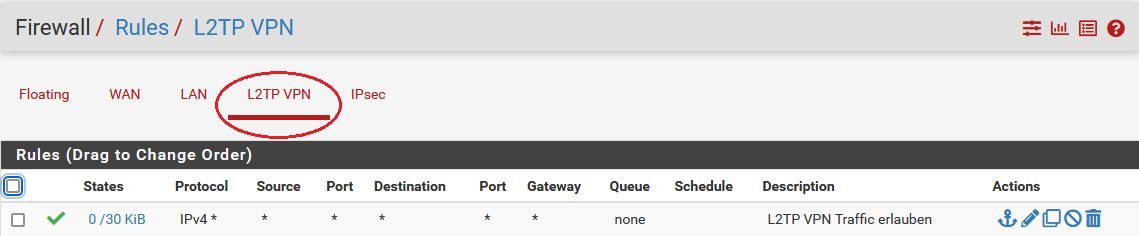

FW Regel L2TP Tunnel Port:

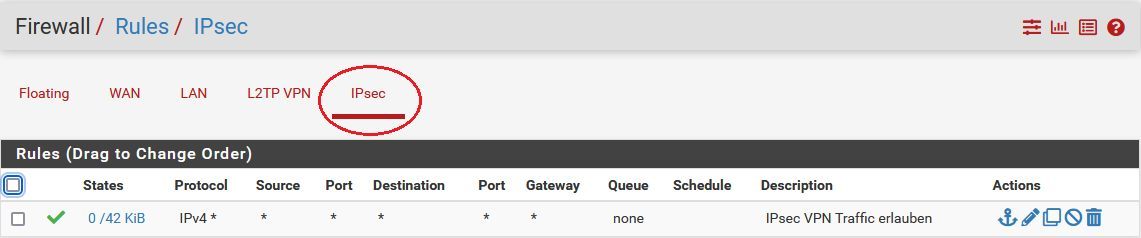

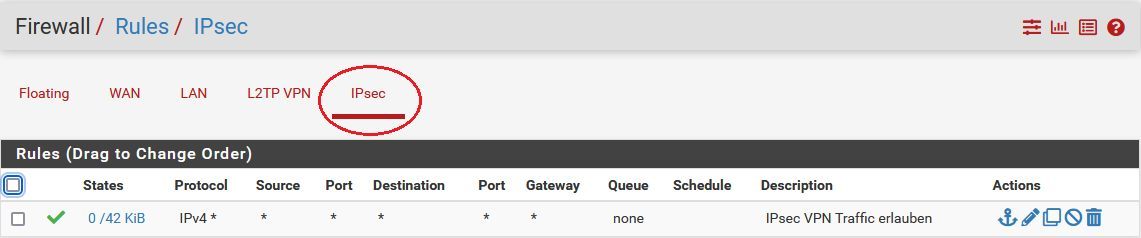

FW Regel IPsec Tunnel Port:

Hast du die beiden Letzten entsprechend gesetzt?! 🧐

- Der Preshared Key gilt für ALLE User, er ist also nur einmal einzugeben! Der User MUSS allusers heissen!!

Was leider fehlt sind die Firewall Regeln. Sehr wahrschenlich hast du die 2 Regeln am L2TP Tunnelinterface und dem IPsec Tunnelinterface vergessen. (Geraten)

- 1. Inbound Regel am WAN Port die L2TP Traffic auf die Firewall WAN IP erlaubt

- 2. L2TP Tunnel Regel

- 3. IPsec Tunnel Regel

WAN Port mit UDP 500, 4500 und 1701 am besten über einen Port Alias:

Hast du am WAN Interface auch unten den Haken "RFC 1918 Netzwerk blocken" entfernt. Das musst du machen in einer Kaskade!

Dann zusätzlich 2 Regeln auf den Tunnelinterfaces:

FW Regel L2TP Tunnel Port:

FW Regel IPsec Tunnel Port:

Hast du die beiden Letzten entsprechend gesetzt?! 🧐

Den Schlüssel für any habe ich nur zusätzlich gesetzt

Das ist falsch!!Es darf einzig nur allusers als Name und das PSK Passwort was im Client eingetragen wird dort definiert sein! Dieser allusers PSK gilt für ALLE Clients!

Die einzelnen Usernamen definierst du nur unter den L2TP Usern.

Den Windows Client hast du auf MSChapv2 gestellt und den Zwang zur Verschlüsselung vorgegeben?

Was nicht klappte, war der Alias in den FW-Regeln

Ohh man, was hast du an solchem Banalsetp denn wieder mal verbaselt?! Das macht dir der Azubi im ersten Lehrjahr in 3 Minuten.

Insgesamt sieht das WAN Port Regelwerk dann so aus:

Klappt es denn jetzt??

Jetzt gehts!

👏👍 War aber auch eine echt schwere Geburt mit dir! 😉MIt dem PC, mit dem es nicht funktioniert war ich im WAN der pfsense.

Das ist ja auch richtig so. Das WAN Netz ist für die Firewall ja das Internet also simuliert man damit dann richtigerweise einen exteren VPN Client im Internet. Also alles richtig...Nach öffenen der Firewall komme ich

Das sollte man tunlichst am WAN Port aus guten Gründen niemals machen. Brauchst du auch gar nicht, denn wenn deine L2TP VPN Verbindung steht, dann kannst du im Browser die LAN IP der Firewall aufrufen und landest im Setup GUI. Genau dafür sind VPNs ja da. Den WAN Port solltest du also niemals öffnen für das Setup GUI. Allerhöchstens einmal testweise und nur temporär.

Es klappt dann übrigens mit ALLEN Browsern und natürlich auch mit dem Firefox.

Man kann nur vermuten das du leider wieder einen Fehler im Firewall Regelwerk fabriziert hast und ggf. an deinen eigenen Fehlern gescheitert bist.

Nur so viel für die ToDos:

- Port Alias mit Namen HTTP_Ports erstellen und die Ports TCP 80 und 443 hinzufügen

- WAN Port Regel genau analog der L2TP Regel oben erstellen nur das du hier als source und Destination Ports den Alias HTTP_Ports verwendest.

- Ziel (Destination) ist ebenso der Systemalias WAN address

- Etwas sicherer kannst du es machen wenn du als Source Adress nur das Koppelnetzwerk angibst. Dann können zumindestens nur Geräte aus diesem IP Netz per Browser auf die WAN IP zugreifen.

Aber wie bereits gesagt das solltest du immer bleiben lassen oder später diese Regel löschen oder auf inaktiv setzen, denn sie bedeutet ein Sicherheitsrisiko.

Zudem ist sie mit einem funktionierenden VPN ja jetzt auch völlig überflüssig denn wenn dein VPN aktiv ist kannst du auf die LAN IP und das GUI ohne Einschränkugen zugreifen!! Mit allen Browsern versteht sich.

Alias und der Ports diesen nicht zur Freigbe bei "Custom" akzeptiert hat.

Du MUSST dazu einfach nur immer den ersten Buchstaben des Alias Namen im Feld eintippen, dann schlägt dir die Firewall automatisch die Aliase vor. Wichtig ist hier also immer der erste Buchstabe. Das ist aber in der Tat etwas versteckt und tricky, aber weiss man wenn man einmal die Dokumentation liest! aber ganz blöd bin ich ja auch nicht und mindestens schon im 2. Lehrjahr.

Dazu jetzt kein Kommentar! 😉nochmal herzlich DANKE sagen.

Immer gerne. Dafür ist ein Forum wie dieses ja da.