Statische Route auf UTM

Moin!

Ich habe an meiner Sophos UTM an einem physischen Interface einen Switch angeschlossen. Dieser läuft im Netz 10.1.1.0/24. Ich kann von meinem aktuellen Netz alle Geräte an diesem Switch anpingen und erreichen. In der Firewall sehe ich auch alle entsprechende Pakete.

Aber sobald ich einem anderen Gerät an einem Switch in meinem Netz eine IP aus dieser Range gebe, ist das Gerät nicht erreichbar. Für mich sogar logisch, da der UTM eine Route dahin fehlt.

Ich habe jedoch fast jede Kombi durch und ich kriegs nicht hin. Ich brauche doch eine Gateway Route, richtig? Dazu lege ich einen virtuellen Host im 10er Netz an, den ich als Gateway definiere. Network ist mein aktuelles Netz. Korrekt?

Sorry habe ich noch nie gemacht

Ich habe an meiner Sophos UTM an einem physischen Interface einen Switch angeschlossen. Dieser läuft im Netz 10.1.1.0/24. Ich kann von meinem aktuellen Netz alle Geräte an diesem Switch anpingen und erreichen. In der Firewall sehe ich auch alle entsprechende Pakete.

Aber sobald ich einem anderen Gerät an einem Switch in meinem Netz eine IP aus dieser Range gebe, ist das Gerät nicht erreichbar. Für mich sogar logisch, da der UTM eine Route dahin fehlt.

Ich habe jedoch fast jede Kombi durch und ich kriegs nicht hin. Ich brauche doch eine Gateway Route, richtig? Dazu lege ich einen virtuellen Host im 10er Netz an, den ich als Gateway definiere. Network ist mein aktuelles Netz. Korrekt?

Sorry habe ich noch nie gemacht

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 666652

Url: https://administrator.de/forum/statische-route-auf-utm-666652.html

Ausgedruckt am: 25.07.2025 um 03:07 Uhr

31 Kommentare

Neuester Kommentar

Moin ,

also du hast 2 Netze an 2 Interfaces ? Dann brauchst du lediglich Firewall regeln erstellen , was erlaubt ist zwischen den Netzen.

Sprich NetzA <Any> NetzB wenn alles erlaubt sein soll.

Möchtest du wirklich statische Routen machen, findest du es unter Interfaces und Static Routing. Aber das obere sollte reichen.

Gruss

also du hast 2 Netze an 2 Interfaces ? Dann brauchst du lediglich Firewall regeln erstellen , was erlaubt ist zwischen den Netzen.

Sprich NetzA <Any> NetzB wenn alles erlaubt sein soll.

Möchtest du wirklich statische Routen machen, findest du es unter Interfaces und Static Routing. Aber das obere sollte reichen.

Gruss

Nochmal als übersicht, du hast im Sophos:

eth0 -> 192.168.0.0/20 Netzwerk

eth4 -> 10.1.1.0/24 Netzwerk

Unter den Einstellungen SCHNITTSTELLEN siehst du, dass beider Schnittstellen eine eigene IP Nummer in ihrem Netzwerk bereich besitzen.

In der Firewall hast du:

192.168.0.0/20 -> any-> 10.1.1.0/24

10.1.1.0/24 -> any -> 192.168.0.0/20

Das sollte reichen. Interne Schnittstellen routet Sophos automatisch untereinander.

eth0 -> 192.168.0.0/20 Netzwerk

eth4 -> 10.1.1.0/24 Netzwerk

Unter den Einstellungen SCHNITTSTELLEN siehst du, dass beider Schnittstellen eine eigene IP Nummer in ihrem Netzwerk bereich besitzen.

In der Firewall hast du:

192.168.0.0/20 -> any-> 10.1.1.0/24

10.1.1.0/24 -> any -> 192.168.0.0/20

Das sollte reichen. Interne Schnittstellen routet Sophos automatisch untereinander.

Zitat von @Ex0r2k16:

Jap. Durchs Gateway pingen ist erlaubt.

Welche Konfig willst du genau wissen? Da ist ja fast nichts konfiguriert

Cisco Switch an eth4 der Sophos SG330 im HA. Also alles doppelt gesteckt. Alle Geräte die physikalisch (!) über ETH4 an der Sophos hängen sind erreichbar. Ich sehe alle Pakete die (nicht) rein oder raus gehen. Alles top. Da hängt auch kein weiteres Netz oder VLAN drauf. Nichts.

Ich selbst hänge am eth0 und im 192.168.0.0/20er Netz. Wenn ich jetzt einem Gerät in meinem Netz eine statische 10er IP gebe, die frei ist, ist diese IP für mich nicht erreichbar. Gebe ich mir eine zusätzliche 10er IP, kann ich das Gerät erreichen. Ergo fehlt der UTM eine Route. Denke ich.

Jap. Durchs Gateway pingen ist erlaubt.

Welche Konfig willst du genau wissen? Da ist ja fast nichts konfiguriert

Cisco Switch an eth4 der Sophos SG330 im HA. Also alles doppelt gesteckt. Alle Geräte die physikalisch (!) über ETH4 an der Sophos hängen sind erreichbar. Ich sehe alle Pakete die (nicht) rein oder raus gehen. Alles top. Da hängt auch kein weiteres Netz oder VLAN drauf. Nichts.

Ich selbst hänge am eth0 und im 192.168.0.0/20er Netz. Wenn ich jetzt einem Gerät in meinem Netz eine statische 10er IP gebe, die frei ist, ist diese IP für mich nicht erreichbar. Gebe ich mir eine zusätzliche 10er IP, kann ich das Gerät erreichen. Ergo fehlt der UTM eine Route. Denke ich.

Welche exakten IP Adressen wo eingerichtet sind und wie genau die Firewall Regel aussieht.

Stimme Mike zu . Das sollte so laufen wenn die IPs und die Regel passt.

Gruss

Moin,

kannst du das bitte einmal per Stift + Zettel aufmalen (oder halt digital) und an allen Interfaces/ Geräten die IP nebst Subnetmask schreiben.

Ich glaube nämlich, dass du denkst, die SOPHOS würde an allen Interfaces wie ein Switch fungieren. dem ist nicht so.

Jeder Port ist ein einzelnes Netzwerkinterface und will (LAG mal ausgenommen) eine IP haben.

Und wenn dein eth0 dann im Netz 192.168.0.0/24 hängt, wird das niemals funktionieren, wenn du mit deinem Gerät, hängend an eth0 eine IP aus dem Bereich eth4 gibst...

Gruß

em-pie

kannst du das bitte einmal per Stift + Zettel aufmalen (oder halt digital) und an allen Interfaces/ Geräten die IP nebst Subnetmask schreiben.

Ich glaube nämlich, dass du denkst, die SOPHOS würde an allen Interfaces wie ein Switch fungieren. dem ist nicht so.

Jeder Port ist ein einzelnes Netzwerkinterface und will (LAG mal ausgenommen) eine IP haben.

Und wenn dein eth0 dann im Netz 192.168.0.0/24 hängt, wird das niemals funktionieren, wenn du mit deinem Gerät, hängend an eth0 eine IP aus dem Bereich eth4 gibst...

Gruß

em-pie

Zitat von @Ex0r2k16:

Interface IP ist 10.1.1.254 und pingbar von meinem Client. Genau wie jede 10er IP am eth4.

Rule auf Any stellen hat nichts gebracht. Sonst hätte ich es ja eh in der Firewall gesehen. Die UTM routet einfach nicht wenn 2 Subnetze auf dem gleiche Interface hängen. Sieht mir nach dem Problem aus:

community.sophos.com/sophos-xg-firewall/f/discussions/58791/rout ...

Nur, dass ich keinen zusätzlichen Router dazwischen habe.

Interface IP ist 10.1.1.254 und pingbar von meinem Client. Genau wie jede 10er IP am eth4.

Rule auf Any stellen hat nichts gebracht. Sonst hätte ich es ja eh in der Firewall gesehen. Die UTM routet einfach nicht wenn 2 Subnetze auf dem gleiche Interface hängen. Sieht mir nach dem Problem aus:

community.sophos.com/sophos-xg-firewall/f/discussions/58791/rout ...

Nur, dass ich keinen zusätzlichen Router dazwischen habe.

Doch das geht. Hab ich an einem Standort genau so laufen. Oder ich verstehe dich nicht richtig.

ETH2 > LAN PC

ETH3> VOIP Lan

Kommunikation möglich.

Zitat von @Ex0r2k16:

Bingo! Da ham wirs doch Genau das habe ich ja gemacht. Wie löst man das Problemchen? VLAN? Ich habe ordentliche Switche. Die sind alle Layer 3. Cisco SG in allen Farben und Formen.

Genau das habe ich ja gemacht. Wie löst man das Problemchen? VLAN? Ich habe ordentliche Switche. Die sind alle Layer 3. Cisco SG in allen Farben und Formen.

Bingo! Da ham wirs doch

Korrekt. Arbeite mit VLANs.

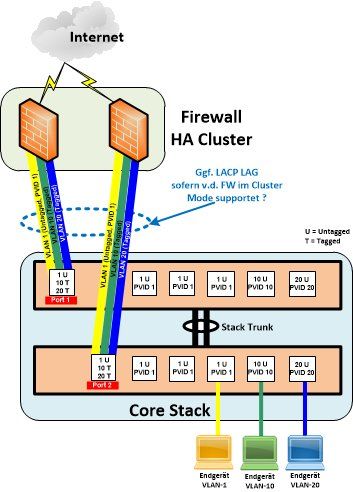

Willst du etwas mehr Durchsatz haben (also 2x1 Gbit, statt 1x1Gbit): baue eine LAG für eth0 und eth4 (Achtung, sperre dich nicht aus, vorher ein drittes Interface anlegen, welches Zugriff auf die UTM hat) und das LAG-Interface wird mit VLAN-ID bestückt. AM Cisco dann den Gegenpart.

Feddisch

@itisnapanto

Er will es anders machen. Du hast zwei Netze an zwei Interfaces - easy going. Er will aber zwei Netze an einem Interface.

Zitat von @em-pie:

Korrekt. Arbeite mit VLANs.

Willst du etwas mehr Durchsatz haben (also 2x1 Gbit, statt 1x1Gbit): baue eine LAG für eth0 und eth4 (Achtung, sperre dich nicht aus, vorher ein drittes Interface anlegen, welches Zugriff auf die UTM hat) und das LAG-Interface wird mit VLAN-ID bestückt. AM Cisco dann den Gegenpart.

Feddisch

@itisnapanto

Er will es anders machen. Du hast zwei Netze an zwei Interfaces - easy going. Er will aber zwei Netze an einem Interface.

Zitat von @Ex0r2k16:

Bingo! Da ham wirs doch Genau das habe ich ja gemacht. Wie löst man das Problemchen? VLAN? Ich habe ordentliche Switche. Die sind alle Layer 3. Cisco SG in allen Farben und Formen.

Genau das habe ich ja gemacht. Wie löst man das Problemchen? VLAN? Ich habe ordentliche Switche. Die sind alle Layer 3. Cisco SG in allen Farben und Formen.

Bingo! Da ham wirs doch

Korrekt. Arbeite mit VLANs.

Willst du etwas mehr Durchsatz haben (also 2x1 Gbit, statt 1x1Gbit): baue eine LAG für eth0 und eth4 (Achtung, sperre dich nicht aus, vorher ein drittes Interface anlegen, welches Zugriff auf die UTM hat) und das LAG-Interface wird mit VLAN-ID bestückt. AM Cisco dann den Gegenpart.

Feddisch

@itisnapanto

Er will es anders machen. Du hast zwei Netze an zwei Interfaces - easy going. Er will aber zwei Netze an einem Interface.

Ja hab deinen Text zu spät gelesen

Aber dann war meine Vermutunng richtig , das ich ihn nicht richtig verstanden hatte :D

Gruss

Grundlagen zum Layer 2 Konzept mit einer Firewall wie immer hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Gilt so auch für deine UTM

Ein Layer 3 Konzept mit Routing auf dem Switch sieht dann so aus:

Verständnissproblem Routing mit SG300-28

Für eins der Designs musst du dich entscheiden.

Die rote Lampe hätte bei dir schon bei deiner Äußerung:

Das bedeutet das du mit beiden IP Netzen auf einem gemeinsamen Draht fährst (gemeinsame Layer 2 Domain !). Ein sicherheitstechnischer SuperGAU in einem Firewall Umfeld wie deinem und außerdem noch ein Verstoß gegen grundlegendes TCP/IP Design was das so nicht vorsieht im Standard ! Ob das nun ein FW Konfig Fehler deinerseits war (vermutlich) oder was auch immer kann man ob der spärlichen Infos oben leider nicht sagen.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Gilt so auch für deine UTM

Ein Layer 3 Konzept mit Routing auf dem Switch sieht dann so aus:

Verständnissproblem Routing mit SG300-28

Für eins der Designs musst du dich entscheiden.

Die rote Lampe hätte bei dir schon bei deiner Äußerung:

Gebe ich mir eine zusätzliche 10er IP, kann ich das Gerät erreichen...

sofort angehen müssen !Das bedeutet das du mit beiden IP Netzen auf einem gemeinsamen Draht fährst (gemeinsame Layer 2 Domain !). Ein sicherheitstechnischer SuperGAU in einem Firewall Umfeld wie deinem und außerdem noch ein Verstoß gegen grundlegendes TCP/IP Design was das so nicht vorsieht im Standard ! Ob das nun ein FW Konfig Fehler deinerseits war (vermutlich) oder was auch immer kann man ob der spärlichen Infos oben leider nicht sagen.

Ich bin davon ausgegangen, dass er ihm klar ist, dass er zwei Subnetze über ein Netzwerk führt.

Für die Funktionsprüfung sollte es jedoch klappen.

Wie ist denn dein DHCP eingestellt? Hört er auf beide Schnittstellen? Hast du zwei Subnetze, also für jede Schnittstelle ein DHCP Bereich?

Bedenke, wenn du dann beide Subnetze zusammen am Switch hast, dass sich auch vorhandene DHCP CLients ändern können, je nach dem von welchem DHCP Bereich dann eine IP Nummer kommt.

Welche Standardgateway haben all deine Clients und Testclients?

Für die Funktionsprüfung sollte es jedoch klappen.

Wie ist denn dein DHCP eingestellt? Hört er auf beide Schnittstellen? Hast du zwei Subnetze, also für jede Schnittstelle ein DHCP Bereich?

Bedenke, wenn du dann beide Subnetze zusammen am Switch hast, dass sich auch vorhandene DHCP CLients ändern können, je nach dem von welchem DHCP Bereich dann eine IP Nummer kommt.

Welche Standardgateway haben all deine Clients und Testclients?

Full ACK

Dir istindestens ein Bier sicher beim Forumstreffen.

lks

Ich dachte, für den Herzkasper, den er uns allen beschert hat, muss er ne Kiste ausgeben lks

Zitat von @em-pie:

Full ACK

Full ACK

Dir istindestens ein Bier sicher beim Forumstreffen.

lks

Ich dachte, für den Herzkasper, den er uns allen beschert hat, muss er ne Kiste ausgeben lks

Kann er ja trotzdem machen.

Zitat von @Ex0r2k16:

Ich dachte auch erst ich seh nicht richtig! Ich wusste auch von nix. Hab ich Ihn etwa mit dem Thread wieder aufgeschreckt? :D

Zitat von @Lochkartenstanzer:

Kann er ja trotzdem machen.

Zitat von @em-pie:

Full ACK

Full ACK

Dir istindestens ein Bier sicher beim Forumstreffen.

lks

Ich dachte, für den Herzkasper, den er uns allen beschert hat, muss er ne Kiste ausgeben lks

Kann er ja trotzdem machen.

Ich dachte auch erst ich seh nicht richtig! Ich wusste auch von nix. Hab ich Ihn etwa mit dem Thread wieder aufgeschreckt? :D

Jetz verschrecke den Hasen bloß wieder nicht. Sonst kommt Unbill über Dein Haupt.

lks

Als Nachtrag dazu:

Ping-Fehlermeldungen und was sie bedeuten

Erste Überschrift, zweiter Absatz.

Fehlermeldungen, die man bekommt, sind immer hilfreich

Deine Firewall bekommt keine ARP-Auflösung hin. Paketfilterregeln sind also definitiv nicht das Problem.

Zitat von @Ex0r2k16:

Routenverfolgung zu 10.1.1.166 über maximal 30 Hops

1 <1 ms <1 ms <1 ms fw01.XXX.de [192.168.0.20]

2 fw01.XXX.de [192.168.0.20] meldet: Zielhost nicht erreichbar.

1 <1 ms <1 ms <1 ms fw01.XXX.de [192.168.0.20]

2 fw01.XXX.de [192.168.0.20] meldet: Zielhost nicht erreichbar.

Ping-Fehlermeldungen und was sie bedeuten

Erste Überschrift, zweiter Absatz.

Fehlermeldungen, die man bekommt, sind immer hilfreich

Deine Firewall bekommt keine ARP-Auflösung hin. Paketfilterregeln sind also definitiv nicht das Problem.