Subnet Design für Segmentierung

Hallo alle zusammen,

Bei uns steht das Thema Netzwerksegmentierung demnächst auf der Agenda.

Es sind aktuell 8 Standorte, die sich ein /16 Subnet teilen und über einen zentralen VPN Punkt verbunden sind.

Aktuell hat jede Standort nur ein einziges /24 Subnet für sich.

3 Standorte kommen langsam ans Limit mit den 254 Geräten.

Da ein neuer Standort nun auch recht zeitnah ins VPN aufgenommen werden muss, würde ich dort gerne direkt die zukünftige IP Struktur nutzen. Bisher haben wir allerdings noch keine Details ausgearbeitet.

Über die Suche habe ich gute Ratschläge zum Thema Segmentierung gefunden, allerdings bezieht sich meine Frage im besonderen auf die Aufteilung über mehrere Standorte und dazu habe ich leider nichts gefunden.

Aktuell also exemplarisch:

Für die neue Struktur schweben mir nun zwei verschiedene Ansätze vor.

Entweder jeder Standort bekommt ein ganzes /20 Subnet oder 20x einzelne /24 Subnets.

(kleinere Standorte nur ein /21 und nur 10x /24 Subnets)

Variante 1 – Ganzes /20 Subnet:

Variante 2 – 20x einzelne /24 Subnets:

Beide Varianten haben ihre Vor- und Nachteile.

Bei Variante 1 finde ich die Konfiguration des Routings recht elegant, auf dem zentralen VPN Punkt ist es pro Niederlassung nur ein Eintrag. Allgemein entspricht diese Variante eher meinem Verständnis von Netzwerkdesign und Routing in Netzen.

Bei Variante 2 finde ich es elegant, dass die Subnets immer gleich sind, d.h. alle Switche sind immer in 172.16.x1.0/24. Außerdem kann man sich auch einfach merken, dass alles mit .2x.0/24 und .3x.0/24 in Deutschland ist.

Da man mit so einer Entscheidung dann wohl einige Jahre leben muss, würde ich mich freuen, wenn ihr mir eure Erfahrung und Ratschläge mitteilt.

Vielen Dank dafür schon vorab und einen schönen Tag,

Fabian

Bei uns steht das Thema Netzwerksegmentierung demnächst auf der Agenda.

Es sind aktuell 8 Standorte, die sich ein /16 Subnet teilen und über einen zentralen VPN Punkt verbunden sind.

Aktuell hat jede Standort nur ein einziges /24 Subnet für sich.

3 Standorte kommen langsam ans Limit mit den 254 Geräten.

Da ein neuer Standort nun auch recht zeitnah ins VPN aufgenommen werden muss, würde ich dort gerne direkt die zukünftige IP Struktur nutzen. Bisher haben wir allerdings noch keine Details ausgearbeitet.

Über die Suche habe ich gute Ratschläge zum Thema Segmentierung gefunden, allerdings bezieht sich meine Frage im besonderen auf die Aufteilung über mehrere Standorte und dazu habe ich leider nichts gefunden.

Aktuell also exemplarisch:

- Deutschland 172.16.10.0/24

- Polen 172.16.11.0/24

- Schweiz 172.16.12.0/24

Für die neue Struktur schweben mir nun zwei verschiedene Ansätze vor.

Entweder jeder Standort bekommt ein ganzes /20 Subnet oder 20x einzelne /24 Subnets.

(kleinere Standorte nur ein /21 und nur 10x /24 Subnets)

Variante 1 – Ganzes /20 Subnet:

- Deutschland 172.16.16.0/20

- 172.16.16.0/24 Clients

- 172.16.17.0/24 Network equipment

- 172.16.18.0/24 Printer

- ….

- Polen 172.16.32.0/20

- 172.16.32.0/24 Clients

- 172.16.33.0/24 Network equipment

- ….

- …

Variante 2 – 20x einzelne /24 Subnets:

- Deutschland 172.16.20.0/24 – 172.16.39.0/24

- 172.16.20.0/24 Clients

- 172.16.21.0/24 Network equipment

- …

- Polen 172.16.40.0/24 – 172.16.59.0/24

- 172.16.40.0/24 Clients

- 172.16.41.0/24 Network equipment

- …

- …

Beide Varianten haben ihre Vor- und Nachteile.

Bei Variante 1 finde ich die Konfiguration des Routings recht elegant, auf dem zentralen VPN Punkt ist es pro Niederlassung nur ein Eintrag. Allgemein entspricht diese Variante eher meinem Verständnis von Netzwerkdesign und Routing in Netzen.

Bei Variante 2 finde ich es elegant, dass die Subnets immer gleich sind, d.h. alle Switche sind immer in 172.16.x1.0/24. Außerdem kann man sich auch einfach merken, dass alles mit .2x.0/24 und .3x.0/24 in Deutschland ist.

Da man mit so einer Entscheidung dann wohl einige Jahre leben muss, würde ich mich freuen, wenn ihr mir eure Erfahrung und Ratschläge mitteilt.

Vielen Dank dafür schon vorab und einen schönen Tag,

Fabian

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 21278883207

Url: https://administrator.de/forum/subnet-design-fuer-segmentierung-21278883207.html

Ausgedruckt am: 29.07.2025 um 14:07 Uhr

14 Kommentare

Neuester Kommentar

Die Standortzuweisung der einzelnen /24 sollte man gut überlegen, in deinem Beispiel 1 hättest du "nur" 16 /24er zusammenhängend je Standort.

Auch solltest du überlegen ob alle Subnettypen an jedem Standort vertreteten sind bzw. ob einzelne Typen es nur an einem Standort gibt.

Gibt es an jedem Standort eine FW die den Verkehr regelt?

Auch solltest du überlegen ob alle Subnettypen an jedem Standort vertreteten sind bzw. ob einzelne Typen es nur an einem Standort gibt.

Gibt es an jedem Standort eine FW die den Verkehr regelt?

Moin,

Unabhängig davon entspricht ein /20 insgesamt 16x /24 pro Standort. Das sind über 4.000 IP-Adressen. Wenn man jetzt die 254 als Grundlage nimmt, sieht das nach einer Kanone auf Spatz aus. Aber wir wissen natürlich nicht was ihr vor habt. Grundsätzlich gilt Regel N3.: Lieber haben als brauchen.

Grundsätzlich ist auch die Hinterfragen, ob es mit Segmentierung der Geräte überhaupt /24 noch braucht. Hängt natürlich von den Gerätetype nun den Einsatzzweck ab. Hängt schlussendlich davon ab, ob das Gateway nur routet oder auch eine Firewall ist, welches entsprechendes, grobes Regelwerk hat.

Gruß,

Dani

Entweder jeder Standort bekommt ein ganzes /20 Subnet oder 20x einzelne /24 Subnets.

der Vorteil von einem größeren Subnetz ist, dass an Hand der Subnetze bereits hergeleitet werden kann, zu welchen Standort diese gehört. Es vereinfacht auch die technische Umsetzung im Routing. Es ist einfacher eine /20 Route zu setzen als 24 einzelne Routen, weil es nicht zusammenhängend ist. Somit auch die Routing Tabelle nicht mehr übersichtlich, was bei einer Fehlersuche Zeit und Nerven kostet.Unabhängig davon entspricht ein /20 insgesamt 16x /24 pro Standort. Das sind über 4.000 IP-Adressen. Wenn man jetzt die 254 als Grundlage nimmt, sieht das nach einer Kanone auf Spatz aus. Aber wir wissen natürlich nicht was ihr vor habt. Grundsätzlich gilt Regel N3.: Lieber haben als brauchen.

Grundsätzlich ist auch die Hinterfragen, ob es mit Segmentierung der Geräte überhaupt /24 noch braucht. Hängt natürlich von den Gerätetype nun den Einsatzzweck ab. Hängt schlussendlich davon ab, ob das Gateway nur routet oder auch eine Firewall ist, welches entsprechendes, grobes Regelwerk hat.

Bei Variante 2 finde ich es elegant, dass die Subnets immer gleich sind, d.h. alle Switche sind immer in 172.16.x1.0/24

Und das ist relevant für welche Interaktion?Gruß,

Dani

+1 für Variante 1

Bietet auch für die VPN Vernetzung deutliche Vereinfachungen der Summary Routen.

Letztlich sind beide Verfahren ja inhaltlich identisch nur das Variante 2 sich eben nicht an eine entsprechende binäre Maskenlogik hält generell gegen diese Variante spricht.

Hätte der TO hier /18 Prefixes verwendet wäre es wieder gleich nur eben mit einer größeren Range.

Die 2te Version ist eine vermeintlich "kosmetisch" besser aussehende Option ohne inhaltliche Vorteile. Hat durch die nicht konformen Maskengrenzen aber gravierende Nachteile.

Bietet auch für die VPN Vernetzung deutliche Vereinfachungen der Summary Routen.

Letztlich sind beide Verfahren ja inhaltlich identisch nur das Variante 2 sich eben nicht an eine entsprechende binäre Maskenlogik hält generell gegen diese Variante spricht.

Hätte der TO hier /18 Prefixes verwendet wäre es wieder gleich nur eben mit einer größeren Range.

Die 2te Version ist eine vermeintlich "kosmetisch" besser aussehende Option ohne inhaltliche Vorteile. Hat durch die nicht konformen Maskengrenzen aber gravierende Nachteile.

Moin,

Mein Tipp: Weg von den 172.16.0.0/12er Adressen, hin zu Subnetzen innerhalb des 10.0.0.0/8er Netzes, sofern ihr das eh neu machen müsst:

Edit: Geht natürlich auch mit den 172.16.0.0/12er Netzen:

DE: 172.16.0.0/16

PL: 172.17.0.0/16

CH: 172.18.0.0/16

Edit2:

Hierbei wärest du allerdings auf 16 Standorte Limitiert: 172.16.0.0/12 - 172.31.0.0/12

Bei einer 10.0.0.0/8 wären es bis zu 256 Standorte

Zitat von @Penny.Cilin:

Ich wusste, dass es hier "Dresche" geben wird Es sind aktuell 8 Standorte, die sich ein Class B Subnet teilen und über einen zentralen VPN Punkt verbunden sind.

Öhm, soweit ich weiß ist das schon seeeeeeeeeeeeeeeeeehr lange obsolet, diese Class A/B/C Netze.Du solltest Dein Wissen mal aktualisieren.

Wir wissen aber alle, was er meint. Er wird sich in IP-Segmenten innerhalb RFC1918 bewegen.Mein Tipp: Weg von den 172.16.0.0/12er Adressen, hin zu Subnetzen innerhalb des 10.0.0.0/8er Netzes, sofern ihr das eh neu machen müsst:

- Deutschland: 10.10.0.0/16

- Quarantäne: VLAN 1: 10.10.1.0/24

- Infrastruktur: VLAN 10: 10.10.10.0/24

- Server: VLAN 11: 10.10.11.0/24

- Drucker: VLAN 12: 10.10.12.0/24

- Clients: VLAN 20: 10.10.20.0/24

- ...

- Polen: 10.20.0.0/16

- Quarantäne: VLAN 1: 10.20.1.0/24

- Infrastruktur: VLAN 10: 10.20.10.0/24

- Server: VLAN 11: 10.20.11.0/24

- Drucker: VLAN 12: 10.20.12.0/24

- Clients: VLAN 20: 10.20.20.0/24

- ...

- Schweiz: 10.30.0.0/16

- Quarantäne: VLAN 1: 10.30.1.0/24

- Infrastruktur: VLAN 10: 10.30.10.0/24

- Server: VLAN 11: 10.30.11.0/24

- Drucker: VLAN 12: 10.30.12.0/24

- Clients: VLAN 20: 10.30.20.0/24

- ...

Edit: Geht natürlich auch mit den 172.16.0.0/12er Netzen:

DE: 172.16.0.0/16

PL: 172.17.0.0/16

CH: 172.18.0.0/16

Edit2:

Hierbei wärest du allerdings auf 16 Standorte Limitiert: 172.16.0.0/12 - 172.31.0.0/12

Bei einer 10.0.0.0/8 wären es bis zu 256 Standorte

Weg von den 172.16.0.0/12er Adressen, hin zu Subnetzen innerhalb des 10.0.0.0/8er Netzes,

Dafür gibt es eigentlich keinen zwingenden Grund...im Gegenteil, denn bei VPN Nutzung wären die 172er ggf. günstiger da weniger verbreitet als 10er. Das alles klappt auch mit 172er Netzen und ist eher eine kosmetische Diskussion.Der TO hat ja nur 3 Standorte und noch Wachstumspotential für 13 weitere Standorte...

In der Vergangenheit habe ich viel Wert darauf gelegt an der IP ablesen zu können, um welche Art von Gerät es sich handelt (wir haben nur einen Standort aktuell, also ist der Ort mehr oder weniger auch von der Art des Gerätes abhängig). So habe ich z.B. innerhalb eines Subnetzes auch noch fiktive IP Gruppen gehabt für Drucker, Clients, etc. Auch die damals wenigen Subnetze habe ich irgendwo zusammenhängend vergeben, so habe ich z.B. zwei iSCSI Netze in denen jeder angeschlossene Host mehr oder weniger die selbe IP hat, nur eben in dem jeweiligen Netz.

Meine Erfahrung ist allerdings, das das zwar ganz hübsch aussieht, aber keinen wirklichen Mehrwert bietet. Ich identifiziere seltenst ein Gerät an seiner IP, vielleicht noch am Subnetz-Teil. Ich muss bei iSCSI Einrichtungen sowieso höllisch aufpassen und mehrfach kontrollieren, das ich die richtigen IPs setze, da sind sehr ähnliche Adressen gar nicht so hilfreich

Das gleiche gilt für VLAN IDs, einfach nach Bedarf vergeben und gar nicht erst Anfangen Nummernblöcke zu vergeben. Wichtig ist eigentlich nur die Doku, ### auf Optik.

Was das Routing angeht: Da haben meine Vorredner sicherlich Recht. Ein Großes /20er Netz ist unkompliziert und glasklar. Ich würde dann den gesamten Adressbereich routen aber am Ende innerhalb dieses Adressbereichs weiter Segmentieren und nicht zu große Netze vergeben. Also z.B. für jeden Standort ein /23er Netz für alle Clients und den verbleibenden Teil entweder frei lassen oder für andere Zwecke weiter gliedern, z.B. Serversysteme.

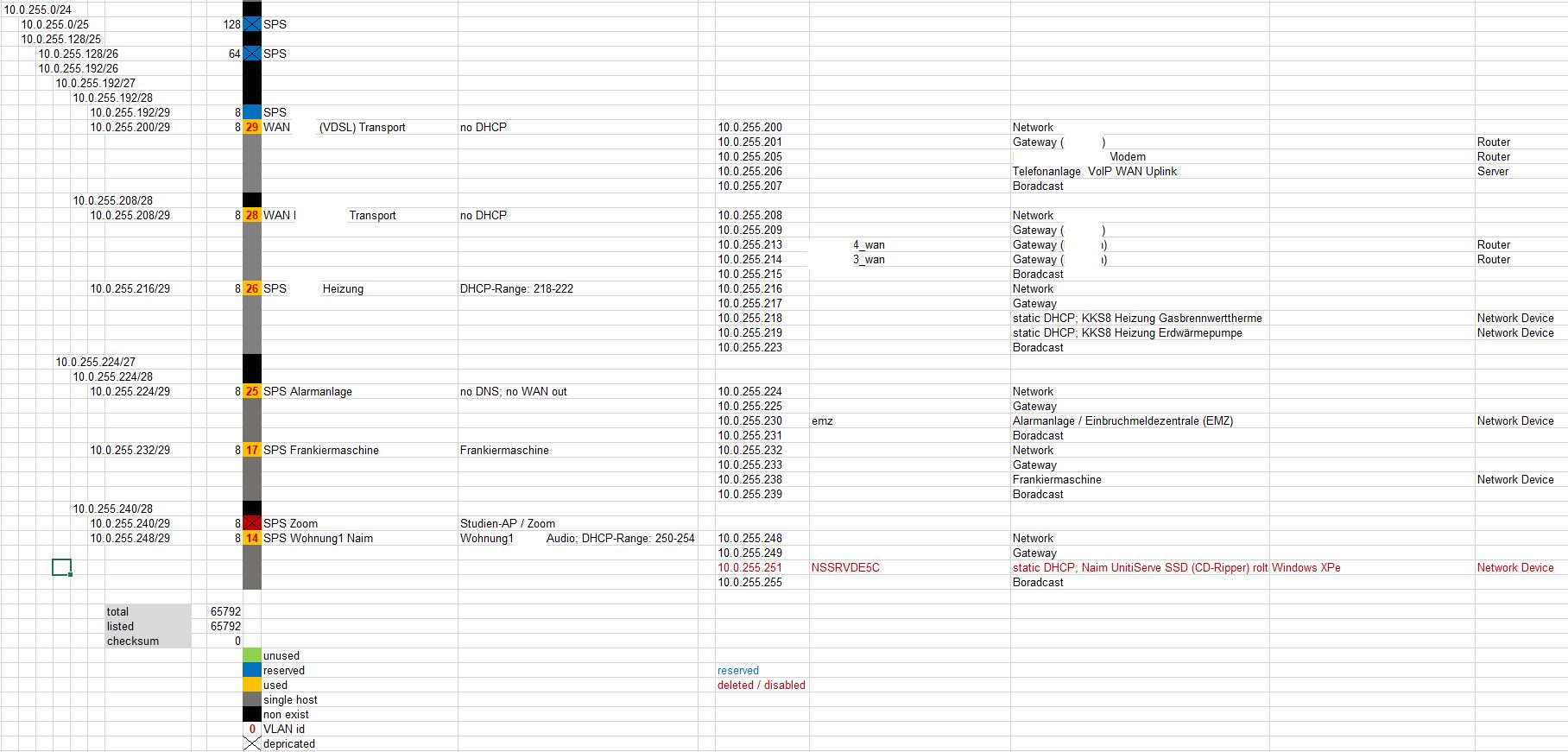

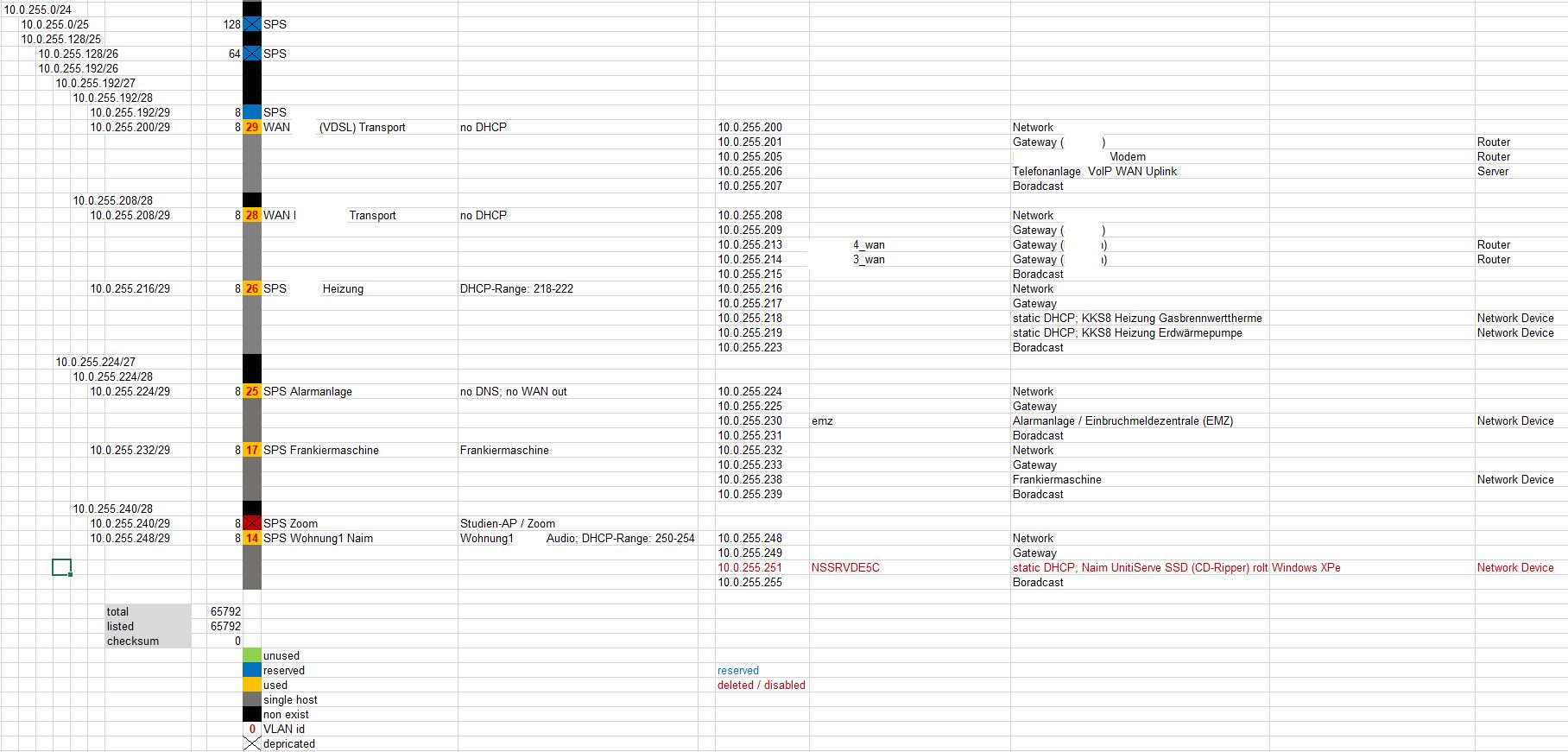

Da ich mit sehr vielen verschieden großen Subnetzen arbeite, um immer angemessen große aber nicht zu große Netze zu verwenden, habe ich mir so eine Excel-Tapete gebaut. Da gliedere ich alle IPs nach Subnetz Suffix durch und schreibe auch immer die Anzahl der IPs dahin + alle existierenden IPs. Mir hilft das bei der Planung und bei der Übersicht. Kann man machen, muss man nicht.

PS: Habe grade Boradcast gesehen und korrigiert^^

PS: Habe grade Boradcast gesehen und korrigiert^^

Meine Erfahrung ist allerdings, das das zwar ganz hübsch aussieht, aber keinen wirklichen Mehrwert bietet. Ich identifiziere seltenst ein Gerät an seiner IP, vielleicht noch am Subnetz-Teil. Ich muss bei iSCSI Einrichtungen sowieso höllisch aufpassen und mehrfach kontrollieren, das ich die richtigen IPs setze, da sind sehr ähnliche Adressen gar nicht so hilfreich

Das gleiche gilt für VLAN IDs, einfach nach Bedarf vergeben und gar nicht erst Anfangen Nummernblöcke zu vergeben. Wichtig ist eigentlich nur die Doku, ### auf Optik.

Was das Routing angeht: Da haben meine Vorredner sicherlich Recht. Ein Großes /20er Netz ist unkompliziert und glasklar. Ich würde dann den gesamten Adressbereich routen aber am Ende innerhalb dieses Adressbereichs weiter Segmentieren und nicht zu große Netze vergeben. Also z.B. für jeden Standort ein /23er Netz für alle Clients und den verbleibenden Teil entweder frei lassen oder für andere Zwecke weiter gliedern, z.B. Serversysteme.

Da ich mit sehr vielen verschieden großen Subnetzen arbeite, um immer angemessen große aber nicht zu große Netze zu verwenden, habe ich mir so eine Excel-Tapete gebaut. Da gliedere ich alle IPs nach Subnetz Suffix durch und schreibe auch immer die Anzahl der IPs dahin + alle existierenden IPs. Mir hilft das bei der Planung und bei der Übersicht. Kann man machen, muss man nicht.

Moin @ukulele-7,

Gruß,

Dani

Da ich mit sehr vielen verschieden großen Subnetzen arbeite, um immer angemessen große aber nicht zu große Netze zu verwenden, habe ich mir so eine Excel-Tapete gebaut. Da gliedere ich alle IPs nach Subnetz Suffix durch und schreibe auch immer die Anzahl der IPs dahin + alle existierenden IPs. Mir hilft das bei der Planung und bei der Übersicht. Kann man machen, muss man nicht.

weshalb nutzt du nicht ein IPAM wie z.B. NetBox? Somit passieren bezüglich Netzmaske und Broadcast keine Fehler. Gruß,

Dani

Zitat von @Dani:

Moin @ukulele-7,

Das ist quasi mein IPAM. Natürlich kann man auch was anderes benutzen, ich sage halt nur die Doku und der Überblick ist wichtig, nicht eine fiktive Ordnung nach einem Oktet in der Adresse oder einer bestimmten Nummernfolge - das scheitert in Großen Netzen irgendwann einfach zwangsläufig.Moin @ukulele-7,

Da ich mit sehr vielen verschieden großen Subnetzen arbeite, um immer angemessen große aber nicht zu große Netze zu verwenden, habe ich mir so eine Excel-Tapete gebaut. Da gliedere ich alle IPs nach Subnetz Suffix durch und schreibe auch immer die Anzahl der IPs dahin + alle existierenden IPs. Mir hilft das bei der Planung und bei der Übersicht. Kann man machen, muss man nicht.

weshalb nutzt du nicht ein IPAM wie z.B. NetBox? Somit passieren bezüglich Netzmaske und Broadcast keine Fehler. Vielen Dank für eure Beiträge!

Bitte dann auch nicht vergessen deinen Thread hier als erledigt zu schliessen!Wie kann ich einen Beitrag als gelöst markieren?