VLAN Netzwerke konfigurieren für Laien

Hallo,

ich hoffe es kann mir hier jemand auf die richtige Spur helfen, da ich in diesem Bereich sehr sehr wenig Ahnung habe.

Das ganze ist eine theoretische Geschichte und die Komponenten sind vorgegeben.

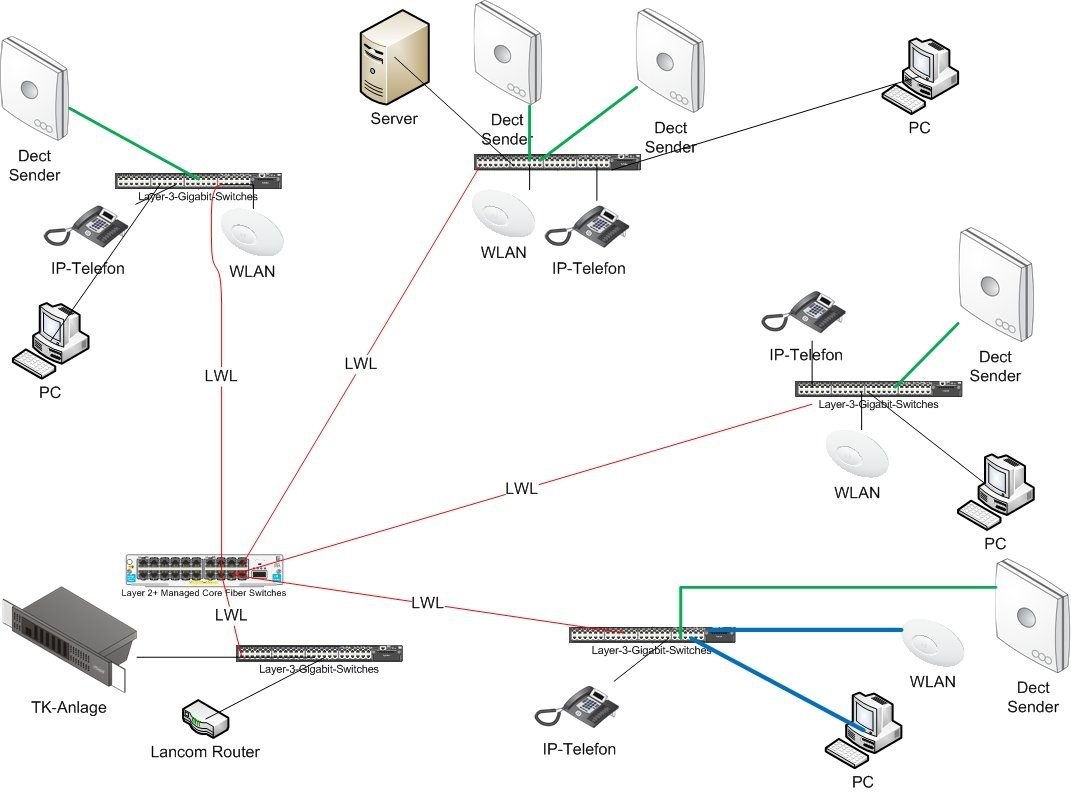

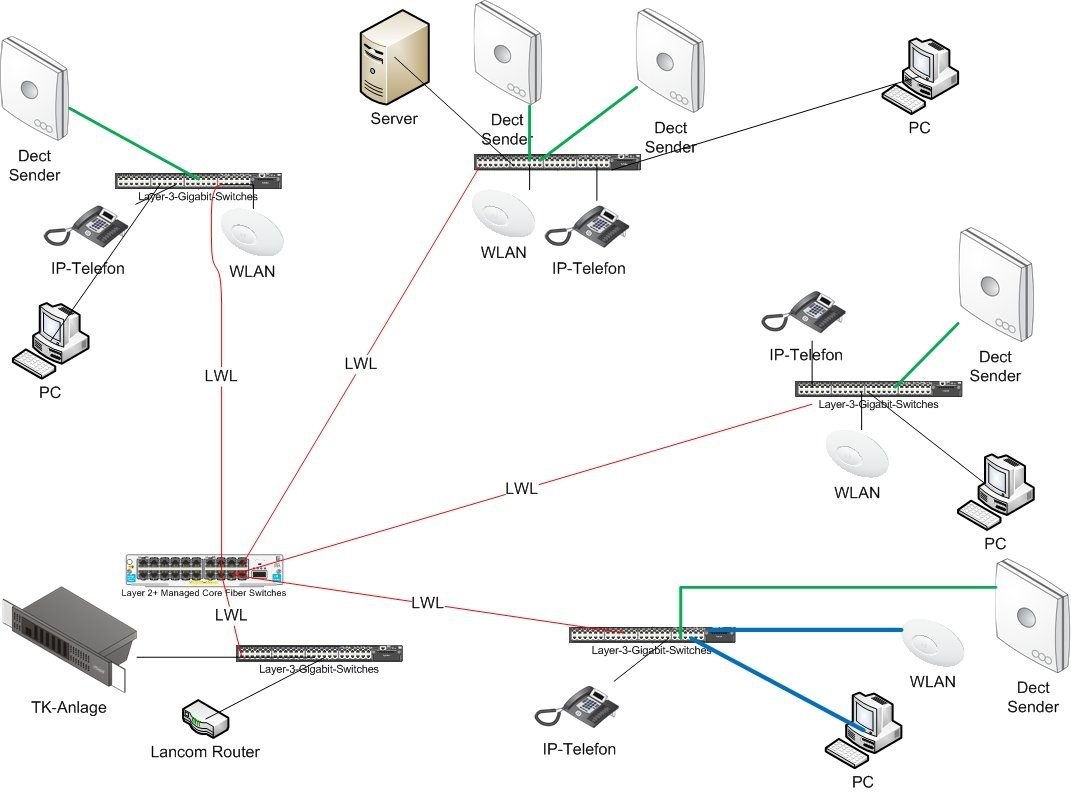

Ich habe diese schonmal so angeordnet, wie ich denke das es korrekt ist.

Aufgabenstellung ist die folgende.

1 Gesamtnetzwerk zu installieren, mit Untergliederung in VLANs, dabei sind folgende Anforderungen gestellt.

Alle Dect-Sender sind in einem VLAN, können aber mit der TK-Anlage, die sich im Hauptnetz befindet kommunizieren. ( grün )

DIe TK-Anlage hat nur 1 IP-Adresse im Hauptnetz.

IP Adressen werden per DHCP über einen Windows 2016 Server vergeben.

Alle Switche ( Layer 3 ) sind per LWL an einem Core-Switch Layer 2.

Gateway ( Lancom Router ) & TK-Anlage sind am gleichen Switch angebunden.

Ausserdem soll es ein weiteres VLAN geben, in welchem sich ein PC und AC befinden, welche lediglich ins Internet dürfen.

So nun mein Ansatz.

Ein Hauptnetz 192.168.0.x - IP Adressen werden per DHCP vom Server vergeben. Keine VLAN Tags auf den Ports.

Ein Netz 192.168.1.x - IP Adressen werden ebenfalls per DHCP vom Server vergeben. VLAN Tag 1 auf den LWL Ports, dem Port der TK-Anlage, den Ports der Dect-Stationen und des Servers

Ein Netz 192.168.2.x - IP-Adressen werden fest vergeben, da von diesem Netz nur ins Internet Zugegriffen werden darf, daher kein Zugriff auf Server. VLAN Tag 2, auf den Ports des PCs & ACs, sowie auf den LWL Ports des Core-Switch, des Switches an dem das Gateway hängt und an dem das VLAN 2 ist.

Nun ist mir aber nicht ganz klar

1) funktioniert das so überhaupt?

2) was muss tagged und was untagged sein?

3) Woher weiss der Server, welches Ip-Range er verwenden soll?

4) Was passiert wenn sich ein DHCP Client, an einen Port in VLAN anschließen würde.

Vielen Dank für euren Input.

ich hoffe es kann mir hier jemand auf die richtige Spur helfen, da ich in diesem Bereich sehr sehr wenig Ahnung habe.

Das ganze ist eine theoretische Geschichte und die Komponenten sind vorgegeben.

Ich habe diese schonmal so angeordnet, wie ich denke das es korrekt ist.

Aufgabenstellung ist die folgende.

1 Gesamtnetzwerk zu installieren, mit Untergliederung in VLANs, dabei sind folgende Anforderungen gestellt.

Alle Dect-Sender sind in einem VLAN, können aber mit der TK-Anlage, die sich im Hauptnetz befindet kommunizieren. ( grün )

DIe TK-Anlage hat nur 1 IP-Adresse im Hauptnetz.

IP Adressen werden per DHCP über einen Windows 2016 Server vergeben.

Alle Switche ( Layer 3 ) sind per LWL an einem Core-Switch Layer 2.

Gateway ( Lancom Router ) & TK-Anlage sind am gleichen Switch angebunden.

Ausserdem soll es ein weiteres VLAN geben, in welchem sich ein PC und AC befinden, welche lediglich ins Internet dürfen.

So nun mein Ansatz.

Ein Hauptnetz 192.168.0.x - IP Adressen werden per DHCP vom Server vergeben. Keine VLAN Tags auf den Ports.

Ein Netz 192.168.1.x - IP Adressen werden ebenfalls per DHCP vom Server vergeben. VLAN Tag 1 auf den LWL Ports, dem Port der TK-Anlage, den Ports der Dect-Stationen und des Servers

Ein Netz 192.168.2.x - IP-Adressen werden fest vergeben, da von diesem Netz nur ins Internet Zugegriffen werden darf, daher kein Zugriff auf Server. VLAN Tag 2, auf den Ports des PCs & ACs, sowie auf den LWL Ports des Core-Switch, des Switches an dem das Gateway hängt und an dem das VLAN 2 ist.

Nun ist mir aber nicht ganz klar

1) funktioniert das so überhaupt?

2) was muss tagged und was untagged sein?

3) Woher weiss der Server, welches Ip-Range er verwenden soll?

4) Was passiert wenn sich ein DHCP Client, an einen Port in VLAN anschließen würde.

Vielen Dank für euren Input.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 443588

Url: https://administrator.de/forum/vlan-netzwerke-konfigurieren-fuer-laien-443588.html

Ausgedruckt am: 13.07.2025 um 22:07 Uhr

10 Kommentare

Neuester Kommentar

Zu 1) ja, fast. Es ist noch etwas verbesserungswürdig. Wir kommen gleich dazu.

Zu 2)

Tags heißt auf Deutsch „Markierungen“. Sie werden benötigt um auf einer Leitung mehrere VLANs übertragen zu können. Ein Switch, das von so einer Leitung Daten bekommt, kann sie anhand der Markierungen sortieren und dem zugehörigen virtuellem Netzwerk zuweisen.

Wenn an einem Switch Port nur ein einziges VLAN anliegen soll, kann dieser auch unmarkierte Pakete senden (untagged). Sie können aber auch tagged versendet werden, aber nicht jeder Empfänger kann die Tags auswerten, z.B. PCs, Handys, Drucker... Deswegen werden die Anschlüsse zu den Endgeräten gerne untagged eingerichtet. Ausnahmen sind Telefone, die noch einen zweiten Netzwerkport haben, damit ein PC daran angesteckt werden kann. Da siehe Telefone gerne in ein VLAN gesteckt werden, aber der PC sich in einem anderen VLAN befinden soll, muss der Port am Switch beide VLANs versenden, also muss mindestens ein VLAN davon markiert sein.

Zu 3)

Über „Scopes“

youtu.be/q49fShbcU8U

Da ist gut erklärt, wie man es einrichtet. Aaaaaber, siehe weiter unten.

Zu 4)

Der DHCP Client sendet seine Anfragen grundsätzlich unmarkiert (untagged) zum Switch. Wenn der Switch Port auf VLAN 5 untagged gestellt ist, kann nur ein DHCP server, der sich auch im VLAN 5 befindet, darauf antworten. Wenn der Switch Port jedoch nur tagged Netzwerke hat, wird der Client keine Antwort erhalten. Der im Video eingerichtete DHCP Server kann auf alle VLANs getrennt reagieren, also wird der DHCP Client seine passende IP Nummer erhalten.

Zu Deiner Konfiguration)

Ich würde die Kommunikation zwischen den Switchen grundsätzlich mit allen VLANs tagged füttern, auch, wenn sie an einer bestimmten Seite nicht verwendet werden. Das erspart spätere Änderungen, da man sich dann keine Gedanken mehr machen muss, ob an diesem Switch überhaupt das passende VLAN ankommt.

Auch die WLAN Sender würde ich mit mehreren VLANs tagged füttern, damit Du mehrere WLAN Netze zur Verfügung stellen kannst. Ein Büronetz, ein Gastnetz, ein VoIP Netz... Spätestens deswegen benötigst Du bei allen Switchen alle VLANs. Der WLAN Accesspoint muss aber dementsprechend konfigurierbar sein, billige APs können nur ein Netz und dementsprechend darf dann auch sein Port am Switch nur untagged eingestellt sein, egal, welches VLAN zu ihm letztendlich zuweist.

Die VLANs sind untereinander erst einmal komplett getrennt. Damit die Endgeräte in den VLANs eine IP Nummer erhalten und auch ins Internet kommen, benötigt jedes VLAN Zugang zu einem Router und DHCP Server. Das kann der Windows Server zwar übernehmen, da er Zugang zu jedem VLAN bekommt (so wird es auch im Video eingerichtet, zwei Netzwerkkarten können auch über eine Netzwerkkarte mit zwei VLANs gemacht werden) jedoch würde alles zusammen brechen, wenn der Server nicht reagiert oder wegen Updates mal eben neu bootet, auch die Telefonie. Deswegen wird für so etwas gerne ein eigener Router inkl DHCP Server verwendet, der so gut wie nie neu booten muss. In Deinem Fall, weil die Layer 3 Switche schon vorgegeben sind oder schon existieren, würde ich die Layer 3 Switche das Routing übernehmen lassen und einen der Layer 3 Swiche den DHCP Server für alle VLANs spielen lassen. Normalerweise kannst Du auch das Netzwerk mit günstigeren Layer 2 Switchen ausstatten und eine schicke Firewall hinstellen, die Routing und DHCP übernimmt z.B Sophos UTM, Unifi USG, pfSense. Sophos ist ab einer bestimmten Größe jährlich kostenpflichtig zu lizenzieren (ab 50 IPs im Netzwerk). Unifi hat auch eigene günstige Layer 2 Switche, die er gleich mit verwalten kann und das Unifi USG routet zwischen den Layern. Sophos und Unifi haben auch eigene AccessPoints, die sie gleich mitverwalten können und auch Voucher für das GästeWLAN ausgeben können.

Zu 2)

Tags heißt auf Deutsch „Markierungen“. Sie werden benötigt um auf einer Leitung mehrere VLANs übertragen zu können. Ein Switch, das von so einer Leitung Daten bekommt, kann sie anhand der Markierungen sortieren und dem zugehörigen virtuellem Netzwerk zuweisen.

Wenn an einem Switch Port nur ein einziges VLAN anliegen soll, kann dieser auch unmarkierte Pakete senden (untagged). Sie können aber auch tagged versendet werden, aber nicht jeder Empfänger kann die Tags auswerten, z.B. PCs, Handys, Drucker... Deswegen werden die Anschlüsse zu den Endgeräten gerne untagged eingerichtet. Ausnahmen sind Telefone, die noch einen zweiten Netzwerkport haben, damit ein PC daran angesteckt werden kann. Da siehe Telefone gerne in ein VLAN gesteckt werden, aber der PC sich in einem anderen VLAN befinden soll, muss der Port am Switch beide VLANs versenden, also muss mindestens ein VLAN davon markiert sein.

Zu 3)

Über „Scopes“

youtu.be/q49fShbcU8U

Da ist gut erklärt, wie man es einrichtet. Aaaaaber, siehe weiter unten.

Zu 4)

Der DHCP Client sendet seine Anfragen grundsätzlich unmarkiert (untagged) zum Switch. Wenn der Switch Port auf VLAN 5 untagged gestellt ist, kann nur ein DHCP server, der sich auch im VLAN 5 befindet, darauf antworten. Wenn der Switch Port jedoch nur tagged Netzwerke hat, wird der Client keine Antwort erhalten. Der im Video eingerichtete DHCP Server kann auf alle VLANs getrennt reagieren, also wird der DHCP Client seine passende IP Nummer erhalten.

Zu Deiner Konfiguration)

Ich würde die Kommunikation zwischen den Switchen grundsätzlich mit allen VLANs tagged füttern, auch, wenn sie an einer bestimmten Seite nicht verwendet werden. Das erspart spätere Änderungen, da man sich dann keine Gedanken mehr machen muss, ob an diesem Switch überhaupt das passende VLAN ankommt.

Auch die WLAN Sender würde ich mit mehreren VLANs tagged füttern, damit Du mehrere WLAN Netze zur Verfügung stellen kannst. Ein Büronetz, ein Gastnetz, ein VoIP Netz... Spätestens deswegen benötigst Du bei allen Switchen alle VLANs. Der WLAN Accesspoint muss aber dementsprechend konfigurierbar sein, billige APs können nur ein Netz und dementsprechend darf dann auch sein Port am Switch nur untagged eingestellt sein, egal, welches VLAN zu ihm letztendlich zuweist.

Die VLANs sind untereinander erst einmal komplett getrennt. Damit die Endgeräte in den VLANs eine IP Nummer erhalten und auch ins Internet kommen, benötigt jedes VLAN Zugang zu einem Router und DHCP Server. Das kann der Windows Server zwar übernehmen, da er Zugang zu jedem VLAN bekommt (so wird es auch im Video eingerichtet, zwei Netzwerkkarten können auch über eine Netzwerkkarte mit zwei VLANs gemacht werden) jedoch würde alles zusammen brechen, wenn der Server nicht reagiert oder wegen Updates mal eben neu bootet, auch die Telefonie. Deswegen wird für so etwas gerne ein eigener Router inkl DHCP Server verwendet, der so gut wie nie neu booten muss. In Deinem Fall, weil die Layer 3 Switche schon vorgegeben sind oder schon existieren, würde ich die Layer 3 Switche das Routing übernehmen lassen und einen der Layer 3 Swiche den DHCP Server für alle VLANs spielen lassen. Normalerweise kannst Du auch das Netzwerk mit günstigeren Layer 2 Switchen ausstatten und eine schicke Firewall hinstellen, die Routing und DHCP übernimmt z.B Sophos UTM, Unifi USG, pfSense. Sophos ist ab einer bestimmten Größe jährlich kostenpflichtig zu lizenzieren (ab 50 IPs im Netzwerk). Unifi hat auch eigene günstige Layer 2 Switche, die er gleich mit verwalten kann und das Unifi USG routet zwischen den Layern. Sophos und Unifi haben auch eigene AccessPoints, die sie gleich mitverwalten können und auch Voucher für das GästeWLAN ausgeben können.

Moin

die meisten deiner Ausführungen kann ich so unterschreiben.

Wenn ein Server nicht reagiert (egal ob Windows oder Linux), hat man eh Probleme und der Reboot wegen Windows-Updates wird nur von Hobby-Admins oder Beamten während der normalen Arbeitszeiten durchgeführt.

Der kann übrigens auch als DHCP-Server für die einzelnen Netzwerke (VLANs) dienen.

die meisten deiner Ausführungen kann ich so unterschreiben.

Die VLANs sind untereinander erst einmal komplett getrennt. Damit die Endgeräte in den VLANs eine IP Nummer erhalten und auch ins Internet kommen, benötigt jedes VLAN Zugang zu einem Router und DHCP Server. Das kann der Windows Server zwar übernehmen, da er Zugang zu jedem VLAN bekommt (so wird es auch im Video eingerichtet, zwei Netzwerkkarten können auch über eine Netzwerkkarte mit zwei VLANs gemacht werden) jedoch würde alles zusammen brechen, wenn der Server nicht reagiert oder wegen Updates mal eben neu bootet, auch die Telefonie.

Dieses Argument zieht überhaupt nicht.Wenn ein Server nicht reagiert (egal ob Windows oder Linux), hat man eh Probleme und der Reboot wegen Windows-Updates wird nur von Hobby-Admins oder Beamten während der normalen Arbeitszeiten durchgeführt.

Normalerweise kannst Du auch das Netzwerk mit günstigeren Layer 2 Switchen ausstatten und eine schicke Firewall hinstellen, die Routing und DHCP übernimmt z.B Sophos UTM, Unifi USG, pfSense. Sophos ist ab einer bestimmten Größe jährlich kostenpflichtig zu lizenzieren (ab 50 IPs im Netzwerk). Unifi hat auch eigene günstige Layer 2 Switche, die er gleich mit verwalten kann und das Unifi USG routet zwischen den Layern. Sophos und Unifi haben auch eigene AccessPoints, die sie gleich mitverwalten können und auch Voucher für das GästeWLAN ausgeben können.

Er hat doch bereits einen Lancom-Router. Da braucht er sicher keine weitere Firewall.Der kann übrigens auch als DHCP-Server für die einzelnen Netzwerke (VLANs) dienen.

Zitat von @goscho:

Stimmt, wenn alles läuft, wie es soll. Nur die Netzwerke werden auch mal älter und bleiben nicht fehlerfrei - Hardwaretechnisch sowie Softwaretechnisch. Ich habe auch mal in einer Hotline im Systemhaus gearbeitet und musste nicht selten die Server durchstarten. Es ist halt nur ein Vorschlag um Single Point Of Failures zu minimieren.

Zitat von @goscho:

Ja, wenn dieser Router VLAN fähig ist. Welcher es genau ist wurde ja nicht beschrieben. Ich habe auch nicht nachgeforscht, ob alle Lancoms das können. Ich habe es halt mal so erklärt. Wenn der Router das kann, klar.

hat man eh Probleme und der Reboot wegen Windows-Updates wird nur von Hobby-Admins oder Beamten während der normalen Arbeitszeiten durchgeführt.

Stimmt, wenn alles läuft, wie es soll. Nur die Netzwerke werden auch mal älter und bleiben nicht fehlerfrei - Hardwaretechnisch sowie Softwaretechnisch. Ich habe auch mal in einer Hotline im Systemhaus gearbeitet und musste nicht selten die Server durchstarten. Es ist halt nur ein Vorschlag um Single Point Of Failures zu minimieren.

Zitat von @goscho:

Er hat doch bereits einen Lancom-Router. Da braucht er sicher keine weitere Firewall.

Ja, wenn dieser Router VLAN fähig ist. Welcher es genau ist wurde ja nicht beschrieben. Ich habe auch nicht nachgeforscht, ob alle Lancoms das können. Ich habe es halt mal so erklärt. Wenn der Router das kann, klar.

Zitat von @NordicMike:

Stimmt, wenn alles läuft, wie es soll. Nur die Netzwerke werden auch mal älter und bleiben nicht fehlerfrei - Hardwaretechnisch sowie Softwaretechnisch. Ich habe auch mal in einer Hotline im Systemhaus gearbeitet und musste nicht selten die Server durchstarten. Es ist halt nur ein Vorschlag um Single Point Of Failures zu minimieren.

Der Neustart eines normalen Servers dauert heute auch kaum länger als 5 Minuten (Ausnahme Exchange).Stimmt, wenn alles läuft, wie es soll. Nur die Netzwerke werden auch mal älter und bleiben nicht fehlerfrei - Hardwaretechnisch sowie Softwaretechnisch. Ich habe auch mal in einer Hotline im Systemhaus gearbeitet und musste nicht selten die Server durchstarten. Es ist halt nur ein Vorschlag um Single Point Of Failures zu minimieren.

Zitat von @goscho:

Er hat doch bereits einen Lancom-Router. Da braucht er sicher keine weitere Firewall.

Er hat doch bereits einen Lancom-Router. Da braucht er sicher keine weitere Firewall.

Ja, wenn dieser Router VLAN fähig ist. Welcher es genau ist wurde ja nicht beschrieben. Ich habe auch nicht nachgeforscht, ob alle Lancoms das können. Ich habe es halt mal so erklärt. Wenn der Router das kann, klar.

Zitat von @goscho:

Zitat von @goscho:

Der Neustart eines normalen Servers dauert heute auch kaum länger als 5 Minuten (Ausnahme Exchange).

Jup, vorausgesetzt, es hängt kein Dienst, das geht bis zum dem Punkt, dass man ihn nach 10 Minuten hart resettet, weil er nicht ganz runter fuhr. VM's sind auch ein Thema, wenn Hyper-V so eingestellt ist, dass die VM's nicht angehalten werden, sondern auf deren Beendigung gewartet wird. Fette Updates brauchen auch lange, deren Rollbacks bei Fehlern noch länger. Wenn der Server auch routen soll, sind VoIP Gespräche sofort unterbrochen, noch bevor der schnellste Server herunter gefahren ist. Aber, ja, alle planen so, als ob solche Sachen nicht vorkommen (dürfen).Zitat von @goscho:

Die Lancom-Router sind prinzipiell VLAN-fähig. Die günstigsten (883VAW) können aber nur in maximal 2 interne Netze routen.

Gut zu wissen, danke Dir. In diesem Fall kann er das DHCP auf dem Server ganz abschalten.Zitat von @goscho:

Der Neustart eines normalen Servers dauert heute auch kaum länger als 5 Minuten (Ausnahme Exchange).

Der Neustart eines normalen Servers dauert heute auch kaum länger als 5 Minuten (Ausnahme Exchange).

Aber auch nur, wenn er einigermaßen aktuell ist. Ich kenne noch einige Server bei Kunden, die allein für das BIOS-durchackern gefühlt soviel Zeit verbraten.

lks

Wissenswertes zum Thema VLAN findest du auch hier:

Grundlagen:

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

und Server bezogen:

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

und Netzwerk bezogen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Dein Ansatz ist in den Grundzügen richtig.

Zu deinen Fragen, die oben ja schon alle beantwortet sind:

Zu deinen Fragen, die oben ja schon alle beantwortet sind:

Untagged: alle Endgeräte wie PCs, Server, Telefone, Drucker usw.

Grundlagen:

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

und Server bezogen:

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

und Netzwerk bezogen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Dein Ansatz ist in den Grundzügen richtig.

- Generell richtest du alle deine VLANs mit den IDs auf den Switches ein und taggest auf den Switch Uplinks untereinander diese VLANs. Default VLAN 1 wird auf einem Tagged Trunk immer Untagged übertragen. Siehe dazu auch hier: Warum gibt es PVID bei VLANs?

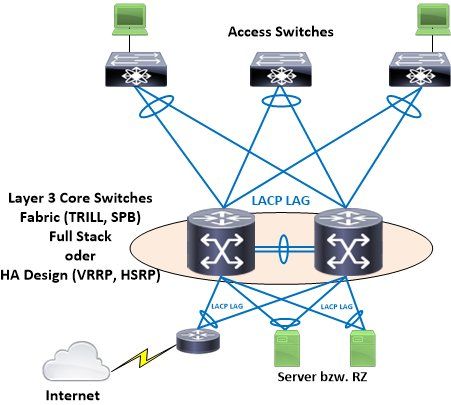

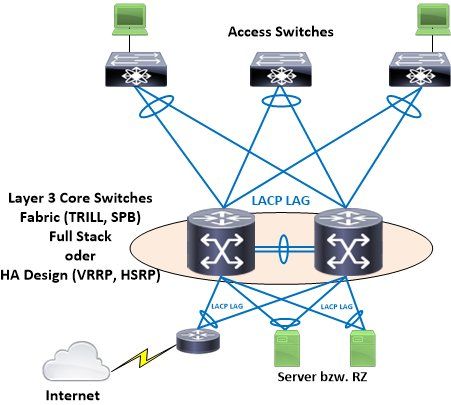

- Gem. deiner Zeichnung brauchst du mindestens 4 VLANs: Transfer Netz auf den Internet Router, Voice/Telefonie VLAN, Mitarbeiter WLAN, Gast WLAN, lokales LAN.

- Ideal wäre es wenn du deine 2 Layer 3 Switches als redundanten Core mit VRRP betreibst. Ein klassisches Design sähe dann so aus:

1) funktioniert das so überhaupt?

Ja.2) was muss tagged und was untagged sein?

Tagged: Uplinks zwischen den Switches, WLAN APs sofern du mit MSSID/VLAN_fähigen_WLAN arbeitest !Untagged: alle Endgeräte wie PCs, Server, Telefone, Drucker usw.

3) Woher weiss der Server, welches IP-Range er verwenden soll?

Auf den Layer 3 Switches die zw. den VLANs routen konfigurierst du sof. IP Helper Adressen sprich DHCP Forwarding Agents. Diese forwarden die DHCP Requests der VLANs zentral an deinen DHCP Server. Anhand der Absender IP kann der dann den Scope zuordnen. Simpler Klassiker in gerouteten VLANs...4) Was passiert wenn sich ein DHCP Client, an einen Port in VLAN anschließen würde.

- Der schickt einen DHCP Request (UDP Broadcast)

- L3 Switchport empfängt das ersetzt die Absender IP mit seiner und Forwardet (DHCP Forwarder / IP Helper s.o.) an deinen DHCP Server

- DHCP Server vergibt eine IP aus seinem Scope schickt die Antwort zurück an den L3 Switch

- L3 Switcgh ersetzt IP und Mac mit der Client Adresse und schickt Antwort an Client

- Client hat IP im richtigen VLAN

- Fertisch !