VPN: Bestimmte IP Adressen nicht erreichbar

Hallo zusammen,

habe gerade meine Firewall USG 40 von Zyxel eingerichtet und das VPN mit IPSec zum Laufen gebracht.

IP Netz lokal: 192.168.0.0

IP Adresse des Zywall VPN Client: 192.168.188.53

Und lokale IP Adresse des Client Rechners: 192.168.43.212

Jetzt habe ich das Problem dass per VPN nur ganz wenige IPs erreichbar sind. Z.B. HP Drucker die am Netz hängen. Aber bei keinem Client oder dem Server der SBS 2011 Umgebung bekomme ich eine Rückmeldung.

Im lokalen Netz funktioniert alles wunderbar.

Wo könnte da der Fehler liegen?

habe gerade meine Firewall USG 40 von Zyxel eingerichtet und das VPN mit IPSec zum Laufen gebracht.

IP Netz lokal: 192.168.0.0

IP Adresse des Zywall VPN Client: 192.168.188.53

Und lokale IP Adresse des Client Rechners: 192.168.43.212

Jetzt habe ich das Problem dass per VPN nur ganz wenige IPs erreichbar sind. Z.B. HP Drucker die am Netz hängen. Aber bei keinem Client oder dem Server der SBS 2011 Umgebung bekomme ich eine Rückmeldung.

Im lokalen Netz funktioniert alles wunderbar.

Wo könnte da der Fehler liegen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 395333

Url: https://administrator.de/forum/vpn-bestimmte-ip-adressen-nicht-erreichbar-395333.html

Ausgedruckt am: 19.07.2025 um 09:07 Uhr

11 Kommentare

Neuester Kommentar

Da stimmt ja irgendwas nicht !! Das ist ja offensichtlich !!

IP Netz lokal: 192.168.0.0

Adresse des Client Rechners: 192.168.43.212

Was für einen Prefix nutzt du (Subnetzmaske) ?? 24 Bit ??

Dann stimmen die Netze nicht ! Bei 16 Bit passt es wieder.

Irgendwie ist da was faul mit der IP Adressierung und oder Subnetzmaske ?

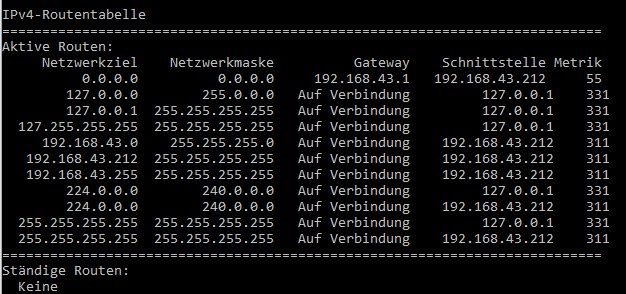

Wenn der Client aktiv ist IMMER route print eingeben ! (Winblows)

Das ist die Routing Tabelle und die sagt dir doch immer ganz genau WO die Pakete hingehen in die Zielnetze !

Traceroute (tracert) ist hier ebenfalls dein bester Freund !

Tips zum VPN IP Adress Design:

VPNs einrichten mit PPTP

IP Netz lokal: 192.168.0.0

Adresse des Client Rechners: 192.168.43.212

Was für einen Prefix nutzt du (Subnetzmaske) ?? 24 Bit ??

Dann stimmen die Netze nicht ! Bei 16 Bit passt es wieder.

Irgendwie ist da was faul mit der IP Adressierung und oder Subnetzmaske ?

Wenn der Client aktiv ist IMMER route print eingeben ! (Winblows)

Das ist die Routing Tabelle und die sagt dir doch immer ganz genau WO die Pakete hingehen in die Zielnetze !

Traceroute (tracert) ist hier ebenfalls dein bester Freund !

Tips zum VPN IP Adress Design:

VPNs einrichten mit PPTP

Ich steige da leider nicht durch.

Wo bitte denn steigst du nicht durch ?? Schon an der Subnetzmaske ?Soweit ist die Konfig richtig.

Bei den Geräten die du nicht erreichen kannst remote, hast du da die lokale Firewall auf der Rechnung ??

Bei Winblows blockt die generell Ping (ICMP Protokoll) und auch generell alles was aus fremden IP Netzen kommt wie z.B. deinem VPN !

Hier musst du logischerweise die Firewall immer customizen !

Mit der ganzen IP Sache bei VPNs

Was denn ganz genau. Vielleicht können wir etwas Licht ins Dunkel für dich bringen....Das hast du dazu gelesen ?:

VPNs einrichten mit PPTP

dass die Netze nicht kollidieren dürfen

Richtig ! Im gesamten ! Design dürfen die niemals doppelt vorkommen ! IP Netze müssen einzigartig sein !Bis jetzt hatte ich immer Fritzbox mit Shrew am Start, das ging soweit.

Ist auch ein Allerwelts Klassiker...etzt habe ich den Zyxel Client wo ich die IP des Clients setzen muss

Ist auch in der Tat komplett unüblich. So recht verstehe ich den Sinn auch nicht. Wenn überhaupt setzt man den Pool aus dem die Clients IP bekommen aber einzelne IPs sind irgendwie sinnfrei. Das kann dir wohl auch nur Zyxel beantworten...oder der Kollege @sk hier aus dem Forum on der Symptomatik her Sinn, da Drucker etc. ja erreichbar sind, die ja keine Firewall haben.

Genau deshalb sollte man die auch immer pingen zum Funktionstest. Wenns damit klappt aber mit Winblows nicht ist's zu 98% die lokale Winblows Firewall !Jedenfalls für ICMP (Ping)solltest du sie mal freimachen:

windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Mein Managed Switch 192.168.0.1 ist auch nicht aus dem VPN erreichbar.

Dem hast du garantiert vergessen ein Default Gateway oder eine Default Route (wenns ein L3 Switch ist) einzutragen !!! Der Klassiker.Damit fehlt ihm die Rückroute und nix geht in fremde IP Netze

Da musste ich an den Firewalls der Rechner nichts machen

Kann eigentlich nicht sein... Etwas muss man immer machen.Gut möglich aber auch das die USG erheblich striktere Firewall regeln hat !! Sie ist eine Firewall !! Dort gelten auch entsprechende Regeln auf dem virtuellen VPN Interface. Hast du das beachtet.

Siehe dazu auch HIER !:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

bzw.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Vergiss das nicht !

Die FB ist ein Router OHNE jegliche Firewall auf dem VPN da ist im Genesdatz zur FW alles erlaubt ! Bei der FW ist im Gegenzug immer alles verboten und muss erst explizit erlaubt werden !

Das solltest du immer im Hinterkopf haben.

die komplett Win Firewall auf gemacht und getestet.

Grusel... aber hoffentlich NUR zum Testen ?! wie ich am einfachsten die Win Firewall modifiziere,

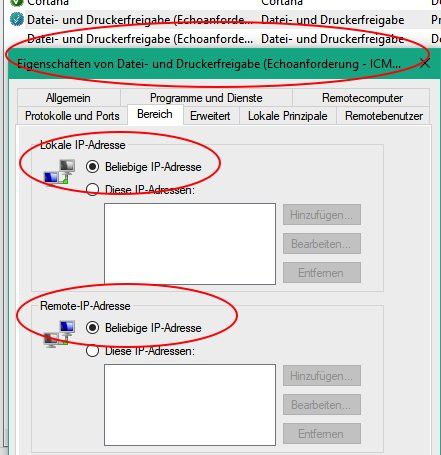

Na komm !!! Hörts da bei dir auch schon wieder auf ??In der Firewall den Dienst raussuchen der freizugeben ist, dann wie oben "Bereich" anklicken und entweder dediziert das Netzwerk angeben (alle Hostbits auf 0) oder Schrotschßmäßig alles auf "Beliebig" stellen.

Ersteres ist natürlich etwas sicherer...

Das kann ja nun auch der Azubi im ersten Lehrjahr..

Ich habe für die Fritzbox die vor der Zyxel Firewall sitzt eine Statische Route eingerichtet um sie administrieren zu können

Das ist eigentlich unsinnig !!Die laufen ja in einer Router Kaskade wie HIER beschrieben:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Das Koppelnetz (im o.a. Beispiel 192.168.178.0 /24) ist ja direkt an der Zyxel angeschlossen. Folglich "kennt" diese also dieses IP Netz so das eine statische Route dann Blödsinn wäre.

Wichtig ist aber eine Firewall Regel am WAN Port, damit die Antwort Pakete der davor liegenden FB den WAN Port bzw. dessen Firewall passieren dürfen.

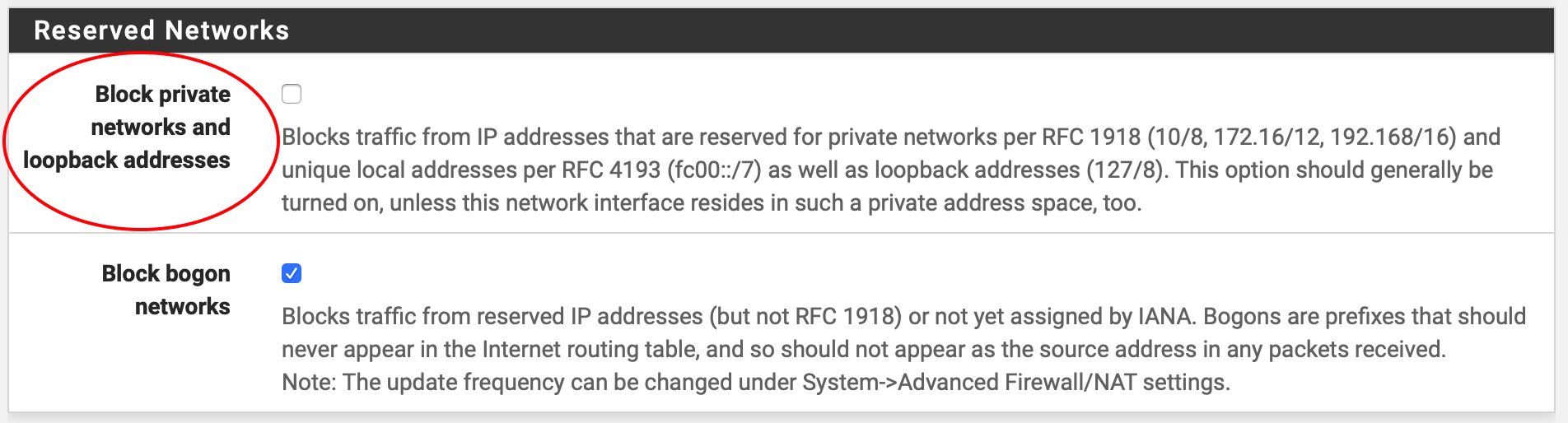

Bei einer pfSense Firewall z.B. deaktiviert man einfach das Filtern von diesen RFC 1918 IP Netzen am WAN Port die als Koppelnetze fungieren:

lernen kann wie die Sache mit der Metrik und den Subnetzen funktioniert?

Klar.... Guckst du hier:cisco.com/c/en/us/support/docs/ip/enhanced-interior-gateway-rout ...

de.wikipedia.org/wiki/Metrik_(Netzwerk)