Was ist nach Paragraph 75B SGB V eine Firewall?

Hallo,

im neuem IT Sicherheitsgesetzt für Ärzte und Zahnärzte § 75B SGB V, was ab 01.01.21 gilt und nach und nach aktiv wird, stehen 2 Punkte zum Thema Netzwerksicherheit.

Quelle: kbv.de/html/1150_50301.php

Quelle: kbv.de/media/sp/RiLi___75b_SGB_V_Anforderungen_Gewaehrleistung_I ...

Punkt 9

Ziel-Objekt: Internet-Anwendungen

Anforderung: Firewall benutzen

Erläuterung: Verwendung und regelmäßiges Update einer Web App Firewall.

Was soll das denn sein?

Ich vermute mal eine Software welche Webseiten prüfen die man aufruft.

Das könnte ein Antivirusprogramm sein oder eine UTM Firewall.

Punkt 32

Ziel-Objekt: Netzwerksicherheit

Anforderung: Absicherung der Netzübergangspunkte

Erläuterung: Der Übergang zu anderen Netzen insbesondere das Internet muss durch eine Firewall geschützt werden

Anmerkung 1: Ich schätze das deutlich mehr als 50% der Praxen keine VLANs und keine Firewall verwenden.

Frage: Was ist hier mit Firewall gemeint?

Konkret für eine kleine Praxis:

- Haupt-PC (Win10) als Server am Empfang

- 1 PC im Büro

- 2 PCs in den Zimmern

- TI-Konnektor und Lesegerät

- 1 LAN Drucker

- Telekom Router mit WLAN (für den Praxisinhaber)

Eine Fritz!Box hat ja nun auch eine Firewall. Zumindest auf dem "Papier".

avm.de/service/fritzbox/fritzbox-7490/wissensdatenbank/publicati ...

Ich habe keine definierte Aussage gefunden was in diesem Zusammenhang eine Firewall ist.

Fritz!Box, PFSense ohne Proxy, UTM-Firewall mit https-Proxy?

Hat Jemand etwas offizielles auf das man sich beziehen kann?

Sonst werden die Praxen einfach bei Ihrem 0815 Router bleiben und bei 9 und 32 mit Ja antworten.

Danke

Stefan

PS: In einer anderen Version des PDF ist bei Punkt 32 von einer Hardware-Firewall gesprochen.

hub.kbv.de/pages/viewpage.action?pageId=63537333

Es wird empfohlen eine Hardware-Firewall einzusetzen und diese nach den eigenen Anforderungen zu konfigurieren und zu warten. Mindestens sollte dabei Folgendes eingestellt werden:

- Nur erlaubte Kommunikationsziele (IP-Adressen und Ports) zulassen (eingehend und ausgehend).

- Nur erlaubte Kommunikationsprotokolle zulassen.

Erlaubt nach draußen müssen meist nur http, https, email und die gefühlten 7000 Ports für die IT-Konnektoren.

Aber die meisten Praxen nutzen Suchmaschienen und surfen durch das Internet auf der Suche nach anderen Ärzten, Informationen und neuen Lieferanten.

Da kann man keine White-List auf IP-Basis anlegen. Besonders mit den ganzen CDNs nicht.

Und ausgehende Ports ist eigentlich auch obsolet. Die bösen Jungs (und Mädels) telefonieren alle mit https nach Hause.

im neuem IT Sicherheitsgesetzt für Ärzte und Zahnärzte § 75B SGB V, was ab 01.01.21 gilt und nach und nach aktiv wird, stehen 2 Punkte zum Thema Netzwerksicherheit.

Quelle: kbv.de/html/1150_50301.php

Quelle: kbv.de/media/sp/RiLi___75b_SGB_V_Anforderungen_Gewaehrleistung_I ...

Punkt 9

Ziel-Objekt: Internet-Anwendungen

Anforderung: Firewall benutzen

Erläuterung: Verwendung und regelmäßiges Update einer Web App Firewall.

Was soll das denn sein?

Ich vermute mal eine Software welche Webseiten prüfen die man aufruft.

Das könnte ein Antivirusprogramm sein oder eine UTM Firewall.

Punkt 32

Ziel-Objekt: Netzwerksicherheit

Anforderung: Absicherung der Netzübergangspunkte

Erläuterung: Der Übergang zu anderen Netzen insbesondere das Internet muss durch eine Firewall geschützt werden

Anmerkung 1: Ich schätze das deutlich mehr als 50% der Praxen keine VLANs und keine Firewall verwenden.

Frage: Was ist hier mit Firewall gemeint?

Konkret für eine kleine Praxis:

- Haupt-PC (Win10) als Server am Empfang

- 1 PC im Büro

- 2 PCs in den Zimmern

- TI-Konnektor und Lesegerät

- 1 LAN Drucker

- Telekom Router mit WLAN (für den Praxisinhaber)

Eine Fritz!Box hat ja nun auch eine Firewall. Zumindest auf dem "Papier".

avm.de/service/fritzbox/fritzbox-7490/wissensdatenbank/publicati ...

Ich habe keine definierte Aussage gefunden was in diesem Zusammenhang eine Firewall ist.

Fritz!Box, PFSense ohne Proxy, UTM-Firewall mit https-Proxy?

Hat Jemand etwas offizielles auf das man sich beziehen kann?

Sonst werden die Praxen einfach bei Ihrem 0815 Router bleiben und bei 9 und 32 mit Ja antworten.

Danke

Stefan

PS: In einer anderen Version des PDF ist bei Punkt 32 von einer Hardware-Firewall gesprochen.

hub.kbv.de/pages/viewpage.action?pageId=63537333

Es wird empfohlen eine Hardware-Firewall einzusetzen und diese nach den eigenen Anforderungen zu konfigurieren und zu warten. Mindestens sollte dabei Folgendes eingestellt werden:

- Nur erlaubte Kommunikationsziele (IP-Adressen und Ports) zulassen (eingehend und ausgehend).

- Nur erlaubte Kommunikationsprotokolle zulassen.

Erlaubt nach draußen müssen meist nur http, https, email und die gefühlten 7000 Ports für die IT-Konnektoren.

Aber die meisten Praxen nutzen Suchmaschienen und surfen durch das Internet auf der Suche nach anderen Ärzten, Informationen und neuen Lieferanten.

Da kann man keine White-List auf IP-Basis anlegen. Besonders mit den ganzen CDNs nicht.

Und ausgehende Ports ist eigentlich auch obsolet. Die bösen Jungs (und Mädels) telefonieren alle mit https nach Hause.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 661166

Url: https://administrator.de/forum/was-ist-nach-paragraph-75b-sgb-v-eine-firewall-661166.html

Ausgedruckt am: 24.07.2025 um 04:07 Uhr

101 Kommentare

Neuester Kommentar

Moin Stefan!

Ja, was die wirklich meinen würden sie ja sagen, wenn sie sich geeinigt hätten, was sie wollen bzw. wie das umgesetzt gehört.

Frag nen Juristen. Und der wird dir sagen: "Kommt drauf an, wie das die Gerichte dann sehen"

Und der wird dir sagen: "Kommt drauf an, wie das die Gerichte dann sehen"

Ich wäre aber so dreist mal direkt im Ministerium anzufragen. Am besten telefonisch. Manchmal hat man Glück und bekommt jemanden der in der Sache involviert ist und sich freut, dass jemand mit Hintergrundwissen konkret nachfragt. Schon erlebt in ner anderen Sache. Viel gelernt.

Per Mail kann man das dann ja immer noch hinterherschicken denn das werden sie wollen für was "konkretes".

Natürlich bleiben die Praxen bei "Ja, ich habe eine Firewall" und "Web-App's haben wir auch."

Wenn du die betreust: Man kann den "Server" so absichern, dass eine Whitelist den Internetzugang regelt. Problemlos. Habe ich vor Jahren mal gemacht. Waren nur wenige Adressen.

Zum surfen muss dann halt ein anderer Rechner da stehen.

Prinzipiell gibt es TI-Anbieter die für kleines Geld einen "abgesicherten" Zugang zum Internet anbieten. Wie die das realisieren konnte ich damals nicht in Erfahrung bringen. "Betriebsgeheimnis"

Rechtsicher sollte das jedenfalls sein dann. Denn zertifiziert sind die.

Was sagt der Doktor? @keine-ahnung

VG

Buc

Ja, was die wirklich meinen würden sie ja sagen, wenn sie sich geeinigt hätten, was sie wollen bzw. wie das umgesetzt gehört.

Frag nen Juristen.

Ich wäre aber so dreist mal direkt im Ministerium anzufragen. Am besten telefonisch. Manchmal hat man Glück und bekommt jemanden der in der Sache involviert ist und sich freut, dass jemand mit Hintergrundwissen konkret nachfragt. Schon erlebt in ner anderen Sache. Viel gelernt.

Per Mail kann man das dann ja immer noch hinterherschicken denn das werden sie wollen für was "konkretes".

Natürlich bleiben die Praxen bei "Ja, ich habe eine Firewall" und "Web-App's haben wir auch."

Wenn du die betreust: Man kann den "Server" so absichern, dass eine Whitelist den Internetzugang regelt. Problemlos. Habe ich vor Jahren mal gemacht. Waren nur wenige Adressen.

Zum surfen muss dann halt ein anderer Rechner da stehen.

Prinzipiell gibt es TI-Anbieter die für kleines Geld einen "abgesicherten" Zugang zum Internet anbieten. Wie die das realisieren konnte ich damals nicht in Erfahrung bringen. "Betriebsgeheimnis"

Rechtsicher sollte das jedenfalls sein dann. Denn zertifiziert sind die.

Was sagt der Doktor? @keine-ahnung

VG

Buc

moin...

nö...

Ein Angriffspotenzial ist wohl der Server der am Empfang steht !

wiso?

Solange dort ein Gast / Kunde, oder Patient etwas an einen USB Port stecken kann, ist das gesamte System Kompromittiert !

wo steht das die schnittstellen nicht geschützt sind?

wo steht, das der Server nicht an der Anmeldung verschlossen ist?

Da hilft keine Firewall mehr !

gegen was soll den die "Firewall" helfen?

Objektplan machen ! ToDo Liste machen und dann denken ;)

natürlich... an besten den Serveraum einzeichnen, dafür fällt dann Raum 2 von 3 wech ..  sag das dem Doc, und du bist wech

sag das dem Doc, und du bist wech

KAI

Frank

nö...

Ein Angriffspotenzial ist wohl der Server der am Empfang steht !

Solange dort ein Gast / Kunde, oder Patient etwas an einen USB Port stecken kann, ist das gesamte System Kompromittiert !

wo steht, das der Server nicht an der Anmeldung verschlossen ist?

Da hilft keine Firewall mehr !

Objektplan machen ! ToDo Liste machen und dann denken ;)

KAI

Hallo,

die IT Sicherheitsrichtlinien der KBV stellt einen Minimalkonsens dar. Die KBV musste das Ding aufsetzten (Herr Spahn). Die Hälfte der Ärzte wollen sich damit nicht beschäftigen. Die Krankenkassen wollen dafür kein Geld ausgeben. Und die meisten AIS Anbieter leben strukturell in den 90gern. Ach ja, nicht zu vergessen, die vielen kleinen IT-Dienstleister, die nur von Ärzten leben können, weil die keine Ahnung von der Materie haben (Alle Anwesenden sind hier nicht gemeint).

Also wurde alles so schwammig wie möglich aufgeschrieben. Das BSI hat die Richtlinie aber wohl durchgeschaut.

Wenn man das liest, kann man sich schon wundern. Gefühlte 20 Punkte beschäftigen sich mit Mobilen Endgeräten. Klar, kann man gut regeln, nutzt ja keiner als Praxisgerät.

Es ist von niemandem gewollt, konkrete Anforderungen an eine Firewall zu definieren. Sonst stünden die drin.

Grüße

lcer

die IT Sicherheitsrichtlinien der KBV stellt einen Minimalkonsens dar. Die KBV musste das Ding aufsetzten (Herr Spahn). Die Hälfte der Ärzte wollen sich damit nicht beschäftigen. Die Krankenkassen wollen dafür kein Geld ausgeben. Und die meisten AIS Anbieter leben strukturell in den 90gern. Ach ja, nicht zu vergessen, die vielen kleinen IT-Dienstleister, die nur von Ärzten leben können, weil die keine Ahnung von der Materie haben (Alle Anwesenden sind hier nicht gemeint).

Also wurde alles so schwammig wie möglich aufgeschrieben. Das BSI hat die Richtlinie aber wohl durchgeschaut.

Wenn man das liest, kann man sich schon wundern. Gefühlte 20 Punkte beschäftigen sich mit Mobilen Endgeräten. Klar, kann man gut regeln, nutzt ja keiner als Praxisgerät.

Es ist von niemandem gewollt, konkrete Anforderungen an eine Firewall zu definieren. Sonst stünden die drin.

Grüße

lcer

Moin,

-> hausaerzte-hessen.de/down/230C5856-02C0-2FCA-9DCC0FA2A81E578B

Mit den halbwegs aktuellen Ereignissen im vergangenen Jahr (großflächiger Ausfall des KV-Safenets) hat das dann noch ein besonderes Geschmäckle

Gruß

cykes

Zitat von @the-buccaneer:

Prinzipiell gibt es TI-Anbieter die für kleines Geld einen "abgesicherten" Zugang zum Internet anbieten. Wie die das realisieren konnte ich damals nicht in Erfahrung bringen. "Betriebsgeheimnis"

Rechtsicher sollte das jedenfalls sein dann. Denn zertifiziert sind die.

Da hättest Du mal ein wenig weiter recherchieren sollen, was dieser "abgesicherte Zugang" genau bedeutet. Sehr lesenswert ist dieser Kommentar von Herrn Dr. Sommebrodt, der die technischen Hintergründe mal etwas vereinfacht darstellt (ist zwar bereits von 2019, aber eigentlich immer noch passend)Prinzipiell gibt es TI-Anbieter die für kleines Geld einen "abgesicherten" Zugang zum Internet anbieten. Wie die das realisieren konnte ich damals nicht in Erfahrung bringen. "Betriebsgeheimnis"

Rechtsicher sollte das jedenfalls sein dann. Denn zertifiziert sind die.

-> hausaerzte-hessen.de/down/230C5856-02C0-2FCA-9DCC0FA2A81E578B

Mit den halbwegs aktuellen Ereignissen im vergangenen Jahr (großflächiger Ausfall des KV-Safenets) hat das dann noch ein besonderes Geschmäckle

Gruß

cykes

Zitat von @Kai-aus-der-Kiste:

Entschuldigung !

Ein Angriffspotenzial ist wohl der Server der am Empfang steht !

Solange dort ein Gast / Kunde, oder Patient etwas an einen USB Port stecken kann, ist das gesamte System Kompromittiert !

Da hilft keine Firewall mehr !

Objektplan machen ! ToDo Liste machen und dann denken ;)

KAI

Entschuldigung !

Ein Angriffspotenzial ist wohl der Server der am Empfang steht !

Solange dort ein Gast / Kunde, oder Patient etwas an einen USB Port stecken kann, ist das gesamte System Kompromittiert !

Da hilft keine Firewall mehr !

Objektplan machen ! ToDo Liste machen und dann denken ;)

KAI

Erstmal sind die wenigsten Empfangstresen die ich bisher bei Ärzten sehe längere Zeit völlig unbesetzt - und die meisten da werden wohl schon fragen warum der Patient denn dahin geht.

Aber: Ich würde das einfach so sehen das es wieder eine der lustigen Verordnungen ist. Wie du sagst - ne Firewall ist selbst nen simpler Plastik-Router (da er Pakete von aussen ja idR. verwirft). Solang du also kein Modem direkt am Rechner hast wäre das schon ziemlich erfüllt. Hier muss man einfach mal die Realität sehen und wird merken das ne "Whitelist" nicht geht. Nehmen wir an ich habe die üblichen 3 Wünsche frei und wünsche mir somit für die Praxis ne Firewall die sogar Listen hat (permanent aktuell) die alle medizinischen Seiten kenn. Was macht wohl der Empfang wenn nen Patient kommt (ggf. etwas älter und bestenfalls im Winter bei schlechtem Wetter) und fragt wann unten der Bus xyz kommt der 1x die Stunde in den Vorort fährt. Schon wird die Person am Empfang vermutlich eben im Internet nach dem Fahrplan gucken wollen. Völlig unmedizinisch, trotzdem in dem Fall sicherlich nicht ganz unsinnig (oder soll besagte Person dann ggf. in der Kälte unten 59 Min stehen weil der Bus grad weg is?). Damit ist also die Whitelist schon mal raus - ne Blacklist führt da eher zum Erfolg weil man eben DA die bekannt bösen Seiten recht einfach blocken kann. Klar - kann man (wie alles) umgehen ABER dort sitzen idR. keine Spielkinder (sonst würde ich den Arzt wechseln... Wer weiss was die denn erst im Fachbereich für lustige Ideen haben). Wenn die wirklich spielen (illegal runterladen, ...) -> Gespräch mit dem Inhaber, auf Wiedersehen, beim Rausgehen die Tür leise schließen.

Hier muss man - aus meiner Sicht - eben schauen was geht und da auch durchaus abwägen. Es gibt eben andere Anforderungen als bei ner Schule, nem Hotel, ... bei denen die Benutzer ggf. auf dumme Ideen kommen. Und es bringt auch wenig wenn man das da nur völlig dicht nagelt aber die Leute nich mehr wirklich arbeiten können. Dann kommen eben Workarounds die wieder schlechter sind (Mobiler Hotspot am Telefon,...). Mir persönlich is es da ab und an lieber "die Augen zuzumachen" und zu WISSEN das dort etwas läuft was ggf. nich optimal ist ABER noch vertretbar bleibt als permanent mit der Keule zu schwingen und dann die ganzen lustigen Versuche abzufangen.

Die Diskussion ist zu einfach gehalten.

Selbstverständlich ist die Fritzbox eine Firewall. Ist sie ja seit Jahrzehnten in jeder anderen Situation auch. Und wenn ich mir die verlffentlichten Lücken bei den angeblichen Profis ansehe (Telekom Business Router, sonic, Sophos, … von Cisco ganz zu schweigen) ist die Diskussion ziemlich frech. Mal davon abgesehen, dass bei denen noch Konfigurationsfehler hinzukommen.

Aber: Es gibt noch einen weiteren Treiber für die Praxen: Die Praxissoftware-Anbieter. Psyprax z.B. erklärte im Dezember ganz klar, dass ne Fritze nicht ausreicht und man da entweder aufrüstet oder diese Dienstleistung an einen eiligst gegründeten GmbH-Dienstleister auslagert: sicher-praxis-it.de

Selbstverständlich ist die Fritzbox eine Firewall. Ist sie ja seit Jahrzehnten in jeder anderen Situation auch. Und wenn ich mir die verlffentlichten Lücken bei den angeblichen Profis ansehe (Telekom Business Router, sonic, Sophos, … von Cisco ganz zu schweigen) ist die Diskussion ziemlich frech. Mal davon abgesehen, dass bei denen noch Konfigurationsfehler hinzukommen.

Aber: Es gibt noch einen weiteren Treiber für die Praxen: Die Praxissoftware-Anbieter. Psyprax z.B. erklärte im Dezember ganz klar, dass ne Fritze nicht ausreicht und man da entweder aufrüstet oder diese Dienstleistung an einen eiligst gegründeten GmbH-Dienstleister auslagert: sicher-praxis-it.de

Stephan, die oben gestellten Fragen sind genau meine

Das, was oben dazu von einigen, zB @Visucius und @icer00 gesagt wurde, trifft es aber recht gut:

Vorgabe vom Ministerium, lustlos und ohne technische Kompetenz umgesetzt. Möglichst weich. Ändern muss sich nichts und soll sich nichts. Gut ist es trotzdem, denn es sensibilisiert und das ist ein Anfang.

Morgen macht die KV Berlin dazu eine Info-Veranstaltung.

Ich kann da leider nicht, kann also nicht konkret fragen. Die Erwartungen wären eh begrenzt, ich besorge mir aber den Stream. Wenn Du den haben willst, bitte PN.

Konkreter:

Mit Firewall ist offenbar alles gemeint, siehe de.wikipedia.org/wiki/Firewall

Die Vorgabe geht jedenfalls nicht weiter, denn Nr. 32 (V1) präzisiert sie nicht und (V2) gibt ja nur eine (praxisferne) Empfehlung. Auch der Konnektor wird ja gemeinhin als Firewall betrachtet und wäre doch wohl nicht mehr als ein Paketfilter (wenn er so eingesetzt werden würde).

Wer ernsthaft "richtige" Firewalls betreibt, wird auch überlegen, wie weit ihr Einsatz praktisch angemessen und sinnvoll ist. Wie weit soll das dann gehen? IPS? IDS? Wer soll das konfigurieren und warten? Wer bezahlt das im KMU-Umfeld... Nicht missverstehen: Ich bin dafür, aber bitte mit Augenmaß und nicht von 0 auf 100 und nicht solange das Masterpasswort doc123 ist.

Über "Web App Firewall" (WAF) bin ich auch gestolpert. Offenbar weiß der Verfasser des Papiers nicht, was das ist. Derartige Firewalls werden auf Webservern betrieben, die auf ihren Servern Web-Applikationen zur Verfügung stellen. Kann man z.B. bei Hostern dazu buchen. Das hat mit der Nutzung des Internets durch die Praxis mal gar nichts zu tun, steht aber in Anlage 1 an Position 9 (auch für kleine Praxen...). Ich betreue ja nur recht kleine Praxen, jedenfalls kenne ich keine, die einen eigenen Webserver betreibt. Bleibt die Frage, ob die gehostete WordPressblablablub-Seite zukünftig auch eine WAF benötigt. Wenn sie "Internet-Anwendungen" zur Verfügung stellt, die zugleich persönliche Daten verarbeiten wäre das dann wohl so. Ob ein Kontaktformular, Online-Terminvergabe o.ä. diese Kriterien erfüllen? Ich weiß es nicht. Jedenfalls dürfte es nichts mit dem unmittelbaren Praxisbetrieb zu tun haben.

Ich finde u.a. auch Anlage 1 Nr. 17 (V1) interessant.

Windows: Regeln Sie Berechtigungen und Zugriffe pro Personengruppe und pro Person.

Bedeutet das nicht die Einführung von ActiveDirectory? Da werden sich die Kleinpraxen aber freuen...

Zitat von @commodity:

Bedeutet das nicht die Einführung von ActiveDirectory? Da werden sich die Kleinpraxen aber freuen...

Zentrale Zugriffsverwaltung lässt sich ja auch unterhalb “ActiveDirectory” realisieren. Ein NAS managed sowas auf Linuxbasis auch mehr oder weniger problemlos. Und bezogen auch Dein Zitat, genügen doch schon die Anlage mehrer Zugriffskonten mit entsprechenden Rechten ... da machst Du doch bei jeder Windows-Freigabe.Bedeutet das nicht die Einführung von ActiveDirectory? Da werden sich die Kleinpraxen aber freuen...

Nur: Ein (Admin-)Konto inkl. PW für alle MAs ist halt Geschichte (sofern das noch jemand praktiziert hat).

Hallo,

Man muss bei alledem bedenken, dass es bei den Praxen ALLES gibt: Kleinstpraxen mit Schreibmaschine und einem einzigen PC für die Abrechnung genau so wie große MVZs mit eigenen IT-Mitarbeitern. Die Richtline soll einen realisierbaren Mindeststandart aufzeigen.

Bei der Bewertung der Richtlinie muss man sich die "Realität" vor Augen holen: Dazu kann man ja gerne mal stichprobenartig in AIS-Foren mitlesen: Da hier CGM als Stichwort fiel: vondoczudoc.de/viewforum.php?f=11

Spannende Themen sind:

Und noch etwas: Vielleicht erinnern sich einige. Es gab schlimme Diskussionen um die Sicherheit der Konnektor-Installationen, die in dem Vorwurf gipfelten, alle Konnektoren wären unsicher installiert und die Installateure hätten die Firewall der Fritzboxen einfach abgeschaltet. Dies wurde auch durch einen ominösen Freie-Ärzte-Verein gepuscht. Zum Schluß wurde dann auf eine Datenschutzfolgeabschätzung bezüglich der zentralen Telematik durch die Gematik gedrängt und einiges an Druck aufgebaut. Die Sicherheitsrichtlinie war dann wohl die Retourkutsche.

Grüße

lcer

Zitat von @Visucius:

Nur: Ein Konto inkl. PW für alle MAs ist halt Geschichte (sofern das noch jemand praktiziert hat).

ich würde das so interpretieren, dass es mindestens getrennte Nutzerkonten für jede natürliche Person geben muss. Und dass diesen Personen nur notwendige Berechtigungen zugewiesen werden sollen. Also keine gemeinsam genutzten Konten und Passwörter mehr. Das hält sich kostenmäßig für Kleinpraxen im Rahmen, bedeutet aber ein Umdenken bezüglich der Kontonutzung.Zitat von @commodity:

Bedeutet das nicht die Einführung von ActiveDirectory? Da werden sich die Kleinpraxen aber freuen...

Zentrale Zugriffsverwaltung lässt sich ja auch unterhalb “ActiveDirectory” realisieren. Ein NAS managed sowas auf Linuxbasis auch mehr oder weniger problemlos. Und bezogen auch Dein Zitat, genügen doch schon die Anlage mehrer Zugriffskonten mit entsprechenden Rechten ... da machst Du doch bei jeder Windows-Freigabe.Bedeutet das nicht die Einführung von ActiveDirectory? Da werden sich die Kleinpraxen aber freuen...

Nur: Ein Konto inkl. PW für alle MAs ist halt Geschichte (sofern das noch jemand praktiziert hat).

Man muss bei alledem bedenken, dass es bei den Praxen ALLES gibt: Kleinstpraxen mit Schreibmaschine und einem einzigen PC für die Abrechnung genau so wie große MVZs mit eigenen IT-Mitarbeitern. Die Richtline soll einen realisierbaren Mindeststandart aufzeigen.

Bei der Bewertung der Richtlinie muss man sich die "Realität" vor Augen holen: Dazu kann man ja gerne mal stichprobenartig in AIS-Foren mitlesen: Da hier CGM als Stichwort fiel: vondoczudoc.de/viewforum.php?f=11

Spannende Themen sind:

- Zugriff auf Server von Arbeitsgruppenrechnern aus

- preiswerte Lizenzen von ebay

- "Ich mach da nicht mit"-Threads

Und noch etwas: Vielleicht erinnern sich einige. Es gab schlimme Diskussionen um die Sicherheit der Konnektor-Installationen, die in dem Vorwurf gipfelten, alle Konnektoren wären unsicher installiert und die Installateure hätten die Firewall der Fritzboxen einfach abgeschaltet. Dies wurde auch durch einen ominösen Freie-Ärzte-Verein gepuscht. Zum Schluß wurde dann auf eine Datenschutzfolgeabschätzung bezüglich der zentralen Telematik durch die Gematik gedrängt und einiges an Druck aufgebaut. Die Sicherheitsrichtlinie war dann wohl die Retourkutsche.

Grüße

lcer

Danke @Visucius und auch @lcer00. Ja, an Linux habe ich auch schon gedacht, ich glaube aber nicht, dass die KBV das getan hat.

Die Realität in Kleinpraxen ist Windows10 (auch als Datei-"Server"). Wie konkret machst Du denn Berechtigungen pro Person und Gruppe unter Windows10? Lauter einzelne User und in der Freigabe dann "authentifizierte Benutzer" erlauben oder Gruppen anlegen?

Ein Admin-Konto für alle ist auch immer noch die Realität, die ich kenne. Verschiedene Praxissoftware(-Dienstleister) verlangen das immer noch. Und sei es nur für den ersten Start nach einem Update. Vielleicht zu Unrecht. Schön ist jedenfalls anders, das stimmt.

Und: Wenn bei der Datensicherung VSS benutzt wird, braucht man doch auch Admin-Rechte, oder liege ich da falsch?

Die Realität in Kleinpraxen ist Windows10 (auch als Datei-"Server"). Wie konkret machst Du denn Berechtigungen pro Person und Gruppe unter Windows10? Lauter einzelne User und in der Freigabe dann "authentifizierte Benutzer" erlauben oder Gruppen anlegen?

Ein Admin-Konto für alle ist auch immer noch die Realität, die ich kenne. Verschiedene Praxissoftware(-Dienstleister) verlangen das immer noch. Und sei es nur für den ersten Start nach einem Update. Vielleicht zu Unrecht. Schön ist jedenfalls anders, das stimmt.

Und: Wenn bei der Datensicherung VSS benutzt wird, braucht man doch auch Admin-Rechte, oder liege ich da falsch?

Hallo

Hier nichts verwechseln! Die in der Spalte "WEITERE HINWEISE ETC." aufgeführten Dinge sind nicht Bestanddteil der verabschiedeten und gültigen Richtline. Relevant ist folgende im Ärzteblatt bekanntgemachte Version: aerzteblatt.de/archiv/217429/Richtlinie-nach-75b-SGB-V-ueber-die ...

Grüße

lcer

Zitat von @StefanKittel:

Es gibt es von der KBV schlicht 2 Dokumente.

kbv.de/html/1150_50301.php

hub.kbv.de/pages/viewpage.action?pageId=63537333

Es gibt es von der KBV schlicht 2 Dokumente.

kbv.de/html/1150_50301.php

hub.kbv.de/pages/viewpage.action?pageId=63537333

Hier nichts verwechseln! Die in der Spalte "WEITERE HINWEISE ETC." aufgeführten Dinge sind nicht Bestanddteil der verabschiedeten und gültigen Richtline. Relevant ist folgende im Ärzteblatt bekanntgemachte Version: aerzteblatt.de/archiv/217429/Richtlinie-nach-75b-SGB-V-ueber-die ...

Grüße

lcer

Hallo,

Grüße

lcer

Zitat von @StefanKittel:

Sagt wer?

Warum ist diese Version richtiger als die von kbv?

Die KBV ist eine Körperschaft Öffentlichen Rechts. Alle Vorgaben, die KBV macht, müssen satzungsgemäß von ihrer Vertreterversammlung beschlossen und per Veröffentlichung bekannt gemacht werden. Das ist so wie Bundestag und Bundesanzeiger bei Bundesgesetzen. Da kann man nichts nachträglich hinzuschreiben. Die Seite mit den Zusätzen ist Teil einer Infowebsite der KBV die die Umsetzung durch die Praxen erleichtern will. Zitat von @lcer00:

Relevant ist folgende im Ärzteblatt bekanntgemachte Version: aerzteblatt.de/archiv/217429/Richtlinie-nach-75b-SGB-V-ueber-die ...

Relevant ist folgende im Ärzteblatt bekanntgemachte Version: aerzteblatt.de/archiv/217429/Richtlinie-nach-75b-SGB-V-ueber-die ...

Sagt wer?

Warum ist diese Version richtiger als die von kbv?

Grüße

lcer

Zitat von @lcer00:

Die KBV ist eine Körperschaft Öffentlichen Rechts. Alle Vorgaben, die KBV macht, müssen satzungsgemäß von ihrer Vertreterversammlung beschlossen und per Veröffentlichung bekannt gemacht werden. Das ist so wie Bundestag und Bundesanzeiger bei Bundesgesetzen. Da kann man nichts nachträglich hinzuschreiben.

Die KBV ist eine Körperschaft Öffentlichen Rechts. Alle Vorgaben, die KBV macht, müssen satzungsgemäß von ihrer Vertreterversammlung beschlossen und per Veröffentlichung bekannt gemacht werden. Das ist so wie Bundestag und Bundesanzeiger bei Bundesgesetzen. Da kann man nichts nachträglich hinzuschreiben.

Zustimmung. Das Ärzteblatt ist das maßgebliche Organ für Veröffentlichungen. Aber was für ein Chaos (schon bevor alles losgeht): Das Dokument auf der "hub"-Seite wird ja auch als Fassung der Richtlinie mitgeteilt. Ich schreib die KBV mal an.

Zum Thema Firewall steht dort auch etwas:

Unter Anlage 5 Nr. 4 i.V.m Anlage 1 Nr. 32 wird gefordert, die Praxis bzw. das Praxisnetz auf Netzebene zu schützen. Die KBV empfiehlt dies mittels einer korrekt installierten, konfigurierten und gewarteten Hardwarefirewall oder den Konnektor im Reihenbetrieb umzusetzen.

Soso...

Zitat von @StefanKittel:

Eine Empfehlung kann aber nicht Bestandteilt einer Pflicht sein.

Das dürfte der Hauptpunkt sein.

Eine Empfehlung kann aber nicht Bestandteilt einer Pflicht sein.

Das dürfte der Hauptpunkt sein.

Korrekt. Sind wir uns absolut einig. Auch in den Konsequenzen.

Zitat von @StefanKittel:

Quizfrage: Wieviele Praxen fallen täglich Ransomware oder anderen Hackern zum Opfer? Wieviele melden dies als Datenschutzvorfall an die Behörden? Vieleicht Null?

Quizfrage: Wieviele Praxen fallen täglich Ransomware oder anderen Hackern zum Opfer? Wieviele melden dies als Datenschutzvorfall an die Behörden? Vieleicht Null?

Also die DSGVO wirkt schon. Ich hatte letztens den Fall eines versehentlich falsch übermittelten Laborberichts (falscher Anhang an Email, Mitarbeiterfehler). Wurde artig gemeldet. Der DSB hat dann mitgeteilt, dass der Vorgang "veraktet" wurde. Die Meldung war Aufwand, würde ich aber immer empfehlen.

Zitat von @StefanKittel:

Alle mit lokalen Adminrechten (siehe Unten warum) und ein einheitliches einfaches Kennwort wie z.B. "mond".

Wobei die PCs in der Regel nicht gesperrt werden...

Alle mit lokalen Adminrechten (siehe Unten warum) und ein einheitliches einfaches Kennwort wie z.B. "mond".

Wobei die PCs in der Regel nicht gesperrt werden...

Das wird dann offenbar die Hauptbaustelle der Sicherheitsrichtlinie...

Zitat von @StefanKittel:

Es gibt da keine Personenkonten sondern nur Funktionspostfächer wie z.B. Zimmer1.

Alle mit lokalen Adminrechten (siehe Unten warum) und ein einheitliches einfaches Kennwort wie z.B. "mond".

Zitat von @Visucius:

Nur: Ein (Admin-)Konto inkl. PW für alle MAs ist halt Geschichte (sofern das noch jemand praktiziert hat).

Das ist in den meisten Praxis durchaus üblich.Nur: Ein (Admin-)Konto inkl. PW für alle MAs ist halt Geschichte (sofern das noch jemand praktiziert hat).

Es gibt da keine Personenkonten sondern nur Funktionspostfächer wie z.B. Zimmer1.

Alle mit lokalen Adminrechten (siehe Unten warum) und ein einheitliches einfaches Kennwort wie z.B. "mond".

Nee, das ist meist nur praxis oder, wenn es 8-stellig sein muß, praxis123.

lks

PS: Das findet man so oder ähnlich in Praxen vor, wenn man zu denen als "Feuerwehr" hinkommt. Das sind "Vorgaben" der Anbieter der Praxissoftware, damit die das Zeug einfacher "warten" können (und es überhaupt funktioniert).

Zitat von @StefanKittel:

Gibt es Anbieter die fertig, juristisch geprüfte, Unterlagen verkaufen?

Irgendwas an dass man sich halten kann?

Also genau das soll ja mit der Richtlinie verhindert werden.Gibt es Anbieter die fertig, juristisch geprüfte, Unterlagen verkaufen?

Irgendwas an dass man sich halten kann?

Vergleich mal die KBV-Richtlinie mit folgender älterer Veröffentlichung der Bundesärztekammer: bundesaerztekammer.de/fileadmin/user_upload/downloads/pdf-Ordner ...

Crashkurs Gesundheitspolitik:

Der brave Gesundheitspolitiker muss im Auge behalten, dass zu hohe Anforderungen zu einer Verschlechterung der Medizinischen Versorgung führen. Warum? aerzteblatt.de/nachrichten/70770/KBV-Bis-2030-fehlen-mehr-als-6- ...

Wenn z.B. eine Hardwarefirewall wie Sophos & co gefordert würde, würden wieder ein paar ältere Ärzte mehr ihre Praxis (ohne Nachfolger) einige Monate/Jahre früher schließen. Das passierte so bei der Verpflichtung zur Online-Abrechnung, der Einführung der Telematik, bei der Androhung der elektronischen AU etc. Das wird noch dadurch verschärft, dass der Trend zu MVZs damit einher geht, dass immer mehr angestellte Ärzte nur innerhalb ihres vertraglich vereinbarten Arbeitsumfangs tätig werden - und damit weniger Patienten pro Arzt versorgen, als ihre Selbst-Ständigen Einzelpraxiskollegen. kbv.de/media/sp/2016_10_05_Projektion_2030_Arztzahlentwicklung.p ...

Daher werden gerne Minimalforderungen aufgestellt, die möglichst wenig Betroffene vergraulen. Deshalb auch die für den ITler "seltsame" IT-Sicherheitsrichtlinie. Und die wurde quasi "heimlich" im Corona-Lockdown vor Weihnachten beschlossen ... Soll heißen: macht nicht so viel Wind darum.

Grüße

lcer

Edit: falscher Link zu Schweigepflicht_Tech_Anlage_2008.pdf

Edit2: Statistik gefunden 2016_10_05_Projektion_2030_Arztzahlentwicklung.pdf

Doch, Anlage 1 Nr. 17 fordert das. Admin ist nicht Mitarbeiter. Also andere Gruppe.

Habe gerade mal einen AIS-Anbieter angefragt, ob und zu wann sie der Richtlinie entsprechen werden. Mal gucken, ob was kommt.

Das bleibt fraglos in den Händen der DVOs. Juristen machen da nichts besser. Wie auch. Die Richtlinie stammt vom Dezernat Recht. Im Übrigen betrauen uns die Ärzte mit der Umsetzung von konkreten Maßnahmen. Es ist nicht die Aufgabe des DVO, die Richtlinie auszuwerten und die Praxis richtlinienkonform auszubauen bzw. dahin gehend rechtlich abzusichern. Eine Meinung haben dürfen wir natürlich.

Wir haben das doch herausgearbeitet: Man muss eigentlich kaum was, kann aber ganz viel. Der Rest ist dann Teil der Abmachung mit der Praxis. Und da gilt für mich: An Sicherheit herausholen, was geht, bei vertretbarem Aufwand und konform zum AIS. Das ist schon schwierig genug. @Lochkartenstanzer bringt es schon auf den Punkt. @icer00 noch klarer. +1

Zitat von @commodity:

Danke @Visucius und auch @lcer00. Ja, an Linux habe ich auch schon gedacht, ich glaube aber nicht, dass die KBV das getan hat.

Die Realität in Kleinpraxen ist Windows10 (auch als Datei-"Server"). Wie konkret machst Du denn Berechtigungen pro Person und Gruppe unter Windows10? Lauter einzelne User und in der Freigabe dann "authentifizierte Benutzer" erlauben oder Gruppen anlegen?

Jo, so hätte ich das gemacht. Ist natürlich ein bisschen hausbacken. Noch dazu, wo vermutlich alle MAs an allen Rechnern arbeiten sollen. Wenn Du dann Pech hast, gibts ein paar Tage später zwar mehrere Accounts aber alle mit dem gleichen Passwort ... Danke @Visucius und auch @lcer00. Ja, an Linux habe ich auch schon gedacht, ich glaube aber nicht, dass die KBV das getan hat.

Die Realität in Kleinpraxen ist Windows10 (auch als Datei-"Server"). Wie konkret machst Du denn Berechtigungen pro Person und Gruppe unter Windows10? Lauter einzelne User und in der Freigabe dann "authentifizierte Benutzer" erlauben oder Gruppen anlegen?

Vielleicht so ne RFID-Karte am Hosenbund, mit der Rechner automatisch auf den “richtigen” Nutzer inkl. Passwort wechselt?!

Ich gehe auch davon aus, dass man keine Appliance braucht, ein korrekt konfigurierter Router ist wahrscheinlich ausreichend.

Warum wird eigentlich nie darauf eingegangen, dass die Systemhäuser, die CGM Produkte wie Albis, Medistar, M1 etc. vertreiben und

installieren, riesige Scheunentore aufreißen - die Firewalls auf den Servern werden komplett deaktiviert, weil die keine Lust haben, eine Regel

für die von der Software genutzten Ports einzurichten. Alle Freigaben sind mit Vollzugriff/Jeder eingerichtet, die Backups laufen über Windows Server Backup und mit ein wenig Glück wird vorher per Script ein Dump der SQL Datenbanken gemacht.

Viele Server sind so eingerichtet, dass sie nach dem Backup einen Neustart machen, weil die Spezialisten nicht wissen, wie sie die Scripte schreiben müssen, um die Dienste nach dem Backup wieder zu starten. Und wenn ein sogenannter Techniker mal auftaucht, sind es meist Azubis ohne jeden Plan, die sich am Handy jeden Klick erklären lassen müssen und anschließend für 130€/Stunde abgerechnet werden.

Dazu die Passwort-Problematik in den Praxen: Mit "doc", "arzt", "q", "ä", "123" oder "qwertz" kann man sich wahrscheinlich in 75% aller Praxen Administrator Zugriff verschaffen.

Ob da nun eine Fritzbox steht oder eine korrekt eingerichtete und gewartete pfSense macht dann auch keinen Unterschied mehr.

Warum wird eigentlich nie darauf eingegangen, dass die Systemhäuser, die CGM Produkte wie Albis, Medistar, M1 etc. vertreiben und

installieren, riesige Scheunentore aufreißen - die Firewalls auf den Servern werden komplett deaktiviert, weil die keine Lust haben, eine Regel

für die von der Software genutzten Ports einzurichten. Alle Freigaben sind mit Vollzugriff/Jeder eingerichtet, die Backups laufen über Windows Server Backup und mit ein wenig Glück wird vorher per Script ein Dump der SQL Datenbanken gemacht.

Viele Server sind so eingerichtet, dass sie nach dem Backup einen Neustart machen, weil die Spezialisten nicht wissen, wie sie die Scripte schreiben müssen, um die Dienste nach dem Backup wieder zu starten. Und wenn ein sogenannter Techniker mal auftaucht, sind es meist Azubis ohne jeden Plan, die sich am Handy jeden Klick erklären lassen müssen und anschließend für 130€/Stunde abgerechnet werden.

Dazu die Passwort-Problematik in den Praxen: Mit "doc", "arzt", "q", "ä", "123" oder "qwertz" kann man sich wahrscheinlich in 75% aller Praxen Administrator Zugriff verschaffen.

Ob da nun eine Fritzbox steht oder eine korrekt eingerichtete und gewartete pfSense macht dann auch keinen Unterschied mehr.

Hallo,

Das will ich haben! Wo gibts das?

Grüße

lcer

Zitat von @Visucius:

Vielleicht so ne RFID-Karte am Hosenbund, mit der Rechner automatisch auf den “richtigen” Nutzer inkl. Passwort wechselt?!

Komplex (RFID + Lesegerät + ggf. Bluetooth + entfernungsabhängig) und Teuer - wenig genutzt aber viel beworben.Vielleicht so ne RFID-Karte am Hosenbund, mit der Rechner automatisch auf den “richtigen” Nutzer inkl. Passwort wechselt?!

Das will ich haben! Wo gibts das?

Grüße

lcer

Oder als Ausdruck auf ner Visitenkarten ... wegen der Bildrechte

@Visucius: Danke für die Bestätigung!

Goldene Worte. Das Leben des Systembetreuers/DVO ist ein steter Kampf mit (manchmal sogar gegen) diese entweder notorisch überlasteten oder unterqualifizierten (oder beides) AIS-Servicemitarbeiter. Und es geht über CGM hinaus. Ich habe eine Linux-Praxis im Programm, da sind die Passwörter kaum besser (Argument: Linux ist ja so schon sicher...).

Ohne den AIS-Support geht aber auch nichts, denn die Programme sind ja alles andere als problemfrei. Am besten geht es, wenn man einen Draht zueinander findet. Es gibt ja eine gemeinsame Basis und eigentlich wissen die, dass man das umsetzt, was sie eigentlich vor Jahren, nämlich bei Einrichtung, hätten tun sollen und (warum auch immer) nicht konnten. Die Ärzte, die das nicht wirklich interessiert oder die gern am falschen Ende sparen sind da nicht ganz unschuldig.

Zitat von @pasu69:

Warum wird eigentlich nie darauf eingegangen, dass die Systemhäuser, die CGM Produkte ...

Warum wird eigentlich nie darauf eingegangen, dass die Systemhäuser, die CGM Produkte ...

Goldene Worte. Das Leben des Systembetreuers/DVO ist ein steter Kampf mit (manchmal sogar gegen) diese entweder notorisch überlasteten oder unterqualifizierten (oder beides) AIS-Servicemitarbeiter. Und es geht über CGM hinaus. Ich habe eine Linux-Praxis im Programm, da sind die Passwörter kaum besser (Argument: Linux ist ja so schon sicher...).

Ohne den AIS-Support geht aber auch nichts, denn die Programme sind ja alles andere als problemfrei. Am besten geht es, wenn man einen Draht zueinander findet. Es gibt ja eine gemeinsame Basis und eigentlich wissen die, dass man das umsetzt, was sie eigentlich vor Jahren, nämlich bei Einrichtung, hätten tun sollen und (warum auch immer) nicht konnten. Die Ärzte, die das nicht wirklich interessiert oder die gern am falschen Ende sparen sind da nicht ganz unschuldig.

Lol, Du hast Anlage 1 Nr. 12 der Sicherheitsrichtlinie vergessen

@the-buccaneer

IMHO haben die Leutz, die das paper geschrieben haben, von IT soviel Ahnung wie ich, also eigentlich keine. Nur haben die noch dazu keine Ahnung, wie der Betrieb in Arztpraxen strukturiert ist ...

Lustig find ich auch Punkt 14:

Da habe ich ja noch ein wenig Zeit ...

Ich denke, dass es sich jetzt bemerkbar macht, dass die meisten Kollegen ohne ein AD arbeiten ... damit kann man recht bequem viele der Anforderungen umsetzen. Ich habe bei mir auch nur die firewall des Lancom-Routers gegen das WAN arbeiten, endpoint-security ist 'ne schicke Geschichte und für das pöhse web habe ich über worryfree "black categories" vorgegeben, das funktioniert eigentlich ganz gut.

LG, Thomas

Was sagt der Doktor?

IMHO haben die Leutz, die das paper geschrieben haben, von IT soviel Ahnung wie ich, also eigentlich keine. Nur haben die noch dazu keine Ahnung, wie der Betrieb in Arztpraxen strukturiert ist ...

Lustig find ich auch Punkt 14:

Endgeräte / Regelmäßige Datensicherung / Sichern Sie regelmäßig Ihre Daten. / 01.01.2022

Da habe ich ja noch ein wenig Zeit ...

Ich denke, dass es sich jetzt bemerkbar macht, dass die meisten Kollegen ohne ein AD arbeiten ... damit kann man recht bequem viele der Anforderungen umsetzen. Ich habe bei mir auch nur die firewall des Lancom-Routers gegen das WAN arbeiten, endpoint-security ist 'ne schicke Geschichte und für das pöhse web habe ich über worryfree "black categories" vorgegeben, das funktioniert eigentlich ganz gut.

LG, Thomas

@commodity:

Hallo.

Nein, nicht zwingend. Auch in Workgroups gibt es Freigaben. Und das Dateisystem wird - bei Windows-Rechnern - wohl auch NTFS sein. Alle Cacls möglich, die man auch aus größeren Domänen mit AD kennt.

Benutzer und Benutzergruppen anlegen geht auch an Workgroup-Rechnern.

Einziger (dafür aber riesiger!) Pferdefuß:

Alle Benutzer und Benutzergruppen müssen exakt namensgleich und mit gleichen Passworten auf allen beteiligten Computern angelegt werden. Manuell. Und jede Änderung erneut überall.

Da hat dann ein zentraler Verzeichnisdienst wie Active Directory erhebliche Vorteile, keine Frage. Aber nötig? Wie gesagt, zwingend nicht. Wobei ich persönlich ab einer Zahl von 5 Clientrechnern immer ein AD aufziehen würde, sonst wird's zur Quälerei.

Viele Grüße

von

departure69

Hallo.

Ich finde u.a. auch Anlage 1 Nr. 17 (V1) interessant.

Windows: Regeln Sie Berechtigungen und Zugriffe pro Personengruppe und pro Person.

Bedeutet das nicht die Einführung von ActiveDirectory? Da werden sich die Kleinpraxen aber freuen...

Nein, nicht zwingend. Auch in Workgroups gibt es Freigaben. Und das Dateisystem wird - bei Windows-Rechnern - wohl auch NTFS sein. Alle Cacls möglich, die man auch aus größeren Domänen mit AD kennt.

Benutzer und Benutzergruppen anlegen geht auch an Workgroup-Rechnern.

Einziger (dafür aber riesiger!) Pferdefuß:

Alle Benutzer und Benutzergruppen müssen exakt namensgleich und mit gleichen Passworten auf allen beteiligten Computern angelegt werden. Manuell. Und jede Änderung erneut überall.

Da hat dann ein zentraler Verzeichnisdienst wie Active Directory erhebliche Vorteile, keine Frage. Aber nötig? Wie gesagt, zwingend nicht. Wobei ich persönlich ab einer Zahl von 5 Clientrechnern immer ein AD aufziehen würde, sonst wird's zur Quälerei.

Viele Grüße

von

departure69

Zitat von @departure69:

@commodity:

Hallo.

Nein, nicht zwingend. Auch in Workgroups gibt es Freigaben. Und das Dateisystem wird - bei Windows-Rechnern - wohl auch NTFS sein. Alle Cacls möglich, die man auch aus größeren Domänen mit AD kennt.

Benutzer und Benutzergruppen anlegen geht auch an Workgroup-Rechnern.

Einziger (dafür aber riesiger!) Pferdefuß:

Alle Benutzer und Benutzergruppen müssen exakt namensgleich und mit gleichen Passworten auf allen beteiligten Computern angelegt werden. Manuell. Und jede Änderung erneut überall.

@commodity:

Hallo.

Ich finde u.a. auch Anlage 1 Nr. 17 (V1) interessant.

Windows: Regeln Sie Berechtigungen und Zugriffe pro Personengruppe und pro Person.

Bedeutet das nicht die Einführung von ActiveDirectory? Da werden sich die Kleinpraxen aber freuen...

Nein, nicht zwingend. Auch in Workgroups gibt es Freigaben. Und das Dateisystem wird - bei Windows-Rechnern - wohl auch NTFS sein. Alle Cacls möglich, die man auch aus größeren Domänen mit AD kennt.

Benutzer und Benutzergruppen anlegen geht auch an Workgroup-Rechnern.

Einziger (dafür aber riesiger!) Pferdefuß:

Alle Benutzer und Benutzergruppen müssen exakt namensgleich und mit gleichen Passworten auf allen beteiligten Computern angelegt werden. Manuell. Und jede Änderung erneut überall.

Nicht ganz. Die Benutzer udn gruppen müssen nur auf den Kisten angelegt werden, auf denen sie auch gebraucht werden. Wenn auf Kiste A nur Benutzer B werkelt, müssen die anderen 20 Mitarbiter da nicht mit angelegt werden. Benutzer B muß dann nur noch auf den Kisten angelegt werden, deren Ressourcen er auch nutzt.

lks

@Lochkartenstanzer:

O.K., stimmt auch wieder.

Da macht dann die Doku noch mehr Spaß - was hab' ich auf welcher Kiste für wen angelegt und mit welchen Rechten .

.

Ich hatte - für Mini-Umgebungen (Arztpraxis beim Landdoktor) - unterstellt, daß alle alles brauchen .

.

Viele Grüße

von

departure69

O.K., stimmt auch wieder.

Da macht dann die Doku noch mehr Spaß - was hab' ich auf welcher Kiste für wen angelegt und mit welchen Rechten

Ich hatte - für Mini-Umgebungen (Arztpraxis beim Landdoktor) - unterstellt, daß alle alles brauchen

Viele Grüße

von

departure69

Zitat von @StefanKittel:

Stefan

Zitat von @Lochkartenstanzer:

Nicht ganz. Die Benutzer udn gruppen müssen nur auf den Kisten angelegt werden, auf denen sie auch gebraucht werden. Wenn auf Kiste A nur Benutzer B werkelt, müssen die anderen 20 Mitarbiter da nicht mit angelegt werden. Benutzer B muß dann nur noch auf den Kisten angelegt werden, deren Ressourcen er auch nutzt.

Was dann vermutlich dazu führt, dass man doch fast alle Benutzer auf allen PCs einrichten darf und dass solche Meldungen kommen: "Ich habe gestern auf einem anderen PC eine superwichtige Datei auf dem Desktop gespeichert. Die ist jetzt auf diesem PC nicht da. Warum nicht?"Nicht ganz. Die Benutzer udn gruppen müssen nur auf den Kisten angelegt werden, auf denen sie auch gebraucht werden. Wenn auf Kiste A nur Benutzer B werkelt, müssen die anderen 20 Mitarbiter da nicht mit angelegt werden. Benutzer B muß dann nur noch auf den Kisten angelegt werden, deren Ressourcen er auch nutzt.

Stefan

Genau deswegen gibt es oft nur 1- 5 "Funktions"-User und keine getrennten Benutzeracvounts.

lks

Hallo,

jetzt hat die KBV eine arzttaugliche Broschüre veröffentlicht, die alle offenen Fragen klären sollte: kbv.de/html/1150_51032.php

Grüße

lcer

jetzt hat die KBV eine arzttaugliche Broschüre veröffentlicht, die alle offenen Fragen klären sollte: kbv.de/html/1150_51032.php

Grüße

lcer

Ihr seid ja fix.

Also auf der Veranstaltung in Berlin vom 12.3. wurde dazu ein extra-Papier der KbV angekündigt:

Man erarbeitet ein Dokument, das Anforderungen an so eine Firewall aufführt, mit Angabe möglicher Anbieter (und sogar Preisen). Wichtig: Die Firewall ist nicht nur zu betreiben, sondern es ist ein aktives Management erforderlich.

Die Angaben in der Broschüre entsprechen weitgehend dem, was wir schon kennen:

"Stellen Sie die Firewall so ein, dass nur erlaubte IP-Adressen, Ports (ein- und aus-gehend) und Kommunikationsprotokolle zugelassen werden."

Immerhin - damit sind Fritzboxen wohl aus dem Rennen. Whitelisting von IPs ist natürlich Unsinn. Mal sehen, wann sie das merken. Ich werde gleich mal anregen, das in der KbV einzuführen

@departure69 und @Lochkartenstanzer, Danke für Eure Antworten zur Frage weiter oben.

Also auf der Veranstaltung in Berlin vom 12.3. wurde dazu ein extra-Papier der KbV angekündigt:

Man erarbeitet ein Dokument, das Anforderungen an so eine Firewall aufführt, mit Angabe möglicher Anbieter (und sogar Preisen). Wichtig: Die Firewall ist nicht nur zu betreiben, sondern es ist ein aktives Management erforderlich.

Die Angaben in der Broschüre entsprechen weitgehend dem, was wir schon kennen:

"Stellen Sie die Firewall so ein, dass nur erlaubte IP-Adressen, Ports (ein- und aus-gehend) und Kommunikationsprotokolle zugelassen werden."

Immerhin - damit sind Fritzboxen wohl aus dem Rennen. Whitelisting von IPs ist natürlich Unsinn. Mal sehen, wann sie das merken. Ich werde gleich mal anregen, das in der KbV einzuführen

@departure69 und @Lochkartenstanzer, Danke für Eure Antworten zur Frage weiter oben.

Hallo,

Na ja, der Sarkasmus kommt hier nicht so rüber.

Grüße

lcer

Zitat von @keine-ahnung:

@StefanKittel

Ist das 'ne Fritte auf dem cover ??

??

LG, Thomas

habe ehrlich nicht verstanden, warum der Stefan die Broschüre so ernst nimmt...@StefanKittel

arzttaugliche Broschüre

Ist das 'ne Fritte auf dem cover

LG, Thomas

Na ja, der Sarkasmus kommt hier nicht so rüber.

Grüße

lcer

moin...

Frank

Zitat von @StefanKittel:

Da fehlten die Satire-Tags....

He, es kommt von einer Behörde... Das muss Ernst sein...

Wie war das?

Aus Spass wurde Ernst und Ernst ist heute 8 Jahre alt?

Das wäre so komisch wenn es nicht so tragisch wäre

warum... zahlst du keine alimente für ernst?Da fehlten die Satire-Tags....

He, es kommt von einer Behörde... Das muss Ernst sein...

Wie war das?

Aus Spass wurde Ernst und Ernst ist heute 8 Jahre alt?

Das wäre so komisch wenn es nicht so tragisch wäre

Frank

Hallo

werde ich ab sofort dran denken.

Grüße

lcer

werde ich ab sofort dran denken.

He, es kommt von einer Behörde...

ne. Ist ne Körperschaft Öffentlichen Rechts. Bei Zuwiderhandlung gegen das „Öffentliche Interesse“ hat das BMG dann die Möglichkeit der Zwangsverwaltung.Das wäre so komisch wenn es nicht so tragisch wäre

Genau.Grüße

lcer

Vorweg:

1. Ich habe nichts mit Praxen zu tun! Außer das ich Patient dort bin.

2. Ich schreibe etwas zu einer "Aussage" und lese ggf. gemachte Anworten, welche später kommen, logischerweise dann auch erst viel später, als ich meinen Text schon verfasst habe.

Wer kann sich sonst merken auf was er was antworten will?!

Somit kommen bereits beantwortete Teile evtl. auch noch von mir - auch aus meienr Sicht (mein Senf) dazu.

Eine FB ist keine Firewall für eine Praxis da man damit nicht alle Anforderungen umsetzen kan.

Paketfilter, Protokollierung, Netzseparierung, integrierte Malwarescanner ...

Offiziell ist immer so 'ne Sache, aber IT'ler sind sich schon einig (youtu.be/IS4AYEN5RGE?t=1909) ab 31:59), dass eine FB nicht als Firewall in Praxen herhalten sollte (siehe oben).

Google nach "fritzbox Die IT-Sicherheitsrichtlinie der KBV für Praxen"

Erstes Ergebnis: netaachen.de/geschaeftskunden/blog/neue-it-richtlinie-fuer-praxe ...

Auch hier wird die FB als "keine professionelle Firewall" erwähnt.

Nur zur Info für Leute die nicht alles lesen: Im weiteren Verlauf der Diskussion wurde ja schon auf näheres - eine aktuelle Broschüre - hingewiesen.

Ich lese Teile, zitiere und schreibe dann immer dazu, so dass ich auch erst später bei dem Posting mit der Broschüre angelangt bin.

Das mobile Endgeräte keiner in der Praxis (zweideutig) einsetzt, kann ich widerlegen!

Bei meinem Zahnarzt (kurz ZA) z.B. werden Tablets eingesetzt auf denen dann die Patientenakte geöffnet wird und sich der Patient bzw. vorwiegend der ZA sich die Röntgenbilder ansehen kann.

Jetzt könnte ich OffTopic werden:

Die Artzhelferin verlässst den Patienten auch mal kurzzeitig, dieser ist dann mit dem Tablet UND geöffneter Patientenkate allein.

Könnte da - als Patient - noch das ein oder andere schreiben, gehört aber nicht hierher.

Tja, müsste nur einer der KBV kontrollieren und saftige Strafen vergeben.

Nur das einrichten was auch wirklich notwendig ist!

So wie ich das in YouTube-Videos gesehen habe ist IPS schnell eingerichtet.

Auch die Aktualisierung per Aufgabenverwaltung (Scheduler) ist möglich, so dass sich die Signaturen hierfür in der Nacht herunterladen ließen.

Wenn eine Praxis jetzt noch keine FW hat, ist es doch besser jetzt eine einrichten zu lassen (wenn auch mit kleinerer Konfiguration) als wenn man weiterhin keine hat.

In meinem Augen bedeutet es das nicht.

Ohne mir diese Anlage angesehen zu haben, könnte ich mir aber folgendes vorstellen:

Benutzer und Gruppen sind zwar auch beim OS wichtig, hier geht es aber wohl eher um Benutzer und Gruppen für Programme der digitalen Patientenakte.

Bsp. Einzelhandel:

Glaubt ihr wirklich, dass sich die Kassierer mit ihren eignen Zugangsdaten im Kassensystem einloggen, wenn sie abkassieren und sich die Kasse(n) "teilen"?

Ja, das machen sicherlich einige, z.B. im LEH, aber ich kenne es eben aus der Praxis ganz anders!

Da bleibt der Benutzer A der Kasse angemeldet, geht weg um einen Kunden C zu beraten und Benutzer B kassiert mit angemeldetem Benutzer A einen weiteren Kunden D ab.

Weiteres Bsp. gefällig? Gut:

Kunde kommt um eine Terminvereinbarung (für was auch immer) auszumachen oder ein Angebot einzuholen.

Es sind z.B. 3 Mitarbeiter, mit jeweils eigenem PC, anwesend, aber Mitarbeiter A ist auch mal - aus welchen Gründen auch immer - am PC von Mitarbeiter B und erstellt das Kundenangebot.

Es kann sich hier um jeden der Mitarbeiter (A, B, und C) sowie um jeden der drei PC's handeln!

Würde man jetzt genau nachschauen, würde man sehen, dass das Angebot nicht von Mitarbeiter A sondern von Mitarbeiter B getätigt wurde (da an der WaWi angemeldet) obwohl Mitarbeiter A es angelegt hat.

Gleiches gilt dann natürlich für den verkauf und somit die RG.

Verwäscht dann den Umsatz der einzelnen Mitarbeiter.

Ich weiche jetzt hier mal vom eigentlich Thema ab, aber es gibt (leider) immer noch Software - die ich jetzt nicht öffentlich nennen möchte - die nur SMB1 unterstützt.

Da müsste der Hersteller nachbessern.

Hier kenne ich mich aber zu wenig aus.

Siehe oben.

Wohl eher für den Privatanwender als für Firmen geeignet.

AVM hat ja nicht gänzlich unrecht.

Tja, auch hier müsste es (sorry) Strafen für die Praxen geben.

Die Dienstleister die beauftragt werden das zu "Bereinigen" stünden in der Pflicht das zu melden.

Nicht in Praxen, aber mir anderweitg bekannt:

Oder auch Benutzerkonto und Benutzerpasswort sind dasselbe.

Verlasse ich meinen Arbeitsplatz logge ich mich aus sämtlichen relevanten Programmen erst aus, versichere mich, dass keine Zugangsdaten (als Sternchen) zur erneuten Anmeldung drinstehen und melde mich dann zusätzlich vom OS ab.

Auch wenn Benutzer und PW bekannt sind, wird da nicht mal eben jemand rangehen und selbst wenn, viel kann er/sie nicht anstellen.

Zwar nicht für mich aber ähm wohin? Auf'n Popo?

PS: Sicherlich könnte ich noch den ein oder anderen Smiley nutzen...

1. Ich habe nichts mit Praxen zu tun! Außer das ich Patient dort bin.

2. Ich schreibe etwas zu einer "Aussage" und lese ggf. gemachte Anworten, welche später kommen, logischerweise dann auch erst viel später, als ich meinen Text schon verfasst habe.

Wer kann sich sonst merken auf was er was antworten will?!

Somit kommen bereits beantwortete Teile evtl. auch noch von mir - auch aus meienr Sicht (mein Senf) dazu.

Zitat von @StefanKittel:

Frage: Was ist hier mit Firewall gemeint?

...

Ich habe keine definierte Aussage gefunden was in diesem Zusammenhang eine Firewall ist.

Fritz!Box, PFSense ohne Proxy, UTM-Firewall mit https-Proxy?

Frage: Was ist hier mit Firewall gemeint?

...

Ich habe keine definierte Aussage gefunden was in diesem Zusammenhang eine Firewall ist.

Fritz!Box, PFSense ohne Proxy, UTM-Firewall mit https-Proxy?

Eine FB ist keine Firewall für eine Praxis da man damit nicht alle Anforderungen umsetzen kan.

Paketfilter, Protokollierung, Netzseparierung, integrierte Malwarescanner ...

Offiziell ist immer so 'ne Sache, aber IT'ler sind sich schon einig (youtu.be/IS4AYEN5RGE?t=1909) ab 31:59), dass eine FB nicht als Firewall in Praxen herhalten sollte (siehe oben).

Google nach "fritzbox Die IT-Sicherheitsrichtlinie der KBV für Praxen"

Erstes Ergebnis: netaachen.de/geschaeftskunden/blog/neue-it-richtlinie-fuer-praxe ...

Auch hier wird die FB als "keine professionelle Firewall" erwähnt.

Nur zur Info für Leute die nicht alles lesen: Im weiteren Verlauf der Diskussion wurde ja schon auf näheres - eine aktuelle Broschüre - hingewiesen.

Ich lese Teile, zitiere und schreibe dann immer dazu, so dass ich auch erst später bei dem Posting mit der Broschüre angelangt bin.

Zitat von @icer00

Gefühlte 20 Punkte beschäftigen sich mit Mobilen Endgeräten. Klar, kann man gut regeln, nutzt ja keiner als Praxisgerät.

Gefühlte 20 Punkte beschäftigen sich mit Mobilen Endgeräten. Klar, kann man gut regeln, nutzt ja keiner als Praxisgerät.

Das mobile Endgeräte keiner in der Praxis (zweideutig) einsetzt, kann ich widerlegen!

Bei meinem Zahnarzt (kurz ZA) z.B. werden Tablets eingesetzt auf denen dann die Patientenakte geöffnet wird und sich der Patient bzw. vorwiegend der ZA sich die Röntgenbilder ansehen kann.

Jetzt könnte ich OffTopic werden:

Die Artzhelferin verlässst den Patienten auch mal kurzzeitig, dieser ist dann mit dem Tablet UND geöffneter Patientenkate allein.

Könnte da - als Patient - noch das ein oder andere schreiben, gehört aber nicht hierher.

Zitat von @StefanKittel:

B) Wir sagen dem Kunden: Du musst nach Gesetzt Dies und Jenes machen, erstellen ein Angebot und die Praxis lehnt ab.

Genau B wird hier bei den Firewalls passieren. Keine Praxis wird eine Firewall kaufen.

B) Wir sagen dem Kunden: Du musst nach Gesetzt Dies und Jenes machen, erstellen ein Angebot und die Praxis lehnt ab.

Genau B wird hier bei den Firewalls passieren. Keine Praxis wird eine Firewall kaufen.

Tja, müsste nur einer der KBV kontrollieren und saftige Strafen vergeben.

Zitat von @commodity

Wer ernsthaft "richtige" Firewalls betreibt, wird auch überlegen, wie weit ihr Einsatz praktisch angemessen und sinnvoll ist. Wie weit soll das dann gehen? IPS? IDS? Wer soll das konfigurieren und warten? Wer bezahlt das im KMU-Umfeld...

Wer ernsthaft "richtige" Firewalls betreibt, wird auch überlegen, wie weit ihr Einsatz praktisch angemessen und sinnvoll ist. Wie weit soll das dann gehen? IPS? IDS? Wer soll das konfigurieren und warten? Wer bezahlt das im KMU-Umfeld...

Nur das einrichten was auch wirklich notwendig ist!

So wie ich das in YouTube-Videos gesehen habe ist IPS schnell eingerichtet.

Auch die Aktualisierung per Aufgabenverwaltung (Scheduler) ist möglich, so dass sich die Signaturen hierfür in der Nacht herunterladen ließen.

Wenn eine Praxis jetzt noch keine FW hat, ist es doch besser jetzt eine einrichten zu lassen (wenn auch mit kleinerer Konfiguration) als wenn man weiterhin keine hat.

Zitat von @commodity

Ich finde u.a. auch Anlage 1 Nr. 17 (V1) interessant.

Windows: Regeln Sie Berechtigungen und Zugriffe pro Personengruppe und pro Person.

Bedeutet das nicht die Einführung von ActiveDirectory?

Ich finde u.a. auch Anlage 1 Nr. 17 (V1) interessant.

Windows: Regeln Sie Berechtigungen und Zugriffe pro Personengruppe und pro Person.

Bedeutet das nicht die Einführung von ActiveDirectory?

In meinem Augen bedeutet es das nicht.

Ohne mir diese Anlage angesehen zu haben, könnte ich mir aber folgendes vorstellen:

Benutzer und Gruppen sind zwar auch beim OS wichtig, hier geht es aber wohl eher um Benutzer und Gruppen für Programme der digitalen Patientenakte.

Bsp. Einzelhandel:

Glaubt ihr wirklich, dass sich die Kassierer mit ihren eignen Zugangsdaten im Kassensystem einloggen, wenn sie abkassieren und sich die Kasse(n) "teilen"?

Ja, das machen sicherlich einige, z.B. im LEH, aber ich kenne es eben aus der Praxis ganz anders!

Da bleibt der Benutzer A der Kasse angemeldet, geht weg um einen Kunden C zu beraten und Benutzer B kassiert mit angemeldetem Benutzer A einen weiteren Kunden D ab.

Weiteres Bsp. gefällig? Gut:

Kunde kommt um eine Terminvereinbarung (für was auch immer) auszumachen oder ein Angebot einzuholen.

Es sind z.B. 3 Mitarbeiter, mit jeweils eigenem PC, anwesend, aber Mitarbeiter A ist auch mal - aus welchen Gründen auch immer - am PC von Mitarbeiter B und erstellt das Kundenangebot.

Es kann sich hier um jeden der Mitarbeiter (A, B, und C) sowie um jeden der drei PC's handeln!

Würde man jetzt genau nachschauen, würde man sehen, dass das Angebot nicht von Mitarbeiter A sondern von Mitarbeiter B getätigt wurde (da an der WaWi angemeldet) obwohl Mitarbeiter A es angelegt hat.

Gleiches gilt dann natürlich für den verkauf und somit die RG.

Verwäscht dann den Umsatz der einzelnen Mitarbeiter.

Ich weiche jetzt hier mal vom eigentlich Thema ab, aber es gibt (leider) immer noch Software - die ich jetzt nicht öffentlich nennen möchte - die nur SMB1 unterstützt.

Da müsste der Hersteller nachbessern.

Hier kenne ich mich aber zu wenig aus.

Zitat von @StefanKittel:

Eine Fritz!Box ist technisch und juristisch eine Firewall, also bleibt es bei der Fritz!Box in allen Praxen und Ende.

...

Eine Fritz!Box ist technisch und juristisch eine Firewall, also bleibt es bei der Fritz!Box in allen Praxen und Ende.

...

Siehe oben.

Wohl eher für den Privatanwender als für Firmen geeignet.

AVM hat ja nicht gänzlich unrecht.

Zitat von @StefanKittel:

Quizfrage: Wieviele Praxen fallen täglich Ransomware oder anderen Hackern zum Opfer? Wieviele melden dies als Datenschutzvorfall an die Behörden? Vieleicht Null?

Quizfrage: Wieviele Praxen fallen täglich Ransomware oder anderen Hackern zum Opfer? Wieviele melden dies als Datenschutzvorfall an die Behörden? Vieleicht Null?

Tja, auch hier müsste es (sorry) Strafen für die Praxen geben.

Die Dienstleister die beauftragt werden das zu "Bereinigen" stünden in der Pflicht das zu melden.

Nicht in Praxen, aber mir anderweitg bekannt:

Oder auch Benutzerkonto und Benutzerpasswort sind dasselbe.

Verlasse ich meinen Arbeitsplatz logge ich mich aus sämtlichen relevanten Programmen erst aus, versichere mich, dass keine Zugangsdaten (als Sternchen) zur erneuten Anmeldung drinstehen und melde mich dann zusätzlich vom OS ab.

Auch wenn Benutzer und PW bekannt sind, wird da nicht mal eben jemand rangehen und selbst wenn, viel kann er/sie nicht anstellen.

Zwar nicht für mich aber ähm wohin? Auf'n Popo?

PS: Sicherlich könnte ich noch den ein oder anderen Smiley nutzen...

Zitat von @StefanKittel:

Es heist schlicht man muss eine "Firewall" verwenden. Punkt. Keine Details. Also kauft auch keine Praxis eine richtige Firewall.

Es heist schlicht man muss eine "Firewall" verwenden. Punkt. Keine Details. Also kauft auch keine Praxis eine richtige Firewall.

Moin,

Woran machst Du ein "richtig" fest? Das macht man eigentlich an den Anforderungen fest. Auch ein NAT-Router kann eine Firewall sein, solange die Anforderung nur "keine Verbindungen von außen nach innen" ist.

Die Problematik bei diesen Laiendokumenten ist, das die Leute Begriffe verwenden, die mehrdeutig sind und sich vorher nicht die Mühe gemacht haben, die Bedeutung richtig zu definieren.

Also: Auch eine Fritte ist eine "richtige" Firewall, die allerdings für Arztpraxen (und vieles andere) ungeeignet ist.

lks

Zusammenfassend kann man sagen:

Die Fritzbox ist keine hinreichende Firewall, wenn Funktionen umgesetzt werden (müssen), die sie nicht erfüllt.

Oben wurden genannt:

Jetzt stellt sich die Frage: Ist das ein Wünsch Dir was des Beitragserstellers oder eine Pflichtvorgabe, die irgendwo - schriftlich - vorgegeben wurde.

Ist doch ganz einfach!

Die Fritzbox ist keine hinreichende Firewall, wenn Funktionen umgesetzt werden (müssen), die sie nicht erfüllt.

Oben wurden genannt:

Paketfilter, Protokollierung, Netzseparierung, integrierte Malwarescanner ...

Jetzt stellt sich die Frage: Ist das ein Wünsch Dir was des Beitragserstellers oder eine Pflichtvorgabe, die irgendwo - schriftlich - vorgegeben wurde.

Ist doch ganz einfach!

Zitat von @StefanKittel:

In den Vorgaben der Ärztebundes steht nur "Firewall".

Weder VLANs, Paketfilter oder ähnliches. nix, gar nix.

Wie immer haben alle Recht In den Vorgaben der Ärztebundes steht nur "Firewall".

Weder VLANs, Paketfilter oder ähnliches. nix, gar nix.

Die IT-Sicherheitsrichtlinie als regelnde Vorschrift macht keinerlei konkrete Angaben.

Die KBV als zuständiges Organ hat aber Erläuterungen und "weitere Hinweise" herausgegeben:

hub.kbv.de/pages/viewpage.action?pageId=63537333

Hier heißt es zu Anlage 1 Nr. 32:

"Mindestens sollte dabei Folgendes eingestellt werden:

Nur erlaubte Kommunikationsziele (IP-Adressen und Ports) zulassen (eingehend und ausgehend).

Nur erlaubte Kommunikationsprotokolle zulassen."

Es ist also immerhin klar, was sich die KBV nun vorstellt. Maßgeblich dürfte das dennoch nicht sein, denn die Erläuterungen und Hinweise sind nicht Inhalt der Richtlinie:

hub.kbv.de/display/itsrl?preview=/63537214/66093803/2020-12-16_R ...

Gefordert ist und bleibt also nur eine "Firewall" und dieser Terminus ist so unbestimmt, dass ohne Weiteres auch eine Fritzbox darunter gefasst werden kann.

Am Ende ist es wahrscheinlich ohnehin egal, denn Sanktionen für Verstöße gegen die Richtlinie sind kaum zu erwarten. Theoretisch kann die Verletzung von Vertragsarztpflichten zwar zum Verlust der Kassenzulassung führen. Da dürfte die Messlatte allerdings sehr hoch liegen und eine gleichermaßen lustlos wie unsauber von erkennbar nicht technisch fachkundigen Juristen formulierte Richtlinie kaum die Grundlage sein. Zumal auch keinerlei Prüfungen durch die KVen erfolgen.

Die Richtlinie ist zumindest insoweit sinnvoll, dass die Ärzteschaft einmal mehr Motivation hat, sich mit IT-Sicherheit zu befassen. Leider rutscht das ganze aber sogleich strukturell bedingt auf eine kontraproduktive Ebene, da nun einige PVS-Anbieter die Welle reiten und den Ärzten überteuerte, zweifelhafte Sicherheitslösungen von der Stange überzuhelfen suchen. Das gerade geweckte Sicherheitsbewusstsein bekommt somit gleich wieder den negativen Beigeschmack von wenig Leistung für viel Geld.

Fazit: Es liegt weiterhin in der Hand der Praxisbetreiber/innen, zu entscheiden, ob Sicherheit gewünscht ist oder nicht. Sicherheit ist individuell und vielschichtig. Wer mag, holt sich Rat und/oder einen Systembetreuer. Wer nicht mag, gibt ein Mehrfaches an Geld ohne realen Gegenwert aus und nimmt die Lösung von der Stange aus den bunten Prospekten seines PVS-Anbieters.

Viele Grüße, commodity

Zitat von @Visucius

Jetzt stellt sich die Frage: Ist das ein Wünsch Dir was des Beitragserstellers oder eine Pflichtvorgabe, die irgendwo - schriftlich - vorgegeben wurde.

Jetzt stellt sich die Frage: Ist das ein Wünsch Dir was des Beitragserstellers oder eine Pflichtvorgabe, die irgendwo - schriftlich - vorgegeben wurde.

Weder noch!

Es ist kein Wunschkonzert meinerseits... ich konnte ja nicht ahnen, dass es Leute gibt die sich das (oben verlinkte) Video nicht ansehen.

Dort wird das Thema kurz besprochen/angeschnitten.

Kannst du den Satz bitte sinngemäß überarbeiten?

*kapiert ihn nämlich so nicht*

Zitat von @commodity

Es liegt weiterhin in der Hand der Praxisbetreiber/innen, zu entscheiden, ob Sicherheit gewünscht ist oder nicht.

Es liegt weiterhin in der Hand der Praxisbetreiber/innen, zu entscheiden, ob Sicherheit gewünscht ist oder nicht.

Ähm, wenn es diese IT-Sicherheitsrichlinie schon gibt, dann ist der Praxenbetreiber doch schon in der Pflicht für Sicherheit zu sorgen. Wie diese dann ausfällt ist wieder ein anderes Thema.

Zumindest müssen die Vorgaben ("irgendwie") erfüllt sein.

Wir sind uns alle einig, dass die KBV das Thema Firewall umgehend überarbeiten und für mehr Klarheit - ohne Zweifel und Auslegungssache ! - sorgen muss!

moin...

aber wenn dort wirklich administratoren mit erfahrung arbeiten würden, hätte die Gematik mit ihrer Telematikinfrastruktur schon längst einpacken können....

Frank

Wir sind uns alle einig, dass die KBV das Thema Firewall umgehend überarbeiten und für mehr Klarheit - ohne Zweifel und Auslegungssache ! - sorgen muss!

dazu sollten bei der KBV IT Experten sitzen (und Arbeiten) die wissen was eine Firewall ist, und welche anforderung gestellt werden sollte!aber wenn dort wirklich administratoren mit erfahrung arbeiten würden, hätte die Gematik mit ihrer Telematikinfrastruktur schon längst einpacken können....

Frank

Zitat von @Vision2015:

moin...

moin...

Wir sind uns alle einig, dass die KBV das Thema Firewall umgehend überarbeiten und für mehr Klarheit - ohne Zweifel und Auslegungssache ! - sorgen muss!

dazu sollten bei der KBV IT Experten sitzen (und Arbeiten) die wissen was eine Firewall ist, und welche anforderung gestellt werden sollte!Du denkst eine Behörde zahlt genug, damit da Leute hingehen, die sich mit sowas auskennen?

lks

Moin...

gemacht, und darfst im Keller allte 1,44 Zoll Disketten mit alten KBV Abrechnungen abstauben!

Frank

Zitat von @Visucius:

Seit 2 Jahren wird die Solidarität ja so überaus hoch gehängt.

Vielleicht sollten sich Sec-ITler auch mal darin engagieren ... für Gott/Alaaf und Vaterland und so.

nun ja... ich vermute aber, wenn du dort deinen job änfängst, und denen die warheit sagst und zeigst, wirst du mundtotSeit 2 Jahren wird die Solidarität ja so überaus hoch gehängt.

Vielleicht sollten sich Sec-ITler auch mal darin engagieren ... für Gott/Alaaf und Vaterland und so.

gemacht, und darfst im Keller allte 1,44 Zoll Disketten mit alten KBV Abrechnungen abstauben!

Frank

Zitat von @commodity:

Hier heißt es zu Anlage 1 Nr. 32:

//"Mindestens sollte dabei Folgendes eingestellt werden:

Nur erlaubte Kommunikationsziele (IP-Adressen und Ports) zulassen (eingehend und ausgehend).

Hier heißt es zu Anlage 1 Nr. 32:

//"Mindestens sollte dabei Folgendes eingestellt werden:

Nur erlaubte Kommunikationsziele (IP-Adressen und Ports) zulassen (eingehend und ausgehend).

Ja, darüber bin ich auch gestolpert. Ich halte das für völlig weltfremd. Dann kann niemand in der Praxis mal schnell etwas im Internet recherchieren - denn sie würden ja auf keine WebSites kommen, deren Server man nicht gezielt zugelassen hat.

Zitat von @StefanKittel:

Jemand in der Praxis darf nicht frei surfen, sondern nur auf bestimmte Seiten zugreifen.

Zahnlabor, KVZ, Abrechnungsgesellschaft, Dentallabor, etc.

Google schon gar nicht.

Jemand in der Praxis darf nicht frei surfen, sondern nur auf bestimmte Seiten zugreifen.

Zahnlabor, KVZ, Abrechnungsgesellschaft, Dentallabor, etc.

Google schon gar nicht.

Und wie viele Praxen lassen das mit sich machen?

Hallo,

zum Thema „nur erlaubte Kommunikationsziele“ - unser Praxisverwaltungssystem stellt dazu leider keine vollständige Adressliste der Ziele bereit. Gefühlt ändert sich da auch etwas alle 4 Monate.

Wenn man versucht, eine solche Liste aus den Protokolldaten der Firewall selbst zu erstellen, stößt man gelegentlich auf seltsame IPs, die man erst mal nicht zuordnen kann - einmal war da ein Mietserver bei Strato dabei. Die eigene Infrastruktur des Praxisverwaltungssystem-Herstellers reichte offenbar nicht.

Vielleicht ist die KBV ja auch nur besonders fortschrittlich und will verhindern, dass im Zeitalter von IPv6 die ganze Praxis ohne NAT direkt rein und raus routet.

Grüße

lcer

zum Thema „nur erlaubte Kommunikationsziele“ - unser Praxisverwaltungssystem stellt dazu leider keine vollständige Adressliste der Ziele bereit. Gefühlt ändert sich da auch etwas alle 4 Monate.

Wenn man versucht, eine solche Liste aus den Protokolldaten der Firewall selbst zu erstellen, stößt man gelegentlich auf seltsame IPs, die man erst mal nicht zuordnen kann - einmal war da ein Mietserver bei Strato dabei. Die eigene Infrastruktur des Praxisverwaltungssystem-Herstellers reichte offenbar nicht.

Vielleicht ist die KBV ja auch nur besonders fortschrittlich und will verhindern, dass im Zeitalter von IPv6 die ganze Praxis ohne NAT direkt rein und raus routet.

Grüße

lcer

Zitat von @lcer00:

Wenn man versucht, eine solche Liste aus den Protokolldaten der Firewall selbst zu erstellen, stößt man gelegentlich auf seltsame IPs, die man erst mal nicht zuordnen kann

Wenn man versucht, eine solche Liste aus den Protokolldaten der Firewall selbst zu erstellen, stößt man gelegentlich auf seltsame IPs, die man erst mal nicht zuordnen kann

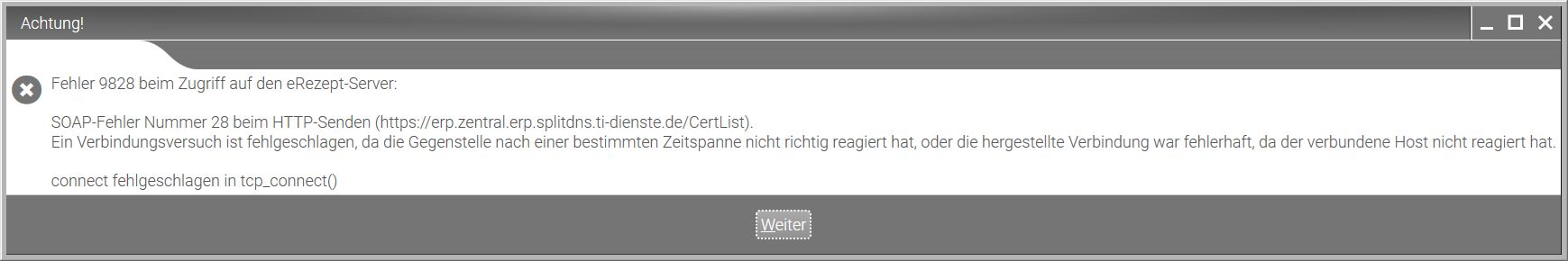

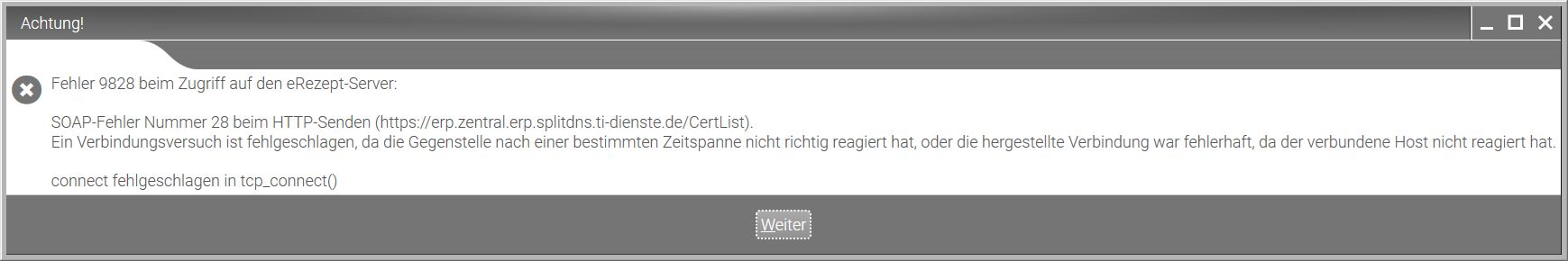

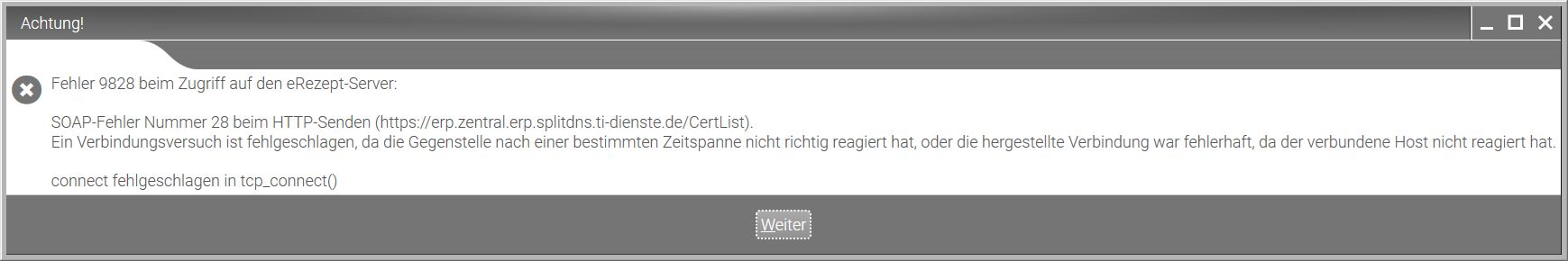

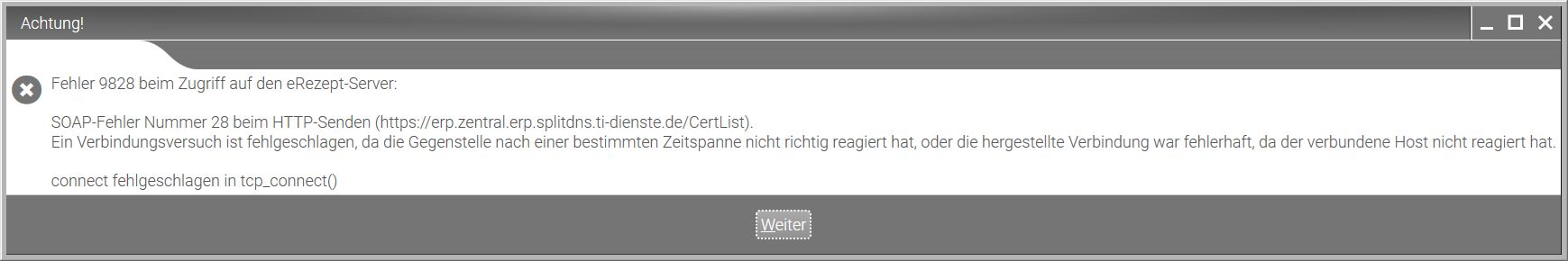

Mir wäre ja schon mal mit einer Portliste aller Telematik-Dienste geholfen. Dass z.B. für KIM der Port 8995 vom Client zum PVS-Server frei sein muss, habe ich durch eine Fehlermeldung erfahren. Immerhin, endlich mal eine Fehlermeldung mit Aussagekraft. An anderen beiße ich mir gerade die Zähne aus, z.B. diese hier:

Einserseits wollen die K(Z)Ven eine Firewall, andererseits sind die Dokumentationen der PVS-Anbieter sehr lückenhaft. Man könnte auf die böse Idee kommen, dass die ihren kostspieligen eigenen Einrichtungsservice an den Mann oder die Frau bringen wollen.

Jetzt wird's OffTopic...

@SarekHL

Hast du das

Falls dir das nicht hilft weiß ich leider auch keinen Rat. *hat mit sowas nix zu tun*

TCPView kann dir Verbindungen anzeigen.

@SarekHL

Hast du das

erp.zentral.erp.splitdns.ti-dienste.de

mal gegooglet?Zitat

4.2 Namensauflösung

Der E-Rezept-Fachdienst ist für Primärsysteme gemäß den Festlegungen in [gemSpec_FD_eRp] über die Adresse erp.zentral.erp.splitdns.ti-dienste.de lokalisierbar.

Das Redundanzkonzept sieht mehrere Instanzen vor, die über verschiedene IP-Adressen angesprochen werden. > Folglich liefert die DNS-Namensauflösung verschiedene IP-Adressen zum FQDN zurück. Diese Adressen werden vom DNS-Server in zufälliger Reihenfolge geschickt, sodass es legitim ist, immer den ersten Eintrag für den folgenden Operationsaufruf zu verwenden. Üblicherweise wird die DNS-Auflösung vom Betriebssystem gekapselt, eine Lastverteilung am E-Rezept-Fachdienst ergibt sich aus der zufälligen Reihenfolge der IP-Adressen der DNS-Abfrage.

Unspezifiziert ist das Verhalten, wenn die erste Zieladresse nicht erreichbar ist.

Empfehlenswert ist die Nutzung der anderen/weiteren IP-Adressen der DNS-Abfrage. Es muss aber angenommen werden, dass bestimmte Betriebssysteme bzw. Laufzeitumgebungen des Primärsystems diese mit der Nutzung der ersten Adresse bereits verworfen haben. Bei Nicht-Erreichbarkeit des Zielhosts der ersten IP-Adresse wird daher empfohlen, weitere Verbindungsversuche auf Basis einer neuen DNS-Abfrage zu tätigen, mit dem Ziel, eine andere IP-Adresse an erster Stelle der DNS-Antwort zu erhalten, als die des nicht erreichbaren Zielhosts.

Das Primärsystem erreicht den E-Rezept-Fachdienst und IDP über den Konnektor geroutet. Je nach Installationsumgebung des Primärsystems ist der Konnektor evtl. nicht das Default-Gateway. Um diese offenen Fachdienste zu erreichen, müssen ggfs. feste Routen und eine DNS-Konfiguration für das [Split-DNS] pro Arbeitsplatz-Computer im Rahmen der Installation festgelegt werden.

A_21468 - PS: Handbuch-Hinweis Konnektor Default-Gateway für offene Fachdienste

4.2 Namensauflösung

Der E-Rezept-Fachdienst ist für Primärsysteme gemäß den Festlegungen in [gemSpec_FD_eRp] über die Adresse erp.zentral.erp.splitdns.ti-dienste.de lokalisierbar.

Das Redundanzkonzept sieht mehrere Instanzen vor, die über verschiedene IP-Adressen angesprochen werden. > Folglich liefert die DNS-Namensauflösung verschiedene IP-Adressen zum FQDN zurück. Diese Adressen werden vom DNS-Server in zufälliger Reihenfolge geschickt, sodass es legitim ist, immer den ersten Eintrag für den folgenden Operationsaufruf zu verwenden. Üblicherweise wird die DNS-Auflösung vom Betriebssystem gekapselt, eine Lastverteilung am E-Rezept-Fachdienst ergibt sich aus der zufälligen Reihenfolge der IP-Adressen der DNS-Abfrage.

Unspezifiziert ist das Verhalten, wenn die erste Zieladresse nicht erreichbar ist.

Empfehlenswert ist die Nutzung der anderen/weiteren IP-Adressen der DNS-Abfrage. Es muss aber angenommen werden, dass bestimmte Betriebssysteme bzw. Laufzeitumgebungen des Primärsystems diese mit der Nutzung der ersten Adresse bereits verworfen haben. Bei Nicht-Erreichbarkeit des Zielhosts der ersten IP-Adresse wird daher empfohlen, weitere Verbindungsversuche auf Basis einer neuen DNS-Abfrage zu tätigen, mit dem Ziel, eine andere IP-Adresse an erster Stelle der DNS-Antwort zu erhalten, als die des nicht erreichbaren Zielhosts.

Das Primärsystem erreicht den E-Rezept-Fachdienst und IDP über den Konnektor geroutet. Je nach Installationsumgebung des Primärsystems ist der Konnektor evtl. nicht das Default-Gateway. Um diese offenen Fachdienste zu erreichen, müssen ggfs. feste Routen und eine DNS-Konfiguration für das [Split-DNS] pro Arbeitsplatz-Computer im Rahmen der Installation festgelegt werden.

A_21468 - PS: Handbuch-Hinweis Konnektor Default-Gateway für offene Fachdienste

Falls dir das nicht hilft weiß ich leider auch keinen Rat. *hat mit sowas nix zu tun*

TCPView kann dir Verbindungen anzeigen.

Zitat von @Oli-nux:

Wir sind uns alle einig, dass die KBV das Thema Firewall umgehend überarbeiten und für mehr Klarheit - ohne Zweifel und Auslegungssache ! - sorgen muss!

Wir sind uns alle einig, dass die KBV das Thema Firewall umgehend überarbeiten und für mehr Klarheit - ohne Zweifel und Auslegungssache ! - sorgen muss!

Sehe ich nicht so. Die KBV möchte das auch gar nicht. Sie ist für das Thema überhaupt nicht zuständig, sie wurde rein politisch als Instrument zur Schaffung einer Vorschrift zur IT-Sicherheit missbraucht. Vom Ansatz her verfehlt und verfassungsrechtlich zweifelhaft, denn der Schutzbedarf der Patientendaten einer Privatpraxis ist ja nicht geringer. Das Ergebnis fiel dann erwartungsgemäß aus.