CA Server Migration - Sperrprüfung Zertifikat Fehler seit Umzug auf neuen CA

Hallo zusammen,

wir haben vor Kurzem einen Windows-CA-Server gemäß Anleitung migriert. Die Migration war erfolgreich, aber seit dem Umzug tritt bei der RDP-Verbindungsherstellung eine Fehlermeldung auf.

Wir nutzen 4 RDS-Server mit einem Broker. Die Zertifikate haben auf der alten CA einwandfrei funktioniert, ohne Fehler. (Also erst seit Umzug auf den neuen CA!)

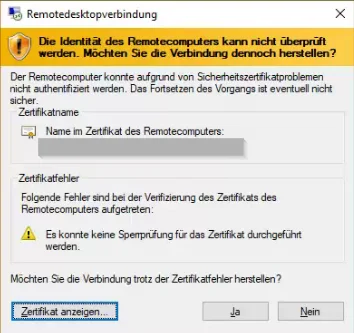

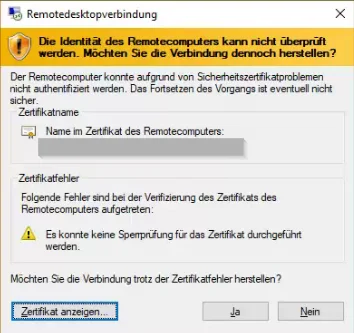

Seit der Umstellung funktionieren die Zertifikate zwar, aber bei der RDP-Verbindung kommt eine Meldung (siehe Abbildung) "Es konnte keine Sperrprüfung für das Zertifikat durchgeführt werden".

Wir haben schon einiges probiert, leider ohne Erfolg. Ich denke, es muss noch irgendwo etwas angepasst werden. Die Rollen habe ich wie in der Anleitung auf dem neuen CA-Server installiert.

Zertifikate habe ich auch versucht neu auszustellen, das brachte aber keinen Erfolg.

Über Unterstützung würde ich mich sehr freuen, vielen Dank!

wir haben vor Kurzem einen Windows-CA-Server gemäß Anleitung migriert. Die Migration war erfolgreich, aber seit dem Umzug tritt bei der RDP-Verbindungsherstellung eine Fehlermeldung auf.

Wir nutzen 4 RDS-Server mit einem Broker. Die Zertifikate haben auf der alten CA einwandfrei funktioniert, ohne Fehler. (Also erst seit Umzug auf den neuen CA!)

Seit der Umstellung funktionieren die Zertifikate zwar, aber bei der RDP-Verbindung kommt eine Meldung (siehe Abbildung) "Es konnte keine Sperrprüfung für das Zertifikat durchgeführt werden".

Wir haben schon einiges probiert, leider ohne Erfolg. Ich denke, es muss noch irgendwo etwas angepasst werden. Die Rollen habe ich wie in der Anleitung auf dem neuen CA-Server installiert.

Zertifikate habe ich auch versucht neu auszustellen, das brachte aber keinen Erfolg.

Über Unterstützung würde ich mich sehr freuen, vielen Dank!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 673149

Url: https://administrator.de/forum/windows-ca-server-rdp-zertifikat-673149.html

Ausgedruckt am: 04.06.2025 um 05:06 Uhr

12 Kommentare

Neuester Kommentar

Hey,

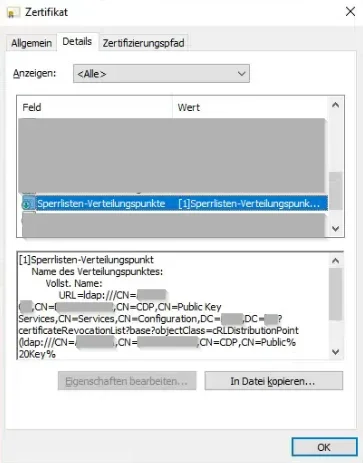

klick doch mal auf Zertifikat anzeigen und schaue dort rein was als "CRL-Verteilungspunkt" hinterlegt ist?

Sofern der CA Admin das im Vorfeld nicht geplant hat ist meist nur ein SMB-Pfad zusätzlich zum LDAP-Pfad drin. Ich halte das immer für suboptimal, weil es aufwändiger zu migrieren ist... Neutraler / Leichter zu migrieren ist eine Sperrliste auf einem HTTP-Pfad.

Gruß

klick doch mal auf Zertifikat anzeigen und schaue dort rein was als "CRL-Verteilungspunkt" hinterlegt ist?

Sofern der CA Admin das im Vorfeld nicht geplant hat ist meist nur ein SMB-Pfad zusätzlich zum LDAP-Pfad drin. Ich halte das immer für suboptimal, weil es aufwändiger zu migrieren ist... Neutraler / Leichter zu migrieren ist eine Sperrliste auf einem HTTP-Pfad.

Gruß

Moin

Zitat:

Standardmäßig ist Active Directory Certificate Services (AD CS) mit Zertifikatsperrlistenerweiterungen (CRL) konfiguriert, die den Hostnamen des Zertifizierungsstellencomputers im Pfad enthalten. Dies bedeutet, dass alle zertifikate, die vor der Migration von der Zertifizierungsstelle ausgestellt wurden, Zertifikatüberprüfungspfade mit dem alten Hostnamen enthalten können. Diese Pfade sind nach der Migration möglicherweise nicht mehr gültig. Um Sperrüberprüfungsfehler zu vermeiden, muss die neue Zertifizierungsstelle so konfiguriert werden, dass CRLs in den alten Pfaden (vor der Migration) und den neuen Pfaden veröffentlicht werden. Wenn Sie die alte Zertifizierungsstelle dauerhaft löschen müssen, können Sie der neuen Zertifizierungsstelle einen zweiten Computernamen hinzufügen. Bevor Sie dies tun können, muss der alte Computername in Active Directory verfügbar sein. An diesem Punkt können Sie der neuen Zertifizierungsstelle die CRL-Verteilungspunkte hinzufügen.

vgl. https://learn.microsoft.com/de-de/troubleshoot/windows-server/certificat ...

Wernn es nur die RDP-Zertifikate sind, kann es ggf. einfacher sein, die eben neu zu erzeugen. Das ist ja in wenigen Minuten erledigt...

Gruß

Zitat:

Standardmäßig ist Active Directory Certificate Services (AD CS) mit Zertifikatsperrlistenerweiterungen (CRL) konfiguriert, die den Hostnamen des Zertifizierungsstellencomputers im Pfad enthalten. Dies bedeutet, dass alle zertifikate, die vor der Migration von der Zertifizierungsstelle ausgestellt wurden, Zertifikatüberprüfungspfade mit dem alten Hostnamen enthalten können. Diese Pfade sind nach der Migration möglicherweise nicht mehr gültig. Um Sperrüberprüfungsfehler zu vermeiden, muss die neue Zertifizierungsstelle so konfiguriert werden, dass CRLs in den alten Pfaden (vor der Migration) und den neuen Pfaden veröffentlicht werden. Wenn Sie die alte Zertifizierungsstelle dauerhaft löschen müssen, können Sie der neuen Zertifizierungsstelle einen zweiten Computernamen hinzufügen. Bevor Sie dies tun können, muss der alte Computername in Active Directory verfügbar sein. An diesem Punkt können Sie der neuen Zertifizierungsstelle die CRL-Verteilungspunkte hinzufügen.

vgl. https://learn.microsoft.com/de-de/troubleshoot/windows-server/certificat ...

Wernn es nur die RDP-Zertifikate sind, kann es ggf. einfacher sein, die eben neu zu erzeugen. Das ist ja in wenigen Minuten erledigt...

Gruß

Hey

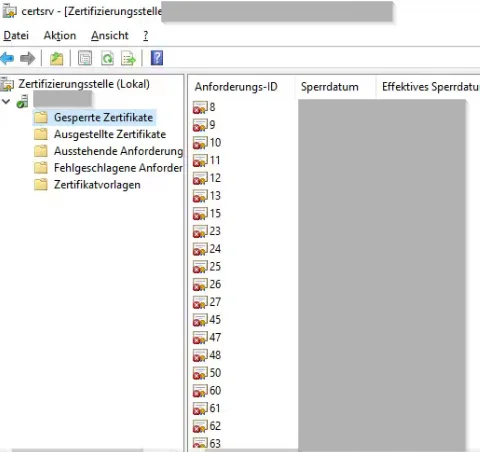

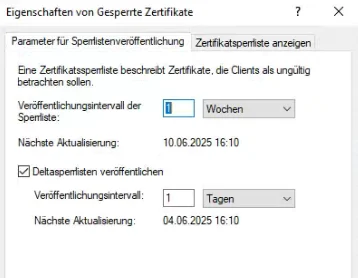

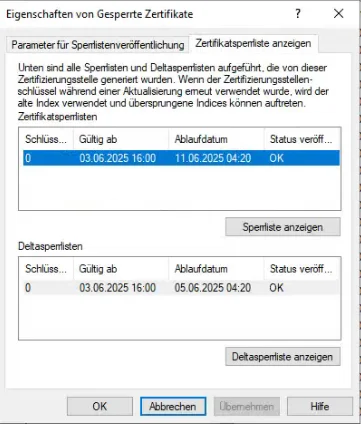

Es scheint so als würde die Sperrliste wohl gar nicht im LDAP aktualisiert werden.

Was steht in den Eigenschaften der "Gesperrten Zertifikate" in der Zertifizierungsstellenverwaltung? Was passiert, wenn du dort sagst Zertifikatssperrliste anzeigen ?

Gruß

Zitat von @semihtest:

Trotzdem treten weiterhin Probleme bei der Sperrprüfung auf. Obwohl der neue CA-Server im Zertifikat eingetragen ist, scheint es hier noch zu Schwierigkeiten zu kommen. Warum das so ist, ist für mich aktuell nicht nachvollziehbar.

Trotzdem treten weiterhin Probleme bei der Sperrprüfung auf. Obwohl der neue CA-Server im Zertifikat eingetragen ist, scheint es hier noch zu Schwierigkeiten zu kommen. Warum das so ist, ist für mich aktuell nicht nachvollziehbar.

Es scheint so als würde die Sperrliste wohl gar nicht im LDAP aktualisiert werden.

Zitat von @ThePinky777:

neuen CA Server das CA Zertifikat auf die Rechner verteilt? Also das die Clients/Server der neuen CA Vertrauen?

Es gibt keine "neue CA", die Zertifizierungsstelle wurde per Backup exportiert und danach zurückgespielt.neuen CA Server das CA Zertifikat auf die Rechner verteilt? Also das die Clients/Server der neuen CA Vertrauen?

Was steht in den Eigenschaften der "Gesperrten Zertifikate" in der Zertifizierungsstellenverwaltung? Was passiert, wenn du dort sagst Zertifikatssperrliste anzeigen ?

Gruß

Das sind nicht die Eigenschaften. Wenn du einen Rechtsklick auf "Gesperrte Zertifikate" machst kommst du in die Eigenschaften.

Wenn du einen neuen Ort für die CRL definierst musst du auch ein neues Zertifikat generieren! Die CRL wird in jedem Zertifikat fest hinterlegt.

Gruß

Zitat von @semihtest:

Hab auch versucht, die Veröffentlichung der CRL- und AIA-Location gemäß https://www.youtube.com/watch?v=p1wUZqL_mao umzusetzen – selbst damit funktioniert es nicht, obwohl die URL problemlos erreichbar ist. Keine Zertifikat Fehler bis auf die Sperrprüfung...

Hab auch versucht, die Veröffentlichung der CRL- und AIA-Location gemäß https://www.youtube.com/watch?v=p1wUZqL_mao umzusetzen – selbst damit funktioniert es nicht, obwohl die URL problemlos erreichbar ist. Keine Zertifikat Fehler bis auf die Sperrprüfung...

Wenn du einen neuen Ort für die CRL definierst musst du auch ein neues Zertifikat generieren! Die CRL wird in jedem Zertifikat fest hinterlegt.

Gruß

Moin,

Anschließend die Sperrlisten neu erzeugen und auf dem neuen Webserver ablegen. Der ultimative Test ist diese URL/s von verschiedenen Endgeräten (CA Server, Webserver für den du das TLS Zertifikat ausgestellt hast und auf dem Client) aufrufen. Funktioniert das überall problemlos und vor allem wird die Datei auch erfolgreich heruntergeladen?

Gruß,

Dani

Hab auch versucht, die Veröffentlichung der CRL- und AIA-Location gemäß https://www.youtube.com/watch?v=p1wUZqL_mao umzusetzen – selbst damit funktioniert es nicht, obwohl die URL problemlos erreichbar ist. Keine Zertifikat Fehler bis auf die Sperrprüfung...

und was sagt das nun über die Konfiguration in einer PKI aus? Für uns aus der Ferne nichts, weil wir die Konfiguration nicht prüfen können. Für Anfänger empfehle ich für AIA/CRL Location auf http zu setzen. Alle anderen Protokolle wie LDAP entfernen. DAs macht in den wenigsten Fällen Sinn. Zumal oftmals für LDAP keine Löcher in die Firewall gebohrt wird. Abgesehen davon niemals den FQDN des Webservers, auf dem die Sperrlisten liegen sollen verwenden, sondern ein Alias. (Stichwort: DNS CNAME). Somit können die Dateien jederzeit auf einen anderen Server, an einem anderen Ort umgezogen werden.Anschließend die Sperrlisten neu erzeugen und auf dem neuen Webserver ablegen. Der ultimative Test ist diese URL/s von verschiedenen Endgeräten (CA Server, Webserver für den du das TLS Zertifikat ausgestellt hast und auf dem Client) aufrufen. Funktioniert das überall problemlos und vor allem wird die Datei auch erfolgreich heruntergeladen?

Gruß,

Dani