Cisco 3750 Ip Http funktioniert nicht

Hallo lieber Leser.

Ich habe ein wenig Probleme mit meinem Cisco 3750

und zwar kann ich mich nicht an dem Gerät Anmelden.

Folgendes habe ich Probiert :

Ich habe mich als Root an dem Router Angemeldet und nach dem Conf t habe ich

den Befehl Ip Http Server eingegen.

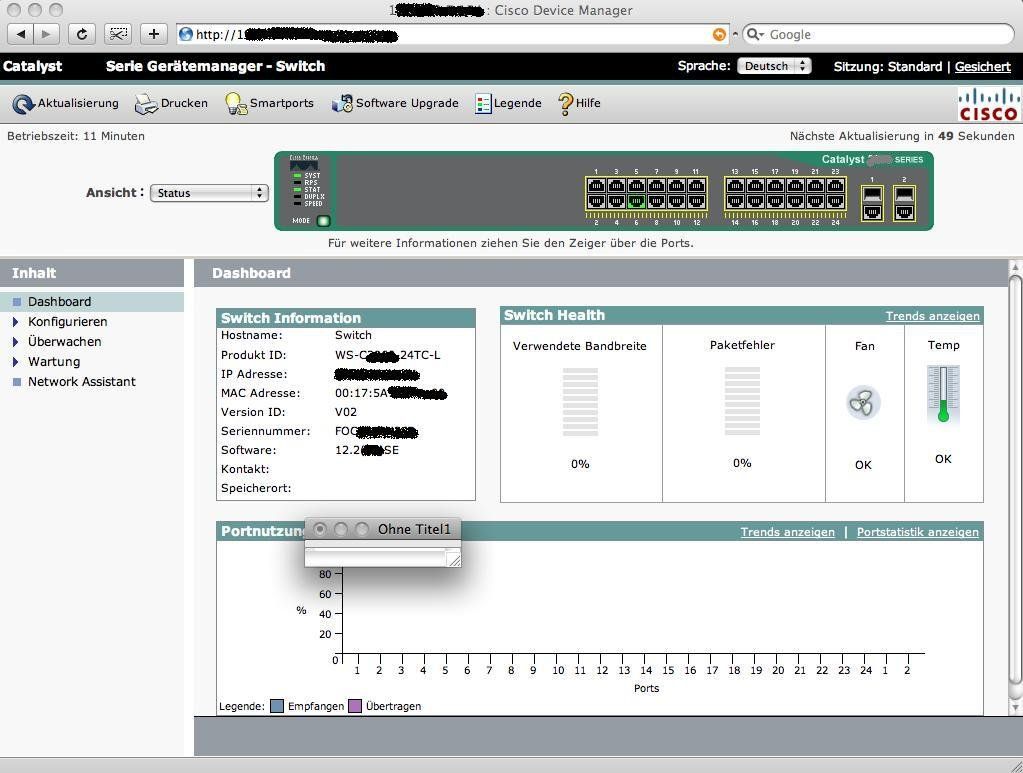

Wenn ich jetzt mit dem Internet Explorer über : Http://IpAdresse auf den Router connecte erhalte ich

diesen Bildschirm :

Dort gebe ich dann als Benutzer : root mit dem passenden Passwort ein, leider geht es dann aber nicht weiter.

Vieleicht habt Ihr einen Rat ....

Danke

Mario

Ich habe ein wenig Probleme mit meinem Cisco 3750

und zwar kann ich mich nicht an dem Gerät Anmelden.

Folgendes habe ich Probiert :

Ich habe mich als Root an dem Router Angemeldet und nach dem Conf t habe ich

den Befehl Ip Http Server eingegen.

Wenn ich jetzt mit dem Internet Explorer über : Http://IpAdresse auf den Router connecte erhalte ich

diesen Bildschirm :

Dort gebe ich dann als Benutzer : root mit dem passenden Passwort ein, leider geht es dann aber nicht weiter.

Vieleicht habt Ihr einen Rat ....

Danke

Mario

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 112715

Url: https://administrator.de/forum/cisco-3750-ip-http-funktioniert-nicht-112715.html

Ausgedruckt am: 21.06.2025 um 14:06 Uhr

6 Kommentare

Neuester Kommentar

Du verwechselst da wohl was...oder ??

Ein Cisco Switch hat mit einem Unix root User nicht das geringste zu tun da dort natürlich logischerweise gar kein Unix drauf rennt.

So löst du dein Problem:

Du telnettest den Switch oder nimmst die Konsole.

Dann ena und conf t

Nun gibst du ein username admin password admin

Mit ctrz-z verlässt du den Konfig Modus und sicherst die Konfig mit wr.

Ein Telnet und enable Passwort solltest du auch besser setzen wenn du es noch nicht gemacht hast !!!

Wenn du nun User: admin und bei Passwort: admin in deine Maske eingibst solltest du auf dem Switch landen !!

Ein Cisco Switch hat mit einem Unix root User nicht das geringste zu tun da dort natürlich logischerweise gar kein Unix drauf rennt.

So löst du dein Problem:

Du telnettest den Switch oder nimmst die Konsole.

Dann ena und conf t

Nun gibst du ein username admin password admin

Mit ctrz-z verlässt du den Konfig Modus und sicherst die Konfig mit wr.

Ein Telnet und enable Passwort solltest du auch besser setzen wenn du es noch nicht gemacht hast !!!

Wenn du nun User: admin und bei Passwort: admin in deine Maske eingibst solltest du auf dem Switch landen !!

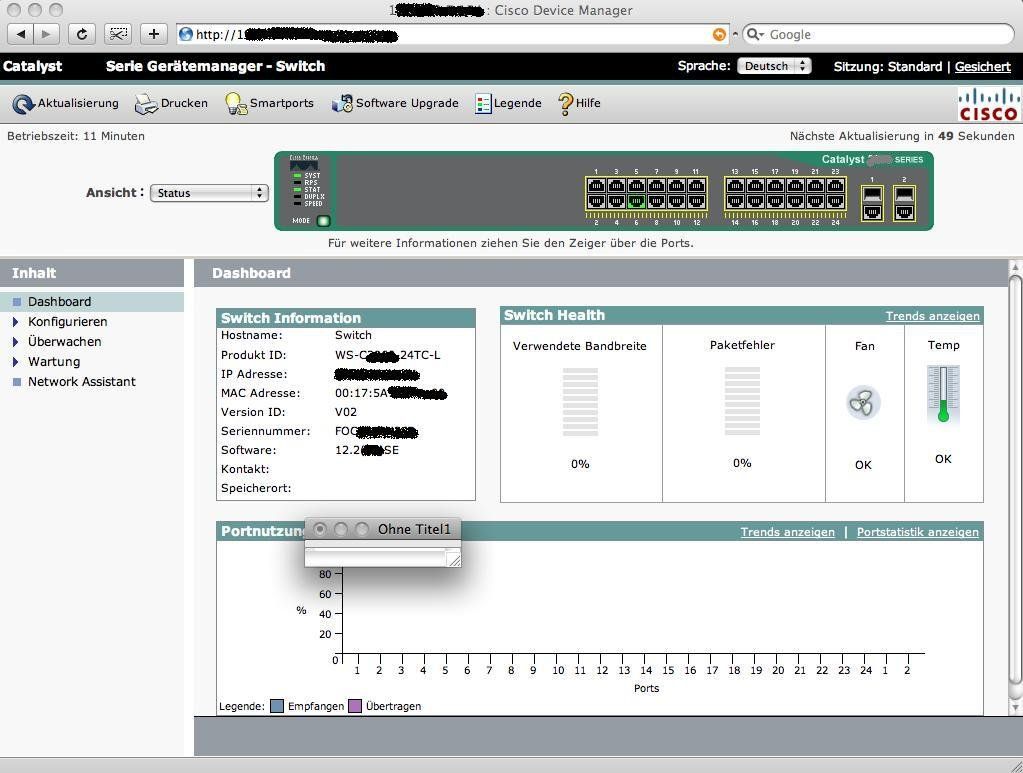

OK, hier ist eine getestete lauffähige und funktionierende Konfig:

Web Zugangspassword ist "admin" und "admin".

Der Test zeigt das ein Username nicht einmal erforderlich ist !!

Es reicht ein Telnet Passwort und ein Enable Passwort !

Eins davon hast du vermutlich schlicht und einfach vergessen !

Wie du am nachfolgenden Screenshot sehen kannst funktioniert das einwandfrei !!

Web Zugangspassword ist "admin" und "admin".

Der Test zeigt das ein Username nicht einmal erforderlich ist !!

Es reicht ein Telnet Passwort und ein Enable Passwort !

Eins davon hast du vermutlich schlicht und einfach vergessen !

Current configuration

!

version 12.2

no service pad

service timestamps debug datetime msec

service timestamps log datetime localtime

no service password-encryption

!

hostname Switch

!

enable password admin

!

no aaa new-model

clock timezone CET 1

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

spanning-tree mode rapid-pvst

spanning-tree extend system-id

!

vlan internal allocation policy ascending

!

interface FastEthernet0/1

spanning-tree portfast

!

usw. usw. Interfaces

!

interface Vlan1

ip address 172.16.1.254 255.255.255.0

no ip route-cache

!

ip http server

ip http secure-server

!

line con 0

line vty 0 4

password admin

login

line vty 5 15

login

!

end

Switch#Wie du am nachfolgenden Screenshot sehen kannst funktioniert das einwandfrei !!

Dein Problem ist ein ganz anderes !!

Nochmals, da du es scheinbar nicht verstanden hast oder verstehen willst:

Einen User root gibt es NICHT bei Cisco und auf allen Cisco Geräten. Usernamen legt man selber lokal fest oder über externe Authentifizierungsserver (TACACS+ oder Radius) !!

Vermutlich hat derjenige, der den Router/Switch anfangs eingerichtet hat, eine externe User Überprüfung mit TACACS+ oder Radius konfiguriert.

Daher vermutlich auch dieser ominöse Name root der vermutlich einem Root User auf einer externen Unix Maschine entspricht.

Keinesfalls erlangst du damit immer Konfigurationsrechte oder volle Rechte auf dem Cisco Device, das ist ein Trugschluss !

Es ist das relevant, was auf diesem Radius oder TACACS+ Server als Rechte eingerichtet sind für einen User mit Namen root !! Das hat rein gar nix mit Unix Root Rechten zu tun !!

Lokal ist dafür einzig das enable password relevant sofern denn die Authentifizierung lokal ist, wenn in der Cisco Konfig z.B. username root passwort admin steht !!!

In der Beziehung bist du also voll auf dem Holzweg !!

Das bist du so oder so wenn du die Konfig des Systems nicht kennst !!

Du hast eine kleine Chance sofern der Router dieses Konfg Kommando für dich zulässt ?!

Dann kannst du lokal nur für den Web Zugang (HTTP) diese AAA oder lokale Benutzerprüfung lokal setzen oder gleich ganz abschalten.

Das geht mit dem Kommando:

ip http authentication local (Das erfordert aber eine username x password y Konfig !)

oder...

Du kannst aber auch die gesamte Authentifizierung am HTTP Server abschalten sofern deine Sicherheitsprinzipien dies zulassen !!

Das geht dann mit dem Kommando:

no ip http authentication enable

Mit einem der beiden Tricks sollte der Web Zugriff dann auf alle Fälle klappen !!!

Nochmals, da du es scheinbar nicht verstanden hast oder verstehen willst:

Einen User root gibt es NICHT bei Cisco und auf allen Cisco Geräten. Usernamen legt man selber lokal fest oder über externe Authentifizierungsserver (TACACS+ oder Radius) !!

Vermutlich hat derjenige, der den Router/Switch anfangs eingerichtet hat, eine externe User Überprüfung mit TACACS+ oder Radius konfiguriert.

Daher vermutlich auch dieser ominöse Name root der vermutlich einem Root User auf einer externen Unix Maschine entspricht.

Keinesfalls erlangst du damit immer Konfigurationsrechte oder volle Rechte auf dem Cisco Device, das ist ein Trugschluss !

Es ist das relevant, was auf diesem Radius oder TACACS+ Server als Rechte eingerichtet sind für einen User mit Namen root !! Das hat rein gar nix mit Unix Root Rechten zu tun !!

Lokal ist dafür einzig das enable password relevant sofern denn die Authentifizierung lokal ist, wenn in der Cisco Konfig z.B. username root passwort admin steht !!!

In der Beziehung bist du also voll auf dem Holzweg !!

Das bist du so oder so wenn du die Konfig des Systems nicht kennst !!

Du hast eine kleine Chance sofern der Router dieses Konfg Kommando für dich zulässt ?!

Dann kannst du lokal nur für den Web Zugang (HTTP) diese AAA oder lokale Benutzerprüfung lokal setzen oder gleich ganz abschalten.

Das geht mit dem Kommando:

ip http authentication local (Das erfordert aber eine username x password y Konfig !)

oder...

Du kannst aber auch die gesamte Authentifizierung am HTTP Server abschalten sofern deine Sicherheitsprinzipien dies zulassen !!

Das geht dann mit dem Kommando:

no ip http authentication enable

Mit einem der beiden Tricks sollte der Web Zugriff dann auf alle Fälle klappen !!!