Exchange 2019: Mehrere Domains

Servus Kollegen,

ich habe ein Problem mit einem 2019er Exchange - besser gesagt habe ich kein Problem - und das ist das Problem

Gegeben ist eine Windows-Domäne mit Windows AD und DNS Server (Split DNS) sowie Windows Exchange 2019 mit einer Domain kundendomain01.de. Autodiscover, interne und externe DNS-Einträge und ein Wildcard-Zertifikat der Domain kundendomain01.de alles sauber eingerichtet und funktionstüchtig (intern/extern).

Nun kamen allerdings mehrere Domains hinzu. Da das Zertifikat sowieso gerade abläuft, haben wir ein SSL-Zertifikat MultiSAN für alle Domains gekauft und eingebunden. Rest wie üblich konfiguriert und alles funktioniert einwandfrei.

Nun aber hat sich herausgestellt, dass ein einzelner Nutzer eine andere Domain nutzt (sagen wir hier mal kundendomainalt.de). Diese war schon vorher vorhanden (Netzwerk wurde erst kürzlich "übernommen"). Das habe ich im Zertifikat natürlich nicht berücksichtigt.

Was mich nun wundert: Es funktioniert alles und der Nutzer bekommt keinen Zertifikatsfehler im Outlook (2016). Sollte hier nicht einer ausgelöst werden, da die E-Mail-Adresse, also resprektive die Autodiscover-Domain, nicht im Zertifikat steht?

Über den Outlook Verbindungsstatus sehe ich den Servername, den ich im Admincenter festgelegt habe (exchange.kundendomain01.de). Dies ist die Hauptdomain kundendomain01.de. Diese löst ja auch sauber auf. Löst also das Outlook nicht die E-Mail sondern den Verbindungsserver auf? Das kenne ich aber ganz anders ? Oder was könnten die vorherigen hier gebastelt haben, dass es klappt? Ein SRV-Record existiert weder intern noch extern, die kundendomainalt.de existiert im internen DNS auch gar nicht.

Hätte ich mir das SAN Zertifikat sparen können? Hatte Exchange bisher immer nur mit einer Domain betrieben.

Vielleicht hat jemand eine Idee.

Besten Dank .

Trommel

ich habe ein Problem mit einem 2019er Exchange - besser gesagt habe ich kein Problem - und das ist das Problem

Gegeben ist eine Windows-Domäne mit Windows AD und DNS Server (Split DNS) sowie Windows Exchange 2019 mit einer Domain kundendomain01.de. Autodiscover, interne und externe DNS-Einträge und ein Wildcard-Zertifikat der Domain kundendomain01.de alles sauber eingerichtet und funktionstüchtig (intern/extern).

Nun kamen allerdings mehrere Domains hinzu. Da das Zertifikat sowieso gerade abläuft, haben wir ein SSL-Zertifikat MultiSAN für alle Domains gekauft und eingebunden. Rest wie üblich konfiguriert und alles funktioniert einwandfrei.

Nun aber hat sich herausgestellt, dass ein einzelner Nutzer eine andere Domain nutzt (sagen wir hier mal kundendomainalt.de). Diese war schon vorher vorhanden (Netzwerk wurde erst kürzlich "übernommen"). Das habe ich im Zertifikat natürlich nicht berücksichtigt.

Was mich nun wundert: Es funktioniert alles und der Nutzer bekommt keinen Zertifikatsfehler im Outlook (2016). Sollte hier nicht einer ausgelöst werden, da die E-Mail-Adresse, also resprektive die Autodiscover-Domain, nicht im Zertifikat steht?

Über den Outlook Verbindungsstatus sehe ich den Servername, den ich im Admincenter festgelegt habe (exchange.kundendomain01.de). Dies ist die Hauptdomain kundendomain01.de. Diese löst ja auch sauber auf. Löst also das Outlook nicht die E-Mail sondern den Verbindungsserver auf? Das kenne ich aber ganz anders ? Oder was könnten die vorherigen hier gebastelt haben, dass es klappt? Ein SRV-Record existiert weder intern noch extern, die kundendomainalt.de existiert im internen DNS auch gar nicht.

Hätte ich mir das SAN Zertifikat sparen können? Hatte Exchange bisher immer nur mit einer Domain betrieben.

Vielleicht hat jemand eine Idee.

Besten Dank .

Trommel

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3463765576

Url: https://administrator.de/forum/exchange-2019-mehrere-domains-3463765576.html

Ausgedruckt am: 30.07.2025 um 13:07 Uhr

8 Kommentare

Neuester Kommentar

Outlook und jeder andere Mail Client auch kommunizieren über eine Adresse mit dem Mailserver, also servername.domain.de , zusätzlich gibt es noch autodiscover.domain.de . Die beiden müssen im selben Zertifikat stehen. Welche Maildomain der User hat ist für die Client / Server-Kommunikation nicht relevant.

Eventuell kannst du das Multi-SAN Zertifikat auch noch für andere Dinge nutzen.

Eventuell kannst du das Multi-SAN Zertifikat auch noch für andere Dinge nutzen.

Zitat von @Trommel:

Frank, hast Du Dir den Fred überhaupt durchgelesen?? Oder nur Bildchen geschaut??

nur Bildchen geschaut Zitat von @Vision2015:

Moin...

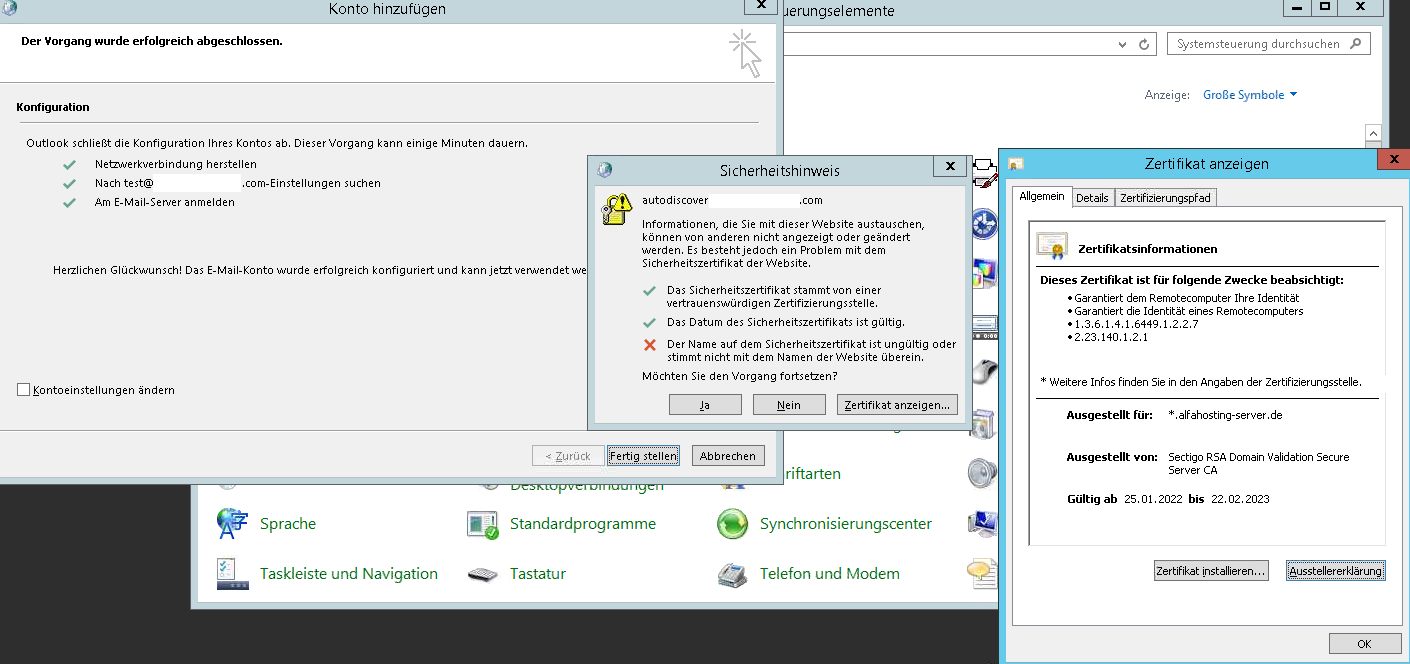

du hast ein Alfahosting-server.de zertifikat?!?!

für einen Exchange?

Frank

Moin...

du hast ein Alfahosting-server.de zertifikat?!?!

für einen Exchange?

Frank

Frank, hast Du Dir den Fred überhaupt durchgelesen?? Oder nur Bildchen geschaut??

Das war, wie beschrieben, extra so gemacht, um den Fehler zu provozieren, als Antwort zu Kollege @ukulele-7, analog zur anderen Domain (die kein Zertifikatsfehler wirft) aber auch kein Autodiscover oder ähnliches eingerichtet hat.

Selbst mit einer Domain, die Autodiscover auf den Exchange zeigt (aber nicht im Zertifikat steht) kommt der Zertifikatsfehler. Es wird also schon die E-Mail geprüft und nicht nur der Verbindungsserver.

Naja, ich vermute mal, dass da irgendein Registrygebastel von den Vorgängern dahinter steckt. DNS SRV Einträge sinds ja wie gesagt auch nicht.

ich lese gleich noch mal alles ordentlich, und dann gebe ich meine bescheidene meinung dazu ab!Selbst mit einer Domain, die Autodiscover auf den Exchange zeigt (aber nicht im Zertifikat steht) kommt der Zertifikatsfehler. Es wird also schon die E-Mail geprüft und nicht nur der Verbindungsserver.

Naja, ich vermute mal, dass da irgendein Registrygebastel von den Vorgängern dahinter steckt. DNS SRV Einträge sinds ja wie gesagt auch nicht.

PS. hast du mal alle alten Zertifikate gelöscht, und die Bindung im IIS überprüft?

Trommel

Frank

Ich bin nicht sicher ob ich das richtig verstehe aber ich glaube es liegt ein allgemeines Missverständnis vor.

Der PC auf dem Outlook läuft ist Mitglied einer Domäne. Startest du Outlook ohne irgendeine Konfiguration sucht es sich den Autodiscover Eintrag für autodiscover.pcdomain.tld und trifft dann idealerweise auf den Mailserver Eintrag servername.serverdomain.tld wobei die Domain meist die selbe ist. Er bekommt dann die Serverkonfiguration per Autodiscover. Er prüft dann das Zertifikat vom IIS das natürlich servername.serverdomain.tld und autodiscover.pcdomain.tld enthalten sollte.

Der angemeldete Windows-Benutzer ist der Domäne und dem Exchange bekannt. Hat er im Exchange ein Konto wird das sofort konfiguriert. Die E-Mail Domain spielt aber nach meinem Verständnis bis hier hin keine Rolle. Oder ich hab das Problem nie gehabt weil ich per Default auch die Adresse username@pcdomain.tld vergebe allerdings ist das auch nicht die primäre Adresse des Windows-Benutzers. Der E-Mail Server weißt sich also mit seinem Zertifikat gegenüber dem Client als der Server mit dem Namen servername.serverdomain.tld aus, nicht als der E-Mail Server der Domain domainalt.tld oder domainneu.tld.

Ich hatte vor nicht allzu langer Zeit große Probleme bei denen MS dann hier eingegriffen hat. Weder das Problem noch die "Lösung" war leicht nach zu vollziehen (bis heute kann ich das nicht genau sagen). Ich hatte mit meinem Outlook danach selbst mehr Probleme als der Rest hier: Trotz Split DNS wurde bei jedem Klick auf den Kalender der Webserver unseres Hompagehosters kontaktiert und da kam dann auch ne Zertifikatswarnung in Outlook, obwohl der Kalender ging und der Exchange nicht im Internet steht. Also Outlook tut schon komische Dinge, ich musste das ganze Windows Profil neu machen. Ich würde aus dieser Sache ableiten das du zum testen vielleicht einen sauberen Testbenutzer mit eigenem frischen Windows Profil nehmen solltest und keine bestehende Konfiguration ändern.

PS: Frank möge mich bitte korrigieren wenn ich mir irgendwo Blödsinn zusammen reibe, ich habe auch nur einen Exchange.

Der PC auf dem Outlook läuft ist Mitglied einer Domäne. Startest du Outlook ohne irgendeine Konfiguration sucht es sich den Autodiscover Eintrag für autodiscover.pcdomain.tld und trifft dann idealerweise auf den Mailserver Eintrag servername.serverdomain.tld wobei die Domain meist die selbe ist. Er bekommt dann die Serverkonfiguration per Autodiscover. Er prüft dann das Zertifikat vom IIS das natürlich servername.serverdomain.tld und autodiscover.pcdomain.tld enthalten sollte.

Der angemeldete Windows-Benutzer ist der Domäne und dem Exchange bekannt. Hat er im Exchange ein Konto wird das sofort konfiguriert. Die E-Mail Domain spielt aber nach meinem Verständnis bis hier hin keine Rolle. Oder ich hab das Problem nie gehabt weil ich per Default auch die Adresse username@pcdomain.tld vergebe allerdings ist das auch nicht die primäre Adresse des Windows-Benutzers. Der E-Mail Server weißt sich also mit seinem Zertifikat gegenüber dem Client als der Server mit dem Namen servername.serverdomain.tld aus, nicht als der E-Mail Server der Domain domainalt.tld oder domainneu.tld.

Ich hatte vor nicht allzu langer Zeit große Probleme bei denen MS dann hier eingegriffen hat. Weder das Problem noch die "Lösung" war leicht nach zu vollziehen (bis heute kann ich das nicht genau sagen). Ich hatte mit meinem Outlook danach selbst mehr Probleme als der Rest hier: Trotz Split DNS wurde bei jedem Klick auf den Kalender der Webserver unseres Hompagehosters kontaktiert und da kam dann auch ne Zertifikatswarnung in Outlook, obwohl der Kalender ging und der Exchange nicht im Internet steht. Also Outlook tut schon komische Dinge, ich musste das ganze Windows Profil neu machen. Ich würde aus dieser Sache ableiten das du zum testen vielleicht einen sauberen Testbenutzer mit eigenem frischen Windows Profil nehmen solltest und keine bestehende Konfiguration ändern.

PS: Frank möge mich bitte korrigieren wenn ich mir irgendwo Blödsinn zusammen reibe, ich habe auch nur einen Exchange.

Stimmt ganz richtig war das nicht, ich habe einen autodiscover DNS Eintrag für pcdomain.tld aber natürlich auch für emaildomain.tld sowie externdomain.tld. Der E-Mail Server läuft extern (bzw. lief, jetzt nur noch VPN) wie intern über mail.externdomain.tld und das Zertifikat hat zusätzlich noch autodiscover.externdomain.tld . Dann wird Outlook vermutlich nicht nach autodiscover.pcdomain.tld beim Start suchen, möglich das das vom AD kommt.