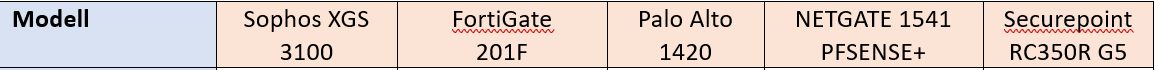

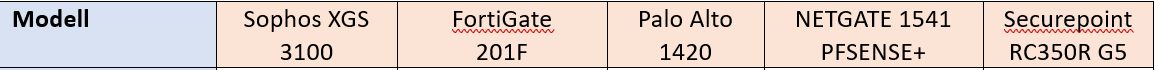

Firewall Kaufberatung - Sophos, FortiGate, Palo Alto, Netgate, Securepoint

Hallo liebe Mitglieder,

ich habe eine Auflistung der mir bekannten Firewallhersteller. Ich würde gerne Eure Meinung zu den Modellen/Herstellern hören. Irgendeiner der überhaupt nicht empfehlenswert ist? Einer der das "non-plus-ultra" ist?

Generell brauche ich eine Firewall für 150-250 Benutzer, Benutzerfreundlich, gerne mit SPAM-Filter und guten VPN Durchsatz. Die in der Liste haben ungefähr alle +/- die selbe Leistung in der Hardware und daher geht es eher um Updatepolitik, Kundenservice, Softwarebedienbarkeit etc.

Ich bin auf Eure Meinungen gespannt, gerne auch Vorschläge von Alternativen. Es geht mir weniger um die Leistung, sondern um das Gesamtpaket und die Erfahrungen mit den Herstellern.

Vielen Dank

*falls es ein "Kaufberatungs"-Bereich gibt, gerne dahin verschieben.

ich habe eine Auflistung der mir bekannten Firewallhersteller. Ich würde gerne Eure Meinung zu den Modellen/Herstellern hören. Irgendeiner der überhaupt nicht empfehlenswert ist? Einer der das "non-plus-ultra" ist?

Generell brauche ich eine Firewall für 150-250 Benutzer, Benutzerfreundlich, gerne mit SPAM-Filter und guten VPN Durchsatz. Die in der Liste haben ungefähr alle +/- die selbe Leistung in der Hardware und daher geht es eher um Updatepolitik, Kundenservice, Softwarebedienbarkeit etc.

Ich bin auf Eure Meinungen gespannt, gerne auch Vorschläge von Alternativen. Es geht mir weniger um die Leistung, sondern um das Gesamtpaket und die Erfahrungen mit den Herstellern.

Vielen Dank

*falls es ein "Kaufberatungs"-Bereich gibt, gerne dahin verschieben.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 41680721869

Url: https://administrator.de/forum/firewall-kaufberatung-sophos-fortigate-palo-alto-netgate-securepoint-41680721869.html

Ausgedruckt am: 28.07.2025 um 20:07 Uhr

49 Kommentare

Neuester Kommentar

OPNsense fehlt (u.a.) noch:

shop.opnsense.com

securepoint.de

Watchguard

Cisco

Sonic

Juniper

usw.

Bzgl. der Sicherheit kannste ja hier mal nachsehen:

cvedetails.com/vulnerability-search.php

(EDIT der CVE-Suchmaske)

shop.opnsense.com

securepoint.de

Watchguard

Cisco

Sonic

Juniper

usw.

Bzgl. der Sicherheit kannste ja hier mal nachsehen:

cvedetails.com/vulnerability-search.php

(EDIT der CVE-Suchmaske)

Moin,

Kann nur von der XGS (19.5MR3) sprechen:

Spamfilter selbst ist techn. OK, von der Bedienung definitiv ausbaufähig…

Ich würde aber den Antispamfilter auskoppeln. Das können andere besser: Scoring, Sortierung, Zeitraum der Betrachtung…

Von der Leistung er ist die XGS Top.

Zum Support mit Sophos selbst kann ich nicht viel sagen. Die Kisten liefen bei uns bisher solide. Hatten vor 6 oder 8 Jahren mal ein Problem, war eher schleppend. Da war unser Systemhaus besser…

Kann nur von der XGS (19.5MR3) sprechen:

Spamfilter selbst ist techn. OK, von der Bedienung definitiv ausbaufähig…

Ich würde aber den Antispamfilter auskoppeln. Das können andere besser: Scoring, Sortierung, Zeitraum der Betrachtung…

Von der Leistung er ist die XGS Top.

Zum Support mit Sophos selbst kann ich nicht viel sagen. Die Kisten liefen bei uns bisher solide. Hatten vor 6 oder 8 Jahren mal ein Problem, war eher schleppend. Da war unser Systemhaus besser…

WIr haben das gleiche Problem..ich suche nach einer Nachfolger-Lösung für die Sophos SG bei verschiedenen Kunden.

Wir waren mit dieser bisher großteils sehr zufrieden aber die neueren XGS gefallen mir nicht.

Ich bin auf die Firma XNET gestoßen, hat da einer von euch Erfahrung damit?

xnetsolutions.de/product/sx-gate-utm-firewall/

Wir waren mit dieser bisher großteils sehr zufrieden aber die neueren XGS gefallen mir nicht.

Ich bin auf die Firma XNET gestoßen, hat da einer von euch Erfahrung damit?

xnetsolutions.de/product/sx-gate-utm-firewall/

Moin,

Stormshield fehlt auch noch in der Liste.

Sophos? Nie wieder, wenn ich es irgendwie verhindern kann. Seit der XGS ist vieles in der Cloud und teilweise so unübersichtlich und unlogisch, dass man sich immer wieder einen Wolf sucht. Das sagen selbst unsere Dienstleister, die den Mist vertreiben und raten von einigen Funktionen explizit ab. Unter anderem das Mail-Gateway.

my 2 cents

Stormshield fehlt auch noch in der Liste.

Sophos? Nie wieder, wenn ich es irgendwie verhindern kann. Seit der XGS ist vieles in der Cloud und teilweise so unübersichtlich und unlogisch, dass man sich immer wieder einen Wolf sucht. Das sagen selbst unsere Dienstleister, die den Mist vertreiben und raten von einigen Funktionen explizit ab. Unter anderem das Mail-Gateway.

my 2 cents

Wir sind nach jahrelanger Watchguard jetzt mit der ersten Sophos XGS auch zufrieden. In meinen Augen in der Bedienung deutlich übersichtlicher, wobei das Konfigurieren der Regeln teilweise echt (für mich) unlogisch ist, aber gut. Wenn man mal eine hat, kann man die ja klonen. xD

Deren Spamfilter wird nicht genutzt.

Deren Spamfilter wird nicht genutzt.

Moin,

Ich kann nur von OpnSense und Securepoint sprechen.

Bei Securepoint ist der Support (m.M.n.) hervorragend, mit der neuesten Firmware ist die Bedienbarkeit wegen eines kompletten UI Reworks nochmal deutlich gestiegen.

Unsere Kunden im RZ werden alle von einer Securepoint Appliance geschützt und wir sind sehr zufrieden damit.

OpnSense hat natürlich den enormen Kostenvorteil, dafür aber auch in der kostenlosen Version keinen Herstellersupport.

Gruß,

Avoton

Ich kann nur von OpnSense und Securepoint sprechen.

Bei Securepoint ist der Support (m.M.n.) hervorragend, mit der neuesten Firmware ist die Bedienbarkeit wegen eines kompletten UI Reworks nochmal deutlich gestiegen.

Unsere Kunden im RZ werden alle von einer Securepoint Appliance geschützt und wir sind sehr zufrieden damit.

OpnSense hat natürlich den enormen Kostenvorteil, dafür aber auch in der kostenlosen Version keinen Herstellersupport.

Gruß,

Avoton

Moin,

Gruß,

Dani

Generell brauche ich eine Firewall für 150-250 Benutzer, Benutzerfreundlich, gerne mit SPAM-Filter und guten VPN Durchsatz.

ein guter, verlässlicher Spam-Filter hat auf einer Firewall nichts zu suchen. Dieser UTM Hype verstehe ich immer weniger. Die SPAM Filter sind in der Regel kaum vergleich mit einem Produkt eines Herstellers, welcher sich ausschließlich damit beschäftigt.Ich bin auf Eure Meinungen gespannt, gerne auch Vorschläge von Alternativen.

Barracuda CloudGenFirewall und Palo Alto. Was anderes kommt mir nicht mehr ins Haus.Gruß,

Dani

Hi,

ich kann dir die Palo Alto empfehlen, wenn du das notwendige Budget hast (ist glaub im vgl. einer der teuersten Hersteller) und du dich auch regelmäßig mit der Firewall beschäftigst (Gilt aber eigentlich für jeden Hersteller). Ich finde das Regelwerk und die notwendigen Profile sehr logisch aufgebaut. Die App-ID im Regelwerk und dem Service Application-Default benötigst du kaum noch die manuelle Pflege von Ports, da diese Ports als Standard Ports in der Application hinterlegt ist (z. B. gmail-base Port 443, alles andere über Port 443 ist damit nicht erlaubt).

Ansonsten funktioniert bei uns der VPN Client Global Protect von Palo Alto sehr gut. Dieser macht klassisch IPSec und als Fallback SSL-VPN, falls der Port für IPSec im Hotel beispielsweise nicht erlaubt ist. Logs fürs Monitoring ist hervorragend und ist auch logisch aufteilt. Wenn du das Prinzip verstanden hast, bekommst du alles gefiltert und siehst das was du sehen möchtest. Ich betreibe selbst ein Cluster aufgeteilt in zwei verschiedene Standorte und auch das funktioniert super. Auch die CLI ist logisch aufgebaut und hat mir einiges an Arbeit erspart.

Fortigate finde ich auch sehr logisch aufgebaut. Manchmal finde ich aber die Web-GUI etwas klein (so eine Box fürs Application Control). Was mir hier besonders gut gefällt: Wenn du ein Zonenkonzept hast, dann gruppiert die Firewall dein Regelwerk automatisch ein z. B. Zone-SAP to Zone-IAM. Monitoring-Logs finde ich relativ ähnlich zur Palo Alto und damit sehr gut. Hier betreibe ich auch das Cluster in zwei verschiedene Standorte und auch hier klappt es super. Was mir aber hier auffällt, dass die Fortigate des Öfteren aufgrund von Sicherheitslücken in der Presse steht. Die Fix kommen dafür idr. aber recht schnell. Auch hier meine Empfehlung, da ich ansonsten sehr zufrieden bin.

Sophos XG kenne ich nur in der Home Variante. Im Vergleich zu den beiden vorherigen Lösungen, ist es ok. Die Firewall GUI ist extrem klein, ka ob Sie es mittlerweile anders gelöst haben. Das Log fand ich furchtbar, fand dieses Live Log bei der SG aber noch furchtbarer :D. Da haben Sie sich mittlerweile aber verbessert. Konfigurationen ließen sich nicht in der CLI abbilden, dass fand ich sehr schade.

Barracuda NG funktioniert, jedoch finde ich den FAT-Client nicht gut. Evtl. liegt es nur an mir, jedoch stürzte diese öfters mal ab oder geriet in ein Timeout und machte ein Rollback (hier musste ich den Timeout erhöhen). Auch hier betreibe ich das Cluster in zwei verschiedene Standorte, der jedoch durch die Fortigate abgelöst wird -> sprich wir migrieren.

Unsere Tochter betreibt außerdem die Juniper SRX. Mir gefällt die CLI sehr gut, jedoch hast du hier eine hohe Lernkurve. Wenn man die Firewall verstanden hat, ist Sie eigentlich auch nicht so schlimm wie gedacht. Killer-Feature ist wohl commit check | compare | rollback | whatever :D. Diese Funktion vermisse ich leider auf der Palo Alto und der Fortigate.

Ansonsten schmeiß ich mal Checkpoint in den Raum. Ich habe hier keine Erfahrungen, die musst du dann bei dir selbst Evaluieren bzw. dass solltest du mit allen Produkten machen, die für dich Potentiell in Frage kommen.

Schlussendlich muss du deine Anforderungen selber aufstellen, ein Konzept erarbeiten und das ganze zu evaluieren.

ich kann dir die Palo Alto empfehlen, wenn du das notwendige Budget hast (ist glaub im vgl. einer der teuersten Hersteller) und du dich auch regelmäßig mit der Firewall beschäftigst (Gilt aber eigentlich für jeden Hersteller). Ich finde das Regelwerk und die notwendigen Profile sehr logisch aufgebaut. Die App-ID im Regelwerk und dem Service Application-Default benötigst du kaum noch die manuelle Pflege von Ports, da diese Ports als Standard Ports in der Application hinterlegt ist (z. B. gmail-base Port 443, alles andere über Port 443 ist damit nicht erlaubt).

Ansonsten funktioniert bei uns der VPN Client Global Protect von Palo Alto sehr gut. Dieser macht klassisch IPSec und als Fallback SSL-VPN, falls der Port für IPSec im Hotel beispielsweise nicht erlaubt ist. Logs fürs Monitoring ist hervorragend und ist auch logisch aufteilt. Wenn du das Prinzip verstanden hast, bekommst du alles gefiltert und siehst das was du sehen möchtest. Ich betreibe selbst ein Cluster aufgeteilt in zwei verschiedene Standorte und auch das funktioniert super. Auch die CLI ist logisch aufgebaut und hat mir einiges an Arbeit erspart.

Fortigate finde ich auch sehr logisch aufgebaut. Manchmal finde ich aber die Web-GUI etwas klein (so eine Box fürs Application Control). Was mir hier besonders gut gefällt: Wenn du ein Zonenkonzept hast, dann gruppiert die Firewall dein Regelwerk automatisch ein z. B. Zone-SAP to Zone-IAM. Monitoring-Logs finde ich relativ ähnlich zur Palo Alto und damit sehr gut. Hier betreibe ich auch das Cluster in zwei verschiedene Standorte und auch hier klappt es super. Was mir aber hier auffällt, dass die Fortigate des Öfteren aufgrund von Sicherheitslücken in der Presse steht. Die Fix kommen dafür idr. aber recht schnell. Auch hier meine Empfehlung, da ich ansonsten sehr zufrieden bin.

Sophos XG kenne ich nur in der Home Variante. Im Vergleich zu den beiden vorherigen Lösungen, ist es ok. Die Firewall GUI ist extrem klein, ka ob Sie es mittlerweile anders gelöst haben. Das Log fand ich furchtbar, fand dieses Live Log bei der SG aber noch furchtbarer :D. Da haben Sie sich mittlerweile aber verbessert. Konfigurationen ließen sich nicht in der CLI abbilden, dass fand ich sehr schade.

Barracuda NG funktioniert, jedoch finde ich den FAT-Client nicht gut. Evtl. liegt es nur an mir, jedoch stürzte diese öfters mal ab oder geriet in ein Timeout und machte ein Rollback (hier musste ich den Timeout erhöhen). Auch hier betreibe ich das Cluster in zwei verschiedene Standorte, der jedoch durch die Fortigate abgelöst wird -> sprich wir migrieren.

Unsere Tochter betreibt außerdem die Juniper SRX. Mir gefällt die CLI sehr gut, jedoch hast du hier eine hohe Lernkurve. Wenn man die Firewall verstanden hat, ist Sie eigentlich auch nicht so schlimm wie gedacht. Killer-Feature ist wohl commit check | compare | rollback | whatever :D. Diese Funktion vermisse ich leider auf der Palo Alto und der Fortigate.

Ansonsten schmeiß ich mal Checkpoint in den Raum. Ich habe hier keine Erfahrungen, die musst du dann bei dir selbst Evaluieren bzw. dass solltest du mit allen Produkten machen, die für dich Potentiell in Frage kommen.

Schlussendlich muss du deine Anforderungen selber aufstellen, ein Konzept erarbeiten und das ganze zu evaluieren.

Nabend.

Wir sind aktuell in Umstieg von Sophos auf SonicWall NSa4700 für 150 Benutzer (ca. 20 - 30 ständig per VPN eingewählt).

SonicWall hatte ich beim vorherigen Arbeitgeber und war sehr zufrieden.

Sophos ist bei mir unten durch. Kämpfe gerade noch mit einer XGS116 und der aktuellsten Firmware

Als Mailgateway nutzen wir momentan noch Exchange Online Protection. Hier liebäugle ich aber auf eine Cloud Barracuda beim Dienstleister zu wechseln. EOP ist etwas träge und das ständige Verschieben seitens der Microsh*t Admin Center geht mir mächtig auf die Fackel.

Gruß

Marc

Wir sind aktuell in Umstieg von Sophos auf SonicWall NSa4700 für 150 Benutzer (ca. 20 - 30 ständig per VPN eingewählt).

SonicWall hatte ich beim vorherigen Arbeitgeber und war sehr zufrieden.

Sophos ist bei mir unten durch. Kämpfe gerade noch mit einer XGS116 und der aktuellsten Firmware

Als Mailgateway nutzen wir momentan noch Exchange Online Protection. Hier liebäugle ich aber auf eine Cloud Barracuda beim Dienstleister zu wechseln. EOP ist etwas träge und das ständige Verschieben seitens der Microsh*t Admin Center geht mir mächtig auf die Fackel.

Gruß

Marc

Bang for Buck: Fortigate, hat aber keinen Spamfilter. Das würde ich aber eh über einen dedizierten Dienst machen der sich da spezialisiert hat. Kann ansonsten so ziemlich alles für einen sehr fairen Preis. Muss man aber oft patchen und der SSL-VPN Client ist grauenhaft (Wird aber im moment grad erwachsen)

Ansonsten Palo Alto oder Checkpoint. Teuer, aber sehr ausgereift

Von Sophos und Cisco kann ich nur dringend abraten. ### Software, ### Service, ### Bedienkonzept.

Sophos werde ich nie wieder auch nur ansehen.Seit XGS totaler Müll

Cisco Firewalls sind teuer und unsicher. Muss man glaube ich nicht drüber reden.

Ansonsten Palo Alto oder Checkpoint. Teuer, aber sehr ausgereift

Von Sophos und Cisco kann ich nur dringend abraten. ### Software, ### Service, ### Bedienkonzept.

Sophos werde ich nie wieder auch nur ansehen.Seit XGS totaler Müll

Cisco Firewalls sind teuer und unsicher. Muss man glaube ich nicht drüber reden.

Moin,

+1 für Barracuda CG. Das Konzept ist durchdacht, der Support ist klasse, sehe für uns keinen Grund, den Hersteller zu wechseln.

Dass der Spamfilter separat neben der FW laufen sollte, geschenkt. Ist halt wie ein Multifunktionsgerät bei Druckern, kann alles ein bisschen, aber nichts so richtig gut

Achtung bei Spamfilter, den bietet Barracuda auch an (Email Security Gateway)! Die Funktionalität an sich ist OK, aber längst nicht mehr auf dem technisch aktuellsten Stand. Barracuda propagiert hier sehr stark seine Cloudservices, die Appliance ist zum lästigen Stiefkind geworden: Keine hilfreichen neuen Funktionen, Sicherheitsupdates fragwürdig. Letzteres scheint sich zuletzt gebessert zu haben, wir hatten allerdings 1,5 Jahre ohne jegliche Updates! Soll mir keine erzählen, dass da sicherheitstechnisch nichts nötig gewesen wäre... Barracuda kündigt zwar seit Jahren ein großes Appliance-Update an, es passiert aber nix. Wann das denn mal passieren soll, darauf bekommst Du bei Barracuda keine Antwort. Mein Tipp: Nie.

Securepoint hatten wir vor Jahren im Einsatz, davon kann ich nur abraten. Support nur über Fachhändler, nicht beim Anbieter direkt. Funktionalität so mittel, erfüllt seinen Zweck. Einer der größten Lacher: Vor etwa 1,5 Jahren (?) haben die superstolz ihre GeoIP-Funktionalität präsentiert...

Gruß

EDIT: Probleme mit dem Barracuda Firewall Admin kann ich nicht bestätigen. Läuft bei uns stabil, ist mir so gut wie noch nie abgestürzt.

+1 für Barracuda CG. Das Konzept ist durchdacht, der Support ist klasse, sehe für uns keinen Grund, den Hersteller zu wechseln.

Dass der Spamfilter separat neben der FW laufen sollte, geschenkt. Ist halt wie ein Multifunktionsgerät bei Druckern, kann alles ein bisschen, aber nichts so richtig gut

Achtung bei Spamfilter, den bietet Barracuda auch an (Email Security Gateway)! Die Funktionalität an sich ist OK, aber längst nicht mehr auf dem technisch aktuellsten Stand. Barracuda propagiert hier sehr stark seine Cloudservices, die Appliance ist zum lästigen Stiefkind geworden: Keine hilfreichen neuen Funktionen, Sicherheitsupdates fragwürdig. Letzteres scheint sich zuletzt gebessert zu haben, wir hatten allerdings 1,5 Jahre ohne jegliche Updates! Soll mir keine erzählen, dass da sicherheitstechnisch nichts nötig gewesen wäre... Barracuda kündigt zwar seit Jahren ein großes Appliance-Update an, es passiert aber nix. Wann das denn mal passieren soll, darauf bekommst Du bei Barracuda keine Antwort. Mein Tipp: Nie.

Securepoint hatten wir vor Jahren im Einsatz, davon kann ich nur abraten. Support nur über Fachhändler, nicht beim Anbieter direkt. Funktionalität so mittel, erfüllt seinen Zweck. Einer der größten Lacher: Vor etwa 1,5 Jahren (?) haben die superstolz ihre GeoIP-Funktionalität präsentiert...

Gruß

EDIT: Probleme mit dem Barracuda Firewall Admin kann ich nicht bestätigen. Läuft bei uns stabil, ist mir so gut wie noch nie abgestürzt.

Hi, ich weiß leider auch nicht wirklich woran es liegt. Habe alle NG-Admin Versionen ausprobiert, die zurzeit Supportet wird und ein frisches Windows ohne Domänenmitgliedschaft getestet, leider ohne Erfolg. Laut dem Barracuda Support der eigentlich sehr gut ist, liegt es dass wir eine extrem große Routing Table haben und entsprechend auch viele Regeln. Bei jeder Konfigurierensänderung wird die gesamte Konfig nochmals gecheckt und das kostet Zeit. Die Hardware ist aber zur keiner Zeit ausgelastet.

Will die Barracuda nicht schlecht reden, dass entspricht nur meinen Erfahrungen mit der Firewall in Zusammenhang mit unserer Umgebung.

Will die Barracuda nicht schlecht reden, dass entspricht nur meinen Erfahrungen mit der Firewall in Zusammenhang mit unserer Umgebung.

Pro Sophos

Oft unterschätzt und einer der Punkte bei denen pfSense und OPNSense afaik derzeit noch passen, ist das Sophos Sicherheitskonzept für die Clients/Endgeräte. Diese werden bei erkanntem Bedarf sofort vom LAN isoliert. Dazu bietet es umfangreiche Analysemöglichkeit bei Auffälligkeiten.

Wir haben mit Central Sophos für unsere XGS und der dazu passenden Software gute Erfahrungen gemacht. Spamfilter haben wir nicht über die Firewall abgebildet. Zerotrust ist auch (noch) nicht aktiv.

Oft unterschätzt und einer der Punkte bei denen pfSense und OPNSense afaik derzeit noch passen, ist das Sophos Sicherheitskonzept für die Clients/Endgeräte. Diese werden bei erkanntem Bedarf sofort vom LAN isoliert. Dazu bietet es umfangreiche Analysemöglichkeit bei Auffälligkeiten.

Wir haben mit Central Sophos für unsere XGS und der dazu passenden Software gute Erfahrungen gemacht. Spamfilter haben wir nicht über die Firewall abgebildet. Zerotrust ist auch (noch) nicht aktiv.

Zitat von @aqui:

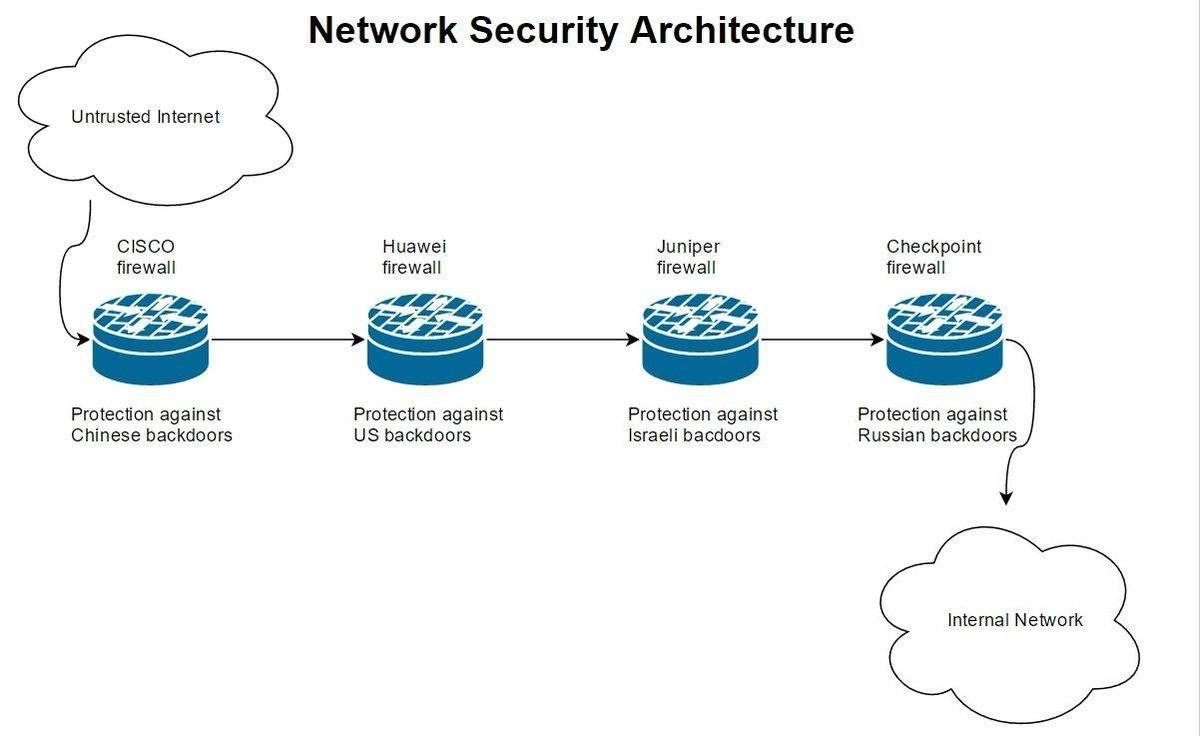

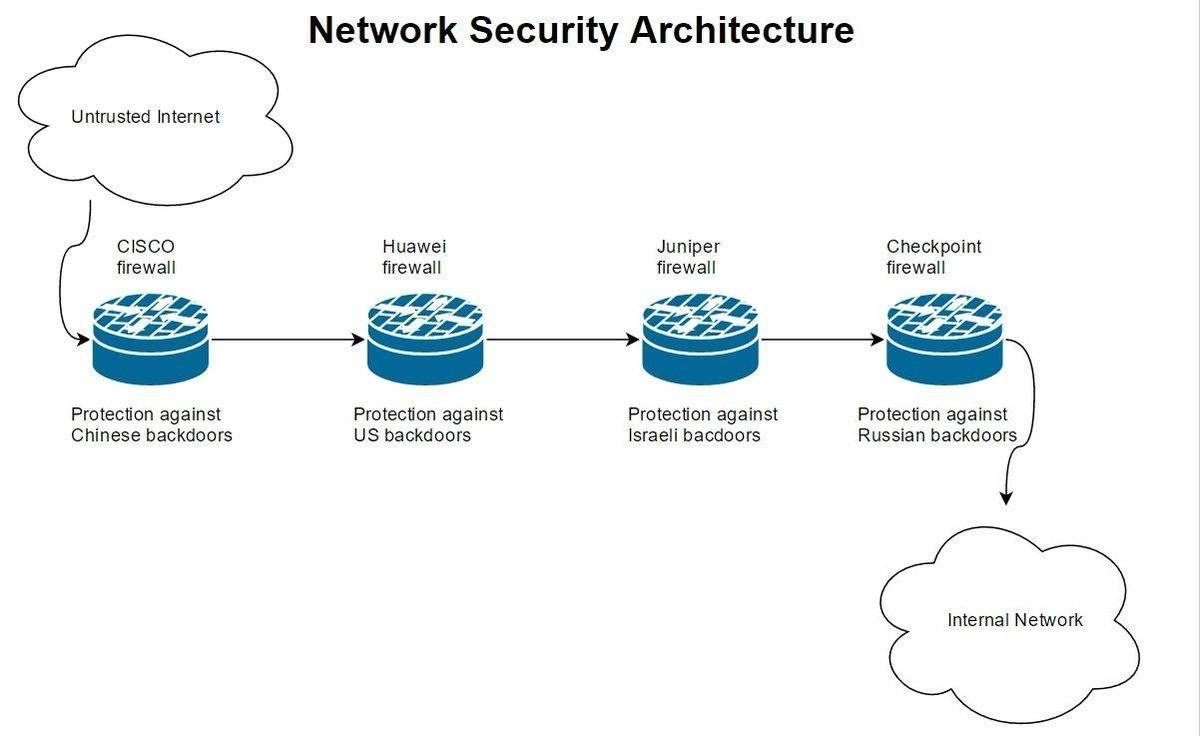

Pro Cisco Firepower

Mit der richtigen Firmware ist die auch sicher!

Eine wirklich sichere Lösung sieht aber immer so aus:

Pro Cisco Firepower

Mit der richtigen Firmware ist die auch sicher!

Eine wirklich sichere Lösung sieht aber immer so aus:

Du hast die FRITZ!Box für die VPN Einwahl vergessen🤪

Moin,

Bei mir auch. Ein kleiner Erfahrungsbericht mit einem Update im HA-Cluster.

Normalerweise läuft das so, dass der Primary erst das Update macht, dann auf den Secondary schwenkt und neu startet. Dann holt er sich den Primary wieder zurück und fordert den Secondary auf, auch das Update einzuspielen. Was tatsächlich passierte:

Schwenk auf den Secondary klappte theoretisch. Was wir noch nicht bemerkt hatten: Unsere Außenstandorte, die mit REDs angebunden sind, waren teilweise nicht erreichbar. Warum? Dazu gleich. Der Primary startet durch und ... fährt nicht mehr richtig hoch. Allerdings hat er sich schon wieder die Masterfunktion geholt. Nichts geht mehr. Also runter in den Serverraum und den Primary wieder abgeschaltet, damit der Secondary wieder übernimmt. Das dauerte eine halbe Stunde, bis er endlich gemerkt hat, dass der Primary weg ist.

Dann Fehleranalyse. Erste Auffälligkeit: Die beiden FWs waren nicht synchron. Die REDs, die wir neu eingerichtet hatten - Umstellung von 15 auf 20 - waren auf dem Secondary nicht vorhanden. Also Backup eingespielt. Danach haben wir den Cluster aufgelöst und den Primary zu Fuß geflasht und auch wieder das Backup eingespielt. Dann das Spiel noch einmal mit dem Secondary und den HA wieder aufgebaut.

Der ganze Spaß hat mit Hilfe unseres Dienstleisters einen halben Tag gedauert, an dem die Firma still stand. Toll. Am Ende des Tages teilte uns unser Dienstleister mit, dass Sophos mitgeteilt habe, dass sei ein bekanntes Problem, dass es dazu kommen kann, dass die FWs im HA sich nicht ordnungsgemäß synchen und es dann auch zu Problemen mit dem Update kommen kann. Das werde mit dem nächsten Update behoben. ARGH! Nicht einmal unser DL wusste das vorher.

Liebe Grüße

Erik

Zitat von @radiogugu:

Sophos ist bei mir unten durch. Kämpfe gerade noch mit einer XGS116 und der aktuellsten Firmware

Sophos ist bei mir unten durch. Kämpfe gerade noch mit einer XGS116 und der aktuellsten Firmware

Bei mir auch. Ein kleiner Erfahrungsbericht mit einem Update im HA-Cluster.

Normalerweise läuft das so, dass der Primary erst das Update macht, dann auf den Secondary schwenkt und neu startet. Dann holt er sich den Primary wieder zurück und fordert den Secondary auf, auch das Update einzuspielen. Was tatsächlich passierte:

Schwenk auf den Secondary klappte theoretisch. Was wir noch nicht bemerkt hatten: Unsere Außenstandorte, die mit REDs angebunden sind, waren teilweise nicht erreichbar. Warum? Dazu gleich. Der Primary startet durch und ... fährt nicht mehr richtig hoch. Allerdings hat er sich schon wieder die Masterfunktion geholt. Nichts geht mehr. Also runter in den Serverraum und den Primary wieder abgeschaltet, damit der Secondary wieder übernimmt. Das dauerte eine halbe Stunde, bis er endlich gemerkt hat, dass der Primary weg ist.

Dann Fehleranalyse. Erste Auffälligkeit: Die beiden FWs waren nicht synchron. Die REDs, die wir neu eingerichtet hatten - Umstellung von 15 auf 20 - waren auf dem Secondary nicht vorhanden. Also Backup eingespielt. Danach haben wir den Cluster aufgelöst und den Primary zu Fuß geflasht und auch wieder das Backup eingespielt. Dann das Spiel noch einmal mit dem Secondary und den HA wieder aufgebaut.

Der ganze Spaß hat mit Hilfe unseres Dienstleisters einen halben Tag gedauert, an dem die Firma still stand. Toll. Am Ende des Tages teilte uns unser Dienstleister mit, dass Sophos mitgeteilt habe, dass sei ein bekanntes Problem, dass es dazu kommen kann, dass die FWs im HA sich nicht ordnungsgemäß synchen und es dann auch zu Problemen mit dem Update kommen kann. Das werde mit dem nächsten Update behoben. ARGH! Nicht einmal unser DL wusste das vorher.

Liebe Grüße

Erik

hättest du Erfahrungen mit OPNsense?

Schon aber nicht in Deiner Unternehmensgröße. Ist halt der "jüngere" Fork der PFsense. Die meisten Anleitungen kannste mehr oder weniger zwischen den beiden übertragen.Man sollte berücksichtigen, dass sie die Funktionalität über Plugins erweitern lässt. Viele opensource (wazuh, crowdsec, ...) aber auch kostenpflichtigen "Spielereien" wie z.b. zenarmor

thomas-krenn.com/de/wiki/OPNsense_Plugins

Guck ich mir die Preise der "Professionals" an, frage ich mich halt, welche Art der Haftung/Versicherung ich mir damit einkaufe. Und das ist imho und meiner Erfahrung nach, ziemlich lütt. Der Vertriebler bzw. zertifizierte DL kann auch nicht in die Blackbox schauen und der Hersteller ist eh für nix verantwortlich.

Zitat von @Mister001x:

hast du Erfahrungen mit Stormshield? Sieht auf der Webseite nicht so uninteressant aus.

hast du Erfahrungen mit Stormshield? Sieht auf der Webseite nicht so uninteressant aus.

Nein, leider noch nicht. Aber mein Chef hatte die mal und meinte, die sei das Beste, was er je an FW hatte. Deshalb kriegen wir die auch bald.

Ich weiß nicht, ob die FWls selbst Administrieren kannst, aber denke mal darüber, nach dies außer Haus zu geben, wenn du nicht die Zeit hast dich damit intensiv zu beschäftigen.

Als E-Mail Gateway kann ich Security Gateway for EMail Servers von MDaemon Technologies empfehlen. Das Ding ist sehr granular anpassbar.

Als E-Mail Gateway kann ich Security Gateway for EMail Servers von MDaemon Technologies empfehlen. Das Ding ist sehr granular anpassbar.

Falls man nicht nur für die Firewall/Sicherheit abgestellt ist, fällt das "intensive" beschäftigten leider weg face-smile Daher muss die neue Firewall auch einfach und unkompliziert zu bedienen sein. Die SG Serie war in der Hinsicht schon gut ausgereift.

Der Umstieg von Sophos UTM auf XGS ist immens.. Das neue GUI ist für Umsteiger sehr ungünstig gewählt und vieles will noch nicht so richtig. Besonders behutsam muss man auch mit den Updates umgehen... Alles in Allem ein ziemlich verzwicktes Ding...

Man muß mittlerweile das mittlerweile echt segmentieren, die alte "Allzweckwaffe" UTM gilt heute nicht mehr. Es gibt keinen Anbieter der "alles kann"... Durch die Gefahrensituation ist man daher auf mehreren Schichten unterwegs. Und die KI gibt uns dann noch den Rest wenn am Montagmorgen SAP nicht mehr funktioniert weil angeblich virusverseucht oder sonstiges enthalten ist...

Gruss Globe!

Ich kann nur für die Unifi Dream Machine Pro sprechen... in der Vergangenheit haben wir von Sophos über OPNsense, PFSense, Lancom und sonstige Krücken alles durch. Davon war Sophos XGS noch das halbwegs angenehmste, aber alles langsam, alles unübersichtlich... auch die Cloudkundenverwaltung ist ne Katastrophe via Central, das Sophos Universum mit alles aus einer Hand ist eine nette Idee - aber ne... danke. Unifi ist halt extrem benutzerfreundlich, man muss sich bei der Art der Firewallregeln etwas umgewöhnen - aber das ist Kindergarten.

@ideathz

Ansonsten kann ich innerhalb Europas nicht klagen. Wobei wir primär über das CC arbeiten und damit in der Regel keine direkte Verbindung zu den Geräten aufbauen.

Ansonsten kann ich innerhalb Europas nicht klagen. Wobei wir primär über das CC arbeiten und damit in der Regel keine direkte Verbindung zu den Geräten aufbauen.

@radioguru

@Mister001x

@Coreknabe

@Einmannshow

Gruß,

Dani

Barracuda NG funktioniert, jedoch finde ich den FAT-Client nicht gut. Evtl. liegt es nur an mir, jedoch stürzte diese öfters mal ab oder geriet in ein Timeout und machte ein Rollback (hier musste ich den Timeout erhöhen).

Wenn du dich nach Australien mit einer Latenz von 260ms verbinden möchtest ist das klar. @radioguru

SonicWall hatte ich beim vorherigen Arbeitgeber und war sehr zufrieden.

Taugt der Support inzwischen wieder etwas? Die haben uns mal an einem größeren Standort bei einer Fehlersuche durch eine Test Route das komplette Netzwerk dort abgeschossen. Hoppla, das war uns nicht klar. Als Mailgateway nutzen wir momentan noch Exchange Online Protection. Hier liebäugle ich aber auf eine Cloud Barracuda beim Dienstleister zu wechseln.

Nimm etwas wie NoSpamProxy oder Proofpoint. Die Barracuda Spam Produkte haben sich in den letzten 15 Jahren noch nie mit Ruhm bekleckert.@Mister001x

Thema Spam, gilt dein Vorschlag der Barracuda diesbezüglich oder auch als Firewall?

Ausschließlich Firewall. Wir nutzen die Geräte seit ca. 15 Jahren in Verbindung mit dem CC. Betreiben aktuell über 5.000 Stück davon. Aktuell die Modell F80b, F180b, F600E20, F800C.CCE, F900B.CFEQ und F1000B.CFEQ.Als Spamfilter kenne ich Barracuda, als Firewall nicht. Empfehlenswert?

Nein.Wenn die Onlinepreise stimmen und ich muss pro Jahr für 100 Benutzer 2,4k zahlen, ist das Ding leider raus...

Wo hast du die vermeidlichen Preise denn gesehen?@Coreknabe

Dass der Spamfilter separat neben der FW laufen sollte, geschenkt. Ist halt wie ein Multifunktionsgerät bei Druckern, kann alles ein bisschen, aber nichts so richtig gut

Der Vergleich hinkt ein wenig. Weil wenn der Spamfilter ein- und ausgehend nicht seine Arbeit macht, bist du schneller auf der Blacklist als du schauen kannst. Wenn der Drucker nicht tut, nehme ich einen anderen.@Einmannshow

Oft unterschätzt und einer der Punkte bei denen pfSense und OPNSense afaik derzeit noch passen, ist das Sophos Sicherheitskonzept für die Clients/Endgeräte. Diese werden bei erkanntem Bedarf sofort vom LAN isoliert. Dazu bietet es umfangreiche Analysemöglichkeit bei Auffälligkeiten.

Das ist eben die Eierlegende Wollmilchsau für den KMU. Mehr aber auch nicht. Schau dir mal die Marktführer in den Bereich an. Da sind Welten dazwischen. Das ist durchaus vergleichbar mit den Spamfiltern. Da liegen auch Welten dazwischen. Das kommt eben daher, dass es eben kein Kernprodukt des Herstellers ist.Gruß,

Dani

@Dani

Nur das wir mit unserer Tochter eigene Glasfasernetze betreiben und ich daher die Möglichkeit habe fast überall Dark Fiber, CWDM oder DDWM nutzen zu können. Mit 18 Außenstellen, glaube ich nicht, dass wir gerade klein sind. So haben wir unsere beiden Rechenzentren auch mit 2x 40G LACP und QSFPS+MPO-Kabel angebunden bis hin zu den Etagen Switchen 2x10G LACP und dass größtenteils als Sternentopologie ohne nennenswerte Probleme.

Also frage ich mich wie deine Annahme, dass unsere Umgebung eine hohe Latenz aufweist, kommt. Ist es hier im Forum nicht mehr gestattet seine eigenen Erfahrungen zu kommunizieren, wenn jemand fragt? Muss jeder die gleiche Erfahrung teilen und es gibt nur eine Linie, die man kommunizieren darf? Gerne können wir aber objektiv das Problem angehen, du scheinst ja Erfahrung zu haben

Ansonsten wenn du weitergelesen hättest, war der Barracuda Support bereits am Problem dran:

Firewall Kaufberatung - Sophos, FortiGate, Palo Alto, Netgate, Securepoint

Nur das wir mit unserer Tochter eigene Glasfasernetze betreiben und ich daher die Möglichkeit habe fast überall Dark Fiber, CWDM oder DDWM nutzen zu können. Mit 18 Außenstellen, glaube ich nicht, dass wir gerade klein sind. So haben wir unsere beiden Rechenzentren auch mit 2x 40G LACP und QSFPS+MPO-Kabel angebunden bis hin zu den Etagen Switchen 2x10G LACP und dass größtenteils als Sternentopologie ohne nennenswerte Probleme.

Also frage ich mich wie deine Annahme, dass unsere Umgebung eine hohe Latenz aufweist, kommt. Ist es hier im Forum nicht mehr gestattet seine eigenen Erfahrungen zu kommunizieren, wenn jemand fragt? Muss jeder die gleiche Erfahrung teilen und es gibt nur eine Linie, die man kommunizieren darf? Gerne können wir aber objektiv das Problem angehen, du scheinst ja Erfahrung zu haben

Ansonsten wenn du weitergelesen hättest, war der Barracuda Support bereits am Problem dran:

Firewall Kaufberatung - Sophos, FortiGate, Palo Alto, Netgate, Securepoint

@ideathz

Gruß,

Dani

Also frage ich mich wie deine Annahme, dass unsere Umgebung eine hohe Latenz aufweist, kommt.

Ich hab einfach geraten, weil du bis dato keinerlei Rahmenbedingungen o.ä. genannt hast. Denn mit Aussagen wie " extrem große Routing Tabellen" und "viele Regeln" kann man nicht viel anfangen. Das ist alles relativ und daher interpretierbar. Der Eine findet 100 Stück schon viel, der andere 5.000.Ist es hier im Forum nicht mehr gestattet seine eigenen Erfahrungen zu kommunizieren, wenn jemand fragt

Mit welchen Teil meines Kommentars habe ich dir das untersagt? Ich kann da nach mehrmaligen lesen nichts feststellen. Ss steht dir natürlich frei den Kommentar zu melden. Dann wird das unabhängig und objektiv bewertet.Gerne können wir aber objektiv das Problem angehen, du scheinst ja Erfahrung zu haben face-smile

Du kannst gerne hier Frage erstellen und wir helfen dir auf Community Ebene. Alternativ kann ich gerne den Kontakt zu unser Sales Abteilung herstellen. Dann schauen sich das unsere Jungs gerne an. Ob das sinnvoll ist, wenn du bereits mit dem Support von Barracuda tätig bist, vermutlich nicht. Hängt natürlich davon ab, welchen Support Level du hast und welche Prio das Thema einnimmt.Gruß,

Dani

@Dani

Ich habe das ja auch nicht so bewertet, sondern der Barracuda Support. Ich kann nicht zu jedem Punkt in die Tiefe gehen und jeden Teil meiner Umgebung erläutern. Bin aber auch hier nicht der Fragesteller und erwartete auch keine Lösung.

Naja, hat sich ebenso angehört, dass ich meine Umgebung nicht in den Griff habe. Statt Annahmen zu treffen, hätte man ja auch im gewissen Grad nach Fragen können. Aber es geht hier nicht um mich, sondern ich wollte dem Ersteller nur etwas helfen. Wenn du es aber nicht so gemeint hattest, dann tut es mir leid, dass ich da selbst zu viel hinein interpretiert habe.

Ich hatte mehrere Session mit unserem Partner und dem Support aus Österreich gehabt. Das Thema ist für mich vom Tisch. Wir sind für uns nicht glücklich mit der Barracuda gewesen und haben zu 90% bereits auf die Fortigate migriert. Wie gesagt, die Barracuda muss keine schlechte Lösung für andere sein.

Aber danke für das Angebot

Zitat von @Dani:

@ideathz

@ideathz

Also frage ich mich wie deine Annahme, dass unsere Umgebung eine hohe Latenz aufweist, kommt.

Ich hab einfach geraten, weil du bis dato keinerlei Rahmenbedingungen o.ä. genannt hast. Denn mit Aussagen wie " extrem große Routing Tabellen" und "viele Regeln" kann man nicht viel anfangen. Das ist alles relativ und daher interpretierbar. Der Eine findet 100 Stück schon viel, der andere 5.000.Ich habe das ja auch nicht so bewertet, sondern der Barracuda Support. Ich kann nicht zu jedem Punkt in die Tiefe gehen und jeden Teil meiner Umgebung erläutern. Bin aber auch hier nicht der Fragesteller und erwartete auch keine Lösung.

Ist es hier im Forum nicht mehr gestattet seine eigenen Erfahrungen zu kommunizieren, wenn jemand fragt

Mit welchen Teil meines Kommentars habe ich dir das untersagt? Ich kann da nach mehrmaligen lesen nichts feststellen. Ss steht dir natürlich frei den Kommentar zu melden. Dann wird das unabhängig und objektiv bewertet.Naja, hat sich ebenso angehört, dass ich meine Umgebung nicht in den Griff habe. Statt Annahmen zu treffen, hätte man ja auch im gewissen Grad nach Fragen können. Aber es geht hier nicht um mich, sondern ich wollte dem Ersteller nur etwas helfen. Wenn du es aber nicht so gemeint hattest, dann tut es mir leid, dass ich da selbst zu viel hinein interpretiert habe.

Gerne können wir aber objektiv das Problem angehen, du scheinst ja Erfahrung zu haben face-smile

Du kannst gerne hier Frage erstellen und wir helfen dir auf Community Ebene. Alternativ kann ich gerne den Kontakt zu unser Sales Abteilung herstellen. Dann schauen sich das unsere Jungs gerne an. Ob das sinnvoll ist, wenn du bereits mit dem Support von Barracuda tätig bist, vermutlich nicht. Hängt natürlich davon ab, welchen Support Level du hast und welche Prio das Thema einnimmt.Ich hatte mehrere Session mit unserem Partner und dem Support aus Österreich gehabt. Das Thema ist für mich vom Tisch. Wir sind für uns nicht glücklich mit der Barracuda gewesen und haben zu 90% bereits auf die Fortigate migriert. Wie gesagt, die Barracuda muss keine schlechte Lösung für andere sein.

Aber danke für das Angebot

hättest du Erfahrungen mit OPNsense? Open Source genau wie pfsense.

Da bin ich mir dann doch unsicher :D

Da bin ich mir dann doch unsicher :D

Wir haben uns letztes Jahr mehrere Firewallsysteme angesehen und uns dann für die OPNsense entschieden:

- Bedienung: übersichtlich

- Funktionalität: Prima

- Updates: regelmäßig

- Preis-/Leistung: Super