Fritzbox als VPN-Server, Mikrotik als VPN-Client, gesamten Traffic tunneln

Hallo,

ich habe folgendes gegeben:

eine Fritzbox 7490 mit VPN-Server in Deutschland

ein Internetanschluss im Ausland

eine Mikrotik hAP im Ausland

diverse Geräte im Ausland,

und folgendes Problem: die diversen Geräte im Ausland benötigen eine deutsche IP um Streaming-Inhalte anzeigen zu können (Geo-Blocking)

Die Geräte sind mit der Mikrotik verbunden, die Mikrotik hängt an einem Router im Ausland, den ich nicht konfigurieren kann. Ich würde jetzt gerne den kompletten Traffic der Geräte über einen VPN-Tunnel zur Fritzbox routen und von dort mit einer deutschen IP-Adresse zum Streaminganbieter.

Von der Fritzbox habe ich folgende Informationen:

Server-Adresse: fritzboxserver.myfritz.net

IPSec Identifier: peller

IPSec Pre-Shared Key: geheimerpresharedkey

Nutzername: peller

Passwort: passwortvonpeller

IP-Adresse 192.168.178.1

Mit diesen Informationen kann ich mit meinem Android-Gerät eine Verbindung zur Fritzbox aufbauen, darüber kann ich dann auch auf die Streaminginhalte zugreifen. Kann ich mit diesen Informationen die Mikrotik auch entsprechen konfigurieren, dass sie einen VPN-Tunnel aufbaut und den gesamten Traffic über diesen Tunnel routet? Wenn ja: was muss ich dazu einstellen?

ich habe folgendes gegeben:

eine Fritzbox 7490 mit VPN-Server in Deutschland

ein Internetanschluss im Ausland

eine Mikrotik hAP im Ausland

diverse Geräte im Ausland,

und folgendes Problem: die diversen Geräte im Ausland benötigen eine deutsche IP um Streaming-Inhalte anzeigen zu können (Geo-Blocking)

Die Geräte sind mit der Mikrotik verbunden, die Mikrotik hängt an einem Router im Ausland, den ich nicht konfigurieren kann. Ich würde jetzt gerne den kompletten Traffic der Geräte über einen VPN-Tunnel zur Fritzbox routen und von dort mit einer deutschen IP-Adresse zum Streaminganbieter.

Von der Fritzbox habe ich folgende Informationen:

Server-Adresse: fritzboxserver.myfritz.net

IPSec Identifier: peller

IPSec Pre-Shared Key: geheimerpresharedkey

Nutzername: peller

Passwort: passwortvonpeller

IP-Adresse 192.168.178.1

Mit diesen Informationen kann ich mit meinem Android-Gerät eine Verbindung zur Fritzbox aufbauen, darüber kann ich dann auch auf die Streaminginhalte zugreifen. Kann ich mit diesen Informationen die Mikrotik auch entsprechen konfigurieren, dass sie einen VPN-Tunnel aufbaut und den gesamten Traffic über diesen Tunnel routet? Wenn ja: was muss ich dazu einstellen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 353313

Url: https://administrator.de/forum/fritzbox-als-vpn-server-mikrotik-als-vpn-client-gesamten-traffic-tunneln-353313.html

Ausgedruckt am: 26.06.2025 um 06:06 Uhr

13 Kommentare

Neuester Kommentar

Naja du musst dem gegenüber ja deine Daten mitteilen und derjenige muss den Router entsprechend Konfigurieren, er muss also im Tunnel Mode die Any Routing Regel (0.0.0.0/0) als Policy in den IPSec Settings eintragen

https://wiki.mikrotik.com/wiki/Routing_through_remote_network_over_IPsec

oder eben das ganze über Policy Based Routing abfackeln

https://wiki.mikrotik.com/wiki/Policy_Base_Routing

Der Admin des Mikrotik hat die volle Kontrolle über seinen Router, er kann das ganze also auch umgehen wenn er denn möchte, zwingen kannst du ihn nicht, aber ihm die Config die er anpassen muss übermitteln das der Traffic so läuft kannst du selbstverständlich.

Grundlage ist immer das das Default-Gateway des Remote Routers auf den Tunnel gelegt werden muss damit der gesamte Traffic über den Tunnel ins Internet läuft.

https://wiki.mikrotik.com/wiki/Routing_through_remote_network_over_IPsec

oder eben das ganze über Policy Based Routing abfackeln

https://wiki.mikrotik.com/wiki/Policy_Base_Routing

Der Admin des Mikrotik hat die volle Kontrolle über seinen Router, er kann das ganze also auch umgehen wenn er denn möchte, zwingen kannst du ihn nicht, aber ihm die Config die er anpassen muss übermitteln das der Traffic so läuft kannst du selbstverständlich.

Grundlage ist immer das das Default-Gateway des Remote Routers auf den Tunnel gelegt werden muss damit der gesamte Traffic über den Tunnel ins Internet läuft.

die Mikrotik hängt an einem Router im Ausland, den ich nicht konfigurieren kann.

Ist das wirklich ein Router oder ggf. nur ein einfaches NUR Modem ?? Bei einem Router wäre das der Todesstoß für dein Projekt, denn du musst in einer Router Kaskade bei der Verwendung von IPsec als VPN Protokoll immer ein Port Forwarding auf dem VOR dem VPN Router kaskadierten Router konfigurieren.Ohne diese Port Forwarding dort (UDP 500, UDP 4500 und ESP) für IPsec VPN scheitert ein VPN Tunnelaufbau grundsätzlich, weil die Protokollkomponenten den VPN Router durch die davorliegende Firewall des NAT Routers nicht erreichen können.

Diese Thematik beschreibt das hiesige VPN Tutorial im Detail:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Wenn du das in den Griff bekommst ist der VPN Aufbau mit dem Mikrotik und der FritzBox natürlich ein Kinderspiel und funktioniert problemlos. Hier findest du die relevante Konfig dafür:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Grundlagen zur MT IPsec Konfig auch hier:

http://www.vionblog.com/site-to-site-ipsec-vpn-using-mikrotik-routers/

ist ein DD-WRT-Router hinter diesem Router in der Lage ein VPN mittels openvpn aufzubauen.

Fundamentaler Unterschied: OpenVPN nutzt ein SSL basiertes VPN Protokoll was keine Probleme hat durch eine NAT Firewall.IPsec besteht aus 3 Protokollkomponenten, IKE, NAT Traversal und ESP Protokoll (IP Nummer 50). Ohne Port Forwarding bleibt das in einer NAT Firewall hängen.

Siehe dazu auch:

IPSEC Protokoll - Einsatz, Aufbau, benötigte Ports und Begriffserläuterungen

Du bist ja durch die FritzBox auf IPsec verhaftet. Leider supportet die FB keine anderen VPN Protokolle.

Es sei denn du tauschst diese aus gegen einen Router oder eine Firewall die mehr VPN Protokolle supportet um so erheblich flexibler zu sein. pfSense usw.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Sowas liesse sich statt Tausch natürlich auch zusätzlich zu eine FB in einer Kaskade betreiben was aber technisch nicht ganz so elegant ist.

so dass die "üblichen" VPM-Anbieter geblockt werden.

Was bitte sind VPM Anbieter ?? Bahnhof ?? Ägypten ??Wenn ein Provider klassische VPN Ports oder Protokolle blockiert, dann verwendet man immer SSL basierte Protrokolle wie OpenVPN die man selber ja in der Konfig auf jeden beliebigen Port setzen kann. Idealerweise nimmt man dann die freien Ephemeral Ports von 49152 bis 65535. Damit ist ein Filtern so gut wie unmöglich.

Öffentliche VPN Anbieter sollte man logischerweise immer wenn irgend möglich meiden.

Du bist ja gezwungen einen Schlüssel von denen einzusetzen und da kannst du logischewrweise davon ausgehen das dieser niemals sicher ist und Behörden und auch allen anderen die ihn nutzen wollen zugänglich gemacht wird. Es ist sogar erwiesen das an diesen öffentlichen VPN Tunnelpunkten besonders viele Schlapphüte und Schnüffler unterwegs sind. Liegt ja auch auf der Hand warum...

Wenn also VPN dann macht man das IMMER selber mit OpenVPN usw.

Zu deinen Fragen:

Was ist denn SA Dst. Address?

SA = Source Adress, DST = Destination Adresse = IP Absenderadresse und IP ZieladresseWas ist das "Secret"?

Ja, das ist der Preshared Key also das gemeinsame Passwort was man auf beiden VPN Seiten eingeben muss.Muss noch irgendwo Nutzername und Passwort eingeben werden?

In der regel nein ! Das kommt aber etwas darauf an welches der zahllosen VPN Protokolle man für das VPN verwendet. Es gibt derer ja viele wie IPsec, L2TP, SSTP, PPTP, SSL usw.

Nein, das steht hier für Security Association.

In dem Fall also die externe Quellrouter-Adresse /SA SRC) und die externe IP des Remote-Routers (SA DST).

IPSec Security Associations (SAs)

The concept of a security association (SA) is fundamental to IPSec. An SA is a relationship between two or more entities that describes how the entities will use security services to communicate securely. IPSec provides many options for performing network encryption and authentication. Each IPSec connection can provide encryption, integrity, authenticity, or all three. When the security service is determined, the two IPSec peers must determine exactly which algorithms to use (for example, DES or 3DES for encryption, MD5 or SHA for integrity).

Gäbe es bei der Mikrotik die Möglichkeit, es irgendwo einzugeben?

Sicher, aber damit ist es nicht getan Willst du stattdessen nur ein Client to Server IPSec VPN im Transport Mode musst du die Credentials via XAuth mitgeben. Alles zu finden unter ip/ipsec.

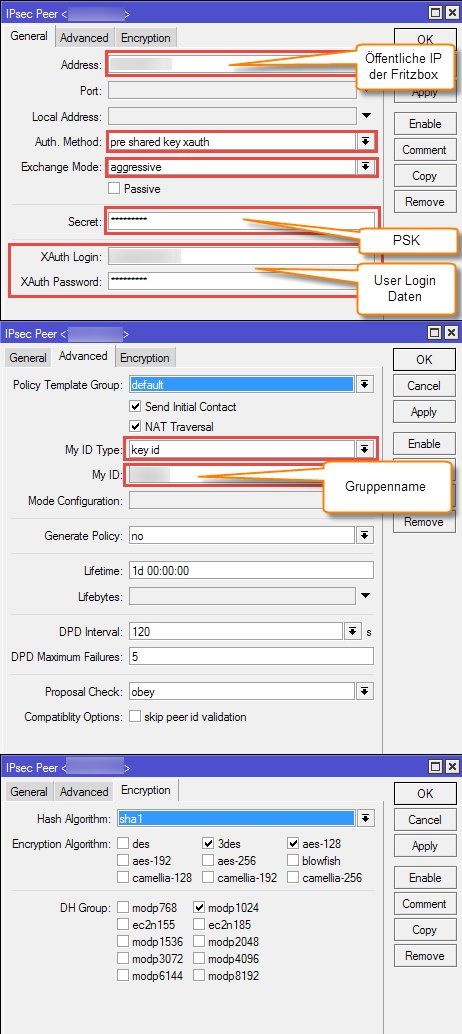

So sieht z.B. das Peer-Setup für eine Fritte über Transport-Mode und XAuth aus (Proposols und zu erstellende Policy wie im o. verlinkten Tut. von @aqui bleiben natürlich).

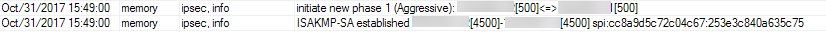

Hier der erfolgreiche Test des Verbindungsaufbaus und diesen Settings mit einer FB 7390

Ich hoffe das sitzt kein Noop an den Mikrotiks ... denn die sind nun mal kein Fritten-Spielzeug.

Aber so wie du fragst hast du selbst anscheinend vom Mikrotik überhaupt keine Ahnung, dann sind das schlechte Vorraussetzungen.

Gruß

der Specht.

Habe aber noch die Möglichkeit per LTE ins Internet zu kommen.

Auch hier musst du aufpassen !Wenn dein LTE Provider CGN nutzt (Carrier Grade NAT) also ein zentrales NAT macht im LTE Netz, was heute leider sehr häufig der Fall ist wegen der IPv4 Adress Knappheit, dann bedeutet das wieder den Todesstoß für IPsec basiertes VPN !

Ob dein LTE Provider das macht kannst du an der vom Provider am LTE Port vergebenen IP Adresse sehen. Ist das eine private RFC 1918 IP aus einem diser Bereiche:

https://de.wikipedia.org/wiki/Private_IP-Adresse#Adressbereiche

Dann hast du wieder Pech !

Expressvpn, NordVPN, etc. Funktionieren gerade alle hier nicht mehr

Grusel...nur Dummies machen sowas. Da ist Kompromitierung garantiert wegen der nicht geheimen Schlüssel. Siehe oben.FB unterstützt ja nur IPsec.

Richtig ! Aber es gibt ja noch zig andere VPN Router Hersteller die mehr können Oder du stellst dir zusätzlich noch einen OVPN Server dazu wie einen kleinen Raspberry Pi:

https://jankarres.de/2013/05/raspberry-pi-openvpn-vpn-server-installiere ...

Das wäre dann das Einfachste

Zum Rest siehe Kollege Specht !

Da habe ich wohl Pech...

Solange du das nicht überprüft hast ob du da eine RFC 1918 IP Adresse bekommen hast (was du uns ja hier vorenthälst Es besteht ja auch die Möglichkeit das es eine öffentliche IP ist und dann sieht es ja gut aus !

Also...nachdenken, prüfen dann weitere Schritte definieren.

Mir geht es hier jetzt darum, dass ich durch die große staatliche Firewall durchkomme

OK das macht dann Sinn aber auf der änderne seite wäre es ja auch recht blauäugig zu glauben das ein totalitärer Staat der sowas überwacht und unterbindet diese IP Adressen von öffentlichen Tunnelanbietern nun nicht kennt und blockt. Dumm sind die ja nun auch nicht...Mittelfristig ist das aber die beste Lösung.

Den fertig konfigurierten und ausgetesteten Raspberry Pi OVPN Server kann man ja diskret im simplen Polsterumschlag verschicken Wenns das denn war bitte

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen.