GPO Passwortrichtlinie finden

Hi,

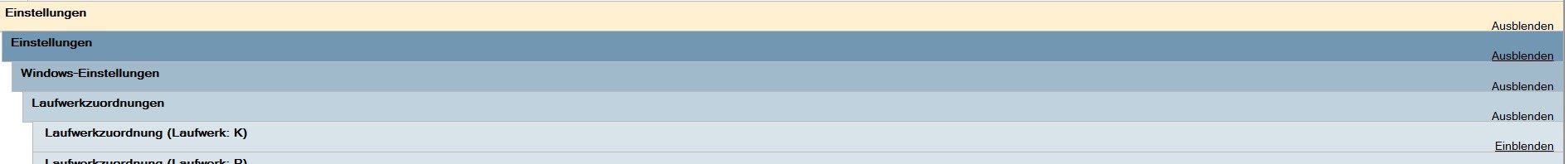

wir haben einen WS 2022 als DC. dort sin ca. 15 GPO eingerichtet (meist für Netzlaufwerke entsprechender Gruppen).

Jetzt werden die User alle Nase Lang aufgefordert neue Passörter zu vergeben. Leider ist das nicht ganz konsistent.

Sprich einige müssen all 42 Tage, einige all 3 Monate, Einige 1x pro Jahr, und einige nie...

Jetzt wollte ich da mal ein wenig forschen. Leider sind bei der Immigration von WS2012 scheinbar die Delegierungseinträge verloren gegangen. (Auch wenn Sie noch funktionieren)-> Sprich dort steht nur noch "Autorisierte Benutzer" aber nicht mehr auf welche Gruppen die GPO angewendet werden.

Sprich wir haben eine Sicherheitsgruppe "VPN", durch die die Passwörter min. 8 Zeichen 3 von 4 Komplexitätsmerkmalen haben müssen und 1x im Jahr geändert werden sollen.

Wie kann ich herausfinden welche Bedingungen die Passwortrichtlinie des entsprechend User definieren?

Danke im voraus.

wir haben einen WS 2022 als DC. dort sin ca. 15 GPO eingerichtet (meist für Netzlaufwerke entsprechender Gruppen).

Jetzt werden die User alle Nase Lang aufgefordert neue Passörter zu vergeben. Leider ist das nicht ganz konsistent.

Sprich einige müssen all 42 Tage, einige all 3 Monate, Einige 1x pro Jahr, und einige nie...

Jetzt wollte ich da mal ein wenig forschen. Leider sind bei der Immigration von WS2012 scheinbar die Delegierungseinträge verloren gegangen. (Auch wenn Sie noch funktionieren)-> Sprich dort steht nur noch "Autorisierte Benutzer" aber nicht mehr auf welche Gruppen die GPO angewendet werden.

Sprich wir haben eine Sicherheitsgruppe "VPN", durch die die Passwörter min. 8 Zeichen 3 von 4 Komplexitätsmerkmalen haben müssen und 1x im Jahr geändert werden sollen.

Wie kann ich herausfinden welche Bedingungen die Passwortrichtlinie des entsprechend User definieren?

Danke im voraus.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5159027459

Url: https://administrator.de/forum/gpo-passwortrichtlinie-finden-5159027459.html

Ausgedruckt am: 20.07.2025 um 06:07 Uhr

18 Kommentare

Neuester Kommentar

Hallo,

ich vermute, es steckt die Fine-grained Password Policy dahinter:

msxfaq.de/windows/sicherheit/finegrained_password_policy.htm

LG

ich vermute, es steckt die Fine-grained Password Policy dahinter:

msxfaq.de/windows/sicherheit/finegrained_password_policy.htm

LG

Moin,

Es gibt genau zwei Möglichkeiten:

1. Standard

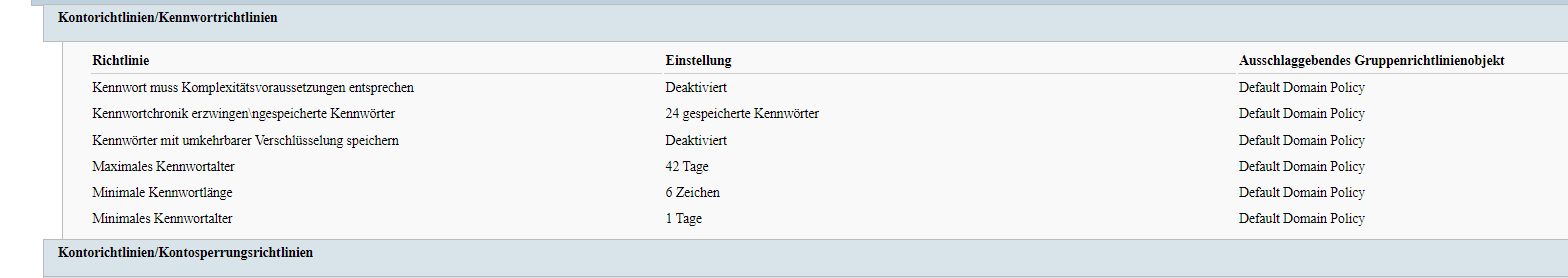

Die Passwortrichtlinien sind in der Default Domain Policy festgelegt und es gelten die gleichen Richtlinien für alle User.

2. Grained Password Policies

Dann können verschiedene Richtlinien auf verschiedene Organisationseinheiten wirken.

Wenn Du keine Grained Policies findest, dann gilt 1.

Setze ich beim User selbst den Haken "Passwort läuft nie ab", dann werden die Richtlinien außer Kraft gesetzt.

Liebe Grüße

Erik

Zitat von @SPSman:

leider nein. Zumindest bekomme ich mit

nix zurück.

Ich denke eher es gibt

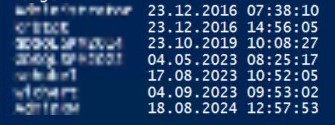

User die sind schon länger da = Nie Kennwort zurücksetzen

User die VPN nutzen = Kennwort alle 3/12 Monate zurücksetzen

Neue User = 42 Tage

Admins (ich) = 1 Jahre

leider nein. Zumindest bekomme ich mit

Get-ADFineGrainedPasswordPolicy -Filter "name -like '*'" Ich denke eher es gibt

User die sind schon länger da = Nie Kennwort zurücksetzen

User die VPN nutzen = Kennwort alle 3/12 Monate zurücksetzen

Neue User = 42 Tage

Admins (ich) = 1 Jahre

Es gibt genau zwei Möglichkeiten:

1. Standard

Die Passwortrichtlinien sind in der Default Domain Policy festgelegt und es gelten die gleichen Richtlinien für alle User.

2. Grained Password Policies

Dann können verschiedene Richtlinien auf verschiedene Organisationseinheiten wirken.

Wenn Du keine Grained Policies findest, dann gilt 1.

Setze ich beim User selbst den Haken "Passwort läuft nie ab", dann werden die Richtlinien außer Kraft gesetzt.

Liebe Grüße

Erik

Führe den Befehl bitte auf allen Domänencontrollern aus, mit großer Sicherheit habt ihr Replikationsprobleme. Ohne Fine grained password policies ist es wie gesagt nicht möglich, unterschiedliche Richtlinien zu haben, zumindest nicht bei Domänenkonten - geht es um lokale Nutzer, wäre das hingegen möglich.

Zitat von @DerWoWusste:

Führe den Befehl bitte auf allen Domänencontrollern aus, mit großer Sicherheit habt ihr Replikationsprobleme.

Führe den Befehl bitte auf allen Domänencontrollern aus, mit großer Sicherheit habt ihr Replikationsprobleme.

Das wäre natürlich eine mögliche Ursache dafür, dass der TO keine grained policies findet.

Gibt es ggf. unbekannte Software, die das managet? Dazu würde sich dann meist auf jedem Client ein Agent finden. Diese Software könnte die allgemeine Kennwortrichtlinie für einige überstimmen.

Sicherheitshalber teste bitte auch, ob es in eurem AD wirklich niemals PSOs gab:

Mal ohne weitere Argumente ausführen. Kommt da auch nichts?

Sollte es da nichts geben, dann muss das Problem eher in der Wahrnehmung gesucht werden: irgendjemand berichtet nicht korrekt, was passiert.

Sicherheitshalber teste bitte auch, ob es in eurem AD wirklich niemals PSOs gab:

Get-ADFineGrainedPasswordPolicySollte es da nichts geben, dann muss das Problem eher in der Wahrnehmung gesucht werden: irgendjemand berichtet nicht korrekt, was passiert.

Richtig.

AD kann das ohne FGPP nicht.

Entweder das, oder eine andere Software ist im Einsatz.

Ein mMn. recht weitverbreitetes Tool ist github.com/lithnet/ad-password-protection

AD kann das ohne FGPP nicht.

Entweder das, oder eine andere Software ist im Einsatz.

Ein mMn. recht weitverbreitetes Tool ist github.com/lithnet/ad-password-protection

Moin,

Suche mal so:

Mal schauen, wie viele das PW nie ändern müssen.

Liebe Grüße

Erik

Suche mal so:

get-aduser -filter * -properties PasswordNeverExpiresMal schauen, wie viele das PW nie ändern müssen.

Liebe Grüße

Erik

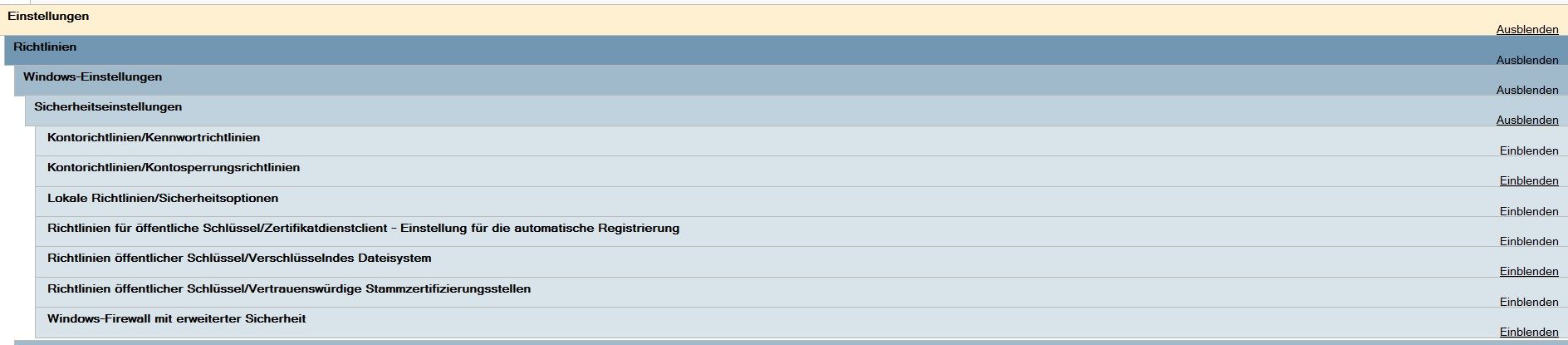

Nochmal die Basics: die Richtlinie, die auf den DC wirkt, zählt. Als Nutzer gpresult zu fahren, ist unsinnig, da diese Richtlinie nicht auf Nutzerkonten wirkt. Stattdessen am DC bitte

auf einem elevated command prompt ausführen, die Kennwortrichtlinie im sich öffnenden HTML aufklappen und ansehen.

Gpresult /h %temp%\res.html & %temp%\res.htmlWenn das real wäre

Das ist real. Wenn Du Abweichungen hast ("3 Monate" / "1 Jahr"), dann können diese nur auf Finegrained Password Policies (="PSOs") stammen - die gibt es aber nicht bei Dir. Somit ist entweder der DC defekt (setzt um, was er nicht umsetzen soll bzw. was nicht einmal theoretisch ohne PSOs geht), oder deine Nutzer erzählen Dir Märchen, wenn es um die Dauern geht.Gibt der Befehl "net accounts" am DC den die gleichen Werte aus?

Zitat von @SPSman:

Damit kommt genau das gleich Ergebnis wie oben nur das dort jetzt False/True statt eines Datums steht, sprich 40x nix, 8x True/False...

Damit kommt genau das gleich Ergebnis wie oben nur das dort jetzt False/True statt eines Datums steht, sprich 40x nix, 8x True/False...

Das ist sehr seltsam, da dieses Attribut eigentlich nie leer sein kann. Langsam habe ich wie @DerWoWusste das Gefühl, dass da was am DC defekt ist.

Serie: Powershell

Powershell für User in KMU6GPO Passwortrichtlinie finden18Powershell: Office Programme inkl.- Bit-Version Auslesen2W11: Aufgabenplanung führt PS Copy-item nicht aus3Powershell remote Session: UnauthorizedAccessException3Powershell eigenes Objekt in Funktion verändern2Powershell individueller Rückgabewert von AddClick7Aufgabenplanung: Powershell Script im Hintergrund mit Userbenachrichtigung im VordergrundPowershell: Aufgabe im Hintergrund MsgBox in Vordergrund25