HPE 1920-48G Switch JG927A Link Layer ACL wirkt nicht

Hallo,

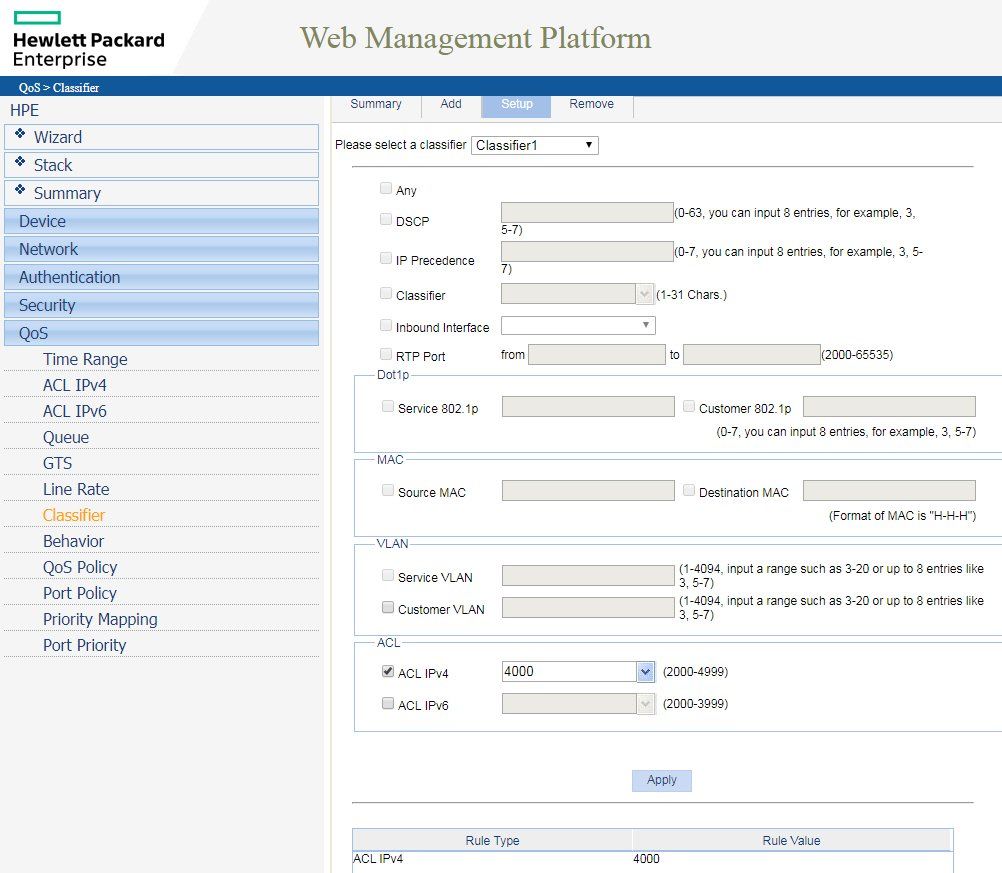

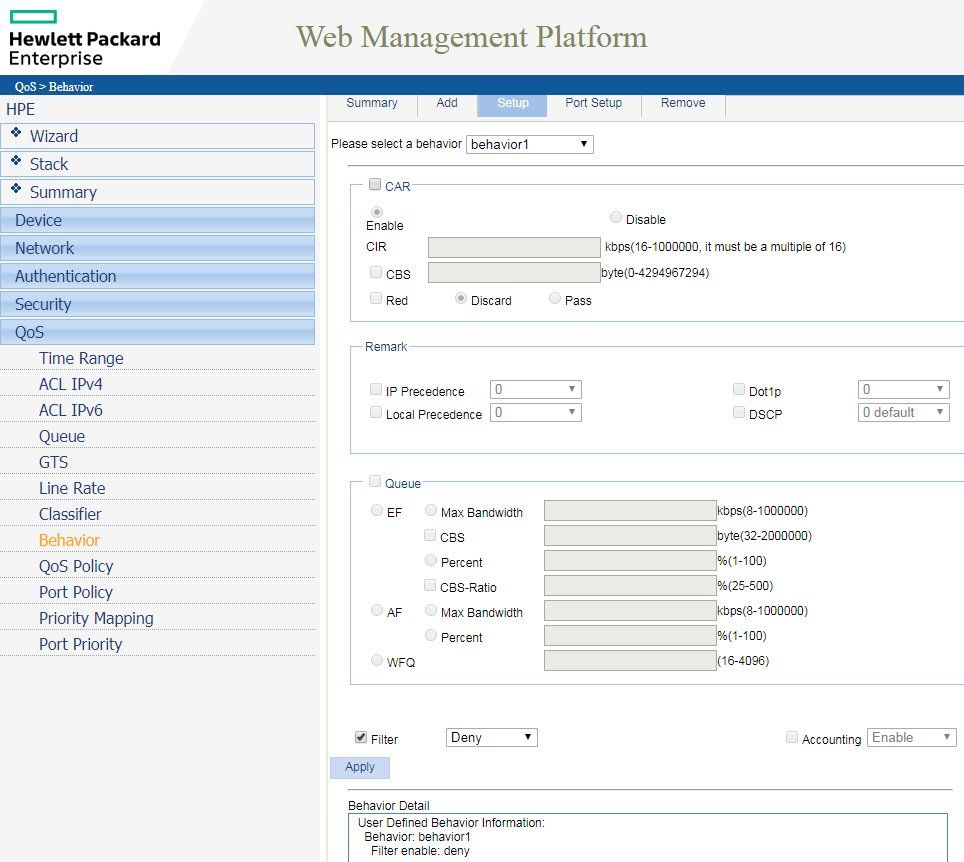

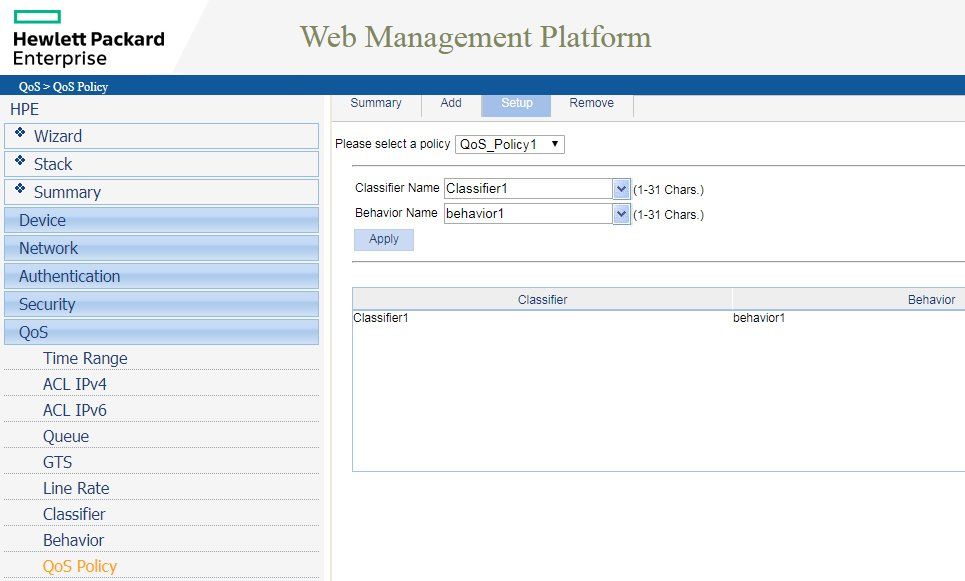

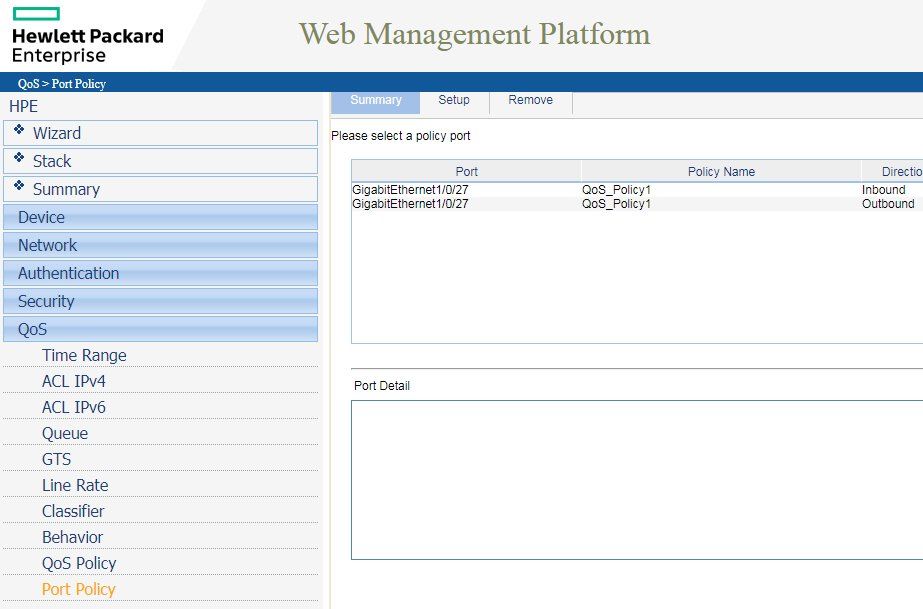

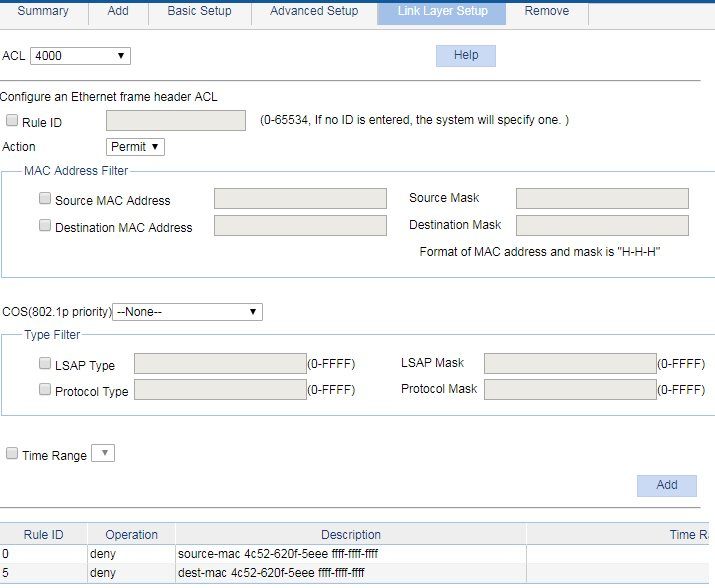

ich habe bei dem o.g. Switch eine Link Layer ACL erstellt, um unerwünschte MACs zu sperren.

Der PC mit der gesperrten MAC der an dem o.g. Switch angeschlossen ist kann jedoch weiterin ohne Einschrankungen auf Geräte bzw. Server innerhalb des LAN zugreifen.

Was hab ich falsch gemacht, bzw habe ich etwas vergessen?

ich habe bei dem o.g. Switch eine Link Layer ACL erstellt, um unerwünschte MACs zu sperren.

Der PC mit der gesperrten MAC der an dem o.g. Switch angeschlossen ist kann jedoch weiterin ohne Einschrankungen auf Geräte bzw. Server innerhalb des LAN zugreifen.

Was hab ich falsch gemacht, bzw habe ich etwas vergessen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 383702

Url: https://administrator.de/forum/hpe-1920-48g-switch-jg927a-link-layer-acl-wirkt-nicht-383702.html

Ausgedruckt am: 20.07.2025 um 14:07 Uhr

7 Kommentare

Neuester Kommentar

Richtig !

Die Kardinalsfrage ist ob du dem Switch Port an dem dieser Rechner angeschlossen ist diese ACL zugewiesen hast ?

Nebenbei ist statisch auf Mac Adressen zu filtern eigentlich Blödsinn, denn jedermann weiss das Mac Adressen frei konfigurierbar sind. Ändert der User auch nur 1 Bit der Adresse kann er wieder frei ins Netz.

Sicher ist sowas nicht.

Auch vom Aufwand her. OK, wenns nur eine einzige Adresse ist oder 3 ist das tolerabel. Aber die statische Zuordnung ist Unsinn, denn steckt man den Rechner auf einen anderen Port greift die ACL nicht mehr es sei denn du kopierst sie auf alle Ports eines Switches was wieder die Gefahrt eines Fehlers birgt.

Sowas ist nie und nimmer skalierbar und nicht managebar.

Wenn, dann macht man sowas mit 802.1x Port Authentisierung über einen zentralen Radius Server (NPS oder Raspberry mit FreeRadius etc.) Dort wird dann dynamisch auf Mac oder Usernamen authentisiert.

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Die Kardinalsfrage ist ob du dem Switch Port an dem dieser Rechner angeschlossen ist diese ACL zugewiesen hast ?

Nebenbei ist statisch auf Mac Adressen zu filtern eigentlich Blödsinn, denn jedermann weiss das Mac Adressen frei konfigurierbar sind. Ändert der User auch nur 1 Bit der Adresse kann er wieder frei ins Netz.

Sicher ist sowas nicht.

Auch vom Aufwand her. OK, wenns nur eine einzige Adresse ist oder 3 ist das tolerabel. Aber die statische Zuordnung ist Unsinn, denn steckt man den Rechner auf einen anderen Port greift die ACL nicht mehr es sei denn du kopierst sie auf alle Ports eines Switches was wieder die Gefahrt eines Fehlers birgt.

Sowas ist nie und nimmer skalierbar und nicht managebar.

Wenn, dann macht man sowas mit 802.1x Port Authentisierung über einen zentralen Radius Server (NPS oder Raspberry mit FreeRadius etc.) Dort wird dann dynamisch auf Mac oder Usernamen authentisiert.

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Zitat von @certifiedit.net:

Damit ist alles gesagt. MAC-basiert sperren war schon vor 20 Jahren Quark.

VG certifiedit.net

Damit ist alles gesagt. MAC-basiert sperren war schon vor 20 Jahren Quark.

VG certifiedit.net

Da hast du Recht. Einzig für das autoprovisioning von Telefonen kann man die MAC noch nutzen.

Wobei aktuelle Telefone auch hier LLDP können sollten.

Zitat von @Spirit-of-Eli:

Da hast du Recht. Einzig für das autoprovisioning von Telefonen kann man die MAC noch nutzen.

Wobei aktuelle Telefone auch hier LLDP können sollten.

Zitat von @certifiedit.net:

Damit ist alles gesagt. MAC-basiert sperren war schon vor 20 Jahren Quark.

VG certifiedit.net

Damit ist alles gesagt. MAC-basiert sperren war schon vor 20 Jahren Quark.

VG certifiedit.net

Da hast du Recht. Einzig für das autoprovisioning von Telefonen kann man die MAC noch nutzen.

Wobei aktuelle Telefone auch hier LLDP können sollten.

Das ist aber auch ein anderes Thema

OK, Freitagmittag + die Hitze...

Gewusst wie !  Und sogar bei den billigen HP Gruselswitches funktioniert es....!

Und sogar bei den billigen HP Gruselswitches funktioniert es....!

Bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !