Netzwerk sicher abkapseln in Mehrparteienhaus mit gemeinsamen Patchpanel

Hallo zusammen,

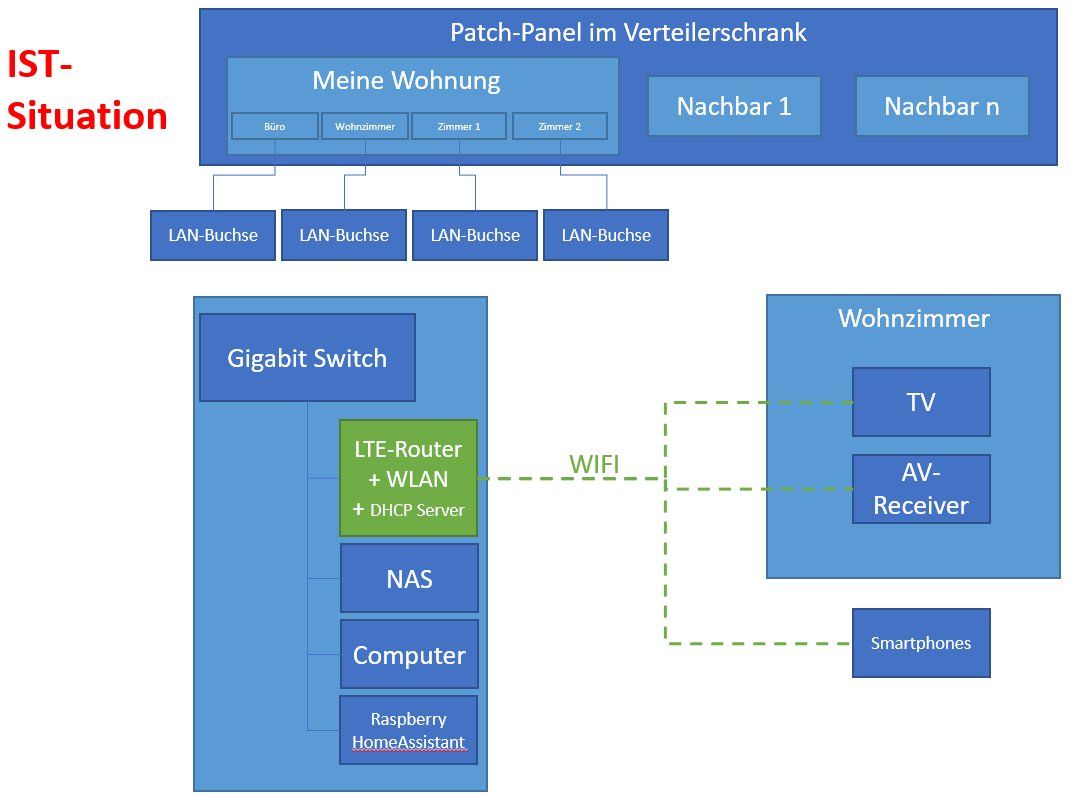

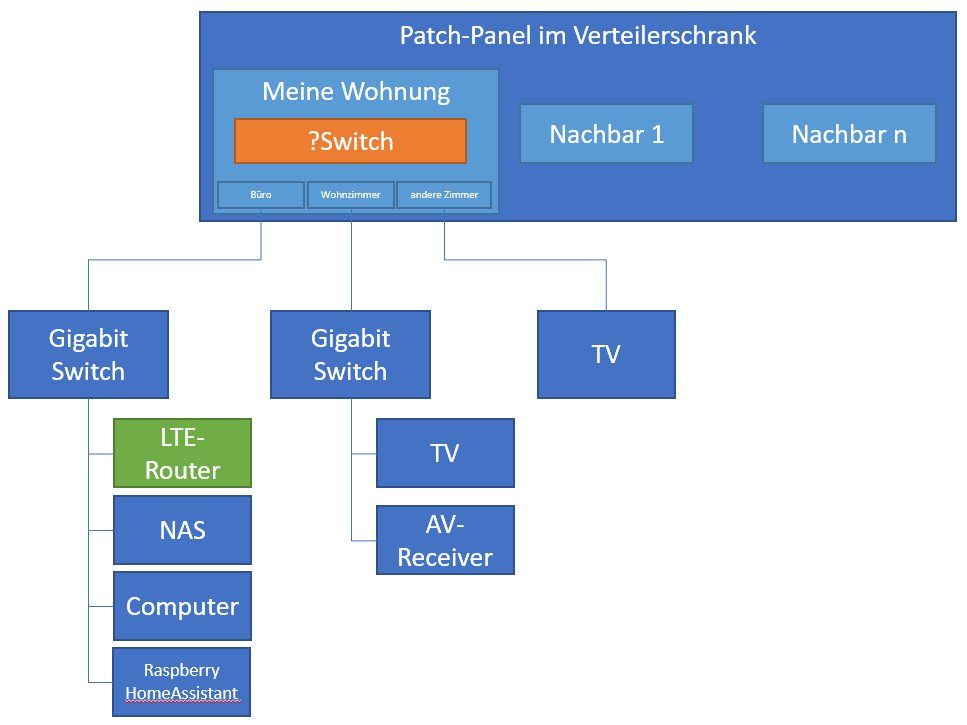

ich wohne in einem Mehrparteienhaus, bei dem die LAN-Kabel aller Wohnungen in einem gemeinsamen Schaltschrank auf einem Patchpanel aufgelegt sind.

Aktuell fahre ich in meiner Wohnung alles über WLAN, möchte jetzt aber auf LAN umsteigen.

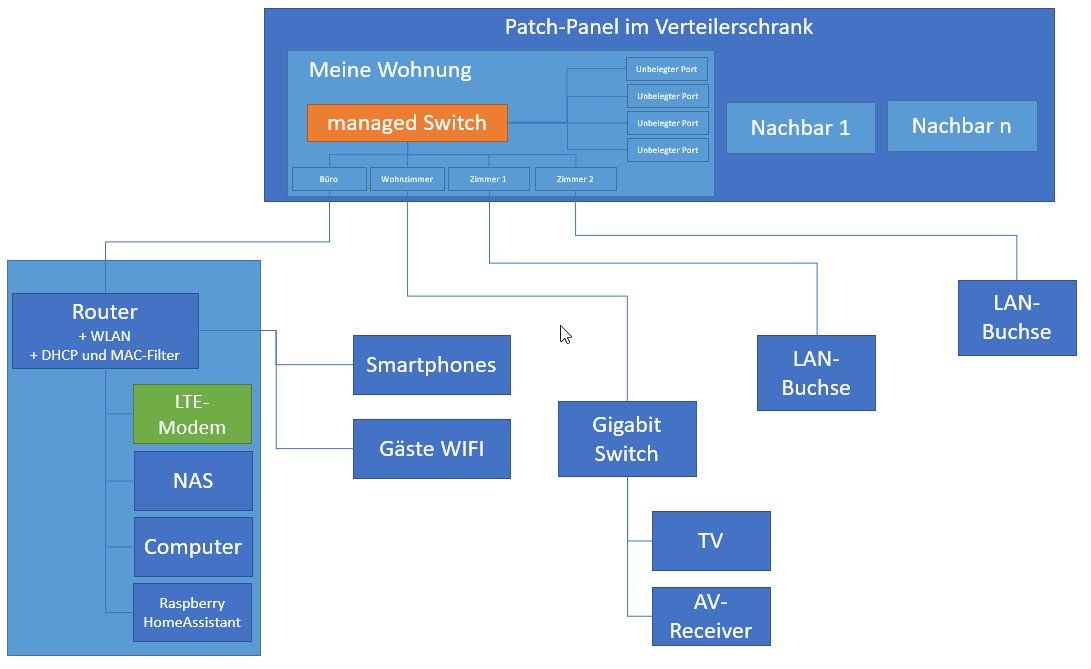

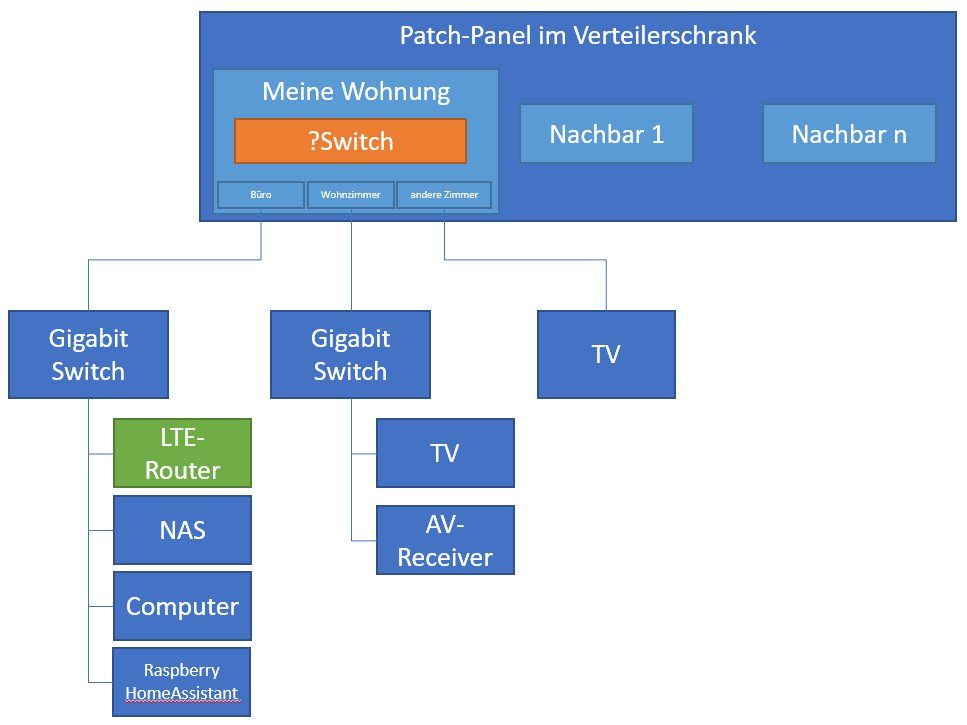

Dazu muss ich im gemeinsamen Schaltschrank noch einen ?Switch installieren für meine Leitungen.

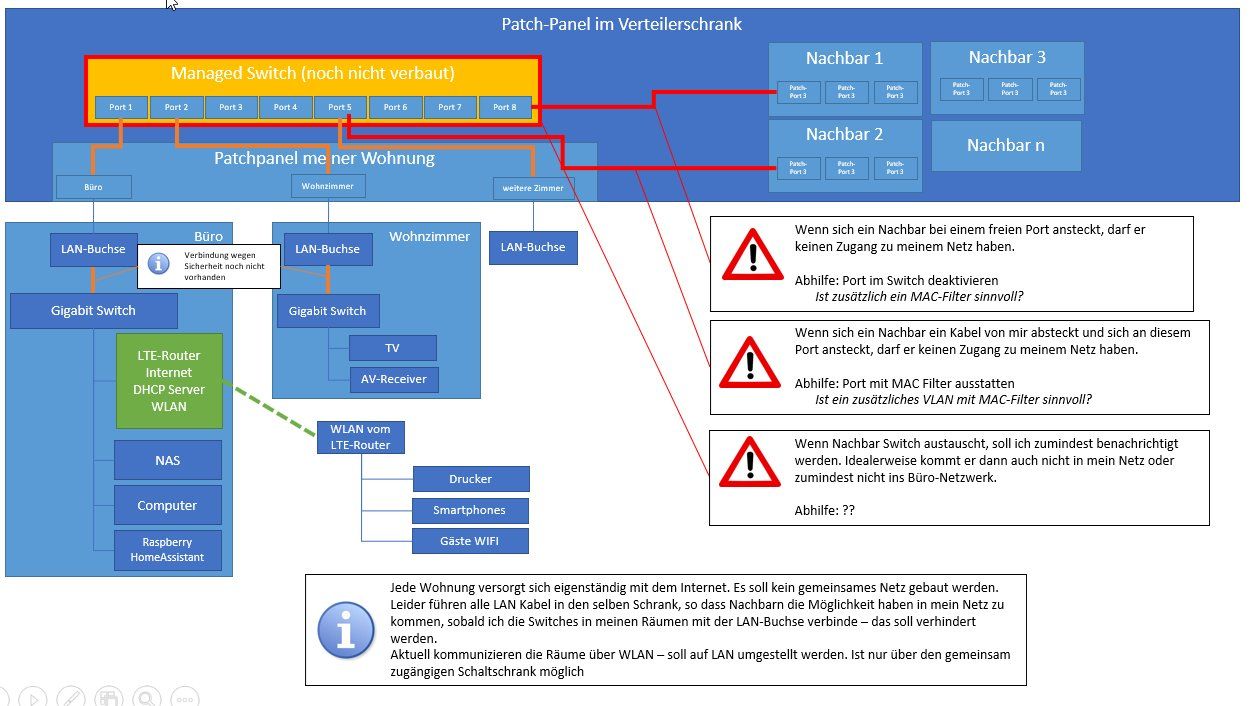

Ich möchte allerdings nicht, dass sich einer meiner Nachbarn einfach an meinen Switch steckt und mein Netzwerk ausspioniert/benutzt (wahrscheinlich tut das keiner, aber ich möchte die Möglichkeit dazu technisch ausschließen).

Was ist hierfür die beste Lösung, damit ich über einen Versuch informiert werde und dieser erfolgreich unterbunden wird?

Innerhalb meiner Wohnung sollte es weiterhin möglich sein, beliebige Geräte an die Switches anzuschließen bzw. im WLAN zu registrieren.

Danke und schöne Grüße

Josef

ich wohne in einem Mehrparteienhaus, bei dem die LAN-Kabel aller Wohnungen in einem gemeinsamen Schaltschrank auf einem Patchpanel aufgelegt sind.

Aktuell fahre ich in meiner Wohnung alles über WLAN, möchte jetzt aber auf LAN umsteigen.

Dazu muss ich im gemeinsamen Schaltschrank noch einen ?Switch installieren für meine Leitungen.

Ich möchte allerdings nicht, dass sich einer meiner Nachbarn einfach an meinen Switch steckt und mein Netzwerk ausspioniert/benutzt (wahrscheinlich tut das keiner, aber ich möchte die Möglichkeit dazu technisch ausschließen).

Was ist hierfür die beste Lösung, damit ich über einen Versuch informiert werde und dieser erfolgreich unterbunden wird?

Innerhalb meiner Wohnung sollte es weiterhin möglich sein, beliebige Geräte an die Switches anzuschließen bzw. im WLAN zu registrieren.

Danke und schöne Grüße

Josef

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Kommentar vom Moderator tomolpi am 01.12.2019 um 23:13:44 Uhr

Titel korrigiert

Content-ID: 521109

Url: https://administrator.de/forum/netzwerk-sicher-abkapseln-in-mehrparteienhaus-mit-gemeinsamen-patchpanel-521109.html

Ausgedruckt am: 19.07.2025 um 20:07 Uhr

25 Kommentare

Neuester Kommentar

@meinij:

Es gibt Switche, für die kann man bestimmen, daß an den Ports nur die Endgeräte eine Verbindung bekommen, deren MAC-Adresse registriert ist.

Es gibt Switche, für die kann man bestimmen, daß an den Ports nur die Endgeräte eine Verbindung bekommen, deren MAC-Adresse registriert ist.

Hi,

nicht gut.

Bedenke: Egal was du auf dem Switch einstellst: Einer deiner Nachbarn tauscht den Switch gegen einen anderen Switch aus und schwupps ist er physikalisch in deinem Netzwerk.

Du kannst es zwar mit MAC address Filtern, VLANs etc. etwas erschweren, aber nicht verhindern.

-

Du kanst natürlich auch ein Monitoring einbauen: wenn Äderung an Switchport: Alarm, wenn Switch etc. nicht mehr erreichbar ist: Alarm etc.

CH

nicht gut.

Bedenke: Egal was du auf dem Switch einstellst: Einer deiner Nachbarn tauscht den Switch gegen einen anderen Switch aus und schwupps ist er physikalisch in deinem Netzwerk.

Du kannst es zwar mit MAC address Filtern, VLANs etc. etwas erschweren, aber nicht verhindern.

-

Du kanst natürlich auch ein Monitoring einbauen: wenn Äderung an Switchport: Alarm, wenn Switch etc. nicht mehr erreichbar ist: Alarm etc.

CH

Naja - absichern kann man alles, es ist nur eine Frage der Geldmittel... Und umgehen kann man auch alles - das wiederrum ist nur eine Frage des Aufwands den man betreiben will...

Ne MAC-Auth wäre eine einfache Möglichkeit - oder in der eigenen Wohnung 1 Router installieren von dem man weggeht. Schon kann der Nachbar ohne höheren Aufwand nicht viel machen da er ja (sofern das Patchpanel am WAN-Port hängt) eben auch durchs NAT muss. Nachteil ist das man doppeltes NAT hat.

Es ist halt einfach die Frage was man da an Aufwand betreiben will... Denn selbst wenn der Nachbar sich dran hängt kann er beim Switch ja nicht ohne weiteres die Ports abhören. Zumindest bei etwas besseren Geräten müsste man erst mal nen Port auf "Monitor" setzen, ansonsten bekommt der Port da ja nix vom Traffic mit. Da wäre das WLAN in der Wohnung idR. leichter anzupacken. DAS wird ja vermutlich nicht genau an der Wohnungstür enden...

Ne MAC-Auth wäre eine einfache Möglichkeit - oder in der eigenen Wohnung 1 Router installieren von dem man weggeht. Schon kann der Nachbar ohne höheren Aufwand nicht viel machen da er ja (sofern das Patchpanel am WAN-Port hängt) eben auch durchs NAT muss. Nachteil ist das man doppeltes NAT hat.

Es ist halt einfach die Frage was man da an Aufwand betreiben will... Denn selbst wenn der Nachbar sich dran hängt kann er beim Switch ja nicht ohne weiteres die Ports abhören. Zumindest bei etwas besseren Geräten müsste man erst mal nen Port auf "Monitor" setzen, ansonsten bekommt der Port da ja nix vom Traffic mit. Da wäre das WLAN in der Wohnung idR. leichter anzupacken. DAS wird ja vermutlich nicht genau an der Wohnungstür enden...

Moin,

grundsätzlich ist diese Situation tatsächlich sehr ungünstig.

Eine Möglichkeit wäre wirklich Mac-Adressen basiert am Switch zu filtern.

Eine andere Möglichkeit, wäre am DHCP Server Mac-Adressen basiert IPs verteilen zu lassen. Wobei dies eine Einschränkung der Voraussetzung zum beliebigen anschließen neuer Geräte wäre. Da jedes Gerät erstmal am DHCP hinterlegt / freigegeben werden müsste.

Je nach Dose bzw. verlegten Leitungen (Einzel-/Doppeldose) könnte auch der Switch in der Wohnung sein, weil unten nur Kabel von Dose A zu Dose B geht. Hier würde jedoch vielleicht ein Geschwindigkeitsverlust auftreten (je nach Kabellänge), in welcher Höhe und ob relevant müsste getestet werden. Allerdings hindert auch diese Möglichkeit nicht einen Nachbarn daran beim Patchpanel noch einen Switch zwischenzusetzen.

Die sicherste Variante wäre denke ich, den DHCP Mac-basiert zu filtern. Bedeutet aber jedes Mal Aufwand, wenn ein neues Gerät vorhanden ist. Wenn hier jedoch noch ein "exotischer Netzbereich" (weg von dem Standard FRITZ!Box oder Speedport Netzbereich) genutzt wird, dann muss ggf. ein Nachbar schon viel probieren bis überhaupt eine Verbindung nutzbar ist.

Gruß,

ragous

grundsätzlich ist diese Situation tatsächlich sehr ungünstig.

Eine Möglichkeit wäre wirklich Mac-Adressen basiert am Switch zu filtern.

Eine andere Möglichkeit, wäre am DHCP Server Mac-Adressen basiert IPs verteilen zu lassen. Wobei dies eine Einschränkung der Voraussetzung zum beliebigen anschließen neuer Geräte wäre. Da jedes Gerät erstmal am DHCP hinterlegt / freigegeben werden müsste.

Je nach Dose bzw. verlegten Leitungen (Einzel-/Doppeldose) könnte auch der Switch in der Wohnung sein, weil unten nur Kabel von Dose A zu Dose B geht. Hier würde jedoch vielleicht ein Geschwindigkeitsverlust auftreten (je nach Kabellänge), in welcher Höhe und ob relevant müsste getestet werden. Allerdings hindert auch diese Möglichkeit nicht einen Nachbarn daran beim Patchpanel noch einen Switch zwischenzusetzen.

Die sicherste Variante wäre denke ich, den DHCP Mac-basiert zu filtern. Bedeutet aber jedes Mal Aufwand, wenn ein neues Gerät vorhanden ist. Wenn hier jedoch noch ein "exotischer Netzbereich" (weg von dem Standard FRITZ!Box oder Speedport Netzbereich) genutzt wird, dann muss ggf. ein Nachbar schon viel probieren bis überhaupt eine Verbindung nutzbar ist.

Gruß,

ragous

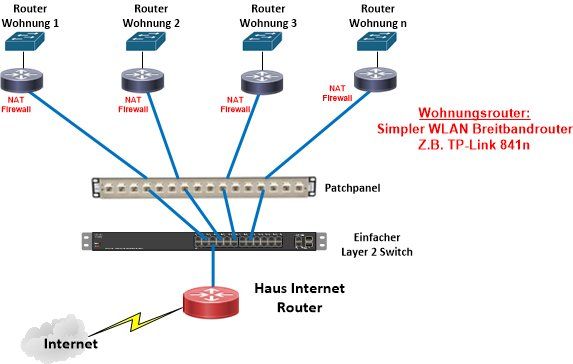

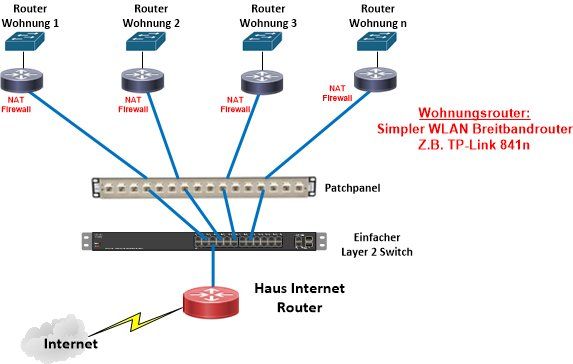

Eigentlich ist so eine Lösung kinderleicht und in 15 Minuten installiert.

Dazu braucht es lediglich einen zentralen Router der das Haus versorgt mit entsprechender Bandbreite vom Provider und einen simplen Layer 2 Switch. Idelaerweise ist dieser natürlich managebar !

Wegen der Ausfallsicherheit dieser beiden zentralen Haus Komponenten sollte man hier nicht unbedingt das Billigste vom Blödmark Grabbeltisch nehmen !

Z.B. Potente FritzBox, Mikrotik 3011 Router und als Switch Cisco SG-250, Zyxel usw.

So sähe sowas aus:

Damit hat jede Wohnung/Mieter die Hoheit über seinen eigenen Router und kann sich dort selber beschaffen was sie lustig sind (Routerfreiheit). Dadurch das jeder einen eigenen Router betreiben muss bist du relativ sicher das es unter den Mietern und zu dir keinerlei Angriffe geben kann. Das befreit dich von einer aufwendigen Switchkonfig und schiebt die Sicherheit auf die Mieter/Wohnungen und nicht zu dir.

Es muss lediglich ein simpler Breitbandrouter ohne integriertes Modem mit Ethernet am WAN Port sein wie z.B.ein TP-Link 841n

amazon.de/TP-Link-TL-WR841N-300Mbit-Anschluss-Glasfasermodem/dp/ ...

oder ähnliche Hardware. FritzBox mit Modem Bypass geht natürlich auch. Wie gesagt, jeder Mieter/Wohnung kann das individuell für sich selber entscheiden was er da verwendet.

Den stöpselt er dann auf die ihm in die Wohnung gepatchte Leitung und gut iss.

Einfacher gehts nicht.

Wenn dir die Zugangs Sicherheit etwas wert ist solltest du beim Switch nicht sparen. Der Cisco SG250 oder Mikrotik Switch wäre dann eine gute Wahl.

Dort kannst du Port basierend die Mac Adressen der Wohnungsrouter eintragen und so eine Zugangs Sicherung am Port schaffen, das nicht jeder jeden x-beliebigen Router einstecken kann sondern nur einer der registriert ist am Switch.

Das kann man beliebig steigern mit der Sicherheit. Erfordert aber dann auch gleich mehr Management Aufwand. Hier musst du also selber entscheiden wo deine Grenze ist. Wichtig ist aber eine Switch Hardware zu beschaffen die soche Features auch alle supportet !

Dazu braucht es lediglich einen zentralen Router der das Haus versorgt mit entsprechender Bandbreite vom Provider und einen simplen Layer 2 Switch. Idelaerweise ist dieser natürlich managebar !

Wegen der Ausfallsicherheit dieser beiden zentralen Haus Komponenten sollte man hier nicht unbedingt das Billigste vom Blödmark Grabbeltisch nehmen !

Z.B. Potente FritzBox, Mikrotik 3011 Router und als Switch Cisco SG-250, Zyxel usw.

So sähe sowas aus:

Damit hat jede Wohnung/Mieter die Hoheit über seinen eigenen Router und kann sich dort selber beschaffen was sie lustig sind (Routerfreiheit). Dadurch das jeder einen eigenen Router betreiben muss bist du relativ sicher das es unter den Mietern und zu dir keinerlei Angriffe geben kann. Das befreit dich von einer aufwendigen Switchkonfig und schiebt die Sicherheit auf die Mieter/Wohnungen und nicht zu dir.

Es muss lediglich ein simpler Breitbandrouter ohne integriertes Modem mit Ethernet am WAN Port sein wie z.B.ein TP-Link 841n

amazon.de/TP-Link-TL-WR841N-300Mbit-Anschluss-Glasfasermodem/dp/ ...

oder ähnliche Hardware. FritzBox mit Modem Bypass geht natürlich auch. Wie gesagt, jeder Mieter/Wohnung kann das individuell für sich selber entscheiden was er da verwendet.

Den stöpselt er dann auf die ihm in die Wohnung gepatchte Leitung und gut iss.

Einfacher gehts nicht.

Wenn dir die Zugangs Sicherheit etwas wert ist solltest du beim Switch nicht sparen. Der Cisco SG250 oder Mikrotik Switch wäre dann eine gute Wahl.

Dort kannst du Port basierend die Mac Adressen der Wohnungsrouter eintragen und so eine Zugangs Sicherung am Port schaffen, das nicht jeder jeden x-beliebigen Router einstecken kann sondern nur einer der registriert ist am Switch.

Das kann man beliebig steigern mit der Sicherheit. Erfordert aber dann auch gleich mehr Management Aufwand. Hier musst du also selber entscheiden wo deine Grenze ist. Wichtig ist aber eine Switch Hardware zu beschaffen die soche Features auch alle supportet !

Mein Vorschlag:

VPN zwischen den Räumen im Hub-and-Spoke-Modell. Dein Büro bildet dabei die Nabe, Wohn- und andere Zimmer die Speichen.

Den Verkehr kann man aus meiner Sicht zwar über den Switch unten stilllegen, aber wenn die VPN-Router ordentlich konfiguriert sind und die befinden sich jeweils in den Räumen, kann er aus meiner Sicht nicht kompromittiert werden.

Als VPN-Router kannst Du alles nehmen, was lüfterlos, aber ne Firewall hat.

Ich hab für solche Szenarien von Ubiquiti den EdgeRouter Lite im Einsatz. Er istz zwar blöd zu konfigurieren, weil die Klickibunti-Oberfläche das Vyatta-OS nicht wirklich abbildet, aber er hat nen ordentlichen Paketdurchsatz via VPN und darum geht es Dir wahrscheinlich auch.

VPN zwischen den Räumen im Hub-and-Spoke-Modell. Dein Büro bildet dabei die Nabe, Wohn- und andere Zimmer die Speichen.

Den Verkehr kann man aus meiner Sicht zwar über den Switch unten stilllegen, aber wenn die VPN-Router ordentlich konfiguriert sind und die befinden sich jeweils in den Räumen, kann er aus meiner Sicht nicht kompromittiert werden.

Als VPN-Router kannst Du alles nehmen, was lüfterlos, aber ne Firewall hat.

Ich hab für solche Szenarien von Ubiquiti den EdgeRouter Lite im Einsatz. Er istz zwar blöd zu konfigurieren, weil die Klickibunti-Oberfläche das Vyatta-OS nicht wirklich abbildet, aber er hat nen ordentlichen Paketdurchsatz via VPN und darum geht es Dir wahrscheinlich auch.

Jeder Eigentümer ist für sich selbst verantwortlich.

Dann ist das doch alles irgendwie sinnfrei ?!Oder was willst du dann final erreichen. Das alle Parteien quasi mit ihren lokalen LANs untereinander kommunizieren können ?! Normal will das ja keiner.

Es ist nicht davon auszugehen, dass sich jemand schadhaft in meinem Netzwerk austoben will

Ha ha ha... träum weiter. Das kannst du dann auch für den Besuch oder den Katzensitter der Nachbarn sagen. Kein Mensch würde doch fremde oder auch Freunde auf sein eigenes lokales LAN lassen und sich dort beschnüffeln lassen was er so macht, speichert und wohin er surft ?!welche meinen allgemein zugänglichen Switch

Du willst damit sagen das alle fröhlich pfeifend deinen Switch managen können ?? Sowas hatten wir auch schon lange nicht mehr hier im Forum...aber egal.Aber egal wenn ihr so offen seit....nur zu !

Dann solltest du aber ein gemeinsam geshartes VLAN Segment nehmen in dem ein NAS oder Server usw. auf das alle zugreifen können. Das wäre ja ein Kompromiss.

Sowas ist aber kinderleicht mit einem Mikrotik Router z.B. umzusetzen indem du allen ein Interface in ihre lokalen Netze steckst und dann zugriff auf das gemeinsame Segment erteilst.

Mit den Firewall regeln am Router ist das dann granular einzustellen wer was wo darf.

So ein Router kostet 40 Euro. Das ist doch ganz sicher kostenmässig überschaubar !

varia-store.com/de/produkt/31133-mikrotik-routerboard-rb750r2-he ...

Alternativ eine Firewall:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Hier steht wie es einfach geht:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Weitere Tutorial beschreiben hier doch alles was du umsetzen willst:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Wenn du alles liest und verstehst und es geschickt nach deinen Vorgaben konfiguriest ist das doch ne Lachnummer...

Ein Kunde von mir, hat sowas zur Pflicht.

mall.industry.siemens.com/mall/de/de/Catalog/Products/10303300?A ...

mall.industry.siemens.com/mall/de/de/Catalog/Products/10303300?A ...

Hallo,

technisch unlösbar. Im Zweifelsfall kann immer jemand einen eigenen Switch zwischen deinem Switch und das Patchpanel klemmen.

Eventuell könnte mal die Kabel mit Plomben sichern und die ungenutzten Ports mit Aufklebern versiegeln? Das wäre zumindest eine Hemmschwelle.

Gruß,

Jörg

technisch unlösbar. Im Zweifelsfall kann immer jemand einen eigenen Switch zwischen deinem Switch und das Patchpanel klemmen.

Eventuell könnte mal die Kabel mit Plomben sichern und die ungenutzten Ports mit Aufklebern versiegeln? Das wäre zumindest eine Hemmschwelle.

Gruß,

Jörg

Hallo,

wie gesagt - es gibt Stecker, die man mit Plomben sichern kann.

Und abschließbare Stecker gibt es auch.

Bei beiden Typen wird die Rastnase gesichert.

Gruß,

Jörg

wie gesagt - es gibt Stecker, die man mit Plomben sichern kann.

Und abschließbare Stecker gibt es auch.

Bei beiden Typen wird die Rastnase gesichert.

Gruß,

Jörg

Nur setzt deine Lösung vorraus das er der eigentümer ist UND das die anderen das mitmachen... Ich würde - obwohl ich mit meiner Vermieterin wirklich gut klarkomme - dann drauf bestehen das ich nen eigenen Anschluss bekomme wenn ich per VPN da was machen müsste. Denn wer sagt das ER nicht derjenige ist der dann alles mitschneidet?

Da ist die Lösung mit nem Router per Wohnung ODER ggf. den DSL-Anschluss direkt durchreichen deutlich besser

Da ist die Lösung mit nem Router per Wohnung ODER ggf. den DSL-Anschluss direkt durchreichen deutlich besser

Hi,

Vollständig wäre: In deiner Wohnung an jedem LAN port einen z.B. Mikrotik Router, am Patchpaneel einen einfachen Switch und dann zwischen den Routern VPNs aufgebaut.

Dann kann kein Unbefugter über das Patchpaneel bzw. den Switch in dein Netzwerk.

CH

Ist das ein gangbarer Weg, der kostenmäßig überschaubar bleibt und trotzdem eine wirksame Sperre für "Spaß-Hacker" darstellt?

Jein.Vollständig wäre: In deiner Wohnung an jedem LAN port einen z.B. Mikrotik Router, am Patchpaneel einen einfachen Switch und dann zwischen den Routern VPNs aufgebaut.

Dann kann kein Unbefugter über das Patchpaneel bzw. den Switch in dein Netzwerk.

CH

Hi Leute,

wie Jörg schon geschrieben hat... man kann das ganze auch Hardwareseitig absichern und ich finde die Lösung gar nicht so unpraktisch...

Auf der IT-SA in München neulich war ich lange am Stand von Smartkeeper... Darauf gekommen bin ich weil in einem unserer Audits gefordert wurde, dass nicht genutzte Ports an Rechnern unseres Prozessleitsystems, welche nicht in der Leitwarte mit Zugangskontrolle stehen physikalisch verschlossen werden und eben auch verhindert wird, dass man z.B. eine Tastatur absteckt um einen Keylogger dazwischen stecken zu können.

smartkeeper.de/Network

Mit den "Smartkeepern" kann man eben unbenutzte Ports verschließen und auch verhindern, dass RJ-45 Kabel abgesteckt/umgesteckt werden. Völlig egal wo, muss nur ne RJ45 Dose sein, ob an Switch, Firewall oder aus der Wand kommend... die Dinger gehen überall und es war uns nicht möglich die Teile zu entfernen... Einen der USB Locker hatte ich rausbekommen... samt dem Innenleben des USB-Ports..

Der "Schlüssel" kostet afaik um die 50€ Brutto... die Smartkeeper Einsätze irgendwo zwischnen 1€ und 5€ je nach Anwendungfall...

Evlt. wäre es also eine Idee, einen einfachen 8-Port Switch zu kaufen, alle Kabel in Ihren Ports zu sichern und freie Ports mit Einsätzen zu verschließen...

Lg,

AuO

wie Jörg schon geschrieben hat... man kann das ganze auch Hardwareseitig absichern und ich finde die Lösung gar nicht so unpraktisch...

Auf der IT-SA in München neulich war ich lange am Stand von Smartkeeper... Darauf gekommen bin ich weil in einem unserer Audits gefordert wurde, dass nicht genutzte Ports an Rechnern unseres Prozessleitsystems, welche nicht in der Leitwarte mit Zugangskontrolle stehen physikalisch verschlossen werden und eben auch verhindert wird, dass man z.B. eine Tastatur absteckt um einen Keylogger dazwischen stecken zu können.

smartkeeper.de/Network

Mit den "Smartkeepern" kann man eben unbenutzte Ports verschließen und auch verhindern, dass RJ-45 Kabel abgesteckt/umgesteckt werden. Völlig egal wo, muss nur ne RJ45 Dose sein, ob an Switch, Firewall oder aus der Wand kommend... die Dinger gehen überall und es war uns nicht möglich die Teile zu entfernen... Einen der USB Locker hatte ich rausbekommen... samt dem Innenleben des USB-Ports..

Der "Schlüssel" kostet afaik um die 50€ Brutto... die Smartkeeper Einsätze irgendwo zwischnen 1€ und 5€ je nach Anwendungfall...

Evlt. wäre es also eine Idee, einen einfachen 8-Port Switch zu kaufen, alle Kabel in Ihren Ports zu sichern und freie Ports mit Einsätzen zu verschließen...

Lg,

AuO

In Deinem Netzwerk sollte niemand stöbern können, da Du hoffentlich alle Freigaben auf Deinen Benutznamen/Passwort beschränkt hast. Also keine Freigabe mit einer Berechtigung für alle ohne Passwort.

Nur Netzwerkdrucker lassen sich nicht so einfach gegen unbefugtes Drucken schützen, da würde eine kleine Firewall davor helfen (Raspi oder Router direkt hinter dem Drucker) oder einfach im Keller einen Layer-3 Switch verbauen und die Zugriffe per ACLs beschränken.

Du kannst an Deinem Switch alle unbenutzten Ports deaktivieren oder in ein unbenutztes VLAN schicken. Nur auf Deinen Router / in Dein Internet würden alle noch rein kommen, da wurden oben bereits Tips dafür gegeben es mechanisch zu lösen.

Nur Netzwerkdrucker lassen sich nicht so einfach gegen unbefugtes Drucken schützen, da würde eine kleine Firewall davor helfen (Raspi oder Router direkt hinter dem Drucker) oder einfach im Keller einen Layer-3 Switch verbauen und die Zugriffe per ACLs beschränken.

Du kannst an Deinem Switch alle unbenutzten Ports deaktivieren oder in ein unbenutztes VLAN schicken. Nur auf Deinen Router / in Dein Internet würden alle noch rein kommen, da wurden oben bereits Tips dafür gegeben es mechanisch zu lösen.

Moin,

auf jeden Fall erstmal alles physisch absichern, mit sowas hier:

amazon.de/gp/product/B073RZBPPN/ref=ox_sc_saved_title_7?smid=A1X ...

amazon.de/gp/product/B00ORP1API/ref=ox_sc_saved_title_8?smid=A2L ...

amazon.de/dp/B07Q24GD2L/ref=cm_sw_em_r_mt_dp_U_AXn5DbC74XGF0

amazon.de/dp/B077BCDQJS/ref=cm_sw_em_r_mt_dp_U_BXn5Db1X1SYA4

amazon.de/dp/B00X7H3PD2/ref=cm_sw_em_r_mt_dp_U_TXn5DbD9ETBHW

Damit sind erstmal alle Ports mechanisch verschlossen, das heißt es kann niemand sein Kabel reinstecken, und Deine Kabel können auch nicht einfach entfernt werden ohne Schlüssel.

cu,

ipzipzap

auf jeden Fall erstmal alles physisch absichern, mit sowas hier:

amazon.de/gp/product/B073RZBPPN/ref=ox_sc_saved_title_7?smid=A1X ...

amazon.de/gp/product/B00ORP1API/ref=ox_sc_saved_title_8?smid=A2L ...

amazon.de/dp/B07Q24GD2L/ref=cm_sw_em_r_mt_dp_U_AXn5DbC74XGF0

amazon.de/dp/B077BCDQJS/ref=cm_sw_em_r_mt_dp_U_BXn5Db1X1SYA4

amazon.de/dp/B00X7H3PD2/ref=cm_sw_em_r_mt_dp_U_TXn5DbD9ETBHW

Damit sind erstmal alle Ports mechanisch verschlossen, das heißt es kann niemand sein Kabel reinstecken, und Deine Kabel können auch nicht einfach entfernt werden ohne Schlüssel.

cu,

ipzipzap

Weil für mich die Sicherheit in den privaten Räumen beginnt und auch in den privaten Räumen endet.

Wenn ich einen reinen VPN-Verkehr zwischen den Räumen schalte, kann mir egal sein, wie der zentrale Verteiler aussieht und wer da ran kann.

Das Schlimmste, was aus meiner Sicht eintreffen kann, ist dass mir jemand die Verbindung stilllegt, aber er kann sie nicht abhören.

Die vorgestellten mechanischen Sperrvorrichtungen kannte ich noch nicht, aber ich hege auch großen Zweifel am Zweck.

Bei einem verwaltbaren Switch würden freie Ports administrativ auf shutdown gesetzt und benötigen keine Sperre.

Die Sperrvorrichtungen sind aus meiner Sicht allesamt nur zu einem gut:

Um ein versehentlichen Disconnect der Leitungen durch eine andere Partei etwas unwahrscheinlicher zu machen.

Wenn jemand böse will, kann er durch diese Sperren eher mehr Schaden anrichten.

Wenn ich einen reinen VPN-Verkehr zwischen den Räumen schalte, kann mir egal sein, wie der zentrale Verteiler aussieht und wer da ran kann.

Das Schlimmste, was aus meiner Sicht eintreffen kann, ist dass mir jemand die Verbindung stilllegt, aber er kann sie nicht abhören.

Die vorgestellten mechanischen Sperrvorrichtungen kannte ich noch nicht, aber ich hege auch großen Zweifel am Zweck.

Bei einem verwaltbaren Switch würden freie Ports administrativ auf shutdown gesetzt und benötigen keine Sperre.

Die Sperrvorrichtungen sind aus meiner Sicht allesamt nur zu einem gut:

Um ein versehentlichen Disconnect der Leitungen durch eine andere Partei etwas unwahrscheinlicher zu machen.

Wenn jemand böse will, kann er durch diese Sperren eher mehr Schaden anrichten.

War deine Wohnung mal eine WG, wo jeder seinen eigenen Telefon- und Internetanschluss hatte?

LAN-Buchse in jedem Zimmer von der Zentralverteilung aus.

Auf diese Art, hätte jedes Zimmer in deiner Wohnung einen eigenen Internetanschluss, sonst ergibt die gezeigte Verkabelung mit deiner Aussage keinen Sinn.

Der Gigabit-Switch vor dem LTE-Router?

Versorgst du das ganze Haus mit Internet? Der LTE-Router ist doch dein Anschluss, worüber dein Internet läuft!

Daher kommt ein Switch normalerweise immer hinter dem Router, und nie davor.

An dem Switch ist dein Computer, NAS, und HomeAssistant...

Ok, dröseln wir das erstmal auf:

Dein Router, der den Zugang zu deinem Internet bereitstellt, kommt immer als erstes in deine Wohnung.

Und damit würde sich dein Problem schon in nichts auflösen. Denn alles was vor dem Router ist, ist außerhalb.

Und von dort aus Netzwerktechnisch in deine Wohnung zu kommen ist schwer, das geht praktisch nicht - außer für Hacker - aber das ist eine andere Sache.

Bist du sicher das das erste Gerät nur ein Switch ist? (Gigabit Switch)

Oder ist es ein Switch mit eingebauten Internetzugang - wie z.B. eine Fritzbox - oder wie unsere Firewall, die den Internetanschluss mit steuert.

Wenn das Gigabit dein Internetanschluss ist, dann brauchst du dir keine Sorgen zu machen, denn von Internet aus in deine Wohnung zu kommen geht nicht.

Dann ist dein LTE-Router lediglich als Antenne geschaltet, damit du WLAN in deiner Wohnung hast.

Und Computer, NAS und HomeAssistant ist alles so richtig angeschlossen.

Nur Leider kannst du die LAN-Dosen in deinen anderen Zimmern vergessen. Die sind in dieser Konstellation für dich unbrauchbar! Es sei denn, du möchtest in jedem Zimmer seinen eigenen ganz Privaten Telefon-, und Internetanschluss anmelden, mit allen Vorteilen und KOSTEN!

Und der Verteiler, dem du im Haus entdeckt hast, ist bestimmt der Verteiler der Telekom.

Aber mit gepatchten Kabeln?

Normal ist der Telekomverteiler lediglich ein Kabelgewirr, was nur die Leute der Telekom verstehen, und da sollte niemand dran gehen.

Aber gepatcht?

Es gäbe noch eine Möglichkeit:

Das sich dein Router, mit dem Internetanschluss, unten im Schaltschrank befindet.

Dann müsstest du Herausfinden wie die LAN-Leitungen deiner Wohnung dort geschaltet sind.

Aber auch dann brauchst du dir auch keine Sorgen zu machen, denn jede Partei im Haus hätte solch einen Anschluss, und da gibt es keine Verbindung untereinander.

Sollte aber dein ganzes Haus praktisch nur einen Internetanschluss haben, was ich mir nicht vorstellen kann, wird es kompliziert. Denn dann bräuchtest du einen Netzwerkfilter der die Signale von außerhalb und innerhalb deiner Wohnung steuern kann. Eine Firewall also!

Viele Grüße

Andreas

LAN-Buchse in jedem Zimmer von der Zentralverteilung aus.

Auf diese Art, hätte jedes Zimmer in deiner Wohnung einen eigenen Internetanschluss, sonst ergibt die gezeigte Verkabelung mit deiner Aussage keinen Sinn.

Der Gigabit-Switch vor dem LTE-Router?

Versorgst du das ganze Haus mit Internet? Der LTE-Router ist doch dein Anschluss, worüber dein Internet läuft!

Daher kommt ein Switch normalerweise immer hinter dem Router, und nie davor.

An dem Switch ist dein Computer, NAS, und HomeAssistant...

Ok, dröseln wir das erstmal auf:

Dein Router, der den Zugang zu deinem Internet bereitstellt, kommt immer als erstes in deine Wohnung.

Und damit würde sich dein Problem schon in nichts auflösen. Denn alles was vor dem Router ist, ist außerhalb.

Und von dort aus Netzwerktechnisch in deine Wohnung zu kommen ist schwer, das geht praktisch nicht - außer für Hacker - aber das ist eine andere Sache.

Bist du sicher das das erste Gerät nur ein Switch ist? (Gigabit Switch)

Oder ist es ein Switch mit eingebauten Internetzugang - wie z.B. eine Fritzbox - oder wie unsere Firewall, die den Internetanschluss mit steuert.

Wenn das Gigabit dein Internetanschluss ist, dann brauchst du dir keine Sorgen zu machen, denn von Internet aus in deine Wohnung zu kommen geht nicht.

Dann ist dein LTE-Router lediglich als Antenne geschaltet, damit du WLAN in deiner Wohnung hast.

Und Computer, NAS und HomeAssistant ist alles so richtig angeschlossen.

Nur Leider kannst du die LAN-Dosen in deinen anderen Zimmern vergessen. Die sind in dieser Konstellation für dich unbrauchbar! Es sei denn, du möchtest in jedem Zimmer seinen eigenen ganz Privaten Telefon-, und Internetanschluss anmelden, mit allen Vorteilen und KOSTEN!

Und der Verteiler, dem du im Haus entdeckt hast, ist bestimmt der Verteiler der Telekom.

Aber mit gepatchten Kabeln?

Normal ist der Telekomverteiler lediglich ein Kabelgewirr, was nur die Leute der Telekom verstehen, und da sollte niemand dran gehen.

Aber gepatcht?

Es gäbe noch eine Möglichkeit:

Das sich dein Router, mit dem Internetanschluss, unten im Schaltschrank befindet.

Dann müsstest du Herausfinden wie die LAN-Leitungen deiner Wohnung dort geschaltet sind.

Aber auch dann brauchst du dir auch keine Sorgen zu machen, denn jede Partei im Haus hätte solch einen Anschluss, und da gibt es keine Verbindung untereinander.

Sollte aber dein ganzes Haus praktisch nur einen Internetanschluss haben, was ich mir nicht vorstellen kann, wird es kompliziert. Denn dann bräuchtest du einen Netzwerkfilter der die Signale von außerhalb und innerhalb deiner Wohnung steuern kann. Eine Firewall also!

Viele Grüße

Andreas

Guten Morgen,

nur zur Sicherheit:

Dein Internetanschluß / LTE-Router ist in Deiner Wohnung, die LAN-Dosen ALLER Wohnungen landen auf einem gemeinsamen Patchpanel im Keller, richtig?

Dann ist es richtig, dass Dein Switch nur im Keller beim Patchpanel installiert werden kann. Mein Vorschlag, quasi ein Auszug aus dem, was die Kollegen schon geschrieben haben:

- Managed Switch.

- Die von Dir benötigten Ports, die in Deine Wohnung führen, in ein eigenes VLAN stecken.

- Die Patchkabel am Switch und Patchpanel mit den vorgeschlagenen Kabelschlössern sichern

(Link von ipzipzap amazon.de/gp/product/B073RZBPPN/ref=ox_sc_saved_title_7?smid=A1X ...

amazon.de/gp/product/B073RZBPPN/ref=ox_sc_saved_title_7?smid=A1X ...

- nicht benutzte Ports im Switch deaktivieren.

Viel mehr kannst Du nicht machen, auf den Switch haben ja alle Mieter physischen Zugriff. Wenn da z.B. jemand der Meinung ist, das Ding verbraucht zu viel (Gemeinschafts)-Strom und den Stecker zieht, kannst Du auch nichts machen, aber das merkst Du wenigstens relativ schnell.

Gruß

Exil

nur zur Sicherheit:

Dein Internetanschluß / LTE-Router ist in Deiner Wohnung, die LAN-Dosen ALLER Wohnungen landen auf einem gemeinsamen Patchpanel im Keller, richtig?

Dann ist es richtig, dass Dein Switch nur im Keller beim Patchpanel installiert werden kann. Mein Vorschlag, quasi ein Auszug aus dem, was die Kollegen schon geschrieben haben:

- Managed Switch.

- Die von Dir benötigten Ports, die in Deine Wohnung führen, in ein eigenes VLAN stecken.

- Die Patchkabel am Switch und Patchpanel mit den vorgeschlagenen Kabelschlössern sichern

(Link von ipzipzap

- nicht benutzte Ports im Switch deaktivieren.

Viel mehr kannst Du nicht machen, auf den Switch haben ja alle Mieter physischen Zugriff. Wenn da z.B. jemand der Meinung ist, das Ding verbraucht zu viel (Gemeinschafts)-Strom und den Stecker zieht, kannst Du auch nichts machen, aber das merkst Du wenigstens relativ schnell.

Gruß

Exil

Hallo,

Ich stelle mir gerade vor Mehrfamilienhaus.

Wenn also jeder ! den Switch verwalten will/soll/muß - wie soll das gehen ?

Entweder der Vermieter machts (läßt machen) und schließt den Schrank dann zu oder... jeder (!) kann/darf dort wursteln.

Dann bleibt eigentlich nur VPN-Kapselung IMHO - zumindest solange @meinij ein Nutzer unter mehreren ist!

Switchverwaltung in irgendeiner Form fällt eigentlich aus.

Mechanisch verschließen geht einschließlich eines eigenen verschlossenen Switches (extra Kasten an die Wand ?)

Die Frage ist immer wie sicher soll das abgekapselt werden, aber auch wie einfach/schwierig ist WLAN zu knacken Siehe auch diverse Methoden WPA2 zu "übernehmen" .

Siehe auch diverse Methoden WPA2 zu "übernehmen" .

Fred

Ich stelle mir gerade vor Mehrfamilienhaus.

Wenn also jeder ! den Switch verwalten will/soll/muß - wie soll das gehen ?

Entweder der Vermieter machts (läßt machen) und schließt den Schrank dann zu oder... jeder (!) kann/darf dort wursteln.

Dann bleibt eigentlich nur VPN-Kapselung IMHO - zumindest solange @meinij ein Nutzer unter mehreren ist!

Switchverwaltung in irgendeiner Form fällt eigentlich aus.

Mechanisch verschließen geht einschließlich eines eigenen verschlossenen Switches (extra Kasten an die Wand ?)

Die Frage ist immer wie sicher soll das abgekapselt werden, aber auch wie einfach/schwierig ist WLAN zu knacken

Fred