Neu in Netzwerktechnik

Hallo zusammen,

ich bin im 2. Jahr der Ausbildung als Fachinformatiker fuer Systemintegration (schonmal jetzt sorry wegen meiner qwerty tastatur).

Ich habe eine Frage und waere fuer jede antwort oder Aufklaerung, Erklaerung sehr dankbar.

Nun denn, ich habe die glorreiche Idee gehabt, neues zu lernen. Ich bin auf pfsense und opnsense gestossen, und hab mich fuer pfsense entschieden.

Ich moechte im Prinzip, eine Firewall funktion in meinem Heimnetzwerk aufbauen, welches 1 PC bisher lokal an der Fritte hat ueber eine PowerLine. Die Fritte ist eine 7530. Meine Internetleitung ist ADSL 50.000 MB/s.

Ich bin generell einfach nur interessiert wie das geht, wie ich was verkabeln muss erstmal.

Was brauch ich um die pfsense in Betrieb zu nehmen? (Edit: Ich hab gegooged und es bedarf an "Appliances"welche aber gut teuer sind).

Ich habe einen managed switch bereits gekauft. (Ebenfalls einen Nano AP fuer WLAN funktion im hause aber das ist erstmal irrelevant).

Warum mach ich das? - Nochmals, zu lernen, und ebenfalls mich, wenn es geht, von aussen zu schuetzen mit der firewall. Ich hoffe einfach mal ich erreiche das damit.

VLANs richte ich nicht ein, da wir daheim maximal 2 Geraete am LAN haben werden, alles andere ist WLAN.

Nun. Ich dachte ich baue das Netz wie folgt auf.

Tae Dose -> (DSL Kabel) -> Fritte

Fritte -> (Lan ethernet kabel) -> pfsense appliance

PFsense -> (Ethernet kabel) -> PC , Access Point.

Geht das?

Was muss ich da beachten und ist evtl. meine Internetgeschwindigkeit zu langsam.

Ob es sich lohnt, fuer den privaten Nutzen, ist mir per se egal, ich moechte einfach nur mehr ueber Netzwerke, security etc. lernen.

Danke schonmal im Voraus, wenn es jemand liest.

ich bin im 2. Jahr der Ausbildung als Fachinformatiker fuer Systemintegration (schonmal jetzt sorry wegen meiner qwerty tastatur).

Ich habe eine Frage und waere fuer jede antwort oder Aufklaerung, Erklaerung sehr dankbar.

Nun denn, ich habe die glorreiche Idee gehabt, neues zu lernen. Ich bin auf pfsense und opnsense gestossen, und hab mich fuer pfsense entschieden.

Ich moechte im Prinzip, eine Firewall funktion in meinem Heimnetzwerk aufbauen, welches 1 PC bisher lokal an der Fritte hat ueber eine PowerLine. Die Fritte ist eine 7530. Meine Internetleitung ist ADSL 50.000 MB/s.

Ich bin generell einfach nur interessiert wie das geht, wie ich was verkabeln muss erstmal.

Was brauch ich um die pfsense in Betrieb zu nehmen? (Edit: Ich hab gegooged und es bedarf an "Appliances"welche aber gut teuer sind).

Ich habe einen managed switch bereits gekauft. (Ebenfalls einen Nano AP fuer WLAN funktion im hause aber das ist erstmal irrelevant).

Warum mach ich das? - Nochmals, zu lernen, und ebenfalls mich, wenn es geht, von aussen zu schuetzen mit der firewall. Ich hoffe einfach mal ich erreiche das damit.

VLANs richte ich nicht ein, da wir daheim maximal 2 Geraete am LAN haben werden, alles andere ist WLAN.

Nun. Ich dachte ich baue das Netz wie folgt auf.

Tae Dose -> (DSL Kabel) -> Fritte

Fritte -> (Lan ethernet kabel) -> pfsense appliance

PFsense -> (Ethernet kabel) -> PC , Access Point.

Geht das?

Was muss ich da beachten und ist evtl. meine Internetgeschwindigkeit zu langsam.

Ob es sich lohnt, fuer den privaten Nutzen, ist mir per se egal, ich moechte einfach nur mehr ueber Netzwerke, security etc. lernen.

Danke schonmal im Voraus, wenn es jemand liest.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6674580166

Url: https://administrator.de/forum/neu-in-netzwerktechnik-6674580166.html

Ausgedruckt am: 25.07.2025 um 15:07 Uhr

80 Kommentare

Neuester Kommentar

Hallo und Herzlich Willkommen im Forum,

nwlab.net/tutorials/pfSense/

biteno.com/tutorial/pfsense-firewall-installieren-und-konfigurie ...

voleatech.de/de/produkt/pfsense-software-subscription/

thomas-krenn.com/de/tkmag/expertentipps/open-source-pfsense-fire ...

techcorner.max-it.de/wiki/OPNsense_vs._pfSense_-_Im_Vergleich

PFSense Plus (Die zusätzlichen Buchstaben machen es teurer)

netgate.com/pricing-pfsense-plus

...

Bedenke: Im Netz findet immer eine Kommunikation statt. Erfolgreich oder nicht. Es Reden immer mindestens 2 Teilnehmer miteinander. Bei mehr wird es schon extrem Kompliziert bzw. scheitert es. Selbst beim (UBoot) Ping wird die Antwort ausgewertet, daher ist ein Kabelhai (wireshark.org/) dein bester und liebster Freund.

Bedenke: Im Netz findet immer eine Kommunikation statt. Erfolgreich oder nicht. Es Reden immer mindestens 2 Teilnehmer miteinander. Bei mehr wird es schon extrem Kompliziert bzw. scheitert es. Selbst beim (UBoot) Ping wird die Antwort ausgewertet, daher ist ein Kabelhai (wireshark.org/) dein bester und liebster Freund.

Auch hier im Forum gibt es Exczellente Anleitungen zur PFSense, OPNSense etc. Und Kollege @aqui steht dir tatkräftig mit seinem exzellentem Fachwissen hilfreich zur Seite wenn du fragen hast.

Du bist Azubi im 2ten Lehrjahr (Nicht Leer oder Leere Jahre)

Du bist Azubi im 2ten Lehrjahr (Nicht Leer oder Leere Jahre)

Und wenn du kein Portforwarding mit deiner Fritte machst und uPNP abgedreht hast, ist dein Netz per se schon mal sicher, sofern deine Clients (bzw. dessen Bediener) nix unerwünschtes anfordern.

de.wikipedia.org/wiki/Universal_Plug_and_Play

uPNP gehört an der Fritte (an allen Routern) AUS, da ist ne Coronaschutzimpfung schon gefährlicher

Gruß,

Peter

Zitat von @vhvu2001:

ich bin im 2. Jahr der Ausbildung als Fachinformatiker fuer Systemintegration (schonmal jetzt sorry wegen meiner qwerty tastatur).

Sicher das deine Tastatur das Problem ist und nicht der Bediener der Tastatur? ich bin im 2. Jahr der Ausbildung als Fachinformatiker fuer Systemintegration (schonmal jetzt sorry wegen meiner qwerty tastatur).

Nun denn, ich habe die glorreiche Idee gehabt, neues zu lernen. Ich bin auf pfsense und opnsense gestossen, und hab mich fuer pfsense entschieden.

Glorreiche Ideen stellen sich oft als Dummheit heraus, oder sind schmerzhaft Ich moechte im Prinzip, eine Firewall funktion in meinem Heimnetzwerk aufbauen, welches 1 PC bisher lokal an der Fritte hat ueber eine PowerLine. Die Fritte ist eine 7530. Meine Internetleitung ist ADSL 50.000 MB/s.

Warum Powerline? Du bist doch schon im 2ten Ausbildungsjahr...Ich bin generell einfach nur interessiert wie das geht, wie ich was verkabeln muss erstmal.

Ein Kabel rein zur PFSense, ein Kabel raus aus der PFSense ins LAN / WLAN.Was brauch ich um die pfsense in Betrieb zu nehmen? (Edit: Ich hab gegooged und es bedarf an "Appliances"welche aber gut teuer sind).

?!? Kostenlos...nwlab.net/tutorials/pfSense/

biteno.com/tutorial/pfsense-firewall-installieren-und-konfigurie ...

voleatech.de/de/produkt/pfsense-software-subscription/

thomas-krenn.com/de/tkmag/expertentipps/open-source-pfsense-fire ...

techcorner.max-it.de/wiki/OPNsense_vs._pfSense_-_Im_Vergleich

PFSense Plus (Die zusätzlichen Buchstaben machen es teurer)

netgate.com/pricing-pfsense-plus

...

Warum mach ich das? - Nochmals, zu lernen, und ebenfalls mich, wenn es geht, von aussen zu schuetzen mit der firewall. Ich hoffe einfach mal ich erreiche das damit.

VLANs richte ich nicht ein, da wir daheim maximal 2 Geraete am LAN haben werden, alles andere ist WLAN.

Brauchen die Geräte im WLAN keinen Schutz? ( Nur wenn WLAN bei dir WegwerfLAN bedeutet) Geht das?

Ja, so ist das konzept bei fast allen Firewalls in diesem Universum.Was muss ich da beachten

Handbücher Lesen und Verstehen. Du bist ja schon im 2ten AzubiJahr.Auch hier im Forum gibt es Exczellente Anleitungen zur PFSense, OPNSense etc. Und Kollege @aqui steht dir tatkräftig mit seinem exzellentem Fachwissen hilfreich zur Seite wenn du fragen hast.

ist evtl. meine Internetgeschwindigkeit zu langsam.

Nö, ausser du willst etwas machen wo du das Internet leersaugen und löschen willst. Man kann sogar Fernwartung mit 2400, 9600 Baud MODEMs erfolgreich machen. Und wenn du kein Portforwarding mit deiner Fritte machst und uPNP abgedreht hast, ist dein Netz per se schon mal sicher, sofern deine Clients (bzw. dessen Bediener) nix unerwünschtes anfordern.

de.wikipedia.org/wiki/Universal_Plug_and_Play

uPNP gehört an der Fritte (an allen Routern) AUS, da ist ne Coronaschutzimpfung schon gefährlicher

Gruß,

Peter

Mit was beschäftigt dich dein Arbeitgeber und was hast du dort für Entfaltungsmöglichkeiten?

Meine Azubi gehen gleich am Anfang auf Baustellen und in die Produktion um zu sehen, warum unsere Werker 24/7 mit optimaler IT noch mehr Geld umsetzen können. So lernen sie, dass dort der Fokus liegt, nicht im Büro.

Was sieht denn deine Ausbildung in der Schule und auf Arbeit zum Thema Sicherheit vor?

Ich sitze in der IHK und nehme auch Prüfungen ab und Sensen sind dort nicht unbedingt gerne im Zusammenhang mit Sicherheit gesehen. Nicht wegen der Sicherheit, sondern weil das Pflegen von Regeln nicht reicht um Berufe zu repräsentieren die teilweise über vier Jahre Ausbildung hatten. Und weitere Fallstricke.

Ich finde junge Nerds beeindruckender wenn sie auf Layer 1 und 2 sicher unterwegs sind und das auch wirklich verstanden haben, was da passiert.

Für Zuhause ist die Sense sicherlich ein gutes Spielzeug.

Meine Azubi gehen gleich am Anfang auf Baustellen und in die Produktion um zu sehen, warum unsere Werker 24/7 mit optimaler IT noch mehr Geld umsetzen können. So lernen sie, dass dort der Fokus liegt, nicht im Büro.

Was sieht denn deine Ausbildung in der Schule und auf Arbeit zum Thema Sicherheit vor?

Ich sitze in der IHK und nehme auch Prüfungen ab und Sensen sind dort nicht unbedingt gerne im Zusammenhang mit Sicherheit gesehen. Nicht wegen der Sicherheit, sondern weil das Pflegen von Regeln nicht reicht um Berufe zu repräsentieren die teilweise über vier Jahre Ausbildung hatten. Und weitere Fallstricke.

Ich finde junge Nerds beeindruckender wenn sie auf Layer 1 und 2 sicher unterwegs sind und das auch wirklich verstanden haben, was da passiert.

Für Zuhause ist die Sense sicherlich ein gutes Spielzeug.

Zitat von @2423392070:

Mit was beschäftigt dich dein Arbeitgeber und was hast du dort für Entfaltungsmöglichkeiten?

Meine Azubi gehen gleich am Anfang auf Baustellen und in die Produktion um zu sehen, warum unsere Werker 24/7 mit optimaler IT noch mehr Geld umsetzen können. So lernen sie, dass dort der Fokus liegt, nicht im Büro.

Was sieht denn deine Ausbildung in der Schule und auf Arbeit zum Thema Sicherheit vor?

Ich sitze in der IHK und nehme auch Prüfungen ab und Sensen sind dort nicht unbedingt gerne im Zusammenhang mit Sicherheit gesehen. Nicht wegen der Sicherheit, sondern weil das Pflegen von Regeln nicht reicht um Berufe zu repräsentieren die teilweise über vier Jahre Ausbildung hatten. Und weitere Fallstricke.

Ich finde junge Nerds beeindruckender wenn sie auf Layer 1 und 2 sicher unterwegs sind und das auch wirklich verstanden haben, was da passiert.

Für Zuhause ist die Sense sicherlich ein gutes Spielzeug.

Mit was beschäftigt dich dein Arbeitgeber und was hast du dort für Entfaltungsmöglichkeiten?

Meine Azubi gehen gleich am Anfang auf Baustellen und in die Produktion um zu sehen, warum unsere Werker 24/7 mit optimaler IT noch mehr Geld umsetzen können. So lernen sie, dass dort der Fokus liegt, nicht im Büro.

Was sieht denn deine Ausbildung in der Schule und auf Arbeit zum Thema Sicherheit vor?

Ich sitze in der IHK und nehme auch Prüfungen ab und Sensen sind dort nicht unbedingt gerne im Zusammenhang mit Sicherheit gesehen. Nicht wegen der Sicherheit, sondern weil das Pflegen von Regeln nicht reicht um Berufe zu repräsentieren die teilweise über vier Jahre Ausbildung hatten. Und weitere Fallstricke.

Ich finde junge Nerds beeindruckender wenn sie auf Layer 1 und 2 sicher unterwegs sind und das auch wirklich verstanden haben, was da passiert.

Für Zuhause ist die Sense sicherlich ein gutes Spielzeug.

Nun - es ist schon ziemlich traurig wenn du mit der Einstellung in irgendeinem Ausschuss sitzt oder Prüfungen abnimmst.

Es ist am Ende nämlich - insbesondere im Zusammenhang mit der Frage des TOs - völlig unerheblich welches Produkt man nimmt. Ob du jetzt ne xSense nimmst, ne Cisco ASA oder was auch immer dir vorschwebt - die GRUNDLAGEN sind dieselben. Insbesondere sogar wenn man nicht gleich auf ne "Full-Level" geht sondern erstmal die Basics macht (welcher Port ist erlaubt, wie sind die Zugriffe, wie sehen die Logs aus,...). Es zeigt aber das auch die Prüfer heute scheinbar besser im Park Laub aufsammeln sollten als Prüfungen abzunehmen wenn die sowas nicht mal verstehen.

Und was dein "Layer 1 u. 2" angeht: Es ist nur meistens gar nicht mehr die Aufgabe des FI sich um Layer 1 (Physical) zu kümmern, der sagt nämlich idR. nur noch was man möchte bzw. bekommt es sogar vom Dienstleister vorgegeben. Das heisst nicht das man es nicht verstehen sollte - es ist aber eben idR. der Part bei dem man eher keinen Einfluss drauf hat. Aber das sollte jemand aus der IHK usw. doch wissen...

Zum Eigentlichen Thema:

Generell lohnt es sich immer zu überlegen wie Dinge funktionieren. Und ich würde hier durchaus - allein für die Übung - auch mal min. intern 2 VLANs machen:

a) Kabel-LAN

b) WLAN

c) (bei bedarf) Gäste-WLAN

Hier hast du dann schon gewisse Grundlagen als Möglichkeit. So sollen vermutlich alle 2 (oder 3) Netze internet bekommen. Bei einem Gäste-WLAN wäre aber der Zugriff auf ein NAS (sofern vorhanden) ja nicht nötig - ausser ggf. für DNS/DHCP,... Somit kannst du dir schon mal einige Dinge ansehen.

Was bei deinem Aufbau ein Nachteil wird (zumindest im 2ten Schritt): Jeder Zugriff von aussen landet bei der Fritte - und die lässt halt nur das durch was per port-forwarding läuft. Hier würde ich im zweiten Schritt nen normales Modem nehmen, dann siehst du eben auch was auf der Firewall wirklich aufschlägt. Aber: Im ZWEITEN Schritt, erstmal sollte dein System sauber laufen. Sofern nämlich die Regel nur "Any / Any" ist bleibt die Firewall nen reiner Lufterhitzer.

Deine Internetgeschwindigkeit spielt keine Rolle - hier merkt man das du eher noch zu der jüngeren Generation gehörst :D. Es gab sogar Zeiten da war zuhause mit 56k (oder weniger) standard, die richtig guten hatten ISDN mit 64 kBit (also wahnsinnige 8 kByte / Sek...). Meine damalige Hochschule hatte über das DFN so um 30 mBit (für mehrere 1000 Studenten!). Du darfst dir also überlegen was du jetzt vermutlich für dich zuhause hast -> und nochmal über "zu langsam" nachdenken :D Übrigens: Es gab sogar Zeiten an denen Internet aufm Mobil-Tel nicht existierte... aus nem einfachen Grund: Es gab kein Mobil-Telefon :D

Generell lohnt es sich immer zu überlegen wie Dinge funktionieren. Und ich würde hier durchaus - allein für die Übung - auch mal min. intern 2 VLANs machen:

a) Kabel-LAN

b) WLAN

c) (bei bedarf) Gäste-WLAN

Hier hast du dann schon gewisse Grundlagen als Möglichkeit. So sollen vermutlich alle 2 (oder 3) Netze internet bekommen. Bei einem Gäste-WLAN wäre aber der Zugriff auf ein NAS (sofern vorhanden) ja nicht nötig - ausser ggf. für DNS/DHCP,... Somit kannst du dir schon mal einige Dinge ansehen.

Was bei deinem Aufbau ein Nachteil wird (zumindest im 2ten Schritt): Jeder Zugriff von aussen landet bei der Fritte - und die lässt halt nur das durch was per port-forwarding läuft. Hier würde ich im zweiten Schritt nen normales Modem nehmen, dann siehst du eben auch was auf der Firewall wirklich aufschlägt. Aber: Im ZWEITEN Schritt, erstmal sollte dein System sauber laufen. Sofern nämlich die Regel nur "Any / Any" ist bleibt die Firewall nen reiner Lufterhitzer.

Deine Internetgeschwindigkeit spielt keine Rolle - hier merkt man das du eher noch zu der jüngeren Generation gehörst :D. Es gab sogar Zeiten da war zuhause mit 56k (oder weniger) standard, die richtig guten hatten ISDN mit 64 kBit (also wahnsinnige 8 kByte / Sek...). Meine damalige Hochschule hatte über das DFN so um 30 mBit (für mehrere 1000 Studenten!). Du darfst dir also überlegen was du jetzt vermutlich für dich zuhause hast -> und nochmal über "zu langsam" nachdenken :D Übrigens: Es gab sogar Zeiten an denen Internet aufm Mobil-Tel nicht existierte... aus nem einfachen Grund: Es gab kein Mobil-Telefon :D

Hi,

zunächst finde ich es klasse, dass du dich mit diesem wirklich interessanten Thema beschäftigen möchtest.

Grundsätzlich ist jede Firewall gleich aufgebaut (NextGen mal außen vor): du hast ein Regelwerk in dem du die Zugriffe steuerst:

Quelle - Ziel - erlauben oder verbieten

Wobei Quelle und Ziel sich in

Interface

IP

MAC

Port

Protokoll

Unterteilen.

Ähnlich sieht es beim VPN aus - sollte das einmal Thema für sich werden. Da gibt es auch entsprechende Standards.

Wie sich nun eine GUI oder was auch immer von einer anderen (bezahlten) Firewall unterscheiden ist mMn nebensächlich - es geht dir ja erst einmal ums Lernen der Grundlagen. Da kannst du ohne schlechtes Gewissen mit der PFsense starten.

Ich würde in jedem Fall mit mehreren VLANs arbeiten, damit man auch entsprechende Regelwerke bauen kann - und darauf kommt es doch an.

So lernst du dann auch direkt, wie dies auf dem Switch und dem AP einzurichten ist. Welche fallstricke es dort gibt, etc

Es gibt für deine Anforderung eine super Anleitung:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern#

Ansonsten sehe ich keine Probleme bei deinem Vorhaben - das Internet ist schnell genug

Viel Erfolg!

zunächst finde ich es klasse, dass du dich mit diesem wirklich interessanten Thema beschäftigen möchtest.

Grundsätzlich ist jede Firewall gleich aufgebaut (NextGen mal außen vor): du hast ein Regelwerk in dem du die Zugriffe steuerst:

Quelle - Ziel - erlauben oder verbieten

Wobei Quelle und Ziel sich in

Interface

IP

MAC

Port

Protokoll

Unterteilen.

Ähnlich sieht es beim VPN aus - sollte das einmal Thema für sich werden. Da gibt es auch entsprechende Standards.

Wie sich nun eine GUI oder was auch immer von einer anderen (bezahlten) Firewall unterscheiden ist mMn nebensächlich - es geht dir ja erst einmal ums Lernen der Grundlagen. Da kannst du ohne schlechtes Gewissen mit der PFsense starten.

Ich würde in jedem Fall mit mehreren VLANs arbeiten, damit man auch entsprechende Regelwerke bauen kann - und darauf kommt es doch an.

So lernst du dann auch direkt, wie dies auf dem Switch und dem AP einzurichten ist. Welche fallstricke es dort gibt, etc

Es gibt für deine Anforderung eine super Anleitung:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern#

Ansonsten sehe ich keine Probleme bei deinem Vorhaben - das Internet ist schnell genug

Viel Erfolg!

Hi vhvu2001,

im Prinzip bist Du völlig richtig hier im Forum, denn hier tummeln sich die, die eigentlich keinen GUI brauchen und sich im Laufe Ihres Berufslebens viel Wissen angeeignet haben, auch wenn man es da als Newbie nicht immer leicht hat.

So ist das auch nicht verwunderlich, wenn so manch eine Antwort, etwas arrogant daherkommt und sich einer einbildet, alles besser zu wissen.

Wenn Du die Suchfunktion nutzt, bereit bist zu lesen und zu verstehen, wirst Du hier viel lernen können.

Zu Deinem Thema....

ADSL2+ geht wohl nur bis 16 MBit/s und bei 50 MBit/s sollte es eigentlich VDSL sein.

Was die Firewall angeht, so ist das eine Frage der persönlichen Sichtweise und dazu lernen kannst Du auch mit einer Firewall-Software, a' la pfSense/OPNSense, die einen GUI hat.

Wer das "Blech" dann mit der Konsole Administrieren will, der kann das selbstverständlich tun. Ob das per ssh, telnet oder direkt über einen Konsolenanschluß passiert, ist völlig irrelevant.

Es lässt sich so ziemlich jeder kleine WLAN-Router, der mit einem alternativen OS, wie z.B. DD-WRT oder OpenWRT geflasht wurde, sowohl per GUI, wie auch mit der Konsole administrieren.

Dazu solltest Du aber zumindest einige Linux-Kenntnisse haben, die über die Basics hinaus gehen.

Eine Cisco-FW, die für eine größere Firma ausgelegt ist und die letztlich auch die Möglichkeit bietet, auf einen GUI zurückzugreifen, ist wohl in einem privaten Umfeld schon etwas oversized, auch wenn man das natürlich problemlos machen kann und da selbstverständlich auch zu Hause etwas dazu lernen kann.

Nur weil man einen GUI zur Einstellung einer FW nutzen kann und das auch ab und an tut, brauchst Du Dich aber nicht in der Lebenshilfe-Werkstatt anmelden.

Gruß orcape

im Prinzip bist Du völlig richtig hier im Forum, denn hier tummeln sich die, die eigentlich keinen GUI brauchen und sich im Laufe Ihres Berufslebens viel Wissen angeeignet haben, auch wenn man es da als Newbie nicht immer leicht hat.

So ist das auch nicht verwunderlich, wenn so manch eine Antwort, etwas arrogant daherkommt und sich einer einbildet, alles besser zu wissen.

Wenn Du die Suchfunktion nutzt, bereit bist zu lesen und zu verstehen, wirst Du hier viel lernen können.

Zu Deinem Thema....

Die Fritte ist eine 7530. Meine Internetleitung ist ADSL 50.000 MB/s.

Es handelt sich bei Dir wohl nicht mehr um ADSL, sondern um VDSL2, wenn ich da richtig informiert bin.ADSL2+ geht wohl nur bis 16 MBit/s und bei 50 MBit/s sollte es eigentlich VDSL sein.

Was die Firewall angeht, so ist das eine Frage der persönlichen Sichtweise und dazu lernen kannst Du auch mit einer Firewall-Software, a' la pfSense/OPNSense, die einen GUI hat.

Wer das "Blech" dann mit der Konsole Administrieren will, der kann das selbstverständlich tun. Ob das per ssh, telnet oder direkt über einen Konsolenanschluß passiert, ist völlig irrelevant.

Es lässt sich so ziemlich jeder kleine WLAN-Router, der mit einem alternativen OS, wie z.B. DD-WRT oder OpenWRT geflasht wurde, sowohl per GUI, wie auch mit der Konsole administrieren.

Dazu solltest Du aber zumindest einige Linux-Kenntnisse haben, die über die Basics hinaus gehen.

Eine Cisco-FW, die für eine größere Firma ausgelegt ist und die letztlich auch die Möglichkeit bietet, auf einen GUI zurückzugreifen, ist wohl in einem privaten Umfeld schon etwas oversized, auch wenn man das natürlich problemlos machen kann und da selbstverständlich auch zu Hause etwas dazu lernen kann.

Nur weil man einen GUI zur Einstellung einer FW nutzen kann und das auch ab und an tut, brauchst Du Dich aber nicht in der Lebenshilfe-Werkstatt anmelden.

Gruß orcape

Was das Thema "GUI" angeht - nun, es gibt natürlich genügend ITler mit einem so geringen Selbstwertgefühl das die sich über sowas "abheben" müssen. Solange man versteht WIE die Firewall funktioniert macht es am Ende keinen grossen Unterschied ob man das jetzt "klickt" oder als Kommando eingibt. Wenn überhaupt machts den Unterschied das wohl heute fast alles über ne GUI geht eben WEIL es schneller ist. Wenn man natürlich sonst nix hat muss man es möglichst kompliziert aussehen lassen - wenn man sein Handwerk wirklich versteht ist das TOOL an sich völlig egal. So hilft es einem eher wenig wenn man zwar die IPTables-Syntax kennt aber plötzlich vor ner PaloAlto sitzt. Das Prinzip HINTER beiden ist aber grundlegend dasselbe (wenig überraschend).

Übrigens werden auch die meisten Firmen sich nicht dafür interessieren WIE etwas gelöst wird sondern eher DAS es gelöst wird und das möglichst effizient und schnell (da ja auch deine Zeit vermutlich nicht umsonst ist). Und grad bei grossen u. komplexen Systemen wird heute kaum einer auf ner GUI tippen da es ganz schlicht zu unübersichtlich wird und oft eben nicht nur eine Person beteiligt ist. Wenn es dann wirklich grosse Systeme sind hat man idR. zentrale Verwaltungs-Tools (sei es Cloud-Based oder lokal) -> siehe "Panorama" oder im "Home-Segment" sowas wie Unifi... Natürlich KANN man das alles per Hand schreiben - und die nächste Person die nur mal eben ein VLAN zufügen muss o. die ggf. nur nen IP-Range ändern will braucht Tage um durchzusteigen. Wird man nur bei denen finden die sonst eben Angst um den Job haben weil sonst nich viel Wissen da ist...

Übrigens werden auch die meisten Firmen sich nicht dafür interessieren WIE etwas gelöst wird sondern eher DAS es gelöst wird und das möglichst effizient und schnell (da ja auch deine Zeit vermutlich nicht umsonst ist). Und grad bei grossen u. komplexen Systemen wird heute kaum einer auf ner GUI tippen da es ganz schlicht zu unübersichtlich wird und oft eben nicht nur eine Person beteiligt ist. Wenn es dann wirklich grosse Systeme sind hat man idR. zentrale Verwaltungs-Tools (sei es Cloud-Based oder lokal) -> siehe "Panorama" oder im "Home-Segment" sowas wie Unifi... Natürlich KANN man das alles per Hand schreiben - und die nächste Person die nur mal eben ein VLAN zufügen muss o. die ggf. nur nen IP-Range ändern will braucht Tage um durchzusteigen. Wird man nur bei denen finden die sonst eben Angst um den Job haben weil sonst nich viel Wissen da ist...

Ich bin generell einfach nur interessiert wie das geht, wie ich was verkabeln muss erstmal.

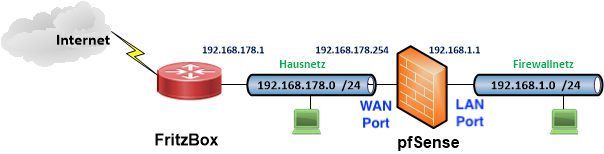

Das ist mit einer stinknormalen Router Kaskade in deinem bestehenden FritzBox Netz lösbar und rennt out fehlerfrei.Guckst du hier:

Router-Firewall Kaskade

So sieht das dann aus und ist ne Sache von 15 Minuten:

Hör doch auf dich zu blamieren! Wer geht den weg von der CMD?

Jedes wirklich wichtige Gerät hat NUR eine CMD oder halbwegswichtige Gerät lassen sich vollendet NUR über CMD konfigurieren.

Ich verstehe die Frage sehr gut ich möchte ihn bloß vor dem "... Du brauchst fünf VLANS Schwachsinn..." bewahren. Weil er, im GUI die VLANs angelegt nichts maretzen wird, wenn er wirklich was lernen will...

Jedes wirklich wichtige Gerät hat NUR eine CMD oder halbwegswichtige Gerät lassen sich vollendet NUR über CMD konfigurieren.

Ich verstehe die Frage sehr gut ich möchte ihn bloß vor dem "... Du brauchst fünf VLANS Schwachsinn..." bewahren. Weil er, im GUI die VLANs angelegt nichts maretzen wird, wenn er wirklich was lernen will...

@2423392070 Ich habe mir das jetzt schon einige Zeit lang angesehen, aber nun reicht es. Bitte halte dich an unsere Diskussionsrichtlinien! Provozierende, beleidigende und abwertende Posts die hier ständig auftauchen wandern ab jetzt direkt in den Papierkorb!

Jemand der tatsächlich in der IHK sitzt benimmt sich bestimmt nicht so in einem IT-Forum!

DANKE.

Gruß @colinardo (Mod)

Jemand der tatsächlich in der IHK sitzt benimmt sich bestimmt nicht so in einem IT-Forum!

DANKE.

Gruß @colinardo (Mod)

Zitat von @vhvu2001:

Hallo aqui, dankeschön erstmal.

Das heißt also, PFsense an die Fritte. Dann an den managed switch, wenn es überhaupt notwendig ist.

An der switch dann meinen Rechner und Accesspoint?

Zitat von @aqui:

Guckst du hier:

Router-Firewall Kaskade

So sieht das dann aus und ist ne Sache vonn 15 Minuten:

Ich bin generell einfach nur interessiert wie das geht, wie ich was verkabeln muss erstmal.

Das ist mit einer stinknormalen Router Kaskade in deinem bestehenden FritzBox Netz lösbar und rennt out fehlerfrei.Guckst du hier:

Router-Firewall Kaskade

So sieht das dann aus und ist ne Sache vonn 15 Minuten:

Hallo aqui, dankeschön erstmal.

Das heißt also, PFsense an die Fritte. Dann an den managed switch, wenn es überhaupt notwendig ist.

An der switch dann meinen Rechner und Accesspoint?

Moin,

der Switch ist an der Stelle erstmal "unsichtbar" - ob du das ganze an die Fritte klebst oder an nen Switch is egal, wobei ich davon ausgehe das du eben min 2 VLANs brauchst und die Fritte das wohl nich kann.

Hi,

Du hast 2 unterschiedliche Netze, die Telefonanlage unmittelbar am Internet. Der Nachteil, etwas Einbuße durch doppeltes NAT.

Die weitaus bessere Lösung, wäre ein preiswertes Modem (schon unter 35 € zu haben)...

allnet-shop.de/ALLNET/Modem-Router/ALLNET-VDSL2-ADSL-Bridge-Mode ...

und die Einwahl die pfSense machen lassen.

Oder Du hast noch eine alte 7412 herumliegen, die in den pppoE-Passthrough Modus versetzen.

Fritzbox 7412 als günstiges vectoringfähiges VDSL-Modem für 5 Euro

Bedeutet aber, Deine Fritzbox dann ins LAN der pfSense zu hängen.

Etwas Frickelei, mit der Telefonanlage aber alles machbar und Du ersparst Dir das doppelte NAT.

Auch dafür findest Du hier Anleitungen.

Gruß orcape

Das heißt also, PFsense an die Fritte. Dann an den managed switch, wenn es überhaupt notwendig ist.

An der switch dann meinen Rechner und Accesspoint?

Das ist zumindest für den Anfang die einfachste Lösung. Das hat wie alles Vor- und Nachteile.An der switch dann meinen Rechner und Accesspoint?

Du hast 2 unterschiedliche Netze, die Telefonanlage unmittelbar am Internet. Der Nachteil, etwas Einbuße durch doppeltes NAT.

Die weitaus bessere Lösung, wäre ein preiswertes Modem (schon unter 35 € zu haben)...

allnet-shop.de/ALLNET/Modem-Router/ALLNET-VDSL2-ADSL-Bridge-Mode ...

und die Einwahl die pfSense machen lassen.

Oder Du hast noch eine alte 7412 herumliegen, die in den pppoE-Passthrough Modus versetzen.

Fritzbox 7412 als günstiges vectoringfähiges VDSL-Modem für 5 Euro

Bedeutet aber, Deine Fritzbox dann ins LAN der pfSense zu hängen.

Etwas Frickelei, mit der Telefonanlage aber alles machbar und Du ersparst Dir das doppelte NAT.

Auch dafür findest Du hier Anleitungen.

Gruß orcape

Ich würde das Modem auch einfach bestellen wenn es sich nicht vermeiden lässt aber irgendwo hab ich auch kein Geld mehr

Eine alte 7412, wie Sie von 1 & 1 als Standartrouter ohne Aufpreis vertrieben wurde, tut es auch.Doppeltes NAT hast Du automatisch, wenn Du eine Routerkaskade machst.

Im übrigen ist das bei einem 50 MBit/s Anschluß wohl nicht wirklich entscheidend.

Da gibt es genug andere "Flaschenhälse" im Netz, die bremsen.

Es hat aber alles seine Vor- und Nachteile.

Gruß orcape

also, kann ich die fritte auch sien lassen?

Wenn Du ein Modem hast und die pfSense die Einwahl macht, kannst Du die Fritte weglassen, wenn Du keine Telefonanlage brauchst.Ich hoffe es beeinträchtigt nicht die gaming latenz xD.

Ah ja, daher weht der Wind. Wenn Du keine anderen Sorgen hast. Gruß orcape

Hehe hab bwim lesen au gerade an nen dmz aufbau gedacht 😂 zumal mir nicht ganz begreiflich ist warum die Kollegen immer gegen die mittlerweile sehr guten Funktionen der Fritzis sind.

Stateful inspection Firewall und direkte Cyberghost VPN zusammen mit nem DNS alles in meim Fritzle regeln auch bei mir mal die Grundsicherung. Dahinter sitzt mein Server und dahinter eine Firebox (DMZ vom feinsten) kein Gerät arbeitet ohne VPN und SPI Schutz. Für mich funktioniert das großartig. Aber sollte daran was zu bemängeln sein dürft ihr mich gerne aufklären. 😉

Zumal ich au sagen muss wer es an all meinen Sicherungen vorbei schafft um meine für ihn wertlosen Daten einzusehen... naja jedem das seine da wüsste ich besseres mit meiner Zeit anzufangen als Privatpersonen hacken.

Und wie sagten meine Tutoren immer? Kein Backup, kein Mitleid!

Also wichtige Daten gehören grundsätzlich nicht auf ein im Internet verkehrenden PC wenn man es mit deren Sicherheit genau nimmt.

Stateful inspection Firewall und direkte Cyberghost VPN zusammen mit nem DNS alles in meim Fritzle regeln auch bei mir mal die Grundsicherung. Dahinter sitzt mein Server und dahinter eine Firebox (DMZ vom feinsten) kein Gerät arbeitet ohne VPN und SPI Schutz. Für mich funktioniert das großartig. Aber sollte daran was zu bemängeln sein dürft ihr mich gerne aufklären. 😉

Zumal ich au sagen muss wer es an all meinen Sicherungen vorbei schafft um meine für ihn wertlosen Daten einzusehen... naja jedem das seine da wüsste ich besseres mit meiner Zeit anzufangen als Privatpersonen hacken.

Und wie sagten meine Tutoren immer? Kein Backup, kein Mitleid!

Also wichtige Daten gehören grundsätzlich nicht auf ein im Internet verkehrenden PC wenn man es mit deren Sicherheit genau nimmt.

Zitat von @Overclocking:

Hehe hab bwim lesen au gerade an nen dmz aufbau gedacht 😂 zumal mir nicht ganz begreiflich ist warum die Kollegen immer gegen die mittlerweile sehr guten Funktionen der Fritzis sind.

Stateful inspection Firewall und direkte Cyberghost VPN zusammen mit nem DNS alles in meim Fritzle regeln auch bei mir mal die Grundsicherung. Dahinter sitzt mein Server und dahinter eine Firebox (DMZ vom feinsten) kein Gerät arbeitet ohne VPN und SPI Schutz. Für mich funktioniert das großartig. Aber sollte daran was zu bemängeln sein dürft ihr mich gerne aufklären. 😉

Hehe hab bwim lesen au gerade an nen dmz aufbau gedacht 😂 zumal mir nicht ganz begreiflich ist warum die Kollegen immer gegen die mittlerweile sehr guten Funktionen der Fritzis sind.

Stateful inspection Firewall und direkte Cyberghost VPN zusammen mit nem DNS alles in meim Fritzle regeln auch bei mir mal die Grundsicherung. Dahinter sitzt mein Server und dahinter eine Firebox (DMZ vom feinsten) kein Gerät arbeitet ohne VPN und SPI Schutz. Für mich funktioniert das großartig. Aber sollte daran was zu bemängeln sein dürft ihr mich gerne aufklären. 😉

Es geht nicht gegen die Fritzbox - die ist hier ein Synonym für einen beliebigen Router. Denn damit hast du ein doppeltes NAT was zu div. Problemen führen kann. Grade wenn man spielen möchte kann es "Spass" bringen weil ja heute einige Spiele (zumindest die PS4 als Beispiel) mit dem Router kommunizieren wollen für Port-fowardings. Die würden aber ja nur den ersten Router "sehen" und somit gibts dann Probleme. (Dasselbe auch ggf. bei relevanten Anwendungen wie VPN,...). Ob du da jetzt ne Fritzbox, nen Dlink oder nen Cisco als 2ten Router einsetzt ist unerheblich.

Zumal ich au sagen muss wer es an all meinen Sicherungen vorbei schafft um meine für ihn wertlosen Daten einzusehen... naja jedem das seine da wüsste ich besseres mit meiner Zeit anzufangen als Privatpersonen hacken.

Zum einen möchte der TO ja grade lernen. Damit sollte er das natürlich irgendwo testen wo es erstmal nicht soviel zu holen gibt.

Das zweite ist das es ein Irrglaube ist das bei einer privatperson nix zu holen ist. Im Gegenteil - da dort die chance deutlich höher ist das eben keine grossen Schutzfunktionen "von innen nach aussen" existieren, das keiner die Log-Files wirklich überwacht und/oder Traffic bemerkt wird (bei zB. den hier genannten 50 Mbit fällt nen MBit mehr oder weniger ja auch nicht auf) sind das schonmal gute Nodes für nen Botnet (und dann später DDNS, Brute-Force Attacken,...).

Das zweite sind die Daten an sich. Da sind idR doch schöne Daten wie Mail-Accounts, Bankdaten usw. drin. Und natürlich braucht eine Überweisung der Bank heute idR. ne 2FA. Aber: Beim Onlinekauf zB. brauchts die für gewöhnlich nicht. Du darfst dir selbst überlegen wie leicht man damit was bestellen kann und du zahlst. Im besten Fall sogar noch irgendwelche Illegalen Dinge im "Darknet" - da liegt es ja in der Natur der Sache das der Verkäufer von Drogen usw. jetzt nicht wirklich die Versand-Adresse genau prüft... Nur blöd wenn DU dann plötzlich Besuch bekommst weil dein Konto da in Verbindung steht. Klar kommst du locker raus (wenn hier die Polizei zB. vor der Tür steht und sagt die wollen nach Drogen u. Waffen suchen biete ich denen nen Kaffee an und wünsche viel Spass da ich nicht mal Zigaretten im Haus habe o. Rauche...). Die Rennerrei u. evtl. Einträge die dir Grenzübertritte schwer machen hast du trotzdem.

Und wie sagten meine Tutoren immer? Kein Backup, kein Mitleid!

Also wichtige Daten gehören grundsätzlich nicht auf ein im Internet verkehrenden PC wenn man es mit deren Sicherheit genau nimmt.

Nun - du wirst heute aber eben realistisch wenig Geräte haben die wirklich KEINEN Austausch von Daten haben. Ganz davon ab das es egal ist ob der Rechner am Netz hängt oder nicht, ein Backup ist Pflicht. Denn es gibt viele andere lustige Arten wie man die Daten verlieren kann - Festplattendefekt usw.

Auch da gilt: All das kann man natürlich verhindern wenn man weiss was man macht. Ob die Fritzbox zB. eine Firewall bietet die auch (sinnvoll) von innen nach aussen filtern kann weiss ich nicht (da ich keine Fritte mehr habe). Am Ende bleibt es einfach: Egal WO der TO erstmal anfängt, irgendwo muss man ja anfangen. Ob das nu ne pfSense, ne Fritte oder was auch immer ist spielt dabei nur eine untergeordnete Rolle. Dies wird leider eben oft in der IT vergessen. Genauso wie man beim Programmieren oft mit nem wirklich simplen "Hallo Welt" anfängt und nicht gleich das voll-integrierte Datenbank-Basierte superprogramm baut weils ja "das professionelle" zeigt muss man bei ner Firewall eben auch erstmal _irgendwo_ anfangen. Und da ist es oft besser was simples zu machen, Grundlagen zu verstehen und dann sich "hochzuarbeiten" als das man super-wichtig Kiloweise Text schreibt aber das am Ende einfach nur ne Lufterwärumung ist und/oder man nach 2 tagen völlig entnervt aufgibt weil einfach kein Resultat zu sehen ist.

Das heißt also, PFsense an die Fritte. Dann an den managed switch, wenn es überhaupt notwendig ist. An der switch dann meinen Rechner und Accesspoint?

Jepp, das ist genau richtig.In der Zeichnung oben fehlte noch die Angabe das der WAN Port der Firewall in Richtung Fritz geht. LAN ist das lokale (default) LAN 192.168.1.1.

Ist korrigiert....

Hi,

@Overclocking

Ein sehr gutes Consumergerät, welches fast jeder Blinde konfigurieren kann und genau dafür ist es wohl auch so aufgebaut. Antöpseln und geht, ein Traum für jeden IT unwissenden User, meistens, denn auch hier gibt es Grenzen.

Was zu bemängeln ist wirst Du merken, wenn Du von der Fritzbox, möglichst einer moderneren (7490/7590), mal einen IPSec-Tunnel zu einer anderen Firewall aufbaust.

Nach besser wird es bei einem Wireguard-Tunnel, der ja von AVM so beworben wird. Problemlos zu einer weiteren Fritzbox, problematisch meist zu nicht AVM-Geräten.

Die Fritzbox, besser AVM, geht hier ihre eigenen Wege und macht es dem Administrator nicht gerade einfach, gleich gar nicht, wenn der unter zeitlichen Druck steht. Um es einfach auszudrücken, es wird zum "Gefrickel".

Zum anderen sind gerade im Bereich VPN, verschiedene Tunnel nicht machbar, so z.B. OpenVPN, welches aber einige VPN-Anbieter nutzen.

Habe ich eine Fritzbox.config einmal falsch bearbeitet, kann ich das, einmal eingegeben, nicht so ohne weiteres ändern. Ich muss dann immer eine neue Config hochladen. Das Innenleben, sprich die Config, per ssh oder Telnet nachträglich bearbeiten, Fehlanzeige.

Zum anderen kann man deren Firewall nicht wirklich einstellen, außer ein Portforwarding, ist da nicht viel machbar. Eben ein Consumer-Gerät, dafür ist es ausgelegt und macht da auch seine Arbeit nicht schlecht, keine Frage.

Aber genau deshalb, sieht man das Teil nicht gerne in produktiven Bereichen.

Gruß orcape

@Overclocking

Hehe hab bwim lesen au gerade an nen dmz aufbau gedacht

Was au ist weiß ich, aber was ist "bwim", ein neues Programm das ich kennen sollte? zumal mir nicht ganz begreiflich ist warum die Kollegen immer gegen die mittlerweile sehr guten Funktionen der Fritzis sind.

Nichts gegen die Fritzbox. So nebenbei auch eine sehr respektable Telefonanlage.Ein sehr gutes Consumergerät, welches fast jeder Blinde konfigurieren kann und genau dafür ist es wohl auch so aufgebaut. Antöpseln und geht, ein Traum für jeden IT unwissenden User, meistens, denn auch hier gibt es Grenzen.

Was zu bemängeln ist wirst Du merken, wenn Du von der Fritzbox, möglichst einer moderneren (7490/7590), mal einen IPSec-Tunnel zu einer anderen Firewall aufbaust.

Nach besser wird es bei einem Wireguard-Tunnel, der ja von AVM so beworben wird. Problemlos zu einer weiteren Fritzbox, problematisch meist zu nicht AVM-Geräten.

Die Fritzbox, besser AVM, geht hier ihre eigenen Wege und macht es dem Administrator nicht gerade einfach, gleich gar nicht, wenn der unter zeitlichen Druck steht. Um es einfach auszudrücken, es wird zum "Gefrickel".

Zum anderen sind gerade im Bereich VPN, verschiedene Tunnel nicht machbar, so z.B. OpenVPN, welches aber einige VPN-Anbieter nutzen.

Habe ich eine Fritzbox.config einmal falsch bearbeitet, kann ich das, einmal eingegeben, nicht so ohne weiteres ändern. Ich muss dann immer eine neue Config hochladen. Das Innenleben, sprich die Config, per ssh oder Telnet nachträglich bearbeiten, Fehlanzeige.

Zum anderen kann man deren Firewall nicht wirklich einstellen, außer ein Portforwarding, ist da nicht viel machbar. Eben ein Consumer-Gerät, dafür ist es ausgelegt und macht da auch seine Arbeit nicht schlecht, keine Frage.

Aber genau deshalb, sieht man das Teil nicht gerne in produktiven Bereichen.

Gruß orcape

mal einen IPSec-Tunnel zu einer anderen Firewall aufbaust.

Aber dafür gibt es ja deinen hervorragenden Thread der alle diese Fallstricke offenlegt, so das eine IPsec Tunnelverbindung der FritzBox auf alle anderen IPsec VPN Komponenten zum Kinderspiel wird! 😉Fritzbox IPsec Settings.

Was das Wireguard Setup anbetrifft hast du vollkommen Recht. Zumindestens wenn man die FB an einen bestehen WG Server koppeln will ist das wegen der proprietären Konfig fast aussichtslos. Geht immer nur andersrum.

Ist ja aber alles nicht Thema des TO!!

Der will ja fürs Erste nur ein sehr einfaches Kaskadensetup mit seiner FritzBox um seine Netze zu segmentieren. Was ja kinderleicht im Handumdrehen aufzusetzen ist. Die Details dazu im hiesigen Tutorial hat er sicher schon gesehen.

Wir sollten ihn also erstmal ganz in Ruhe machen lassen und seinen Thread hier nicht für themenfremde Konfig Dinge kapern!

Ist ja aber alles nicht Thema des TO!!

Der will ja fürs Erste nur ein sehr einfaches Kaskadensetup mit seiner FritzBox um seine Netze zu segmentieren.

+1 Danke für diese wunderbar klaren Worte.Der will ja fürs Erste nur ein sehr einfaches Kaskadensetup mit seiner FritzBox um seine Netze zu segmentieren.

So schön es sein mag, über Geräte, Strukturen und sich daraus ergebende Risiken und Probleme zu diskutieren: Einem lernwilligen Anfänger ist wirklich mehr geholfen, wenn man auf seine konkreten Fragen eingeht.

IT in Deutschland: Einer macht 'nen Projektvorschlag, 3 Leute finden es gut, 7 Leute äußern diverse Bedenken. Man gründet eine Kommission, die diskutiert 2 Jahre, dann entscheidet man sich für die Umsetzung - oder auch nicht. Leider hat der Kollege die Firma ohnehin längst in Richtung USA verlassen und niemand ist mehr geneigt oder fähig, das Projekt umzusetzen. Na, wer merkt da was?

Viele Grüße, commodity

Zitat von @commodity:

IT in Deutschland: Einer macht 'nen Projektvorschlag, 3 Leute finden es gut, 7 Leute äußern diverse Bedenken. Man gründet eine Kommission, die diskutiert 2 Jahre, dann entscheidet man sich für die Umsetzung - oder auch nicht. Leider hat der Kollege die Firma ohnehin längst in Richtung USA verlassen und niemand ist mehr geneigt oder fähig, das Projekt umzusetzen. Na, wer merkt da was?

Viele Grüße, commodity

IT in Deutschland: Einer macht 'nen Projektvorschlag, 3 Leute finden es gut, 7 Leute äußern diverse Bedenken. Man gründet eine Kommission, die diskutiert 2 Jahre, dann entscheidet man sich für die Umsetzung - oder auch nicht. Leider hat der Kollege die Firma ohnehin längst in Richtung USA verlassen und niemand ist mehr geneigt oder fähig, das Projekt umzusetzen. Na, wer merkt da was?

Viele Grüße, commodity

Jap - und in der USA findet man dann 8 Manager die aber alle Angst haben was zu entscheiden weils ja den Job kosten könnte :P

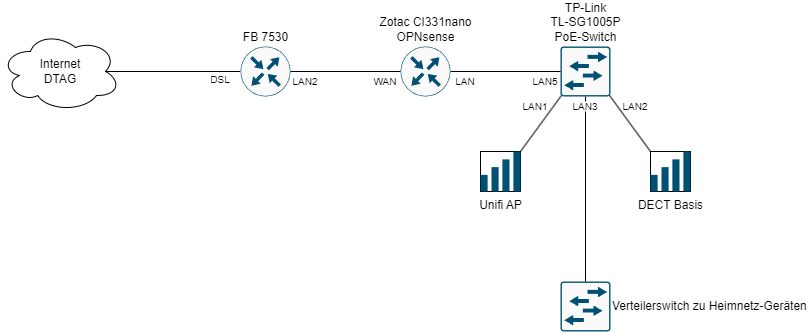

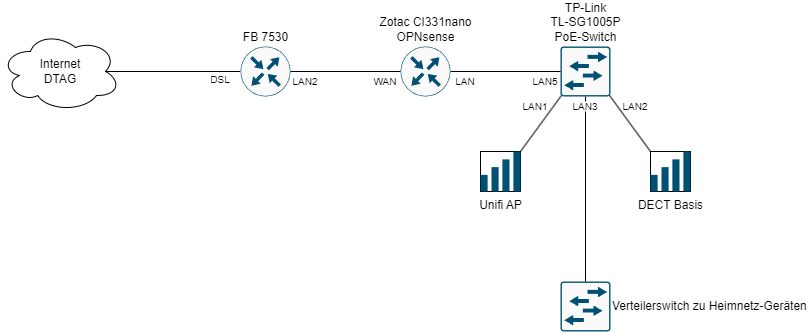

Heyo, da ich bei mir Zuhause fast dasselbe Projekt durchgezogen habe gibt's hier mal eine Zusammenfassung meiner Umsetzung.

Kurz zu mir persönlich: ausgebildeter FiSI, jetzt fest angestellt als Sysadmin, Fokusbereiche Linux Debian/Ubuntu, Netzwerktechnik, Virtualisierung, TK.

Zu meiner Heimumgebung:

Im Grunde hatte ich denselben Gedanken wie Du, mich hat aber der Preis von Managed Switchen (vor allem mit PoE) und Firewall Appliances lange davon abgehalten.

Irgendwann vor ein paar Monaten hab ich dann aber einen Artikel über Barebone PCs, genauer über die Zotac Z-Box, gefunden. Zum einen liegen die preislich schon eher in meiner Liga, zum anderen haben die etwas, was für Netzwerkgeräte generell wichtig ist: 2 Ethernet-Ports. Zum Einstieg mit Firewalls meiner Meinung nach perfekt. Ach ja, und lüfterlos.

Ich habe grade parallel mal bei Geizhals.de nachgeschaut, gibt natürlich noch andere Produkte in die Richtung.

Die Kiste, die ich hier im Einsatz habe, liegt nach Preis aufsteigend sortiert immer noch auf Platz 4 und ich bin sehr zufrieden mit der Performance von dem Ding

Von der Hardware abgesehen habe ich irgendwann mal OPNsense ausprobiert, fand sie ausreichend für meine Zwecke, und hab damit weitergearbeitet. Ich kann also leider nicht sagen, ob das Setup sich so direkt auf die pfsense übertragen lässt. Da allerdings OPNsense ihren Ursprung in pfsense trägt, gehe ich stark davon aus.

Hardwarekosten insgesamt: (Preis in Klammern ist Stand jetzt, Preis vor der Klammer ist aus meiner damaligen Bestellung)

- Zotac CI331 nano: 280€ (~235€)

- 8GB RAM ~30€ (~21€)

- TP-Link TL-SG1005P ~35€ (~40€)

SSD hatte ich noch, 250GB sind mehr als genug, wenn Du nicht auf einer LAN-Party die Spiele-Downloads für 30 PCs per Proxy zwischenspeichern oder ca. 50 Jahre Firewall-Logs aufbewahren möchtest.

Liegen preislich grade:

=> ~330€ für alles. Wenn kein PoE benötigt kann man da ggf. noch 10-15 Euro abziehen.

Jetzt zum Setup

Die Fritz!Box arbeitet weiterhin als DSL-Modem, Router und Telefonanlage, das WLAN ist beispielsweise aber abgeschaltet.

Das Problem des doppelten NAT lässt sich umgehen, indem man der Fritze unter Heimnetz -> Netzwerk -> Netzwerkeinstellungen -> (Erweiterte Einstellungen ausklappen) IPv4-Routen die zusätzlichen Netzwerke einträgt.

Für's Beispiel nutze ich folgende IP-Netze in den verschiedenen Funktionen:

Für LAN und Gastnetz ist die OPNsense vollständig verantwortlich, stellt also DHCP, DNS und NTP-Server.

"Aber der TP-Link-Switch ist unmanaged, wie geht das mit dem Gastnetz?"

Der TP-Link Switch versteht Netzwerkpakete mit VLAN-Informationen (Siehe VLAN-Tagging)

Auch wenn man bei diesem Switch nicht konfigurieren kann, welcher Netzwerkport auf welche Art und Weise an welchem VLAN teilnehmen darf, kann der Switch die Pakete auf Quell- und Zieladresse hin untersuchen und dann weiterleiten, als wären keine VLAN-Informationen vorhanden.

Ein Teil des Schutzes, den Managed Switches in diese Richtung bieten, geht dadurch verloren, das Risiko gehe ich aber wissentlich ein.

"Warum gehst du bei der FB auf LAN2 und nicht auf LAN1?"

Ich habe mir angewöhnt, bei der FB den LAN1 freizulassen. Falls ich das Ding mal komplett abschießen sollte und der DHCP-Server nicht mehr will, kann ich über das APIPA-Netz (169.254.0.0/16) über die Adresse 169.254.1.1 jederzeit an die FB dran.

"Die Zotac-Kiste hat doch WLAN, warum nimmst du das nicht einfach?"

OPNsense konnte, als ich das Ganze eingerichtet hatte, den WLAN-Chipsatz nicht nutzen... keine Treiber....

Und ich hatte den Unifi-AP sowieso schon :P

Wenn man das Ganze jetzt rein mit IPv4 betrachtet, ist das so schon fertig. Intern wird alles geroutet, kein doppeltes NAT benötigt.

IPv6 ist etwas mehr gefrickel und eine Menge Gefluche. Gibt's aber auch sehr gute Guides zu. Kurzfassung:

Was die Latenzen angeht, habe ich keine Verschlechterung feststellen können: (Schnitt über 10 Pings)

Bitte entschuldigt, falls der Beitrag keinen wirklichen roten Faden hatte, hab den im Grunde aus dem Ärmel geschüttelt... Sollten Fragen aufkommen haut mich gern kurz an!

Kurz zu mir persönlich: ausgebildeter FiSI, jetzt fest angestellt als Sysadmin, Fokusbereiche Linux Debian/Ubuntu, Netzwerktechnik, Virtualisierung, TK.

Zu meiner Heimumgebung:

- Deutsche Telekom VDSL 100/40 Dual-Stack, FB 7530

- Zotac ZBox CI331 nano (8GB RAM, 500GB SSD)

- Unifi AP

- DECT-Basis

- TP-Link TL-SG1005P PoE-Switch

- und diverse andere Geräte, die ich einfach mal mit Heimnetz-Geräte zusammenfasse

Im Grunde hatte ich denselben Gedanken wie Du, mich hat aber der Preis von Managed Switchen (vor allem mit PoE) und Firewall Appliances lange davon abgehalten.

Irgendwann vor ein paar Monaten hab ich dann aber einen Artikel über Barebone PCs, genauer über die Zotac Z-Box, gefunden. Zum einen liegen die preislich schon eher in meiner Liga, zum anderen haben die etwas, was für Netzwerkgeräte generell wichtig ist: 2 Ethernet-Ports. Zum Einstieg mit Firewalls meiner Meinung nach perfekt. Ach ja, und lüfterlos.

Ich habe grade parallel mal bei Geizhals.de nachgeschaut, gibt natürlich noch andere Produkte in die Richtung.

Die Kiste, die ich hier im Einsatz habe, liegt nach Preis aufsteigend sortiert immer noch auf Platz 4 und ich bin sehr zufrieden mit der Performance von dem Ding

Von der Hardware abgesehen habe ich irgendwann mal OPNsense ausprobiert, fand sie ausreichend für meine Zwecke, und hab damit weitergearbeitet. Ich kann also leider nicht sagen, ob das Setup sich so direkt auf die pfsense übertragen lässt. Da allerdings OPNsense ihren Ursprung in pfsense trägt, gehe ich stark davon aus.

Hardwarekosten insgesamt: (Preis in Klammern ist Stand jetzt, Preis vor der Klammer ist aus meiner damaligen Bestellung)

- Zotac CI331 nano: 280€ (~235€)

- 8GB RAM ~30€ (~21€)

- TP-Link TL-SG1005P ~35€ (~40€)

SSD hatte ich noch, 250GB sind mehr als genug, wenn Du nicht auf einer LAN-Party die Spiele-Downloads für 30 PCs per Proxy zwischenspeichern oder ca. 50 Jahre Firewall-Logs aufbewahren möchtest.

Liegen preislich grade:

- Crucial MX500 250GB: ~30€ bei Mindfactory

- Samsung EVO 870 250GB: ~32€ bei Mindfactory

=> ~330€ für alles. Wenn kein PoE benötigt kann man da ggf. noch 10-15 Euro abziehen.

Jetzt zum Setup

Die Fritz!Box arbeitet weiterhin als DSL-Modem, Router und Telefonanlage, das WLAN ist beispielsweise aber abgeschaltet.

Das Problem des doppelten NAT lässt sich umgehen, indem man der Fritze unter Heimnetz -> Netzwerk -> Netzwerkeinstellungen -> (Erweiterte Einstellungen ausklappen) IPv4-Routen die zusätzlichen Netzwerke einträgt.

Für's Beispiel nutze ich folgende IP-Netze in den verschiedenen Funktionen:

- Transfer FB - OPNsense: 10.0.0.0/24 (die OPNsense ist auf WAN statisch konfiguriert)

- OPNsense LAN - Heimnetz: 172.16.0.0/24

- OPNsense Gast-WLAN: 192.168.250.0/24

Für LAN und Gastnetz ist die OPNsense vollständig verantwortlich, stellt also DHCP, DNS und NTP-Server.

"Aber der TP-Link-Switch ist unmanaged, wie geht das mit dem Gastnetz?"

Der TP-Link Switch versteht Netzwerkpakete mit VLAN-Informationen (Siehe VLAN-Tagging)

Auch wenn man bei diesem Switch nicht konfigurieren kann, welcher Netzwerkport auf welche Art und Weise an welchem VLAN teilnehmen darf, kann der Switch die Pakete auf Quell- und Zieladresse hin untersuchen und dann weiterleiten, als wären keine VLAN-Informationen vorhanden.

Ein Teil des Schutzes, den Managed Switches in diese Richtung bieten, geht dadurch verloren, das Risiko gehe ich aber wissentlich ein.

"Warum gehst du bei der FB auf LAN2 und nicht auf LAN1?"

Ich habe mir angewöhnt, bei der FB den LAN1 freizulassen. Falls ich das Ding mal komplett abschießen sollte und der DHCP-Server nicht mehr will, kann ich über das APIPA-Netz (169.254.0.0/16) über die Adresse 169.254.1.1 jederzeit an die FB dran.

"Die Zotac-Kiste hat doch WLAN, warum nimmst du das nicht einfach?"

OPNsense konnte, als ich das Ganze eingerichtet hatte, den WLAN-Chipsatz nicht nutzen... keine Treiber....

Und ich hatte den Unifi-AP sowieso schon :P

Wenn man das Ganze jetzt rein mit IPv4 betrachtet, ist das so schon fertig. Intern wird alles geroutet, kein doppeltes NAT benötigt.

IPv6 ist etwas mehr gefrickel und eine Menge Gefluche. Gibt's aber auch sehr gute Guides zu. Kurzfassung:

- In der FB unter Heimnetz -> Netzwerk -> Netzwerkeinstellungen -> IPv6-Einstellungen muss folgendes gesetzt sein:

- Router Advertisement im LAN aktiv

- keine ULA zuweisen (funktioniert bei mir am Besten)

- Diese FB stellt den Standard-Internetzugang zur Verfügung

- DHCPv6-Server aktivieren, DNS-Server und IPv6-Präfix zuweisen

- Bei mir in der OPNsense muss dann das WAN-Interface bei IPv6 auf DHCPv6 gestellt werden

- Es muss nur das IPv6-Präfix angefordert werden, Präfixlänge muss meiner Erfahrung nach zwischen 57 und 62 stehen

- Prefix Hint muss aktiviert sein, damit die FB die Info, wie lang das Präfix sein soll, auch mitbekommt.

- OPNsense LAN-Interface steht auf Track Interface WAN mit Prefix-ID 0x1 und der Haken bei Manuelles Anpassen von Router Advertisement ist gesetzt

- OPNsense Gastnetz hab ich IPv6 zurzeit noch deaktiviert.

Was die Latenzen angeht, habe ich keine Verschlechterung feststellen können: (Schnitt über 10 Pings)

- Ping von einem meiner LAN-Geräte an dns.google ergibt 10.092ms

- Ping vom WAN der OPNsense an dns.google ergibt 10.002 ms

Bitte entschuldigt, falls der Beitrag keinen wirklichen roten Faden hatte, hab den im Grunde aus dem Ärmel geschüttelt... Sollten Fragen aufkommen haut mich gern kurz an!

+1 Prima dargestellt und sehr sachbezogen

Der Weg mit dem unmanaged TP-Link scheitert natürlich, wenn man untagged Geräte ranhängen will. Der TO hat ja schon einen Managed-Switch, da ist das schon abgehak. Ansonsten kostet der TL-SG105PE nur ein paar EUR mehr.

Viele Grüße, commodity

Ich kann also leider nicht sagen, ob das Setup sich so direkt auf die pfsense übertragen lässt.

Sehe ich wie Du. Das Risiko ist sehr gering.Der Weg mit dem unmanaged TP-Link scheitert natürlich, wenn man untagged Geräte ranhängen will. Der TO hat ja schon einen Managed-Switch, da ist das schon abgehak. Ansonsten kostet der TL-SG105PE nur ein paar EUR mehr.

Viele Grüße, commodity

wenn man untagged Geräte ranhängen will

Naja, mein Heimnetz ist komplett untagged, das läuft auch, nur das Gastnetz ist tagged unterwegs, der Unifi AP friemelt das dann auseinander, also auch kein Problem Nicht zu sehen auf der Darstellung ist der Microtik-Switch, der nur das VLAN1 nach hinten durchreicht und das Gastnetz komplett rausfiltert.

Habe um ehrlich zu sein noch nicht viel mit dem WLAN im Zotac gemacht, entsprechend leider keine Erfahrungswerte. Ich schau aber mal, dass ich das die Tage fertig konfiguriere und dann mal an's Testen gehe

Könnte mir aber vorstellen, dass der Wifi-Chipsatz, der letzten Endes halt immer noch eigentlich ein Wifi-Client-Chip ist, spätestens dann an Grenzen stößt, wenn du ein Heim- und ein Gastnetz oder womöglich noch mehr gleichzeitig am Laufen hast. Muss sich zeigen!

Meiner Meinung nach am wichtigsten ist für die Box, die letzten Endes die PF/OPNsense laufen lässt: (vor allem, wenn das 24/7 laufen soll)

Die Firewall kann man auch mit einem Ethernet-Port umsetzen, ist aber etwas mehr Aufwand initial, weil du den Traffic von der FB an die Firewall vom LAN-Traffic per VLAN abtrennen musst....

Du Glücklicher ;)

Könnte mir aber vorstellen, dass der Wifi-Chipsatz, der letzten Endes halt immer noch eigentlich ein Wifi-Client-Chip ist, spätestens dann an Grenzen stößt, wenn du ein Heim- und ein Gastnetz oder womöglich noch mehr gleichzeitig am Laufen hast. Muss sich zeigen!

Meiner Meinung nach am wichtigsten ist für die Box, die letzten Endes die PF/OPNsense laufen lässt: (vor allem, wenn das 24/7 laufen soll)

- mind. 2 Ethernet-Ports

- Lüfterlos falls Du keinen schallisolierten Schrank für die Kisten hast

Die Firewall kann man auch mit einem Ethernet-Port umsetzen, ist aber etwas mehr Aufwand initial, weil du den Traffic von der FB an die Firewall vom LAN-Traffic per VLAN abtrennen musst....

geld is in diesem fall nicht das große manko.

Du Glücklicher ;)

Hi vhvu2001,

das WLAN auf der pfSense zu terminieren ist eine Möglichkeit. Auch wenn ich das schon praktiziert habe, bei einem APU2C4 Board. Letztlich habe ich die Firewall kpl. vom WLAN getrennt.

Du solltest prüfen, ob die Hardware (WLAN) zu FreeBSD kompatibel ist.

Zum anderen bist Du in dem Fall auch nicht so flexibel wie mit einem AP.

Und wenn es Dir wirklich auf Performance ankommt, (zum zocken beispielsweise) dann besorge Dir ein Modem und stelle die Fritzbox als Client ins LAN der pfSense.

dann besorge Dir ein Modem und stelle die Fritzbox als Client ins LAN der pfSense.

Die kann dort, ob mit oder ohne Telefonfunktion als WLAN-AP dienen.

Im übrigen geht das alles viel preiswerter.

Eine gebrauchte Sophos SG 105/115 bei EBay ersteigern, (80-100 € mit Glück etwas billiger) die pfSense drauf flashen. (lernst Du auch wieder)

Das Teil hat 4 physische LAN's, also auch die Möglichkeit, VLAN 's "einzusparen".

Gruß orcape

das WLAN auf der pfSense zu terminieren ist eine Möglichkeit. Auch wenn ich das schon praktiziert habe, bei einem APU2C4 Board. Letztlich habe ich die Firewall kpl. vom WLAN getrennt.

Du solltest prüfen, ob die Hardware (WLAN) zu FreeBSD kompatibel ist.

Zum anderen bist Du in dem Fall auch nicht so flexibel wie mit einem AP.

geld is in diesem fall nicht das große manko.

Das klang aber schon mal anders... Und wenn es Dir wirklich auf Performance ankommt, (zum zocken beispielsweise)

Die kann dort, ob mit oder ohne Telefonfunktion als WLAN-AP dienen.

Im übrigen geht das alles viel preiswerter.

Eine gebrauchte Sophos SG 105/115 bei EBay ersteigern, (80-100 € mit Glück etwas billiger) die pfSense drauf flashen. (lernst Du auch wieder)

Das Teil hat 4 physische LAN's, also auch die Möglichkeit, VLAN 's "einzusparen".

Gruß orcape

Zitat von @vhvu2001:

Ouwh ne mein vadder mag die stromrechnung zur zeit gar nicht :D

Zitat von @helarion:

Ach ja, eine Sache, die mir grad noch eingefallen ist:

Wenn du's richtig machen möchtest, knall noch ne USV davor, sowas wie ne APC Back-UPS 500 oder so.

Eine USV hilft oftmals nicht nur bei Stromausfällen, sondern kann angeschlossene Geräte auch vor Spannungsspitzen schützen. (Blitzschlag o.ä.)

Ach ja, eine Sache, die mir grad noch eingefallen ist:

Wenn du's richtig machen möchtest, knall noch ne USV davor, sowas wie ne APC Back-UPS 500 oder so.

Eine USV hilft oftmals nicht nur bei Stromausfällen, sondern kann angeschlossene Geräte auch vor Spannungsspitzen schützen. (Blitzschlag o.ä.)

Ouwh ne mein vadder mag die stromrechnung zur zeit gar nicht :D

Nun - da gibts ne einfache Lösung für.... Nennt sich "dran beteiligen" ;). Ganz davon ab das ne USV selbst erstmal kein grosser Verbraucher ist. Ist aber in einem normalen Stromnetz jetzt nicht zwingend nötig (in DE ist die Versorgung ja normal recht stabil und wenn ne Kiste dann einmal alle X jahre auf die Bretter geht is es so...) und für Überspannung gibts auch entsprechende Steckdosen mit Schutz. Wobei auch da das Risiko natürlich überschaubar ist...

Ergänzend: Bei mir läuft die OPNsense auf ner kleinen Sophos von ebay (zwischen 30 und 80 EUR). Genügt bis ca. 550 Mbit/s down. Je nach Konfiguration auch mehr. Haben hier für den Bürobetrieb Minis Forum PCs mit Dual-LAN, die ich auch mal für sowas im Hinterkopf hatte.

Muss aber sagen, dass mir rückblickend 2 Ports zu wenig wären! Das geht schon damit los, dass Du Dich so gerne mal aus dem Gerät aussperrst. Der WAN-Port ist ja sowieso gesperrt und der 2. Port vom LAN ggfs. mit ner nicht optimalen vLAN-Konfiguration versaut …

Übrigens: servethehome.com/cheap-intel-pentium-n6005-4x-2-5gbe-fanless-fir ...

oder hier Bastelrechner - Sammlung

PS: Ich bin im Nachhinein froh mich gegen die PFsense entschieden zu haben. Die OPNsense wirkt auf mich zeitgemäßer und der Unterbau ist mehr oder weniger das selbe.

m.youtube.com/watch?v=4p1lw4FEfok

Muss aber sagen, dass mir rückblickend 2 Ports zu wenig wären! Das geht schon damit los, dass Du Dich so gerne mal aus dem Gerät aussperrst. Der WAN-Port ist ja sowieso gesperrt und der 2. Port vom LAN ggfs. mit ner nicht optimalen vLAN-Konfiguration versaut …

Übrigens: servethehome.com/cheap-intel-pentium-n6005-4x-2-5gbe-fanless-fir ...

oder hier Bastelrechner - Sammlung

PS: Ich bin im Nachhinein froh mich gegen die PFsense entschieden zu haben. Die OPNsense wirkt auf mich zeitgemäßer und der Unterbau ist mehr oder weniger das selbe.

m.youtube.com/watch?v=4p1lw4FEfok

indem man der Fritze unter Heimnetz -> Netzwerk -> Netzwerkeinstellungen -> (Erweiterte Einstellungen ausklappen) IPv4-Routen die zusätzlichen Netzwerke einträgt.

Nur diesen Schritt im Setup zu machen ist aber unsinnig und auch kontraproduktiv, denn die Firewall macht per Default ja auch NAT am WAN Port.Deaktiviert man nicht zentral zusätzlich auch noch das NAT der Firewall ist dieses Setup mit statischen Routen in der FB davor völlig unsinnig, weil diese komplett unwirksam sind.

Das ganze (Kaskaden) Konzept oben krankt an einem Punkt, indem die FritzBox weiterhin als Router und nicht ,wie fälschlich behauptet wird, als nur Modem benutzt wird. So ist man immer in einem Design mit doppeltem NAT und doppeltem Firewalling gefangen was nicht optimal ist.

Um zumindestens das doppelte NAT loszuwerden kann man es machen wie oben beschrieben, muss dann aber natürlich das NAT zusätzlich zentral auf der Firewall deaktivieren, ansonsten sind nur die statischen Routen auf der FirtzBox völlig wirkungslos.

Eine deutlich bessere Lösung ist immer die FritzBox zu entfernen und durch ein reines NUR Modem wie ein Vigor 167 oder Zyxel VMG3006 zu ersetzen und das Internet dann direkt auf der Firewall terminieren zu lassen. Damit ist man den überflüssigen, Performance fressenden Kaskaden Spuk los und betreibt die FB nur noch als VoIP Telefonanlage im internen lokalen LAN. Oder lässt sie ganz weg wenn man keine Festnetz Telefonie benötigt.

Ob pfSense oder OPNsense ist in der Tat eine reine Geschmacksfrage. Die Setups sind gleich. pfSense hat den Vorteil das sie mit L2TP VPN ein zusätzliches, gängiges und unkompliziertes VPN Protokoll supportet was alle gängigen Endgeräte und Betriebssystem von sich aus schon an Bord haben. Der OPNsense fehlt das.

Dafür supportet die OPNsense aber VxLAN und einige IPS Funktionen. Hie und da also kleine Unterschiede in den Funktionen. Vom Setup allerdings sind beide identisch.

Edit: telekom meinte es kann sein dass das gerät bzw. der router nicht kompatibel ist.

Die wollen entweder Ihren Schrott verkaufen oder einfach nur ein Support der keiner ist. Was soll bei einem VDSL2-Anschluß denn mit einem VDSL-Modem nicht funktionieren? In der Fritzbox ist doch auch nur ein VDSL-Modem integriert, neben der Routerfunktion und dem eingebauten 4 Port-Switch.Macht das Modem da wirklich was aus?

Natürlich bremst das 2 te mal NAT aus, umsonst kommt doch der Hinweis nicht.Wenn Du natürlich nicht zwingend auf Performance setzt und Dir ein vorgeschaltetes LAN nützlich ist, dann kann man auch eine Routerkaskade machen.

Die Zockergemeinde würde auf das 2 te NAT aber sicher verzichten wollen.

Gruß orcape

Zitat von @orcape:

Edit: telekom meinte es kann sein dass das gerät bzw. der router nicht kompatibel ist.

Die wollen entweder Ihren Schrott verkaufen oder einfach nur ein Support der keiner ist. Was soll bei einem VDSL2-Anschluß denn mit einem VDSL-Modem nicht funktionieren? In der Fritzbox ist doch auch nur ein VDSL-Modem integriert, neben der Routerfunktion und dem eingebauten 4 Port-Switch.Man hat Einschränkungen beim Support der Leitung aus der Ferne.

Die Telefonie wird nicht automatisch eingerichtet und gemonitored. Man muss mit dem Universal Profil der Telefonie vorlieb nehmen. Usw... Usw...

Die Leitung geht syncron und das wars. Reicht nicht für alle.

Passt das gerät dann?

Nein, gemeint war ein reines NUR xDSL Modem ohne Router Funktion.heise.de/select/ct/2020/15/2014807584631309753

also ich lass die FRITZ!box jetzt einfach mal.

Eben technisch nicht ganz optimal aber wenn man damit leben kann ist das auch absolut OK. Viele Tips und Threads zu der Thematik findest du zusätzlich in den weiterführenden Links des VPN Tutorials.

Um zumindestens das doppelte NAT loszuwerden kann man es machen wie oben beschrieben, muss dann aber natürlich das NAT zusätzlich zentral auf der Firewall deaktivieren, ansonsten sind nur die statischen Routen auf der FirtzBox völlig wirkungslos.

Korrekt, das Deaktivieren vom NAT an der Firewall hätte ich noch erwähnen sollen.

Bei mir ist's deaktiviert, und mit dem aktuellen Setup verliere ich auf dem Weg zu dns.google im Schnitt 0.09ms, siehe meine Wall of Text von gestern ;)

Beim Zocken merk ich btw auch keinen Unterschied, egal ob mit opnsense dazwischengehängt oder ohne.

Der OPNsense fehlt das.

Richtig, ist aufgrund des Alters des Protokolls (aktuellster RFC bzgl Multicast Extension ist von 2005) aus dem Repository geflogen.

Alternativ sind openvpn, wireguard, ipsec (ikev1&ikev2), stunnel und tinc verfügbar. iirc hat Windows10 openvpn und ipsec bereits an Bord. In neuen Setups würde ich persönlich je nach geplanter Nutzung entweder ipsec ikev2 oder openvpn einsetzen (noch zu wenig Erfahrungen mit wireguard gemacht)

Der Einfachheit halber würde ich die FB weiterhin als Gateway im Einsatz halten, nachträglich austauschen geht ja immer noch. Sammel erst ein paar Erfahrungen mit der Firewall, bau dir ein Regelwerk, das für dich passt und dann kannst du darauf aufbauen.

Beste Grüße, schöne Ostertage und viel Spaß beim Basteln

Helarion

Zitat von @helarion:

Korrekt, das Deaktivieren vom NAT an der Firewall hätte ich noch erwähnen sollen.

Bei mir ist's deaktiviert, und mit dem aktuellen Setup verliere ich auf dem Weg zu dns.google im Schnitt 0.09ms, siehe meine Wall of Text von gestern ;)

Um zumindestens das doppelte NAT loszuwerden kann man es machen wie oben beschrieben, muss dann aber natürlich das NAT zusätzlich zentral auf der Firewall deaktivieren, ansonsten sind nur die statischen Routen auf der FirtzBox völlig wirkungslos.

Korrekt, das Deaktivieren vom NAT an der Firewall hätte ich noch erwähnen sollen.

Bei mir ist's deaktiviert, und mit dem aktuellen Setup verliere ich auf dem Weg zu dns.google im Schnitt 0.09ms, siehe meine Wall of Text von gestern ;)

Helarion

Kannst Du das Mal genauer erklären? Google DNS ist allein Deutschland mir mindestens 3x anycasted bekannt.

Ich vermute dass an jedem PoP in Deutschland Google DNS Anfragen beantwortet, wenn die Provider vor Ort entsprechend verbinden.

ist aufgrund des Alters des Protokolls

Nicht ganz richtig, denn der Produktivtunnel wird ja bekanntlich mit IKEv1 realisiert. Das L2TP/IPsec VPN Protokoll ist zudem in allen aktuellen Betriebssystemen per Default enthalten. iirc hat Windows10 openvpn und ipsec bereits an Bord.

OpenVPN und Win10/11?? Wohl kaum..!IKEv2 ist da wohl die deutlich bessere Wahl, da hast du zweifelsohne Recht!

Zumal erspart es immer die Frickelei auf den Clients mit überflüssiger VPN Client Software.

zu wenig Erfahrungen mit Wireguard gemacht

Funktioniert ganz akzeptabel aber das CryptoKey Routing ist bei beiden dahingehend nicht vollständig implementiert, da im Tunnel zwingend statische Routen und ein manuelles Gateway erforderlich ist analog wie bei Mikrotik Routern. Zumindestens bei der Site-to-Site Kopplung. Es sei denn man routet mit RIPv2, OSPF oder BGP dynamisch (FRR Package). Siehe dazu HIER.Sammel erst ein paar Erfahrungen mit der Firewall, bau dir ein Regelwerk, das für dich passt

Für einen Anfänger sicher der beste erste Schritt. Zitat von @2423392070:

Kannst Du das Mal genauer erklären? Google DNS ist allein Deutschland mir mindestens 3x anycasted bekannt.

Ich vermute dass an jedem PoP in Deutschland Google DNS Anfragen beantwortet, wenn die Provider vor Ort entsprechend verbinden.

Zitat von @helarion:

Korrekt, das Deaktivieren vom NAT an der Firewall hätte ich noch erwähnen sollen.

Bei mir ist's deaktiviert, und mit dem aktuellen Setup verliere ich auf dem Weg zu dns.google im Schnitt 0.09ms, siehe meine Wall of Text von gestern ;)

Um zumindestens das doppelte NAT loszuwerden kann man es machen wie oben beschrieben, muss dann aber natürlich das NAT zusätzlich zentral auf der Firewall deaktivieren, ansonsten sind nur die statischen Routen auf der FirtzBox völlig wirkungslos.

Korrekt, das Deaktivieren vom NAT an der Firewall hätte ich noch erwähnen sollen.

Bei mir ist's deaktiviert, und mit dem aktuellen Setup verliere ich auf dem Weg zu dns.google im Schnitt 0.09ms, siehe meine Wall of Text von gestern ;)

Helarion

Kannst Du das Mal genauer erklären? Google DNS ist allein Deutschland mir mindestens 3x anycasted bekannt.

Ich vermute dass an jedem PoP in Deutschland Google DNS Anfragen beantwortet, wenn die Provider vor Ort entsprechend verbinden.

Ich soll meine Messung erklären? Klar, gern!

Habe mir einen Linux-PC genommen, den mit einem Cat.6A-Patchkabel (2m Länge) an den PoE-Switch geklemmt und folgenden Befehl ausgeführt:

~# ping -c 10 8.8.8.8

Damit hatte ich die Messung aus dem LAN.

Für die WAN-Messung habe ich mich des Webinterfaces der OPNsense bedient, die unter Interface -> Diagnostics -> Ping ein entsprechendes Tool mitbringt.

Habe das Interface auf WAN gestellt, den Packet Count auf 10 und im Feld Host die 8.8.8.8 eingetragen.

Bei den jeweiligen Messungen habe ich aus der finalen Ausgabe das Feld AVG (Average => Durchschnitt) für meinen Beitrag gewählt. Ja, Spotmessung über einen kurzen Zeitraum, aber es sollte sich dadurch, dass ich über ein und dieselbe öffentliche IPv4 nach Untrust gehe, am Anycast-Ziel in der Zwischenzeit (lag vielleicht eine Minute dazwischen?) nix geändert haben. So zumindest meine naive Hoffnung. Ich wiederhole die Messung später gerne, bin aber grade nicht zuhause und tippe auf dem Laptop.... Repräsentative Ergebnisse krieg ich über VPN wahrscheinlich nicht, was die Latenz angeht ;)

sounds good to me

Wenn man sich nicht am "Fritte als Modem" des TOs stört... Technisch falsch, da die Fritte bei ihm dann als Router rennt. Die Begriffe Modem und Router sollte man in einem Admin Forum schon im technisch korrekten Kontext verwenden. 🧐Frage zu draw.io: Sind die Netzwerk Topology Icons mit dabei oder nutzt du externe wie z.B. die von Cisco?

Quote from @aqui:

Frage zu draw.io: Sind die Netzwerk Topology Icons mit dabei oder nutzt du externe wie z.B. die von Cisco?

sounds good to me

Wenn man sich nicht am "Fritte als Modem" des TOs stört... Technisch falsch, da die Fritte bei ihm dann als Router rennt. Die Begriffe Modem und Router sollte man in einem Admin Forum schon im technisch korrekten Kontext verwenden. 🧐Frage zu draw.io: Sind die Netzwerk Topology Icons mit dabei oder nutzt du externe wie z.B. die von Cisco?

Die von Cisco sind in der Desktop App auf jeden Fall mit drin, die nutz ich auch meistens, man muss sie aber anhaken, damit sie links in der Liste auftauchen.

Dafür gibt's im linken Menü, wo auch die Standard-Shapes (Rechtecke, Kreise und so'n Zeug) drin sind, einen blauen Knopf "+ Mehr Shapes"

Da dann etwas runterscrollen, Cisco19 auswählen und glücklich sein

Grade nochmal nachgeschaut, DSL-Fritzen können wohl laut AVM selber keinen Bridge-Modus, Kabel-Fritzen allerdings schon, SOLANGE mehr als eine öffentliche IP-Adresse am Anschluss bereitgestellt wird. Dann lässt sich der Bridge-Modus für die Ports 2-4 (und ggf, falls vorhanden, den WAN-Port) aktivieren.

Edit: Mit mehr als eine IP-Adresse sind öffentliche Legacy-IP-Adressen, also IPv4, gemeint.

Letzten Endes wird es also wahrscheinlich bei dir vorerst auf einem Setup ähnlich zu meinem hinauslaufen ;)

Edit: Mit mehr als eine IP-Adresse sind öffentliche Legacy-IP-Adressen, also IPv4, gemeint.

Letzten Endes wird es also wahrscheinlich bei dir vorerst auf einem Setup ähnlich zu meinem hinauslaufen ;)

Nun - nochmal: Zu anfang kannst du deine Fritte ja als normalen Router betreiben bis du dein Netz soweit "gesichert" hast wie du meint das es zu Anfang nötig ist. Vergiss Bridge-Mode, vergiss den ganzen anderen Kram. Und wenn du in der Zeit die du jetzt hier fürs Fragen nutzt (und ggf. auch zum Suchen und umbauen der Fritte) einfach nur Zeitungen austragen gehst hast du am Ende vermutlich sogar noch Geld übrig UND nen simples DSL Modem (DryTek Vigor zB .

.

Du kannst es auch einfach als Kaskade laufen lassen - es kann dann halt bei einigen Spielen durch das doppelte NAT zu Problemen führen. Nur du kannst entscheiden / rausfinden ob das bei dir zutrifft oder nicht. Falls das jedoch so ist dann würde ich mir überlegen ob es Sinn macht zu versuchen die Fritzbox zu etwas zu machen was die einfach nicht ist (nämlich nen simples, dummes modem) oder ob ich ne Handvoll Euros ausgebe. Ich mein - ich kann auch mitm Porsche 911 übers Acker brettern und Landwirtschaft betreiben - ob das SINNVOLL ist darf dann halt bezweifelt werden.

Du kannst es auch einfach als Kaskade laufen lassen - es kann dann halt bei einigen Spielen durch das doppelte NAT zu Problemen führen. Nur du kannst entscheiden / rausfinden ob das bei dir zutrifft oder nicht. Falls das jedoch so ist dann würde ich mir überlegen ob es Sinn macht zu versuchen die Fritzbox zu etwas zu machen was die einfach nicht ist (nämlich nen simples, dummes modem) oder ob ich ne Handvoll Euros ausgebe. Ich mein - ich kann auch mitm Porsche 911 übers Acker brettern und Landwirtschaft betreiben - ob das SINNVOLL ist darf dann halt bezweifelt werden.

Nun lasst den TO doch einfach nur mal anfangen und wenn es dann Fragen gibt, dann kann er die zu gegebener Zeit stellen.

So "sattelfest" scheint er denn nicht zu sein, sonst würde er die Begriffe Router und Modem nicht durcheinander werfen.

Mir scheint langsam, er macht sich einen Spaß daraus, uns über Ostern hier zu beschäftigen.

Ich bin da erst einmal raus.....

Gruß orcape

So "sattelfest" scheint er denn nicht zu sein, sonst würde er die Begriffe Router und Modem nicht durcheinander werfen.

Mir scheint langsam, er macht sich einen Spaß daraus, uns über Ostern hier zu beschäftigen.

Ich bin da erst einmal raus.....

Gruß orcape

Deshalb fängt man mit den Basics an.

Man muss keinen synchronisierten Wortschatz haben, aber zumindest das selbe verstehen.

Man muss keinen synchronisierten Wortschatz haben, aber zumindest das selbe verstehen.

Wait also, wenn ich die Fritte als Bridge Mode stell….

You wait for what? Wait to be seated??Die FritzBox kann man nicht mehr als reines Modem konfigurieren, das Feature hat AVM entfernt. Bei einigen Modellen ist lediglich nur noch der PPPoE Passthrough Mode erlaubt was dann die xDSL PPPoE Session durchreicht auf die pfSense und das Internat dann direkt auf der pfSense Firewall IP technisch terminiert ist. (Ideallösung)

spiegel.de/netzwelt/gadgets/fritzbox-7412-als-dsl-modem-dect-bas ...

heise.de/select/ct/2020/2/1578238295698254

Im PPPoE Passthrough Mode verliert die FB aber ihre Routing Eigenschaften.

Da du dich oben aber erstmal für den Router Betrieb der FB entschieden hast ist dein Setup dann ein stinknormales Kaskaden Setup mit doppeltem Firewall und doppeltem NAT sofern du im Default Setup der FW bleibst und NAT dort nicht deaktivierst.

Wie oben auch schon mehrfach gesagt: Für einen Anfänger wie dich erstmal die beste Lösung um erste Erfahrungen mit so einem Setup und einer Firewall insgesamt zu machen, da man damit in einem bestehenden Netzwerk einfach und schnell starten kann.

Hoffentlich beseitigt das nun final deine Verwirrungen und du legst nun endlich einmal los statt nur zu theoretisieren?!

- Linux Büchse mit Qemu und OPNSense/pfSense ISO reicht zum üben völlig = Vollkommen kostenlos mit bestehenee Hardware

- Zweite NIC besorgen einbauen und OPNSense installieren = Kostenlos oder nen 5er für die Kaffeekasse wenn man sich ne gebrauchte NIC auf dem Kleinanzeigen Markt besorgt.

Hardware zum Lernen der Grundlagen ist nützlich aber heutzutage dank Virtualisierung oftmals gar nicht mehr nötig ...

Cheers Briggs.

mir fehlt allerdings nur noch eine appliance für die pf sense.

Die gibt es ja wie Sand am Meer:amazon.de/Firewall-Appliance-Mikrotik-OPNsense-HUNSN-RS41-2-5GbE ...

varia-store.com/de/produkt/546327-apu2e2-bundle-board-netzteil-s ...

usw. usw.

Oder wie oben schon gesagt alter PC mit 2ter NIC.

Interessant ist auch ein kleiner gebrauchter Thin Client (z.B. Futro S920) oder wie Kollege @Visucius schon sagte Sophos FW Hardware.

ebay.de/sch/i.html?_from=R40&_trksid=p2047675.m570.l1313& ...

den man mit einer kleinen 10 Euro Netzwerkkarte auf 2 oder mehr Ports erweitert.

kuerbis.org/2021/03/hochverfuegbare-firewall-mit-thin-client-fuj ...

Es gibt viele Wege nach Rom...