Neuinstallation Netzwerk

Hallo

ich hab die Aufgabe bekommen ein Netzwerk in einem neuen Gebäude einzurichten bzw. mir dazu Gedanken zu machen.

Raumsituation.

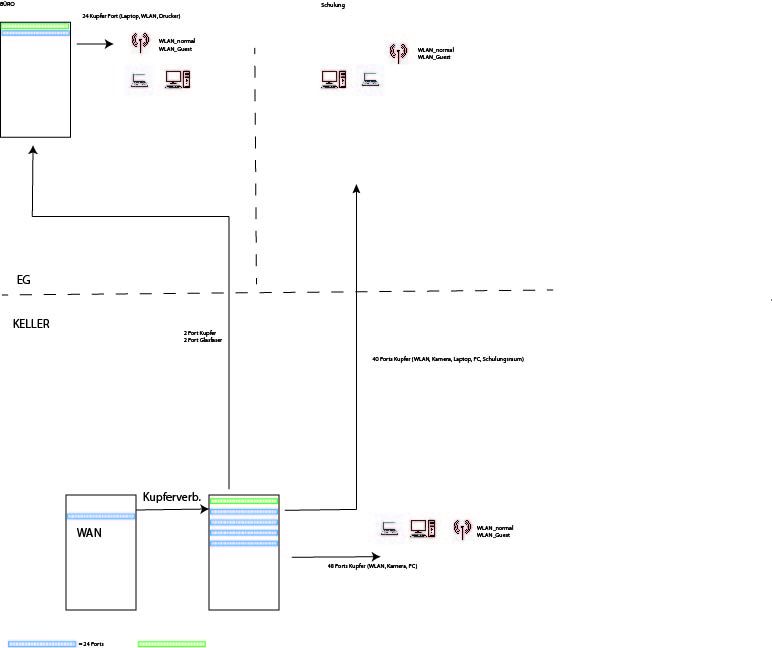

Im Keller steht ein Serverschrank welche Räume im Keller und den Konferenz/Schulungsraum im EG versorgt .

Es gibt im EG noch ein Büro für 8 Mitarbeiter mit einem eigenen Serverschrank.

Es gibt Querverbindungen zwischen Keller und EG (1x Cat 7 Duplex und 2x Glasfaser)

Ergebnis soll sein :

WLAN im Schulungsraum , getrennt vom restlichen Netzwerk . Nur Surfen im Internet aber bspw. kein Filesharing möglich.

WLAN im BÜRO und im KELLER in einer Art Mesh.

LAN im BÜRO an den Netzwerkdosen.

LAN Drucker im BÜRO

Ich hab mir gedacht, ich hänge in den Keller einen VLAN fähigen Switch und dahinter nochmal einen normalen für das Büro und Keller und einen normalen für die Schulungsräume. Zur Trennung der Netze.

Vor den VLAN Switch den Speedport der Telekom.

Ich vermute ich brauch ne Art Firewall, um das Filesharing zu verhindern. Ich weiß nur nicht wo ich die einbaue? vor den ersten Switch ?

ich hab die Aufgabe bekommen ein Netzwerk in einem neuen Gebäude einzurichten bzw. mir dazu Gedanken zu machen.

Raumsituation.

Im Keller steht ein Serverschrank welche Räume im Keller und den Konferenz/Schulungsraum im EG versorgt .

Es gibt im EG noch ein Büro für 8 Mitarbeiter mit einem eigenen Serverschrank.

Es gibt Querverbindungen zwischen Keller und EG (1x Cat 7 Duplex und 2x Glasfaser)

Ergebnis soll sein :

WLAN im Schulungsraum , getrennt vom restlichen Netzwerk . Nur Surfen im Internet aber bspw. kein Filesharing möglich.

WLAN im BÜRO und im KELLER in einer Art Mesh.

LAN im BÜRO an den Netzwerkdosen.

LAN Drucker im BÜRO

Ich hab mir gedacht, ich hänge in den Keller einen VLAN fähigen Switch und dahinter nochmal einen normalen für das Büro und Keller und einen normalen für die Schulungsräume. Zur Trennung der Netze.

Vor den VLAN Switch den Speedport der Telekom.

Ich vermute ich brauch ne Art Firewall, um das Filesharing zu verhindern. Ich weiß nur nicht wo ich die einbaue? vor den ersten Switch ?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1404922216

Url: https://administrator.de/forum/neuinstallation-netzwerk-1404922216.html

Ausgedruckt am: 13.07.2025 um 23:07 Uhr

53 Kommentare

Neuester Kommentar

Moin.

Warum gibt es zwei Schränke? Zwei Unternehmen oder habt ihr so viele Server?

Wie sehen die Räume aus, was die Feuerfestigkeit anbelangt?

Schon mal gut.

HALT, STOP ! ! !

Telekom Speedport hat nix in einer Firma verloren, welche sich um VLANs Gedanken macht.

Ein professionelles Setup sollte ein reines Modem und eine ordentliche Firewall / Router dahinter haben, welcher sich für das interne VLAN Routing kümmert.

Schau dich da bei PFSense / OPNSense / SonicWALL / Mikrotik / Sophos / Draytek / etc. um.

Vor allen Switches ja. Wie groß sind die Switches? Es wäre, je nach Größe der Firma und Anzahl der Arbeitsplätze, ratsamer einen großen, VLAN fähigen Switch in den Keller zu hängen und dort entsprechend zu segmentieren.

Es wäre denke ich auch nicht verkehrt, wenn du dir da externe Hilfe dazubuchen würdest.

Momentan liest sich das, als würdest du da Grundlegendes nicht wissen bzw. zu überblicken.

Gruß

Marc

Warum gibt es zwei Schränke? Zwei Unternehmen oder habt ihr so viele Server?

Wie sehen die Räume aus, was die Feuerfestigkeit anbelangt?

Es gibt Querverbindungen zwischen Keller und EG (1x Cat 7 Duplex und 2x Glasfaser)

Schon mal gut.

Ergebnis soll sein :

WLAN im Schulungsraum , getrennt vom restlichen Netzwerk . Nur Surfen im Internet aber bspw. kein Filesharing möglich.

WLAN im BÜRO und im KELLER in einer Art Mesh.

LAN im BÜRO an den Netzwerkdosen.

LAN Drucker im BÜRO

Ich hab mir gedacht, ich hänge in den Keller einen VLAN fähigen Switch und dahinter nochmal einen normalen für das Büro und Keller und einen normalen für die Schulungsräume. Zur Trennung der Netze.

Vor den VLAN Switch den Speedport der Telekom.

WLAN im Schulungsraum , getrennt vom restlichen Netzwerk . Nur Surfen im Internet aber bspw. kein Filesharing möglich.

WLAN im BÜRO und im KELLER in einer Art Mesh.

LAN im BÜRO an den Netzwerkdosen.

LAN Drucker im BÜRO

Ich hab mir gedacht, ich hänge in den Keller einen VLAN fähigen Switch und dahinter nochmal einen normalen für das Büro und Keller und einen normalen für die Schulungsräume. Zur Trennung der Netze.

Vor den VLAN Switch den Speedport der Telekom.

HALT, STOP ! ! !

Telekom Speedport hat nix in einer Firma verloren, welche sich um VLANs Gedanken macht.

Ein professionelles Setup sollte ein reines Modem und eine ordentliche Firewall / Router dahinter haben, welcher sich für das interne VLAN Routing kümmert.

Schau dich da bei PFSense / OPNSense / SonicWALL / Mikrotik / Sophos / Draytek / etc. um.

Ich vermute ich brauch ne Art Firewall, um das Filesharing zu verhindern. Ich weiß nur nicht wo ich die einbaue? vor den ersten Switch ?

Vor allen Switches ja. Wie groß sind die Switches? Es wäre, je nach Größe der Firma und Anzahl der Arbeitsplätze, ratsamer einen großen, VLAN fähigen Switch in den Keller zu hängen und dort entsprechend zu segmentieren.

Es wäre denke ich auch nicht verkehrt, wenn du dir da externe Hilfe dazubuchen würdest.

Momentan liest sich das, als würdest du da Grundlegendes nicht wissen bzw. zu überblicken.

Gruß

Marc

Moin,

Du brauchst in Summe zwei Switche: einen im Keller und einen im EG - also je Schrank einen. Die Anzahl der erforderlichen Ports kannst du dir selbst ausrechnen.

Suche dir auch AccessPoint die MSSID-fähig sind. Hier auf administrator.de wirst du nach Vorschlägen fündig werden.

Gruß

em-pie

ich hab die Aufgabe bekommen ein Netzwerk in einem neuen Gebäude einzurichten bzw. mir dazu Gedanken zu machen.

Raumsituation.

Im Keller steht ein Serverschrank welche Räume im Keller und den Konferenz/Schulungsraum im EG versorgt .

Es gibt im EG noch ein Büro für 8 Mitarbeiter mit einem eigenen Serverschrank.

Es gibt Querverbindungen zwischen Keller und EG (1x Cat 7 Duplex und 2x Glasfaser)

OK. Die beiden Schränke via Glas verbinden. Stichwort strukturierte VerkabelungRaumsituation.

Im Keller steht ein Serverschrank welche Räume im Keller und den Konferenz/Schulungsraum im EG versorgt .

Es gibt im EG noch ein Büro für 8 Mitarbeiter mit einem eigenen Serverschrank.

Es gibt Querverbindungen zwischen Keller und EG (1x Cat 7 Duplex und 2x Glasfaser)

Ergebnis soll sein :

WLAN im Schulungsraum , getrennt vom restlichen Netzwerk . Nur Surfen im Internet aber bspw. kein Filesharing möglich.

WLAN im BÜRO und im KELLER in einer Art Mesh.

LAN im BÜRO an den Netzwerkdosen.

LAN Drucker im BÜRO

Ich hab mir gedacht, ich hänge in den Keller einen VLAN fähigen Switch und dahinter nochmal einen normalen für das Büro und Keller und einen normalen für die Schulungsräume. Zur Trennung der Netze.

Quatsch. Wenn du einen managed Switch hast (der mit VLANs umgehen kann), musst du keinen zweiten "Durchlauferhitzer" bereitstellen. EIn Switch mit 24 oder 48 Ports und gut. Ggf. PoE-fähig. Letzteres ist nur sinnvoll, wenn du PoE-AccessPoints und (später) noch Telefone/ Kameras via PoE ansteuern willst.WLAN im Schulungsraum , getrennt vom restlichen Netzwerk . Nur Surfen im Internet aber bspw. kein Filesharing möglich.

WLAN im BÜRO und im KELLER in einer Art Mesh.

LAN im BÜRO an den Netzwerkdosen.

LAN Drucker im BÜRO

Ich hab mir gedacht, ich hänge in den Keller einen VLAN fähigen Switch und dahinter nochmal einen normalen für das Büro und Keller und einen normalen für die Schulungsräume. Zur Trennung der Netze.

Du brauchst in Summe zwei Switche: einen im Keller und einen im EG - also je Schrank einen. Die Anzahl der erforderlichen Ports kannst du dir selbst ausrechnen.

Vor den VLAN Switch den Speedport der Telekom.

Blöde Idee. der Speedport kann kein VLAN (wäre das kleinere Problem) und noch weniger statische Routen, was zwingend erforderlich wäre.Ich vermute ich brauch ne Art Firewall, um das Filesharing zu verhindern. Ich weiß nur nicht wo ich die einbaue? vor den ersten Switch ?

Das in jedem Fall.Suche dir auch AccessPoint die MSSID-fähig sind. Hier auf administrator.de wirst du nach Vorschlägen fündig werden.

Gruß

em-pie

Moin,

Gruß

Doskias

Zitat von @BurQue:

Ich hab mir gedacht, ich hänge in den Keller einen VLAN fähigen Switch und dahinter nochmal einen normalen für das Büro und Keller und einen normalen für die Schulungsräume. Zur Trennung der Netze.

Bei der Größe solltest du mit einem Switch pro Schrank eigentlich auskommen. Ggf. könntest du die Anzahl der Schränke reduzieren. Soweit ich dich verstehe, hast du ja 8 Mitarbeiter, ein bisschen WLAN und ein Schulungsraum.Ich hab mir gedacht, ich hänge in den Keller einen VLAN fähigen Switch und dahinter nochmal einen normalen für das Büro und Keller und einen normalen für die Schulungsräume. Zur Trennung der Netze.

Vor den VLAN Switch den Speedport der Telekom.

Kannst du technisch machen, ist aber nicht sinnvoll. Dann benötigst du ja zwei Anschlüsse. Sinnvoller wäre es (in meinen Augen und in der Größe) das ganze über eine Appliance (bspw. Sophos, Watchguard, etc.) zu regeln. Hier kannst du dann über die Firewall die Netze trennen und gleichzeitig Dienste einschränken. Zweiten Anschluss fürs Internet kannst du dann dennoch nutzen als Ersatz/Bündel. Brauchst du aber keinen Speedport oder änliches, sondern da reicht ein Moden. Einwahl macht dann die Watchguard/Sophos.Ich vermute ich brauch ne Art Firewall, um das Filesharing zu verhindern. Ich weiß nur nicht wo ich die einbaue? vor den ersten Switch ?

Siehe oben.Gruß

Doskias

Vielleicht ne doofe Frage:

Wo kommt denn der DSL-Anschluss an?!

UG oder EG?

Ehrlich gesagt: Wüsste jetzt nicht, warum man für 8 Hansel nicht auch nen Speedport "vorschalten" könnte?! Du musst halt wissen, was der alles nicht kann. D.h. was Du dahinter extra umsetzen musst. Und ggfs. musst Du einzelne Ports (z.B. VPN) dahin durchreichen. Ich habe sowas mit der Fritze auch schon gemacht.

Wo kommt denn der DSL-Anschluss an?!

UG oder EG?

Ehrlich gesagt: Wüsste jetzt nicht, warum man für 8 Hansel nicht auch nen Speedport "vorschalten" könnte?! Du musst halt wissen, was der alles nicht kann. D.h. was Du dahinter extra umsetzen musst. Und ggfs. musst Du einzelne Ports (z.B. VPN) dahin durchreichen. Ich habe sowas mit der Fritze auch schon gemacht.

Ich schliesse mich der Grundidee an.

Telekom Speedport durch ein anderes Gerät ersetzen, evtl. eines von Zyxel oder so und dann als reines Modem betreiben. Direkt dahinter könntest Du ein Rack mit einer OPNsense als Firewall nehmen. Ich mag die PFsense lieber, weil die mehr Feineinstellungen bietet, aber die darf nicht mehr kommerziell genutzt werden. Deswegen halt OPNsense.

Dann noch die Switches, die managebar sein müssen. Tue Dir selber einen Gefallen und nehme keinen von Netgear, um evtl. Geld zu sparen, ausser du bist ein Masochist.

Und die AccessPoints müssen natürlich auch VLAN fähig sein.

Anleitungen für solche Szenarios, gibt es hier im Forum zu hauf.

Grüße

Telekom Speedport durch ein anderes Gerät ersetzen, evtl. eines von Zyxel oder so und dann als reines Modem betreiben. Direkt dahinter könntest Du ein Rack mit einer OPNsense als Firewall nehmen. Ich mag die PFsense lieber, weil die mehr Feineinstellungen bietet, aber die darf nicht mehr kommerziell genutzt werden. Deswegen halt OPNsense.

Dann noch die Switches, die managebar sein müssen. Tue Dir selber einen Gefallen und nehme keinen von Netgear, um evtl. Geld zu sparen, ausser du bist ein Masochist.

Und die AccessPoints müssen natürlich auch VLAN fähig sein.

Anleitungen für solche Szenarios, gibt es hier im Forum zu hauf.

Grüße

Zitat von @normsen:

Ich mag die PFsense lieber, weil die mehr Feineinstellungen bietet, aber die darf nicht mehr kommerziell genutzt werden. Deswegen halt OPNsense.

Ich mag die PFsense lieber, weil die mehr Feineinstellungen bietet, aber die darf nicht mehr kommerziell genutzt werden. Deswegen halt OPNsense.

Steht wo?

Die PFSense Plus Variante ist ja genau für Firmenkunden wegen des Supports ausgelegt.

Grüße

Gruß

Marc

Mir wurde kein Budget genannt, nur angedeutet das es nicht "zu teuer " sein soll insgesamt. Also gibt es vielleicht eine Firma zwischen Cisco und Netgear :D (überspitzt formuliert)

Bin ja eher altmodisch. Aber ich würde erst ein Lastenheft erstellen, wa ich von der HW erwarte … dann die Modelle der Marken vergleichen. Ggf. auch mal im Premium-Segment gucken was man da fürs Geld bekommt um ein Gefühl zu entwickeln, auf was man u.U. verzichtet.

Router: Daten-Durchsatz, VPN-Protokolle, Firewall-Fähigkeit, sonst. Sicherheitsfeaures, SFP+, 10 gbit, POE, vLAN-Durchsatz, Lautstärke, Stromverbrauch usw

l3-Switch: vLAN-fähig, Datenduchsatz, Switchperformance, Anzahl Ports, Anzahl POE, Lautstärke, Stromverbrauch, Sfp+, LAG usw.

Den Server gibt es noch nicht, ich rieche hier schon eine weitere Aufgabe, nach dieser.

Jo, fixe ipv4 beim ISP erfragen, Datenduchsatz prüfen (Upload), sinnvolle VPN-Protokolle beim Routerkauf berücksichtigen (z.B HW iPSEC)

Stimme @Visucius zu:

Erstmal die Anforderungen ausloten und dann schauen, was der Markt so hergibt.

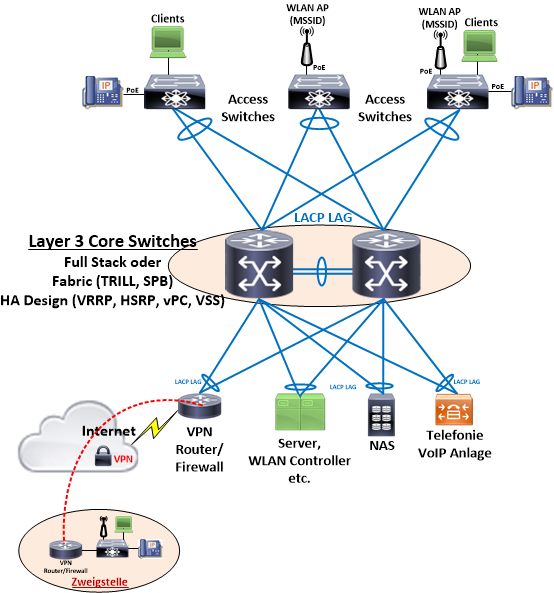

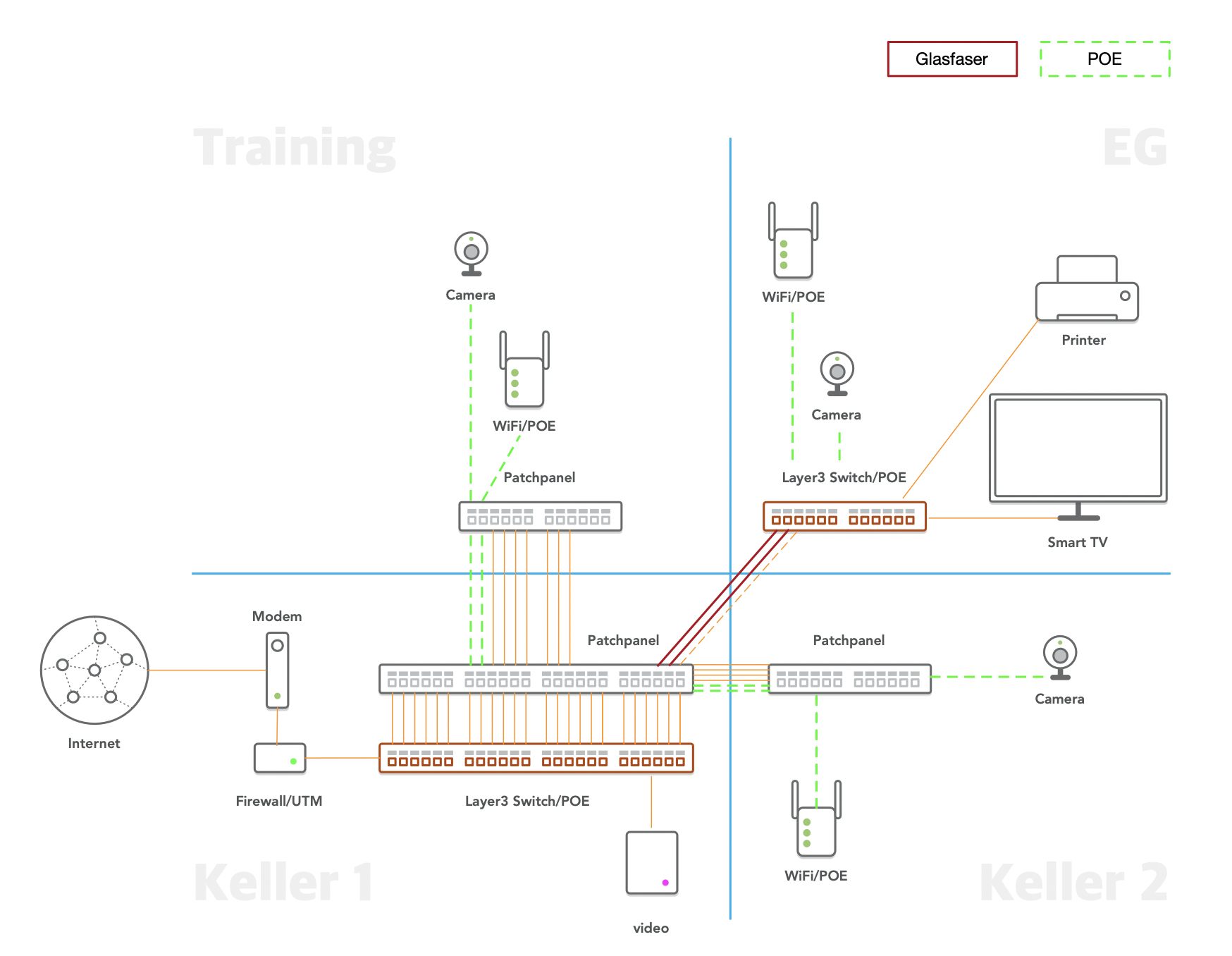

ICH würde vom Grundsatz aber folgendes machen (Herstellerneutral)

DSL-Modem

Und ob am Ende Cisco, Sophos, xSense, Watchguard, Mikrotik etc. Auf dem Gehöuse stehen, kann dann später ermittelt werden

Erstmal die Anforderungen ausloten und dann schauen, was der Markt so hergibt.

ICH würde vom Grundsatz aber folgendes machen (Herstellerneutral)

DSL-Modem

- Firewall/ UTM

- managed Switche (L2 sollte reichen)

- VLAN fähige APs

- PC/ Laptops / Drucker / ggf. Telefone

Und ob am Ende Cisco, Sophos, xSense, Watchguard, Mikrotik etc. Auf dem Gehöuse stehen, kann dann später ermittelt werden

moin...

Warum gibt es zwei Schränke? Zwei Unternehmen oder habt ihr so viele Server?

Das Gebäude ist so aufgebaut. Es gibt einen zentralen Schrank und auf jeder Etage einen für die Verkabelung der Etage. Daher sind es im Keller 2 (Zentrale und der für den Keller)

Wie sehen die Räume aus, was die Feuerfestigkeit anbelangt?

Keine Ahnung wie ich diese Frage beantworten soll.

dann suche jemande, der es beantworten kann!

es macht sinn, die Datensicherung zu verlagern.....

OK. Die beiden Schränke via Glas verbinden. Stichwort strukturierte Verkabelung

Also brauchen die Switche schon mal einen Glasfaserport.

ja

Du brauchst in Summe zwei Switche: einen im Keller und einen im EG - also je Schrank einen. Die Anzahl der erforderlichen Ports kannst du dir selbst ausrechnen.

Davor die Firewall und nur der Switch im Keller muss VLAN Fähig sein ?

warum nich beide... das ist heute kein "Extra" mehr!

selbst der günstige Netgear kann das...

Wo kommt denn der DSL-Anschluss an?!

Der Anschluß kommt im Keller an. Der Speedport ist aktuell eben vorhanden und stellt rudimentär über seine 4 LAN Ports Internet bereit. Ich dachte wenn er schon da ist, dann kann man ihn gleich nutzen.

diese einstellung bringt dich nicht weiter, sondern bringt dir nur probleme!

der Speedport ist für euch eher ungeeignet, nutze gleich etwas, was du auch brauchst... und später wünsche wie VPN mit abdeckt!

Ergänzend kam heute noch der Hinweis : "Es wäre vielleicht gut, wenn daran gedacht wird, dass man später auf einen Server von aussen zugreifen kann." Den Server gibt es noch nicht, ich rieche hier schon eine weitere Aufgabe, nach dieser.

aha... also später VPN

Das sollte sich mit einer ordentlichen Firewall ja bewerkstelligen lassen.

ja..

Wobei wir beim einer weiteren Frage sind. Was ist denn "ordentlich" ? Oben hab ich gelesen Netgear auf jeden Fall nicht. Sophos dagegen scheint eine gute Firma zu sein ?

nun, der vergleich hinkt, abgesehen das ich persönlich nix von Sophos halte...

Mir wurde kein Budget genannt, nur angedeutet das es nicht "zu teuer " sein soll insgesamt. Also gibt es vielleicht eine Firma zwischen Cisco und Netgear :D (überspitzt formuliert)

nun, das was du da machen möchtest, hat erstmal so keinen sinn!

setzt auch doch mal hin, und überlegt was ihr machen wollt, und was der server später können muss, was laufen soll- und wie! nächster punkt Telefonanlage.... usw... schreibe alles auf, und du hast ein Lastenheft! wenigstens ansatzweise! vorteil... später kann dir keiner an den karren...... wenn etwas nicht geht, weil es nicht bedacht wurde!

sucht euch hilfe bei einem Systemhaus /Partner - dein wissen ist zu rudimentär, nicht das du auf die idee kommst, den Server baue ich mal eben selber, und das setup kann ich im Internet nachlesen!

das mag ja am anfang gehen, später wenn es fehler gibt, stehst du da!

Lerne mit jemanden/Systemhaus und deinem Netzwerk!

Frank

Zitat von @BurQue:

Hallo

vielen Dank für die zahlreichen Antworten. Ich versuche mal eure Gegenfragen zu beantworten, bevor ich weiter im Thema lese.

Momentan liest sich das, als würdest du da Grundlegendes nicht wissen bzw. zu überblicken.

Ja ich hab gerade angefangen. Vorher hab ich in dem Bereich nur als Nebenjob gearbeitet. Die Aufgabe wurde mir quasi zugeteilt, damit ich was grundlegendes Lerne und "zeigen kann, was ich (schon) kann". Wie ich bemerkt hab, nicht so viel, wie ich dachte.

das sag das auch so deinem AG, und das du Hilfe brauchst!Hallo

vielen Dank für die zahlreichen Antworten. Ich versuche mal eure Gegenfragen zu beantworten, bevor ich weiter im Thema lese.

Momentan liest sich das, als würdest du da Grundlegendes nicht wissen bzw. zu überblicken.

Ja ich hab gerade angefangen. Vorher hab ich in dem Bereich nur als Nebenjob gearbeitet. Die Aufgabe wurde mir quasi zugeteilt, damit ich was grundlegendes Lerne und "zeigen kann, was ich (schon) kann". Wie ich bemerkt hab, nicht so viel, wie ich dachte.

Warum gibt es zwei Schränke? Zwei Unternehmen oder habt ihr so viele Server?

Das Gebäude ist so aufgebaut. Es gibt einen zentralen Schrank und auf jeder Etage einen für die Verkabelung der Etage. Daher sind es im Keller 2 (Zentrale und der für den Keller)

Wie sehen die Räume aus, was die Feuerfestigkeit anbelangt?

Keine Ahnung wie ich diese Frage beantworten soll.

es macht sinn, die Datensicherung zu verlagern.....

OK. Die beiden Schränke via Glas verbinden. Stichwort strukturierte Verkabelung

Also brauchen die Switche schon mal einen Glasfaserport.

Du brauchst in Summe zwei Switche: einen im Keller und einen im EG - also je Schrank einen. Die Anzahl der erforderlichen Ports kannst du dir selbst ausrechnen.

Davor die Firewall und nur der Switch im Keller muss VLAN Fähig sein ?

selbst der günstige Netgear kann das...

Wo kommt denn der DSL-Anschluss an?!

Der Anschluß kommt im Keller an. Der Speedport ist aktuell eben vorhanden und stellt rudimentär über seine 4 LAN Ports Internet bereit. Ich dachte wenn er schon da ist, dann kann man ihn gleich nutzen.

der Speedport ist für euch eher ungeeignet, nutze gleich etwas, was du auch brauchst... und später wünsche wie VPN mit abdeckt!

Ergänzend kam heute noch der Hinweis : "Es wäre vielleicht gut, wenn daran gedacht wird, dass man später auf einen Server von aussen zugreifen kann." Den Server gibt es noch nicht, ich rieche hier schon eine weitere Aufgabe, nach dieser.

Das sollte sich mit einer ordentlichen Firewall ja bewerkstelligen lassen.

Wobei wir beim einer weiteren Frage sind. Was ist denn "ordentlich" ? Oben hab ich gelesen Netgear auf jeden Fall nicht. Sophos dagegen scheint eine gute Firma zu sein ?

Mir wurde kein Budget genannt, nur angedeutet das es nicht "zu teuer " sein soll insgesamt. Also gibt es vielleicht eine Firma zwischen Cisco und Netgear :D (überspitzt formuliert)

setzt auch doch mal hin, und überlegt was ihr machen wollt, und was der server später können muss, was laufen soll- und wie! nächster punkt Telefonanlage.... usw... schreibe alles auf, und du hast ein Lastenheft! wenigstens ansatzweise! vorteil... später kann dir keiner an den karren...... wenn etwas nicht geht, weil es nicht bedacht wurde!

sucht euch hilfe bei einem Systemhaus /Partner - dein wissen ist zu rudimentär, nicht das du auf die idee kommst, den Server baue ich mal eben selber, und das setup kann ich im Internet nachlesen!

das mag ja am anfang gehen, später wenn es fehler gibt, stehst du da!

Lerne mit jemanden/Systemhaus und deinem Netzwerk!

Frank

Moin,

es macht sinn, die Datensicherung zu verlagern.....

Ok. Danke für den Hinweis. Aktuell werden ja noch keine Daten gespeichert.

IT-Grundschutzkompendium. Einfach mal die Suchmaschine deiner Wahl bemühen

Wobei wir beim einer weiteren Frage sind. Was ist denn "ordentlich" ? Oben hab ich gelesen Netgear auf jeden Fall nicht. Sophos dagegen scheint eine gute Firma zu sein ?

nun, der vergleich hinkt, abgesehen das ich persönlich nix von Sophos halte...

Warum hälst du nichts von Sophos ? Was ist das Problem ?

Sowas ist immer Geschmackssache und ein paar prägende Erfahrungen.

Lerne mit jemanden/Systemhaus und deinem Netzwerk!

Ich lerne ja gerade. Das kam vielleicht nicht so richtig rüber. Ich möchte so weit wie möglich alleine vorran kommen, bevor ich das jemanden vorlege usw.

Irgendwann musst du es aber mal jemanden Vorlegen und besprechen. Und sollte das Jemand mit Ahnung sein, wird er die dreiste Frage stellen. Wie kommst Du darauf, dass dies Funktionieren wird?

Gruß

C.C.

Zitat von @BurQue:

Es geht ja darum, dass ich mir selber einen Kopf machen soll. Ich will halt nur nicht gleich was hinwerfen, was dann totaler Quatsch ist.

Na dann mach dir doch mal den Kopf und Rätsel nicht rum. Alles was du hierfür benötigst, liefern die Dokus der einzelnen Hersteller.Es geht ja darum, dass ich mir selber einen Kopf machen soll. Ich will halt nur nicht gleich was hinwerfen, was dann totaler Quatsch ist.

Keine Ahnung wie ich diese Frage beantworten soll.

dann suche jemande, der es beantworten kann!es macht sinn, die Datensicherung zu verlagern.....

Ok. Danke für den Hinweis. Aktuell werden ja noch keine Daten gespeichert.

Wobei wir beim einer weiteren Frage sind. Was ist denn "ordentlich" ? Oben hab ich gelesen Netgear auf jeden Fall nicht. Sophos dagegen scheint eine gute Firma zu sein ?

Lerne mit jemanden/Systemhaus und deinem Netzwerk!

Gruß

C.C.

Moin,

vergiss' die Telefonie bei deinem Vorhaben nicht.

Du kannst dir natürlich ein Vygor + Firewall nach Wahl in den Schrank hämmern, die Telefone kannst du dann üblicherweise nicht mehr betreiben wenn der Speedport fehlt. Das heißt im Umkehrschluss, dass du noch eine "Telefonanlage" (geht auch virtuell oder sogar auf 'nem RaspberryPi) benötigst. Die RPI Lösung würde ich persönlich nicht produktiv einsetzen auch wenn das vielleicht gehen mag.

Zusätzlich solltest du dir dabei Gedanken machen, wie die Telefone mit Strom versorgt werden sollen: Stichwort POE für den/die Switche.

Es gibt natürlich noch viele andere Lösungen.

Gruß

vergiss' die Telefonie bei deinem Vorhaben nicht.

Du kannst dir natürlich ein Vygor + Firewall nach Wahl in den Schrank hämmern, die Telefone kannst du dann üblicherweise nicht mehr betreiben wenn der Speedport fehlt. Das heißt im Umkehrschluss, dass du noch eine "Telefonanlage" (geht auch virtuell oder sogar auf 'nem RaspberryPi) benötigst. Die RPI Lösung würde ich persönlich nicht produktiv einsetzen auch wenn das vielleicht gehen mag.

Zusätzlich solltest du dir dabei Gedanken machen, wie die Telefone mit Strom versorgt werden sollen: Stichwort POE für den/die Switche.

Es gibt natürlich noch viele andere Lösungen.

Gruß

Der Plan war ja die meisten dreisten Fragen "hier" zu klären bzw gestellt zu bekommen.

Alles gut

Am Ende lernst Du durchs probieren am besten.

Was hältst Du denn davon, wenn Du hier einfach ne Skizze mit Anzahl Ports und Lage anhängst. Dann überlegst Du wie von @ichi1232 schon gennant das Telefonthema (DECT oder fest), hast genug Dosen für feste Telefone, evtl. ncoh Fax?! Freisprechen mit Headset oder nicht, Telefonanlage fest (HW), fest (SW) oder in der Cloud,

Wenn kein POE, ist an den relevanten Stellen Strom, ...

Zitat von @radiogugu

Steht wo?

Die PFSense Plus Variante ist ja genau für Firmenkunden wegen des Supports ausgelegt.

Steht wo?

Die PFSense Plus Variante ist ja genau für Firmenkunden wegen des Supports ausgelegt.

Ok das wusste ich nicht. Ich erinnere mich nur, dass nach ver. 2.3.2 eine Meldung erschien, das die kommerzielle Nutzung nicht mehr erlaubt ist [beim einloggen in die PfSense].

Habe ich dann so verstanden: Ein Netzwerk für eine Firma aufbauen, mit PfSense als Firewall und dafür dann am Ende die Bezahlung kassieren, ist nicht mehr erlaubt.

Wie sehen die Räume aus, was die Feuerfestigkeit anbelangt?

Keine Ahnung wie ich diese Frage beantworten soll.

In manchen Bereichen gibt es besondere Anforderungen bezüglich Brandschutz z.B. für Studenten-Wohnheime oder Hostels (jedenfalls kenne ich das aus Hamburg).

Dort müssen Netzwerkleitungen Halogenfrei sein, also schwer entflammbar.

Zitat von @normsen:

Ok das wusste ich nicht. Ich erinnere mich nur, dass nach ver. 2.3.2 eine Meldung erschien, das die kommerzielle Nutzung nicht mehr erlaubt ist [beim einloggen in die PfSense].

Habe ich dann so verstanden: Ein Netzwerk für eine Firma aufbauen, mit PfSense als Firewall und dafür dann am Ende die Bezahlung kassieren, ist nicht mehr erlaubt.

Zitat von @radiogugu

Steht wo?

Die PFSense Plus Variante ist ja genau für Firmenkunden wegen des Supports ausgelegt.

Steht wo?

Die PFSense Plus Variante ist ja genau für Firmenkunden wegen des Supports ausgelegt.

Ok das wusste ich nicht. Ich erinnere mich nur, dass nach ver. 2.3.2 eine Meldung erschien, das die kommerzielle Nutzung nicht mehr erlaubt ist [beim einloggen in die PfSense].

Habe ich dann so verstanden: Ein Netzwerk für eine Firma aufbauen, mit PfSense als Firewall und dafür dann am Ende die Bezahlung kassieren, ist nicht mehr erlaubt.

Zitat aus offiziellem Link auf der Netgate Homepage:

Can I sell pfSense

Many consulting companies offer pfSense® solutions to their customers. A business or individual can load pfSense > for themselves, friends, relatives, employers, and, yes, even customers, so long as the Trademark Guidelines and

Apache 2.0 license requirements as detailed on the website are obeyed by all parties involved.

Many consulting companies offer pfSense® solutions to their customers. A business or individual can load pfSense > for themselves, friends, relatives, employers, and, yes, even customers, so long as the Trademark Guidelines and

Apache 2.0 license requirements as detailed on the website are obeyed by all parties involved.

What can not be offered is a commercial redistribution of pfSense® software, for example the guidelines do not

permit someone to offer “Installation of pfSense® software” as a service or to sell a device pre-loaded with

pfSense® software to customers without the prior express written permission of ESF pursuant to the trademark

policy.

permit someone to offer “Installation of pfSense® software” as a service or to sell a device pre-loaded with

pfSense® software to customers without the prior express written permission of ESF pursuant to the trademark

policy.

docs.netgate.com/pfsense/en/latest/general/sell-pfsense.html

*Klugscheißer- und Thread-Kaper-Modi aus

Gruß

Marc

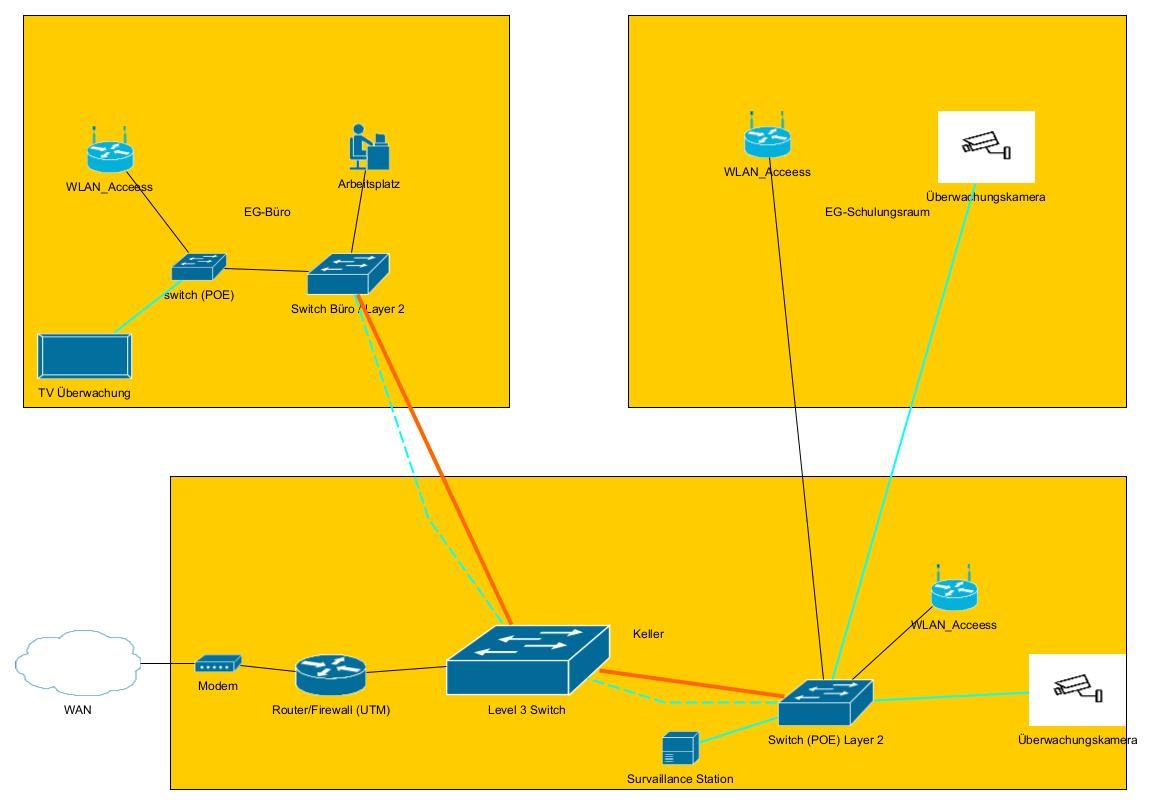

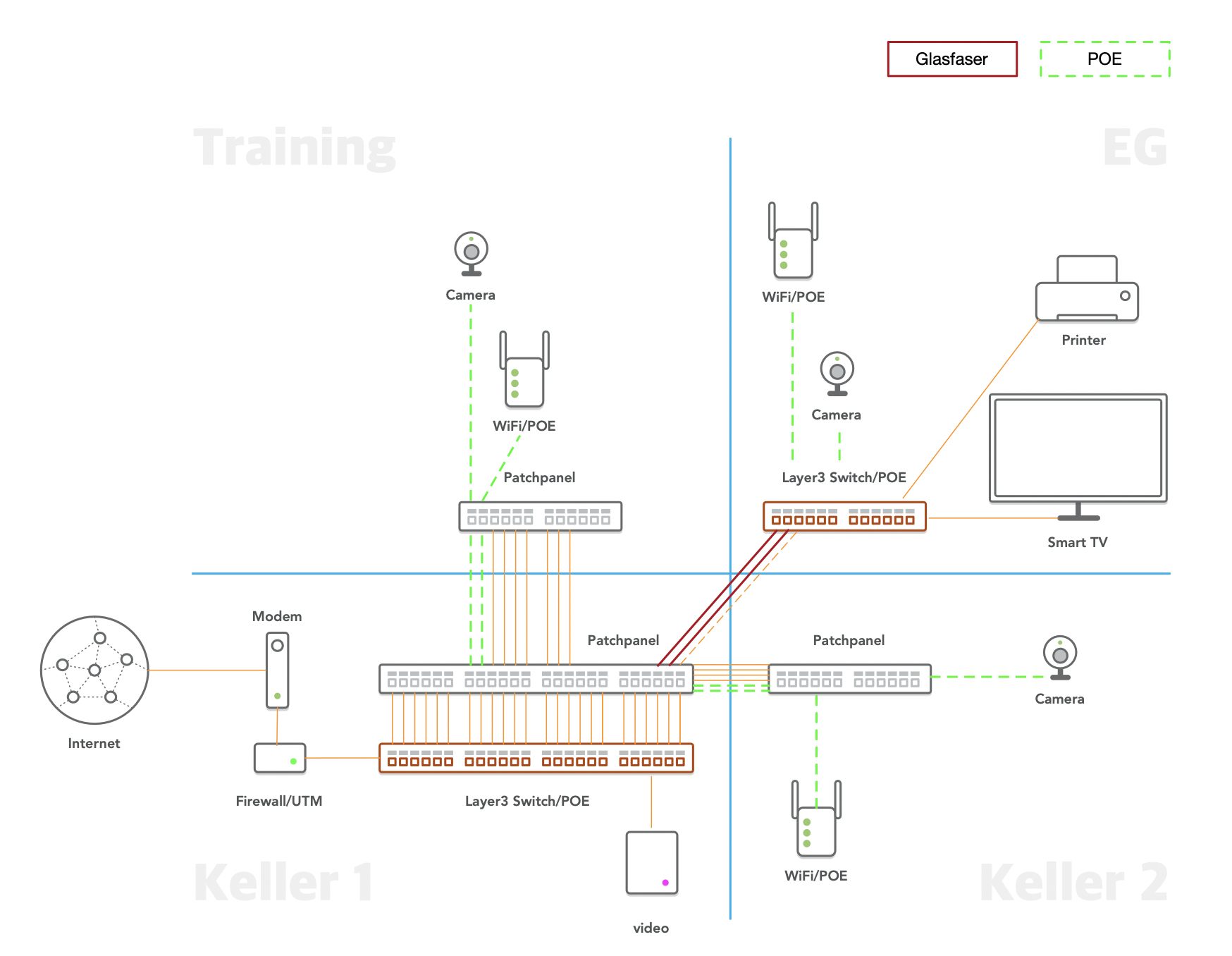

Was ist denn das grüne?

Vermutlich die LWL SFP Interfaces im Switch Wenn du schon 2 Ports Cu oder LWL hast kannst du ja zumindestens immer 2 intelligent als LACP LAG (Link Aggregation) nutzen um etwas Bandbreite gut zu machen... Gut, bei popeligen 8 Usern im Büro bringt das auch nicht wirklich etwas...

Ansonsten ja auch ein mehr als simples Design 2 einfache Switches zusammenzustecken um das von dir Gewünschte sehr einfach und schnell umzusetzen.

Wie oben bereits mehrfach gesagt gibt es 2 Möglichkeiten das mit VLANs umzusetzen.

Klar ist das Schulung und Büro in 2 getrennte VLANs müssen wegen der o.a. Security Anforderungen.

Zumindest muss der Kellerswitch zwingend ein VLAN Switch sein. Büro kann natürlich auch ein ungemanagter Dummswitch sein.

Dann hast du 2 Lösungsoptionen zur Wahl ob du das auf das WAN Device terminierst mit einem VLAN Uplink und dort die Sicherheitseinstellungen machst damit die Schüler nicht im Büro Netzwerk rumhacken oder es auf dem Keller Switch erledigst (L3 Konzept).

Letztlich abhängig davon was "WAN" ist und ob dieses Gerät VLAN kann oder wenn Lösung auf dem Keller Switch muss der Keller Switch ein Layer 3 Switch (Routing fähig) sein.

Für beide Optionen findest du hier im Forum ein Tutorial das die ToDos und Anforderungen auch für Laien verständlich beschreibt.

Layer 2 Design mit Security auf "WAN":

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Layer 3 Design mit Security auf Keller Switch:

Verständnissproblem Routing mit SG300-28

Such dir das für dich und deinen Anforderungen Schönste aus und setze das entsprechend um.

Es ist kein Level Switch sondern ein Layer 3 Switch. Das beruht auf dem Netzwerk OSI Layer Modell wie jedermann weiss.

de.wikipedia.org/wiki/OSI-Modell

Soviel Zeit muss sein in einem Admin Forum...

Ansonsten ist das Design soweit OK sofern du ohne Redundanz leben kannst.

Fragwürdig ist der separate PoE Switch wie Kollege @Visucius unten zu Recht anmerkt. Überflüssiger Overhead, denn die PoE Ports kannst du ja im L3 Switch mit abfackeln !

Layer 3, CBS 350:

cisco.com/c/de_de/support/switches/business-350-series-managed-s ...

Unterverteilung, L2 only, CBS 220:

cisco.com/c/de_de/support/switches/business-220-series-smart-swi ...

de.wikipedia.org/wiki/OSI-Modell

Soviel Zeit muss sein in einem Admin Forum...

Ansonsten ist das Design soweit OK sofern du ohne Redundanz leben kannst.

Fragwürdig ist der separate PoE Switch wie Kollege @Visucius unten zu Recht anmerkt. Überflüssiger Overhead, denn die PoE Ports kannst du ja im L3 Switch mit abfackeln !

cisco 3xxx als zentralen Switch nutzen und dann jeweils einen cisco 2xxx für die Unterverteilung ?

Ja, das kann man machen aber für dein popeliges Banalnetz (sorry) benötigst du nicht wirklich Catalyst Premium Switches. Das kannst du auch mit den SG Modellen oder jetzt CBS Modellen etwas Budget freundlicher lösen:Layer 3, CBS 350:

cisco.com/c/de_de/support/switches/business-350-series-managed-s ...

Unterverteilung, L2 only, CBS 220:

cisco.com/c/de_de/support/switches/business-220-series-smart-swi ...

Wenn ich die neue Grafik sehe würde wundere ich mich eher, warum Du den Layer3-Switchen noch Layer2 fürs POE zur Seite stellst.

Ich würde mir die sparen und eher den Layer3 im Keller mit POE und eben mehr Ports auswählen. Und nimm lieber auch im EG EINEN Layer3 mit POE. Die beiden dann über LAGs (evtl. über SFP+) verbinden.

KISS: Möglichst wenig Netzwerkgeräte, auf wenig unterschiedlichen Ebenen mit möglichst wenig Schnittstellen

Viele Grüße

PS: Grundsätzlich könnten auch Layer2-Switche - meist die "smarten" - mit vLANs umgehen. D.h. sie können, ein Paket mit "q"-Segment an den richtigen Port leiten. Aber sie können keine vLANs "aufspannen"; dafür benötigst Du Layer3 oder nen Router oder Deine UTM. Und diese entlastest Du mit Layer3 Switchen, weil sonst die jewiligen Uplinks die Flaschenhälse sind

Hatte eh gerade die SW für nen anderes Projekt offen:

a) Du könntest eigentlich auch direkt von der UTM abzweigen auf je einen Switch (Keller und Büro)

b) Je nach "Sicherheitsbedürfnis" speicherst Du Dir anschließend die Konfiguration beider Switche ab und legst Dir den "fetten" noch einmal in den Schrank ... wie das aqui oben schon mal geschrieben hat. Im Bedarfsfall raus und Konfiguration einspielen. Und schon bist Du wieder online

Ich würde mir die sparen und eher den Layer3 im Keller mit POE und eben mehr Ports auswählen. Und nimm lieber auch im EG EINEN Layer3 mit POE. Die beiden dann über LAGs (evtl. über SFP+) verbinden.

KISS: Möglichst wenig Netzwerkgeräte, auf wenig unterschiedlichen Ebenen mit möglichst wenig Schnittstellen

Viele Grüße

PS: Grundsätzlich könnten auch Layer2-Switche - meist die "smarten" - mit vLANs umgehen. D.h. sie können, ein Paket mit "q"-Segment an den richtigen Port leiten. Aber sie können keine vLANs "aufspannen"; dafür benötigst Du Layer3 oder nen Router oder Deine UTM. Und diese entlastest Du mit Layer3 Switchen, weil sonst die jewiligen Uplinks die Flaschenhälse sind

Hatte eh gerade die SW für nen anderes Projekt offen:

a) Du könntest eigentlich auch direkt von der UTM abzweigen auf je einen Switch (Keller und Büro)

b) Je nach "Sicherheitsbedürfnis" speicherst Du Dir anschließend die Konfiguration beider Switche ab und legst Dir den "fetten" noch einmal in den Schrank ... wie das aqui oben schon mal geschrieben hat. Im Bedarfsfall raus und Konfiguration einspielen. Und schon bist Du wieder online

Heisst jetzt was auf Deutsch "Herr Klugscheißer" ;)

War meine Antwort auf @radiogugu

Steht hier aber merkwürdigerweise nicht.

War meine Antwort auf @radiogugu

Steht hier aber merkwürdigerweise nicht.

Fehlendes Feedback vom TO zeigt ja das er so oder so kein Interesse mehr an einer zielführenden Lösung hat.

Kann man nur noch hoffen das es bei ihm wenigstens dann zum Schliessen dieses Threads als erledigt reicht... ?!

Wie kann ich einen Beitrag als gelöst markieren?

Kann man nur noch hoffen das es bei ihm wenigstens dann zum Schliessen dieses Threads als erledigt reicht... ?!

Wie kann ich einen Beitrag als gelöst markieren?

Weil ich davon ausgehe, dass Layer3 Switch ohne PoE und einen "dummen" PoE Switch billiger ist, als ein Layer 3 mit 48 Ports PoE .

Damit dürftest Du Recht haben. Liegt wohl auch daran, dass bei 48 Port verhältnismäßig viel potenzielle Leistung vorgehalten wird. Dazu dann die Lüfter... und in der Folge die Lautstärke.

Also wenn Du hier in diesem Land (angebl. bestem Deutschland aller Zeiten!) in Büroräume anlasslos und 24/7 Videokameras hängen willst, würde ich nochmal nachlesen ob das so ohne weiteres geht (falls Du Dich erwischen lässt).

Und im nächsten Schritt dann, ob und wenn ja, wie lange Du diese Aufnahmen aufzeichnen darfst. Das ist dann ggfs. auch keine kleine Datenmenge. 🤭

Und im nächsten Schritt dann, ob und wenn ja, wie lange Du diese Aufnahmen aufzeichnen darfst. Das ist dann ggfs. auch keine kleine Datenmenge. 🤭

Ist bei mir schon "ewig" her. Aber schon lange vor der DSGVO hatten wir Probleme, weil die Videoüberwachung der TG nicht übers WE (d.h. nicht 3 Tage) gespeichert werden durfte um z.B. Schadensverursachern auf die Schliche zu kommen.

Nur mal so als Hinweis. Keine Ahnung was Ihr so treibt und ob das jetzt mit DSGVO viel entspannter gesehen wird ... aber 30 Tage klingen in meinen Augen außerordentlich sportlich!

PS: Wenn Du da ne Videospeicherung von rund 50 TB "planst", musste Dir doch wegen nem 1.500 EUR-Switch nicht mehr wirklich Gedanken machen?! Achte dann lieber auf ne performante (d.h. 10 Gbit/s) Anbindung des NAS ... und nem zweiten NAS (weil "ein" NAS ist kein Backup). Alternativ Bandlaufwerke ...

Nur mal so als Hinweis. Keine Ahnung was Ihr so treibt und ob das jetzt mit DSGVO viel entspannter gesehen wird ... aber 30 Tage klingen in meinen Augen außerordentlich sportlich!

PS: Wenn Du da ne Videospeicherung von rund 50 TB "planst", musste Dir doch wegen nem 1.500 EUR-Switch nicht mehr wirklich Gedanken machen?! Achte dann lieber auf ne performante (d.h. 10 Gbit/s) Anbindung des NAS ... und nem zweiten NAS (weil "ein" NAS ist kein Backup). Alternativ Bandlaufwerke ...

ich benötige nur einen PoE fähigen 48-Port Switch und kann dort etwas "sparen" und einen "normalen" L3-Switch einbauen

Das ist richtig. Die SG350X sind Full Stack fähig und die betreibst 2 davon dann in einem Full stack. Da reicht es dann wenn der eine PoE hat und der andere nicht.Es sei denn du möchtest eine PoE Redundnaz haben. Dann ist es besser 2 mal PoE zu nehmen.

wenn ich bspw. das "P-Modell" nehmen, welche 370Watt liefert.

Das ist richtig und du hast das richtig gemacht. Du addierst die PoE Leitungen der Komponenten laut ihren Datenblatt angaben und vergleichst das was der PoE Switch maximal liefern kann. Überschreitet das dessen Kapazität musst du 2 PoE Modelle in den Stack nehmen und dann verteilen so das die maximal Last nicht überschritten wird. Einfache Addition... aber ich würde das jetzt am aktuellen Bedarf mit einer kleinen Reserve ausrichten ?

Das solltest du IMMER machen. Netze sind nie statisch und Anforderungen steigen eher...Maximal wird ja eine Platte gleichzeitig ausfallen und die wird im Fall der Fälle einfach gewechselt

Gut, dass sowas hier keiner liest ... und Steinigungen aus der Mode gekommen sind PS: Es gibt hier sogar Leute, die - aus Erfahrung - die Meinung vertreten, dass so ein Satz gleichzeitig gekaufte Festplatten mit höherer Wahrscheinlichkeit mehr oder weniger gleichzeitig ausfallen. Besonders auch, weil sie durch den Einzelaustausch nochmal so richtig in Benutzung sind.

Zitat von @Visucius:

PS: Es gibt hier sogar Leute, die - aus Erfahrung - die Meinung vertreten, dass so ein Satz gleichzeitig gekaufte Festplatten mit höherer Wahrscheinlichkeit mehr oder weniger gleichzeitig ausfallen. Besonders auch, weil sie durch den Einzelaustausch nochmal so richtig in Benutzung sind.

Maximal wird ja eine Platte gleichzeitig ausfallen und die wird im Fall der Fälle einfach gewechselt

Gut, dass sowas hier keiner liest ... und Steinigungen aus der Mode gekommen sind PS: Es gibt hier sogar Leute, die - aus Erfahrung - die Meinung vertreten, dass so ein Satz gleichzeitig gekaufte Festplatten mit höherer Wahrscheinlichkeit mehr oder weniger gleichzeitig ausfallen. Besonders auch, weil sie durch den Einzelaustausch nochmal so richtig in Benutzung sind.

Den Fall habe ich schon beim Kunden erlebt, daß während des Recovery des Raids auf die hot-Spare(!) die zweite Platte über den Jordan ging. Da weiß man, wofür Backups gut sind

lks

1000 EUR für nen Prozessor aus 2014 …. kauf den Kram halt bitte gleich gebraucht! Dann ist er wenigstens lieferbar.

Stell Dich nicht so an. Multicore heißt nicht unbedingt 4 x 2 aus ner uralten und Sromfressenden AMD CPU, die Du dann 24/7 auf 5% Prozessorauslastung durchfütterst!

Langsam frage ich mich ja, was ihr da mit 8 Leuten für ein Geschäft betreibt …. um solche HW aufzufahren.

Wenn Du keine Ahnung hast, wäre doch wohl der „offizielle“ Store von OPNsense die erste Anlaufstelle! Alleine schon, wegen Lizenz, Support usw.

Stell Dich nicht so an. Multicore heißt nicht unbedingt 4 x 2 aus ner uralten und Sromfressenden AMD CPU, die Du dann 24/7 auf 5% Prozessorauslastung durchfütterst!

Langsam frage ich mich ja, was ihr da mit 8 Leuten für ein Geschäft betreibt …. um solche HW aufzufahren.

Wenn Du keine Ahnung hast, wäre doch wohl der „offizielle“ Store von OPNsense die erste Anlaufstelle! Alleine schon, wegen Lizenz, Support usw.

Ich würde da halt eher nach dem Bedarf gehen!

Welche Bandbreite habt ihr, wäre ja z.B. ne spannende Vorgabe.

Und dann guck Dir mal an, was z.B. die DEC690 fürn Datendurchsatz hat ... für 599 EUR neu inkl. Business-Lizenz. Und dann würde ich bei Deinem Knowhow vielleicht eher noch Support einkaufen?! Und gehe doch mal davon aus, dass der Support deutlich smoother läuft, als wenn Du da mit nem Eigengewächs daherkommst.

Ich persönlcih habe mir hier nen MiniPC mit nem Ryzen5 3400g und 16 GB RAM ink. NVME-Speicher hingestellt. Das Projekt "OPNsense" liegt zwar noch auf Eis aber die sollte da "virtuell" laufen. Der Spaß hat nicht mal 500 EUR gekostet. D.h. Du kannst sogar 2 nehmen ... als Fallback und bist immer noch günstiger als bei Deinem Kram.

Ja, und wenn Du wirklich "oben" in der HW einsteigen willst, ist gebraucht mit Sicherheit ne günstigere Lösung, weil die Server-HW von vor 3-5 Jahren locker ausreichend Power hat.

Welche Bandbreite habt ihr, wäre ja z.B. ne spannende Vorgabe.

Und dann guck Dir mal an, was z.B. die DEC690 fürn Datendurchsatz hat ... für 599 EUR neu inkl. Business-Lizenz. Und dann würde ich bei Deinem Knowhow vielleicht eher noch Support einkaufen?! Und gehe doch mal davon aus, dass der Support deutlich smoother läuft, als wenn Du da mit nem Eigengewächs daherkommst.

Ich persönlcih habe mir hier nen MiniPC mit nem Ryzen5 3400g und 16 GB RAM ink. NVME-Speicher hingestellt. Das Projekt "OPNsense" liegt zwar noch auf Eis aber die sollte da "virtuell" laufen. Der Spaß hat nicht mal 500 EUR gekostet. D.h. Du kannst sogar 2 nehmen ... als Fallback und bist immer noch günstiger als bei Deinem Kram.

Ja, und wenn Du wirklich "oben" in der HW einsteigen willst, ist gebraucht mit Sicherheit ne günstigere Lösung, weil die Server-HW von vor 3-5 Jahren locker ausreichend Power hat.