Preiswerter VLAN-Ausbau eines bestehenden Netzwerkes

Als de facto Administrator einer organisch gewachsenen Netzwerkstruktur (oder wie sagt man für Chaos?) innerhalb unseres Gebäudes (Gründerzentrum für Startups), bin ich gezwungen mich mit neuen Möglichkeiten zur besseren Strukturierung und Administration der Subnetze auseinanderzusetzen. Mein Hintergrundwissen ist eher überschaubar und daher habe ich versucht die meistzitierten Artikel von heise.de und hier auf Aministrator.de durchzuarbeiten. Trotzdem bleiben einige Verständnisschwierigkeiten, und ich hoffe ihr schlagt mich nicht gleich wenn es banale Fragen sind.

Angefangen hat es mit einem PC und zwei NICs, Betriebssystem OSX 10.3 Server mit ipfw und natd, der unser LAN auf 192.168.101.0/24 mit dem Internet verbunden hat. Dann kam eine kleine Pseudo-DMZ auf 192.168.102.0/24 mit einer weiteren Netzwerkkarte für unseren FTP-Server dazu. Die Nachbarfirma wollte sich ebenfalls einklinken und bekam ihr eigenes Subnetz auf 192.168.103.0/24. Mit der Zeit wurden auch immer mehr Räume eingebunden, mehr Kabel und Patchpanele nebst Switches eingebaut, die munter vor sich hinkaskadieren.

Demnächst "fusionieren" wir mit einer weiteren 2-Mann Firma, die gerne auch ihr eigenes Subnetz hätte, aber räumlich in unserer Firma zerstreut angesiedelt wird. Eine einfache physische Trennung mit Kabel und Netzwerkkarte wird also nicht mehr möglich sein, zumal mein PC-Router auch keinen Steckplatz mehr frei hat. Soweit ich es verstanden habe ist das Zauberwort für mich VLAN. Das Prinzip habe ich einigermassen verstanden, aber natürlich darf es nicht viel kosten (um keine Missverständnisse aufkommen zu lassen: wir haben etwa 15 Mitarbeiter und ca. 35 Rechner in unserem LAN). Zur Zeit haben wir als hauptsächliche Verteiler 3 10/100er Switches von D-Link mit je 24 Ports (DES-1024R, DES 1024D, DFE 2624ix) und einen Gigabit-Switch mit 16 Ports (DGS 1016D) im Einsatz (ich vernachlässige mal Fritzbox und D-Link DIR615, die als APs im Einsatz sind). Allesamt also nicht managebar, kein layer3, kein 802.1q. Ich habe noch nicht nachgeforscht, ob die Switches wenigstens getaggte Pakete ungehindert passieren lassen - weiss das zufällig jemand aus dem Kopf? Ich versuche mal meine "Anforderungen" zu sammeln:

a) weg vom PC-Router/firewall hin zu einer energiesparenden und vor allem leiseren Lösung (M0n0wall?)

b) logisch separate Subnetze teilweise über dasselbe Kabel von einem Switch zum nächsten laufen lassen

c) proprietäre Implementationen möglichst vermeiden (Cisco?)

d) möglichst einfache Administration

ad a) die M0n0wall klingt für mich sympathisch, weil sie wohl auf ipfw aus FreeBSD basiert und sich von daher nicht grossartig von der OSX firewall unterscheidet. Vermutlich ist das aber völliger Blödsinn, da die M0n0wall ausschliesslich web-administriert wird, oder? Meine ipfw habe ich nämlich letztendlich von Hand konfiguriert, da die GUI-Version von OSX für mich völlig untauglich ist. Insofern stellen die Mikrotik Router noch eine Alternative dar. Beide sind ja in der Lage mit VLANs umzugehen.

ad b) der konsequente Weg wäre ja wohl alle vorhandenen layer2 Switche durch entsprechende layer3 Switche zu ersetzen. Gleichzeitig wäre es für uns sinnvoll, wenn wir dabei vollständig auf Kupfer-Gigabit umsteigen würden, da wir täglich Daten im GByte Bereich herumschieben. Und da kommen die Kosten wieder ins Spiel. "Richtige" layer3 Gigabit-Switche mit 24 oder mehr ports, die auch ein VLAN-Routing beherrschen kosten offensichtlich eher einige tausend als einige hundert Euro, sehe ich das richtig? Habt ihr Empfehlungen für Switche, gerne auch gebraucht aus der eBucht o.ä., die VLAN-fähig sind? Ich blicke leider nicht so richtig bei den Spezifikation durch, besonders wenn Bezeichnungen wie Smart-Switch oder layer2+ benutzt werden. Beispielsweise werden von Level-One 16-Port Gigabit Web Smart Switche (GSW-1676) in der eBucht für 155 Eur angeboten. In der Beschreibung sieht es so aus, als ob sich alle ports einzeln für VLAN konfigurieren lassen. Wo ist der Haken?

Alternativ überlege ich, ob es möglich ist, die bisherigen Switches in ihren Räumen zu belassen und nur da, wo sich die LANs physisch "überschneiden" kleine VLAN-RouterBoxen dazwischen zu setzen. Um mein Kauderwelsch irgendwie verständlich zu machen, versuche ich es mal auf ein simples 2-Raum Modell zu reduzieren.

RaumA hat die MOnOWall, einen layer2 Switch und ein Patchfeld mit einem einzelnen Kabel zum Patchfeld in RaumB.

Am Switch in Raum A hängen nur PCs, die zum LAN1 gehören.

In RaumB ist ein zweiter Switch. Raum B hat PCs, die hauptsächlich zu LAN1 gehören, aber auch einen PC, der zu LAN2 gehören soll.

Für RaumA geht die MOnOWall mit einem port ungetagged auf den switch in RaumA.

Für RaumB tagged die MOnOWall auf einem weiteren port Pakete für LAN1 und LAN2 in Raum B.

In RaumB gehen die Pakete zunächst in einen MikroTik-Router. Dort werden sie wieder enttagged und je nach Zugehörigkeit auf verschiedenen ports für LAN1 und 2 wieder ausgegeben. Der port für LAN1 geht dann meinetwegen zum Switch, der andere port direkt zum PC aus LAN2 (oder einen weiteren layer2 Switch).

Macht das Sinn, oder ist das kompletter Schwachsinn? Wenn man das so konfigurieren könnte, dann würden sich die Kosten auf die Anschaffung von einem z.B. MikroTik RouterBOARD 250GS (36,45 EUR) pro Raum/Switch reduzieren. Hat jemand noch andere Ideen?

Vielen Dank für eure Meinungen, Lupus

Angefangen hat es mit einem PC und zwei NICs, Betriebssystem OSX 10.3 Server mit ipfw und natd, der unser LAN auf 192.168.101.0/24 mit dem Internet verbunden hat. Dann kam eine kleine Pseudo-DMZ auf 192.168.102.0/24 mit einer weiteren Netzwerkkarte für unseren FTP-Server dazu. Die Nachbarfirma wollte sich ebenfalls einklinken und bekam ihr eigenes Subnetz auf 192.168.103.0/24. Mit der Zeit wurden auch immer mehr Räume eingebunden, mehr Kabel und Patchpanele nebst Switches eingebaut, die munter vor sich hinkaskadieren.

Demnächst "fusionieren" wir mit einer weiteren 2-Mann Firma, die gerne auch ihr eigenes Subnetz hätte, aber räumlich in unserer Firma zerstreut angesiedelt wird. Eine einfache physische Trennung mit Kabel und Netzwerkkarte wird also nicht mehr möglich sein, zumal mein PC-Router auch keinen Steckplatz mehr frei hat. Soweit ich es verstanden habe ist das Zauberwort für mich VLAN. Das Prinzip habe ich einigermassen verstanden, aber natürlich darf es nicht viel kosten (um keine Missverständnisse aufkommen zu lassen: wir haben etwa 15 Mitarbeiter und ca. 35 Rechner in unserem LAN). Zur Zeit haben wir als hauptsächliche Verteiler 3 10/100er Switches von D-Link mit je 24 Ports (DES-1024R, DES 1024D, DFE 2624ix) und einen Gigabit-Switch mit 16 Ports (DGS 1016D) im Einsatz (ich vernachlässige mal Fritzbox und D-Link DIR615, die als APs im Einsatz sind). Allesamt also nicht managebar, kein layer3, kein 802.1q. Ich habe noch nicht nachgeforscht, ob die Switches wenigstens getaggte Pakete ungehindert passieren lassen - weiss das zufällig jemand aus dem Kopf? Ich versuche mal meine "Anforderungen" zu sammeln:

a) weg vom PC-Router/firewall hin zu einer energiesparenden und vor allem leiseren Lösung (M0n0wall?)

b) logisch separate Subnetze teilweise über dasselbe Kabel von einem Switch zum nächsten laufen lassen

c) proprietäre Implementationen möglichst vermeiden (Cisco?)

d) möglichst einfache Administration

ad a) die M0n0wall klingt für mich sympathisch, weil sie wohl auf ipfw aus FreeBSD basiert und sich von daher nicht grossartig von der OSX firewall unterscheidet. Vermutlich ist das aber völliger Blödsinn, da die M0n0wall ausschliesslich web-administriert wird, oder? Meine ipfw habe ich nämlich letztendlich von Hand konfiguriert, da die GUI-Version von OSX für mich völlig untauglich ist. Insofern stellen die Mikrotik Router noch eine Alternative dar. Beide sind ja in der Lage mit VLANs umzugehen.

ad b) der konsequente Weg wäre ja wohl alle vorhandenen layer2 Switche durch entsprechende layer3 Switche zu ersetzen. Gleichzeitig wäre es für uns sinnvoll, wenn wir dabei vollständig auf Kupfer-Gigabit umsteigen würden, da wir täglich Daten im GByte Bereich herumschieben. Und da kommen die Kosten wieder ins Spiel. "Richtige" layer3 Gigabit-Switche mit 24 oder mehr ports, die auch ein VLAN-Routing beherrschen kosten offensichtlich eher einige tausend als einige hundert Euro, sehe ich das richtig? Habt ihr Empfehlungen für Switche, gerne auch gebraucht aus der eBucht o.ä., die VLAN-fähig sind? Ich blicke leider nicht so richtig bei den Spezifikation durch, besonders wenn Bezeichnungen wie Smart-Switch oder layer2+ benutzt werden. Beispielsweise werden von Level-One 16-Port Gigabit Web Smart Switche (GSW-1676) in der eBucht für 155 Eur angeboten. In der Beschreibung sieht es so aus, als ob sich alle ports einzeln für VLAN konfigurieren lassen. Wo ist der Haken?

Alternativ überlege ich, ob es möglich ist, die bisherigen Switches in ihren Räumen zu belassen und nur da, wo sich die LANs physisch "überschneiden" kleine VLAN-RouterBoxen dazwischen zu setzen. Um mein Kauderwelsch irgendwie verständlich zu machen, versuche ich es mal auf ein simples 2-Raum Modell zu reduzieren.

RaumA hat die MOnOWall, einen layer2 Switch und ein Patchfeld mit einem einzelnen Kabel zum Patchfeld in RaumB.

Am Switch in Raum A hängen nur PCs, die zum LAN1 gehören.

In RaumB ist ein zweiter Switch. Raum B hat PCs, die hauptsächlich zu LAN1 gehören, aber auch einen PC, der zu LAN2 gehören soll.

Für RaumA geht die MOnOWall mit einem port ungetagged auf den switch in RaumA.

Für RaumB tagged die MOnOWall auf einem weiteren port Pakete für LAN1 und LAN2 in Raum B.

In RaumB gehen die Pakete zunächst in einen MikroTik-Router. Dort werden sie wieder enttagged und je nach Zugehörigkeit auf verschiedenen ports für LAN1 und 2 wieder ausgegeben. Der port für LAN1 geht dann meinetwegen zum Switch, der andere port direkt zum PC aus LAN2 (oder einen weiteren layer2 Switch).

Macht das Sinn, oder ist das kompletter Schwachsinn? Wenn man das so konfigurieren könnte, dann würden sich die Kosten auf die Anschaffung von einem z.B. MikroTik RouterBOARD 250GS (36,45 EUR) pro Raum/Switch reduzieren. Hat jemand noch andere Ideen?

Vielen Dank für eure Meinungen, Lupus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 154586

Url: https://administrator.de/forum/preiswerter-vlan-ausbau-eines-bestehenden-netzwerkes-154586.html

Ausgedruckt am: 23.04.2025 um 02:04 Uhr

7 Kommentare

Neuester Kommentar

Nein, generell ist deine Vorgehensweise mit VLANs richtig und auch sinnvoll um die Firmen zu trennen !

Du musst nur 2 generelle Dinge beachten:

Mit diesen Rahmenbedingungen musst du leben sonst machen VLANs keinen Sinn. Das Vorgehen ist immer das gleiche und die diversen hier dazu hast du ja sicher alle gelesen ?!

Was die Billigteile von Allnet angeht kannst du die schon verwenden sofern sie VLANs nach dem Standard 802.1q supporten.

Da dies wie bei allen Switches Port basierende VLANs sind musst du ja jeden Port in eins deiner auf dem Switch eingerichteten VLANs legen, damit der Switch weiss zu welchem VLAN seine Ports gehören ! Das ist auch bei Allnet nicht anders.

In sofern ist die Ausage "...als ob sich alle ports einzeln für VLAN konfigurieren lassen" ja absolut normal und gewollt.

Also auch mit Allnet, D-Link und wie sie alle heissen lässt sich dein Vorhaben problemlos und schnell umsetzen sofern sie managembar sind und VLANs supporten.

Du musst nur 2 generelle Dinge beachten:

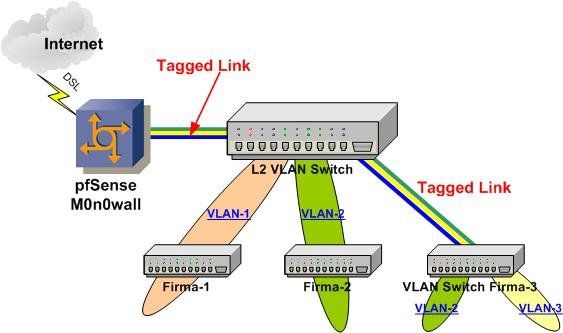

- Bei Firmen an dessen Switch noch Endgeräte anderer Firmen hängen kommst du um VLAN Fähigkeit nicht drum rum ! Hier kannst du also nur mit tagged Links arbeiten schon allein um dich mit der Kabelage nicht zu verzetteln. (Bild Fa. 3)

- Firmen die keinen "Mischbetrieb" dieser Art haben kannst du auch die alten dummen Switches aufs Auge drücken. (Bild: Fa. 1 und 2)

Mit diesen Rahmenbedingungen musst du leben sonst machen VLANs keinen Sinn. Das Vorgehen ist immer das gleiche und die diversen hier dazu hast du ja sicher alle gelesen ?!

Was die Billigteile von Allnet angeht kannst du die schon verwenden sofern sie VLANs nach dem Standard 802.1q supporten.

Da dies wie bei allen Switches Port basierende VLANs sind musst du ja jeden Port in eins deiner auf dem Switch eingerichteten VLANs legen, damit der Switch weiss zu welchem VLAN seine Ports gehören ! Das ist auch bei Allnet nicht anders.

In sofern ist die Ausage "...als ob sich alle ports einzeln für VLAN konfigurieren lassen" ja absolut normal und gewollt.

Also auch mit Allnet, D-Link und wie sie alle heissen lässt sich dein Vorhaben problemlos und schnell umsetzen sofern sie managembar sind und VLANs supporten.

Nein, das würde in der Tat so gehen. Für 30 Euro ist der MikroTik wirklich ein unschlagbarer VLAN Layer 3 Switch mit allerdings einer limitieren Anzahl von Ports.

Du könntest sogar noch weiter gehen und auch die Monowall/pfSense weglassen sofern du mit 4 Ports für die Firmen auskommst !

Einen Port nimmst du dann als NAT Routerport fürs Internet und die 4 Ports lannst du tagged oder untagged konfigurieren für deinen angeschlossenen Firmen.

In deinem Falle Tagged für Fa.3 und untagged für Fa. 1 und 2 und hättest noch einen Port frei für einen zukünftigen Kandidaten oder auch mehrere weitere wenn du sie tagged mit an Fa. 3 anhängst.

Mit 30 Euro und einem billigen Allnet VLAN Switch für Fa. 3 hast du dann also dein Konzept sauber umgesetzt !

Du könntest sogar noch weiter gehen und auch die Monowall/pfSense weglassen sofern du mit 4 Ports für die Firmen auskommst !

Einen Port nimmst du dann als NAT Routerport fürs Internet und die 4 Ports lannst du tagged oder untagged konfigurieren für deinen angeschlossenen Firmen.

In deinem Falle Tagged für Fa.3 und untagged für Fa. 1 und 2 und hättest noch einen Port frei für einen zukünftigen Kandidaten oder auch mehrere weitere wenn du sie tagged mit an Fa. 3 anhängst.

Mit 30 Euro und einem billigen Allnet VLAN Switch für Fa. 3 hast du dann also dein Konzept sauber umgesetzt !

Na ja eine NAT Firewall und Erweiterte Firewall Regeln hat der Mikrotik auch. Nur bei der SPI Firewall sollte dog mal näheres sagen, da bin ich nicht sicher. Die meisten einfachen DSL Firewall Router haben meist keine SPI Firewall.

Insofern kann man dann schon sagen das der MT eine Firewall hat....würde dog vermutlich auch sagen

Insofern kann man dann schon sagen das der MT eine Firewall hat....würde dog vermutlich auch sagen

Die winbox stellt für mich als eingefleischten Mac-User keine angenehme Alternative dar

Kann ich nicht nachvollziehen.

Ich benutze die zusammen mit Wine ständig auf dem Mac, das geht problemlos - man braucht nicht mal komplizierte Virtualisierungs-Software.

, dass der 250GS tatsächlich eine völlig andere Geschichte ist. Er ist ein reiner Switch

Stimmt.

Allerdings hat auch das Gerät eine Layer 2 Firewall, mit der man IP-Filterting, Port-Isolation, MAC-Filtering und Protokoll-Filtering machen kann, das steht aber alles im Wiki:

http://wiki.mikrotik.com/wiki/SwOS#ACL_Tab

Die Preisgestaltung verstehe ich noch nicht so richtig, so kostet die Gigabit-Plastikbox-Version (750G) weniger als das nackte board (450G), obwohl beiden einen 680MHz AR7161, 32MB RAM und 64MB Flashspeicher(?) haben.

Das ist wohl einfach der Zeit geschuldet.

Das 450G gab es schon über den Daumen 2 Jahre vor dem 750G (und es hat auch einen seriellen Port).

Um Lizenzen braucht man sich ab L4 eigentlich keine Gedanken mehr zu machen

Dass die firewall im RouterOS keine spi kann, ist schon schade

Das stimmt natürlich nicht.

Die RouterOS-Firewall baut auf netfilter auf und kann das natürlich, es ist nur eben nicht offensichtlich für Anfänger (wie alles an netfilter).

Der Regelsatz für SPI lautet so:

/ip firewall filter

add chain=spi connection-state=established action=acc

add chain=spi connection-state=related action=acc

add chain=spi connection-state=invalid action=drop

add chain=spi action=returnDanach bindet man den Chain einfach als erstes in die anderen Chains ein:

add chain=input action=jump to-chain=spi

add chain=forward action=jump to-chain=spiNetfilter ist die flexibelste und komplizierteste Firewall die ich kenne.

Wenn mit Netfilter etwas nicht geht, dann kann es eigentlich auch kein anderes Produkt auf dem Markt (Application Level Gateways mal ausgenommen)

Übrigens kann mein 750 (ohne G) ca. 26k gleichzeitige Verbindungen verwalten, ein 450G ca. 491k

Aber eins immer bedenken: ROS ist als Router konfiguriert, also geht erstmal alles durch.

Das Firewall dicht machen ist deine Aufgabe.

dass die boards angeblich nicht stabil im switch-Modus arbeiten

Habe ich mal gehört, aber den Switch-Modus benutzt man auch nicht

Das ist ein Nice-to-Have was auf den Hardware-Features der Switching-Chips beruht.

In RouterOS selbst wird Switching über die Bridges erledigt. Das geht zwar über die CPU, was aber in der Praxis kaum etwas ausmacht und wesentlich flexibler ist.