Problem mit Routing über IPSec VPN

Hallo,

folgender Aufbau liegt bei uns momentan vor:

Wir wollen erreichen, dass Clients vom Zyxel Netzwerk aus (in diesem Fall der Client mit der IP Adresse 192.168.10.15) per RDP auf unseren Server hinter der pfSense mit der IP Adresse 192.168.0.10 zugreifen dürfen.

Bisher haben wir einen Lancom VPN Client benutzt und der Zugriff auf den Server hat keine Probleme gemacht. Da wir nun aber einen Heimarbeitsplatz einrichten wollen und hierfür auch IP Telefonie etc ermöglichen wollen, reicht hier ein einfacher Software VPN Client nicht mehr für uns aus.

Der Zyxel und Lancom sind per IPSec IKEv2 site-to-site verbunden. Vom Zyxelnetz aus kann ich auf das Lancomnetz, als auch auf das Interface der pfsense zugreifen, welches mit dem Lancom verbunden ist (192.168.1.1). Der Zugriff auf den Server hinter der pfsense als auch der Zugriff auf das Interface der pfsense welches mit dem Server verbunden ist, funktioniert dagegen nicht.

Vom Client (192.168.10.15 Zyxelnetz) aus erreiche ich folgende Station:

gesamtes Lancom Netz, Lancom-Interface der pfsense

Vom Server (192.168.0.10) aus erreiche ich das Lancom-Interface der pfsense und Clients im LancomNetz, nicht aber den Lancom an sich (192.168.1.2)

Lancom VPN Client Benutzer erreichen alle Stationen: also sowohl Client 192.168.10.15 als auch den Server 192.168.0.10

Die pfsense erreicht ebenfalls ALLE Stationen

Tracert vom Client(192.168.10.15) zum Server(192.168.0.10):

Vom Server aus zum Client:

Statische Route gesetzt mit pfsense mit 192.168.10.0/24 auf Lancom(192.168.1.2); Route gesetzt in Lancom 192.168.10.0/24 auf Router Zyxel VPN Verbindung; Route gesetzt im Zyxel 192.168.0.0/24 nächster Hop VPN.

Wenn ich versuche eine RDP Verbindung aufzubauen, taucht der Verbindungsversuch auch in den Logs der pfsense auf. 'Passed from Firewall Log View' Source 192.168.10.15:50707 Destination:192.168.0.10:3389

Wo ist hier der Fehler? Ich hänge hier schon seit Tagen fest und wäre für jede Hilfe dankbar

folgender Aufbau liegt bei uns momentan vor:

Wir wollen erreichen, dass Clients vom Zyxel Netzwerk aus (in diesem Fall der Client mit der IP Adresse 192.168.10.15) per RDP auf unseren Server hinter der pfSense mit der IP Adresse 192.168.0.10 zugreifen dürfen.

Bisher haben wir einen Lancom VPN Client benutzt und der Zugriff auf den Server hat keine Probleme gemacht. Da wir nun aber einen Heimarbeitsplatz einrichten wollen und hierfür auch IP Telefonie etc ermöglichen wollen, reicht hier ein einfacher Software VPN Client nicht mehr für uns aus.

Der Zyxel und Lancom sind per IPSec IKEv2 site-to-site verbunden. Vom Zyxelnetz aus kann ich auf das Lancomnetz, als auch auf das Interface der pfsense zugreifen, welches mit dem Lancom verbunden ist (192.168.1.1). Der Zugriff auf den Server hinter der pfsense als auch der Zugriff auf das Interface der pfsense welches mit dem Server verbunden ist, funktioniert dagegen nicht.

Vom Client (192.168.10.15 Zyxelnetz) aus erreiche ich folgende Station:

gesamtes Lancom Netz, Lancom-Interface der pfsense

Vom Server (192.168.0.10) aus erreiche ich das Lancom-Interface der pfsense und Clients im LancomNetz, nicht aber den Lancom an sich (192.168.1.2)

Lancom VPN Client Benutzer erreichen alle Stationen: also sowohl Client 192.168.10.15 als auch den Server 192.168.0.10

Die pfsense erreicht ebenfalls ALLE Stationen

Tracert vom Client(192.168.10.15) zum Server(192.168.0.10):

1 3 ms <1 ms <1 ms 192.168.10.1

2 * * * Zeitüberschreitung der Anforderung.

3 37 ms 39 ms 47 ms 192.168.1.2

4 40 ms 38 ms 42 ms 192.168.1.1

5 46 ms 37 ms 37 ms 192.168.0.10Vom Server aus zum Client:

1 <1 ms <1 ms <1 ms 192.168.0.1

2 <1 ms <1 ms <1 ms 192.168.1.2

3 * * * Zeitüberschreitung der Anforderung

4 * * * Zeitüberschreitung der Anforderung

5 * * * Zeitüberschreitung der AnforderungStatische Route gesetzt mit pfsense mit 192.168.10.0/24 auf Lancom(192.168.1.2); Route gesetzt in Lancom 192.168.10.0/24 auf Router Zyxel VPN Verbindung; Route gesetzt im Zyxel 192.168.0.0/24 nächster Hop VPN.

Wenn ich versuche eine RDP Verbindung aufzubauen, taucht der Verbindungsversuch auch in den Logs der pfsense auf. 'Passed from Firewall Log View' Source 192.168.10.15:50707 Destination:192.168.0.10:3389

Wo ist hier der Fehler? Ich hänge hier schon seit Tagen fest und wäre für jede Hilfe dankbar

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 565556

Url: https://administrator.de/forum/problem-mit-routing-ueber-ipsec-vpn-565556.html

Ausgedruckt am: 14.07.2025 um 06:07 Uhr

12 Kommentare

Neuester Kommentar

Hi,

> 2 * * * Zeitüberschreitung der Anforderung.

> 3 37 ms 39 ms 47 ms 192.168.1.2

> 4 40 ms 38 ms 42 ms 192.168.1.1

> 5 46 ms 37 ms 37 ms 192.168.0.10

Routing und IPsec Phase2 ist OK.

Welche Firewall Regeln sind auf dem Server mit dem RDP Dienst ?

CH

Tracert vom Client(192.168.10.15) zum Server(192.168.0.10):

> 1 3 ms <1 ms <1 ms 192.168.10.1> 2 * * * Zeitüberschreitung der Anforderung.

> 3 37 ms 39 ms 47 ms 192.168.1.2

> 4 40 ms 38 ms 42 ms 192.168.1.1

> 5 46 ms 37 ms 37 ms 192.168.0.10

Routing und IPsec Phase2 ist OK.

Passed from Firewall Log View' Source 192.168.10.15:50707 Destination:192.168.0.10:3389

das Log kenne ich nicht, ist es Allow oder Block ?Welche Firewall Regeln sind auf dem Server mit dem RDP Dienst ?

CH

Hi

< Windows Server 2016 mit aktivierter Windows Firewall. Ich habe auch bereits versucht die Firewall zu deaktivieren, ändert aber leider nichts.

Ich sehe hier den Fehler: das remote Network 192.168.10.0/24 wird als guest or public network von Windows erkannt.

Hattest du die Firewall mal testweise (!) komplett (für alle Netze) deaktiviert, bzw. besser: RDP von 192.168.10.0 erlaubt ?

Da ICMP funktioniert muß ja schon irgendwas eingestellt sein.

CH

< Windows Server 2016 mit aktivierter Windows Firewall. Ich habe auch bereits versucht die Firewall zu deaktivieren, ändert aber leider nichts.

Ich sehe hier den Fehler: das remote Network 192.168.10.0/24 wird als guest or public network von Windows erkannt.

Hattest du die Firewall mal testweise (!) komplett (für alle Netze) deaktiviert, bzw. besser: RDP von 192.168.10.0 erlaubt ?

Da ICMP funktioniert muß ja schon irgendwas eingestellt sein.

CH

Der Zugriff auf den Server hinter der pfsense als auch der Zugriff auf das Interface der pfsense welches mit dem Server verbunden ist, funktioniert dagegen nicht.

Was ja auch vermutlich klar und logisch ist, denn die pfSense ist eine Firewall mit einem Regelwerk was das ganz sicher verhindert.Genau das was Firewalls also eben so tun und für was sie geschaffen sind !

Der Knackpunkt hier ist WIE bzw. mit welchem Interface die Firewall WO angeschlossen ist ???

Leider machst du dazu keinerlei Angaben so das wir gezwungen sind zu raten !

Wenn der WAN Port der Firewall am Lancom Netz hängt ist es vollkommen klar das du nichts im dahinter liegenden lokalen LAN an der pfSense erreichen kannst.

<edit>

Thread editiert da Zeichnung oben unvollständig und daraus falsche Schlussfolgerung !

</edit>

Statische Route gesetzt mit pfsense mit 192.168.10.0/24 auf Lancom(192.168.1.2);

Wäre nicht nötig, denn es reicht einfach den Lancom auf der pfSense als Default Gateway zu definieren !Route gesetzt in Lancom 192.168.10.0/24 auf Router Zyxel VPN Verbindung

Ist ebenso sinnfrei, denn das machen die Phase 2 Credentials im IPsec immer automatisch !

Hi,

dann ist die Frage (siehe auch Antwort von @aqui) wie hast du das Routing (1:1 NAT, virtual IP etc.) auf der pfSense eingestellt.

Ist <Block private networks and loopback addresses> auf der WAN seite der pfSense deaktiviert ?

Wenn du vom Server zum Client pingst: was zeigt das log von 192.168.1.2, ? welche Quell-IP wird angezeigt ?

dann ist die Frage (siehe auch Antwort von @aqui) wie hast du das Routing (1:1 NAT, virtual IP etc.) auf der pfSense eingestellt.

Ist <Block private networks and loopback addresses> auf der WAN seite der pfSense deaktiviert ?

Wenn du vom Server zum Client pingst: was zeigt das log von 192.168.1.2, ? welche Quell-IP wird angezeigt ?

Das dachte ich mit einer entsprechenden Regel,

Welche du aber hier NICHT geschildert hast und uns so in die Irre geführt hast ! Musste ich ja leider machen, da Lancom nicht Default Gateway ist.

In deiner Zeichnung oben sind aber keinerlei andere Gateways angegeben ! Die pfsense besitzt 3 Interfaces:

Dann ist also deine Zeichnung oben völlig unbrauchbar ! Oh man...das hättest du aber auch gleich sagen können, denn ist das Lancom Segment ein weiteres LAN Segment und eben nicht der WAN Port !! D.h. die pfSense ist von sich auch auch direkt nochmal mit dem WAN Port am Internet und der 2te LAN Port verbindet dann das Lancom Segment ??

Ist das jetzt richtig ??

Da hat deine Zeichnung dann mehr verwirrt als das ise geholfen hat ! Dann kannst du die gesamten Screenshots oben gleich komplett vergessen !!!

Tatsächlich musste ich das machen. Tue ich dies nicht, wird der gesamte Traffic über den Lancom verworfen und die Intrusion Firewall schlägt Alarm.

Ist Unsinn und zeugt eher von einer Fehlkonfiguration insbesondere der Firewall aber egal, das ist jetzt hier nicht das Thema.Vergiss also die ganzen Screenshots von oben !!

Du gehst dann so vor:

- Lancom IP 192.168.1.2 als Gateway definieren und dort unbedingt die Gateway Destection abschalten. Das deaktiviert den Dauerping auf das Lancom Gateway

- Dann trägst du eine statische Route ein: Ziel: 192.168.10.0 /24 via Gateway: Lancom

- Auf dem FW Interface was zum Lancom geht machst du entweder Scheunentor (any zu any erlauben) oder gibts explizit an das das lokale Netz und das .10.0/24 Netz erlaubt ist !

- Analog auf der Windows Server Seite das dort der Traffic nach ANY erlaubt ist.

Zeigt dann das das Regelwerk sauber funktioniert !

Das ist aber nur die halbe Miete !!

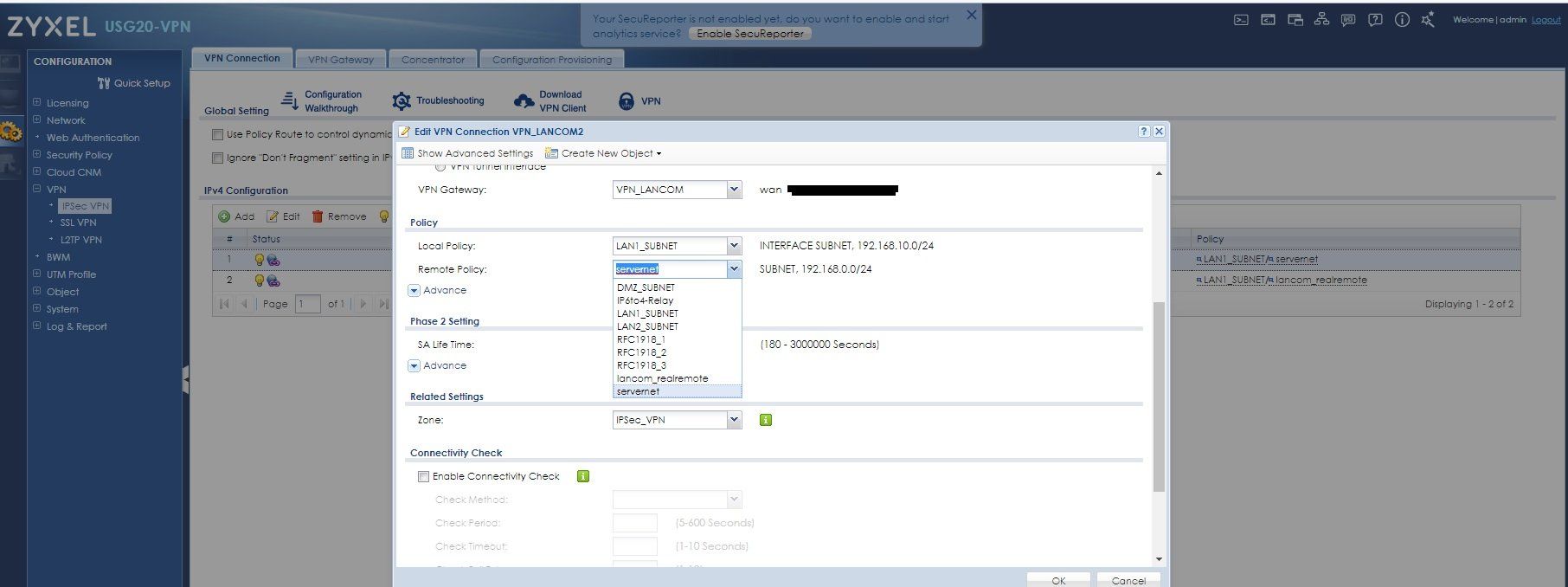

Knackpunkt ist das (vermutlich) über den Phase 2 Credentials deiner IPsec Site 2 Site Verbindung oben einzig nur die IP Netzwerke 192.168.1.0 und 192.168.10.0 in den Site to Site Tunnel geroutet werden.

Wenn ein Client im Zyxel Netz jetzt aber eine Zieladresse 192.168.0.10 anspricht (den Server) das IPsec durch die fehlenden Phase 2 Credentials für dieses IP Netz nicht weiss das es diesen Traffic auch in den VPN Tunnel routen muss.

Sprich ein solches Paket mit der Ziel IP 192.168.0.10 routet der Zyxel dann lokal ins Internet und damit ins Nirwana.

Fazit:

Trage die Phase 2 Credentials im Zyxel nach

Local LAN --> Network 192.168.0.0 /24

und trage sie im Lancom nach

Local Network 192.168.0.0 /24 --> Network 192.168.1.0 /24

Es sind also in den beiden Site to Site VPN Router immer 2 mal Phase 2 Credentials erforderlich !

Fertisch ! Dann klappt das.

Sollten Zyxel oder Lancom wider Erwarten keine 2 oder mehr Phase 2 Einträge supporten wie z.B. die FritzBox in einem der unteren Beispiel dann musst du etwas pfiffiger den Tunnel einreichen in den Phase 2 Settings. Z.B. dann mit einer 22 Bit Maske (255.255.252.0) für das 192.168.0.0er Netz.

Damit routet dann der Zyxel alles was in der Zieladresse zwischen 192.168.0.1 und 192.168.3.254 liegt in den Tunnel und deckt damit sowohl das Lancom LAN Segment .1.0 als auch das Server LAN Segment .0.0 ab !

Beide Optionen der IPsec Konfig führen zum Ziel !

Diese Problematik hatten wir hier schon öfter und kannst du an diesen Threads nachvollziehen:

PFSense mit Fritzboxen verbinden

PfSense IPsec hub and spoke

2 PfSensen mit OpenVPN verbinden 1x Server 1x Client

2 PfSensen mit OpenVPN verbinden 1x Server 1x Client

Mit anderen Worten: Die IPsec Site 2 Site Konfig in beiden Routern völlig verbaselt und falsch gemacht !

Tja was soll man da noch machen in einer hilfswilligen Forencommunity wenn es schon daran scheitert und man auch noch zusätzlich durch eine falsche Netzwerk Skizze völlig in die Irre geleitet wird....

Der tägliche Wahnsinn hier...

Dein Glück das heute Freitag ist !!

Tja was soll man da noch machen in einer hilfswilligen Forencommunity wenn es schon daran scheitert und man auch noch zusätzlich durch eine falsche Netzwerk Skizze völlig in die Irre geleitet wird....

Der tägliche Wahnsinn hier...

Dein Glück das heute Freitag ist !!

2 unterschiedliche Hersteller bei site to site VPN + Anfänger ist wahrscheinlich eine tödliche Kombination

Nöö, nicht wenn man weiss was man tut !! Guckst du hier:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Das rennt alles wunderbar ! Wenn man es denn richtig macht...

Die Konfig GUIs sind in allen IPsec VPN Produkten ja mehr oder minder immer gleich.

Fazit:

Korrigier das und dann rennt das auch wie es soll !