Router: Appliance oder virtualisieren?

Guten Tag zusammen,

Wir suchen für unser < 10 köpfiges Team gerade nach einem neuen Router und einer (integrierten) Firewall.

Erfahrung besteht mit Mikrotik und deren rOS aus dem Heimbereich.

Daneben habe ich mir einen Überblick verschafft über opnSense.

Da noch ein leistungsfähiges aber sehr energiesparendes Mini-Blech da ist, kam die Überlegung, zu virtualisieren.

Meine Beobachtung ist, dass die Hersteller von Routern und Firewallprodukten in den letzten Jahren eher in Richtung Softwareentwicklung gegangen sind.

Dass sie Ihre Produkte mit Hardware verkaufen (müssen), ist das notwendige Übel.

Derzeit kommen noch Lancom-Produkte bei uns zum Einsatz.

Hierfür haben wir keinen Support, so dass Änderungen gleich welcher Art immer Stunden/Tage der Recherche durch Dokumentationen und Foren mit sich gebracht haben.

Deshalb stellt sich mir die erste Frage: Hardware oder virtuell?

Dann erst die Frage, welcher Hersteller/welches konkrete Produkt.

Ich freue mich auch Eure Meinungen.

Wir suchen für unser < 10 köpfiges Team gerade nach einem neuen Router und einer (integrierten) Firewall.

Erfahrung besteht mit Mikrotik und deren rOS aus dem Heimbereich.

Daneben habe ich mir einen Überblick verschafft über opnSense.

Da noch ein leistungsfähiges aber sehr energiesparendes Mini-Blech da ist, kam die Überlegung, zu virtualisieren.

Meine Beobachtung ist, dass die Hersteller von Routern und Firewallprodukten in den letzten Jahren eher in Richtung Softwareentwicklung gegangen sind.

Dass sie Ihre Produkte mit Hardware verkaufen (müssen), ist das notwendige Übel.

Derzeit kommen noch Lancom-Produkte bei uns zum Einsatz.

Hierfür haben wir keinen Support, so dass Änderungen gleich welcher Art immer Stunden/Tage der Recherche durch Dokumentationen und Foren mit sich gebracht haben.

Deshalb stellt sich mir die erste Frage: Hardware oder virtuell?

Dann erst die Frage, welcher Hersteller/welches konkrete Produkt.

Ich freue mich auch Eure Meinungen.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2706414239

Url: https://administrator.de/forum/router-appliance-oder-virtualisieren-2706414239.html

Ausgedruckt am: 09.07.2025 um 21:07 Uhr

22 Kommentare

Neuester Kommentar

Moin,

Ich bin persönlich der Meinung, dass eine Firewall/ UTM nicht Virtualisierung werden sollte, sondern einzig auf ein eigenes Blech finden muss.

Virtualisierung mache ich ja in aller Regel nur, um die Hardware mit anderen Komponenten zu teilen.

Für mein Verständnis sollte eine FW sich die Hardware nicht mit anderen teilen. Kann jemand aus der VM der Firewall oder des anderen Systems ausbrechen (unwahrscheinlich aber möglich) wäre das schlecht. Bei einer HW Appliance ziehe ich im Zweifel dem Stromstecker.

Das ist aber meine persönlichen Sicht…

Ich bin persönlich der Meinung, dass eine Firewall/ UTM nicht Virtualisierung werden sollte, sondern einzig auf ein eigenes Blech finden muss.

Virtualisierung mache ich ja in aller Regel nur, um die Hardware mit anderen Komponenten zu teilen.

Für mein Verständnis sollte eine FW sich die Hardware nicht mit anderen teilen. Kann jemand aus der VM der Firewall oder des anderen Systems ausbrechen (unwahrscheinlich aber möglich) wäre das schlecht. Bei einer HW Appliance ziehe ich im Zweifel dem Stromstecker.

Das ist aber meine persönlichen Sicht…

Welcher LANCOM stellt den so hohe Anforderungen an den Admin? Was macht ihr "kompliziertes"?

Sicher, dass die Administration eines Mikrotik oder xyzSense dann gut von der Hand geht?

Ich würde vermutlich zur VM tendieren, aber über den Rahmen in den die Router-FW-Kombi soll, weiß ich leider nichts.

Sicher, dass die Administration eines Mikrotik oder xyzSense dann gut von der Hand geht?

Ich würde vermutlich zur VM tendieren, aber über den Rahmen in den die Router-FW-Kombi soll, weiß ich leider nichts.

Hi,

meine Empfehlung:

Blech oder Virtualisierung ? -> Blech

welcher Hersteller ?: keine Ahnung was ihr benötigt.

Du solltest folgende Fragen beantworten, dann kann dir besser weitergeholfen werden.

was soll die Firewall / der Router machen ?

z.B. : nur ausgehendens NAT mit ein paar Regeln zum Surfen und für Mail; DMZ mit eingehenden Regeln; mehrere interne Netze; VPN Endpoint Client oder Site to Site etc.

welcher Durchsatz ist gewünscht, welche WAN Anbindung ist vorhanden ?

100/20 vDSL bis 10G Fibre symetrisch

welches Wissen ist vorhanden um den Router/die Firewall einzurichten und zu betreiben ?

Meine Empfehlung wäre ggf.:

pfSense oder

Cisco Router oder ASA oder

Lancom

Gruß

CH

meine Empfehlung:

Blech oder Virtualisierung ? -> Blech

welcher Hersteller ?: keine Ahnung was ihr benötigt.

Du solltest folgende Fragen beantworten, dann kann dir besser weitergeholfen werden.

was soll die Firewall / der Router machen ?

z.B. : nur ausgehendens NAT mit ein paar Regeln zum Surfen und für Mail; DMZ mit eingehenden Regeln; mehrere interne Netze; VPN Endpoint Client oder Site to Site etc.

welcher Durchsatz ist gewünscht, welche WAN Anbindung ist vorhanden ?

100/20 vDSL bis 10G Fibre symetrisch

welches Wissen ist vorhanden um den Router/die Firewall einzurichten und zu betreiben ?

Meine Empfehlung wäre ggf.:

pfSense oder

Cisco Router oder ASA oder

Lancom

Gruß

CH

Der Router des Provider terminiert die Faser und verhält sich wie? Wie ein Router/NATer? Oder als Netzabschluss mit IP(s)?

Hast du ein L3 Switch der für dich erstmal routet mit default route auf den ISP Router/LANCOM oder wie ist das Setup?

100/20 am am WAN sind jetzt wirklich nicht das Problem, was Performance angeht.

Hast du ein L3 Switch der für dich erstmal routet mit default route auf den ISP Router/LANCOM oder wie ist das Setup?

100/20 am am WAN sind jetzt wirklich nicht das Problem, was Performance angeht.

Hallo,

ich sehe es auch wie einige andere Kollegen, Firewall in Hardware.

Da kommen wir auch zu dem Punkt, kauf dir keinen Router mit ein bisschen Firewall, kauf dir eine Firewall!

Routen und VLANs können sie alle, und dann noch ein managebarer Switch der auch VLANs kann und fertig.

Bei den Firewalls stehen die üblichen Verdächtigen für kleine Firmen im Raum:

Fortinet, Sophos, Watchguard, ... oder die freien

Wenn du nicht mit Lancom klarkommst, dann lass es.

Raten würde ich dir aber eher zu einem Hersteller der dir auch Support anbietet. Oder direkt ein Systemhaus das sich drum kümmert.

EDIT:

Ach ja, ja viele Firewallhersteller machen aktuell viel in Software, aber nicht weil Firewall durch sind, sondern weil nur ein gesamt Konzept aktuell mehr Sicherheit verspricht. Firewall sind eben ein Teil davon. Darum bitte nicht denken, mit einer Firewall ist alles gut.

Viele Grüße,

Deepsys

ich sehe es auch wie einige andere Kollegen, Firewall in Hardware.

Da kommen wir auch zu dem Punkt, kauf dir keinen Router mit ein bisschen Firewall, kauf dir eine Firewall!

Routen und VLANs können sie alle, und dann noch ein managebarer Switch der auch VLANs kann und fertig.

Bei den Firewalls stehen die üblichen Verdächtigen für kleine Firmen im Raum:

Fortinet, Sophos, Watchguard, ... oder die freien

Wenn du nicht mit Lancom klarkommst, dann lass es.

Raten würde ich dir aber eher zu einem Hersteller der dir auch Support anbietet. Oder direkt ein Systemhaus das sich drum kümmert.

EDIT:

Ach ja, ja viele Firewallhersteller machen aktuell viel in Software, aber nicht weil Firewall durch sind, sondern weil nur ein gesamt Konzept aktuell mehr Sicherheit verspricht. Firewall sind eben ein Teil davon. Darum bitte nicht denken, mit einer Firewall ist alles gut.

Viele Grüße,

Deepsys

Hi,

da ich sehr viel mit virtualisierten Firewalls im Cloud-Umfeld arbeite, sehe ich das etwas anders. Eher hat in beiderlei Hinsicht die Qualität abgenommen. Hardware-Entwicklung und Lieferketten sind in der Regel gestreckter und schlechter kontrolliert als früher (auch bei sog. "IT-Security mage in Germany"), getestet wird die Software aber immer noch vornehmlich auf den eigenen Appliances. Mit Virtualisierung ist man mehr auf sich allein gestellt, denn schuld ist natürlich immer der Unterbau und nie das Firewall-Update.

Mir ist nicht klar, wo du nun virtualisieren willst. Ausschließlich Firewalls auf dem energiesparenden Mini-Blech, das noch da ist? Vertretbar, aber dann würde ich auf die virtuelle Redundanz verzichten und eine pf/OpnSense direkt darauf installieren.

Oder Firewalls zusätzlich zu anderen Lasten auf einem vorhandenen Host? Einen solchen Host würde ich nicht derart exponieren (Interface am fremden Gerät und Internet). Eine Möglichkeit in dem Fall wäre, den Lancom als NAT-Router und Perimeter-Firewall zu belassen, aber auf eine überschaubare minimale Konfiguration dafür zu reduzieren (z.B. eingehend blockieren, ausgehend erlauben). Virtualisiert kannst du dahinter einen Firewall-Cluster ohne NAT aufsetzen, der die eigentliche Netzwerksegmentierung regelt. In einem Transit-Netz verwendet der Cluster den Lancom als Gateway bzw. bekommt Port-Weiterleitungen für VPN.

Grüße

Richard

Meine Beobachtung ist, dass die Hersteller von Routern und Firewallprodukten in den letzten Jahren eher in Richtung Softwareentwicklung gegangen sind.

Dass sie Ihre Produkte mit Hardware verkaufen (müssen), ist das notwendige Übel.

Dass sie Ihre Produkte mit Hardware verkaufen (müssen), ist das notwendige Übel.

da ich sehr viel mit virtualisierten Firewalls im Cloud-Umfeld arbeite, sehe ich das etwas anders. Eher hat in beiderlei Hinsicht die Qualität abgenommen. Hardware-Entwicklung und Lieferketten sind in der Regel gestreckter und schlechter kontrolliert als früher (auch bei sog. "IT-Security mage in Germany"), getestet wird die Software aber immer noch vornehmlich auf den eigenen Appliances. Mit Virtualisierung ist man mehr auf sich allein gestellt, denn schuld ist natürlich immer der Unterbau und nie das Firewall-Update.

Mir ist nicht klar, wo du nun virtualisieren willst. Ausschließlich Firewalls auf dem energiesparenden Mini-Blech, das noch da ist? Vertretbar, aber dann würde ich auf die virtuelle Redundanz verzichten und eine pf/OpnSense direkt darauf installieren.

Oder Firewalls zusätzlich zu anderen Lasten auf einem vorhandenen Host? Einen solchen Host würde ich nicht derart exponieren (Interface am fremden Gerät und Internet). Eine Möglichkeit in dem Fall wäre, den Lancom als NAT-Router und Perimeter-Firewall zu belassen, aber auf eine überschaubare minimale Konfiguration dafür zu reduzieren (z.B. eingehend blockieren, ausgehend erlauben). Virtualisiert kannst du dahinter einen Firewall-Cluster ohne NAT aufsetzen, der die eigentliche Netzwerksegmentierung regelt. In einem Transit-Netz verwendet der Cluster den Lancom als Gateway bzw. bekommt Port-Weiterleitungen für VPN.

Grüße

Richard

Zitat von @mossox:

Wir haben ein Subnetz vom Provider bekommen, von daher denke ich, dass der Netzabschluss mit IPs terminiert wird.

Denn na'ten tut ja der Lancom. Doppelt geht nicht denke ich?!

Switch ist ein Lancom GS-1326. Kein L3 denke ich.

Ja, im Lancom Router ist eine Default Route auf das Gerät des Providers eingerichtet.

Wir haben ein Subnetz vom Provider bekommen, von daher denke ich, dass der Netzabschluss mit IPs terminiert wird.

Denn na'ten tut ja der Lancom. Doppelt geht nicht denke ich?!

Switch ist ein Lancom GS-1326. Kein L3 denke ich.

Ja, im Lancom Router ist eine Default Route auf das Gerät des Providers eingerichtet.

Mit Terminierung war gemeint, hast du einen passiven Abschluss, also Faser mit Buchse oder liefert der ISP einen aktiven Abschluss?

Doppel -NAT geht, aber bei Verwendung eines öffentlichen Subnetzes, ist das mindestens fraglich.

Wie äußern sich die Probleme mit dem VPN jetzt in Detail und welche Lösung wird eingesetzt? VPN von Lancom?

Das SFP heißt wir und von wem kam der Router?

Wie zu erwarten... Der ist nicht "ungelabelt" sondern ein stinknormaler Cisco 891 ISR Router.

Alle weiteren Infos und Details zu Cisco ISR Routern beschreibt das hiesige Cisco Tutorial.

Je nachdem ob der ein öffentliches Subnetz vom ISP bereitstellt oder nicht ist es dann eine Router Kaskade oder eben nicht.

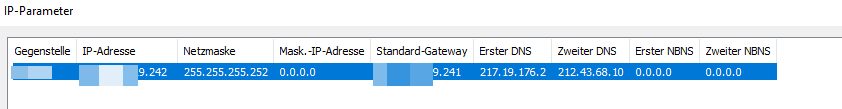

Um das beurteilen zu können müsste man die WAN IP Adresse des Lancom kennen mit der er an den Cisco in Kaskade angeschlossen ist.

Alle weiteren Infos und Details zu Cisco ISR Routern beschreibt das hiesige Cisco Tutorial.

Je nachdem ob der ein öffentliches Subnetz vom ISP bereitstellt oder nicht ist es dann eine Router Kaskade oder eben nicht.

Um das beurteilen zu können müsste man die WAN IP Adresse des Lancom kennen mit der er an den Cisco in Kaskade angeschlossen ist.

- Private RFC 1918 IP = Router Kaskade mit doppeltem NAT und Firewalling

- Öffentliche IP = kein NAT

Also ist es eine Kaskade = doppeltes NAT?!

Eine Kaskade ja, aber kein NAT. Das der Cisco ein öffentliches IP Subnetz liefert ist das ganz normales transparentes Routing.die Kaskade ist doch überflüssig! Oder nicht?

Theoretisch ja. Du könntest eine Firewall direkt am ISP Anschluss betreiben und hättest das öffentliche Subnetz dann als DMZ an der Firewall. Man bräuchte letztlich nur ein Gerät. Es ist auch etwas unüblich das ISP da noch Router hinstellen. Üblicherwiese wird heutzutage ein kleiner L2 Switch dort plaziert der direkten Zugriff auf den ISP Router liefert. Der Kunde ist kann dann mit seine Equipment seine eigenen Netze selber routen.Ich bin immer ein Freund von "simplify your life".

Würde in dem Falle auch Sinn machen.Müsste die pfSense dann mit denselben Parametern eingerichtet werden, wie der LANCOM in jetzigem Zustand?

Ja.Sie könnte auch mit 3 Interfaces den Cisco und Lancom komplett ersetzen. WAN, DMZ, LAN

Zitat von @mossox:

„Sie brauchen zwei Höheneinheiten in Ihrem Rack“, hieß es.

Was zum Henken soll das sein??

„Sie brauchen zwei Höheneinheiten in Ihrem Rack“, hieß es.

Was zum Henken soll das sein??

Das ist doch schon mal Nett. Im Ernst.

Kunde A (300MBit symetrisch)

Bei einem Kunden bestanden die darauf einen 8HE 19" Schrank zu liefern obwohl im aktuellen Schrank mit USV noch genug Platz war. In den Schrank kam dann ein Switch, 1HE, 19", halbe Breite mit Verlängerung und der Rest ist leer.

Alternativ bei Kunde B (300MBit symetrisch)

Ein ETX-203AX Desktop Dings (LWL auf RJ45) mit einem 19" Cisco Switch (1xRJ45 in und 1xRJ45 out).

Stefan