Vlan Vorüberlegungen im Heimnetz

Habe ein Heimnetz mit zu vielen Unbekannten oder besser unzurechenbaren Teilnehmern. Deshalb möchte ich ein Vlan aufbauen. Hardware müsste schon passen. Habe mal 3 Gruppen erstellt, wobei die 3. für mich nicht einzuordnen ist. Sicherlich könnte man einiges noch über zusätzliche Firewalls steuern. Aber soweit bin ich noch nicht. Sind meine Überlegungen zur Aufteilung so richtig ?

Das 2. Netz muss eigentlich nur zu Updates ins Netz. Oder kann ich die immer rein lassen, da es nichts mit meinem vollen Netz zu tun hat.

Danke für Eure Unterstützung!

Voller Zugriff:

QNAP-NAS 1x

mobile devices 4x

Laptop 4x

PC -Lan 2x

Proxmox cluster 2x

q-device 1x

2 Netz:

ecowitt 1x

ESP32 6x

shelly 9x

tuya geräte 16x

tasmota 1x

Drucker 1x

3. ) unklar da wohl zugriff in beide Netze notwendig ist

Alexa 6x

Mediaserver4x

Home Assistant (proxmox VM)

PI Hole (Proxmox VM)

Nextcloud (Proxmox) planunung

Das 2. Netz muss eigentlich nur zu Updates ins Netz. Oder kann ich die immer rein lassen, da es nichts mit meinem vollen Netz zu tun hat.

Danke für Eure Unterstützung!

Voller Zugriff:

QNAP-NAS 1x

mobile devices 4x

Laptop 4x

PC -Lan 2x

Proxmox cluster 2x

q-device 1x

2 Netz:

ecowitt 1x

ESP32 6x

shelly 9x

tuya geräte 16x

tasmota 1x

Drucker 1x

3. ) unklar da wohl zugriff in beide Netze notwendig ist

Alexa 6x

Mediaserver4x

Home Assistant (proxmox VM)

PI Hole (Proxmox VM)

Nextcloud (Proxmox) planunung

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 33760412230

Url: https://administrator.de/forum/vlan-vorueberlegungen-im-heimnetz-33760412230.html

Ausgedruckt am: 26.07.2025 um 15:07 Uhr

60 Kommentare

Neuester Kommentar

noch über zusätzliche Firewalls steuern.

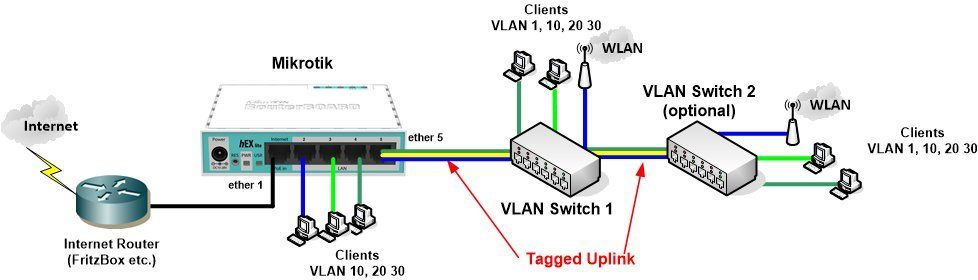

Wieso "zusätzlich"?? 🤔Verwende einen preiswerten Mikrotik VLAN Switch, da hast du die Firewall für alle deine VLANs schon integriert und alles in einem einzigen Gerät! 😉

wie ich das auf dem proxmox realisiere.

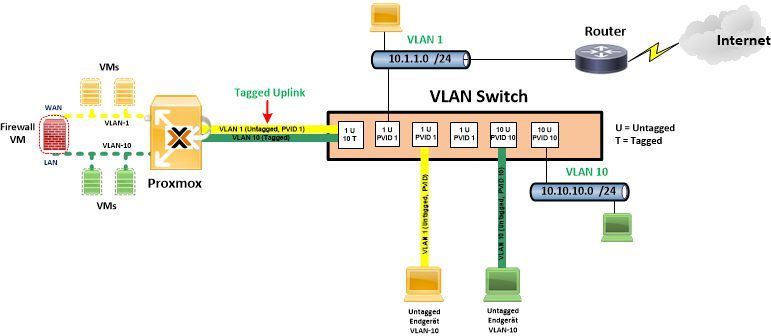

Vielleicht so...?!Zitat von @sat-fan:

[...] Dachte ich könnte das mit einer Fritzbox und mehreren GS1900-8 realisieren.

Sofern in deinem Setup nicht die "Firewall VM" (welches Produkt?) das Routing zwischen den VLANs übernimmt, fehlt dir ein Baustein. Sollte sie einfach nur NAT machen (quasi "Router-Kaskade" mit doppeltem NAT) und VLAN 10 vor der Fritzbox verstecken, funktioniert es zwar, ist aber sehr unschön gelöst.[...] Dachte ich könnte das mit einer Fritzbox und mehreren GS1900-8 realisieren.

Die Fritzbox selbst kann mit VLANs nicht umgehen. Sobald du mehr als zwei Netze brauchst (z. B. deine dritte Gruppe an Geräten oder eine DMZ), kommst du ins Schleudern. Mal abgesehen davon, dass man das Gastnetz einer Fritzbox nicht für diese Art Segmentierung nutzen sollte ;)

VLAN-ID 1 sollte man nach Möglichkeit nicht verwenden, da es als Default-VLAN vorgesehen ist. Die Korrelation zwischen VLAN-ID und "passendem" Subnetz hast du schon eingebaut und macht es dir später einfacher.

Eine DMZ kannst du dir theoretisch wie ein weiteres VLAN vorstellen, wobei die Zugriffe dort etwas stärker beschränkt werden (technisch nicht ganz richtig, hilft aber dem ersten Verständnis).

Also ein Tausch vom G1900-8 gegen einen MikroTik Cloud Smart Switch - CSS610-8G-2S+IN

Nein, wie oben bereits steht, brauchst Du Routing. Es gibt Switche von Mikrotik, die können routen. Die CSS-Serie aber nicht. Besser ist es ohnehin, einen kleinen Router einzusetzen, z.B. einen Mikrotik hAP ac2 oder ax2.Denke das Wlan in der FB muß ich dann abschalten

Fritzbox und Repeater könnten bleiben, wenn gewünscht. Dann muss sie aber hinter den Router. Und vor diesen dann noch ein Modem. Technisch sinnvoll ist das Fritz-Zeugs natürlich nicht. Aber für zuhause reichts ja.Wenn Du einen hAP a... nimmst, ist WLAN mit drin. Über den kannst Du auch weitere Mikrotik APs gleicher Klasse steuern. Das ist sehr angenehm.

Bei Mikrotik aber immer beachten: Steile Lernkurve! Geht nur mit Lust und Zeit, um sich solide Grundkenntnisse anzueignen.

Viele Grüße, commodity

Fritzbox muß als modem bleiben, da meine Telefonanlage darüber läuft.

nein. Lesen und verstehen.4 Netzteile kaufen soll oder

nachdenken und selbst beantworten (Nur Du kennst die baulichen Verhältnisse)AIR-CAP2702I-E-K9

TP-Link TL-SG108PE

ausgelaufene bzw. Hardware ohne Updates? Dein Netz...TP-Link TL-SG108PE

Im Übrigen kann der TP-Link VLAN. Genauer lesen.

Was wäre eine brauchbare Alternative

CSS610-8P-2S+IN. Aber wieso neben? Du brauchst keinen CSS als Hauptswitch, wenn Du einen Router und einen oder mehrere GS1900-8 hast. Auch wenn das natürlich Welten sind, zwischen den Geräten.RB260GSP

In Ordung für zuhause und zum Einstieg prima, aber kein Router. hEX oder hAP a.. ist Dein Freund.Viele Grüße, commodity

Das 2. Netz mit Fritzbox und Gastnetz aufbauen...

Wenn dir 2 VLANs reichen, dann ist es damit lösbar. Siehe auch HIER.Bei mehr ist die Fritzbox dann die falsche Hardware, denn mehr kann sie nicht. Bzw. du musst dann einen Router oder Layer 3 Switch hinter der FB kaskadieren.

Weitere Grundlageninfos hat, wie immer, das hiesige VLAN Tutorial 😉

Welcher macht mehr Sinn bei mir

Kommt drauf an... der hAP hat nur 100Mbit Kupferports. Wenn dir das reicht go for it. Wenn du doch lieber 1Gig haben willst dann hEX (RB750G) bzw. eben etwas (Switch / Router) mit Gig Ports. die konfiguration einer Firewall vor der FB mit der Telefonanlage

Prinzip nicht verstanden. Die Reihenfolge der Router ist vom Aufwand her völlig gleich. Ist ja beides Router hinter Router Erst überlegen, dann entscheiden.

RB260GSP auszutauschen, da der ja poe ports

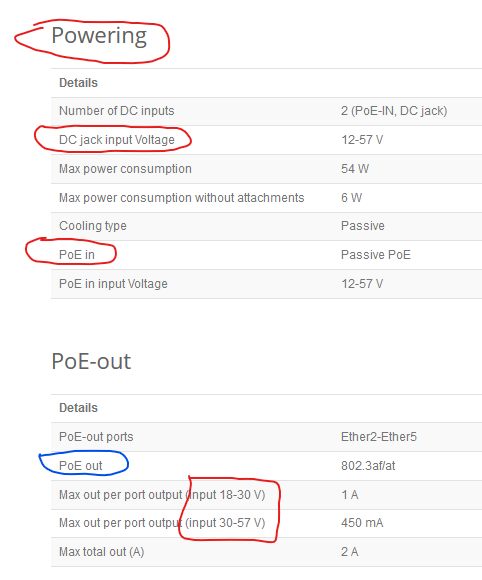

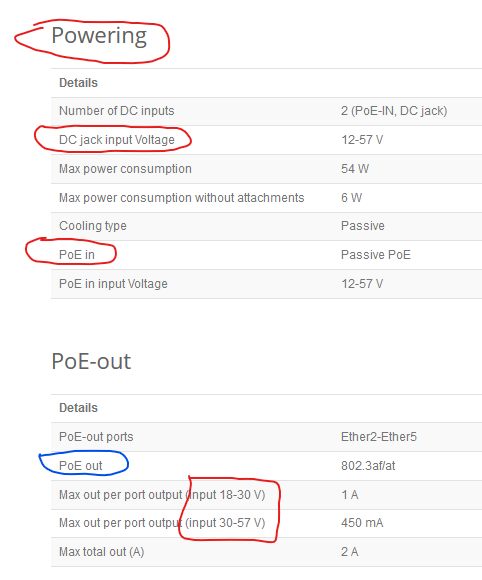

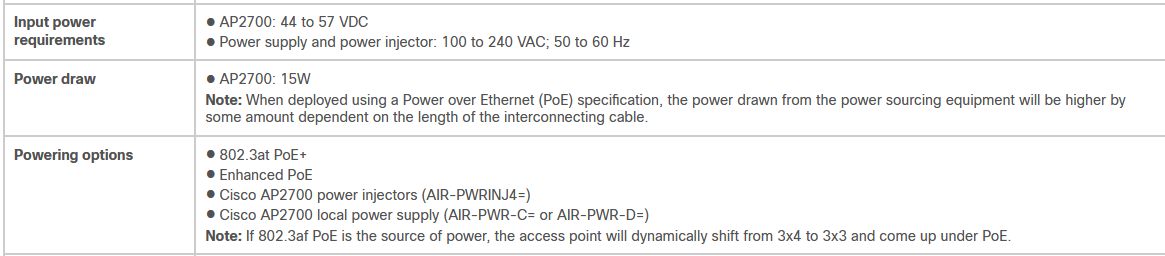

Lesen: Passive PoE vs PoE af/atMikroTik hAP ac2 oder ein MikroTik hAP ax²

beide haben Gigabit-Ports, nur unterschiedliche Wifi-Version. Beide sind gut.Vlan und Firewall aufbauen ist für mich schwierig genug.

Ich rate Dir daher von Mikrotik ab. Wie oben schon geschrieben, muss man dafür bereit sein. Wenn schon die Reihenfolge der Router ein Problem ist, wirst Du mit RouterOS nicht glücklich.Viele Grüße, commodity

Die Fritzbox ist nicht mehr als reines Modem zu nutzen. Das hat AVM in der Firmware deaktiviert. Da wäre dann bei xDSL ein Vigor 167/167 oder Zyxel VMG3006 die bessere Wahl.

Was bei der FB geht geht ist die Router Kaskade mit doppeltem NAT und doppeltem Firewalling oder eben PPPoE Passthrough. Letzteres auch nur bei einem xDSL Anschluss.

Die Auswahl der MTs oben ist soweit (fast) korrekt. Wenn du auf dem Gerät nicht zwingend zusätzlich auch WLAN benötigst kannst du es auf den heX oder heX PoE eindampfen.

Du meinst 3 APs an dem CSS PoE Switch betreiben? Und wenn ja welche APs meinst du ??

Der hAP ac3 ist kein reiner AP sondern ein kompletter WLAN Router. Den als AP zu vergewaltigen wäre Unsinn und HW Overkill.

Reine APs wäre z.B. der cAP ax

Wenn du in der Grundschule beim kleinen Einmaleins aufgepasst hast dann musst du auch diese Frage zum Anschluss 3er APs gar nicht stellen.

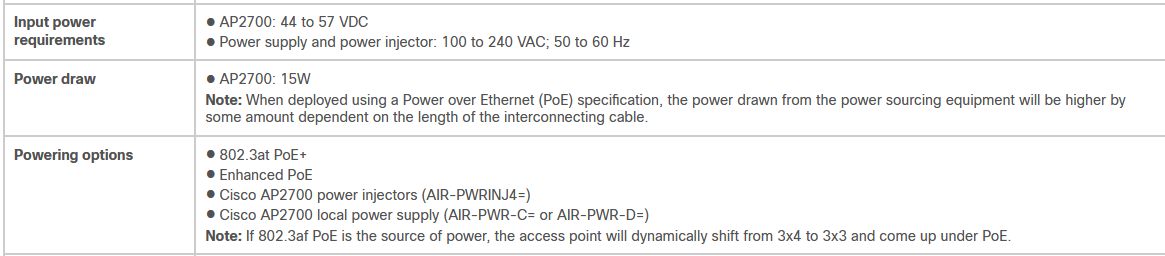

Der o.a. cAP ax ist z.B. ein 802.3af PoE Klasse 4 Gerät also mit PoE 30W. 3 Stück von denen ergibt 90 Watt. Der Blick ins Datenblatt des CSS Switches besagt das dieser 162 Watt kann.

Der Rest ist eine einfache Addition.

Bei 802.3at APs mit Powerklasse 1 bis 3 und max. 15,4 Watt PoE kannst du die doppelte Anzahl betreiben.

Datenblätter lesen hilft wirklich! 🧐

Was bei der FB geht geht ist die Router Kaskade mit doppeltem NAT und doppeltem Firewalling oder eben PPPoE Passthrough. Letzteres auch nur bei einem xDSL Anschluss.

Die Auswahl der MTs oben ist soweit (fast) korrekt. Wenn du auf dem Gerät nicht zwingend zusätzlich auch WLAN benötigst kannst du es auf den heX oder heX PoE eindampfen.

Kann ich damit 3 Stück von den APs CSS610-8P-2S+IN mit Strom versorgen ?

Eine etwas wirre Frage ohne Bezug. Du meinst 3 APs an dem CSS PoE Switch betreiben? Und wenn ja welche APs meinst du ??

Der hAP ac3 ist kein reiner AP sondern ein kompletter WLAN Router. Den als AP zu vergewaltigen wäre Unsinn und HW Overkill.

Reine APs wäre z.B. der cAP ax

Wenn du in der Grundschule beim kleinen Einmaleins aufgepasst hast dann musst du auch diese Frage zum Anschluss 3er APs gar nicht stellen.

Der o.a. cAP ax ist z.B. ein 802.3af PoE Klasse 4 Gerät also mit PoE 30W. 3 Stück von denen ergibt 90 Watt. Der Blick ins Datenblatt des CSS Switches besagt das dieser 162 Watt kann.

Der Rest ist eine einfache Addition.

Bei 802.3at APs mit Powerklasse 1 bis 3 und max. 15,4 Watt PoE kannst du die doppelte Anzahl betreiben.

Datenblätter lesen hilft wirklich! 🧐

Vielleicht magst Du Deine Überlegungen zum PoE nochmal mit meiner vorherigen Aussage

abgleichen.

Viele Grüße, commodity

abgleichen.

Viele Grüße, commodity

Thema PoE, Punkt 1:

Passive PoE zieht dich auf FastEthernet (100 MBit/s) runter. Außerdem muss das angeschlossene Gerät damit klar kommen, denn vier Adern stehen immer unter Spannung. Egal, was das angeschlossene Gerät will / braucht / verträgt.

PoE nach IEEE 802.3 af, at oder gar bt lässt Gigabit zu. Da wird ausgehandelt, ob, wie und wie viel Strom fließen soll.

Warum ist das wichtig? Pinbelegung und Verwendung sowie Adernutzung FastEthernet und Adernutzung GigabitEthernet

Thema PoE, Punkt 2:

Unterscheide beim MikroTik zuerst einmal nach der Spannungsversorgung. Wird er per Passive PoE gespeißt oder kommt da ein Netzteil dran? Elektrotechnik ist zum Glück bei Nachrichtentechnik essentiell

Entsprechend sind dann die Ausgangsleistungen des RB960PGS (hEX PoE) und RBD53iG-5HacD2HnD (hAP ac³) zu verstehen. Beispiel hEX PoE:

Thema PoE, Punkt 3:

Legst du nun die Anforderungen des (Cisco AIR-CAP2702I-E-K9) daneben:

und schaust dir die (elektrischen Spezifikationen von 802.3 af / at) an, kannst du zum Taschenrechner greifen.

und schaust dir die (elektrischen Spezifikationen von 802.3 af / at) an, kannst du zum Taschenrechner greifen.

Thema PoE, Punkt 4:

Ob du die APs per PoE oder Netzteil versorgst, ist ein reines Rechenexempel, sofern du baulich keine Einschränkungen hast:

Anschaffung: Was kostet ein PoE-fähiger Switch mehr als ein nicht PoE-fähiger? Was kosten die Netzteile oder PoE-Injektoren?

Betrieb: Wie viel Strom fressen die Netzteile oder PoE-Injektoren? Wie viel Strom braucht der Switch (zusätzlich)?

Das musst du für dich entscheiden. Berücksichtige dabei mögliches Wachstum wie z. B. Überwachungskameras, die man auch per PoE versogen kann.

Passive PoE zieht dich auf FastEthernet (100 MBit/s) runter. Außerdem muss das angeschlossene Gerät damit klar kommen, denn vier Adern stehen immer unter Spannung. Egal, was das angeschlossene Gerät will / braucht / verträgt.

PoE nach IEEE 802.3 af, at oder gar bt lässt Gigabit zu. Da wird ausgehandelt, ob, wie und wie viel Strom fließen soll.

Warum ist das wichtig? Pinbelegung und Verwendung sowie Adernutzung FastEthernet und Adernutzung GigabitEthernet

Thema PoE, Punkt 2:

Unterscheide beim MikroTik zuerst einmal nach der Spannungsversorgung. Wird er per Passive PoE gespeißt oder kommt da ein Netzteil dran? Elektrotechnik ist zum Glück bei Nachrichtentechnik essentiell

Entsprechend sind dann die Ausgangsleistungen des RB960PGS (hEX PoE) und RBD53iG-5HacD2HnD (hAP ac³) zu verstehen. Beispiel hEX PoE:

Thema PoE, Punkt 3:

Legst du nun die Anforderungen des (Cisco AIR-CAP2702I-E-K9) daneben:

Thema PoE, Punkt 4:

Ob du die APs per PoE oder Netzteil versorgst, ist ein reines Rechenexempel, sofern du baulich keine Einschränkungen hast:

Anschaffung: Was kostet ein PoE-fähiger Switch mehr als ein nicht PoE-fähiger? Was kosten die Netzteile oder PoE-Injektoren?

Betrieb: Wie viel Strom fressen die Netzteile oder PoE-Injektoren? Wie viel Strom braucht der Switch (zusätzlich)?

Das musst du für dich entscheiden. Berücksichtige dabei mögliches Wachstum wie z. B. Überwachungskameras, die man auch per PoE versogen kann.

Passives PoE ist nicht Standard konform!! Da macht jeder Hersteller was er will. Solche Verfahren funktionieren ausschliesslich nur mit Produkten EINES Herstellers, bei anderen bergen sie immer ein latentes Zerstörungspotential bei Endgeräten.

Genau aus dem Grunde sollte man möglichst immer vermeiden das proprietäre passive PoE einzusetzen und nur Komponenten verwenden die zum IEEE PoE Standard 802.3af oder 802.3at kompatibel sind.

Diesen wichtigen Fakt hattest du wohl im Eifer des Gefechts nicht auf dem Radar.

Hier stehen alle Details zu den PoE Verfahren:

de.wikipedia.org/wiki/Power_over_Ethernet

Der Rest deiner Aufzeichnung ist soweit absolut OK und klappt so.

Der o.a. Zyxel ist ein vollständiger Router und primär kein reines xDSL Modem!

Bei einem reinen Modem bist du mit einem Zyxel VMG3006 technisch besser bedient.

Alternative im reinen Modembereich wäre dann das Draytek Vigor 165 oder 167.

Ein Ersatz deines derzeitigen Routers ist nicht zwingend. Du kannst den L3 Router/Switch auch in einer üblichen [ Router Kaskade] mit deinem jetzigen Router betreiben.

Ein reiner Modembetrieb ist zwar technisch besser aber eben nicht zwingend und da man auf dem Mikrotik das NAT deaktivieren kann im Heimnetz durchaus tolerabel.

Genau aus dem Grunde sollte man möglichst immer vermeiden das proprietäre passive PoE einzusetzen und nur Komponenten verwenden die zum IEEE PoE Standard 802.3af oder 802.3at kompatibel sind.

Diesen wichtigen Fakt hattest du wohl im Eifer des Gefechts nicht auf dem Radar.

Hier stehen alle Details zu den PoE Verfahren:

de.wikipedia.org/wiki/Power_over_Ethernet

Der Rest deiner Aufzeichnung ist soweit absolut OK und klappt so.

Ist der ZYXEL VMG3925-B10B als ModemBridge für den hEX PoE brauchbar ?

Jein.Der o.a. Zyxel ist ein vollständiger Router und primär kein reines xDSL Modem!

Bei einem reinen Modem bist du mit einem Zyxel VMG3006 technisch besser bedient.

Alternative im reinen Modembereich wäre dann das Draytek Vigor 165 oder 167.

Ein Ersatz deines derzeitigen Routers ist nicht zwingend. Du kannst den L3 Router/Switch auch in einer üblichen [ Router Kaskade] mit deinem jetzigen Router betreiben.

Ein reiner Modembetrieb ist zwar technisch besser aber eben nicht zwingend und da man auf dem Mikrotik das NAT deaktivieren kann im Heimnetz durchaus tolerabel.

Was das PoE beim hEX anbetrifft ist das so leider nicht richtig!

Sieht man ins Datenblatt des hEX PoE oder den o.a. Screenshot davon

mikrotik.com/product/RB960PGS

Erkennt man das die Ports 2 bis 5 standardkonformes 802.3af / at supporten.

IPv6 mittels Prefix Delegation bei PPPoE (Mikrotik)

Fürs Auffrischen des IPv6 KnowHows hilft vielleicht etwas kostenlose Lektüre:

danrl.com/ipv6/

Sieht man ins Datenblatt des hEX PoE oder den o.a. Screenshot davon

mikrotik.com/product/RB960PGS

Erkennt man das die Ports 2 bis 5 standardkonformes 802.3af / at supporten.

Macht es wesentlich einfachen zu konfigurieren.

Na ja...ein etwas unsinniger Einwand. Wenn du einen Dual Stack vom Provider bekommst sollte man den dann auch nutzen.IPv6 mittels Prefix Delegation bei PPPoE (Mikrotik)

Fürs Auffrischen des IPv6 KnowHows hilft vielleicht etwas kostenlose Lektüre:

danrl.com/ipv6/

Zitat von @commodity:

Stimmt. Danke! Mikrotik hat sehr wenige af/at - Geräte. Aber dies ist tatsächlich eines.

... von ...Stimmt. Danke! Mikrotik hat sehr wenige af/at - Geräte. Aber dies ist tatsächlich eines.

mikrotik.com/product/crs354_48p_4s_2q_rm

mikrotik.com/product/netpower_16p

mikrotik.com/product/css610_8p_2s_in

mikrotik.com/product/crs112_8p_4s_in

mikrotik.com/product/rb5009upr_s_in

mikrotik.com/product/RB960PGS-PB

mikrotik.com/product/RB960PGS

mikrotik.com/product/rb5009_out

Gruß sid

... von ...

...

Was ist das? Besserwissermodus? ...

Stell das mal in Relation zu den passive PoE-Geräten. Dann sind das wahrscheinlich 10 %.

Aber eine schöne Übersicht, jedenfalls.

Wenn du mal über 60 bist, hast du durchaus die Option nicht mehr alles zu lernen zu wollen.

Bei dem Fachkräftemangel wäre das aber dringend geboten! Spaß beiseite: Du hast meinen verdienten Respekt für VLANs, VMs, Firewall u.ä.

Wichtiger, als alles zu lernen (das macht hier keiner) finde ich, ist es, das was man lernen möchte, auch wirklich zu lernen. Und nicht nur so dass es irgendwie läuft.

Viele Grüße, commodity

denn im allgemeinen gelten die IP Regelwerke bekanntlich immer für v4 und v6 gemeinsam!

Verstehe ich auch nicht. Das schreit doch förmlich nach einem Tutorial! Nach meinem bisherigen Verständnis sind v4 und v6 zwei Paar Schuhe - mit ziemlich unterschiedlichen Konzepten. Hier ein guter Beitrag aus einer Debatte im OPNsense-Forum:

forum.opnsense.org/index.php?topic=28447.msg138207#msg138207

Das Thema liegt bei mir auch immer noch auf der ToDo-Liste.

Viele Grüße, commodity

Zitat von @commodity:

Aquí meint hiermit wohl die nftables Firewall mit ihrer inet table die sowohl IPv4 als auch IPv6 gleichzeitig abarbeitet bis auf ein paar Ausnahmen wie ICMPv6 das man noch separat zusätzlich konfiguriert.denn im allgemeinen gelten die IP Regelwerke bekanntlich immer für v4 und v6 gemeinsam!

Verstehe ich auch nicht. Das schreit doch förmlich nach einem Tutorial! Hier erstellt man das Regelwerk zentral nur einmal für v4 und v6.

Macht die Aufteilung so Sinn ?

Ja, macht Sinn und kann man so machen.dafür Firewall Regeln zu schreiben

Das ist natürlich Unsinn und völlig unbegründet. Das sind 2 bis max 3 Zeilen in der FW Konfig pro VLAN was auch ein Laie problemlos hinbekommt. Beachte das du in der MT FW Konfig mit Aliases arbeiten kannst was die Konfig dann deutlich vereinfacht!Eine kurzen Überblick wie simpel das ist findest zu u.a. hier.

Macht die Aufteilung so Sinn ?

Was bedeuten die "1x" Einträge? Sollen das auch selbständige VLANs werden?Sinnvoll ist immer auch ein Administrations-Netz, auf das nur der "Administrator" Zugriff hat (nicht auch das VLAN10).

Aquí meint hiermit wohl die nftables Firewall

Danke Dir. Wenn ich das richtig verstehe, gilt die Aussage dann aber nicht allgemein, sondern nur für die Inet-Table und auch nur, solange nicht nach Geräten gefiltert wird. Dann muss ich für bislang (auch) über Adressen definierte Regeln (z.B. Zugriff auf einen spezifischen Server oder spezifisches Ruleset nur für Admin-PCs) entweder eigene Interfaces schaffen oder doch individuelle Regeln schreiben. Alle Firewalls die ich kenne, sehen das auch so vor.Ich bleibe dabei: Tutorial wäre super. Ich komme drauf zurück. Hier wollen wir aber dem TO seinen Thread belassen

Viele Grüße, commodity

Zitat von @commodity:

Danke Dir. Wenn ich das richtig verstehe, gilt die Aussage dann aber nicht allgemein, sondern nur für die Inet-Table und auch nur, solange nicht nach Geräten gefiltert wird. Dann muss ich für bislang (auch) über Adressen definierte Regeln (z.B. Zugriff auf einen spezifischen Server oder spezifisches Ruleset nur für Admin-PCs) entweder eigene Interfaces schaffen oder doch individuelle Regeln schreiben. Alle Firewalls die ich kenne, sehen das auch so vor.

Geräte/VLANs etc. verpackt man natürliche in Variablen und IP-Arrays, und Interfaces in Zonen, so dass einem das ewige neu schreiben erspart bleibt und eine IF-Zuweisung zu Zonen in der Regel ausreicht.Danke Dir. Wenn ich das richtig verstehe, gilt die Aussage dann aber nicht allgemein, sondern nur für die Inet-Table und auch nur, solange nicht nach Geräten gefiltert wird. Dann muss ich für bislang (auch) über Adressen definierte Regeln (z.B. Zugriff auf einen spezifischen Server oder spezifisches Ruleset nur für Admin-PCs) entweder eigene Interfaces schaffen oder doch individuelle Regeln schreiben. Alle Firewalls die ich kenne, sehen das auch so vor.

wiki.nftables.org/wiki-nftables/index.php/Nftables_families

@7907292512 - ich komme sicher drauf zurück

@sat-fan - ich würde keinen Drucker ins Admin-Netz packen. Und auch keine Server/Dienste, auf die von außen zugegriffen wird.

Viele Grüße, commodity

@sat-fan - ich würde keinen Drucker ins Admin-Netz packen. Und auch keine Server/Dienste, auf die von außen zugegriffen wird.

Viele Grüße, commodity

Was ist mit dem Hex ? und was mit den Cisco APs ?

Ich denke, die Frage kannst Du Dir jetzt schon selbst beantworten DMZ . Bedeutet das eine eigene VlanID?

Ja. Oder ein eigenes physisches Interface.Drucker ist Geschmackssache. Ich finde sie potentiell gefährlich, ergo kommen sie auch in ein Netz, wo sie keinen Schaden anrichten können. Wenn viel gedruckt wird und der Router schwach, kann das aber langsam werden. Heim- und Büronetze sind da aber ohnehin anders zu betrachten.

Viele Grüße, commodity

Bei der Fritzbox gibts ja sowas wie myfritz um rein zu kommen.

Hat Mikrotik natürlich auch wenn man es aktiviert.mikrotik-blog.com/dyndns-unter-mikrotik-routeros-einrichten

Zitat von @sat-fan:

Finde den Fehler ;)

-Ethernet 2

Fritzbox ( SIP )

IP: 192.168.300.1

-Ethernet 3

bridgeZyxcel

Finde den Fehler ;)

-Ethernet 2

Fritzbox ( SIP )

IP: 192.168.300.1

-Ethernet 3

bridgeZyxcel

Bidde 😄

Echt jetzt?? Du scheinst eine echte Blockade zu haben oder musst nochmal auf die Schulbank 😉, mehr wie 2^8 = 256-1 = 255 geht ned. IPv4 ist immer noch 32bit lang und das änderst auch du nicht ming Padawan...

muss ich keine Brücke erstellen, wenn ich mehrere vlans auf einem Port habe ?

Die VLANs müssen in erster Linie getagged auf dem Port übertragen werden.Die Brücke kommt natürlich bei Mikrotik ins Spiel, die ist überhaupt Vorraussetzung für VLAN-Filtering wenn man es nicht über die andere Methode des Switch-Chips macht.

muss ich ein eigenes vlan machen, wenn nur diese sipbox dran hängt ?

Nö, kann man, muss man aber nicht, kann man ja Mitglied eines anderen VLANs machen.Erschlage mich nicht, weil ich auch von außen den Router administrieren möchte.

... verlasse ich mich auf die Erfahrungen der Profis ;)

... verlasse ich mich auf die Erfahrungen der Profis ;)

Ich sehe zwischen den beiden Aussagen einen gewissen Widerspruch. Kein Profi, der noch alle Tassen im Schrank hat, macht seinen Router nach außen auf. Jedenfalls nicht mit der UI. Der nutzt ein VPN.

Haben Dich die Fritzbox-Hacks der Vergangenheit nicht ausreichend abgeschreckt).

Viele Grüße, commodity

Einen deiner "Vorüberlegungs" Doppelpostings solltest du hier dann aber auch mit einem Verwies als erledigt markieren.

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?