WireGuard für Dummies - Fritz.Box als WireGuard Server

Hallo Beisammen,

AVM hat in seiner aktuellen (21.02.2022) Laborversion 7.39 einen WireGuard-Server verbaut. Da ich schon mit der bisherige VPN-Lösung kaum zurecht kam dachte ich: toll. Denn ich benötige eine VPN-Lösung, mit der ich aus dem Büro (IP’s 10.100.7.*) ins Heimnetz (Fritbox als DHCP-Server mit der Fritz-Box-typischen IP 192.168.178.1) komme.

Anders, als in der AVM-Beschreibung dargestellt ("Eine WireGuard-Verbindung für einen Laptop/PC einrichten" => Erzeugt eine Datei zum Importieren") , stellt die Fritz.Box keine conf-Datei bereit, die man nur noch in den client laden muss. Doch immerhin wird der der Inhalt, der in der Datei stehen sollte, in einem Fenster ausgegeben. Man kann ihn dann mit copy&paste in eine xyz.conf eintragen, fertig ist die Laube (dachte ich).

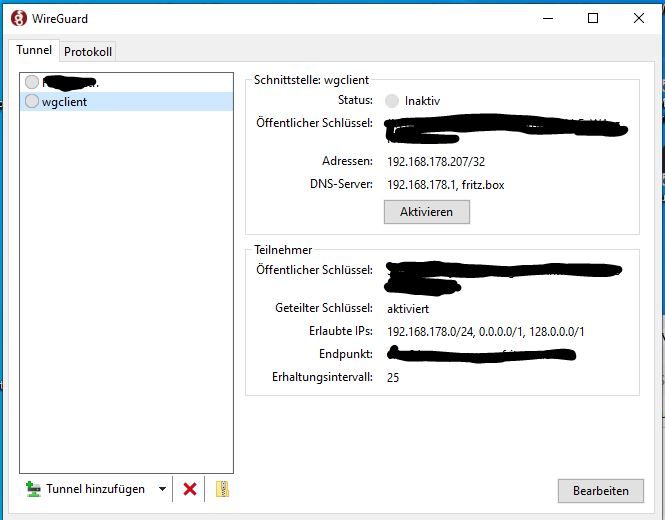

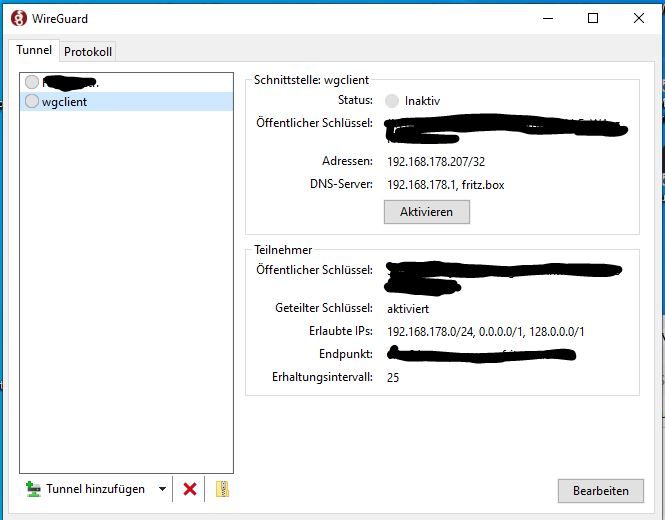

Nach Installation des Windows-Client auf dem Laptop und Import der xyz.conf wurde mir auch tatsächlich ein „Tunnel“ angezeigt, den ich dann auch mit click auf „Aktivieren“ aktivieren kann. Aber:

- ich kann mit keinem einzigen Rechner im mit dem Tunnel verbunden Netzwerk den Kontakt aufnehmen (weder mit direkter Adressierung noch mit ping, nicht einmal die Fritzbox),

- der Client-Rechner im Büro kann ab Herstellung der WireGuard-VPN-Tunnels mehr keine Verbindung mehr mit dem Internet herstellen.

Meine Rechercheversuche scheiterten, Erklärvideos im INet befassen sich in der Regel nur mit dem Server, nicht dem Client. Z.B. fand ich nirgendwo eine Erklärung zu der Frage, was man sinnvoller Weise beim Teilnehmer (=Client) unter „Erlaubte IPs:“ einträgt: sind das die IPs, unter denen der Client im Fritzbox-Netz unterwegs sein darf, oder die IPs, die er erreichen darf (vermute, dass ist eher die IP die in der Abteilung "Schnittstelle" angegeben ist)?

Hier der Inhalt der conf-Datei (Schlüssel und Adresse der Fritzbox geschwärzt):

Kann mir hier jemand auf die Sprünge helfen?

Kann mir hier jemand auf die Sprünge helfen?

Herzlichen Dank!

AVM hat in seiner aktuellen (21.02.2022) Laborversion 7.39 einen WireGuard-Server verbaut. Da ich schon mit der bisherige VPN-Lösung kaum zurecht kam dachte ich: toll. Denn ich benötige eine VPN-Lösung, mit der ich aus dem Büro (IP’s 10.100.7.*) ins Heimnetz (Fritbox als DHCP-Server mit der Fritz-Box-typischen IP 192.168.178.1) komme.

Anders, als in der AVM-Beschreibung dargestellt ("Eine WireGuard-Verbindung für einen Laptop/PC einrichten" => Erzeugt eine Datei zum Importieren") , stellt die Fritz.Box keine conf-Datei bereit, die man nur noch in den client laden muss. Doch immerhin wird der der Inhalt, der in der Datei stehen sollte, in einem Fenster ausgegeben. Man kann ihn dann mit copy&paste in eine xyz.conf eintragen, fertig ist die Laube (dachte ich).

Nach Installation des Windows-Client auf dem Laptop und Import der xyz.conf wurde mir auch tatsächlich ein „Tunnel“ angezeigt, den ich dann auch mit click auf „Aktivieren“ aktivieren kann. Aber:

- ich kann mit keinem einzigen Rechner im mit dem Tunnel verbunden Netzwerk den Kontakt aufnehmen (weder mit direkter Adressierung noch mit ping, nicht einmal die Fritzbox),

- der Client-Rechner im Büro kann ab Herstellung der WireGuard-VPN-Tunnels mehr keine Verbindung mehr mit dem Internet herstellen.

Meine Rechercheversuche scheiterten, Erklärvideos im INet befassen sich in der Regel nur mit dem Server, nicht dem Client. Z.B. fand ich nirgendwo eine Erklärung zu der Frage, was man sinnvoller Weise beim Teilnehmer (=Client) unter „Erlaubte IPs:“ einträgt: sind das die IPs, unter denen der Client im Fritzbox-Netz unterwegs sein darf, oder die IPs, die er erreichen darf (vermute, dass ist eher die IP die in der Abteilung "Schnittstelle" angegeben ist)?

Hier der Inhalt der conf-Datei (Schlüssel und Adresse der Fritzbox geschwärzt):

Herzlichen Dank!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1969194983

Url: https://administrator.de/forum/wireguard-fuer-dummies-fritz-box-als-wireguard-server-1969194983.html

Ausgedruckt am: 25.07.2025 um 04:07 Uhr

23 Kommentare

Neuester Kommentar

Hier steht alles was du zu dem Thema Wireguard wissen musst !

Merkzettel: VPN Installation mit Wireguard

Wie oben schon gesagt hat eine Fritz Plastebox nichts in einem Firmennetz zu suchen. Dort sollte besser eine Firewall stehen die generell alle VPN Protokolle supportet.

Mit der kannst du dann problemlos auch mit dem derzeitigen IPsec VPN der FritzBox eine Site-to-Site Verbindung problemlos mit ein paar Mausklicks aufbauen oder mit den bordeigenen VPN Clients aller Betriebssysteme.

Damit hast du eine Lösung die sich universell und ohne Sonderlocken vielfach im VPN Umfeld verwenden lässt.

Nähere Infos zum Thema VPN, wie immer, in diesen Threads und Tutorials:

PFsense VPN tunnel zur FritzBox 7390 (IPSec)

VPN zwischen 2 Fritzboxen klappt aber kein zugriff ins pfsense netz?

OPNsense:

Fritzbox 7590 x opnsense

VPN mit mobilen Clients:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Merkzettel: VPN Installation mit Wireguard

Wie oben schon gesagt hat eine Fritz Plastebox nichts in einem Firmennetz zu suchen. Dort sollte besser eine Firewall stehen die generell alle VPN Protokolle supportet.

Mit der kannst du dann problemlos auch mit dem derzeitigen IPsec VPN der FritzBox eine Site-to-Site Verbindung problemlos mit ein paar Mausklicks aufbauen oder mit den bordeigenen VPN Clients aller Betriebssysteme.

Damit hast du eine Lösung die sich universell und ohne Sonderlocken vielfach im VPN Umfeld verwenden lässt.

Nähere Infos zum Thema VPN, wie immer, in diesen Threads und Tutorials:

PFsense VPN tunnel zur FritzBox 7390 (IPSec)

VPN zwischen 2 Fritzboxen klappt aber kein zugriff ins pfsense netz?

OPNsense:

Fritzbox 7590 x opnsense

VPN mit mobilen Clients:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Ersten Absatz gelesen ersten Fehler entdeckt:

"ins Heimnetz (Fritbox als DHCP-Server mit der Fritz-Box-typischen IP 192.168.178.1) komme"

Du hast die ip der Fritze nicht geändert, die steht noch auf Auslieferungs Stand: 192.168.178.1.

Die muss geändert werden in 192.168.xxx.1 Wobei xxx natürlich die Adressen der Speedports und anderer Router gemieden werden müssen, weil Verbindungen von dort dann nicht funzen. Also 0, 1, 2 254 sind quasi verboten.

Hast Du denn einen user angelegt und entsprechend benannt und Rechte zugeteilt?

Daran scheitert es auch vielfach.

"ins Heimnetz (Fritbox als DHCP-Server mit der Fritz-Box-typischen IP 192.168.178.1) komme"

Du hast die ip der Fritze nicht geändert, die steht noch auf Auslieferungs Stand: 192.168.178.1.

Die muss geändert werden in 192.168.xxx.1 Wobei xxx natürlich die Adressen der Speedports und anderer Router gemieden werden müssen, weil Verbindungen von dort dann nicht funzen. Also 0, 1, 2 254 sind quasi verboten.

Hast Du denn einen user angelegt und entsprechend benannt und Rechte zugeteilt?

Daran scheitert es auch vielfach.

Hi,

Ich hab zwar noch nie Wireguard auf der Fritzbox benutzt, sollte aber gleich sein wie auf eine OPNsense, da benutz ich das sehr gern.

Beispielconfig am Client:

[Interface]

PrivateKey =

ListenPort = XXX <- Fehlt bei dir? Auf welchem Port läuft Wireguard auf der FB?

Address = 10.X.X.X/24 <- IP die der Client benutzt. Beachte das /24! Bei dir wohl 192.168.178.X - freie IP aus dem Netz der FB.

DNS = hier IP der FritzBox eintragen <- ACHTUNG: alle Adressen werden dann über die FB abgefragt, lokale Namen in der Firma funktionieren dann nicht mehr!

[Peer]

PublicKey =

AllowedIPs = 10.X.X.X/24 <- auf welche Netze soll der Client über VPN zugreiffen. Wenn du 0.0.0.0 einträgst geht alle über VPN, sonst bei dir 192.168.178.0/24

Endpoint = öffentliche Adresse unter der deine FB erreichbar ist.

EDIT: Die Fritz-IP 192.168.178.x ist egal, wenn dein Büronetzwerk einen anderen IP-Bereich verwendet.

Magst du mal deine Config posten? Ist aussagekräftiger als dein Screenshot.

Ich hab zwar noch nie Wireguard auf der Fritzbox benutzt, sollte aber gleich sein wie auf eine OPNsense, da benutz ich das sehr gern.

Beispielconfig am Client:

[Interface]

PrivateKey =

ListenPort = XXX <- Fehlt bei dir? Auf welchem Port läuft Wireguard auf der FB?

Address = 10.X.X.X/24 <- IP die der Client benutzt. Beachte das /24! Bei dir wohl 192.168.178.X - freie IP aus dem Netz der FB.

DNS = hier IP der FritzBox eintragen <- ACHTUNG: alle Adressen werden dann über die FB abgefragt, lokale Namen in der Firma funktionieren dann nicht mehr!

[Peer]

PublicKey =

AllowedIPs = 10.X.X.X/24 <- auf welche Netze soll der Client über VPN zugreiffen. Wenn du 0.0.0.0 einträgst geht alle über VPN, sonst bei dir 192.168.178.0/24

Endpoint = öffentliche Adresse unter der deine FB erreichbar ist.

EDIT: Die Fritz-IP 192.168.178.x ist egal, wenn dein Büronetzwerk einen anderen IP-Bereich verwendet.

Magst du mal deine Config posten? Ist aussagekräftiger als dein Screenshot.

Zitat von @hildefeuer:

Du hast die ip der Fritze nicht geändert, die steht noch auf Auslieferungs Stand: 192.168.178.1.

Die muss geändert werden in 192.168.xxx.1

Du hast die ip der Fritze nicht geändert, die steht noch auf Auslieferungs Stand: 192.168.178.1.

Die muss geändert werden in 192.168.xxx.1

Hmmm - nö ...

solange lokal und remote unterschiedlich sind, ist alles OK.

Ich nutze (Fritz-)VPN um die Fritzen bei Geschwistern und Muttern zu warten ... alle haben die Standard-IP 192.168.178.1 - ohne Probleme - klar das mein Heimnetz ein anderes ist 10. x.y.0/24

.

Zitat von @doubleyou:

. Denn ich benötige eine VPN-Lösung, mit der ich aus dem Büro (IP’s 10.100.7.*) ins Heimnetz (Fritbox als DHCP-Server mit der Fritz-Box-typischen IP 192.168.178.1) komme.

. Denn ich benötige eine VPN-Lösung, mit der ich aus dem Büro (IP’s 10.100.7.*) ins Heimnetz (Fritbox als DHCP-Server mit der Fritz-Box-typischen IP 192.168.178.1) komme.

Ich sehe da eher ein Firewall-"Problem" im Büro ...

Zitat von @doubleyou:

Kann sein. Da aber auch beim Einwahlversuch über mein Handy als Hotspot, d.h. via GSM-Netz die VPN-Verbindung als Zustandegekommen angezeigt wird, aber keiner der Rechner im Heimnetz erreichbar ist, gibt es hier wohl ein anderes Problem.

Kann sein. Da aber auch beim Einwahlversuch über mein Handy als Hotspot, d.h. via GSM-Netz die VPN-Verbindung als Zustandegekommen angezeigt wird, aber keiner der Rechner im Heimnetz erreichbar ist, gibt es hier wohl ein anderes Problem.

Smile am Rande ;- )

Wäre ein bissl langsam und Old-Skool ;- )

Ich bekomme es leider auch nicht zum laufen.

Mit dem Android Handy funktioniert es ohne Probleme, eine Verbindung lässt sich dann auch aufbauen und ich habe Zugriff sowohl auf das Internet wie auch das Heim-Netzwerk (fritzbox, Netzwerk Laufwerke etc). Für Android gibt es aber die Funktion, einen QR Code zu scannen.

Mit dem Laptop (Win10, Software: Wireguard, verbunden über den Hotspot eines Smartphones) bekomme ich keine Verbindung hin.

Bei der Wireguard App unter Windows kann man einen "leeren Tunnel" erzeugen. Hier steht dann in der Konfigurationsdatei bereits:

[Interface]

PrivateKey = (meinprivatekey)

Die Fritzbox erzeugt eine Textdatei:

[Interface]

PrivateKey = (meinprivatekey)-->soweit ich verstehe der PrivateKey der Fritzbox?

Address = 192.168.1.7/32

DNS = 192.168.1.1

DNS = fritz.box

[Peer]

PublicKey = PuibKey=

PresharedKey = (Presharedkey)=

AllowedIPs = 192.168.1.0/24,0.0.0.0/0

Endpoint = xxx.myfritz.net:[PORT]

PersistentKeepalive = 25

Ich have ab "Address" alles per copy/paste in die App auf dem Laptop eingefügt.

Mit dem Android Handy funktioniert es ohne Probleme, eine Verbindung lässt sich dann auch aufbauen und ich habe Zugriff sowohl auf das Internet wie auch das Heim-Netzwerk (fritzbox, Netzwerk Laufwerke etc). Für Android gibt es aber die Funktion, einen QR Code zu scannen.

Mit dem Laptop (Win10, Software: Wireguard, verbunden über den Hotspot eines Smartphones) bekomme ich keine Verbindung hin.

Bei der Wireguard App unter Windows kann man einen "leeren Tunnel" erzeugen. Hier steht dann in der Konfigurationsdatei bereits:

[Interface]

PrivateKey = (meinprivatekey)

Die Fritzbox erzeugt eine Textdatei:

[Interface]

PrivateKey = (meinprivatekey)-->soweit ich verstehe der PrivateKey der Fritzbox?

Address = 192.168.1.7/32

DNS = 192.168.1.1

DNS = fritz.box

[Peer]

PublicKey = PuibKey=

PresharedKey = (Presharedkey)=

AllowedIPs = 192.168.1.0/24,0.0.0.0/0

Endpoint = xxx.myfritz.net:[PORT]

PersistentKeepalive = 25

Ich have ab "Address" alles per copy/paste in die App auf dem Laptop eingefügt.

Zitat von @doubleyou:

Ich habe Wireguard by Fritz!Box nun von zwei unterschiedlichen Rechnern von zwei unterschiedlichen Standorten aus laufen, und es funktioniet. Verglichen mit der bisherigen VPN-Lösung von AVM ist diese einfacher zu installieren - bestens. Die Performance scheint gut zu sein, reicht für meine Zwecke jedenfalls aus.

Ich habe Wireguard by Fritz!Box nun von zwei unterschiedlichen Rechnern von zwei unterschiedlichen Standorten aus laufen, und es funktioniet. Verglichen mit der bisherigen VPN-Lösung von AVM ist diese einfacher zu installieren - bestens. Die Performance scheint gut zu sein, reicht für meine Zwecke jedenfalls aus.

Kannst du bitte nochmal erklären, wie du genau vorgegangen bist?

Bei mir läuft auch die 07.39-94751, aber ich bekomme keine Verbindung hin.

Ich have ab "Address" alles per copy/paste in die App auf dem Laptop eingefügt.

Dein Fehler liegt bei den Allowed IPs !Sieh dir doch einfach mal wirklich das hiesige Wireguard Tutorial genau und in Ruhe an !!

Dort stehen doch die entsprechenden Konfigs für Server und Client und die Logik des Setups wird einem sofort klar !

Bei einem Split Tunneling Setup gibst du da die interne VPN IP mit einer 32er Maske und das lokale Server LAN an.

Einfach nur mal das Tutorial lesen und verstehen !!

Bei dir oben steht Unsinn, denn du hast einemal "0.0.0.0/0" dort stehen für ein Gateway Redirect, also ALLES in den Tunnel. Im Gegensatz zu einem Split Tunneling Setup musst du die IP Netze hier nicht dediziert angeben sondern das 0.0.0.0/0 ist quasi das "Scheunentor" was sagt alles an IPs in den Tunnel.

Man sollte sich aber dann immer bewusst sein das bei aktivem VPN ALLER Traffic, also auch lokaler Internet Traffic in den Tunnel geroutet wird. Wenn das gewollt ist, OK, es kann aber auch Performance Probleme verursachen.

Ein Splitt Tunneling Setup schickt nur das in den Tunnel was im remoten LAN ist aber behandelt lokalen Internet Traffic auch lokal.

Man muss also VORHER genau überlegen WELCHES VPN Design man umsetzen möchte, Gateway Redirect oder Splitt Tunneling.

Beides parallel ist NICHT möglich !!

Legt man das zugrunde siehst du oben selber das deine unsinnige Konfig mit "AllowedIPs = 192.168.1.0/24,0.0.0.0/0" am Peer natürlich Quatsch ist, denn du machst dann genau das, was eben nicht geht ! Logisch also das das scheitern muss.

Entscheide dich also für eins der beiden Konzepte, lies das hiesige Tutorial in Ruhe und setze das Setup dann sinnvoll um. Dann funktioniert das auch auf Anhieb !

Die original Doku unter: wireguard.com sagt ja auch nichts anderes. Dort kannst du das Setup anhand der Beispiele ja auch genau nachvollziehen. jedem der Lesen kann fallen dann diese Fehler sofort auf.

Auch AVM muss sich an die Konfig Synatx halten !! Die FritzBoxen haben bekanntlich alle einen Linux Unterbau. Folglich gilt also 1:1 die Wireguard Konfig Syntax die ja auf jedem Betriebssystem immer gleich ist.

Auch AVM muss sich an die Konfig Synatx halten !! Die FritzBoxen haben bekanntlich alle einen Linux Unterbau. Folglich gilt also 1:1 die Wireguard Konfig Syntax die ja auf jedem Betriebssystem immer gleich ist.

AllowedIPs = 192.168.1.0/24,0.0.0.0/0

ist vollkommen ok, wenn alles durch den WireGuadr Tunnel laufen soll.

Es läuft dann kein IPv6 über den Tunnel.

AllowedIPs = 192.168.1.0/24,0.0.0.0/0,::/1

Dann läuft auch IPv6 komplett über den Tunnel

AllowedIPs = 0.0.0.0/1,::/1

Ziemlich hilfreich ist

procustodibus.com/blog/2021/03/wireguard-allowedips-calculator/

Dort steht auch im Background einiges, um warum AllowedIPs = 192.168.1.0/24,0.0.0.0/0 ok ist und kein Quatsch.

"Dir fällt das offensichtlich sofort auf, mir leider nicht." .... Haben die Hinweis AllowedIPs wirklich geholfen einen Tunnel aufzubauen?

Um zur eigenen FritzBox einen Tunnel aufzubauen, könnte es interessant sein, ob die FritzBox über IPv4 oder/und Ipv6 erreichbar ist. Und welche IP Sachen die Firma/das Büro/der externe Rechner verwendet.

Kann der PC im Büro also den Endpoint = xxx.myfritz.net:[PORT]

überhaupt erreichen?

Die meisten Mobilfunknetze - außer mit Roaming APN - verwenden Ipv4 + Ipv6. Und können eine Fritzbox mit reinem Ip4, Ip Fulstack 4+6 und "DSL Light" über Ipv6 erreichen. Firmennetze gehen, schätze ich, immer noch bevorzugt nur mit Ipv4 ins Internet. Entweder weil kein Ipv6 vorhanden ist, oder weil die Firewalls auf ipv4 abgestimmt sind. Egal warum - sehe ich immer wieder - nur Ipv4 ins Internet. Dann sind FritzBox an DSL Light Anschlüssen nicht erreichbar. Dann hilft zB eine Lösung mit eine Relay Server. Zb einem 1Euro VPS server mit 100MBit Leitung von Stratos/Ionos auf dem ein socat läuft und die UDP Daten weiterreicht. Das Entschleunigt die Verbindung bezüglich Ping Zeiten, aber es geht mit socat 1.7.3.3 und ist erstaunlich stabil. socat -T 9000 UDP-LISTEN:443,reuseaddr,fork UDP:xxx.myfritz.net:PORT

und PersistentKeepalive = 3601. Der Tunnel Endpoint wird dann geändert auf Endpoint = ionos.online-server.cloud:443

Der VPS server ist mit ipv4 und ipv6 erreichbar. Nützlich.

auf UDP Port 443. Das hilft, auch auch aus vielen WLANs herauszukommen, weil teilweise nur Port 443 durch die Firewall darf. Pech, wenn nur TCP weitergeleitet wird. Da aber UDP Port 443 für das https quick Protokoll verwendet, steigt die Chance mit Port 443/UDP Erfolg zu haben.

Wahlweise kann man im Endpoint auch mit statischen Internetadressen zum ionos/startos Server arbeiten. Dann kann man den Tunnel auch aus Hotel WLANS mit feherhaftem/geblocktem/gefiltertem DNS Zugriff verwenden.

ist vollkommen ok, wenn alles durch den WireGuadr Tunnel laufen soll.

Es läuft dann kein IPv6 über den Tunnel.

AllowedIPs = 192.168.1.0/24,0.0.0.0/0,::/1

Dann läuft auch IPv6 komplett über den Tunnel

AllowedIPs = 0.0.0.0/1,::/1

Ziemlich hilfreich ist

procustodibus.com/blog/2021/03/wireguard-allowedips-calculator/

Dort steht auch im Background einiges, um warum AllowedIPs = 192.168.1.0/24,0.0.0.0/0 ok ist und kein Quatsch.

"Dir fällt das offensichtlich sofort auf, mir leider nicht." .... Haben die Hinweis AllowedIPs wirklich geholfen einen Tunnel aufzubauen?

Um zur eigenen FritzBox einen Tunnel aufzubauen, könnte es interessant sein, ob die FritzBox über IPv4 oder/und Ipv6 erreichbar ist. Und welche IP Sachen die Firma/das Büro/der externe Rechner verwendet.

Kann der PC im Büro also den Endpoint = xxx.myfritz.net:[PORT]

überhaupt erreichen?

Die meisten Mobilfunknetze - außer mit Roaming APN - verwenden Ipv4 + Ipv6. Und können eine Fritzbox mit reinem Ip4, Ip Fulstack 4+6 und "DSL Light" über Ipv6 erreichen. Firmennetze gehen, schätze ich, immer noch bevorzugt nur mit Ipv4 ins Internet. Entweder weil kein Ipv6 vorhanden ist, oder weil die Firewalls auf ipv4 abgestimmt sind. Egal warum - sehe ich immer wieder - nur Ipv4 ins Internet. Dann sind FritzBox an DSL Light Anschlüssen nicht erreichbar. Dann hilft zB eine Lösung mit eine Relay Server. Zb einem 1Euro VPS server mit 100MBit Leitung von Stratos/Ionos auf dem ein socat läuft und die UDP Daten weiterreicht. Das Entschleunigt die Verbindung bezüglich Ping Zeiten, aber es geht mit socat 1.7.3.3 und ist erstaunlich stabil. socat -T 9000 UDP-LISTEN:443,reuseaddr,fork UDP:xxx.myfritz.net:PORT

und PersistentKeepalive = 3601. Der Tunnel Endpoint wird dann geändert auf Endpoint = ionos.online-server.cloud:443

Der VPS server ist mit ipv4 und ipv6 erreichbar. Nützlich.

auf UDP Port 443. Das hilft, auch auch aus vielen WLANs herauszukommen, weil teilweise nur Port 443 durch die Firewall darf. Pech, wenn nur TCP weitergeleitet wird. Da aber UDP Port 443 für das https quick Protokoll verwendet, steigt die Chance mit Port 443/UDP Erfolg zu haben.

Wahlweise kann man im Endpoint auch mit statischen Internetadressen zum ionos/startos Server arbeiten. Dann kann man den Tunnel auch aus Hotel WLANS mit feherhaftem/geblocktem/gefiltertem DNS Zugriff verwenden.

AllowedIPs = 192.168.1.0/24,0.0.0.0/0 ist vollkommen ok, wenn alles durch den WireGuadr Tunnel laufen soll.

Generell richtig aber zumindestens ist die Angabe "192.168.1.0/24" in dieser Konstellation sinnfrei und völlig überflüssig, denn das "0.0.0.0/0" inkludiert ja schon alles. Ist also zumindestens "halber" Quatsch bei einer Gateway Redirect Konfig. schätze ich, immer noch bevorzugt nur mit Ipv4 ins Internet.

Da schätzt du falsch. Die meisten migrieren verstärkt auf Dual Stack. Professionelle Router und Firewall supporten das schon lange und Business Anschlüsse ohne Dual Stack gibt es so gut wie gar nicht mehr. Vermutlich siehst du nur kleine und kleinste KVM Netze und hast deshalb einen eingeschränkten Horizont in der Sichtweise. Das sind dann auch nicht wirklich "Firmennetze" in dem Sinne.auf dem ein socat läuft und die UDP Daten weiterreicht

Das muss es gar nicht und geht auch mit dem bordeigenen VPN einer FritzBox und den bordeigenen VPN Clients problemlos. Mit Firmenroutern und Firewalls die allesamt IPsec an Bord haben sowieso. Siehe HIER.Wenn man denn nicht gleich auf das sinnvollere IPv6 geht.

Harte Unterstellung, dass "192.168.1.0/24 in dieser Konstellation sinnfrei und völlig überflüssig" ist.

Ich verwende solchen Angaben zur Dokumentation. Den DNS Server trage ich dort ein, um festzuhalten welche IP Adresse unbedingt geroutet werden muss.

Eine Aussage, daß die Angabe für das Routing nicht notwendig wäre, halte ich ok.

Die Aussage es als sinnfrei zu klassifizieren, stimmt nicht und ist wiederlegt.

Wow. Steile These, die Sie nicht belegen werden können.

Ich "schätze" bedeutet, dass ich mir nicht sicher bin - aber da mehrere hundert Kunden bei uns nur IPv4 ins Internet verwenden - die Mehrzahl der Kunden, liege ich in meiner beobachteten welt richtig.

Das können Sie wohl kaum beurteilen.

Über den rest der Welt kann ich mit "schätze" nicht Aussagen.

Sie hingegen stellen eine fest Behauptung auf, von der ich jetzt erwarten würde, daß Sie diese stichhaltig belegen können.

???

Zitat aus Ihrem Link "Als möglichen Workaround mietet man Z.B. einen preiswerten vServer bei einem Hoster und lässt die heimische FritzBox von der einen Seite ein VPN aufbauen um das lokale IPv4 LAN an den VPN vServer zu koppeln und nutzt von der anderen Seite die Standard onboard VPN Clients für den remoten Zugang. Der Server arbeitet quasi als VPN Relais Station."

Einen Relay Host einzusetzen habe ich ja gerade als Möglichkeit genannt.

Das was sie als Link anbieten ist das gleich, nur mit anderer Software.

Mang kann den Weg über Strongswan oder IPSec gehen, wenn man dazu Lust hat. Warum nicht.

Ich hatte schon eine laufende Wireguard Konfig mit bordeigenen Fritz Mitteln erstellt,

Dann brauchte ich nur noch ein Aufruf an socat als "One-Liner" mit allen Parametern in einer Zeile auf dem "Jumphost".

Völlig ohne irgendwelche weiteren Aktionen.

Zumal der Artikel auf den Sie verweisen von Ihnen geschrieben ist. Tut mir Leid das zu sagen - ich verstehe nicht was Sie mir sagen wollen. sie spicken Ihre Texte mit überflüssigen Füllwörtern, wie "kinderleicht", "sinnvolle IP Adressen" etc, anstelle beim Thema zu bleiben und das was kinderleicht ist und die sinnvollen IP adressen einfach zu nennen. Fertig.

Und Ihre Thesen, welchen IP Stack unseren Kunden verwenden... Hui. Ich bin raus aus diesem Forum. gl&hf

Ich verwende solchen Angaben zur Dokumentation. Den DNS Server trage ich dort ein, um festzuhalten welche IP Adresse unbedingt geroutet werden muss.

Eine Aussage, daß die Angabe für das Routing nicht notwendig wäre, halte ich ok.

Die Aussage es als sinnfrei zu klassifizieren, stimmt nicht und ist wiederlegt.

schätze ich, immer noch bevorzugt nur mit Ipv4 ins Internet

Da schätzt du falsch. . Die meisten migrieren verstärkt auf Dual Stack.Ich "schätze" bedeutet, dass ich mir nicht sicher bin - aber da mehrere hundert Kunden bei uns nur IPv4 ins Internet verwenden - die Mehrzahl der Kunden, liege ich in meiner beobachteten welt richtig.

Das können Sie wohl kaum beurteilen.

Über den rest der Welt kann ich mit "schätze" nicht Aussagen.

Sie hingegen stellen eine fest Behauptung auf, von der ich jetzt erwarten würde, daß Sie diese stichhaltig belegen können.

auf dem ein socat läuft und die UDP Daten weiterreicht

Das muss es gar nicht und geht auch mit dem bordeigenen VPN einer FritzBox und den bordeigenen VPN Clients problemlosZitat aus Ihrem Link "Als möglichen Workaround mietet man Z.B. einen preiswerten vServer bei einem Hoster und lässt die heimische FritzBox von der einen Seite ein VPN aufbauen um das lokale IPv4 LAN an den VPN vServer zu koppeln und nutzt von der anderen Seite die Standard onboard VPN Clients für den remoten Zugang. Der Server arbeitet quasi als VPN Relais Station."

Einen Relay Host einzusetzen habe ich ja gerade als Möglichkeit genannt.

Das was sie als Link anbieten ist das gleich, nur mit anderer Software.

Mang kann den Weg über Strongswan oder IPSec gehen, wenn man dazu Lust hat. Warum nicht.

Ich hatte schon eine laufende Wireguard Konfig mit bordeigenen Fritz Mitteln erstellt,

Dann brauchte ich nur noch ein Aufruf an socat als "One-Liner" mit allen Parametern in einer Zeile auf dem "Jumphost".

Völlig ohne irgendwelche weiteren Aktionen.

Zumal der Artikel auf den Sie verweisen von Ihnen geschrieben ist. Tut mir Leid das zu sagen - ich verstehe nicht was Sie mir sagen wollen. sie spicken Ihre Texte mit überflüssigen Füllwörtern, wie "kinderleicht", "sinnvolle IP Adressen" etc, anstelle beim Thema zu bleiben und das was kinderleicht ist und die sinnvollen IP adressen einfach zu nennen. Fertig.

Und Ihre Thesen, welchen IP Stack unseren Kunden verwenden... Hui. Ich bin raus aus diesem Forum. gl&hf

die Sie nicht belegen werden können.

Doch kann man. Allein die Statistik des v6 Verkehrs ist Beleg genug. Die Problematik ist aber wo die Grenze zwischen heimartigen und Firmennetzen zu legen ist. Das Netz von Klempnermeister Röhricht ist sicher in einem anderen Kontext zu sehen als das Firmennetz von VW und BMW oder auch Hochschulnetzen usw. Wie immer also eine Frage der Relation und auch der Gewichtung. Wenn 100 Röhricht Netze gegen 10 vom Kaliber VW stehen ist es zusätzlich eine Frage der Bewertung.Im Übrigen duzt man sich in einem Forum aber für Forenreisende ist das sicher nicht relevant und Selbige soll man ja bekanntlich auch nicht aufhalten.

Fritzbox Wireguard not working on Windows.

I was having the same problem and stumbled across this thread. It appears the Fritzbox (my model is 4060 with firmware 7.39-101546 BETA) is generating an incorrect config file when you download it from the VPN setup page on on the Fritzbox. This file will not work when imported into Wireguard on Windows.

Easy solution is to use the config file from from Android or IOS. This is automatically created when you scan the barcode from the Fritzbox Wiregurad setup page with the Wireguard app. Then go to the app and Export tunnels to zip file. Send the file to your Windows computer, extract and then you have a working Wireguard config file.

Ich hatte das gleiche Problem und bin über diesen Thread gestolpert. Es scheint, dass die Fritzbox (mein Modell ist 4060 mit Firmware 7.39-101546 BETA) eine falsche Konfigurationsdatei erzeugt, wenn man sie von der VPN-Setup-Seite auf der Fritzbox herunterlädt. Diese Datei funktioniert nicht, wenn sie in Wireguard unter Windows importiert wird.

Die einfache Lösung ist, die Konfigurationsdatei von Android oder IOS zu verwenden. Diese wird automatisch erstellt, wenn Sie den Barcode von der Fritzbox Wiregurad Einrichtungsseite mit der Wireguard App scannen. Rufen Sie dann die App auf und exportieren Sie die Tunnel in eine Zip-Datei. Senden Sie die Datei an Ihren Windows-Computer, entpacken Sie sie und schon haben Sie eine funktionierende Wireguard-Konfigurationsdatei.

Übersetzt mit www.DeepL.com/Translator (kostenlose Version)

I was having the same problem and stumbled across this thread. It appears the Fritzbox (my model is 4060 with firmware 7.39-101546 BETA) is generating an incorrect config file when you download it from the VPN setup page on on the Fritzbox. This file will not work when imported into Wireguard on Windows.

Easy solution is to use the config file from from Android or IOS. This is automatically created when you scan the barcode from the Fritzbox Wiregurad setup page with the Wireguard app. Then go to the app and Export tunnels to zip file. Send the file to your Windows computer, extract and then you have a working Wireguard config file.

Ich hatte das gleiche Problem und bin über diesen Thread gestolpert. Es scheint, dass die Fritzbox (mein Modell ist 4060 mit Firmware 7.39-101546 BETA) eine falsche Konfigurationsdatei erzeugt, wenn man sie von der VPN-Setup-Seite auf der Fritzbox herunterlädt. Diese Datei funktioniert nicht, wenn sie in Wireguard unter Windows importiert wird.

Die einfache Lösung ist, die Konfigurationsdatei von Android oder IOS zu verwenden. Diese wird automatisch erstellt, wenn Sie den Barcode von der Fritzbox Wiregurad Einrichtungsseite mit der Wireguard App scannen. Rufen Sie dann die App auf und exportieren Sie die Tunnel in eine Zip-Datei. Senden Sie die Datei an Ihren Windows-Computer, entpacken Sie sie und schon haben Sie eine funktionierende Wireguard-Konfigurationsdatei.

Übersetzt mit www.DeepL.com/Translator (kostenlose Version)

Thats because the AVM configuration is specific and did NOT follow the recommendations from the Wireguard project page. AVM do not use a dedicated IP network between the peers as recommended but uses IP addresses from the remote site. This must be kept in mind when connecting an NON FritzBox Wireguard site.

The German magazine ct' describes it in a special article and has a running configuration example with a Raspberry Pi WG server at the other end.

heise.de/select/ct/2022/23/2225809105962410605

(Unfortunately in German)

Regarding that issue there is also an actual thread in the forum:

FritzBox 7.50 offiziell draussen

The German magazine ct' describes it in a special article and has a running configuration example with a Raspberry Pi WG server at the other end.

heise.de/select/ct/2022/23/2225809105962410605

(Unfortunately in German)

Regarding that issue there is also an actual thread in the forum:

FritzBox 7.50 offiziell draussen