73329

17.05.2009, aktualisiert am 18.10.2012

802.1x und pfSense (monowall)

Salü

Ich hab bei mir Zuhause momentan einen dLink DIR-635 WiFi Router und einen IAS Server am laufen und möchte nun anstelle des dLink Routers meine pfSense Firewall (ebenfalls mit WiFi Interface) in betrieb nehmen. Das Problem ist nur, dass die Authentication-Anfragen nicht an den IAS Server weitergeleitet werden.

Kann mir nun jemand sagen wie man die pfSense korrekt konfiguriert?

Ich gehe davon aus, dass die notwendigen Einstellungen unter "Captive Portal" vorgenommen werden...

MERCI

Ich hab bei mir Zuhause momentan einen dLink DIR-635 WiFi Router und einen IAS Server am laufen und möchte nun anstelle des dLink Routers meine pfSense Firewall (ebenfalls mit WiFi Interface) in betrieb nehmen. Das Problem ist nur, dass die Authentication-Anfragen nicht an den IAS Server weitergeleitet werden.

Kann mir nun jemand sagen wie man die pfSense korrekt konfiguriert?

Ich gehe davon aus, dass die notwendigen Einstellungen unter "Captive Portal" vorgenommen werden...

MERCI

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 116244

Url: https://administrator.de/forum/802-1x-und-pfsense-monowall-116244.html

Ausgedruckt am: 28.04.2025 um 12:04 Uhr

8 Kommentare

Neuester Kommentar

Das ist richtig ! Da pfSense auf M0n0wall basiert wird das in den CP Einstellungen konfiguriert:

http://doc.m0n0.ch/handbook/ch12s02.html

Allerdings begehst du hier generell einen technischen Denkfehler !!

802.1x ist eine Client Authentifizierung die von einem 802.1x Client bzw. Client Software vorgenommen wird.

Beim CP ist der Mechanismus aber etwas anders, denn es ist kein 802.1x sondern lediglich eine einfache Radius Authentifizierung die das CP mit einem Radius Server über die HTTPS Webseite vornimmt.

Den per CP Portal eingegebenen Login Namen prüft das CP dann lediglich per Radius gegen eine User Datenbank im Radius.

Vermutlich kannst du bei pfSense wie bei Monowall auch eine lokale Datenbank benutzen, was die Einstellung etwas vereinfacht, da die Radius Abfrage entfällt.

Sie ist allerings in der Anzahl der User erheblich begrenzt so das bei vielen Usern ggf. der Radius/IAS mehr Sinn macht.

Weitere Anregungen zu diesem Thema findest du ggf. in diesem Tutorial:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

http://doc.m0n0.ch/handbook/ch12s02.html

Allerdings begehst du hier generell einen technischen Denkfehler !!

802.1x ist eine Client Authentifizierung die von einem 802.1x Client bzw. Client Software vorgenommen wird.

Beim CP ist der Mechanismus aber etwas anders, denn es ist kein 802.1x sondern lediglich eine einfache Radius Authentifizierung die das CP mit einem Radius Server über die HTTPS Webseite vornimmt.

Den per CP Portal eingegebenen Login Namen prüft das CP dann lediglich per Radius gegen eine User Datenbank im Radius.

Vermutlich kannst du bei pfSense wie bei Monowall auch eine lokale Datenbank benutzen, was die Einstellung etwas vereinfacht, da die Radius Abfrage entfällt.

Sie ist allerings in der Anzahl der User erheblich begrenzt so das bei vielen Usern ggf. der Radius/IAS mehr Sinn macht.

Weitere Anregungen zu diesem Thema findest du ggf. in diesem Tutorial:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Dann muss pfSense 802.1x supporten wie es auch diverse Switches tun. Mit einem Captive Portal bist du dann komplett im falschen Film, das ist richtig !!

Die Einstellmöglichkeiten unter dem CP sind dann auch Blödsinn weil sie nur für die CP Authentisierung gelten und NICHT für das was du vorhast !!!

Ob pfSense denn einen sog. 802.1x "Authenticator" speilen kann musst du im Handbuch nachlesen !

http://de.wikipedia.org/wiki/IEEE_802.1X

Das ist aber Grundvorausetzung um eine clientorientieres Authentifizierung durchzuführen wie du es willst !!

Der Client spricht dann so wie es üblich ist EAPoL mit dem pfSense und der startet eine Radius Authentication mit dem Server.

Anders ist es solltest du am pfSense einen (odere mehrere) Accesspoint an einer LAN Karte haben die dein WLAN Segment darstellt.

In diesem Falle ist der Authenticator dann natürlich am AP einzustellen (wie oben bei deinem D-Link) die haben dafür so gut wie alle dann eine Konfig für einen Radius Server !!

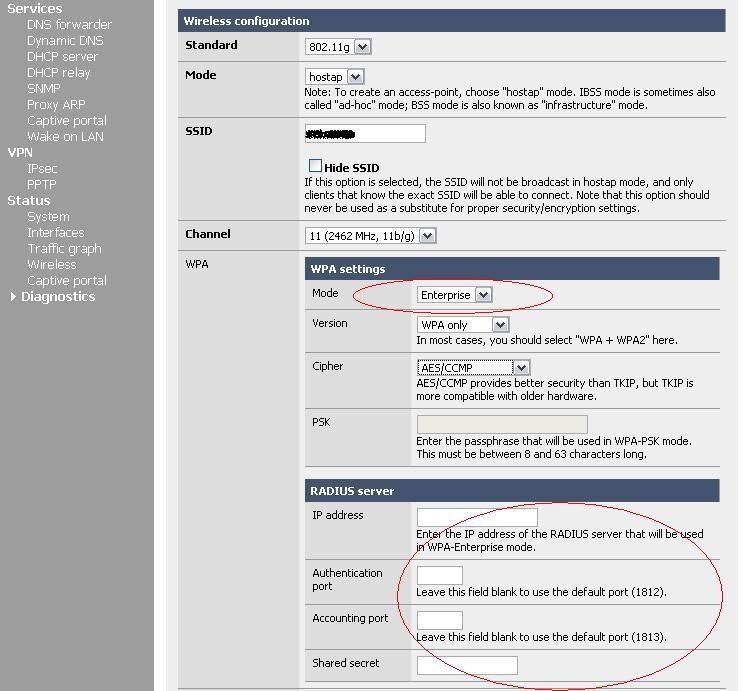

Wenn dein pfSense allerdinsg mit einer PCI Karte den AP emuliert, dann muss logischerweise pfSense der Authenticator sein und diese Einstellmöglichkieten haben !!!

Die Einstellmöglichkeiten unter dem CP sind dann auch Blödsinn weil sie nur für die CP Authentisierung gelten und NICHT für das was du vorhast !!!

Ob pfSense denn einen sog. 802.1x "Authenticator" speilen kann musst du im Handbuch nachlesen !

http://de.wikipedia.org/wiki/IEEE_802.1X

Das ist aber Grundvorausetzung um eine clientorientieres Authentifizierung durchzuführen wie du es willst !!

Der Client spricht dann so wie es üblich ist EAPoL mit dem pfSense und der startet eine Radius Authentication mit dem Server.

Anders ist es solltest du am pfSense einen (odere mehrere) Accesspoint an einer LAN Karte haben die dein WLAN Segment darstellt.

In diesem Falle ist der Authenticator dann natürlich am AP einzustellen (wie oben bei deinem D-Link) die haben dafür so gut wie alle dann eine Konfig für einen Radius Server !!

Wenn dein pfSense allerdinsg mit einer PCI Karte den AP emuliert, dann muss logischerweise pfSense der Authenticator sein und diese Einstellmöglichkieten haben !!!

Du hast dir scheinbar nicht wirklich den Wikipedia Artikel durchgelesen oder hast ihn nicht verstanden, oder ??

Bei einem 802.1x Client spricht dieser nicht mit dem Authentifizierungs Device sondern stellt als Supplicant erstmal mit EAPoL (EAP over LAN oder WLAN) eine Anfrage an den Authenticator.

Dieser stellt dann mit einem Radius Request die Anfrage an den Authentifizierungsserver und muss folglich auch die Einträge dafür haben...mitnichten aber der Client.

Daraus kann man schliessten das dein WLAN Interface lediglich eine 802.1x Clientfunktion (Supplicant) hat nicht aber die eines Authenticators !!

Ergo kann das Interface nur als WLAN Client arbeiten nicht aber als WLAN Infrastruktur Accesspoint !!

Bei einem 802.1x Client spricht dieser nicht mit dem Authentifizierungs Device sondern stellt als Supplicant erstmal mit EAPoL (EAP over LAN oder WLAN) eine Anfrage an den Authenticator.

Dieser stellt dann mit einem Radius Request die Anfrage an den Authentifizierungsserver und muss folglich auch die Einträge dafür haben...mitnichten aber der Client.

Daraus kann man schliessten das dein WLAN Interface lediglich eine 802.1x Clientfunktion (Supplicant) hat nicht aber die eines Authenticators !!

Ergo kann das Interface nur als WLAN Client arbeiten nicht aber als WLAN Infrastruktur Accesspoint !!