Bitlocker Status prüfen

Moin zusammen,

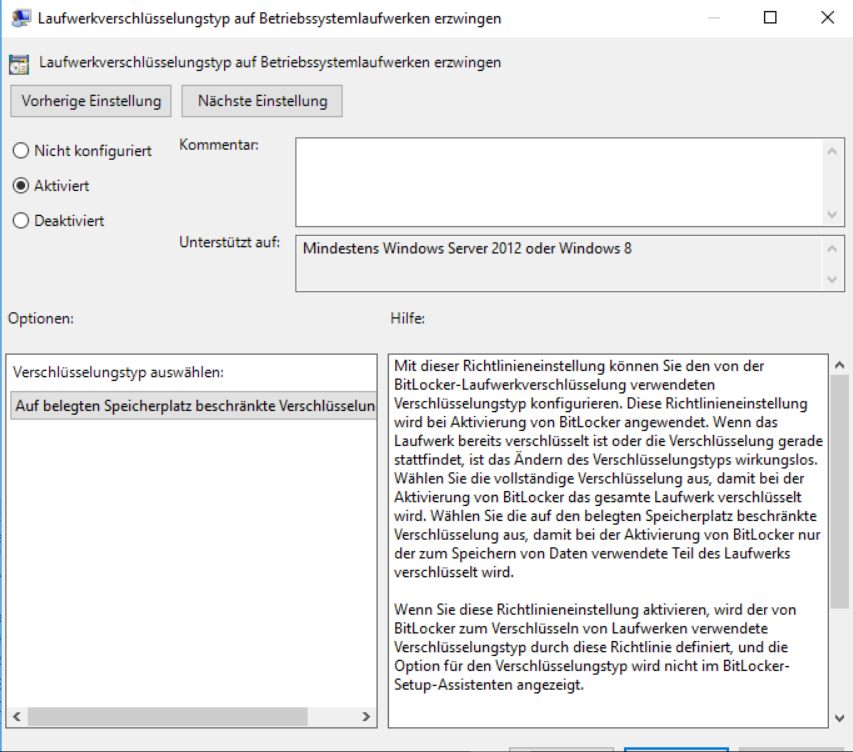

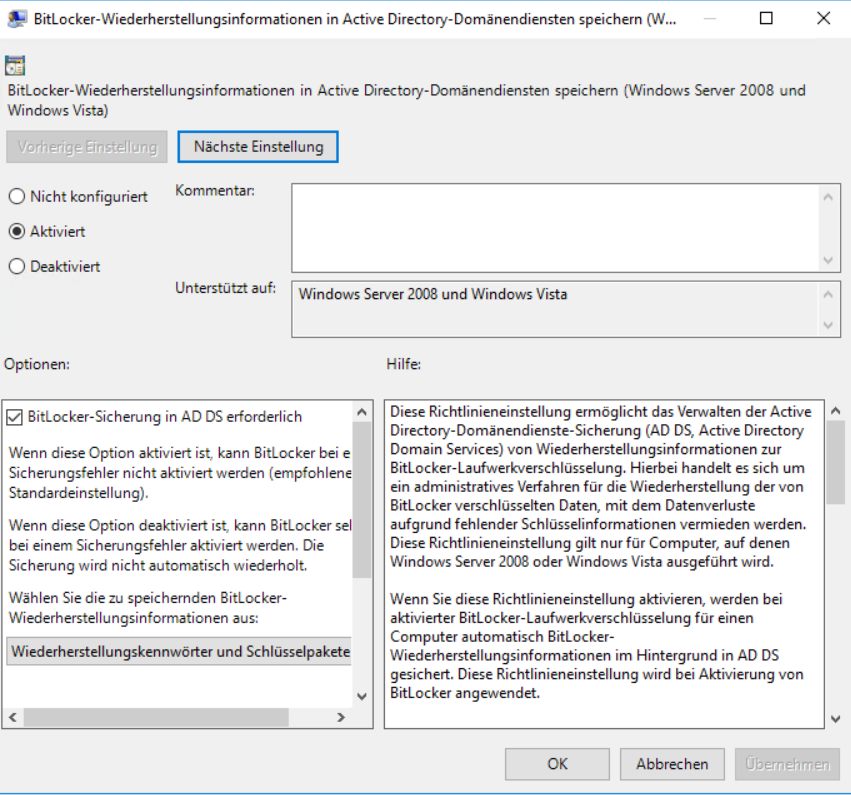

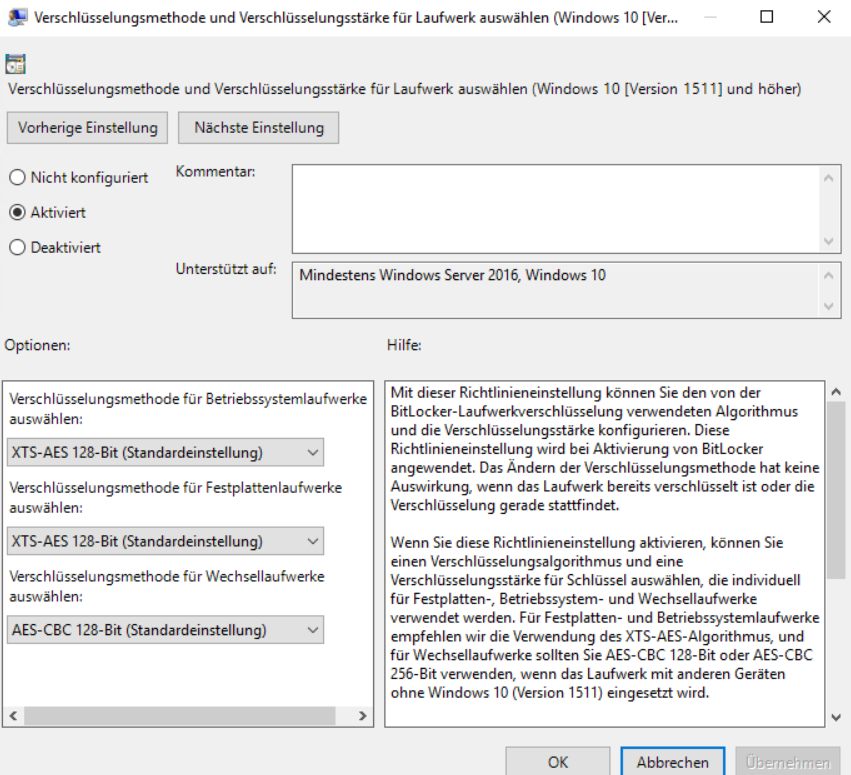

ich habe per GPO ausgerollt, dass bei allen Clients auf dem OS Laufwerk das Bitlocker aktiviert werden soll.

Bei 50% aller Rechner funktioniert es auch. Bei der anderen Hälfte passiert jedoch nichts.

Mit

Sieht man nur, dass Bitlocker nicht aktiviert ist, jedoch sieht man nicht warum.

Auch die Ereignisanzeige gibt nichts her. Die GPO wurde gezogen, WMI-Filter sind keine gesetzt.

TMP 2.0 Modul wäre vorhanden, wobei ich nichts mit TPM in den GPOs aktiviert habe.

Was kann ich noch prüfen?

Danke Euch in Voraus and keep rockin'

Der Mike

ich habe per GPO ausgerollt, dass bei allen Clients auf dem OS Laufwerk das Bitlocker aktiviert werden soll.

Bei 50% aller Rechner funktioniert es auch. Bei der anderen Hälfte passiert jedoch nichts.

Mit

manage-bde -statusBitLocker-Laufwerkverschlüsselung: Konfigurationstool, Version 10.0.19041

Copyright (C) 2013 Microsoft Corporation. Alle Rechte vorbehalten.

Datenträgervolumes, die mit BitLocker-Laufwerkverschlüsselung

geschützt werden können:

Volume "C:" [Windows-SSD]

[Betriebssystemvolume]

Größe: 237,23 GB

BitLocker-Version: Kein

Konvertierungsstatus: Vollständig entschlüsselt

Verschlüsselt (Prozent): 0,0 %

Verschlüsselungsmethode: Kein

Schutzstatus: Der Schutz ist deaktiviert.

Sperrungsstatus: Entsperrt

ID-Feld: Kein

Schlüsselschutzvorrichtungen: Keine gefundenAuch die Ereignisanzeige gibt nichts her. Die GPO wurde gezogen, WMI-Filter sind keine gesetzt.

TMP 2.0 Modul wäre vorhanden, wobei ich nichts mit TPM in den GPOs aktiviert habe.

Was kann ich noch prüfen?

Danke Euch in Voraus and keep rockin'

Der Mike

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2545795699

Url: https://administrator.de/forum/bitlocker-status-pruefen-2545795699.html

Ausgedruckt am: 13.07.2025 um 21:07 Uhr

24 Kommentare

Neuester Kommentar

Wenn BL von Hand aktiviert wurde, oder aber ein MS Konto Hybridkrempel in Benutzung ist, kann es sein, dass es sich automatisch aktiviert (Key in der Cloud).

Richtig, du brauchst ein Skript, ich habe dazu ja einen Artikel hier: Bitlocker-Verschlüsselung und -Monitoring ohne MBAM

Richtig, du brauchst ein Skript, ich habe dazu ja einen Artikel hier: Bitlocker-Verschlüsselung und -Monitoring ohne MBAM

Servus @all,

das Verhalten das sich Maschinen selbsttätig verschlüsseln habe ich in den vergangenen Monaten auch schon einige male beobachtet. Das liegt liegt wohl daran das wenn die Hardware-Voraussetzungen für die Verschlüsselung wie TPM&Co. von Windows erkannt werden und die GPOs es zulassen. Des weiteren muss man sich nicht zwingend mit einem MS Account an Windows selbst anmelden, es reicht schon wenn man Office365 installiert und dazu einen MS Account benutzt um es zu aktivieren, oder auch wenn man sich nur mit MS Account in der Store-App angemeldet hat triggert das die automatische Bitlocker-Verschlüsselung.

Gibt dazu ja einen langen Thread im Dell Forum

dell.com/community/Windows-10/BitLocker-need-a-key-but-I-never-i ...

tenforums.com/antivirus-firewalls-system-security/156929-bitlock ...

In allen Fällen war aber immer ein MS Account irgendwo schon mal im System registriert, wie gesagt nicht zwingend als Windows-Account selbst. Da gleiche passiert auch wenn man explizit ein Azure-AD nutzt und das nicht abgestellt hat.

Grüße Uwe

das Verhalten das sich Maschinen selbsttätig verschlüsseln habe ich in den vergangenen Monaten auch schon einige male beobachtet. Das liegt liegt wohl daran das wenn die Hardware-Voraussetzungen für die Verschlüsselung wie TPM&Co. von Windows erkannt werden und die GPOs es zulassen. Des weiteren muss man sich nicht zwingend mit einem MS Account an Windows selbst anmelden, es reicht schon wenn man Office365 installiert und dazu einen MS Account benutzt um es zu aktivieren, oder auch wenn man sich nur mit MS Account in der Store-App angemeldet hat triggert das die automatische Bitlocker-Verschlüsselung.

Gibt dazu ja einen langen Thread im Dell Forum

dell.com/community/Windows-10/BitLocker-need-a-key-but-I-never-i ...

tenforums.com/antivirus-firewalls-system-security/156929-bitlock ...

In allen Fällen war aber immer ein MS Account irgendwo schon mal im System registriert, wie gesagt nicht zwingend als Windows-Account selbst. Da gleiche passiert auch wenn man explizit ein Azure-AD nutzt und das nicht abgestellt hat.

Grüße Uwe

Da kommt der Verschlüsselungstrojaner gleich ungefragt vom Hersteller ins Haus...

@NordicMike

Du schriebst ja

Es wäre wichtig, das zu klären. Wenn Windows nämlich ohne MS Account verschlüsselt, nur mit der Sicherheit, den Key ins AD geschrieben zu haben, wäre das neu für mich.

Du schriebst ja

Ich habe gerade eine neue Kiste in die Domäne gehoben und diese hat sich von selbst verschlüsselt, ohne, dass ich ein Script ausgeführt habe.

War denn auf der Kiste auch schon Teams benutzt worden?Es wäre wichtig, das zu klären. Wenn Windows nämlich ohne MS Account verschlüsselt, nur mit der Sicherheit, den Key ins AD geschrieben zu haben, wäre das neu für mich.

Zitat von @colinardo:

Servus @all,

das Verhalten das sich Maschinen selbsttätig verschlüsseln habe ich in den vergangenen Monaten auch schon einige male beobachtet. Das liegt liegt wohl daran das wenn die Hardware-Voraussetzungen für die Verschlüsselung wie TPM&Co. von Windows erkannt werden und die GPOs es zulassen. Des weiteren muss man sich nicht zwingend mit einem MS Account an Windows selbst anmelden, es reicht schon wenn man Office365 installiert und dazu einen MS Account benutzt um es zu aktivieren, oder auch wenn man sich nur mit MS Account in der Store-App angemeldet hat triggert das die automatische Bitlocker-Verschlüsselung.

Gibt dazu ja einen langen Thread im Dell Forum

dell.com/community/Windows-10/BitLocker-need-a-key-but-I-never-i ...

tenforums.com/antivirus-firewalls-system-security/156929-bitlock ...

In allen Fällen war aber immer ein MS Account irgendwo schon mal im System registriert, wie gesagt nicht zwingend als Windows-Account selbst. Da gleiche passiert auch wenn man explizit ein Azure-AD nutzt und das nicht abgestellt hat.

Grüße Uwe

Servus @all,

das Verhalten das sich Maschinen selbsttätig verschlüsseln habe ich in den vergangenen Monaten auch schon einige male beobachtet. Das liegt liegt wohl daran das wenn die Hardware-Voraussetzungen für die Verschlüsselung wie TPM&Co. von Windows erkannt werden und die GPOs es zulassen. Des weiteren muss man sich nicht zwingend mit einem MS Account an Windows selbst anmelden, es reicht schon wenn man Office365 installiert und dazu einen MS Account benutzt um es zu aktivieren, oder auch wenn man sich nur mit MS Account in der Store-App angemeldet hat triggert das die automatische Bitlocker-Verschlüsselung.

Gibt dazu ja einen langen Thread im Dell Forum

dell.com/community/Windows-10/BitLocker-need-a-key-but-I-never-i ...

tenforums.com/antivirus-firewalls-system-security/156929-bitlock ...

In allen Fällen war aber immer ein MS Account irgendwo schon mal im System registriert, wie gesagt nicht zwingend als Windows-Account selbst. Da gleiche passiert auch wenn man explizit ein Azure-AD nutzt und das nicht abgestellt hat.

Grüße Uwe

Hallo Uwe,

besten Dank für die Info.

Ich frage ganz einfach: Wie kann man dies verhindern? Wir nutzen Office365, warum sind alle anderen Geräte (auch Surfaces) nicht davon betroffen? Idee?

Danke

Bitlocker erst mal per Policy nicht erlauben.

techsupportall.com/how-to-disable-bitlocker-in-windows-10/#metho ...

TPM per WMI deaktivieren, oder eben MBAM/SCCM/Intune nutzen und Policies für die Geräte definieren.

techsupportall.com/how-to-disable-bitlocker-in-windows-10/#metho ...

TPM per WMI deaktivieren, oder eben MBAM/SCCM/Intune nutzen und Policies für die Geräte definieren.

Wir nutzen Office365, warum sind alle anderen Geräte (auch Surfaces) nicht davon betroffen? Idee?

Vermutlich weil sie MS Anforderungen für eine solche Auto-Verschlüsselung nicht vollständig erfüllen (welche das vollständigerweise alle sind, musst du MS fragen).

Welche wären das genau bei dir? Welche Eventlog-Einträge gibt es zu dem Zeitpunkt dazu auf dem Client?

Zitat von @NordicMike:

Zur Info:

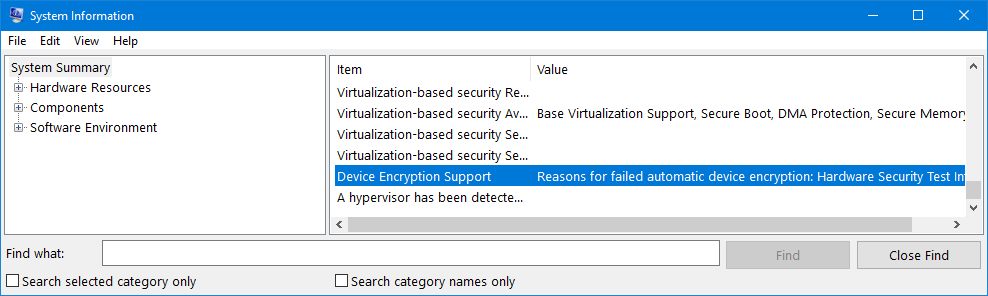

Ich habe gerade ein Laptop mit einem Windows 10 USB Stick neu installiert. In die Domain gehoben und bähm! Laufwerk ist verschlüsselt und ein Wiederherstellungskey ins AD eingetragen. Noch keine Software installiert, er nur die GPOs gezogen.

Zitat von @DerWoWusste:

@NordicMike

Du schriebst ja

Es wäre wichtig, das zu klären. Wenn Windows nämlich ohne MS Account verschlüsselt, nur mit der Sicherheit, den Key ins AD geschrieben zu haben, wäre das neu für mich.

@NordicMike

Du schriebst ja

Ich habe gerade eine neue Kiste in die Domäne gehoben und diese hat sich von selbst verschlüsselt, ohne, dass ich ein Script ausgeführt habe.

War denn auf der Kiste auch schon Teams benutzt worden?Es wäre wichtig, das zu klären. Wenn Windows nämlich ohne MS Account verschlüsselt, nur mit der Sicherheit, den Key ins AD geschrieben zu haben, wäre das neu für mich.

Zur Info:

Ich habe gerade ein Laptop mit einem Windows 10 USB Stick neu installiert. In die Domain gehoben und bähm! Laufwerk ist verschlüsselt und ein Wiederherstellungskey ins AD eingetragen. Noch keine Software installiert, er nur die GPOs gezogen.

Kannst du die relevanten GPOs mal probieren?

Was für ein Laptopmodell? vohrer komplett platt gemacht, richtig?

Gerade gelesen ... und damit ist das Verhalten nun klar

Übersicht über die BitLocker-Geräteverschlüsselung in Windows (11.03.2022)

Übersicht über die BitLocker-Geräteverschlüsselung in Windows (11.03.2022)

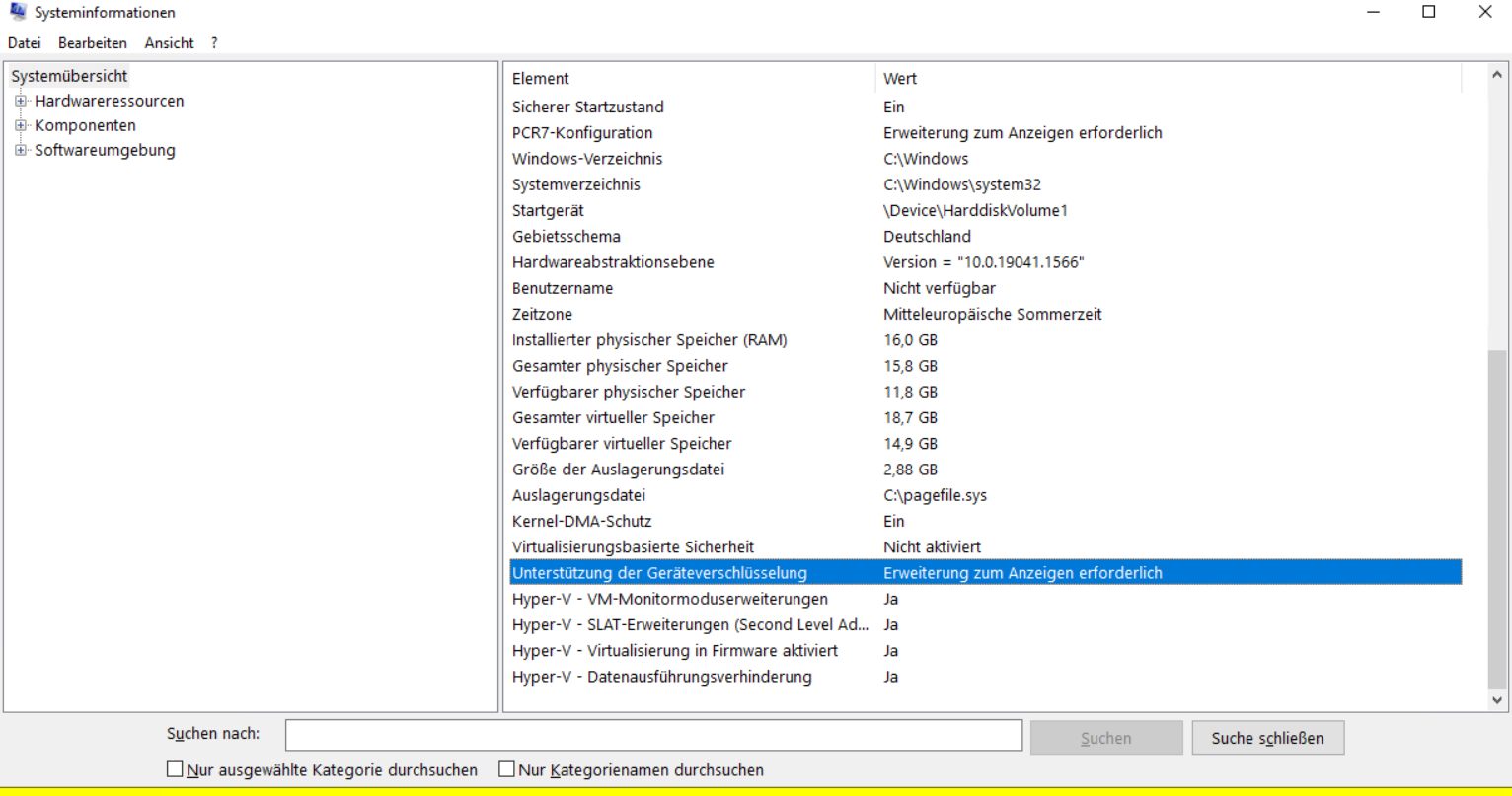

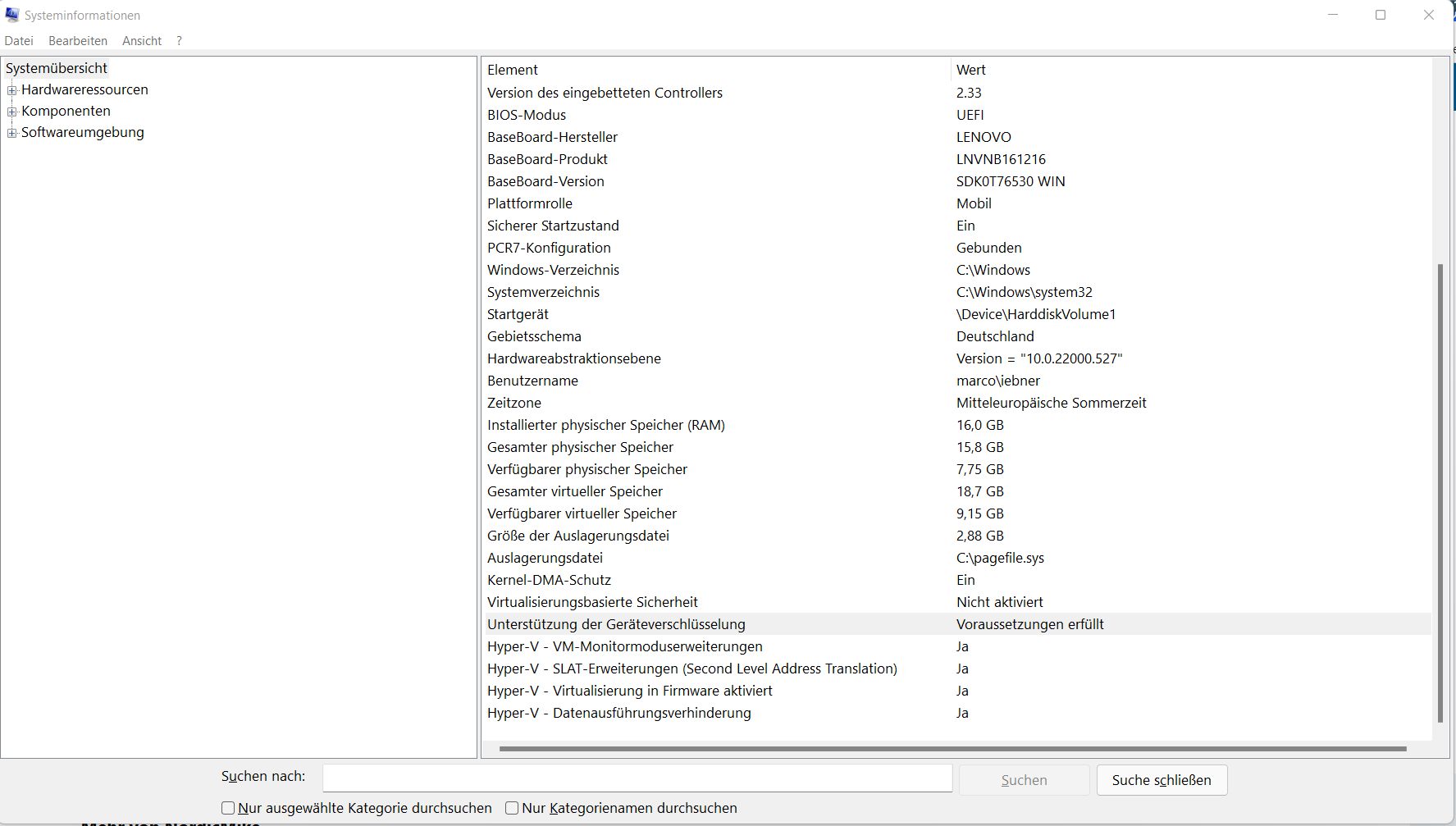

Ab Windows 8.1 aktiviert Windows automatisch die BitLocker-Geräteverschlüsselung auf Geräten, die modernen Standbymodus unterstützen. Mit Windows 11 und Windows 10 bietet Microsoft BitLocker-Geräteverschlüsselung auf einer viel größeren Palette von Geräten, einschließlich modernen Standbygeräten und Geräten, die Windows 10 Home Edition oder Windows 11 ausgeführt werden. What is Modern Standby

- Wenn eine Neuinstallation von Windows 11 oder Windows 10 abgeschlossen ist und die Sofortumgebung abgeschlossen ist, wird der Computer für die erste Verwendung vorbereitet. Im Rahmen dieser Vorbereitung wird die BitLocker-Geräteverschlüsselung auf dem Betriebssystemlaufwerk und den Festplattenlaufwerken auf dem Computer mit einem unverschlüsselten Schlüssel initialisiert (dies entspricht dem Standardmäßigen BitLocker-Angehalten-Zustand). In diesem Zustand wird das Laufwerk mit einem Warnsymbol in Windows Explorer angezeigt. Das gelbe Warnsymbol wird entfernt, nachdem die TPM-Schutzkomponente erstellt wurde und der Wiederherstellungsschlüssel gesichert wird, wie in den folgenden Aufzählungspunkten erläutert.

- Wenn das Gerät keiner Domäne angehört, ist ein Microsoft-Konto erforderlich, das über Administratorrechte auf dem Gerät verfügt. Wenn der Administrator ein Microsoft-Konto zur Anmeldung verwendet, wird der unverschlüsselte Schlüssel entfernt, ein Wiederherstellungsschlüssel wird in das Microsoft-Onlinekonto hochgeladen, und eine TPM-Schutzvorrichtung wird erstellt. Sollte ein Gerät einen Wiederherstellungsschlüssel benötigen, wird der Benutzer zunächst zur Nutzung eines anderen Geräts aufgefordert und navigiert dann zu einer Zugriffs-URL, von der er mithilfe seiner Anmeldeinformationen für das Microsoft-Konto den Wiederherstellungsschlüssel abrufen kann.

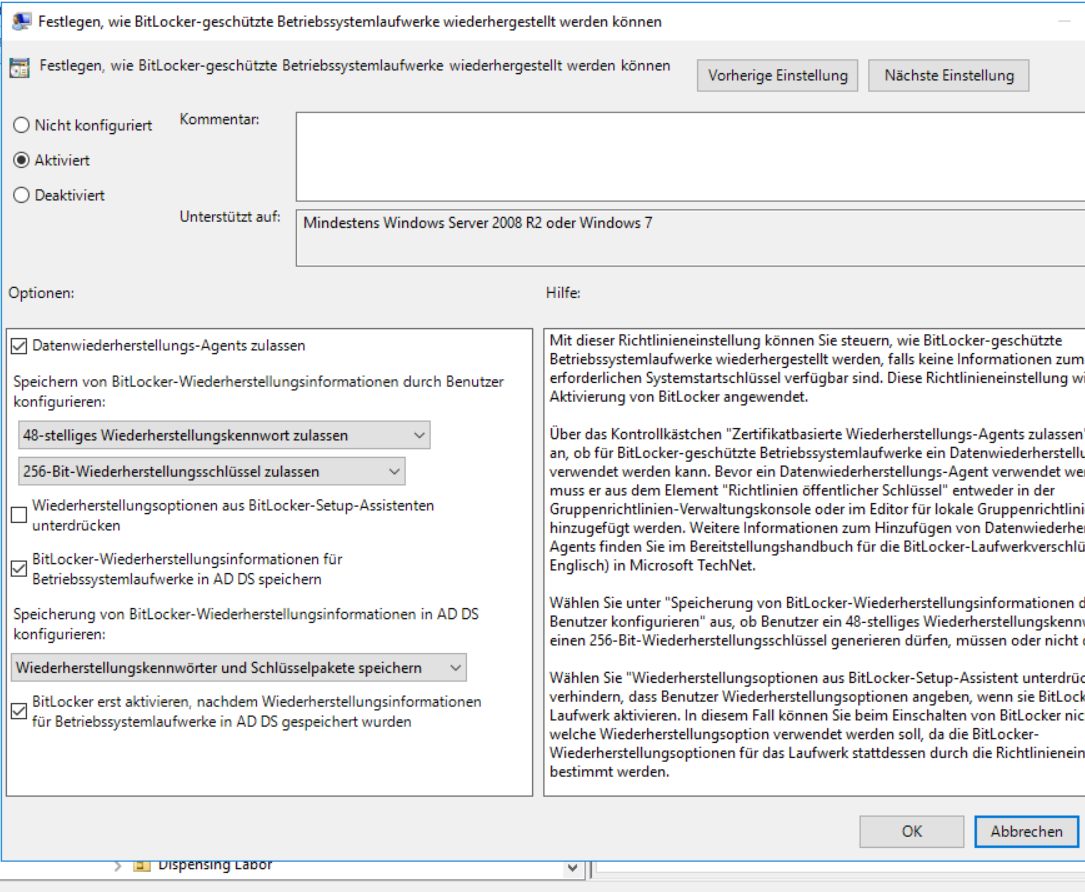

- Wenn der Benutzer sich mit einem Domänenkonto anmeldet, wird der unverschlüsselte Schlüssel erst dann entfernt, wenn der Benutzer das Gerät einer Domäne hinzufügt und der Wiederherstellungsschlüssel erfolgreich in den Active Directory-Domänendiensten (AD DS) gesichert ist. Die Gruppenrichtlinieneinstellung Computerkonfiguration\Administrative Vorlagen\Windows-Komponenten\BitLocker-Laufwerkverschlüsselung\Betriebssystemlaufwerke muss aktiviert sein, und die Option "BitLocker erst aktivieren, nachdem Wiederherstellungsinformationen für Betriebssystemlaufwerke in AD DS gespeichert wurden" muss ausgewählt sein. Mit dieser Konfiguration wird das Wiederherstellungskennwort automatisch erstellt, wenn der Computer der Domäne beitritt, und anschließend wird der Wiederherstellungsschlüssel in ADDS gesichert, die TPM-Schutzvorrichtung wird erstellt, und der unverschlüsselte Schlüssel wird entfernt.

- Ähnlich wie bei der Anmeldung mit einem Domänenkonto wird der unverschlüsselte Schlüssel entfernt, wenn sich der Benutzer auf dem Gerät bei einem Azure AD-Konto anmeldet. Wie im vorhergehenden Punkt beschrieben, wird das Wiederherstellungskennwort automatisch erstellt, wenn der Benutzer sich bei Azure AD authentifiziert. Anschließend wird der Wiederherstellungsschlüssel in Azure AD gesichert, die TPM-Schutzvorrichtung wird erstellt, und der unverschlüsselte Schlüssel wird entfernt.

Der automatische BitLocker-Geräteverschlüsselungsprozess kann jedoch verhindert werden, indem die folgende Registrierungseinstellung geändert wird:

Unterschlüssel: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker

Wert: PreventDeviceEncryption equal to True (1)

Typ: REG_DWORD

Unterschlüssel: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker

Wert: PreventDeviceEncryption equal to True (1)

Typ: REG_DWORD

Na siehste. Dann wird die Theorie so stimmen.

Meine Schäfchen hier haben nur in den seltensten Fällen die Voraussetzungen erfüllt und gerade diese Geräte, welche es erfüllen, werden mit Baremetal-Hypervisor betrieben.

Gut, wieder was gelernt: wenn Hardwarevoraussetzungen UND AD-Backup oder Cloudbackup des Keys gegeben ist, dann legt BL/BL Device encryption automatisch los.

Meine Schäfchen hier haben nur in den seltensten Fällen die Voraussetzungen erfüllt und gerade diese Geräte, welche es erfüllen, werden mit Baremetal-Hypervisor betrieben.

Gut, wieder was gelernt: wenn Hardwarevoraussetzungen UND AD-Backup oder Cloudbackup des Keys gegeben ist, dann legt BL/BL Device encryption automatisch los.