FritzBox mit VPN hinter Firewall einrichten

Ich habe ein funktionierendes Netzwerk mit festen IPs. Auf dieses greife ich unter anderem mit dem Android Smartphone, aber auch von einem zweiten Standort mit einer zweiten FritzBox 7390 via VPN zu. Das alles funktioniert fehlerfrei.

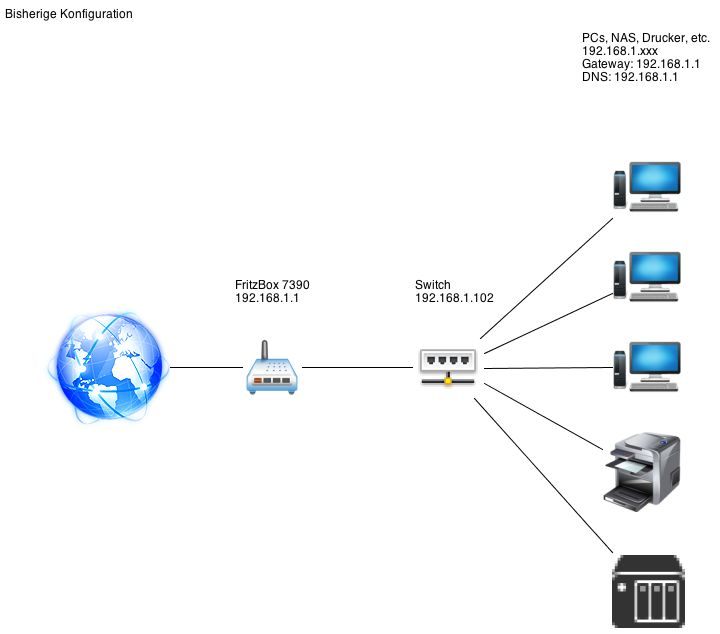

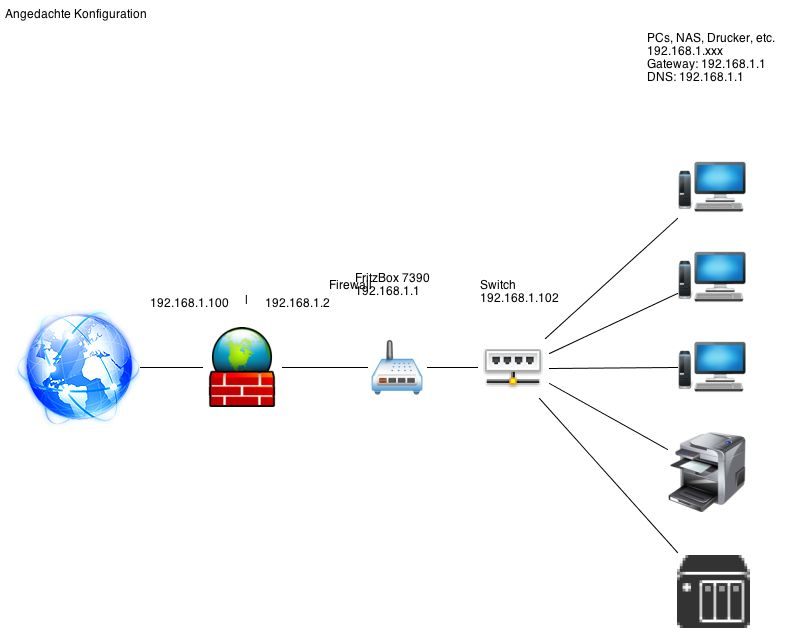

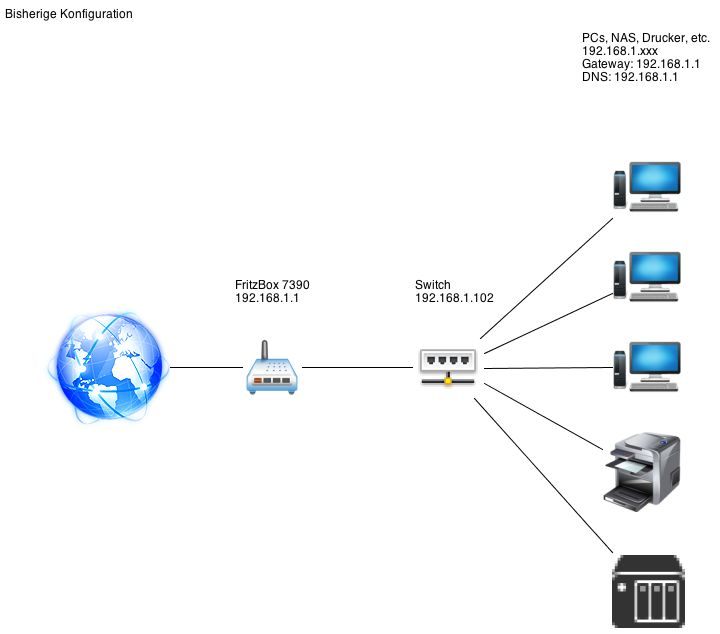

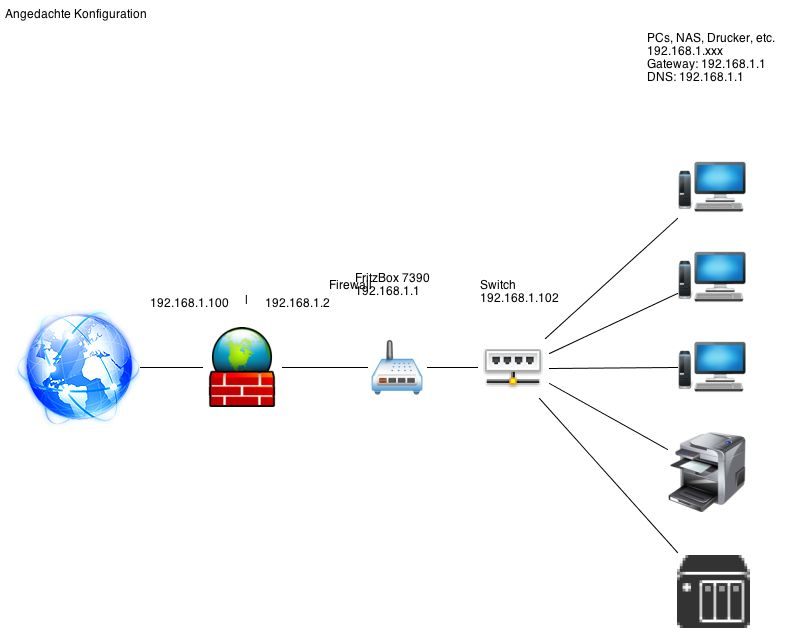

Nun möchte ich der FritzBox 7390 eine Firewall (IPFire) vorschalten. Zur Verdeutlichung habe ich zwei Diagramme erstellt. Die sind nicht schön, aber sollten darstellen, was ich möchte. Die Firewall wird zwei Netzwerkschnittstellen haben. Daher habe ich beide angedachten IPs in das Diagramm geschrieben.

Ich habe einige ähnliche Beiträge hier gelesen. Das war lehrreich und führte für mich zu dem dargestellten Ergebnis.

Ist die Einstellung der IPs der Firewall so richtig gewählt? Wie müssen nach der Ergänzung durch die Firewall die DNS und Gateway Einstellungen der Clients sein? Die müssten doch eigentlich identisch bleiben, da die FritzBox weiterhin zur Verfügung steht. Es müsste doch so sein, dass lediglich die FritzBox "bemerkt" dass da eine Firewall ist, oder?

Was ist mit den DynDNS Einstellungen in der FritzBox? Können die unverändert bestehen bleiben?

Was müsste ich nun wo einstellen, damit die vorhandenen VPN Verbindungen weiterhin funktionieren?

edit: Das Wort Firewall gehört natürlich etwas weiter nach links!

Nun möchte ich der FritzBox 7390 eine Firewall (IPFire) vorschalten. Zur Verdeutlichung habe ich zwei Diagramme erstellt. Die sind nicht schön, aber sollten darstellen, was ich möchte. Die Firewall wird zwei Netzwerkschnittstellen haben. Daher habe ich beide angedachten IPs in das Diagramm geschrieben.

Ich habe einige ähnliche Beiträge hier gelesen. Das war lehrreich und führte für mich zu dem dargestellten Ergebnis.

Ist die Einstellung der IPs der Firewall so richtig gewählt? Wie müssen nach der Ergänzung durch die Firewall die DNS und Gateway Einstellungen der Clients sein? Die müssten doch eigentlich identisch bleiben, da die FritzBox weiterhin zur Verfügung steht. Es müsste doch so sein, dass lediglich die FritzBox "bemerkt" dass da eine Firewall ist, oder?

Was ist mit den DynDNS Einstellungen in der FritzBox? Können die unverändert bestehen bleiben?

Was müsste ich nun wo einstellen, damit die vorhandenen VPN Verbindungen weiterhin funktionieren?

edit: Das Wort Firewall gehört natürlich etwas weiter nach links!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 197874

Url: https://administrator.de/forum/fritzbox-mit-vpn-hinter-firewall-einrichten-197874.html

Ausgedruckt am: 20.07.2025 um 10:07 Uhr

10 Kommentare

Neuester Kommentar

Wenn die FW alle Verbindungen und auch das VPN übernimmt und die FritzBox nur noch als dummer WLAN Accesspoint arbeiten soll ist die IP Adressierung so OK.

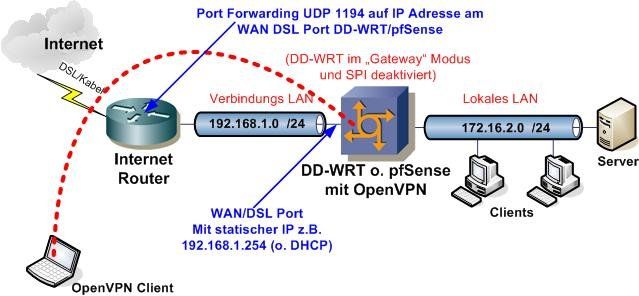

Kopplung von 2 Routern am DSL Port --> "Alternative 3"

Soll das allerdings eine Kaskadierung von Routern sein (die FW ist ja auch ein Router !) ist die IP Adressierung natürlich komplett falsch, denn dein IP Netz ist überall gleich und die FB kann ja niemals mehr routen !

Kopplung von 2 Routern am DSL Port --> "Alternative 2"

und

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router --> "OVPN hinter NAT Router"

bzw.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Ggf. solltest du also hier dringenst noch einmal dein Grundwissen zum IP Routing auffrischen, damit du wirklich weisst was du da machst ?!

Du musst dann also ein separates Transfer IP Netz zw. FW, dann klappt das.

Soll die FB auch noch weiter das VPN bedienen (Was Unsinn wär, da die FW das ebenso besser kann ohne PFW !) müsstest du zusätzlich noch die IPsec VPN Ports:

UDP 500

UDP 4500

ESP Protokoll

auf die dahinterliegende WAN IP der FB forwarden.

Leider enthälst du uns dazu ja die technischen Details vor, so das wir hier nur raten können was du willst

Kopplung von 2 Routern am DSL Port --> "Alternative 3"

Soll das allerdings eine Kaskadierung von Routern sein (die FW ist ja auch ein Router !) ist die IP Adressierung natürlich komplett falsch, denn dein IP Netz ist überall gleich und die FB kann ja niemals mehr routen !

Kopplung von 2 Routern am DSL Port --> "Alternative 2"

und

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router --> "OVPN hinter NAT Router"

bzw.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Ggf. solltest du also hier dringenst noch einmal dein Grundwissen zum IP Routing auffrischen, damit du wirklich weisst was du da machst ?!

Du musst dann also ein separates Transfer IP Netz zw. FW, dann klappt das.

Soll die FB auch noch weiter das VPN bedienen (Was Unsinn wär, da die FW das ebenso besser kann ohne PFW !) müsstest du zusätzlich noch die IPsec VPN Ports:

UDP 500

UDP 4500

ESP Protokoll

auf die dahinterliegende WAN IP der FB forwarden.

Leider enthälst du uns dazu ja die technischen Details vor, so das wir hier nur raten können was du willst

.@Neulinuxer

OK, dann ist das ein simples und einfaches Standardszenario entweder mit Router vor der FW (nicht so toll da 2 mal NAT und ggf. Performanceeinbussen) oder mit einem einfachen Modem davor oder Router im PPTP Passthrough Modus (Alternative 1)

Letztere ist die bessere Version ! Sie benatwortet auch gleich deine Frage: NEIN, die FB muss nicht routen ! Es reicht wenn sie als simples Modem arbeitet sofern man das wie bei den Speedport Gurken im Setup einstellen kann (PPPoE Passthrough !)

Wenn nicht erstehst du für ein paar Euro auf eBay ein simples NUR Modem für DSL.

Wenn die FB als Modem arbeiten kann, dann spielen IP Adressen keinerlei Rolle mehr, denn wie du als Netzwerker ja weisst sind IP Adressen einzig nur dann relevant wenn du routen willst...genau das willst du ja möglichst nicht also sind IP Adressen auf einem Modem oder einem zum Modem gemachten Router völlig irrelevant und einzig fürs Management da.

Sicherheitslücken sind natürlich Blödsinn, denn du hast ja eine Firewall dahinter.

Die kann 100mal mehr und sicherer "firewallen" als eine einfache Fritzbox, da sie eine statefull Firewall ist (wenn du weisst was das ist ?!)

Ist ja auch der tiefere Sinn weil du ja zusätzlich eine Firewall einsetzen willst, oder ?!

OK, dann ist das ein simples und einfaches Standardszenario entweder mit Router vor der FW (nicht so toll da 2 mal NAT und ggf. Performanceeinbussen) oder mit einem einfachen Modem davor oder Router im PPTP Passthrough Modus (Alternative 1)

Letztere ist die bessere Version ! Sie benatwortet auch gleich deine Frage: NEIN, die FB muss nicht routen ! Es reicht wenn sie als simples Modem arbeitet sofern man das wie bei den Speedport Gurken im Setup einstellen kann (PPPoE Passthrough !)

Wenn nicht erstehst du für ein paar Euro auf eBay ein simples NUR Modem für DSL.

Wenn die FB als Modem arbeiten kann, dann spielen IP Adressen keinerlei Rolle mehr, denn wie du als Netzwerker ja weisst sind IP Adressen einzig nur dann relevant wenn du routen willst...genau das willst du ja möglichst nicht also sind IP Adressen auf einem Modem oder einem zum Modem gemachten Router völlig irrelevant und einzig fürs Management da.

Sicherheitslücken sind natürlich Blödsinn, denn du hast ja eine Firewall dahinter.

Die kann 100mal mehr und sicherer "firewallen" als eine einfache Fritzbox, da sie eine statefull Firewall ist (wenn du weisst was das ist ?!)

Ist ja auch der tiefere Sinn weil du ja zusätzlich eine Firewall einsetzen willst, oder ?!

Von der IPFire kann man dir nur abraten. Zu kompliziert und zu unübersichtlich und unflexibel in der Konfiguration !

Besser ist es du verwendest eine Monowall oder pfSense mit der du erheblich mehr Möglichkeiten hast und zudem sind sie sehr stromsparend auf einer kleinen Appliance zu installieren:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Allemal besser für dein Projekt und für einen Laien erheblich einfacher umzusetzen !

Passende Literatur gibt es auch noch dazu:

amazon.de/Pfsense-Definitive-Michael-W-Lucas/dp/0979034280

DynDNS und VPNs lässt man logischerweise immer auf dem ersten Routing Device enden nach dem Modem um den großen problemen mit NAT und dem damit verbundenen Port Forwarding aus dem Wege zu gehen !

In deinem beispiel also die Firewall.

Die im Tutorial beschriebene Monowall oder pfSense Lösung hat sowohl einen DynDNS Client als auch alle gängigen VPN protokolle von sich aus an Bord.

Kein problem also das umzusetzen...siehe Tutorial oben !

Besser ist es du verwendest eine Monowall oder pfSense mit der du erheblich mehr Möglichkeiten hast und zudem sind sie sehr stromsparend auf einer kleinen Appliance zu installieren:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Allemal besser für dein Projekt und für einen Laien erheblich einfacher umzusetzen !

Passende Literatur gibt es auch noch dazu:

amazon.de/Pfsense-Definitive-Michael-W-Lucas/dp/0979034280

DynDNS und VPNs lässt man logischerweise immer auf dem ersten Routing Device enden nach dem Modem um den großen problemen mit NAT und dem damit verbundenen Port Forwarding aus dem Wege zu gehen !

In deinem beispiel also die Firewall.

Die im Tutorial beschriebene Monowall oder pfSense Lösung hat sowohl einen DynDNS Client als auch alle gängigen VPN protokolle von sich aus an Bord.

Kein problem also das umzusetzen...siehe Tutorial oben !

Das ist schade, denn die Alternativen sind um Längen besser in der Verwaltbarkeit und Konfiguration. Von dem Mehr an Features mal ganz abgesehen...aber wenn du damit leben kannst ist ja gut.

Die anderen sind für Einsteiger noch einfacher und noch besser dokumentiert..ist aber wie immer Geschmackssache und never touch a running System.

Die Konfiguration der pfSense oder Monowall z.B. geht über ein intuitives GUI. OK IPFire auch aber das GUI ist erheblich unflexibler und unübersichtlicher. Allein deswegen lohnt schon ei Wechsel....aber wie gesagt letztlich Gewöhnungssache.

Die anderen sind für Einsteiger noch einfacher und noch besser dokumentiert..ist aber wie immer Geschmackssache und never touch a running System.

Die Konfiguration der pfSense oder Monowall z.B. geht über ein intuitives GUI. OK IPFire auch aber das GUI ist erheblich unflexibler und unübersichtlicher. Allein deswegen lohnt schon ei Wechsel....aber wie gesagt letztlich Gewöhnungssache.