Hilfe bei Netzwerkdesign mit Data und Voice VLAN

Da beide Netze, also Telefon und Data, aktuell seperat sind laufen natürlich auch beide auf nativem VLAN 1. Lege ich also ein Kabel zwischen 2 Switches muss ich zu 100 Prozent sichergehen das ich auf Data Seite das ganze in ein eigenes VLAN "speise" sonst knallt es.

Es handelt sich um Dell N1500 und N2000 die etwa die selben funktionen wie Cisco 2960 bieten.

Vielen Dank

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 334846

Url: https://administrator.de/forum/hilfe-bei-netzwerkdesign-mit-data-und-voice-vlan-334846.html

Ausgedruckt am: 19.07.2025 um 13:07 Uhr

9 Kommentare

Neuester Kommentar

Hi

Simpel, die Telefone tagged in ein separates VLAN bringen (das muss jedes Telefon können) und mit QoS arbeiten, setzt allerdings simples L3 Routing voraus damit die Telefon und Clients miteinander sprechen z.B. für CTI - ich kenne die Sophos jetzt nicht, aber ich denke das die simples L3 Routing kann.

Steht aber auch alles in der Doku von Dell google.de/webhp?sourceid=chrome-instant&rlz=1C1CHBD_deDE736D ... der Aufwand ist nicht hoch bei dem Design.

google.de/webhp?sourceid=chrome-instant&rlz=1C1CHBD_deDE736D ... der Aufwand ist nicht hoch bei dem Design.

Bzgl. des Design: man verwendet VoIP gerade aus dem Grund, dass man nicht paralelle Infrastruktur hat, sondern als über ein Backend läuft und für jeden Bereich separate Switche verwendet - das macht man im Regelfall nur bei Trennung von LAN zu SAN Netzen.

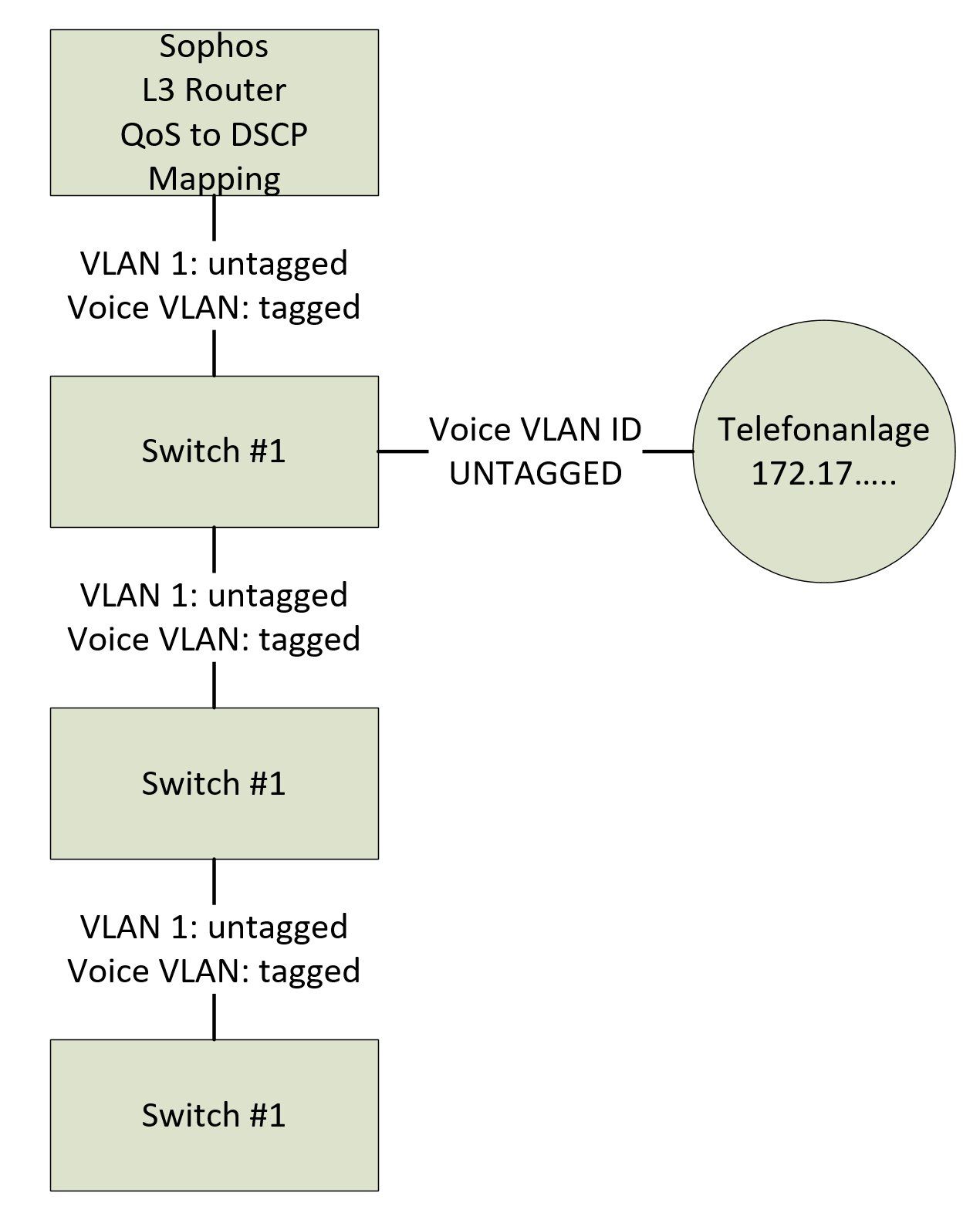

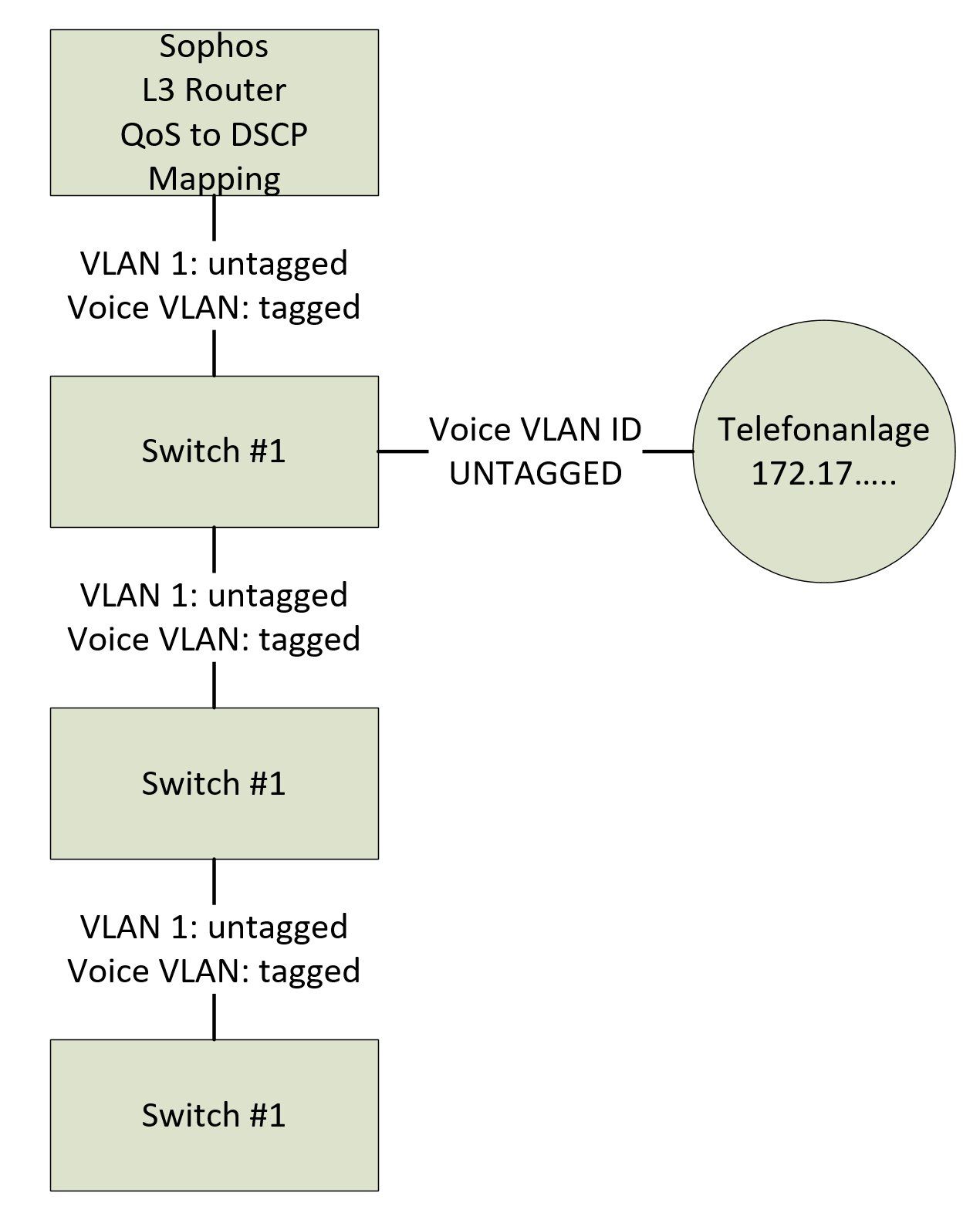

Bildlich in etwa so:

Gruß

@clSchak

Edit/Add: da die Struktur recht simpel aussieht gehe ich mal davon aus, dass Ihr da keine großen Lasten fahrt, selbst QoS kann (nicht muss) es bereits ohne Probleme funktionieren - Voice braucht fast nix an Bandbreite - und das keine Trunks/LACP/LAG eingestellt sind bei euch - davon gehe ich jetzt mal aus, ansonsten wäre das Netzdesign anders :o

- und das keine Trunks/LACP/LAG eingestellt sind bei euch - davon gehe ich jetzt mal aus, ansonsten wäre das Netzdesign anders :o

Simpel, die Telefone tagged in ein separates VLAN bringen (das muss jedes Telefon können) und mit QoS arbeiten, setzt allerdings simples L3 Routing voraus damit die Telefon und Clients miteinander sprechen z.B. für CTI - ich kenne die Sophos jetzt nicht, aber ich denke das die simples L3 Routing kann.

- Alle Ports als Trunk konfigurieren und VLAN1 (native VLAN) untagged auf den Ports (müsste der Befehl "no switchport trunk tagged native-vlan" sein), das Voice VLAN dann tagged auf allen Ports (auch den LAG/LACP/TRUNKS) - Uplink der Telefonanlage dann untagged im Voice VLAN

- QoS Einstellen (QoS und DSCP je nach Netzdesign) für das Voice VLAN konfigurieren das war's. Wenn du es "edler" haben willst, dann richtest zusätzlich noch LLDP-MED ein, dann weis der Switch und das Telefon wie die sich einzustellen haben - setzt auch ein passend konfigurierten DHCP voraus - die entsprechenden Einstellungen und DHCP Optionen stehen im Regelfall in der Doku der Telefonanlage. (könnte jetzt aber auch den Rahmen sprengen)

Steht aber auch alles in der Doku von Dell

Bzgl. des Design: man verwendet VoIP gerade aus dem Grund, dass man nicht paralelle Infrastruktur hat, sondern als über ein Backend läuft und für jeden Bereich separate Switche verwendet - das macht man im Regelfall nur bei Trennung von LAN zu SAN Netzen.

Bildlich in etwa so:

Gruß

@clSchak

Edit/Add: da die Struktur recht simpel aussieht gehe ich mal davon aus, dass Ihr da keine großen Lasten fahrt, selbst QoS kann (nicht muss) es bereits ohne Probleme funktionieren - Voice braucht fast nix an Bandbreite

Mist...der Kollege clShak hat aber heute auch schnelle Finger... Immer ist der ne Sekunde eher da !

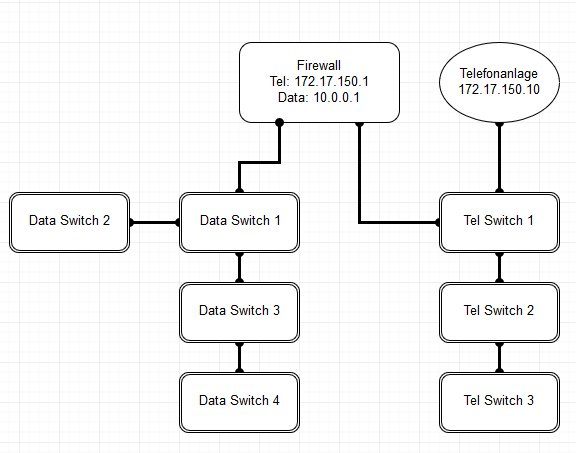

Du hast ja so oder so eine vollkommen physische Trennung von Voice und Datennetz laut deiner Zeichnung.

Oder ist das jetzt ein Zeichenfehler und soll eher nucht die beiden VLANs Voice und Daten symbolisieren ??

Das wird in der Zeichnung nicht klar ersichtlich.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Aber das muss sie letztlich auch gar nicht, sollte das denn wirklich stimmen.

Es reicht ja wenn sie 2 dedizierte Ports für die VLANs hat.

Statt eines .1q Trunks kannst du dann aus jedem VLAN eine dedizierte Strippe auf einen der UTM Ports ziehen. Bei 2 VLANs ist das machbar und tolerabel.

Sieht nicht toll aus und ist ein bischen Steinzeit Frickelei aber was willst du machen wenn das so eine üble Gurke ist und du damit leben musst...dann ist dieser Workaround doch absolut OK und funktioniert auch.

Das mit dem Kabel und Zusammenstecken ist ein NoGo. Kann man beim zuhause VoIP bei Oma Grete machen aber nicht in einem Firmen LAN. Da bist du in D wenigstens rechtlich schon verpflichtet das zu trennen wenn du konform sein willst.

Außerdem belastest du dein Voice Netz dann mit der gesamten Broad- und Multicast last des Datensegments was zu bösen QoS Problemen führen kann.

Von so einer Frickelei kann man dir nur dringenst abraten !!

Aber das ist auch vollkommen nebensächlich, denn auch die Dell Gurken bieten dir eine saubere Segmentierung beider Netze auf VLAN Basis die du unbedingt einhalten solltest.

Ob die Verbindung auf die UTM dann da nicht so toll aussieht ist eher ein kosmetischer Aspekt aber kein funktionaler !

auf den Data Switches ein Voice VLAN einrichten das tagged ist.

Das musst du sogar zwingend taggen wenn du den internen Telefon Switch nutzt Die Frage ist wie ich die Struktur verändere oder wo und wie ich am besten eine Verbindung zwischen Data Switches und Telefonanlage herstelle

Das kannst du eigentlich halten wie ein "Dachdecker". Normal hat man im Core einen L3 Switch der zwischen den VLANs routet. Bei dir ist es die Firewall was ja vollkommen OK ist.Du hast ja so oder so eine vollkommen physische Trennung von Voice und Datennetz laut deiner Zeichnung.

Oder ist das jetzt ein Zeichenfehler und soll eher nucht die beiden VLANs Voice und Daten symbolisieren ??

Das wird in der Zeichnung nicht klar ersichtlich.

Sophos UTM 9 und eignet sich meiner Meinung nach dafür nicht, da die Ports nicht trunken können.

Ganz sicher ??? Das wäre ein sehr schwaches Bild denn jede beliebige Feld- Wald- und Wiesen Open Source Firewall macht sowas heutzutage mit Links:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Aber das muss sie letztlich auch gar nicht, sollte das denn wirklich stimmen.

Es reicht ja wenn sie 2 dedizierte Ports für die VLANs hat.

Statt eines .1q Trunks kannst du dann aus jedem VLAN eine dedizierte Strippe auf einen der UTM Ports ziehen. Bei 2 VLANs ist das machbar und tolerabel.

Sieht nicht toll aus und ist ein bischen Steinzeit Frickelei aber was willst du machen wenn das so eine üble Gurke ist und du damit leben musst...dann ist dieser Workaround doch absolut OK und funktioniert auch.

Da beide Netze, also Telefon und Data, aktuell seperat sind laufen

OK, das symbolisiert das Maling oben, richtig ?Das mit dem Kabel und Zusammenstecken ist ein NoGo. Kann man beim zuhause VoIP bei Oma Grete machen aber nicht in einem Firmen LAN. Da bist du in D wenigstens rechtlich schon verpflichtet das zu trennen wenn du konform sein willst.

Außerdem belastest du dein Voice Netz dann mit der gesamten Broad- und Multicast last des Datensegments was zu bösen QoS Problemen führen kann.

Von so einer Frickelei kann man dir nur dringenst abraten !!

Es handelt sich um Dell N1500 und N2000 die etwa die selben funktionen wie Cisco 2960 bieten.

Das ist Quatsch, an den Cisco kommen diese billigen OEM Switches (Dell baut die nicht selber sondern kauft die von einem Taiwan Massenhersteller) nichtmal ansatzweise ran.Aber das ist auch vollkommen nebensächlich, denn auch die Dell Gurken bieten dir eine saubere Segmentierung beider Netze auf VLAN Basis die du unbedingt einhalten solltest.

Ob die Verbindung auf die UTM dann da nicht so toll aussieht ist eher ein kosmetischer Aspekt aber kein funktionaler !

Sophos kann "trunken" allerdings heisst es dort Linkaggregation, community.sophos.com/products/unified-threat-management/f/manage ....

Der TO meint aber sicher nicht Link Aggregation (das Bündeln von Ports) damit sondern einen Tagged Uplink. So das die UTM mit internen Subinterface bezogen auf die VLAN IDs arbeitet. In Cisco Sprech heisst sowas Trunking. Der Rest der Welt versteht da einen tagged Uplink drunter. Die übliche Problematik mit Cisco internen Termini.

So ist seine o.a. vermutlich Aussage zu verstehen.

Aber m.E. geht das auch wir hatten hier neulich mal einen Thread wo einer das gemacht hat.

So ist seine o.a. vermutlich Aussage zu verstehen.

Aber m.E. geht das auch wir hatten hier neulich mal einen Thread wo einer das gemacht hat.

Moin,

ist doch ganz simpel. Default für Data Untagged und Tagged machst das Voip Netz.

Alternative könntest auch auf den Switchen eine Automatische Vlan zuweisung für die Voip Telefone bauen.

Die beiden Vlans müssen zwangsweise unterschiedliche IDs besitzen.

Dann musst du eben wissen ob du von deinem Data Netz auf die Telefone zugreifen musst oder nicht? Das kannst dann FW Seitig konfigurieren. Notwendig ist das nicht.

Fakt ist das du Das Untagged Vlan (Default) für Data nehmen solltest.

Nennen kann man das Kind wie man möchte, letztendlich kann deine FW das und in der Theorie brauchst deine Infrastruktur nicht ändern.

Gruß Spirit

ist doch ganz simpel. Default für Data Untagged und Tagged machst das Voip Netz.

Alternative könntest auch auf den Switchen eine Automatische Vlan zuweisung für die Voip Telefone bauen.

Die beiden Vlans müssen zwangsweise unterschiedliche IDs besitzen.

Dann musst du eben wissen ob du von deinem Data Netz auf die Telefone zugreifen musst oder nicht? Das kannst dann FW Seitig konfigurieren. Notwendig ist das nicht.

Fakt ist das du Das Untagged Vlan (Default) für Data nehmen solltest.

Nennen kann man das Kind wie man möchte, letztendlich kann deine FW das und in der Theorie brauchst deine Infrastruktur nicht ändern.

Gruß Spirit

Um mich kurz einzumischen: Sophos (leider nicht mehr Astaro) kann natürlich trunken. Wäre ja auch der Hammer wenn nicht.

community.sophos.com/kb/de-de/118999

community.sophos.com/kb/de-de/118999

Ich komme aus dem Cisco Umfeld wie richtig erkannt wurde

Oha, das ist aber ein sozialer Rückschritt jetzt mit Dell Gurken.. Aber im Ernst: Du bist aber auf dem richtigen Weg. Ob du die VLANs auf der Firewall terminierst oder einem Core L3 Switch ist erstmal kosmetisch. Gut, wenn du einen L3 Switch hast, macht das natürlich mehr Sinn. Muss man dir aber mit der Nexus 5000 Erfahrung wohl dann sicher auch nicht mehr erklären

Wenn du keinen L3 Core Switch hast dann ist es eben die Firewall du hast ja dann keine andere Option und das ist letztlich dann eine kosmetische Frage und natürlich abhängig von deinem gegebenen Umfeld. Weisst du ja aber auch als Cisco Profi.

Die DHCP Server könnte man zentralisieren auf einen, muss man aber auch nicht. Für beide Optionen gibt es Pros und Cons.

Wichtigste Aufgabe ist die Nutzung einer gemeinsamen HW Infrastruktur und dann wieder die logische Trennung in VLANs Data und Voice...und vielleicht noch WLAN und Gast WLAN. So das übliche Allerwelts Segmentierungs Szenario in KMU Firmennetzen eben...