Kein Internet im VLAN von Fritzbox mit Cisco

Hallo Leute.

Ich habe Probleme mit meiner Einstellung und deswegen bekommt mein NAS Server kein Internet.

Meine Hardware und die Konfiguration davon:

Fritzbox 6591 Cable hat die IP 10.0.0.1 /8 daran habe ich dann:

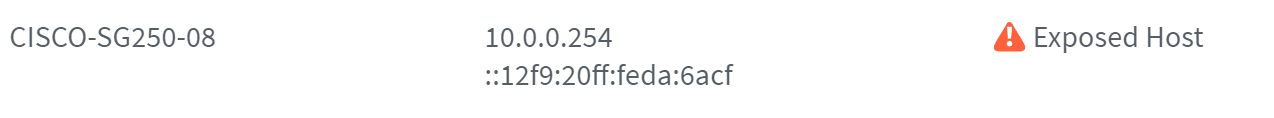

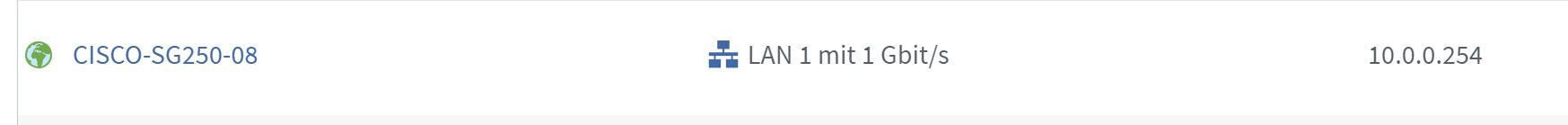

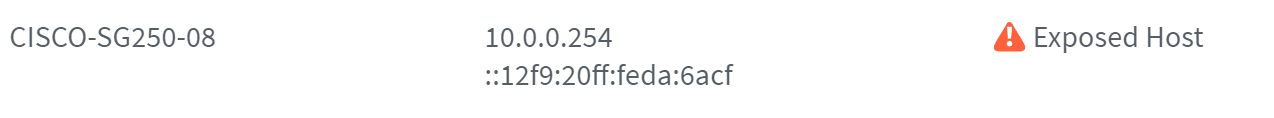

Cisco Switch SG250-08 angeschlossen mit der IP 10.0.0.254 am Port 1.

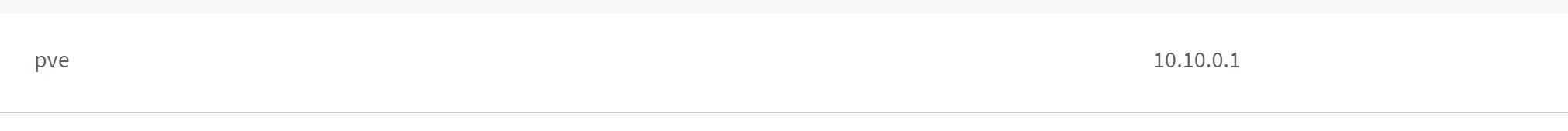

NAS Server ASROCK J5040 mit IP 10.10.0.1 im VLAN 10(10.10.0.254/16)

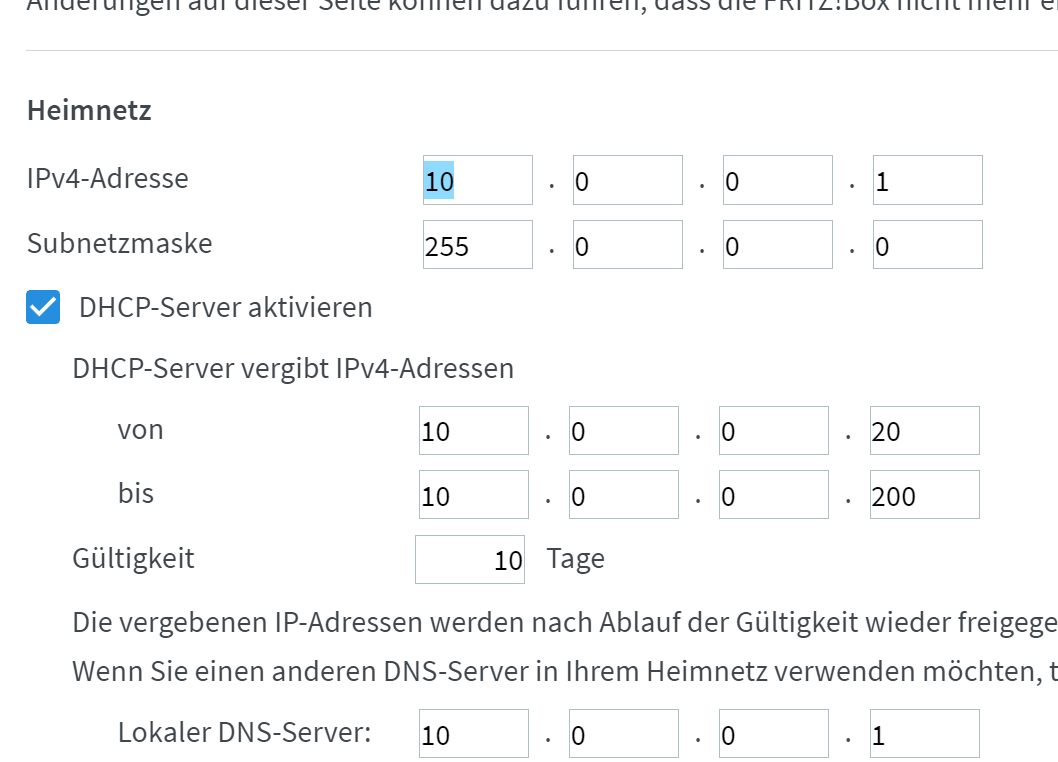

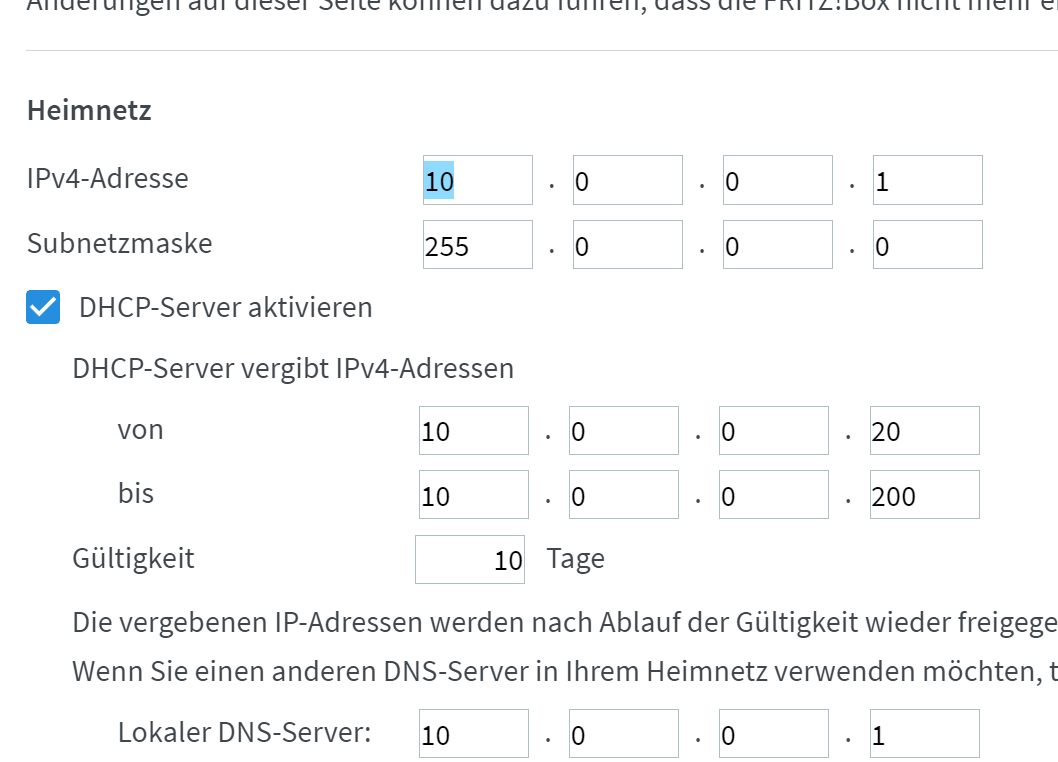

In der Fritzbox habe ich den IP Bereich von 192.168.178.0/24 auf 10.0.0.0/8 wie ihr sieht geändert.

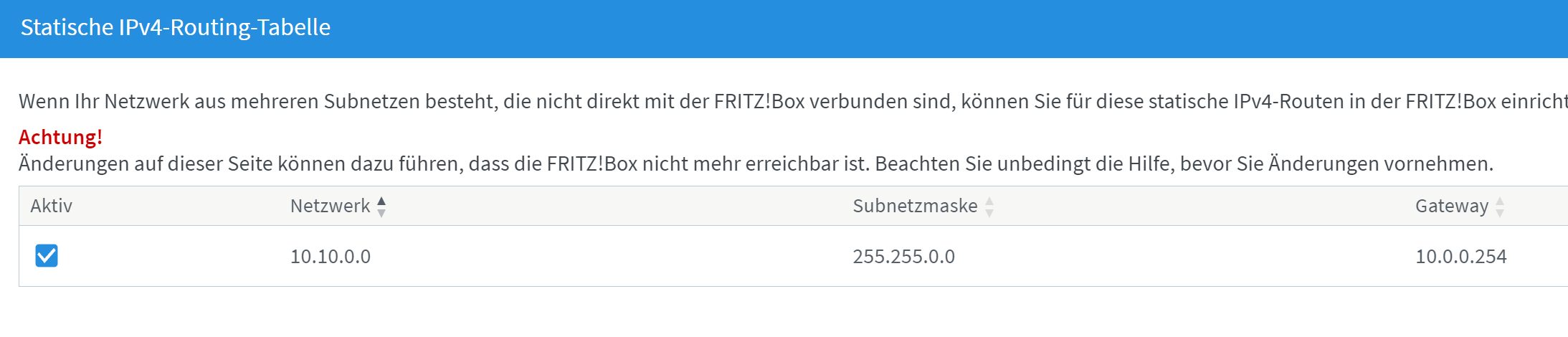

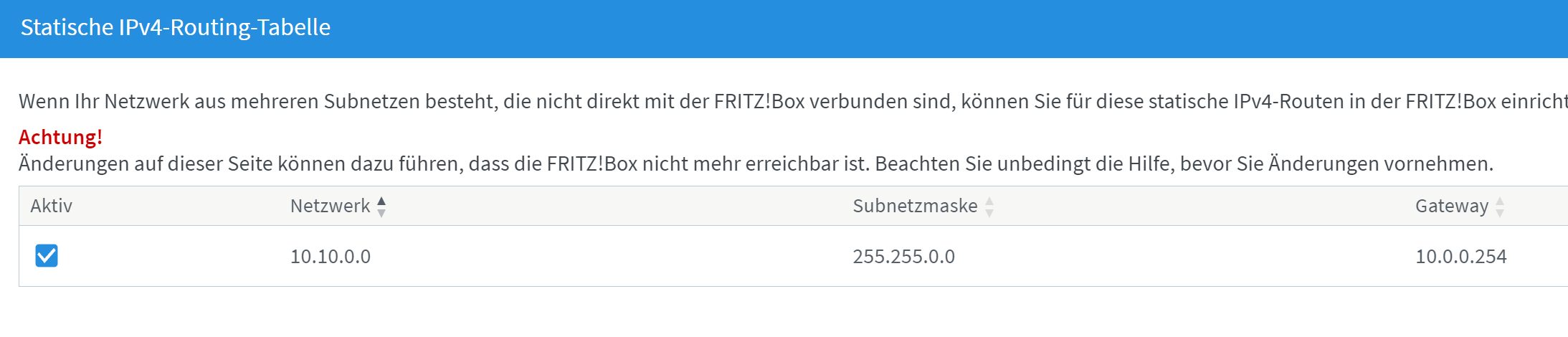

Die Statischen Routen in der Fritzbox sind:

10.10.0.0 255.255.0.0 10.0.0.254

Ich habe auf dem NAS Server Proxmox Installier mit der IP 10.10.0.1/16 mit 10.0.0.1 Als Gateway.

Ich hatte vorher 10.0.0.254 und 10.10.0.254 als Gateway ausprobiert. Danach war auf einmal der NAS SERVER mit der IP 10.10.0.1 in der Fritzbox unter Netzwerk: da.

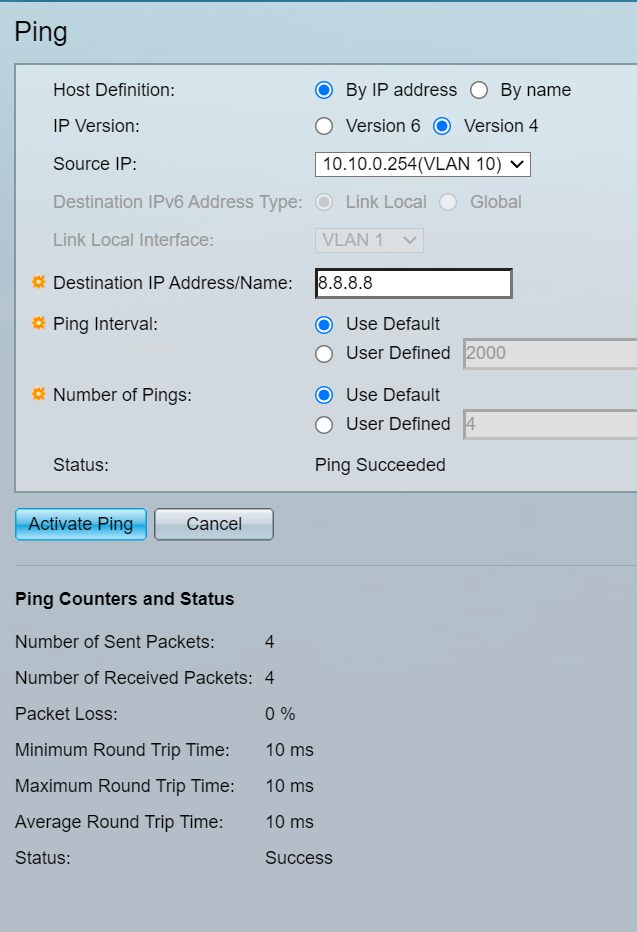

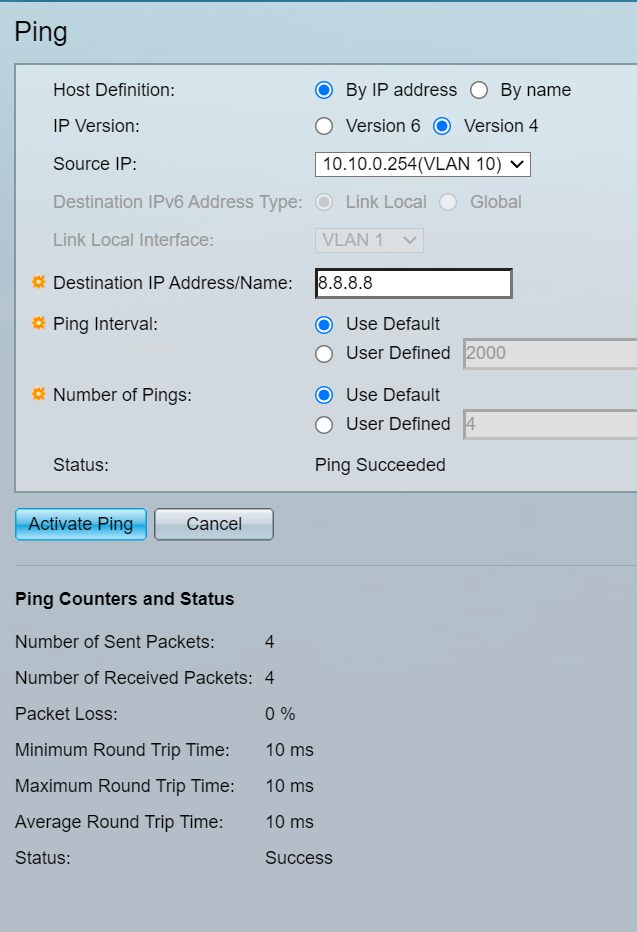

Es klappt nicht das ich ins Internet mit dem NAS Komme, aber ich kann in der CIsco Gui ein PING vom VLAN 10 zu 8.8.8.8 senden und Traceroute geht auch ohne Probleme

Ich bitte euch um Hilfe diesbezüglich. Ich denke ich habe vieles schon richtig eingerichtet, aber im feinschliff der Konfiguration und ein großes Problem liegt darin das ich kein plan habe von VLANs und von Switchen. Dabei ist noch die Kombi Fritzbox zum CISCO Switch.

Ich danke euch für eure Hilfe jetzt schon.

Ich poste mal meine Gesamten Settings. Ich hoffe das wird nicht Zuviel.

PING von VLAN 10 zu 8.8.8.8

TRACEROUTE von VLAN 10 zu 8.8.8.8

Fritzbox 6591 Cable:

Netzwerk:

Statische IPv4-Routing Tabelle:

IPv4-Einstellung:

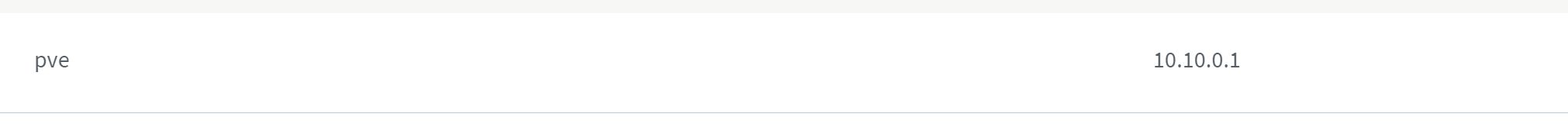

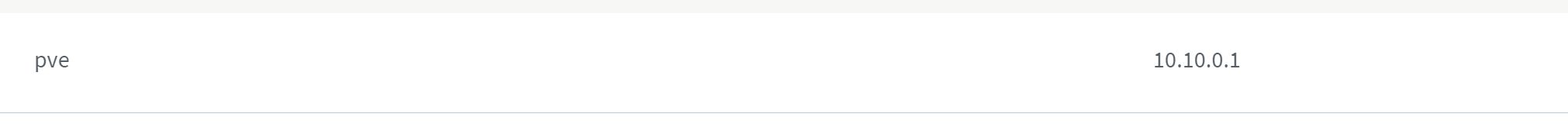

Netzwerk PVE:

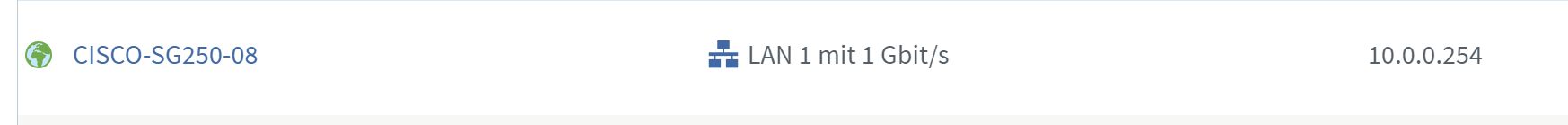

Netzwerk CISCO-SG250-08:

Freigabe:

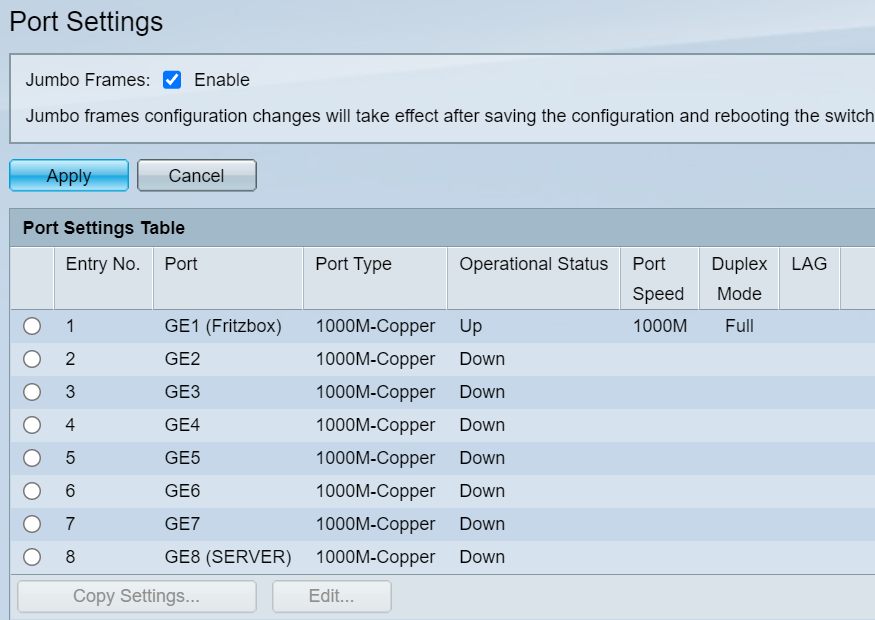

Cisco Switch SG 250-08 Einstellungen:

Port Management:

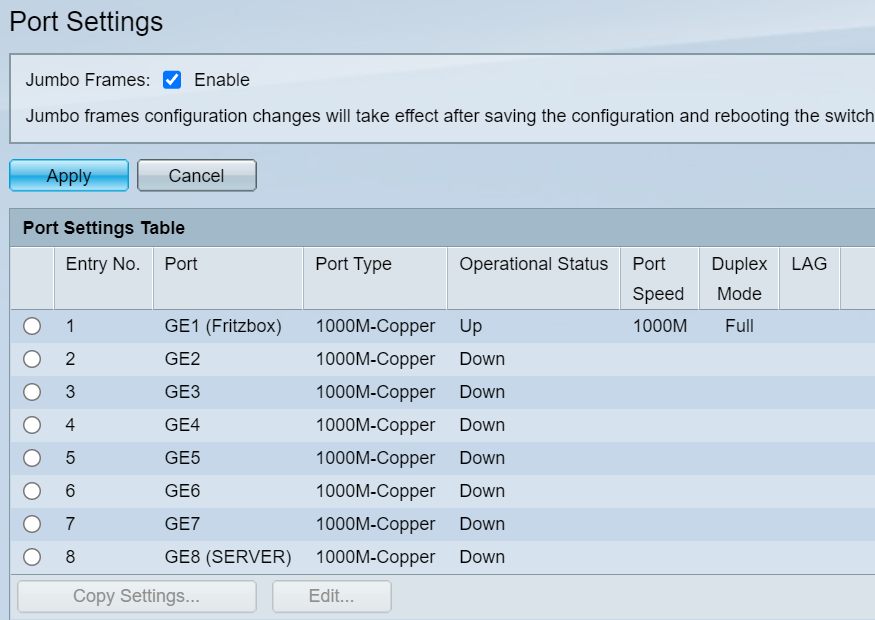

Port Settings:

VLAN MANAGEMENT:

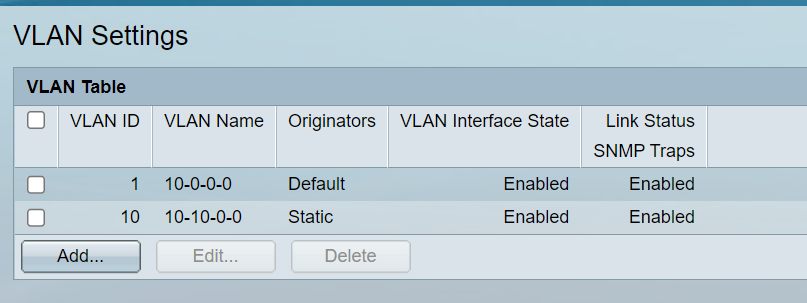

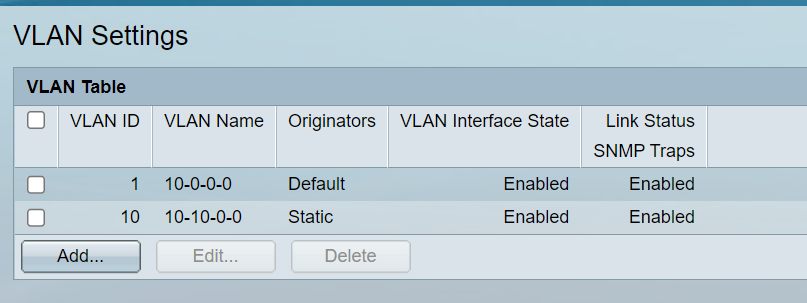

VLAN Settings:

Interface Settings:

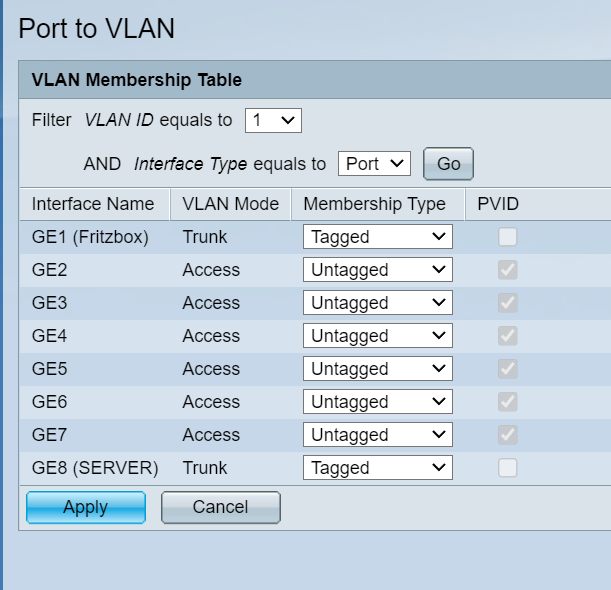

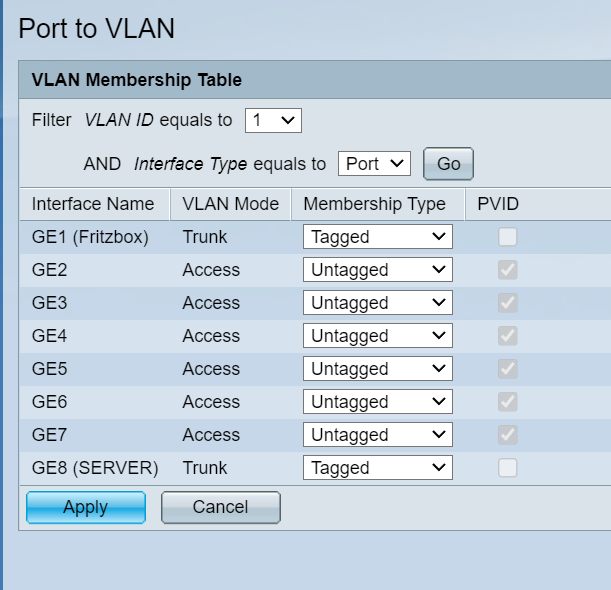

Port to VLAN1:

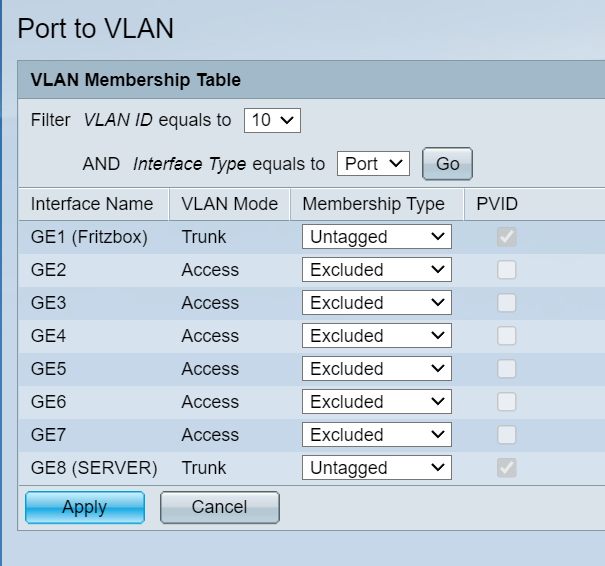

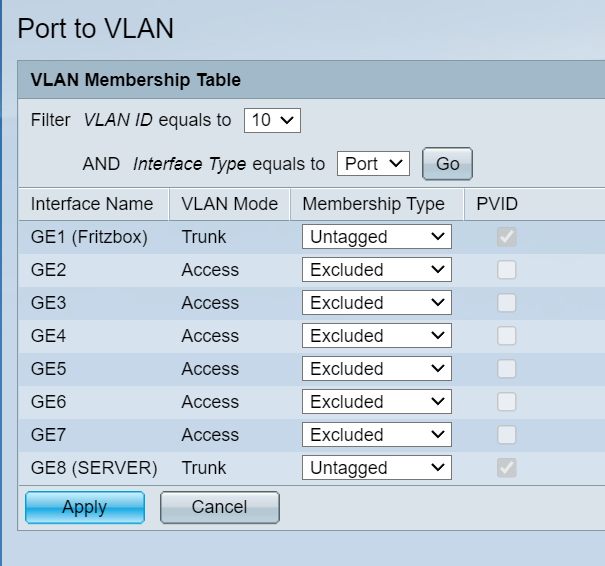

Port to VLAN10:

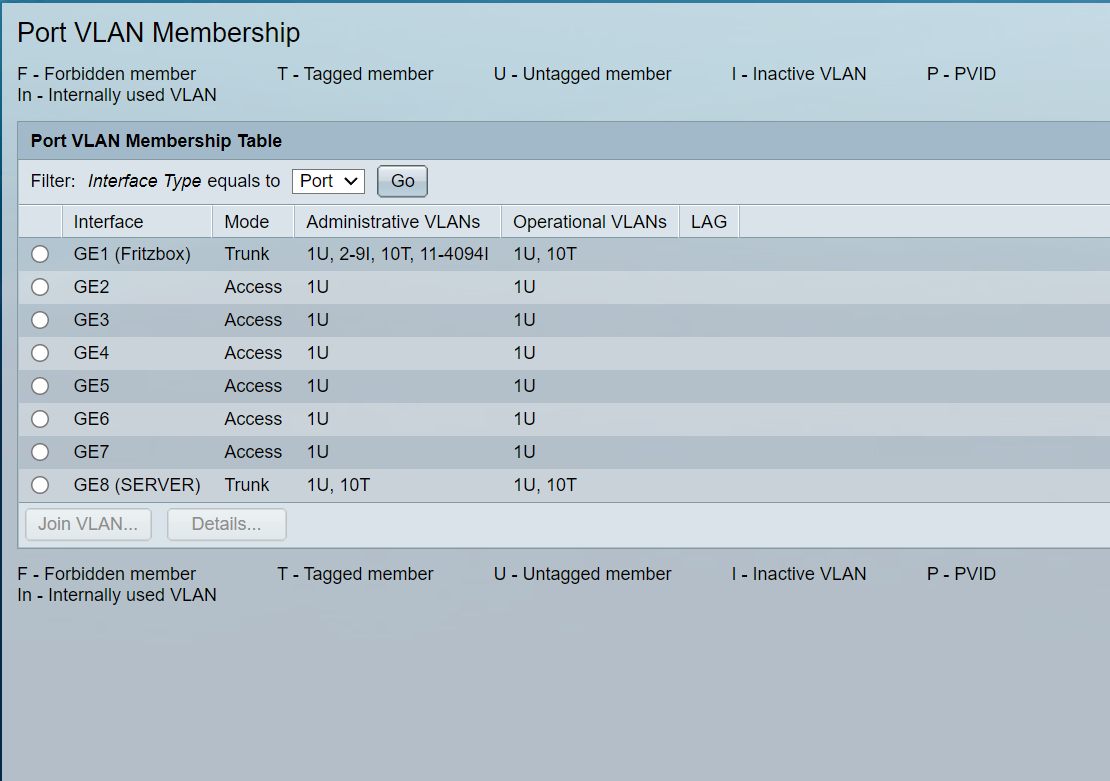

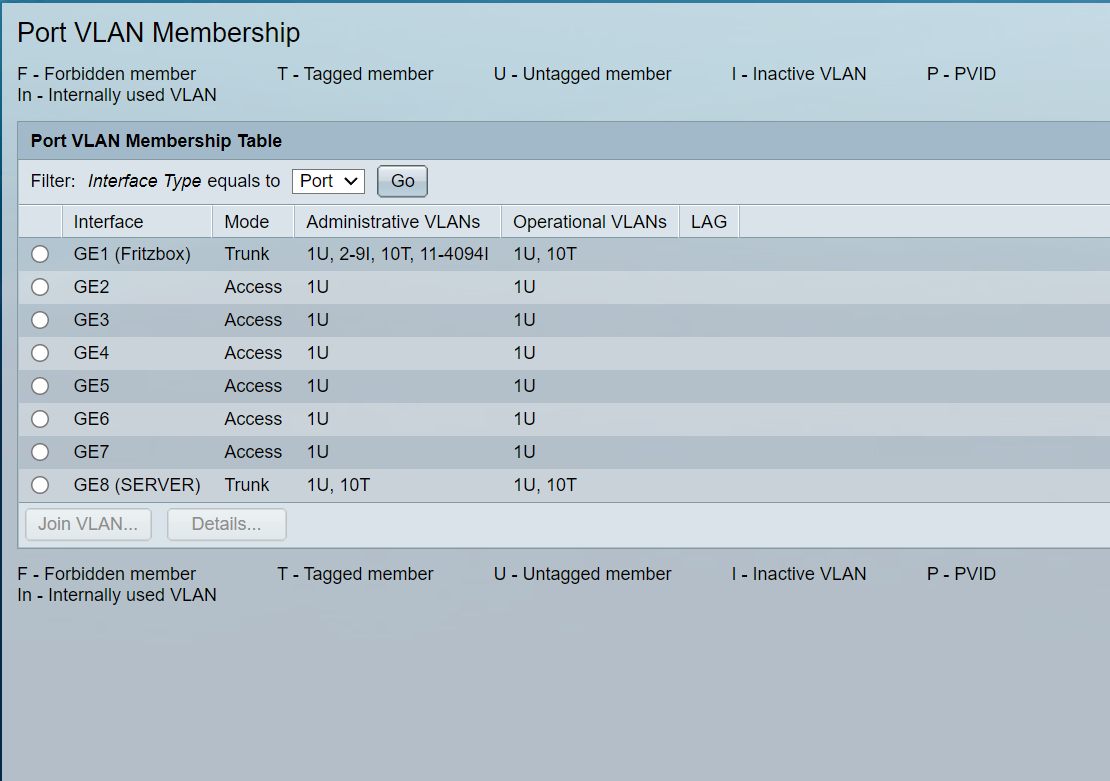

Port VLAN Membership:

IP Configuration:

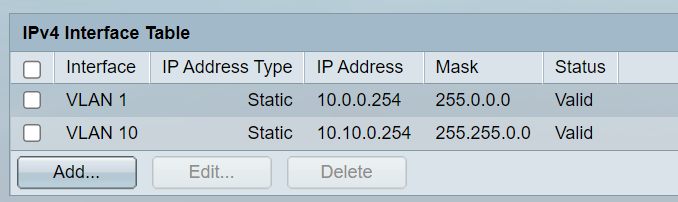

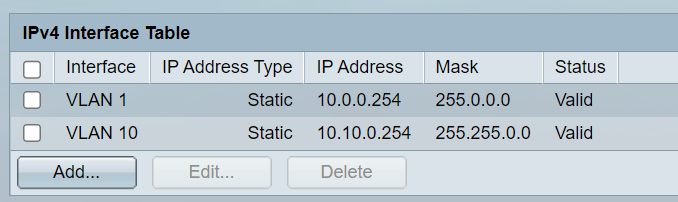

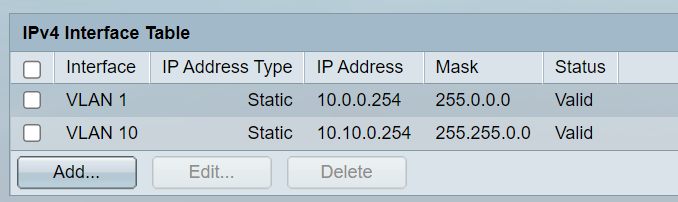

IPv4 Interface:

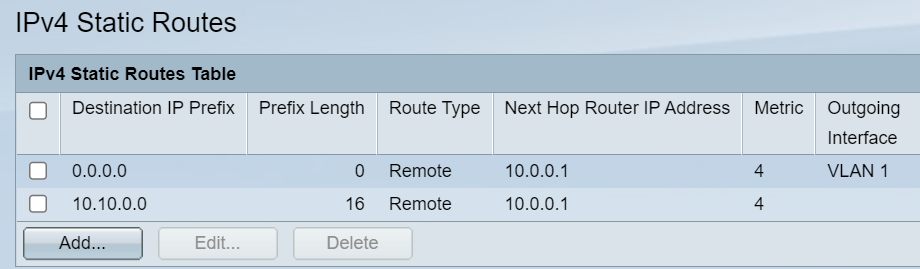

IPv4 Static Routes:

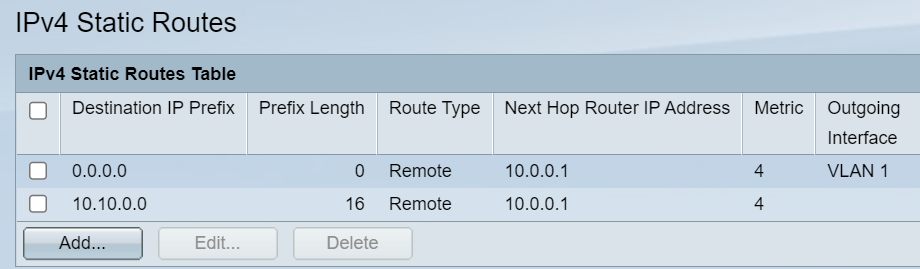

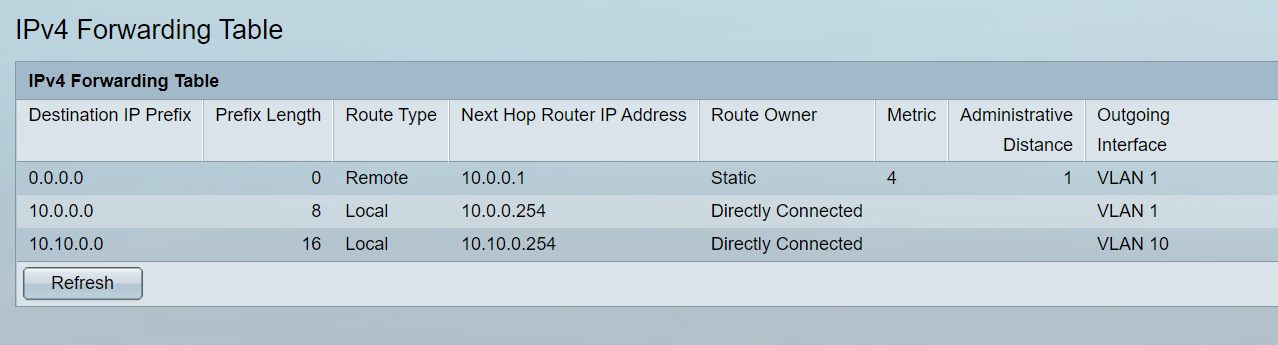

IPv4 Forwarding Table:

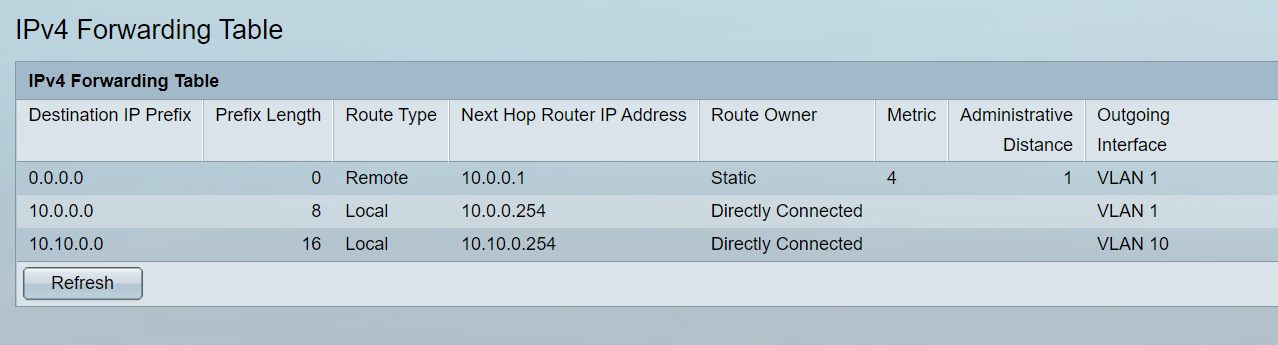

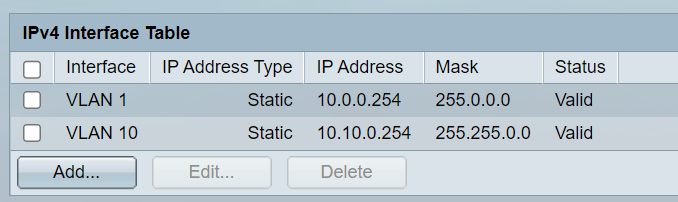

IPv4 Interface Tables:

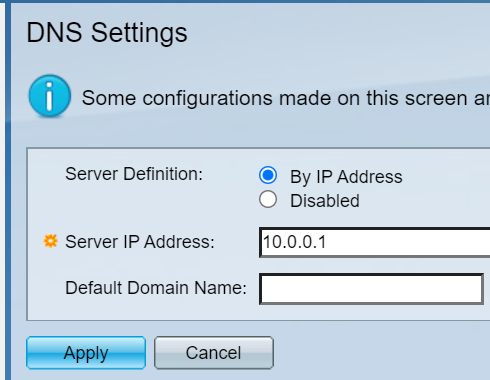

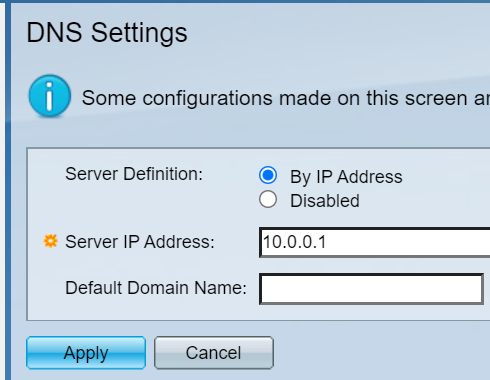

DNS Settings:

Ich habe Probleme mit meiner Einstellung und deswegen bekommt mein NAS Server kein Internet.

Meine Hardware und die Konfiguration davon:

Fritzbox 6591 Cable hat die IP 10.0.0.1 /8 daran habe ich dann:

Cisco Switch SG250-08 angeschlossen mit der IP 10.0.0.254 am Port 1.

NAS Server ASROCK J5040 mit IP 10.10.0.1 im VLAN 10(10.10.0.254/16)

In der Fritzbox habe ich den IP Bereich von 192.168.178.0/24 auf 10.0.0.0/8 wie ihr sieht geändert.

Die Statischen Routen in der Fritzbox sind:

10.10.0.0 255.255.0.0 10.0.0.254

Ich habe auf dem NAS Server Proxmox Installier mit der IP 10.10.0.1/16 mit 10.0.0.1 Als Gateway.

Ich hatte vorher 10.0.0.254 und 10.10.0.254 als Gateway ausprobiert. Danach war auf einmal der NAS SERVER mit der IP 10.10.0.1 in der Fritzbox unter Netzwerk: da.

Es klappt nicht das ich ins Internet mit dem NAS Komme, aber ich kann in der CIsco Gui ein PING vom VLAN 10 zu 8.8.8.8 senden und Traceroute geht auch ohne Probleme

Ich bitte euch um Hilfe diesbezüglich. Ich denke ich habe vieles schon richtig eingerichtet, aber im feinschliff der Konfiguration und ein großes Problem liegt darin das ich kein plan habe von VLANs und von Switchen. Dabei ist noch die Kombi Fritzbox zum CISCO Switch.

Ich danke euch für eure Hilfe jetzt schon.

Ich poste mal meine Gesamten Settings. Ich hoffe das wird nicht Zuviel.

PING von VLAN 10 zu 8.8.8.8

TRACEROUTE von VLAN 10 zu 8.8.8.8

Fritzbox 6591 Cable:

Netzwerk:

Statische IPv4-Routing Tabelle:

IPv4-Einstellung:

Netzwerk PVE:

Netzwerk CISCO-SG250-08:

Freigabe:

Cisco Switch SG 250-08 Einstellungen:

Port Management:

Port Settings:

VLAN MANAGEMENT:

VLAN Settings:

Interface Settings:

Port to VLAN1:

Port to VLAN10:

Port VLAN Membership:

IP Configuration:

IPv4 Interface:

IPv4 Static Routes:

IPv4 Forwarding Table:

IPv4 Interface Tables:

DNS Settings:

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2272654817

Url: https://administrator.de/forum/kein-internet-im-vlan-von-fritzbox-mit-cisco-2272654817.html

Ausgedruckt am: 14.07.2025 um 10:07 Uhr

27 Kommentare

Neuester Kommentar

Moin,

dein Vorhaben ist so nicht möglich. Vorweg solltest du die Thematik mit dem Supernetting nochmal lesen bei dem was du versuchst.

Des weiteren wirst du deine Lösung nicht mit einer Frtizbox als Gateway finden. Diese kann schließlich nur ein GW bereitstellen und max noch ein simples GastNetz.

ich kann dir nur empfehlen ein Router zu nutzen, Vielleicht einen Mikrotik, und ein reines Modem davor.

Max die FB mit Exposed Host Konfig. Alternativ könntest du deine Netze auch sauber hinter dem Cisco Switch als Router laufen lassen und zwischen Cisco und FB ein simples Transfernetz einsetzen. Vielmehr muss und kann die FB in dem Konstrukt nicht.

Gruß

Spirit

dein Vorhaben ist so nicht möglich. Vorweg solltest du die Thematik mit dem Supernetting nochmal lesen bei dem was du versuchst.

Des weiteren wirst du deine Lösung nicht mit einer Frtizbox als Gateway finden. Diese kann schließlich nur ein GW bereitstellen und max noch ein simples GastNetz.

ich kann dir nur empfehlen ein Router zu nutzen, Vielleicht einen Mikrotik, und ein reines Modem davor.

Max die FB mit Exposed Host Konfig. Alternativ könntest du deine Netze auch sauber hinter dem Cisco Switch als Router laufen lassen und zwischen Cisco und FB ein simples Transfernetz einsetzen. Vielmehr muss und kann die FB in dem Konstrukt nicht.

Gruß

Spirit

Moin,

Habe jetzt nicht alle Scrennshots durchgeschaut, aber da der Cisco Routen kann, geht dein Vorhaben unter folgenden Punkten:

Erstens: mache die Subnetzmasken kleiner. Du hast mit dem 8er Netz dir eine Möglichkeit geschaffen, 256^ 3 Hosts betreiben zu wollen. Ich nehme mal an, dass du nimmer so viele IPs in EINEM Netz brauchst.

24er Masken sollten mehr als ausreichend sein

Zweitens:

Der Cisco bekommt drei IPs:

Default Gateway ist die 10.0.1.1 (FritzBox)

In der FritzBox werden noch zwei statische Route angelegt:

Deine Clients im VLAN 1 bekommen als GW die IP des Ciscos: 10.0.1.254

Die Clients im VLAN 10 ebenfalls die des Ciscos: 10.0.10.254

Und, wer hätte es gedacht, die Geräte im 1000er VLAN die 10.10.0.254

Damit solltest erstmal online kommen.

Wenn das klappt, kannst du dich mit ACLs auf dem Cisco befassen.

Was der Cisco nicht kann: DHCP-Server. Ich meine, dass das erst ab der 350er Serie geht. Der 250er müsste aber DHCP-Relay können. Ergo kannst du am NAS einen DHCP-Server mit mehreren Scopes anlegen. Der Ciso verweist dann im jeweiligen VLAN auf das NAS

Gruß

em-pie

Habe jetzt nicht alle Scrennshots durchgeschaut, aber da der Cisco Routen kann, geht dein Vorhaben unter folgenden Punkten:

Erstens: mache die Subnetzmasken kleiner. Du hast mit dem 8er Netz dir eine Möglichkeit geschaffen, 256^ 3 Hosts betreiben zu wollen. Ich nehme mal an, dass du nimmer so viele IPs in EINEM Netz brauchst.

24er Masken sollten mehr als ausreichend sein

Zweitens:

Der Cisco bekommt drei IPs:

- VLAN 1: 10.0.1.254/ 24

- VLAN10: 10.0.10.254/ 24

- VLAN 1000: 10.10.0.254/ 24

Default Gateway ist die 10.0.1.1 (FritzBox)

In der FritzBox werden noch zwei statische Route angelegt:

- Netz: 10.0.10.0

- Netzmaske: 255.255.255.0

- Gateway: 10.0.1.254 (Cisco)

- Netz: 10.10.0.0

- Netzmaske: 255.255.255.0

- Gateway: 10.0.1.254 (Cisco)

Deine Clients im VLAN 1 bekommen als GW die IP des Ciscos: 10.0.1.254

Die Clients im VLAN 10 ebenfalls die des Ciscos: 10.0.10.254

Und, wer hätte es gedacht, die Geräte im 1000er VLAN die 10.10.0.254

Damit solltest erstmal online kommen.

Wenn das klappt, kannst du dich mit ACLs auf dem Cisco befassen.

Was der Cisco nicht kann: DHCP-Server. Ich meine, dass das erst ab der 350er Serie geht. Der 250er müsste aber DHCP-Relay können. Ergo kannst du am NAS einen DHCP-Server mit mehreren Scopes anlegen. Der Ciso verweist dann im jeweiligen VLAN auf das NAS

Gruß

em-pie

Zitat von @em-pie:

Was der Cisco nicht kann: DHCP-Server. Ich meine, dass das erst ab der 350er Serie geht. Der 250er müsste aber DHCP-Relay können. Ergo kannst du am NAS einen DHCP-Server mit mehreren Scopes anlegen. Der Cisco verweist dann im jeweiligen VLAN auf das NAS

Gruß

em-pie

Was der Cisco nicht kann: DHCP-Server. Ich meine, dass das erst ab der 350er Serie geht. Der 250er müsste aber DHCP-Relay können. Ergo kannst du am NAS einen DHCP-Server mit mehreren Scopes anlegen. Der Cisco verweist dann im jeweiligen VLAN auf das NAS

Gruß

em-pie

Korrekt...250er kann nur DHCP-Relay, 350er kann DHCP-Server.

Die FritzBox bekommt drei IPs

VLAN 1: 10.0.1.254/ 24

VLAN10: 10.0.10.254/ 24

VLAN 1000: 10.10.0.254/ 24

Die Fritzbox kann mehrere IP's? Die Fritzbox kann VLAN's? Vermutlich meinst du den Switch.VLAN 1: 10.0.1.254/ 24

VLAN10: 10.0.10.254/ 24

VLAN 1000: 10.10.0.254/ 24

Ja, es fehlt ein DHCP Server mit mehreren Scopes. Das kann

1) ein NAS machen, dann ist das NAS jedoch in jedem VLAN drinnen

2) oder eine eigene VM auf dem NAS mit pfSense, OPNsence, Sophos Home oder ähnlichem

3) oder ein eigenständiges Gerät (Router, alter PC), das mit einer Schnittstelle in allen VLANs hängt (alle VLANs auf tagged eingestellt)

Man könnte die VM oder das eigenständige Gerät auch alle Dienste übernehmen lassen (DHCP, DNS, Routing), dann ist die Konfiguration auf dem Switch einfacher gehalten.

@NordicMike

Danke. Natürlich war der Switch gemeint. Hab’s mal korrigiert

Du hast, wie von mir erwähnt, eine 1b) vergessen. DHCP macht das NAS, hängt in nur einem VLAN und der Switch leitet die DHCP-Request aus dem jeweiligen VLAN ans NAS. Klassisches DHCP-Relay

Danke. Natürlich war der Switch gemeint. Hab’s mal korrigiert

Du hast, wie von mir erwähnt, eine 1b) vergessen. DHCP macht das NAS, hängt in nur einem VLAN und der Switch leitet die DHCP-Request aus dem jeweiligen VLAN ans NAS. Klassisches DHCP-Relay

Hallo zusammen,

- Cisco SG1xxx dummer Switch

- Cisco SG2xx Layer2 Switch

- Cisco SG3xx Layer3 Switch

Allerdings sollte es so wie @em-pie es beschrieben hat sollte es auch funktionieren.

BlueKobold

- Cisco SG1xxx dummer Switch

- Cisco SG2xx Layer2 Switch

- Cisco SG3xx Layer3 Switch

Allerdings sollte es so wie @em-pie es beschrieben hat sollte es auch funktionieren.

BlueKobold

@2196421564

Deine Auflistung ist nicht korrekt. Der SG250 ist ein L3 Switch

cisco.com/c/dam/en/us/products/collateral/switches/250-series-sm ...

@to

Nein, die Fritte kann das nicht!

Und dein Mix aus 8er und 16er Netzmasken ist Murks und technisch nicht funktionsfähig:

Du hast eine Halle (switch) und darin zwei Räume (/VLANs)

Für die Insassen in den Räumen ist an den Wänden Ende. Ohne eine Tür mit Wegweisern (Router) kommen die nicht raus und finden somit auch nicht den DHCP-Server.

Du musst also jemanden an der Tür haben, der die Anfragen zum DHCP-Server als Proxy weitergibt (DHCP-Relay). Da helfen dir auch keinen bunt gemischten Netzmasken. Denn hier sind wir auf Layer 3, VLAN ist aber Layer 2.

Und bunt gemischte Netzmasken sind auch Murks.

In einem IP-Netz mit einer 16er Maske ist beispielsweise bei der IP 10.10.255.254 Ende. Darüber hinaus wird ein Router benötigt. Für ein Gerät im Netz 10.9.0.1 wird jedoch kein Router für die Kommunikation ins 10.10.0.0er Netz benötigt.

Zudem ist die 10.10.0.0 als IP für das 16er-Netz blockiert: das ist die Netzadresse. Für das 8er-Netz ist es aber eine normale IP…

Deine Auflistung ist nicht korrekt. Der SG250 ist ein L3 Switch

cisco.com/c/dam/en/us/products/collateral/switches/250-series-sm ...

@to

Nein, die Fritte kann das nicht!

Und dein Mix aus 8er und 16er Netzmasken ist Murks und technisch nicht funktionsfähig:

Du hast eine Halle (switch) und darin zwei Räume (/VLANs)

Für die Insassen in den Räumen ist an den Wänden Ende. Ohne eine Tür mit Wegweisern (Router) kommen die nicht raus und finden somit auch nicht den DHCP-Server.

Du musst also jemanden an der Tür haben, der die Anfragen zum DHCP-Server als Proxy weitergibt (DHCP-Relay). Da helfen dir auch keinen bunt gemischten Netzmasken. Denn hier sind wir auf Layer 3, VLAN ist aber Layer 2.

Und bunt gemischte Netzmasken sind auch Murks.

In einem IP-Netz mit einer 16er Maske ist beispielsweise bei der IP 10.10.255.254 Ende. Darüber hinaus wird ein Router benötigt. Für ein Gerät im Netz 10.9.0.1 wird jedoch kein Router für die Kommunikation ins 10.10.0.0er Netz benötigt.

Zudem ist die 10.10.0.0 als IP für das 16er-Netz blockiert: das ist die Netzadresse. Für das 8er-Netz ist es aber eine normale IP…

Du solltest dir das Tutorial zu deinem Design noch einmal genau durchlesen und dich Schritt für Schritt daran halten, dann kommt das auch sofort zum Fliegen !! 😉

Verständnissproblem Routing mit SG300-28

Verständnissproblem Routing mit SG300-28

einen Router angeschlossen (Switch port2) IP 10.0.10.253 ihn unter DHCP Relay hinzugefügt.

Der DHCP Server eines Routers ist NICHT multi Scope fähig wie das erforderlich wäre. Das kannst du also vergessen, denn diese DHCP Server können eben nicht mehrere Netzwerk IP Scopes bedienen. Klar also das das in die Hose geht.Hättest du aber sehr einfach auch selber sehen können, denn deine VLAN Clients bekommen keine gültigen IP Adressen (Check mit ipconfig) und enden immer mit einer Zeroconf 169.254.x.y IP

Ein kleiner Raspberry Pi löst dir aber das Problem im Handumdrehen, denn der kann das:

Netzwerk Management Server mit Raspberry Pi

Oder wenn du das nicht willst musst du den 250er gegen einen 350er tauschen, der hat auch eine DHCP Server Funktion an Bord.

Für den Rest hälst du dich, wie immer, an das o.a. Tutorial ! Das erklärt im Detail wie diese sehr einfache Konfiguration umzusetzen ist.

@mucsav1977

Tu dir selbst einen Gefallen und arbeite dich durch das Tutorial von @aqui durch. Du wirst das nur erfolgreich zum Fliegen bekommen, wenn du die Grundlagen verstanden hast. Dafür brauchst du etwas Zeit und Geduld. Aber da musst du durch Wenn du es verstanden hast, dann rennt so ein Setup wie im ersten Bild des Tutorials nach max. 15 Minuten.

Wenn du es verstanden hast, dann rennt so ein Setup wie im ersten Bild des Tutorials nach max. 15 Minuten.

Und überarbeite dein Adressschema...@em-pie und @Lochkartenstanzer hatten dich ja schon darauf hingewiesen. Auch hier hilft dir das erste Bild im Tutorial von aqui.

Gruß NV

Tu dir selbst einen Gefallen und arbeite dich durch das Tutorial von @aqui durch. Du wirst das nur erfolgreich zum Fliegen bekommen, wenn du die Grundlagen verstanden hast. Dafür brauchst du etwas Zeit und Geduld. Aber da musst du durch

Und überarbeite dein Adressschema...@em-pie und @Lochkartenstanzer hatten dich ja schon darauf hingewiesen. Auch hier hilft dir das erste Bild im Tutorial von aqui.

Gruß NV

Problem gelöst ??

Wenn ja bitte dann auch nicht vergessen deinen Thread hier als erledigt zu markieren !

Wie kann ich einen Beitrag als gelöst markieren?

Wenn ja bitte dann auch nicht vergessen deinen Thread hier als erledigt zu markieren !

Wie kann ich einen Beitrag als gelöst markieren?

Zitat von @mucsav1977:

Also ich habe gestern den SG350-10-K9-EU bekommen.

Probiere alles nach Vorgaben, aber manchmal gibt es keine Verbindung ins Internet

Gib es eine Änderung der Einstellungen wenn ich den DHCP server auf dem SG350-10-K9-EU mache? DHCP Relay und PNP deaktiviert habe ich schon.

Ich habe dort jetzt die Subnetze angegeben wo er dann die IPs vergeben soll.

Aktuell läuft es aber das war gestern Schönau und dann kurz weg.

VG

Also ich habe gestern den SG350-10-K9-EU bekommen.

Probiere alles nach Vorgaben, aber manchmal gibt es keine Verbindung ins Internet

Gib es eine Änderung der Einstellungen wenn ich den DHCP server auf dem SG350-10-K9-EU mache? DHCP Relay und PNP deaktiviert habe ich schon.

Ich habe dort jetzt die Subnetze angegeben wo er dann die IPs vergeben soll.

Aktuell läuft es aber das war gestern Schönau und dann kurz weg.

VG

Ein Schema über den Aufbau (mit Visio oder yEd) wäre hilfreich. Wenn der SG350 den DHCP macht, dann darf natürlich für die Netze, für die der Switch DHCP zur Verfügung stellt, kein DHCP-Relay aktiviert sein.

Gilt natürlich auch, wenn ein anderes Gerät den zentralen DHCP macht. Dann darf für das Netz, in dem sich der zentrale DHCP-Server befindet, kein Relay aktiv sein.

Auf dem Cisco hatte ich das so noch nicht am Start. Da weiß @aqui besser Bescheid. Ich könnte mir aber vorstellen, das man hier die Adresse, mit der der Switch sein Bein im jeweiligen Netz, als DHCP-Server-Adresse nimmt. Oder nehme ich die Switch-Adresse aus einem Netz als Adresse des DHCP, deaktiviere in diesem Netz Relay und aktiviere für die anderen Netze Relay mit dem "Zeiger" auf den DHCP-Server (=Switch) im entsprechenden Netz?

Gruß NV

Schönau ?? Was soll uns das jetzt sagen ?? 🤔

Nein, Änderungen gibt es nicht wenn du den DHCP für die VLANs auf dem Switch laufen lässt. Ist ja ein klassisches Standard Allerweltssetup.

Es wird dann lediglich für jedes VLAN Segment ein DHCP Server auf dem Switch definiert. Mehr nicht.

Zu beachten ist allerdings das Koppel VLAN Segment zum Router !

Hier muss man aufpassen wenn der Router selber auch einen DHCP Server aktiv hat. Dann darf zumindestens im Koppel VLAN kein DHCP Server auf dem Switch betrieben werden. Oder alternativ muss dann der DHCP Server auf dem Router deaktiviert werden wenn der Switch dort einen aktiv hat.

Es darf ja niemals 2 parallel laufende DHCP Server in einem L2 Segment geben sonst kommt es zum IP Adress Chaos mit solchen Auswirkungen wie du sie oben zum Teil auch siehst.

Normal ist das Koppelnetz / VLAN zum Router ja immer nur ein Punkt zu Punkt Netz wo lediglich nur Router und Switch verbunden sind, mehr nicht.

Normal benötigt man in diesem Koppelnetz dann generell gar keinen DHCP Server da dort die Adressierung dieser beiden Komponenten (Router und Switch) ja immer statisch ist. Ein DHCP Server in diesem Koppelnetz also überflüssig ist.

DHCP Relay muss dann mit Switch basiertem DHCP natürlich aus. Ein DHCP Relay ist einzig nur dann erforderlich wenn du einen zentralen DHCP Server betreibst !

Als Netzwerk Profi weisst du ja selber das DHCP auf Broadcasts basiert und die, Prinzip bedingt, NICHT über Routergrenzen bzw. geroutete VLANs übertragen werden.

Die Relay Funktion sorgt dafür (wie ihr Name schon sagt) das diese DHCP Broadcasts aus den Netzsegmenten OHNE DHCP Server eben zum zentralen DHCP Server geforwardet werden.

Das entfällt dann logischerweise wenn man für jedes VLAN einen DHCP Server im Netz hat.

Solltest du einen zentralen DHCP Server betreiben (z.B. Winblows Server mit DHCP) wäre es dann natürlich widerum Blödsinn das DHCP auf dem Switch einzurichten. Dann macht man natürlich DHCP Relay.

Kollege @NixVerstehen hat es oben schon richtig gesagt: Ohne das man dazu hilfreiche Infos von dir bekommt zur Netzwerkstruktur können wir hier nur die Kristallkugel polieren und raten.

Alle weiteren Details zu dem Setup hat, wie immer, das Layer 3 Switch Tutorial.

Nein, Änderungen gibt es nicht wenn du den DHCP für die VLANs auf dem Switch laufen lässt. Ist ja ein klassisches Standard Allerweltssetup.

Es wird dann lediglich für jedes VLAN Segment ein DHCP Server auf dem Switch definiert. Mehr nicht.

Zu beachten ist allerdings das Koppel VLAN Segment zum Router !

Hier muss man aufpassen wenn der Router selber auch einen DHCP Server aktiv hat. Dann darf zumindestens im Koppel VLAN kein DHCP Server auf dem Switch betrieben werden. Oder alternativ muss dann der DHCP Server auf dem Router deaktiviert werden wenn der Switch dort einen aktiv hat.

Es darf ja niemals 2 parallel laufende DHCP Server in einem L2 Segment geben sonst kommt es zum IP Adress Chaos mit solchen Auswirkungen wie du sie oben zum Teil auch siehst.

Normal ist das Koppelnetz / VLAN zum Router ja immer nur ein Punkt zu Punkt Netz wo lediglich nur Router und Switch verbunden sind, mehr nicht.

Normal benötigt man in diesem Koppelnetz dann generell gar keinen DHCP Server da dort die Adressierung dieser beiden Komponenten (Router und Switch) ja immer statisch ist. Ein DHCP Server in diesem Koppelnetz also überflüssig ist.

DHCP Relay muss dann mit Switch basiertem DHCP natürlich aus. Ein DHCP Relay ist einzig nur dann erforderlich wenn du einen zentralen DHCP Server betreibst !

Als Netzwerk Profi weisst du ja selber das DHCP auf Broadcasts basiert und die, Prinzip bedingt, NICHT über Routergrenzen bzw. geroutete VLANs übertragen werden.

Die Relay Funktion sorgt dafür (wie ihr Name schon sagt) das diese DHCP Broadcasts aus den Netzsegmenten OHNE DHCP Server eben zum zentralen DHCP Server geforwardet werden.

Das entfällt dann logischerweise wenn man für jedes VLAN einen DHCP Server im Netz hat.

Solltest du einen zentralen DHCP Server betreiben (z.B. Winblows Server mit DHCP) wäre es dann natürlich widerum Blödsinn das DHCP auf dem Switch einzurichten. Dann macht man natürlich DHCP Relay.

Kollege @NixVerstehen hat es oben schon richtig gesagt: Ohne das man dazu hilfreiche Infos von dir bekommt zur Netzwerkstruktur können wir hier nur die Kristallkugel polieren und raten.

Alle weiteren Details zu dem Setup hat, wie immer, das Layer 3 Switch Tutorial.

VLAN1 des Switches bekommt DHCP von Fritzbox.

Keine gute Idee, denn Netz Admins wissen: Router sollten immer statische IPs haben.Gut, wenn du im DHCP Server der FB die IP über die Mac Adresse des Switches im VLAN 1 festgenagelt hast, dann ist das auch tolerabel.

Bei einer Installation wurde auch automatisch die IPs vergeben.

Bahnhof ? Ägypten ?Aber nicht bei der Switch Installation, denn dort musst DU selber dediziert die VLAN IP Adressen und Masken eintragen !

Oder was genau meinst du mit diesem kryptischen Satz ?!

Ich hatte noch eine ip wie ich gesehen habe vom IP Bereich der Fritzbox hier drin.

Ohh man...kein weiterer Kommentar !Vielen Dank an alle dir mir beim einrichten geholfen haben

Immer gerne !

Du kannst natürlich mehrere DHCP betreiben, aber immer nur einen in jedem VLAN. Und wenn im jeweiligen VLAN ein DHCP-Server betrieben wird, der DHCP für das Netz macht, in dem er selbst steht, dann darf für dieses VLAN kein DHCP-Relay aktiviert sein.

Natürlich kannst du in deinem Koppelnetz auch die Fritzbox als DHCP-Server betreiben, aber eben nur für das Koppelnetz. Auf dem Switch muss dann für das Koppelnetz DHCP-Relay deaktiviert sein. Der IP-Scope des DHCP auf der Fritzbox darf dann nur den Adressbereich des Koppelnetzes beinhalten.

Gruß NV

Natürlich kannst du in deinem Koppelnetz auch die Fritzbox als DHCP-Server betreiben, aber eben nur für das Koppelnetz. Auf dem Switch muss dann für das Koppelnetz DHCP-Relay deaktiviert sein. Der IP-Scope des DHCP auf der Fritzbox darf dann nur den Adressbereich des Koppelnetzes beinhalten.

Gruß NV

Das VLAN1 ist ja das Koppelnetzt. Die IP ist statisch im Switch und in der Fritzbox.

Dann kannst (und solltest) du den DHCP Server an der FB deaktivieren.und dem eine Statische IP aus eine VLAN vom Switch genommen.

DNS ?? Ein Switch kann doch niemals DNS Server oder Proxy DNS sein ? Oder wie ist diese IP gemeint ??Das weiss auch ein Laie das das nicht gehen kann. Als DNS IP musst du logischerweise die FritzBox IP dort in der VM eintragen !!

Du hast mit der falschen DNS IP dann ein DNS Problem !

Wenn du nur einmal nachgedacht hättest und von der VM einmal eine nackte IP Im Internet wie 9.9.9.9 gepingt hättest, dann hättest du gesehen das das klappt und die Verbindung sehr wohl da ist !

Nur die Hostauflösung mit DNS klappte dann nicht weil du eben mit dem Switch als DNS eine völlig unsinnige DNS IP eingetragen hast !

VORHER einmal nachdenken hilft wirklich !!

Ist dein Szenario jetzt so aufgebaut, wie in dem Tutorial von @aqui beschrieben?

Wenn ja, dann müsste ja der PC mit der VM an einem der Ports der Fritzbox angeschlossen sein. Also gibst dem PC und der VM eine IP aus dem Bereich des Koppelnetzes. Als DNS gibst du dem PC und der VM die IP-Adresse der Fritzbox und dann fliegt das.

Hast du auf der Fritze DHCP aktiviert, dann erhalten der PC und die VM eine IP aus dem Koppelnetz, vorausgesetzt du hast den DHCP auf der Fritzbox korrekt eingerichtet. Dann aber DHCP-Relay auf dem Switch für das Koppelnetz deaktivieren.

Besser und wie von @aqui oben beschrieben wäre, DHCP auf der Fritzbox zu deaktivieren. Dann musst du dem PC und der VM ebenfalls statische Adressen geben und natürlich auch den richtigen DNS (die Fritte) konfigurieren.

Gruß NV

Wenn ja, dann müsste ja der PC mit der VM an einem der Ports der Fritzbox angeschlossen sein. Also gibst dem PC und der VM eine IP aus dem Bereich des Koppelnetzes. Als DNS gibst du dem PC und der VM die IP-Adresse der Fritzbox und dann fliegt das.

Hast du auf der Fritze DHCP aktiviert, dann erhalten der PC und die VM eine IP aus dem Koppelnetz, vorausgesetzt du hast den DHCP auf der Fritzbox korrekt eingerichtet. Dann aber DHCP-Relay auf dem Switch für das Koppelnetz deaktivieren.

Besser und wie von @aqui oben beschrieben wäre, DHCP auf der Fritzbox zu deaktivieren. Dann musst du dem PC und der VM ebenfalls statische Adressen geben und natürlich auch den richtigen DNS (die Fritte) konfigurieren.

Gruß NV