Mikrotik - dyn-vLAN-Zuweisung, Firewall

Isch hab da mal ne Frage

gegeben sei ein CRS326, 7.3beta40, eingesetzt (auch) als Router/Firewall.

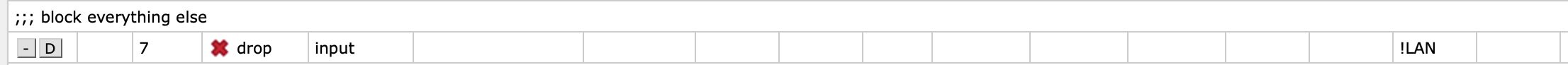

Die vLAN-Zuweisung mit dot1x auf MAC-Adressen-Basis erfolgt aber nur, wenn ich folgende Firewall-Regel deaktiviere:

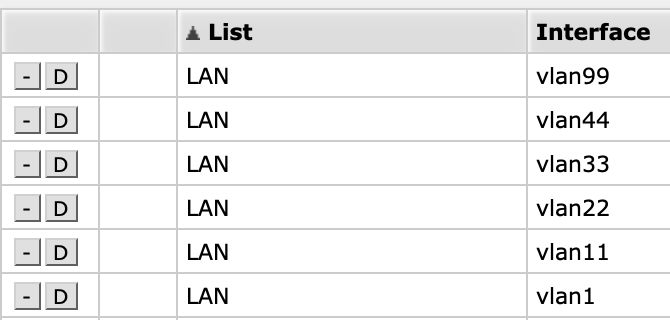

Wobei die Liste "LAN" wie folgt definiert ist:

In meinem Verständnis wird alles in der Input-Chain gedroppt, was nicht vom lokalen LAN kommt. Mal davon abgesehen, dass die dot1x-Anfragen natürlich von dort kommen, funktioniert es auch nicht die (von dot1x verwalteten) Ethernet-Ports in die Liste mit aufzunehmen.

Jetzt kann ich bestimmt oberhalb dieser Regel irgendwelche Portanfragen prinzipiell freigeben.

ABER

a) Warum sperrt er das überhaupt, obwohl die Regel ja nur "Verkehr" außerhalb der vLANs blockiert?

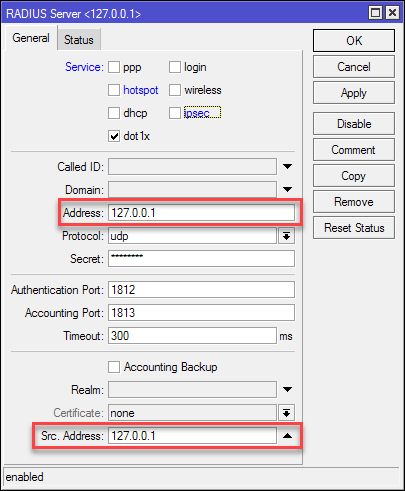

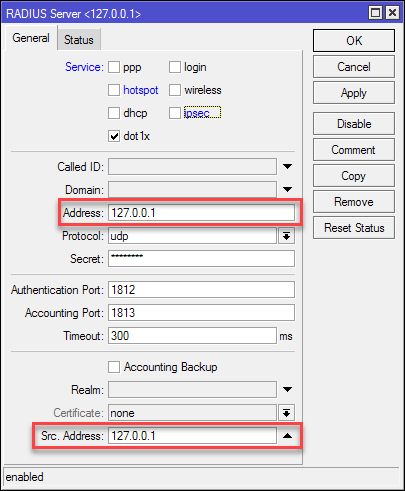

b) Kann ich die "List" so modifizieren, dass die Anfragen von Client zu Radius/dot1x abgedeckt sind (beide lokal auf dem Router 127.0.0.1)? Ich fände das "smarter", als eine eigene Freigabe oberhalb des Bestands.

VG

gegeben sei ein CRS326, 7.3beta40, eingesetzt (auch) als Router/Firewall.

Die vLAN-Zuweisung mit dot1x auf MAC-Adressen-Basis erfolgt aber nur, wenn ich folgende Firewall-Regel deaktiviere:

Wobei die Liste "LAN" wie folgt definiert ist:

In meinem Verständnis wird alles in der Input-Chain gedroppt, was nicht vom lokalen LAN kommt. Mal davon abgesehen, dass die dot1x-Anfragen natürlich von dort kommen, funktioniert es auch nicht die (von dot1x verwalteten) Ethernet-Ports in die Liste mit aufzunehmen.

Jetzt kann ich bestimmt oberhalb dieser Regel irgendwelche Portanfragen prinzipiell freigeben.

ABER

a) Warum sperrt er das überhaupt, obwohl die Regel ja nur "Verkehr" außerhalb der vLANs blockiert?

b) Kann ich die "List" so modifizieren, dass die Anfragen von Client zu Radius/dot1x abgedeckt sind (beide lokal auf dem Router 127.0.0.1)? Ich fände das "smarter", als eine eigene Freigabe oberhalb des Bestands.

VG

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2910717918

Url: https://administrator.de/forum/mikrotik-dyn-vlan-zuweisung-firewall-2910717918.html

Ausgedruckt am: 04.06.2025 um 03:06 Uhr

4 Kommentare

Neuester Kommentar

Servus,

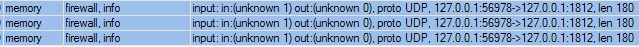

Machst du das nicht siehst du das die Pakete sofort im Firewall Logging wenn du es mal einschaltest

Grüße Uwe

a) Warum sperrt er das überhaupt, obwohl die Regel ja nur "Verkehr" außerhalb der vLANs blockiert?

hast du 127.0.0.1 bzw. die im Radius-Client hinterlegte Source-IP in der Firewall erlaubt damit dieser den Usermanager abfragen darf? Schau dir mal die vergebene IP im Radius-Client an, diese IP muss für Radius-Ports 1813/1812 in der Firewall im INPUT freigeschaltet sein, damit der Client den Radius-Server (Usermanager) erreichen kann! Ich nutze hierbei immer die localhost-Adresse, du kannst aber auch eine andere der Adressen der LAN-Interfaces des Mikrotik verwenden, musst aber wie gesagt dann auch diese in der Firewall handeln.Machst du das nicht siehst du das die Pakete sofort im Firewall Logging wenn du es mal einschaltest

b) Kann ich die "List" so modifizieren, dass die Anfragen von Client zu Radius/dot1x abgedeckt sind (beide lokal auf dem Router 127.0.0.1)? Ich fände das "smarter", als eine eigene Freigabe oberhalb des Bestands.

Kann man z.B. mit einer zusätzlichen Address-List die du in der INPUT-DROP Regel mit "!" negierst. Fände ich persönlich aber unsauber, da habe ich lieber eine extra CHAIN für Verwaltungs-Krams, ist später für die Übersicht besser und kost nicht viel Brot.Grüße Uwe

Vollkommen normal! Source Port ist immer Random außer bei Server-Anwendungen ...

Grüße Uwe

any port:1812,1813

dst-port reicht hier. Stichwort Statefull Firewall.Grüße Uwe