Mikrotik Vlan es funktioniert nur eine PVID

Hi Zusammen,

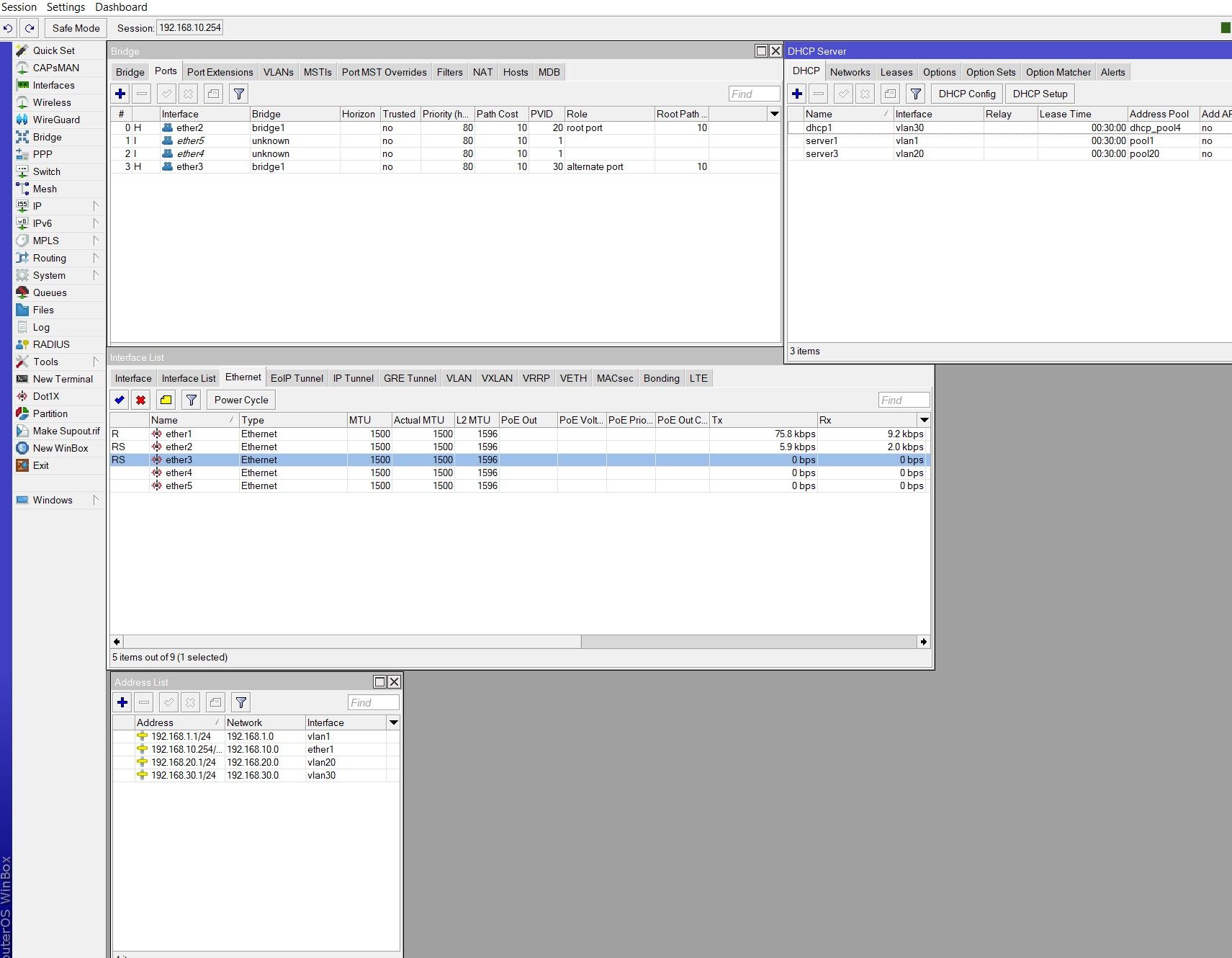

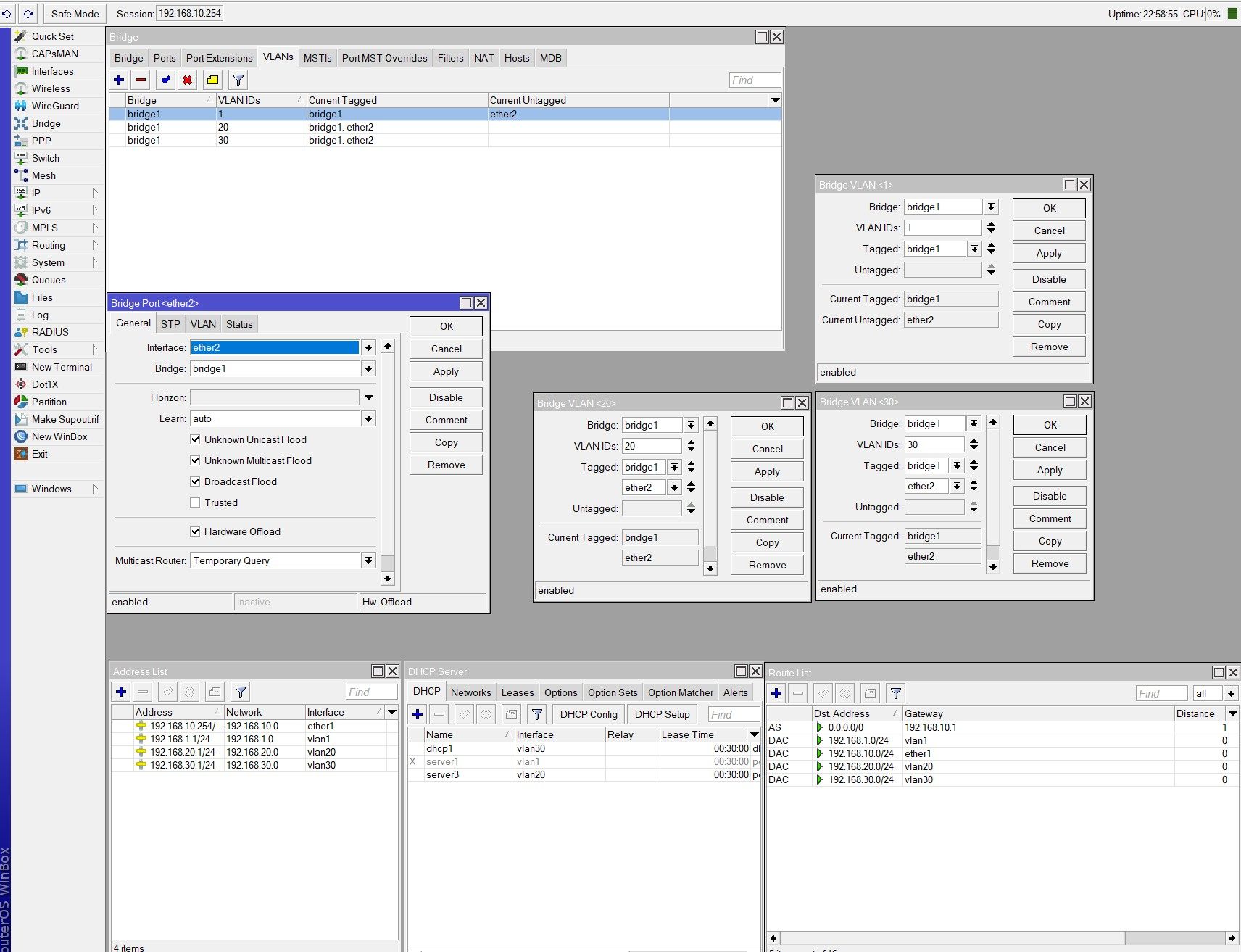

habe nach der Anleitung von aqui im Mikrotik Hex u. a. zwei Vlans angelegt (20 und 30).

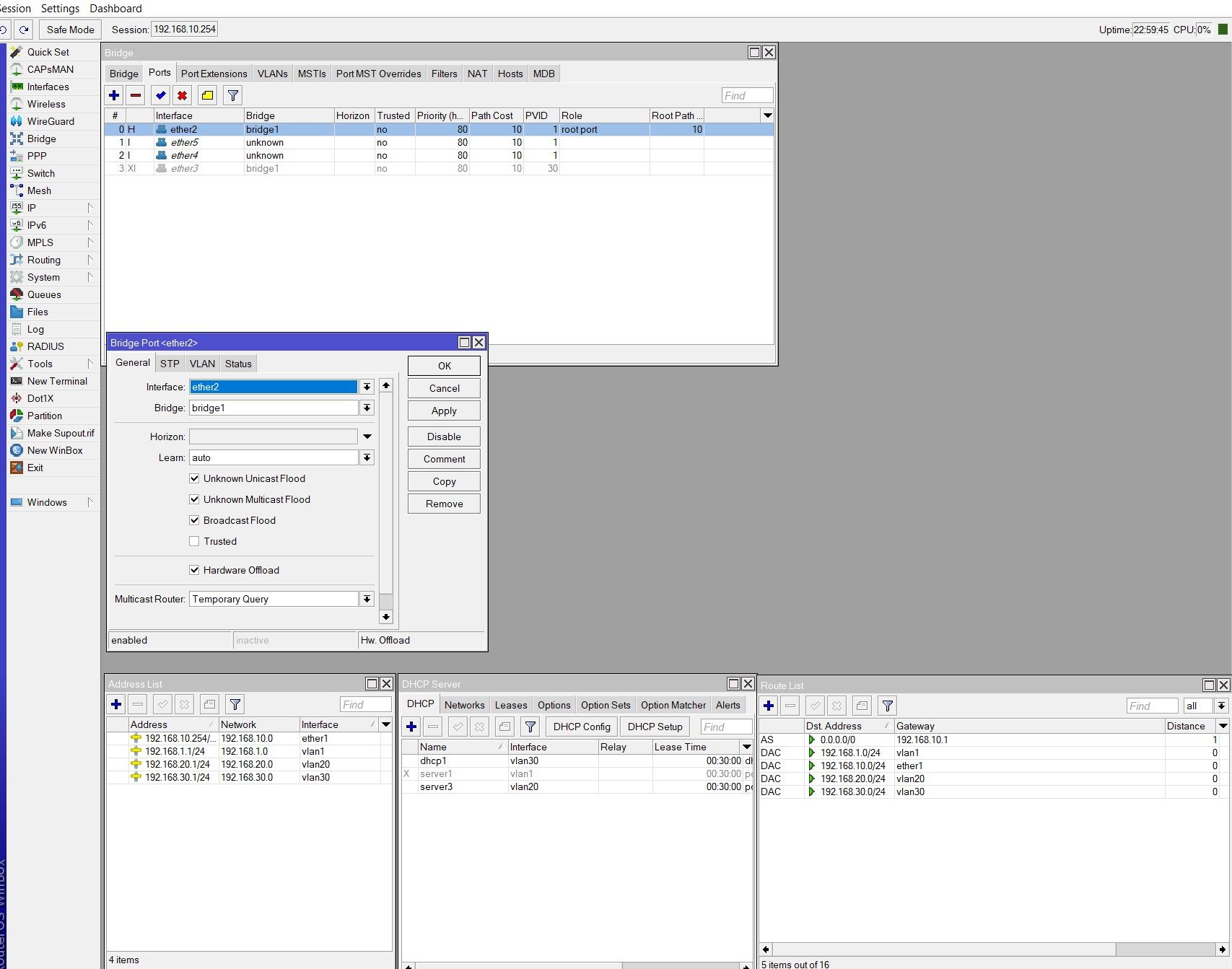

Das 20er liegt mit dem DHCP-Server an ether2 und funktioniert einwandfrei.

Das 30er ist identisch eingerichtet und liegt an ether3. Möchte aber einfach nicht funktionieren.

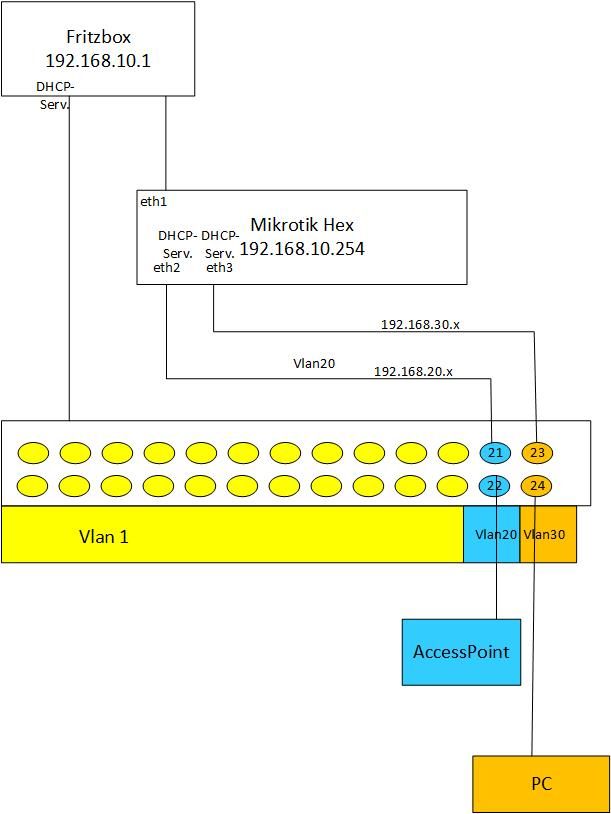

eth2 und eth3 gehen weiter zu meinem Switch, bei dem die Ports wieder den Vlans 20 und 30 im Switch zugeordnet sind. Alles untagged. Ist das so richtig, dass ich die Vlans dann in einem zweiten Switch ein zweites mal einrichte?

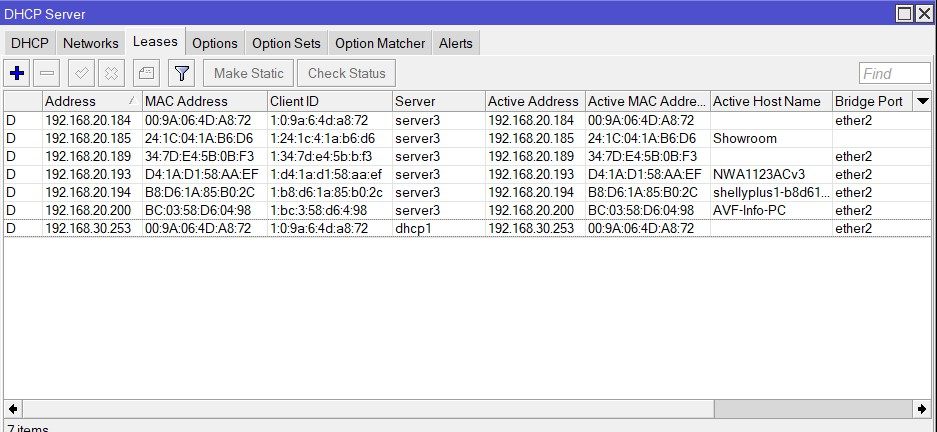

Geräte, die aber an das 30er Vlan angeschlossen werden, bekommen gar keine IP-Adresse.

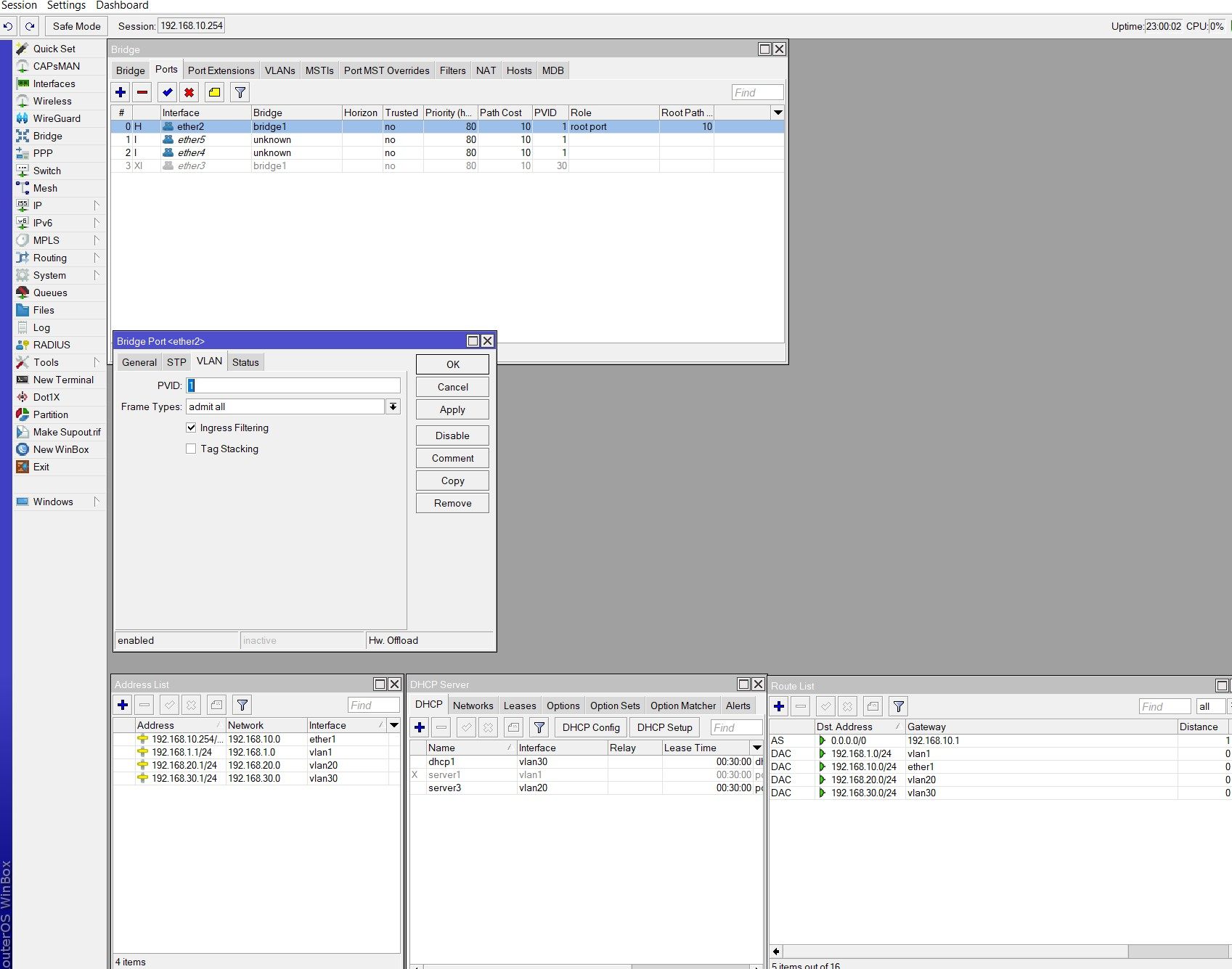

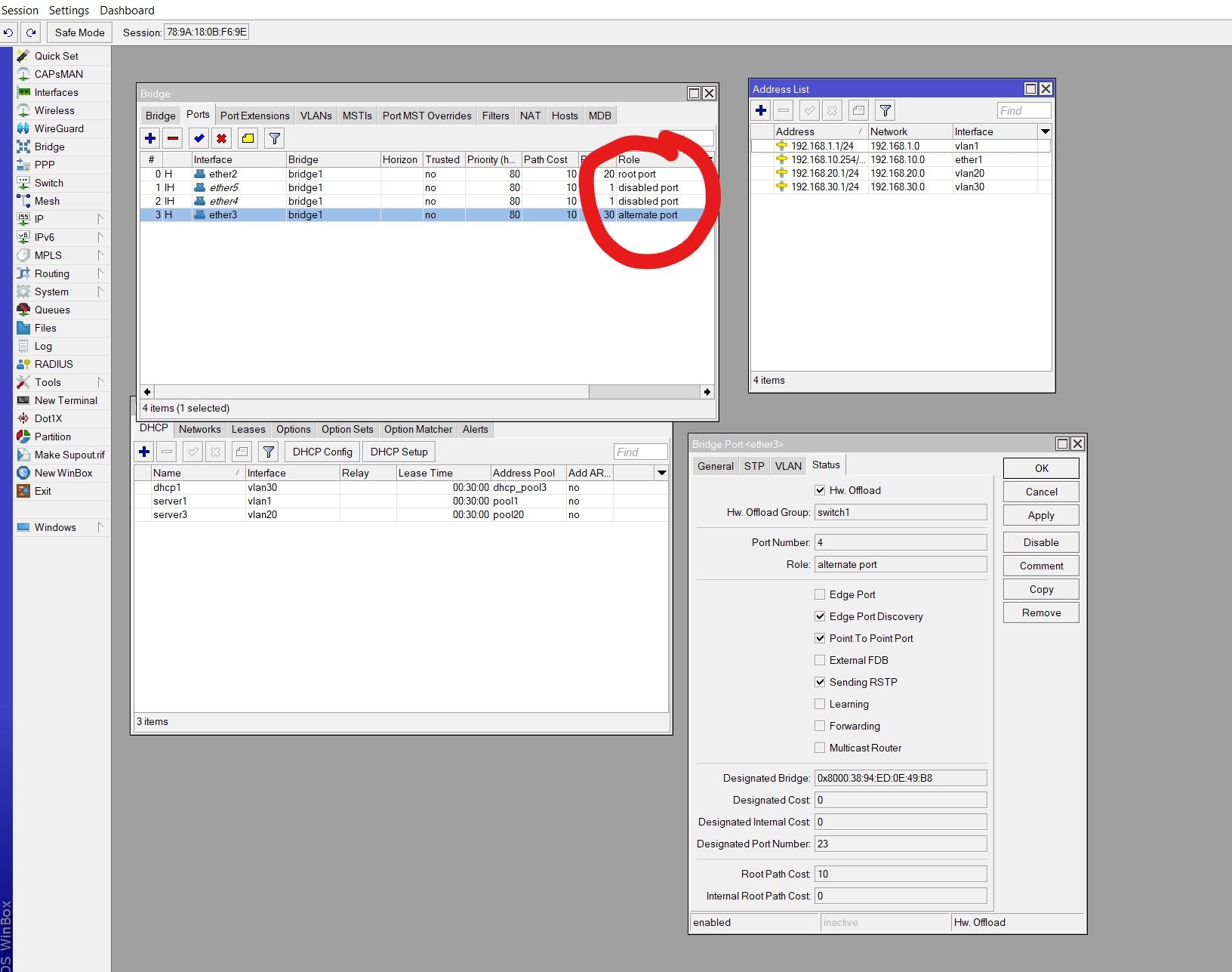

Mir ist aufgefallen, dass bei ether3 in den BridgePorts eine andere Role steht als bei eth2. Könnte das die Ursache sein und wie kann ich das umstellen?

Vielen Dank.

habe nach der Anleitung von aqui im Mikrotik Hex u. a. zwei Vlans angelegt (20 und 30).

Das 20er liegt mit dem DHCP-Server an ether2 und funktioniert einwandfrei.

Das 30er ist identisch eingerichtet und liegt an ether3. Möchte aber einfach nicht funktionieren.

eth2 und eth3 gehen weiter zu meinem Switch, bei dem die Ports wieder den Vlans 20 und 30 im Switch zugeordnet sind. Alles untagged. Ist das so richtig, dass ich die Vlans dann in einem zweiten Switch ein zweites mal einrichte?

Geräte, die aber an das 30er Vlan angeschlossen werden, bekommen gar keine IP-Adresse.

Mir ist aufgefallen, dass bei ether3 in den BridgePorts eine andere Role steht als bei eth2. Könnte das die Ursache sein und wie kann ich das umstellen?

Vielen Dank.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 93884092330

Url: https://administrator.de/forum/mikrotik-vlan-es-funktioniert-nur-eine-pvid-93884092330.html

Ausgedruckt am: 30.07.2025 um 11:07 Uhr

59 Kommentare

Neuester Kommentar

Hallöle,

das VLAN ist wahrscheinlich nicht das Problem, sondern Deine STP-Einstellungen:

help.mikrotik.com/docs/display/ROS/Spanning+Tree+Protocol

Ich schau mal, ob ich rausfinde, was Du da konfiguriert hast...

Viele Grüße, commodity

das VLAN ist wahrscheinlich nicht das Problem, sondern Deine STP-Einstellungen:

help.mikrotik.com/docs/display/ROS/Spanning+Tree+Protocol

alternate-port - port that is facing towards root bridge, but is not going to forward traffic (a backup for root port).

Ich schau mal, ob ich rausfinde, was Du da konfiguriert hast...

Viele Grüße, commodity

Da wird hier gleich aber jemand mit einer anderen Meinung kommen.

Nein, das ist nicht nötig und steht auch so nicht im Tutorial.

Früher mussten IMO auch die Untagged-Ports im Reiter Bridge/VLANs angelegt werden, aber das ist schon länger nicht mehr nötig.

@Andi-75: Kann es sein, dass Du Ether2 und Ether3 an einen untagged Switch angeschlossen hast bzw. untagged weiter leitest? Dann führst Du offenbar die beiden VLANs dort zusammen, STP merkt das und blockt den Port.

Zieh mal Ether2 raus, dann sollte Ether3 funktionieren

Wenn das so ist, ist der zweite Switch falsch konfiguriert.

Viele Grüße, commodity

bei dem die Ports wieder den Vlans 20 und 30 im Switch zugeordnet sind. Alles untagged. Ist das so richtig

Nein, das ist grundfalsch und widerspricht den Regeln eines sinnvollen VLAN Designs.Für so einen Uplink zwischen 2 VLAN Devices nutzt man logischerweise IMMER einen tagged Uplink auf dem du die VLANs über einen, gemeinsamen Link überträgst.

Überlege dir einmal den Unsinn deines Vorgehens wenn du 30 oder mehr VLANs auf einem Campus betreibst. Dann müsste man nach deiner Theorie immer 30 einzelne Strippen zwischen den VLAN Komponenten ziehen um alle VLANs zu übertragen. Das muss man sicher nicht weiter kommentieren und versteht auch ein Laie das das Unsinn ist.

Nebenbei ist dein o.a. Screenshot wenig hilfreich denn er schildert nicht den genauen Setup deiner VLAN Bridge mit den Ports und VLAN Setting im Menü "Bridge". Genau DAS wäre aber zielführend gewesen um zu sehen wo du hier deinen Konfig Fehler beim VLAN Setup gemacht hast!

Auch im 2ten Screenshot fehlt wieder die Bridge VLAN Zuordnung und der Mode ob Tagged oder Access Port.

Du solltest dir also dringenst in aller Ruhe noch einmal die VLAN Schnellschulung gewissenhaft und genau durchlesen damit du den Sinn und Unnsinn von Tagged Uplinks (Trunks) verstehst. 🧐

Weitere wissenswerte Grundlagen zu der Thematik findest du auch im Layer 2 VLAN Tutorial.

Lesen und verstehen...

Fazit:

Konfigurieren deinen Uplink zu deinem VLAN Switch immer als tagged Link! Der überträgt dir dann auf einer Strippe alle deine VLANs zum Switch. Hättest du das Tutorial aufmerksam gelesen, dann wäre dir nicht entgangen das der dortige Port 5 Tagged beispielhaft als Uplink für einen angeschlossenen VLAN Switch konfiguriert wurde. Zusätzlich führen die Weiterführenden Links am Ende des Tutorials viele Praxisthreads zum Anbinden diverser Switchhersteller auf. Auch das o.a. Layer 2 VLAN Tutorial hat ein dediziertes Kapitel zur Anbindung verschiedener Switches.

Das PVID VLAN oder auch native VLAN ist ausschliesslich nur für Access Ports gedacht also Ports an denen Endgeräte angeschlossen sind die selber ja keine VLAN Tags senden. Mit der PVID / Nantive VLAN Zuweisung bindet man so einen Port an eine VLAN ID. Es bestimmt in welches VLAN UNgetagger Netzwerktraffic an diesem Port geforwardet wird. Woher sollte der Switch sonst wissen wohin er mit solchem Traffic ohne VLAN Information hinsoll. Siehe dazu auch dieser Thread: Warum gibt es PVID bei VLANs?

Wie gesagt: Man muss nur einmal gewissenhaft lesen.

Ich habe nur bisher Port 4 (Gast-Lan) der FB an meinen Switch angeschlossen

Nur das das dann bezüglich Gast LAN Port 4 klar ist:- Auf dem Gast LAN der FB greift kein statisches Routing!

- Bedingt durch den o.a. Punkt MUSST du zwingend NAT (IP Adress Translation) machen am Mikrotik Koppelport. Logisch, denn durch das nicht supportete statische Routing der FB im Gastnetz würde deine Rückroute in die VLANs scheitern! NAT auf dem Mikrotik Koppelport ist also PFLICHT! Du musst dann entweder Source NAT zwingend in der Firewall konfigurieren oder resettest den Mikrotik und verwendest das DEFAULT Setup was an Port 1 imm DHCP Client und NAT macht! Der FB bekommt dann IP, Gateway und DNS fürs Gastnetz automatisch aus der FB!

Damit sind die folgenden Tips alle obsolet bis auf das VLAN Setup des MT!

Belasse sie aber dennoch damit du die Netzwerk ToDos generell verstehst. 😉

Das Wichtigste fehlt leider, die Mikrotik Konfig, denn da wird sehr wahrscheinlich der Fehler liegen.

Im Übrigen brauchst du für diese falsche VLAN Verkabelung oben gar kein VLAN Setup, denn das ist ja in dem Sinne gar keine VLAN Nutzung weil du es falsch verkabelt hast da völlig ohne VLAN Trunk.

Du hast VLAN fähige Komponenten nutzt sie aber nicht richtig.

In deinem Setup kannst du ganz einfach auf eth1 einen DHCP Client setzen und auf eth2 und eth3 die Router IP .20.1 bzw. .30.1 auf die Interfaces drauf, DHCP Server, fertisch...

Das kann man so machen ist aber wie gesagt KEIN richtiges VLAN Design.

Was oben fehlt:

- eth1 ist dein Koppelport zur Fritzbox mit einer statischen IP .10.254. Fragen dazu:

- Hast du im DHCP der Fritzbox beachtet das .10.254 außerhalb des FB DHCP Adress Pools liegt?

- Hat die FritzBox auch eine .10.0er /24er Adressierung ? FB IP .10.1

- Hast du auf der FritzBox eine statische Route zu deinen Mikrotik VLANs eingetragen?: Ziel: 192.168.0.0 255.255.0.0 Gateway: 192.168.10.254

- Hast du eine statische Default Route auf dem Mikrotik eingetragen?: 0.0.0.0/0 Gateway: 192.168.10.1

- Kannst du im Ping Tool auf dem Mikrotik wenn du dort VORHER** die Absender IP auf das VLAN 20 oder 30 IP Interface setzt! die Fritzbox .10.1 pingen??

- Screenshot der VLAN Zuordnung und Ports auf der VLAN Bridge im Mikrotik

Was du, wenn du denn ein sauberes VLAN Setup umsetzen willst, machen solltest ist das unsinnige einzelne Patchen der VLANs 20 und 30 auf den Switch zu korrigieren.

Hier nimmst du dir Port 1 vom Switch, setzt den dort in den VLANs 20 und 30 auf "T" (Tagged) und verbindest den mit dem Mikrotik Port 5 wo die VLANs ebenso tagged sind.

Die Ports 2 und 3 setzt du als Access Ports auf dem MT mit PVID 20 und 30 und Mode only untagged.

So kannst du mit einem Client direkt am MT checken ob diese Ports VLAN 20 bzw. 30 Zugang haben.

Deine Konfig ist weiterhin vermutlich auch in Bezug auf den Accesspoint falsch wenn du damit mit einer MSSID Konfig Gast und Privates WLAN ausstrahlen willst. Dafür benötigst du einen tagged Port für den AP. Guckst du dazu auch HIER.

Vieles ist falsch oder fehlt bei dir und ist vermutlich auch die Ursache warum es nicht klappt.

Also das mit Port 4 Gast der FB habe ich schon vor Installation des MT verworfen und alles abgestöpselt.

Wäre nicht zwingend nötig gewesen. Falsch ist es ja nicht und kommt auf die Anwendungen bzw. Sicherheit an für die netze die man dann dahinter betreiben will.Auch damit hätte man es mit NAT problemlos zum Fliegen bekommen. Gut, man bekommt es ja auch auf den Switch aber hier muss man dann ausnahmsweise 2 Strippen ziehen weil die FB es nicht kann.

192.168.10.254 und habe voll Zugriff drauf.

👍habe das 192.168.10.x bewusst ausgelassen, da ja der MT nichts damit zu tun hat.

Was natürlich Unsinn ist, denn der MT hat ja eine aktive IP im 10er Netz und hat also sehr wohl etwas damit zu tun. Die Ziel: 192.168.0.0 255.255.0.0 Gateway: 192.168.10.254 Route routet nur alles was NICHT direkt an der FB angeschlossen ist und im 192.168er Bereich liegt an den MT. Ein (Schrotschuss)Eintrag der alle 192.168er Netze berücksichtigt wenn du mal mehr VLANs in dem Bereich benötigst.

Aber gut...du kannst natürlich auch das 20er und 30er IP Netz gesondert eintragen das ist zwar etwas mehr Tipparbeit (gerade wenn es mal mehr werden) aber dennoch natürlich auch richtig!

Als Kompromiss kannst du ja Ziel: 192.168.0.0 255.255.224.0 Gateway: 192.168.10.254 nehmen was dann alle IP Netze bis .31.0 routet! (/19er Prefix) 😉

Nö, komme nicht drauf.

Wie gesagt... Zu 98% ist deine VLAN und Port Konfig in der MT VLAN Bridge falsch!!Muss ich auf diesem Uplink dann Vlan1 auch als T oder U setzen?

Das native VLAN ist auf einem Trunk immer untagged, also U alle anderen Taggednur ganz einfach Zugangspunkt für Wlan sein. Nicht mehrere Netze

OK.Mache ich morgen wenn ich mit dem Microtics-Tool wieder drauf komme.

Wir sind gespannt!

Zurück zum Problem

Verkabelung und Ports sind ok. Nicht elegant (siehe die Anmerkungen des Kollgen @aqui zum Thema "Tagged Uplink") aber für den Einstieg in Ordnung und macht es Dir vielleicht klarer.

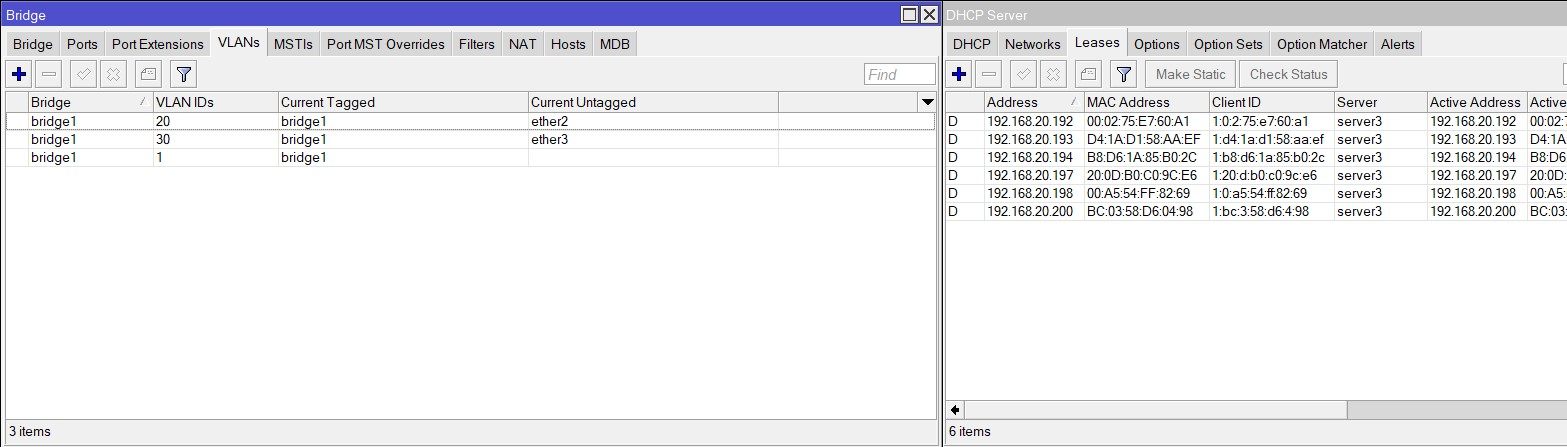

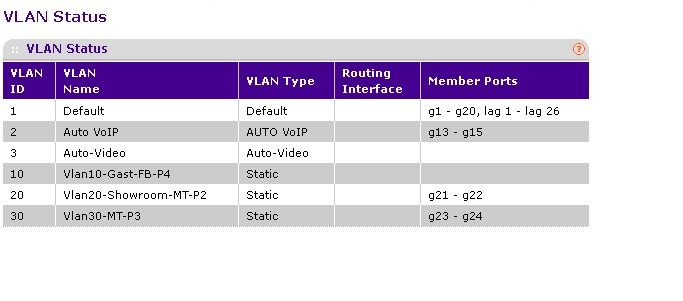

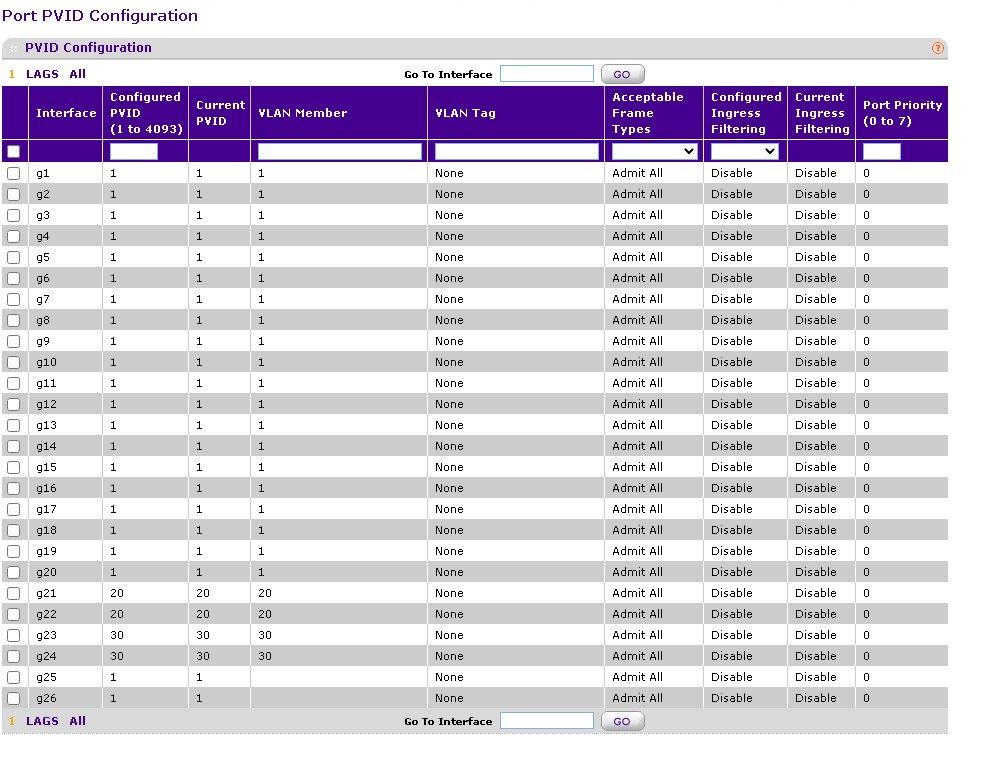

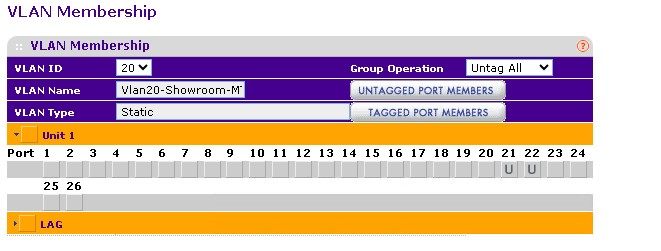

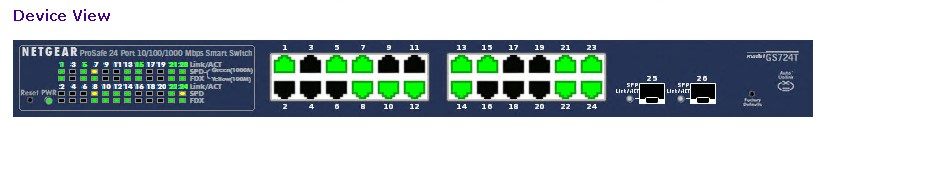

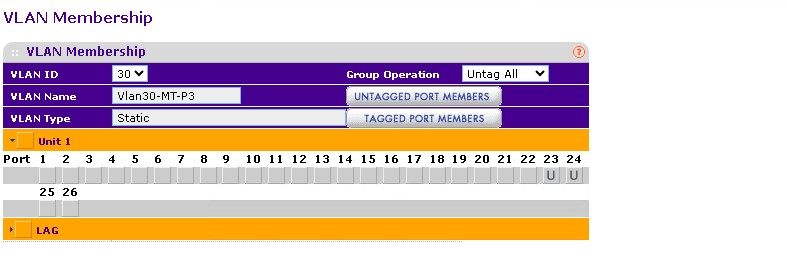

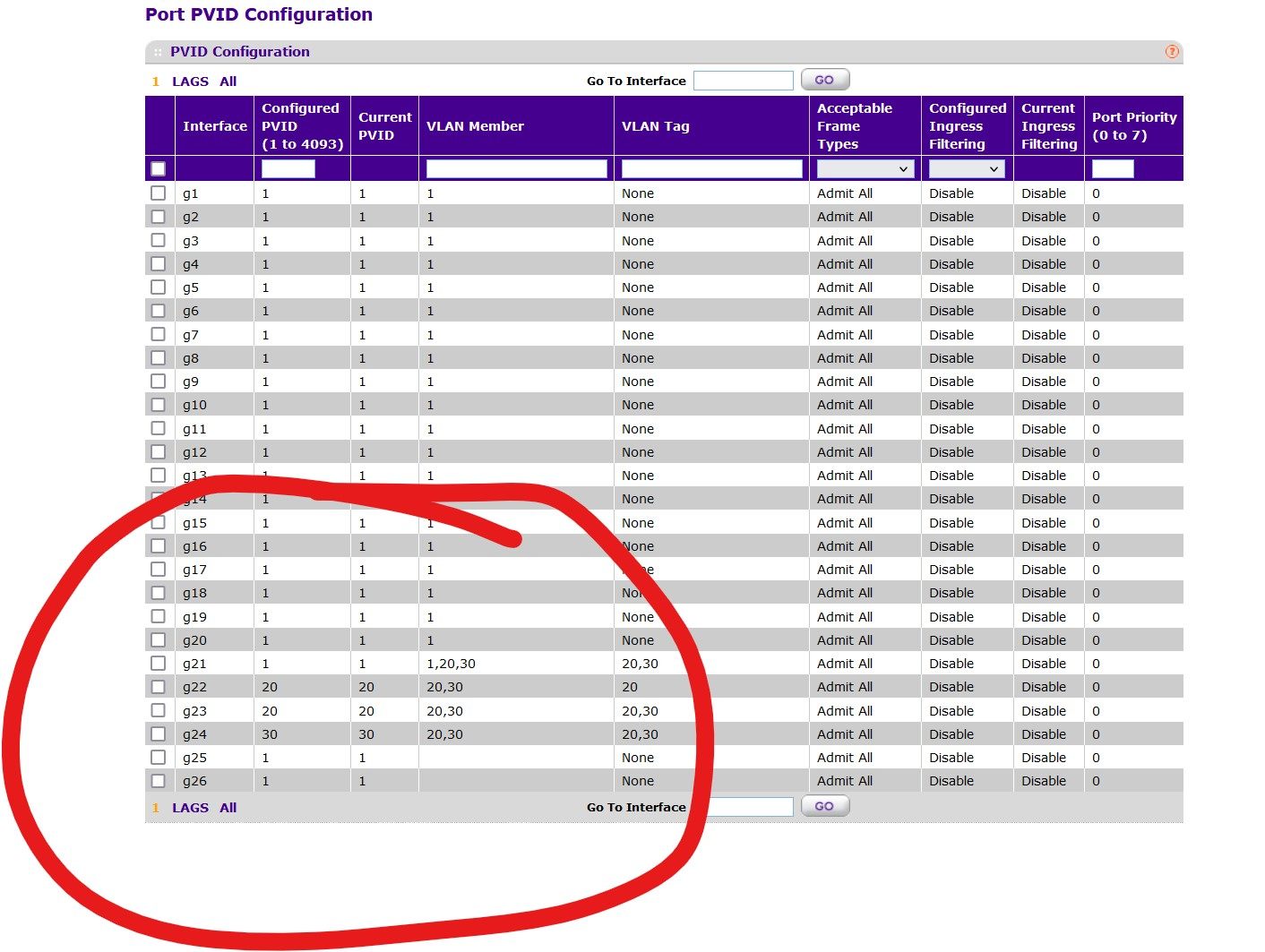

Wenn alles funktionieren würde, würde VLAN20 von eth2 am hEX zu Port 21 am Switch laufen und diesen auf Port 22 verlassen. Und das tut es ja auch. Und VLAN30 analog auf Port 23/24. Wenn ich Dich richtig verstehe, funktionieren die VLANs nur dann nicht, wenn sie beide gleichzeitig aktiv sind. Und dann geht einer der beiden Verbindungsports am hEX auf alternate. Also liegt eine Schleife vor.

Da Deine Switch-Konfiguration korrekt aussieht,

(... wenn nicht die kleine 1 bei LAGs in der PVID-Konfigurationstabelle ganz unten links etwas hässliches bedeutet (bitte klären) ...)

musst Du Dich wohl, wie von @aqui oben schon bemerkt, wieder dem hEX zuwenden. Hierzu gehört, wenn hier jemand helfen soll, immer am besten ein export der Konfiguration.

Spontan (hatte ich auch heute morgen als erstes) an das hier gedacht:

Aber wenn es aktiv ist, wie Du schreibst, ist es aktiv

Das sieht man ja auch dann im export.

Viele Grüße, commodity

Verkabelung und Ports sind ok. Nicht elegant (siehe die Anmerkungen des Kollgen @aqui zum Thema "Tagged Uplink") aber für den Einstieg in Ordnung und macht es Dir vielleicht klarer.

Wenn alles funktionieren würde, würde VLAN20 von eth2 am hEX zu Port 21 am Switch laufen und diesen auf Port 22 verlassen. Und das tut es ja auch. Und VLAN30 analog auf Port 23/24. Wenn ich Dich richtig verstehe, funktionieren die VLANs nur dann nicht, wenn sie beide gleichzeitig aktiv sind. Und dann geht einer der beiden Verbindungsports am hEX auf alternate. Also liegt eine Schleife vor.

Da Deine Switch-Konfiguration korrekt aussieht,

(... wenn nicht die kleine 1 bei LAGs in der PVID-Konfigurationstabelle ganz unten links etwas hässliches bedeutet (bitte klären) ...)

musst Du Dich wohl, wie von @aqui oben schon bemerkt, wieder dem hEX zuwenden. Hierzu gehört, wenn hier jemand helfen soll, immer am besten ein export der Konfiguration.

Spontan (hatte ich auch heute morgen als erstes) an das hier gedacht:

Aber wenn es aktiv ist, wie Du schreibst, ist es aktiv

Das sieht man ja auch dann im export.

Viele Grüße, commodity

und Danke für Eure HIlfe.

Gerne. Wenn Du dem Dankeschön noch aussagefähige Infos beipackst, wäre Hilfe übrigens besser möglich.Wie Du eine Frage richtig stellst

a) fehlt der angefragte Export der Konfiguration (dafür ist er da, da ist nichts "geheimes" drin, solange Du nicht "show-sensitive" angibst.

b) fehlt (mindestens) Deine Stellungnahme zu meiner Anmerkung zum LAG auf dem Switch.

Ein Ratespiel führt nicht oder viel umständlicher zum Ziel, womit Du Dir und anderen schadest.

Da Du jetzt den Loop beseitigt hast (sieht man ja) - das Problem aber in veränderter Form weiter besteht und es an VLAN30 ja auch schon ging (als eth2 ausgesteckt war) tippe ich weiterhin auf den Switch.

Schalte mal das Interface von VLAN20 aus (Reiter Interfaces im hEX aufs rote Kreuz klicken) und schau, ob dann auf VLAN30 wieder DHCP ankommt.

Viele Grüße, commodity

Mikrotiks macht man nicht nebenbei. Kein Wunder, wenn es nicht klappt.

Kommen noch Bilder dazu?

Was war nach Deaktivierung des VLAN20-Interfaces?

Viele Grüße, commodity

Ich habe das mit dem export nicht gefunden.

Nicht Dein Ernst. Kein Backup. Wie man den export macht, ist oben verlinkt.Bei Klick auf die ominöse 1

Ganz sicher, dass da nicht ein LAG angelegt ist? "1" hat ja vielleicht einen anderen Inhalt als "2" oder "0" Kommen noch Bilder dazu?

Was war nach Deaktivierung des VLAN20-Interfaces?

Viele Grüße, commodity

Tschuldige dass ich schon wieder dumm frag, aber das verstehe ich nicht.

Da musst du dich nicht entschuldigen, dafür ist ein Forum ja da! Ich darf doch das 10er nicht auf den MT routen

Das ist richtig. Aber du hast sicher nicht bedacht das das .10er Netz durch diese statische Route gar nicht beachtet wird, denn es ist ja an der FB selber direkt als /24er Netz angeschlossen und damit unwirksam für die statische Route. Als guter Netzwerker weisst du ja auch selber das immer der Longest Prefix Match gilt beim IP Routing.

Dein lokales 10er Netz hat einen /24er Prefix und ist damit deutlich besser (da länger) als die Route die nur einen kürzeren 19er Prefix hat. Deshalb bleibt auch alles lokal im 10er Netz was ins 10er Netz gehört. Bei allen anderen Netzen des /19er Prefix der Route greift dann diese für alles andere greift die Default Route der FB ins Providernetz. Simple Routing Grundlagen erste Klasse... 😉

Versuch macht bekanntlich klug, also probier es aus! Du wirst sehen das es fehlerfrei klappt!

Hier wird das 10er Netz per DHCP von der Fritze ohne Vlan übertragen. Ich hoffe das gibt kein Problem mit dem untagged Vlan1 des MT.

Nein, kein Problem. Es sind ja durch die VLAN Segmentierung 2 physisch vollkommen getrennte Layer 2 Domains.Beim 30er wird aber wieder keine IP per DHCP vergeben.

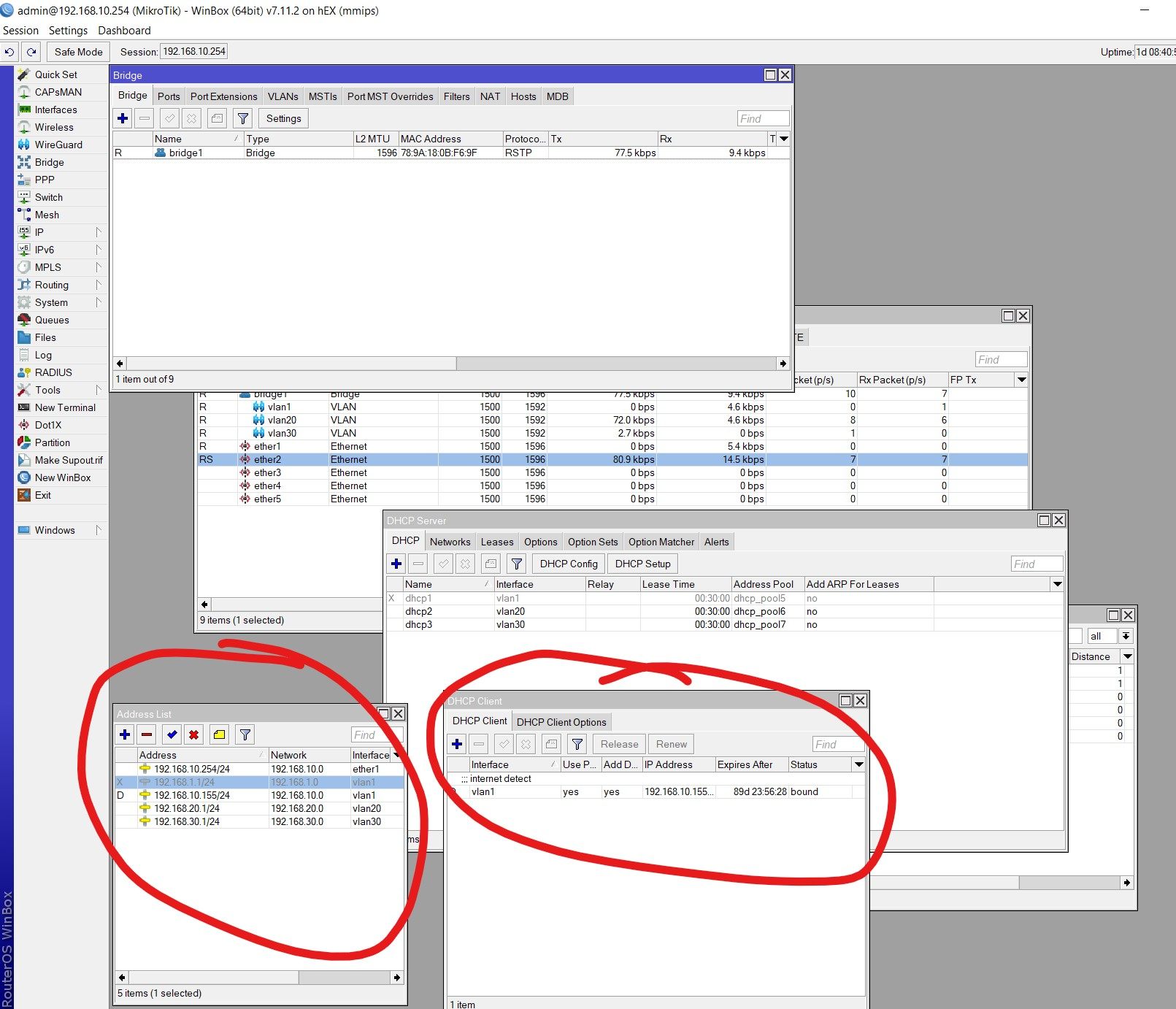

Deine VLAN Bridge Konfig zum VLAN 30 ist OK. Leider fehlt ein Screenshot des VLAN 30 IP Interfaces. Da VLAN 20 sauber rennt kann man auch davon ausgehen das der Portmode an ether2 auf permit any steht?!So bleiben dann nur 3 mögliche Fehlerquellen:

- VLAN 30 IP Interface ist nicht mit Tag 30 auf die Bridge gemappt worden

- Der DHCP Server ist nicht aktiv im VLAN 30. Das kannst du wasserdicht testen indem du einen freien Bridge Memberport im Access Mode direkt am MT auf "PVID 30" setzt und dort direkt einen Client anschliesst. Wenn dieser ein gültige IP aus dem VLAN 30 bekommt ist der DHCP Server OK.

- Der Netgear Switchport an den der Koppelport ether2 angeschlossen ist, ist falsch konfiguriert. Der muss UNtagged (U) für 1 und Tagged (T) für 20 und 30 gesetzt sein. Der 30er Client Testport am Switch natürlich auch Member im VLAN 30 und PVID dort auch auf 30.

Den Netgear Switch mit einem LACP LAG (Bündelung von Ports) anzubinden ist dann die Königsklasse. Dadurch erreichst du mehr Bandbreite und Lastverteilung zumindestens für das Routing deiner lokalen VLANs.

Kann man machen wenn man sehr viel VLAN übergreifenden Traffic hat um Traffic Verdopplung und damit Belastung des Router Trunks zu minimieren.

Wenn du die VLANs nur ins Internet routen willst brauchst du diese Performence nicht zwingend, denn dann geht ja eh alles via FB raus und limitierender Faktor ist dann nicht der Trunk sondern die Provider Anbindung.

Man kann es dann aus Spaß an der Technik machen wenn man Ports am Switch und Mikrotik über hat.

Grundlagen und wie es genau umzusetzen ist beschreiben dir auch wieder 2 einfache Tutorials:

Link Aggregation (LAG) im Netzwerk

Mikrotik Link Aggregation mit LACP

Bzw. HIER das dedizierte Switch Setup für deinen Netgear Hobel.

Vorab!!

Bitte benutze für Konfigs und Scripte hier unbedingt immer die Code Tags!! Das verbessert deutlich die Lesbarkeit!

Außerdem solltest du besser deine Seriennummer anonymisieren und alles was individuell auf dich verweist!

Kann man übrigens mit dem "Bearbeiten" Knopf auch oben immer noch nachträglich machen!! 🧐

Ohne statische Route in der FB kann es nicht klappen wenn der MT ohne NAT arbeitet!

Von den 10er Clients müssen die VLAN IP Interfaces 20 und 30 dann pingbar sein.

Beachte auch das das wie gesagt nur dann klappt wenn du kein NAT (Adress Translation) auf dem MT konfiguriert hast.

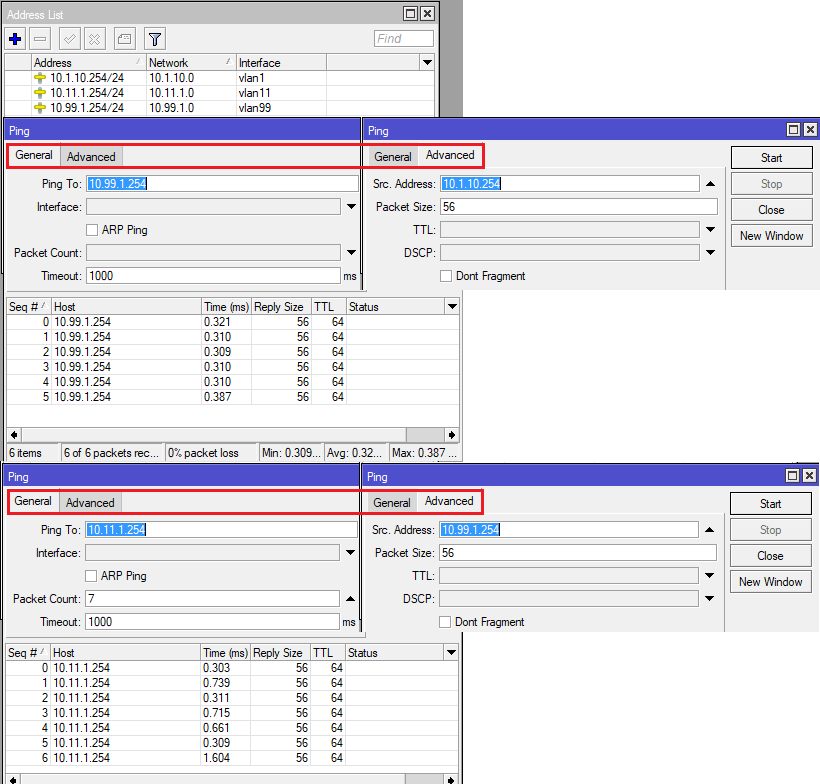

Andersrum kannst du vom WinBox Ping Tool auf dem Mikrotik die 10er Clients aus den VLANs 20 und 30 pingen wenn du VORHER die Absender IP dort auf die VLAN 20 oder 30 IP Adresse des MT setzt!

Bedenke wenn du so Winblows Clients im 10er Netz anpingst wird das bei Winblows ohne Customizing der lokalen Win Firewall scheitern weil:

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Bitte benutze für Konfigs und Scripte hier unbedingt immer die Code Tags!! Das verbessert deutlich die Lesbarkeit!

Außerdem solltest du besser deine Seriennummer anonymisieren und alles was individuell auf dich verweist!

Kann man übrigens mit dem "Bearbeiten" Knopf auch oben immer noch nachträglich machen!! 🧐

Bei einem Anschluss bekommt er seine 20er IP, beim anderen seine 30er. Er hat richtiges Lan und kommt ins INternet.

Glückwunsch! So sollte es sein. 👏 👍Was aber ein generelles Problem ist - ich komme aus dem 10erIP-Bereich in dem alle meine PCs sind nicht per Browser in den 20er oder 30er Bereich.

Hast du die statische Route auf deiner Fritzbox gesetzt?? Ziel: 192.168.0.0 255.255.224.0 Gateway: 192.168.10.254 .Ohne statische Route in der FB kann es nicht klappen wenn der MT ohne NAT arbeitet!

Von den 10er Clients müssen die VLAN IP Interfaces 20 und 30 dann pingbar sein.

Beachte auch das das wie gesagt nur dann klappt wenn du kein NAT (Adress Translation) auf dem MT konfiguriert hast.

Andersrum kannst du vom WinBox Ping Tool auf dem Mikrotik die 10er Clients aus den VLANs 20 und 30 pingen wenn du VORHER die Absender IP dort auf die VLAN 20 oder 30 IP Adresse des MT setzt!

Bedenke wenn du so Winblows Clients im 10er Netz anpingst wird das bei Winblows ohne Customizing der lokalen Win Firewall scheitern weil:

- Die lokale Win Firewall generell das ICMP Protokoll (Ping) blockt

- Die lokale Win Firewall generell Zugriffe aus nicht lokalen IP Netzen blockt.

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Richtig!

Den VLAN 30 DHCP Server "dhcp1" zu nennen und das dann auch noch mit wechselnden Namen mal server mal mit index 4 der aufs VLAN 30 mappt ist wahrlich nicht besonders intelligent wenn man Troubleshooten will.

Hier sollte man eine einheitliche Namensgebung verwenden und immer auch die VLAN ID mit einfliessen lassen um sich das Leben und die Übersicht zu erleichtern.

DHCP Server Namen wie dhcp_<vlanID> und auch für deren IP Adresspools pool_<vlanID> sind da deutlich übersichtlicher und lassen sich später auch problemlos anpassen und werden automatisiert übernommen. Die "Comments" Zur Dokumentation helfen ebenso!

Das Tutorial weist explizit darauf hin im Kapitel DHCP Server!

Eine saubere Konfig ist bekanntlich das halbe Netzwerk! 😉

Den VLAN 30 DHCP Server "dhcp1" zu nennen und das dann auch noch mit wechselnden Namen mal server mal mit index 4 der aufs VLAN 30 mappt ist wahrlich nicht besonders intelligent wenn man Troubleshooten will.

Hier sollte man eine einheitliche Namensgebung verwenden und immer auch die VLAN ID mit einfliessen lassen um sich das Leben und die Übersicht zu erleichtern.

DHCP Server Namen wie dhcp_<vlanID> und auch für deren IP Adresspools pool_<vlanID> sind da deutlich übersichtlicher und lassen sich später auch problemlos anpassen und werden automatisiert übernommen. Die "Comments" Zur Dokumentation helfen ebenso!

Das Tutorial weist explizit darauf hin im Kapitel DHCP Server!

Eine saubere Konfig ist bekanntlich das halbe Netzwerk! 😉

Leute ich werde das Gefühl nicht los,

Nein, das ist vielleicht für Dich verwirrend, aber das ist im Tutorial ja auch so und @aqui hat dazu auch schon was gesagt:Du musst physisch getrennt denken. Auf ether1 gibt es ein VLAN1, das hat aber nichts mit dem VLAN1 auf der Bridge zu tun. Das sind zwei völlig getrennte Netze. Traffic für 10.x wird aus (zB) dem VLAN20 an das Interface des hEX auf 20.1 geschickt und dort geroutet. Die Route für 10.x führt zu ether1 und da geht es dann raus. Da kein Tag auf dem Traffic ist (den die Geräte im 10.x-Netz eh nicht interpretieren würden), geht dann das Paket zum Ziel.

Wenn man gar nicht mehr weiter weiß (oder auch schon früher) kann man auch mal den Wireshark auspacken bzw. sich das mit dem Tool/Packet Sniffer auf dem hEX ansehen, wo da was lang geht. Wenn Du das zum ersten Mal machst, nimm Dir aber ein, zwei Stunden Zeit.

Hatte Dich jemand gewarnt? RouterOS kann ganz viel, aber das ist nicht umsonst. Du brauchst eisernen Willen

PVID ist bei g21 richtig. g22 bis g24 sind i.o., wenn das untagged Ports sind, an denen die Endgeräte hängen. Falsch sind bei letzteren aber natürlich die VLAN-Memberships und bei g23 und g24 auch der Tag. Wie soll g22 bitte mit der PVID 20 Member im VLAN30 sein (usw.)?

hEX platt machen solltest Du (sowieso), wenn alles läuft (vorher einen export machen und zu Kontrollzwecken aufheben. Das macht dann fit und zeigt, ob Du das verstanden hast. Derzeit gibt es keinen Grund dafür. Wer aber seinen hEX nicht mindestens 3x vermurkst hat, ist noch nicht im Mikrotik-Universum angekommen

Ich würde immer noch gern sehen, ob am Switch im Reiter LAGs gar nichts eingetragen ist bzw. eine klare Bestätigung von Dir.

der Mikrotik in meinem 10er Lan mit zwei verschiedenen 10er Adressen auftaucht.

Woran siehst Du das und sollen wir jetzt raten welche?Wie Du eine Frage richtig stellst gilt auch für Nachfragen

Gucke, welche andere als 10.254 da noch auftaucht und mach Dich auf die Suche, wo die herkommen kann. In Deiner Konfig steht ja nur die eine. Hast Du (evtl. bei früheren Tests) in der Fritzbox eine IP reserviert angelegt? Im hEX hast Du sie ja fest vergeben.

Vorsorglich würde ich die Zeile

/ip dhcp-server network

...

//add address=192.168.10.0/24 gateway=192.168.10.1//Viele Grüße, commodity

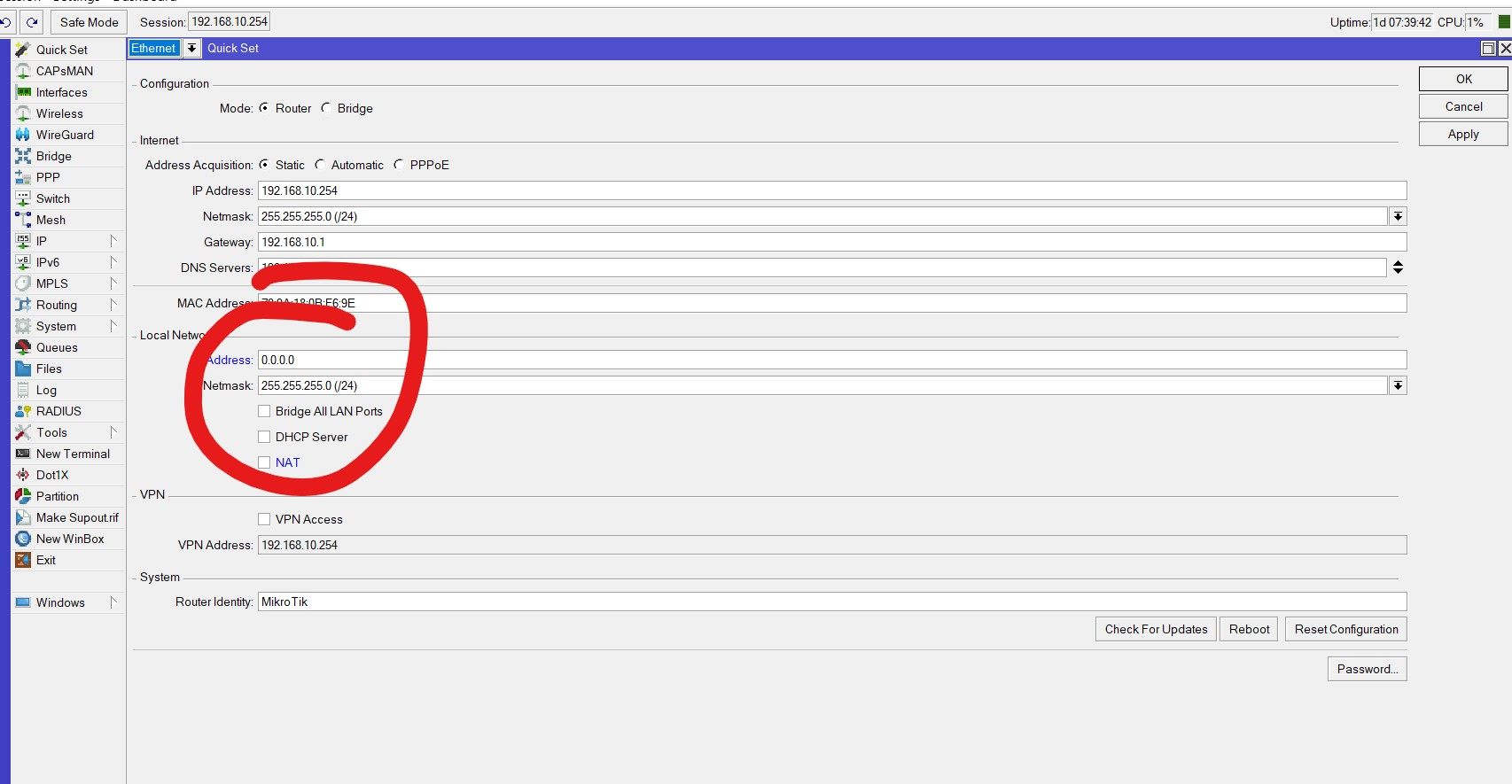

Liegts evtl. an der leeren Local Network IP?

Nein Habe ich da was falsch gemacht?

Ja, die Access Ports 22, 23 u. 24 für die VLAN 20 und 30 sind falsch!!Die dürfen logischerweise immer nur Member in einem einzigen VLAN sein also 20 oder 30 und die PVID muss dann auf das VLAN gesetzt sein indem der Port arbeitet. Netgear kann KEIN Auto PVID du musst also immer 2 Schritte ausführen bei Access Ports:

- Port als Member Port für das VLAN setzen indem der Port arbeiten soll

- Port PVID auf das Member VLAN setzen

Du solltest dir wirklich nochmal ein paar einfache VLAN Grundlagen aneignen. 🧐

Achte auch auf die bösen Fussfallen die in der gruseligen Netgear VLAN Konfig lauern:

Netgear VLAN Fallen

dass es irgendwas mit dem Vlan1 zu tun hat.

Könnte sein. Beachte das Tutorial!! Das VLAN 1 muss als VLAN in der Bridge Konfig eingerichtet sein BEVOR man das VLAN Filtering in der Bridge aktiviert!!Andernfalls wird es per Default angelegt und alle Settings sind ausgegraut und lassen sich nicht mehr verändern, was aber ggf. erforderlich ist. Also immer VOR dem Filtering in der Bridge anlegen!

Im Switch gibt es aber schon ein Vlan1

erscheint dort plötzlich als Dynamisch genau die, die jetzt in der Fritzbox-Netzwerkübersicht auftaucht.

Gibt es in allen Switches. Das ist das Default VLAN!!erscheint dort plötzlich als Dynamisch genau die, die jetzt in der Fritzbox-Netzwerkübersicht auftaucht.

❗️Du hast aber Recht, das geht so NICHT wie in deiner obigen Zeichnung!! Das FB VLAN darf NICHT 1 sein, sonst kollidiert das mit dem Default VLAN 1 des Mikrotik und schafft IP Chaos.

Du siehst es an der 10er IP der Fritzbox die du dann da bekommst. Beide Netze gleichzeitig in VLAN 1 führen dann zu einem Amoklauf beider DHCP Server untereinander und .1er bzw. .10er Adresschaos.

Das ist ein Kardinalsfehler der oben im Eifer des Gefechts übersehen wurde und den du DRINGENST korrigieren musst für einen stabilen Betrieb.

Setze das FB VLAN einafch auf eine andere, unbenutze ID (z.B. 10 oder 100 o.ä.) dann ist das Problem gelöst und alles sauber!

Komisch ist nur dass ich immer wieder aus dem Wlan fliege

Seit WLAN Umstellung von Cisco WAP 200 auf Zyxel NWA3560-N schlechtere VerbindungLesen und verstehen...

Habe die Ports 22 bis 24 als T fesgtelegt, was natürlich falsch ist.

Ja, dass da was krumm war, war ja im Bild zu sehen. Der Reset des Switches war auf jeden Fall gut Nochmal drüber schlafen, dann sitzt das mit den Tags und den untagged Ports.

Jetzt bist Du doch schon gut weiter gekommen...

wenn ich die IP für Vlan1 im MT deaktiviere, erscheint dort plötzlich als Dynamisch genau die, die jetzt in der Fritzbox-Netzwerkübersicht auftaucht.

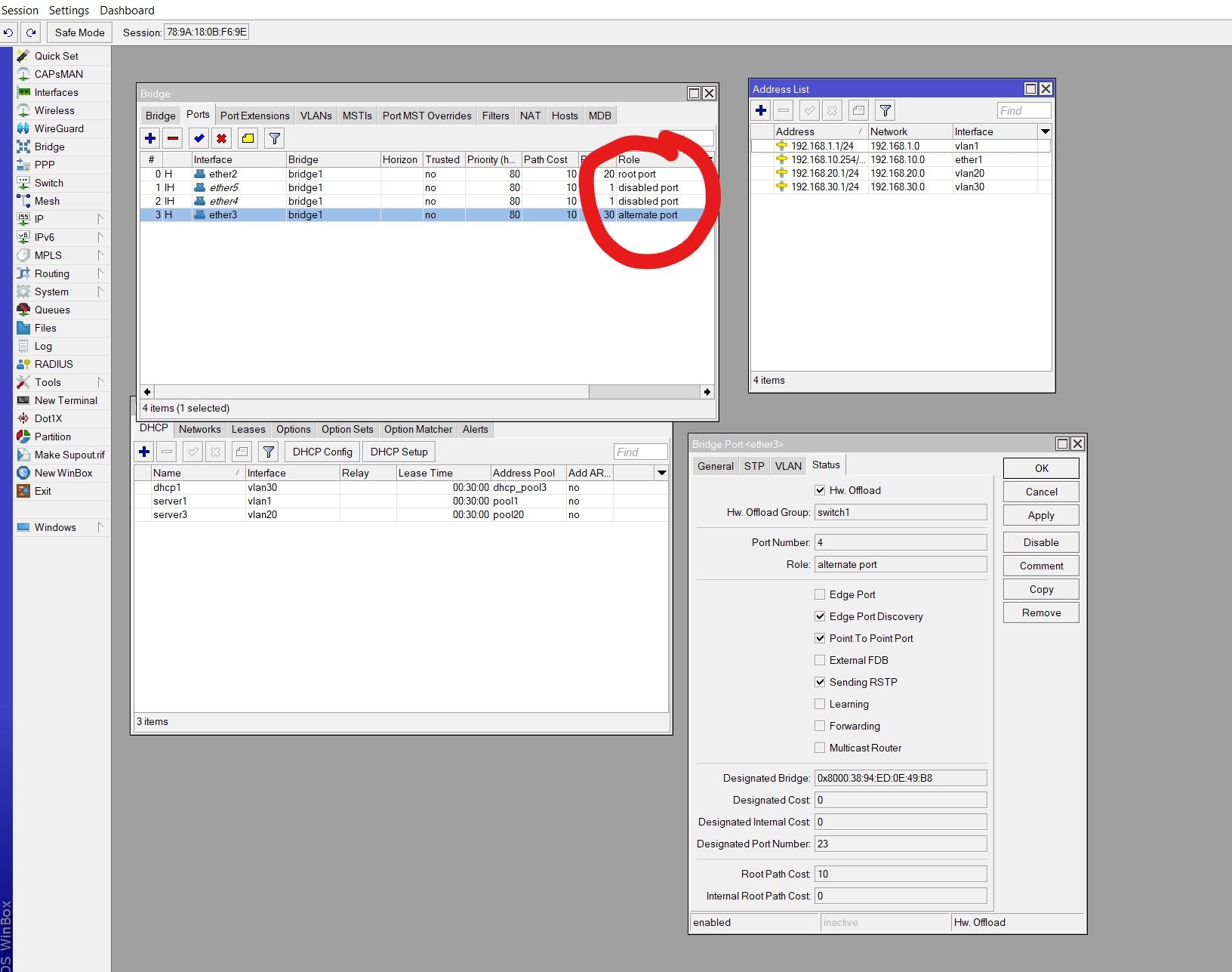

Ich habe Deine Config aus diesem Grund auf einen DHCP-Client geprüft. War nicht dabei. Die Fritzbox verteilt aber keine IP-Adresse per DHCP, wenn der hEX diese nicht anfordert. Hier muss noch eine Fehlkonfiguration vorliegen.- Hast Du geprüft, ob die Zuweisung durch die Fritzbox erfolgt, weil Du dort (bei früheren Spielereien) eine Reservierung angelegt hast? Und was heißt "erscheint dort plötzlich als Dynamisch"? Meinst Du in der Quick-Set-Ansicht? Dann gucke in diesem Fall nochmals in ip/dhcp-client

- BTW - welche RouterOS-Version setzt Du am hEX ein? Die sieht mir nicht so aktuell aus, aber Du hast es aus dem export leider herausgenommen.

- Hast Du die fehlerhafte Zuweisung des 10er Netzes in ip/dhcp-server/network rausgenommen?

set lldp-med-net-policy-vlan=1- Ebenso:

/interface detect-internet

set detect-interface-list=allBesser raus damit. Die Einstellung könnte dazu führen, dass alle Interfaces, die das WAN erreichen gleichgestellt werden. Das wären ja eth1 und vlan1. Wie das zu einem DHCP-Request führen soll, ist mir nicht klar, aber das gesamte detect-internet ist schlecht dokumentiert und auch im recht kompetenten Mikrotik-Forum Rätsel aufgibt.

Mehr fällt mir aktuell nicht ein, vielleicht hat der Kollege @aqui noch eine Idee, wo die zweite IP-Adresse her kommt.

Edit: Ich denke ich habe es: Habe auf einem nackigen hAP mal Deine detect-interface-list=all gesetzt. Das Gerät bekam eine IP im LAN und es wurde ein DHCP-Client angelegt.

Wir merken uns: detect-internet erzeugt einen DHCP-Client (schau selbst in der WinBox nach)

Und Du merkst Dir bitte, jedenfalls fürs nächste Tutorial von @aqui (die sind immer perfekt):

Es wird nur das Tutorial umgesetzt, nichts als das Tutorial. Wenn Du eigene Anpassungen machst, dann nur, wenn Du die Wirkungsweise verstehst. Alles andere führt, wie Du siehst, ins Chaos!

Viele Grüße, commodity

Edit 2 @aqui:

Du hast aber Recht, das geht so NICHT wie in deiner obigen Zeichnung!! Das FB VLAN darf NICHT 1 sein, sonst kollidiert das mit dem Default VLAN 1 des Mikrotik und schafft IP Chaos.

a) eth1 als Port zum Koppelnetz der Fritzbox liegt nicht auf der Bridge und hat gar kein VLAN zugewiesen (was wegen der physischen Trennung von Bridge und Port IMO auch wurst wäre)b) Du meinst wahrscheinlich, er holt sich das untagged LAN der Fritzbox als VLAN1 im Switch über den Koppelport 21 bis zum hEX. Das ist natürlich unglücklich und auf jeden Fall ein Designfehler (und Sicherheitsproblem). Ein Loop entsteht wegen der physischen Trennung der Interfaces zwar nicht. Aber wäre nicht beides VLAN1, wäre auch der schräge DHCP-Client wirkungslos, weil er die Fritze dann nicht erreicht. Korrekt?

c) Dem auf der Bridge liegenden VLAN1 war die IP 192.168.1.1 zugewiesen. Hier bestand also IMO kein Kollisionsproblem. Das Problem war und ist der ungewollte DHCP-Client.

Edit 3: Und jetzt bitte bitte ganz schnell den Thread schließen, bevor er uns alle in den Wahn treibt

Wie kann ich einen Beitrag als gelöst markieren?

Ich hoffe, Du hast erst auf gelöst gesetzt, nachdem Du die Lösung verifiziert hat

Gerne und bis bald im nächsten hEX-Thread

Viele Grüße, commodity

P.S. Auch, wenn es schwer fällt: Den hEX am besten bald nochmal platt machen und alles hübsch neu aufsetzen. Sorgt für eine reine Konfig und vertieft ungeheuer den Lerneffekt...

Viele Grüße, commodity

Gerne und bis bald im nächsten hEX-Thread

Viele Grüße, commodity

P.S. Auch, wenn es schwer fällt: Den hEX am besten bald nochmal platt machen und alles hübsch neu aufsetzen. Sorgt für eine reine Konfig und vertieft ungeheuer den Lerneffekt...

Viele Grüße, commodity

Nur nochmal zum Schluß...

Folglich "treffen" sich dann beide Netze, Fritzbox Netz .10.0 und Mikrotik VLAN 1 .1.0 gemeinsam im VLAN 1 des Switches und verursachen dort Chaos durch ihre beiden dann Amok laufenden DHCP Server.

Ein klares Indiz für diesen Fehler ist die Tatsache das am VLAN 1 IP Interface des Mikrotik, wenn dieses als DHCP Client arbeitet, eine .10.x IP Adresse durch den DHCP der FritzBox zugewiesen wird.

Diese VLAN Konfig geht also so de facto NICHT.

Die Lösung ist aber kinderleicht und es gibt, wie oben schon erwähnt, 2 einfache Lösungsoptionen:

Beide Optionen lösen die Problematik im Handumdrehen. 😉 👍

a) eth1 als Port zum Koppelnetz der Fritzbox liegt nicht auf der Bridge und hat gar kein VLAN zugewiesen

Das ist zweifelsohne richtig aber das VLAN 1 (192.168.1.0 /24) des Mikrotik liegt UNtagged am Uplink Trunkport des MT und des Switches und dieser Switch forwardet, wie er das nunmal mit UNtagged Traffic macht, untagged Traffic in das PVID VLAN 1 per Default wenn der TO das PVID VLAN am Trunk nicht geändert hat am Switch, was er ganz sehr wahrschenlich nicht gemacht hat.... Folglich "treffen" sich dann beide Netze, Fritzbox Netz .10.0 und Mikrotik VLAN 1 .1.0 gemeinsam im VLAN 1 des Switches und verursachen dort Chaos durch ihre beiden dann Amok laufenden DHCP Server.

Ein klares Indiz für diesen Fehler ist die Tatsache das am VLAN 1 IP Interface des Mikrotik, wenn dieses als DHCP Client arbeitet, eine .10.x IP Adresse durch den DHCP der FritzBox zugewiesen wird.

Diese VLAN Konfig geht also so de facto NICHT.

Die Lösung ist aber kinderleicht und es gibt, wie oben schon erwähnt, 2 einfache Lösungsoptionen:

- Option 1 = Separates neues VLAN für die Fritzbox generieren mit ein paar Accessports und die Fritzbox dort einstecken. So landet das Fritzbox Netz isoliert vom MT VLAN 1 im neuen VLAN und das Default VLAN 1 wird ohne Änderung nur für das Mikrotik VLAN 1 verwendet. Kosmetisch am schönsten weil so die VLAN IDs wieder passen.

- Option 2 = Separates neues VLAN generieren und das PVID VLAN des Switch Trunks auf dieses neue VLAN legen. So landet dann das VLAN 1 des Mikrotik isoliert von der Fritzbox (die in 1 ist) in diesem neuen VLAN.

Beide Optionen lösen die Problematik im Handumdrehen. 😉 👍

Ich muss im Switch das Vlan festlegen, aus dem ich auf die Web-GUI komme. Standardmässig ist das Vlan1. Schiebe ich meine FB und die PCs jetzt in ein neues Vlan (z. B. 50) habe ich mich selbst ausgesperrt

Das ist natürlich beides korrekt und richtig sofern der Switch so etwas supportet. Viele einfache Switches supporten lediglich den Web Zugang aus dem VLAN 1 und bieten keine Option das Management in alternative VLANs umzuhängen. Oder ganz böse... der Management Zugang hängt latent in allen VLANs und ist darüber mit korrekter IP des Clients von überall erreichbar.Aber du siehst...die mühsamen Schritte haben dir eine Menge Erfahrung gebracht!

habe ich mich selbst ausgesperrt, da ich nicht mehr in 1 bin.

Das ist nicht ganz richtig denn...Wenn du VLAN 1 wieder korrekt konfiguriert hast und routingtechnisch richtig eingebunden kommst du auch wieder vom FB Netz auf den Switch obwohl er in VLAN 1 bleibt. Du hast ja routingtechnisch vollen Zugriff auf alle VLANs!

Wenn man es also richtig macht klappt es auch mit dieser Option!

Deine Option 2 verstehe ich leider nicht so recht.

OK, dann nochmal gaaanz langsam zum Verstehen... 😉- Du erstellst ein neues VLAN z.B. 101 in das dann nachher dein VLAN 1 des Mikrotiks sein soll

- Der Mikrotik sendet an seinem Trunk Port zum Switch seinen VLAN 1 Traffic ja UNtagged. Der VLAN 1 Traffic dort hat also keine VLAN Information da eben untagged.

- Der empfangene Netgear Switch auf der anderen Seite des Trunk Ports "sieht" also ganz normalen ungetaggten Traffic bei sich eingehen. Wenn du dem Netgear jetzt auf dem Trunk Port statt 1 als PVID dann die 101 einträgst forwardet er diesen ungetaggten VLAN 1 Traffic des Mikrotik in sein lokales 101er VLAN. Da es ja ungetaggter VLAN Traffic ist wissen beide Seiten nicht das du vom einen VLAN 1 ins auf der anderen Seite ins 101 gehst. Simple Logik...

Du hast dann nur den kosmetischen Nachteil das du dir im Kopf immer merken musst VLAN 1 beim Mikrotik = VLAN 101 beim Netgear. Das ist kosmetisch etwas blöd und Option 1 besser aber auch so problemlos machbar.

Groschen gefallen??? 🤔

Ich komme manchmal nicht auf die Endgeräte-IPs wenn ich per VPN drauf bin

Dir ist aber klar wenn du Endgeräte auch in den anderen VLAN Segmenten per Fritz VPN erreichen willst das du das der Fritzbox in ihrer VPN Setup Datei sagen musst?! Siehe:avm.de/service/wissensdatenbank/dok/FRITZ-Box-7490/229_Mit-FRITZ ...

und hier:

Routingprobleme über OpenVPN auf Fritzbox

Das gilt für IPsec. Bei Wireguard sieht es anders aus.

Warum terminierst du den VPN Zugang nicht auf dem Mikrotik??

Der kann das doch deutlich besser und du musst auch nicht mit externen VPN Clients rumfrickeln und kannst alles mit den bordeigenen VPN Clients erledigen

Guckst du hier:

Mikrotik L2TP VPN Server

Ich muss im Switch das Vlan festlegen, aus dem ich auf die Web-GUI komme. Standardmässig ist das Vlan1.

Und gleich wieder gelernt, dass Billigswitche solche Macken haben... Aber als angehender Mikrotik-Experte wirst Du ja bald auch einen CRS-Switch haben. Ist ja bald Weihnachten... Ich würde oben Option1 bevorzugen. Wenn Du im hEX für das VLAN1 wieder eine IP-Adresse vergeben hast und dem Switch eine Adresse in diesem Netz gibst (statisch oder per DHCP-reservation) kommst Du auch bei dieser Option wieder auf den Switch.

Wireguard auf dem Mikrotik ist geradezu ein Kinderspiel

Viele Grüße nach Nord und Süd

Dann ist die Fritte nur noch Modem fürs Internet.

AVM supportet schon lange den reinen Modem Mode nicht mehr! Solltest du eigentlich auch wissen...Nur noch PPPoE Passthrough ist supportet und die Fritzbox bleibt immer Router.

Dann trink dir man noch etwas Mut an am Wochenende für den Optionswechsel. Ist ja Glühwein Zeit... 🥂 🤣

Durchatmen ist wichtig. Wenn die Zeit/Lust/Kraft wieder da ist, legst Du einfach wieder los.

sprich sie legt Dir ein LAN als WAN am MT an. Das läuft in vielen Setups prima und wird von @aqui ja auch im VLAN-Tutorial genau so umgesetzt. Hatte eh nicht verstanden, wozu diese Umleitung zum Switch dienen soll, aber manchmal gibt es ja spezifische Ideen.

sprich sie legt Dir ein LAN als WAN am MT an. Das läuft in vielen Setups prima und wird von @aqui ja auch im VLAN-Tutorial genau so umgesetzt. Hatte eh nicht verstanden, wozu diese Umleitung zum Switch dienen soll, aber manchmal gibt es ja spezifische Ideen.

Schönes Wochenende Euch!

Viele Grüße, commodity

Ich stöpsel die Fritze vom Switch komplett ab

Ja, zwar nicht als Modem, aber als "Modem" Schönes Wochenende Euch!

Viele Grüße, commodity

Hi,

ich gucke später nochmal drüber. Vorab aber:

Und womit pingst Du? Von einem Client oder aus dem Router heraus mit dem Tool/Ping?

Viele Grüße, commodity

ich gucke später nochmal drüber. Vorab aber:

- Pings an Windows-Rechner werden standardmäßig geblockt.

- Pings an den Router dürfen nicht verboten sein (Firewall-Input-Regel)

Und womit pingst Du? Von einem Client oder aus dem Router heraus mit dem Tool/Ping?

Viele Grüße, commodity

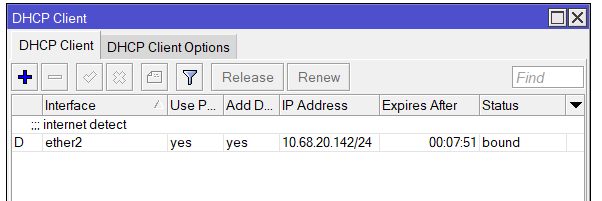

Ich pinge mit dem Mikrotiks-Tool selbst

Habe ich mir gedacht. Das Tool hat mich auch eine Weile irritiert und ist bestens für Missverständnisse geeignet. Zumal die Doku dazu (wieder mal) sehr dürftig ist.Die Erklärung liegt (wie so oft) hier: forum.mikrotik.com/viewtopic.php?t=120729#p593809

M.a.W.:Das Tool routet keine Pings. Es sendet die Pings in seinem Netz und ein anderes Netz wird gar nicht erreicht.

Das Tool ist für Deine Zwecke ungeeignet, weil dafür nicht gemacht. Mach den Ping von einem Client aus und Du wirst Erfolg haben

BTW, es wäre total nett, wenn Du für neue Fragen einen neuen Thread aufmachen würdest. Die Rattenschwänze hinter einem bereits gelösten Thread werden von anderen Suchenden meist nicht gefunden und d.h., bei der nächsten gleichen Frage kann man dann wieder das selbe schreiben (und ihnen nicht mal mangelnde Suche vorwerfen

Der Thread heißt ja schließlich auch "es funktioniert nur eine PVID" und nicht "Andis Sammelfred zu seinen Mikrotik-Gehversuchen".

Außerdem erhöhst Du so auch die Chance, dass sich mal jemand anderes Kluges einklinkt. Einen so einen alten Thread hingegen guckt selten einer an, zumal er ja auf gelöst steht.

Viele Grüße, commodity

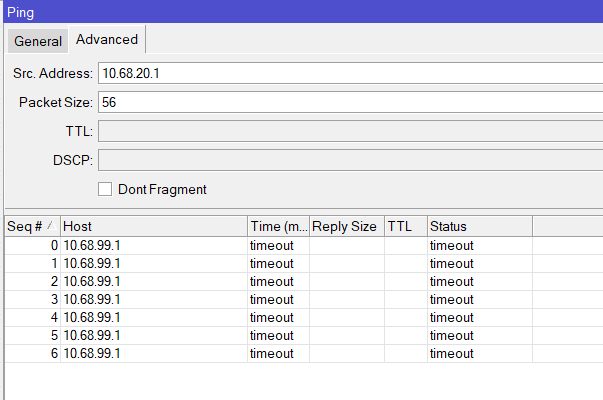

und stelle dabei die Quelle im Tool aufs Vlan

Aufs VLAN oder die VLAN IP?? Hier musst du immer die VLAN IP einstellen!Beispiel:

Wenn du 2 VLAN Netze hast 10.1.1.0/24 und 10.2.2.0/24 und die MT VLAN IPs sind jeweils die .254 dann:

- Stellst du die Absender IP auf 10.2.2.254 wenn du die 10.1.1.254 pingst

- bzw. Absender IP auf 10.1.1.254 wenn du die 10.2.2.254 pingst

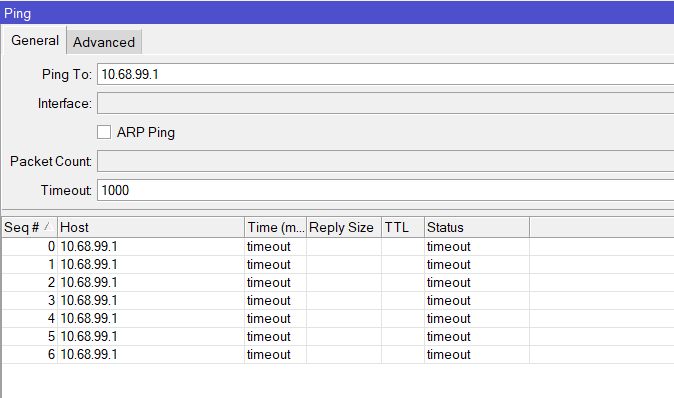

Hm, reden wir aneinander vorbei oder was mache ich falsch?

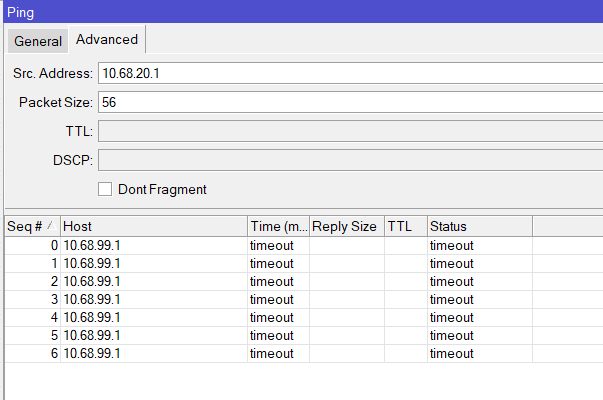

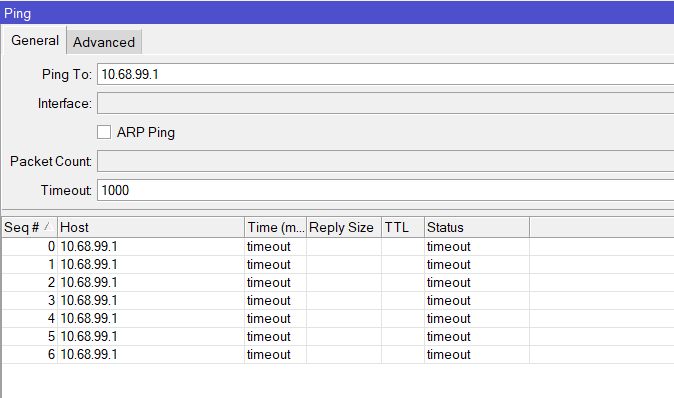

Mikrotik 10.68.20.1 zu 10.68.99.1 (beide auf der Bridge des selben Routers, 20.1 und 99.1 die Interface-IPs):

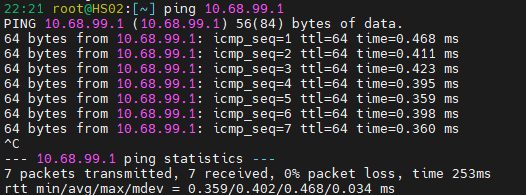

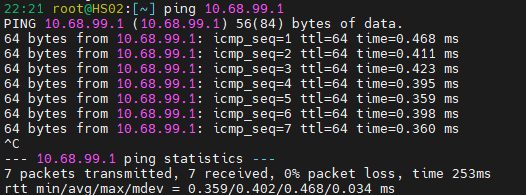

Hingegen: Client zu 10.68.99.1 (Client im VLAN von 10.68.20.1):

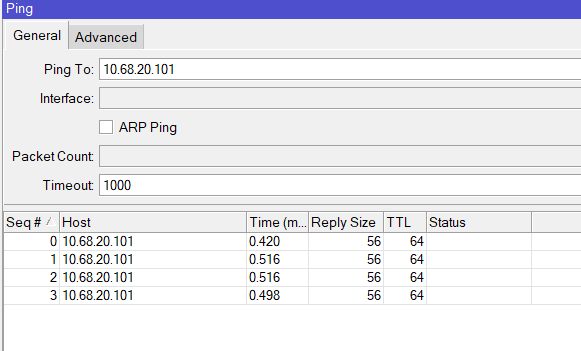

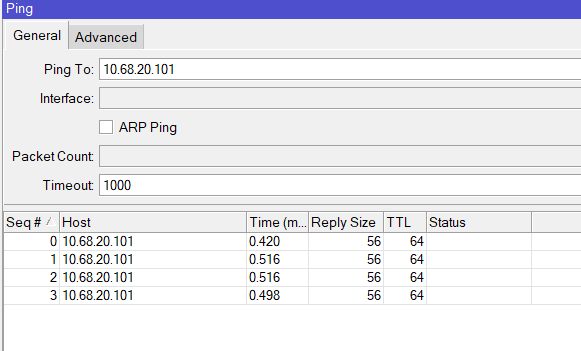

Von 20.1 zu 20.101 (selber Client) ist's hingegen auch mit dem Ping-Tool möglich (gleich, ob Interface weg gelassen oder auf vlan20 gestellt):

Von 20.1 zu 20.101 (selber Client) ist's hingegen auch mit dem Ping-Tool möglich (gleich, ob Interface weg gelassen oder auf vlan20 gestellt):

Wie deckt sich das mit:

?

Viele Grüße, commodity

Mikrotik 10.68.20.1 zu 10.68.99.1 (beide auf der Bridge des selben Routers, 20.1 und 99.1 die Interface-IPs):

Hingegen: Client zu 10.68.99.1 (Client im VLAN von 10.68.20.1):

Wie deckt sich das mit:

Wenn du 2 VLAN Netze hast 10.1.1.0/24 und 10.2.2.0/24 und die MT VLAN IPs sind jeweils die .254 dann:

- Stellst du die Absender IP auf 10.2.2.254 wenn du die 10.1.1.254 pingst

- bzw. Absender IP auf 10.1.1.254 wenn du die 10.2.2.254 pingst

?

Viele Grüße, commodity

Du machst was falsch...!!

Ok, Danke. Ich habe dem Tool nie Bedeutung beigemessen. Werde mal die Firewall checken bzw. mein Testsystem entsprechend gestalten. dass Ihr umschult auf Bäcker

Langfristig durchaus eine sinnvolle Option. Viele Grüße, commodity

Edit: Erledigt. Da war meine strenge Firewall im Weg