Pfsense, Virtual IP mit NAT und DMZ Host

Hallo zusammen,

ich könnte etwas Hilfe bei der einrichtung der pfsense gebrauchen.

Am WAN Port stehen mir zwei IP Adressen zur Verfügung. Diese liegen allerdings in unterschiedlichen Netzen.

WAN-Port (Beispiel)

IP: 10.1.1.2/24

Gateway: 10.1.1.1

Das Gateway ist als Standard Gateway definiert und wird von der LAN Schnittstelle genutzt

IP: 10.1.2.2/24

Gateway: 10.1.2.1

Diese IP habe ist als Virutal IP auch dem WAN Interface zugeordnet.

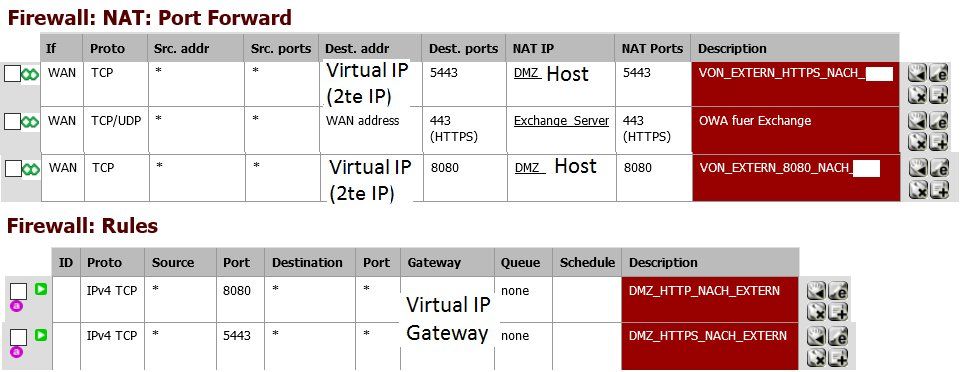

Ich möchte nun, dass am DMZ Port (opt1) der Host über dem Gateway der Virtuel IP senden und empfangen kann. Hier sehe ich nur die Möglichkeit das Gateway über die Friewall regeln zu steuern.

Ob 1:1 NAT oder Port Forwarding ist nicht wichtig. Auf dem Host am DMZ Port läuft auch ein Webserver mit Port 443. Dieser soll von extern über die Virtual IP zu erreichen sein. Könnte das Probleme, wenn die pfsense auch noch auf Port 443 horcht?

Wenn noch etwas unklar ist kann ich auch gerne eine Zeichnung anfertigen.

Gruß

Xearo

ich könnte etwas Hilfe bei der einrichtung der pfsense gebrauchen.

Am WAN Port stehen mir zwei IP Adressen zur Verfügung. Diese liegen allerdings in unterschiedlichen Netzen.

WAN-Port (Beispiel)

IP: 10.1.1.2/24

Gateway: 10.1.1.1

Das Gateway ist als Standard Gateway definiert und wird von der LAN Schnittstelle genutzt

IP: 10.1.2.2/24

Gateway: 10.1.2.1

Diese IP habe ist als Virutal IP auch dem WAN Interface zugeordnet.

Ich möchte nun, dass am DMZ Port (opt1) der Host über dem Gateway der Virtuel IP senden und empfangen kann. Hier sehe ich nur die Möglichkeit das Gateway über die Friewall regeln zu steuern.

Ob 1:1 NAT oder Port Forwarding ist nicht wichtig. Auf dem Host am DMZ Port läuft auch ein Webserver mit Port 443. Dieser soll von extern über die Virtual IP zu erreichen sein. Könnte das Probleme, wenn die pfsense auch noch auf Port 443 horcht?

Wenn noch etwas unklar ist kann ich auch gerne eine Zeichnung anfertigen.

Gruß

Xearo

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 302180

Url: https://administrator.de/forum/pfsense-virtual-ip-mit-nat-und-dmz-host-302180.html

Ausgedruckt am: 25.06.2025 um 05:06 Uhr

7 Kommentare

Neuester Kommentar

Ein paar Dinge deiner Schilderung sind verwirrend...

Das ist also falsch was du da machst oder du hast dich nur gedrückt aus falsch...?!

Dazu 2 Dinge:

Es kann eigentlich bei einem sauberen und Standard konformen IP Design unmöglich sein das du 2 IP Segmente gemeinsam auf einer Layer 2 Domain, sprich den WAN Port fährst.

Normal ist das im TCP/IP nicht supportet. Deshalb hast du hier schon mal ein generelle Problem, denn wie soll der WAN Port das bedienen ? Ein Port Alias kann immer nur im gleichen IP Netz liegen, was ja auch Sinn macht.

Du hast 2 Möglichkeiten das zu lösen:

WAN-Port (Beispiel), IP: 10.1.1.2/24, Gateway: 10.1.1.1

OK, kein Thema...simpler KlassikerDas Gateway ist als Standard Gateway definiert und wird von der LAN Schnittstelle genutzt

Das ist irgendwie Blödsinn, denn das Standardgateway für Endgeräte an der LAN Schnittstelle ist IMMER die dortige Firewall IP !!!Das ist also falsch was du da machst oder du hast dich nur gedrückt aus falsch...?!

IP: 10.1.2.2/24 Gateway: 10.1.2.1

Auch das ist eine mögliche gültige IP für den WAN Port ??!Dazu 2 Dinge:

Es kann eigentlich bei einem sauberen und Standard konformen IP Design unmöglich sein das du 2 IP Segmente gemeinsam auf einer Layer 2 Domain, sprich den WAN Port fährst.

Normal ist das im TCP/IP nicht supportet. Deshalb hast du hier schon mal ein generelle Problem, denn wie soll der WAN Port das bedienen ? Ein Port Alias kann immer nur im gleichen IP Netz liegen, was ja auch Sinn macht.

Du hast 2 Möglichkeiten das zu lösen:

- Ein DMZ Interface an der pfSense einzurichtenb mit dem 2ten Netz ohne Masquerading sofern das nicht erforderlich ist (öffentliche IP)

- Ein Dual WAN Port Design zu machen: https://doc.pfsense.org/index.php/Multi-WAN

Der Firma stehen halt zwei freie IP-Adresse zur Verfügung, die leider nicht in einem Netzwerksegment liegen (wie in meinem Beispiel erwähnt)

Dann ist das so nicht möglich, dann musst du mit Dual WAN Port arbeiten oder musst vor die Firewall noch einen Router bringen der beide Segmente bedienen kann.Der ISP hat in der Firma einen Switch reingesetzt, von dem ein Kabel zur PfSense an die WAN-Schnittstelle geht.

OK, aber der ISP wird niemals auf einem L2 Switch zwei IP Netze in einer gemeinsamen Collision Domain fahren, sprich mit 2 separaten IP Netzen auf einem gemeinsamen Draht arbeiten.Das wäre gegen jeden TCP/IP Standard und hat er mit Sicherheit nicht gemacht.

Wenn doch, such dir sofort einen anderen ISP !!

Es ist auch vollkommen unüblich, würde das stimmen. Normal bekommt man immer ein kleines Subnetz. 2 separate öffentliche IP Netze erfordern dann auch einen Router oder Dual WAN.

Die Problem resultieren daraus das niemals 2 IP Netze auf einem Draht sein können...