ProCurve und Aruba mit eigenen Zertifikate und SAN

Hallo zusammen,

ich bin nun schon seit über einem Tag am Basteln und habe sowohl die Suchfunktion(en) verwendet, als auch die KI ordentlich strapaziert.

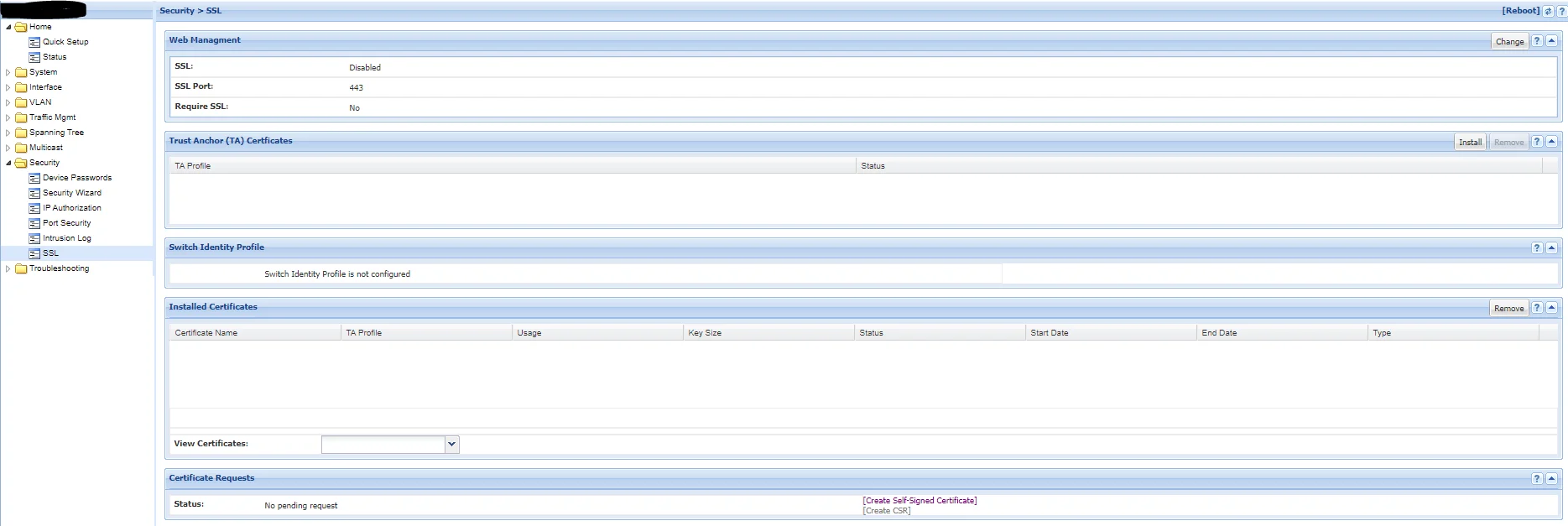

Im Einsatz sind mehrere ProCurve 2910 und ein paar Aruba 2920 Switche, auf denen ich ein von meiner Windows Zertifizierungsstelle signiertes Zertifikat installieren möchte.

Was ich bisher unternommen habe:

Die CA wurde auf den Switch installiert.

Der CSR wurde direkt über den Switch erstellt

Das .cer (Binärzertifikat) wurde ohne Fehler auf den Switch geladen.

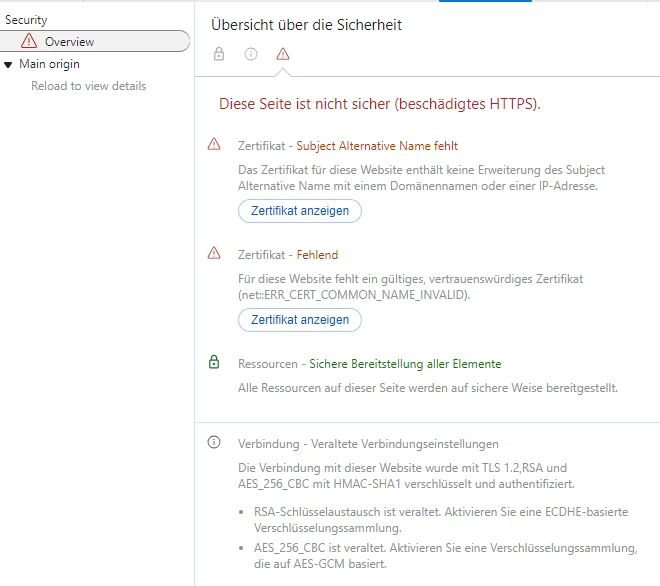

HTTPS funktioniert, allerdings gibt es eine Fehlermeldung: „ERR_CERT_COMMON_NAME_INVALID“. Die fehlenden Subject Alternative Names (SAN) sind hier das Problem. Leider konnte ich diese im CSR, das direkt vom Switch kommt, nicht einfügen.

Versuchte Lösungen:

1. Auf der Webseite der Zertifizierungsstelle unter Zusätzliche Attribute den SAN-Eintrag „san:dns=xxxx.xxxx&dns=xxxx“ hinterlegt. Das Zertifikat wurde jedoch ohne SAN ausgestellt.

2. Den CSR über SSH am Switch erstellt in der Hoffnung, dass ich das SAN dort einfügen kann. Leider ohne Erfolg.

3. Den CSR mit OpenSSL um das SAN erweitert und zur Signierung eingereicht. Das SAN war aber wieder nicht enthalten.

4. Einen komplett eigenen CSR mit OpenSSL erstellt und signieren lassen (inklusive SAN). Leider ließ sich der Switch nicht austricksen, da der über die Web-Oberfläche eingereichte CSR überschrieben wurde. Das Zertifikat stimmt somit nicht mit der CSR überein.

Ich hoffe, jemand hat eine Idee oder einen Ansatz, wie ich das Problem mit den SANs auf den ProCurve und Aruba Switchen lösen kann ohne das ich den Umweg über eine Reverse Proxy gehen muss.

Danke und viele Grüße.

ich bin nun schon seit über einem Tag am Basteln und habe sowohl die Suchfunktion(en) verwendet, als auch die KI ordentlich strapaziert.

Im Einsatz sind mehrere ProCurve 2910 und ein paar Aruba 2920 Switche, auf denen ich ein von meiner Windows Zertifizierungsstelle signiertes Zertifikat installieren möchte.

Was ich bisher unternommen habe:

Die CA wurde auf den Switch installiert.

Der CSR wurde direkt über den Switch erstellt

Das .cer (Binärzertifikat) wurde ohne Fehler auf den Switch geladen.

HTTPS funktioniert, allerdings gibt es eine Fehlermeldung: „ERR_CERT_COMMON_NAME_INVALID“. Die fehlenden Subject Alternative Names (SAN) sind hier das Problem. Leider konnte ich diese im CSR, das direkt vom Switch kommt, nicht einfügen.

Versuchte Lösungen:

1. Auf der Webseite der Zertifizierungsstelle unter Zusätzliche Attribute den SAN-Eintrag „san:dns=xxxx.xxxx&dns=xxxx“ hinterlegt. Das Zertifikat wurde jedoch ohne SAN ausgestellt.

2. Den CSR über SSH am Switch erstellt in der Hoffnung, dass ich das SAN dort einfügen kann. Leider ohne Erfolg.

3. Den CSR mit OpenSSL um das SAN erweitert und zur Signierung eingereicht. Das SAN war aber wieder nicht enthalten.

4. Einen komplett eigenen CSR mit OpenSSL erstellt und signieren lassen (inklusive SAN). Leider ließ sich der Switch nicht austricksen, da der über die Web-Oberfläche eingereichte CSR überschrieben wurde. Das Zertifikat stimmt somit nicht mit der CSR überein.

Ich hoffe, jemand hat eine Idee oder einen Ansatz, wie ich das Problem mit den SANs auf den ProCurve und Aruba Switchen lösen kann ohne das ich den Umweg über eine Reverse Proxy gehen muss.

Danke und viele Grüße.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670593

Url: https://administrator.de/forum/procurve-und-aruba-mit-eigenen-zertifikate-und-san-670593.html

Ausgedruckt am: 20.07.2025 um 06:07 Uhr

12 Kommentare

Neuester Kommentar

Der Fehler "ERR_CERT_COMMON_NAME_INVALID" besagt ja eher das der Common Name im Zertifikat falsch oder fehlerhaft eingegeben wurde. Der CN darf keine Leerzeichen oder Sonderzeichen enthalten.

Im Grunde sind die ToDos recht einfach. Hier einmal an einem einfachen Cisco SoHo Switch erklärt:

youtube.com/watch?v=RkpLeqHsrog

youtube.com/watch?v=1598cZptL8M

Das sollte bei den HP und Aruba Gurken identisch sein.

Einen Reverse Proxy brauchst du eigentlich auch nicht, denn in jedem Browser kannst du den Default Zertifikaten oder selbst Generierten über die Ausnahmefunktion ja mit einem einfachen Klick vertrauen. Dann poppt auch keine Warnmeldung mehr auf.

Im Grunde sind die ToDos recht einfach. Hier einmal an einem einfachen Cisco SoHo Switch erklärt:

youtube.com/watch?v=RkpLeqHsrog

youtube.com/watch?v=1598cZptL8M

Das sollte bei den HP und Aruba Gurken identisch sein.

Einen Reverse Proxy brauchst du eigentlich auch nicht, denn in jedem Browser kannst du den Default Zertifikaten oder selbst Generierten über die Ausnahmefunktion ja mit einem einfachen Klick vertrauen. Dann poppt auch keine Warnmeldung mehr auf.

Hab hier mal ein selbstsigniertes Zertifikat erstellt mit OpenSSL.

Zertifikatserstellung mit OpenSSL (Nur Server Zert.)

Und auf einen alten HPE 29er und einen Cisco SG300, CBS250 sowie Catalyst 2960 importiert was völlig problemlos klappte. CN allerdings mit einem einfachen Namen wie "Switch1" usw. Dort muss nicht zwingend ein Hostname oder IP stehen.

Zertifikatserstellung mit OpenSSL (Nur Server Zert.)

Und auf einen alten HPE 29er und einen Cisco SG300, CBS250 sowie Catalyst 2960 importiert was völlig problemlos klappte. CN allerdings mit einem einfachen Namen wie "Switch1" usw. Dort muss nicht zwingend ein Hostname oder IP stehen.

Wenn es das denn nun war bitte deinen Thread dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?