VLAN-Konfig über mehrere Switche

Hallo und guten Abend in die Runde,

leider bin ich beim Thema VLAN ein ziemlicher Newbie. Ich hab schon einige Anleitungen gelesen, aber irgendwie fruchtet keine für meine Installation.

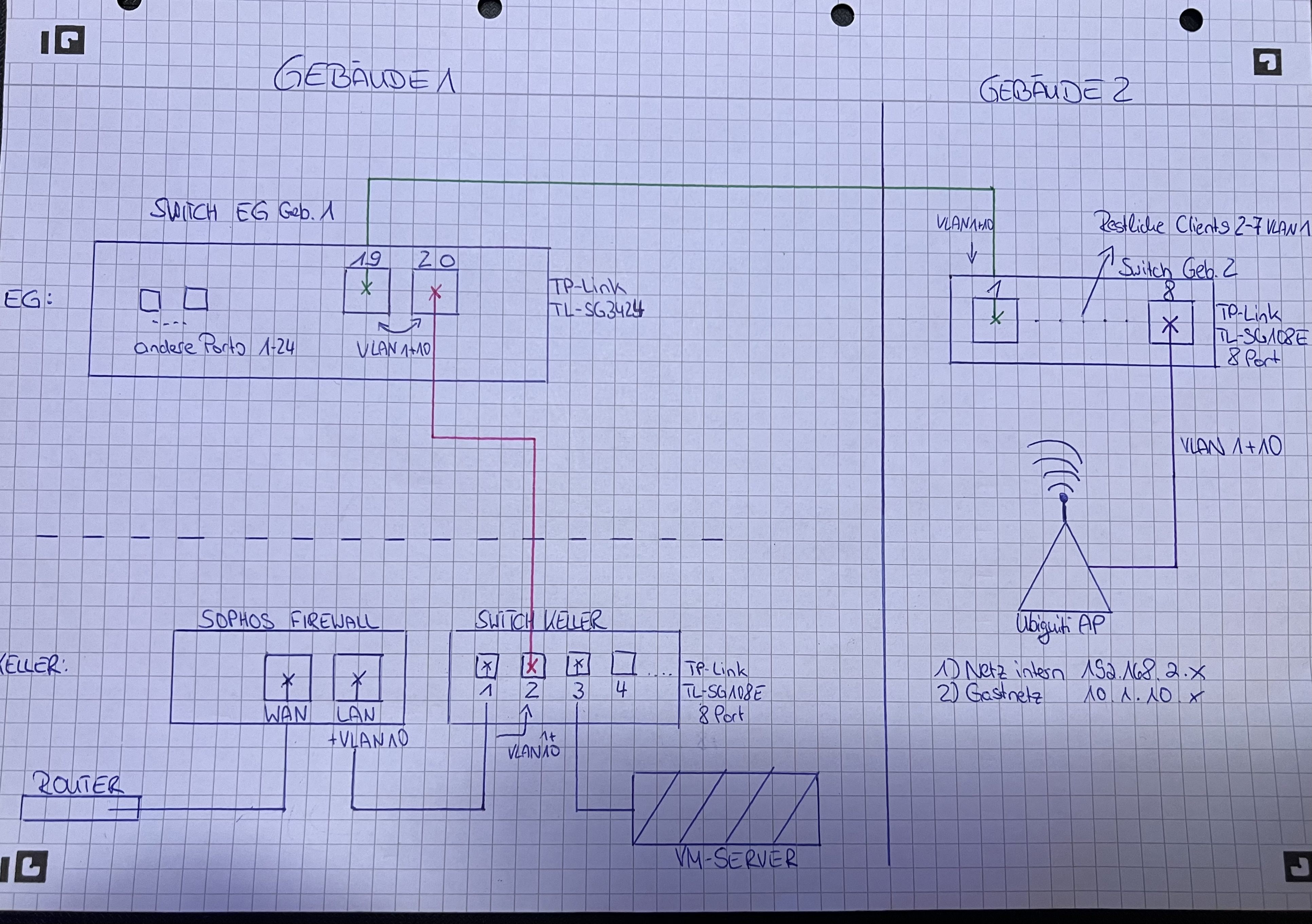

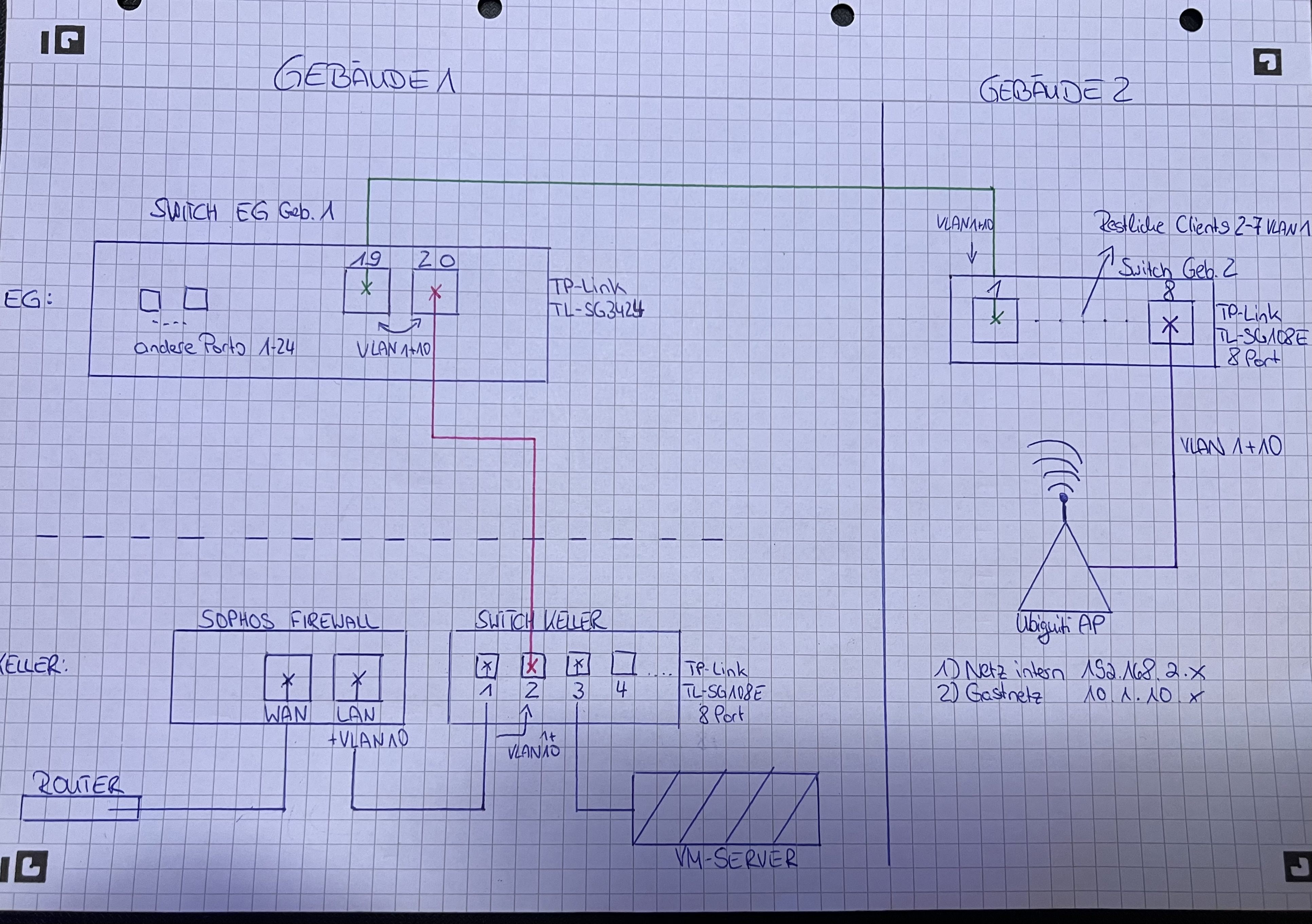

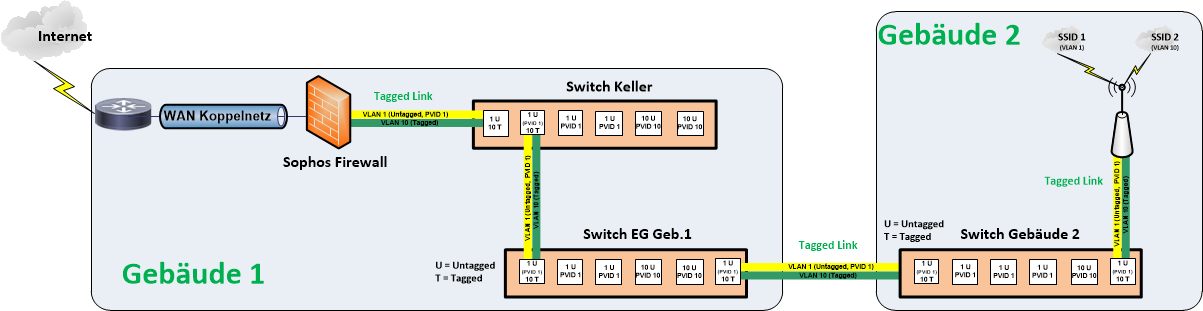

Geplantes Vorhaben: Im Gebäude 2 soll über einen UniFi AP einmal das normale WLAN (VLAN 1 default) ausgestrahlt werden sowie das Gastnetz (VLAN 10). Die Netze sind im UniFi AP entsprechend konfiguriert und das Gastnetz auch mit dem Tag 10 versehen. An der Firewall (Sophos ist ebenfalls alles nach ausführlicher Anleitung eingestellt. Mein Problem besteht nun darin das die Gäste keine IP/Zugang von der Sophos erhalten weil ich an der Konfiguration der Switche dazwischen verzweifle. Ich habe schon mittlerweile die SIP-Verbindung der Telefone im Gebäude 2 gekillt und komme nicht weiter.

Irgendwo habe ich einen Denkfehler, auch komme ich mit dem tagged/untagged nicht wirkkich zurecht. Im Anhang habe ich versucht es grob aufzuzeigen wie die Installation aussieht.

Besten Dank vorab an euer Schwarmwissen ☺️

leider bin ich beim Thema VLAN ein ziemlicher Newbie. Ich hab schon einige Anleitungen gelesen, aber irgendwie fruchtet keine für meine Installation.

Geplantes Vorhaben: Im Gebäude 2 soll über einen UniFi AP einmal das normale WLAN (VLAN 1 default) ausgestrahlt werden sowie das Gastnetz (VLAN 10). Die Netze sind im UniFi AP entsprechend konfiguriert und das Gastnetz auch mit dem Tag 10 versehen. An der Firewall (Sophos ist ebenfalls alles nach ausführlicher Anleitung eingestellt. Mein Problem besteht nun darin das die Gäste keine IP/Zugang von der Sophos erhalten weil ich an der Konfiguration der Switche dazwischen verzweifle. Ich habe schon mittlerweile die SIP-Verbindung der Telefone im Gebäude 2 gekillt und komme nicht weiter.

Irgendwo habe ich einen Denkfehler, auch komme ich mit dem tagged/untagged nicht wirkkich zurecht. Im Anhang habe ich versucht es grob aufzuzeigen wie die Installation aussieht.

Besten Dank vorab an euer Schwarmwissen ☺️

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7304778259

Url: https://administrator.de/forum/vlan-konfig-ueber-mehrere-switche-7304778259.html

Ausgedruckt am: 20.07.2025 um 14:07 Uhr

8 Kommentare

Neuester Kommentar

Nabend.

Hast du mal @aqui 's VLAN Tutorial durchgeschaut?

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Da findest jede Menge klärende und erklärende Abschnitte.

Damit sollten deine Verständnisprobleme etwas ab- und dein Erfolg zunehmen

Prinzipiell solltest du aber beide WLAN SSID in VLANs packen und über die Sophos routen.

Das VLAN 1 irgendwo als tagged zu konfigurieren ist unsauber und könnte bei dem einen oder anderen Netzwerkgerät auch für Probleme sorgen.

Wichtig ist, dass alle VLANs, welcher zur Sophos gehen sollen, überall an allen Uplink Ports getagged werden.

Auch die Ports, an welchen die Unifi APs hängen, müssen mit den VLANs getagged werden.

Gruß

Marc

Hast du mal @aqui 's VLAN Tutorial durchgeschaut?

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Da findest jede Menge klärende und erklärende Abschnitte.

Damit sollten deine Verständnisprobleme etwas ab- und dein Erfolg zunehmen

Prinzipiell solltest du aber beide WLAN SSID in VLANs packen und über die Sophos routen.

Das VLAN 1 irgendwo als tagged zu konfigurieren ist unsauber und könnte bei dem einen oder anderen Netzwerkgerät auch für Probleme sorgen.

Wichtig ist, dass alle VLANs, welcher zur Sophos gehen sollen, überall an allen Uplink Ports getagged werden.

Auch die Ports, an welchen die Unifi APs hängen, müssen mit den VLANs getagged werden.

Gruß

Marc

Kollege @radiogugu war schneller...

Das folgende Tutorial inklusive seiner Schaubilder sollte helfen dein Problem zu lösen. Sehr wahrscheinlich hast du vergessen auf den Tagged Uplinks die die Switches Geb.1 und Geb.2 als auch die MSSID APs anbinden die VLANs bzw. dere Tagging richtig und durchgängig zu konfigurieren?!

Achte anhand der dort abgebildeten Schaubilder immer auf das korrekte Tagging dieser Ports. (U=Untagged, T=Tagged)

Beachte das das native VLAN bzw. PVID VLAN dort an Tagged Uplink Ports in der Regel immer UNtagged ist. Das wird sehr oft falsch gemacht wie der Kollege oben schon sehr richtig bemerkt hat.

Praxisbeispiel was exakt dein Design widerspiegelt

Das Tagging Verständnis wird auch an einem sehr einfachen Beispiel mit der FritzBox, ihrem Gastnetz und VLAN Switches mit MSSID APs erklärt die ebenfalls zu deiner Anforderung identisch ist.

VLAN einrichten an Zyxel Switch

Für die theoretischen Grundlagen hilft es die VLAN Schnellschulung zu lesen und zu verstehen.

Mit dem Rüstzeug sollte es dann kein Problem mehr sein deinen Fehler zu finden. 😉

Das folgende Tutorial inklusive seiner Schaubilder sollte helfen dein Problem zu lösen. Sehr wahrscheinlich hast du vergessen auf den Tagged Uplinks die die Switches Geb.1 und Geb.2 als auch die MSSID APs anbinden die VLANs bzw. dere Tagging richtig und durchgängig zu konfigurieren?!

Achte anhand der dort abgebildeten Schaubilder immer auf das korrekte Tagging dieser Ports. (U=Untagged, T=Tagged)

Beachte das das native VLAN bzw. PVID VLAN dort an Tagged Uplink Ports in der Regel immer UNtagged ist. Das wird sehr oft falsch gemacht wie der Kollege oben schon sehr richtig bemerkt hat.

Praxisbeispiel was exakt dein Design widerspiegelt

Das Tagging Verständnis wird auch an einem sehr einfachen Beispiel mit der FritzBox, ihrem Gastnetz und VLAN Switches mit MSSID APs erklärt die ebenfalls zu deiner Anforderung identisch ist.

VLAN einrichten an Zyxel Switch

Für die theoretischen Grundlagen hilft es die VLAN Schnellschulung zu lesen und zu verstehen.

Mit dem Rüstzeug sollte es dann kein Problem mehr sein deinen Fehler zu finden. 😉

Hi,

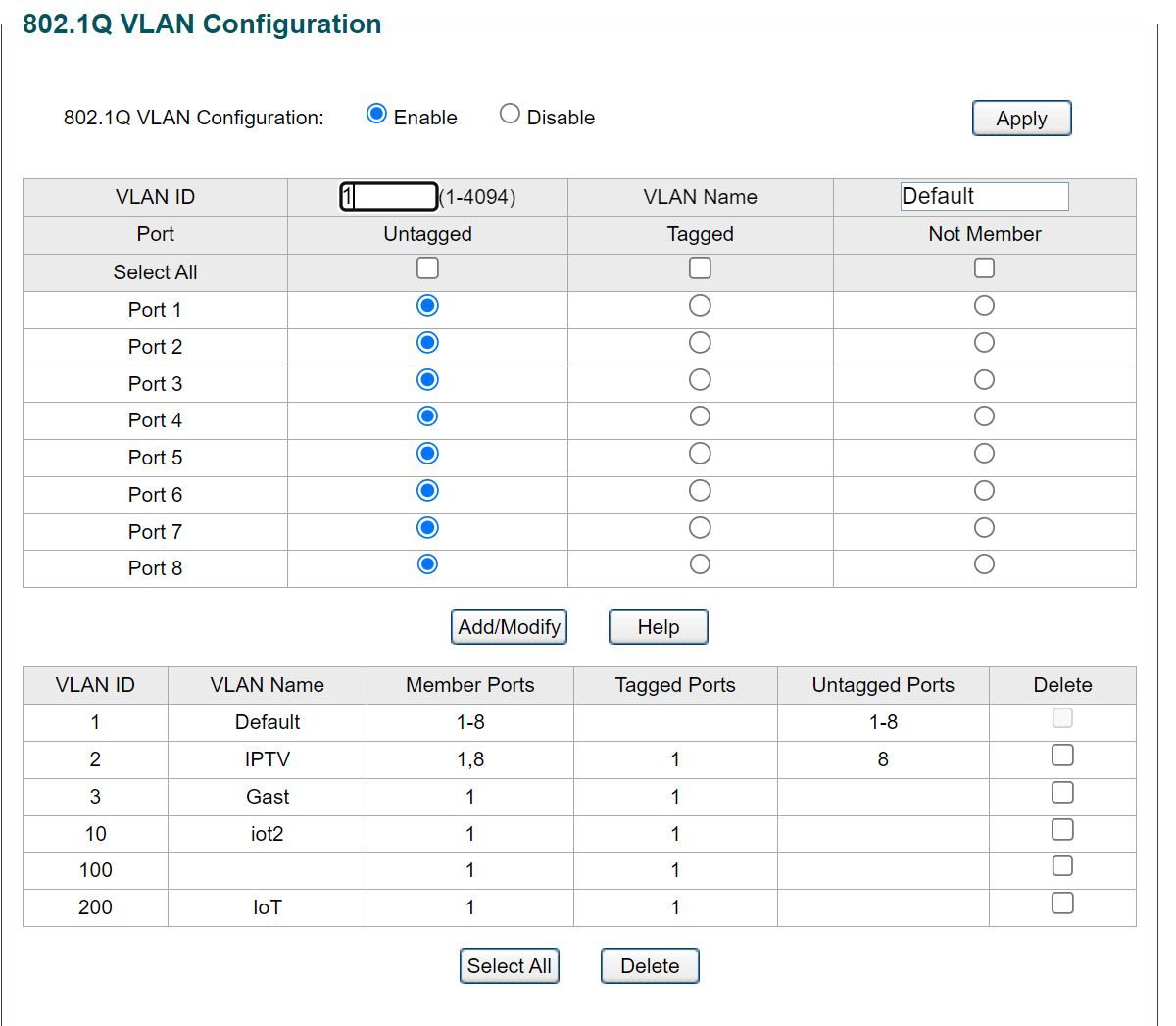

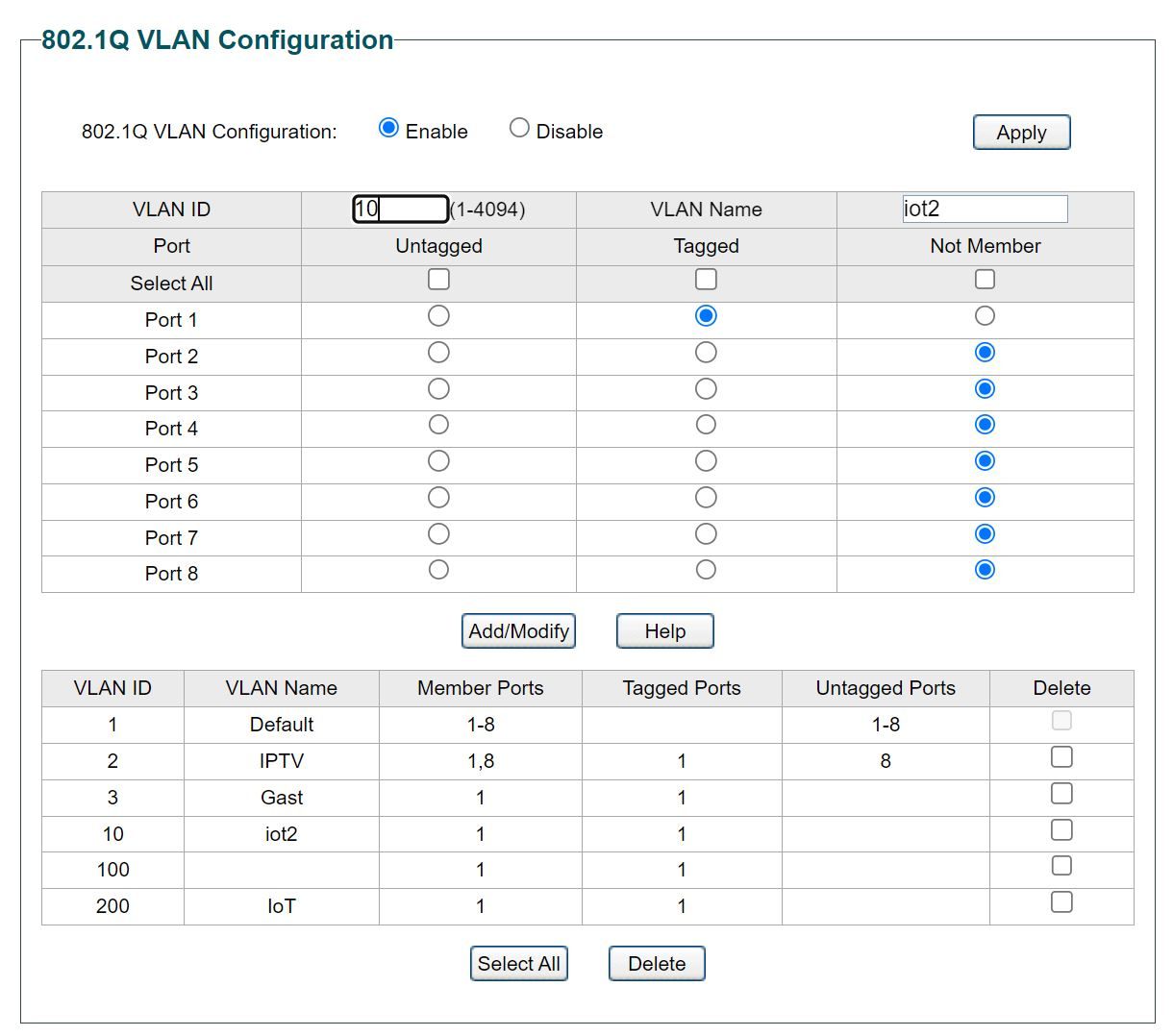

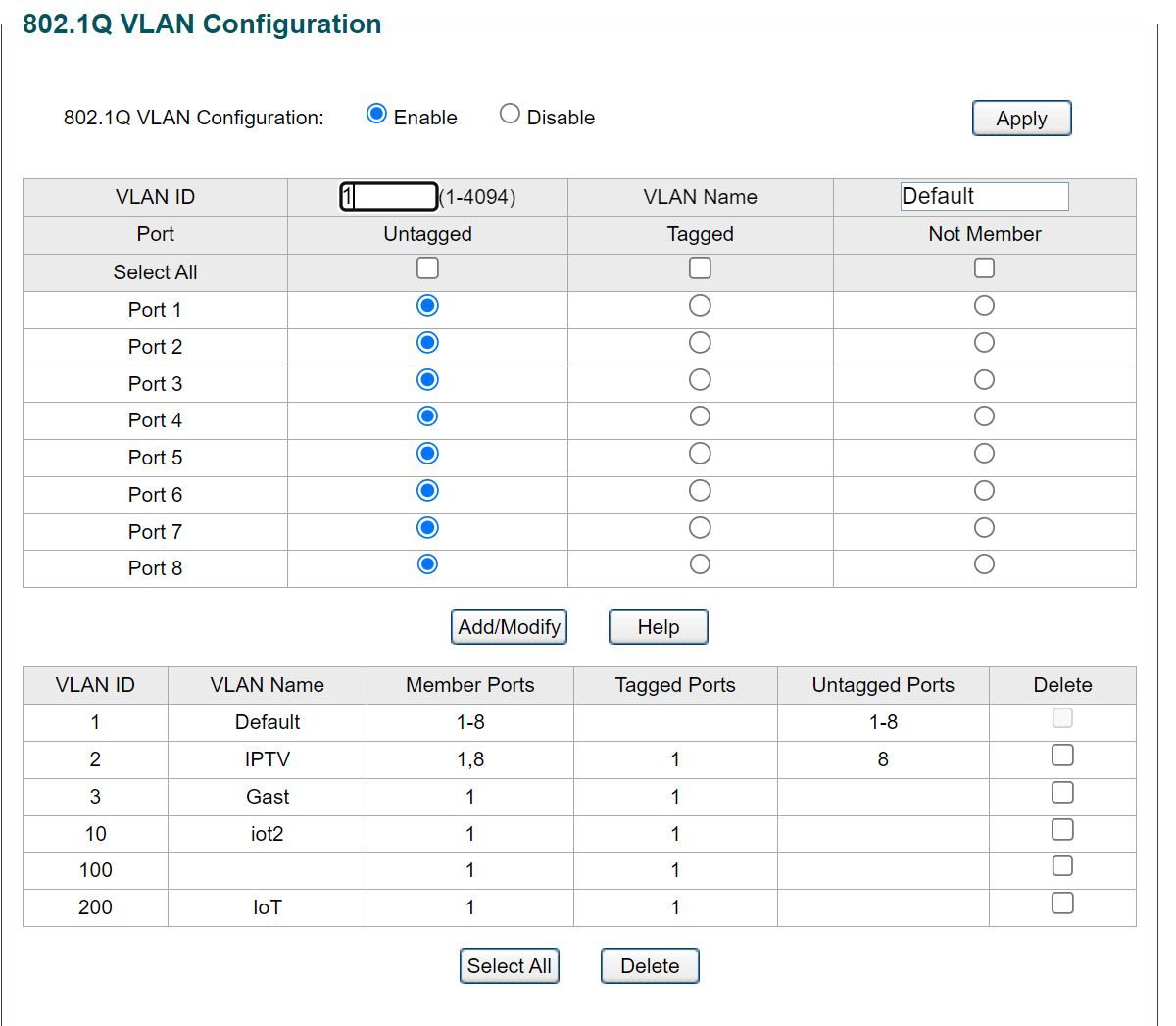

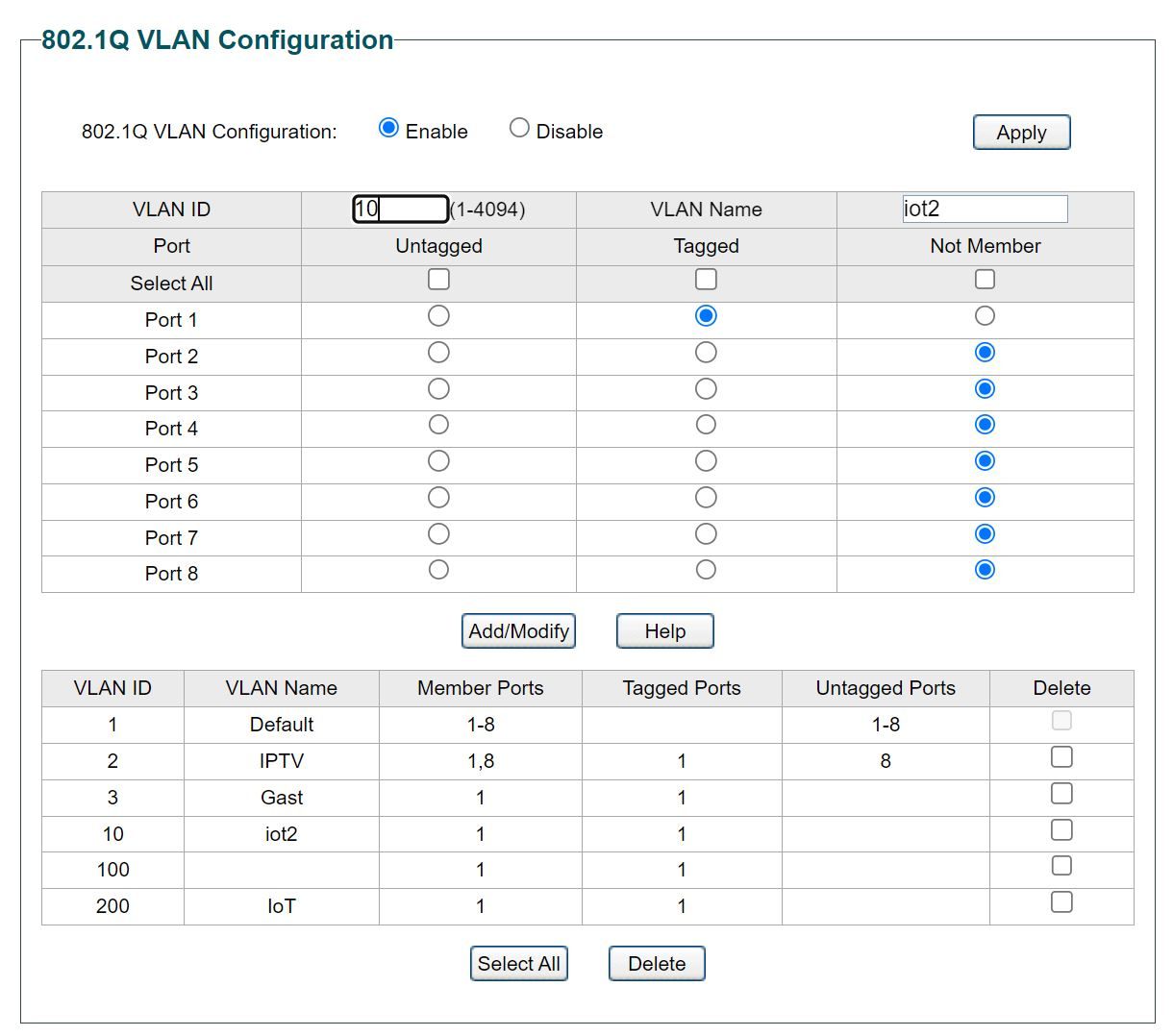

eigentlich gar nicht so schwer. Alle Ports lässt du als Member in VLAN1 untagged drin. Siehe Screenshot hier

Die Uplinks (SG3424 Port 19 und 20, SG108E an der Firewall die Ports 1 und 2 sowie der SG108E in Gebäude 2 auf Ports 1 und 8) konfigurierst du so, dass auf den jeweiligen Ports das VLAN10 noch als Tagged hinzugefügt wird.

Viel Magie ist das nicht. Lass aber nur das VLAN1 in deiner Konstellation in Ruhe, das nirgends taggen.

eigentlich gar nicht so schwer. Alle Ports lässt du als Member in VLAN1 untagged drin. Siehe Screenshot hier

Die Uplinks (SG3424 Port 19 und 20, SG108E an der Firewall die Ports 1 und 2 sowie der SG108E in Gebäude 2 auf Ports 1 und 8) konfigurierst du so, dass auf den jeweiligen Ports das VLAN10 noch als Tagged hinzugefügt wird.

Viel Magie ist das nicht. Lass aber nur das VLAN1 in deiner Konstellation in Ruhe, das nirgends taggen.

weil es nicht „die“ passende Lösung ist.

Unverständlich?! Dein Design ist doch ein Switch Verbund der 2 popelige VLANs betreibt. Ein VLAN für das lokale Netz und eins für das abgeschottete Gastnetz. Es entspricht also exakt alles genau deinem Design. Was also genau ist daran denn nicht passend?Mit 98%iger Wahrscheinlichkeit machst du ein Tagging Fehler an den Uplinks die die Switches verbinden bzw. an denen die die MSSID WLAN APs bedienen.

Achte also auf die Tags der Uplinks!! So sollte es korrekterweise bei dir aussehen:

Wir kennen ja nur deine Design Skizze die per se ja richtig ist. Wir kennen aber nicht deine konkrete VLAN Konfig an den Uplink Ports und können somit nur kristallkugeln wo hier der Fehler sein könnte.

Kollege @shadynet hat dir oben ja einen Überblick zumindestens der TP-Link Switches gegeben.

Bei TP-Link ist unbedingt zu beachten das du das im Default aktive, proprietäre Port based VLAN Verfahren zwingend deaktivierst!

Der TP-Link Switch funktioniert nur dann korrekt wenn er auf den VLAN Standard 802.1q VLAN gesetzt ist und alle anderen Verfahren deaktiviert!

Siehe dazu auch HIER.