VLAN Konfiguration bei Mikrotik Switch

Moinsen,

ich benötige ein wenig Unterstützung bei der Konfiguration von VLANs auf zwei Mikrotik Switches.

Ich habe mir bereits diese Tutorials zu Gemüte geführt:

Mikrotik mehrere VirtualAccessPoints mit gleicher SSID

http://wiki.mikrotik.com/wiki/Vlans_on_Mikrotik_environment

Allerdings bin ich mir leider noch nicht 100% sicher, ob ich das alles vollständig verstanden habe.

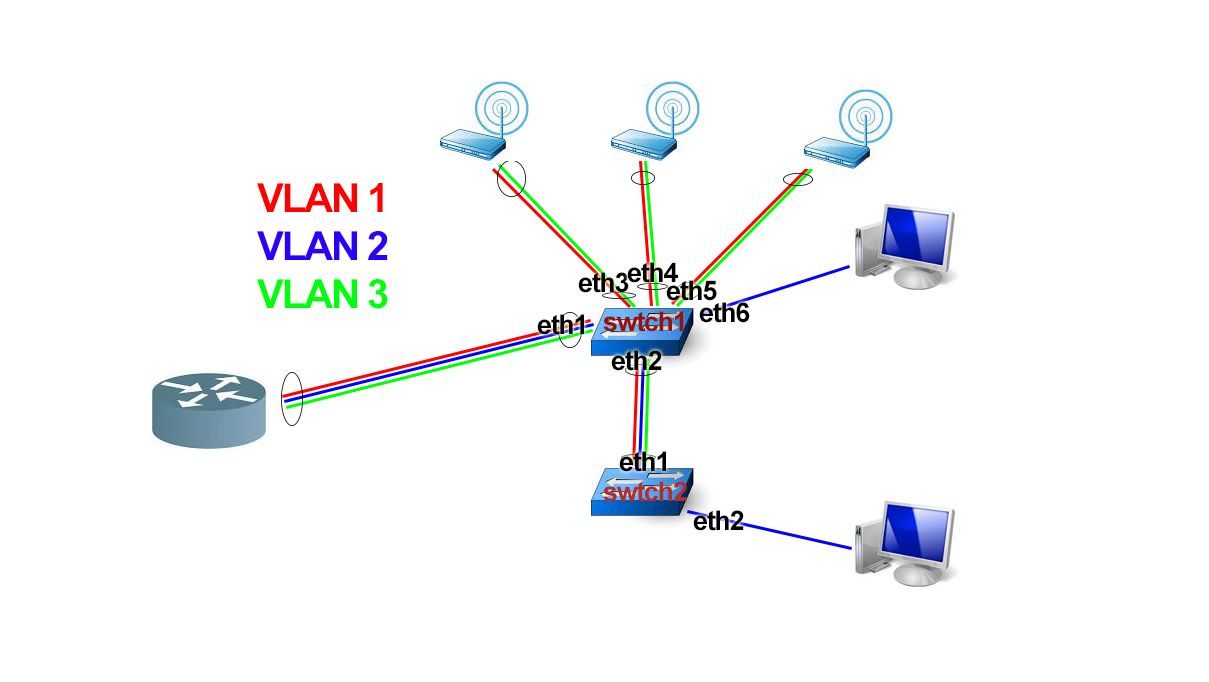

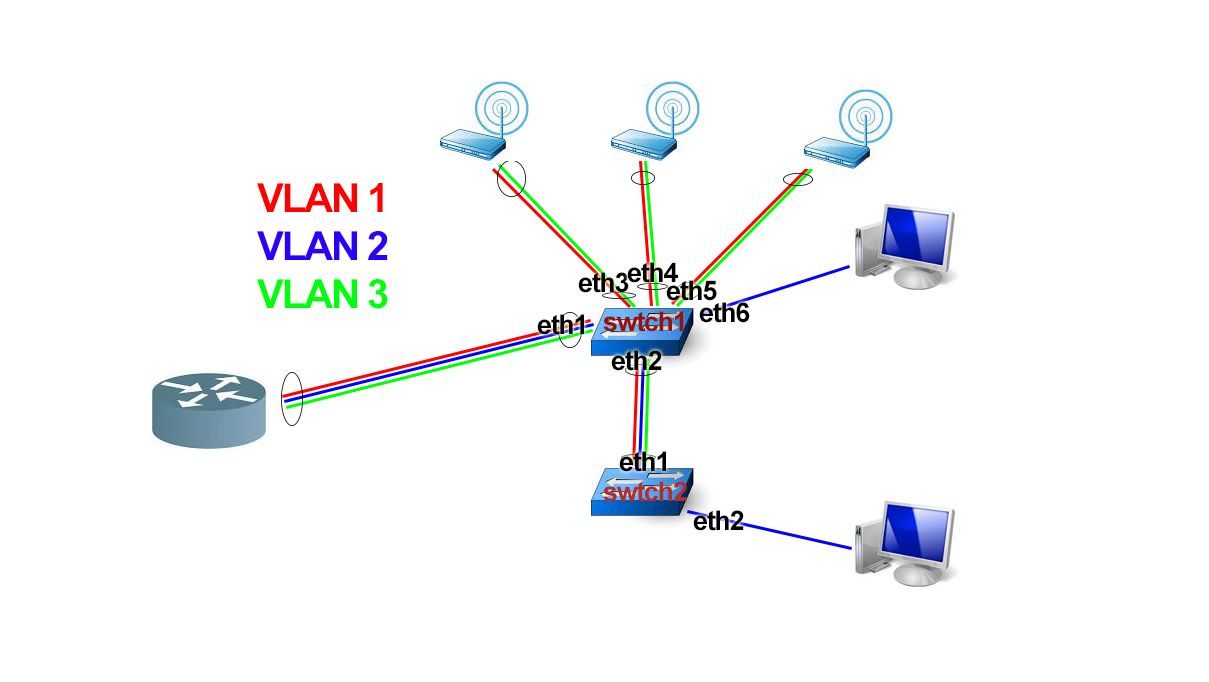

Meine Infrastruktur sieht wie folgt aus:

Es gibt 2 Mikrotik CRS, eine Firewall, drei WLAN Accesspoints und diverse Endgeräte.

Die drei VLANs sollen über entsprechende Trunked Ports zwischen Firewall, Switch und Accessports verteilt werden.

Wie muss die Konfiguration der Mikrotik Switche genau aussehen?

Was für Bridges müssen angelegt werden? Was muss bei denen als Interface eingestellt werden? Was für VLAN-Interfaces werden benötigt?

Einen Satz CLI Kommandos benötige ich nicht. Das will ich selber können.

Aber vielleicht kann mir jemand das Konzept noch einmal in kurzen Worten erklären?

ich benötige ein wenig Unterstützung bei der Konfiguration von VLANs auf zwei Mikrotik Switches.

Ich habe mir bereits diese Tutorials zu Gemüte geführt:

Mikrotik mehrere VirtualAccessPoints mit gleicher SSID

http://wiki.mikrotik.com/wiki/Vlans_on_Mikrotik_environment

Allerdings bin ich mir leider noch nicht 100% sicher, ob ich das alles vollständig verstanden habe.

Meine Infrastruktur sieht wie folgt aus:

Es gibt 2 Mikrotik CRS, eine Firewall, drei WLAN Accesspoints und diverse Endgeräte.

Die drei VLANs sollen über entsprechende Trunked Ports zwischen Firewall, Switch und Accessports verteilt werden.

Wie muss die Konfiguration der Mikrotik Switche genau aussehen?

Was für Bridges müssen angelegt werden? Was muss bei denen als Interface eingestellt werden? Was für VLAN-Interfaces werden benötigt?

Einen Satz CLI Kommandos benötige ich nicht. Das will ich selber können.

Aber vielleicht kann mir jemand das Konzept noch einmal in kurzen Worten erklären?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 287426

Url: https://administrator.de/forum/vlan-konfiguration-bei-mikrotik-switch-287426.html

Ausgedruckt am: 02.07.2025 um 15:07 Uhr

22 Kommentare

Neuester Kommentar

nabend...

irgedwie habe ich grade keine lust alles runter zu beten...

also:

http://blog.pascom.net/de/pascom-brothers/mikrotik-tutorial-vlan-grundl ...

und

http://blog.pascom.net/de/pascom-brothers/mikrotik-tutorial-vlan-praxis ...

und

http://blog.pascom.net/de/pascom-brothers/mikrotik-tutorial-vlan-bridge ...

sollte helfen

frank

irgedwie habe ich grade keine lust alles runter zu beten...

also:

http://blog.pascom.net/de/pascom-brothers/mikrotik-tutorial-vlan-grundl ...

und

http://blog.pascom.net/de/pascom-brothers/mikrotik-tutorial-vlan-praxis ...

und

http://blog.pascom.net/de/pascom-brothers/mikrotik-tutorial-vlan-bridge ...

sollte helfen

frank

Das Praxisbeispiel am Ende des hiesigen VLAN Tutorials:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

beschreibt genau dein Szenario.

Desweiteren haben 3 Threads aus der weiterführenden Linksammlung dort auch eine entsprechende Konfig:

Routerboard RB 750GL + TP-Link TL-SG3424 VLAN Konfiguration

und

VLAN mit Mikrotik RB750GL und TP Link managed Switch SG3216

bzw.

VLAN Problem mit HP 1810-24 G (v2)

Das sollte eigentlich deine Frage beantworten.

Im Grunde sind die ToDos ganz einfach

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

beschreibt genau dein Szenario.

Desweiteren haben 3 Threads aus der weiterführenden Linksammlung dort auch eine entsprechende Konfig:

Routerboard RB 750GL + TP-Link TL-SG3424 VLAN Konfiguration

und

VLAN mit Mikrotik RB750GL und TP Link managed Switch SG3216

bzw.

VLAN Problem mit HP 1810-24 G (v2)

Das sollte eigentlich deine Frage beantworten.

Im Grunde sind die ToDos ganz einfach

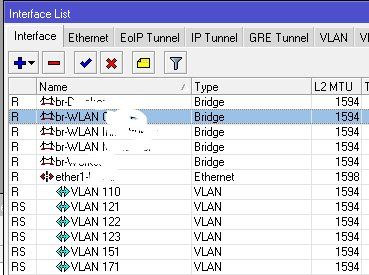

- VLANs mit entsprechenden IDs einrichten auf den Switches

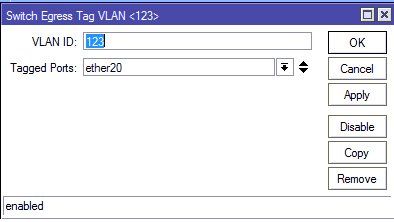

- Alle VLANs tagged übertragen auf den Verbindungslinks zwischen den Switches und der FW (tagged Uplinks)

- Endgeräteports untagged den VLANs zuweisen auf den Switches.

Und noch als Ergänzung zur Umsetzung auf Mikrotiks, hier ein Praxis-Beispiel wie man Trunking und das setzen der Tags macht.

http://wiki.mikrotik.com/wiki/Manual:Switch_Chip_Features#Example_-_802 ...

Im Beispiel sind zwar auf der einen Seite Access-Ports, aber anhand des Trunk-Ports lässt sich das ja leicht auf die anderen Ports übertragen.

Gruß jodel32

http://wiki.mikrotik.com/wiki/Manual:Switch_Chip_Features#Example_-_802 ...

Im Beispiel sind zwar auf der einen Seite Access-Ports, aber anhand des Trunk-Ports lässt sich das ja leicht auf die anderen Ports übertragen.

Gruß jodel32

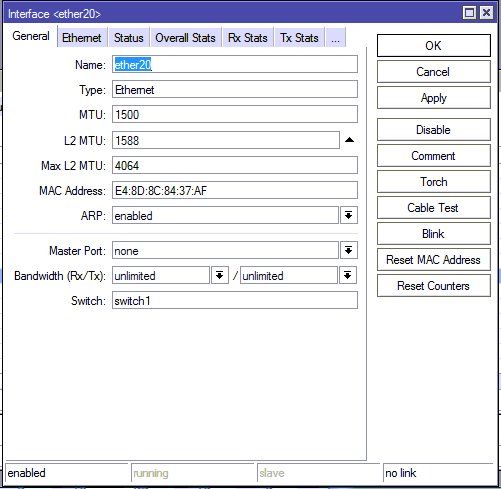

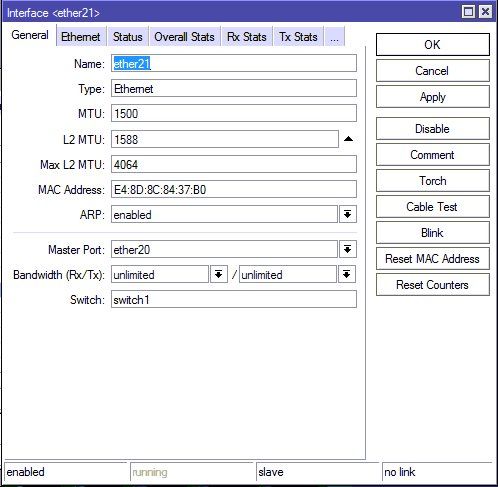

würde ich gerne über die Hardware und nicht über eine Software-Bridge laufen lassen.

s. meinen o.g. Link ins Mikrotik WIKI dort siehst du wie du das über den Switch-Chip (Hardware) abfackelst.Zitat von @Androxin:

Das mit dem Switch-Chip möchte ich erst noch einmal weglassen. Eines nach dem Anderen.

Wieso, das ist bei deinem Szenario aber die performanteste und "richtige" Lösung...Das mit dem Switch-Chip möchte ich erst noch einmal weglassen. Eines nach dem Anderen.

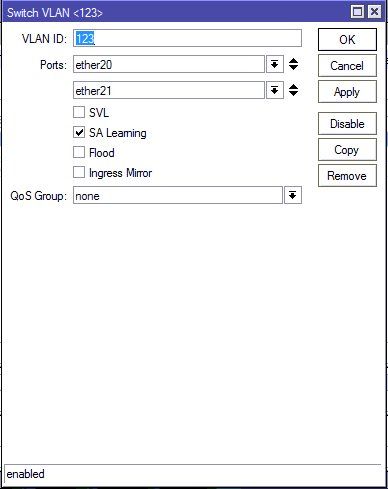

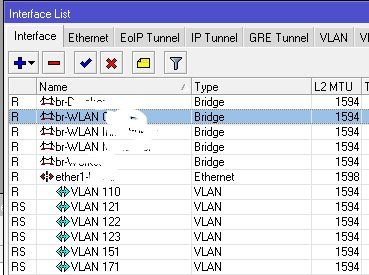

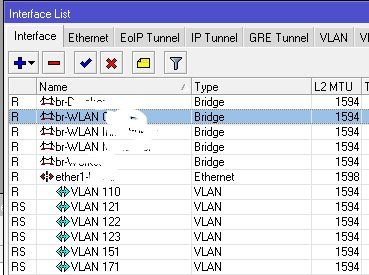

Ist die oben genannte, symbolische Konfiguration denn ungefähr richtig?

Das ist dann Pdseudo-VLANHabe ich das richtig verstanden?

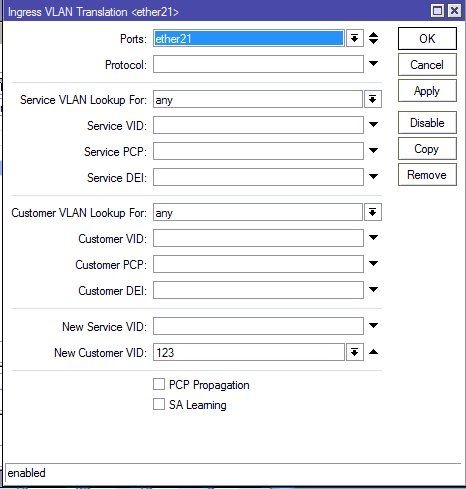

Für einen Untagged-Port muss man das "eth"-Interface in einer Bridge aufnehmen.

Für einen Tagged-Port muss man für das "eth"-Interface ein VLAN-Interface erstellen und dieses dann in die Bridge aufnehmen?

Die "richtige" Kontrolle hast du nur bei der Methode über das Switch-Menü.

Das hatte ich nachträglich korrigiert war natürlich falsch, sorry ...

Das verunsichert mich gerade.

Das ist ja das komplette Gegenteil von dem was ich geschrieben habe.

Bis jetzt bin ich davon ausgegangen, dass die Pakete, die "ether1" verlassen, mit einem Tag versehen werden, damit die Firewall am anderen Ende der Leitung etwas damit anfangen kann.

Bis jetzt bin ich davon ausgegangen, dass die Pakete, die "ether1" verlassen, mit einem Tag versehen werden, damit die Firewall am anderen Ende der Leitung etwas damit anfangen kann.

Genau, das ist auch richtig, da haben wir uns nur etwas missverstanden, wollte schreiben aus der Firewall nicht außer.

Das ganze ist halt "nachgebaut", funktioniert so, aber unschön weil unübersichtlich und performancetechnisch suboptimal. Aber zum Erfahrung sammeln gut, probiers einfach aus. Die Praxis machts ...

Schönen Restsonntag

Gruß jodel32

Stark vereinfacht ist es doch so, dass alle Geräte innerhalb eines VLANs auch nur Broadcasts empfangen, die auch in diesem VLAN versendet werden.

Wenn der Computer am 1. Switch etwas zu melden hat, sollen es also alle Switche, die Firewall und der Computer am zweiten Switch mitbekommen.

Bei den Accesspoints soll dagegen nichts ankommen.

Habe ich nicht genau das mit den Bridges nachgebaut?

Ja, die VLANs bekommen alle Broadcasts die sich in der jeweiligen Bridge sammeln.Wenn der Computer am 1. Switch etwas zu melden hat, sollen es also alle Switche, die Firewall und der Computer am zweiten Switch mitbekommen.

Bei den Accesspoints soll dagegen nichts ankommen.

Habe ich nicht genau das mit den Bridges nachgebaut?

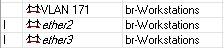

Für einen Untagged-Port muss man das "eth"-Interface in einer Bridge aufnehmen.

Für einen Tagged-Port muss man für das "eth"-Interface ein VLAN-Interface erstellen und dieses dann in die Bridge aufnehmen?

Das ist so: Wenn du ein VLAN-Interface erstellst und es einem Port zuweist werden Pakete die vom Interface in die Firewall fließen vom TAG befreit, Pakete die außer der Firewall ins Interface hinausfließen werden getagged.Für einen Tagged-Port muss man für das "eth"-Interface ein VLAN-Interface erstellen und dieses dann in die Bridge aufnehmen?

Das ist ja das komplette Gegenteil von dem was ich geschrieben habe.

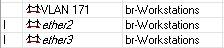

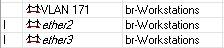

Zur weiteren Verteilung innerhalb des Switches, habe ich dann noch ein paar einfache Ethernet-Ports für simple Endgeräte in die Bridge aufgenommen. Untagged Ports eben:

Ist das etwa falsch?

Nein.

Ist das etwa falsch?

Das ganze ist halt "nachgebaut", funktioniert so, aber unschön weil unübersichtlich und performancetechnisch suboptimal. Aber zum Erfahrung sammeln gut, probiers einfach aus. Die Praxis machts ...

Schönen Restsonntag

Gruß jodel32

Wie bekomme ich es hin, dass die Accesspoints ihre eigene IP aus einem anderen VLAN beziehen?

Das kommt ein wenig auf die AP Hardware und auch auf den Switch an ist aber relativ einfach zu lösen mit der richtigen HW !Die Management IP der APs befindet sich immer im Default VLAN 1. Es gibt APs denen man über die Konfig sagen kann WO bzw. in welchem VLAN ihr Management liegen soll.

Bei anderen geht das nicht da muss die Mgmt IP immer fest im VLAN 1 sein bzw. ist nicht umzukonfigurieren in ein anderes VLAN weil das einfach nicht supportet ist.

Das musst du also vorab klären.

Gut hast du einen AP in dem das konfigurierbar ist ist die Lösung einfach.

Hast du einen bei dem das nicht so ist, kannst du das nur über das Native VLAN am Switch tun. Du konfigurierst das Native VLAN am Switch dann einfach in das VLAN aus dem du die Mgmt IP Adresse vergeben haben willst.

Das Native VLAN ist das VLAN in das der Switch untagged Traffic forwardet. Vom AP kommt der untagged Traffic immer von seinem eigenen VLAN 1.

So wird dann untagged Mgmt Traffic des APs z.B. in das VLAN 20 am Switch geforwardet wenn das Native VLAN auf die ID 20 an diesem Switch port an dem der AP angeschlossen ist konfiguriert ist.

Das VLAN 20 kann dann aber NICHT mehr als mSSID VLAN verwendet werden an dem AP, das sollte dir klar sein !

Es macht also durchaus Sinn in einem mSSID AP Umfeld immer ein Management VLAN zu betreiben über das ausschliesslich nur die APs gemanaged werden und auf dem KEIN Mapping zu einer mSSID passiert.

So löst man dieses "Problem" ganz elegant und schafft nebenbei nich ein wenig mehr Sicherheit im WLAN

Das klappt so leider nicht.

Ich kann nur nochmal auf das oben verlinkte Beispiel hier verweisen:Example - 802.1Q Trunking with Atheros switch chip in RouterOS v6

Kann sein das das bei den CRS Switches anders aussieht, ist leider wenig dokumentiert über den CRS und das Switch Menü , kann ich daher keine Aussage treffen, habe hier keinen CRS.