VPN L2TP IPSec zu einem Windows Server 2012 R2 bei Hoster

Hallo zusammen,

Folgendes Problem:

Ich habe bei eienem Hoster einen VServer gemietet auf dem Windows Server 2012 R2 läuft

Es soll ein VPN zwischen dem Server und meinem Heimnetzwerk aufgebaut werden.

Heimnetzwerk

Vigor 2820n (baut Verbindung zum Server auf)

Über PPTP kein Thema aber wenn ich L2TP nehme bekomme ich keine Verbindung

RAS ist Instaliert und die Firewall Regel für Routing und RAS sind auch Aktiv hat jemand eine Lösung?

Hier ist der Log vom Router:

2014-11-12 17:45:46 Nov 12 17:45:11 DetekteiMagnet Dialing Node2 (Server) : 81.169.xxx.xxx

2014-11-12 17:45:46 Nov 12 17:45:11 DetekteiMagnet Initiating IKE Main Mode to 81.169.xxx.xxx

2014-11-12 17:45:46 Nov 12 17:45:11 DetekteiMagnet IKE ==>, Next Payload=ISAKMP_NEXT_SA, Exchange Type = 0x2, Message ID = 0x0

2014-11-12 17:45:59 Nov 12 17:45:23 DetekteiMagnet L2TP ==> Control(0xC802)-L-S Ver:2 Len:118, Tunnel ID:0, Session ID:0, Ns:0, Nr:0

2014-11-12 17:46:00 Nov 12 17:45:24 DetekteiMagnet L2TP ==> Control(0xC802)-L-S Ver:2 Len:118, Tunnel ID:0, Session ID:0, Ns:0, Nr:0

2014-11-12 17:46:02 Nov 12 17:45:26 DetekteiMagnet L2TP ==> Control(0xC802)-L-S Ver:2 Len:118, Tunnel ID:0, Session ID:0, Ns:0, Nr:0

2014-11-12 17:46:06 Nov 12 17:45:30 DetekteiMagnet L2TP ==> Control(0xC802)-L-S Ver:2 Len:118, Tunnel ID:0, Session ID:0, Ns:0, Nr:0

2014-11-12 17:46:14 Nov 12 17:45:38 DetekteiMagnet PPP Drop VPN : Dial-out Profile Index = 2, Name = Server

2014-11-12 17:46:14Nov 12 17:45:38 DetekteiMagnet [L2L][DOWN][L2TP][@2:Server]

Ich bedanke mich schon einmal im Voraus

Folgendes Problem:

Ich habe bei eienem Hoster einen VServer gemietet auf dem Windows Server 2012 R2 läuft

Es soll ein VPN zwischen dem Server und meinem Heimnetzwerk aufgebaut werden.

Heimnetzwerk

Vigor 2820n (baut Verbindung zum Server auf)

Über PPTP kein Thema aber wenn ich L2TP nehme bekomme ich keine Verbindung

RAS ist Instaliert und die Firewall Regel für Routing und RAS sind auch Aktiv hat jemand eine Lösung?

Hier ist der Log vom Router:

2014-11-12 17:45:46 Nov 12 17:45:11 DetekteiMagnet Dialing Node2 (Server) : 81.169.xxx.xxx

2014-11-12 17:45:46 Nov 12 17:45:11 DetekteiMagnet Initiating IKE Main Mode to 81.169.xxx.xxx

2014-11-12 17:45:46 Nov 12 17:45:11 DetekteiMagnet IKE ==>, Next Payload=ISAKMP_NEXT_SA, Exchange Type = 0x2, Message ID = 0x0

2014-11-12 17:45:59 Nov 12 17:45:23 DetekteiMagnet L2TP ==> Control(0xC802)-L-S Ver:2 Len:118, Tunnel ID:0, Session ID:0, Ns:0, Nr:0

2014-11-12 17:46:00 Nov 12 17:45:24 DetekteiMagnet L2TP ==> Control(0xC802)-L-S Ver:2 Len:118, Tunnel ID:0, Session ID:0, Ns:0, Nr:0

2014-11-12 17:46:02 Nov 12 17:45:26 DetekteiMagnet L2TP ==> Control(0xC802)-L-S Ver:2 Len:118, Tunnel ID:0, Session ID:0, Ns:0, Nr:0

2014-11-12 17:46:06 Nov 12 17:45:30 DetekteiMagnet L2TP ==> Control(0xC802)-L-S Ver:2 Len:118, Tunnel ID:0, Session ID:0, Ns:0, Nr:0

2014-11-12 17:46:14 Nov 12 17:45:38 DetekteiMagnet PPP Drop VPN : Dial-out Profile Index = 2, Name = Server

2014-11-12 17:46:14Nov 12 17:45:38 DetekteiMagnet [L2L][DOWN][L2TP][@2:Server]

Ich bedanke mich schon einmal im Voraus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 254627

Url: https://administrator.de/forum/vpn-l2tp-ipsec-zu-einem-windows-server-2012-r2-bei-hoster-254627.html

Ausgedruckt am: 23.06.2025 um 01:06 Uhr

13 Kommentare

Neuester Kommentar

Hallo detektei-magnet,

hier fehlen uns noch diverse Infos deiner VPN-Konfiguration:

1. Welche Art L2TP/IPSec Verbindung wird verwendet : Mit Preshared Key oder mit Zertifikaten ?

2. Wurden im LAN2LAN Profil des Draytek die richtigen IPs hinterlegt und PFS deaktiviert, bei Preshared Key Konfiguration der richtige Key hinterlegt ?

3. Stimmen die IPSec Parameter für Phase 1 und 2 auf dem Server mit den vom Draytek unterstützten Verfahren überein (Siehe IPSec Einstellungen in der erweiterten Firewall) ?

Grüße @colinardo

hier fehlen uns noch diverse Infos deiner VPN-Konfiguration:

1. Welche Art L2TP/IPSec Verbindung wird verwendet : Mit Preshared Key oder mit Zertifikaten ?

2. Wurden im LAN2LAN Profil des Draytek die richtigen IPs hinterlegt und PFS deaktiviert, bei Preshared Key Konfiguration der richtige Key hinterlegt ?

3. Stimmen die IPSec Parameter für Phase 1 und 2 auf dem Server mit den vom Draytek unterstützten Verfahren überein (Siehe IPSec Einstellungen in der erweiterten Firewall) ?

Grüße @colinardo

klar die Probleme kommen hier täglich rein  , wenn du deine Verbindung auf dem Server nicht NATest musst du auf der Server-Seite entsprechende statische Routen für das jeweilige fremde Subnetz anlegen, zusätzlich müssen auf den Rechnern in der Firewall ICMP Requests von fremden Subnetzen erlaubt werden, damit Pings überhaupt durchkommen !

, wenn du deine Verbindung auf dem Server nicht NATest musst du auf der Server-Seite entsprechende statische Routen für das jeweilige fremde Subnetz anlegen, zusätzlich müssen auf den Rechnern in der Firewall ICMP Requests von fremden Subnetzen erlaubt werden, damit Pings überhaupt durchkommen !

Mehr dazu kannst du hier nachlesen:

VPN Einrchtung unter Windows Server 2012

Mehr dazu kannst du hier nachlesen:

VPN Einrchtung unter Windows Server 2012

Zitat von @detektei-magnet:

in der Firewall ist die Regel bei mir bereits aktiv aber der Ping geht trotzdem nicht.

Aktiv ist die sicherlich, jedoch in den Einstellungen musst du die Bereiche prüfen von denen "Requests" erlaubt sind.in der Firewall ist die Regel bei mir bereits aktiv aber der Ping geht trotzdem nicht.

NAT habe ich unter IPv4 auch die Ethernet0 aktiviert aber es will nicht gelingen.

welche IP-Adresse versuchst du den anzupingen? Du musst dem VPN ein eigenes Subnetz verpassen, da du ja nur eine einzige IP-Adresse von deinem Hoster für den Server bekommen hast: Routing und RAS > Kontextmenü > Eigenschaften > IPv4 > IPv4 Adresszuweisung > Statischen Adresspool. Dieses Subnetz musst du auch auf dem Vigor angeben, das dieser die entsprechende Route für das Zielnetz hat.Anpingen tust du dann die Serveradresse aus diesem statischen Adresspool.

Routing Grundlagen

Grüße Uwe

dann solltest du die

Routing zwischen 2 Subnetzen über einen Cisco Router (1800er Series)

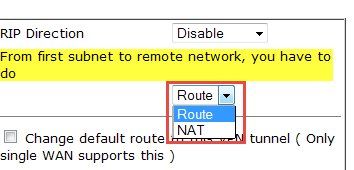

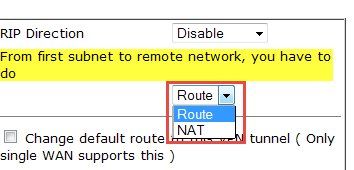

-edit- was hast du hier auf dem Draytek in deinem VPN-Profil konfiguriert ?

192.168.2.1 schon anpingen können (diese IP nutzt du dann auch in deinem LAN für den Zugriff auf den Server), wenn du die Firewall ICMP-Regel auf dem Server nach meiner Vorgabe konfiguriert hast.Routing zwischen 2 Subnetzen über einen Cisco Router (1800er Series)

-edit- was hast du hier auf dem Draytek in deinem VPN-Profil konfiguriert ?

- Wenn du hier Routest musst du auf deinem Server eine statische Route im ROUTING und RAS zurück in dein LAN anlegen.

- Wenn du hier stattdessen NATest ist dies nicht nötig.

Wenn in der Firewall was falsch wäre dürfte dies doch eigendlich schon nich gehen oder sehe ich das falsch

Das siehst du falsch, wenn man durchgängig routet steht als Absender IP immer die Originale IP des Absenders im IP-Paket. Wenn also z.B. der PC 192.168.1.10 ein Ping(ICMP) Request an 192.168.2.1 schickt, wird dieser diese Anfrage an sein Default GW schicken, welches der Draytek ist. Dieser kennt wiederum das 192.168.2.x Netz und leitet deshalb das Paket über das VPN an den Server mit der IP 192.168.2.1. Nun ist das Paket am Ziel, jedoch steht als Absenderadresse im Paket die 192.168.1.10 welches eben ein fremdes, dem Server unbekanntes Subnetz ist, deswegen weist er den Ping ab wenn man dieses Subnetz nicht in der Firewall-Regel freischaltet !! So kommt kein Antwort-Paket zum Absender zurück und der Ping ist fehlgeschlagen. Zusätzlich benötigt der Server die o.g. Route damit er überhaupt weiß wohin er das Antwortpaket zurückschicken soll.Die Firewall-Regeln müssen natürlich für beide Seiten vorgenommen werden !!

Das ganze ist beim NAT anders: Hier wird im Paket welches von der 192.168.1.10 kommt, die Absenderadresse durch die VPN-IP des Draytek ersetzt, und somit entfällt die Route, da das Paket ja dann von der 192.168.2.2 kommt.

Hoffe das war jetzt klar.

Wenn es mit dem Vigor nicht per Routing klappt musst du im Draytek für die Verbindung NAT auswählen, dann läuft das sofort von der LAN-Seite Richtung Server. In die andere Richtung, also Server -> LAN sind dann allerdings Portforwardings für den Zugriff auf bestimmt Rechner im LAN notwendig.