Wie richtet man bei einem Cisco-1921-Router VPN für Windows-Clients (Windows XP und Windows 7) ein?

Hallo!

Wie richtet man bei einem Cisco-1921-Router (Ausführung 1921/K9) VPN für Windows-Clients (Windows XP und Windows 7) ein und wie funktioniert hierbei dann die Einrichtung der Windows-Client-PCs?

cisco.com/c/en/us/products/collateral/routers/1900-series-integr ...

Vielen Dank vorab!

Wie richtet man bei einem Cisco-1921-Router (Ausführung 1921/K9) VPN für Windows-Clients (Windows XP und Windows 7) ein und wie funktioniert hierbei dann die Einrichtung der Windows-Client-PCs?

cisco.com/c/en/us/products/collateral/routers/1900-series-integr ...

Vielen Dank vorab!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 265467

Url: https://administrator.de/forum/wie-richtet-man-bei-einem-cisco-1921-router-vpn-fuer-windows-clients-windows-xp-und-windows-7-ein-265467.html

Ausgedruckt am: 19.07.2025 um 09:07 Uhr

13 Kommentare

Neuester Kommentar

Guckst du hier:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Die Kommando Syntax ist beim 1921 vollkommen identisch ! Du musst ggf. nur die Interface Nummerierung anpassen und natürlich deine IP Adressierung ansonsten ist alles gleich.

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Die Kommando Syntax ist beim 1921 vollkommen identisch ! Du musst ggf. nur die Interface Nummerierung anpassen und natürlich deine IP Adressierung ansonsten ist alles gleich.

1.)

Privilige Level in Bezug auf IOS Zugriffsrechte im Cisco ?

Das hat mit VPN rein gar nichts zu tun sondern bestimmt was ein Router Admin darf und was nicht:

techrepublic.com/blog/data-center/understand-the-levels-of-privi ...

learningnetwork.cisco.com/docs/DOC-15878

2.)

Nein.

3.)

musterfirma.de

4.)

Das setzt du wenn du noch einen Backup VPN Router hast. Man kann dann vom Client einen Backup Tunnel aufbauen falls einer mal ausfällt.

subnet immer das Netz selber angeben 192.168.1.0 /24 Die Netzadresse ist immer die wo alle Hostbits auf 0 sind ! .0 ist KEINE gültige Hostadresse !

5.)

Guckst du hier:

heise.de/security/artikel/Zukunftssicher-Verschluesseln-mit-Perf ...

6.)

Nur wenn du einen Cisco VPN Client hast. Nicht bei standartisierten Clients wie Shrew oder brodeigenen Clients etc.

Privilige Level in Bezug auf IOS Zugriffsrechte im Cisco ?

Das hat mit VPN rein gar nichts zu tun sondern bestimmt was ein Router Admin darf und was nicht:

techrepublic.com/blog/data-center/understand-the-levels-of-privi ...

learningnetwork.cisco.com/docs/DOC-15878

2.)

Nein.

3.)

musterfirma.de

4.)

Das setzt du wenn du noch einen Backup VPN Router hast. Man kann dann vom Client einen Backup Tunnel aufbauen falls einer mal ausfällt.

subnet immer das Netz selber angeben 192.168.1.0 /24 Die Netzadresse ist immer die wo alle Hostbits auf 0 sind ! .0 ist KEINE gültige Hostadresse !

5.)

Guckst du hier:

heise.de/security/artikel/Zukunftssicher-Verschluesseln-mit-Perf ...

6.)

Nur wenn du einen Cisco VPN Client hast. Nicht bei standartisierten Clients wie Shrew oder brodeigenen Clients etc.

1.)

Wenn man einen Keepalive auf dem Tunnellink haben möchte. (Ausfallerkennung)

2.)

Wenn man das remote Netzwerk in der Routing Table anounced haben möchte.

3.)

Nein

4.)

Ja, sollte das ist negotiatable

5.)

Nein, nicht zwingend. Für die Funktion des VPN ist DNS erstmal nur Schall und Rauch.

6.)

Ja. Lese bitte die Release Notes zur Software !! PFS muss aktiviert werden im Setup.

7.)

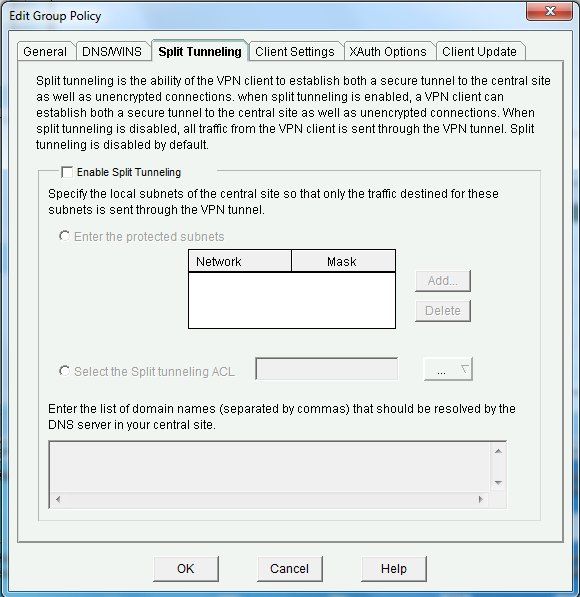

Wenn man möchte das VPN Clients bei aktiver VPN Verbindung trotzdem noch Zugriff auf ihr lokales LAN / WLAN bekomen.

Aus Sicherheitsgründen ist das tödlich und sollte man nie machen, denn so besteht immer eine direkte Verbindung von diesen ungeschützten und ggf. verseuchten Netzwerken zum VPN. Man denke da nur mal an öffentliche Hotspots usw.

8.)

"Bordeigen" meinst du sicher, oder ?

Das isnd Clients die ALLE Betreibssysteme und Smartphones schon von sich aus an Bord haben. Z.B. Alle Apple Produkte haben einen Cisco VPN Client an Bord im Betriebssystem. Windows L2TP, PPTP

Weis man aber auch als Netzwerker !

Wenn man einen Keepalive auf dem Tunnellink haben möchte. (Ausfallerkennung)

2.)

Wenn man das remote Netzwerk in der Routing Table anounced haben möchte.

3.)

Nein

4.)

Ja, sollte das ist negotiatable

5.)

Nein, nicht zwingend. Für die Funktion des VPN ist DNS erstmal nur Schall und Rauch.

6.)

Ja. Lese bitte die Release Notes zur Software !! PFS muss aktiviert werden im Setup.

7.)

Wenn man möchte das VPN Clients bei aktiver VPN Verbindung trotzdem noch Zugriff auf ihr lokales LAN / WLAN bekomen.

Aus Sicherheitsgründen ist das tödlich und sollte man nie machen, denn so besteht immer eine direkte Verbindung von diesen ungeschützten und ggf. verseuchten Netzwerken zum VPN. Man denke da nur mal an öffentliche Hotspots usw.

8.)

"Bordeigen" meinst du sicher, oder ?

Das isnd Clients die ALLE Betreibssysteme und Smartphones schon von sich aus an Bord haben. Z.B. Alle Apple Produkte haben einen Cisco VPN Client an Bord im Betriebssystem. Windows L2TP, PPTP

Weis man aber auch als Netzwerker !

- Mit "Meine Fragen" den Original Thread auswählen

- Auf "Bearbeiten" klicken

- "Bilder Hochladen" Button oben rechts klicken

- Bild hochladen und den dann präsentierten Bilderlink mit Rechtsklick und Copy und Paste sichern

- In jeglichen Text hier (Antworten etc.) pasten.

- Statt des Bilderlinks in Klammern wird dann immer dein Bild im Text angezeigt

- FAQs lesen...

Ein einziger Blick in die gute Cisco Dokumentation und Manauls bzw. Command Reference sollte doch hier sofort Klarheit schaffen ?!

Sorry, falsche Baustelle in der Hektik. Du hattest Recht. Split Tunnel schaltet den Zugriff aufs lokale netz ab:

cisco.com/c/en/us/support/docs/security/asa-5500-x-series-next-g ...

lrz.de/fragen/faq/vpn/vpn12/

cisco.com/c/en/us/support/docs/security/asa-5500-x-series-next-g ...

lrz.de/fragen/faq/vpn/vpn12/

dass die NSA zu den Top-Kunden von Cisco zählt und dass Cisco aufgrund dieses Interessenkonflikts keine PFS-Verschlüsselung in die Cisco-VPN-Clientsoftware einbaut.

Das wird wohl stimmen. Deshalb auch der Tip immer die Release Notes zu lesen, da steht immer alles schwarz auf weiss drin.Es gibt leider mehrere VPN Clients von Cisco und andere supporten es.

Falsch dürften desweiteren Deines Ausführungen bezüglich cTCP sein, da ein Verbindungsaufbau auch dann funktioniert, wenn einerseits beim Router das Häkchen bei cTCP gesetzt ist,

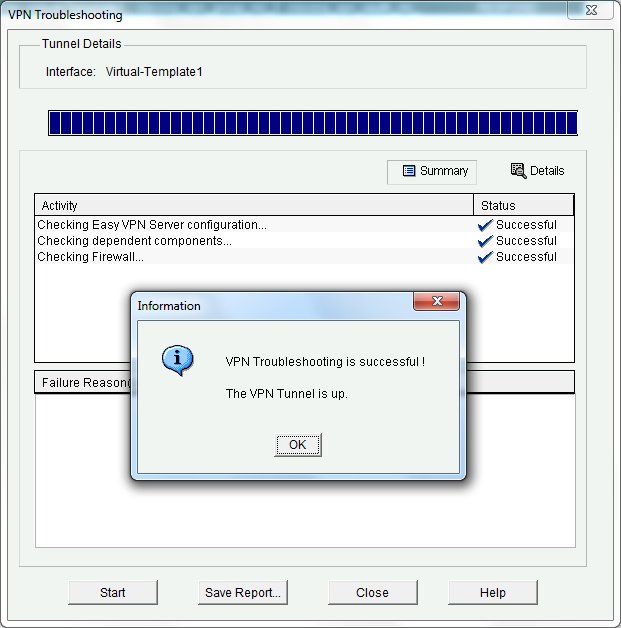

Funktioniert hier mit aktueller SW nicht mehr. Dann hast du vermutlich veraltete IOS Firmware.Bei mir ist es nämlich so, dass der VPN-Verbindungsaufbau zwar problemlos klappt, ich aber keine im LAN befindlichen Geräte über die VPN-Verbindung erreiche.

Nein, auch da liegst du wieder falsch ! Das ist typisch und zeigt wie immer eine Fehlkonfiguration der lokalen Firewalls an ! Diese blocken ALLES was mit fremden IPs auf sie zugreift. Folglich auch dann die Connections die vom VPN kommen. Ohne FW Customizing wirst du hier also nix.Typisches PEBKAC Problem