Eine Steuerung hinter dem OpenVPN Client erreichen

Hallo,

ich benötige eure Expertise

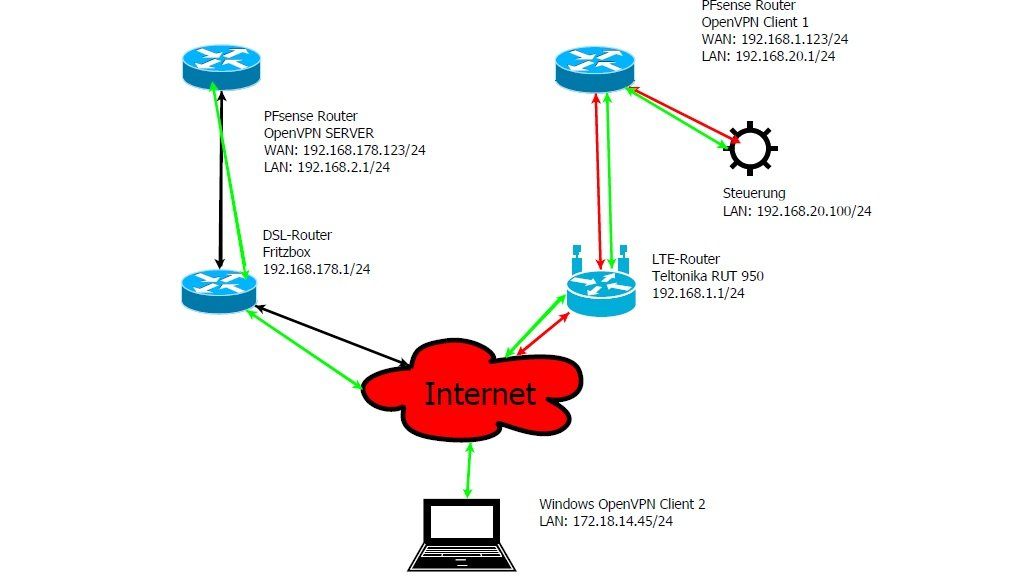

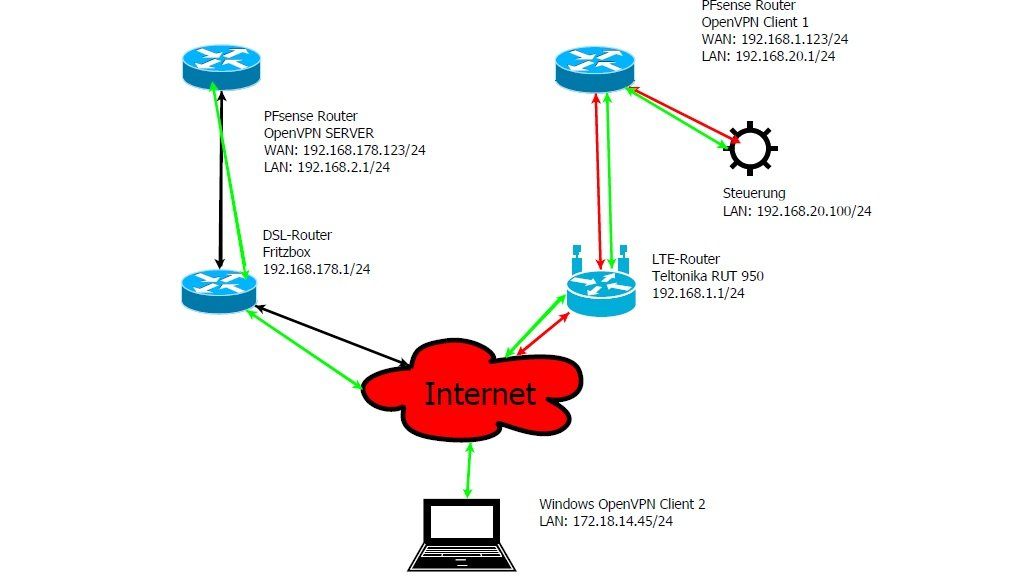

Ich besitze eine kleine Windkraftanlage, diese kann ich leider nur per LTE Netzwerk erreichen. Somit habe ich leider keine feste oder adressierbare öffentliche IP-Adresse , da es leider nur einen privaten Adressbereich der Mobilfunkbetreiber gibt, ist somit kein NAT möglich.

Meine Idee ist eine OpenVPN Rückwärtstunnel. Also ein OpenVPN (Client 1) baut einen Tunnel zu einem OpenVPN Server der sich adressieren lässt auf.

Ein zweiter Linux oder Windows OpenVPN (Client 2) baut an einem anderen Standort z.B. in der Fa. einen Tunnel auf. Der OpenVPN Server routet dann die Netze zwischen den 2x Clients, somit würde ich das LAN meiner WKA Steuerung erreichen. Ich wollte alles mit PFsense oder OpenWRT umsetzen.

Was meint Ihr, ist das machbar ?

Viele Grüße

Cannonball

ich benötige eure Expertise

Ich besitze eine kleine Windkraftanlage, diese kann ich leider nur per LTE Netzwerk erreichen. Somit habe ich leider keine feste oder adressierbare öffentliche IP-Adresse , da es leider nur einen privaten Adressbereich der Mobilfunkbetreiber gibt, ist somit kein NAT möglich.

Meine Idee ist eine OpenVPN Rückwärtstunnel. Also ein OpenVPN (Client 1) baut einen Tunnel zu einem OpenVPN Server der sich adressieren lässt auf.

Ein zweiter Linux oder Windows OpenVPN (Client 2) baut an einem anderen Standort z.B. in der Fa. einen Tunnel auf. Der OpenVPN Server routet dann die Netze zwischen den 2x Clients, somit würde ich das LAN meiner WKA Steuerung erreichen. Ich wollte alles mit PFsense oder OpenWRT umsetzen.

Was meint Ihr, ist das machbar ?

Viele Grüße

Cannonball

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 318888

Url: https://administrator.de/forum/eine-steuerung-hinter-dem-openvpn-client-erreichen-318888.html

Ausgedruckt am: 19.07.2025 um 17:07 Uhr

15 Kommentare

Neuester Kommentar

Hi!

Wie oft ändert sich denn die LTE IP? DynDNS sollte doch dort auch machbar sein, um einen kleinen OpenVPN Server direkt an der Anlage zu betreiben?

Ansonsten sollte, mit etwas Konfigurationsaufwand auch das andere Setup machbar sein!

Fertige Configfiles kann ich dir zwar leider keine geben, aber die OpenVPN Doku ist ziemlich gut.

Wenn du die Clients alle in das gleiche virtuelle VPN Netz setzt, bzw. mit dem gleichen Netz verbindest, dann musst du nichtmal groß routen.

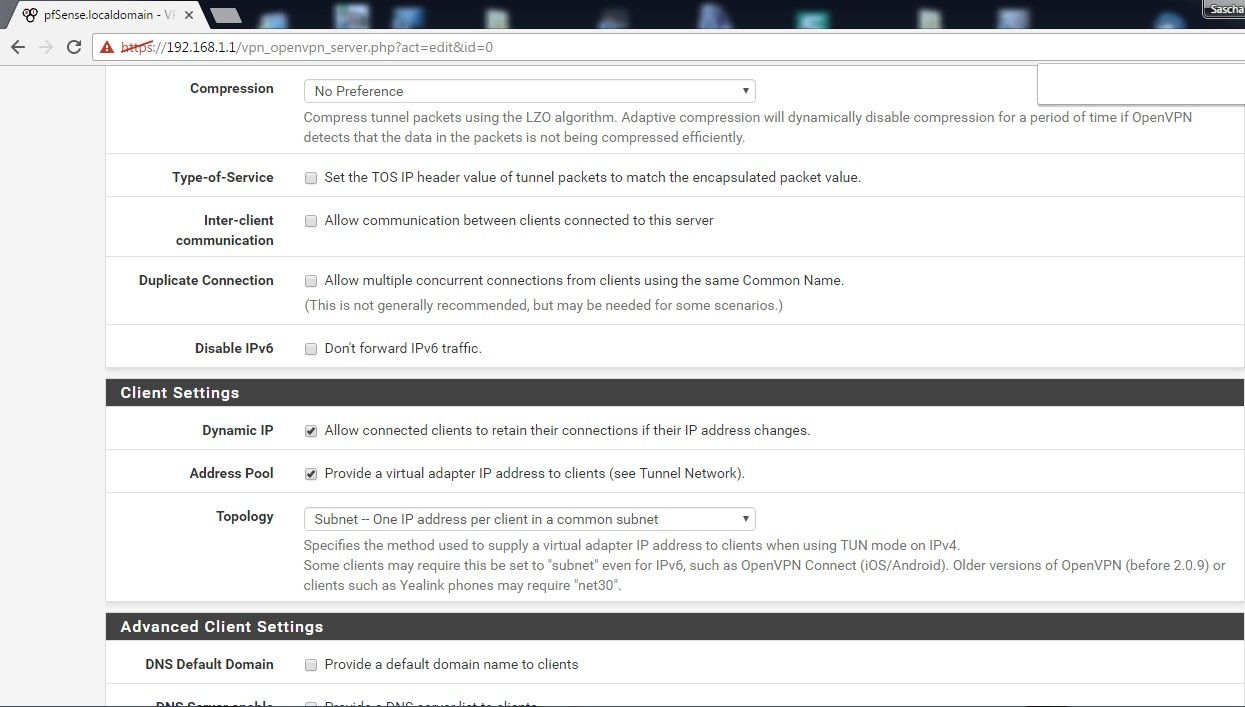

Ich meine mich dunkel zu erinnern, dass es dann eine Einstellung gab, damit sich die Clients "sehen" können.

Also ob Client <--> Client auch möglich sein soll, oder nur Client <--> Netz.

Ansonsten, wie greifst du auf die Steuerung zu?

Denn was immer geht, ist von Client2 per Remote auf ein Gerät im HomeLan und dann weiter durch den anderen Tunnel zur Steuerung.

Aber wie gesagt sollte es auch direkt machbar sein, ist nur eine Frage der Einstellungen.

Grüße

Wie oft ändert sich denn die LTE IP? DynDNS sollte doch dort auch machbar sein, um einen kleinen OpenVPN Server direkt an der Anlage zu betreiben?

Ansonsten sollte, mit etwas Konfigurationsaufwand auch das andere Setup machbar sein!

Fertige Configfiles kann ich dir zwar leider keine geben, aber die OpenVPN Doku ist ziemlich gut.

Wenn du die Clients alle in das gleiche virtuelle VPN Netz setzt, bzw. mit dem gleichen Netz verbindest, dann musst du nichtmal groß routen.

Ich meine mich dunkel zu erinnern, dass es dann eine Einstellung gab, damit sich die Clients "sehen" können.

Also ob Client <--> Client auch möglich sein soll, oder nur Client <--> Netz.

Ansonsten, wie greifst du auf die Steuerung zu?

Denn was immer geht, ist von Client2 per Remote auf ein Gerät im HomeLan und dann weiter durch den anderen Tunnel zur Steuerung.

Aber wie gesagt sollte es auch direkt machbar sein, ist nur eine Frage der Einstellungen.

Grüße

Ja, das ist problemlos machbar und ist der richtige Weg bei Providern die im Mobilnetz RFC 1018 IP Adressen mit Provider NAT verwenden.

jankarres.de/2013/05/raspberry-pi-openvpn-vpn-server-installiere ...

jankarres.de/2014/10/raspberry-pi-openvpn-vpn-client-installiere ...

Am Windkraft Standort kannst du einen OpenWRT oder auch ganz einfach einen Raspberry Pi nehmen der das realisiert.

Damit machst du eine Site to Site Kopplung und kannst auf das "Windnetz" zugreifen.

Die OpenVPN ToDos sind immer die gleichen.

Hier findest du eine entsprechende Anleitung:

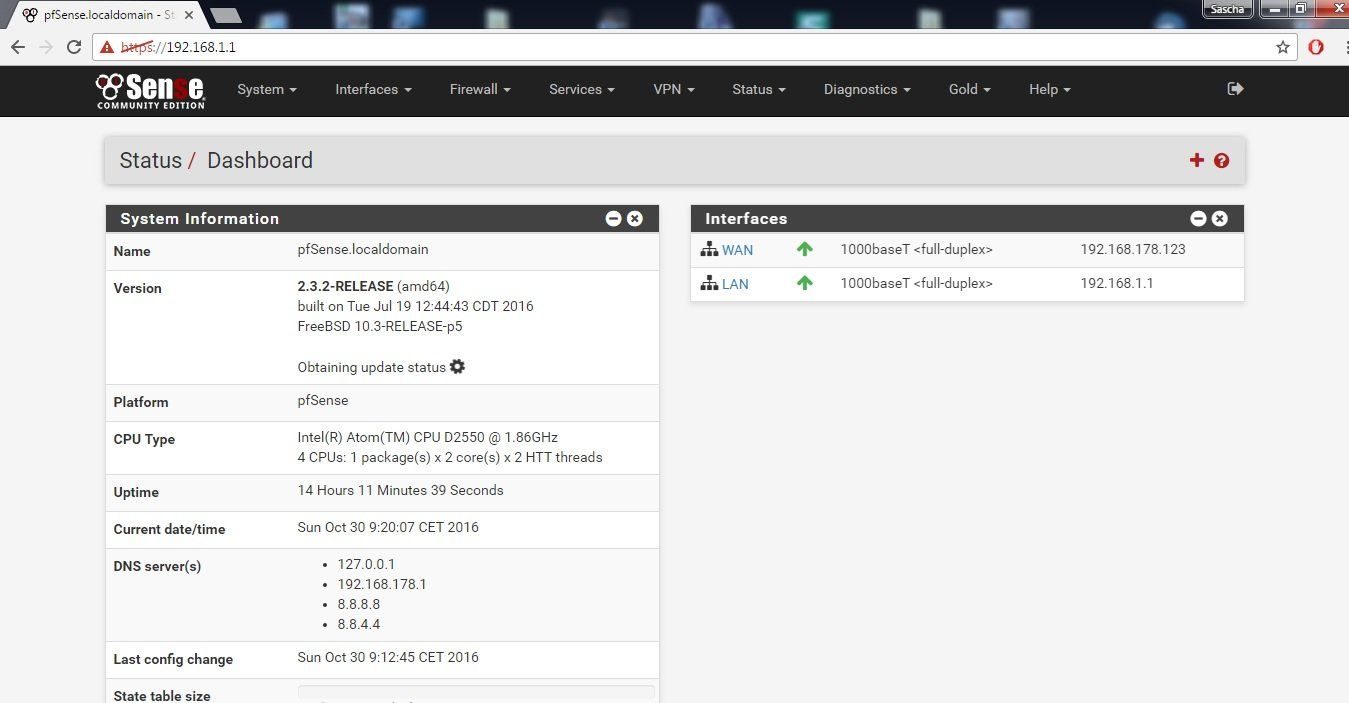

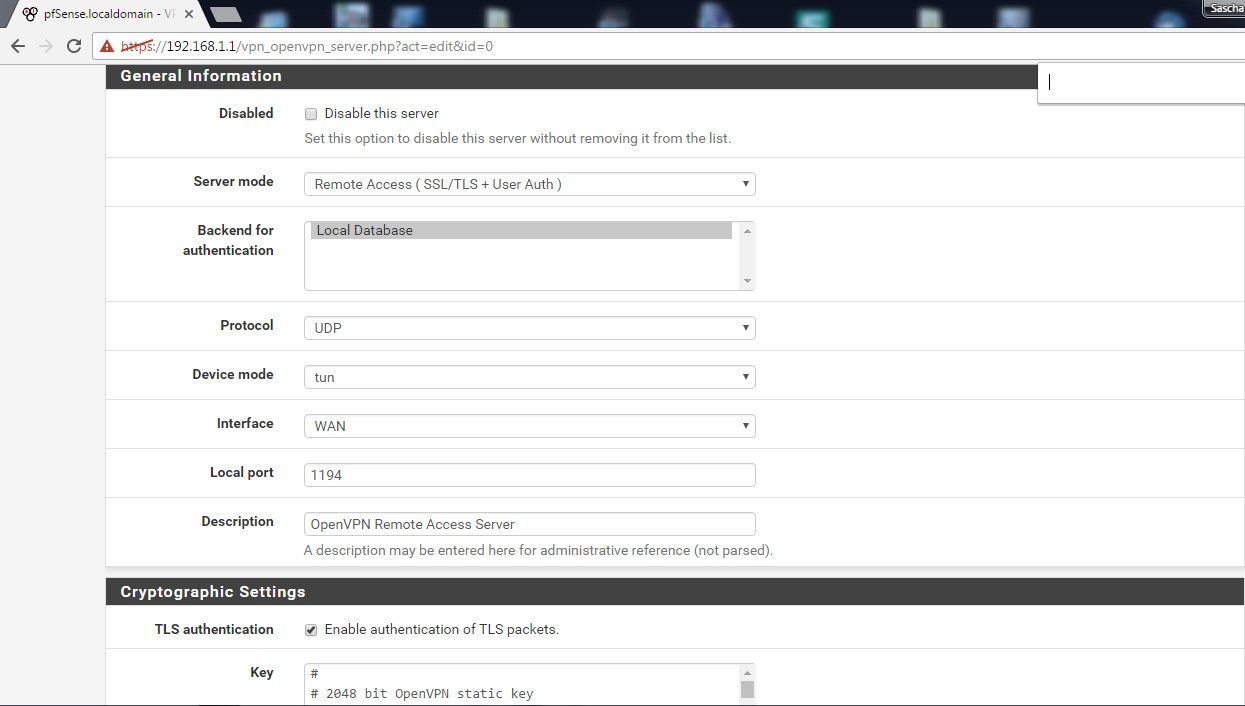

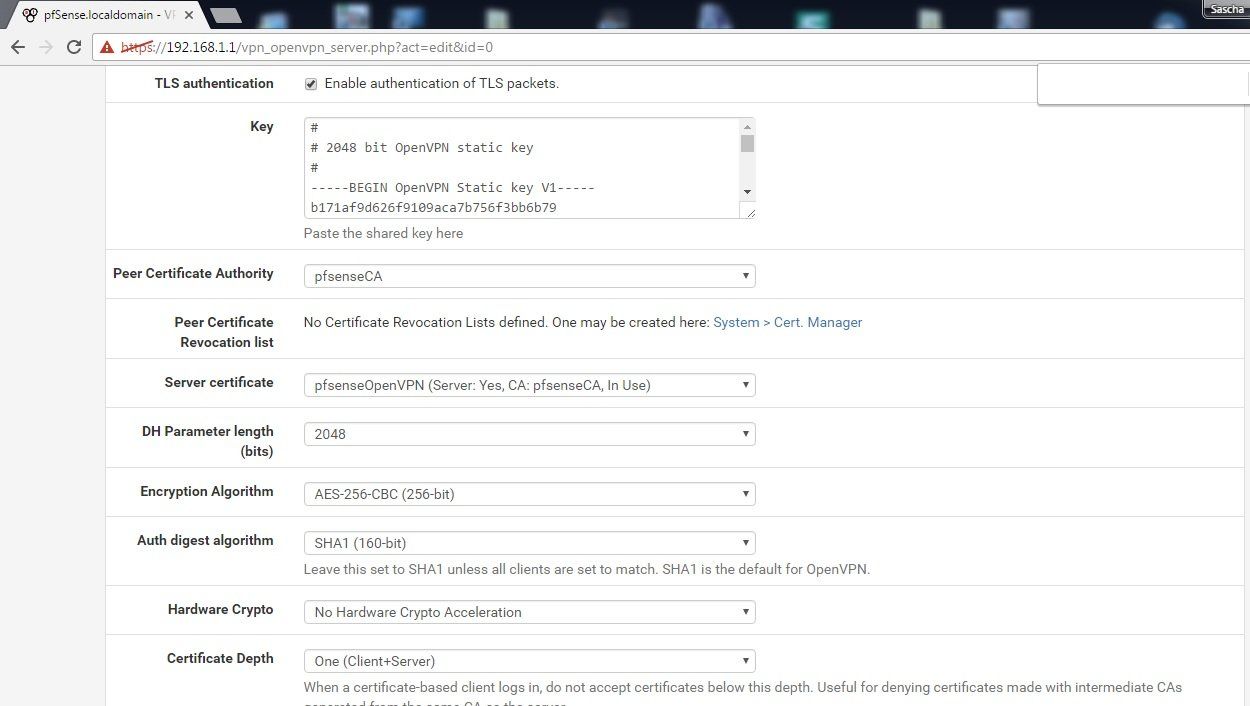

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

pfSense wäre eigentlich schon mit Kanonen auf Spatzen, es sei denn du verwendest sie als Server wo sich der Windnetz RasPi oder OpenWRT reinwählt.

Das würde Sinn machen um so auch das netzwerk durch die Firewall sicher zu schützen !

Meine Idee ist eine OpenVPN Rückwärtstunnel. Also ein OpenVPN (Client 1) baut einen Tunnel zu einem OpenVPN Server der sich adressieren lässt auf.

Wie gesagt...das ist auch der richtige Weg !! Das kann ein Raspberry Pi OpenVPN Server bei dir zuhause sein oder wo auch immer.jankarres.de/2013/05/raspberry-pi-openvpn-vpn-server-installiere ...

jankarres.de/2014/10/raspberry-pi-openvpn-vpn-client-installiere ...

Am Windkraft Standort kannst du einen OpenWRT oder auch ganz einfach einen Raspberry Pi nehmen der das realisiert.

Damit machst du eine Site to Site Kopplung und kannst auf das "Windnetz" zugreifen.

Die OpenVPN ToDos sind immer die gleichen.

Hier findest du eine entsprechende Anleitung:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

pfSense wäre eigentlich schon mit Kanonen auf Spatzen, es sei denn du verwendest sie als Server wo sich der Windnetz RasPi oder OpenWRT reinwählt.

Das würde Sinn machen um so auch das netzwerk durch die Firewall sicher zu schützen !

Wenn du hinter ner Provider NAT hockst, wird das natürlich schwierig mit DynDNS :-p

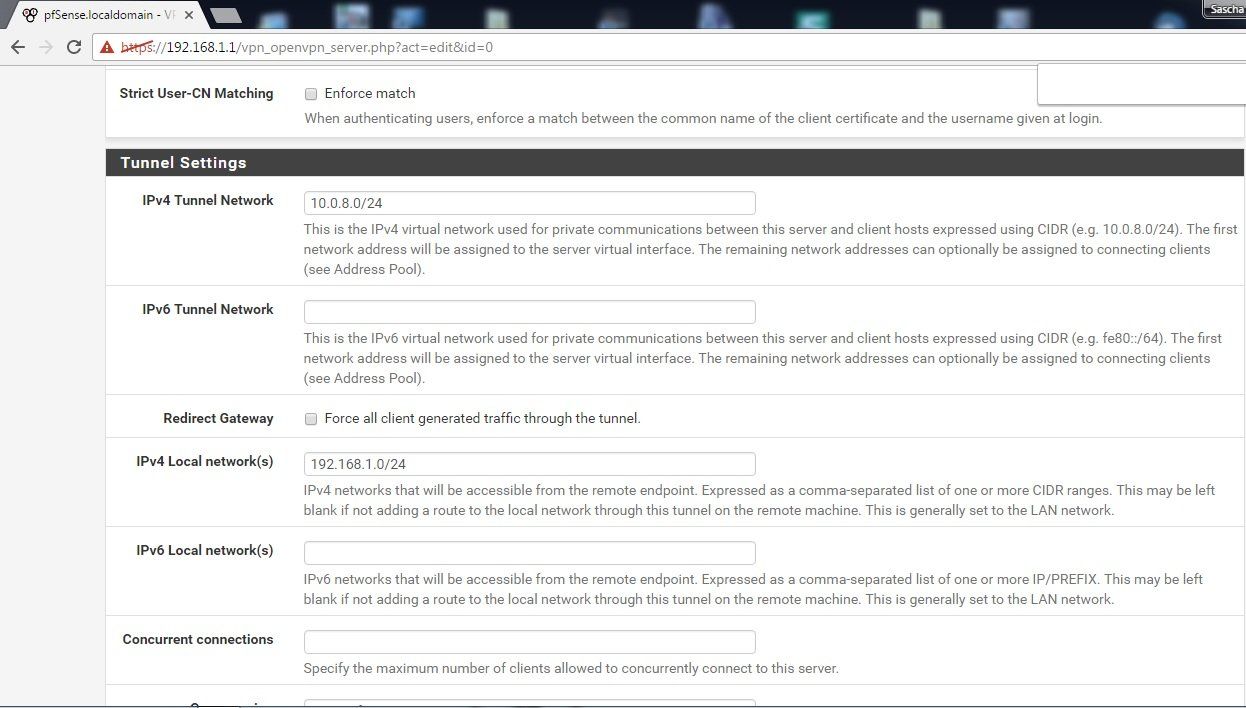

Genau, du weist jedem VPN ja ein Subnet zu (bei geroutetem Setup wenigstens).

Es ist wie gesagt eine Sache der Konfiguration, dass du von überall alle Netze erreichst, in die du musst.

In erster Linie hängt das bei dir am Setup der Routen.

Also in Kürze:

- Cients bekommen VPN IP aus dem gesetzten VPN Subnet. (Ich würde für dieses Setup feste IPs verwenden.)

- Einstellen, dass OpenVPN Client auf Windkraftseite ein Subnet hinter sich hat, auf das zugegriffen werden soll.

- Entsprechende Route Infos auf Client 2 pushen, damit die Pakete auch da ankommen, wo sie hin müssen.

- Natürlich überall die eventuellen Firewalls anpassen.

Die dafür nötigen Einstellungen findest du z.B. hier:

openvpn.net/index.php/open-source/documentation/howto.html#examp ...

oder auch im Link von aqui.

Genau, du weist jedem VPN ja ein Subnet zu (bei geroutetem Setup wenigstens).

Es ist wie gesagt eine Sache der Konfiguration, dass du von überall alle Netze erreichst, in die du musst.

In erster Linie hängt das bei dir am Setup der Routen.

Also in Kürze:

- Cients bekommen VPN IP aus dem gesetzten VPN Subnet. (Ich würde für dieses Setup feste IPs verwenden.)

- Einstellen, dass OpenVPN Client auf Windkraftseite ein Subnet hinter sich hat, auf das zugegriffen werden soll.

- Entsprechende Route Infos auf Client 2 pushen, damit die Pakete auch da ankommen, wo sie hin müssen.

- Natürlich überall die eventuellen Firewalls anpassen.

Die dafür nötigen Einstellungen findest du z.B. hier:

openvpn.net/index.php/open-source/documentation/howto.html#examp ...

oder auch im Link von aqui.

leider kam ich auf beiden Seiten (Server und Client) nicht einmal auf die Weboberfläche der jeweiligen PFsense´n .

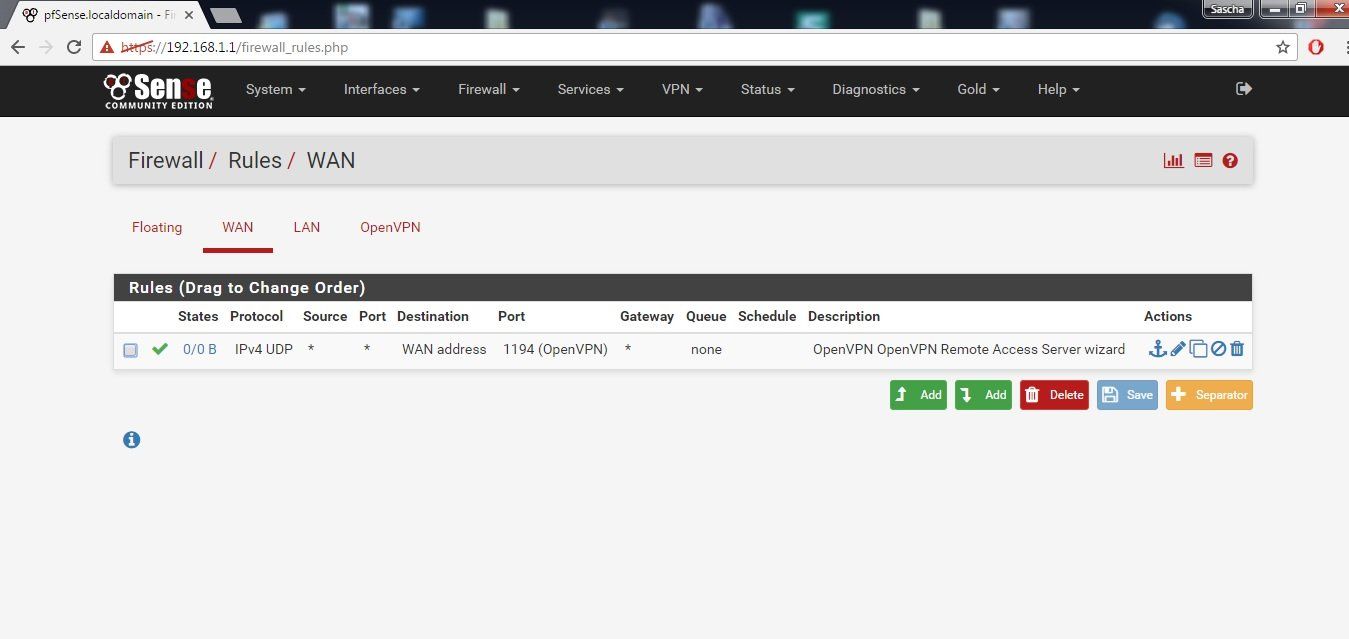

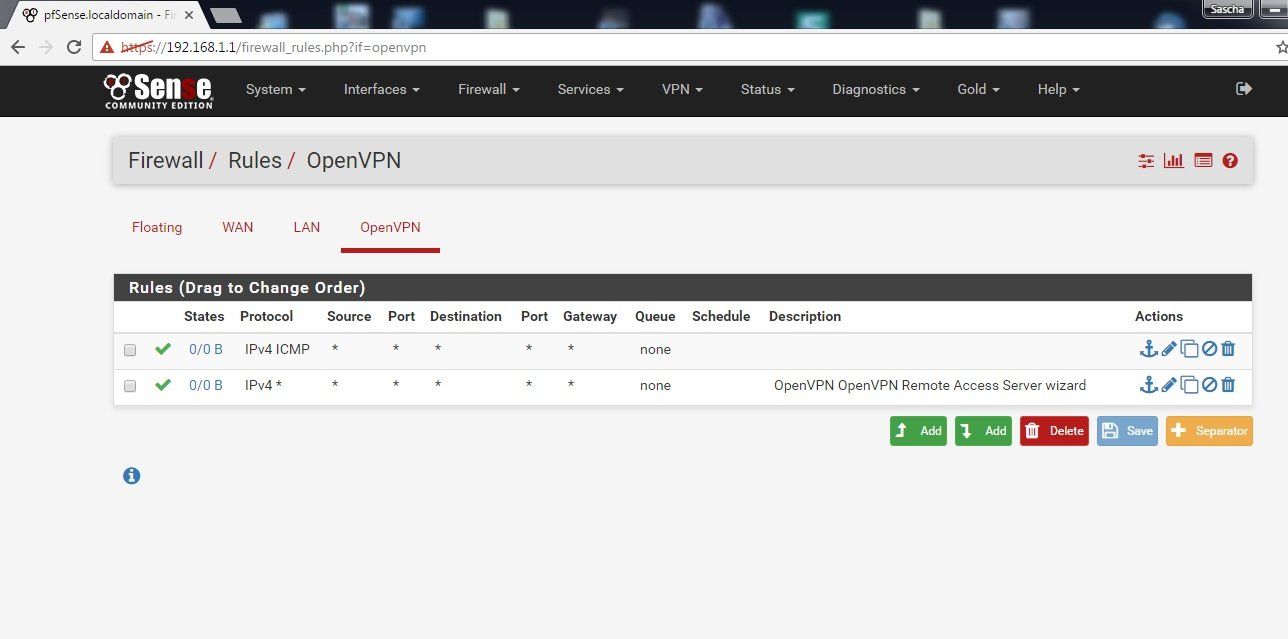

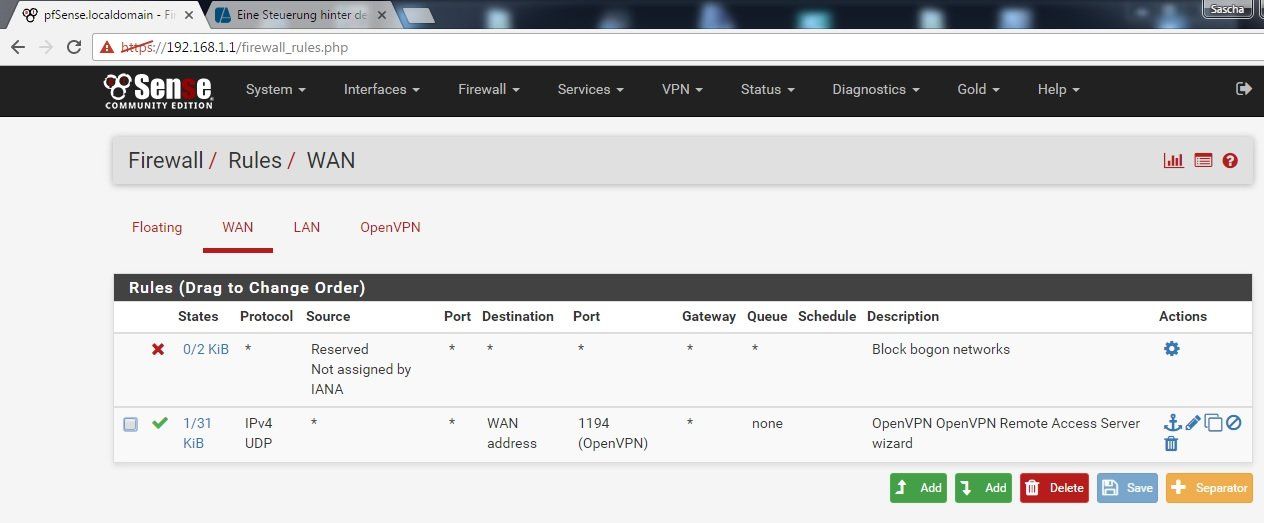

Hast du die Firewall regeln auch entsprechend eingerichtet ??Bedenke immer das das eine Firewall ist !! Dort ist alles verboten was nicht explizit per regel erlaubt ist !

Du musst deine IP Netze entspr. im Regelset auf dem virtuellen VPN Adapter erlauben !

Nochwas:

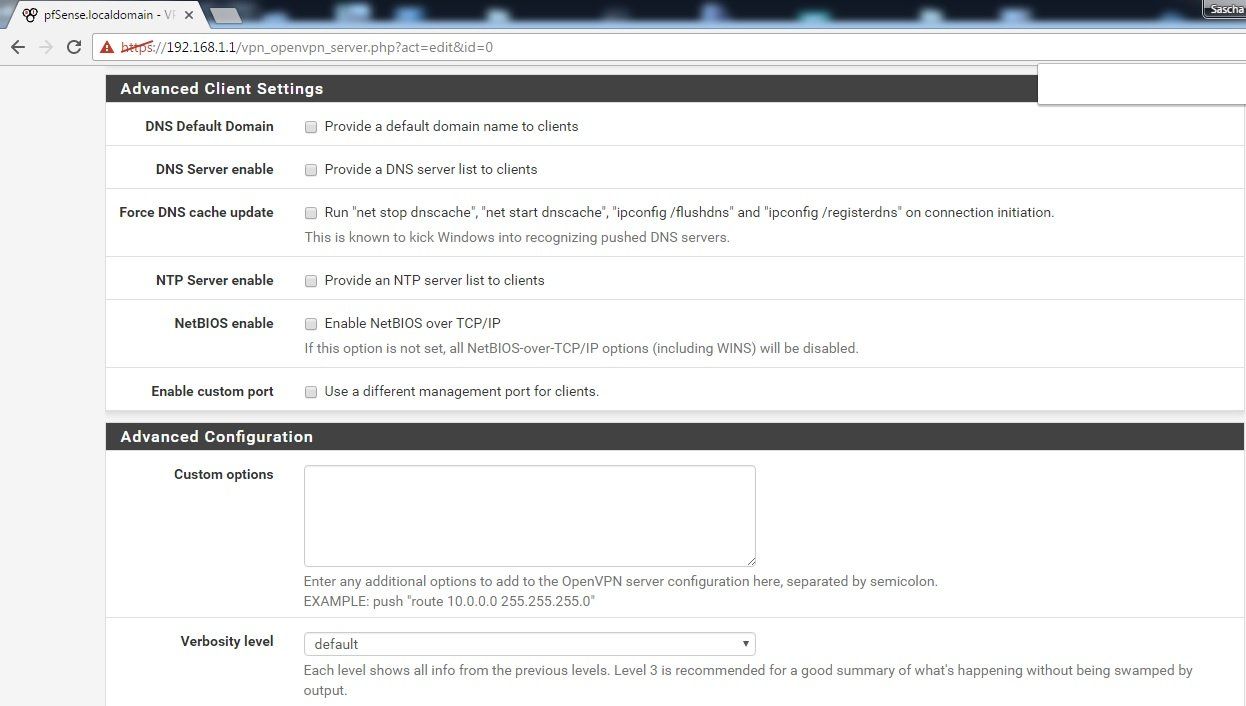

8.8.8.8 also Google DNS solltest du besser niemals benutzen !!

Damit machst du dich mit deinem Surf und Datenverhalten vollkommen nackig bei Google denn die erstellen dann sofort damit ein Profil von dir.

Immer Finger weg von diesen Diensten und immer den DNS des lokalen Providers nutzen den du so oder so per PPPoE oder DHCP automatisch bekommst !

Das Posten der OVPN Setups ist sinnfrei, denn wenn dein Tunnel sauber aufgebaut wird (Log !) hast du da ja alles richtig gemacht !!

Du scheiterst vermutlich schlicht und einfach an fehlenden Firewall Regeln !

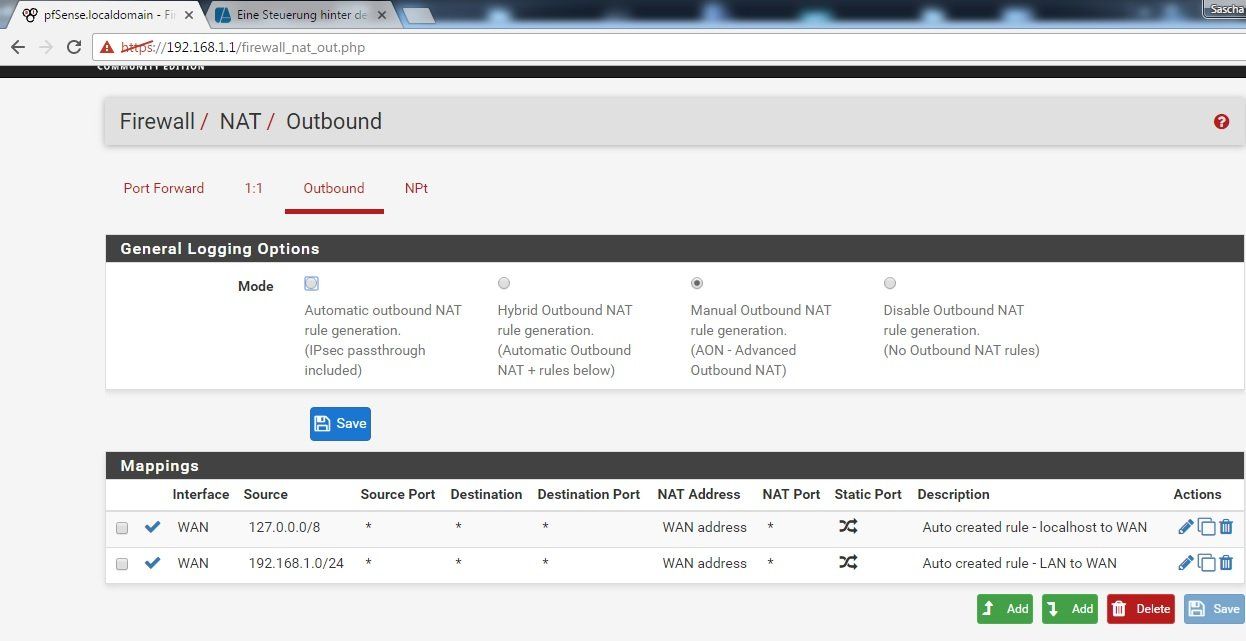

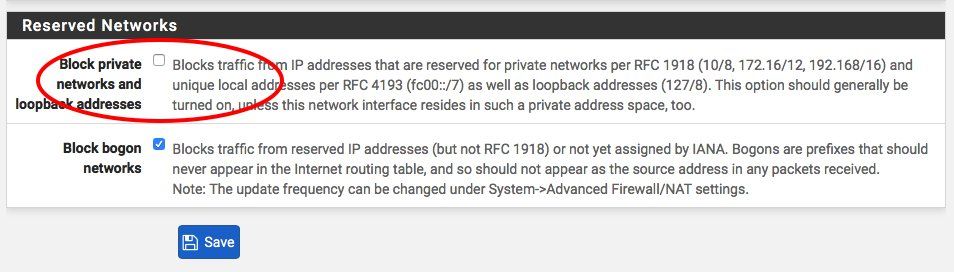

Du betreibst auch einen Routerkaskade mit der FB deshalb musst du am WAN Port der pfSense das generelle RFC 1918 Blocking aufheben. Hast du das gemacht ?

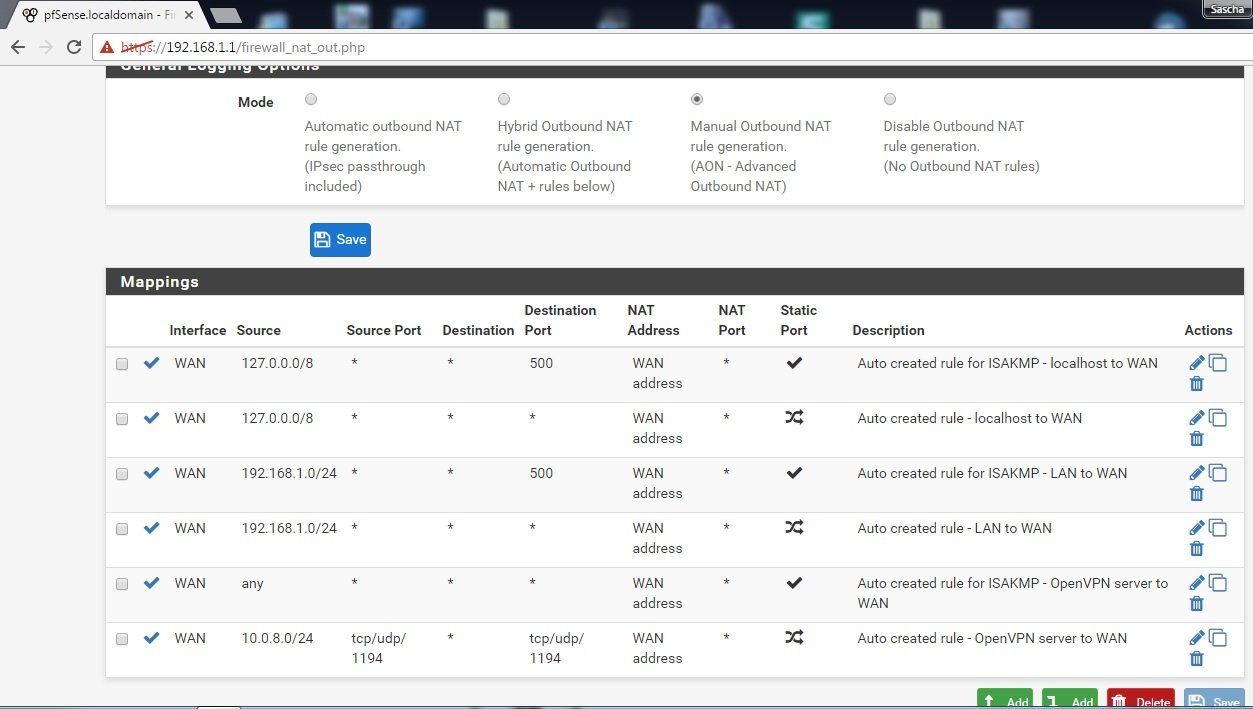

Zusätzlich sind die NAT Roules vollkommen fehlerhaft !!!

Was hat dort ISAKMP zu suchen ?? Das ist für IPsec VPNs niemals aber OpenVPN

Ferner musst du auch generell gar nichts forwarden da, denn deine pfSense terminiert ja das VPN. Das ist also generell fehlerhaft und solltest du dringenst wieder löschen !!

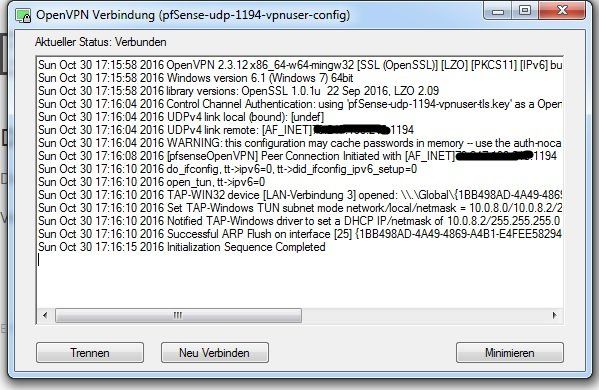

Dein Tunnel wird ja fehlerfrei aufgebaut zw. Client und pfSense. Das ist also schon mal OK.

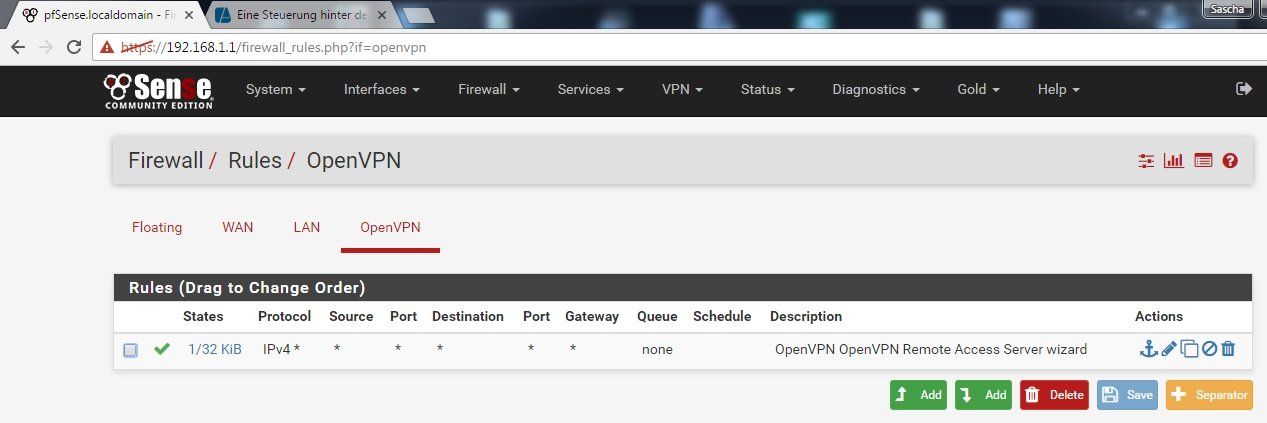

Du hast vermutlich noch deine Schrotschuss Regel am VPN Interface drin das any to any erlaubt, richtig ?

Man kann nur vermuten das hier die interne Winblows Firewall zuschlägt. Viel andere Optionen gint es ja nicht mehr.

Das ist auch anzunehmen, denn dadurch das Windows auf dem virtuellen Tunnel Interface kein Gateway "sieht" schlägt die automatische Erkennung fehlt und die Firewall deklariert das Interface als Public und macht alle Schotten dicht.

An der Schraube musst du also vermutlich auch drehen...

Du hast vermutlich noch deine Schrotschuss Regel am VPN Interface drin das any to any erlaubt, richtig ?

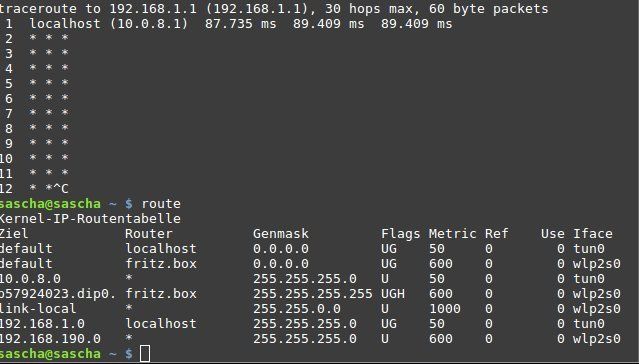

- Was sagt ein route print auf dem Client ?? Routet er das 192.168.1.0er Netz in den Tunnel ?

- Kannst du am Client den internen OVPN Server 10.0.8.1 pingen ?

Man kann nur vermuten das hier die interne Winblows Firewall zuschlägt. Viel andere Optionen gint es ja nicht mehr.

Das ist auch anzunehmen, denn dadurch das Windows auf dem virtuellen Tunnel Interface kein Gateway "sieht" schlägt die automatische Erkennung fehlt und die Firewall deklariert das Interface als Public und macht alle Schotten dicht.

An der Schraube musst du also vermutlich auch drehen...

also der Ping zu 10.0.8.1 funktioniert .

Tadaaa !! Gut, damit ist dann erstmal klar das der VPN Tunnel sauber funktioniert und der OVPN Server erreichbar ist !Routing Table im Client stimmt auch.

In der Tat liegt der Rest dann jetzt nur noch einzig an der Firewall !!

Was die pfSense Ecke anbetrifft findest du Hinweise dazu immer im Firewall Log.

Klick dir das in den Log Settings so das du die aktuellsten Messages immer am Anfang oben siehst.

Dann löschst du das Log und machst mal ein paar Pings.

Sofern es Regeln in der pfSense selber sind loggt sie Blockings mit.

Hilfreich ist auch der Traceroute und Ping der pfSense und Diagnostics. Dort kannst du mit unterschedlichen Souce IPs arbeiten und auch ein Sniffertrace machen.

Der böse Buhmann ist aber vermutlich die Winblows Firewall Seite.