Fortigate 50B hinter Fritz Box 7490 - Side to Side VPN

Hallo zusammen,

versuche gerade ein Side-to-Side VPN zwischen zwei Fortigates einzurichten. In der Zentrale steht eine 40C, in der Nebenstelle eine 50C hinter einer FritzBox.

Die 50B ist wie folgt konfiguriert:

IP-Adresse der FritzBox: 192.168.178.1 / Exposed Host auf Fortigate

WAN1-Port der Fortigate: 192.168.178.99

Internal-Interface Fortigate: 192.168.6.99

DHCP auf Fortigate: 192.168.6.110 - 200

Static-Route Fortigate: 0.0.0.0 192.168.178.1

Firewall-Objekte:

Netz intern: 192.168.6.0/24

Netz remote: 192.168.2.0/24

Policy:

internal (Netz intern) -> wan1 (Netz remote) / always / ANY / IPSEC

wan 1 (Netz remote) -> internal (Netz intern) always / ANY

Was aktuell funktioniert:

- der Tunnel wird zwischen den beiden Fortigates aufgebaut

- ich kann von der 50B das interne Interface der 40C anpingen (192.168.2.99)

- ich kann von der 50 B den Server anpingen (192.168.2.150)

- ich komme von außen auf das Webinterface der 50B

- mein Notebook mit der IP 192.168.6.99 hat Internet-Zugriff

Was nicht funktioniert:

- ich kann von einem Client (192.168.6.110) keine 2er-Adresse anpingen

- ich komme vom 6er-Netz nicht auf das 2er-Netz

- ich kann vom Server (2er-Netz) den Client im 6er-Netz nicht anpingen

So wie es aussieht, fehlt noch irgendwas für den Zugriff auf das 6er-Netz. Policys sind eigentlich alle eingerichtet auf beiden Seiten eingerichtet.

Hat jemand von euch noch eine Idee? Habe ich noch einen Denkfehler bzw. liegt das Problem mti dem 178er-Netz/NAT zusammen?

Danke euch.

versuche gerade ein Side-to-Side VPN zwischen zwei Fortigates einzurichten. In der Zentrale steht eine 40C, in der Nebenstelle eine 50C hinter einer FritzBox.

Die 50B ist wie folgt konfiguriert:

IP-Adresse der FritzBox: 192.168.178.1 / Exposed Host auf Fortigate

WAN1-Port der Fortigate: 192.168.178.99

Internal-Interface Fortigate: 192.168.6.99

DHCP auf Fortigate: 192.168.6.110 - 200

Static-Route Fortigate: 0.0.0.0 192.168.178.1

Firewall-Objekte:

Netz intern: 192.168.6.0/24

Netz remote: 192.168.2.0/24

Policy:

internal (Netz intern) -> wan1 (Netz remote) / always / ANY / IPSEC

wan 1 (Netz remote) -> internal (Netz intern) always / ANY

Was aktuell funktioniert:

- der Tunnel wird zwischen den beiden Fortigates aufgebaut

- ich kann von der 50B das interne Interface der 40C anpingen (192.168.2.99)

- ich kann von der 50 B den Server anpingen (192.168.2.150)

- ich komme von außen auf das Webinterface der 50B

- mein Notebook mit der IP 192.168.6.99 hat Internet-Zugriff

Was nicht funktioniert:

- ich kann von einem Client (192.168.6.110) keine 2er-Adresse anpingen

- ich komme vom 6er-Netz nicht auf das 2er-Netz

- ich kann vom Server (2er-Netz) den Client im 6er-Netz nicht anpingen

So wie es aussieht, fehlt noch irgendwas für den Zugriff auf das 6er-Netz. Policys sind eigentlich alle eingerichtet auf beiden Seiten eingerichtet.

Hat jemand von euch noch eine Idee? Habe ich noch einen Denkfehler bzw. liegt das Problem mti dem 178er-Netz/NAT zusammen?

Danke euch.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 314522

Url: https://administrator.de/forum/fortigate-50b-hinter-fritz-box-7490-side-to-side-vpn-314522.html

Ausgedruckt am: 28.04.2025 um 19:04 Uhr

12 Kommentare

Neuester Kommentar

Hi,

mir fehlt bei dir die Policy für die VPN-Interfaces. Ich sehe nur deine WAN-Regeln und die sind wenn die wirklich so definiert sind schon recht risikoreich, da du jeglichen Traffic aus dem Internet in dein LAN zulässt.

Kannst du bitte mal deine Regeln mit, Source Interface, Source Address, Destnation Interface und Destination Address und Service beschreiben. (Von beiden Seiten)

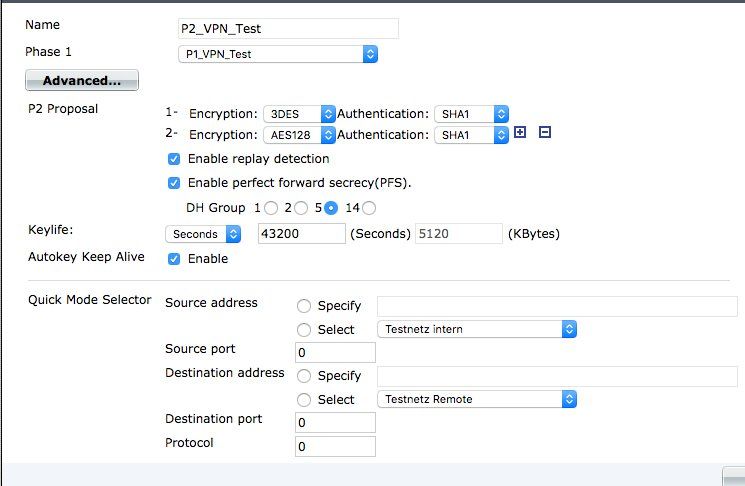

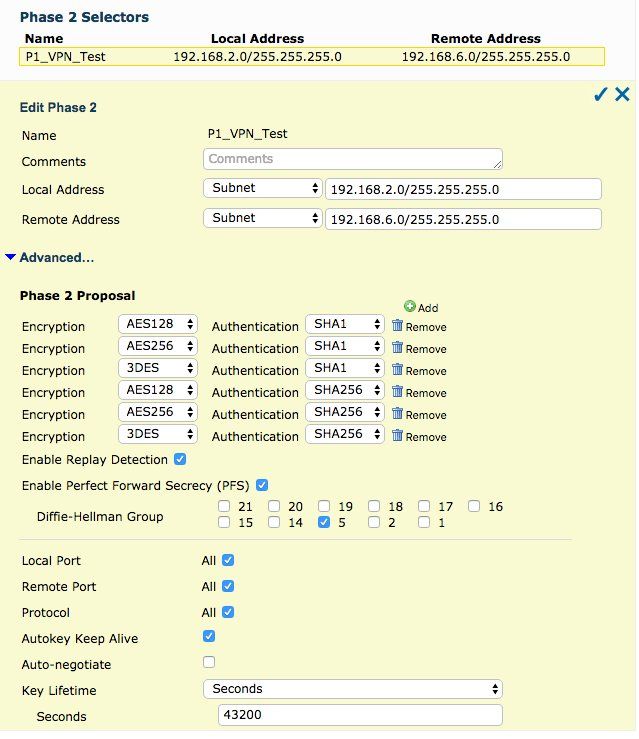

dann noch deine Phase-2 VPN-Konfiguration

und dein Routing

LG

mir fehlt bei dir die Policy für die VPN-Interfaces. Ich sehe nur deine WAN-Regeln und die sind wenn die wirklich so definiert sind schon recht risikoreich, da du jeglichen Traffic aus dem Internet in dein LAN zulässt.

Kannst du bitte mal deine Regeln mit, Source Interface, Source Address, Destnation Interface und Destination Address und Service beschreiben. (Von beiden Seiten)

dann noch deine Phase-2 VPN-Konfiguration

und dein Routing

LG

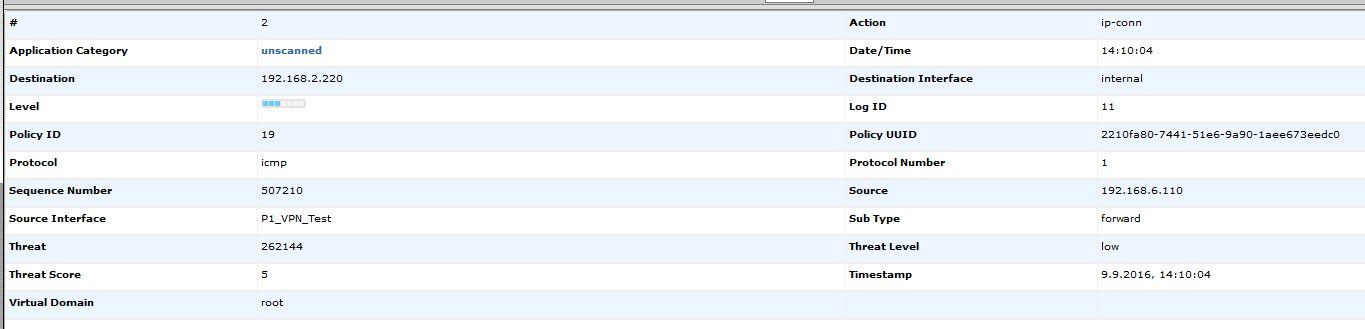

ich kann von einem Client (192.168.6.110) keine 2er-Adresse anpingen

ICMP in der lokalen Firewall freigeschaltet ?https://www.windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

ich komme vom 6er-Netz nicht auf das 2er-Netz

Auch lokale Firewall an den Clients angepasst ? Firewall Logs ?

hier sollte IPSEC oder auch die Phase 1 ausgewählt werden. Falls das mit der FW 4.xx geht

wan1 -> internal

Source-Interace: wan1

hier das Selbe

Ist dein IPSec PreShared Key per Zufall länger oder = 13 Zeichen?

Da gabs mal einen BUG in Firmware 5.0.3 und Kleiner.

Er baute da die IPSec verbindung auf aber irgendwie konnte der Traffic nicht sauber geregelt werden.

gruass affabanana

PS: Wie wäre es mit einem Upgrade der 50B zu einer Neuen 50E mit Firmware 5.4.... ? Da kann man das GUI endlich ROT einstellen.

wan1 -> internal

Source-Interace: wan1

Ist dein IPSec PreShared Key per Zufall länger oder = 13 Zeichen?

Da gabs mal einen BUG in Firmware 5.0.3 und Kleiner.

Er baute da die IPSec verbindung auf aber irgendwie konnte der Traffic nicht sauber geregelt werden.

gruass affabanana

PS: Wie wäre es mit einem Upgrade der 50B zu einer Neuen 50E mit Firmware 5.4.... ? Da kann man das GUI endlich ROT einstellen.