Hilfe beim ersten Cisco-VLAN

Hallo zusammen,

sorry wenn ich Euch noch einmal mit dem Thema nerve aber ich bekomme die VLAN-Einrichtung mit einem Cisco-Switch nicht hin.

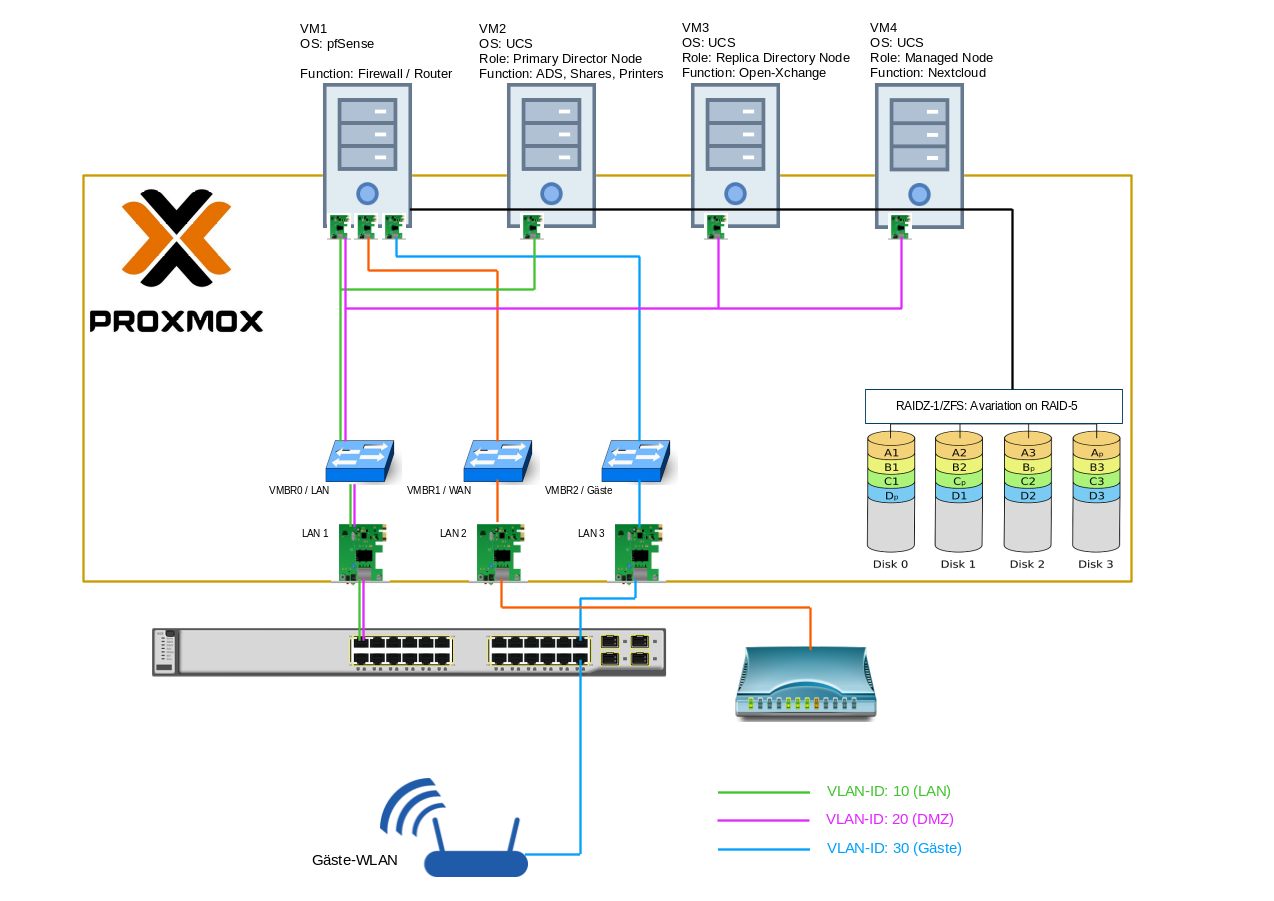

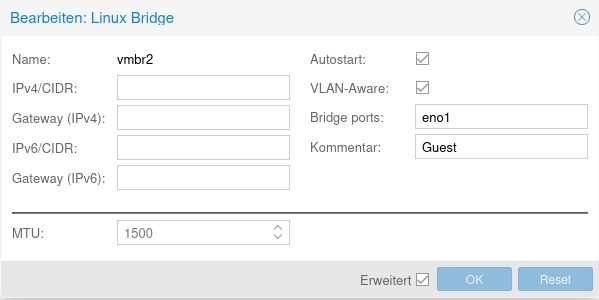

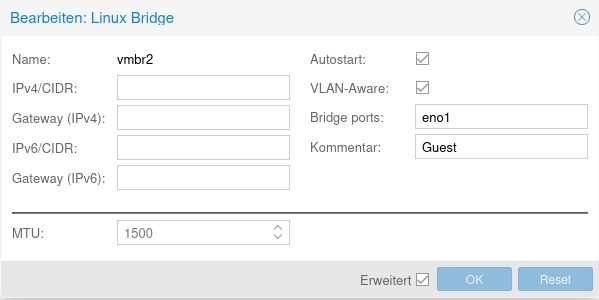

Die Umgebung stellt sich wie folgt dar. Ich habe einen Proxmox-Server und dort eine Bridge, An diese Bridge ist NIC gebunden:

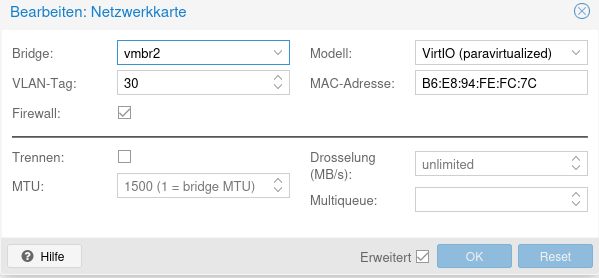

Die VM pfSense ist als einzige VM an diese Bridge gebunden:

Wie an den Bildern zu erkennen ist habe an der Brige VLAN aktiviert und am Device der VM die VLAN-ID 30 eingetragen. Die pfSense hat auf diesem Interface die. Die Standard-Firewall-Regeln auf der pfSense habe ich erzeugt damit das Interface überhaupt erreichbar ist.

Wenn ich nun einen Desktop-Switch an die Server-NIC hänge und diesen Switch ebenfalls ein Laptop welches ich manuell auf konfiguriert habe anschließe kann ich die pfSense unter 192.168.224.254 per ping erreichen. Damit wollte ich prüfen das die IP-Konfiguration stimmt und funktioniert.

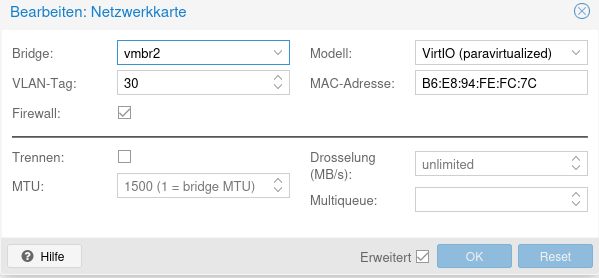

Nun möchte ich die pfSense und das Laptop an Port 47 und 48 des Cisco CBS250-48P-4X anschließen. Auf diesen Ports soll nun lediglich das VLAN ID 30 sein was ich natürlich zuerst einrichte. Da kein Port benötigt wird der mehrere VLAN-ID's weitergeben muss benötige ich ja kein Trunk-Interface.

Ich habe folgende Anleitungen von Cisco gefunden:

cisco.com/c/de_de/support/docs/smb/switches/Cisco-Business-Switc ...

Dieser bin ich gefolgt und habe zunächst das VLAN angelegt:

Anschließend soll man unter "Port zu VLAN" den Filter auf das gewünschte VLAN stellen und "Go" klicken was für mich gar keinen Sinn ergibt. Das macht IMHO erst Sinn wenn man diverse Ports einer VLAN-ID zugeordnet hat und diese gefiltert anzeigen möchte.

Entgegen der Beschreibung kann ich bei meinen Ports 47/48 nur:

- Untagged

- Excluded

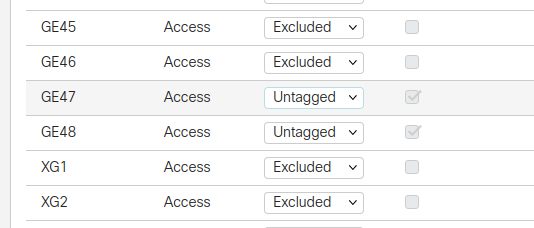

auswählen. Das in der Doku zu sehende "Tagged" steht nicht zur Verfügung. Ich habe es dann abgebrochen und den Wizard gestartet. Das VLAN30 ausgewählt und die beiden Ports ausgwählt (keinen Trunk-Port). Im Ergebnis sieht das nun so aus:

Stecke ich nun beide Kabel in diese beiden Ports (das sind die ganz rechten vor den Uplink-Ports) funktioniert der Ping vom Notebook auf die pfSense nicht mehr.

Es muss also an meiner VLAN-Konfiguration auf dem Cisco liegen. Aber was mache ich falsch?

Ich habe dann nach einem YT-Video gesucht und auch eines von Cisco gefunden. Sogar für diese Serie. Die gute Frau hat das VLAN wie ich angelegt und ist dann auch einen Menüpunkt "privat VLAN" ... oder so ähnlich. Den gibt es bei mir überhaupt nicht. Ja, die Konfig-Ansicht steht auf "Erweitert".

Beste Grüße

pixel24

sorry wenn ich Euch noch einmal mit dem Thema nerve aber ich bekomme die VLAN-Einrichtung mit einem Cisco-Switch nicht hin.

Die Umgebung stellt sich wie folgt dar. Ich habe einen Proxmox-Server und dort eine Bridge

vmbr2eno1

Die VM pfSense ist als einzige VM an diese Bridge gebunden:

Wie an den Bildern zu erkennen ist habe an der Brige VLAN aktiviert und am Device der VM die VLAN-ID 30 eingetragen. Die pfSense hat auf diesem Interface die

192.168.224.254/19Wenn ich nun einen Desktop-Switch an die Server-NIC

eno1192.168.224.123/19Nun möchte ich die pfSense und das Laptop an Port 47 und 48 des Cisco CBS250-48P-4X anschließen. Auf diesen Ports soll nun lediglich das VLAN ID 30 sein was ich natürlich zuerst einrichte. Da kein Port benötigt wird der mehrere VLAN-ID's weitergeben muss benötige ich ja kein Trunk-Interface.

Ich habe folgende Anleitungen von Cisco gefunden:

cisco.com/c/de_de/support/docs/smb/switches/Cisco-Business-Switc ...

Dieser bin ich gefolgt und habe zunächst das VLAN angelegt:

Anschließend soll man unter "Port zu VLAN" den Filter auf das gewünschte VLAN stellen und "Go" klicken was für mich gar keinen Sinn ergibt. Das macht IMHO erst Sinn wenn man diverse Ports einer VLAN-ID zugeordnet hat und diese gefiltert anzeigen möchte.

Entgegen der Beschreibung kann ich bei meinen Ports 47/48 nur:

- Untagged

- Excluded

auswählen. Das in der Doku zu sehende "Tagged" steht nicht zur Verfügung. Ich habe es dann abgebrochen und den Wizard gestartet. Das VLAN30 ausgewählt und die beiden Ports ausgwählt (keinen Trunk-Port). Im Ergebnis sieht das nun so aus:

Stecke ich nun beide Kabel in diese beiden Ports (das sind die ganz rechten vor den Uplink-Ports) funktioniert der Ping vom Notebook auf die pfSense nicht mehr.

Es muss also an meiner VLAN-Konfiguration auf dem Cisco liegen. Aber was mache ich falsch?

Ich habe dann nach einem YT-Video gesucht und auch eines von Cisco gefunden. Sogar für diese Serie. Die gute Frau hat das VLAN wie ich angelegt und ist dann auch einen Menüpunkt "privat VLAN" ... oder so ähnlich. Den gibt es bei mir überhaupt nicht. Ja, die Konfig-Ansicht steht auf "Erweitert".

Beste Grüße

pixel24

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 43675993306

Url: https://administrator.de/forum/hilfe-beim-ersten-cisco-vlan-43675993306.html

Ausgedruckt am: 20.07.2025 um 03:07 Uhr

7 Kommentare

Neuester Kommentar

Dafür ist ein Forum ja da.... 😉

Vielleicht helfen dir diese 2 Links die das Prinzip bei VmWare und Proxmox verdeutlichen:

VLAN mit Cisco SG220, ESXIund Pfsense

Pfsense in Proxmox als Router

Firewall solltest du auch immer deaktivieren am Proxmox vSwitch, denn es ist überflüssig zusätzlich noch die Firewall des Hypervisors zu verwenden.

Beachte auch das du die AES NI Funktion unter Proxmox an die pfSense VM durchreichst!

AES Hardware auf Proxmox VM

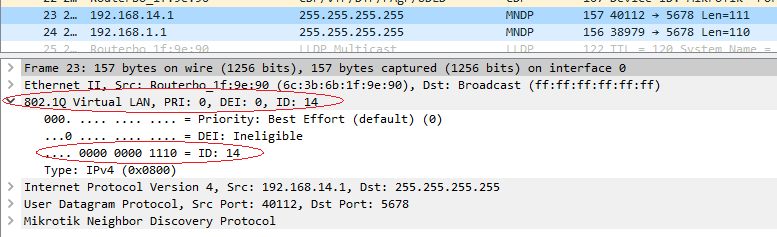

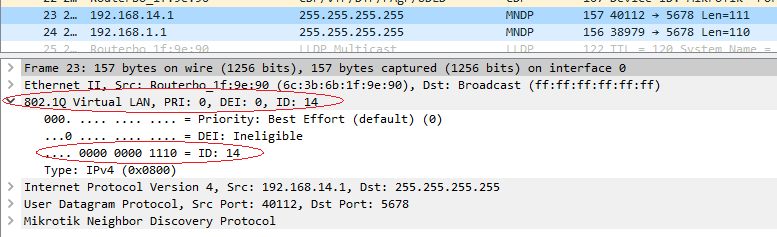

Der vSwitch reicht aber den VLAN Tag 30 der VM durch so das dein VLAN 30 dann entsprechend Tagged angeliefert wird und wenn du das dann auf einen Access Port am externen Switch steckst der untagged Traffic erwartet, kann es erwartungsgemäß natürlich nicht klappen.

Hättest du auch selber ohne Thread sehen können wenn du dort einmal einen Wireshark angeklemmt hättest und dir den Traffic angesehen hättest.

(Hier am Beispiel VLAN 14)

(Hier am Beispiel VLAN 14)

Entscheidend für die Konfiguration des externen Switches ist also immer WIE der vSwitch den Traffic nach draußen anliefert!

Fazit:

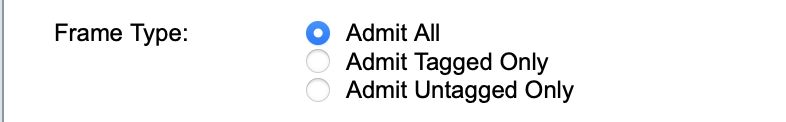

Wenn der Traffic mit Tag angeliefert wird musst du auf Trunk gehen damit der die Tags lesen kann. Du kannst dann noch zusätzlich "accept only tagged" klicken am Port, damit unterdrückst du dann auch das native VLAN (untagged, U) an dem Port und akzeptierst nur tagged Frames. Auf Trunks / Uplinks wird in der Regel das native VLAN immer mit ausgesendet.

Vielleicht hilft dir die VLAN Schnellschulung noch etwas zum besseren Verständnis?!

Vielleicht helfen dir diese 2 Links die das Prinzip bei VmWare und Proxmox verdeutlichen:

VLAN mit Cisco SG220, ESXIund Pfsense

Pfsense in Proxmox als Router

Firewall solltest du auch immer deaktivieren am Proxmox vSwitch, denn es ist überflüssig zusätzlich noch die Firewall des Hypervisors zu verwenden.

Beachte auch das du die AES NI Funktion unter Proxmox an die pfSense VM durchreichst!

AES Hardware auf Proxmox VM

Da kein Port benötigt wird der mehrere VLAN-ID's weitergeben muss benötige ich ja kein Trunk-Interface.

Das ist per se völlig richtig und klappt auch wenn das VLAN 30 auf der anderen Seite untagged angeliefert wird.Der vSwitch reicht aber den VLAN Tag 30 der VM durch so das dein VLAN 30 dann entsprechend Tagged angeliefert wird und wenn du das dann auf einen Access Port am externen Switch steckst der untagged Traffic erwartet, kann es erwartungsgemäß natürlich nicht klappen.

Hättest du auch selber ohne Thread sehen können wenn du dort einmal einen Wireshark angeklemmt hättest und dir den Traffic angesehen hättest.

Entscheidend für die Konfiguration des externen Switches ist also immer WIE der vSwitch den Traffic nach draußen anliefert!

Fazit:

Wenn der Traffic mit Tag angeliefert wird musst du auf Trunk gehen damit der die Tags lesen kann. Du kannst dann noch zusätzlich "accept only tagged" klicken am Port, damit unterdrückst du dann auch das native VLAN (untagged, U) an dem Port und akzeptierst nur tagged Frames. Auf Trunks / Uplinks wird in der Regel das native VLAN immer mit ausgesendet.

Vielleicht hilft dir die VLAN Schnellschulung noch etwas zum besseren Verständnis?!

Moin,

Kenne Proxmox nicht, aber

Schau mal ins Log des Switches.

Willst du beide Ports nutzen, musst du einen Etherchannel („LACP“) bilden.

Kenne Proxmox nicht, aber

Stecke ich nun beide Kabel in diese beiden Ports (das sind die ganz rechten vor den Uplink-Ports) funktioniert der Ping vom Notebook auf die pfSense nicht mehr.

könnte bedeuten, dass der Switch einen Loop erkannt hat und beide Ports „offline“ schaltet.Schau mal ins Log des Switches.

Willst du beide Ports nutzen, musst du einen Etherchannel („LACP“) bilden.

Details zu Link Aggregation auch HIER.

Es funktioniert

Glückwunsch! 👏👍 So sollte es auch sein.wenn an ein Port sowohl "tagged" als auch "untagged" ankommt muss der Trunk-Port verwendet werden.

Das ist bei 802.1q VLAN Trunks in der Regel immer so. Alle VLANs die dort getaggt werden sollen kommen dann mit einem VLAN Tag und das Native oder PVID VLAN an dem Port bestimmt immer in welches VLAN UNtagged Traffic (also solcher der keine VLAN Information hat) geforwardet wird.Der Cisco Switch zeit dir das immer mit "UP" an. U=Untagged, P=PVID bzw. "T" T=Tagged.

Du kannst im Port Setup des Switches aber auch angeben das der Port ausschliesslich nur getaggten Traffic annehmen soll. (Admit tagged only) Dann dropt er UNtagged Traffic an dem Port in den Datenmülleimer.

Diese Einstellung hae ich im Switch nicht gefunden.

VLAN Setup -> Interface Settings

Das bedeutet doch das ich an der pfSense reglementiere dass nur die Systeme in der DMZ zugänglich sind.

Das ist richtig!Da würden mir die beiden VLAN's doch keine weiteren Vorteile sondern nur Konfigurations-Aufwand bringen.

Aus einfacher Sicht ja. Genau kann man das aber nur beantworten wenn man deine Design Vorgaben und wer darf was genau kennt.