Modernes Netzwerkdesign (Cisco)

Hallo zusammen,

wir haben aktuell einen Netzwerk-Mischbetrieb mit Cisco und Lancom. Da dies in der Praxis immer wieder Probleme macht und die Hardware teilweise schon veraltet ist, soll jetzt ein Rundumschlag kommen und nahezu alles neu gekauft werden (Cisco).

Im Core-Bereich haben wir bereits Angebote (9300er-Serie) und im Access Bereich die 2960-X-Serie. So in diesem Rahmen sollte sich das ganze bewegen. Leider können wir nicht alle Access-Switche immer direkt an einen der Cores und schon gar nicht an zwei Cores anbinden, da hier die Infrastruktur historisch über mehrere hunderte Meter auf dem Firmengelände gewachsen ist.

Wir werden bereits von einer externen Firma bei der Planung unterstützt. Im Zuge meiner Ausbildung möchte ich mich aber auch selbst so gut es geht mit einbringen und auch selbst Überlegungen zu einem neuen Netzaufbau anstellen. Da ich das noch nie gemacht habe, hoffe ich auf Erfahrungen von euch. Ich habe des öfteren gelesen, das in einer modernen Umgebung kein Spanning-Tree mehr zum Einsatz kommt. Wie wird das realisiert, wenn ich z.B. die Cores in einem Dreieck aufbauen möchte? (Habe was von Etherchannel anstatt STP gelesen)

Es wäre super, wenn ihr mir hier vielleicht ein paar weiterführende Artikel, eigene Erfahrungen oder auch Beispiele aufzeigen könnt, wie man so ein "Re-design" angeht. Mir ist erstmal wichtig, wie ihr so ein Netzwerk idealerweise aufbauen würdet und dann kann ich das auf unsere Infrastruktur so gut es geht übertragen.

Es sind 3 Cores und ungefähr 40 Access-Switche. Zukünftig alles Cisco.

Routing sollte normalerweise unsere Firewall übernehmen (Redundant ausgelegt) aber hier stellt sich mir persönlich die Frage ob das nicht entsprechende L3-Core-Switches mit übernehmen sollten.

Ich würde mich über Hilfe freuen!

wir haben aktuell einen Netzwerk-Mischbetrieb mit Cisco und Lancom. Da dies in der Praxis immer wieder Probleme macht und die Hardware teilweise schon veraltet ist, soll jetzt ein Rundumschlag kommen und nahezu alles neu gekauft werden (Cisco).

Im Core-Bereich haben wir bereits Angebote (9300er-Serie) und im Access Bereich die 2960-X-Serie. So in diesem Rahmen sollte sich das ganze bewegen. Leider können wir nicht alle Access-Switche immer direkt an einen der Cores und schon gar nicht an zwei Cores anbinden, da hier die Infrastruktur historisch über mehrere hunderte Meter auf dem Firmengelände gewachsen ist.

Wir werden bereits von einer externen Firma bei der Planung unterstützt. Im Zuge meiner Ausbildung möchte ich mich aber auch selbst so gut es geht mit einbringen und auch selbst Überlegungen zu einem neuen Netzaufbau anstellen. Da ich das noch nie gemacht habe, hoffe ich auf Erfahrungen von euch. Ich habe des öfteren gelesen, das in einer modernen Umgebung kein Spanning-Tree mehr zum Einsatz kommt. Wie wird das realisiert, wenn ich z.B. die Cores in einem Dreieck aufbauen möchte? (Habe was von Etherchannel anstatt STP gelesen)

Es wäre super, wenn ihr mir hier vielleicht ein paar weiterführende Artikel, eigene Erfahrungen oder auch Beispiele aufzeigen könnt, wie man so ein "Re-design" angeht. Mir ist erstmal wichtig, wie ihr so ein Netzwerk idealerweise aufbauen würdet und dann kann ich das auf unsere Infrastruktur so gut es geht übertragen.

Es sind 3 Cores und ungefähr 40 Access-Switche. Zukünftig alles Cisco.

Routing sollte normalerweise unsere Firewall übernehmen (Redundant ausgelegt) aber hier stellt sich mir persönlich die Frage ob das nicht entsprechende L3-Core-Switches mit übernehmen sollten.

Ich würde mich über Hilfe freuen!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 361287

Url: https://administrator.de/forum/modernes-netzwerkdesign-cisco-361287.html

Ausgedruckt am: 20.07.2025 um 01:07 Uhr

14 Kommentare

Neuester Kommentar

Mischbetrieb mit Cisco und Lancom.

Cisco Billigschiene SGx00 Modelle oder IOS Modelle Catalyst und Co ? Die Aussage ist leider recht oberflächlich immer wieder Probleme macht

Wäre bei den IOS Catalyst Modellen nicht weiter verwunderlich, denn die fahren im Default ein PVSTP+ Spanning Tree Protocol was die Lancom Billigswitches nicht supporten.Passt man das nicht zwingend an im Netzwerk von seiten der Spanning Tree Konfig, dann hat man natürlich Chaos und nix klappt...klar.

Siehe dazu auch hier:

Spanning-Tree Modus-Migration (PVST nach MST bei Cisco)

Leider können wir nicht alle Access-Switche immer direkt an einen der Cores und schon gar nicht an zwei Cores anbinden,

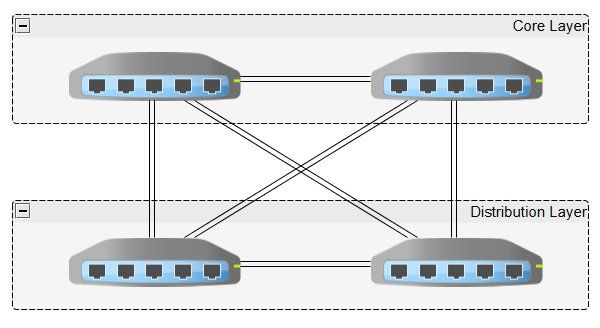

Generell schlecht, denn das Design sollte immer sternförmig sein und es gilt Kaskaden immer zu vermeiden wenn irgend möglich. Man kann das aber in Kauf nehmen wenn die Kaskaden nicht mehr als 1, maximal 2 Hops sind.Ggf. ist es hier dann besser auf Stacking zu gehen je nachdem was die Kabelinfrastruktur hergibt.

Wir werden bereits von einer externen Firma bei der Planung unterstützt.

Oha...verstehen die denn was vom Fach und speziell Cisco ?? Sowas ist immer gefährlich wenn man an die Falschen gerät...Wenn die wie du oben schon schreibst noch nicht einmal Lancoms in ein Cisco Netz integrieren konnten (oder umgekehrt) und es an einer solchen Banalität schon gescheitert ist dann verheisst das leider nix Gutes

selbst so gut es geht mit einbringen

...sehr löblich !Da ich das noch nie gemacht habe, hoffe ich auf Erfahrungen von euch

Das wird hart als völliger Newbie ohne Erfahrung aber wir werden das schon so gut es geht wuppen mit dir. Wie wird das realisiert, wenn ich z.B. die Cores in einem Dreieck

Wie oben schon gesagt macht man das mit Stacking oder mit der Port Extender Funktion.Mit Etherchannel hat das sehr wenig zu tun, denn das ist eine Form der Link Aggregation bei Cisco (802.3ad, LACP oder PaGP)

Routing sollte normalerweise unsere Firewall übernehmen

Das wäre dann schon der erste tödliche Design Fehler. Sowas ist Unsinn und macht man natürlich auf den Core Switches. Kein Netzwerker routet eine komplette VLAN Infrastruktur über eine externe Firewall.Deine "persönliche Frage" ist also mehr als durchaus berechtigt. Im Hinblick auf die externe Firma von oben die ja dann schon einmal kläglich versagt haben verheisst das erneut nichts Gutes.

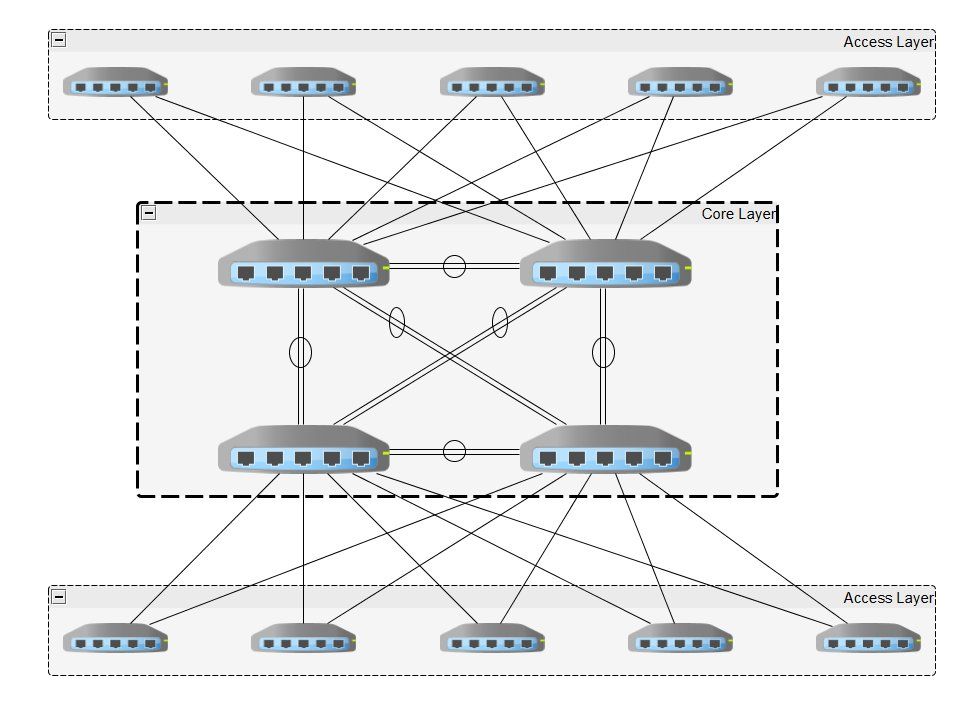

In modernen Netzen sollte nach Möglichkeit kein Spanning-Tree mehr eingesetzt werden, richtig?

Jein....Was die reine Backbone Infrastruktur anbetrifft ein klares Ja, denn mit einem Port Extender Konzept IEEE 802.1br, oder mit Full Stacking oder noch besser mit Fabric Switches die TRILL oder SPB nutzen umgehst du sowas.

Das Gute daran ist das dann quasi der gestackte Core als ein physisches Gerät agiert so das dann auch 802.3ad / LACP LAGs auf unterschiedliche Stack oder Fabric Member zur Redundanz terminieren kannst.

Das wäre ein modernes, zukunftsfähiges Konzept.

Das problem ist aber immer die Edge Ports. Hier können dich die typischen DAU Fehler einholen wie es werden aus Versehen 2 Edgeports gebrückt, jemand steckt einen fremden STP Switch an oder der Klassiker einen ungemanagten Desktop Billigswitch bei dem dann 2 Ports mal aus Vershen (oder mit Vorsatz) als Loop gesteckt sind.

Ohne entsprechende Sicherungen hast du dann sehr viel "Spaß" im Netz auch mit modernen Rednunfaz Verfahren wie oben.

Hier macht es also dann schon Sinn wenigstens Edge Spanning Tree zu aktivieren und / oder zusätzlich ein Loop Protection Verfahren.

DHCP Snooping usw. so oder so.

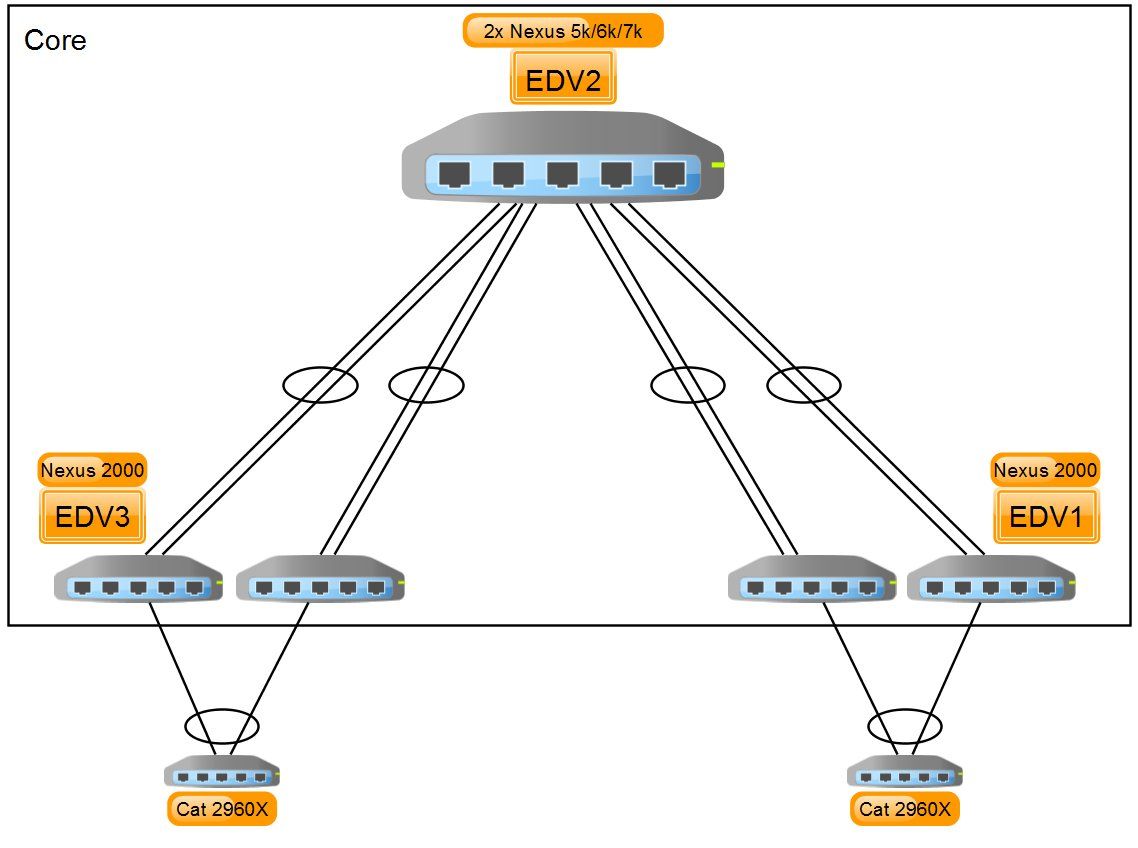

Du meinst also, dass Fabric Switches ideal wären

Ja, wenn du das Budget dafür hast und zukunftssicher sein willst. Den Core sollte man damit immer zwingend realisieren wenn man kann. Brocade VDX, Cisco Nexus usw. sind solche Kandidaten wobei die VDX klar die besseren sind.mit allen anderen Core-Switches über LACP verbunden. Diese Switches wären dann also in einer "Fabric"

Nein !Stacking ist NICHT Fabric !!!

Fabric Switches benutzen TRILL oder SPB auf ihren Core Links.

Stacking Switches nutzen ein proprietäres Stacking Protocoll (meist Broadcom oder Marvell) auf den Stacking Links. Das hat mit "Fabric" nicht das Geringste zu tun. Anhand deiner Frage lässt sich vermuten das du hier ein Wissensdefizit hast ?!

Fabric Switches garantieren zudem einen Lossless Traffic im Core und haben oft Hybrid Ports mit denen man auch Fiberchannel über eine Ethernet Infrastruktur übertragen kann...eben weil lossless.

Außerdem machen Fabric Switches ein per Paket Balancing auf Trunk / LAG Links und kein Hash basiertes mit nicht granularer Verteilung wie bei Stacks

Ok, da ich kein STP einsetze, können die Funktionen "BPDU-Guard" und "BPDU-Filter" nicht genutzt werden, richtig?

Yepp, richtig !Welche Loop-Detection-Verfahren gibt es hier bei Cisco?

VDXe nutzen ELD brocade.com/content/html/en/deployment-guide/VDX_EDGE/index.htmlOb Cisco, Extreme usw. da auch was macht auf den Nexus und anderen bin ich nicht sicher.

Wäre folgender Aufbau bei unserer Größe nicht auch Sinn machen?

Ja, absolut, das wäre ein klassisches Design.Bei den 4 Cores Stacking oder Port Extender oder aber besser Fabric mit Core Layer 3 und dann billige Access Switches am Edge anflanschen.

Ein simpler Klassiker heutzutage.

auf Brocade setzt

Ist im Fabric Bereich derzeit das Beste. Allerdings ist das alles kürzlich an Extreme verkauft. Muss man mal sehen was passiert und was die damit machen... ?!Man sollte immer eine Dual Vendor Strategie bei größeren Netzen fahren und sich das Beste raussuchen. Allein um schon nicht abhängig zu werden und bei Preisdiskussionen einen besseren Stand zu haben.

Sind die 2960X als billige Access-Switches passend?

Ja, du könntest auch Cisco SG-250er oder 500er nehmen und mehr Budget in die Core Systeme investieren, denn an denen hängt Wohl und Wehe des ganzen Netzes.

1.) Ja

2.) Ja, Portextender ist so als ob die 2 Cores und die Extender ein einziger zentraler Switch sind.

3.) Richtig

4.) Ja, aber die Extender Ports am Core dürfen dann NICHT als Extender konfiguriert sein sondern als normale Ethernet Ports. Klar, denn die Cat 2960 verstehen kein Port Extender IEEE 802.1BR researchgate.net/profile/Anatol_Badach/publication/281377265_BPE ...

5.) Jein. Ist kein gutes design aber seit die FEX auch local forwarding supporten ist das machbar. Wenn du aber ein zentralistiscxhes Design hast (alles geht zum Core) ist das eher schlechtes Design und sollte man nur im Ausnahmefall machen.

6.) Ja, deshalb solltest du die Etherchannels (Link Aggregation) auch immer verteilen über die Cores aus Redundanz !

2.) Ja, Portextender ist so als ob die 2 Cores und die Extender ein einziger zentraler Switch sind.

3.) Richtig

4.) Ja, aber die Extender Ports am Core dürfen dann NICHT als Extender konfiguriert sein sondern als normale Ethernet Ports. Klar, denn die Cat 2960 verstehen kein Port Extender IEEE 802.1BR researchgate.net/profile/Anatol_Badach/publication/281377265_BPE ...

5.) Jein. Ist kein gutes design aber seit die FEX auch local forwarding supporten ist das machbar. Wenn du aber ein zentralistiscxhes Design hast (alles geht zum Core) ist das eher schlechtes Design und sollte man nur im Ausnahmefall machen.

6.) Ja, deshalb solltest du die Etherchannels (Link Aggregation) auch immer verteilen über die Cores aus Redundanz !

Du kannst (und solltest) sie stapeln ! Die beiden Core Systeme und die Extender arbeiten von außen gesehen und konfigtechnisch als ein einziger Switch. Stell dir das vor wie einen großen Chassis Switch.

BPDU Guard kannst du Port basierend deaktivieren um externe Switche per PVSTP+ zu integrieren.

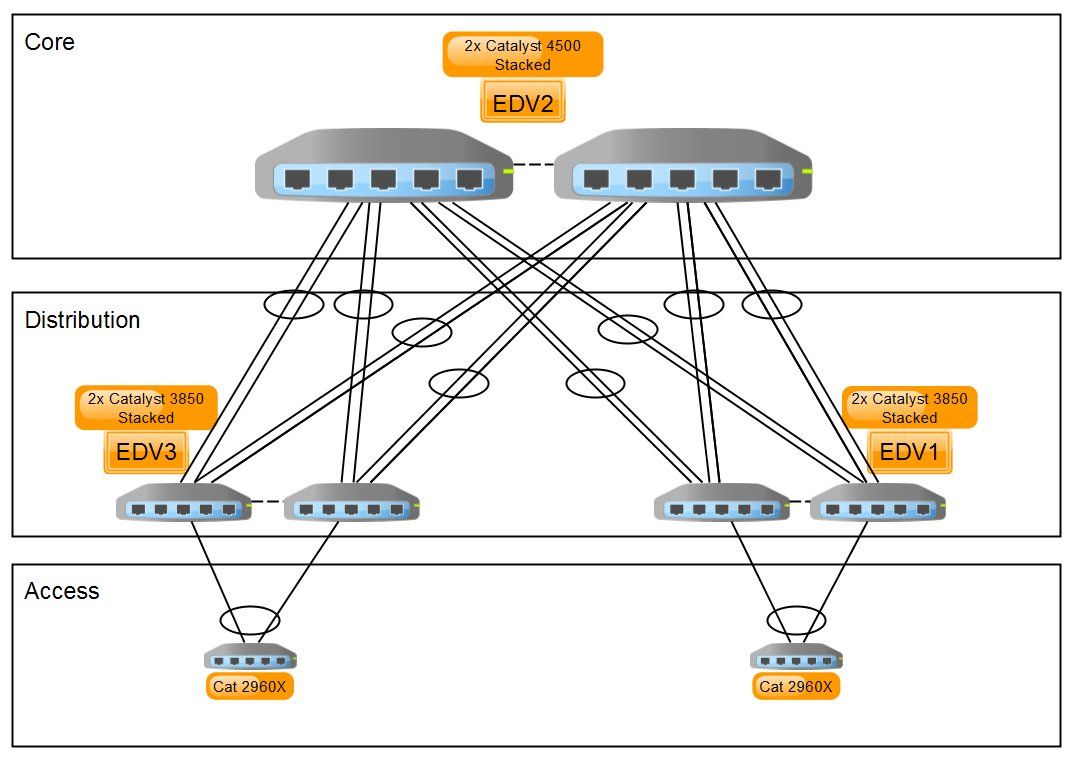

Ansonsten ist das natürlich auch so machbar. So gravierend ist der Distribution Ausfall nicht, du verlierst lediglich 4 Ports des Etherchannels, was aber verschmerzbar ist.

Denkansätze sind alle so korrekt und richtig !

BPDU Guard kannst du Port basierend deaktivieren um externe Switche per PVSTP+ zu integrieren.

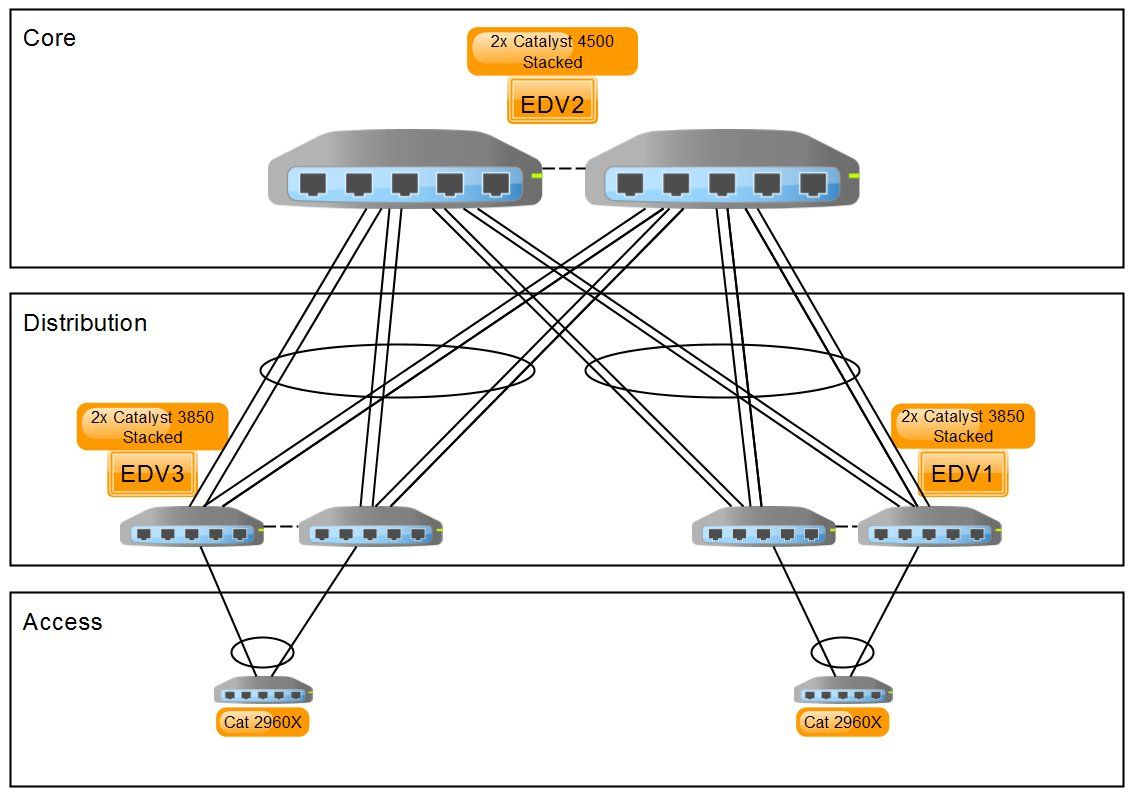

Ich könnte aber auch folgendes Design verwenden:

Auch das wäre eine klassische Lösung allerdings hast du hier einen Designfehler gemacht bzw. wäre es sinnvoller die Port Channels nicht als 4 Doppeltrunks zu verteilen sondern einen 8er Port Channel zu machen und den auf die Core und Stack Systeme zu verteilen. Da Core und Distribution als Stacks arbeiten ist das besser, da die Lastverteilung so granularer ist.Ansonsten ist das natürlich auch so machbar. So gravierend ist der Distribution Ausfall nicht, du verlierst lediglich 4 Ports des Etherchannels, was aber verschmerzbar ist.

Denkansätze sind alle so korrekt und richtig !

Okay. Hier habe ich dann halt das Risiko, das ein Loop gesteckt wird, der sich übers Netz ausbreitet.

Nein hast du nicht. Es rennt ja immer noch das lokale STP auf dem angeschlossenen Switch.Und abgesehen davon mach BPDU Guard KEINE Loop Detection. BPDU Guard sorgt nur dafür das keiner fremde BPDU Pakete an den Guard Ports injizieren kann also z.B. mit einem Fremdswitch.

Wenn jemand da einen kleinen 5 Port Billigswitch ansteckt auf dem 2 Ports als Loop gesteckt sind hast du trotzdem deinen Spaß !

Das bekommst du nur gesiuchert wenn du dediziert Loop Detection aktivierst auf dem Switch.

Die Port-Channels fungieren dann als eine Strippe mit 80Gbit/s z.B.

Ja, aber denk immer dran 802.3ad ist nicht homogen, da es ein Hashing Verfahren ist. Wenn du wenig Entropie in deiner L2 oder L3 Adressstruktur hast ist die Verteilung nicht oder nur wenig granular. Damit muss man bie 802.3ad aber leben. Gute Hersteller fügen noch den TCP oder UDP Port ins Hashing mit ein.Was genau mit den L3 Links gemeint ist ist mir auch nicht wirklich klar. Normal ist das ein geroutet Link. Gibts ja soweit bei dir nicht, da du ja zentral im Core routets.

Was damit möglicherweise gemeint ist ist der Fakt das ja beide Cores ein L3 Forwarding machen.

Mit klassischem VRRP ist es so das immer nur der Master routet. Kommt als ein zu routendes Packet am Backup Master an weil der L2 Hopcount besser ist muss es erst noch zum Maste geforwardet werden um dort geroutet zu werden was ja höchst ineffizient ist.

Bessere Switches oder Fabric Switches mit intelligenten HA Protokollen machen ein sog. local forwarding, sprich routen also sofort da wo es geht um Latenz und überflüssigen Traffic gering zu halten.

Ob VSS das auch so macht müsste man mal nachlesen in den Dokus.

Möglich das das damit gemeint ist und nur etwas Marketing verschwurbelt ausgedrückt wurde.