Routing über mehrer Site-to-Site VPNs

Hallo liebe Admins,

im Moment arbeite ich hier mit einem Testaufbau mit meinem neuen Mikrotik hEXs,

um das Router OS kennen zu lernen.

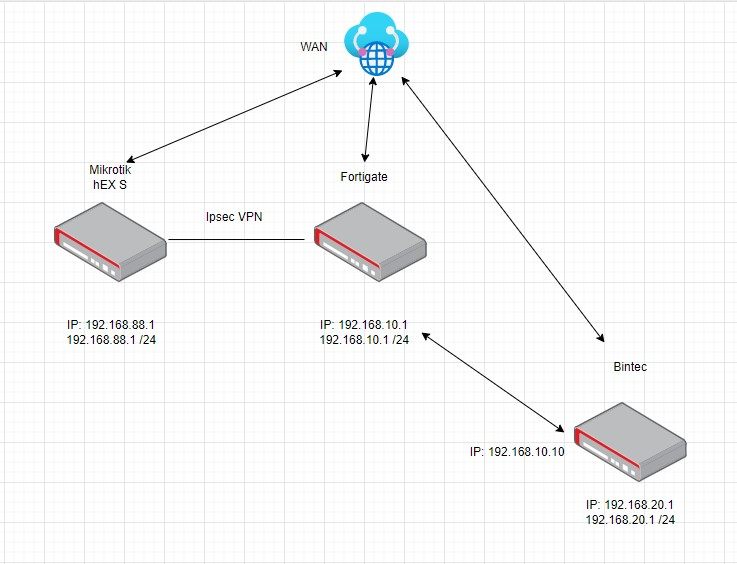

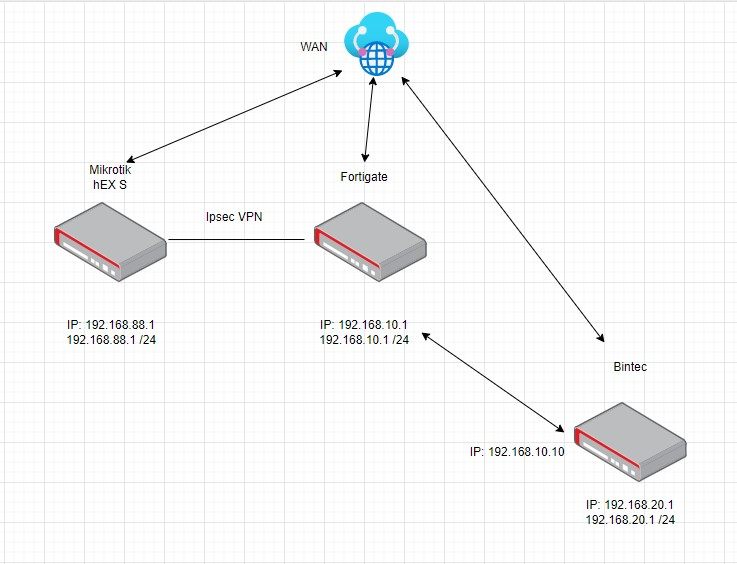

Kurz zum Aufbau:

Mikrotik ist in der Default Config als Router,

es besteht ein funktionierender Ipsec Tunnel zur Fortigate.

Fortigate und Bintec Router hängen im gleichen LAN, 192.168.10.1/24

der Bintec hat noch ein zusätzliches LAN 192.168.20.1/24

Die Fortigate ist das primäre Gateway im 10er Netz,

dort ist eine statische Router eingetragen, damit man ins 20er Netz kommt.

Was ich gerne jetzt noch erreichen würde: Zugriff vom 88er Netz vom Mikrotik über Foritgate - Bintech ins 20er Netz - und umgekehrt.

Dazu hab ich im Bintec eine statische Route eingetragen - Des 192.168.88.0/24 next hop 192.168.10.1 (IP Fortigate).

Zusätzlich in dem Mikrotik unter IPSec - Policies eine Policy angelegt mit Source 192.168.88.0/24 Des. 192.168.20.0/24,

Level Unique und dem gleichen Peer wie die Policy zur Forti.

Das ganze funktioniert aber leider nicht wie gewünscht, ich kann von beiden Seiten her nicht in das anderer Netz.

Per Firewall ist zum Testen alles erlaubt.

FortiOS 6.2

RouterOS7

Skizze:

Danke für euren Input

LG, Karl

im Moment arbeite ich hier mit einem Testaufbau mit meinem neuen Mikrotik hEXs,

um das Router OS kennen zu lernen.

Kurz zum Aufbau:

Mikrotik ist in der Default Config als Router,

es besteht ein funktionierender Ipsec Tunnel zur Fortigate.

Fortigate und Bintec Router hängen im gleichen LAN, 192.168.10.1/24

der Bintec hat noch ein zusätzliches LAN 192.168.20.1/24

Die Fortigate ist das primäre Gateway im 10er Netz,

dort ist eine statische Router eingetragen, damit man ins 20er Netz kommt.

Was ich gerne jetzt noch erreichen würde: Zugriff vom 88er Netz vom Mikrotik über Foritgate - Bintech ins 20er Netz - und umgekehrt.

Dazu hab ich im Bintec eine statische Route eingetragen - Des 192.168.88.0/24 next hop 192.168.10.1 (IP Fortigate).

Zusätzlich in dem Mikrotik unter IPSec - Policies eine Policy angelegt mit Source 192.168.88.0/24 Des. 192.168.20.0/24,

Level Unique und dem gleichen Peer wie die Policy zur Forti.

Das ganze funktioniert aber leider nicht wie gewünscht, ich kann von beiden Seiten her nicht in das anderer Netz.

Per Firewall ist zum Testen alles erlaubt.

FortiOS 6.2

RouterOS7

Skizze:

Danke für euren Input

LG, Karl

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7601559744

Url: https://administrator.de/forum/routing-ueber-mehrer-site-to-site-vpns-7601559744.html

Ausgedruckt am: 27.06.2025 um 17:06 Uhr

10 Kommentare

Neuester Kommentar

Moin,

im Bintec die Route setzen:

Ziel: 192.168.88.0/24 via 192.168.10.1

Im Mikrotik:

Ziel: 192.168.20.0/24 via 192.168.10.1

Der Mikrotik kennt den Weg zur Fortigate durch den IPSec Tunnel (normalerweise)

Edit: und an allen Firewalls, insbesondere an der FOrtigate, ins Logging schauen.

Dürfen die Pakete aus dem 192.168.20.0er bzw 192.168.88.0er Netz auch die Fortigate-Firewall passieren?

im Bintec die Route setzen:

Ziel: 192.168.88.0/24 via 192.168.10.1

Im Mikrotik:

Ziel: 192.168.20.0/24 via 192.168.10.1

Der Mikrotik kennt den Weg zur Fortigate durch den IPSec Tunnel (normalerweise)

Edit: und an allen Firewalls, insbesondere an der FOrtigate, ins Logging schauen.

Dürfen die Pakete aus dem 192.168.20.0er bzw 192.168.88.0er Netz auch die Fortigate-Firewall passieren?

Du solltest zuerst einmal grundsätzlich klären WIE du den Mikrotik an das .20.0/24er Netz anbinden willst. Dafür hättest du ja 2 Optionen:

Letzteres hat den Nachteil, du müsstest auf dem Bintec einen separaten Tunnel konfigurieren. Mehr Aufwand und Management.

Ersteres hat den Nachteil das wenn die Fortigate oder der Tunnel ausfällt auch der Link ins .20.0er Netz wech ist. Vorteil aber das alles zentral über die Fortigate rennt mit weniger Konfig Management.

Also entscheide dich bevor wir dann beim Setup ins Eingemachte gehen.

- Mit über den Fortinet Tunnel und dann via Kupfer 10er Netz und Bintec zum .20.0er

- Oder mit einem separaten Tunnel direkt auf den Bintec

Letzteres hat den Nachteil, du müsstest auf dem Bintec einen separaten Tunnel konfigurieren. Mehr Aufwand und Management.

Ersteres hat den Nachteil das wenn die Fortigate oder der Tunnel ausfällt auch der Link ins .20.0er Netz wech ist. Vorteil aber das alles zentral über die Fortigate rennt mit weniger Konfig Management.

Also entscheide dich bevor wir dann beim Setup ins Eingemachte gehen.

es soll Variante 1 werden

OK, macht Sinn aber dann ist es mit deiner einseitigen Phase2 Definition nur im MT natürlich nicht getan weil nur die halbe Miete. Das muss natürlich dann auf der Fortinet ebenso so definiert sein sonst scheitert diese Phase 2 Beziehung logischerweise beim Tunnelaufbau!

Deine ToDos sind dann folgende:

- Mikrotik<>Fortinet P2s = Source: .88.0/24 - Dest.: .10.0/24, Source: .88.0/24 - Dest.: .20.0/24

- Fortinet<>Mikrotik P2s = Source: .10.0/24 - Dest.: .88.0/24, Source: .20.0/24 - Dest.: .88.0/24

- Bintec: Zielnetz: .88.0 Maske: /24 -> Gateway: <10er_IP_addr_Fortinet>

- Fortinet: Zielnetz: .20.0 Maske: /24 -> Gateway: <10er_IP_addr_Bintec>

- Fertisch!

Die korrekte Mikrotik Konfig der 2 Phases (Policies) sähe so aus:

Könnte man beim Mikrotik nicht gleich die Route zum Bintec eintragen? 192.168.10.10?

Nein, das wäre unsinnig und auch bringt nichts, weil einzig und allein die Phase 2 (Policy) im IPsec Setup bestimmt welcher IP Traffic in den VPN Tunnel geroutet wird, nicht aber die Route!!Wenn du das dort nicht definierst, geht dieser Traffic statt in den Tunnel ins IP Nirwana (Provider und dort in den Datenmülleimer, da RFC1918 IP). Mal abgesehen davon das du bei der Route ja auch gar kein Gateway eintragen kannst. Wie sollte das also gehen?!

Wenn ich versuche, ein vom 88er Netz ins 20er Netz zu pingen, sehe auf der Forti im Log nichts -

Logisch, denn ohne zusätzliche Phase 2 beidseitig für den Bintec Traffic kommt dort natürlich erst gar kein Traffic vom Mikrotik an. Was erwartest du also?!es muss also wohl an der Route im Mikrotik scheiten?

Nein, denn Routen gibt es bei IPsec bekanntlich nicht und kannst du gar nicht definieren. Es ist die fehlende zweite Phase 2 für das Bintec Netz im Fortinet Tunnel!

Hallo,

Und wie soll dann ein Paket von VPN1 nach VPN2 kommen? Da fehlen die Policies für den Inter-VPN-Datenverkehr.

Grüße

lcer

Zitat von @fritzkarl85:

LAN to VPN Ipsec:

Source: ALL

Destination: 192.168.88.0/24

VPN Ipsec to LAN:

Source: 192.168.88.0/24

Destination: ALL

LAN to VPN Ipsec:

Source: ALL

Destination: 192.168.88.0/24

VPN Ipsec to LAN:

Source: 192.168.88.0/24

Destination: ALL

Und wie soll dann ein Paket von VPN1 nach VPN2 kommen? Da fehlen die Policies für den Inter-VPN-Datenverkehr.

Grüße

lcer

Hi

auch wenn es nicht ganz dazu passt: wie alt ist deine Fortigate? Version 6.2 ist uralt und auch nicht mehr sicher, btw. die Versionen von diesem Jahr auch alle nicht, mit den aktuellen Sicherheitslücken

auch wenn es nicht ganz dazu passt: wie alt ist deine Fortigate? Version 6.2 ist uralt und auch nicht mehr sicher, btw. die Versionen von diesem Jahr auch alle nicht, mit den aktuellen Sicherheitslücken

Hallo,

dann erstell eine Policy:

source: VPN Ipsec

destination: VPN Ipsec

Grüße

lcer

dann erstell eine Policy:

source: VPN Ipsec

destination: VPN Ipsec

Grüße

lcer