Zwei VLANs mit Fritzbox und Zyxel Switches und Access Points

Servus.

Ich hoffe, ich kann hier Hilfe bekommen zur Einrichtung meines o.a. Vorhabens: mein Heimnetzwerk soll über VLAN Technik aufgeteilt werden in ein Haupt-Netz sowie ein Gast-Netz. Beide Netze sollen LAN und WLAN Verbindungen leisten können.

Ich verdiene zwar mit IT mein Geld, aber nicht auf der Netzwerk-Ebene und habe bisher nie VLAN's eingerichtet. Im Haupt-Netz habe ich PC, Laptop, NAS, Raspis, WLAN-fähige Geräte wie Smartphones, IoT (zB Staubsauger) und Smarthome Komponenten.

Die Suche und Google habe ich auch schon eine Weile bemüht, und bin zumindest so weit damit gekommen, dass mein Vorhaben zusammen mit meiner vorhandenen Technik realisierbar sein sollte. Zwar wären noch weitere VLAN's noch besser zur Netztrennung, doch dann müßte ich die Fritzbox austauschen bzw. eine VLAN-fähige Firewall anschaffen und dazwischen schalten. Den Schritt möchte ich derzeit nicht gehen.

Wie nun genau das Vorhaben zu konfigurieren ist, und wie ich dorthin umstelle, das habe ich damit noch nicht wirklich herausfinden können.

Meine vorhandene Umgebung:

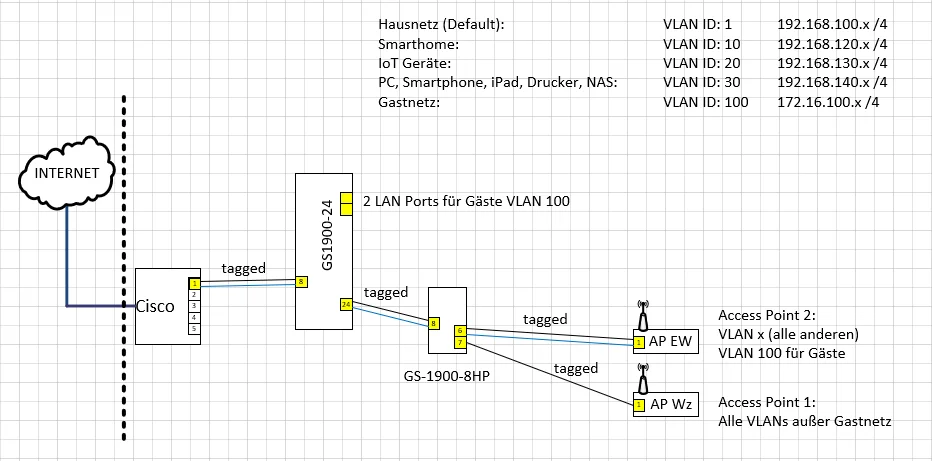

Zielkonfiguration:

Mir ist nicht ganz klar, wie die beiden Switche zu verkabeln sind und die Port-Zuweisungen zu machen sind.

Kann das physisch so bleiben wie es derzeit ist, und nur die Client Geräte muss ich umstöpseln und umkonfigurieren?

Wie regelt man hier DHCP für beide Netze?

Und kann man das Ganze so gestalten, dass ich nicht alles in einem Rutsch umstellen muss, sondern zB zuerst die VLAN's einrichte, dann das Gastnetz fertig stelle, und dann Schritt für Schritt die restlichen Geräte ins Haus VLAN umziehe?

(Hintergrund: ich habe etliche IP Geräte in Betrieb, darunter viele IoT und Smarthome Devices, deren Umstellung alles einzeln manuell zu erfolgen hat).

Danke für hilfreiche Tipps zum grundlegenden Vorgehen und gerne im Speziellen !

Ich hoffe, ich kann hier Hilfe bekommen zur Einrichtung meines o.a. Vorhabens: mein Heimnetzwerk soll über VLAN Technik aufgeteilt werden in ein Haupt-Netz sowie ein Gast-Netz. Beide Netze sollen LAN und WLAN Verbindungen leisten können.

Ich verdiene zwar mit IT mein Geld, aber nicht auf der Netzwerk-Ebene und habe bisher nie VLAN's eingerichtet. Im Haupt-Netz habe ich PC, Laptop, NAS, Raspis, WLAN-fähige Geräte wie Smartphones, IoT (zB Staubsauger) und Smarthome Komponenten.

Die Suche und Google habe ich auch schon eine Weile bemüht, und bin zumindest so weit damit gekommen, dass mein Vorhaben zusammen mit meiner vorhandenen Technik realisierbar sein sollte. Zwar wären noch weitere VLAN's noch besser zur Netztrennung, doch dann müßte ich die Fritzbox austauschen bzw. eine VLAN-fähige Firewall anschaffen und dazwischen schalten. Den Schritt möchte ich derzeit nicht gehen.

Wie nun genau das Vorhaben zu konfigurieren ist, und wie ich dorthin umstelle, das habe ich damit noch nicht wirklich herausfinden können.

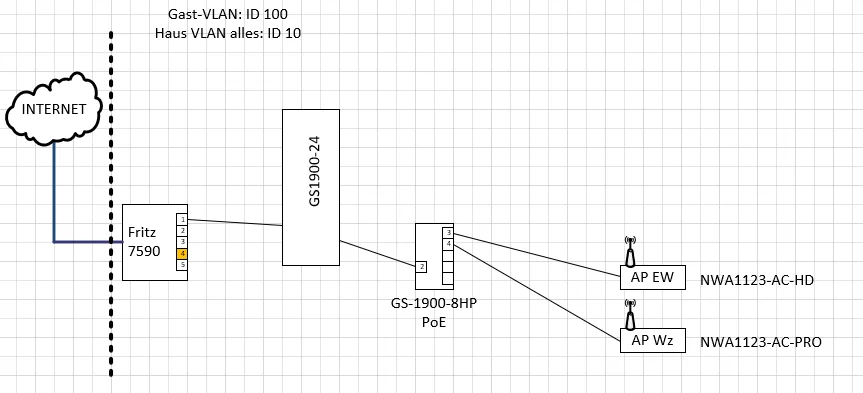

Meine vorhandene Umgebung:

- Fritzbox 7590 an Telekom VDSL für Internet und LAN

- Zyxel Switch GS-1900-24

- Zyxel Switch GS-1900-8HP PoE

- 2x Zyxel Access Points über PoE

- DHCP über Fritzbox

- eigener DNS Server auf Raspi, der das DNS der Fritz als Forwarder nutzt

- Zeitsignal über Fritz

Zielkonfiguration:

- Ein WLAN sowie ein paar LAN Ports sollen für das Gastnetzwerk genutzt werden: Gast Netz ID: 100

- Ein anderes WLAN sowie die restlichen LAN Ports sollen für das Hausnetzwerk genutzt werden: ID: 10

- Beide Access Points sollen beide WLANs bedienen können.

- Das Gast VLAN soll über Port 4 der Fritzbox ins Internet gehen.

Mir ist nicht ganz klar, wie die beiden Switche zu verkabeln sind und die Port-Zuweisungen zu machen sind.

Kann das physisch so bleiben wie es derzeit ist, und nur die Client Geräte muss ich umstöpseln und umkonfigurieren?

Wie regelt man hier DHCP für beide Netze?

Und kann man das Ganze so gestalten, dass ich nicht alles in einem Rutsch umstellen muss, sondern zB zuerst die VLAN's einrichte, dann das Gastnetz fertig stelle, und dann Schritt für Schritt die restlichen Geräte ins Haus VLAN umziehe?

(Hintergrund: ich habe etliche IP Geräte in Betrieb, darunter viele IoT und Smarthome Devices, deren Umstellung alles einzeln manuell zu erfolgen hat).

Danke für hilfreiche Tipps zum grundlegenden Vorgehen und gerne im Speziellen !

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670357

Url: https://administrator.de/forum/zwei-vlans-mit-fritzbox-und-zyxel-switches-und-access-points-670357.html

Ausgedruckt am: 30.07.2025 um 20:07 Uhr

60 Kommentare

Neuester Kommentar

Nabend.

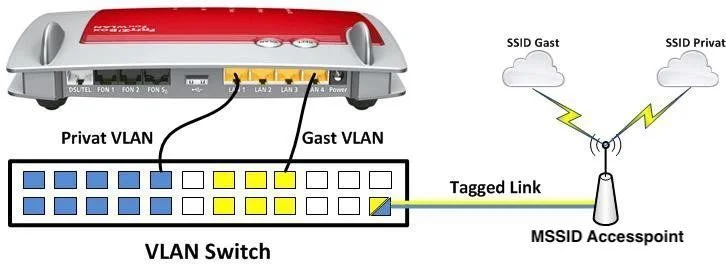

Fritzboxen unterstützen per Se kein VLAN Tagging.

Im nachstehenden Thread wurde dein Vorhaben ähnlich (nicht identisch) "besprochen".

VLAN für Gäste WLAN einrichten über FritzBox und Switch

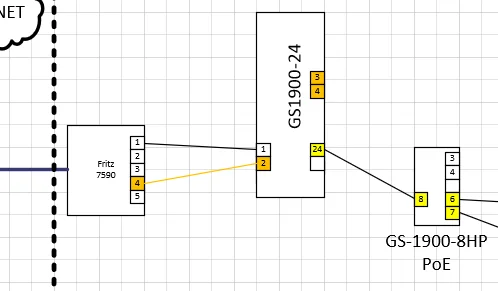

Du kannst den Port vier der Fritte als Gast-Netz konfigurieren. Auf den, der Fritte nächstgelegenden, Switch (GS1900-24) müssen zwei Kabel von der Fritte führen.

Eines von Port eins, zwei oder drei und eines von Port vier der Fritzbox.

Auf den Switches müssen dann zwei VLANs angelegt werden.

Die Ports, welche direkt an die Fritte gehen müssen als untagged / access konfiguriert werden.

Die beiden Switches müssen mit einem Trunk / Uplink Port beide VLANs als tagged konfiguriert bekommen.

Beispiel:

Port eins auf GS1900-24 geht an Port eins der Fritzbox: untagged / access VLAN 100

Port zwei auf GS1900-24 geht an Port vier der Fritzbox: untagged / access VLAN 200

Port 24 auf GS1900-24 geht an Port 8 auf GS1900-8HP: tagged VLAN 100 + 200 / trunk

Port 8 auf GS1900-8HP geht auf Port 24 auf GS1900-24: tagged VLAN 100 + 200 / trunk

Die Ports des Switches, wo die AP hängen, sollten dann ebenfalls tagged VLAN 100 + 200 / trunk bekommen.

Das mit dem WLAN ist allerdings außerhalb meines Wissens, was die Fritzbox anbelangt.

Keine Ahnung, ob deine AP sich richtig mit der Fritzbox "unterhalten".

Sobald VLAN im Spiel war habe ich die Fritten immer sofort gegen andere Hardware ersetzt.

Gruß

Marc

Fritzboxen unterstützen per Se kein VLAN Tagging.

Im nachstehenden Thread wurde dein Vorhaben ähnlich (nicht identisch) "besprochen".

VLAN für Gäste WLAN einrichten über FritzBox und Switch

Du kannst den Port vier der Fritte als Gast-Netz konfigurieren. Auf den, der Fritte nächstgelegenden, Switch (GS1900-24) müssen zwei Kabel von der Fritte führen.

Eines von Port eins, zwei oder drei und eines von Port vier der Fritzbox.

Auf den Switches müssen dann zwei VLANs angelegt werden.

Die Ports, welche direkt an die Fritte gehen müssen als untagged / access konfiguriert werden.

Die beiden Switches müssen mit einem Trunk / Uplink Port beide VLANs als tagged konfiguriert bekommen.

Beispiel:

Port eins auf GS1900-24 geht an Port eins der Fritzbox: untagged / access VLAN 100

Port zwei auf GS1900-24 geht an Port vier der Fritzbox: untagged / access VLAN 200

Port 24 auf GS1900-24 geht an Port 8 auf GS1900-8HP: tagged VLAN 100 + 200 / trunk

Port 8 auf GS1900-8HP geht auf Port 24 auf GS1900-24: tagged VLAN 100 + 200 / trunk

Die Ports des Switches, wo die AP hängen, sollten dann ebenfalls tagged VLAN 100 + 200 / trunk bekommen.

Das mit dem WLAN ist allerdings außerhalb meines Wissens, was die Fritzbox anbelangt.

Keine Ahnung, ob deine AP sich richtig mit der Fritzbox "unterhalten".

Sobald VLAN im Spiel war habe ich die Fritten immer sofort gegen andere Hardware ersetzt.

Gruß

Marc

Die Thematik ist auch hier besprochen:

VLAN einrichten an Zyxel Switch

FritzBox Powerline Gastnetz

Sofern nicht zwischen den VLANs geroutet wird bleibt es bei dem einfachen Szenario von oben.

Soll aber geroutet werden dann muss das entweder mit einem externen Router passieren wie u.a. HIER beschrieben. Dieses Tutorial beinhaltet auch ein Praxisbeispiel mit MSSID WLAN APs in Verbindung mit VLANs. Ebenso in den weiterführenden Links am Schluß.

Zu mindestens mit der Fritzbox entfällt diese Option weil sie als einfacher Plaste Router keine VLAN bzw. mehrfache, routingfähige LAN Interfaces supportet.

Alternativ sofern einer der 2 Switches L3 (Routing) fähig ist hat man die Option ein L3 VLAN Design umsetzen. So ein Setup beschreibt dieser Thread und ein Tutorial bezogen auf Mikrotik Hardware.

Etwas VLAN Grundwissen vermittelt auch die VLAN Schnellschulung. Wie immer: Lesen und verstehen...

Es gibt viele Lösungen für so eine recht einfache Anforderung.

VLAN einrichten an Zyxel Switch

FritzBox Powerline Gastnetz

Sofern nicht zwischen den VLANs geroutet wird bleibt es bei dem einfachen Szenario von oben.

Soll aber geroutet werden dann muss das entweder mit einem externen Router passieren wie u.a. HIER beschrieben. Dieses Tutorial beinhaltet auch ein Praxisbeispiel mit MSSID WLAN APs in Verbindung mit VLANs. Ebenso in den weiterführenden Links am Schluß.

Zu mindestens mit der Fritzbox entfällt diese Option weil sie als einfacher Plaste Router keine VLAN bzw. mehrfache, routingfähige LAN Interfaces supportet.

Alternativ sofern einer der 2 Switches L3 (Routing) fähig ist hat man die Option ein L3 VLAN Design umsetzen. So ein Setup beschreibt dieser Thread und ein Tutorial bezogen auf Mikrotik Hardware.

Etwas VLAN Grundwissen vermittelt auch die VLAN Schnellschulung. Wie immer: Lesen und verstehen...

Es gibt viele Lösungen für so eine recht einfache Anforderung.

Zitat von @VlanNewbie:

Wenn ich das bisher richtig verstanden habe, dann kann ich meinen eingangs beschriebenen relativ einfachen Setup-Wunsch mit der Fritz umsetzen. Zwischen Gast Netz und Haus Netz will ich kein Routing und Datenaustausch haben.

Wenn ich das bisher richtig verstanden habe, dann kann ich meinen eingangs beschriebenen relativ einfachen Setup-Wunsch mit der Fritz umsetzen. Zwischen Gast Netz und Haus Netz will ich kein Routing und Datenaustausch haben.

Wie geschrieben, weiß ich nicht wie und ob das mit Gäste-WLAN der Fritzbox so noch klappt. Am besten ausprobieren. Du hast ja alles da und kannst das in knappen 15 Minuten abschließend getestet haben.

Allerdings - und das ist mir bewußt - habe ich dann im Grunde immer noch alle meine Haus IP Geräte innerhalb eines einzigen Netzes, so wie bisher auch. Besser wäre natürlich, das ebenfalls weiter aufzutrennen, um zB Smarthome vom Rest zu separieren.

Meine Bedenken zu so einer IT-mäßig „perfekteren“ Lösung sind neben den Kosten für eine neue Firewall vor allem die Punkte a) steigende Komplexität und b) langfristig stabiler, möglichst wartungsarmer Betrieb.

Vor allem b) ist mit der Fritzbox gegeben: ich habe über sehr viele Jahre ein solides Vertrauen in die Sicherheit und Stabilität bekommen, und das gleichzeitig nahezu wartungsfrei.

Meine Bedenken zu so einer IT-mäßig „perfekteren“ Lösung sind neben den Kosten für eine neue Firewall vor allem die Punkte a) steigende Komplexität und b) langfristig stabiler, möglichst wartungsarmer Betrieb.

Vor allem b) ist mit der Fritzbox gegeben: ich habe über sehr viele Jahre ein solides Vertrauen in die Sicherheit und Stabilität bekommen, und das gleichzeitig nahezu wartungsfrei.

Eine kleine IPU Box mit Opn-/PFsense oder OpenWRT auszustatten ist kein Hexenwerk und bietet viele Vorteile. Allerdings empfiehlt es sich dann auch ein richtiges Modem (Draytek Vigor 167 oder Zyxel VMG3006) anzuschaffen. Die Fritzbox kann zwar ein Gerät als Exposed Host definieren, das ist aber nicht dasselbe und bietet Raum für Verluste.

Daher möchte ich an so zentraler Infrastrukturstelle keinesfalls eine „Bastellösung“ mit irgendwelcher Hardware und Linux und „Gedöns“ - mit derlei Lösungen bin ich in den letzten zwanzig Jahren meist nicht über längere Zeiträume gut gefahren.

Das muss keine Bastellösung sein. Die oben erwähnten Opensource Produkte sind über Jahre gereift und haben eine große Unterstützung seitens deren Communities.

Tatsächlich hatte ich mir - auch durchs forschen und lesen zu meiner Anforderung entstanden - schon mal überlegt, ob eine Zyxel USGFLEX50 eine brauchbare Alternative bzw Ergänzung wäre. Oder so ein Mikrotik Ding, was ich allerdings noch weniger kenne.

Mikrotik ist nicht für jeden. Aber wenn es einmal läuft und das richtige Gerät ausgewählt wurde, dann passt das. Gerade preislich sind die Teile sehr interessant. Egal ob Switches oder Router.

Bei diesen Komponeten ist mir auch noch unklar, ob dadurch noch irgendwelche regelmäßigen Lizenz/Wartungskosten auf mich zu kämen?

Gibt keine Lizenzkosten für die genannten Produkte.

Und wie das mit dem Thema VPN dann zu lösen ist. Bisher nutze ich das VPN der Fritz, was seit Wireguard wirklich gut und einfach funktioniert.

Das können alle und wenn die Hardware darunter stimmt, auf jeden Fall "besser" (schneller) als die Fritte

Da meine Fritz im Keller steht, benötige ich deren WLAN überhaupt nicht.

Die Variante Fritz bleibt wegen Modem stehen und eine VLAN fähige Firewall kommt dazwischen, wäre ja durchaus möglich.

Die Variante Fritz bleibt wegen Modem stehen und eine VLAN fähige Firewall kommt dazwischen, wäre ja durchaus möglich.

Dann musst du mit dem doppelten NAT leben, was durchaus immer unschön ist. Klar geht das, aber wer baut schon gerne eine Garage unter einen Carport

An die Zywall habe ich gedacht, weil meine sämtlichen anderen Komponenten bereits auch von Zyxel sind, und ich die Hoffnung hätte, dass die Usability dann auch ähnlich ist. Und es im Grunde durch den Hersteller auch ein Aufbau ist, der „supportet“ sein sollte.

Kannst dir ja genügend Tutorials anschauen, da wirst du dann schnell sehen, ob das deinen Vorstellungen entspricht.

Gruß

Marc

relativ einfachen Setup-Wunsch mit der Fritz umsetzen.

Ja, das ist problemlos möglich. Dann gilt das bereits Gezeigte:

- Lan und LAN 4 (Gast) in das jeweilige VLAN am Switch stecken

- Trunk konfigurieren um beide Switches zu verbinden

- MSSID am AP einrichten

- Fertisch

habe ich dann im Grunde immer noch alle meine Haus IP Geräte innerhalb eines einzigen Netzes,

Ja, da sist so. Wenn dein Ziel eine weitere Segmentierung deines Heimnetzes ist dann benötigst du einen weiteren VLAN fähigen Switch oder Router, da die Fritte sowas nicht supportet.Die Tutorials oben erklären dir ja wie das dann im Handumdrehen umzusetzen ist.

sind neben den Kosten für eine neue Firewall

Das ist, wie immer, Unsinn, denn mit einem popeligen 25€ Mikrotik kannst du sowas in 30 Minuten mit Taschengeldbudget lösen ohne das du groß was anfassen musst und dein bestehendesNetzwerk verändern musst. Kollege @radiogugu hat ja oben schon alles dazu gesagt.

Der Mikrotik löst dir dann auch gleich alle deine VPN Optionen, da er alle gängingen VPN Protokoll supportet wie z.B. HIER beschrieben.

Oder ne pfSense/OPNsense auf einer preiswerten China Appliance oder auch Zyxel. Du hast ja die freie Wahl. Du musst nur machen...!

meine Fritz im Keller steht, benötige ich deren WLAN überhaupt nicht.

Umso besser!Zitat von @VlanNewbie:

Ja, das werde ich wohl versuchen. Bzgl Mikrotik: deren Produktpalette habe ich nicht durchblickt und kann explizite Ratschläge da sehr gebrauchen. Dass es für mich passende Geräte für so kleines Geld gibt, verwundert mich gerade. Ist das ein altes Gebrauchtgerät, was eben noch ausreichend für mich wäre?

Ja, das werde ich wohl versuchen. Bzgl Mikrotik: deren Produktpalette habe ich nicht durchblickt und kann explizite Ratschläge da sehr gebrauchen. Dass es für mich passende Geräte für so kleines Geld gibt, verwundert mich gerade. Ist das ein altes Gebrauchtgerät, was eben noch ausreichend für mich wäre?

Es kommt schwer darauf an, was das Ziel sein soll.

Der von @aqui verlinkte hAP Lite ist ein Einsteiger-Gerät und neu. Die Kosten für die Mikrotik Hardware halten sich sehr stark in Grenzen.

Man hat nicht die gleiche Güte bei der Verarbeitung wie bei Cisco oder HPE, aber für die meisten Einsatzzwecke allemal ausreichend.

Die Switches CSS326 oder auch CRS326 sind absolut klasse für den ambitionierten, aber auch preisbewussten Homelabber oder kleine Unternehmen.

Bzgl der Mikrotik Firewall: wie ist das bei denen, wird man da ebenso regelmäßig und zuverlässig über längere Zeiträume mit Security Patches versorgt, wie das zB bei AVM der Fall ist?

Es gibt auch dort Produktzyklen. Updates kommen bei allen Herstellern mal weniger häufig und mal mehr.

RouterOS ist etwas gewöhnungsbedürftig am Anfang. Hat man aber einmal kapiert, wie es geht, dann ist das eine grundsolide Geschichte.

Für richtige Routing Aufgaben sind die Mikrotik Geräte aber weniger zu empfehlen. Die Hardware ist dafür einfach zu schwach. Vor allem, wenn noch eine Latte an Regelwerk dazugestellt wird.

Als Access Switches auf jeden Fall empfehlenswert. Der große Funktionsumfang bei den Geräten aus Lettland ist in jedem Fall klasse für die aufgerufenen Kurse.

Gruß

Marc

deren Produktpalette habe ich nicht durchblickt

mikrotik.com/productsIst doch wunderbar alles nach Produktkategorien sortiert. Router, Switches, APs usw. Was ist da so schwer zu durchschauen? 🤔

wird man da ebenso regelmäßig und zuverlässig über längere Zeiträume mit Security Patches versorgt

Ja, in allen 3 Release Trains: mikrotik.com/downloadFür richtige Routing Aufgaben sind die Mikrotik Geräte aber weniger zu empfehlen.

Das ist so pauschal gesagt nicht ganz richtig! Dedizierte Router HW wie die CCR Modelle können das schon aber dann landet man auch in anderen Budget Kategorien. Ein moderner RB5009 steckt auch eine Fritte x-fach in die Tasche bei einem deutlich anderen Featureset wenn man einmal in der gleichen Range bleibt. Ein Großteil der osteuropäischen und asiatischen Internet Infrastruktur basiert auf dieser Hardware.Solche Aussagen sind deshalb oft relativ!

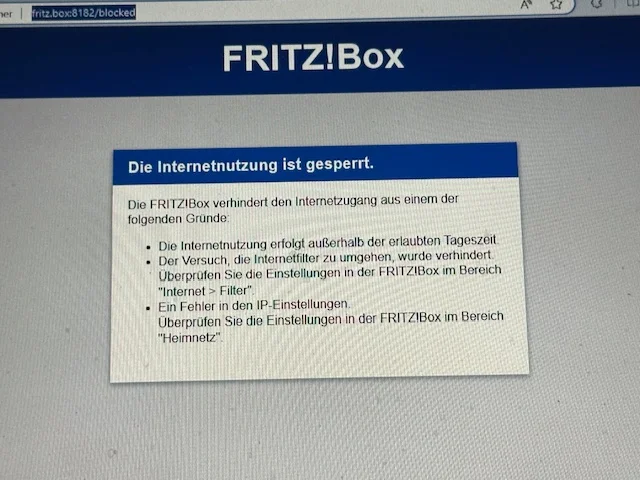

Das Gastnetz funktioniert GAR NICHT.

Lässt sich zu mindestens auf einer 7490 mit latest Firmware NICHT nachvollziehen!Im IP Setup das Gastnetz auf LAN 4 setzen und dort mal direkt an den LAN 4 Port einen Test PC anschliessen. Das rennt fehlerlos!

Da ist wohl ziemlich etwas generell im Argen bei deinem FritzBox Setup. Eigentlich hat AVM das relativ dau-sicher gestaltet in der Gast Konfiguration.

Mikrotik führt generell keine Routermodelle mit integriertem VDSL Modem!

Wie wäre es mit einem Cisco Router??

Wie man den zum Fliegen bringt kannst du HIER nachlesen.

Aber ist ja nun auch obsolet wo alles wie gewünscht funktioniert! 👏👍

Wie wäre es mit einem Cisco Router??

Wie man den zum Fliegen bringt kannst du HIER nachlesen.

Aber ist ja nun auch obsolet wo alles wie gewünscht funktioniert! 👏👍

Soweit ist dein Vorgehen generell schon richtig! Allerdings hast du am 24er Switch gravierende Fehler im Setup gemacht. Die dir oben gepostete [Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet VLAN Schnellschulung hast du nicht gelesen und verinnerlicht, oder?!

Kein Endgerät bzw. Access Port kann das, die sind bekanntlich immer untagged! Hier machst du vermutlich einen grundsätzlichen Denkfehler, denn untagged Access Ports muss man ja immer fest einem VLAN zuordnen. Das macht man bei einfachen Switches über die PVID bzw. das Port PVID Setting. Bei etwas intelligenteren passiert das automatisch wenn man sie untagged einer VLAN ID zuordnet.

Kein PC oder Drucker "versteht" Netzwerk Pakete mit einem VLAN Tag! Die wandern bei Eingang direkt in deren Datenmülleimer.

Bedenke auch das an Trunk Ports das Default VLAN immer UNtagged übertragen wird. Die Port PVID an deinem Port 24 zum anderen Switch (Port 8) ist dort also 1.

Gehe zum Testen immer strategisch vor.

Port 3 Tagged (für einen LAN PC im Gastnetz) Port 4 Tagged (für einen LAN PC im Gastnetz)

Das ist natürlich völlig unsinnig! Welches Endgerät supportet denn ein Tagging bzw. kann getaggte Frames lesen und senden??Kein Endgerät bzw. Access Port kann das, die sind bekanntlich immer untagged! Hier machst du vermutlich einen grundsätzlichen Denkfehler, denn untagged Access Ports muss man ja immer fest einem VLAN zuordnen. Das macht man bei einfachen Switches über die PVID bzw. das Port PVID Setting. Bei etwas intelligenteren passiert das automatisch wenn man sie untagged einer VLAN ID zuordnet.

Kein PC oder Drucker "versteht" Netzwerk Pakete mit einem VLAN Tag! Die wandern bei Eingang direkt in deren Datenmülleimer.

Bedenke auch das an Trunk Ports das Default VLAN immer UNtagged übertragen wird. Die Port PVID an deinem Port 24 zum anderen Switch (Port 8) ist dort also 1.

Gehe zum Testen immer strategisch vor.

- Teste den Gastport mit einem Test PC direkt an der Fritte. Checke dort die IP Adressierung und den Internet Zugang.

- Klappt das alles wie konfiguriert dann schliesst du den 24er Switch über den UNtagged Access Port 2 dort an. PVID ist dort 100

- Die falsch konfigurierten VLAN 100 Access Ports 3 und 4 dort korrigierst du auf untagged und setzt die PVID auf 100.

- Dann nimmst du den Gast PC und steckst den auf 3 oder 4. Hier sollte nun die Adressierung und Verhalten identisch zum Fritten Gastnetz Port LAN 4 sein.

nur dass der eine 169er IP bekommt

Nein, das ist, wie immer, keine Winblows Errungenschaft sondern machen auch Apple Mac und Linux und der Rest der Welt! Nennt sich Zeroconf IP

de.wikipedia.org/wiki/Zeroconf#Automatische_IP-Zuweisung

Lesen und verstehen!

Gehe genau so vor wie oben beschrieben und korrigiere deine Konfig Fehler auf dem Switch! Und...natürlich auch deine Denkfehler.

Dann bleibt dir ja nur noch deinen Thread auf gelöst zu setzen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Eine Cisco Büchse ist ja anscheinend preislich nochmal ein Stück oben drüber

Meinst du das im Ernst mit 50 Euronen??Wäre ja sehr gut angelegtes Budget wenn man wirklich auf den Geschmack gekommen ist und einmal mit Premium Hardware arbeiten möchte. Jedenfalls ist eine vollständige, Zonen basierte Firewall onboard?!

Alternative wäre z.B. eine der üblichen China Appliances und eine OPNsense oder pfSense drauf.

Oder man recycelt damit Premium Hardware von Sophos. Oder viellcht doch einen RB Mikrotik Router wie den 5009er?! Its your choice!

Es gibt bekanntlich viele Wege nach Rom.

Wo ist hier der Haken?

Gibt keinen Haken. Das sind Refurbisher die zig von den Dingen bei großen Firmen zur Verwertung aufkaufen und die im Heimbereich verkaufen wo es nur über den Preis geht. Sofern du dir das zutraust und als Herausforderung ansiehst kannst du da beruhigt zuschlagen.Und: wie wird das Teil konfiguriert?

Auch das wurde dir oben doch schon alles gepostet! 🙄Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Mehr Silbertablett geht nicht! 😉

Muss ich dafür erst mal einen Cisco Admin Kurs besuchen

Nein, nur das abtippen oder en Bloc rein cut and pasten was im Tutorial steht... KlickiBunti übers GUI geht natürlich auch. Wenn dich das alles trotz Geschmack überfordert und nun doch Muffen vor der Lernkurve hast, hast du ja oben die Alternativen gelesen! As said: Its always your own choice!

Keine Sorge, wir bekommen das Teil schon zum Fliegen mit dir! 😉

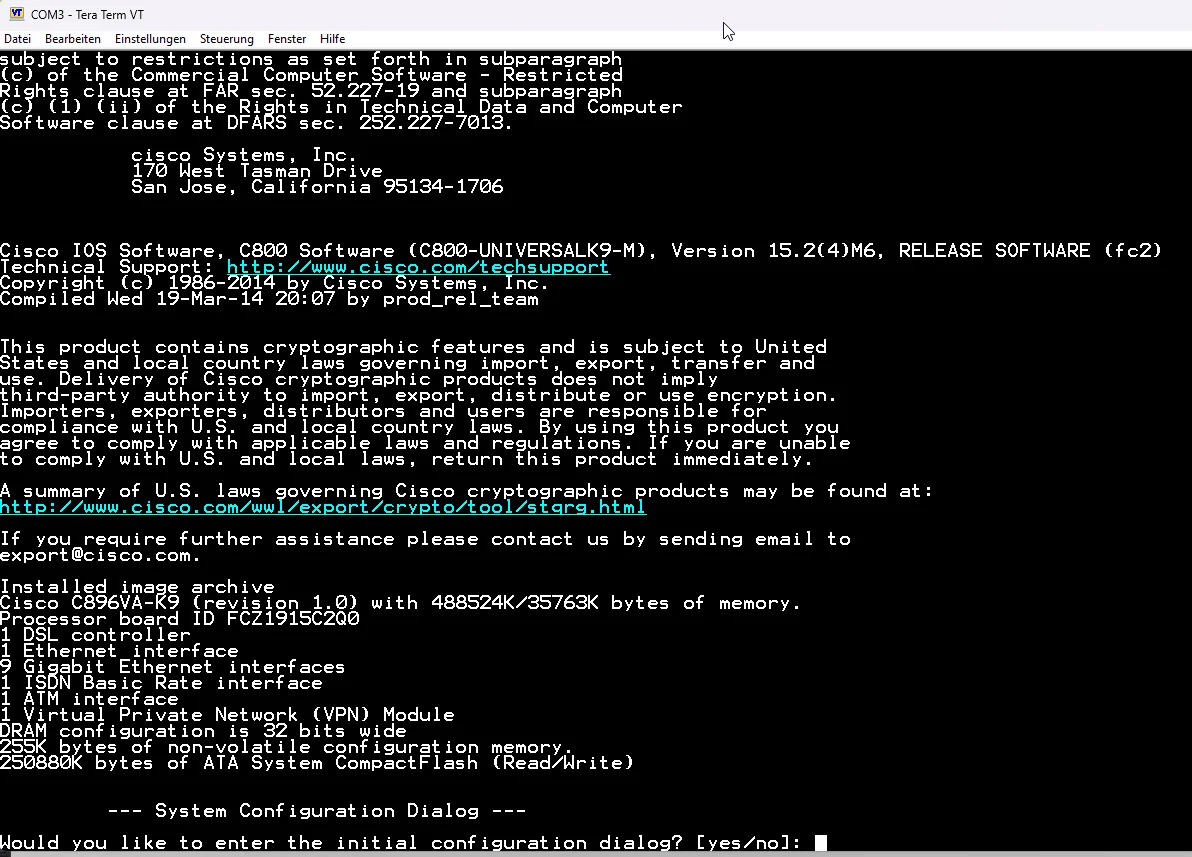

Nur damit du gleich startbereit bist: Ein serielles RS-232 Terminalkabel für die Konsole hast du?

Für einen auf den Geschmack gekommenen Netzwerker ein Muß, weil so gut wie alle professionellen Geräte damit ausgerüstet sind für die Erstkonfiguration.

Nur damit du gleich startbereit bist: Ein serielles RS-232 Terminalkabel für die Konsole hast du?

Für einen auf den Geschmack gekommenen Netzwerker ein Muß, weil so gut wie alle professionellen Geräte damit ausgerüstet sind für die Erstkonfiguration.

der 31. Juli 2024.

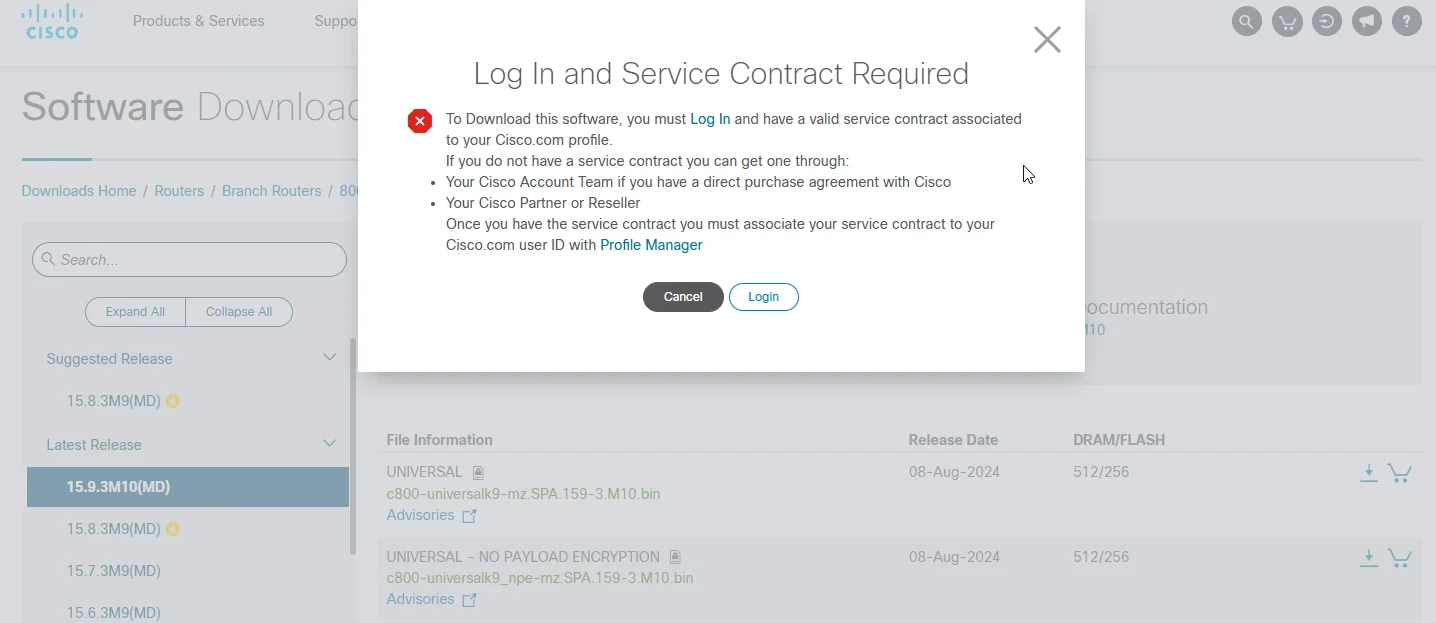

Dann stimmt wohl deine Recherche nicht, denn das latest Release ist vom August 24!software.cisco.com/download/home/286259496/type/280805680/releas ...

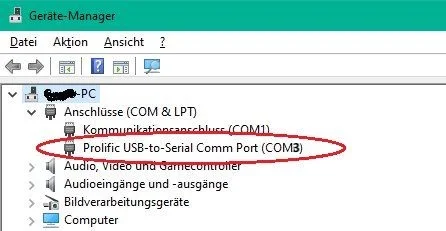

COM3 wird dafür angezeigt.

Hast du im Winblows Gerätemanager gesehen, oder?? Wenn ja ist das korrekt und richtig!

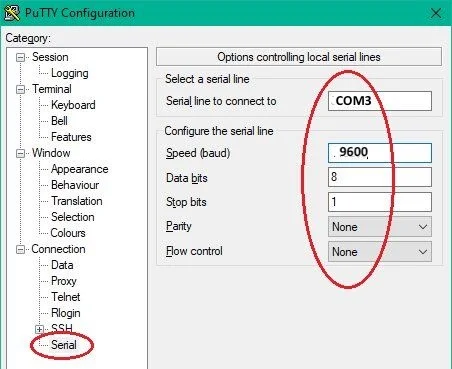

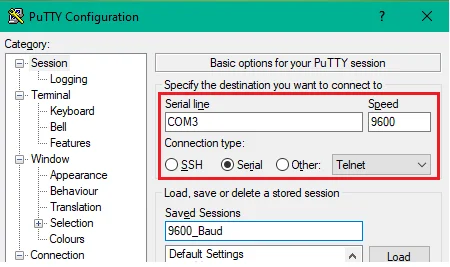

Das Putty Fenster bleibt komplett schwarz ohne Reaktion.

Das passiert wenn das serielle Setup des PuTTY nicht auf COM3 konfiguriert ist.Das musst du vorab einstellen!

Der Cisco verlangt die folgenden seriellen Parameter: 9600, N81. Bedeutet:

- 9600 Baud

- Keine Parity

- 8 Bit

- 1 Stopbit

- Keine Flusskontrolle weder Hardware noch Software (xon, xoff)!

- Profil danach in PuTTY sichern so das man es nicht immer neu eingeben muss.

PuTTY Settings serielle Konsole

Serial Console Kabel - Rollover Console Kabel - Adapter

Keine serielle Verbindung zu Cisco 886W

Das Pinout des Kabels ist hier beschrieben:

cisco.com/c/de_de/support/docs/routers/7000-series-routers/12223 ...

Du kannst die RJ45 Pins 2 und 3 (RX und TX Daten) einmal mit einer Büroklammer oder Schraubendreher kurzschliessen und auf dem PuTTY Terminal irgendwas tippen. Damit sendet PuTTY dann serielle Daten an sich selber zurück. Wenn Baudrate und die anderen Parameter stimmen kannst du die Zeichen im Terminal sehen.

Das das Terminalkabel natürlich auch an der taubenblau gekennzeichneten Buchse "CONSOLE" angeschlossen wird sollte klar sein!

Wenn du den Router mit angeschlossenem Seriell Kabel und korrekten Parametern bootest solltest du nach ca. 20 Sekunden auch eine Menge Boot Messages sehen.

Alternativ kannst du auch mal ein anderes Terminal Programm nehmen wie 1!

Was du noch machen kannst ist den WAN RJ-45 Port mal in ein DHCP Netz zu hängen in der Hoffnung das da was kommt aber das wird sehr wahrscheinlich nicht der Fall sein, weil die DHCP Client Funktion dort erst explizit konfiguriert werden muss.

3 und 6 ist korrekt wie man an der Doku zum Pinout sehen kann. Sehr wahrscheinlich ist also das Kabel selbst nicht der Fehler.

Solltest du noch ein weiteres serielles Kabel haben, idealerweise mit einem klassischen DB-9 Stecker könnte man dort die Pins 2 (TX-Daten) und 3 (RX-Daten) und Masse (5) einmal provisorisch auf einem abgekniffenes RJ-45 Patchkabel Pins 3 und 6 sowie 4,5 (Masse) legen.

Mit dieser Minimalkonfig kann man nichts falsch machen und auch einmal genau testen ob man kein "gedrehtes" Terminal Kabel erwischt hat wo RX und TX Daten vertauscht sind.

Ideal dafür ist auch ein universeller, steckbarer Adapter den man entsprechend passend selber customizen kann.

Bei den mit "Cisco" titulierten Kabeln ist das aber so gut wie nie der Fall allerdings sind diese "gedrehten" sog. Nullmodem Kabel ein häufiger Grund für das Nichtfunktionieren des seriellen Konsolports.

So ein fertiges passives Kabel sieht so aus. Dazu ist aber, wie schon gesagt, ein klassischer 9 poliger DB-9 USB-Seriell Adapter wie dieser erforderlich.

Prolific Chipsätze sollte man wegen der Fälschungsproblematik besser meiden und eher auf FTDI oder CH340 setzen.

Hast du alternativ einmal das o.a. TeraTerm versucht?

Wenn alle Stricke reissen bleibt nur ein defekter Consol Port am Router. Zwar extrem selten weil die Spannungen zw. -15 V und +15 V abkönnen aber ausschliessen kann man es nicht.

3 und 6 ist korrekt wie man an der Doku zum Pinout sehen kann. Sehr wahrscheinlich ist also das Kabel selbst nicht der Fehler.

Solltest du noch ein weiteres serielles Kabel haben, idealerweise mit einem klassischen DB-9 Stecker könnte man dort die Pins 2 (TX-Daten) und 3 (RX-Daten) und Masse (5) einmal provisorisch auf einem abgekniffenes RJ-45 Patchkabel Pins 3 und 6 sowie 4,5 (Masse) legen.

Mit dieser Minimalkonfig kann man nichts falsch machen und auch einmal genau testen ob man kein "gedrehtes" Terminal Kabel erwischt hat wo RX und TX Daten vertauscht sind.

Ideal dafür ist auch ein universeller, steckbarer Adapter den man entsprechend passend selber customizen kann.

Bei den mit "Cisco" titulierten Kabeln ist das aber so gut wie nie der Fall allerdings sind diese "gedrehten" sog. Nullmodem Kabel ein häufiger Grund für das Nichtfunktionieren des seriellen Konsolports.

So ein fertiges passives Kabel sieht so aus. Dazu ist aber, wie schon gesagt, ein klassischer 9 poliger DB-9 USB-Seriell Adapter wie dieser erforderlich.

Prolific Chipsätze sollte man wegen der Fälschungsproblematik besser meiden und eher auf FTDI oder CH340 setzen.

Hast du alternativ einmal das o.a. TeraTerm versucht?

Wenn alle Stricke reissen bleibt nur ein defekter Consol Port am Router. Zwar extrem selten weil die Spannungen zw. -15 V und +15 V abkönnen aber ausschliessen kann man es nicht.

Und zack, es funktionierte auf Anhieb! Also war Putty das Problem!

Tadaa...!! Glückwunsch! 🥳👍👏Zeigt aber auch das mit deinem PuTTY Seriell Setting irgendwo noch was im Argen ist. Eigentlich sollte das damit auch klappen. Oftmals ist es das Software oder Hardware Handshaking was das Senden der Daten dort verhindert.

Achte bei TeraTerm auf die latest und greatest Version 5.3

github.com/TeraTermProject/teraterm/releases

Dann kanns ja nun ans Eingemachte gehen!

muss ich da JEDES Kommando dieser langen Liste EINZELN eingeben?

Kann man machen muss man aber nicht. Was auch geht ist alles via Texteditor anzupassen und die Datei dann per USB Stick aufs Flash zu kopieren und dann einfach nur configure replace nvram:<config.filename> sagen, das wechselt dann die Konfig im ganzen.

Alte Kommandos oder solche die man weghaben will negiert man mit einem no vor dem Kommando.

Das Cisco Tutorial hat ein paar Tips zur Syntax in den Links am Ende.

Gehe in Ruhe Schritt für Schritt vor und konfiguriere z.B. zuallererst mal den LAN Zugang mit IP, DHCP Server usw. User, Passwort, SSH Telnet Zugang.

Klemme den 2ten RJ45 WAN Port in dein bestehendes Netz als DHCP Client. So kannst du den Router schritt für Schritt konfigurieren und wasserdicht vorab testen und in aller Ruhe mit dem CLI Interface und der Cisco Welt warm werden.

Klemme den 2ten RJ45 WAN Port in dein bestehendes Netz als DHCP Client. So kannst du den Router schritt für Schritt konfigurieren und wasserdicht vorab testen und in aller Ruhe mit dem CLI Interface und der Cisco Welt warm werden.

Aber sicherlich mal zuerst IOS Upgrade fällig, oder?

Richtig! Das ist die Basis von allem und der allererste Schritt. Die 2014er FW ist uralt.Wie geht das genau?

- Firmware Images auf einen FAT-32 USB Stick kopieren und den im vertikalen USB A Stecker (Bild oben) einstecken. Message "%USBFLASH-5-CHANGE: usbflash0 has been inserted!" erscheint im Terminal

- Ein dir usbflash0 zeigt dir seinen Inhalt im Terminal

- Dann gehst du mit ena In den Administrator Modus. Erkennbar an einem # im Prompt statt eines ">".

- Dann kopierst du mit copy usbflash0:c900-universalk9-mz.SPA.15 flash: das neue Image vom USB Stick auf den Router Flash. Ist Menü geführt und DAU sicher.

- Ein dir flash: zeigt dir ob das Image sauber kopiert wurde

- ⚠️ Nun musst du dem Router sagen das er das neue Image booten soll und nicht das olle 2014er.

- Dazu gehst du mit conf t in den Konfigurations Modus. Siehst du immer am "config" im Prompt. (Interface spezifische Kommandos haben dann noch ein "if" ik Prompt ala cisco896(config-if)#

- Dann gibst du das erforderliche Kommando dazu ein: cisco896(config)#boot system flash c800-universalk9-mz.SPA.158-3.M9.bin und die Eingabetaste.

- Mit <ctrl z> beendest du den Konfig Mode und sicherst das Kommando mit write mem damit es den nächsten Reboot überlebt der nun folgt.

- Letzter Check der Konfig mit sh run dort sollte das o.a. Kommando nun zu sehen sein.

- Nun rebootest du den Router in sein neues Image mit reload und siehst ihm dabei zu.

- Wenn er fertig ist zeigt dir ein show version die Version und ein del flash:<altes.image> löschte die olle FW von 2014

Nochwas zum Bild:

- Die 8 Gig Ports sind ein embeddeter 1 Gig VLAN Switch auf dem Router. (Gig Ports 0 bis 7). Das entspricht bei deiner Fritzbox den Ports LAN 1 bis 4.

- Links oben die RJ11 Buchse ist das VDSL2 Modem

- Dadrunter von links nach rechts

- ISDN

- 2ter WAN Port (Gig 8). Dieser kommt als sog. Dual Mode Port daher und kann entweder mit einem Kupferanschluss RJ45 bestückt werden oder wenn du mal Glasfaser ins Haus bekommst, mit einer handelsüblichen SFP Glasfaser Optik. Alternativ kann man da auch einen Switch mit Glasfaser usw. anschliessen. Alles was Glasfaser Netzwerk ist.

- Den Consolen Port kennst du ja nun auch genau.

Eine einfache Grundkonfig zum Kaskadenbetrieb in deinem Netz sähe dann so z.B. aus:

- Lokales LAN = 192.168.88.0 /24 (Ggf. anpassen auf eigenes IP Netz)

- DHCP Pool = .10 bis .200

- <user> und <password> muss du mit deinem persönlichen Usernamen und Passwort ersetzen. Z.B. "admin" und "GeheiM123!"

- Wenn du mal mit einem Kommando nicht weiterweisst gib immer ein ? ein, der Cisco sagt dir dann was er von dir will!

- Client PC in Interface Gig 0 stecken und den RJ45 WAN Port Gig 8 in dein bestehendes Netz. Ggf. beide Interfaces auf no shut setzen sollten sie im Shutdown Modus sein und keine Verbindung zum Netz haben. Das zeigt dir ein show ip int brief

- Nicht vergessen die geänderte Konfig immer mit wr mem im Flash zu sichern!

service tcp-keepalives-in

service tcp-keepalives-out

service timestamps debug datetime localtime

service timestamps log datetime localtime show-timezone year

!

hostname cisco896

!

aaa new-model

!

aaa authentication login default local

!

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

username <user> privilege 15 algorithm-type scrypt secret <password>

!

ip dhcp binding cleanup interval 180

ip dhcp excluded-address 192.168.88.1 192.168.88.9

ip dhcp excluded-address 192.168.88.201 192.168.88.254

!

ip dhcp pool LAN

network 192.168.88.0 255.255.255.0

default-router 192.168.88.1

dns-server 192.168.88.1

domain-name cisco.internal

option 42 ip 192.168.88.1

!

ip domain lookup source-interface GigabitEthernet8

ip domain name cisco.internal

!

interface GigabitEthernet0

description Lokales LAN

switchport mode access

switchport nonegotiate

no ip address

!

interface GigabitEthernet8

description WAN Port Internet

ip dhcp client broadcast-flag clear

ip address dhcp

ip nat outside

no ip redirects

no ip unreachables

no ip proxy-arp

media-type rj45

!

interface Vlan1

description Lokales LAN

ip address 192.168.88.1 255.255.255.0

ip nat inside

!

ip dns server

!

ip nat inside source list NAT interface GigabitEthernet8 overload

!

ip access-list extended NAT

permit ip 192.168.88.0 0.0.0.255 any

!

banner exec #

You are connected to line $(line) at router $(hostname)

#

banner motd #

____ __ __ ____

/\ _`\ __ /'_ `\ /'_ `\ /'___\

\ \ \/\_\ /\_\ ____ ___ ___ /\ \L\ \ /\ \L\ \/\ \__/

\ \ \/_/_\/\ \ /',__\ /'___\ / __`\ \/_> _ <_\ \___, \ \ _``\

\ \ \L\ \\ \ \/\__, `\/\ \__//\ \L\ \ /\ \L\ \\/__,/\ \ \ \L\ \

\ \____/ \ \_\/\____/\ \____\ \____/ \ \____/ \ \_\ \____/

\/___/ \/_/\/___/ \/____/\/___/ \/___/ \/_/\/___/

#

!

ntp source GigabitEthernet8

ntp server de.pool.ntp.org

!

end In TeraTerm kann ich nach "conf t" am Prompt über Copy Paste die ganzen Zeilen zB aus einem Texteditor einfügen

Hast du intuitiv richtig gemacht! 👍 Es klappt aber auch indem man z.B. die Konfig aufs Flash kopiert und ein config replace nvram:<config.filename> angibt.Zu deinen Fragen:

- Das kommt drauf an. Grundlegend benötigst du erstmal gar kein DNS, denn der Cisco ist ja selber (Caching) DNS Server für alle VLANs! (Siehe Kommando ip dns server) Wenn du einen externen DNS Server betreiben willst oder musst z.B. mit einem Filter wie Pi-Hole oder besser Adguard-Home dann musst du ihn in einem deiner VLANs platzieren. In welchem ist netztechnisch grundsätzlich erstmal egal und hängt dann von deinem Design und Security Anforderungen ab zu denen du noch keine Angaben gemacht hast. Ein externer DNS arbeitet ja dann völlig autark zum Cisco bzw. generell einem Internet Router. Welchen DNS du mit den Endgeräten benutzt bestimmst du ja einzig und allein dann nur mit der (DNS) IP Adressvergabe an den jeweiligen Clients.

- Das Gastnetz nutzt dann schlicht und einfach den Cisco als DNS und NTP Server, das ist ja auch immer der Default.

- Wenn du im Cisco einen NTP konfigurierst hast dann ist der Cisco auch immer gleich (Proxy) NTP für alle VLANs. Steht auch im Tutorial.

- Ja das ist richtig, geht über einen Trunk! Siehe Abschnitt "VLAN" im Tutorial.

- Auch das ist richtig. Das kannst du schrittweise während des laufenden Betriebes machen. Das bestehende Netz lässt du z.B. im VLAN 1 laufen und richtest dann sukzessive deine weiteren VLANs ein und steckst dann Endgeräte einfach in diese VLANs um. So kannst du nacheinander Schritt für Schritt segmentieren und bei Bedarf auch Troubleshooten sollte wider Erwarten einmal etwas nicht klappen.

- DSL machst du dann am Schluss wenn du migrierst. Erst dann schaltet man auch die Firewall scharf. Bei möglichen Fehlern weisst du dann sofort das es die Netzinfrastruktur selber nicht sein kann da du die vorher fehlerfrei geprüft hast. Es kann dann nur ein Regelfehler sein.