VPNs einrichten mit PPTP

⚠️ Wegen der massiven Sicherheitsprobleme sollte man KEIN VPN mehr mit dem PPTP Protokoll verwenden !!

Die weiterführenden Links am Ende dieses Tutorials erklären warum und zeigen moderne Alternativen mit IPsec und L2TP Onboard Clients aller Betriebssysteme !

http://www.heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.h ...

Die hiesigen Hinweise zur VPN IP Adressierung behalten ihre Gültigkeit da sie universell für alle VPN Protokolle anwendbar sind!

Wie stellt man schnell und einfach eine VPN Verbindung auf ein Firmen- oder Heimnetzwerk her mit dem VPN Protokoll PPTP ?

Wie realisiert man eine Standortvernetzung mit PPTP ??

Zwei häufig hier im Forum geäußerte Fragen ! Dieses Tutorial versucht ein paar Antworten oder Anregungen zu geben...

Es gibt viele Möglichkeiten und ebenso viele unterschiedliche Protokolle ein VPN aufzusetzen und zu betreiben.

Als populärster Vertreter sei hier das beliebte OpenVPN genannt, das als SSL/TLS VPN viele Vorteile gegenüber PPTP und IPsec hat: Auf so gut wie allen Plattformen verfügbar, performant, wenig Propleme mit dem SSL Protokollhandling (Port Forwarding bei NAT etc.), Windows_GUI, Apple_Mac_GUI, Vista ready, Einfach aufzusetzen usw. usw.

Ein entsprechendes Tutorial zur Installation von OpenVPN auf einem preiswerten DSL Router oder auf der kostenfreien Firewall pfsense ist in diesem Dokument auch für Laien verständlich beschrieben:

Merkzettel: VPN Installation mit OpenVPN

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Das gleiche gilt für das modernere Wireguard:

Merkzettel: VPN Installation mit Wireguard

Oder das daran angelehnte einfache VPN für Arme das administrator.de User spacyfreak in seinem beschreibt, sofern man über klassische Löcher in Firewalls von außen ins (Firmen) Intranet muss !

Es erfordert aber immer die zusätzliche Installation von VPN Client Komponenten oder Software die das PPTP Protokoll nicht benötigt, da diese PPTP VPN Clients in den meisten gängigen Betriebssystemen und auch PDAs per Default schon enthalten sind !

Deshalb soll dieses PPTP only VPN Tutorial nur noch einen kurzen Überblick über die gängigsten PPTP VPN Clients (und Server) geben.

Das Tutorial zeigt nur noch Grundlagen zum VPN Aufbau geht aber aus den o.a. Gründen nicht mehr auf PPTP ein.

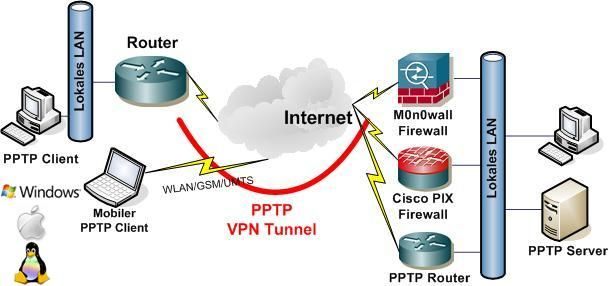

Ein schematischer VPN Aufbau sieht so aus, wobei als VPN Server meist nur eins der abgebildeten Geräte zum Einsatz kommt.

Windows

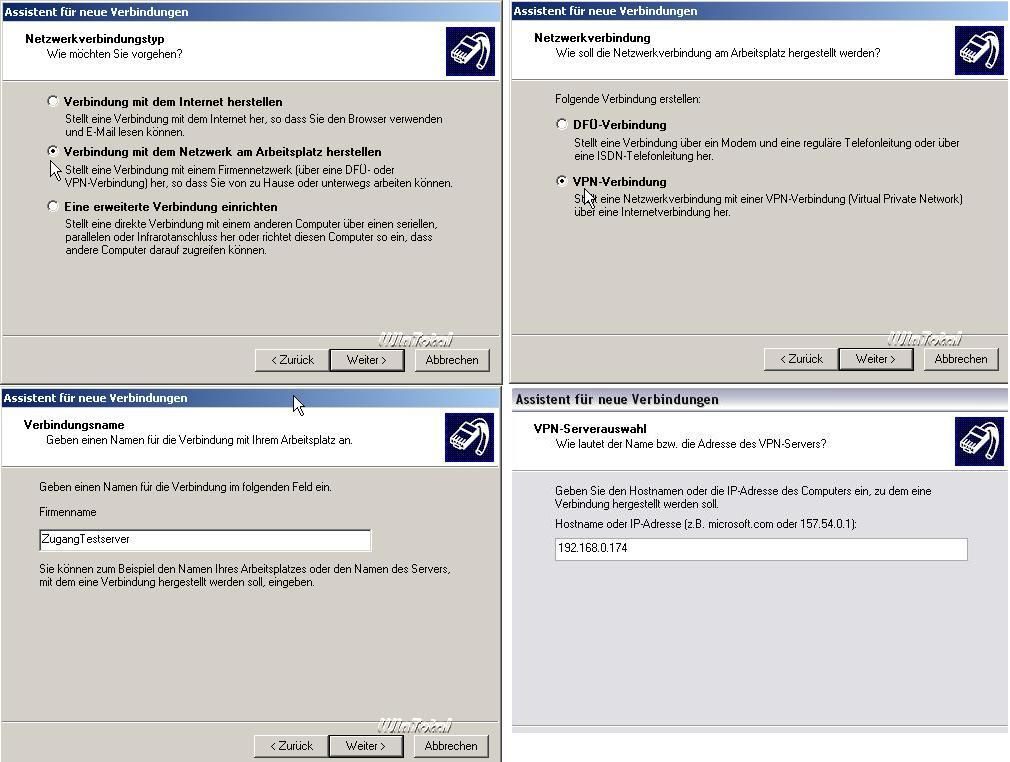

Der Windowsclient wir klassisch über den Assistenten für neue Verbindungen in den Eigenschaften der Netzwerkumgebung eingerichtet.

Bei Windows 7 geschieht das über den Netzwerk- und Freigabecenter. Die Schritte zur Konfiguration sind absolut identisch zu XP.

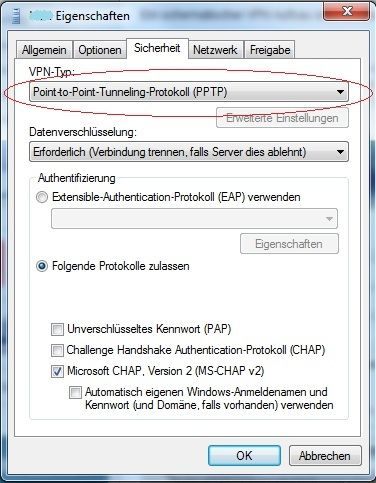

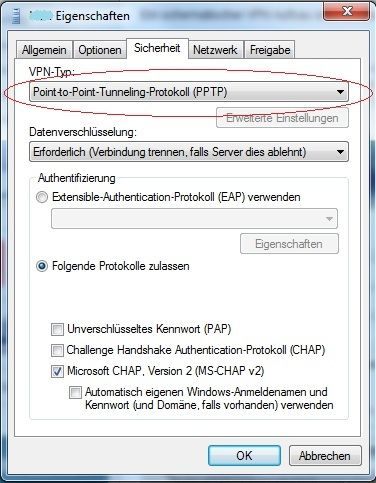

Nach der Einrichtung ist die PPTP Verbindung noch als solche in den Eigenschaften zu konfigurieren:

Ein wichtiges Wort noch zum PPTP Tunnelgateway beim Windows Client was unbedingt zu beachten ist !:

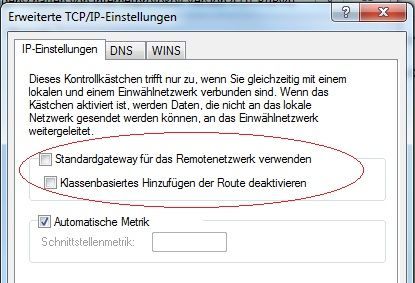

In den Eigenschaften des PPTP Clients ist dort in den erweiterten Einstellungen des TCP/IP Protokolls folgender Haken zu finden:

Dieser Haken (wenn gesetzt) legt fest ob alle Pakete, sprich der gesamte Datentraffic inkl. Internet in den Tunnel gesendet werden (VPN Tunnel ist default Gateway) oder einzig nur die Pakete für das remote Netzwerk (Haken NICHT gesetzt) und lokaler Internet Traffic geht über den lokalen Router !

Für die meisten Anwender ist also dieser Haken nicht gesetzt !, es sei denn man möchte allen Traffic, auch den Internet Traffic, durch den Tunnel schicken bei aktiver VPN Session !

Die kann gewollt sein um z.B. IP Geo Restriktionen (TV etc.) zu umgehen.

Ist der Haken gesetzt, geht sämtlicher Traffic beim Aktivieren des PPTP Clients in den Tunnel ! Damit ist dann auch das lokale Netzwerk abgekoppelt. Ein Zugriff auf einen lokalen Netzwerk Drucker oder einen Netzwerk Festpaltte (NAS) ist dann nicht mehr möglich bei aktiver VPN Verbindung !

Ein immer und immer wiederkehrendes Problem bei VPNs hier im Forum, denn es gilt auch analog bei anderen VPN Clients !!!

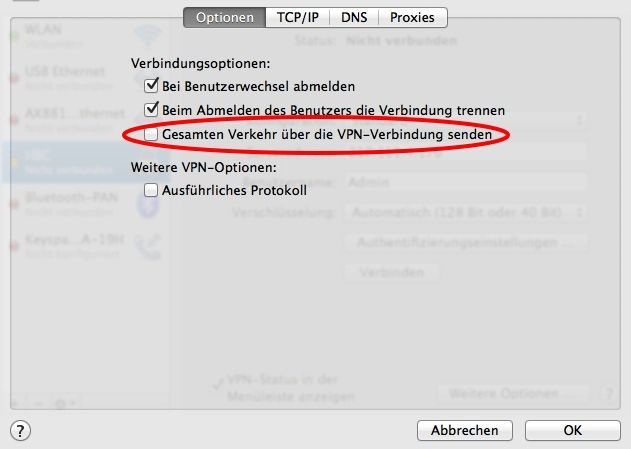

Analog ist dieser Haken auch im Apple Mac Client vorhanden dort aber etwas "logischer" beschriftet:

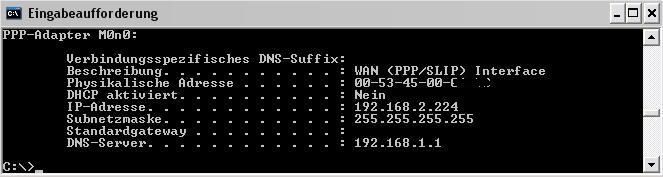

Ein Doppelklick des PPTP Clients mit Username und Passwortangabe startet dann die VPN Verbindung. Ist sie erfolgreich hat man in der Taskleiste ein entsprechendes Symbol und ein ipconfig -all in der Eingabeaufforderung zeigt ein aktives VPN Interface mit zugeteilter IP Adresse:

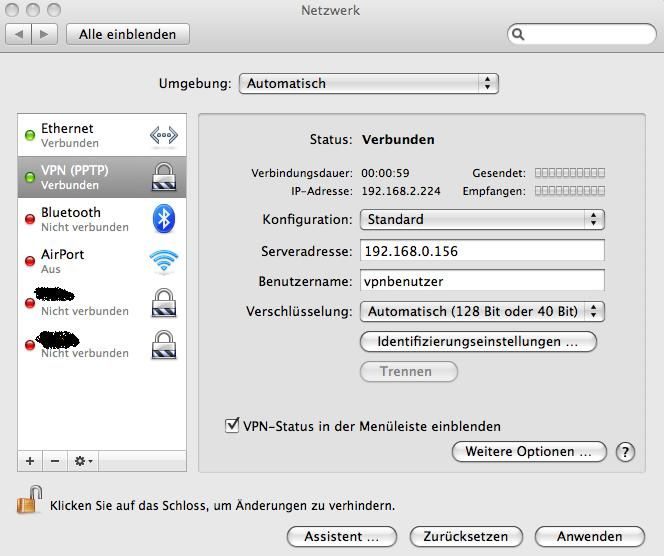

Mac OS-X

Bei OS-X ist es etwas einfacher (wie so oft bei Apple Macs... )

)

In den Systemeinstellungen unter Netzwerk einfach einen neuen VPN Adapter hinzufügen, User und Passowrt einstellen und auf verbinden klicken um ihn zu testen, das sieht dann so aus:

Linux

Alles wissenswerte zum grafischen PPTP Client steht hier:

http://pptpclient.sourceforge.net/

Für Konsolen Junkies ist der PPTP Client natürlich auch über die Konsole zu starten !

PDA z.B. Iphone

Wie viele PDAs hat auch das Iphone einen PPTP Client gleich mit an Bord den man in den Einstellungen entsprechend konfiguriert:

Nochmals zur Erinnerung bezüglich PPTP PPTP:

PPTP gilt heute nicht mehr als sicher im Sinne von wasserdicht sicher wie es z.B. IPsec derzeit ist. (Siehe Artikel am Ende des Tutorials zur PPTP Sicherheit).

Ein Grund warum fast ausnahmslos alle PPTP VPN Clients auf Endgeräten verschwunden sind!

Hier muss jeder selber für sich entscheiden wie wichtig ihm seine Daten oder die seiner Firma sind.

Wer der Sicherheit von PPTP nicht traut oder wirklich sensible Daten per VPN übertragen muss sollte statt PPTP immer einen IPsec Client verwenden oder das oben genannte OpenVPN als SSL VPN verwenden !!

IPsec ist nicht mit PPTP kompatibel ! Auch nicht mit L2TP oder SSL basierten VPNs und andersrum. Ein Client muss bei IPsec und SSL (OpenVPN, Wireguard) immer zusätzlich installiert werden.

Bei Windows sind die populärsten IPsec Clients der Shrew_Client und der von GateProtect.

Shrew hat

Alternative ist noch das Windows L2TP Protokoll das ebenfalls eine IPsec Encapsulation benutzt.

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

L2TP VPN Server mit Mikrotik Routern

(Die populäre Fritz!Box (Siehe: Tipps & Tricks für Verbindungen zu anderen Herstellern) kann leider nicht als PPTP VPN Server konfiguriert werden, da sie außschliesslich nur das IPsec Protokoll unterstützt. Auch SSL basiertes VPN ist hier leider Fehlanzeige. Hier ist nur eine VPN Verwendung mit den o.a. Clients oder dem AVM Client selber möglich.)

Windows als VPN Server

Die Installation von Windows als PPTP VPN Server ist hinreichend im Internet beschrieben, z.B. in der Serverversion hier:

http://www.microsoft.com/downloads/details.aspx?familyid=a93e566c-92c7- ...

Eine reine Version für XP Professional (Die XP Home Version hat nur den Client an Bord !!) findet sich hier:

http://www.wintotal.de/Artikel/vpnxp/vpnxp.php

Weitere Windows Details würden den Rahmen des Tutorials sprengen !

DD-WRT/Open WRT DSL-Router als VPN Server

VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware

bzw.

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

==<<Außer Konkurenz, da kein PPTP: >>==

Wie man OpenVPN auf einem DD-WRT Router aktiviert beschreibt dieses Tutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

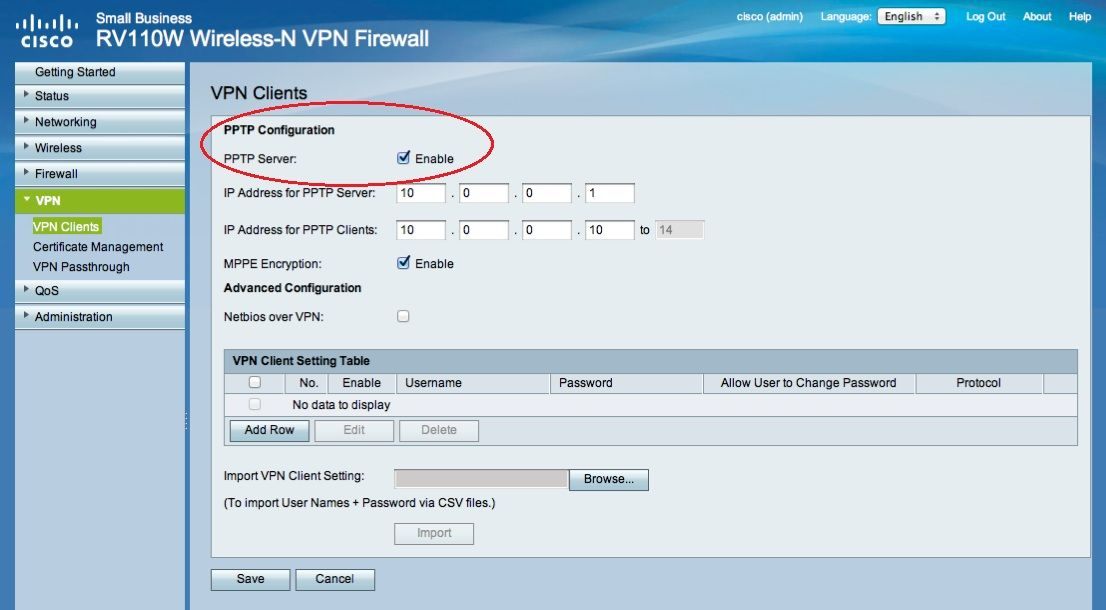

Cisco RV110W WLAN Router als VPN Server

Die Einrichtung ist sehr einfach und mit ein paar Mausklicks analog wie beim DD-WRT erledigt:

Cisco Router als VPN Server

Cisco PIX als VPN Server

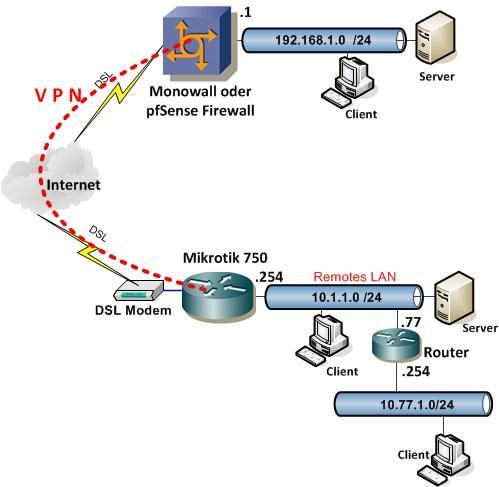

Als praktisches Beispiel dient hier eine einfache Standortvernetzung mit einem oder mehreren Standorten, wobei die pfSense Firewall hier den PPTP Server darstellt und der Mikrotik Router den remoten VPN Client.

Klar kann dieses VPN Szenario ganz einfach auch mit 2 mal pfSense Monowall oder 2 mal Mikrotik 750 gemacht werden was sicherlich der einfachste technische Weg wäre und auch für Laien unbedingt zu empfehlen ist.

Der Reiz für den engagierten Netzwerker liegt hier aber gerade in der Verwendung unterschiedlicher Komponenten und der damit realisierten VPN Kopplung auf PPTP Basis. Zudem besitzt die pfSense Firewall einen Cryptochip auf dem Mainboard (nur wenn man als HW die ALIX_Board_Variante nutzt !!) um Verschlüsselung in Hardware zu erledigen, was sie besonders skalierbar macht im VPN Betrieb.

Besonderes Bonbon hier: Beide dieser Komponenten verstehen ein dynamische Routing mit RIPv2 Protokoll, so das man auch bequem mehrere IP Netze wie z.B. VLANs am Hauptstandort (VPN Server) als auch am remoten Standort (Client) dynamisch ohne das mühsame Eintragen zig statischer Routen zu übertragen.

Dazu später mehr...

Der Mikrotik Router sticht hier wieder als Netzwerk "Tausendsassa" heraus, da er sich sowohl als VPN Client und auch als VPN Server verwenden lässt !

Kombinationen mit anderen preiswerten PPTP fähigen Routern wie dem Cisco RV110, Draytek usw. sind ebenos problemlos möglich.

Ebenso kann als VPN Server natürlich auch ein zentraler Windows Server 2003 oder 2008 mit aktiviertem RAS dienen.

Zurück zur VPN Standortvernetzung...

Für den Praxistest verwenden wir ein klassisches VPN Standard Szenario für die Standort Vernetzung:

Vorausgesetzt wird eine am Internet laufende pfSense Firewall, die als VPN Server dient und dem Mikrotik 750 als Client Router an einem normalen PPPoE DSL oder Kabel TV Zugang. Alle Internet Zugangsarten sind hier möglich.

Entsprechende Tutorials hier bei Administrator.de im Netzwerk und Routing Bereich erklären wie das schnell und problemlos aufgesetzt wird, deshalb soll hier nicht näher darauf eingegangen werden, da der Fokus auf der VPN Vernetzung liegt.

Einrichtung des PPTP Servers an der pfSense Firewall

Es wird hier genau so verfahren wie in dem oben bereits erwähnten Tutorialabschnitt !

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Damit ist mit ein paar Mausklicks der PPTP Server schon betriebsbereit !

Nicht vergessen: die Firewall Regeln auf dem Internet anzupassen damit PPTP Pakete für das VPN das WAN/Internet Interface der Firewall passieren können !

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

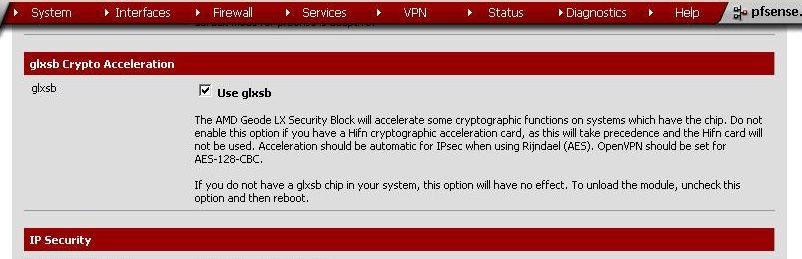

Crypto Hardware unter System --> Advanced --> Miscellaneous aktivieren

Einrichtung des PPTP Clients auf dem Mikrotik

Dazu wird das grafische Tool "Winbox" verwendet, was die Konfiguration für Netzwerk Laien erheblich erleichtert. Es geht ebenso einfach mit dem WebGUI des Routers was identisch zur WinBox ist oder dem CLI für "richtige" Netzwerker !

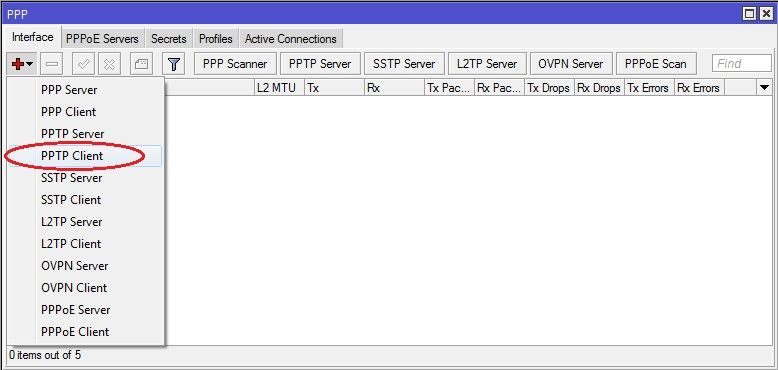

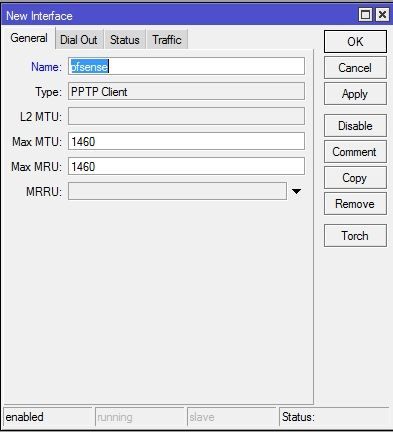

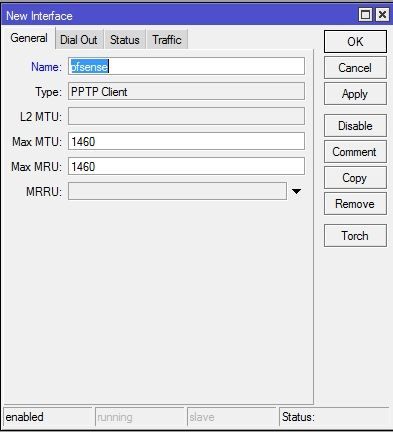

1.) Menüpunkt "PPP" klicken und PPTP Client (nicht PPP Client !!) auswählen

2.) Namen eintragen oder den Default Namen übernehmen und "Apply" klicken.

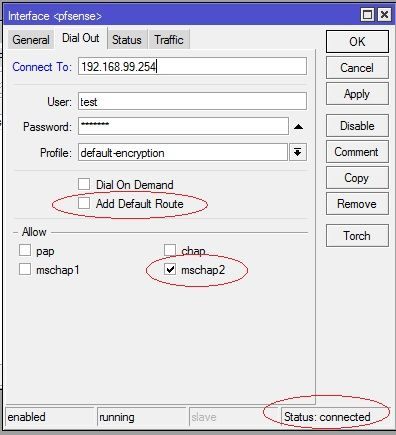

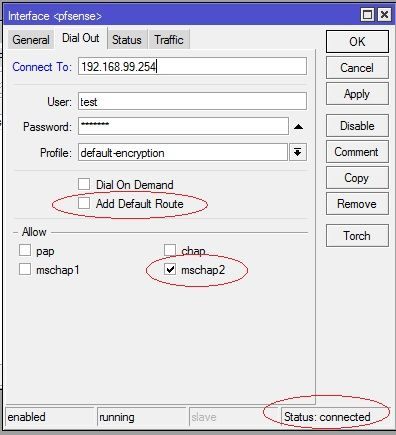

3.) Auf den Karteireiter "Dial Out" klicken und die IP Adresse des VPN Servers (pfSense Firewall) eintragen.

Wer keine feste Internet IP hat trägt hier seinen DynDNS Hostnamen ein !

Dafür muss DynDNS vorher auf der pfSense Firewall unter "Services --> Dynamic DNS" aktiviert werden. pfSense supported eine ganze Reihe der bekannten kostenlosen DynDNS Provider.

Dann den PPTP Usernamen und Passwort eintragen wie er zuvor im pfSense PPTP Server gesetzt worden ist.

Nur MSCHAPv2 auswählen ! Alles andere ist unsicher und sollte NICHT verwendet werden !

Um eine Internet wasserdichte und sichere VPN Verbindung zu erhalten, sollte das Passwort mindestens 12 Stellen haben und keine Trivialnamen enthalten auch keine Umlaute !

Wer generell alles an Traffic vom remoten Standort durch den VPN Tunnel routen möchte aktiviert den Haken bei "Add Default Route" !

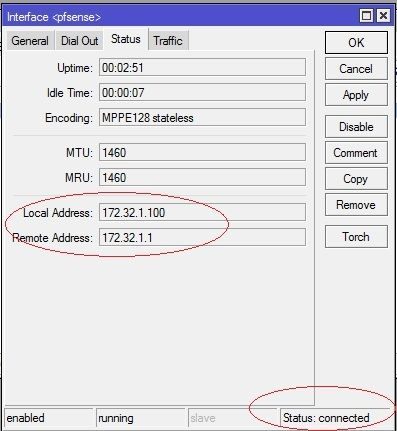

Nun "Apply" und "OK" klicken. Damit wird sofort die PPTP Verbindung aufgebaut und der Status der Verbindung unten rechts muss auf connected wechseln, was dann eine erfolgreiche Verbindung anzeigt.

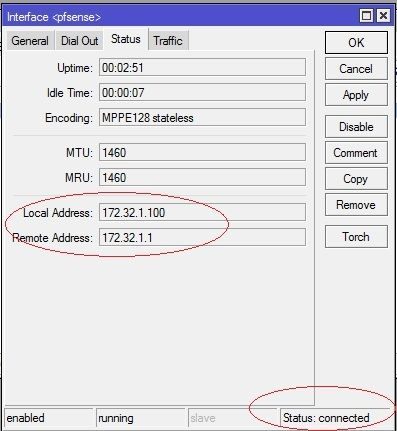

"Status" zeigt es dann detailierter an sowie die verwendeten IP Adressen des Tunnels für Client und Server !

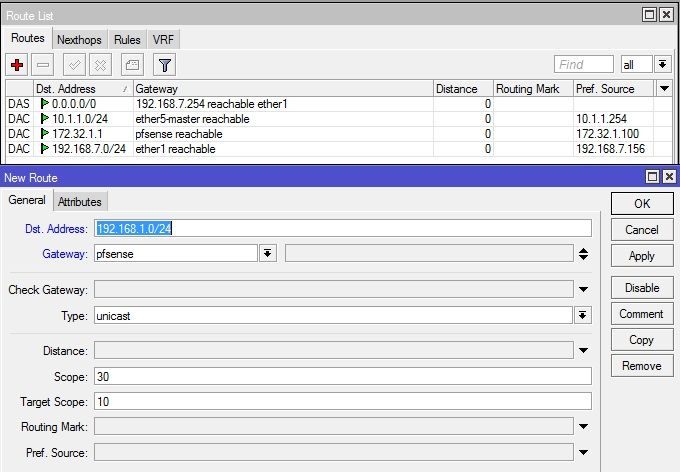

PPTP ist ein Point to Point Protokoll und übermittelt dynamisch keine LAN Routen. Folglich muss man auf dem Client das lokale LAN an der pfSense Firewall (hier 192.168.1.0/24) statisch auf dem Mikrotik Client eintragen.

Das geschieht unter "IP --> Routes --> + " klicken

Fertig !!

Damit ist ein schnelles VPN zur Standortvernetzung mit wenigen Mausklicks und der richtigen Hardware sofort einsatzklar.

Dynamisches Routing der Standortnetze mit RIPv2 Protokoll

Hat man an beiden oder einem Standort mehrere IP Netze z.B. einen Reihe von VLANs, dann kann man diese ohne das mühsame Eintragen aller statischen Routen auch dynmaisch mit RIPv2 übertragen lassen, einem dynamischen Routing Protokoll. Fast alle Layer 3 Komponenten vom VLAN Routing Switch über kleine Router wie den Mikrotik und Firewalls supporten in der Regel alle RIPv2.

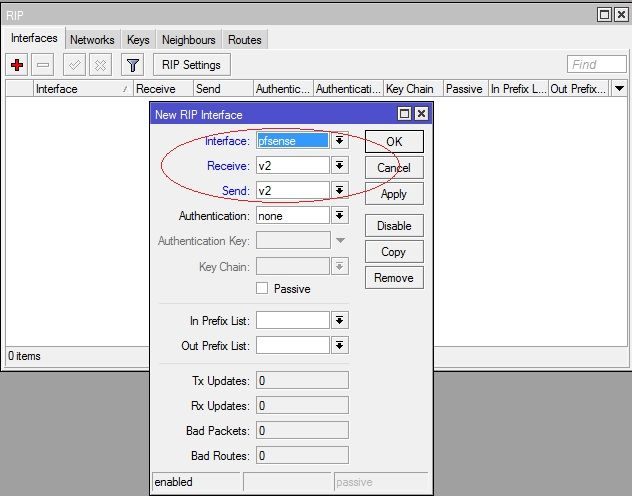

1.) Dafür aktiviert man nun RIPv2 auf dem Mikrotik 750 Client unter "Routing --> RIP"

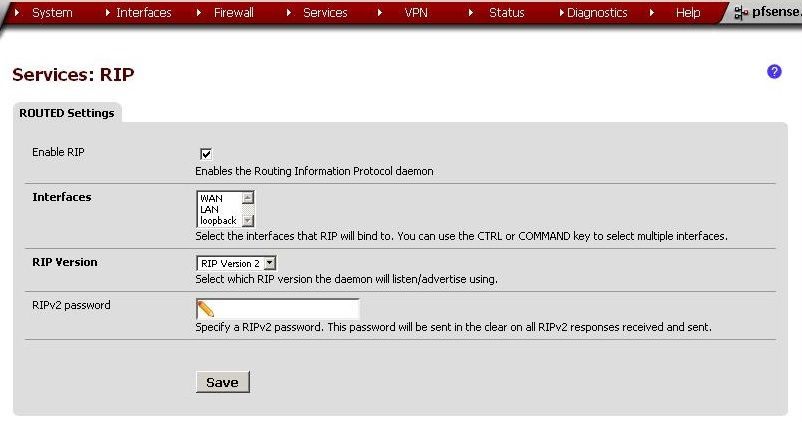

2.) Und natürlich auch auf dem VPN Server der Firewall unter "Service --> RIP"

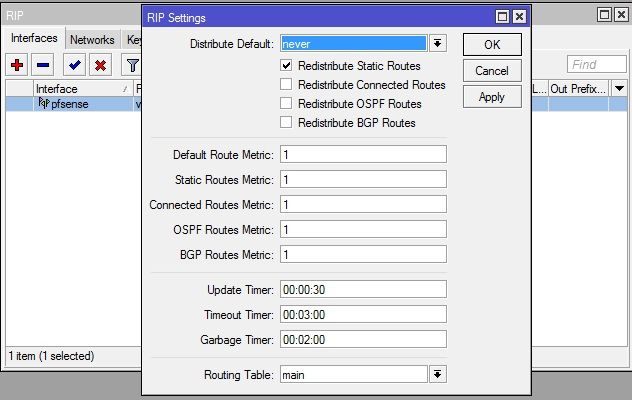

3.) Dann aktiviert man unter "RIP Settings" das automatische Senden statischer Routen

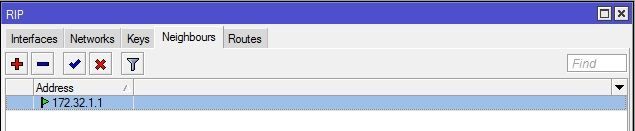

4.) Und trägt unter "Neighbors" den pfSense Server mit seiner PPTP Tunnel IP ein (hier im Beispiel 172.32.1.1)

Das ist leider notwendig, da der RIP Prozess dynamische Interfaces wie das PPTP Tunnelinterface sonst ausspart !

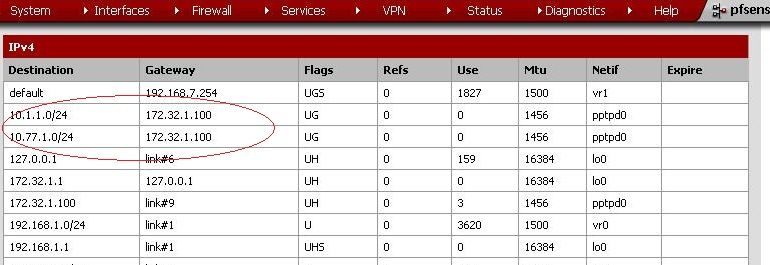

Sieht man sich dann die Routing Tabelle des pfSense an mit "Diagnostics --> Routes":

Et voila.... Da sind die remoten Routen via RIPv2 ! Die gegenseitige Erreichbarkeit aller IP Netze ist damit sichergestellt.

Viele VPN Installationen scheitern wenn ein VPN Server hinter einer NAT Firewall, also z.B. einem einfachen DSL Router mit NAT (Network Adress Translation) installiert ist, wie man es HIER z.B. bei einem OpenVPN sehen kann, was aber analog für PPTP VPN Server ebenso gilt !

Der Grund ist, das die NAT Firewall eingehende PPTP Verbindungen von außerhalb (Internet) schlicht abblockt, was eine Firewall zum Schutz ja auch tun sollte um den Benutzer und seine Rechner im lokalen LAN zu schützen !!

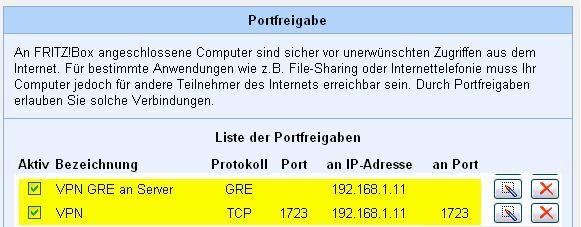

PPTP benutzt 2 Protokolle, einmal eine TCP 1723 Session zur Authentifizierung und Verschlüsselung und dann parallel einen GRE (Generic Route Encapsulation) Tunnel um die Benutzerdaten zu transportieren.

Solange man also diese beiden Protokolle nicht mit einer Port Weiterleitung im NAT Router/Firewall an die lokale IP Adresse des VPN Servers schickt scheitert eine PPTP Verbindung am NAT !

Ein Beispiel einer Port Weiterleitung (VPN Server hier lokal auf 192.168.1.11) auf einem DSL Router/Firewall (Fritzbox) sieht dann für PPTP so aus:

Nochmals: Diese Einstellung muss auf dem NAT Router nur gemacht werden wenn sich der VPN Server HINTER dem Router im lokalen Netz befindet !

Für direkt im Internet betriebene PPTP Server auf Routern oder Firewalls ist das Port Forwarding nicht erforderlich !

Es gehört zu den goldenen Regeln eines vorausschauenden VPN Designs das lokales und remotes Netzwerk NIEMALS gleich sein dürfen !!

Das ist auch logisch, da bei IP Address Gleichheit ein Routing des remoten IP Netzes mit dem lokalen technisch vollkommen unmöglich wird. Verständlich, denn bei zwei gleichen IP Netzen ist die Wegefindung (Routing) nicht mehr eindeutig wie es ja im TCP/IP zwingend vorgeschrieben ist !

Viele Laien wählen (oder behalten) als lokale IP Netzwerk Adresse die allseits bekannten Router "Allerwelts" IP Netze 192.168.0.0 /24, 192.168.1.0 /24 oder 192.168.2.0 /24 usw. usw. da diese oft per Default von allen Massenmarkt Consumer xDSL- und TV Kabelroutern gleichsam verwendet werden und somit zuhauf im Einsatz sind. Diese IP Netze sind also zig millionenmal lokal weltweit vergeben ! Oft aus schlichter Unwissenheit oder falschem bzw. fehlendem IP Adressdesign.

Diese Nachlässigkeit rächt sich in einem VPN Umfeld dann sofort böse.

Auch Netze wie 192.168.178.0 /24 und 192.168.188.0 /24 scheiden ebenfalls aus, da jede FritzBox weltweit diese IP Netze lokal verwendet !

Die Folge davon ist, das diese "Allerwelts Default" 192.168er IP Netze millionenfach in vielen öffentlichen Netzen wie in Hotels, Hotspots, Flughäfen und (leider) auch zahllosen Firmennetzen benutzt werden.

Tritt dadurch beim VPN Client dann IP Address Gleichheit der remoten und lokalen VPN Netze ein, macht das einen VPN Betrieb technisch völlig unmöglich !

Es ist daher dringend angeraten immer schon beim Aufbau und Planung von VPN Zugängen vorausschauend zu planen was die Netzwerk Adressen anbetrifft und gleich etwas exotischere IP Adressen für das lokale Netz und auch interne VPN Netze zu wählen, die dadurch einen IP Adresskonflikt sicher und von vorn herein nahezu unmöglich machen. Damit wird ein störungsfreier VPN Betrieb ermöglicht bzw. fast garantiert !!

Sieht man sich einmal den RFC-1918 (Liste der Privaten IP Adressen), der die IP Adresskontingente für private Netze global festlegt, etwas genauer an:

http://de.wikipedia.org/wiki/Private_IP-Adresse

erkennt man sehr schnell das man sich nicht mit den immer wiederkehrenden, banalen 192.168er IP Allerwelts Adressen abfinden muss, sondern auch noch den Block im 172er und den gesamten 10er Bereich zur freien Verfügung hat. Massenweise IP Netze also....

Wählt man nun bei der VPN Planung etwas IP netztechnisch "Exotisches" für die IP Adressierung seines lokalen Netzes oder der lokalen Netze sofern es mehrere Subnetze gibt wie z.B.

192.168.217.0 /24

oder

172.24.11.0 /24

oder

10.168.7.0 /24

oder auch

10.1.68.1.0 /24

oder, oder, oder....

kann man sich relativ sicher sein das ein IP Adresskonflikt durch gleiche IP Netze (Wenn das remote Clientnetzwerk gleich ist) nur sehr selten auftritt und man sich VPN Probleme mit einem cleveren und vorausschauenden IP Adress Design sicher aus der (IP) Welt schafft !

Eine andere und gute Alternative ist den Adressbereich des RFC_6598 für internen VPN Netze zu verwenden, wie sie z.B. bei IKEv2, Wireguard oder dem etwas in die Jahre gekommenen OpenVPN erforderlich sind. Dieser Bereich ist für CGN Provider geschaffen. (100.64.0.0 /10)

Hiermit geht man dann ganz sicher, niemals in irgendeinem der RFC 1918 privaten Adressbereiche zu liegen. Es birgt aber den Nachteil das ggf. in Handynetzen oder anderen CGN Provider Netzen das VPN nicht funktioniert wenn dieses Netz an Mobilfunk Endgeräte vergeben wird wie z.B. bei Vodafone u.a.

Mit einem Adress Bereich von 100.64.0.0 bis 100.127.255.254 gibt es genügend Optionen das interne VPN wasserdicht zu adressieren.

Letztendlich wird so mit einer etwas intelligenten und vorausschauenden Wahl der VPN IP Adressen dauerhaft ein störungsfreier und sicherer Betrieb des VPNs erreicht !

⚠️ Dieser RFC 6598 IP Adressbereich darf nicht von sog. DS-Lite Anschlüssen verwendet werden also von Anschlüssen an denen die Provider keine öffentlichen IPv4 Adressen mehr vergeben.

Wer heute noch PPTP als VPN Protokoll einsetzt sollte nicht versäumen das hier zu lesen:

http://www.heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.h ...

Danach sollte man sich sehr wohl überlegen ob man dieses VPN Protokoll noch einsetzt.

Für den privaten Bereich und sofern man dort nicht Sicherheits relevante Daten überträgt, mag ein Einsatz noch sinnvoll sein, weil PPTP eben sehr einfach mit nur ein paar Mausklicks eingerichtet ist. Der Auwand das Passwort zu knacken ist sehr hoch und nicht nur finanziell und erfordert erhebliches Netzwerk- und Cryptowissen.

Im Firmeneinsatz ist die Nutzung nunmehr allerdings mehr als fraglich, wenn nicht grob fahrlässig mit ggf. juristischen Konsequenzen.

Diese Entscheidung muss jeder Netzwerk Admin selbst fällen.

L2TP VPN mit Mikrotik Router oder pfSense

Mikrotik VPN Verbindung L2TP, IPSec inkl. Anleitung Windows 7 VPN konfiguration

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IPsec VPN mit Onboard Clients (pfSense)

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

VPNs mit WireGuard (Tutorial)

Merkzettel: VPN Installation mit Wireguard

VPNs mit OpenVPN (Tutorial)

Merkzettel: VPN Installation mit OpenVPN

Die weiterführenden Links am Ende dieses Tutorials erklären warum und zeigen moderne Alternativen mit IPsec und L2TP Onboard Clients aller Betriebssysteme !

http://www.heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.h ...

Die hiesigen Hinweise zur VPN IP Adressierung behalten ihre Gültigkeit da sie universell für alle VPN Protokolle anwendbar sind!

Wie stellt man schnell und einfach eine VPN Verbindung auf ein Firmen- oder Heimnetzwerk her mit dem VPN Protokoll PPTP ?

Wie realisiert man eine Standortvernetzung mit PPTP ??

Zwei häufig hier im Forum geäußerte Fragen ! Dieses Tutorial versucht ein paar Antworten oder Anregungen zu geben...

Inhaltsverzeichnis

Allgemeine Einleitung

Allgemeine Einleitung

Es gibt viele Möglichkeiten und ebenso viele unterschiedliche Protokolle ein VPN aufzusetzen und zu betreiben.

Als populärster Vertreter sei hier das beliebte OpenVPN genannt, das als SSL/TLS VPN viele Vorteile gegenüber PPTP und IPsec hat: Auf so gut wie allen Plattformen verfügbar, performant, wenig Propleme mit dem SSL Protokollhandling (Port Forwarding bei NAT etc.), Windows_GUI, Apple_Mac_GUI, Vista ready, Einfach aufzusetzen usw. usw.

Ein entsprechendes Tutorial zur Installation von OpenVPN auf einem preiswerten DSL Router oder auf der kostenfreien Firewall pfsense ist in diesem Dokument auch für Laien verständlich beschrieben:

Merkzettel: VPN Installation mit OpenVPN

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Das gleiche gilt für das modernere Wireguard:

Merkzettel: VPN Installation mit Wireguard

Oder das daran angelehnte einfache VPN für Arme das administrator.de User spacyfreak in seinem beschreibt, sofern man über klassische Löcher in Firewalls von außen ins (Firmen) Intranet muss !

Es erfordert aber immer die zusätzliche Installation von VPN Client Komponenten oder Software die das PPTP Protokoll nicht benötigt, da diese PPTP VPN Clients in den meisten gängigen Betriebssystemen und auch PDAs per Default schon enthalten sind !

Alles schon an Bord...

Alles schon an Bord...

Deshalb soll dieses PPTP only VPN Tutorial nur noch einen kurzen Überblick über die gängigsten PPTP VPN Clients (und Server) geben.Das Tutorial zeigt nur noch Grundlagen zum VPN Aufbau geht aber aus den o.a. Gründen nicht mehr auf PPTP ein.

Ein schematischer VPN Aufbau sieht so aus, wobei als VPN Server meist nur eins der abgebildeten Geräte zum Einsatz kommt.

Konfiguration der Clients

Konfiguration der Clients

Windows

Der Windowsclient wir klassisch über den Assistenten für neue Verbindungen in den Eigenschaften der Netzwerkumgebung eingerichtet.

Bei Windows 7 geschieht das über den Netzwerk- und Freigabecenter. Die Schritte zur Konfiguration sind absolut identisch zu XP.

Nach der Einrichtung ist die PPTP Verbindung noch als solche in den Eigenschaften zu konfigurieren:

Ein wichtiges Wort noch zum PPTP Tunnelgateway beim Windows Client was unbedingt zu beachten ist !:

In den Eigenschaften des PPTP Clients ist dort in den erweiterten Einstellungen des TCP/IP Protokolls folgender Haken zu finden:

Dieser Haken (wenn gesetzt) legt fest ob alle Pakete, sprich der gesamte Datentraffic inkl. Internet in den Tunnel gesendet werden (VPN Tunnel ist default Gateway) oder einzig nur die Pakete für das remote Netzwerk (Haken NICHT gesetzt) und lokaler Internet Traffic geht über den lokalen Router !

Für die meisten Anwender ist also dieser Haken nicht gesetzt !, es sei denn man möchte allen Traffic, auch den Internet Traffic, durch den Tunnel schicken bei aktiver VPN Session !

Die kann gewollt sein um z.B. IP Geo Restriktionen (TV etc.) zu umgehen.

Ist der Haken gesetzt, geht sämtlicher Traffic beim Aktivieren des PPTP Clients in den Tunnel ! Damit ist dann auch das lokale Netzwerk abgekoppelt. Ein Zugriff auf einen lokalen Netzwerk Drucker oder einen Netzwerk Festpaltte (NAS) ist dann nicht mehr möglich bei aktiver VPN Verbindung !

Ein immer und immer wiederkehrendes Problem bei VPNs hier im Forum, denn es gilt auch analog bei anderen VPN Clients !!!

Analog ist dieser Haken auch im Apple Mac Client vorhanden dort aber etwas "logischer" beschriftet:

Ein Doppelklick des PPTP Clients mit Username und Passwortangabe startet dann die VPN Verbindung. Ist sie erfolgreich hat man in der Taskleiste ein entsprechendes Symbol und ein ipconfig -all in der Eingabeaufforderung zeigt ein aktives VPN Interface mit zugeteilter IP Adresse:

Mac OS-X

Bei OS-X ist es etwas einfacher (wie so oft bei Apple Macs...

In den Systemeinstellungen unter Netzwerk einfach einen neuen VPN Adapter hinzufügen, User und Passowrt einstellen und auf verbinden klicken um ihn zu testen, das sieht dann so aus:

Linux

Alles wissenswerte zum grafischen PPTP Client steht hier:

http://pptpclient.sourceforge.net/

Für Konsolen Junkies ist der PPTP Client natürlich auch über die Konsole zu starten !

PDA z.B. Iphone

Wie viele PDAs hat auch das Iphone einen PPTP Client gleich mit an Bord den man in den Einstellungen entsprechend konfiguriert:

Nochmals zur Erinnerung bezüglich PPTP PPTP:

PPTP gilt heute nicht mehr als sicher im Sinne von wasserdicht sicher wie es z.B. IPsec derzeit ist. (Siehe Artikel am Ende des Tutorials zur PPTP Sicherheit).

Ein Grund warum fast ausnahmslos alle PPTP VPN Clients auf Endgeräten verschwunden sind!

Hier muss jeder selber für sich entscheiden wie wichtig ihm seine Daten oder die seiner Firma sind.

Wer der Sicherheit von PPTP nicht traut oder wirklich sensible Daten per VPN übertragen muss sollte statt PPTP immer einen IPsec Client verwenden oder das oben genannte OpenVPN als SSL VPN verwenden !!

IPsec ist nicht mit PPTP kompatibel ! Auch nicht mit L2TP oder SSL basierten VPNs und andersrum. Ein Client muss bei IPsec und SSL (OpenVPN, Wireguard) immer zusätzlich installiert werden.

Bei Windows sind die populärsten IPsec Clients der Shrew_Client und der von GateProtect.

Shrew hat

Alternative ist noch das Windows L2TP Protokoll das ebenfalls eine IPsec Encapsulation benutzt.

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

L2TP VPN Server mit Mikrotik Routern

(Die populäre Fritz!Box (Siehe: Tipps & Tricks für Verbindungen zu anderen Herstellern) kann leider nicht als PPTP VPN Server konfiguriert werden, da sie außschliesslich nur das IPsec Protokoll unterstützt. Auch SSL basiertes VPN ist hier leider Fehlanzeige. Hier ist nur eine VPN Verwendung mit den o.a. Clients oder dem AVM Client selber möglich.)

PPTP VPN Server Konfigurationen

PPTP VPN Server Konfigurationen

Windows als VPN Server

Die Installation von Windows als PPTP VPN Server ist hinreichend im Internet beschrieben, z.B. in der Serverversion hier:

http://www.microsoft.com/downloads/details.aspx?familyid=a93e566c-92c7- ...

Eine reine Version für XP Professional (Die XP Home Version hat nur den Client an Bord !!) findet sich hier:

http://www.wintotal.de/Artikel/vpnxp/vpnxp.php

Weitere Windows Details würden den Rahmen des Tutorials sprengen !

DD-WRT/Open WRT DSL-Router als VPN Server

VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware

bzw.

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

==<<Außer Konkurenz, da kein PPTP: >>==

Wie man OpenVPN auf einem DD-WRT Router aktiviert beschreibt dieses Tutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Cisco RV110W WLAN Router als VPN Server

Die Einrichtung ist sehr einfach und mit ein paar Mausklicks analog wie beim DD-WRT erledigt:

Cisco Router als VPN Server

!

vpdn enable

!

vpdn-group 1

! Default PPTP VPDN group

accept-dialin

protocol pptp

virtual-template 1

!

username vpnbenutzer password test

!

interface Virtual-Template1

description PPTP Einwahl Interface fuer VPN Zugang

ip unnumbered Ethernet 1

no keepalive

no cdp enable

peer default ip address pool pptp_dialin

ppp encrypt mppe 128 required

ppp authentication ms-chap-v2

!

interface Ethernet 1

description Lokales Ethernet

ip address 172.17.1.254 255.255.255.0

!

ip local pool pptp_dialin 172.17.1.240 172.17.1.250

!

endCisco PIX als VPN Server

PIX Version 6.3(5)

interface ethernet0 auto

interface ethernet1 100full

nameif ethernet0 outside security0

nameif ethernet1 inside security100

hostname pix501

domain-name pix.local

names

name 192.168.2.0 pixtomono

access-list 100 permit icmp any any echo-reply

access-list inside_outbound_nat0_acl permit ip any 172.17.1.192 255.255.255.224

logging on

logging buffered errors

ip address outside <öffentliche IP oder PPPoE oder DHCP>

ip address inside 172.17.1.254 255.255.255.0

ip local pool vpn 172.17.1.200-172.17.1.210

global (outside) 10 interface

nat (inside) 0 access-list inside_outbound_nat0_acl

nat (inside) 10 0.0.0.0 0.0.0.0 0 0

access-group 100 in interface outside

!

sysopt connection permit-pptp

vpdn group PPTP-VPDN-GROUP accept dialin pptp

vpdn group PPTP-VPDN-GROUP ppp authentication chap

vpdn group PPTP-VPDN-GROUP ppp authentication mschap

vpdn group PPTP-VPDN-GROUP ppp encryption mppe auto required

vpdn group PPTP-VPDN-GROUP client configuration address local vpn

vpdn group PPTP-VPDN-GROUP client configuration dns <lokale DNS IP>

vpdn group PPTP-VPDN-GROUP client configuration wins <Optional:lokaler WINS Server>

vpdn group PPTP-VPDN-GROUP pptp echo 60

vpdn group PPTP-VPDN-GROUP client authentication local

vpdn username vpnbenutzer password test

vpdn enable outside

dhcpd address 172.17.1.10-172.17.1.20 inside

dhcpd dns 192.168.7.254

dhcpd lease 3600

dhcpd ping_timeout 750

dhcpd enable inside Eine einfache VPN Standortvernetzung mit pfSense Firewall und Mikrotik 750 Router

Eine einfache VPN Standortvernetzung mit pfSense Firewall und Mikrotik 750 Router

Als praktisches Beispiel dient hier eine einfache Standortvernetzung mit einem oder mehreren Standorten, wobei die pfSense Firewall hier den PPTP Server darstellt und der Mikrotik Router den remoten VPN Client.

Klar kann dieses VPN Szenario ganz einfach auch mit 2 mal pfSense Monowall oder 2 mal Mikrotik 750 gemacht werden was sicherlich der einfachste technische Weg wäre und auch für Laien unbedingt zu empfehlen ist.

Der Reiz für den engagierten Netzwerker liegt hier aber gerade in der Verwendung unterschiedlicher Komponenten und der damit realisierten VPN Kopplung auf PPTP Basis. Zudem besitzt die pfSense Firewall einen Cryptochip auf dem Mainboard (nur wenn man als HW die ALIX_Board_Variante nutzt !!) um Verschlüsselung in Hardware zu erledigen, was sie besonders skalierbar macht im VPN Betrieb.

Besonderes Bonbon hier: Beide dieser Komponenten verstehen ein dynamische Routing mit RIPv2 Protokoll, so das man auch bequem mehrere IP Netze wie z.B. VLANs am Hauptstandort (VPN Server) als auch am remoten Standort (Client) dynamisch ohne das mühsame Eintragen zig statischer Routen zu übertragen.

Dazu später mehr...

Der Mikrotik Router sticht hier wieder als Netzwerk "Tausendsassa" heraus, da er sich sowohl als VPN Client und auch als VPN Server verwenden lässt !

Kombinationen mit anderen preiswerten PPTP fähigen Routern wie dem Cisco RV110, Draytek usw. sind ebenos problemlos möglich.

Ebenso kann als VPN Server natürlich auch ein zentraler Windows Server 2003 oder 2008 mit aktiviertem RAS dienen.

Zurück zur VPN Standortvernetzung...

Für den Praxistest verwenden wir ein klassisches VPN Standard Szenario für die Standort Vernetzung:

Vorausgesetzt wird eine am Internet laufende pfSense Firewall, die als VPN Server dient und dem Mikrotik 750 als Client Router an einem normalen PPPoE DSL oder Kabel TV Zugang. Alle Internet Zugangsarten sind hier möglich.

Entsprechende Tutorials hier bei Administrator.de im Netzwerk und Routing Bereich erklären wie das schnell und problemlos aufgesetzt wird, deshalb soll hier nicht näher darauf eingegangen werden, da der Fokus auf der VPN Vernetzung liegt.

Einrichtung des PPTP Servers an der pfSense Firewall

Es wird hier genau so verfahren wie in dem oben bereits erwähnten Tutorialabschnitt !

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Damit ist mit ein paar Mausklicks der PPTP Server schon betriebsbereit !

Nicht vergessen: die Firewall Regeln auf dem Internet anzupassen damit PPTP Pakete für das VPN das WAN/Internet Interface der Firewall passieren können !

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Crypto Hardware unter System --> Advanced --> Miscellaneous aktivieren

Einrichtung des PPTP Clients auf dem Mikrotik

Dazu wird das grafische Tool "Winbox" verwendet, was die Konfiguration für Netzwerk Laien erheblich erleichtert. Es geht ebenso einfach mit dem WebGUI des Routers was identisch zur WinBox ist oder dem CLI für "richtige" Netzwerker !

1.) Menüpunkt "PPP" klicken und PPTP Client (nicht PPP Client !!) auswählen

2.) Namen eintragen oder den Default Namen übernehmen und "Apply" klicken.

3.) Auf den Karteireiter "Dial Out" klicken und die IP Adresse des VPN Servers (pfSense Firewall) eintragen.

Wer keine feste Internet IP hat trägt hier seinen DynDNS Hostnamen ein !

Dafür muss DynDNS vorher auf der pfSense Firewall unter "Services --> Dynamic DNS" aktiviert werden. pfSense supported eine ganze Reihe der bekannten kostenlosen DynDNS Provider.

Dann den PPTP Usernamen und Passwort eintragen wie er zuvor im pfSense PPTP Server gesetzt worden ist.

Nur MSCHAPv2 auswählen ! Alles andere ist unsicher und sollte NICHT verwendet werden !

Um eine Internet wasserdichte und sichere VPN Verbindung zu erhalten, sollte das Passwort mindestens 12 Stellen haben und keine Trivialnamen enthalten auch keine Umlaute !

Wer generell alles an Traffic vom remoten Standort durch den VPN Tunnel routen möchte aktiviert den Haken bei "Add Default Route" !

Nun "Apply" und "OK" klicken. Damit wird sofort die PPTP Verbindung aufgebaut und der Status der Verbindung unten rechts muss auf connected wechseln, was dann eine erfolgreiche Verbindung anzeigt.

"Status" zeigt es dann detailierter an sowie die verwendeten IP Adressen des Tunnels für Client und Server !

PPTP ist ein Point to Point Protokoll und übermittelt dynamisch keine LAN Routen. Folglich muss man auf dem Client das lokale LAN an der pfSense Firewall (hier 192.168.1.0/24) statisch auf dem Mikrotik Client eintragen.

Das geschieht unter "IP --> Routes --> + " klicken

Fertig !!

Damit ist ein schnelles VPN zur Standortvernetzung mit wenigen Mausklicks und der richtigen Hardware sofort einsatzklar.

Dynamisches Routing der Standortnetze mit RIPv2 Protokoll

Hat man an beiden oder einem Standort mehrere IP Netze z.B. einen Reihe von VLANs, dann kann man diese ohne das mühsame Eintragen aller statischen Routen auch dynmaisch mit RIPv2 übertragen lassen, einem dynamischen Routing Protokoll. Fast alle Layer 3 Komponenten vom VLAN Routing Switch über kleine Router wie den Mikrotik und Firewalls supporten in der Regel alle RIPv2.

1.) Dafür aktiviert man nun RIPv2 auf dem Mikrotik 750 Client unter "Routing --> RIP"

2.) Und natürlich auch auf dem VPN Server der Firewall unter "Service --> RIP"

3.) Dann aktiviert man unter "RIP Settings" das automatische Senden statischer Routen

4.) Und trägt unter "Neighbors" den pfSense Server mit seiner PPTP Tunnel IP ein (hier im Beispiel 172.32.1.1)

Das ist leider notwendig, da der RIP Prozess dynamische Interfaces wie das PPTP Tunnelinterface sonst ausspart !

Sieht man sich dann die Routing Tabelle des pfSense an mit "Diagnostics --> Routes":

Et voila.... Da sind die remoten Routen via RIPv2 ! Die gegenseitige Erreichbarkeit aller IP Netze ist damit sichergestellt.

Achtung mit PPTP VPN Servern hinter NAT Firewalls !

Achtung mit PPTP VPN Servern hinter NAT Firewalls !

Viele VPN Installationen scheitern wenn ein VPN Server hinter einer NAT Firewall, also z.B. einem einfachen DSL Router mit NAT (Network Adress Translation) installiert ist, wie man es HIER z.B. bei einem OpenVPN sehen kann, was aber analog für PPTP VPN Server ebenso gilt !

Der Grund ist, das die NAT Firewall eingehende PPTP Verbindungen von außerhalb (Internet) schlicht abblockt, was eine Firewall zum Schutz ja auch tun sollte um den Benutzer und seine Rechner im lokalen LAN zu schützen !!

PPTP benutzt 2 Protokolle, einmal eine TCP 1723 Session zur Authentifizierung und Verschlüsselung und dann parallel einen GRE (Generic Route Encapsulation) Tunnel um die Benutzerdaten zu transportieren.

Solange man also diese beiden Protokolle nicht mit einer Port Weiterleitung im NAT Router/Firewall an die lokale IP Adresse des VPN Servers schickt scheitert eine PPTP Verbindung am NAT !

Ein Beispiel einer Port Weiterleitung (VPN Server hier lokal auf 192.168.1.11) auf einem DSL Router/Firewall (Fritzbox) sieht dann für PPTP so aus:

Nochmals: Diese Einstellung muss auf dem NAT Router nur gemacht werden wenn sich der VPN Server HINTER dem Router im lokalen Netz befindet !

Für direkt im Internet betriebene PPTP Server auf Routern oder Firewalls ist das Port Forwarding nicht erforderlich !

Wichtig: Allgemeine Tipps zum VPN Adress Design

Wichtig: Allgemeine Tipps zum VPN Adress Design

Es gehört zu den goldenen Regeln eines vorausschauenden VPN Designs das lokales und remotes Netzwerk NIEMALS gleich sein dürfen !!

Das ist auch logisch, da bei IP Address Gleichheit ein Routing des remoten IP Netzes mit dem lokalen technisch vollkommen unmöglich wird. Verständlich, denn bei zwei gleichen IP Netzen ist die Wegefindung (Routing) nicht mehr eindeutig wie es ja im TCP/IP zwingend vorgeschrieben ist !

Viele Laien wählen (oder behalten) als lokale IP Netzwerk Adresse die allseits bekannten Router "Allerwelts" IP Netze 192.168.0.0 /24, 192.168.1.0 /24 oder 192.168.2.0 /24 usw. usw. da diese oft per Default von allen Massenmarkt Consumer xDSL- und TV Kabelroutern gleichsam verwendet werden und somit zuhauf im Einsatz sind. Diese IP Netze sind also zig millionenmal lokal weltweit vergeben ! Oft aus schlichter Unwissenheit oder falschem bzw. fehlendem IP Adressdesign.

Diese Nachlässigkeit rächt sich in einem VPN Umfeld dann sofort böse.

Auch Netze wie 192.168.178.0 /24 und 192.168.188.0 /24 scheiden ebenfalls aus, da jede FritzBox weltweit diese IP Netze lokal verwendet !

Die Folge davon ist, das diese "Allerwelts Default" 192.168er IP Netze millionenfach in vielen öffentlichen Netzen wie in Hotels, Hotspots, Flughäfen und (leider) auch zahllosen Firmennetzen benutzt werden.

Tritt dadurch beim VPN Client dann IP Address Gleichheit der remoten und lokalen VPN Netze ein, macht das einen VPN Betrieb technisch völlig unmöglich !

Es ist daher dringend angeraten immer schon beim Aufbau und Planung von VPN Zugängen vorausschauend zu planen was die Netzwerk Adressen anbetrifft und gleich etwas exotischere IP Adressen für das lokale Netz und auch interne VPN Netze zu wählen, die dadurch einen IP Adresskonflikt sicher und von vorn herein nahezu unmöglich machen. Damit wird ein störungsfreier VPN Betrieb ermöglicht bzw. fast garantiert !!

Sieht man sich einmal den RFC-1918 (Liste der Privaten IP Adressen), der die IP Adresskontingente für private Netze global festlegt, etwas genauer an:

http://de.wikipedia.org/wiki/Private_IP-Adresse

erkennt man sehr schnell das man sich nicht mit den immer wiederkehrenden, banalen 192.168er IP Allerwelts Adressen abfinden muss, sondern auch noch den Block im 172er und den gesamten 10er Bereich zur freien Verfügung hat. Massenweise IP Netze also....

Wählt man nun bei der VPN Planung etwas IP netztechnisch "Exotisches" für die IP Adressierung seines lokalen Netzes oder der lokalen Netze sofern es mehrere Subnetze gibt wie z.B.

192.168.217.0 /24

oder

172.24.11.0 /24

oder

10.168.7.0 /24

oder auch

10.1.68.1.0 /24

oder, oder, oder....

kann man sich relativ sicher sein das ein IP Adresskonflikt durch gleiche IP Netze (Wenn das remote Clientnetzwerk gleich ist) nur sehr selten auftritt und man sich VPN Probleme mit einem cleveren und vorausschauenden IP Adress Design sicher aus der (IP) Welt schafft !

Sichere VPN Adressierung mit RFC 6598

Sichere VPN Adressierung mit RFC 6598

Eine andere und gute Alternative ist den Adressbereich des RFC_6598 für internen VPN Netze zu verwenden, wie sie z.B. bei IKEv2, Wireguard oder dem etwas in die Jahre gekommenen OpenVPN erforderlich sind. Dieser Bereich ist für CGN Provider geschaffen. (100.64.0.0 /10)Hiermit geht man dann ganz sicher, niemals in irgendeinem der RFC 1918 privaten Adressbereiche zu liegen. Es birgt aber den Nachteil das ggf. in Handynetzen oder anderen CGN Provider Netzen das VPN nicht funktioniert wenn dieses Netz an Mobilfunk Endgeräte vergeben wird wie z.B. bei Vodafone u.a.

Mit einem Adress Bereich von 100.64.0.0 bis 100.127.255.254 gibt es genügend Optionen das interne VPN wasserdicht zu adressieren.

Letztendlich wird so mit einer etwas intelligenten und vorausschauenden Wahl der VPN IP Adressen dauerhaft ein störungsfreier und sicherer Betrieb des VPNs erreicht !

⚠️ Dieser RFC 6598 IP Adressbereich darf nicht von sog. DS-Lite Anschlüssen verwendet werden also von Anschlüssen an denen die Provider keine öffentlichen IPv4 Adressen mehr vergeben.

Das Ende von PPTP als VPN Protokoll !!

Das Ende von PPTP als VPN Protokoll !!

Wer heute noch PPTP als VPN Protokoll einsetzt sollte nicht versäumen das hier zu lesen:

http://www.heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.h ...

Danach sollte man sich sehr wohl überlegen ob man dieses VPN Protokoll noch einsetzt.

Für den privaten Bereich und sofern man dort nicht Sicherheits relevante Daten überträgt, mag ein Einsatz noch sinnvoll sein, weil PPTP eben sehr einfach mit nur ein paar Mausklicks eingerichtet ist. Der Auwand das Passwort zu knacken ist sehr hoch und nicht nur finanziell und erfordert erhebliches Netzwerk- und Cryptowissen.

Im Firmeneinsatz ist die Nutzung nunmehr allerdings mehr als fraglich, wenn nicht grob fahrlässig mit ggf. juristischen Konsequenzen.

Diese Entscheidung muss jeder Netzwerk Admin selbst fällen.

Weiterführende Links

Weiterführende Links

L2TP VPN mit Mikrotik Router oder pfSense

Mikrotik VPN Verbindung L2TP, IPSec inkl. Anleitung Windows 7 VPN konfiguration

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IPsec VPN mit Onboard Clients (pfSense)

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

VPNs mit WireGuard (Tutorial)

Merkzettel: VPN Installation mit Wireguard

VPNs mit OpenVPN (Tutorial)

Merkzettel: VPN Installation mit OpenVPN

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 117700

Url: https://administrator.de/tutorial/vpns-einrichten-mit-pptp-117700.html

Ausgedruckt am: 16.05.2025 um 23:05 Uhr

10 Kommentare

Neuester Kommentar

Für Ubuntu/Debianuser: http://wiki.ubuntuusers.de/pptpd.

Ansonsten sehr hilfreich für mich da ich nen denkfehler bei meinem vpn hatte. Diese Tutorial hat mir geholfen den denkfehler zu lösen.

Gruß

masterG

Ansonsten sehr hilfreich für mich da ich nen denkfehler bei meinem vpn hatte. Diese Tutorial hat mir geholfen den denkfehler zu lösen.

Gruß

masterG

Sehr hilfreich, doch ich meine bei der Konfig für den "normalen" Cisco Router hat sich ein kleiner Fehler eingeschlichen:

vpdn-group 1

! Default PPTP VPDN group

accept-dialin

protocol pptp

virtual-template 1

!

username vpnbenutzer password test

!

interface Virtual-Template1

description PPTP Einwahl Interface fuer VPN Zugang

ip unnumbered Ethernet 1

no keepalive

no cdp enable

peer default ip address pool pptp_einwahl (falsch! richtig wäre: 'peer default ip address pool pptp_dialin' siehe 'ip local pool')

ppp encrypt mppe auto

ppp authentication pap chap ms-chap

!

interface Ethernet 1

description Lokales Ethernet

ip address 172.17.1.254 255.255.255.0

!

ip local pool pptp_dialin 172.17.1.240 172.17.1.250

!

end

vpdn-group 1

! Default PPTP VPDN group

accept-dialin

protocol pptp

virtual-template 1

!

username vpnbenutzer password test

!

interface Virtual-Template1

description PPTP Einwahl Interface fuer VPN Zugang

ip unnumbered Ethernet 1

no keepalive

no cdp enable

peer default ip address pool pptp_einwahl (falsch! richtig wäre: 'peer default ip address pool pptp_dialin' siehe 'ip local pool')

ppp encrypt mppe auto

ppp authentication pap chap ms-chap

!

interface Ethernet 1

description Lokales Ethernet

ip address 172.17.1.254 255.255.255.0

!

ip local pool pptp_dialin 172.17.1.240 172.17.1.250

!

end

Wieder einmal eine klasse Anleitung.

Habe bei mir m0n0wall als VPN-Server mit PPTP eingerichtet. Funktioniert alles super.

Beim Einrichten der Client-Seite (Win XP Prof.) habe ich aber festgestellt, dass ich Administratorrechte brauche.

Nun meine Frage: Gibt es eine Möglichkeit von fremden Rechnern aus (wo ich nur als eingeschrentter User angemeldet bin) einen VPN-Client mit PPTP einzurichten, damit ich dann auch von dort auf mein Heim-Netz zugreifen kann ?

Gruß

mideastd

Habe bei mir m0n0wall als VPN-Server mit PPTP eingerichtet. Funktioniert alles super.

Beim Einrichten der Client-Seite (Win XP Prof.) habe ich aber festgestellt, dass ich Administratorrechte brauche.

Nun meine Frage: Gibt es eine Möglichkeit von fremden Rechnern aus (wo ich nur als eingeschrentter User angemeldet bin) einen VPN-Client mit PPTP einzurichten, damit ich dann auch von dort auf mein Heim-Netz zugreifen kann ?

Gruß

mideastd

@aqui

Danke für Deinen Tip, leider hilft es mir nicht, da ich das Kennwort für das Admi-Konto nicht habe. Ich bin dort wirklich nur als Gast.

Gruß

mideastd

Danke für Deinen Tip, leider hilft es mir nicht, da ich das Kennwort für das Admi-Konto nicht habe. Ich bin dort wirklich nur als Gast.

Gruß

mideastd

KEIN KONTROLLIERUNGSWAHN MEINERSEITS!

Wie läßt sich ein Gesicherter Internetzugang mit CLIENTS und pfSense/Monowall Firewall zur ANBINDUNG mit VPN oder OHNE an ein selbst Administrierenden www WEBserver mittels PHP Zugang und MySQL bewergstelligen ? Mein Grund ist ein im Hintergrund mitprotokollieren von Internet Verbindungen mit Uhrzeit, Datum, IPs (vom Client und Anbindungssuchendem) (vielleicht sogar der Routing dorthin) zum Schutz meiner Kinder UND des möglich machens des Nachweises bei Versicherungsfragen bewergstelligen?! KEIN KONTROLLIERUNGSWAHN MEINERSEITS!!!!!!!!!!!!!!!!!!!!!! PHP Programier Grundkenntnisse sind hier vorhanden.

Wie läßt sich ein Gesicherter Internetzugang mit CLIENTS und pfSense/Monowall Firewall zur ANBINDUNG mit VPN oder OHNE an ein selbst Administrierenden www WEBserver mittels PHP Zugang und MySQL bewergstelligen ? Mein Grund ist ein im Hintergrund mitprotokollieren von Internet Verbindungen mit Uhrzeit, Datum, IPs (vom Client und Anbindungssuchendem) (vielleicht sogar der Routing dorthin) zum Schutz meiner Kinder UND des möglich machens des Nachweises bei Versicherungsfragen bewergstelligen?! KEIN KONTROLLIERUNGSWAHN MEINERSEITS!!!!!!!!!!!!!!!!!!!!!! PHP Programier Grundkenntnisse sind hier vorhanden.

Ich hatte noch nie Probleme, ein VPNWelt einzurichten. Ich kann alle Informationen, die ich brauche, über eine Suchmaschine oder eine ähnliche Anleitung erhalten.