Fragen zum Netzwerkaufbau mit APU.1D (pfsense) Firewall und Zwangsmodem vom Provider

Hallo miteinander, ich bin neu im Thema pfsense Firewall und hab mir dazu mal etliche Beiträge hier durchgelesen. Ausgehend von der wirklich gut beschriebenen Anleitung Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät hab ich mir ein APU.1D gekauft und auch schon erfolgreich installiert. Ich bin mir nur nicht ganz sicher wie ich am Besten mit dem Zwangsmodem meines Providers umgehe.

Habe ich das richtig verstanden, dass ich das Modem weiterhin als DHCP Server betreiben kann (können nur die Provider Servicetechniker umstellen)?

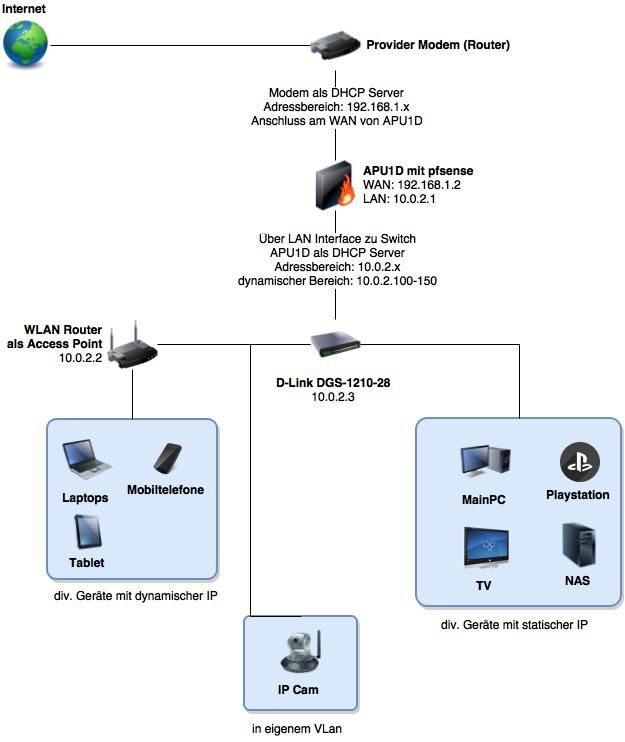

Ich hab mir den Aufbau jedenfalls so vorgestellt:

Sofern das so möglich ist und alles dann funktioniert möchte ich mich näher mit VLan's beschäftigen, damit ich die IP Kameras (im Außenbereich) abschirmen kann. Ist dies überhaupt möglich, dass die IP Kameras auf das NAS schreiben (Fotos ablegen) aber sonst nirgends hinkommen (NAS würde in einem anderen VLan liegen)? Oder muss ich hier den Umweg über einen separaten Speicherort gehen der im Kamera VLan liegt?

Habe ich das richtig verstanden, dass ich das Modem weiterhin als DHCP Server betreiben kann (können nur die Provider Servicetechniker umstellen)?

Ich hab mir den Aufbau jedenfalls so vorgestellt:

- Modem läuft im DHCP Modus

- Firewall Funktion im Modem deaktivieren damit alles auf die pfSense FW kommt bzw. verwaltet wird

- Firewall hängt am WAN Port am Modem und hat fixe IP

- Firewall ist selber DHCP Server am LAN Port in einem anderen Adressbereich

- daran hängen meine Switches

- daran dann übers Haus verteilt die WLan Router (als Access Points) bzw. die Clients

Sofern das so möglich ist und alles dann funktioniert möchte ich mich näher mit VLan's beschäftigen, damit ich die IP Kameras (im Außenbereich) abschirmen kann. Ist dies überhaupt möglich, dass die IP Kameras auf das NAS schreiben (Fotos ablegen) aber sonst nirgends hinkommen (NAS würde in einem anderen VLan liegen)? Oder muss ich hier den Umweg über einen separaten Speicherort gehen der im Kamera VLan liegt?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 277933

Url: https://administrator.de/forum/fragen-zum-netzwerkaufbau-mit-apu-1d-pfsense-firewall-und-zwangsmodem-vom-provider-277933.html

Ausgedruckt am: 18.04.2025 um 19:04 Uhr

17 Kommentare

Neuester Kommentar

Moin,

Du sprichst zwar von Modem aber offensichtlich ist es ein NAT Router wenn dieser DHCP Adressen verteilt.

Gibt es keine Möglichkeit den Router in den Bridge Modus zu setzen? Welches Gerät und welcher Provider ist es denn?

Bei einer Fritzbox gibt es als "Alternative" die Funktion "Exposed Host".

VG

Val

Du sprichst zwar von Modem aber offensichtlich ist es ein NAT Router wenn dieser DHCP Adressen verteilt.

Gibt es keine Möglichkeit den Router in den Bridge Modus zu setzen? Welches Gerät und welcher Provider ist es denn?

Bei einer Fritzbox gibt es als "Alternative" die Funktion "Exposed Host".

Modem läuft im DHCP Modus

Würde ich wenn schon alles fest konfigurieren!Firewall Funktion im Modem deaktivieren damit alles auf die pfSense FW kommt bzw. verwaltet wird

Nein! Der Router macht ein NAT deshalb kommt trotzdem alles von außen erstmal auf dem Router an und ohne Firewall hätte jeder Zugriff und könnte sonst etwas mit dem Gerät machen! Ist dies überhaupt möglich, dass die IP Kameras auf das NAS schreiben (Fotos ablegen) aber sonst nirgends hinkommen (NAS würde in einem anderen VLan liegen)? Oder muss ich hier den Umweg über einen separaten Speicherort gehen der im Kamera VLan liegt?

Ja klar kein Problem! Das einziger Layer 3 Gerät bei dir wäre dann die Firewall, d.h. jeglicher Traffic würde über die Firewall zwischen den VLANs ausgetauscht werden. Du musst nur die Regeln in der Firewall entsprechend anpassen.VG

Val

Stimmt, an das hab ich nicht gedacht. Aber blockiert mir dann der Router nicht schon alles? D.h. ich muss alles 2mal konfigurieren (sofern der Router das überhaupt zulässt)? Oder wie löst man das mit einem NAT Router vom Provider?

Ja genau, deshalb entweder als "Exposed Host"/DMZ oder besser in den Bridge Modus setzen.Nochmal:

Welches Gerät und welcher Provider ist es denn? Vielleicht kann man hier was machen.

Ich definiere dann in der Firewall das die Kamera z.B. nur auf Port X vom NAS zugreifen kann (z.b. FTP) und somit kommt man, falls sich jemand statt der Kamera reinhängt, nirgendwo anders hin außer eben auf den FTP Port?

Genau.Du definierst hier immer Quelle (Subnetz / Alias / IP + Port) und Ziel (Subnetz / Alias / IP + Port) und gibst entsprechend das was du benötigst frei. Wenn du dazu fragen hast immer her damit.

Vielleicht solltest du dich aber erstmal hier einlesen:

https://doc.pfsense.org/index.php/Firewall_Rule_Basics

https://doc.pfsense.org/index.php/Example_basic_configuration

https://doc.pfsense.org/index.php/Firewall_Rule_Troubleshooting

https://doc.pfsense.org/index.php/Firewall_Rule_Processing_Order

VG

Val

Hi,

als erstes solltest Du mal checken, ob das Providergerät überhaupt als nur Modem betrieben werden kann.

Ist das nicht der Fall, wird das eine Routerkaskade, bei der Du dem Providergerät möglichst DHCP im LAN-Bereich abgewöhnen solltest.

Wie das läuft findest Du hier...

Kopplung von 2 Routern am DSL Port

Leider hast Du uns weder zum Provider, noch zu dessen Hardware etwas gepostet.

Im Prinzip ist Dein Vorhaben so wie Du es gezeichnet hast problemlos umsetzbar, wobei Du die Möglichkeiten der APU-Hardware bis Dato gerade mal zu 50% ausgenutzt hast.

Gruß orcape

als erstes solltest Du mal checken, ob das Providergerät überhaupt als nur Modem betrieben werden kann.

Ist das nicht der Fall, wird das eine Routerkaskade, bei der Du dem Providergerät möglichst DHCP im LAN-Bereich abgewöhnen solltest.

Wie das läuft findest Du hier...

Kopplung von 2 Routern am DSL Port

Leider hast Du uns weder zum Provider, noch zu dessen Hardware etwas gepostet.

Im Prinzip ist Dein Vorhaben so wie Du es gezeichnet hast problemlos umsetzbar, wobei Du die Möglichkeiten der APU-Hardware bis Dato gerade mal zu 50% ausgenutzt hast.

Gruß orcape

Muss mal genauer im A1 Forum nachlesen, anscheinend können die Servicetechniker dort etliches einstellen, was man selber nicht kann.

...ob deren Technik das zulässt, weis ich nicht. Sinnvoller wäre es aber, das selbst in die Hand zu nehmen.Was für Anwendungsfälle kannst du sonst noch empfehlen bzw. sind im Heimnetzwerk sinnvoll?

Nun, Du hast 3 Interfaces (WAN, LAN + z.B. DMZ), die Möglichkeit noch per miniPCI ein WLAN zu integrieren.Das die pfSense mehr kann, als Du zur Zeit nutzt, ist klar und das APU bringt zumindest keine ganz schlechten Voraussetzungen mit.

Aber den Zugriff auf mein Netzwerk würde mir ja die APU Firewall danach abschirmen oder?

Ja sicher.Weil Zugriff auf den NAT Router hat man von außen anscheinend so oder so (zumindest kommt man sofort auf den Config Login).

Wenn man von außen deine externe IP aufruft kommt man auf den Router? Da ist aber was ganz faul wenn das so sein sollte.Wenn du von intern meinst ist es klar, dass es geht.

Und die integrierte Firewall schützt ja nicht den Router ansich sondern das Netzwerk dahinter.

Absolut Falsch! Die Firewall ist auch dafür da, den Zugriff von außen auf den Router selbst zu blockieren. Sonst könnte ja jeder auf das Webinterface deines Routers zugreifen, als DNS Server verwenden usw.PS:

https://www.a1community.net/t5/Festnetz-Internet/A1-WLAN-Box-technicolor ...

VG

Val

Was würde mir die DMZ am dritten Interface bringen?

Wenn Du vor hast, einen Server oder ein NAS zu integrieren und im Keller ist es trocken und einigermaßen sauber, dann macht eine DMZ dort schon Sinn.Ein Gerät, welches 24/7 im Einsatz ist und nicht gerade Lüfterlos arbeitet, ist dort besser aufgehoben als im Wohnzimmer.

Hallo zusammen,

Wenn es ein Router ist dann nutze Ihn im "bridged Mode" also Modem vor der pfSense.

Wenn das nicht funktionieren sollte erkundige dich ob Du bei A1 ein Modem von Zyxel

nutzen kannst um ins Internet zu "gehen".

Sollte das auch nicht funktionieren, dann nimm den Router vor die pfSense und

nutze ihn in einer Routerkaskade.

die Störungen oder Beeinträchtigungen des LANs zu Folge haben, sollte man Zuhause

in eine DMZ packen. Denn dann können die ganzen Multimediageräte nicht stören und

nach Hause "petzen", aber man kann auch alles via VPN von unterwegs erreichen ohne

das LAN zu involvieren, das bleibt dann unberührt und sicher

DMZ

NAS

Internetradio

Internet fähiges TV

IP Kameras und Recorder

Spielekonsolen aller Art und Hersteller

VLANs

- PCs

- Drucker

- Scanner

- WLAN privat

- WLAN Gäste

Den Switch der die VLANs unterstützt hast Du ja schon und nun noch schnell eine

DMZ eingerichtet und gut ist es.

Gruß

Dobby

Ich bin mir nur nicht ganz sicher wie ich am Besten mit dem

Zwangsmodem meines Providers umgehe.

Wenn es nur ein Modem ist dann nutze es einfach vor der pfSense.Zwangsmodem meines Providers umgehe.

Wenn es ein Router ist dann nutze Ihn im "bridged Mode" also Modem vor der pfSense.

Wenn das nicht funktionieren sollte erkundige dich ob Du bei A1 ein Modem von Zyxel

nutzen kannst um ins Internet zu "gehen".

Sollte das auch nicht funktionieren, dann nimm den Router vor die pfSense und

nutze ihn in einer Routerkaskade.

Was würde mir die DMZ am dritten Interface bringen?

Alle Geräte die via VPN erreicht werden sollen und alle Störer und Mediengerätedie Störungen oder Beeinträchtigungen des LANs zu Folge haben, sollte man Zuhause

in eine DMZ packen. Denn dann können die ganzen Multimediageräte nicht stören und

nach Hause "petzen", aber man kann auch alles via VPN von unterwegs erreichen ohne

das LAN zu involvieren, das bleibt dann unberührt und sicher

DMZ

NAS

Internetradio

Internet fähiges TV

IP Kameras und Recorder

Spielekonsolen aller Art und Hersteller

VLANs

- PCs

- Drucker

- Scanner

- WLAN privat

- WLAN Gäste

Den Switch der die VLANs unterstützt hast Du ja schon und nun noch schnell eine

DMZ eingerichtet und gut ist es.

Gruß

Dobby

Hallo nochmal,

Man kann aus dem Internet via VPN zugreifen:

NAS

IP Kamera

Stört das LAN nicht:

Internet TV

Spielekonsole

Budget:

Netgear GS105Ev2 ~25 €

Netgear GS108Ev2 ~40 €

Netgear GS108Tv2 ~70 €

Qualität Layer2 und Layer3:

Cisco SG200-10 ~105 €

Cisco SG300-10 ~210 €

Funktion, Layer3 mit 10 GBit/s Option:

D-Link DGS1510-20 ~210 €

NoGo, aber für den privaten Einsatz zu Hause ist das auch nicht so schlimm!

Aber Du hast gefragt was für einen Vorteil eine DMZ hat!

Und der Vorteil liegt einfach darin, das man das LAN nicht von außen zugänglich

machen muss um auf seine Daten zuzugreifen.

Nur ein Backup schützt, und NAS und RAID sind kein Backup!

von außen auf die IP Kamera zugreift und dann gehört si in die DMZ. Das mit dem Abklemmen

kann man dann auch wieder durch dan Einsatz von Radius Zertifikaten absichern, aber

das unterstützen nur die aller wenigsten bzw. die hochwertigen Kameras.

Du kannst auch alles in VLANs packen und gut ist es.

Gruß

Dobby

Soweit klar, man braucht halt dafür wieder extra Hardware (zusätzlicher Switch).

Für Deine paar Geräte ist das doch aber nicht wirklich ein Problem, oder?Man kann aus dem Internet via VPN zugreifen:

NAS

IP Kamera

Stört das LAN nicht:

Internet TV

Spielekonsole

Budget:

Netgear GS105Ev2 ~25 €

Netgear GS108Ev2 ~40 €

Netgear GS108Tv2 ~70 €

Qualität Layer2 und Layer3:

Cisco SG200-10 ~105 €

Cisco SG300-10 ~210 €

Funktion, Layer3 mit 10 GBit/s Option:

D-Link DGS1510-20 ~210 €

Das müsste ich ja dann erst recht wieder über VLAN's verhindern.

Oder via Switch ACLs bzw. Firewall ACLs! VLANs sind in dre DMZ einNoGo, aber für den privaten Einsatz zu Hause ist das auch nicht so schlimm!

in dem Fall würde ich halt das NAS als wichtiger einstufen als z.B. meinen Laptop.

Ich glaube wir reden hier immer noch an einander vorbei, Du musst das nicht machen!Aber Du hast gefragt was für einen Vorteil eine DMZ hat!

Und der Vorteil liegt einfach darin, das man das LAN nicht von außen zugänglich

machen muss um auf seine Daten zuzugreifen.

Am NAS liegen ja fast alle Daten.

Richtig und die sichert man am besten auf eine externes USB 3.0 RDX Laufwerk.Nur ein Backup schützt, und NAS und RAID sind kein Backup!

Und wenn ich verhindern will, dass wer meine IP Cam außen abklemmt und sich reinhängt

muss ich die Cam innerhalb der DMZ (wie in deinem Beispiel) wieder isolieren (z.B. VLAN) oder?

Nein, und darauf bin ich auch nicht aus gewesen, sondern weil man doch schon einmalmuss ich die Cam innerhalb der DMZ (wie in deinem Beispiel) wieder isolieren (z.B. VLAN) oder?

von außen auf die IP Kamera zugreift und dann gehört si in die DMZ. Das mit dem Abklemmen

kann man dann auch wieder durch dan Einsatz von Radius Zertifikaten absichern, aber

das unterstützen nur die aller wenigsten bzw. die hochwertigen Kameras.

Du kannst auch alles in VLANs packen und gut ist es.

Gruß

Dobby

@wsheppard

Ich hatte das mit der DMZ und dem NAS/Server im Keller nur ins Spiel gebracht, weil ich die Probleme mit der Lautstärke von manchen Geräten zur Genüge kenne und sich das einfach anbieten würde.

Natürlich kannst Du das auch mit VLAN 's lösen.

Kläre das mit dem Modem mit A1 ab, der Rest ergibt sich manchmal von ganz allein.

Aber denke daran, auch eine pfSense ist nur so gut, wie deren Administrator.

Gruß orcape

Ich hatte das mit der DMZ und dem NAS/Server im Keller nur ins Spiel gebracht, weil ich die Probleme mit der Lautstärke von manchen Geräten zur Genüge kenne und sich das einfach anbieten würde.

Natürlich kannst Du das auch mit VLAN 's lösen.

Kläre das mit dem Modem mit A1 ab, der Rest ergibt sich manchmal von ganz allein.

Aber denke daran, auch eine pfSense ist nur so gut, wie deren Administrator.

Gruß orcape

Zitat von @108012:

DMZ

NAS

Internetradio

Internet fähiges TV

IP Kameras und Recorder

Spielekonsolen aller Art und Hersteller

VLANs

- PCs

- Drucker

- Scanner

- WLAN privat

- WLAN Gäste

Den Switch der die VLANs unterstützt hast Du ja schon und nun noch schnell eine

DMZ eingerichtet und gut ist es.

Gruß

Dobby

NAS

Internetradio

Internet fähiges TV

IP Kameras und Recorder

Spielekonsolen aller Art und Hersteller

VLANs

- PCs

- Drucker

- Scanner

- WLAN privat

- WLAN Gäste

Den Switch der die VLANs unterstützt hast Du ja schon und nun noch schnell eine

DMZ eingerichtet und gut ist es.

Gruß

Dobby

Hallo,

in wie fern unterscheidet sich nun eine DMZ von einem seperatem VLAN, außer das es physisch voneinander getrennt wird?

Gruß

in wie fern unterscheidet sich nun eine DMZ von einem seperatem VLAN, außer das es

physisch voneinander getrennt wird?

In die DMZ kommen mitunter auch Geräte für die Ports am WAN Interface geöffnet werdenphysisch voneinander getrennt wird?

die also frei zugänglich sind bzw. aus dem Internet zu erreichen sind und das trifft auf ein

VLAN nicht zu.

Gruß

Dobby