IPv6-Prefix-Delegation auf MikroTik-Router mit FritzBox als Internetrouter

Hallo Leute,

kann mir vielleicht jemand einen Tipp geben, wo der Fehler in meiner bisherigen IPv6-Konfiguration liegen könnte?

Möchte gerne den Geräten in meinem LAN die Möglichkeit geben eigene öffentliche IPv6-Adressen zu beziehen.

Der DSL-Anschluss an meiner FritzBox ist Dual-Stack-Anschluss, habe also eine öffentliche IPv4- sowie eine öffentliche IPv6-Adresse.

Zur Verteilung von IPv6-Adressen an die Geräte im LAN wird ja auf dem MikroTik-Router erstmal ein IPv6-Prefix benötigt,

das die FritzBox dem MikroTik-Router zur Verfügung stellt.

Der Aufbau ist also DSL-Anschluss - (WAN-IP = a.b.c.d)FritzBox(LAN-IP=192.168.180.1/24)-------(ether1=192.168.180.2/24)MikroTik-Router(vlan10-IP = 192.168.10.1/24)

Der MikroTik-Router ist also per "ether1" an der FritzBox angeschlossen.

Nochmal zur Übersicht die IPs des MikroTik-Routers:

IP-Adresse Interface "ether1" = 192.168.180.2/24

IP-Adresse Interface "vlan10" = 192.168.10.1/24

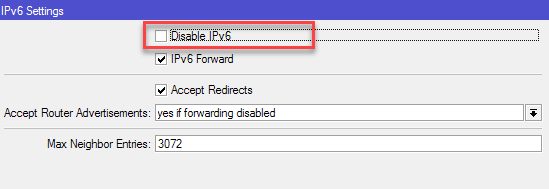

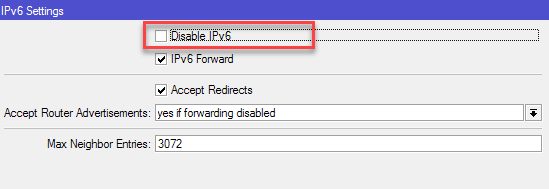

Auf der FritzBox habe ich Folgendes gemacht:

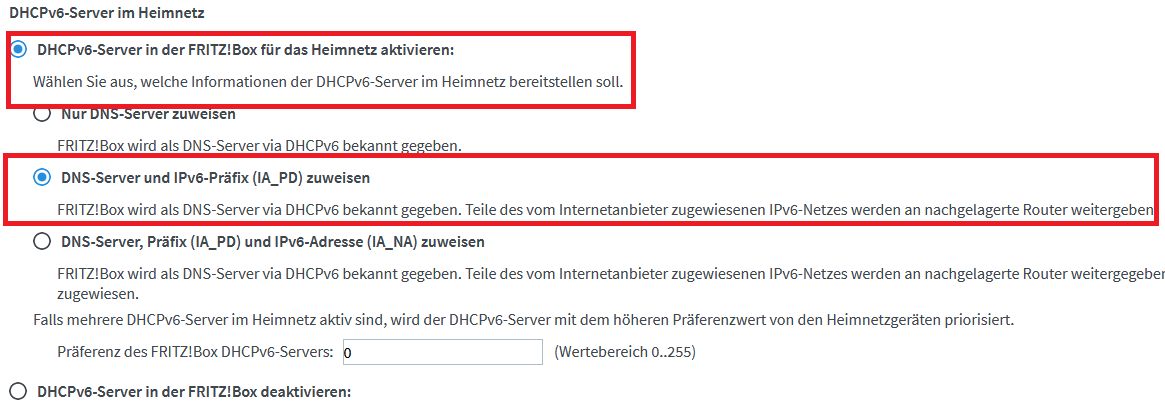

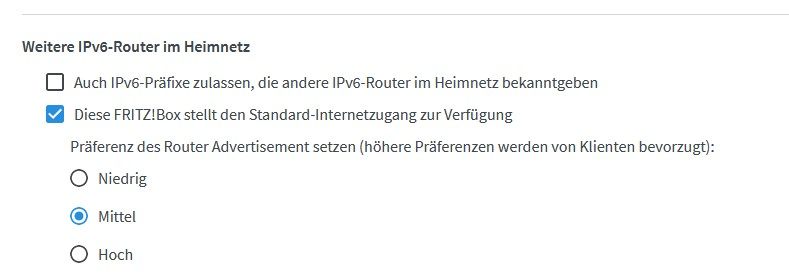

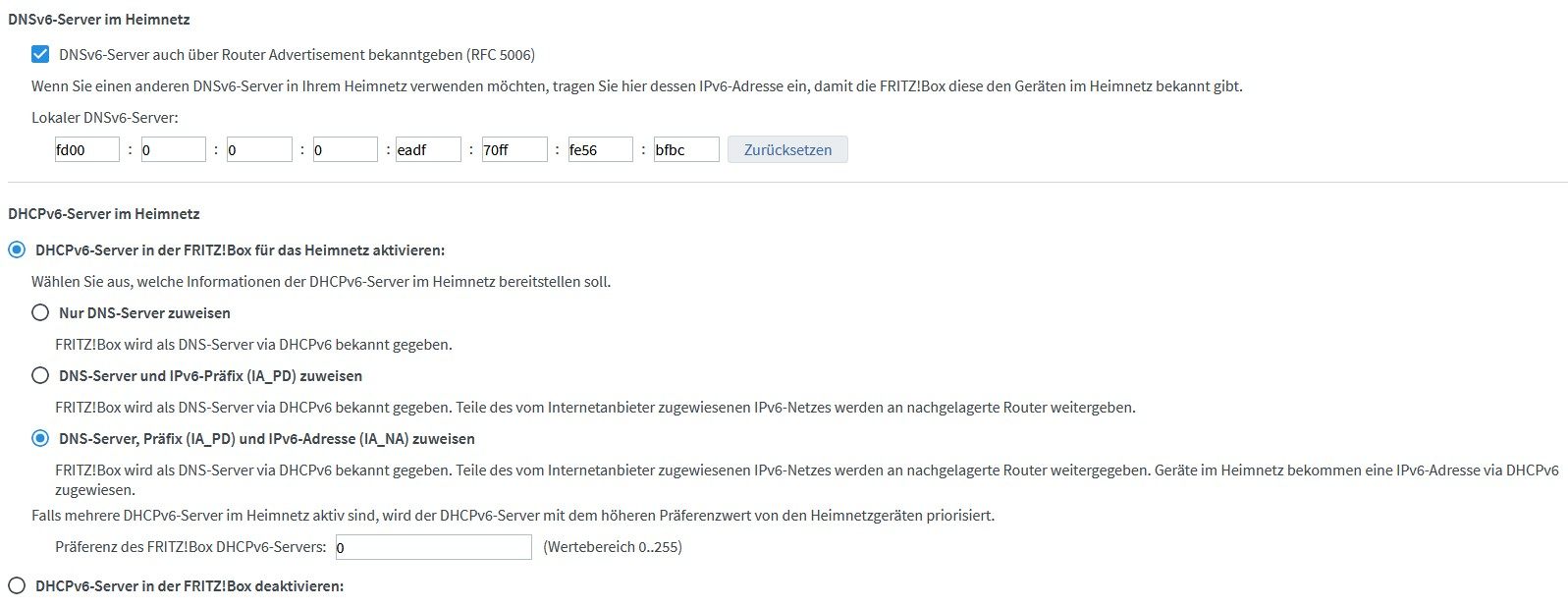

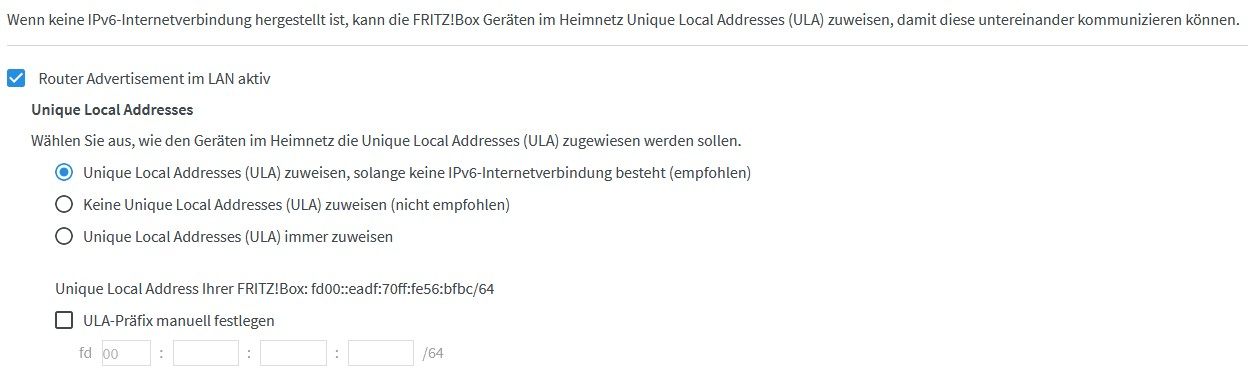

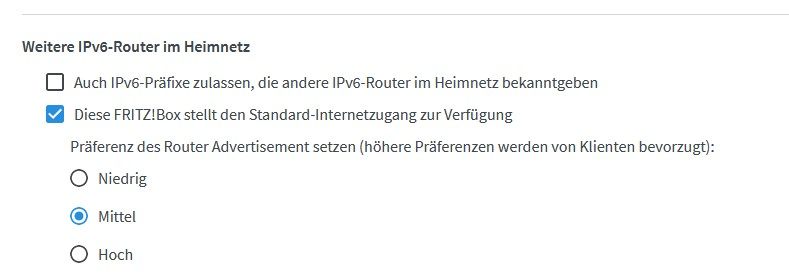

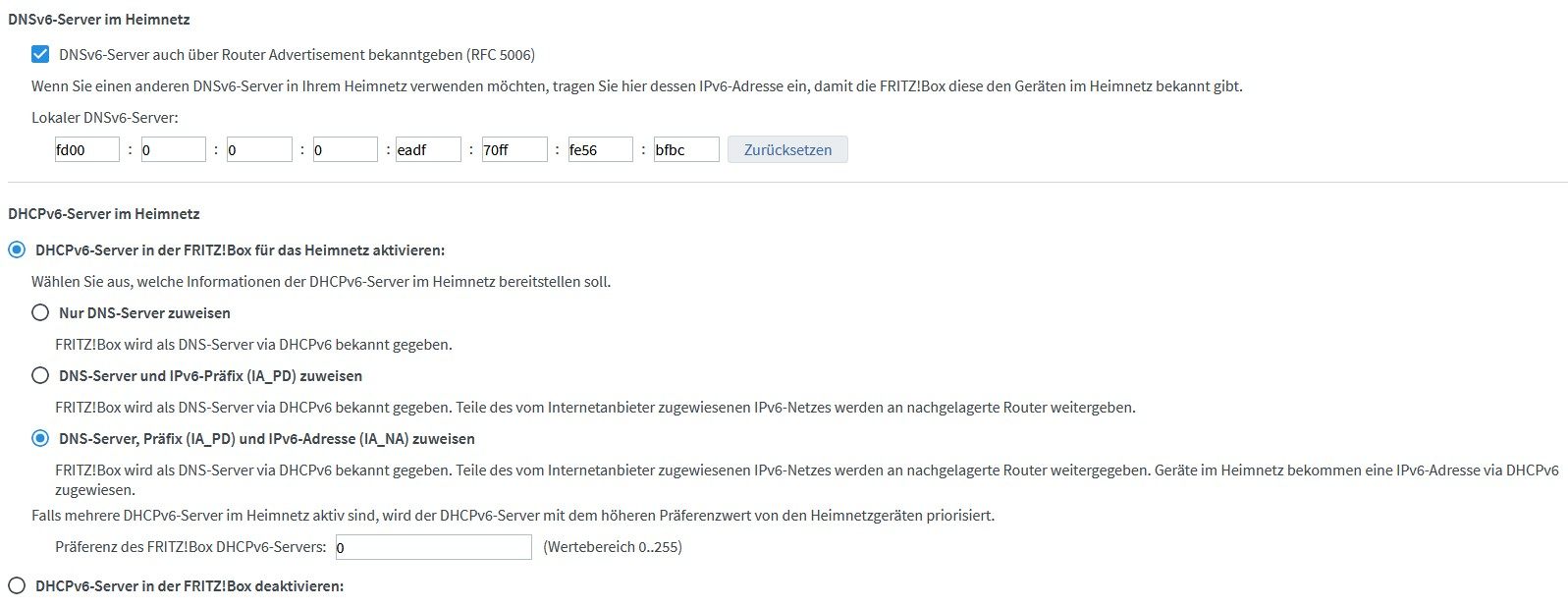

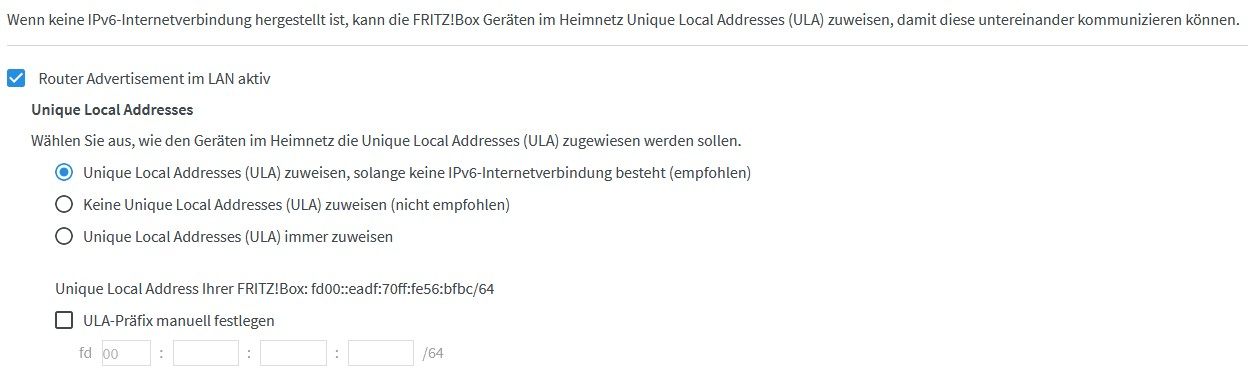

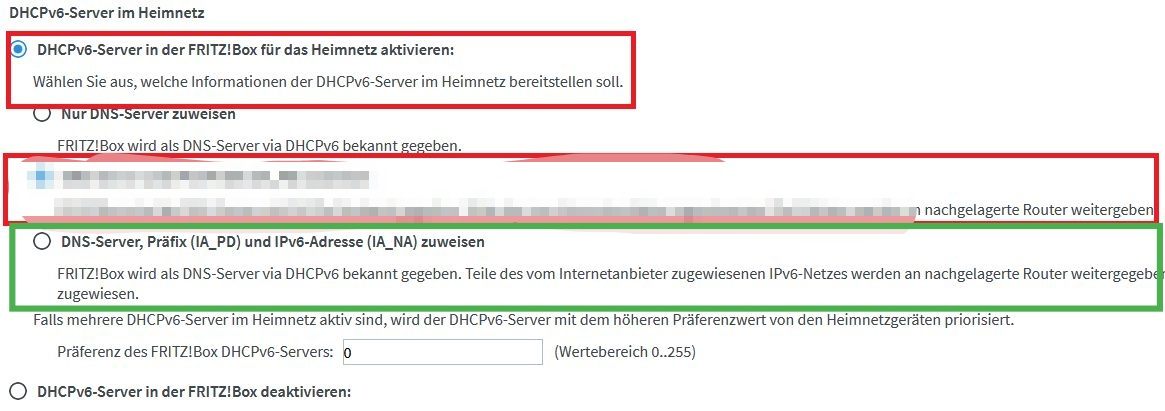

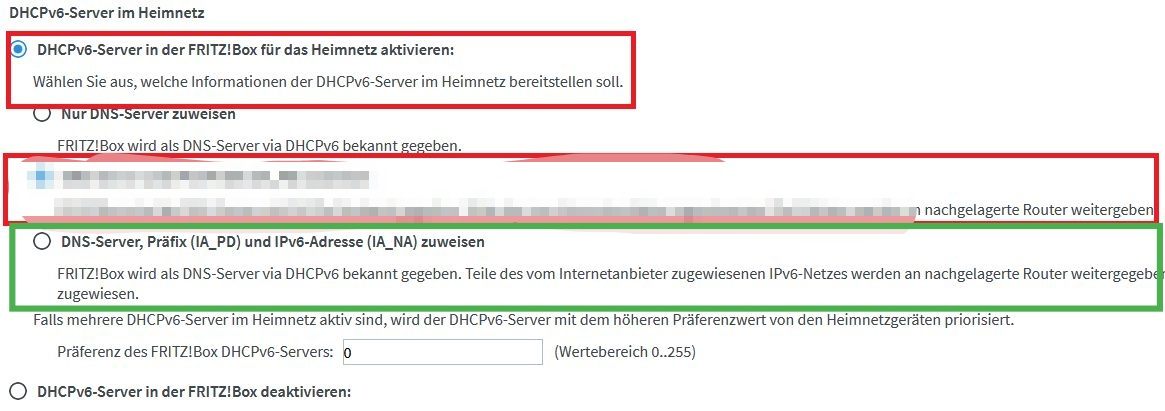

Auf der FritzBox habe ich unter "Netzwerk" --> "Netzwerkeinstellungen" --> "IPv6-Adressen" den

DHCPv6-Server aktiviert mit der Option "DHCPv6-Server in der FRITZ!Box für das Heimnetz aktivieren".

Außerdem ist die Option "DNS-Server, Präfix (IA_PD) und IPv6-Adresse (IA_NA) zuweisen" aktiviert.

Habe auch Screenshots der Seite "IPv6-Einstellungen" der FritzBox mit angehangen.

Auf dem MikroTik-Router habe ich Folgendes gemacht:

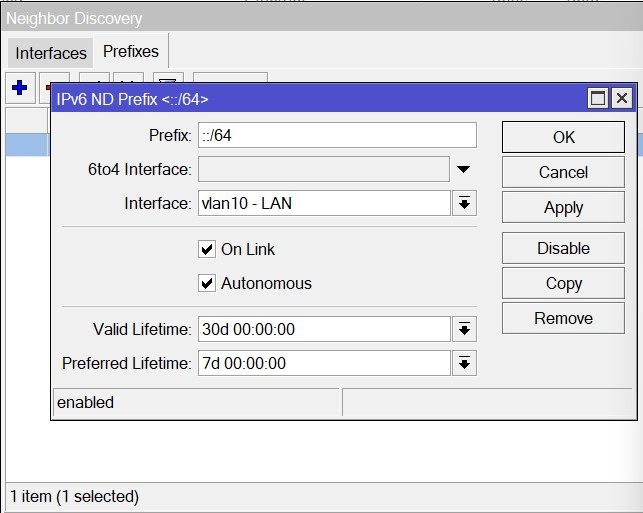

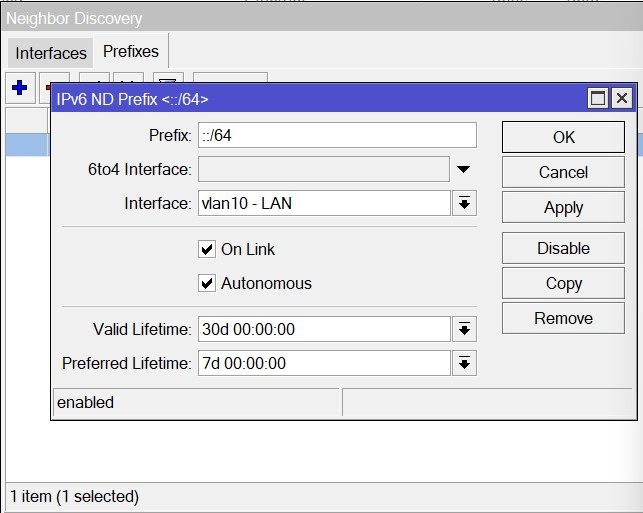

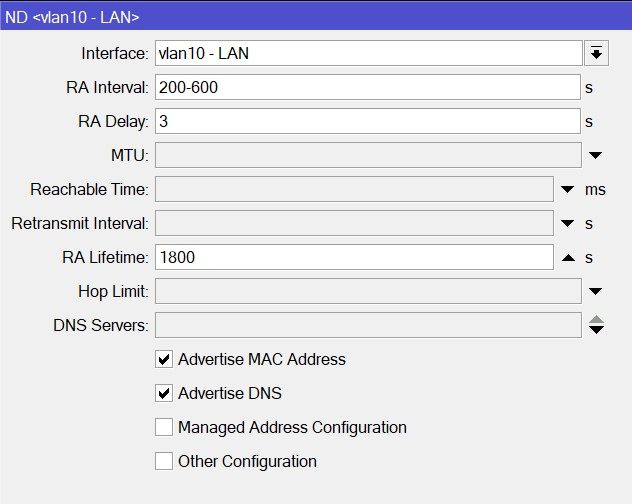

Unter "IPv6" --> "ND" --> Reiter "Prefixes" die Verteilung eines IPv6-Prefixes für die Geräte im LAN eingerichtet (siehe Screenshot).

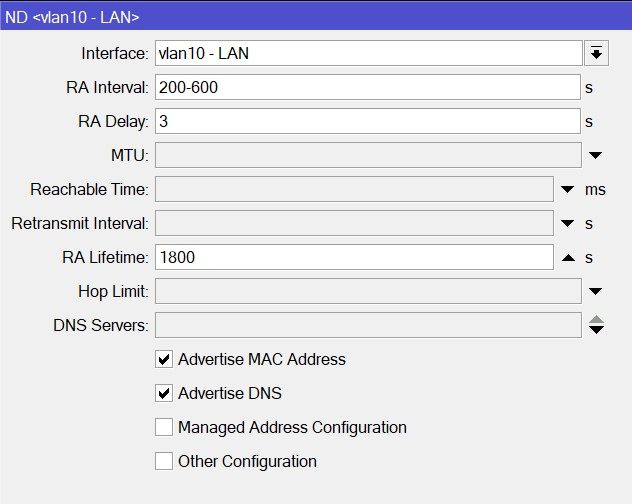

Unter "IPv6" --> "ND" Reiter "Interfaces" die "Neighbour Discovery" für das "vlan10"-Interface eingerichtet bzw. aktiviert (siehe Screenshot).

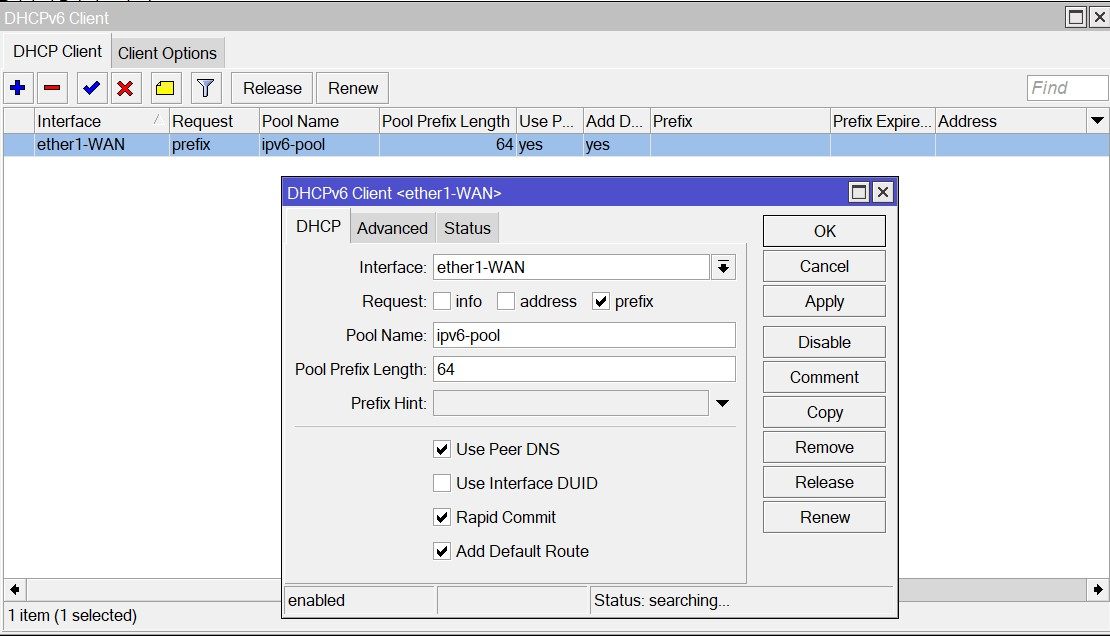

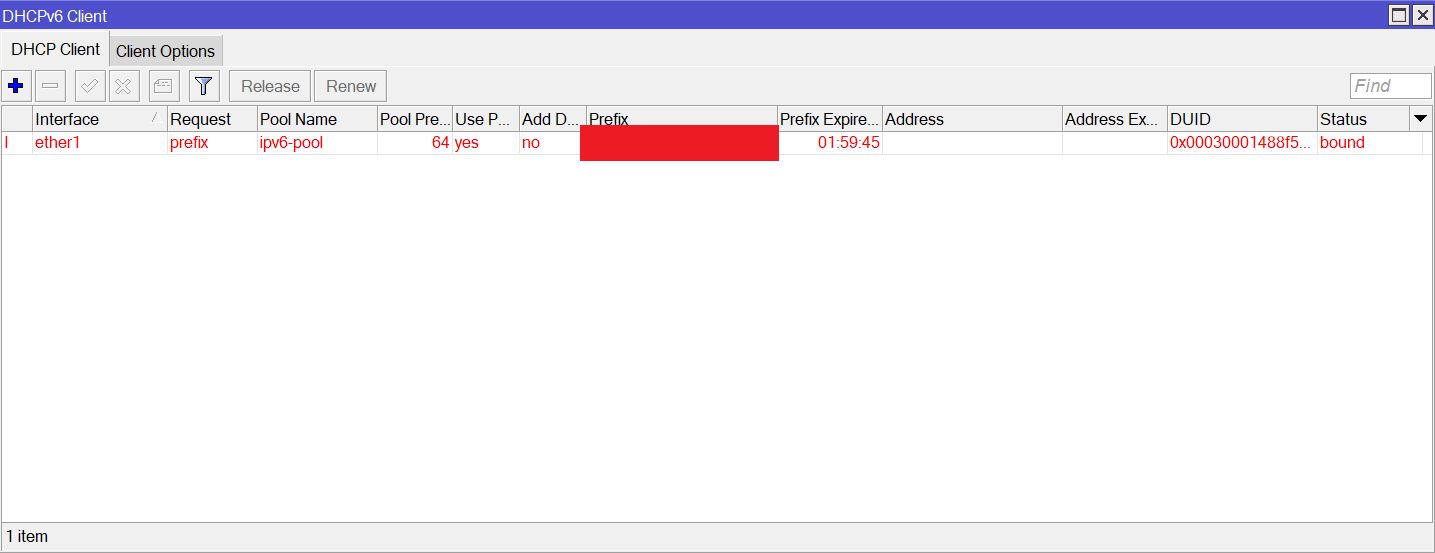

Unter "IPv6" --> "DHCPv6 Client" ein "DHCPv6 Client"-Interface auf dem Interface "ether1" angelegt (siehe Screenshot).

Leider erhalte ich kein IPv6-Prefix von der FritzBox zugewiesen. Das "DHCPv6 Client"-Interface bleibt im Status "searching...", mehr passiert aktuell nicht.

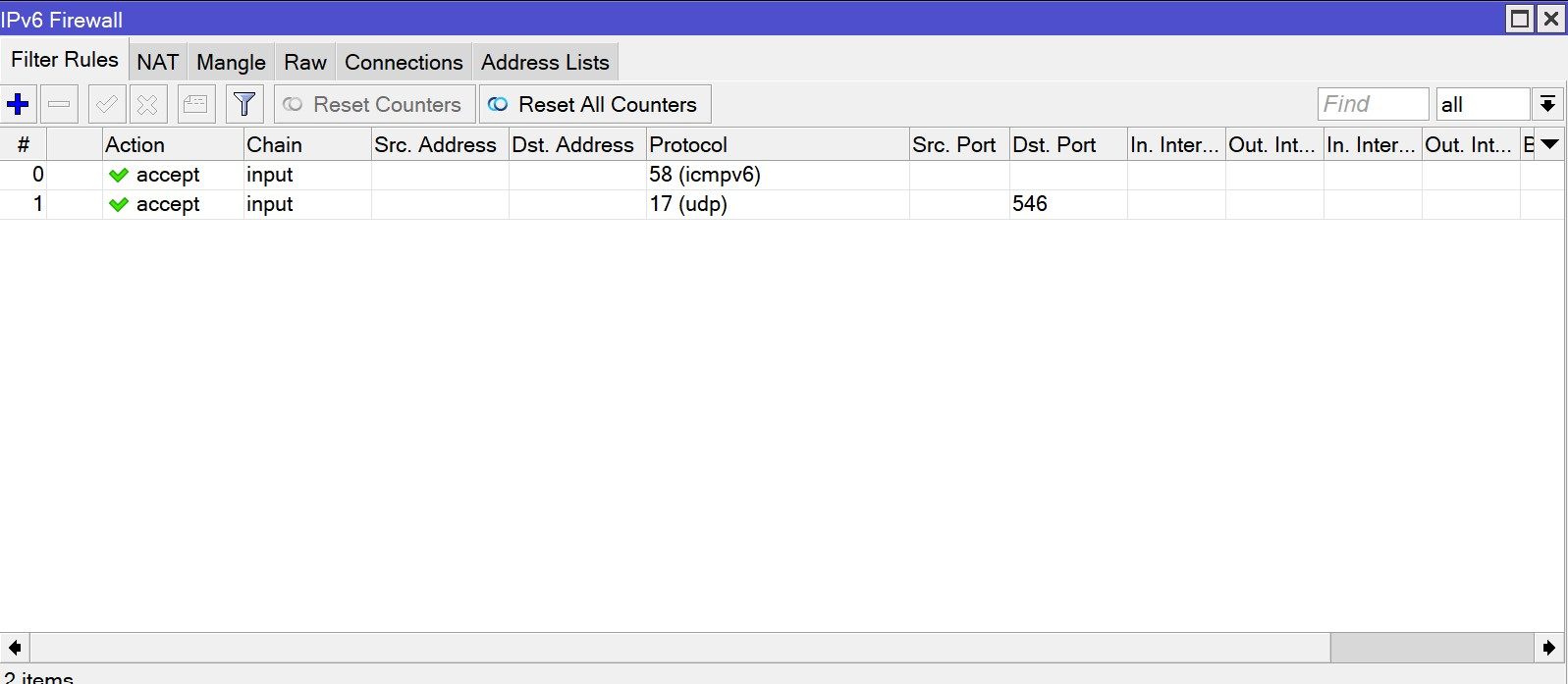

Auf dem MikroTik-Router habe ich in der INPUT-Table testweise eine "Alles erlauben"-Regel erstellt,

das hatte auch nicht geholfen.

Welche Ports und Protokolle müssen in der INPUT-Table später freigeschaltet sein, damit die IPv6-Prefix-Delegation

problemlos funktioniert? Die "Alles erlauben"-Regel soll natürlich nicht bleiben.

Kann jemand von Euch vielleicht helfen? Bekomme wie gesagt kein IPv6-Prefix zugewiesen auf dem MikroTik-Router,

das "DHCPv6 Client"-Interface bleibt im Status "searching...".

MfG, Datax

kann mir vielleicht jemand einen Tipp geben, wo der Fehler in meiner bisherigen IPv6-Konfiguration liegen könnte?

Möchte gerne den Geräten in meinem LAN die Möglichkeit geben eigene öffentliche IPv6-Adressen zu beziehen.

Der DSL-Anschluss an meiner FritzBox ist Dual-Stack-Anschluss, habe also eine öffentliche IPv4- sowie eine öffentliche IPv6-Adresse.

Zur Verteilung von IPv6-Adressen an die Geräte im LAN wird ja auf dem MikroTik-Router erstmal ein IPv6-Prefix benötigt,

das die FritzBox dem MikroTik-Router zur Verfügung stellt.

Der Aufbau ist also DSL-Anschluss - (WAN-IP = a.b.c.d)FritzBox(LAN-IP=192.168.180.1/24)-------(ether1=192.168.180.2/24)MikroTik-Router(vlan10-IP = 192.168.10.1/24)

Der MikroTik-Router ist also per "ether1" an der FritzBox angeschlossen.

Nochmal zur Übersicht die IPs des MikroTik-Routers:

IP-Adresse Interface "ether1" = 192.168.180.2/24

IP-Adresse Interface "vlan10" = 192.168.10.1/24

Auf der FritzBox habe ich Folgendes gemacht:

Auf der FritzBox habe ich unter "Netzwerk" --> "Netzwerkeinstellungen" --> "IPv6-Adressen" den

DHCPv6-Server aktiviert mit der Option "DHCPv6-Server in der FRITZ!Box für das Heimnetz aktivieren".

Außerdem ist die Option "DNS-Server, Präfix (IA_PD) und IPv6-Adresse (IA_NA) zuweisen" aktiviert.

Habe auch Screenshots der Seite "IPv6-Einstellungen" der FritzBox mit angehangen.

Auf dem MikroTik-Router habe ich Folgendes gemacht:

Unter "IPv6" --> "ND" --> Reiter "Prefixes" die Verteilung eines IPv6-Prefixes für die Geräte im LAN eingerichtet (siehe Screenshot).

Unter "IPv6" --> "ND" Reiter "Interfaces" die "Neighbour Discovery" für das "vlan10"-Interface eingerichtet bzw. aktiviert (siehe Screenshot).

Unter "IPv6" --> "DHCPv6 Client" ein "DHCPv6 Client"-Interface auf dem Interface "ether1" angelegt (siehe Screenshot).

Leider erhalte ich kein IPv6-Prefix von der FritzBox zugewiesen. Das "DHCPv6 Client"-Interface bleibt im Status "searching...", mehr passiert aktuell nicht.

Auf dem MikroTik-Router habe ich in der INPUT-Table testweise eine "Alles erlauben"-Regel erstellt,

das hatte auch nicht geholfen.

Welche Ports und Protokolle müssen in der INPUT-Table später freigeschaltet sein, damit die IPv6-Prefix-Delegation

problemlos funktioniert? Die "Alles erlauben"-Regel soll natürlich nicht bleiben.

Kann jemand von Euch vielleicht helfen? Bekomme wie gesagt kein IPv6-Prefix zugewiesen auf dem MikroTik-Router,

das "DHCPv6 Client"-Interface bleibt im Status "searching...".

MfG, Datax

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2219226370

Url: https://administrator.de/forum/ipv6-prefix-delegation-auf-mikrotik-router-mit-fritzbox-als-internetrouter-2219226370.html

Ausgedruckt am: 20.07.2025 um 06:07 Uhr

42 Kommentare

Neuester Kommentar

Der MikroTik-Router ist also per "ether1" an der FritzBox angeschlossen.

Kardinalsfrage wie immer: MIT oder OHNE Default Konfiguration ??In einer Kaskade solltest du es, wenn immer möglich, OHNE die MT Default Konfiguration machen, sprich also auf NO klicken wenn du in der WinBox danach gefragt wirst. Firewall und NAT Einträge in der Konfig sind dann leer.

Das sollte dir ggf. weiterhelfen:

Einstellungen der FritzBox für IPv6 in einer Kaskade:

blog.veloc1ty.de/2019/05/26/pfsense-opnsense-ipv6-delegation-fri ...

Dahinter ist zwar eine pfSense kaskadiert aber für den kaskadierten Mikrotik ist das ja völlig identisch.

Mikrotik v6:

Welche IPv6 Adresse soll ich der LAN Schnittstelle meines Routers geben?

und auch

IPv6 mittels Prefix Delegation bei PPPoE (Mikrotik)

Die Installation des PPPoE Interfaces dort kannst du ignorieren da nicht relevant in einer Kaskade.

Der MT muss hier als DHCPv6 Client gesetzt werden auf dem Koppelinterface zur FB, denn ansonsten könnte er die verkleinerten Prefixes die von der FritzBox per PD weitergegeben werden (DHCPv6 mit IA_PD auf der FB anschalten !) nicht umsetzen.

Welche Ports und Protokolle müssen in der INPUT-Table später freigeschaltet sein

Du solltest das generell erstmal OHNE aktive Firewall Rulesets für v6 zum Laufen bringen um dir keine Fussfallen zu legen.Inbound muss die FW UDP 547 und 546 erlauben (DHCPv6). On Top darfst du einige Protokoll spezifische ICMP Typen im v6 nicht filtern die für das IPv6 Protokoll Handling zwingend wichtig sind ! Siehe dazu HIER Tabelle 5 auf Seite 6.

Als Vergleich sind ggf. die v6 ICMP Access Listen eines Cisco Routers eine gute Hilfe zum Vergleich.

Beachte bei RouterOS 7.1 und ARM MT Hardware auch unbedingt das hier:

Kein IPv6 prefix via PPPoE (Mikrotik)

Leider machst du zu deiner MT HW ja keinerlei Angaben.

Zitat von @Datax87:

Hi, besten Dank für die Infos @aqui.

Der Router ist ein ein kleiner "hap ac²"-Router.

Zurzeit ist RouterOS 7.1.3 installiert.

Kann also wirklich sein, dass da ein Bug die Ursache sein kann wie es

User "Pretty" berichtet hat.

Hi, besten Dank für die Infos @aqui.

Der Router ist ein ein kleiner "hap ac²"-Router.

Zurzeit ist RouterOS 7.1.3 installiert.

Kann also wirklich sein, dass da ein Bug die Ursache sein kann wie es

User "Pretty" berichtet hat.

Nope, das gilt nur für IPv6 PD via PPPoE Interface, was du ja nicht machst du hast ja nur eine einfach Routerkaskade un darüber klappt das problemlos auch im 7er Zweig ...

Deine Prefix-Delegation Settings sind falsch!

Das Setting im zweiten Screenshot ist falsch, du musst stattdessen dem VLAN Interface eine IP aus dem Prefix zuweisen und das Prefix damit advertisen, dann wird das Subnetz automatisch in den ND Settings mit D (Dynamic) Flag auftauchen

/ipv6 address add address=::1 from-pool=ipv6-pool interface="vlan10 - LAN" Des weiteren beachte die Firewall Settings für DHCPv6 wie @aqui schon drauf hingewiesen hat.

Zitat von @Datax87:

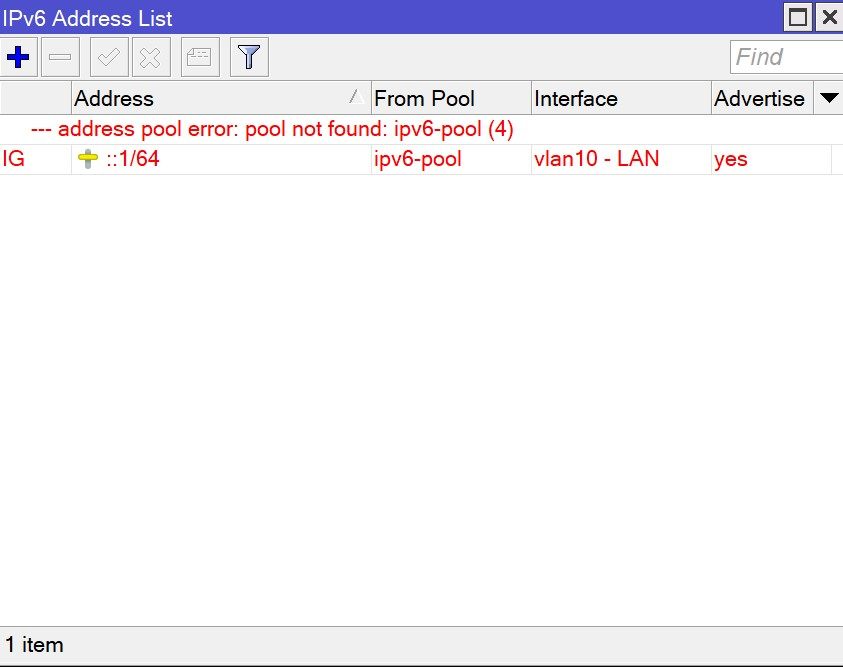

Wenn ich mit unten stehendem Befehl die 1. IP-Adresse aus dem IP-Pool "ipv6-pool"

auf "vlan10 - LAN" konfigurieren möchte, wird mir angezeigt, dass es diesen IP-Pool nicht gibt (siehe Screenshot).

Dann hat dein DHCPv6 Client das Prefix noch nicht bezogen, somit gibt es den Pool aktuell noch nicht.auf "vlan10 - LAN" konfigurieren möchte, wird mir angezeigt, dass es diesen IP-Pool nicht gibt (siehe Screenshot).

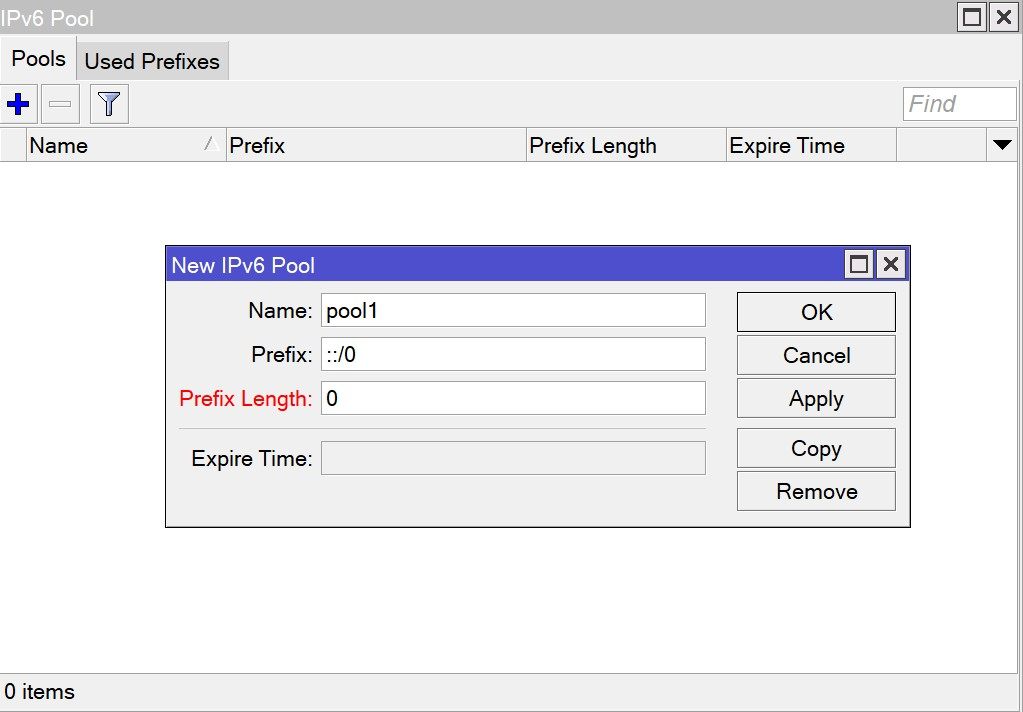

Muss ich den IP-Pool "ipv6-pool" unter "IPv6" --> "IP Pool" einfach selbst anlegen?

Nein, der wird automatisch angelegt, du hast den Namen ja selbst im DHCP Client definiert!Mir ist aufgefallen, dass auf meiner FritzBox noch keine Freigabe für den MikroTik-Router existiert.

Nein die ist nicht nötig, nur wenn du Server Dienste anbieten willst!Schau dir die Einrichtung des PD in den o.g. Anleitungen nochmal genau an.

Und checke wie gesagt die Firewall am WAN des MIkrotik falls du dort eine aktiv hast muss dort UDP546 im INPUT und ICMPv6 im

INPUT freigegeben sein!

Zitat von @Datax87:

Ja, genau. Daran scheitert es im Moment noch. Der DHCPv6-Client kann von der FritzBox kein Prefix beziehen,

verbleibt im Status "searching..." (siehe Screenshot).

OK, dann wird deine FW noch blockieren.Ja, genau. Daran scheitert es im Moment noch. Der DHCPv6-Client kann von der FritzBox kein Prefix beziehen,

verbleibt im Status "searching..." (siehe Screenshot).

"ICMPv6" sowie der UDP-Port 546 müssen im INPUT-Table für "IPv6" freigegeben sein!? Also die entsprechenden Firewall-Regeln muss ich dann unter "IPv6" --> "Firewall" einrichten, richtig?

Rischtisch. Denn DHCPv6 Antworten kommen stateless von Port 547 des DHCPv6 Servers an Port 546UDP an der Firewall des Routers an, diese Regel ist essentiell für das Funktionieren von DHCPv6, genauso wie das ICMPv6 Protokoll, beides muss zwingend in der IPv6 INPUT-Chain freigeschaltete werden!Wenn ich das richtig verstanden habe, muss außer der DHCPv6-Client nichts Weiteres eingerichtet werden,

um ein IPv6-Prefix von der FritzBox zu bekommen.

Außer dem Firewall-Regeln, nein, das ist richtig.um ein IPv6-Prefix von der FritzBox zu bekommen.

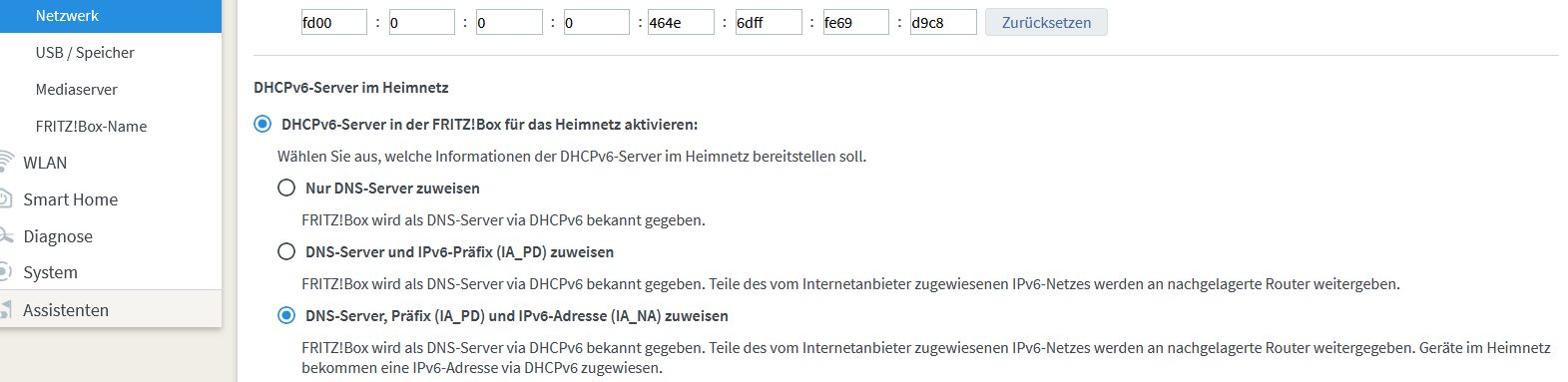

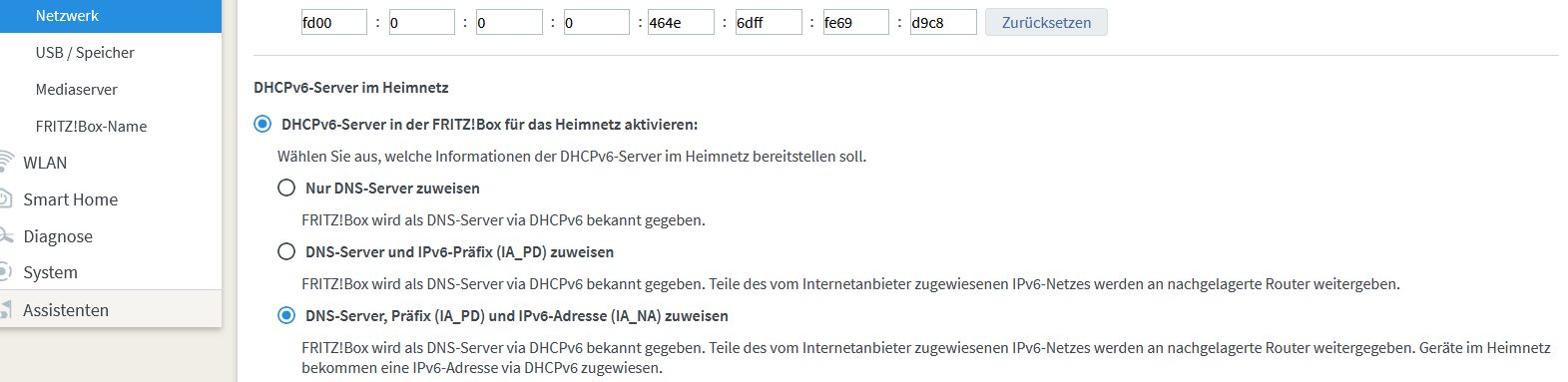

Die Einstellungen des DHCPv6-Servers der FritzBox habe ich so eingestellt wie es in der Anleitung beschrieben steht (siehe Screenshot im Anhang).

Das ist korrekt so.Übrigens, ein sniffen mit dem MIkrotik im WAN Port zeigt dir im Klartext was Sache ist 😉

Mach dir einfach nochmal klar wie DHCPv6 im Background funktioniert, dann ist das ein Klacks.

Ein MIkrotik ist halt nix für Fritzbüx Klicki Bunti User, hier muss man schon mehr von der Materie und dem Protokoll-Background verstehen um ihn wirklich auszureizen.

Zitat von @Datax87:

Hm, wüsste nur nicht wie er das machen sollte. Hatte bis gerade keine einzige Firewall-Regel für "IPv6" festgelegt. Meines Wissens ist dann einfach jeglicher Traffic erlaubt, weil es ja auch keinerlei DROP-Regeln gibt.

In dem Fall ist natürlich Durchzug dann brauchst du sie nicht.Hm, wüsste nur nicht wie er das machen sollte. Hatte bis gerade keine einzige Firewall-Regel für "IPv6" festgelegt. Meines Wissens ist dann einfach jeglicher Traffic erlaubt, weil es ja auch keinerlei DROP-Regeln gibt.

Der "DHCPv6"-Client ist weiterhin im Status "searching...".

Wenn ich mit dem Packet-Sniffer auf "ether1-WAN" den Traffic mitschneide, dann sehe ich dort weder eingehend auf UDP-Port 546 irgendwas ankommen, noch Traffic, der vom MikroTik-Router an UDP-Port 547 versendet wird. Im Grunde passiert da im Moment was die Kommunikation zwischen dem DHCPv6-Server und dem DHCPv6-Client betrifft, rein gar nichts.

Das ist schlecht.Wenn ich mit dem Packet-Sniffer auf "ether1-WAN" den Traffic mitschneide, dann sehe ich dort weder eingehend auf UDP-Port 546 irgendwas ankommen, noch Traffic, der vom MikroTik-Router an UDP-Port 547 versendet wird. Im Grunde passiert da im Moment was die Kommunikation zwischen dem DHCPv6-Server und dem DHCPv6-Client betrifft, rein gar nichts.

Dann setze den MIkrotik mal komplett zurück ohne die Default-Config zu laden und konfiguriere ihn neu.

Oder am besten die 7er Firmware nochmal per Netinstall drauf klatschen um sicher zu gehen das keine Überbleibsel der 6er Firmware Probleme machen,das ist nämlich in den meisten Fällen beim Upgrade auf die 7er das Problem.

Wo könnte ich noch etwas falsch konfiguriert haben?

Poste deine komplette Config hier mal im KlartextEin export hide-sensitive im Terminal erledigt das

Zitat von @Datax87:

Wenn ich ein Config-Backup mit dem "export"-Befehl mache, wird dann wirklich ALLES (also 100,00 %) der aktuellen Konfiguration gesichert?

Nein, Dateien oder Zertifikate nicht die musst du dann separat sichern.Wenn ich ein Config-Backup mit dem "export"-Befehl mache, wird dann wirklich ALLES (also 100,00 %) der aktuellen Konfiguration gesichert?

Man kann zwar ein binary Backup machen dann spielst du dir aber evt. Fehler genauso wieder mit zurück.

Oder gibt es noch Sachen, die ich sonst wie per Hand sichern muss? Die Zertifikate und PrivateKeys für OpenVPN-Verbindungen werde ich ja per Hand sichern müssen, denke ich.

Jepp.Noch was, an das ich denken sollte, bevor ich den Router platt mache und nochmal neu installiere?

Zertifikate sollte man ja eh extern gesichert haben. Ansonsten eben noch die Sachen die du im Dateisystem unter "Files" abgelegt hast und evt. noch brauchst.Und danach wieder das Config-Backup einspielen

Lass das mal komplett weg und konfiguriere rein eine IP für den WAN, default route und setze den DHCPv6 Client und checke dann. Deine Config haben wir hier ja leider immer noch nicht im Klartext vorliegen .ohne, dass ich hier meine gesamte Config posten muss?

Wo ist denn das Problem? Der hide-sensitive parameter beim export entfernt schon die meisten "persönlichen" secrets aus dem export, bisl nachträgliche anonymisierung feddisch, spart dir und vor allem uns unnötige Rumraterei und Zeit! Kann viele Ursachen haben, von falschem Interface über verbogene Routen, fälschlich nicht wissend hinterlegte OSPF Interfaces, etc. pp.Du hast die Wahl, vermutlich eine schnell und unkomplizierte Lösung oder langwierige rum raterei was du wohl wie konfiguriert hast ...

Bei letzterem wäre ich definitiv raus, da ist mir die Zeit dann doch zu schade wenn man hier auf dem trockenen sitzen gelassen wird.

Danke! Das hier sollte auf jeden Fall schon mal raus fliegen, das verursacht vielfach solche und andere Probleme wenn man OSPF eh nicht nutzt (v7 schieet den sie in den Default-Configs noch nicht behoben haben):

/routing bgp template

set default disabled=no output.network=bgp-networks

/routing ospf instance

add name=default-v2

/routing ospf area

add disabled=yes instance=default-v2 name=backbone-v2

Deaktiviere mal die testweise die v4 Firewall-Regeln (klingt unlogisch, mach es trotzdem), bin noch nicht ganz durch mit der Config.

Och nö .... guckst du ...

Kopf-tisch, IPv6 ist deaktiviert ... 🙈

Also anschalten:

Case closed.

/ipv6 settings

set disable-ipv6=yes max-neighbor-entries=8192

set disable-ipv6=yes max-neighbor-entries=8192

Kopf-tisch, IPv6 ist deaktiviert ... 🙈

Also anschalten:

/ipv6 settings set disable-ipv6=no

Case closed.

Zitat von @Datax87:

Habe mal eine IPv6-Adresse aus dem IPv6-Pool der FritzBox auf "vlan10 - LAN" gelegt.

und die "Neighbour Discovery" für "vlan10-LAN" aktiviert. Mein PC bekommt bereits eine

öffentliche IPv6-Adresse zugewiesen.

👍Habe mal eine IPv6-Adresse aus dem IPv6-Pool der FritzBox auf "vlan10 - LAN" gelegt.

und die "Neighbour Discovery" für "vlan10-LAN" aktiviert. Mein PC bekommt bereits eine

öffentliche IPv6-Adresse zugewiesen.

Bisher werden allerdings alle Verbindungen zu Servern im Internet per "IPv4" aufgebaut. Habe den PC

auch schon mal neu gestartet. So Webseiten wie "Youtube" und "Google" müssten doch per "IPv6" ansprechbar

sein oder nicht!?

So lange dein DNS-Server die IPv6 Adressen bei Anfragen zurückliefert, und du nicht am Rechner geschraubt hast das IPv4 bevorzugt genutzt wird, ja.auch schon mal neu gestartet. So Webseiten wie "Youtube" und "Google" müssten doch per "IPv6" ansprechbar

sein oder nicht!?

nslookup ipv6.google.com

ping -6 ipv6.google.comDamit das hier jetzt nicht ausartet empfehle ich dir als jetzt als erstes:

danrl.com/ipv6/

Das hier ist nötig, mehr braucht es auf dem Mikrotik nicht wenn die v6 FW leer ist:

Ansonsten hat dein Client ein v6 Problem bzw. es wurde dran gefummelt.

Ich bin jetzt raus, das eigentliche Problem wurde gelöst.

Ciao.

/ipv6 dhcp-client add add-default-route=yes interface=ether1 pool-name=global_pool request=prefix

/ipv6 address add address=::1 from-pool=global_pool interface="vlan10 - LAN" advertise=yes

/ipv6 nd set [ find default=yes ] interface="vlan10 - LAN" disabled=no Ich bin jetzt raus, das eigentliche Problem wurde gelöst.

Ciao.

Zitat von @Datax87:

Es läuft jetzt. Der Haken bei "Add Default Route" im DHCPv6-Client war nicht gesetzt.

Ohne Default-Route kein routing an unbekannte Adressen logisch, ist bei IPv4 ja genau das gleiche, für IPv4 hast du ja auch manuell eine Default-Route zur Fritzbox hinzugefügt Es läuft jetzt. Der Haken bei "Add Default Route" im DHCPv6-Client war nicht gesetzt.

Der Aufbau von Webseiten läuft spürbar schneller als unter IPv4 merke ich gerade ^^.

Kein performance fressendes NAT mehr Danke dir für die Hilfe und deine Geduld  .

.

Bidde.

Hallo, ich habe ebenfalls eine Fritzbox 7590 und ein Mikrotik in einer Routerkaskade.

Die Fritzbox und Mikrotik habe ich wie es hier beschrieben wurde eingestellt.

Mein Mikrotik selbst bekommt keine IPv6 Adresse

ein /ip cloud print zeigt mir nur die öffentliche IPv4 Adresse an.

Ist das bei euch auch so?

Was muss ich machen damit der Mikrotik selbst auch eine öffentliche ipv6 bekommt?

Denn ohne kann ich von unterwegs keinen VPN Tunnel aufbauen.

In der Fritzbox sehe ich folgendes:

PC-192-168-171-10

192.168.171.10

::764d:28ff:fe11:4b18

Ich habe den Präfix davor gesetzt und :764d:28ff:fe11:4b18 dahinter aber ich bekomme keine Verbindung zum Router.

Die Fritzbox und Mikrotik habe ich wie es hier beschrieben wurde eingestellt.

Mein Mikrotik selbst bekommt keine IPv6 Adresse

ein /ip cloud print zeigt mir nur die öffentliche IPv4 Adresse an.

Ist das bei euch auch so?

Was muss ich machen damit der Mikrotik selbst auch eine öffentliche ipv6 bekommt?

Denn ohne kann ich von unterwegs keinen VPN Tunnel aufbauen.

In der Fritzbox sehe ich folgendes:

PC-192-168-171-10

192.168.171.10

::764d:28ff:fe11:4b18

Ich habe den Präfix davor gesetzt und :764d:28ff:fe11:4b18 dahinter aber ich bekomme keine Verbindung zum Router.

Du musst schon im DHCPv6 Client am Mikrotik nachsehen ob du eine Addresse/Prefix bekommen hast ...

Btw. Threads einfach so zu übernehmen kommt hier gar nicht gut, also neues Thema aufmachen bitte.

@1915348599

Ich kann dafür auch gern ein neues Thema aufmachen.

Das /ip cloud nur ipv4 spricht steht aber in der Wiki anders:

wiki.mikrotik.com/wiki/Manual:IP/Cloud

Ich kann dafür auch gern ein neues Thema aufmachen.

Das /ip cloud nur ipv4 spricht steht aber in der Wiki anders:

wiki.mikrotik.com/wiki/Manual:IP/Cloud

Zitat von @svenpaush:

@1915348599

Ich kann dafür auch gern ein neues Thema aufmachen.

Das /ip cloud nur ipv4 spricht steht aber in der Wiki anders:

wiki.mikrotik.com/wiki/Manual:IP/Cloud

@1915348599

Ich kann dafür auch gern ein neues Thema aufmachen.

Das /ip cloud nur ipv4 spricht steht aber in der Wiki anders:

wiki.mikrotik.com/wiki/Manual:IP/Cloud

Ok dann haben sie das nun geändert.

Fakt ist damit das klappt musst du entweder auch eine Address im DHCPv6 beziehen (Haken setzen), nicht nur ein Prefix, oder alternativ aus dem Prefix-Pool einem Interface eine öffentliche IP zuweisen.

Zusätzlich müssen natürlich Port-Freigaben in der Fritzbox Firewall den Zugriff auch zulassen.

An den Port-Freigaben kann es meiner Meinung nicht liegen da ich IPv6 als Exposed Host angehakt habe.

Wenn ich im DHCPv6 Client den Haken zusätzlich bei address auswähle verliert der Mikrotik sein prefix.

Den Haken nur bei address bewirkt ebenfalls nichts. Heißt kein Prefix keine IPv6.

Das einzige was funktioniert ist wie im Screenshot zu erkennen ist den Haken bei prefix zu setzen.

Zusätzlich habe im DHCPv6 Client das Interface in der auch meine Clients drin sind einen Client Eintrag erstellt.

Der steht aber dauerhaft auf searching.

Wenn ich im DHCPv6 Client den Haken zusätzlich bei address auswähle verliert der Mikrotik sein prefix.

Den Haken nur bei address bewirkt ebenfalls nichts. Heißt kein Prefix keine IPv6.

Das einzige was funktioniert ist wie im Screenshot zu erkennen ist den Haken bei prefix zu setzen.

Zusätzlich habe im DHCPv6 Client das Interface in der auch meine Clients drin sind einen Client Eintrag erstellt.

Der steht aber dauerhaft auf searching.

Zitat von @svenpaush:

An den Port-Freigaben kann es meiner Meinung nicht liegen da ich IPv6 als Exposed Host angehakt habe.

Das war nur ein Hinweis falls noch nicht vorgenommen.An den Port-Freigaben kann es meiner Meinung nicht liegen da ich IPv6 als Exposed Host angehakt habe.

Wenn ich im DHCPv6 Client den Haken zusätzlich bei address auswähle verliert der Mikrotik sein prefix.

Dann hast du in der Fritte in den Netzwerkeinstellungen zu IPv6 nicht ausgewählt das diese zusätzlich zum Prefix auch Adressen per DHCPv6 im RA advertised.Den Haken nur bei address bewirkt ebenfalls nichts. Heißt kein Prefix keine IPv6.

S. letzten Kommentar.Zusätzlich habe im DHCPv6 Client das Interface in der auch meine Clients drin sind einen Client Eintrag erstellt.

Das ist Blödsinn!Wenn man einem Interface eine Adresse aus einem Prefix Pool zuweisen möchte geht man über

/ipv6 address, wählt dort den Pool aus und das Interface, schon bekommt das Interface automatisch eine Adresse aus dem Prefix-Pool zugewiesen.Du solltest die oben verlinkten Tutorials mal genauer lesen min Jung ...

Ahhhhh  .

.

Ok das war der Hinweis.

Im Link so richte ich die Fritzbox ein am Anfang wurde ein Screenshot eingestllt und diese Angenaben habe ich so übernommen.

Also für alle Mitlesenden fall ihr auch darüber Stoplert:

Heimnetz -> Netzwerk -> Netzwerkeinstellungen -> unten rechtes ipv6 Einstellungen

Bei dem Punkt DHCPv6-Server im Heimnetz sollte laut der Anleitung DNS-Server und IPv6-Präfix (IA_PD) zuweisen ausgewählt werden.

Damit der Mikrotik auch eine IP Adresse erhält muss aber:

DNS-Server, Präfix (IA_PD) und IPv6-Adresse (IA_NA) zuweisen

ausgwählt werden.

Danke ist das auch geklärt.

Ok das war der Hinweis.

Im Link so richte ich die Fritzbox ein am Anfang wurde ein Screenshot eingestllt und diese Angenaben habe ich so übernommen.

Also für alle Mitlesenden fall ihr auch darüber Stoplert:

Heimnetz -> Netzwerk -> Netzwerkeinstellungen -> unten rechtes ipv6 Einstellungen

Bei dem Punkt DHCPv6-Server im Heimnetz sollte laut der Anleitung DNS-Server und IPv6-Präfix (IA_PD) zuweisen ausgewählt werden.

Damit der Mikrotik auch eine IP Adresse erhält muss aber:

DNS-Server, Präfix (IA_PD) und IPv6-Adresse (IA_NA) zuweisen

ausgwählt werden.

Danke ist das auch geklärt.

Zitat von @aqui:

Vielleicht solltest du besser nochmal einen FB Screenshot hier einstellen um das wasserdicht zu machen !!

Ich verlinke den Thread mal mit dem Mikrotik Tutorial.

Vielleicht solltest du besser nochmal einen FB Screenshot hier einstellen um das wasserdicht zu machen !!

Ich verlinke den Thread mal mit dem Mikrotik Tutorial.

Wurde doch schon geklärt ... S.letzten comment vom User.

Hatten wir zwar schon oben, aber dann halt mit anderer Markierung ...🙃

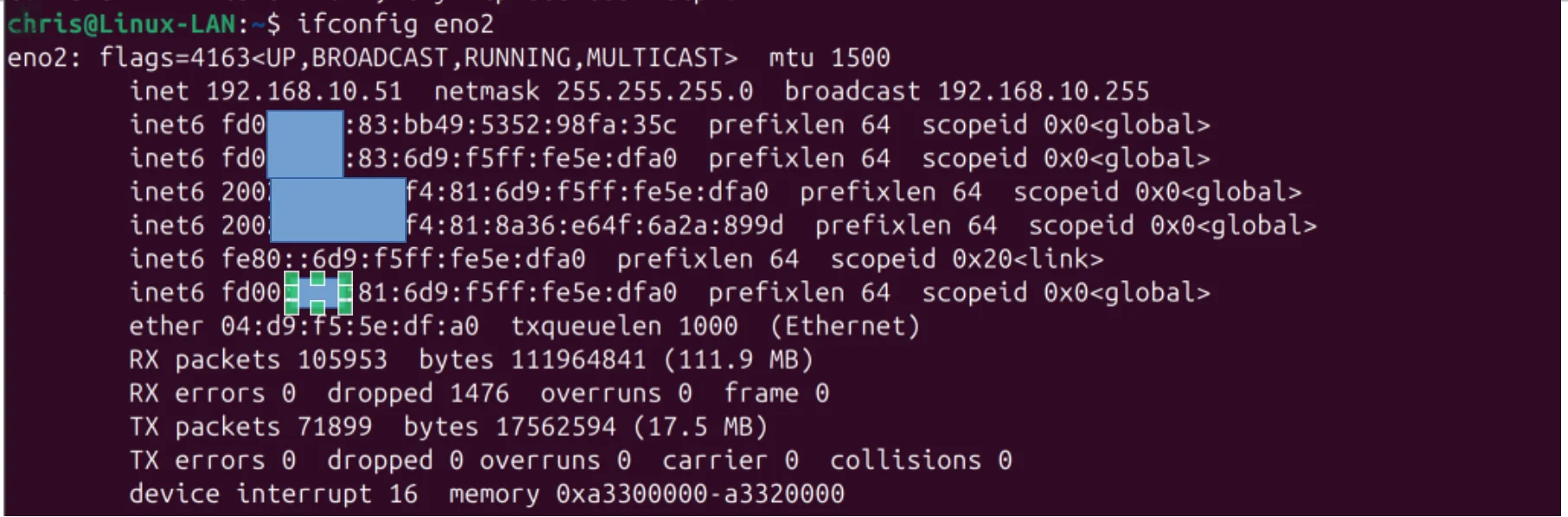

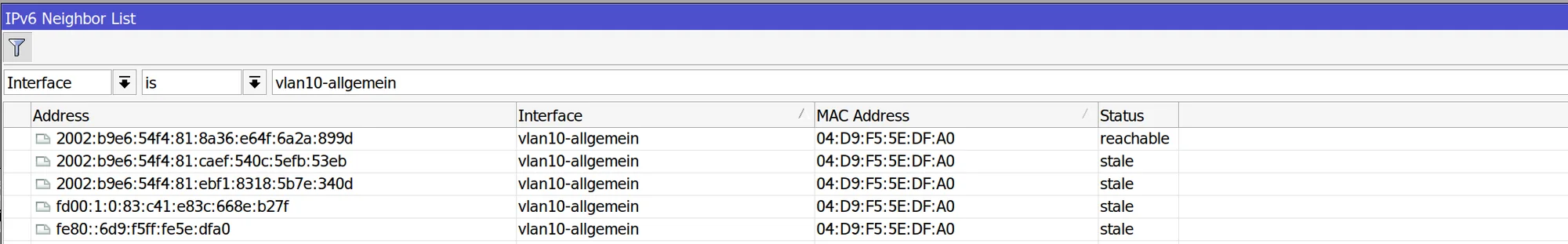

Grundsätzlich hat mir der Thread bereits sehr weitergeholfen.

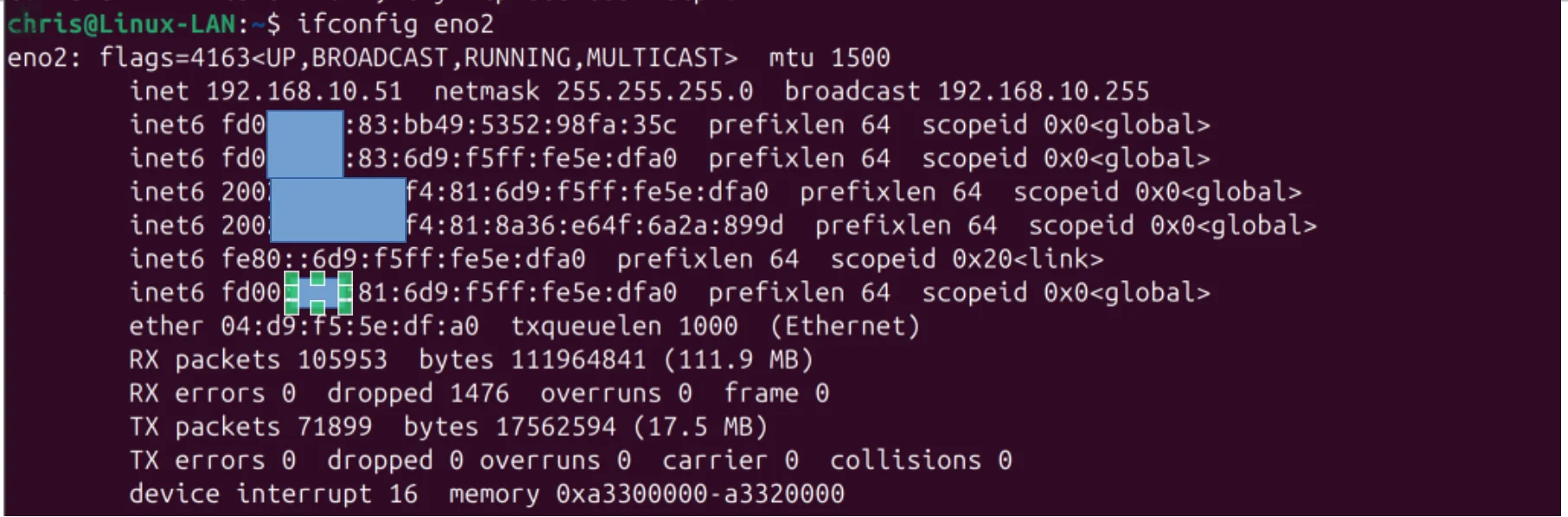

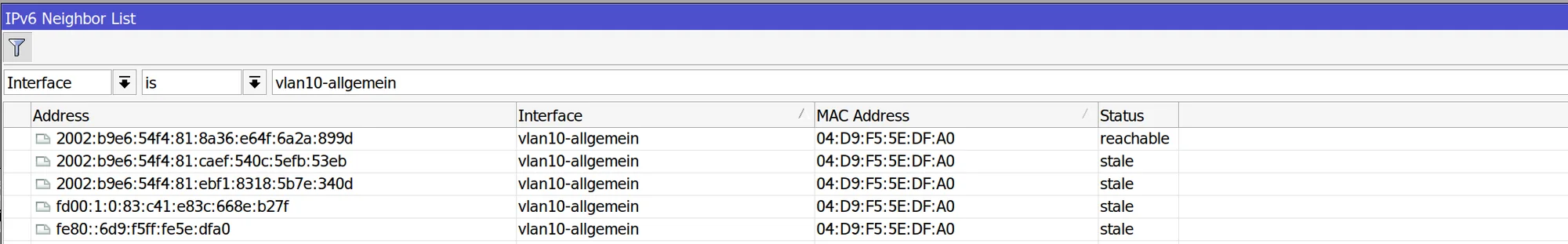

Mir ist nur noch nicht klar warum in der neighbour list nicht alle IPv6 Addressen eines gerätes auftauchen. Gibt es hier eine Einstellung welche denn zwingend den letzten Teil der Adresse generieren lässt. Wäre in meiner Hinsicht hilfreich um verschiedene VLANs sauber von einander zu trennen.

Anbei ein paar Screenshots um das zu erläutern:

CLI

Mikrotik IPv6 NeigbourList

Mir ist nur noch nicht klar warum in der neighbour list nicht alle IPv6 Addressen eines gerätes auftauchen. Gibt es hier eine Einstellung welche denn zwingend den letzten Teil der Adresse generieren lässt. Wäre in meiner Hinsicht hilfreich um verschiedene VLANs sauber von einander zu trennen.

Anbei ein paar Screenshots um das zu erläutern:

CLI

Mikrotik IPv6 NeigbourList

Hast du entsprechend gewartet, denn das Default Intervall für die v6 Neighbor Discovery beträgt 200 Sekunden (3,3 Min)?!

Übrigens: Was bringt es die Adressen oben auszublauen wenn man sie unten dann doch wieder sehen kann?! 😉

danrl.com/ipv6/

Übrigens: Was bringt es die Adressen oben auszublauen wenn man sie unten dann doch wieder sehen kann?! 😉

danrl.com/ipv6/