Suche Tutorial zu Netzwerkdesign

Hallo zusammen,

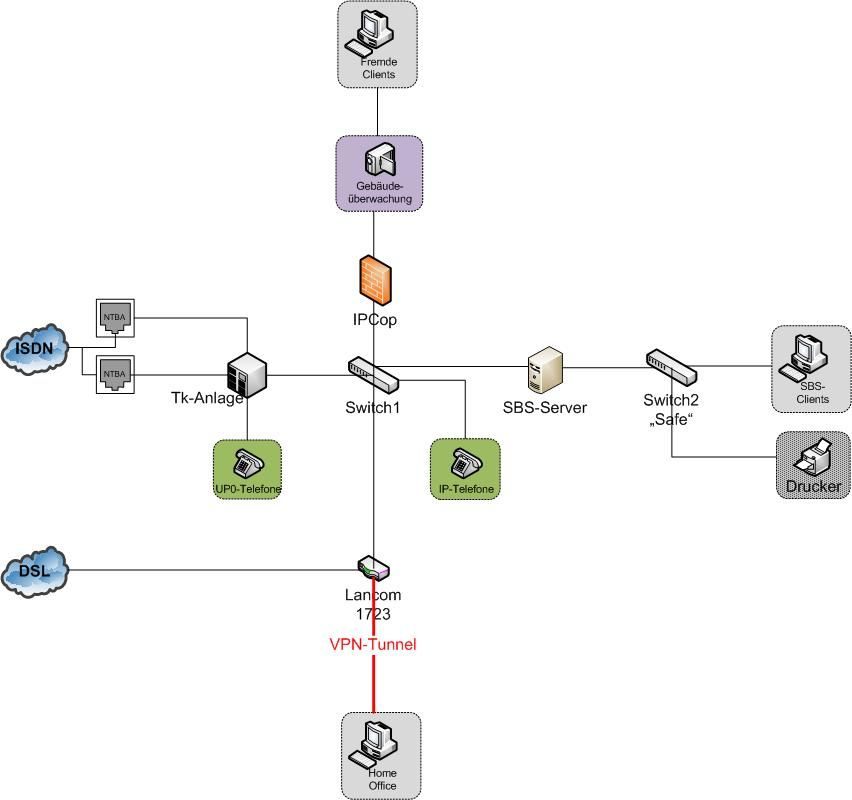

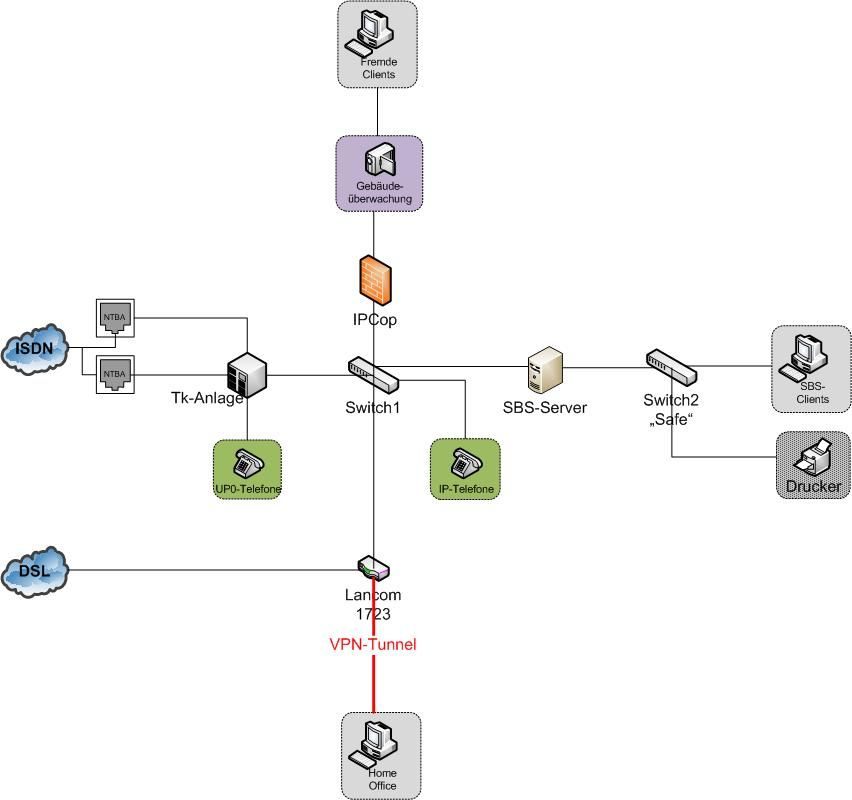

ich stoße mit meinem Wissen über sinnvolles Netzwerkdesign immer mehr an meine Grenzen, obwohl wir nur eine recht simple Netzwerkarchitektur haben. Im Zuge unseres räumlichen Umzuges habe ich nun die Aufgabe, das Netzwertdesign zu aktualisieren, zumal neue Herausforderungen anstehen:

1. Möglichmachen von HomeOffice-Arbeitsplätzen,

2. Integrierung einer Gebäudeüberwachung, an der auch fremde CVlients angeschlossen sein werden.

Ich habe das von mir angedachte Netzwerkdesign mal als Datei angehangen und wäre für Tipps extrem dankbar. Insbesodere gefällt mir die "dreifache" Firewallsituation nicht (Lancom, IPCop, SBS). Sorry, aber ich habe einfach keine Ahnung...

Einem Tutorial über SBS2k3 habe ich ursprünglich entnommen, dass es Sinn macht, den SBS mit zwei NICs zu betreiben (damit SBS als zusätzliche Firewall arbeiten kann). Nun wurde mir in einem Lancom-Forum empfohlen, eine NIC aus dem Server zu nehmen, da der Wert derselben sehr fraglich sei.

Hat jemand von Euch vielleicht auch einen Link bzgl. eines Tutorials, wo man solche Dinge auch mal von der Pieke lernen kann?

Vielen Dank im Voraus und liebe Grüße

Pino

ich stoße mit meinem Wissen über sinnvolles Netzwerkdesign immer mehr an meine Grenzen, obwohl wir nur eine recht simple Netzwerkarchitektur haben. Im Zuge unseres räumlichen Umzuges habe ich nun die Aufgabe, das Netzwertdesign zu aktualisieren, zumal neue Herausforderungen anstehen:

1. Möglichmachen von HomeOffice-Arbeitsplätzen,

2. Integrierung einer Gebäudeüberwachung, an der auch fremde CVlients angeschlossen sein werden.

Ich habe das von mir angedachte Netzwerkdesign mal als Datei angehangen und wäre für Tipps extrem dankbar. Insbesodere gefällt mir die "dreifache" Firewallsituation nicht (Lancom, IPCop, SBS). Sorry, aber ich habe einfach keine Ahnung...

Einem Tutorial über SBS2k3 habe ich ursprünglich entnommen, dass es Sinn macht, den SBS mit zwei NICs zu betreiben (damit SBS als zusätzliche Firewall arbeiten kann). Nun wurde mir in einem Lancom-Forum empfohlen, eine NIC aus dem Server zu nehmen, da der Wert derselben sehr fraglich sei.

Hat jemand von Euch vielleicht auch einen Link bzgl. eines Tutorials, wo man solche Dinge auch mal von der Pieke lernen kann?

Vielen Dank im Voraus und liebe Grüße

Pino

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 140249

Url: https://administrator.de/forum/suche-tutorial-zu-netzwerkdesign-140249.html

Ausgedruckt am: 19.07.2025 um 19:07 Uhr

2 Kommentare

Neuester Kommentar

Moin, wenn du schon selbst sagst das du keine Ahnung hast ist es mutig dir eine solche Aufgabe zu geben...

Aber: Ich selbst bin immer dagegen einen Server als Firewall zu nehmen. Ein Server ist für mich das System welches den meisten Schutz bekommen sollte - denn wenn der ausfällt ist der Schaden meistens am größten. Und grade auf dem System soll ich etwas installieren was potenzielle Eindringlinge erst abwehrt?

Hier nehme ich immer eine externe Firewall (z.b: Astaro) - dies hat noch nebenbei den Vorteil das es 90% der Script-Kiddys schon überfordert wenn es kein graphisches Login gibt was die kennen....

Ob man jetzt 1, 2 oder 5 Firewalls hintereinander schaltet ist dann ne eigene Entscheidung und eine Frage der benötigten Sicherheit...

Aber: Ich selbst bin immer dagegen einen Server als Firewall zu nehmen. Ein Server ist für mich das System welches den meisten Schutz bekommen sollte - denn wenn der ausfällt ist der Schaden meistens am größten. Und grade auf dem System soll ich etwas installieren was potenzielle Eindringlinge erst abwehrt?

Hier nehme ich immer eine externe Firewall (z.b: Astaro) - dies hat noch nebenbei den Vorteil das es 90% der Script-Kiddys schon überfordert wenn es kein graphisches Login gibt was die kennen....

Ob man jetzt 1, 2 oder 5 Firewalls hintereinander schaltet ist dann ne eigene Entscheidung und eine Frage der benötigten Sicherheit...

Da kann man maretz absolut zustimmen. Wenn du keine Ahnung hast dann ist das kein leichtes Unterfangen, denn ein Tutorial für einen Raketentechniker findest du auch nicht mal so im Internet oder in einem Forum. Dafür lernen oder studieren manche ein paar Jahre. Diese Forderung ist also ziemlich naiv von dir, sorry !

Vielleicht kann man aber dein rudimentäres Netzwerk Wissen benutzen um dich auf die richtige Schiene zu bringen, denn für so ein simples Banalnetz sollte das allemal reichen !

Folgende Punkte solltest du mindestens umsetzen:

VLAN einrichten - Mehrere Betriebe und Router FSM7352

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Vielleicht kann man aber dein rudimentäres Netzwerk Wissen benutzen um dich auf die richtige Schiene zu bringen, denn für so ein simples Banalnetz sollte das allemal reichen !

Folgende Punkte solltest du mindestens umsetzen:

- Deine unterschiedlichen Segmente solltest du auf VLANs bzw. VLAN fähigen Switches umsetzen (Switch 1 und 2)

- Zwingend allein schon aus rechtlichen Gründen und Performance Gründen ist ein VLAN für das Voice Netz !

- Die Netztrennung der Segmente Gebäudeüberwachung, Voice, Firmenentz und VPN-Zugang sollte in jedem Falle eine Firewall wie IPCop, Pfsense, Monowall etc. sein (wenns kostenneutral sein soll..). Niemals sollten diese Segmente in einem dummen, flachen Layer 2 Netz enden !

VLAN einrichten - Mehrere Betriebe und Router FSM7352

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP