WMI-Access Dienste für Nicht-Administratoren

Hi Leute,

wir verwenden den PRTG-Network-Monitor zur Überwachung unserer Infrastruktur. Im Windows-Umfeld verwenden wir dafür überwiegend die WMI-Sensoren. Dem Anmelde-Konto für PRTG wurde auf den jeweiligen Serversystemen Admin-Rechte eingeräumt. Dies möchten wir logischerweise ändern.

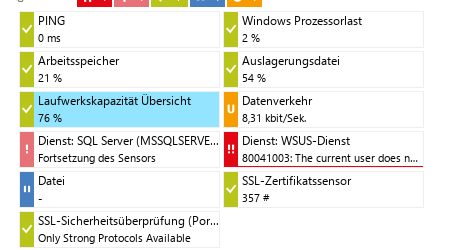

Wie im Screenshot zu sehen läuft die Konfiguration mit einem "Nicht-Admin"-Abfrageaccount für an sich schon - Prozessorlast, Arbeitsspeicher, Laufwerkskapazität etc. sind WMI-Sensoren. Allerdings bekommen wir bei den WMI-Sensoren für die Statusabfrage von Diensten ein "80041003: The current user does not have permission to perform the action".

Kann mir jemand sagen welche Rechte ich zusätzlich noch einräumen muss?

Vielen Dank!

wir verwenden den PRTG-Network-Monitor zur Überwachung unserer Infrastruktur. Im Windows-Umfeld verwenden wir dafür überwiegend die WMI-Sensoren. Dem Anmelde-Konto für PRTG wurde auf den jeweiligen Serversystemen Admin-Rechte eingeräumt. Dies möchten wir logischerweise ändern.

Wie im Screenshot zu sehen läuft die Konfiguration mit einem "Nicht-Admin"-Abfrageaccount für an sich schon - Prozessorlast, Arbeitsspeicher, Laufwerkskapazität etc. sind WMI-Sensoren. Allerdings bekommen wir bei den WMI-Sensoren für die Statusabfrage von Diensten ein "80041003: The current user does not have permission to perform the action".

Kann mir jemand sagen welche Rechte ich zusätzlich noch einräumen muss?

Vielen Dank!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1604924939

Url: https://administrator.de/forum/wmi-access-dienste-fuer-nicht-administratoren-1604924939.html

Ausgedruckt am: 21.05.2025 um 13:05 Uhr

9 Kommentare

Neuester Kommentar

Adminrechte zum Auslesen von Satis? Muss wohl Freitag sein.

Moin.

Out-of-the-box keine Chance, dazu gibt's nen KB-Eintrag bei Paessler:

https://kb.paessler.com/en/topic/81810-wmi-access-without-administrative ...

Liegt halt einfach an der Art, wie WMI funktioniert. Ohne Anpassung der ACL werden eben für einige Dinge Admin-Rechte benötigt. Wie jede Medaille hat auch das zwei Seiten: Per WMI kann ich remote _alles!_ über das überwachte System herausfinden, muss dann aber mit erhöhten Rechten leben oder viel Zeit in die Anpassung der ACLs investieren.

Per SNMP kann ich _einige!_ Stati ohne Admin-Rechte auslesen, aber halt nur einen Bruchteil dessen, was per WMI geht. Und auch das Hantieren mit MIBs ist ziemlich zeitintensiv, der "Gewinn" ist also relativ klein.

Blick über den Tellerrand: Auch andere, teils agent-basierte Systeme, setzen für einige Aktionen Admin-Rechte auf dem überwachten System voraus. Quasi "By Design".

Cheers,

jsysde

Out-of-the-box keine Chance, dazu gibt's nen KB-Eintrag bei Paessler:

https://kb.paessler.com/en/topic/81810-wmi-access-without-administrative ...

Liegt halt einfach an der Art, wie WMI funktioniert. Ohne Anpassung der ACL werden eben für einige Dinge Admin-Rechte benötigt. Wie jede Medaille hat auch das zwei Seiten: Per WMI kann ich remote _alles!_ über das überwachte System herausfinden, muss dann aber mit erhöhten Rechten leben oder viel Zeit in die Anpassung der ACLs investieren.

Per SNMP kann ich _einige!_ Stati ohne Admin-Rechte auslesen, aber halt nur einen Bruchteil dessen, was per WMI geht. Und auch das Hantieren mit MIBs ist ziemlich zeitintensiv, der "Gewinn" ist also relativ klein.

Blick über den Tellerrand: Auch andere, teils agent-basierte Systeme, setzen für einige Aktionen Admin-Rechte auf dem überwachten System voraus. Quasi "By Design".

Cheers,

jsysde

Zitat von @Philipp711:

Dachte ich auch zuerst...reicht aber anscheinend nicht...siehe unten...

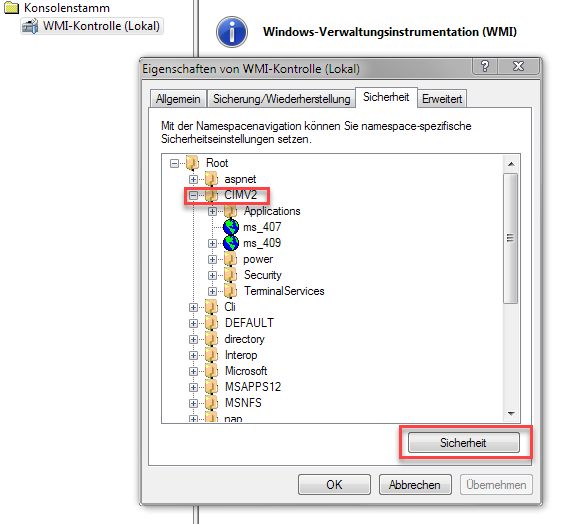

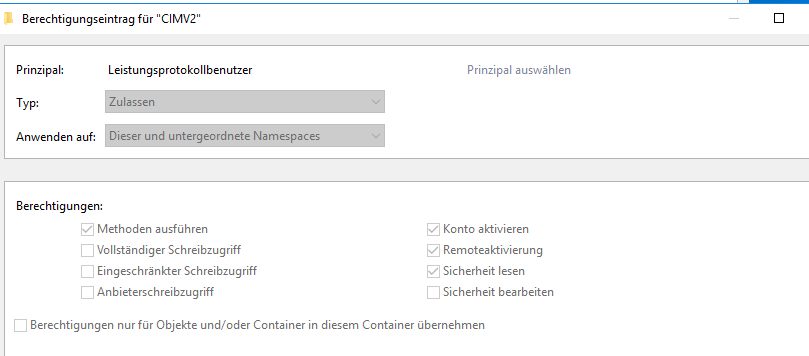

Na, Leserechte im jeweiligen WMI Namespace verpassen ... "Win32_Service" für das Auslesen von Diensten liegt in "root\CIMv2"

Admin-Rechte überflüssig. Least-Privilege geht auch hier ....

Admin-Rechte überflüssig. Least-Privilege geht auch hier ....

Dachte ich auch zuerst...reicht aber anscheinend nicht...siehe unten...

Doch du musst aber auch das "Remoteaktivierung"-Recht im Root aktivieren und vererben bzw. bis zu CIMv2 vergeben, erst dann ist der Zugriff für non admins via remote erlaubt. Klappt hier problemlos!

Moin.

Cheers,

jsysde

Zitat von @Philipp711:

[...]Ich frage mich gerade, ob es nicht noch irgendwelche Nebenwirkungen bei der Anpassung der Berechtigungen der Dienste etc. durch das Hantieren mit dem SC Manager geben kann?

Berechtigte Frage. Beim (manuellen) Anpassen von ACLs besteht immer die Gefahr, mehr Rechte zu gewähren, als benötigt werden. Und sich dann in trügerischer Sicherheit zu wiegen.[...]Ich frage mich gerade, ob es nicht noch irgendwelche Nebenwirkungen bei der Anpassung der Berechtigungen der Dienste etc. durch das Hantieren mit dem SC Manager geben kann?

[...]Muss/sollte man dann tatsächlich damit leben, dass da Admin-Rechte für so ein Monitoring benötigt werden!?

Klares JEIN - manche Monitoring-Systeme können ja auch "Mitigation-Skripts" ausführen, also z.B. einen Dienst neu starten, wenn der ausfällt etc. Dafür werden die Rechte mit Sicherheit benötigt. Zum reinen Auslesen, also Monitoring im klassischen Sinn, sind Admin-Rechte aber tatsächlich "Overkill". Man muss sich halt nur die Mühe der ACL-Anpassungen machen - und erfahrungsgemäß dürfte die Quote derer, die a) verstehen, was sie da tun und warum und b) die Zeit dafür haben, irgendwo im Promille-Bereich angesiedelt sein.Cheers,

jsysde

Hallo, ich stand vor derselben Herausforderung und es gibt ein sehr praktisches (und kostenloses) Tool um die Berechtigungen für die Windows Dienste via GUI zu setzen:

https://www.coretechnologies.com/products/ServiceSecurityEditor/

Damit kann man sich das "Gehampel" mit sc sdset scmanager usw. sparen!

https://www.coretechnologies.com/products/ServiceSecurityEditor/

Damit kann man sich das "Gehampel" mit sc sdset scmanager usw. sparen!