Dpi und ids mikrotik

Hallo in die Runde,

ich habe eine eher theoretische Frage.

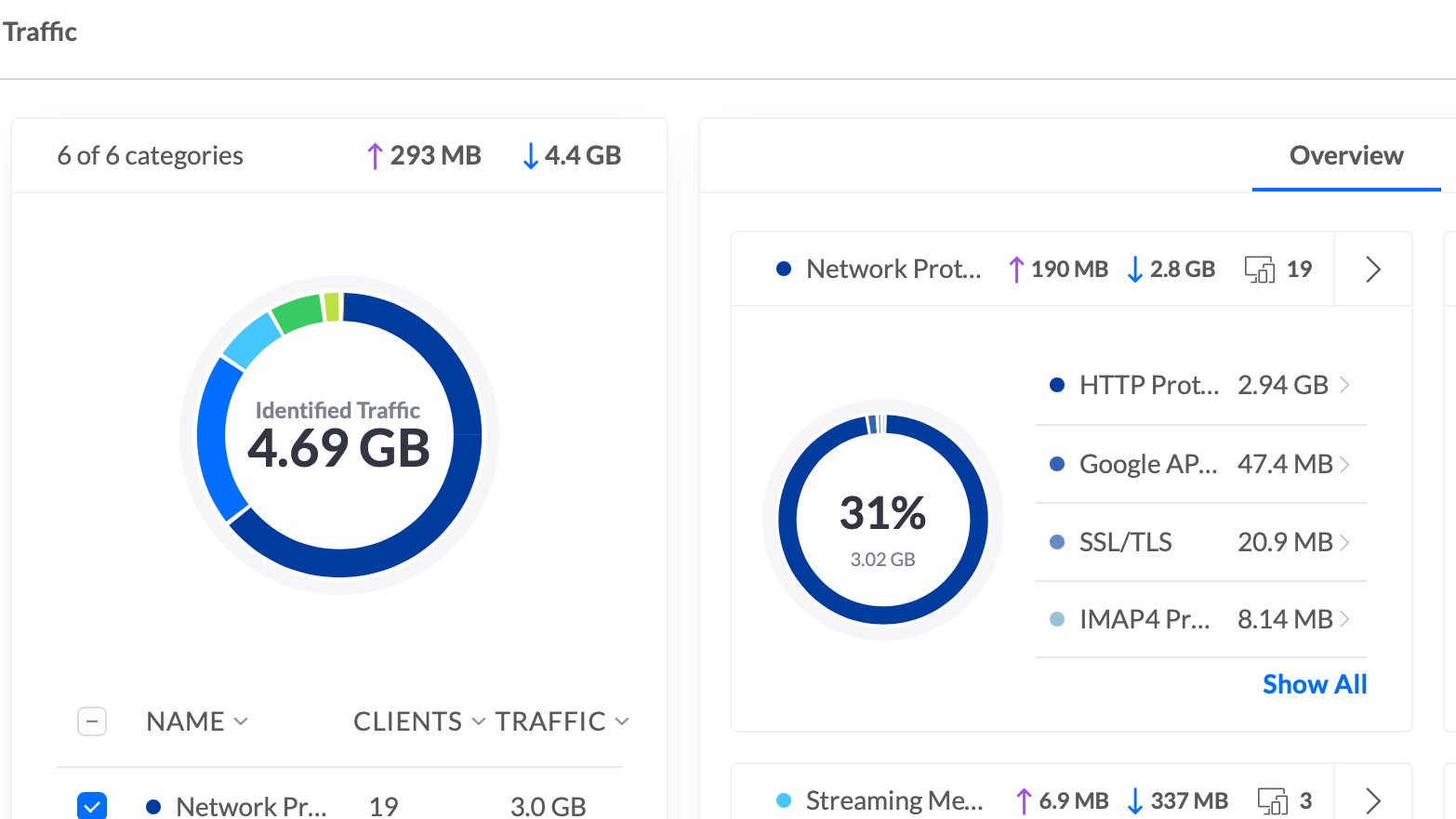

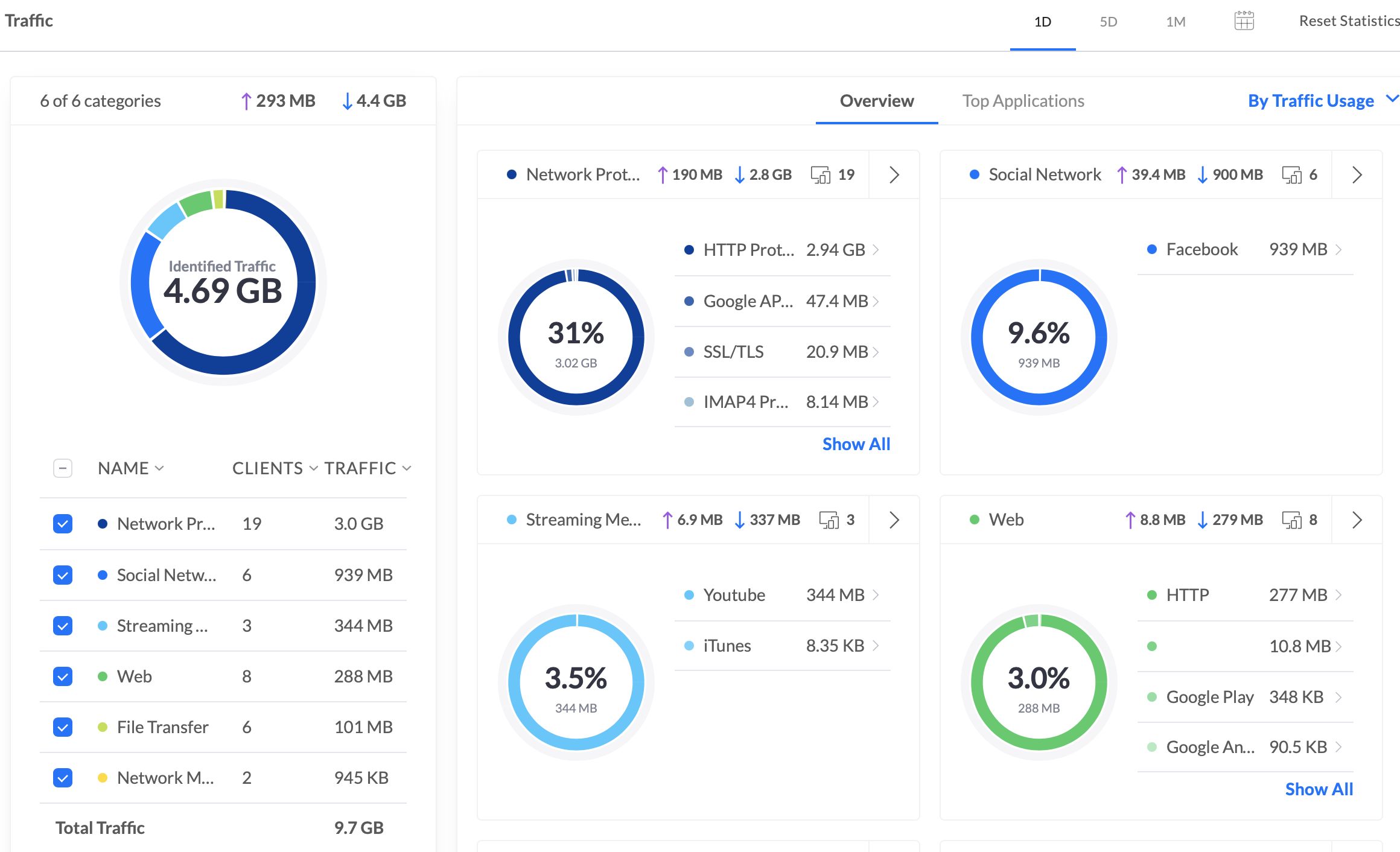

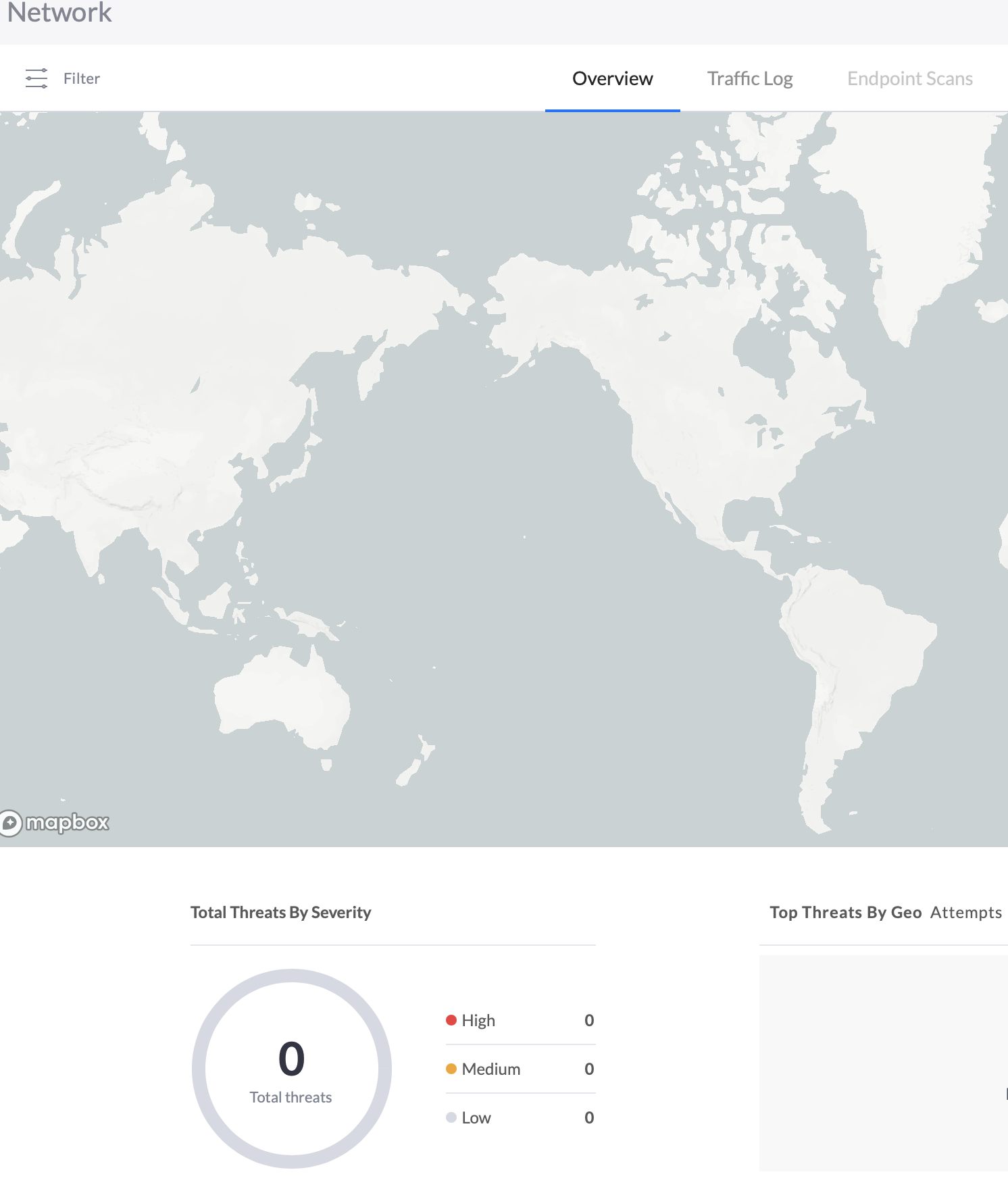

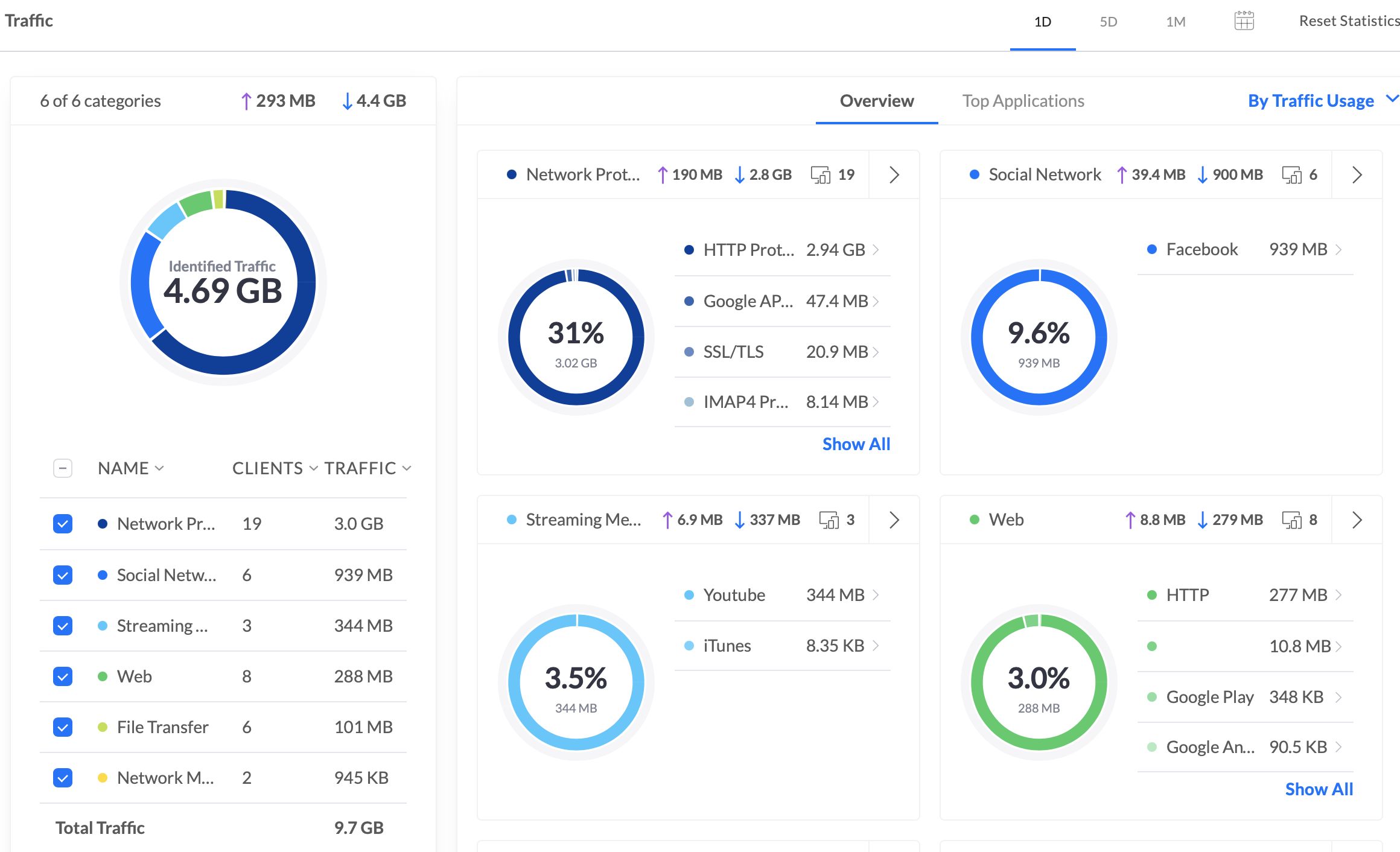

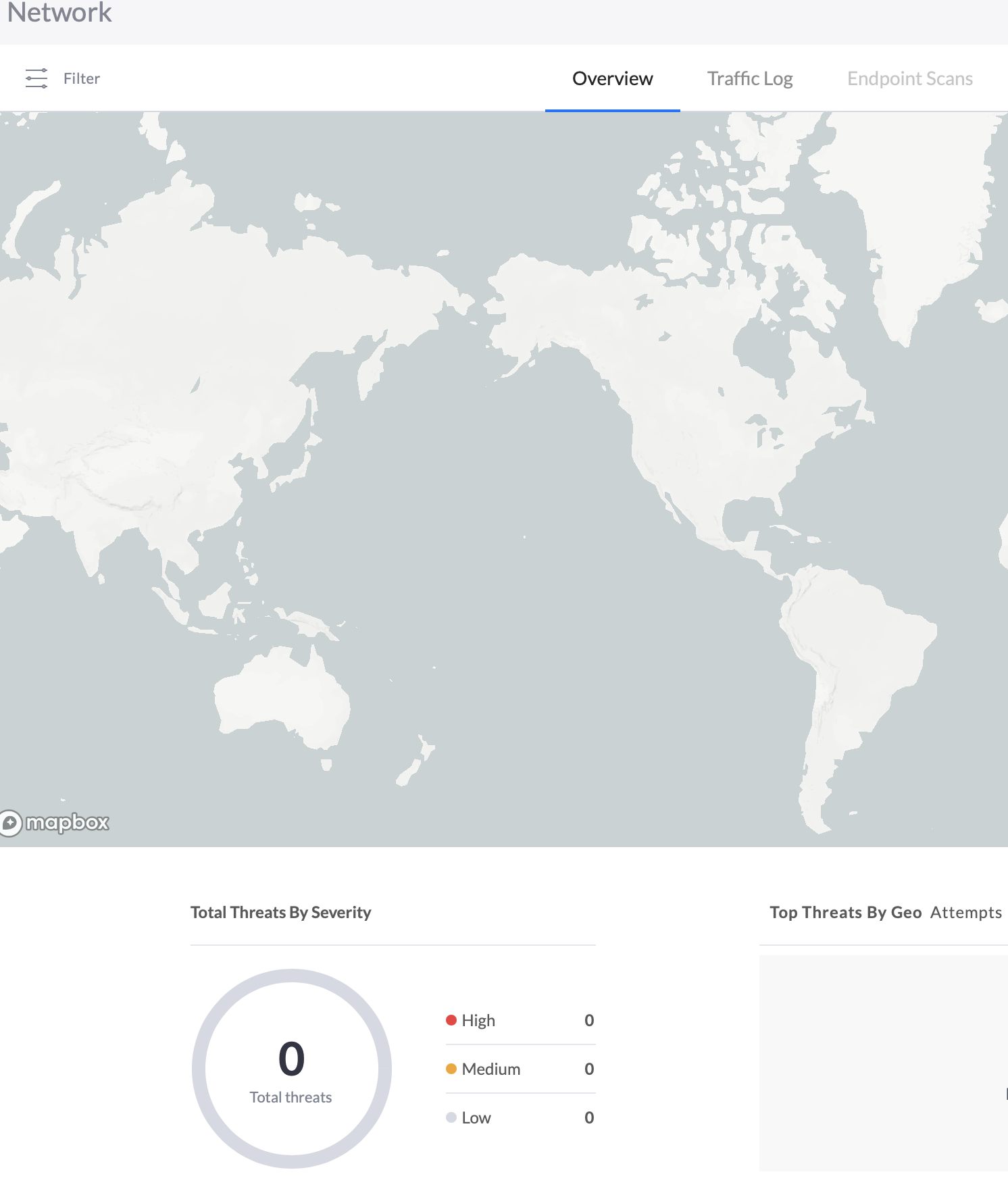

Wenn ich das Unifi Security Gateway (USG) entsprechend konfiguriere, habe ich ne schöne Übersicht, was im Netzwerk "abläuft" und habe gegebenenfalls auch Meldungen über gefährliche "Threads"/Zugriffe auf oder von als problematisch eingestuften Servern.

Das sieht dann dann ggfs. so aus:

Das lässt sich bei "Interesse" bis auf die Clients runterbrechen.

Jetzt die Frage:

a) Geht natürlich bestimmt mit OPNsense, PFsense, anderen SG, usw. Aber gibt es eine Möglichkeit ähnliches auf einem Mikrotik-Router zu konfigurieren ... oder zu ergänzen .... oder "anzudocken". Mir ist klar, dass das HW-Performance benötigt!

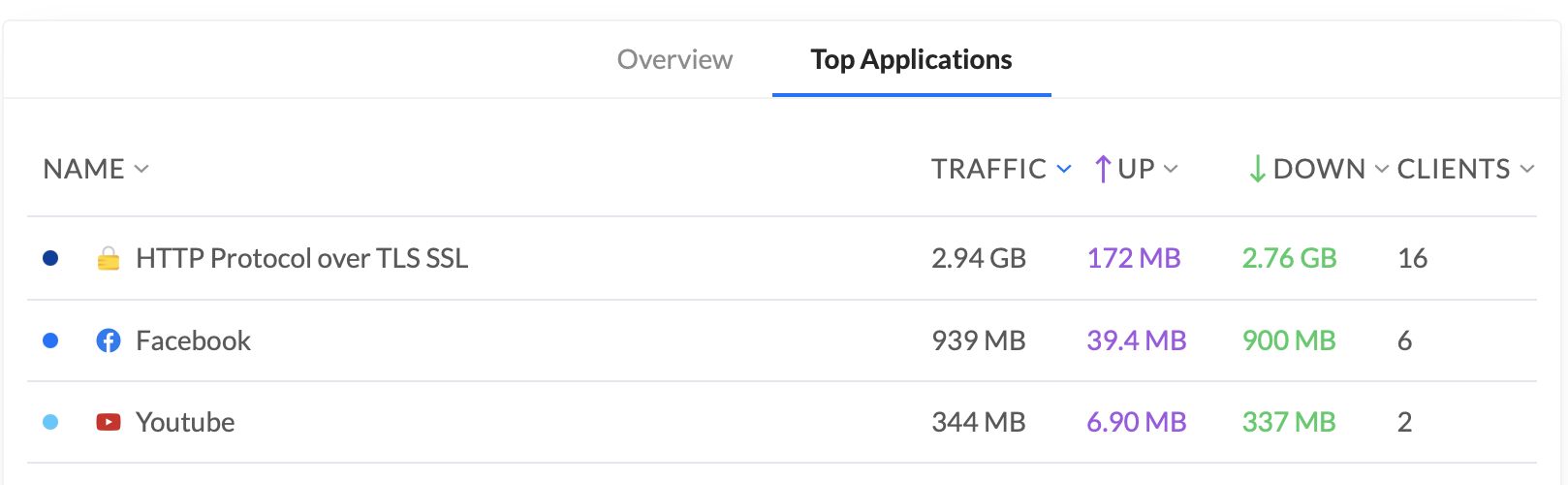

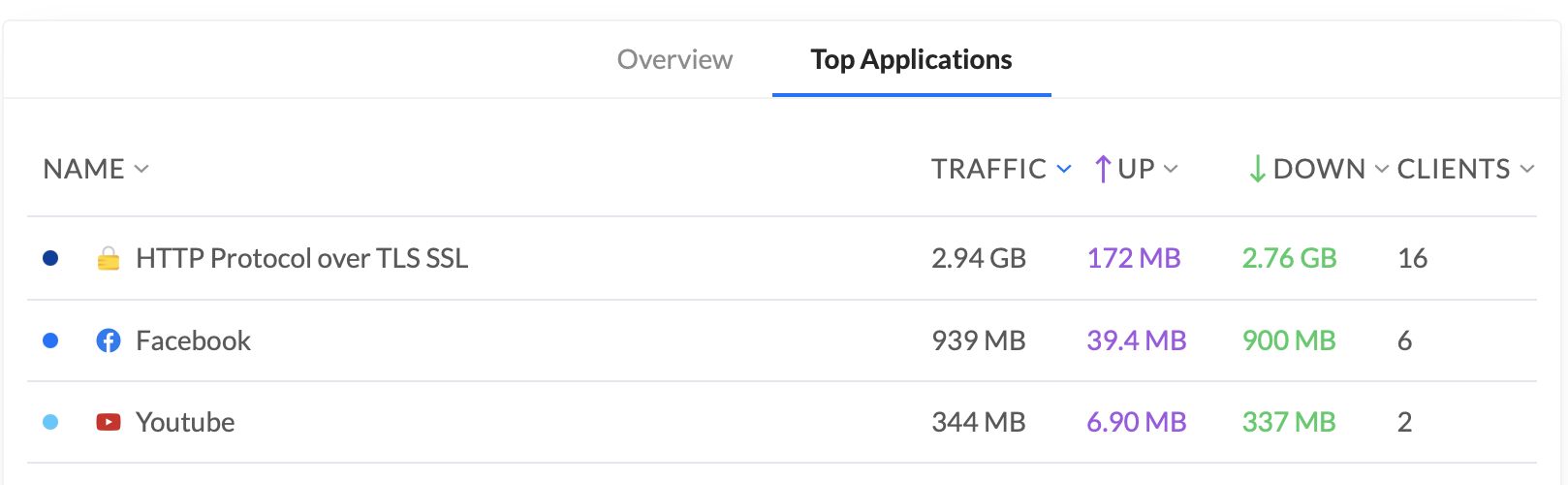

b) Hat der "Spaß" mittlerweile eh ein Loch, weil (siehe Screenshot 2) ein Großteil des Verkehrs verschlüsselt ist und die DSGVO sowas eh nicht gerne sieht?!

c) Macht man sowas "Heute" anders.

VG

ich habe eine eher theoretische Frage.

Wenn ich das Unifi Security Gateway (USG) entsprechend konfiguriere, habe ich ne schöne Übersicht, was im Netzwerk "abläuft" und habe gegebenenfalls auch Meldungen über gefährliche "Threads"/Zugriffe auf oder von als problematisch eingestuften Servern.

Das sieht dann dann ggfs. so aus:

Das lässt sich bei "Interesse" bis auf die Clients runterbrechen.

Jetzt die Frage:

a) Geht natürlich bestimmt mit OPNsense, PFsense, anderen SG, usw. Aber gibt es eine Möglichkeit ähnliches auf einem Mikrotik-Router zu konfigurieren ... oder zu ergänzen .... oder "anzudocken". Mir ist klar, dass das HW-Performance benötigt!

b) Hat der "Spaß" mittlerweile eh ein Loch, weil (siehe Screenshot 2) ein Großteil des Verkehrs verschlüsselt ist und die DSGVO sowas eh nicht gerne sieht?!

c) Macht man sowas "Heute" anders.

VG

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1405933234

Url: https://administrator.de/forum/dpi-und-ids-mikrotik-1405933234.html

Ausgedruckt am: 22.06.2025 um 06:06 Uhr

5 Kommentare

Neuester Kommentar

Dafür hat Mikrotik die Traffic Flow Funktion an Bord und das standardisierte IPFIX Protokoll:

Dann brauchst du nur noch ein Daten-Backend wie bspw. ntopng oder eins der diversen anderen Monitoring-Tools(Zabbix,PRTG,Cacti,Icinga ...) die den IPFiX Standard supporten an das der Mikrotik seine Daten abliefert und was die Daten dann mittels Webinterface schön aufbereitet anzeigt.

https://www.dnsstuff.com/de/die-besten-gratis-tools-zur-netzwerkuberwach ...

Dann brauchst du nur noch ein Daten-Backend wie bspw. ntopng oder eins der diversen anderen Monitoring-Tools(Zabbix,PRTG,Cacti,Icinga ...) die den IPFiX Standard supporten an das der Mikrotik seine Daten abliefert und was die Daten dann mittels Webinterface schön aufbereitet anzeigt.

https://www.dnsstuff.com/de/die-besten-gratis-tools-zur-netzwerkuberwach ...

Aber gibt es eine Möglichkeit ähnliches auf einem Mikrotik-Router zu konfigurieren

Ja wie oben schon gesagt über die umfangreichen IP Flow Funktionen des MT.Grundlagen dazu hier:

Netzwerk Management Server mit Raspberry Pi

Eine Bilderbuchlösung findest du z.B. mit der kostenfreien Version von PRTG:

https://blog.paessler.com/monitoring-mikrotik-routeros-with-prtg

https://mum.mikrotik.com/presentations/LB19/presentation_6352_1548734037 ...

Oder auch mit dem freien sFlowTrend Tool von Inmon:

https://inmon.com/products/sFlowTrend.php

Das dann sogar Platform unabhängig (Winblows, Apple, Linux usw.) dank Java.

Das liegt daran das netdata keine etablierten Standards nutzt und einen proprietären Software Client als Agent erzwingt den man auf allen zu monitorenden Endgeräten benötigt.

Das ist natürlich aus Sales Sicht effektiv, nicht aber aus technischer Sicht, denn damit beraubt man sich der Option diese Flow Daten von Geräten zu ziehen auf die eh in der Infrastruktur vorhanden sind und auf denen sie in der Regel ja auch kumuliert auftreten wie Router, Firewalls oder Switches. netdata auf einer Firewall, Cisco, Mikrotik oder Switch etc. laufen zu lassen ist dann technisch unmöglich. Wäre aber sehr sinnvoll weil genau ja da alle Flow Daten zentral anliegen.

Es ist also immer sinnvoller etablierte Flow Standards wie NetFlow oder sFlow zu nutzen die diese Infrastrukturgeräte in der Regel auch supporten.

Bei Endgeräten sind auch keine Clients nötig, denn dort kann man mit den stinknormalen SNMP Bordmitteln arbeiten die jedes OS von sich aus mitbringt.

Mit freien Tools wie z.B. Observium oder den oben genanten üblichen Verdächtigen bringt man das auch in eine schöne grafische Übersicht ganz ohne Extrakosten und proprietäre Software Clients.

Das ist natürlich aus Sales Sicht effektiv, nicht aber aus technischer Sicht, denn damit beraubt man sich der Option diese Flow Daten von Geräten zu ziehen auf die eh in der Infrastruktur vorhanden sind und auf denen sie in der Regel ja auch kumuliert auftreten wie Router, Firewalls oder Switches. netdata auf einer Firewall, Cisco, Mikrotik oder Switch etc. laufen zu lassen ist dann technisch unmöglich. Wäre aber sehr sinnvoll weil genau ja da alle Flow Daten zentral anliegen.

Es ist also immer sinnvoller etablierte Flow Standards wie NetFlow oder sFlow zu nutzen die diese Infrastrukturgeräte in der Regel auch supporten.

Bei Endgeräten sind auch keine Clients nötig, denn dort kann man mit den stinknormalen SNMP Bordmitteln arbeiten die jedes OS von sich aus mitbringt.

Mit freien Tools wie z.B. Observium oder den oben genanten üblichen Verdächtigen bringt man das auch in eine schöne grafische Übersicht ganz ohne Extrakosten und proprietäre Software Clients.

Sers,

IDS und IDP im Zusammenhang mit RouterOS funktioniert mit Suricata ganz gut.

Eine Anleitung zur Einrichtung und Integration findest du im Mikrotik Forum.

Je nach eingesetzter Mikrotik Hardware könnte man Suricata sogar als Container direkt auf dem Router laufen lassen. RouterOS 7.1rc3 oder neuer vorausgesetzt.

IDS und IDP im Zusammenhang mit RouterOS funktioniert mit Suricata ganz gut.

Eine Anleitung zur Einrichtung und Integration findest du im Mikrotik Forum.

Je nach eingesetzter Mikrotik Hardware könnte man Suricata sogar als Container direkt auf dem Router laufen lassen. RouterOS 7.1rc3 oder neuer vorausgesetzt.