DD-WRT Router als Client in OpenVPN + Internet über VPN geht nicht

Hallo,

ich möchte, dass ein DD-WRT Router sich von extern in ein VPN einwählt und über dieses dann LAN Zugriff hat und auch die Internetverbindung über das VPN geroutet wird. Das die Internetverbindung auch über das VPN geht, habe ich schon mit normalen Windows 7 Clients wie folgt hin bekommen:

die Server-Config sieht so aus:

Im Client-DD-WRT Router habe ich folgendes konfiguriert:

Dann natürlich die ganzen Zertifikate und als Additional Config:

Beim DD-WRT Router komme ich so zwar in das interne LAN, aber für das Internet zeigt er mir die falsche IP an. Dementsprechend geht das Internet nicht über das VPN Wo ist der Fehler??

ich möchte, dass ein DD-WRT Router sich von extern in ein VPN einwählt und über dieses dann LAN Zugriff hat und auch die Internetverbindung über das VPN geroutet wird. Das die Internetverbindung auch über das VPN geht, habe ich schon mit normalen Windows 7 Clients wie folgt hin bekommen:

dev tun

client

proto udp

remote server.de 1194

<ca>

</ca>

<cert>

</cert>

<key>

</key>

key-direction 1

<tls-auth>

</tls-auth>

cipher AES-256-CBC

auth SHA512

resolv-retry infinite

route-method exe

route-delay 30

route-metric 512

route 0.0.0.0 0.0.0.0

nobind

persist-key

persist-tun

comp-lzo

verb 3die Server-Config sieht so aus:

dev tun

proto udp

port 1194

ca /etc/openvpn/certificates/ca.crt

cert /etc/openvpn/certificates/pi.crt

key /etc/openvpn/certificates/pi.key

dh /etc/openvpn/certificates/dh2048.pem

tls-auth /etc/openvpn/certificates/ta.key 0

user nobody

group nogroup

server 10.0.1.0 255.255.255.0

cipher AES-256-CBC

auth SHA512

persist-key

persist-tun

keepalive 2 1200

status /var/log/openvpn-status.log

verb 1

push "redirect-gateway def1"

push "dhcp-option DNS 192.168.2.1"

push "route 192.168.2.0 255.255.255.0"

log-append /var/log/openvpn

comp-lzoIm Client-DD-WRT Router habe ich folgendes konfiguriert:

Start OpenVPN Client Enable

Server IP server.de

Port 1194

Tunnel Device TUN

Tunnel Protocol UDP

Encryption Cipher AES-256-CBC

Hash Algorithm SHA512

User Pass Authentication Disable

Advance Options Enable

TLS Cipher None

LZO Compression Adaptive

NAT Enable

Firewall Protection Disable

keine IP Adresse / Subnet Mask

Tunnel MTU setting 1500

Tunnel UDP Fragment nichts

Tunnel UDP MSS-Fix Disable

kein nsCertType verificationroute-method exe

route-delay 30

route-metric 512

route 0.0.0.0 0.0.0.0Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 262954

Url: https://administrator.de/forum/dd-wrt-router-als-client-in-openvpn-internet-ueber-vpn-geht-nicht-262954.html

Ausgedruckt am: 25.04.2025 um 08:04 Uhr

37 Kommentare

Neuester Kommentar

Generell ist das problemlos möglich. Und sehr hilfreich wäre mal gewesen wenn du die Routing Tabelle (netstat -r) bei aktivem Tunnel hier gepostet hättest  Ohne diese wirklichen sinnvollen Outputs des Client muss man leider vieles erraten...

Ohne diese wirklichen sinnvollen Outputs des Client muss man leider vieles erraten...

Du musst am Server die conf Datei so einstellen das das Default Gateway zentral über den Tunnel geroutet wird (Gateway redirect), damit landet dann jeglicher Traffic im VPN Tunnel wie du es willst.

Wie das geht steht hier:

https://openvpn.net/index.php/open-source/documentation/howto.html#redir ...

Schlüssel zum Erfolg ist also das Kommando push "redirect-gateway def1" in der Server Conf.

Alles andere zum Thema OpenVPN auf DD-WRT beantwortet dir wie immer dieses Forums Tutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Noch ein Tip: Die Tunnel MTU auf 1500 zu setzen ist tödlich und führt fast immer zum Scheitern des VPN. Ist ja auch lgisch, denn wenn du dir vorstellst das du die Tunnel MTU schon auf den max. möglichen Wert gesetzt hast und jetzt z.B. noch eine PPPoE Encapsulation bei DSL dazukommt übersteigt das die max. mögliche MTU bei Ethernet und es kommt zum Sessionabbruch.

Was hat dich also geritten diesen Unsinn zu konfigurieren ? Wenn dann sollte die MTU immer kleiner sein 1416 oder sowas. Besser erstmal allen überflüssigen Unsinn der nicht in der Konfig sein muss weglassen ! Halte dich an das Tutorial und lese mal etwas über die Grundlagen von Ethernet und seinen MTU Sizes !!

Du musst am Server die conf Datei so einstellen das das Default Gateway zentral über den Tunnel geroutet wird (Gateway redirect), damit landet dann jeglicher Traffic im VPN Tunnel wie du es willst.

Wie das geht steht hier:

https://openvpn.net/index.php/open-source/documentation/howto.html#redir ...

Schlüssel zum Erfolg ist also das Kommando push "redirect-gateway def1" in der Server Conf.

Alles andere zum Thema OpenVPN auf DD-WRT beantwortet dir wie immer dieses Forums Tutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Noch ein Tip: Die Tunnel MTU auf 1500 zu setzen ist tödlich und führt fast immer zum Scheitern des VPN. Ist ja auch lgisch, denn wenn du dir vorstellst das du die Tunnel MTU schon auf den max. möglichen Wert gesetzt hast und jetzt z.B. noch eine PPPoE Encapsulation bei DSL dazukommt übersteigt das die max. mögliche MTU bei Ethernet und es kommt zum Sessionabbruch.

Was hat dich also geritten diesen Unsinn zu konfigurieren ? Wenn dann sollte die MTU immer kleiner sein 1416 oder sowas. Besser erstmal allen überflüssigen Unsinn der nicht in der Konfig sein muss weglassen ! Halte dich an das Tutorial und lese mal etwas über die Grundlagen von Ethernet und seinen MTU Sizes !!

Die Tunnel MTU auf 1500 zu setzen ist tödlich und führt fast immer zum Scheitern des VPN.

Zu seiner Ehrenrettung muss ich sagen, das die pfSense automatisch eine MTU 1500 setzt.Nur wenn ich das explizit unter advenced so einrichte, funktioniert es auch mit der richtigen MTU-Einstellung.

Meine Tunnel machen seit nunmehr fast 3 Jahren auch mit der MTU 1500 Null Probleme.

Gruß orcape

Ich denke das ist ein Anzeigefehler, denn die Tunnel MTU bei VPN ist / muss immer kleiner sein als die max. MTU sonst besteht eben die Gefahr eines Abbruchs. Vermutlich machen das all die Geräte zeigen es aber nicht oder falsch an.

Häufig merkt man es auch nicht weil die Durchschnittsgröße der verwendeten Pakete oft om Bereich 80 bis 200 liegt so das man die max. MTU nicht erreicht. Das ändert sich dann häufig erst bei Filetransfers wo es dann zu Abbrüchen kommt oder die gar nicht klappen oder auch einige Websites die nicht angezeigt werden. Ursache ist dann die MTU wie hier beschrieben.

Häufig merkt man es auch nicht weil die Durchschnittsgröße der verwendeten Pakete oft om Bereich 80 bis 200 liegt so das man die max. MTU nicht erreicht. Das ändert sich dann häufig erst bei Filetransfers wo es dann zu Abbrüchen kommt oder die gar nicht klappen oder auch einige Websites die nicht angezeigt werden. Ursache ist dann die MTU wie hier beschrieben.

Hi,

@aqui

Die pfSense als OpenVPN-Server braucht unter Advanced configuration explizit einen Eintrag der MTU-Größe <1500.

Sonst wird automatisch ein Tunnel mit MTU 1500 aktiviert.

Die empfohlene Größe ist nach meinen jetzigen Recherchen...

Es führt aber teils dazu, das man auf das remote Netz zwar kommt, größere Dateien aber nicht angezeigt werden.

Betrifft z.B. den Zugriff auf einen remoten PC per ssh-Konsole und den Aufruf größerer Dateien, mc, etc..

Mir ist das jetzt erst auf einem remoten Anschluss aufgefallen, der vor kurzem auf DSLite umgestellt wurde.

Bis dahin gab es mit dem Anschluss diese Probleme nicht.

Gruß orcape

@aqui

Die pfSense als OpenVPN-Server braucht unter Advanced configuration explizit einen Eintrag der MTU-Größe <1500.

Sonst wird automatisch ein Tunnel mit MTU 1500 aktiviert.

Die empfohlene Größe ist nach meinen jetzigen Recherchen...

tun-mtu 1432

Der Tunnel steht zwar auch mit MTU 1500 stabil und bricht nicht ab.Es führt aber teils dazu, das man auf das remote Netz zwar kommt, größere Dateien aber nicht angezeigt werden.

Betrifft z.B. den Zugriff auf einen remoten PC per ssh-Konsole und den Aufruf größerer Dateien, mc, etc..

Mir ist das jetzt erst auf einem remoten Anschluss aufgefallen, der vor kurzem auf DSLite umgestellt wurde.

Bis dahin gab es mit dem Anschluss diese Probleme nicht.

Gruß orcape

explizit einen Eintrag der MTU-Größe <1500.

Mein Reden.... @traller

Hier funktionierts auf dem DD-WRT problemlos mit dem Redirect. Aber egal wenns nun alles klappt wie es soll ist ja gut !

Bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Nur der DSL an dem ich bin und von VPN-Server besitzen eine DSL Zwangstrennung nach 24h.

Wo liegt das Problem ?Nur die Server-Seite braucht dann einen eingerichteten DynDNS-Eintrag und gut ist es.

Der DynDNS-Account (z.B. herbert.no-ip.org) wird noch in Deiner Client-config eingetragen und schon initiert der Client die Verbindung wieder, da er die Serveradresse nun kennt, wenn der OpenVPN-Server läuft natürlich.

Also kein Thema.

Gruß orcape

bei der Adresse liegt ja ein DynDNS-Eintrag vor und deshalb wundert mich das selbst ... eventuell hat der sich nicht schnell genug aktualisiert und der Client-Router bricht dann irgendwann ab???

Einen Provider-Zwangsrouter hast Du nicht zufällig in der Routerkaskade auf der Serverseite noch davor hängen ?Auf der Serverseite ist einer vor dem Server, Portweiterleitung eingerichtet.

Der DynDNS-Eintrag gehört auf den ersten Router, sonst wird die IP nicht aktualisiert.Es gib da Ausnahmen, durch DD-WRT wird das aber nicht unterstützt.

Wenn das Dein erster Router nicht kann, hast Du erst mal ein Problem.

hilft es was, dass auf dem Router auf Serverseite einzurichten?

Klares Nein...Problem ist ja nur, dass der Client keine unendlichen Einwahlversuche unternimmt. Das müsste er aber, da es natürlich dauern kann, bis sich die IP etc. aktualisiert hat ...

..genau, das muss er, sonst ist irgend etwas an der config nicht so, wie es notwendig ist.Wenn Du den OVPN-Server abschaltest und wieder zuschaltest, muss sich der Tunnel immer wieder neu aktivieren, egal wie lange der Server abgeschaltet ist.

Wenn der Tunnel unterbrochen ist, kannst Du den am Client händisch starten, per ssh oder telnet mit....

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

...irgend eine Meldung muss da auftauchen, die Aufschluß über Dein Problem gibt.

openvpn /tmp/openvpncl/openvpn.conf

Lies Dir dazu mal das Tutorial von @aqui genau durch....OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

...irgend eine Meldung muss da auftauchen, die Aufschluß über Dein Problem gibt.

Sorry, so kommen wir nicht weiter.

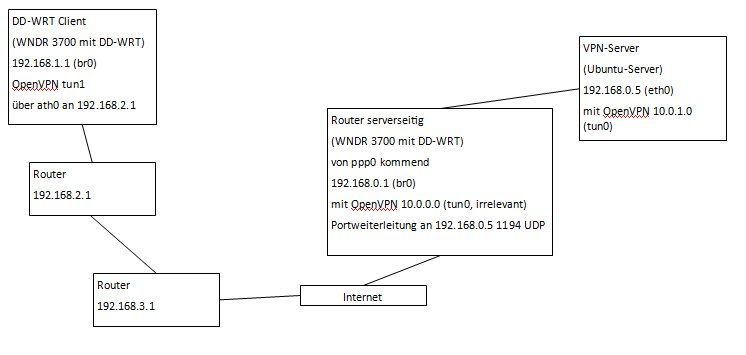

Wir haben nun einen Server-Router und einen VPN-Server.

Du hast, wie´s scheint, Server-Seitig eine Routerkaskade und auf beiden Routern laufen OpenVPN-Server.

Während der 1. Router die Verbindung zum Internet herstellt und dessen Tunnel für mich irrelevant...

, geht es nur um den 2. Router und dessen Multiclienttunnel.

, geht es nur um den 2. Router und dessen Multiclienttunnel.

Multiclienttunnel (client-to-client), sträuben sich bei mir auch schon die Haare, wenn Du nur Server + Client in einer Tunnelverbindung hast. Wenn dem so ist, ist die IP-Vergabe des Tunnels nicht korrekt, aber dazu später.

Auch vermisse ich in Deiner Server.conf noch einen Verweis auf eine CCD, die clientspezifische Daten enthält.

Das könnte auch ein Grund sein, das sich der Client nicht wieder verbindet.

Ich hoffe mal Dein gesamtes Routersortiment besteht nicht aus "hornalten" WRT54, die Du für 10 € in der Bucht ersteigert hast.

Dann könnte nämlich auch noch ein Hardwarefehler das ganze "Prozedere" auslösen.

Also mal mit klaren Worten...

...entweder Du machst hier mal "Nägel mit Köpfen", in dem Du das ganze Szenario Deines Netzwerks einmal komplett zu "Papier" bringst und hier postest....

Gruß orcape

Wir haben nun einen Server-Router und einen VPN-Server.

Du hast, wie´s scheint, Server-Seitig eine Routerkaskade und auf beiden Routern laufen OpenVPN-Server.

Während der 1. Router die Verbindung zum Internet herstellt und dessen Tunnel für mich irrelevant...

10.0.0.0/24 via 10.0.0.2 dev tun0 # irrelevant, da es ein anderes VPN Gateway als das besprochene ist

sein soll..Multiclienttunnel (client-to-client), sträuben sich bei mir auch schon die Haare, wenn Du nur Server + Client in einer Tunnelverbindung hast. Wenn dem so ist, ist die IP-Vergabe des Tunnels nicht korrekt, aber dazu später.

Auch vermisse ich in Deiner Server.conf noch einen Verweis auf eine CCD, die clientspezifische Daten enthält.

Das könnte auch ein Grund sein, das sich der Client nicht wieder verbindet.

Ich hoffe mal Dein gesamtes Routersortiment besteht nicht aus "hornalten" WRT54, die Du für 10 € in der Bucht ersteigert hast.

Dann könnte nämlich auch noch ein Hardwarefehler das ganze "Prozedere" auslösen.

Also mal mit klaren Worten...

...entweder Du machst hier mal "Nägel mit Köpfen", in dem Du das ganze Szenario Deines Netzwerks einmal komplett zu "Papier" bringst und hier postest....

Hardware, Interfaces, Netze etc.

oder wir posten Weihnachten 2016 noch sinnlos hin und her.Gruß orcape

Jetzt wird mir natürlich einiges klar.

Kennt denn der Client überhaupt die Adresse des DynDNS-Accounts für den IP-Wechsel ?...

Ist eben immer Frickelkram, wenn OpenVPN auf einem Server hinter einem Router läuft.

Ein 2. OpenVPN-Server auf dem Router und ein ordentliches Routing zum Server und das Problem wäre sicher gelöst.

Leider ist das bei der Config über den DD-WRT GUI nicht vorgesehen und deshalb wohl auch nicht so problemlos machbar.

Gruß orcape

Kennt denn der Client überhaupt die Adresse des DynDNS-Accounts für den IP-Wechsel ?...

Server IP/Name: host.adresse.de

Was steht da genau Drin ?Ist eben immer Frickelkram, wenn OpenVPN auf einem Server hinter einem Router läuft.

Ein 2. OpenVPN-Server auf dem Router und ein ordentliches Routing zum Server und das Problem wäre sicher gelöst.

Leider ist das bei der Config über den DD-WRT GUI nicht vorgesehen und deshalb wohl auch nicht so problemlos machbar.

Gruß orcape

So richtig wirklich fällt mir da jetzt auch nichts mehr ein.

Wenn Du also auf "Apply Settings" klickst, baut sich Dein Tunnel anschließend wieder auf ?

Was natürlich auch noch ein Knackpunkt sein kann, ist Deine MTU 1500. Setz die mal auf 1300 runter und teste da mal.

Wenn´s was bringt, kannst Du die ja wieder Richtung 1492 hoch korrigieren.

Ich vermute, dass der Client-DD-WRT (192.168.1.1) die alte IP noch in irgendeinem Cache hat.

..eher unwahrscheinlich, habe das über Monate mit no-ip.org laufen gehabt und hatte da nie Probleme.Wenn Du also auf "Apply Settings" klickst, baut sich Dein Tunnel anschließend wieder auf ?

Was natürlich auch noch ein Knackpunkt sein kann, ist Deine MTU 1500. Setz die mal auf 1300 runter und teste da mal.

Wenn´s was bringt, kannst Du die ja wieder Richtung 1492 hoch korrigieren.