Routing bzw. VLAN ROUTING

Hallo liebe Community,

ich hätte ein Anliegen.

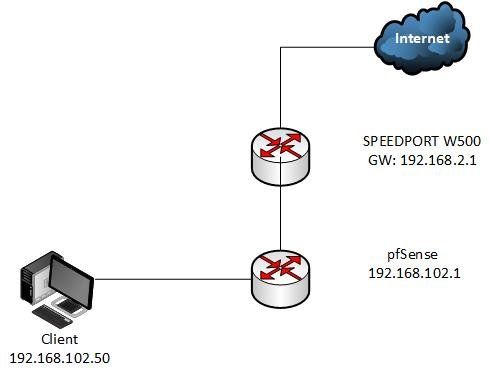

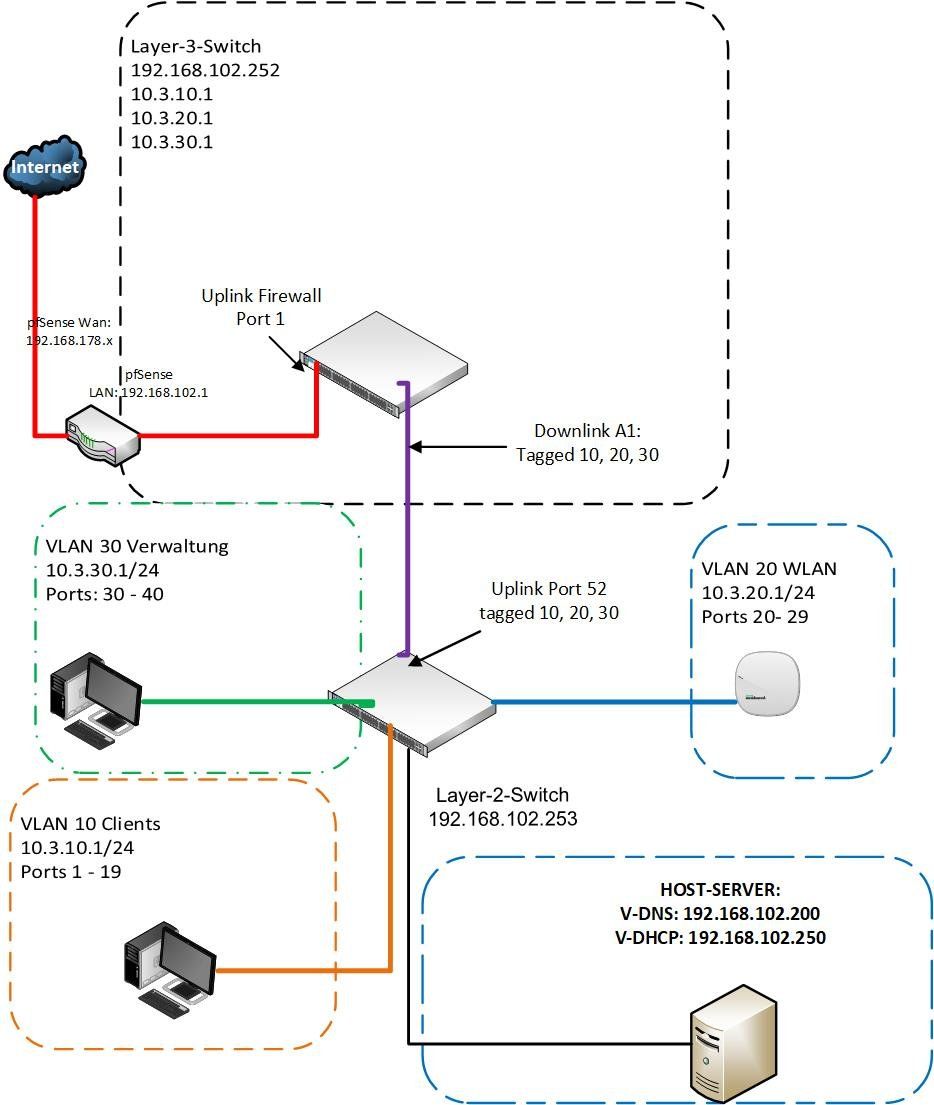

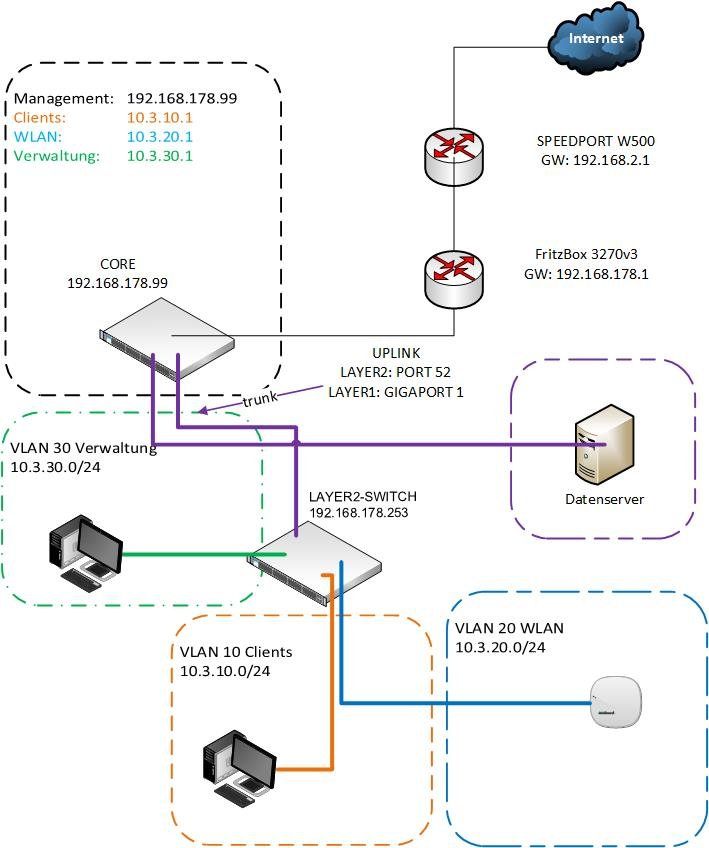

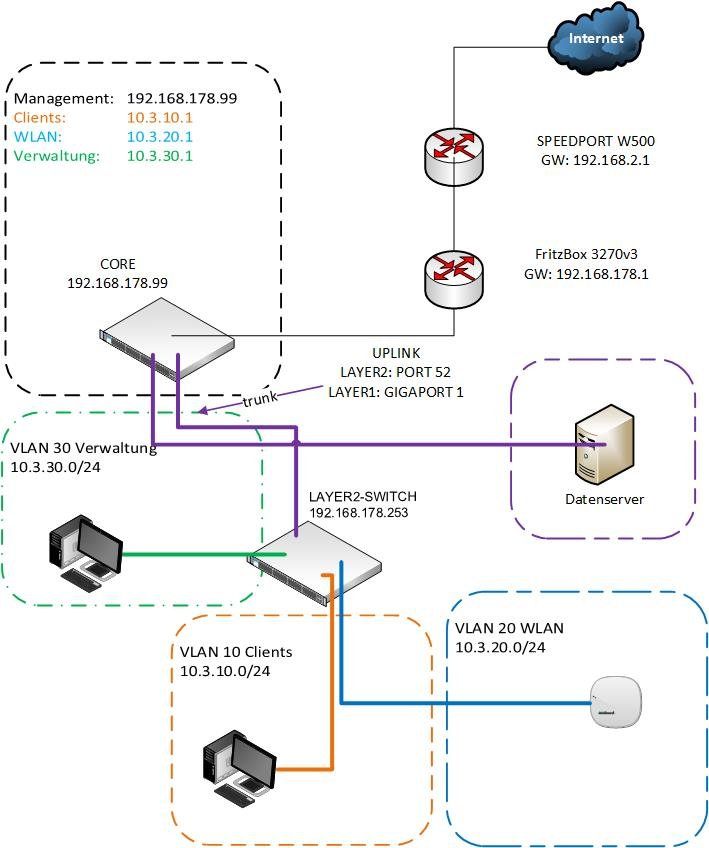

Ich würde gerne diesen Netzwerkplan gerne umsetzen. Habe einiges über VLANS gelesen und auch auf einen Layer3, Layer2-Switch auch VLANs konfiguriert.

Ist-Zustand:

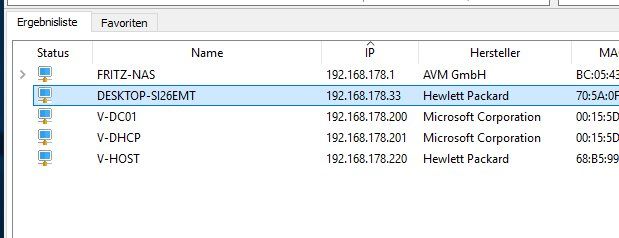

Auf dem V-Host sind zwei virtuelle Server via Hyper-V konfiguriert: 1 DNS/AD-SERVER UND 1 DCHP SERVER

Der DHCP soll sich später um die verteilung der VLANs später kümmern.

Fragen:

An welchen Port muss ich meinen Fritz anschließen, damit ich auf dem Management vom Core-Switch komme?

Wie muss ich den Router konfigurieren, damit meine VLANS, die IP-Adressen von meinem DHCP annehmen?

Ich hoffe ihr könnt mir weiterhelfen und bedanke mich für jede Hilfe

Konfig Core:

ip default-gateway 192.168.178.1

ip dns domain-name "XXX.local"

ip dns server-address priority 1 192.168.178.200

ip route 0.0.0.0 0.0.0.0 192.168.178.1

ip routing

interface 1

name "LAYER2-SWITCH"

exit

snmp-server community "public" operator

snmp-server contact "EDV" location "Serverraum"

oobm

ip address dhcp-ootp

exit

vlan 1

name "DEFAULT_VLAN"

no untagged 1/1-1/16

no ip address

exit

vlan 10

name "Clients-MM-P"

tagged 1/1-1/3

ip address 10.3.10.1 255.255.255.0

ip helper-address 192.168.178.201

exit

vlan 20

name "WLAN"

tagged 1-3

ip address 10.3.20.1 255.255.255.0

ip helper-address 192.168.178.201

exit

vlan 30

name "Verwaltung"

ip address 10.3.30.1 255.255.255.0

ip helper-address 192.168.178.201

exit

vlan 99

name "MGT"

tagged 1-3

ip address 192.168.178.99 255.255.255.0

ip helper-address 192.168.178.201

exit

vlan 254

name "GATEWAY"

tagged 1

ip address 192.168.178.2 255.255.255.0

exit

Konfig Layer2-Switch:

sntp server priority 1 192.168.178.200

ntp unicast

ntp server 192.168.178.200

time daylight-time-rule western-europe

time timezone 60

ip default-gateway 192.168.178.1

snmp-server community "public"

snmp-server contact "EDV" location "Büro"

vlan 10

name "Client"

untagged 1-30

tagged 49-52

no ip address

exit

vlan 20

name "WLAN"

untagged 31-40

no ip address

exit

vlan 30

name "Verwaltung"

tagged 41-52

no ip address

exit

vlan 99

name "MGT"

untagged 41-48

tagged 49-52

ip address 192.168.178.253 255.255.255.0

exit

vlan 1

name "DEFAULT_VLAN"

no untagged 1-52

no ip address

exit

primary-vlan 99

ich hätte ein Anliegen.

Ich würde gerne diesen Netzwerkplan gerne umsetzen. Habe einiges über VLANS gelesen und auch auf einen Layer3, Layer2-Switch auch VLANs konfiguriert.

Ist-Zustand:

Auf dem V-Host sind zwei virtuelle Server via Hyper-V konfiguriert: 1 DNS/AD-SERVER UND 1 DCHP SERVER

Der DHCP soll sich später um die verteilung der VLANs später kümmern.

Fragen:

An welchen Port muss ich meinen Fritz anschließen, damit ich auf dem Management vom Core-Switch komme?

Wie muss ich den Router konfigurieren, damit meine VLANS, die IP-Adressen von meinem DHCP annehmen?

Ich hoffe ihr könnt mir weiterhelfen und bedanke mich für jede Hilfe

Konfig Core:

ip default-gateway 192.168.178.1

ip dns domain-name "XXX.local"

ip dns server-address priority 1 192.168.178.200

ip route 0.0.0.0 0.0.0.0 192.168.178.1

ip routing

interface 1

name "LAYER2-SWITCH"

exit

snmp-server community "public" operator

snmp-server contact "EDV" location "Serverraum"

oobm

ip address dhcp-ootp

exit

vlan 1

name "DEFAULT_VLAN"

no untagged 1/1-1/16

no ip address

exit

vlan 10

name "Clients-MM-P"

tagged 1/1-1/3

ip address 10.3.10.1 255.255.255.0

ip helper-address 192.168.178.201

exit

vlan 20

name "WLAN"

tagged 1-3

ip address 10.3.20.1 255.255.255.0

ip helper-address 192.168.178.201

exit

vlan 30

name "Verwaltung"

ip address 10.3.30.1 255.255.255.0

ip helper-address 192.168.178.201

exit

vlan 99

name "MGT"

tagged 1-3

ip address 192.168.178.99 255.255.255.0

ip helper-address 192.168.178.201

exit

vlan 254

name "GATEWAY"

tagged 1

ip address 192.168.178.2 255.255.255.0

exit

Konfig Layer2-Switch:

sntp server priority 1 192.168.178.200

ntp unicast

ntp server 192.168.178.200

time daylight-time-rule western-europe

time timezone 60

ip default-gateway 192.168.178.1

snmp-server community "public"

snmp-server contact "EDV" location "Büro"

vlan 10

name "Client"

untagged 1-30

tagged 49-52

no ip address

exit

vlan 20

name "WLAN"

untagged 31-40

no ip address

exit

vlan 30

name "Verwaltung"

tagged 41-52

no ip address

exit

vlan 99

name "MGT"

untagged 41-48

tagged 49-52

ip address 192.168.178.253 255.255.255.0

exit

vlan 1

name "DEFAULT_VLAN"

no untagged 1-52

no ip address

exit

primary-vlan 99

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 571038

Url: https://administrator.de/forum/routing-bzw-vlan-routing-571038.html

Ausgedruckt am: 21.06.2025 um 02:06 Uhr

34 Kommentare

Neuester Kommentar

Hi,

erstmal zum Thema VLAN. Da gibt es von @aqui gute Tutorials

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Zu den Fragen:

1. Du musst Ports für das Management VLAN festlegen, momentan ist kein Port definiert für das DEFAULT_VLAN

2. Die Fritte macht das nicht. Was du in dem fall benötigst ist ein DHCP-Relay. Das kann aber der Layer3 Core-Switch i.d.R. machen. Da hier keine Angaben zu Hersteller/Typ gemacht hast, musst du das im Handbuch nachlesen. Am DHCP-Server legst du die einzelnen DHCP-Bereiche dann für jedes VLAN an.

Gruß

erstmal zum Thema VLAN. Da gibt es von @aqui gute Tutorials

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Zu den Fragen:

1. Du musst Ports für das Management VLAN festlegen, momentan ist kein Port definiert für das DEFAULT_VLAN

2. Die Fritte macht das nicht. Was du in dem fall benötigst ist ein DHCP-Relay. Das kann aber der Layer3 Core-Switch i.d.R. machen. Da hier keine Angaben zu Hersteller/Typ gemacht hast, musst du das im Handbuch nachlesen. Am DHCP-Server legst du die einzelnen DHCP-Bereiche dann für jedes VLAN an.

Gruß

Sorry hab mich verlesen, dein Management VLAN ist ja VLAN 99 und nicht das Default. Mein Fehler.

Dies hat aber am Core Switch keinen untagged Port. Da musst du einen Festlegen. Dieser darf aber nur in diesem VLAN sein. Dann kannst du deine Fritte an den Port hängen und solltest auf den Switch kommen von diesem Netzwerk aus.

Wenn dein DHCP Server die 192.168.178.201 ist, dann hast du ja schon ein DHCP-Relay am Core Switch. Was funktioniert dann bißher nicht?

Dies hat aber am Core Switch keinen untagged Port. Da musst du einen Festlegen. Dieser darf aber nur in diesem VLAN sein. Dann kannst du deine Fritte an den Port hängen und solltest auf den Switch kommen von diesem Netzwerk aus.

Wenn dein DHCP Server die 192.168.178.201 ist, dann hast du ja schon ein DHCP-Relay am Core Switch. Was funktioniert dann bißher nicht?

Ich denke, du solltest dich mit VLAN's nochmal einlesen. Hast du den Link mal angesehen?

Die Konfig von den Switch macht teils für mich gerade keinen Sinn, da du auf dem TRUNK Port nicht alle VLANS z.B. hast (vorausgesetzt Port 52 auf dem 2. Switch ist der Uplink zum Core).

Untagged Port = Endgeräte (Telefone, PC, etc.), die den 802.1Q Standard nicht unterstützen

Tagged Port = Es werden mehrere VLAN's über einen Port zusammengefasst. Beide Seiten müssen Tagged VLANS unterstützen können

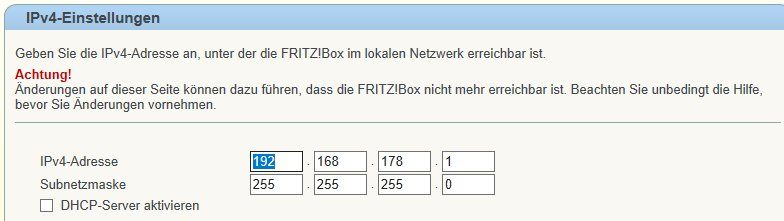

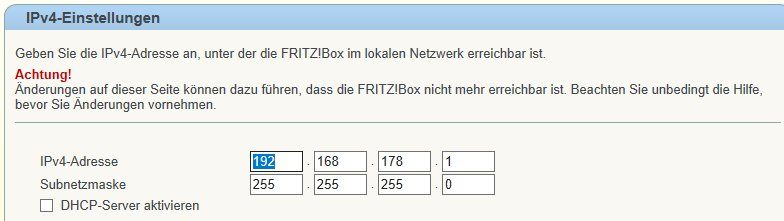

Auf beiden Ports (Core und Accesswitch) müssen die VLAN's getagged sein. Die Ports an denen die Endgeräte hängen, sind untagged und dem benötigten VLAN zu zu ordnen. VLAN Routing kann die Fritzbox übrigens auch nicht, das musst du dann über deinen Core Switch machen. Auch würde ich (wenn nicht schon geschehen) den DHCP-Server der Fritzbox deaktivieren und alles nur über den DHCP-Server laufen lassen.

Lese doch nochmal den Link durch, der hat mir am Anfang auch sehr geholfen

http://www.schulnetz.info/2011/04/

Die Konfig von den Switch macht teils für mich gerade keinen Sinn, da du auf dem TRUNK Port nicht alle VLANS z.B. hast (vorausgesetzt Port 52 auf dem 2. Switch ist der Uplink zum Core).

Untagged Port = Endgeräte (Telefone, PC, etc.), die den 802.1Q Standard nicht unterstützen

Tagged Port = Es werden mehrere VLAN's über einen Port zusammengefasst. Beide Seiten müssen Tagged VLANS unterstützen können

Auf beiden Ports (Core und Accesswitch) müssen die VLAN's getagged sein. Die Ports an denen die Endgeräte hängen, sind untagged und dem benötigten VLAN zu zu ordnen. VLAN Routing kann die Fritzbox übrigens auch nicht, das musst du dann über deinen Core Switch machen. Auch würde ich (wenn nicht schon geschehen) den DHCP-Server der Fritzbox deaktivieren und alles nur über den DHCP-Server laufen lassen.

Lese doch nochmal den Link durch, der hat mir am Anfang auch sehr geholfen

http://www.schulnetz.info/2011/04/

Warum? Das macht hier so überhaupt keinen Sinn. Schmeiß einen von beiden raus und ersetze den anderen durch HW, die Deinen Ansprüchen genügt und VLAN kann.

Moin,

an deinem Accessswitch fehlt dann schon mal vlan 20 auf dem Uplink Port

Bei deinem Core Switch

VLAN 30 fehlt auf dem Port 1. Was ich nicht weiß bei der Aruba CLI, ist die Angabe der Ports. Du hast einmal

Was meines Wissens nach den Ports auf dem Gerät entspricht. Dann verwendest du

Wo ich nicht sicher bin, ob du damit auch die Ports wirklich ansprichst, oder evtl. ein LAG oder Port Gruppe generell. Da kenne ich die Aruba CLI nicht, würde dies aber nochmal prüfen. Definitiv muss aber für das MGM VLan noch ein Port festgelegt werden, z.B.

Dann ist der Port 51 für die Fritte vorgesehen und sollte funktionieren. Von da aus kannst du mal versuchen den Core Switch und den Accesswitch anzupingen. So weißt du, ob deine Konfig für das VLAN 99 korrekt ist und funktioniert. Wenn das steht, dann gehe auf den Accesswitch und versuche wieder zu pingen im VLAN 99. Wenn das funktioniert, dann teste das nächste VLAN. Dabei gehe genau so vor. Ertmal DHCP testen, IP-Adresse prüfen (DHCP-Server, Notebook) und dann pingen.

Gruß

an deinem Accessswitch fehlt dann schon mal vlan 20 auf dem Uplink Port

vlan 20

name "WLAN"

untagged 31-40

no ip address

exitBei deinem Core Switch

vlan 10

name "Clients-MM-P"

tagged 1/1-1/3

ip address 10.3.10.1 255.255.255.0

ip helper-address 192.168.178.201

exit

vlan 20

name "WLAN"

tagged 1-3

ip address 10.3.20.1 255.255.255.0

ip helper-address 192.168.178.201

exit

vlan 30

name "Verwaltung"

ip address 10.3.30.1 255.255.255.0

ip helper-address 192.168.178.201

exitVLAN 30 fehlt auf dem Port 1. Was ich nicht weiß bei der Aruba CLI, ist die Angabe der Ports. Du hast einmal

tagged 1/1-1/3tagged 1-3vlan 99

name "MGT"

tagged 1-3

untagged 51

ip address 192.168.178.99 255.255.255.0

ip helper-address 192.168.178.201

exitDann ist der Port 51 für die Fritte vorgesehen und sollte funktionieren. Von da aus kannst du mal versuchen den Core Switch und den Accesswitch anzupingen. So weißt du, ob deine Konfig für das VLAN 99 korrekt ist und funktioniert. Wenn das steht, dann gehe auf den Accesswitch und versuche wieder zu pingen im VLAN 99. Wenn das funktioniert, dann teste das nächste VLAN. Dabei gehe genau so vor. Ertmal DHCP testen, IP-Adresse prüfen (DHCP-Server, Notebook) und dann pingen.

Gruß

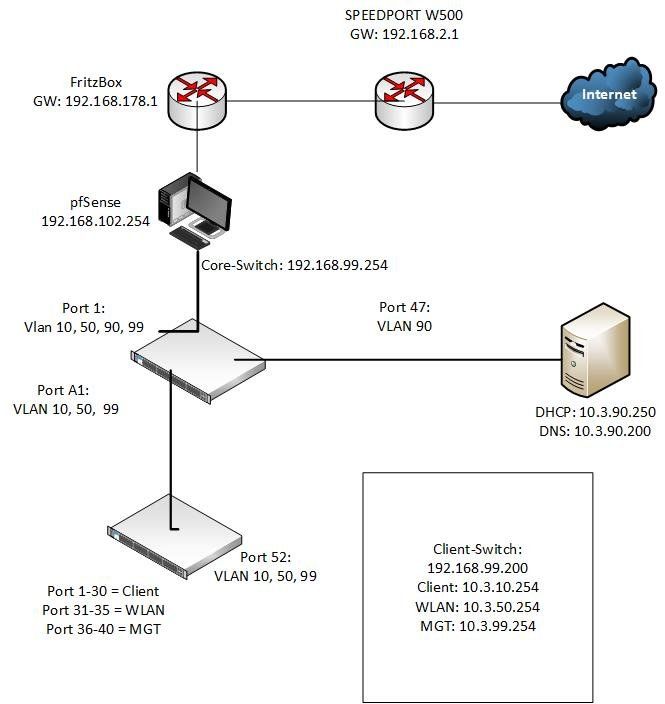

Den router kannst ja mit einer pfSense, OPNSense Firewall später mal austauschen. Damit kannst alles abdecken, was so benötigt wird

Hmm, also müsste ich an den Core-Switch beispielsweise Port 20 taggen und Fritz dranhängen oder wie hab ich es zu verstehen.

Nein, das ist völliger Quatsch, denn die FritzBox supportet bekanntlich keinerlei VLANs und damit dann auch kein Tagging.Deine genauen ToDos für dieses Setup beschreibt dieser VLAN Layer 3 Thread im Detail:

Verständnissproblem Routing mit SG300-28

Halte dich genau daran dann kommt das auch sofort zum Fliegen.

Wollte mal eine Routerkaskade ausprobieren und hab es dann so beibehalten

Den Quatsch muss man sicher in einem Administrator Forum nicht weiter kommentieren. Performance und Resourcenverschwendung...aber egal.Fazit: Schmeiss den Speedport Schrott raus und behalte nur die FritzBox. Must du in einem sinvollen Einzelrouter Setup so oder so, da der Speedport Schrott keinerlei statische Routen supportet, die aber in deinem VLAN Setup zwingend erforderlich sind.

Mahlzeit,

bevor jetzt 2 Baustellen aufmachst, hast du dein Netzwerk am laufen?

pfSense NAT Regeln anschauen und die Firewall Logs kontrollieren.

gruß

bevor jetzt 2 Baustellen aufmachst, hast du dein Netzwerk am laufen?

pfSense NAT Regeln anschauen und die Firewall Logs kontrollieren.

gruß

Nur vom meinem Client erreiche ich nur den pfSense. PPPoE wäre eingeschaltet....

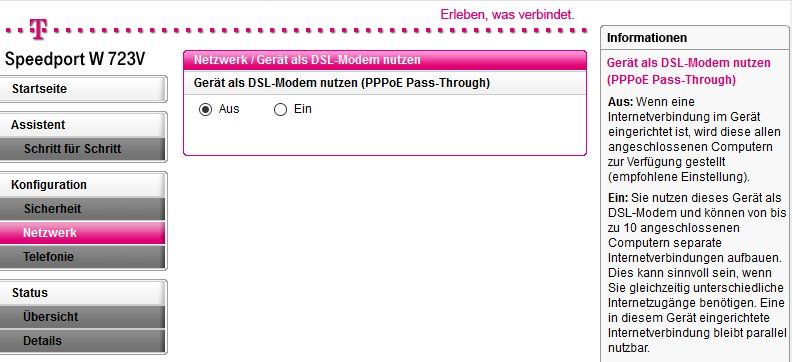

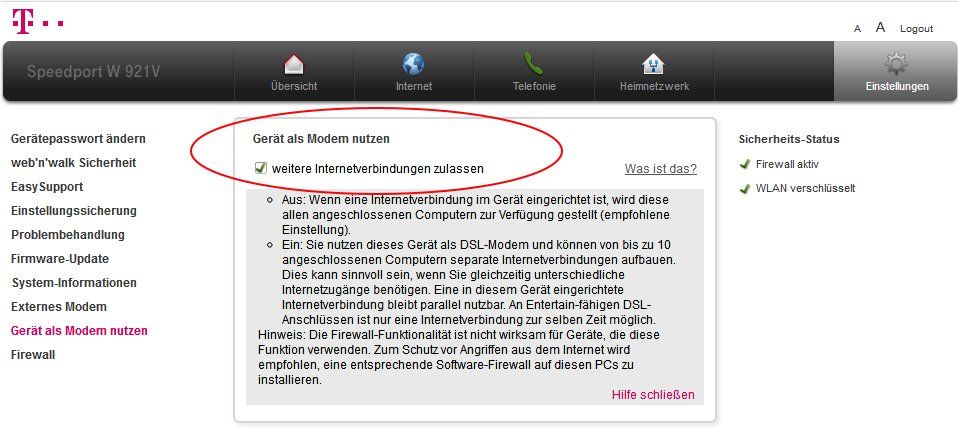

PPPoE auf der pfSense WAN Port ???Das geht dann aber nur wenn du den Speedport zum dummen Modem machst wie z.B. hier:

Einzig nur dann kann der WAN Port der pfSense selber PPPoE machen. Die Provider Zugangsdaten musst du dann natürlich in der pfSense dann eintragen !

Details dazu auch HIER.

Arbeitet das obige Konstrukt mit dem Speedport als Router Kaskade, sprich ist der Speedport also weiter Router statt reines Modem, dann darf der WAN Port der pfSense logischerweise kein PPPoE machen sondern ist stinknormaler DHCP Client.

Details zu Router Kaskaden wie immer hier:

Kopplung von 2 Routern am DSL Port

und hier im Detail:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

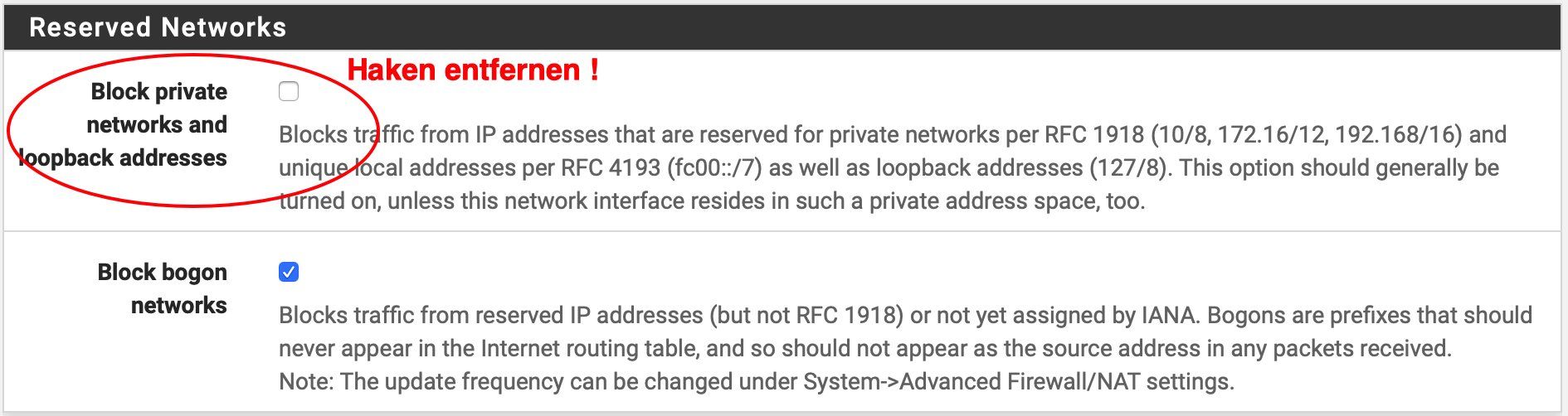

In einer Kaskade MUSS die Default Regel der pfSense auf dem WAN Port deaktiviert werden die RFC 1918 IP Netze blockiert !!

Jetzt stellt sich hier die Frage WAS du denn nun genau machst bzw. welches der beiden Designs du umgesetzt hast ?!!

Hi,

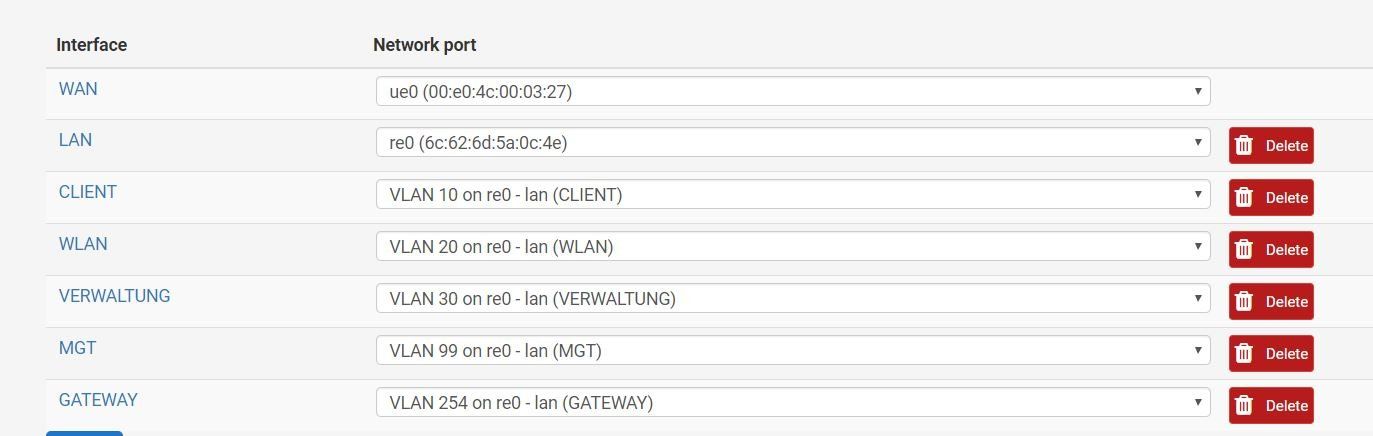

Kurze Zwischenfrage. Wenn deine pfsense das Routing übernimmt, wozu wird das Gateway VLAN 254 benötigt?

Und wenn dein MGM VLAN 99 für die Switche zum Verwalten ist, warum haben die dann Adressen aus dem VLAN 254?

Kurze Zwischenfrage. Wenn deine pfsense das Routing übernimmt, wozu wird das Gateway VLAN 254 benötigt?

Und wenn dein MGM VLAN 99 für die Switche zum Verwalten ist, warum haben die dann Adressen aus dem VLAN 254?

Zitat von @aqui:

Dann sind alle Layer 2 Ports Mitglieder des VLANs 254 !!

Das liegt doch auf der hand wenn sie immer aus dessen Range die IP Adressen bekommen !

Ein kleine Netzwerkskizze wie das VLAN seitig alles verschaltet ist wäre hier sehr hilfreich zum Troubleshooting !

Jup, inkl. Konfig beider SwitcheDann sind alle Layer 2 Ports Mitglieder des VLANs 254 !!

Das liegt doch auf der hand wenn sie immer aus dessen Range die IP Adressen bekommen !

Ein kleine Netzwerkskizze wie das VLAN seitig alles verschaltet ist wäre hier sehr hilfreich zum Troubleshooting !

Du kannst auch den MS nehmen. Ip helper übernimmt das ja dann, was im core ja schon hast

Moin,

2 Sachen fallen mir mal auf:

Ansonsten würde mir so auf den ersten Blick kein Fehler auffallen. Teste dies doch mal und berichte, auf welchen Ports du welche Adresse bekommst.

2 Sachen fallen mir mal auf:

- Wer übernimmt dein DHCP-Relay für die einzelnen VLAN's? Die pfSense oder der Core Switch? Wenn es der Core macht, muss die ip-helper-address für jedes VLAN noch nachgetragen werden

- Auf dem LAYER2-Switch ist das DEFAULT-VLAN 1 auf allen Ports. Entferne dies von den Ports, da du dieses VLAN sowieso nicht nutzt.

Ansonsten würde mir so auf den ersten Blick kein Fehler auffallen. Teste dies doch mal und berichte, auf welchen Ports du welche Adresse bekommst.

Ist mir auch aufgefallen... !

Das wären die gröbsten Fehler dieses Designs.

Der Rest ist soweit OK, was bei der sehr simplen Dimension dieses doch recht banalen Netzwerkes auch nicht weiter verwunderlich ist.

Welcher Client an welchem Port in welchem VLAN welche IP bekommt und wo der dazu korrespondierende DHCP Server liegt.

- dhcp-snooping authorized-server 192.168.178.250 ist in jedem Falle erin Fehler wenn der zentrale DHCP Server laut Zeichnung der 192.168.102.250 ist der dann vermutlich im VLAN 102 ?? liegt. Leider ist das VLAN des Servers nicht benannt.

- Das .102er Netz ist aber das Koppelnetz vom Core L3 Switch zur Firewall was immer eine reines Punkt zu Punkt Netz sein sollte. Niemals sollten hier zentrale Management Dienste wie z.B. der DHCP und der DNS Server liegen. Das wäre schon mal ein weiterer grober Design Fehler.

- Weiterer Punkt ist die fehlende Spanning Tree Priority des Core L3 Switches. Dieser sollte immer die höchste STP Priority im Netz haben mit z.B. 8192 wenn man Spanning Tree einsetzt wie der TO. Ferner sollte der STP Mode immer auf RSTP gesetzt sein. Fehlt beides auch...

- Was ebenfalls komplett fehlt ist die DHCP Relay (ip helper address) Konfig auf dem L3 Core Switch auf den zentralen DHCP Server 192.168.102.250. Ohne das DHCP Relay/Helper Kommando ist es unmöglich in dem gerouteten VLAN Umfeld die VLAN Segmente ohne DHCP mit Client DHCP Adressen zu versorgen.

Das wären die gröbsten Fehler dieses Designs.

Der Rest ist soweit OK, was bei der sehr simplen Dimension dieses doch recht banalen Netzwerkes auch nicht weiter verwunderlich ist.

Teste dies doch mal und berichte, auf welchen Ports du welche Adresse bekommst.

Das ist richtig !Welcher Client an welchem Port in welchem VLAN welche IP bekommt und wo der dazu korrespondierende DHCP Server liegt.

Hi,

du hast dein Gateway geändert auf eine andere IP-Adresse. und in welchem VLAN soll dies liegen? Der Core hat in der obigen Config kein Interface mit einer Adresse aus diesem Bereich. Hoffe nicht, dass du jetzt 2 IP-Adressbereiche in einem VLAN hast?!?

Du hast den Serverport als

angegeben, die Gegenstelle ist dementsprechend eingerichtet, das Sie 801.1q auswerten kann mit dem entsprechenden VLAN?

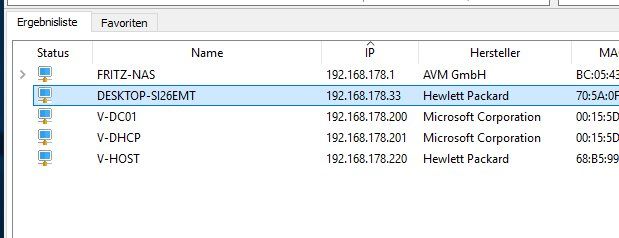

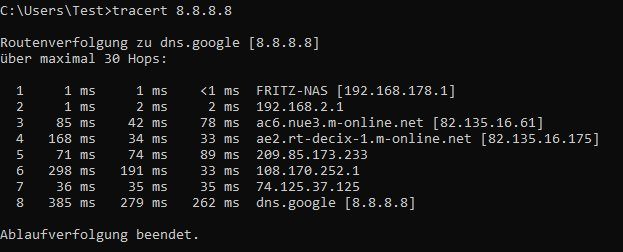

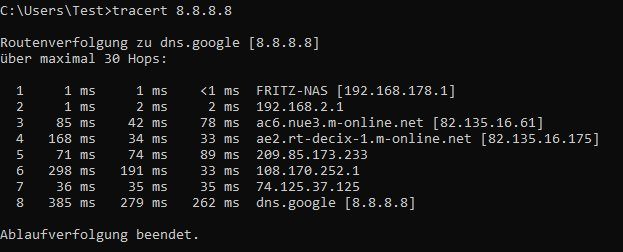

Was sagt ein Ping und Traceroute vom Client aus?

Auch dein NTP scheint nicht korrekt zu sein (so nebenbei )

)

du hast dein Gateway geändert auf eine andere IP-Adresse. und in welchem VLAN soll dies liegen? Der Core hat in der obigen Config kein Interface mit einer Adresse aus diesem Bereich. Hoffe nicht, dass du jetzt 2 IP-Adressbereiche in einem VLAN hast?!?

Du hast den Serverport als

tagged 47angegeben, die Gegenstelle ist dementsprechend eingerichtet, das Sie 801.1q auswerten kann mit dem entsprechenden VLAN?

Was sagt ein Ping und Traceroute vom Client aus?

Auch dein NTP scheint nicht korrekt zu sein (so nebenbei

ntp server 192.168.178.200

Der Router 10.3.50.254 hat ja das Problem also da suchen...

Na ja und da wird man auch gleich fündig. Wenn mal wieder im Eifer des Gefechts nicht richtig hinsieht und mit ip route 0.0.0.0 0.0.0.0 192.168.102.254 auch die falsche Default Route auf dem L3 Core konfiguriert muss man sich ja auch nicht groß wundern !

Wenn deine Zeichnung oben stimmt ist das jetzt die 192.168.99.254 nach dem Redesign und nicht die .102 !

Fazit:

🍅 auf den 👀 gehabt !

Na ja und da wird man auch gleich fündig. Wenn mal wieder im Eifer des Gefechts nicht richtig hinsieht und mit ip route 0.0.0.0 0.0.0.0 192.168.102.254 auch die falsche Default Route auf dem L3 Core konfiguriert muss man sich ja auch nicht groß wundern !

Wenn deine Zeichnung oben stimmt ist das jetzt die 192.168.99.254 nach dem Redesign und nicht die .102 !

Fazit:

🍅 auf den 👀 gehabt !

Zitat von @aqui:

Der Router 10.3.50.254 hat ja das Problem also da suchen...

Na ja und da wird man auch gleich fündig. Wenn mal wieder im Eifer des Gefechts nicht richtig hinsieht und mit ip route 0.0.0.0 0.0.0.0 192.168.102.254 auch die falsche Default Route auf dem L3 Core konfiguriert muss man sich ja auch nicht groß wundern !

Wenn deine Zeichnung oben stimmt ist das jetzt die 192.168.99.254 nach dem Redesign und nicht die .102 !

Fazit:

🍅 auf den 👀 gehabt !

Der Router 10.3.50.254 hat ja das Problem also da suchen...

Na ja und da wird man auch gleich fündig. Wenn mal wieder im Eifer des Gefechts nicht richtig hinsieht und mit ip route 0.0.0.0 0.0.0.0 192.168.102.254 auch die falsche Default Route auf dem L3 Core konfiguriert muss man sich ja auch nicht groß wundern !

Wenn deine Zeichnung oben stimmt ist das jetzt die 192.168.99.254 nach dem Redesign und nicht die .102 !

Fazit:

🍅 auf den 👀 gehabt !

Muss ich ein wenig korrigieren. laut der Zeichnung stimmt die default Route, da die pfsense 192.168.102.254 hat. Nur macht genau das keinen Sinn. Also entweder packst den Core in das .102 Netz oder die pfsense in das .99

Sonst geht da nichts. 2 Adressbereiche in einem vlan ist ein NoGo.

Ach, und im VLAN 90 benötigst du nicht die IP-helper-adress, du bist ja schon im richtigen Netzwerk

Und im VLAN 99 willst du auch via DHCP Adressen vergeben? Ansonsten muss auch da der Eintrag raus.

Richtig. Router muss immer im gleichen Netz sein. Ansonsten kann keine Kommunikation zu Stande kommen. Und somit landen deine IP Pakete im Nirvana.

Genau das sagt ja dein Bild vom Traceroute.

Genau das sagt ja dein Bild vom Traceroute.

10.3.50.254 meldet: Zielnetz nicht erreichbarMuss ich ein wenig korrigieren. laut der Zeichnung stimmt die default Route, da die pfsense 192.168.102.254 hat.

Mmmhhh... Aber wenn du mal genau hinsiehst und dir die Core Konfig ansiehst dann...- Gibt es gar kein VLAN 102 mehr. Insofern ist die Default Route auf dem Core zur .102.254 dann Blödsinn.

- Der TO hat wie gesagt VLAN 102 komplett gelöscht und die pfSense Firewall in das VLAN 99 verlegt. Das wäre dann noch falscher, denn dann hätte die pfSense eine .102.x IP und der Koppelport im Core eine .99.x IP Adresse. Wäre zudem auch noch in 2 völlig falschen IP Netzen (wenn wir von einem 24 Bit Prefix ausgehen ?!) was das ganze dann noch schlimmer macht da Null Kommunikation möglich.

Man kann es drehen oder wenden wie man will, denn der TO hat hier einen fatalen Konfig Fehler gemacht wenn er ins VLAN 99 migriert ist.

Miminum wäre also:

- Die IP der Firewall LAN Adresse auf die 192.168.99.1 /24 ändern

- Statische Default Route im Core auf ip route 0.0.0.0 0.0.0.0 192.168.99.1 ändern. (Default Gateway ist Unsinn und kann und sollte man entfernen !)

- Statische Routen auf der Firewall zwingend anpassen ! Zielnetz: 10.3.0.0, Maske: 255.255.0.0, Gateway: 192.1.68.99.254

Nur dann passt alles routingtechnsich wieder zusammen !!

Mmmhhh... Aber wenn du mal genau hinsiehst und dir die Core Konfig ansiehst dann...

- Gibt es gar kein VLAN 102 mehr. Insofern ist die Default Route auf dem Core zur .102.254 dann Blödsinn.

- Der TO hat wie gesagt VLAN 102 komplett gelöscht und die pfSense Firewall in das VLAN 99 verlegt. Das wäre dann noch falscher, denn dann hätte die pfSense eine .102.x IP und der Koppelport im Core eine .99.x IP Adresse. Wäre zudem auch noch in 2 völlig falschen IP Netzen (wenn wir von einem 24 Bit Prefix ausgehen ?!)

Das meinte ich damit.