Cisco WLAN Access Points 3800, 3702, 2702 für den Heimgebrauch umrüsten

Inhaltsverzeichnis

Bei vielen kommerziellen Anwendern werden WLANs erneuert und Access Points auf neuere und aktuelle Standards umgerüstet. Gerade mit der Freigabe des dritten 6Ghz WLAN Bandes wird sich dieser Trend noch verstärken. Die Folge ist, das bei Wiederverkäufern und Verkaufsplattformen wie z.B. eBay und Co. solche professionellen Premium Access Points vermehrt zu sehr günstigen Preisen auftauchen.

Die o.a. APs sind für den damaligen Stand der Technik Premium APs, was man ihnen schon anhand der Verarbeitung mit einem massiven Metallgehäuse äußerlich ansieht. Mit Antennen auf Keramiksubstrat, die ohne große Leistungsverluste senden, ließe sich die Liste an Pluspunkten beliebig erweitern. Kein Vergleich zu Billiganbietern in meist dünnen und wackeligen Plastikgehäusen mit verlustreichen und schlecht abstrahlenden Antennen auf billigen Epoxyd Platinen.

Die Technik ist mit 802.11n bzw. ac (max. 600 Mbit/s bei WiFi 4) zwar nicht mehr die Allerneueste, aber für einen Dual Radio AP der gleichzeitig das 2,4 GHz und das 5 GHz WLAN Band mit MSSID/VLAN Funktion, schnellem 802.11r Roaming, Band Steering sowie MIMO 2x3 supportet macht der Cisco auch in heutigen WLAN Netzen eine gute Figur. WebGUI zur Konfig, Gastnetz Segmentierung und sogar ein Radius Server sind ebenfalls an Bord. Genug Features also, sie in Heimnetzen, kleinen WLAN Umgebungen mit wenig Budget und moderaten Anforderungen wie Z.B. Schulen und Hotels, Cafes usw. mit dem Ziel einer sehr guten Ausleuchtung einzusetzen.

Wer kann, sollte bevorzugt zum 2702 oder besser gleich 3702 (oder höher) greifen wegen der besseren 5 Ghz Performance. Mit den 3800er "Mobility EXPRESS" Modellen erhält man obendrein einen onboard Controller zur zentralen Verwaltung.

Die folgende Anleitung gilt generell auch für die Cisco AP Modelle 1140/1240/1530*/1700/2600/2700/3500*/3600/3700, denn alle nutzen das gleiche Firmware Image mit dem Dateinamen "ap3g2-xxx" !

(* = 1530 und 3502 Modelle nutzen "ap3g1-xxx" als Imagenamen, 1x00 Modelle modellspezifische Images. Die hier beschriebene Prozedur klappt auch bei diesen Modellen)

Den Betrieb der Cisco "Mobility Express" Accesspoint Modelle (Modellnummer x800), also solche die einen zentralen WLAN Controller im AP gleich selber mitbringen, beschreibt ein separates Kapitel des Tutorials und ist auch Inhalt eines hiesigen Threads.

Die Cisco Accesspoints sind primär für den Betrieb mit einem zentralen WLAN Controller (z.B. Cisco AIR-CT2504-5-K9 usw.) ausgelegt und kommen deshalb mit einem sehr abgespeckten Firmwareimage daher, dem sog. Lightweight Image. Man bezeichnet diesen Modus entsprechend dann auch als Lightweight Mode.

Für die Nutzung in kleinen WLANs oder Heimnetzen ist dieser Mode nicht geeignet, da man die APs allein und ohne den externen Controller nicht konfigurieren und betreiben kann.

Cisco bietet für diese Access Points aber parallel immer auch ein Firmware Image mit dem ein sog. Autonomous Mode (Standalone Betrieb) möglich ist und was so den Controller Zwang beseitigt.

Damit lassen sich die Accesspoints dann wie ein klassischer WLAN Access Point einfach über ein grafisches Webinterface ala FritzBox konfigurieren. Gleichzeitig bietet er auch das gewohnte CLI Konfig Interface.

Dieses Tutorial beschreibt die schnelle und unkomplizierte Firmware Umrüstung dieser Access Points in den Standalone Betrieb. Los gehts...

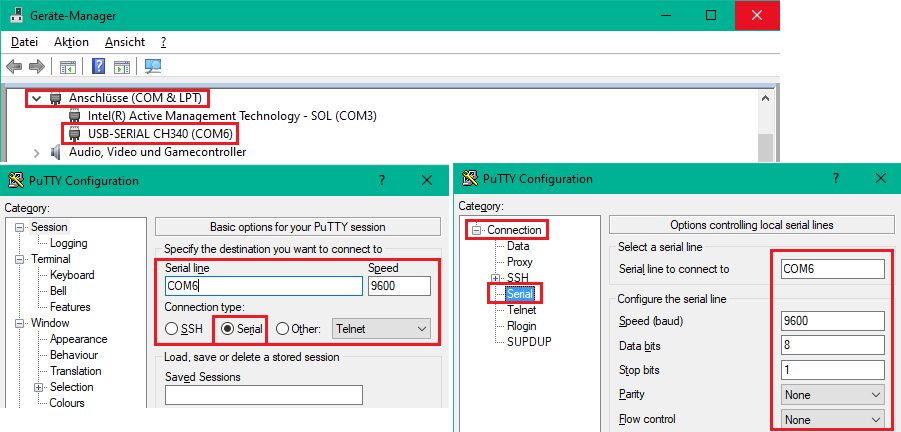

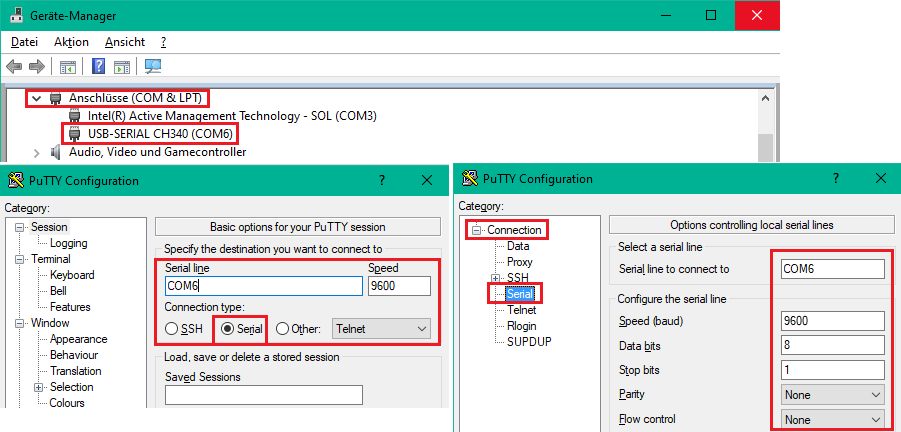

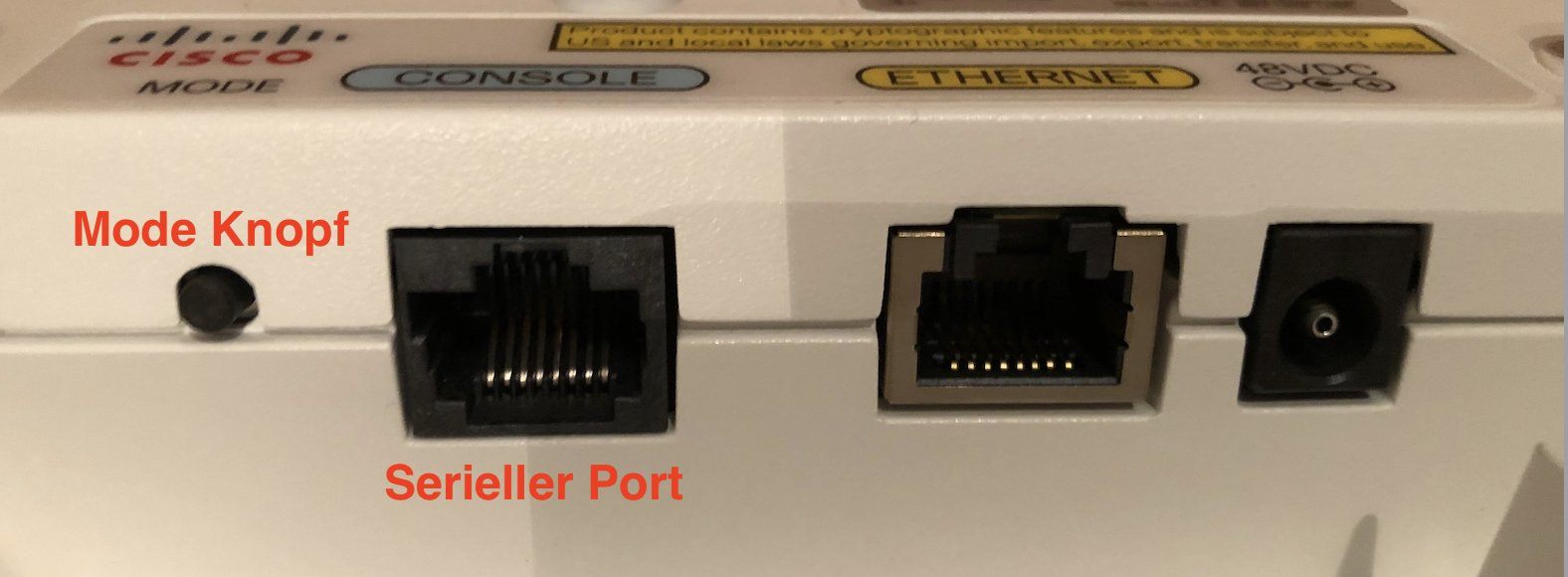

Man benötigt einen Rechner mit TFTP Server, das Standalone Firmware Image und bei Bedarf einen preiswerten Seriellen Terminal Adapter (9600 Baud N81) um am Konsolen Port des Access Points ggf. mitzuverfolgen was der AP so treibt.

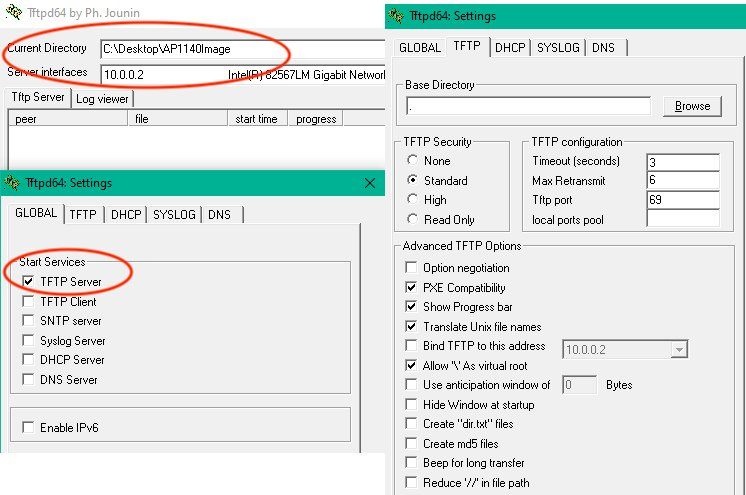

Als TFTP Server kommt hier der bekannte TFTP64 zum Einsatz. Es gehen aber auch Alternativen wie z.B. Pumpkin oder für die Apple MacOS Fraktion TFTP_Server. Linux hat einen TFTP Server wie z.B. tftpd-hpa von sich aus an Bord.

Die seriellen Adapter oder fertige RJ-45 Adapterkabel gibt es zuhauf bei den üblichen Versendern wie z.B. HIER.

Sie sind auch allgemein Standard für alle Netzwerkkomponenten verschiedener Hersteller die über eine serielle Schnittstelle gemanagt werden können. Eine Anschaffung lohnt also immer.

Als Terminal Programm nutzt man für Windows einen der Klassiker PuTTY oder auch TeraTerm. MacOS z.B. ZOC und für Linux minicom.

Die seriellen Schnittstellen Parameter lauten:

- 9600 Baud

- 8 Bits, keine Parity, 1 Stopbit (8N1)

- Keine Hardware oder Software Flow Control

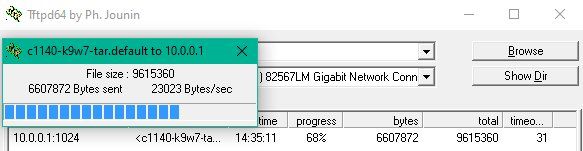

Nach dem Booten in den Setup Modus erhält der AP automatisch eine Default IP Adresse von 10.0.0.1 /8 und sucht dann automatisch auf einem TFTP Server im Netz an das er angeschlossen ist nach einem Firmware Image mit dem Namen ap3g2-k9w7-tar.default (2000er und 3000er Modelle) bzw. c1140-k9w7-tar.default (1142N Modell) usw.

Er lädt dieses Image dann automatisch, flasht es in seinen internen Speicher und rebootet danach automatisch in den Standalone / Autonomous Modus.

Nach dem Reboot sucht der Cisco AP sich dann, wie bei allen APs üblich, per DHCP eine Management IP Adresse im angeschlossenen Netzwerk. Er kann dann über diese Management IP Adresse via Browser WebGUI oder auch via Telnet oder SSH Zugang (PuTTY) konfiguriert werden.

👉🏽⚠️ Der SSH und Web Zugang funktionieren nach dem Reboot noch nicht, da die Konfig leer ist !! Es klappt nur mit Telnet z.B. mit PuTTY oder natürlich über die serielle Konsole, sofern angeschlossen.

Damit loggt man sich per Telnet (TCP 23) im Cisco ein, geht mit conf t in den Konfig Mode und gibt dort ein ip http server. Danach ist das Web GUI erreichbar. (Siehe auch den Hinweis von @Drohnald in den Thread Kommentaren !)

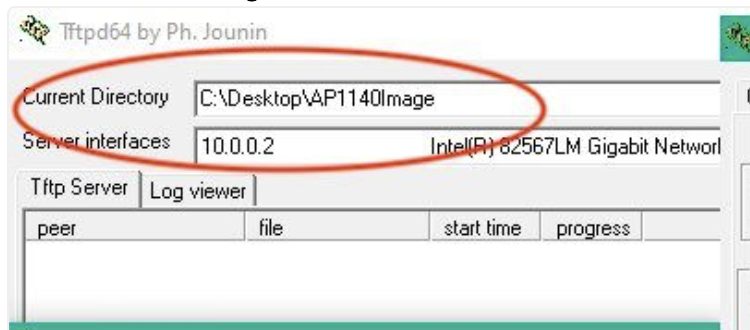

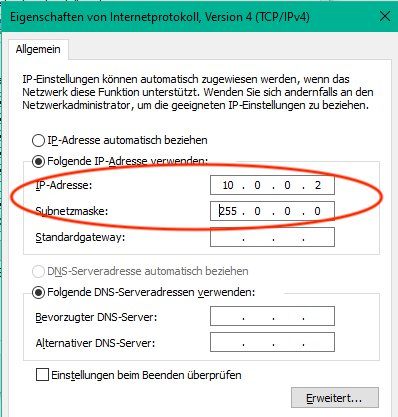

Am Rechner mit dem TFTP Server setzt man eine statische IP Adresse die im gleichen Netzwerk liegen muss wie die Default IP des APs. Hier die 10.0.0.2 am Beispiel von Windows:

Wichtig ist das man das TFTP Server Dateiverzeichnis "Current Directory" auf das Verzeichnis setzt welches die Firmware Datei mit der Endung .default wie z.B. c1140-k9w7-tar.default enthält.

Wer mit der Suchmaschine seiner Wahl nach dem original Firmware Namen sucht bzw. den Download Hinweis in den weiterführenden Links beachtet wird schnell fündig (z.B. auch hier) und muss diese Datei dann einfach auf den Default Namen:

- c1140-k9w7-tar.default für den Cisco LAP1142N

- ap3g2-k9w7-tar.default für die Cisco CAP2600, 2700, 3600 und 3700 Modelle umbenennen.

- (CAP3502 Modelle als auch 1530er Modelle nutzen "ap3g1-xxx" Firmware, die man HIER mit einem Gastaccount kostenlos downloaden kann. (Datei Checksumme ist identisch!))

Ein Check ob der Firmware Dateiname eine "7" enthält wie "..k9w7" zeigt immer das man das Standalone Image hat. Das Controller Image hätte hier eine "8" im Namen.

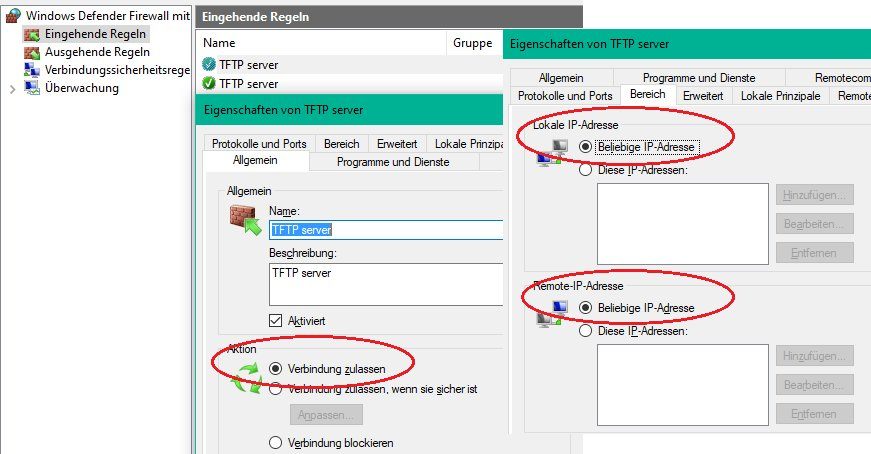

Fehlt diese Erlaubnis in der lokalen Windows Firewall, dann schlägt das Booten der Firmware fehl, weil der TFTP Server nicht gefunden wird (Timeout). Unter Windows ein typischer Fehler für ein Scheitern des Updates ! Die Threaddialoge unten liefern weitere Infos dazu.

Primär arbeiten Premium Access Points immer mit aktivem PoE (Stromversorgung über das Netzwerkkabel) nach 802.3af oder 802.3at Standard, so auch die Cisco APs. Sie besitzen aber ebenso einen separaten Netzteil Anschluss mit einem einfachen Standard Hohlstecker für den Betrieb ohne PoE. (+ auf dem Mittelpin).

Wer den AP ohne Netzteil erworben hat und auch kein PoE Switch sein eigen nennt, nimmt einen einfachen .af/.at konformen PoE_Injector oder ein simples Standard 48 Volt (Stecker) Netzteil wie z.B. HIER erhältlich. Jedes 48 Volt Netzteil mit Hohlstecker und + auf dem Mittelpin ist geeignet.

Achtung, der Hohlstecker muss die Abmessungen Ø 5,5 mm / 2,5 mm haben (Lochgröße f. Mittelpin 2,5mm Ø) ansonsten passt der Hohlstecker nicht.

Die Stromversorgung ist identisch wie sie auch im hiesigen Cisco_Telefon_Tutorial beschrieben ist.

Vorgehensweise zum Booten in den Flash Mode:

Zum automatischen Booten des Firmware Images hält man am AP den Mode Knopf gedrückt BEVOR man das Netzteil oder den PoE Switch bzw. PoE Injector anschliesst ! Erst dann mit dem PoE Switch verbinden oder Netzteil stecken.

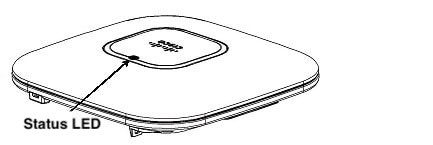

Den Mode Knopf hält man weiter solange gedrückt bis die Status LED an der Front des APs die Farbe von blau blinkend auf rot wechselt und lässt ihn dann los. Das dauert ca. 20 Sekunden.

Man kann dies parallel am fortschreitenden Ladebalken des TFTP Servers genau beobachten oder am seriellen Terminal Port über die dortigen Status Meldungen sofern dieser serielle Port angeschlossen ist.

...

IOS Bootloader - Starting system.

Xmodem file system is available.

DDR values used from system serial eeprom.

Reading cookie from system serial eeprom...Done

Base Ethernet MAC address: f8:66:f2:44:7a:e2

Ethernet speed is 1000 Mb - FULL duplex

button is pressed, wait for button to be released...

button pressed for 27 seconds

process_config_recovery: set IP address and config to default 10.0.0.1

process_config_recovery: image recovery

image_recovery: Download default IOS tar image tftp:/ /255.255.255.255/c1140-k9w7-tar.default

examining image...

extracting info (283 bytes)

Image info: ...

Es ist möglich das in einigen Fällen der Ladebalken am TFTP keinen Fortschritt mehr anzeigt oder die serielle Konsole nach dem Bootprozess folgendes ausgibt:

Not enough free space to download image first w/o extracting

deleting existing version(s)...

Deleting current version: flash:/ap3g2-k9w8-mx.153-x.JXy...done.

Das bedeutet lediglich das mit dem aktuell geflashten Image der Platz im Flash Speicher zum Extrahieren der neuen Firmware zu klein ist und das das System dann automatisch das bestehende Altimage gelöscht hat.

Eine Wiederholung des Boot Prozesses installiert dann im 2ten Anlauf fehlerfrei das gewünschte Image.

Bei gebrauchten APs kann möglicherweise eine Backup Konfig Datei namens config.txt.bak im Flash vorhanden sein. Der Cisco AP legt dieses Backup nach einem write mem aus Sicherheitsgründen automatisch an um User vor einem Konfig GAU zu bewahren. Diese Backup Datei wird bei einem AP Reset und auch bei einem Löschen der Konfig mit dem write erase oder erase startup Kommando aus Sicherheitsgründen nicht gelöscht!

Ist keine aktuelle Konfig (config.txt) im Flash vorhanden wie z.B. nach einem Reset aber noch die o.a. Backup Konfigdatei, dann lädt der AP immer wieder dieses "Not" Backup.

Ein show flash: zeigt den Inhalt des nichtflüchtigen Flash Speichers und ob dort ggf. noch eine Backup Konfig Datei namens config.txt.bak vorhanden ist. (File Extension .bak!)

Ein del flash:config.txt.bak und ein Reboot löscht das Backup und danach erhält man einen "jungfräulichen" AP! 😉

ap#sh flash:

Directory of flash:/

2 -rwx 3249 Nov 20 2023 17:38:10 +01:00 config.txt

3 -rwx 7273 Apr 3 2023 10:20:22 +02:00 event.log

246 drwx 2496 Jan 1 2023 01:16:58 +01:00 ap3g2-k9w7-mx.153-3.JPO

5 -rwx 196 Apr 3 2023 10:20:30 +02:00 env_vars

6 -rwx 3249 Nov 20 2023 17:38:10 +01:00 config.txt.bak <<==LÖSCHEN!!<<== Ist der AP fertig geflasht und gebootet kann man via Netzwerk per Telnet (z.B. PuTTY) oder Browser (secure HTTPS und SSH nur mit entspr. Konfig !) auf den AP zur weiteren Konfiguration zugreifen.

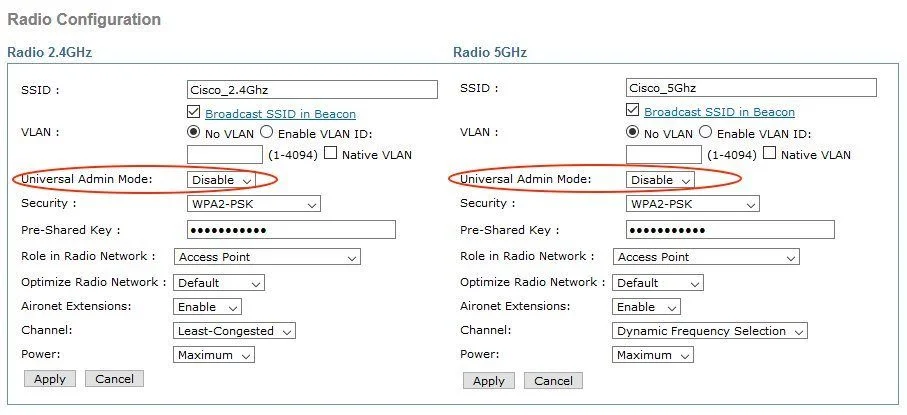

Das Setup des APs ist dann schnell gemacht:

- User "Cisco", Default Passwort: "Cisco" (C groß !)

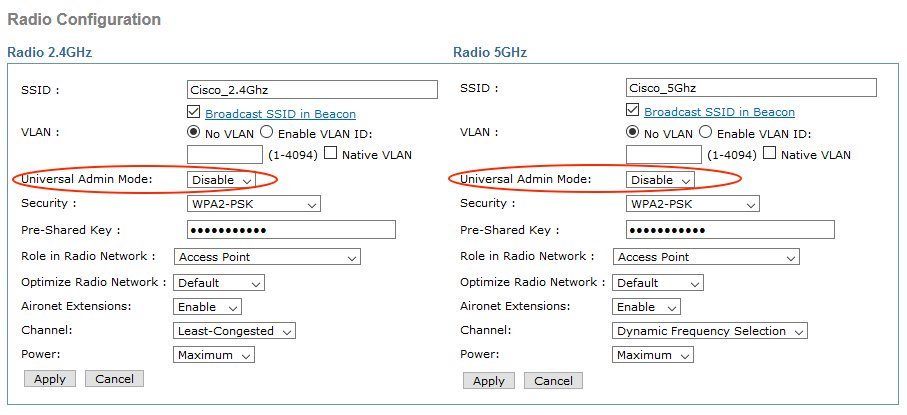

- SSID festlegen und eintragen und bei Bedarf auf VLAN ID mappen

- WPA-2 Passwort festlegen

- Wichtig: Den Universal Admin Mode deaktivieren

Das Tutorial hat diverse Praxis Setups zu MSSID Designs.

(Falls das Abspeichern der Settings im GUI mit einem "404 Error" quittiert wird, ist das ein bekanntes Verhalten einiger Firmware Images. Generell sind Images mit dem JAB Suffix nicht betroffen. Eine Konfig und die Sicherung über das CLI funktioniert aber immer fehlerlos. (Siehe Kommentar in der Thread Diskussion unten))

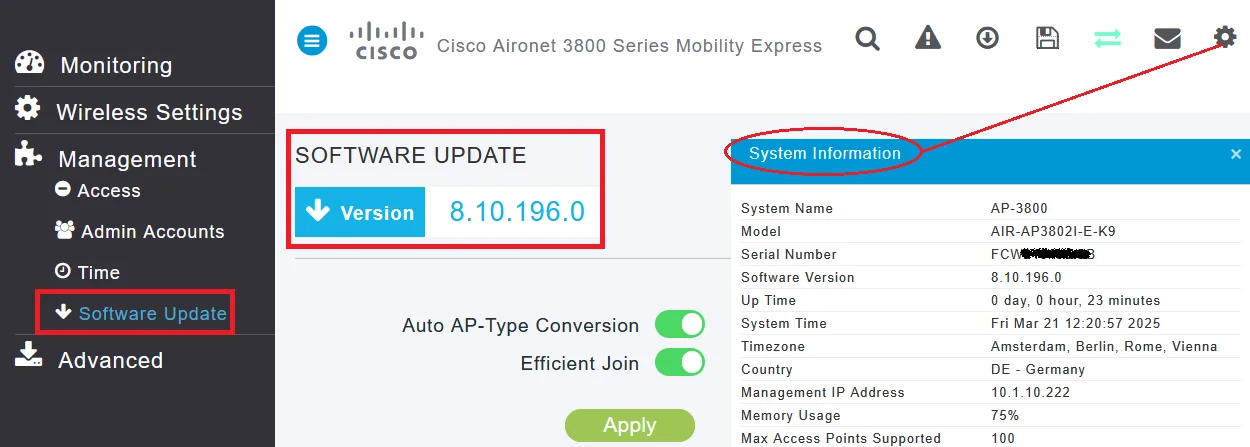

AP Modelle mit einer "8" im Modellnamen sind sog. "Mobility Express" APs. Diese AP Modelle sind zentral über einen sog. Master AP via Web GUI managebar der im WLAN die zentrale Controller Funktion übernimmt.

Das Flashen eines Mobility Express Images verläuft auf diesen Modellen anders als bei den o.a. "7"er Modellen. Um von einem Capwap Image auf ein Mobility Express Image zu wechseln benötigt man ein modellspezifisches ME Image und einen entsprechenden TFTP Server im Netz der dieses Image zur Verfügung stellen kann. Das Setup ist identisch zu dem von oben und kann in einem bestehenden Netz erfolgen.

Im seriellen Terminal oder Telnet bzw. SSH Zugang via Netzwerk auf den AP (hier 3800 als Beispiel mit dem ME Image AIR-AP3800-K9-ME-8-10-196-0.tar) loggt man sich mit den Default Credentials User: Cisco Passwort: Cisco ein und geht mit dem Kommando enable in den Privilegded Mode (Admin Mode) und lädt das ME Image via TFTP Server auf den AP mit dem folgenden Kommando:

ap-type mobility-express tftp://<tftp_server_ip>/AIR-AP3800-K9-ME-8-10-196-0.tarMan durchläuft die Abfrage der Daten im Wizzard die man alle mit den Default Vorgaben einfach erst einmal abnickt mit einer Ausnahme!

⚠️ Bei der Abfrage der Controller IP gibt man entweder eine feste IP Adresse aus dem verwendeten Management Netz an oder lässt diese über DHCP zuteilen. Diese sollte, wenn fest, immer außerhalb einer dortigen DHCP Range (Pool) liegen!

Bei einer Management IP Zuweisung via DHCP sollte diese Management Adresse idealerweise über eine Mac Reservierung auf einen festen Wert gesetzt sein so das man den Master AP immer mit einer festen IP erreichen kann.

Der Master AP besitzt damit zwei (!) operative IP Adressen was auf den ersten Blick etwas kurios klingt auf den zweiten aber durchaus Sinn macht.

Der Master AP, also der mit Controller Rolle, verwendet außer seiner DHCP Geräte Adresse die er immer automatisch zieht zusätzlich immer eine separate, zentrale Management IP im gleichen Netz über die sein Web GUI ansprechbar ist. Das Management Web GUI ist nicht über die eigentliche DHCP Geräteadresse des APs ansprechbar. Dies gilt es zu beachten!

👉🏽 Der Vorteil liegt auf der Hand! Egal welche Geräte IP dynamisch per DHCP bezogen wird ist der Master AP immer mit dieser festen Management IP erreichbar ist. Wie oben schon gesagt bekommt man Zugriff zum Web GUI Setup ausschliesslich nur über diese Management IP und nicht über die Geräte IP! Eine korrekte Einrichtung stellt also den Konfigurationszugang sicher!

Im weiteren Verlauf des Setup Wizzards wird eine WLAN SSID mit Passwort usw. abgefragt. Ob man hier zunächst ein Fake WLAN angibt oder sein wirkliches WLAN ist kosmetisch. Es kann alles später im Web GUI gelöscht oder angepasst werden.

Wer schon einen konfigurierten AP hat kann eine ggf. bestehende ME Grundkonfiguration über das Terminal mit dem Kommando

(Cisco Controller) >clear config

löschen was ebenso einen Reboot mit dem Start des Setup Wizzards für die Abfrage der Grundkonfig auslöst.

Nach dem Sichern der Konfigdaten des Wizzards rebootet der AP erneut mit der neu erstellten Konfig.

👉🏽 Die zuvor rot - grün blinkende Front LED leuchtet jetzt konstant grün wie es jeder aktive Cisco AP macht und in der WLAN Übersicht der Endgeräte "sieht" man auch das in der Grundkonfig mitgegebene WLAN Netz nun "on Air" ist. Loggt sich ein Client ein wechselt die LED Farbe des APs zu blau und zeigt damit an das sich aktive Clients auf diesem AP befinden. Das ist analog zu den obigen "7"er Modellen.

⚠️ Rebootet man den Master AP oder startet er neu (Power) durchläuft dieser wie jeder ME AP eine Check Sequenz indem er ca. 1 Minute lang prüft ob sich noch weitere ME APs im Netz befinden oder ob er allein ist. Diese Prüfperiode dauert ca. 1 Minute wo die Front LED wieder grün/rot im Wechsel blinkt.

Hier gilt es also Geduld zu haben und mindestens 1 Minute zu warten. Danach sollte mit valider Grundkonfiguration die Front LED in ein dauerhaftes grün wechseln und nicht mehr blinken.

Je nachdem ob der AP einen Master findet oder nicht ist er Member AP des Mobility Express Verbundes oder er wird selber zum Master sofern er allein im Netz ist.

Spricht man mit dem Browser (HTTPS ist Default) die oben konfigurierte Management IP an landet man auf dem Web GUI des Master APs:

Alle weiteren WLAN Konfigs erledigt man dann zentral über das Web GUI des Master APs welches dann wie in einem Controller basierten Umfeld automatisch auf alle APs distribuiert wird.

Ein ME Master AP kann verschiedene ME Client AP Modelle managen sofern sie eine identische Image Version verwenden.

Die ME Modelle haben gegenüber den "7"er Modellen mit Standalone Image damit den Vorteil einer zentralisierten WLAN Verwaltung per Web GUI. Der Controller ist also quasi gleich mit an Bord des APs wie es bei modernen APs (z.B. auch Ruckus Unleashed) durch die Bank üblich ist.

Konfigurations Beispiele für alle Cisco WLAN Accesspoint Modelle

Die Wand- oder Decken Montageplatte findet man unter folgendem Suchbegriff Cisco 69-2160-03 Access Point Mounting Bracket. eBay und Co. führt sie aber auch teilweise mit dem AP Angeboten zusammen auf. Man kann sich aber auch mit einem kleinen Blumendraht zw. den Haltepins pfiffig selber helfen wenn man ihn ohne diese Platte aufhängen möchte.

Tutorial in 🇺🇸🇬🇧:

Cisco WLAN Access Points for Home Use: 1142N, 2702, 3702 and 3800 Comparison

Cisco Datenblatt zu den 1140er und 2602I APs:

cisco.com/c/dam/global/de_de/assets/portal-content/produkte-loes ...

cisco.com/c/de_de/support/wireless/aironet-2600i-access-point/mo ...

Cisco Configuration Guide für Autonomous APs:

cisco.com/c/en/us/td/docs/wireless/access_point/atnms-ap-8x/conf ...

Cisco Mobility Express AP Modelle x8xx richtig upgraden:

youtube.com/watch?v=EtmGDmRl4lU

Gebrauchten Cisco 1852 mit Mobility Express zum laufen bekommen

Cisco 9100er Modelle in den EWP Mode konfigurieren:

Umrüstung Cisco WLAN Access Points Catalyst 9120 AX-E

Anfängerhürden bei einem MBSSID Setup (mehrere WLANs über einen AP) vermeiden:

Standalone-Einrichtung Cisco Air LAP 1142N

MSSID/VLAN Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Praxisbeispiel Gast WLAN mit Cisco AP:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

2 IP Netzwerke per WLAN Verbindung koppeln (WLAN Mesh):

2 Cisco AIR-LAP1142N-E-K9 als Bridge verbinden

Mit einem WLAN zwei LAN IP Netzwerke verbinden

Workgroup Bridge als Wireless VLAN Trunk:

youtube.com/watch?v=2ydFcGlqycg

WLAN mit dynamischer VLAN Zuweisung:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

WLAN Radius Authentisierung via Web GUI und Beispielkonfigs:

Freeradius Management mit WebGUI

WLAN Performance mit Multicast AV Streaming prüfen:

Fehlersuche im lokalem Netzwerk (RSTP, MRP, Multicast)

Internet Links zu dem Thema:

exchange2013pikasuoh.blogspot.com/2015/08/convert-cisco-air-lap1 ...

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 647100

Url: https://administrator.de/tutorial/cisco-wlan-access-points-3800-3702-2702-fuer-den-heimgebrauch-umruesten-647100.html

Ausgedruckt am: 13.07.2025 um 15:07 Uhr

124 Kommentare

Neuester Kommentar

Blöde (oder doch nicht ganz so?) Frage:

Verbessere ich den WLAN Range und Durchsatz signifikant gegenüber einer ollen FB 7270? Ich hab da relativ wenig Plan.

An der FB wäre nen Port noch frei und Madame und Infant klagen über "Verbindungsprobleme"

(Frage ist "Stabilität". Dass es theoretisch schneller ist kann man an den Daten ablesen...)

Ich konnte diese "Ausfälle" bisher nicht nachvollziehen, aber nen Zehner wärs ja wert.

Aber auch für Kunden interessant. Preissensitiv sind sie alle. Sogar die Millionäre....

CU

Buc

Verbessere ich den WLAN Range und Durchsatz signifikant gegenüber einer ollen FB 7270? Ich hab da relativ wenig Plan.

An der FB wäre nen Port noch frei und Madame und Infant klagen über "Verbindungsprobleme"

(Frage ist "Stabilität". Dass es theoretisch schneller ist kann man an den Daten ablesen...)

Ich konnte diese "Ausfälle" bisher nicht nachvollziehen, aber nen Zehner wärs ja wert.

Aber auch für Kunden interessant. Preissensitiv sind sie alle. Sogar die Millionäre....

CU

Buc

Moin

Ich bin auch am Überlegen

DeFakto habe Ich nur Zickereien mit den WLAN Anschlüssen der Fritzen.

Wobei, Ich nicht, sondern Sohne 1, Frau, Sohn 2...

Ich hatte deswegen auch ausgelagert auf einen AP.

Und habe jetzt von 1&1 mit dem neuen Anschluss eine neue Fritze bekommen.

Und mit der 7520 ähnliche Probleme..

Deswegen bin Ich am überlegen da diese Cisco AP wirklich gut sind.

Ich hatte dieses, oder einen Vorgänger, vor 6-7 Jahren in der Firma aufgebaut.

Ausgesucht hatte unser Netzwerk Spezi

Und sie waren wirklich gut.

Stahl ohne Ende verbaut in dem Gebäude, frei stehend und Luftig sollte es Ender der 90er sein.

--> Stahl.

Die WLAN Vorgänger Versuche waren Mikrowellen Schleudern

Ich bin auch am Überlegen

DeFakto habe Ich nur Zickereien mit den WLAN Anschlüssen der Fritzen.

Wobei, Ich nicht, sondern Sohne 1, Frau, Sohn 2...

Ich hatte deswegen auch ausgelagert auf einen AP.

Und habe jetzt von 1&1 mit dem neuen Anschluss eine neue Fritze bekommen.

Und mit der 7520 ähnliche Probleme..

Deswegen bin Ich am überlegen da diese Cisco AP wirklich gut sind.

Ich hatte dieses, oder einen Vorgänger, vor 6-7 Jahren in der Firma aufgebaut.

Ausgesucht hatte unser Netzwerk Spezi

Und sie waren wirklich gut.

Stahl ohne Ende verbaut in dem Gebäude, frei stehend und Luftig sollte es Ender der 90er sein.

--> Stahl.

Die WLAN Vorgänger Versuche waren Mikrowellen Schleudern

Hallo

@aqui Danke für den Tip.

Kurzes Feedback:

Auf Windows 10 hat die Firewall etwas rumgezickt. Zum Schluss war das Erlauben Netzwerkverkehrs für das Programm tftpd64.exe die Lösung. Nur TFPT Portbasiert hat das nicht geklappt. Vielleicht habe ich ja auch was übersehen.

Dann hat noch der Switch zugeschlagen! Wegen des POE-Stromanschlusses habe ich das über einen SG350X POE-Switch mit einem separaten VLAN für Laptop und AP geschaltet. Nachdem die Firmware geladen war, scheint das aktive Smartport-Feature den Cisco-AP als solchen erkannt zu haben und hat den Port von Access auf Trunk gesetzt. Da ich nicht VLAN 1 sondern anders VLAN genutzt hatte, passte das nicht und die Verbindung zum Webinterface (bzw. überhaupt zum Geräte per Netzwerkkabel) war nicht herzustellen. Hat ne Weile gedauert, bis ich die Ursache gefunden hatte.

Grüße

lcer

@aqui Danke für den Tip.

Kurzes Feedback:

Auf Windows 10 hat die Firewall etwas rumgezickt. Zum Schluss war das Erlauben Netzwerkverkehrs für das Programm tftpd64.exe die Lösung. Nur TFPT Portbasiert hat das nicht geklappt. Vielleicht habe ich ja auch was übersehen.

Dann hat noch der Switch zugeschlagen! Wegen des POE-Stromanschlusses habe ich das über einen SG350X POE-Switch mit einem separaten VLAN für Laptop und AP geschaltet. Nachdem die Firmware geladen war, scheint das aktive Smartport-Feature den Cisco-AP als solchen erkannt zu haben und hat den Port von Access auf Trunk gesetzt. Da ich nicht VLAN 1 sondern anders VLAN genutzt hatte, passte das nicht und die Verbindung zum Webinterface (bzw. überhaupt zum Geräte per Netzwerkkabel) war nicht herzustellen. Hat ne Weile gedauert, bis ich die Ursache gefunden hatte.

Grüße

lcer

@ aqui

eine Verständnissfrage hab ich.

Ich hab deine Anweisungen bzgl standalone mit leichten Problemen durchgeführt.

Image geflasht und neu gestartet.

Den AP wollte ich danach übers WI konfigurieren.

Ich bekomm keinen Zugriff auf den AP

Über die Komandozeile bei Win10 finde ich den AP.

Ans Netz gehangen, LED grün, nochmal das Netzwerk gescannt, über die MAC identifiziert mit seiner neuen Netz-IP.

Muss ich zwingend um den AP zu konfigurieren über die serielle Konsolenschnittstelle gehen?

Oder gibts ne andre Möglichkeit das WI zu aktivieren?

Grüße

Sven

eine Verständnissfrage hab ich.

Ich hab deine Anweisungen bzgl standalone mit leichten Problemen durchgeführt.

Image geflasht und neu gestartet.

Den AP wollte ich danach übers WI konfigurieren.

Ich bekomm keinen Zugriff auf den AP

Über die Komandozeile bei Win10 finde ich den AP.

Ans Netz gehangen, LED grün, nochmal das Netzwerk gescannt, über die MAC identifiziert mit seiner neuen Netz-IP.

Muss ich zwingend um den AP zu konfigurieren über die serielle Konsolenschnittstelle gehen?

Oder gibts ne andre Möglichkeit das WI zu aktivieren?

Grüße

Sven

So,

AP hab ich soweit fix.

Inkl. 2.4 und 5.0 GHz SSID funktioniert fast alles.

Das fast ist für die Funktionalität aber ausschlaggebend.

Ich logge mich mit meinen Endgeräten in die WLAN´s des AP ein und bekomme keinen Internetzugriff mehr.

Ich geh stark davon aus, dass es nur ein verdammtes kleines Häkchen ist welches ich setzen muss.

Die Frage ist nur wo und welches.

AP hab ich soweit fix.

Inkl. 2.4 und 5.0 GHz SSID funktioniert fast alles.

Das fast ist für die Funktionalität aber ausschlaggebend.

Ich logge mich mit meinen Endgeräten in die WLAN´s des AP ein und bekomme keinen Internetzugriff mehr.

Ich geh stark davon aus, dass es nur ein verdammtes kleines Häkchen ist welches ich setzen muss.

Die Frage ist nur wo und welches.

Gemach gemach, morgen gibts mehr Infos.

Hab ja nur kurz drüber geschaut und wollt n Status durchgeben;)

Ich nehm mir morgen die Zeit und durchstöber mal alles...

Nachdem ich mal vom Router an bis zum AP alles kontrolliert hab.

Wenn’s irgendwo geblockt wird sollt ich’s finden👍🏼

Wenn nicht kommt meine Frage hier definitiv wieder😂

Euch n schönen Abend 🍷

Grüße

Sven

Hab ja nur kurz drüber geschaut und wollt n Status durchgeben;)

Ich nehm mir morgen die Zeit und durchstöber mal alles...

Nachdem ich mal vom Router an bis zum AP alles kontrolliert hab.

Wenn’s irgendwo geblockt wird sollt ich’s finden👍🏼

Wenn nicht kommt meine Frage hier definitiv wieder😂

Euch n schönen Abend 🍷

Grüße

Sven

Hallo,

ein Hinweis dazu doch noch:

Wenn man den AP über die GUI auf eine statische IP einstellt, wird das Default Gateway nicht gesetzt. Daher ist der AP dann nur noch im Subnetz seiner IP erreichbar. Um das zu beheben, muss man das Gateway über die Konsole (seriell/ssh) setzen.

Grüße

lcer

ein Hinweis dazu doch noch:

Wenn man den AP über die GUI auf eine statische IP einstellt, wird das Default Gateway nicht gesetzt. Daher ist der AP dann nur noch im Subnetz seiner IP erreichbar. Um das zu beheben, muss man das Gateway über die Konsole (seriell/ssh) setzen.

Enable

Config t

interface bvi1

Ip default-gateway 192.168.99.1

CTRL-z

wr Grüße

lcer

@aqui

Das von dir verlinkte Netzteil funktioniert leider nicht. Das ist ein Netzteil mit Hohlstecker Ø 5,5 mm / 2,1 mm, man benötigt allerdings ein Netzteil in Ø 5,5 mm / 2,5 mm-Dimension.

Gruß

Kümmel

Das von dir verlinkte Netzteil funktioniert leider nicht. Das ist ein Netzteil mit Hohlstecker Ø 5,5 mm / 2,1 mm, man benötigt allerdings ein Netzteil in Ø 5,5 mm / 2,5 mm-Dimension.

Gruß

Kümmel

@aqui

2 doofe Fragen, aber ich will die Config per SSH einspielen....

Der Rest ist einleuchtend.

Kleiner Tipp noch am Rande:

Am besten die Info mit der fehlerhaften Firmware (404-Error im WebInterface) oben in die Beschreibung dazu packen, hab mich schon gewundert warum ich meine neue Firmware nicht zum fliegen bekomme!

2 doofe Fragen, aber ich will die Config per SSH einspielen....

- Wo in deiner Vorlage gibst du eigentlich den WLAN-Channel mit? Den sollte man ja fest zuweisen oder nicht????

- Wofür sind die ganzen secrets? Fürs Login klar, aber wofür brauch man die anderen? Ich brauche doch nur einen für den Zugang und einen WPA Key?

Der Rest ist einleuchtend.

Kleiner Tipp noch am Rande:

Am besten die Info mit der fehlerhaften Firmware (404-Error im WebInterface) oben in die Beschreibung dazu packen, hab mich schon gewundert warum ich meine neue Firmware nicht zum fliegen bekomme!

Hallo zusammen,

hat zwar ewig gedauert über tftp aber dann alles schön. Dachte ich.

Zwei Tipps noch:

1. Das Flashen ist fertig, wenn der AP dauerhaft grün leuchtet (warte trotzdem noch eine Weile )

)

2. Pingbar war das aber weder über ssh noch http zu erreichen. Lustigerweise aber über telnet! Also macht man folgendes:

mit putty und telnet auf die Möhre und mit Username/PW jeweils "Cisco" (C groß, keine " ") anmelden

->(PW ist wieder "Cisco" mit C groß und ohne "")

-> in den Konfigurationsmodus

Nun muss das enable PW erst geändert werden sonst weigert sich Herr AP den http Server zu aktivieren.

Also ein

in die Konsole prügeln gefolgt von einem

und schon ist das Ding auch über erreichbar

@aqui vielen Dank für deine tollen Wissensbeiträge!

hat zwar ewig gedauert über tftp aber dann alles schön. Dachte ich.

Zwei Tipps noch:

1. Das Flashen ist fertig, wenn der AP dauerhaft grün leuchtet (warte trotzdem noch eine Weile

2. Pingbar war das aber weder über ssh noch http zu erreichen. Lustigerweise aber über telnet! Also macht man folgendes:

mit putty und telnet auf die Möhre und mit Username/PW jeweils "Cisco" (C groß, keine " ") anmelden

->

enable ->

config tNun muss das enable PW erst geändert werden sonst weigert sich Herr AP den http Server zu aktivieren.

Also ein

enable algorithm-type scrypt secret meinLustigesEnablePasswortin die Konsole prügeln gefolgt von einem

ip http serverund schon ist das Ding auch über

http://ipMeinesTollenCiscoAP@aqui vielen Dank für deine tollen Wissensbeiträge!

Im Nachhinein völlig logisch, ich hatte nur die Anleitung so interpretiert, als wäre das per default alles frei:

"Er lädt dieses Image dann automatisch, flasht es in seinen internen Speicher und rebootet danach automatisch in den Standalone Modus.

Im neu gebooteten Standalone Mode sucht der 1142er AP sich dann, wie bei allen APs üblich, per DHCP eine Management IP Adresse im angeschlossenen Netzwerk. Er kann dann über diese Management IP Adresse einfach via Browser WebGUI oder auch via Telnet oder SSH Zugang konfiguriert werden."

Vll. kannst du das anpassen, für die nicht(mehr)-Cisco affinen Kollegen (so wie ich...)

"Er lädt dieses Image dann automatisch, flasht es in seinen internen Speicher und rebootet danach automatisch in den Standalone Modus.

Im neu gebooteten Standalone Mode sucht der 1142er AP sich dann, wie bei allen APs üblich, per DHCP eine Management IP Adresse im angeschlossenen Netzwerk. Er kann dann über diese Management IP Adresse einfach via Browser WebGUI oder auch via Telnet oder SSH Zugang konfiguriert werden."

Vll. kannst du das anpassen, für die nicht(mehr)-Cisco affinen Kollegen (so wie ich...)

Hallo in die Runde,

software.cisco.com/download/home/286256843/type/284180979/releas ...

Aironet 2700i Access Point Release 15.3.3-JH ED (Early Deployment (ED) heißt "Software releases that provide new features and new platform support in addition to bug fixes. Cisco IOS CTED, STED, SMED, and XED are variations of ED software releases. ")

(Eigentlich habe ich was für die 2800er gesucht, aber ab da gibt es wohl nur noch Mobility Express. Anderes Thema )

)

Edit: Hinweis auf kostenlosen Gastaccount für Download hinzugefügt

Wer im Internet nach dem original Firmware Namen z.B. [...] ap3g2-k9w7-tar.153-3 für das 2602I Modell wird schnell fündig

ohne Wartungsvertag bietet Cisco selbst folgende Firmware an (kostenloser Account nötig):software.cisco.com/download/home/286256843/type/284180979/releas ...

Aironet 2700i Access Point Release 15.3.3-JH ED (Early Deployment (ED) heißt "Software releases that provide new features and new platform support in addition to bug fixes. Cisco IOS CTED, STED, SMED, and XED are variations of ED software releases. ")

Alle 1700/2700/2600/3600/3700 APs haben alle das gleiche Firmware Image was mit dem Dateinamen "ap3g2-xxx" beginnt.

Da die Images identisch sind, kann man damit jedenfalls schon mal starten und sich keine Sorgen darüber machen, ob die Quelle integer ist.(Eigentlich habe ich was für die 2800er gesucht, aber ab da gibt es wohl nur noch Mobility Express. Anderes Thema

Edit: Hinweis auf kostenlosen Gastaccount für Download hinzugefügt

Hallo zusammen,

ich habe die anleitung soweit gelesen und mir auch die Sache alle downgeloadet.

nun Irgendwie bekomme ich keine verbindet zwischen den AP und der TFTp Software. Firewall ist alles frei,

die IP an dem Lan-anschluss am PC habe ich auch geändert, leider alles ohne erfolg.

Angeschlossen wird der AP am PC wie netzteil und Consolen Steckplatz wie USB.

Jemand eine Idee ??

Danke vielmals für die Hilfe

ich habe die anleitung soweit gelesen und mir auch die Sache alle downgeloadet.

nun Irgendwie bekomme ich keine verbindet zwischen den AP und der TFTp Software. Firewall ist alles frei,

die IP an dem Lan-anschluss am PC habe ich auch geändert, leider alles ohne erfolg.

Angeschlossen wird der AP am PC wie netzteil und Consolen Steckplatz wie USB.

Jemand eine Idee ??

Danke vielmals für die Hilfe

Leider sehe ich nix

Ja ein USB Seriell Adapter und zwar folgendes:

ebay.de/itm/223727783559?hash=item3417370e87:g:1RgAAOSw2YNgrjdr

Überbrückt habe ich noch nichts aber ich werde es mal eben testen, mmal sehen ob hier was Passiert.

was Meinst du mit Terminal Prg und Kabel?

ebay.de/itm/223727783559?hash=item3417370e87:g:1RgAAOSw2YNgrjdr

Überbrückt habe ich noch nichts aber ich werde es mal eben testen, mmal sehen ob hier was Passiert.

was Meinst du mit Terminal Prg und Kabel?

wie sollen die Blinkmuster den sein?

Das RX am Kabel leucht kurz mal auf und dann wars das aber auch schon.

Sorry für die umstände bin da völlig neu drin

Das RX am Kabel leucht kurz mal auf und dann wars das aber auch schon.

Sorry für die umstände bin da völlig neu drin

Also ich benutze Putty und das schreibt folgendes:

*Feb 1 13:49:50.415: %CAPWAP-3-DHCP_RENEW: Could not discover WLC. Either IP address is not assigned or assigned IP is wrong. Renewing DHCP IP.

*Feb 1 13:49:50.415: %CAPWAP-3-DHCP_RENEW: Could not discover WLC. Either IP address is not assigned or assigned IP is wrong. Renewing DHCP IP.

jetzt schreibt er mir folgendes:

IOS Bootloader - Starting system.

flash is writable

FLASH CHIP: Numonyx Mirrorbit (0089)

Xmodem file system is available.

flashfs: 70 files, 9 directories

flashfs: 0 orphaned files, 0 orphaned directories

flashfs: Total bytes: 31997952

flashfs: Bytes used: 21179904

flashfs: Bytes available: 10818048

flashfs: flashfs fsck took 20 seconds.

Reading cookie from SEEPROM

Base Ethernet MAC address: 4c:4e:35:03:3d:65

Ethernet speed is 100 Mb - FULL Duplex

button pressed for 20 seconds

process_config_recovery: set IP address and config to default 10.0.0.1

process_config_recovery: image recovery

image_recovery: Download default IOS tar image tftp:255.255.255.255/ap3g2-k9w7-tar.default

examining image...

DPAA Set for Independent Mode

DPAA_INIT = 0x0

%Error opening tftp:255.255.255.255/ap3g2-k9w7-tar.default (no such file or directory)ap

IOS Bootloader - Starting system.

flash is writable

FLASH CHIP: Numonyx Mirrorbit (0089)

Xmodem file system is available.

flashfs: 70 files, 9 directories

flashfs: 0 orphaned files, 0 orphaned directories

flashfs: Total bytes: 31997952

flashfs: Bytes used: 21179904

flashfs: Bytes available: 10818048

flashfs: flashfs fsck took 20 seconds.

Reading cookie from SEEPROM

Base Ethernet MAC address: 4c:4e:35:03:3d:65

Ethernet speed is 100 Mb - FULL Duplex

button pressed for 20 seconds

process_config_recovery: set IP address and config to default 10.0.0.1

process_config_recovery: image recovery

image_recovery: Download default IOS tar image tftp:255.255.255.255/ap3g2-k9w7-tar.default

examining image...

DPAA Set for Independent Mode

DPAA_INIT = 0x0

%Error opening tftp:255.255.255.255/ap3g2-k9w7-tar.default (no such file or directory)ap

Also ich habe das so gemacht wie beschrieben war.

Die rar datei entpackt auf dem Desktop in einen neuen Ordner Names APImage.

Diese habe ich auch so angegeben in der Dirrectory.

Die IP ändere ich von meinem PC lan anschluss auf 10.0.0.2 so wie es im Bild oben angegeben ist TCP/IP4

Die rar datei entpackt auf dem Desktop in einen neuen Ordner Names APImage.

Diese habe ich auch so angegeben in der Dirrectory.

Die IP ändere ich von meinem PC lan anschluss auf 10.0.0.2 so wie es im Bild oben angegeben ist TCP/IP4

Wie kann ich auf die 10.0.0.1 PIngen?

firewall war schon aus Trotzdem keine change, muss ich mit dem Internet verbunden sein PC oder AP?

muss ich ein kabel in den AP mit Internet stecken?

firewall war schon aus Trotzdem keine change, muss ich mit dem Internet verbunden sein PC oder AP?

muss ich ein kabel in den AP mit Internet stecken?

Ping wird ausgeführt für 10.0.0.1 mit 32 Bytes Daten:

Antwort von 10.0.0.5: Zielhost nicht erreichbar.

Antwort von 62.155.244.166: Zielnetz nicht erreichbar.

Antwort von 62.155.244.166: Zielnetz nicht erreichbar.

Antwort von 62.155.244.166: Zielnetz nicht erreichbar.

Ping-Statistik für 10.0.0.1:

Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0

(0% Verlust),

Antwort von 10.0.0.5: Zielhost nicht erreichbar.

Antwort von 62.155.244.166: Zielnetz nicht erreichbar.

Antwort von 62.155.244.166: Zielnetz nicht erreichbar.

Antwort von 62.155.244.166: Zielnetz nicht erreichbar.

Ping-Statistik für 10.0.0.1:

Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0

(0% Verlust),

Habs hin bekommen war ein gdefektes lan kabel zwischen Pc und ap

Danke schön nochmal an alle ✌🏼

Danke für die Idee und die Anleitung!

Die Geräte sind ja am Ende ihres Produktzyklus oder schon knapp drüber.

Wie seht ihr da die Problematik bezüglich Sicherheitsupdates?

Oder ist das im privaten Umfeld wenn nicht gerade ein Scheunentor (Firmware bzw. im Standard selbst) gefunden wird zu verschmerzen?

Sind die ED (Early Deployment) Versionen "stabil genug" oder sollte lieber auf MD (Maintenance Deployment) Versionen gesetzt werden?

Wie schlagen sich eigentlich im direkten Vergleich die Ruckus Unleashed Dinger?

Die sind ja in der Bucht teils auch recht günstig zu bekommen.

Danke und Grüße,

Martin

Die Geräte sind ja am Ende ihres Produktzyklus oder schon knapp drüber.

Wie seht ihr da die Problematik bezüglich Sicherheitsupdates?

Oder ist das im privaten Umfeld wenn nicht gerade ein Scheunentor (Firmware bzw. im Standard selbst) gefunden wird zu verschmerzen?

Sind die ED (Early Deployment) Versionen "stabil genug" oder sollte lieber auf MD (Maintenance Deployment) Versionen gesetzt werden?

Wie schlagen sich eigentlich im direkten Vergleich die Ruckus Unleashed Dinger?

Die sind ja in der Bucht teils auch recht günstig zu bekommen.

Danke und Grüße,

Martin

Wie schaut es mit WPA3 OWE aus? (Opportunistic Wireless Encryption)

Neue Erkenntnisse (ich hatte mal wieder Zeit):

Das Autonomous AP IOS ist seit 2020 end of life, wird also nur noch mit Sicherheitsupdates gepflegt. Der 404-Error rührt daher, da es Probleme mit den Zertifikaten gibt in neueren Firmwares. Die gute Nachricht: "Unofficially, 1600/2600/3600 share the same IOS as 1700/2700/3700/IW3700". Bedeutet: Auch mit einem 2602 kann man neuere Firmwares betreiben. Deren Web-GUI ist logischerweise genau so EoL, aber für die neueren Modelle gibt es Firmwares, die nicht von Anno kommen und eine funktionsfähige Web-GUI besitzen. Ich bin alle Cisco-Forenbeiträge (es gibt unzählige) die diesen Fehler betreffen durchgegangen, um eine gute Firmware zu finden, allerdings war keine wirklich zufriedenstellend von den genannten. Nach einiger Zeit bin ich auf einen japanischen Beitrag gestoßen, der eine Eierlegende-Wollmilchsau-Firmware nennt:

ap3g2-k9w7-tar.153-3.JI5.tar

Installiert man diese Firmware, hat man eine halbwegs aktuelle (Jahr 2019) Firmware mit funktionsfähigem Web-Interface. Vielleicht hilft diese Information dem ein oder anderen. Natürlich kann man den AP auch einfach per CLI konfigurieren, aber so können auch nicht ganz so technisch Affine Menschen den preiswerten AP konfigurieren.

Das Autonomous AP IOS ist seit 2020 end of life, wird also nur noch mit Sicherheitsupdates gepflegt. Der 404-Error rührt daher, da es Probleme mit den Zertifikaten gibt in neueren Firmwares. Die gute Nachricht: "Unofficially, 1600/2600/3600 share the same IOS as 1700/2700/3700/IW3700". Bedeutet: Auch mit einem 2602 kann man neuere Firmwares betreiben. Deren Web-GUI ist logischerweise genau so EoL, aber für die neueren Modelle gibt es Firmwares, die nicht von Anno kommen und eine funktionsfähige Web-GUI besitzen. Ich bin alle Cisco-Forenbeiträge (es gibt unzählige) die diesen Fehler betreffen durchgegangen, um eine gute Firmware zu finden, allerdings war keine wirklich zufriedenstellend von den genannten. Nach einiger Zeit bin ich auf einen japanischen Beitrag gestoßen, der eine Eierlegende-Wollmilchsau-Firmware nennt:

ap3g2-k9w7-tar.153-3.JI5.tar

Installiert man diese Firmware, hat man eine halbwegs aktuelle (Jahr 2019) Firmware mit funktionsfähigem Web-Interface. Vielleicht hilft diese Information dem ein oder anderen. Natürlich kann man den AP auch einfach per CLI konfigurieren, aber so können auch nicht ganz so technisch Affine Menschen den preiswerten AP konfigurieren.

Hallo,

vielleicht "Broadcast SSID in Beacon" ? Du musst davon ausgehen, dass das Teil eben kein Consumer-Produkt ist, mit Easy-Einstellungen.

Grüße

lcer

Zitat von @Gajowy:

Hallo zusammen, das Flashen war unproblematisch und ich komme auch über den Browser auf die GUI. Wenn ich aber im Easy Setup eine neue SSID anlege wird diese nicht ausgestrahlt. Ich bekommen keinen Fehler.. die neue SSID wird dann auch im SSID Manager angezeigt. Hat jemand eine Idee für mich?

Hallo zusammen, das Flashen war unproblematisch und ich komme auch über den Browser auf die GUI. Wenn ich aber im Easy Setup eine neue SSID anlege wird diese nicht ausgestrahlt. Ich bekommen keinen Fehler.. die neue SSID wird dann auch im SSID Manager angezeigt. Hat jemand eine Idee für mich?

vielleicht "Broadcast SSID in Beacon" ? Du musst davon ausgehen, dass das Teil eben kein Consumer-Produkt ist, mit Easy-Einstellungen.

Grüße

lcer

Zitat von @aqui:

Gehe in die dedizierten WLAN Einstellungen und setze die beiden Radios dort explizit auf enable. Oder nutze noch besser das CLI!

Fertige Konfigs zu allen WLAN Setups gibt es HIER plug and play zum Abtippen.

Gehe in die dedizierten WLAN Einstellungen und setze die beiden Radios dort explizit auf enable. Oder nutze noch besser das CLI!

Fertige Konfigs zu allen WLAN Setups gibt es HIER plug and play zum Abtippen.

Danke. Tatsächlich konnte ich auch über CLI das SSID nicht aktivieren. Inzwischen habe ich aber die Lösung gefunden: diese war unter dem Menüpunkt: Network > Network Interface > Radio0-802.11N 2.4GHz und ggf. Radio1-802.11N 5GHz.

Zitat von @aqui:

Normalerweise reicht da ein simples no shut ! 😉

cisco-ap(config)#interface Dot11Radio0

cisco-ap(config-if)#no shut

Das gleiche dann nochmal für das 5GHz Radio Dot11Radio1.

Tatsächlich konnte ich auch über CLI das SSID nicht aktivieren.

Da hast du dann wohl das falsche Kommando verwendet?! 🤔Normalerweise reicht da ein simples no shut ! 😉

cisco-ap(config)#interface Dot11Radio0

cisco-ap(config-if)#no shut

Das gleiche dann nochmal für das 5GHz Radio Dot11Radio1.

Dann war es wohl doch Layer8 Problem. Bin davon ausgegangen, dass dies im Code oben schon drin steht.

Dankeschön!

Zitat von @rwraith:

Ich habe den Artikel vor kurzem gefunden, weil ich eine WLAN-Bridge von Stockwerk zu Stockwerk einrichten will. Dann habe ich mir einen 3502I bei eBay geschossen und kann nun keine Firmware (ap3g1) für ihn finden. Habt Ihr einen Tipp?

Ich habe den Artikel vor kurzem gefunden, weil ich eine WLAN-Bridge von Stockwerk zu Stockwerk einrichten will. Dann habe ich mir einen 3502I bei eBay geschossen und kann nun keine Firmware (ap3g1) für ihn finden. Habt Ihr einen Tipp?

Mir wurde geholfen. Danke.

Ich versuche gerade den oben genannten 3502I unter Linux (tftp-hpa) zu flashen (Image ap3g1-k9w7-tar.default) und die LED auf dem AP wechselt wenige Sekunden, nachdem der TFTP-Server meldet, dass er die Anforderung für die Datei vom AP bekommen hat, darauf rot zu blinken. Offensichtlich bricht der Flashprozess ab, nur warum? Die Datei hat den Mode 666, kann also gelesen werden.

Was kann ich tun?

Was kann ich tun?

Oder um es genauer zu sagen: Ich bin unter Arch Linux, der tftp-hpa läuft mit folgenden Argumenten "/usr/bin/in.tftpd --listen --secure /srv/tftp/ --create --ipv4 --verbosity 5 --address 0.0.0.0:69" unter dem root-User, das Verzeichnis /srv/tftp gehört root und hat den Mode "777", die Datei "ap3g1-k9w7-tar.default" gehört auch root und hat den Mode "666", Der AP blinkt, nach dem Anschluss an PoE ein mal grün, ca. zwanzig Sekunden blau, dann lasse ich den Knopf los und der AP fordert beim TFTP-Server die Datei an, blinkt dann vierzig Sekunden lang grün, und wechselt dann auf rotes Blinken.

Das ganze lässt sich mehrfach, mit dem selben Ergebnis, wiederholen.

Das ganze lässt sich mehrfach, mit dem selben Ergebnis, wiederholen.

Ich habe ihn gerade, zur Sicherheit mal an mein normales Netz gehängt und er startet, bezieht eine IP und strahlt ein 2,4 und ein 5 GHz Netz mit der selben SSID aus. Er funktioniert also. Per HTTPS oder Telnet ist er aber nicht erreichbar, als ist kein Standalone-Image installiert (Hätte ja sein können, dass das der Fehler gewesen wäre).

ca. zwanzig Sekunden blau, dann lasse ich den Knopf los

Das ist auch falsch oder du hast das Tutorial oben NICHT richtig gelesen! Bedenke das das Laden und Entzippen der Flashdatei aus dem Archiv in Summe mindestens 15 Minuten! dauert. Hier ist also Geduld gefragt.

Wenn das rote Blinken kein Indiz für einen abgebrochenen Flash ist, lasse ich ihn gerne mal 30 Minuten machen. Probiere ich gleich mal aus.

OK, Werde ich vielleicht machen. Für andere mit dem Problem: Das rote Blinken bedeutet laut der Doku des AP übrigens eins von denen hier:

"Environment variable failure", "Bad MAC address", "Ethernet failure during image recovery", "Boot environment failure", "No Cisco image file" oder "Boot failure".

"Environment variable failure", "Bad MAC address", "Ethernet failure during image recovery", "Boot environment failure", "No Cisco image file" oder "Boot failure".

Servus zusammen,

auch wenn das hier sicher nicht ideal ist, wollte ich den gedanklichen Verlauf nicht unterbrechen und schreibe deshalb hier:

Habe einen Cisco der 1700er Serie mit der anderen Firmware bestückt, läuft alles. Zum Testen habe ich mir mal deine Konfiguration

"Mehrere WLANs pro AP: MSSID Konfiguration mit fester, statischer VLAN Zuordnung"

geschnappt und noch 2 zusätzliche VLans ergänzt.

Ergebnis: Es werden alle VLANs korrekt ausgestrahlt, Verbindung funktioniert top.

Nur das VLAN 1 erscheint überhaupt nicht zur Auswahl. Thema Sicherheit und Mgmt-Netz ist eben egal, hier gehts tatsächlich nur ums Verstehen

PS: Konfig poste ich nicht, da ich eben nicht drauf zugreifen kann und es ohnehin 1:1 die gepostete ist.

auch wenn das hier sicher nicht ideal ist, wollte ich den gedanklichen Verlauf nicht unterbrechen und schreibe deshalb hier:

Habe einen Cisco der 1700er Serie mit der anderen Firmware bestückt, läuft alles. Zum Testen habe ich mir mal deine Konfiguration

"Mehrere WLANs pro AP: MSSID Konfiguration mit fester, statischer VLAN Zuordnung"

geschnappt und noch 2 zusätzliche VLans ergänzt.

Ergebnis: Es werden alle VLANs korrekt ausgestrahlt, Verbindung funktioniert top.

Nur das VLAN 1 erscheint überhaupt nicht zur Auswahl. Thema Sicherheit und Mgmt-Netz ist eben egal, hier gehts tatsächlich nur ums Verstehen

PS: Konfig poste ich nicht, da ich eben nicht drauf zugreifen kann und es ohnehin 1:1 die gepostete ist.

Hey aqui, hab Dank. Gehe deine Config auch sofort durch, stelle parallel aber mal meine rein. Vlan 101 und 102 sind da, Vlan 1 fehlt... Sicher nur ne Kleinigkeit....

hostname cisco-ap

!

!

logging rate-limit console 9

enable secret 5 $1$8o9O$SDbJ2IYJ/ZIK77WWVlAHQ1

!

no aaa new-model

clock timezone +0100 1 0

no ip source-route

no ip cef

!

!

!

!

dot11 pause-time 100

dot11 syslog

dot11 vlan-name VLAN1 vlan 1

dot11 vlan-name VLAN101 vlan 101

dot11 vlan-name VLAN102 vlan 102

dot11 vlan-name VLAN103 vlan 103

!

dot11 ssid VLAN-1

vlan 1

band-select

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii 7 0559575F781D17514B574442595D5D7273

!

dot11 ssid VLAN-101

vlan 101

band-select

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii 7 144541585D577A7C7071616C7342554153257B63

!

dot11 ssid VLAN-102

vlan 102

band-select

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii 7 03235A1812380D4D405B495747

!

!

!

no ipv6 cef

!

!

username Cisco password 7 14341B180F0B

!

!

bridge irb

!

!

!

interface Dot11Radio0

description 2.4GHz (VLAN1)

no ip address

!

encryption vlan 1 mode ciphers aes-ccm

!

encryption vlan 101 mode ciphers aes-ccm

!

encryption vlan 102 mode ciphers aes-ccm

!

ssid VLAN-1

!

ssid VLAN-101

!

ssid VLAN-102

!

antenna gain 0

stbc

mbssid

speed basic-6.0 basic-9.0 basic-12.0 basic-18.0 basic-24.0 basic-36.0 basic-48.0 basic-54.0 m0. m1. m2. m3. m4. m5. m6. m7. m8. m9. m10. m11. m12. m13. m14. m15.

station-role root

dot11 dot11r pre-authentication over-air

dot11 dot11r reassociation-time value 30

world-mode dot11d country-code DE both

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Dot11Radio0.101

description 2.4GHz VLAN101

encapsulation dot1Q 101

bridge-group 11

bridge-group 11 subscriber-loop-control

bridge-group 11 spanning-disabled

bridge-group 11 block-unknown-source

no bridge-group 11 source-learning

no bridge-group 11 unicast-flooding

!

interface Dot11Radio0.102

description 2.4GHz VLAN102

encapsulation dot1Q 102

bridge-group 12

bridge-group 12 subscriber-loop-control

bridge-group 12 spanning-disabled

bridge-group 12 block-unknown-source

no bridge-group 12 source-learning

no bridge-group 12 unicast-flooding

!

interface Dot11Radio1

description 5GHz VLAN1

no ip address

!

encryption vlan 1 mode ciphers aes-ccm

!

encryption vlan 101 mode ciphers aes-ccm

!

encryption vlan 102 mode ciphers aes-ccm

!

ssid VLAN-1

!

ssid VLAN-101

!

ssid VLAN-102

!

antenna gain 0

peakdetect

no dfs band block

stbc

mbssid

speed basic-6.0 basic-9.0 basic-12.0 basic-18.0 basic-24.0 basic-36.0 basic-48.0 basic-54.0 m0. m1. m2. m3. m4. m5. m6. m7. m8. m9. m10. m11. m12. m13. m14. m15. a1ss9 a2ss9 a3ssnone

channel width 80

channel dfs

station-role root

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Dot11Radio1.101

description 5GHz VLAN101

encapsulation dot1Q 101

bridge-group 11

bridge-group 11 subscriber-loop-control

bridge-group 11 spanning-disabled

bridge-group 11 block-unknown-source

no bridge-group 11 source-learning

no bridge-group 11 unicast-flooding

!

interface Dot11Radio1.102

description 5GHz VLAN102

encapsulation dot1Q 102

bridge-group 12

bridge-group 12 subscriber-loop-control

bridge-group 12 spanning-disabled

bridge-group 12 block-unknown-source

no bridge-group 12 source-learning

no bridge-group 12 unicast-flooding

!

interface GigabitEthernet0

no ip address

duplex auto

speed auto

bridge-group 1

bridge-group 1 spanning-disabled

no bridge-group 1 source-learning

!

interface GigabitEthernet0.101

description LAN (VLAN 101 tagged)

encapsulation dot1Q 101

bridge-group 11

bridge-group 11 spanning-disabled

no bridge-group 11 source-learning

!

interface GigabitEthernet0.102

description LAN Port VLAN102 tagged

encapsulation dot1Q 102

bridge-group 12

bridge-group 12 spanning-disabled

no bridge-group 12 source-learning

!

interface GigabitEthernet1

no ip address

duplex auto

speed auto

bridge-group 1

bridge-group 1 spanning-disabled

no bridge-group 1 source-learning

!

interface BVI1

mac-address 2c5a.0f20.a478

ip address dhcp client-id GigabitEthernet0

ipv6 address dhcp

ipv6 address autoconfig

ipv6 enable

Alles korrekt. Das Teil ist völlig auf Standard gesetzt, mir ging es hier wirklich rein um die WLAN/VLAN Konfig.

SID(VLAN1) wird dennoch nicht angezeigt. Ich werde einfach mal deine Konfig von oben hernehmen und dann schauen.

---

Habe deine Konfig übernommen und gespeichert, neu gestartet. Musste die Interface dot11Radio0/1 noch no shut setzen, die kamen sonst nicht.

Sehe jetzt Cisco Gäste und Smarthome, das 1er wieder nicht...

SID(VLAN1) wird dennoch nicht angezeigt. Ich werde einfach mal deine Konfig von oben hernehmen und dann schauen.

---

Habe deine Konfig übernommen und gespeichert, neu gestartet. Musste die Interface dot11Radio0/1 noch no shut setzen, die kamen sonst nicht.

Sehe jetzt Cisco Gäste und Smarthome, das 1er wieder nicht...

Building configuration...

Current configuration : 5090 bytes

!

! No configuration change since last restart

version 15.3

no service pad

service tcp-keepalives-in

service tcp-keepalives-out

service timestamps debug datetime localtime

service timestamps log datetime localtime show-timezone year

service password-encryption

!

hostname cisco-ap

!

!

logging rate-limit console 9

enable secret 5 $1$sDYC$/M4dc.ylE6KKQWRZzxb4N.

!

aaa new-model

!

!

!

!

!

!

!

aaa session-id common

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

no ip source-route

no ip cef

!

!

!

!

dot11 pause-time 100

dot11 syslog

dot11 vlan-name Gaeste vlan 20

dot11 vlan-name Privat vlan 1

dot11 vlan-name Smarthome vlan 10

!

dot11 ssid Cisco-Gaeste

vlan 20

band-select

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii 7 0728205F5A3E350419405B5E54

!

dot11 ssid Cisco-Privat

vlan 1

band-select

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii 7 005642565D0A525E5D731F1E5B485C4F4A

!

dot11 ssid Cisco-Smarthome

vlan 10

band-select

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii 7 144541585D577A7C7071616C7342554153257B63

!

!

!

no ipv6 cef

!

!

username Cisco password 7 1531021F0725

!

!

bridge irb

!

!

!

interface Dot11Radio0

description 2.4 GHz Radio (VLAN1)

no ip address

!

encryption vlan 1 mode ciphers aes-ccm

!

encryption vlan 10 mode ciphers aes-ccm

!

encryption vlan 20 mode ciphers aes-ccm

!

ssid Cisco-Gaeste

!

ssid Cisco-Privat

!

ssid Cisco-Smarthome

!

antenna gain 0

stbc

mbssid

station-role root

dot11 dot11r pre-authentication over-air

world-mode dot11d country-code DE both

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Dot11Radio0.10

description 2.4 GHz Radio (VLAN10)

encapsulation dot1Q 10

bridge-group 10

bridge-group 10 subscriber-loop-control

bridge-group 10 spanning-disabled

bridge-group 10 block-unknown-source

no bridge-group 10 source-learning

no bridge-group 10 unicast-flooding

!

interface Dot11Radio0.20

description 2.4 GHz Radio (VLAN20)

encapsulation dot1Q 20

bridge-group 20

bridge-group 20 subscriber-loop-control

bridge-group 20 spanning-disabled

bridge-group 20 block-unknown-source

no bridge-group 20 source-learning

no bridge-group 20 unicast-flooding

!

interface Dot11Radio1

description 5 GHz Radio (VLAN1)

no ip address

!

encryption vlan 1 mode ciphers aes-ccm

!

encryption vlan 10 mode ciphers aes-ccm

!

encryption vlan 20 mode ciphers aes-ccm

!

ssid Cisco-Gaeste

!

ssid Cisco-Privat

!

ssid Cisco-Smarthome

!

antenna gain 0

peakdetect

no dfs band block

stbc

mbssid

speed basic-6.0 basic-9.0 basic-12.0 basic-18.0 basic-24.0 basic-36.0 basic-48 .0 basic-54.0 m0. m1. m2. m3. m4. m5. m6. m7. m8. m9. m10. m11. m12. m13. m14. m 15. a1ss9 a2ss9 a3ssnone

channel width 40-above

channel dfs

station-role root

dot11 dot11r pre-authentication over-air

world-mode dot11d country-code DE both

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Dot11Radio1.10

description 5 GHz Radio (VLAN10)

encapsulation dot1Q 10

bridge-group 10

bridge-group 10 subscriber-loop-control

bridge-group 10 spanning-disabled

bridge-group 10 block-unknown-source

no bridge-group 10 source-learning

no bridge-group 10 unicast-flooding

!

interface Dot11Radio1.20

description 5 GHz Radio (VLAN20)

encapsulation dot1Q 20

bridge-group 20

bridge-group 20 subscriber-loop-control

bridge-group 20 spanning-disabled

bridge-group 20 block-unknown-source

no bridge-group 20 source-learning

no bridge-group 20 unicast-flooding

!

interface GigabitEthernet0

description LAN Port (VLAN 1,untagged)

no ip address

duplex auto

speed auto

bridge-group 1

bridge-group 1 spanning-disabled

no bridge-group 1 source-learning

!

interface GigabitEthernet0.10

description LAN Port (VLAN 10,tagged)

encapsulation dot1Q 10

bridge-group 10

bridge-group 10 spanning-disabled

no bridge-group 10 source-learning

!

interface GigabitEthernet0.20

description LAN Port (VLAN 20,tagged)

encapsulation dot1Q 20

bridge-group 20

bridge-group 20 spanning-disabled

no bridge-group 20 source-learning

!

interface GigabitEthernet1

no ip address

duplex auto

speed auto

bridge-group 1

bridge-group 1 spanning-disabled

no bridge-group 1 source-learning

!

interface BVI1

mac-address 2c5a.0f20.a478

ip address dhcp client-id GigabitEthernet0

ipv6 address dhcp

ipv6 address autoconfig

ipv6 enable

!

ip forward-protocol nd

ip http server

no ip http secure-server

ip http help-path http://www.cisco.com/warp/public/779/smbiz/prodconfig/help/eag

!

!

!

bridge 1 route ip

!

!

!

line con 0

line vty 0 4

transport input all

!

sntp server de.pool.ntp.org

end

Hab die oben beschriebene Anleitung erfolgreich auf mehreren 2602er APs durchgeführt.

Nachdem der Zugriff auf die GUI mit freigeschaltet wurde, hab ich den AP in mein Netzwerk gehängt. Zur Login-Seite komme ich auch, und wenn ich dann Cisco / Cisco eingebe, lädt die Seite kurz und dann soll ich mich wieder anmelden.

Sowohl Default Passwort als auch über die Konsole manuell eingetragene Passwörter funktionieren nicht...

Achso mehrere Browser und Images hab ich getestet.

Nachdem der Zugriff auf die GUI mit

ip http serverSowohl Default Passwort als auch über die Konsole manuell eingetragene Passwörter funktionieren nicht...

Achso mehrere Browser und Images hab ich getestet.

Zitat von @aqui:

Bei dir fehlt das Kommando das die Web Login Authentisierung lokal passieren soll ...login default local! Damit scheitert dann erwartungsgemäß natürlich dein Login Versuch. Man sollte das Tutorial oder die Beispielkonfigs schon genau lesen. 😉

So sollte es mit starker Verschlüsselung aussehen:

2 wichtige Tips noch:

Bei dir fehlt das Kommando das die Web Login Authentisierung lokal passieren soll ...login default local! Damit scheitert dann erwartungsgemäß natürlich dein Login Versuch. Man sollte das Tutorial oder die Beispielkonfigs schon genau lesen. 😉

So sollte es mit starker Verschlüsselung aussehen:

enable algorithm-type scrypt secret <password>

username admin privilege 15 algorithm-type scrypt secret <password>

!

aaa new-model

aaa authentication login default local

- Du solltest aus guten Gründen besser NICHT mehr den Default Account cisco/Cisco verwenden und mit „no username...“ NACH (um sich nicht auszusperren) Einrichtung eines alternativen Login Namens entfernen!

- Passwort Encryption mit Type 7 sind NICHT sicher. (Siehe hier) Wenn, dann immer sichere Encryption verwenden wie HIER beschrieben.

Hatte ich natürlich mit eingegeben….

Aber mit deiner oben beschriebenen Variante hat es geklappt!

Hallo Zusammen,

danke für die tolle Anleitung/Tutorial. Ich habe aber nochmal eine Frage.

Ich habe nach Anleitung versucht meinen 3702 mit dem Image zu bespielen. Es funtkioniert alles bis soweit

bis in der Konsole diese ERROR-Meldung kommt:

Laut meiner Suche ist dort eine fehlende Validierung eines Zertifikates schuld.

Habt ihr noch eine Idee wie ich das zum Erfolg bringen kann ?

danke für die tolle Anleitung/Tutorial. Ich habe aber nochmal eine Frage.

Ich habe nach Anleitung versucht meinen 3702 mit dem Image zu bespielen. Es funtkioniert alles bis soweit

bis in der Konsole diese ERROR-Meldung kommt:

[09:38:56:870] ␍Ethernet speed is 1000 Mb - FULL Duplex␊

[09:39:01:947] ␍button pressed for 24 seconds␊

[09:39:01:980] ␍process_config_recovery: set IP address and config to default 10.0.0.1␊

[09:39:02:055] ␍process_config_recovery: image recovery␊

[09:39:02:159] ␍image_recovery: Download default IOS tar image tftp://255.255.255.255/ap3g2-k9w7-tar.default␊

[09:39:02:258] ␍␊

[09:39:02:274] ␍examining image...␊

[09:39:02:294] ␍DPAA Set for Independent Mode␊

[09:39:02:344] ␍ tide_boot_speed = 1000 ␊

[09:39:02:376] ␍DPAA_INIT = 0x0␊

[09:39:04:386] ␍␊

[09:39:04:398] ␍extracting info (282 bytes)␊

[09:39:45:442] ␍Premature end of tar file␊

[09:39:45:467] ␍ERROR: Image is not a valid IOS image archive.ap: Habt ihr noch eine Idee wie ich das zum Erfolg bringen kann ?

Premature end of tar file

Das hört sich eher nach Windows Firewall Problem oder fehlerhafter Datei an, weil die Datei nicht vollständig/fehlerhaft übertragen worden ist.Schalte die Windows Firewall doch mal testweise komplett aus, die blockt hier sonst gerne die ephemeral Ports für die Übertragung trotz UDP69 Freigabe.

Gruß sid

Hi sid,

ich nutze Linux Mint. Dort habe ich die Firewall zum testen mal deaktiviert. Das Problem bleibt bestehen.

Ich vewende u.a. auch das Image was von aqui angegeben war (der Link funktioniert aktuell nicht mehr).

Was ich bei der Suche gefunden habe ist, dass ein Zertifikat abgelaufen ist im Dez 2022. Dieses sorgt wohl für die "Validierung / Integritätsprüfung" des Images.

Als Lösung wurde dort verhindert das der NTP Server das korrekte Datum zieht.

Ich habe nur keinen Plan ob das ohne Controller funktioniert und wenn, -> wie es überhaupt geht

Gruß antrix

ich nutze Linux Mint. Dort habe ich die Firewall zum testen mal deaktiviert. Das Problem bleibt bestehen.

Ich vewende u.a. auch das Image was von aqui angegeben war (der Link funktioniert aktuell nicht mehr).

Was ich bei der Suche gefunden habe ist, dass ein Zertifikat abgelaufen ist im Dez 2022. Dieses sorgt wohl für die "Validierung / Integritätsprüfung" des Images.

Als Lösung wurde dort verhindert das der NTP Server das korrekte Datum zieht.

Ich habe nur keinen Plan ob das ohne Controller funktioniert und wenn, -> wie es überhaupt geht

Gruß antrix

Hi,

der Fehler ist gefunden im tftpd-hpa Server den ich nachinstalliert habe auf Linux Mint

A tftp-hpa implementation of the tftp server as in net-ftp/tftp-hpa package is not compatible with Aironet bootloader code. Uploading of IOS image fails with: ERROR: Image is not a valid IOS image archive.

hier der Link der mich drauf gebracht hat

Danke trotzdem für die Mühe und vielleicht hilft es dem ein oder anderen

Gruß antrix

der Fehler ist gefunden im tftpd-hpa Server den ich nachinstalliert habe auf Linux Mint

A tftp-hpa implementation of the tftp server as in net-ftp/tftp-hpa package is not compatible with Aironet bootloader code. Uploading of IOS image fails with: ERROR: Image is not a valid IOS image archive.

hier der Link der mich drauf gebracht hat

Danke trotzdem für die Mühe und vielleicht hilft es dem ein oder anderen

Gruß antrix

Zitat von @aqui:

Ja, natürlich. Prozedur ist die gleiche allerdings benötigst du ein ap3g3 Image in der Lightweight Version.

software.cisco.com/download/home/286304498/type/286288051/releas ...

Die 2800er APs sind sog. Mobility Express APs und die Controller Firmware wurde damit ersetzt.

software.cisco.com/download/home/286304498/type/286289839/releas ...

Es wäre also deutlich sinnvoller immer die Mobility Express Firmware zu flashen, da diese gleich einen onboard Controller mitbringt.

Mehrere 2802er APs kaspern also automatisch einen aus der zusätzlich zum AP auch noch den zentralen Controller für alle anderen spielt OHNE das ein externer Controller erforderlich ist.

Ja, natürlich. Prozedur ist die gleiche allerdings benötigst du ein ap3g3 Image in der Lightweight Version.

software.cisco.com/download/home/286304498/type/286288051/releas ...

Die 2800er APs sind sog. Mobility Express APs und die Controller Firmware wurde damit ersetzt.

software.cisco.com/download/home/286304498/type/286289839/releas ...

Es wäre also deutlich sinnvoller immer die Mobility Express Firmware zu flashen, da diese gleich einen onboard Controller mitbringt.

Mehrere 2802er APs kaspern also automatisch einen aus der zusätzlich zum AP auch noch den zentralen Controller für alle anderen spielt OHNE das ein externer Controller erforderlich ist.

Vielen Dank für die Rückmeldung, dann werde ich die Mobility Express Software flashen, da zwei bis drei 2802er APs zum Einsatz kommen werden

Hallo,

leider habe ich Probleme mein AP zu flashen. Es handelt sich um einen AIR-AP3702I.

Bisheriges vorgehen wie oben beschrieben.

- TFTPD64 v4.64 installiert, Einstellungen wie im Bild vorgenommen und dann geschlossen.

- Image in Ordner gespeichert und umbenannt: ap3g2-k9w7-tar.default

- auf meinem Windows PC die Firewall gecheckt

- auf meinem Windows PC die IP auf 10.0.0.5 gesetzt (Sub 255.0.0.0)

- TFTPD gestartet, Verzeichnis wie genannt ausgewählt, IP unter Serverinterface ist ausgewählt

- AP vom POE getrennt, während Knopf drücken wieder verbunden, gewartet bis es rot blinkt, Knopf losgelassen

-TFTP fängt an etwas zu kopieren und bricht gleich ab...

Fehler im Log Viewer:

Connection received from 10.0.0.1 on port 1024 [07/04 14:18:25.122]

Read request for file <ap3g2-k9w7-tar.default>. Mode octet [07/04 14:18:25.122]

Using local port 50245 [07/04 14:18:25.131]

TIMEOUT waiting for Ack block #2 [07/04 14:18:40.272]

Hat jemand eine Idee was ich falsch mache?

Danke vorab!

Gruß

Markus

leider habe ich Probleme mein AP zu flashen. Es handelt sich um einen AIR-AP3702I.

Bisheriges vorgehen wie oben beschrieben.

- TFTPD64 v4.64 installiert, Einstellungen wie im Bild vorgenommen und dann geschlossen.

- Image in Ordner gespeichert und umbenannt: ap3g2-k9w7-tar.default

- auf meinem Windows PC die Firewall gecheckt

- auf meinem Windows PC die IP auf 10.0.0.5 gesetzt (Sub 255.0.0.0)

- TFTPD gestartet, Verzeichnis wie genannt ausgewählt, IP unter Serverinterface ist ausgewählt

- AP vom POE getrennt, während Knopf drücken wieder verbunden, gewartet bis es rot blinkt, Knopf losgelassen

-TFTP fängt an etwas zu kopieren und bricht gleich ab...

Fehler im Log Viewer:

Connection received from 10.0.0.1 on port 1024 [07/04 14:18:25.122]

Read request for file <ap3g2-k9w7-tar.default>. Mode octet [07/04 14:18:25.122]

Using local port 50245 [07/04 14:18:25.131]

TIMEOUT waiting for Ack block #2 [07/04 14:18:40.272]

Hat jemand eine Idee was ich falsch mache?

Danke vorab!

Gruß

Markus

Danke für die Hilfe!

Edit: Ich habe das ap3g2-k9w7-mx.153-3.JA12 gewählt weil es angeblich keine 404 Fehler haben soll... ich hatte vorher das ap3g2-k9w7-tar.153-3.JPQ drauf und konnte über die Weboberfläche nix konfigurieren.

Hier die Ausgaben von Putty:

Edit: Ich habe das ap3g2-k9w7-mx.153-3.JA12 gewählt weil es angeblich keine 404 Fehler haben soll... ich hatte vorher das ap3g2-k9w7-tar.153-3.JPQ drauf und konnte über die Weboberfläche nix konfigurieren.

Hier die Ausgaben von Putty:

IOS Bootloader - Starting system.

flash is writable

Tide XL MB - 40MB of flash

Xmodem file system is available.

flashfs[0]: 243 files, 8 directories

flashfs[0]: 0 orphaned files, 0 orphaned directories

flashfs[0]: Total bytes: 41158656

flashfs[0]: Bytes used: 14029824

flashfs[0]: Bytes available: 27128832

flashfs[0]: flashfs fsck took 10 seconds.

Base Ethernet MAC address: 38:0e:4d:62:b0:00

Ethernet speed is 1000 Mb - FULL Duplex

button is pressed, wait for button to be released...

button pressed for 21 seconds

process_config_recovery: set IP address and config to default 10.0.0.1

process_config_recovery: image recovery

image_recovery: Download default IOS tar image tftp://255.255.255.255/ap3g2-k9w7 -tar.default

examining image...

DPAA Set for Independent Mode

tide_boot_speed = 1000

DPAA_INIT = 0x0

extracting info (285 bytes)

Image info:

Version Suffix: k9w7-.153-3.JA12

Image Name: ap3g2-k9w7-mx.153-3.JA12

Version Directory: ap3g2-k9w7-mx.153-3.JA12

Ios Image Size: 10250752

Total Image Size: 13271552

Image Feature: WIRELESS LAN

Image Family: AP3G2

Wireless Switch Management Version: 8.0.152.0

Extracting files...

ERROR: Problem extracting files from archive.ap: IOS Bootloader - Starting system.

Unknown cmd: IOS

ap: flash is writablXL MB - 40MB of flash

Unknown cmd: flash

ap: Xmodem file syst0]: 243 files, 8 directories

Unknown cmd: Xmodem

ap: flashfs0]: 0 orprectories

Unknown cmd: flashfs0]:

ap: flashfs[0]: TotaBytes used: 14029824

Unknown cmd: flashfs[0]:

ap: flashfs[0]: Byte]: flashs fsck took 10 seconds.

Unknown cmd: flashfs[0]:

ap: Base Ethernet MAhernet speed is 1000 Mb - FULL Duplex

Unknown cmd: Base

ap: button is presse released...

Unknown cmd: button

ap: butto pressed fog_recovery: set IP address and config to default 10.0.0.1

Unknown cmd: butto

ap: process_config_rmage_recovery: Download defaul IOS tar image tftp://255.255.255.255/ap3g2-k9w7

*** line too large ***

Unknown cmd: process_config_rmage_recovery:

ap: -tar.de0

Unknown cmd: -tar.de0

ap: DPAA_INIT = 0x0

Unknown cmd: DPAA_INIT

ap:

ap: Image info:

Unknown cmd: Image

ap: J Image Nam12

Unknown cmd: J

ap: Version Dire53-3.JA12

Unknown cmd: Version

ap: Ios Image Sie Size: 13271552

Unknown cmd: Ios

ap: Image Featurge Family: AP3G2

Unknown cmd: Image

ap: Wireless Swi0.152.0

Unknown cmd: Wireless

ap: Extracting filesg files from archive.ap:

Unknown cmd: Extracting

ap:

Oha...

Ich habe es nun mit der Firmware versucht die oben verlinkt ist:

Ich habe im Flash geschaut ob dort noch eine .bak Datei liegt, scheint aber nicht so:

Das JPQ1 was drauf ist funktioniert noch, halt nur nicht mit Web Oberfläche. Ein anderes JA12 oder jAB (bei dem die Weboberfläche läuft) hab ich nicht... also könnte ich das JPQ1 auch drauf lassen... prinzipiell erklärt das aber immer noch nicht wieso ich nix anderes drauf flashen kann...

Ich habe es nun mit der Firmware versucht die oben verlinkt ist:

IOS Bootloader - Starting system.

flash is writable

Tide XL MB - 40MB of flash

Xmodem file system is available.

flashfs[0]: 243 files, 8 directories

flashfs[0]: 0 orphaned files, 0 orphaned directories

flashfs[0]: Total bytes: 41158656

flashfs[0]: Bytes used: 14029824

flashfs[0]: Bytes available: 27128832

flashfs[0]: flashfs fsck took 10 seconds.

Base Ethernet MAC address: 38:0e:4d:62:b0:00

Ethernet speed is 1000 Mb - FULL Duplex

button is pressed, wait for button to be released...

button pressed for 23 seconds

process_config_recovery: set IP address and config to default 10.0.0.1

process_config_recovery: image recovery

image_recovery: Download default IOS tar image tftp://255.255.255.255/ap3g2-k9w7-tar.default

examining image...

DPAA Set for Independent Mode

tide_boot_speed = 1000

DPAA_INIT = 0x0

extracting info (287 bytes)

Image info:

Version Suffix: k9w7-.153-3.JAB

Image Name: ap3g2-k9w7-mx.153-3.JAB

Version Directory: ap3g2-k9w7-mx.153-3.JAB

Ios Image Size: 225792

Total Image Size: 12974592

Image Feature: WIRELESS LAN|LWAPP

Image Family: AP3G2

Wireless Switch Management Version: 8.0.72.236

Extracting files...

ERROR: Problem extracting files from archive.ap:Ich habe im Flash geschaut ob dort noch eine .bak Datei liegt, scheint aber nicht so:

ap>enable

Password:

ap#sh flash:

Directory of flash:/

3 -rwx 285 Jan 1 1970 00:00:54 +00:00 info

11 drwx 2496 Jan 1 1970 00:11:48 +00:00 ap3g2-k9w7-mx.153-3.JPQ1

4 -rwx 11288 Mar 1 1993 17:44:13 +00:00 private-multiple-fs

6 -rwx 64 Feb 5 2024 21:22:08 +00:00 sensord_CSPRNG0

5 drwx 0 Mar 1 1993 00:01:05 +00:00 configs

7 -rwx 265 Mar 1 1993 00:00:51 +00:00 env_vars

8 -rwx 64 Feb 5 2024 21:22:08 +00:00 sensord_CSPRNG1

9 -rwx 76139 Feb 5 2024 21:22:18 +00:00 event.log

10 -rwx 85 Mar 1 1993 00:00:33 +00:00 mesh_port_cfg.txt

80 -rwx 1074 Mar 1 1993 17:44:13 +00:00 private-config

40900608 bytes total (26870784 bytes free)Das JPQ1 was drauf ist funktioniert noch, halt nur nicht mit Web Oberfläche. Ein anderes JA12 oder jAB (bei dem die Weboberfläche läuft) hab ich nicht... also könnte ich das JPQ1 auch drauf lassen... prinzipiell erklärt das aber immer noch nicht wieso ich nix anderes drauf flashen kann...

Mein Ziel ist prinzipiell zuhause mein Netzwerk und auch mehr in das Thema vlan einzusteigen. Das Projekt liegt aber noch so nen halbes Jahr in der ferne, da einiges vorher zu tun ist.

Derzeit läuft bei mir alles über Fritzbox mit fritzRepeatern. Davon will ich aufgrund der fehlenden vlan Möglichkeiten aber weg. Ich hab nun den 3702 gekauft um einen neuen AP im Gartenhaus zu installieren, wo ich sowieso POE für eine IP-cam brauche. Verbindungsfall wäre bei mir daher wohl eine Workgroup Bridge aber ne Fritzbox auf der einen und der Cisco-Ap auf der anderen Seite.

Aufgrund der fehlenden CLI Erfahrung dachte ich mir das eine Config mit Oberfläche etwas einfach wird...